Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Eine Fabric-Arbeitsbereich-Identität ist ein automatisch verwalteter Dienstprinzipal, der einem Fabric-Arbeitsbereich zugeordnet werden kann. Sie können die Arbeitsbereichsidentität als Authentifizierungsmethode verwenden, wenn Sie Fabric-Elemente im Arbeitsbereich mit Ressourcen verbinden, die Microsoft Entra-Authentifizierung unterstützen. Die Arbeitsbereichsidentität ist eine sichere Authentifizierungsmethode, da keine Schlüssel, geheimen Schlüssel und Zertifikate verwaltet werden müssen. Wenn Sie der Arbeitsbereichsidentität Berechtigungen für Zielressourcen wie ADLS Gen 2 erteilen, kann Fabric die Identität verwenden, um Microsoft Entra-Token für den Zugriff auf die Ressource abzurufen.

Der vertrauenswürdige Zugriff auf Speicherkonten und die Authentifizierung mit Arbeitsbereichsidentität können kombiniert werden. Sie können eine Arbeitsbereichsidentität als Authentifizierungsmethode verwenden, um auf Speicherkonten zuzugreifen, für die der öffentliche Zugriff auf ausgewählte virtuelle Netzwerke und IP-Adressen beschränkt ist.

In diesem Artikel wird beschrieben, wie Sie die Arbeitsbereichsidentität verwenden, um sich beim Verbinden von OneLake-Verknüpfungen, Pipelines, semantischen Modellen und Dataflows Gen2 (CI/CD) mit Datenquellen zu authentifizieren. Die Zielgruppe sind Datentechniker und alle Personen, die daran interessiert sind, eine sichere Verbindung zwischen Fabric-Elementen und Datenquellen herzustellen.

Unterstützte Datenquellen

Informationen zu Fabric-Connectors mit Unterstützung für die Arbeitsbereichsidentitätsauthentifizierung up-tofinden Sie in der Übersicht über den Fabric Connector . Sie können auch eine neue Verbindung in "Verbindungen und Gateways verwalten" erstellen und die unterstützten Verbindungstypen überprüfen.

Authentifizieren mit Arbeitsbereichsidentität

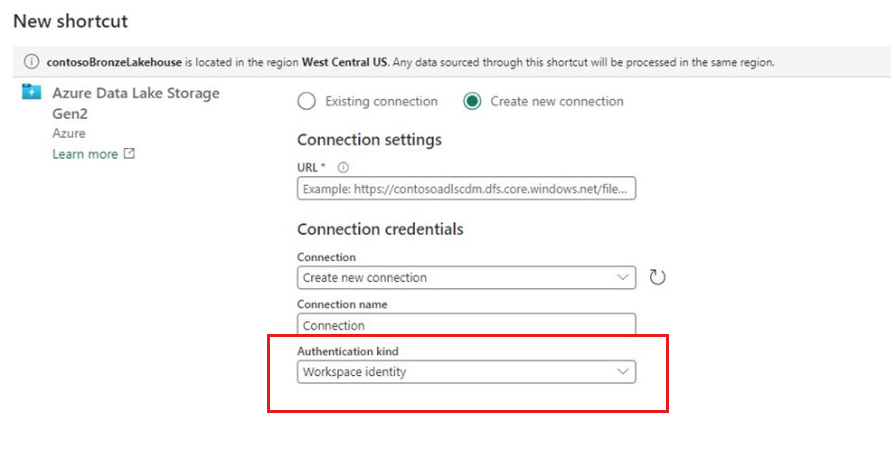

Das folgende Beispiel zeigt die Schritte zum Aktivieren der Arbeitsbereichsidentitätsauthentifizierung mit Azure Data Lake Storage Gen2. Die Schritte für andere Datenquellen wie SQL Server, Azure Blobs, Azure Analysis Services sind ähnlich.

Schritt 1: Erstellen der Arbeitsbereichsidentität

Sie müssen ein Administrator des Arbeitsbereichs sein, um eine Arbeitsbereich-Identität erstellen und verwalten zu können.

Navigieren Sie zum Arbeitsbereich, und öffnen Sie die Einstellungen des Arbeitsbereichs.

Wählen Sie die Tab Arbeitsbereich-Identität aus.

Wählen Sie die Taste + Arbeitsbereich-Identität.

Wenn die Arbeitsbereichsidentität erstellt wurde, zeigt die Registerkarte deren Details und die Liste der autorisierten Benutzer*innen an.

Arbeitsbereich-Identität kann von Administratoren des Arbeitsbereichs erstellt und gelöscht werden. Administratoren, Mitglieder und Mitwirkende im Arbeitsbereich können die Identität als Authentifizierungsmethode in Verbindungen konfigurieren, die in OneLake-Shortcuts, Pipelines, Semantikmodellen und Dataflows Gen2 verwendet werden.

Ausführlichere Informationen finden Sie unter Erstellen und Verwalten einer Arbeitsbereichsidentität.

Schritt 2: Erteilen von Berechtigungen für das Speicherkonto für die Identität

Melden Sie beim Azure-Portal an, und navigieren Sie zu dem Speicherkonto, auf das Sie über OneLake zugreifen möchten.

Wählen Sie auf der linken Randleiste die Registerkarte „Zugriffssteuerung (IAM)“ und dann Rollenzuweisungen aus.

Wählen Sie die Schaltfläche Hinzufügen und dann Rollenzuweisung hinzufügen aus.

Wählen Sie die Rolle aus, die Sie der Identität zuweisen möchten, z. B. Storage-Blobdatenleser oder Mitwirkender an Storage-Blobdaten.

Hinweis

Die Rolle muss auf der Speicherkontoebene zugewiesen werden.

Wählen Sie Zugriff einem Benutzer, einer Gruppe oder einem Dienstprinzipal zuweisen aus.

Wählen Sie + Mitglieder auswählen aus, und suchen Sie nach Name oder App-ID der Arbeitsbereichsidentität. Wählen Sie die Identität aus, die Ihrem Arbeitsbereich zugeordnet ist.

Wählen Sie Überprüfen + zuweisen aus, und warten Sie, bis die Rollenzuweisung abgeschlossen ist.

Schritt 3: Erstellen des Fabric-Elements

OneLake-Verknüpfung

Führen Sie die Schritte unter Erstellen einer Azure Data Lake Storage Gen2-Verknüpfung aus. Wählen Sie die Arbeitsbereichsidentität als Authentifizierungsmethode aus (nur für ADLS Gen2-Verknüpfungen unterstützt).

Pipelines mit Kopier-, Nachschlage- und GetMetadata-Aktivitäten

Führen Sie zum Erstellen der Pipeline die in Modul 1 aufgeführten Schritte aus : Erstellen einer Pipeline mit Data Factory. Wählen Sie die Arbeitsbereichsidentität als Authentifizierungsmethode aus (unterstützt für Kopier-, Nachschlage- und GetMetadata-Aktivitäten).

Hinweis

Die benutzende Person, die die Verknüpfung mit der Arbeitsbereichsidentität erstellt, muss über die Rolle „Administrierende Person“, „Mitglied“ oder „Mitwirkende Person“ im Arbeitsbereich verfügen. Benutzende, die auf die Verknüpfungen zugreifen, benötigen nur Berechtigungen für das Lakehouse.

Berichte und semantische Modelle

Sie können ein semantisches Modell (Importmodus) mit der Arbeitsbereichsidentitätsauthentifizierung verwenden und Modelle und Berichte erstellen.

Erstellen Sie das semantische Modell in Power BI Desktop, das eine Verbindung mit dem ADLS Gen2-Speicherkonto herstellt, indem Sie die unter "Analysieren von Daten in Azure Data Lake Storage Gen2" aufgeführten Schritte mithilfe von Power BI verwenden. Sie können das Organisationskonto verwenden, um eine Verbindung mit Azure Data Lake Storage Gen2 in Desktop herzustellen.

Importieren Sie das Modell in den Arbeitsbereich, der mit der Arbeitsbereichsidentität konfiguriert ist.

Navigieren Sie zu den Modelleinstellungen, und erweitern Sie den Abschnitt "Gateway- und Cloudverbindungen".

Wählen Sie unter Cloudverbindungen eine Datenverbindung aus, die mit der Authentifizierungsmethode für die Arbeitsbereichidentität und dem gewünschten ADLS Gen2-Speicherkonto konfiguriert ist. Sie können diese Verbindung entweder in der Umgebung " Verbindungen und Gateways verwalten " erstellen oder eine bereits vorhandene Verbindung verwenden, die über die Verknüpfungs- oder Pipelineerstellungsumgebung erstellt wurde.

Wählen Sie Übernehmen aus, und aktualisieren Sie dann das Modell, um die Konfiguration abzuschließen.

Hinweis

Wenn die Aktualisierung fehlschlägt, überprüfen Sie die Berechtigungen, über die die Arbeitsbereichidentität für das Speicherkonto verfügt, und überprüfen Sie die Netzwerkeinstellungen des Speicherkontos.

Dataflows Gen2

Data Factory in Microsoft Fabric verwendet Power Query-Connectors, um Dataflow Gen2 mit Azure Data Lake Storage Gen2 zu verbinden. So stellen Sie eine Verbindung mit Azure Data Lake Storage Gen2 in Dataflow Gen2 her:

- Erstellen der Dataflow Gen2 in Fabric

- Führen Sie die unter "Herstellen einer Verbindung mit ADLS Gen2" in Power Query Online aufgeführten Schritte aus.

- Arbeitsbereichidentität als Authentifizierungsmethode auswählen

Hinweis

Die Arbeitsbereichsidentität wird nur für Dataflows Gen2 mit Bereitstellungspipelines und der öffentlichen API unterstützt.

Überlegungen und Einschränkungen

Eine Arbeitsbereichsidentität kann nur in Arbeitsbereichen erstellt werden, die einer Kapazität zugeordnet sind (mit Ausnahme von „Meine Arbeitsbereiche“).

Arbeitsbereichsidentität kann für die Authentifizierung in jeder Kapazität verwendet werden, die OneLake-Verknüpfungen, Pipelines, semantische Modelle oder Dataflows Gen2 unterstützt.

Der vertrauenswürdige Arbeitsbereichszugriff auf Speicherkonten mit aktivierter Firewall wird in jeder F-Kapazität unterstützt.

Sie können Verbindungen mit arbeitsbereichsidentitätsbasierter Authentifizierung in der Umgebung "Gateways und Verbindungen verwalten" erstellen.

Wenn Sie Verbindungen, die mit der Arbeitsbereich-Identitätsauthentifizierungsmethode konfiguriert sind, in Fabric-Elementen außerhalb von OneLake-Verknüpfungen, Pipelines, semantischen Modellen oder Dataflows Gen2 oder in anderen Arbeitsbereichen wiederverwenden, funktionieren sie möglicherweise nicht.

Verbindungen mit arbeitsbereichsidentitätsbasierter Authentifizierung können nur in OneLake-Verknüpfungen, Pipelines, semantischen Modellen oder Dataflows Gen2 verwendet werden.

Wenn Sie eine Verbindung in der Umgebung Gateways und Verbindungen verwalten erstellen, wird möglicherweise ein Banner mit der Meldung angezeigt, dass der Authentifizierungstyp für die Arbeitsbereichsidentität nur in Pipelines und OneLake-Verknüpfungen unterstützt wird. Dies ist ein bekanntes Problem, das mit zukünftigen Versionen behoben werden wird.

Das Überprüfen des Status einer Verbindung, für die Arbeitsbereichsidentität als Authentifizierungsmethode festgelegt ist, wird nicht unterstützt.

Wenn Ihre Organisation über eine Microsoft Entra-Richtlinie für bedingten Zugriff für Workloadidentitäten verfügt, die alle Dienstprinzipale enthalten, sollte jede Fabric-Arbeitsbereichsidentität aus der Richtlinie für bedingten Zugriff für Workloadidentitäten ausgeschlossen werden. Andernfalls funktionieren Arbeitsbereichsidentitäten nicht.

Die Arbeitsbereichsidentität ist nicht mit mandantenübergreifenden Anforderungen kompatibel.