Microsoft 365-Zertifizierung – Leitfaden für Beispielnachweise

Übersicht

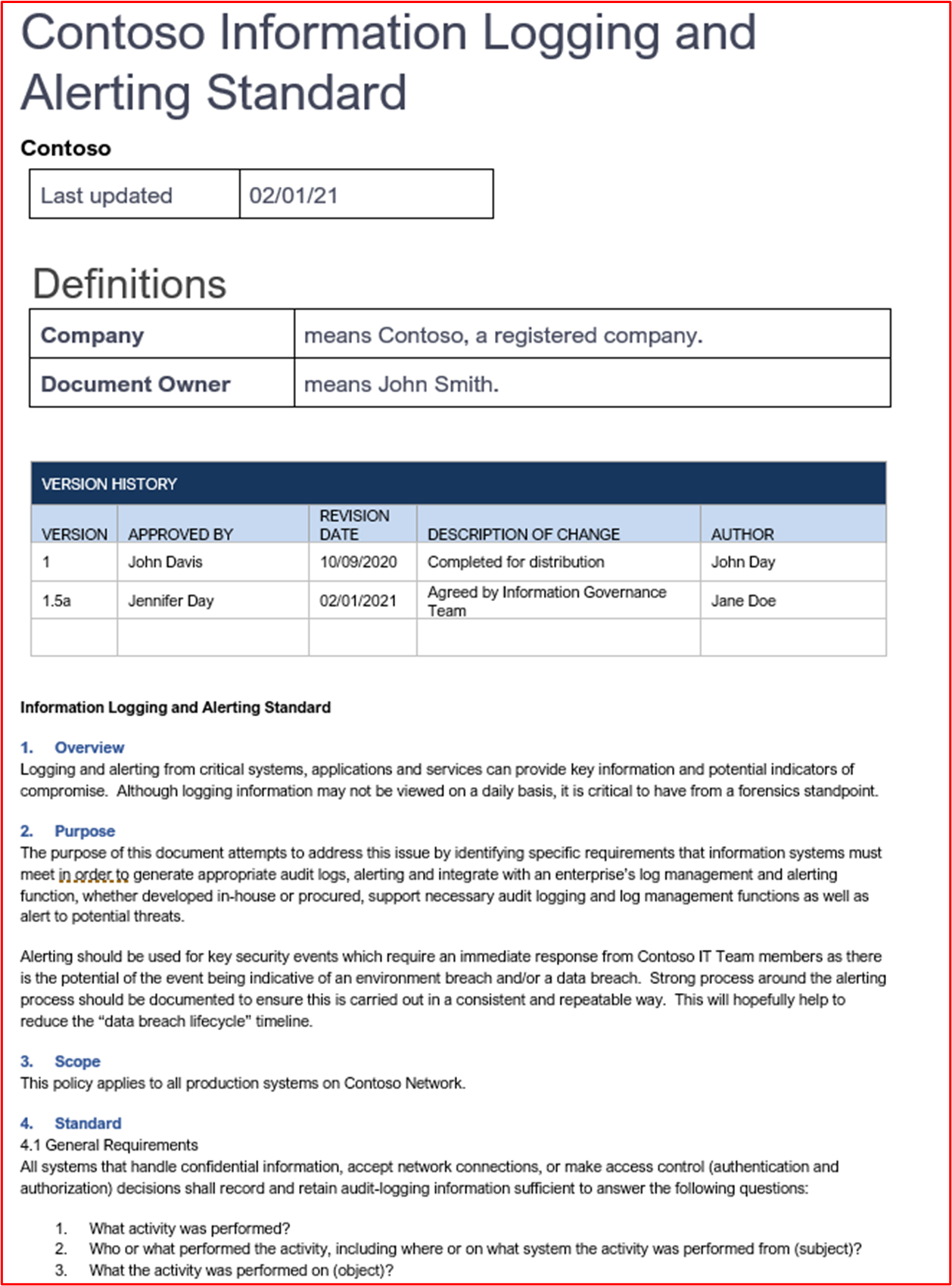

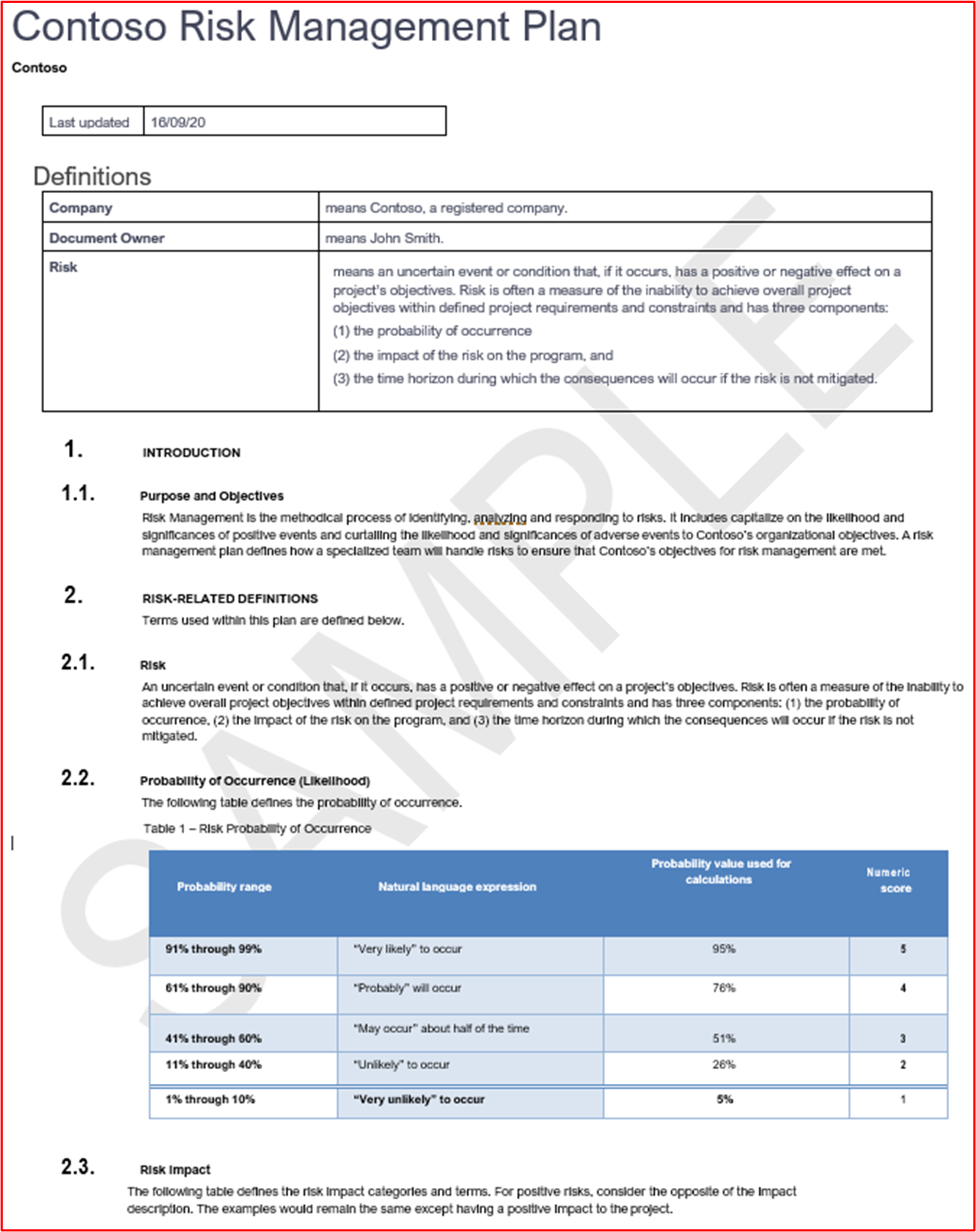

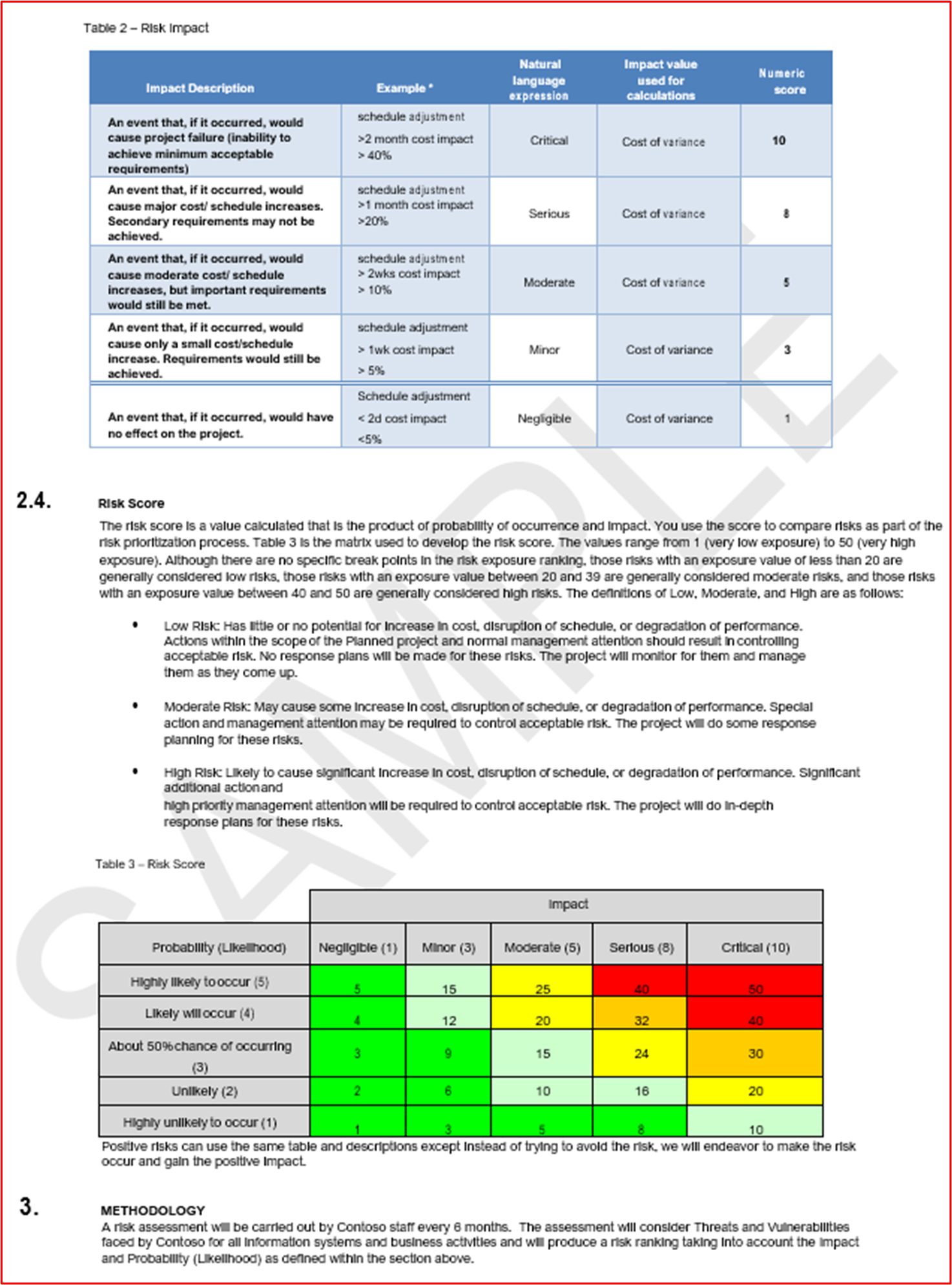

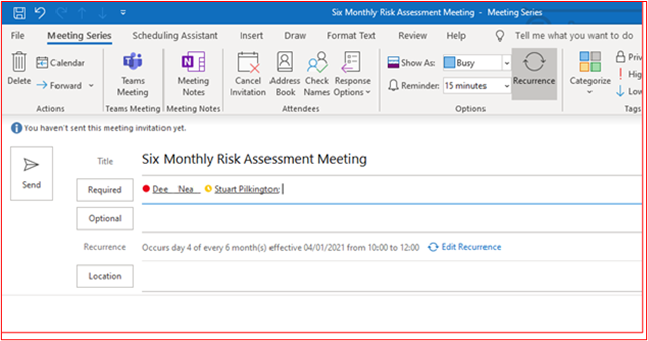

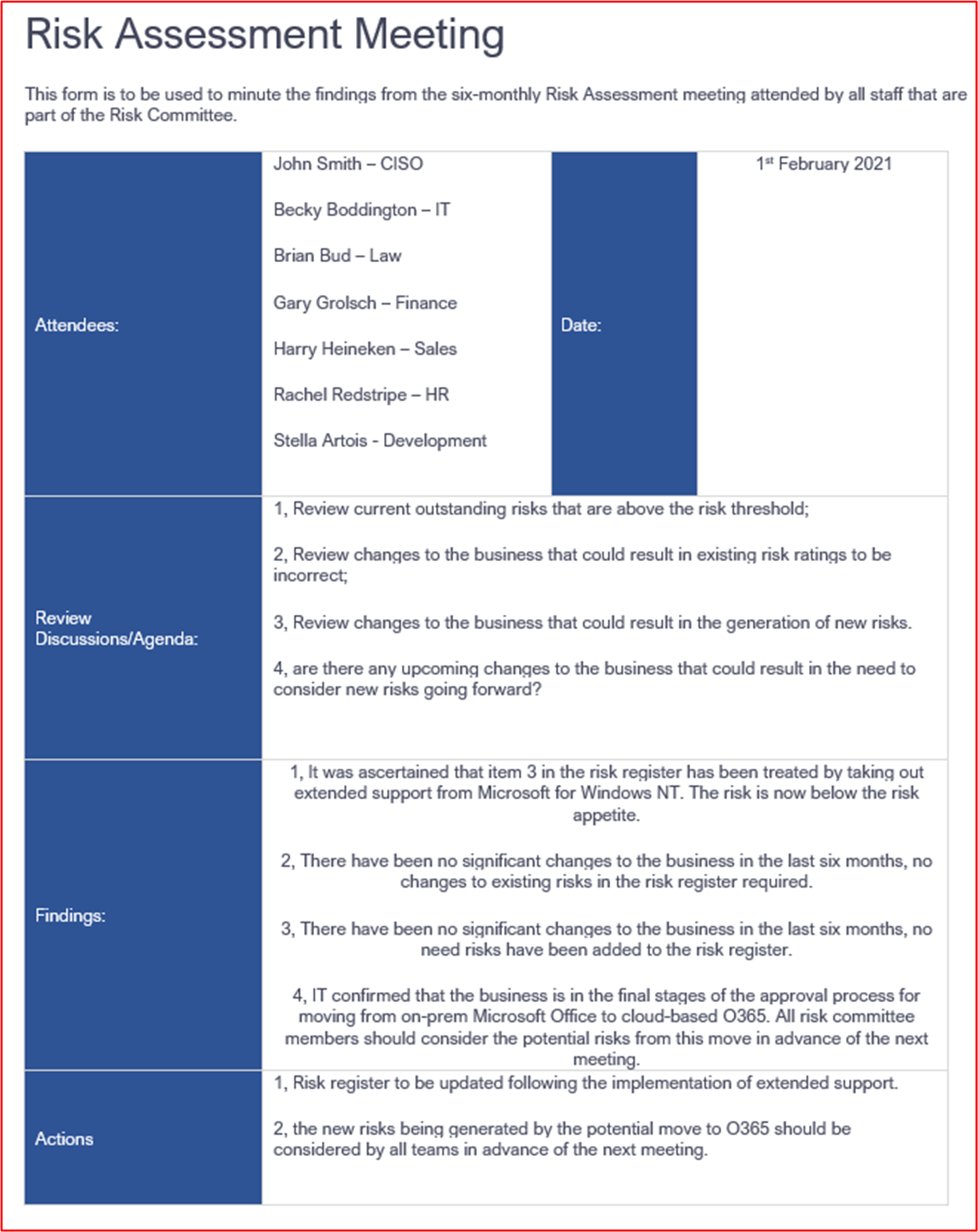

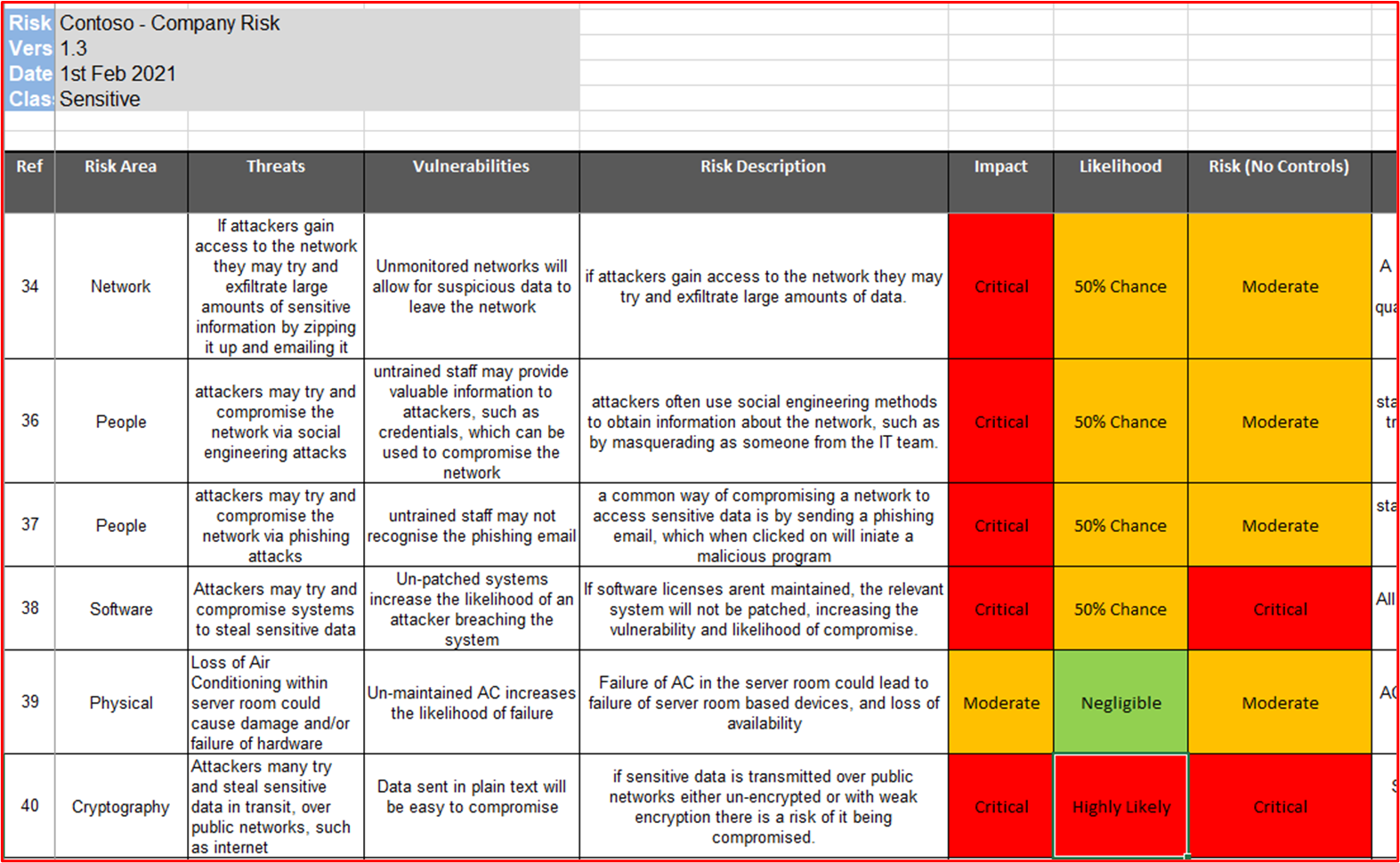

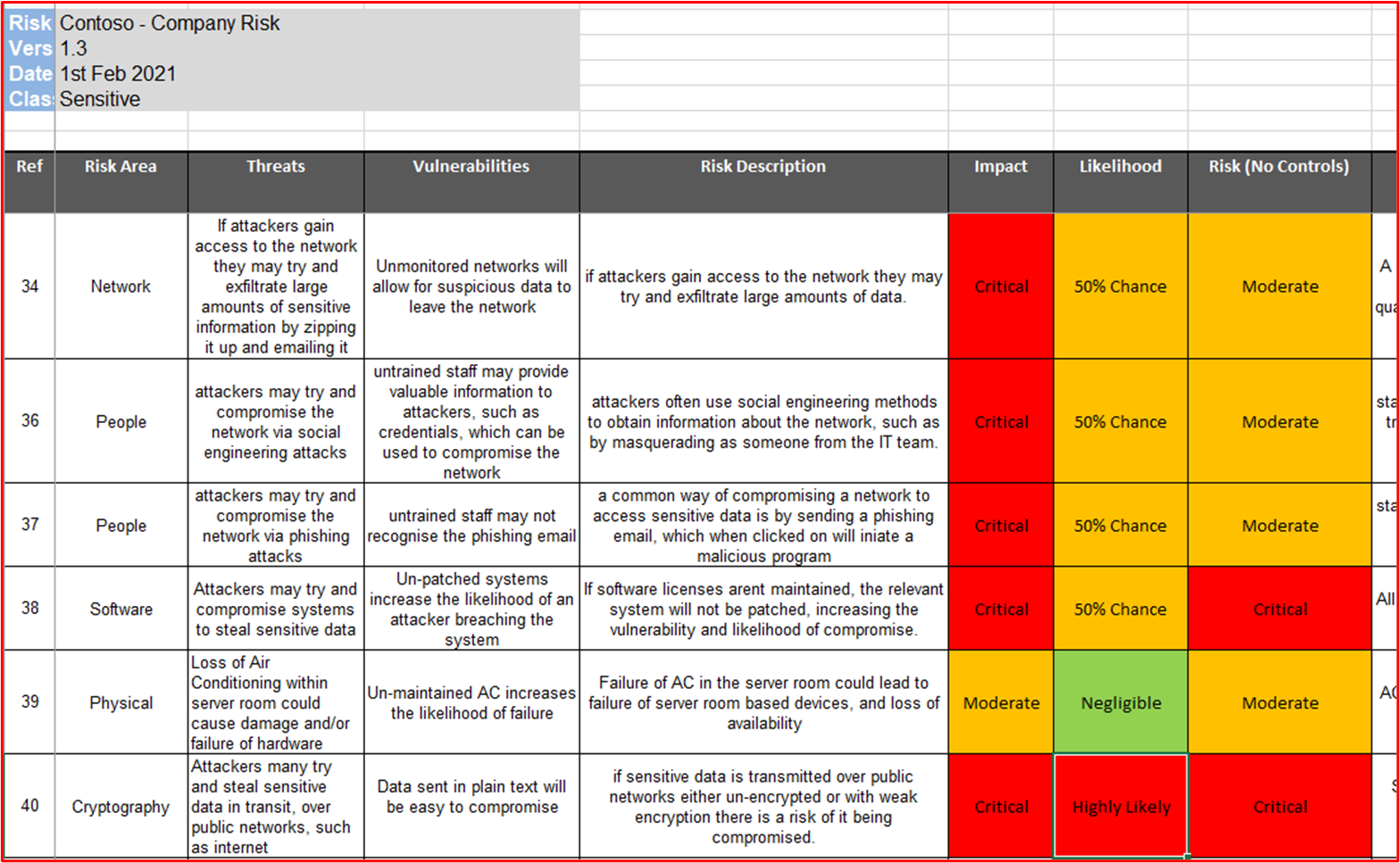

Dieser Leitfaden wurde erstellt, um ISVs Beispiele für die Art der Nachweise und den Grad der detaillierten Anforderungen für die einzelnen Microsoft 365-Zertifizierungssteuerelemente bereitzustellen. Alle in diesem Dokument freigegebenen Beispiele stellen nicht den einzigen Beweis dar, der verwendet werden kann, um zu zeigen, dass Die Kontrollen erfüllt werden, sondern dienen nur als Richtlinie für die Art der erforderlichen Beweise.

Hinweis: Die tatsächlichen Schnittstellen, Screenshots und Dokumentationen, die zur Erfüllung der Anforderungen verwendet werden, variieren je nach Produktverwendung, Systemeinrichtung und internen Prozessen. Beachten Sie außerdem, dass der ISV, wenn Richtlinien- oder Verfahrensdokumentation erforderlich ist, die TATSÄCHLICHen Dokumente und keine Screenshots senden muss, wie in einigen beispielen gezeigt.

Es gibt zwei Abschnitte in der Zertifizierung, für die Übermittlungen erforderlich sind:

- Die anfängliche Dokumentübermittlung: eine kleine Gruppe allgemeiner Dokumente, die für die Eingrenzung Ihrer Bewertung erforderlich sind.

- Die Beweisübermittlung: der vollständige Satz von Nachweisen, die für jede Kontrolle im Gültigkeitsbereich Für Ihre Zertifizierungsbewertung erforderlich sind.

Tipp

Probieren Sie das App Compliance Automation Tool für Microsoft 365 (ACAT) aus, um einen beschleunigten Weg zu erreichen, um die Microsoft 365-Zertifizierung zu erreichen, indem Sie die Beweissammlung und Kontrollüberprüfung automatisieren. Erfahren Sie mehr darüber, welche Steuerung von ACAT vollständig automatisiert wird.

Structure

Dieses Dokument ist direkt den Steuerelementen zugeordnet, die Sie während Ihrer Zertifizierung im Partner Center präsentiert werden. Die in diesem Dokument bereitgestellten Anleitungen sind wie folgt beschrieben:

- Sicherheitsdomäne: Die drei Sicherheitsdomänen, in die alle Kontrollen gruppiert sind: Anwendungssicherheit, Betriebssicherheit und Datensicherheit und Datenschutz.

- Steuerung(en): = Beschreibung der Bewertungsaktivität: Diese Steuerelemente und die zugehörige Nummer (Nein)) werden direkt aus der Microsoft 365-Zertifizierungsprüfliste entnommen.

- Absicht: = Die Absicht, warum die Sicherheitskontrolle in das Programm aufgenommen wird, und das spezifische Risiko, das es mindern soll. Die Hoffnung ist, dass diese Informationen ISVs die Gründe für die Kontrolle liefern, um besser zu verstehen, welche Arten von Beweismitteln gesammelt werden müssen und was ISVs bei der Erstellung ihrer Beweise beachten und wissen müssen.

- Beispielbeweisrichtlinien: = Dies dient als Leitfaden für die Aufgaben zur Beweissammlung in der Microsoft 365-Zertifizierungsprüfliste und ermöglicht es den ISVs, eindeutig Beispiele für die Art von Beweisen zu sehen, die vom Zertifizierungsanalysten verwendet werden können, der ihn verwendet, um eine sichere Feststellung zu treffen, dass ein Steuerelement vorhanden und verwaltet wird – es ist keineswegs vollständiger Natur.

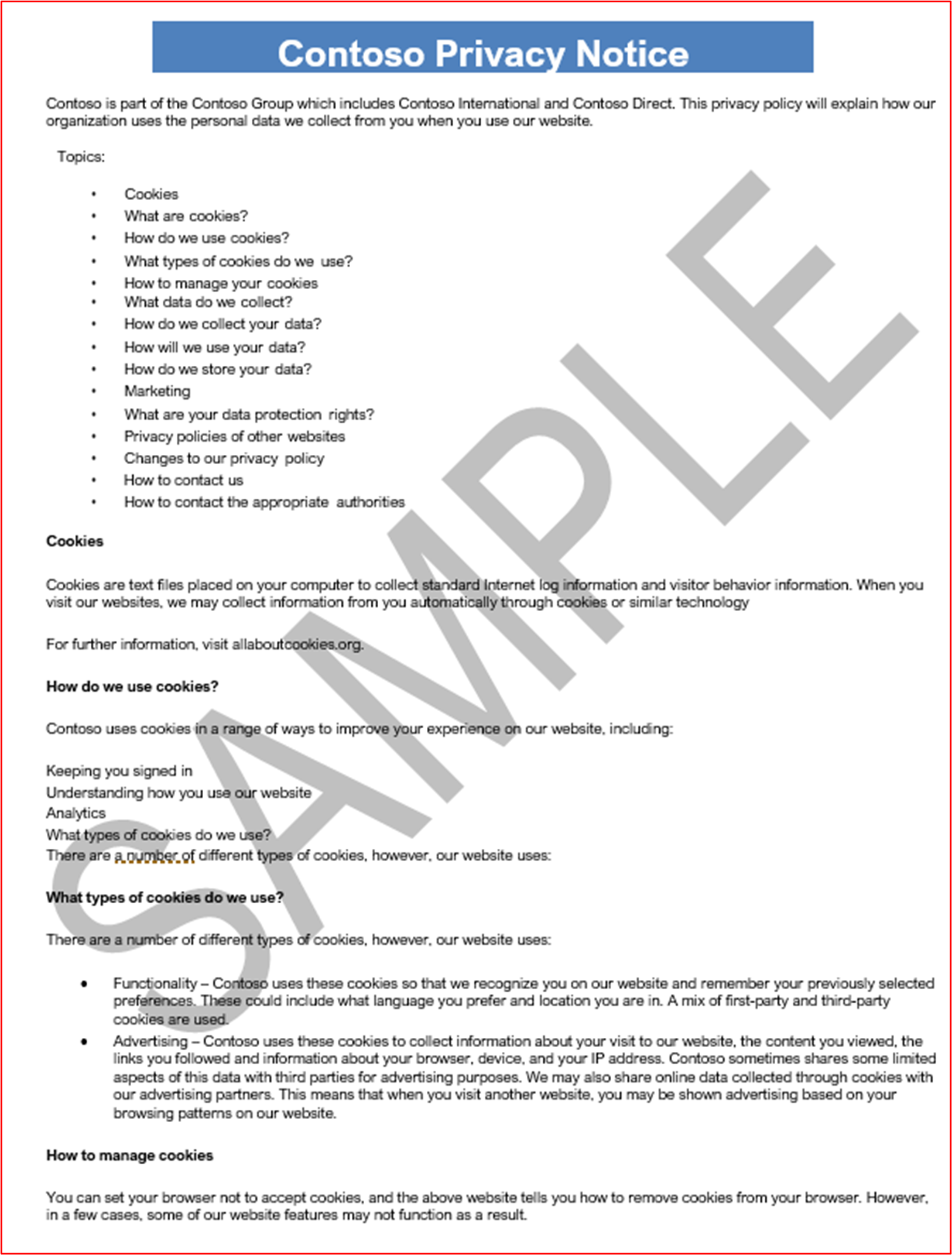

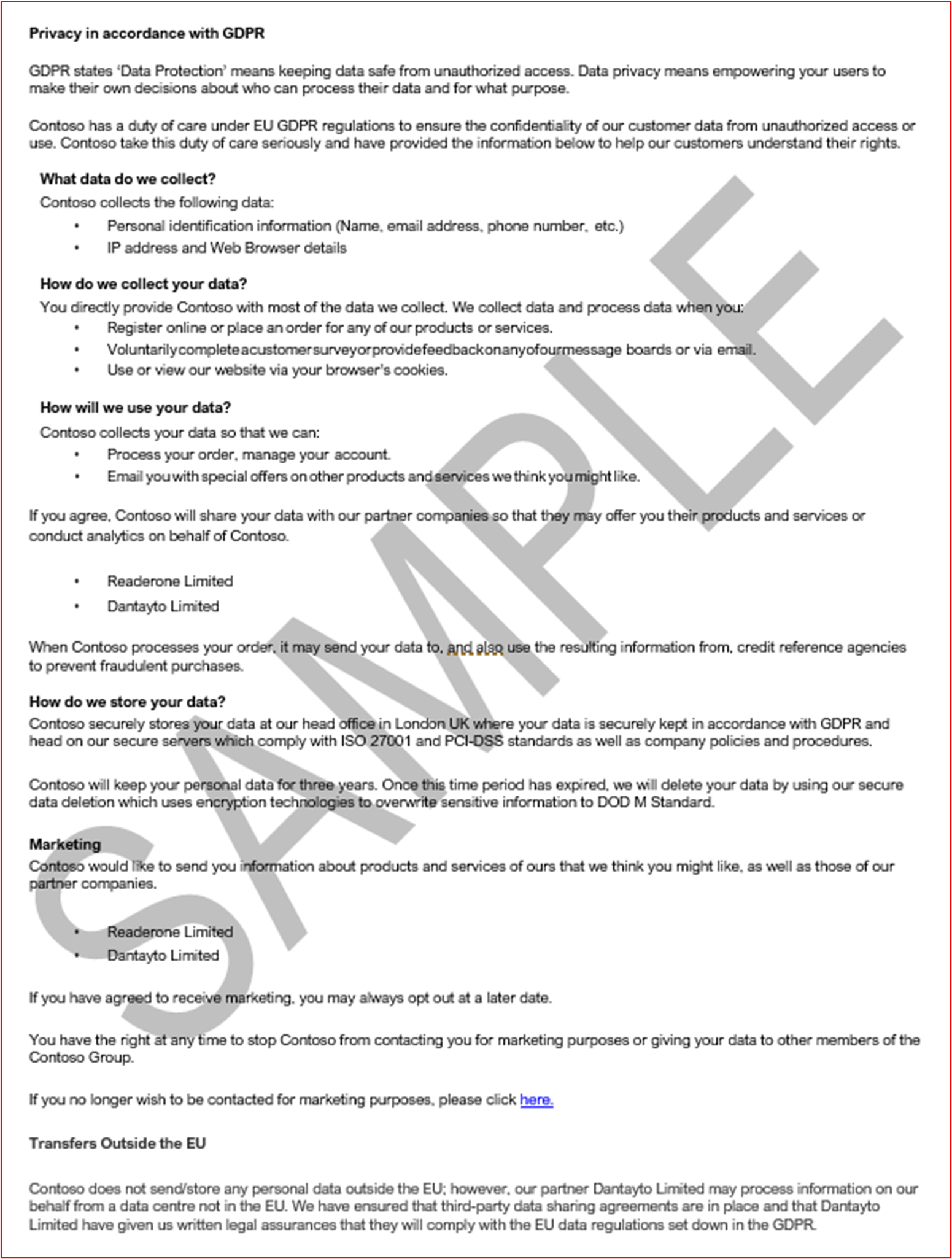

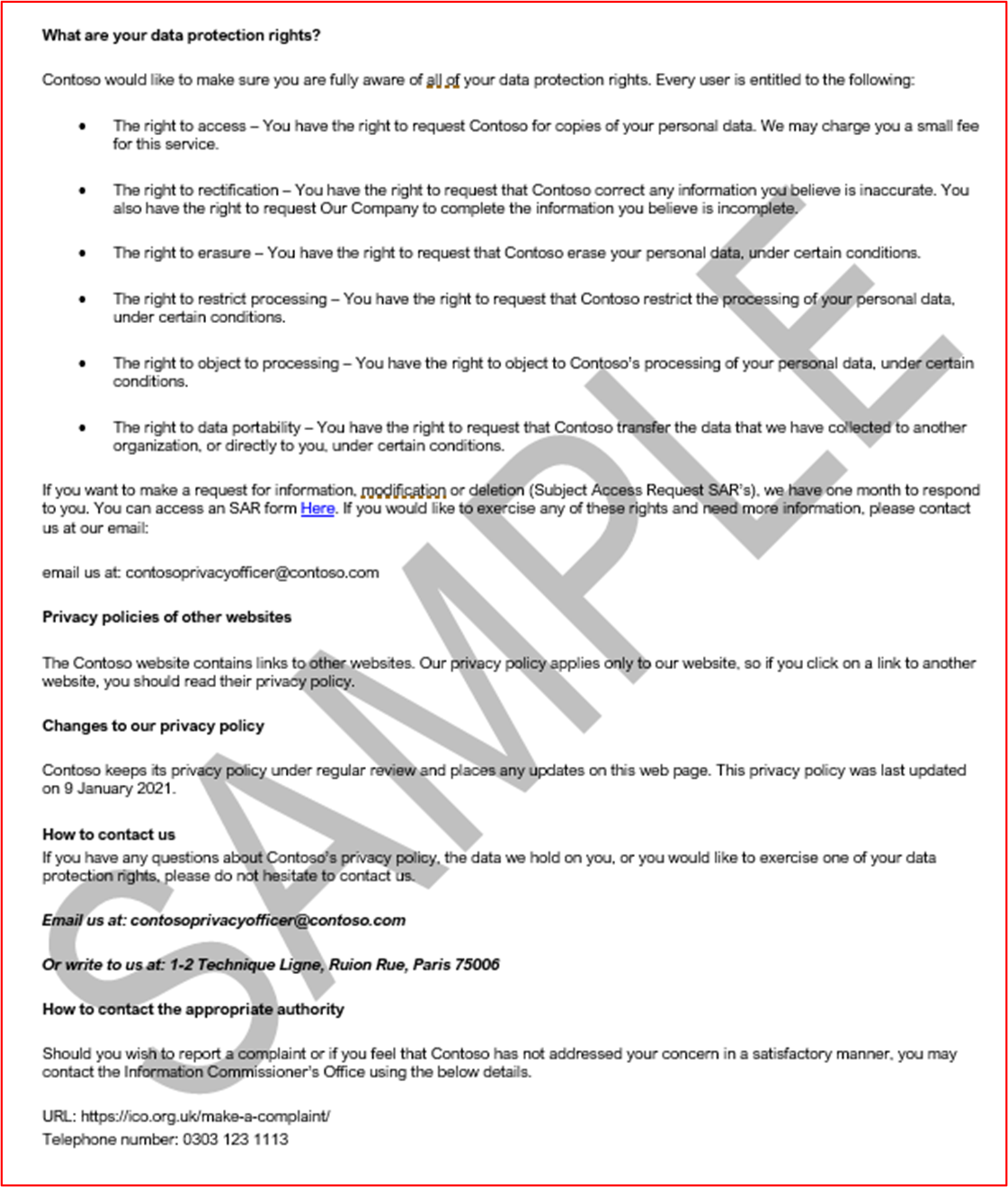

- Beweisbeispiel: = Dieser Abschnitt enthält Beispielscreenshots und Bilder potenzieller Beweise, die für die einzelnen Steuerelemente in der Microsoft 365-Zertifizierungsprüfliste erfasst wurden, insbesondere für die Domänen betriebs- und Datensicherheit und Datenschutzsicherheit (Registerkarten innerhalb der Kalkulationstabelle). Beachten Sie alle Informationen mit roten Pfeilen und Feldern in den Beispielen, um Ihr Verständnis der Anforderungen zu unterstützen, die zum Erfüllen von Steuerelementen erforderlich sind.

Sicherheitsdomäne: Anwendungssicherheit

Steuerelement 1 – Steuerelement 16:

Die Domänensteuerelemente der Anwendungssicherheit können mit einem Penetrationstestbericht zufrieden sein, der innerhalb der letzten 12 Monate ausgegeben wurde und zeigt, dass Ihre App keine ausstehenden Sicherheitsrisiken aufweist. Die einzige erforderliche Übermittlung ist ein sauberer Bericht von einem seriösen unabhängigen Unternehmen.

Sicherheitsdomäne: Betriebssicherheit/Sichere Entwicklung

Die Sicherheitsdomäne "Betriebssicherheit / Sichere Entwicklung" soll sicherstellen, dass ISVs eine reihe von Sicherheitsminderungstechniken gegen eine Vielzahl von Bedrohungen implementieren, denen von Aktivitätsgruppen ausgesetzt ist. Dies ist darauf ausgelegt, die Betriebsumgebung und Softwareentwicklungsprozesse zu schützen, um sichere Umgebungen zu erstellen.

Schutz vor Schadsoftware – Anti-Virus

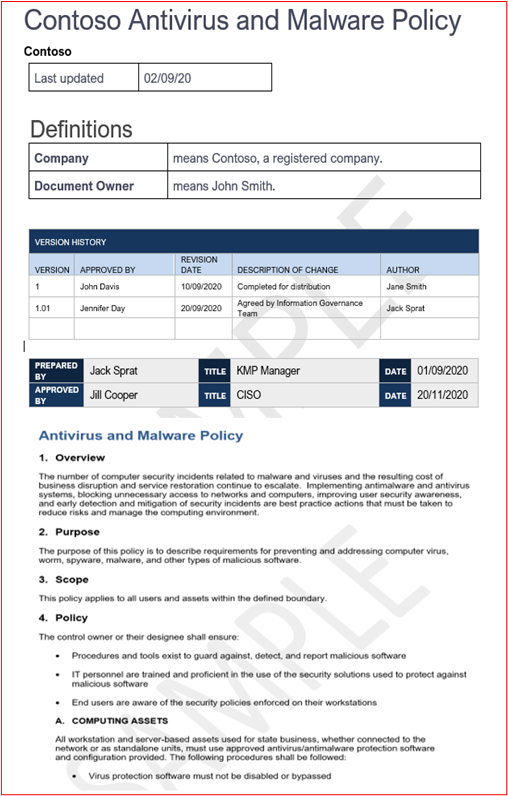

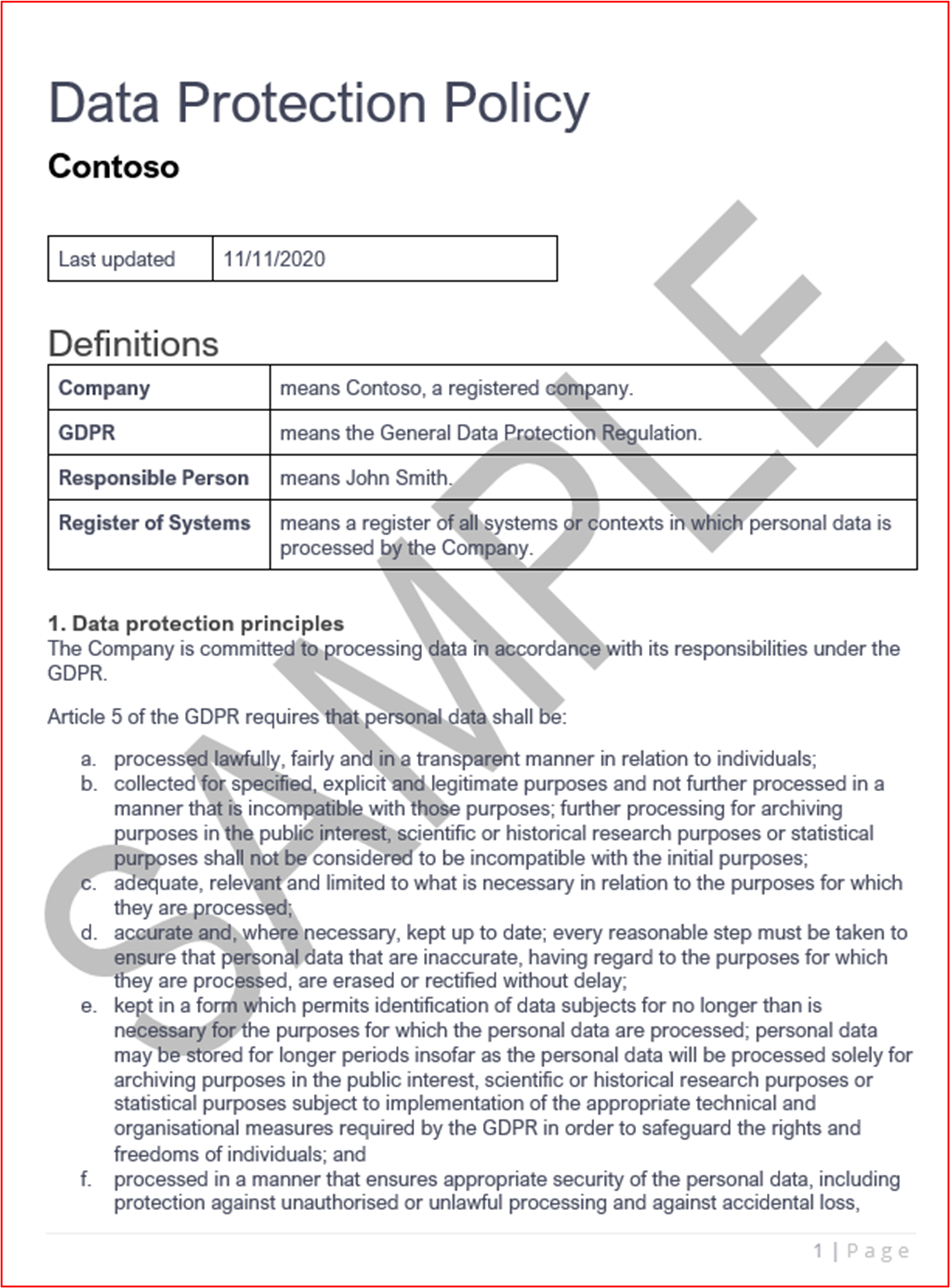

Steuerung Nr. 1: Stellen Sie Richtliniendokumentation bereit, die Antivirenpraktiken und -verfahren regelt.

- Absicht: Die Absicht dieses Steuerelements besteht darin, das Verständnis eines ISV für die Probleme zu bewerten, mit denen er konfrontiert ist, wenn er die Bedrohung durch Computerviren berücksichtigt. Durch die Einrichtung und Verwendung bewährter Methoden der Branche bei der Entwicklung einer Antivirenrichtlinie und -prozesse stellt ein ISV eine Ressource bereit, die auf die Fähigkeit seiner Organisation zugeschnitten ist, die Risiken durch Schadsoftware zu mindern, und listet bewährte Methoden bei der Virenerkennung und -eliminierung auf und liefert Beweise dafür, dass die dokumentierte Richtlinie vorgeschlagene Sicherheitsleitfäden für die Organisation und ihre Mitarbeiter bereitstellt. Durch die Dokumentation einer Richtlinie und eines Verfahrens, wie der ISV Anti-Malware-Anforderungen bereitstellt, wird dadurch sichergestellt, dass diese Technologie konsistent bereitgestellt und gewartet wird, um das Risiko von Schadsoftware für die Umgebung zu verringern.

- Beispielrichtlinien für Nachweise: Stellen Sie eine Kopie Ihrer Antiviren-/Antischadsoftwarerichtlinie bereit, in der die Prozesse und Verfahren aufgeführt sind, die in Ihrer Infrastruktur implementiert werden, um bewährte Methoden für Antivirus/Schadsoftware zu fördern. Beispielbeweis

- Beispielbeweis:

Anmerkung: Dieser Screenshot zeigt ein Richtlinien-/Prozessdokument. Es wird erwartet, dass ISVs die tatsächliche unterstützende Richtlinien-/Verfahrensdokumentation freigeben und nicht einfach einen Screenshot bereitstellen.

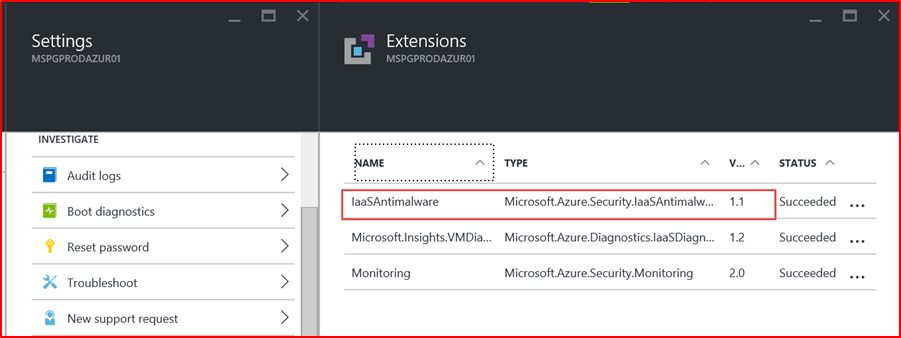

Kontrolle Nr. 2: Stellen Sie nachweisbare Beweise dafür bereit, dass Antivirensoftware in allen abgetasteten Systemkomponenten ausgeführt wird.

- Absicht: Es ist wichtig, dass in Ihrer Umgebung Virenschutz (AV) (oder Antischadsoftwareschutz) ausgeführt wird, um sich vor Cyber-Sicherheitsrisiken zu schützen, die Ihnen möglicherweise bewusst sind oder nicht, da potenziell schädliche Angriffe sowohl hinsichtlich der Komplexität als auch der Anzahl zunimmt. Die Bereitstellung von AV für alle Systemkomponenten, die die Verwendung unterstützen, trägt dazu bei, einige der Risiken zu minimieren, die durch die Einführung von Antischadsoftware in die Umgebung entstehen. Es muss nur ein einzelner Endpunkt ungeschützt sein, um potenziell einen Angriffsvektor für eine Aktivitätsgruppe bereitzustellen, um in der Umgebung Fuß zu fassen. AV sollte daher als eine von mehreren Schutzebenen zum Schutz vor dieser Art von Bedrohung verwendet werden.

- Beispielbeweisrichtlinien: Zum Nachweis, dass eine aktive Instanz von AV in der bewerteten Umgebung ausgeführt wird. Stellen Sie einen Screenshot für jedes Gerät im Beispiel bereit, das die Verwendung von Virenschutz unterstützt. Dies zeigt den ausgeführten Virenschutzprozess, die Antivirensoftware ist aktiv, oder wenn Sie über eine zentrale Verwaltungskonsole für Virenschutz verfügen, können Sie dies möglicherweise über diese Verwaltungskonsole demonstrieren. Wenn Sie die Verwaltungskonsole verwenden, stellen Sie sicher, dass in einem Screenshot nachgewiesen wird, dass die erfassten Geräte verbunden sind und funktionieren.

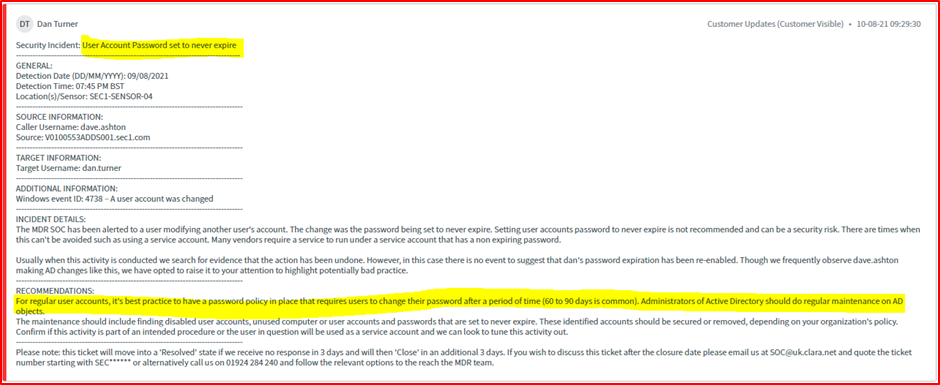

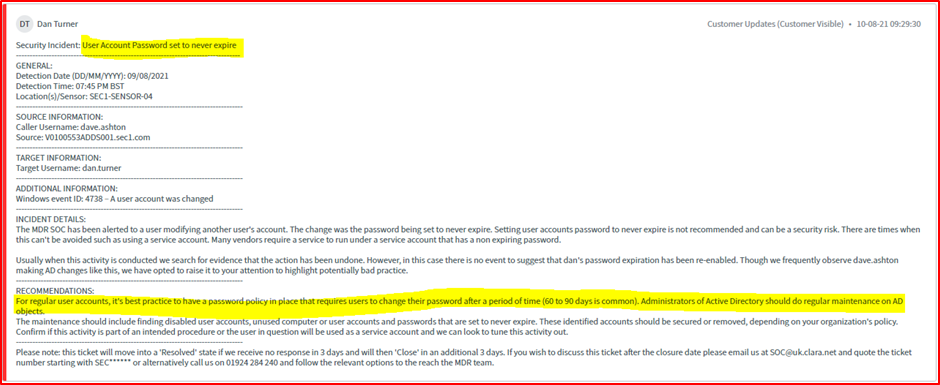

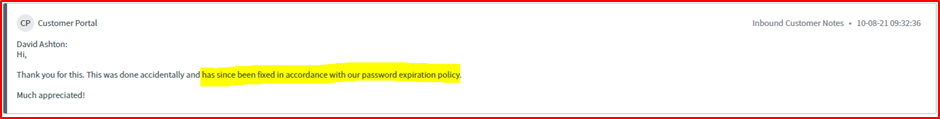

- Beweisbeispiel 1: Der folgende Screenshot wurde aus Azure Security Center erstellt; Es zeigt, dass eine Antischadsoftwareerweiterung auf dem virtuellen Computer mit dem Namen "MSPGPRODAZUR01" bereitgestellt wurde.

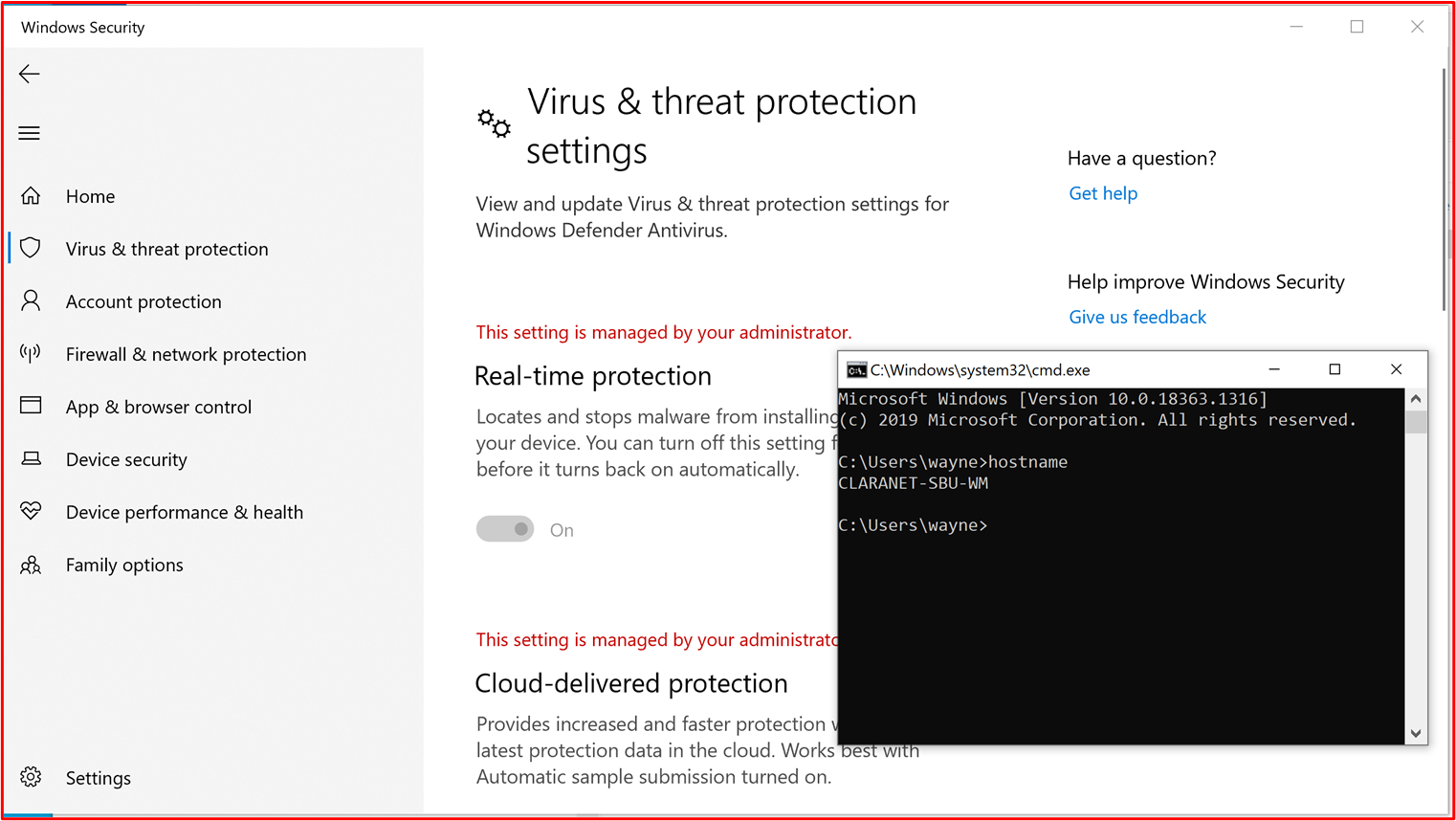

- Beweisbeispiel 2

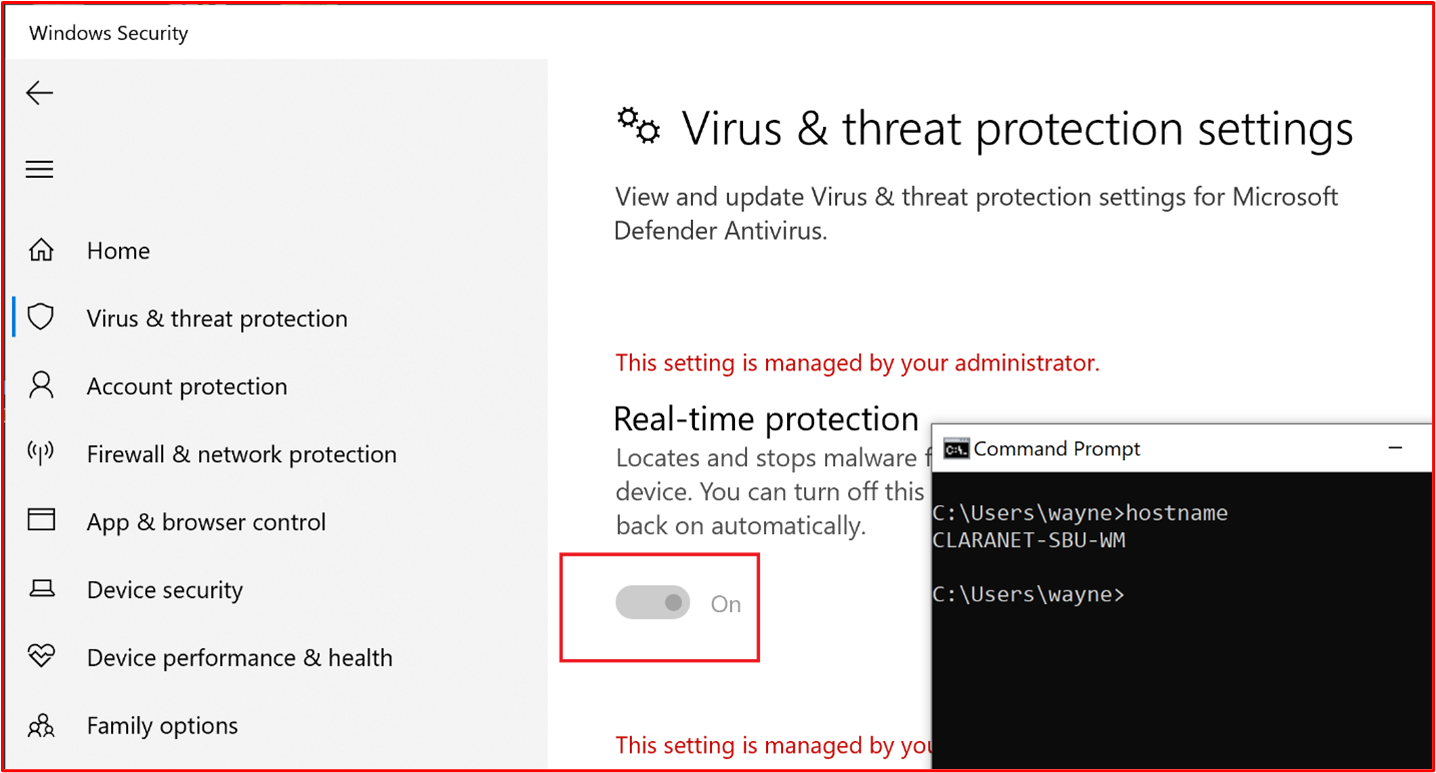

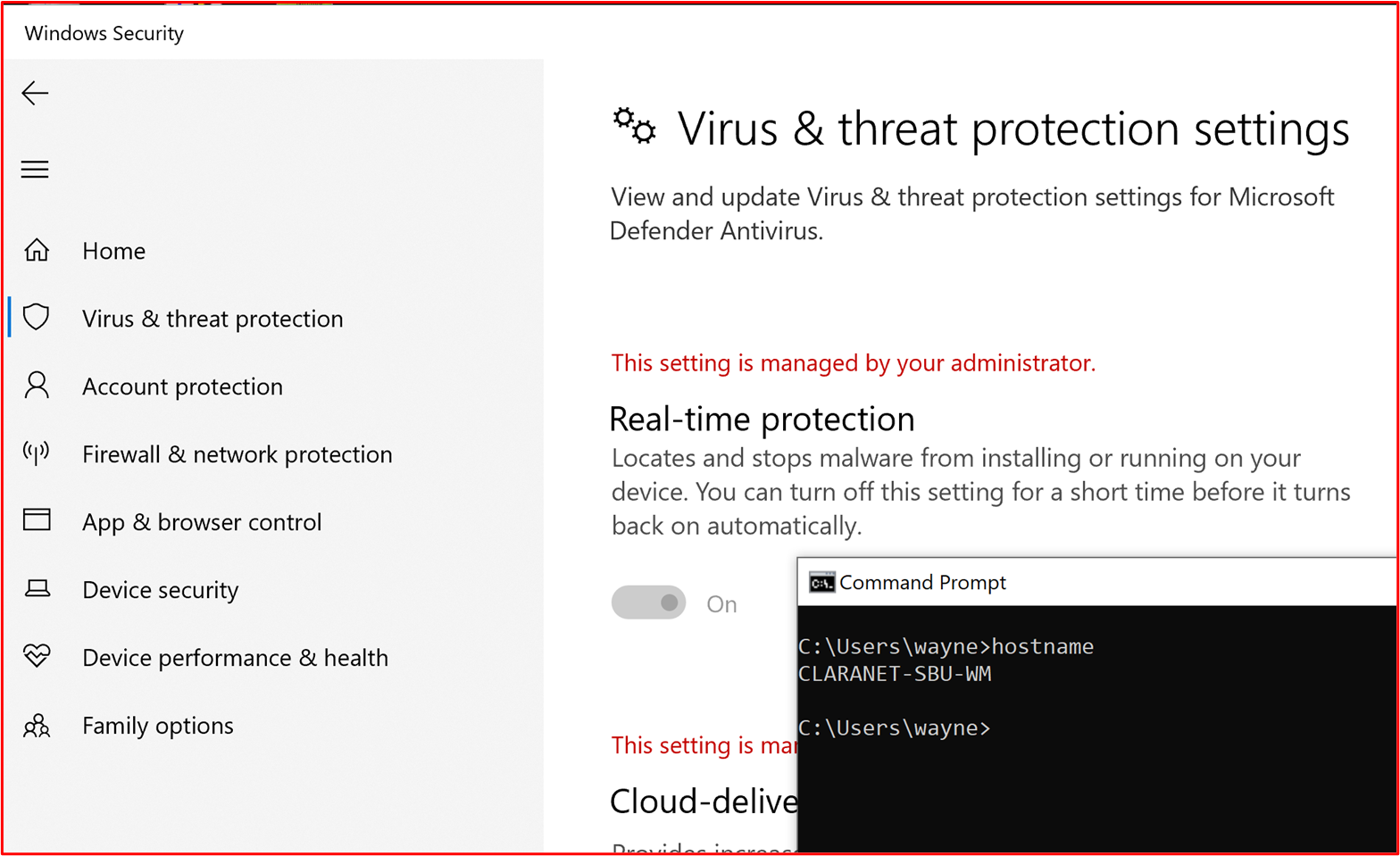

Der folgende Screenshot wurde von einem Windows 10-Gerät erstellt und zeigt, dass "Echtzeitschutz" für den Hostnamen "CLARANET-SBU-WM" aktiviert ist.

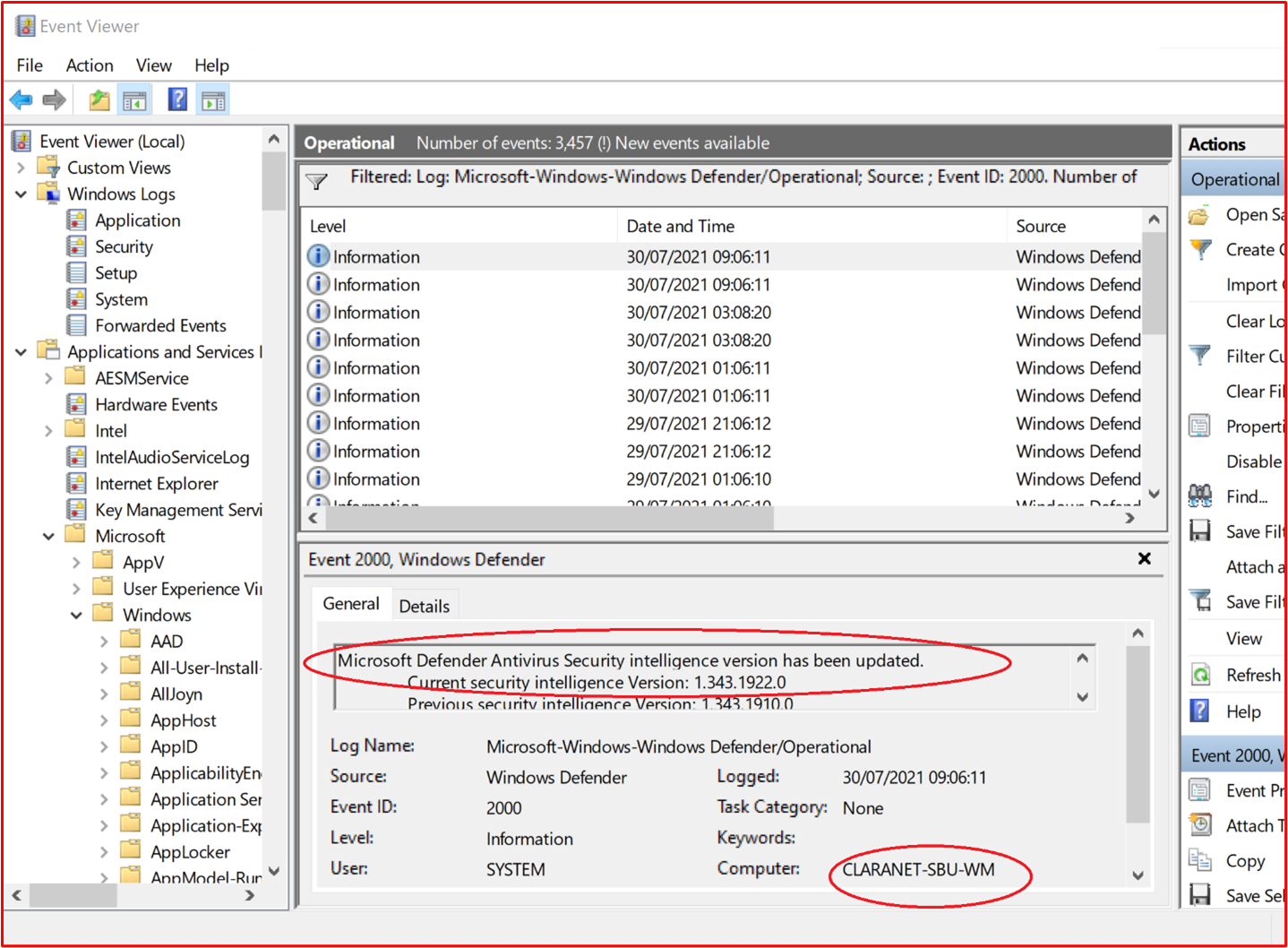

Kontrolle Nr. 3: Liefern Sie nachweisbare Beweise dafür, dass Antivirensignaturen in allen Umgebungen auf dem neuesten Stand sind (innerhalb von 1 Tag).

- Absicht: Jeden Tag werden Hunderttausende neuer Schadsoftware und potenziell unerwünschte Anwendungen (PUA) identifiziert. Um einen angemessenen Schutz vor neu veröffentlichter Schadsoftware zu bieten, müssen AV-Signaturen regelmäßig aktualisiert werden, um neu veröffentlichte Schadsoftware zu berücksichtigen.

- Diese Kontrolle besteht, um sicherzustellen, dass der ISV die Sicherheit der Umgebung und die Auswirkungen berücksichtigt hat, die veraltete AV-Instanzen auf die Sicherheit haben können.

- Beispielrichtlinien für Nachweise: Stellen Sie Antivirenprotokolldateien von jedem erfassten Gerät bereit, um zu zeigen, dass Updates täglich angewendet werden.

- Beispielbeweis: Der folgende Screenshot zeigt, dass Microsoft Defender mindestens täglich aktualisiert wird, indem das Update "Ereignis 2000, Windows Defender" angezeigt wird. Der Hostname wird angezeigt, der zeigt, dass dieser aus dem bereichsinternen System "CLARANET-SBU-WM" stammt.

Anmerkung: Die bereitgestellten Beweise müssten einen Export der Protokolle enthalten, um tägliche Updates über einen längeren Zeitraum anzuzeigen. Einige Antivirenprodukte generieren Updateprotokolldateien, sodass diese Dateien bereitgestellt oder die Protokolle aus der Ereignisanzeige exportiert werden sollten.

Steuerung Nr. 4: Stellen Sie nachweisbare Beweise dafür bereit, dass Virenschutz für die Durchführung von Zugriffsüberprüfungen oder regelmäßigen Überprüfungen für alle erfassten Systemkomponenten konfiguriert ist.

Anmerkung: Wenn die Überprüfung bei Zugriff nicht aktiviert ist, müssen mindestens tägliche Überprüfungen und alerting_ aktiviert _be.

- Absicht: Mit diesem Steuerelement soll sichergestellt werden, dass Schadsoftware schnell identifiziert wird, um die Auswirkungen auf die Umgebung zu minimieren. Wenn Bei-Zugriff-Überprüfungen durchgeführt und mit automatischer Blockierung von Schadsoftware gekoppelt werden, wird dies dazu beitragen, Malware-Infektionen zu stoppen, die der Antivirensoftware bekannt sind. Wenn scans bei Zugriff aufgrund des Risikos falsch positiver Ergebnisse, die Dienstausfälle verursachen, nicht wünschenswert ist, müssen geeignete tägliche Überprüfungs- und Warnungsmechanismen implementiert werden, um eine rechtzeitige Reaktion auf Malware-Infektionen zu gewährleisten, um Schäden zu minimieren.

- Beispielrichtlinien für Nachweise: Stellen Sie einen Screenshot für jedes Gerät im Beispiel bereit, das Virenschutz unterstützt, der zeigt, dass auf dem Gerät Virenschutz ausgeführt wird und für die Überprüfung bei Zugriff (Echtzeitüberprüfung) konfiguriert ist, ODER stellen Sie einen Screenshot bereit, der zeigt, dass die regelmäßige Überprüfung für die tägliche Überprüfung aktiviert ist, warnungen konfiguriert sind und das Datum der letzten Überprüfung für jedes Gerät im Beispiel.

- Beispielbeweis: Der folgende Screenshot zeigt, dass der Echtzeitschutz für den Host aktiviert ist, "CLARANET-SBU-WM".

Steuerung Nr. 5: Stellen Sie nachweisbare Beweise dafür bereit, dass Virenschutz so konfiguriert ist, dass schadsoftware automatisch blockiert oder isoliert und warnungen für alle erfassten Systemkomponenten bereitgestellt werden.

Absicht: Die Raffinesse von Schadsoftware entwickelt sich ständig weiter, zusammen mit den unterschiedlichen Verwüstungsgraden, die sie mit sich bringen können. Die Absicht dieses Steuerelements besteht darin, entweder die Ausführung von Schadsoftware zu verhindern und sie daher daran zu hindern, ihre potenziell verheerende Nutzlast auszuführen, oder wenn automatisches Blockieren keine Option ist, die Zeitspanne zu begrenzen, die Schadsoftware kann verwüssten, indem sie warnungen und sofort auf die potenzielle Malware-Infektion reagiert.

Beispielrichtlinien für Nachweise: Stellen Sie einen Screenshot für jedes Gerät im Beispiel bereit, das Virenschutz unterstützt, der zeigt, dass auf dem Computer Virenschutz ausgeführt wird und so konfiguriert ist, dass Schadsoftware automatisch blockiert, warnungen oder unter Quarantäne gestellt und warnungen werden.

Beispielbeweis 1: Der folgende Screenshot zeigt, dass der Host "CLARANET-SBU-WM" mit Echtzeitschutz für Microsoft Defender Antivirus konfiguriert ist. Wie die Einstellung sagt, wird dadurch verhindert, dass Schadsoftware auf dem Gerät installiert oder ausgeführt wird.

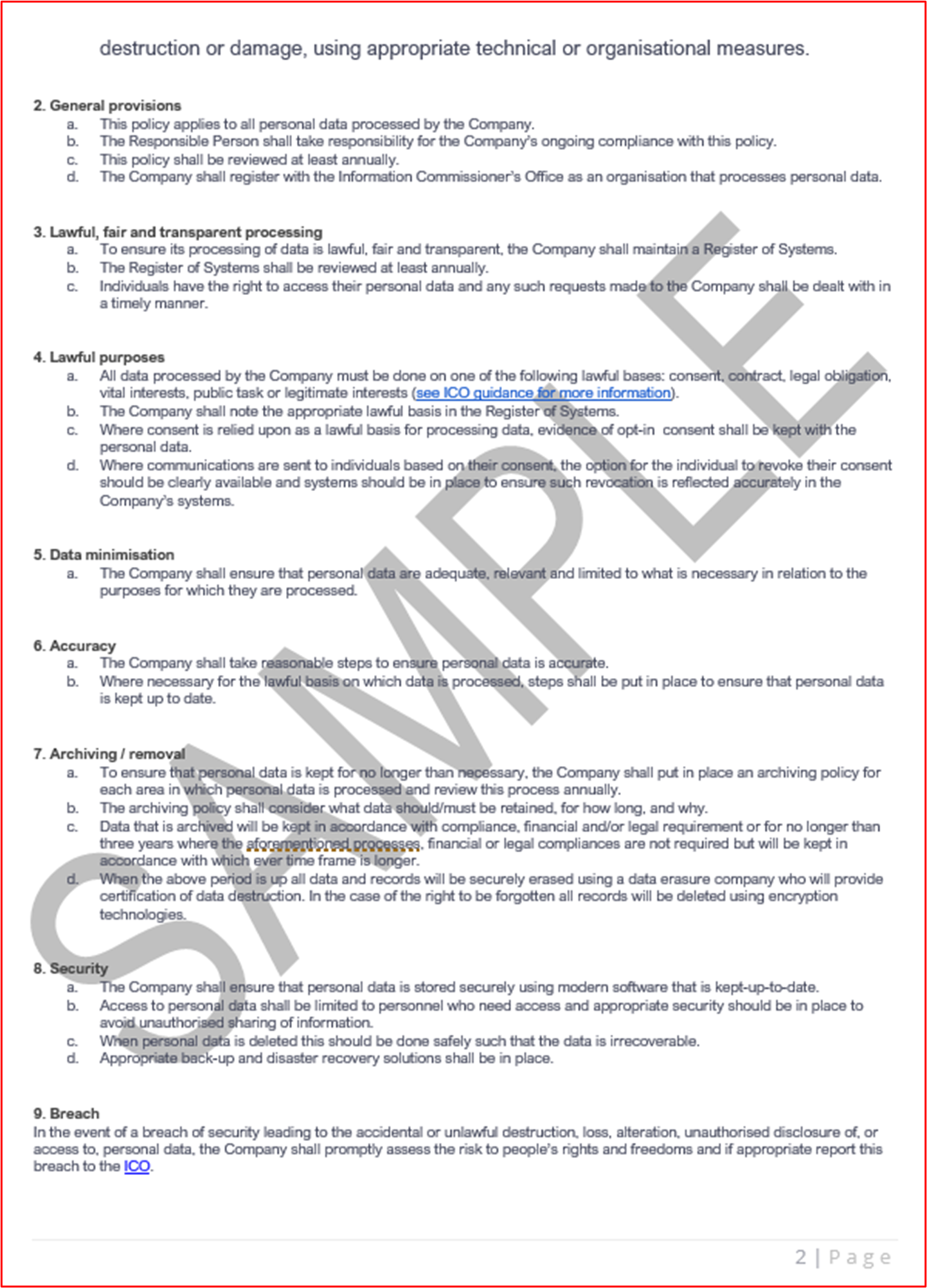

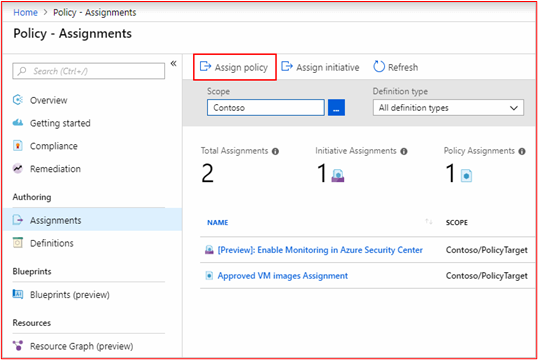

Steuerung Nr. 6: Stellen Sie nachweisbare Beweise dafür bereit, dass Anwendungen vor der Bereitstellung genehmigt wurden.

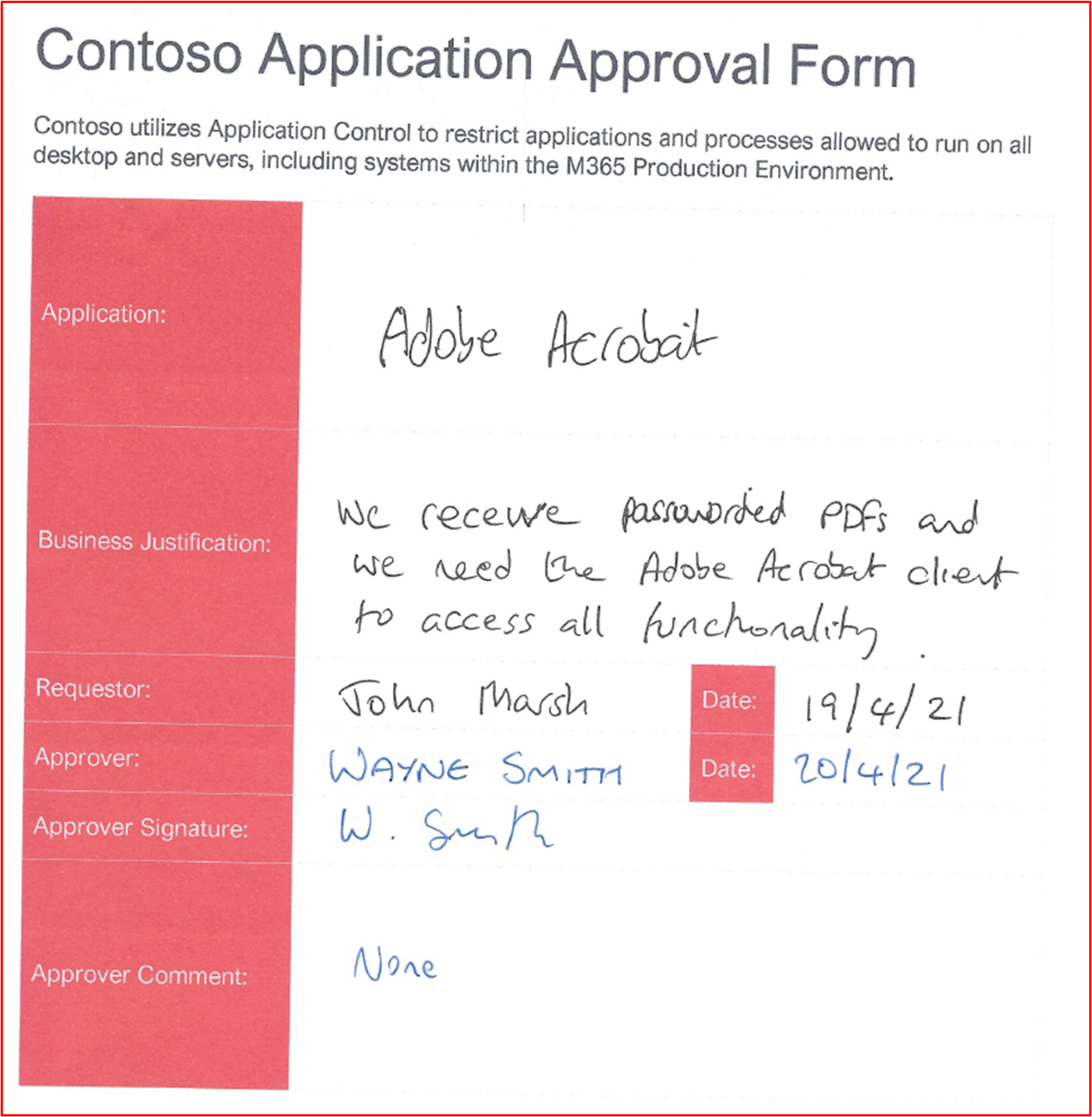

Absicht: Mit der Anwendungssteuerung genehmigt die Organisation jede Anwendung/jeden Prozess, der auf dem Betriebssystem ausgeführt werden darf. Mit diesem Steuerelement soll sichergestellt werden, dass ein Genehmigungsprozess vorhanden ist, um zu autorisieren, welche Anwendungen/Prozesse ausgeführt werden können.

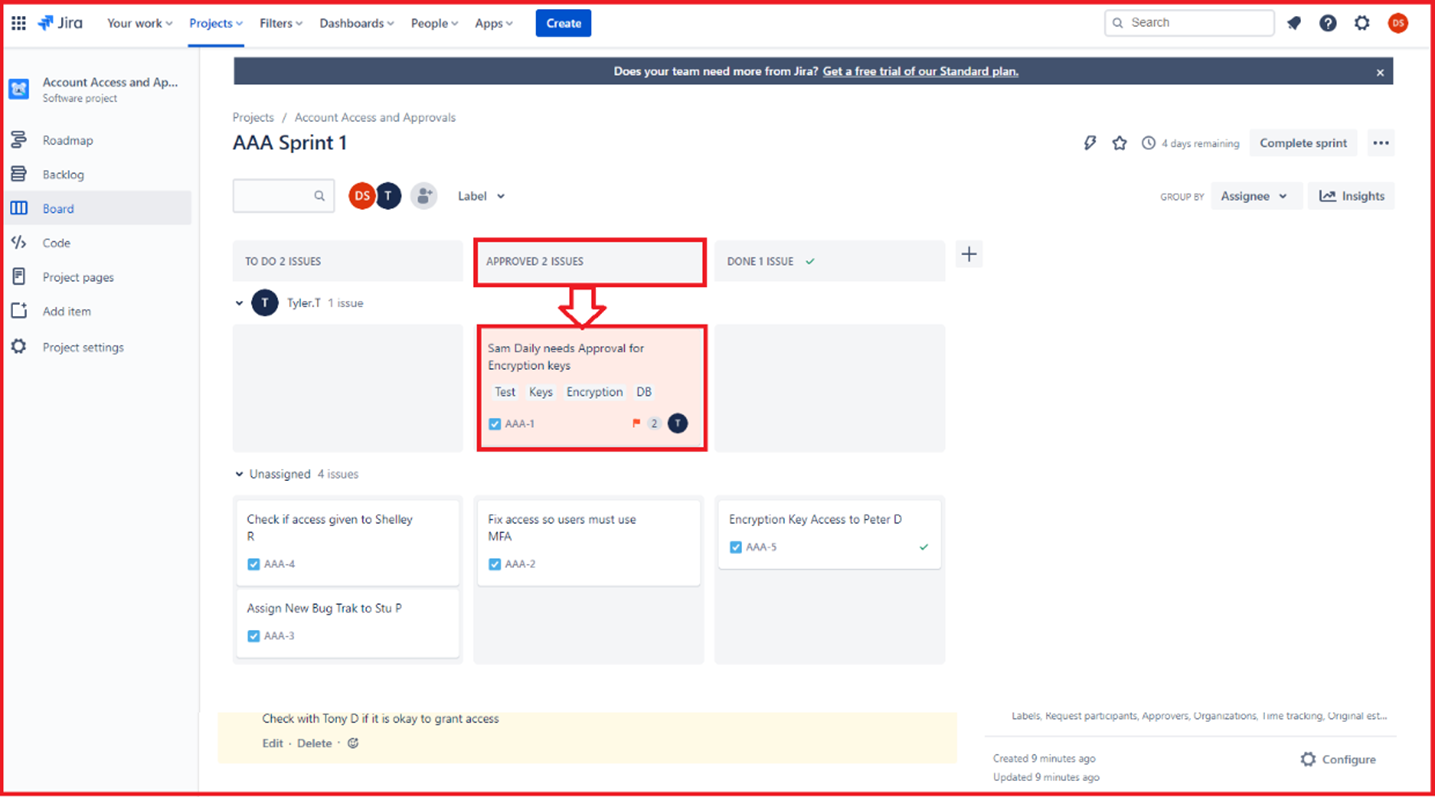

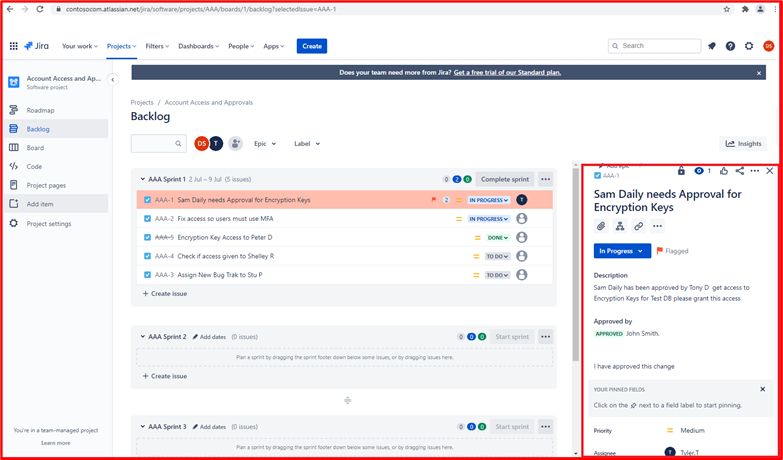

Beispielrichtlinien für Nachweise: Es können Beweise dafür bereitgestellt werden, dass der Genehmigungsprozess befolgt wird. Dies kann mit signierten Dokumenten, der Nachverfolgung innerhalb von Änderungskontrollsystemen oder mithilfe von Azure DevOps oder JIRA bereitgestellt werden, um diese Anforderungen und Autorisierung nachzuverfolgen.

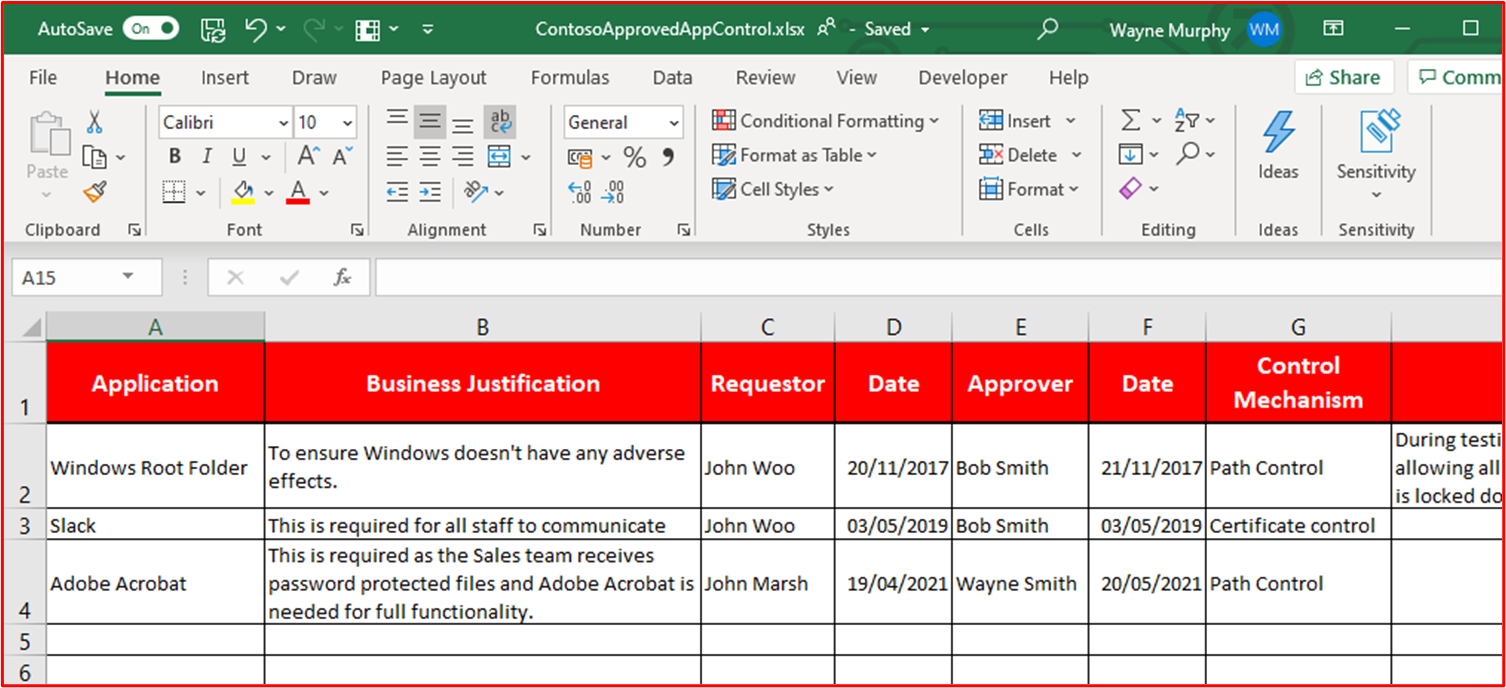

Beispielbeweis: Der folgende Screenshot zeigt eine Genehmigung durch die Verwaltung, dass jede Anwendung, die in der Umgebung ausgeführt werden darf, einem Genehmigungsprozess folgt. Dies ist ein papierbasierter Prozess bei Contoso, jedoch können andere Mechanismen verwendet werden.

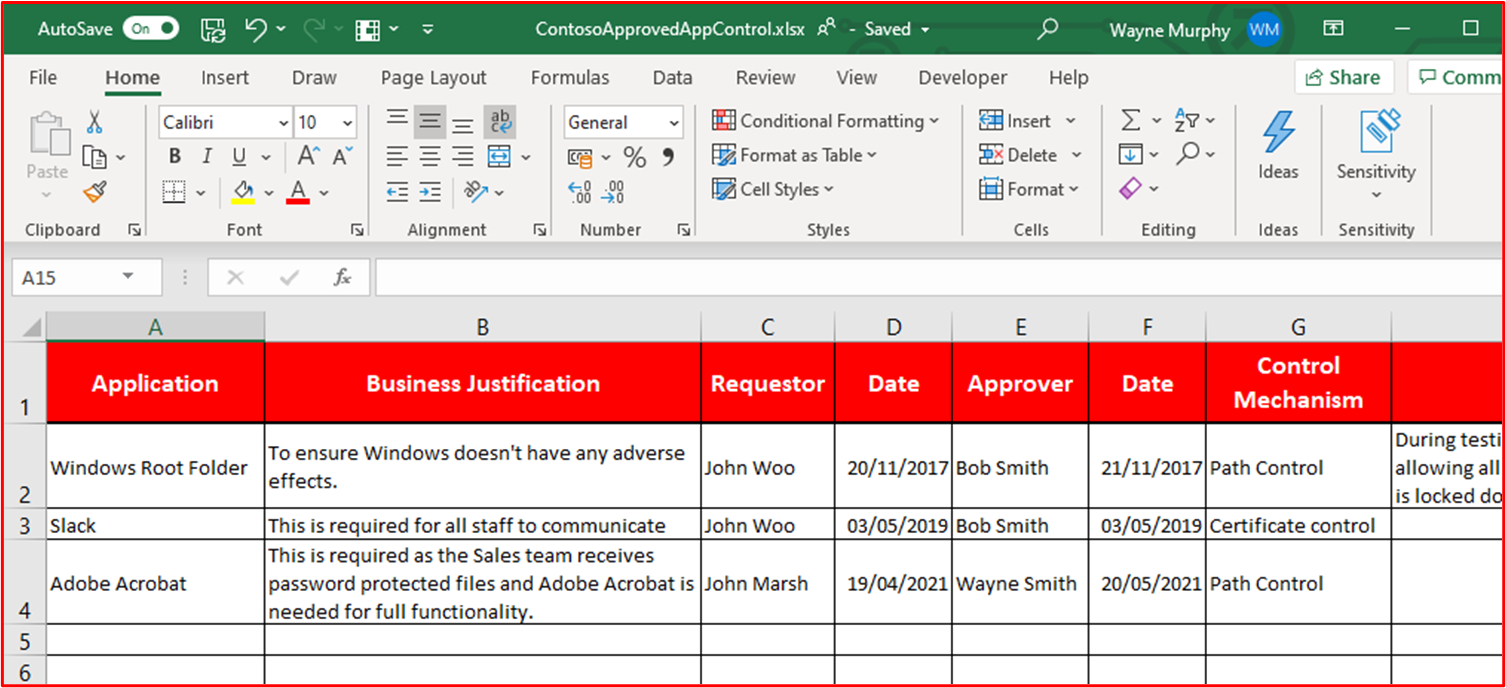

Steuerung Nr. 7: Stellen Sie nachweisbare Beweise bereit, dass eine vollständige Liste genehmigter Anwendungen mit geschäftlicher Begründung vorhanden ist und verwaltet wird.

Absicht: Es ist wichtig, dass Organisationen eine Liste aller anwendungen verwalten, die genehmigt wurden, zusammen mit Informationen dazu, warum die Anwendung/der Prozess genehmigt wurde. Dadurch wird sichergestellt, dass die Konfiguration aktuell bleibt und anhand einer Baseline überprüft werden kann, um sicherzustellen, dass nicht autorisierte Anwendungen/Prozesse nicht konfiguriert sind.

Beispielbeweisrichtlinien: Geben Sie die dokumentierte Liste der genehmigten Anträge/Prozesse zusammen mit der geschäftlichen Begründung an.

Beispielbeweis: Im folgenden Screenshot sind die genehmigten Anwendungen mit geschäftlicher Begründung aufgeführt.

Anmerkung: Dieser Screenshot zeigt ein Dokument. IsVs erwarten, dass sie das tatsächliche Unterstützende Dokument freigeben und keinen Screenshot bereitstellen.

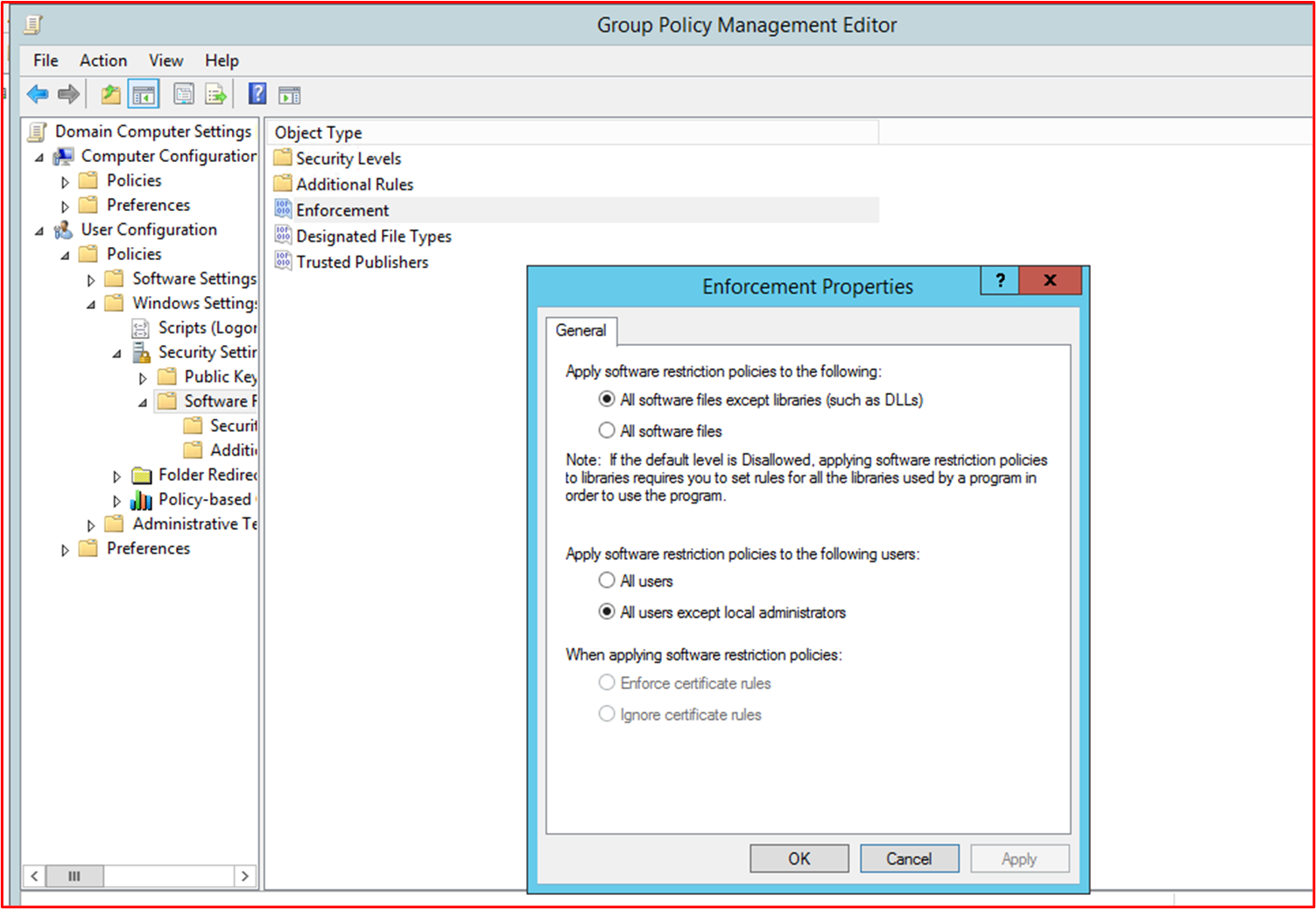

Steuerung Nr. 8: Stellen Sie unterstützende Dokumentation bereit, in der beschrieben wird, dass die Anwendungskontrollessoftware so konfiguriert ist, dass sie bestimmten Anwendungssteuerungsmechanismen entspricht.

Absicht: Die Konfiguration der Anwendungssteuerungstechnologie sollte zusammen mit einem Prozess dokumentiert werden, bei dem die Technologie verwaltet wird, d. h. Anwendungen/Prozesse hinzugefügt und gelöscht werden. Im Rahmen dieser Dokumentation sollte die Art des verwendeten Mechanismus für jede Anwendung/jeden Prozess detailliert beschrieben werden. Dies wird in das nächste Steuerelement eingefügt, um sicherzustellen, dass die Technologie wie dokumentiert konfiguriert ist.

Beispielrichtlinien für Nachweise: Stellen Sie eine unterstützende Dokumentation bereit, in der beschrieben wird, wie die Anwendungssteuerung eingerichtet wurde und wie die einzelnen Anwendungen/Prozesse innerhalb der Technologie konfiguriert wurden.

Beispielbeweis: Der folgende Screenshot zeigt den Steuerungsmechanismus, der zum Implementieren des Anwendungssteuerelements verwendet wird. Sie können unten sehen, dass eine App Zertifikatsteuerelemente und die anderen App den Dateipfad verwendet.

Anmerkung: Dieser Screenshot zeigt ein Dokument. IsVs erwarten, dass sie das tatsächliche Unterstützende Dokument freigeben und keinen Screenshot bereitstellen.

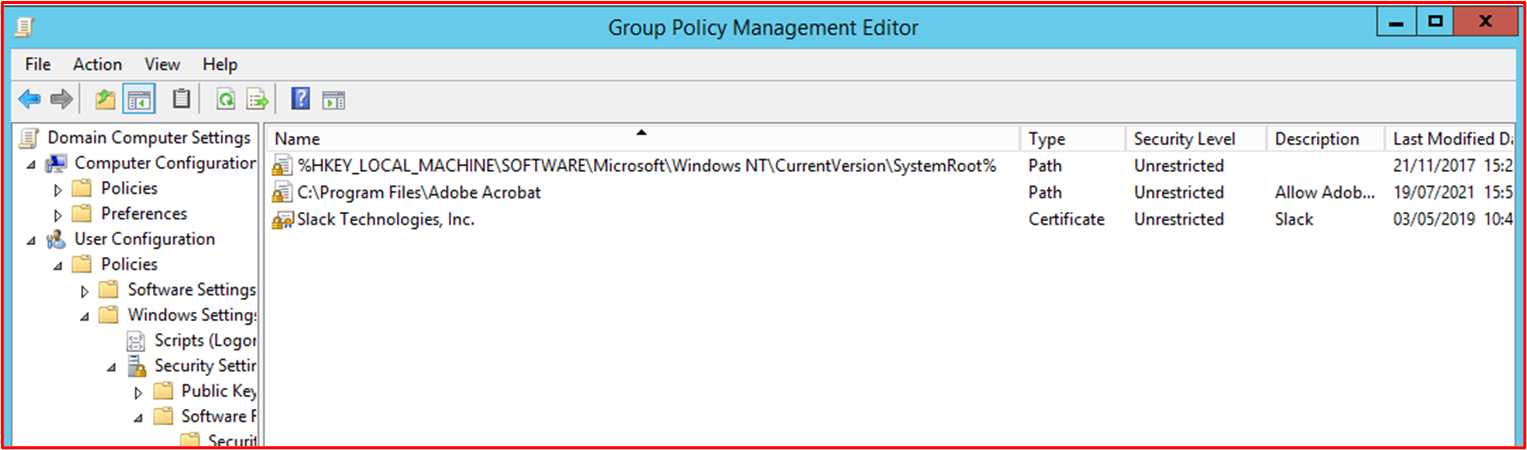

Steuerelement Nr. 9: Stellen Sie einen nachweisbaren Beweis dafür bereit, dass die Anwendungssteuerung so konfiguriert ist, wie sie von allen erfassten Systemkomponenten dokumentiert ist.

Absicht: Damit soll überprüft werden, ob die Anwendungssteuerung im gesamten Beispiel gemäß der Dokumentation konfiguriert ist.

Beispielbeweisrichtlinien: Geben Sie einen Screenshot für jedes Gerät im Beispiel an, um zu zeigen, dass Anwendungssteuerelemente konfiguriert und aktiviert sind. Dies sollte Computernamen, die Gruppen, zu denen sie gehören, und die Anwendungssteuerungsrichtlinien anzeigen, die auf diese Gruppen und Computer angewendet werden.

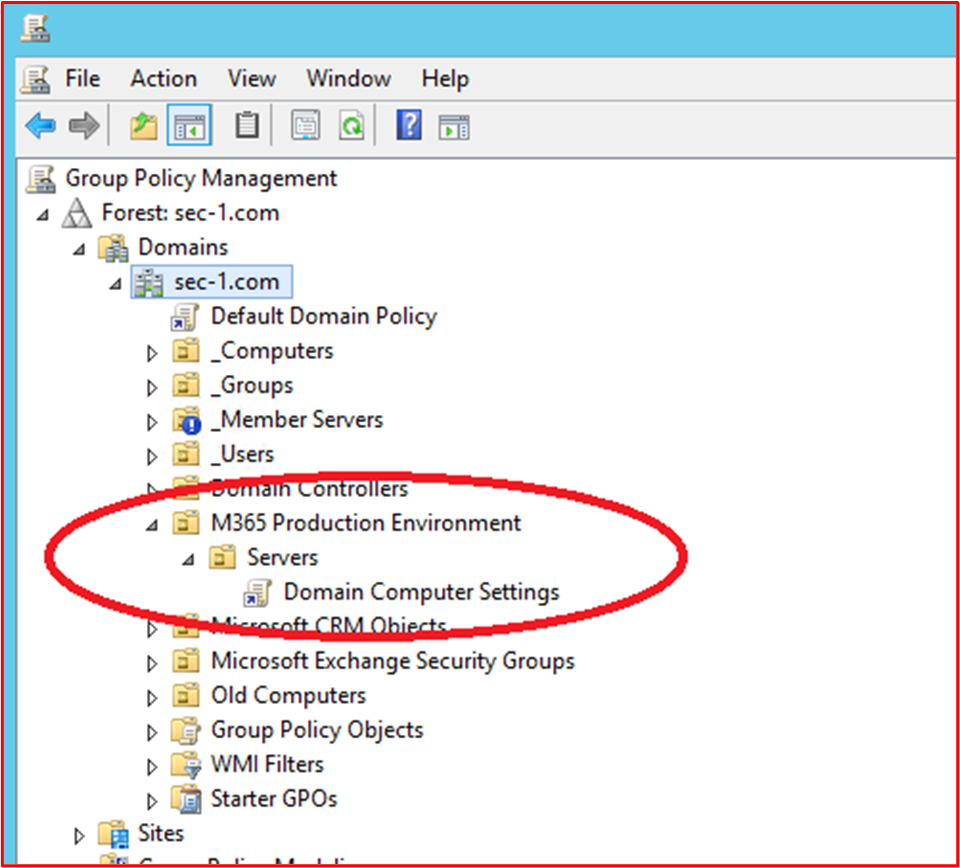

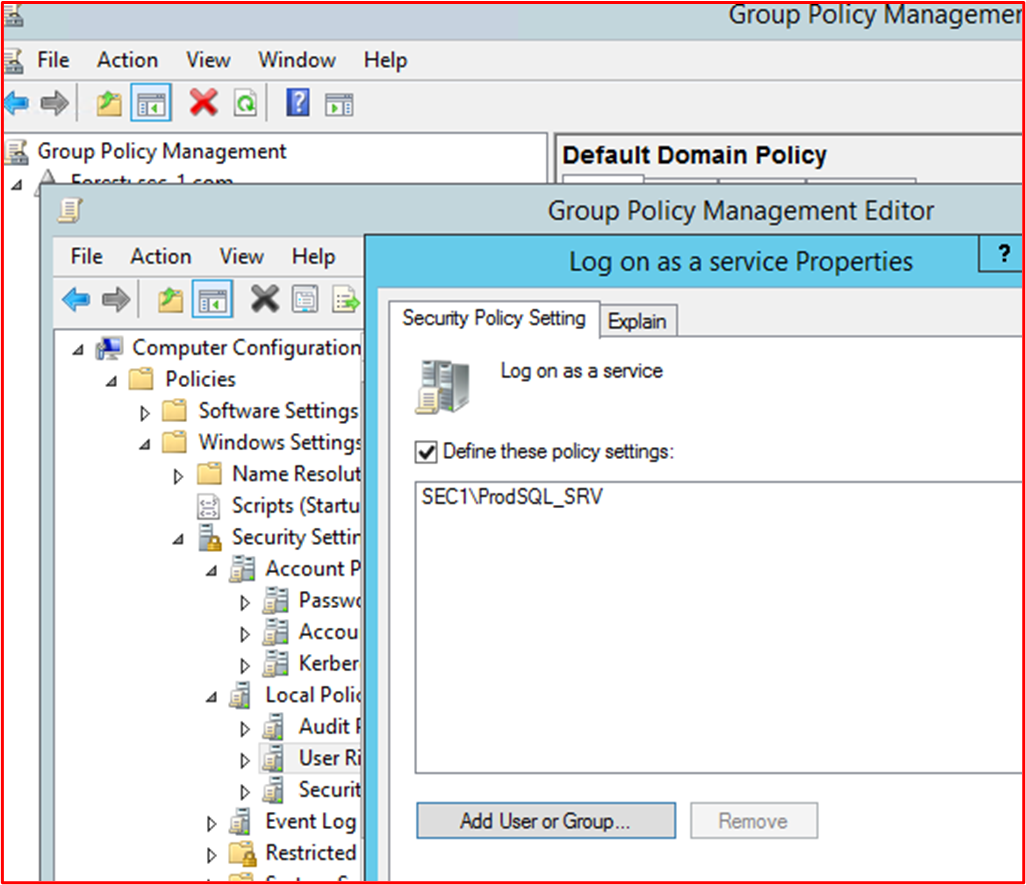

Beweisbeispiel: Der folgende Screenshot zeigt ein Gruppenrichtlinienobjekt mit aktivierten Softwareeinschränkungsrichtlinien.

Dieser nächste Screenshot zeigt die Konfiguration im Einklang mit dem obigen Steuerelement.

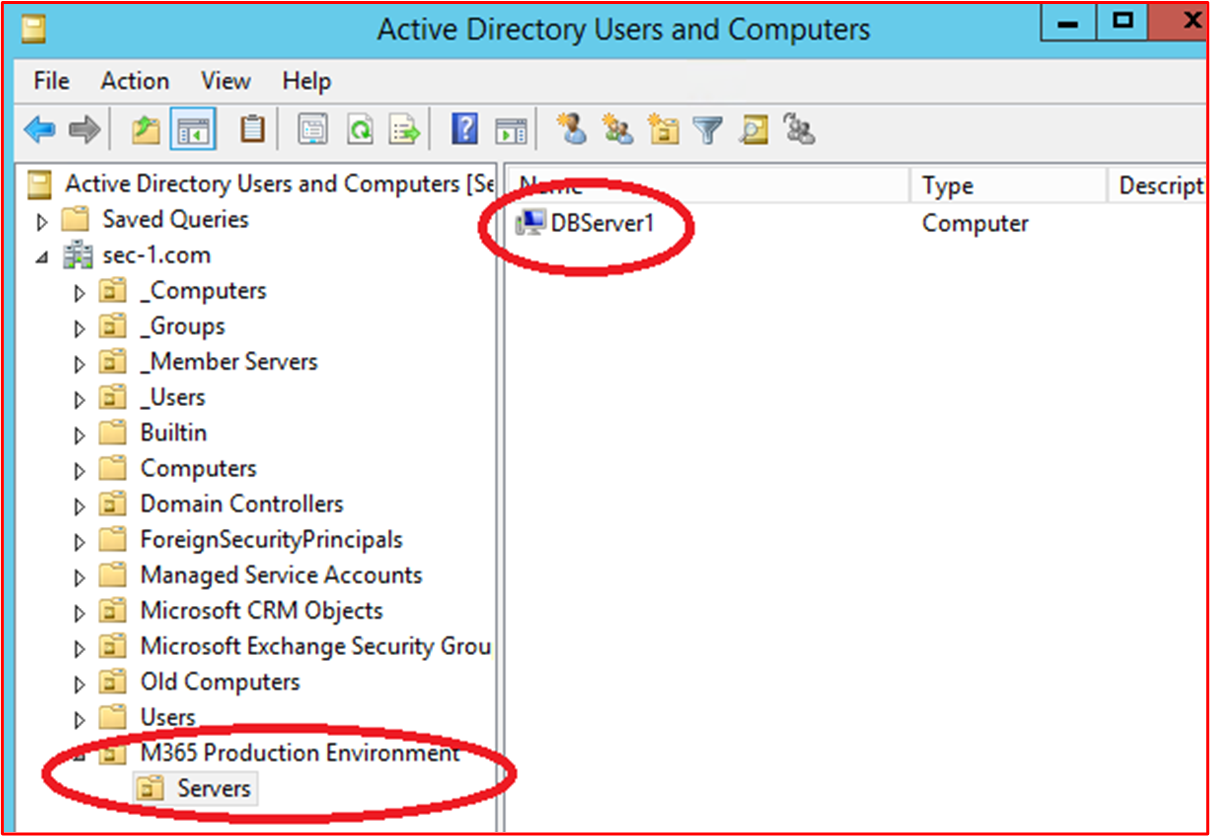

Dieser nächste Screenshot zeigt die Microsoft 365-Umgebung und die Computer, die innerhalb des Bereichs enthalten sind, der auf dieses Gruppenrichtlinienobjekt "Domänencomputereinstellungen" angewendet wird.

Dieser letzte Screenshot zeigt, dass sich der bereichsinterne Server "DBServer1" innerhalb der Organisationseinheit im obigen Screenshot befindet.

Patchverwaltung – Risikorangfolge

Die schnelle Identifizierung und Behebung von Sicherheitsrisiken trägt dazu bei, das Risiko einer Aktivitätsgruppe zu minimieren, die die Umgebung oder Anwendung gefährdet. Die Patchverwaltung ist in zwei Abschnitte unterteilt: Risikoeinstufung und Patchen. Diese drei Kontrollen decken die Identifizierung von Sicherheitsrisiken ab und ordnen sie nach dem von ihnen ausgehenden Risiko ein.

Diese Sicherheitskontrollgruppe gilt für PaaS-Hostingumgebungen (Platform-as-a-Service), da die Anwendung/Add-In-Softwarebibliotheken und codebasis von Drittanbietern basierend auf der Risikobewertung gepatcht werden müssen.

Steuerung Nr. 10: Bereitstellen einer Richtliniendokumentation, die steuert, wie neue Sicherheitsrisiken identifiziert und einer Risikobewertung zugewiesen werden.

- Absicht: Die Absicht dieses Steuerelements besteht darin, über eine unterstützende Dokumentation zu verfügen, um sicherzustellen, dass Sicherheitsrisiken schnell erkannt werden, um das Zeitfenster zu verringern, in dem Aktivitätsgruppen diese Sicherheitsrisiken ausnutzen müssen. Es muss ein robuster Mechanismus eingerichtet werden, um Sicherheitsrisiken zu identifizieren, die alle systeminternen Komponenten abdecken, die von den Organisationen verwendet werden. Beispielsweise Betriebssysteme (Windows Server, Ubuntu usw.), Anwendungen (Tomcat, MS Exchange, SolarWinds usw.), Codeabhängigkeiten (AngularJS, jQuery usw.). Organisationen müssen nicht nur die rechtzeitige Identifizierung von Sicherheitsrisiken innerhalb des Bestandes sicherstellen, sondern auch alle Sicherheitsrisiken entsprechend bewerten, um sicherzustellen, dass die Behebung innerhalb eines geeigneten Zeitrahmens durchgeführt wird, basierend auf dem Risiko, das die Sicherheitslücke darstellt.

Anmerkung Auch wenn Sie in einer reinen Platform-as-a-Service-Umgebung ausgeführt werden, sind Sie dennoch dafür verantwortlich, Sicherheitsrisiken innerhalb Ihrer Codebasis zu identifizieren, d. h. Bibliotheken von Drittanbietern.

Beispielrichtlinien für Nachweise: Bereitstellen der Supportdokumentation (keine Screenshots)

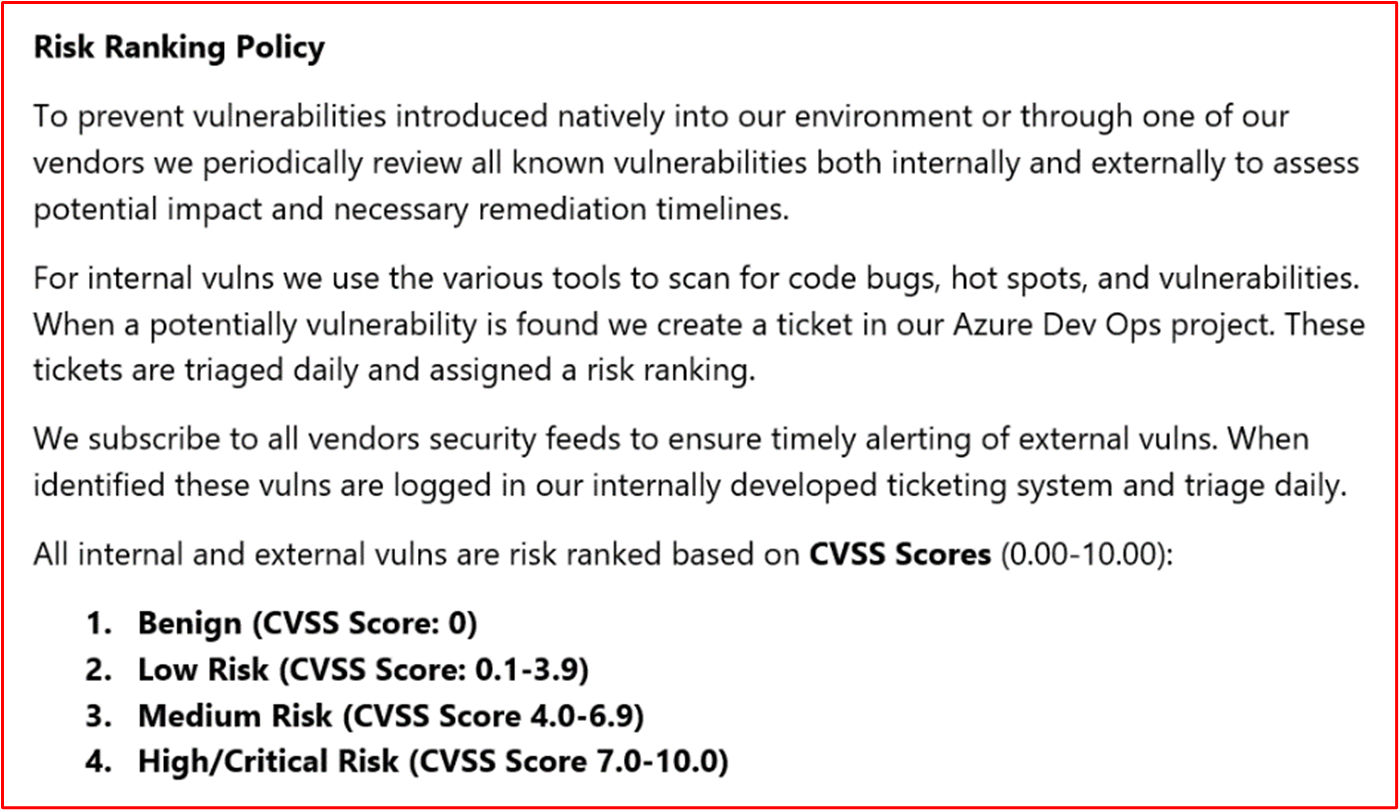

Beispielbeweis: Dieser Screenshot zeigt einen Ausschnitt einer Risikorangfolgerichtlinie.

Anmerkung: Dieser Screenshot zeigt ein Richtlinien-/Prozessdokument. Es wird erwartet, dass ISVs die tatsächliche unterstützende Richtlinien-/Verfahrensdokumentation freigeben und keine screenshot._

Kontrolle Nr. 11: Stellen Sie Einen Beweis dafür bereit, wie neue Sicherheitsrisiken identifiziert werden.

Absicht: Die Absicht dieses Steuerelements besteht darin, sicherzustellen, dass der Prozess befolgt wird und robust genug ist, um neue Sicherheitsrisiken in der gesamten Umgebung zu identifizieren. Dies kann nicht nur die Betriebssysteme sein; Es kann Anwendungen enthalten, die in der Umgebung ausgeführt werden, und codeabhängigkeiten.

Beispielrichtlinien für Nachweise: Nachweise können durch anzeigen von Abonnements für Mailinglisten, manuelle Überprüfung von Sicherheitsquellen auf neu veröffentlichte Sicherheitsrisiken (müsste angemessen mit Zeitstempeln der Aktivitäten, d. b. mit JIRA oder Azure DevOps), Tools bereitgestellt werden, die veraltete Software finden (z. B. Snyk bei der Suche nach veralteten Softwarebibliotheken sein könnte, oder Nessus mit authentifizierten Scans, die veraltete Software identifizieren.

Anmerkung Wenn Sie Nessus verwenden, müsste dies regelmäßig ausgeführt werden, um Sicherheitsrisiken schnell zu identifizieren. Wir empfehlen mindestens wöchentlich.

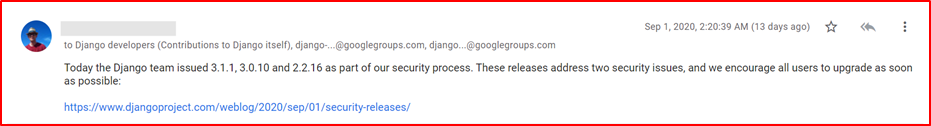

- Beispielbeweis: Dieser Screenshot zeigt, dass eine Adressgruppe verwendet wird, um über Sicherheitsrisiken benachrichtigt zu werden.

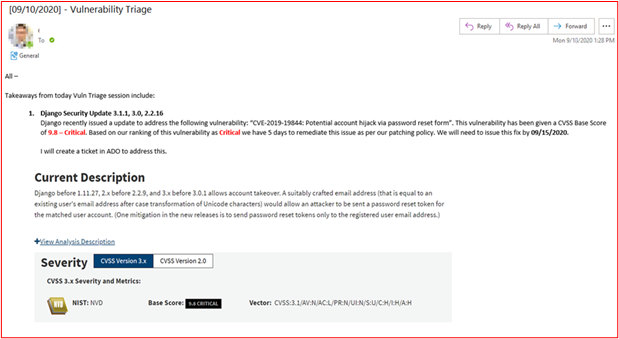

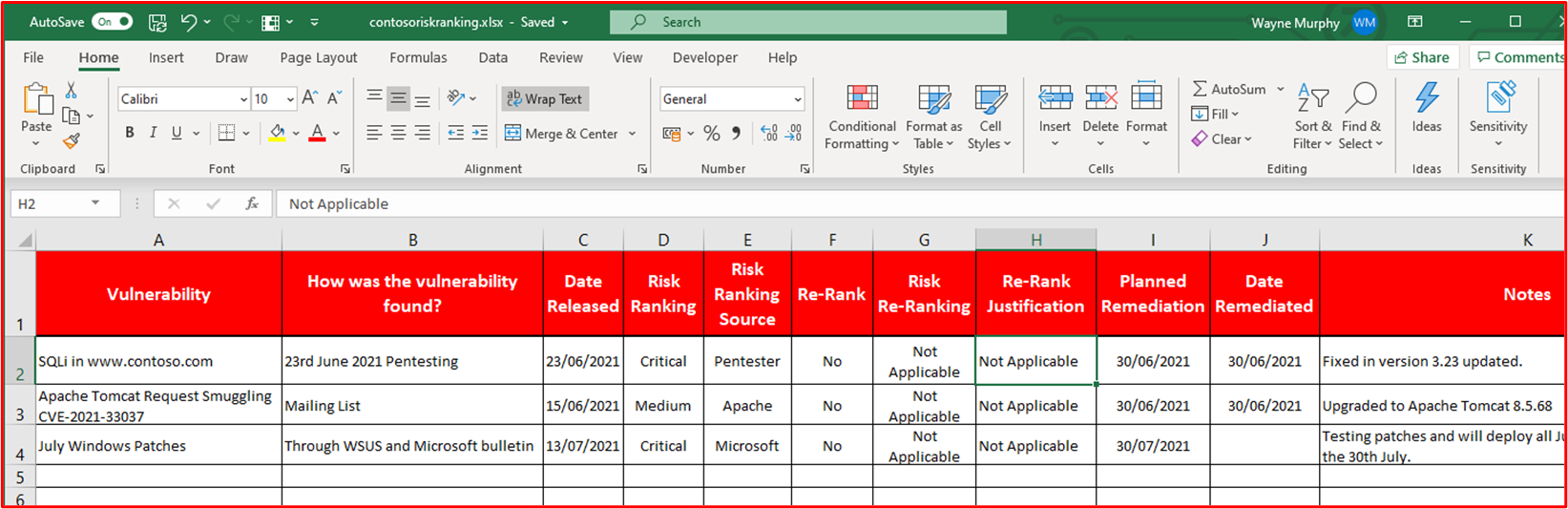

Kontrolle Nr. 12: Stellen Sie Beweise bereit, die belegen, dass allen Sicherheitsrisiken nach der Identifizierung eine Risikorangfolge zugewiesen wird.

Absicht: Das Patchen muss auf dem Risiko basieren, je riskanter das Sicherheitsrisiko ist, desto schneller muss es behoben werden. Die Risikoeinstufung identifizierter Sicherheitsrisiken ist ein integraler Bestandteil dieses Prozesses. Mit diesem Steuerelement soll sichergestellt werden, dass es einen dokumentierten Risikorangfolgeprozess gibt, der befolgt wird, um sicherzustellen, dass alle identifizierten Sicherheitsrisiken entsprechend dem Risiko eingestuft werden. Organisationen verwenden in der Regel die CVSS-Bewertung (Common Vulnerability Scoring System), die von Anbietern oder Sicherheitsexperten bereitgestellt wird. Wenn die Organisation auf CVSS angewiesen ist, wird empfohlen, dass ein Mechanismus zur Neubewertung in den Prozess einbezogen wird, damit die Organisation die Rangfolge basierend auf einer internen Risikobewertung ändern kann. Manchmal ist die Sicherheitsanfälligkeit aufgrund der Art und Weise, wie die Anwendung in der Umgebung bereitgestellt wurde, möglicherweise nicht die Anwendung. Beispielsweise kann eine Java-Sicherheitslücke freigegeben werden, die sich auf eine bestimmte Bibliothek auswirkt, die nicht von der Organisation verwendet wird.

Beispielrichtlinien für Nachweise: Stellen Sie Nachweise mithilfe eines Screenshots oder einer anderen Methode bereit, z. B. DevOps/Jira, die zeigt, dass Sicherheitsrisiken den Prozess der Risikoeinstufung durchlaufen und von der Organisation eine entsprechende Risikorangfolge zugewiesen werden.

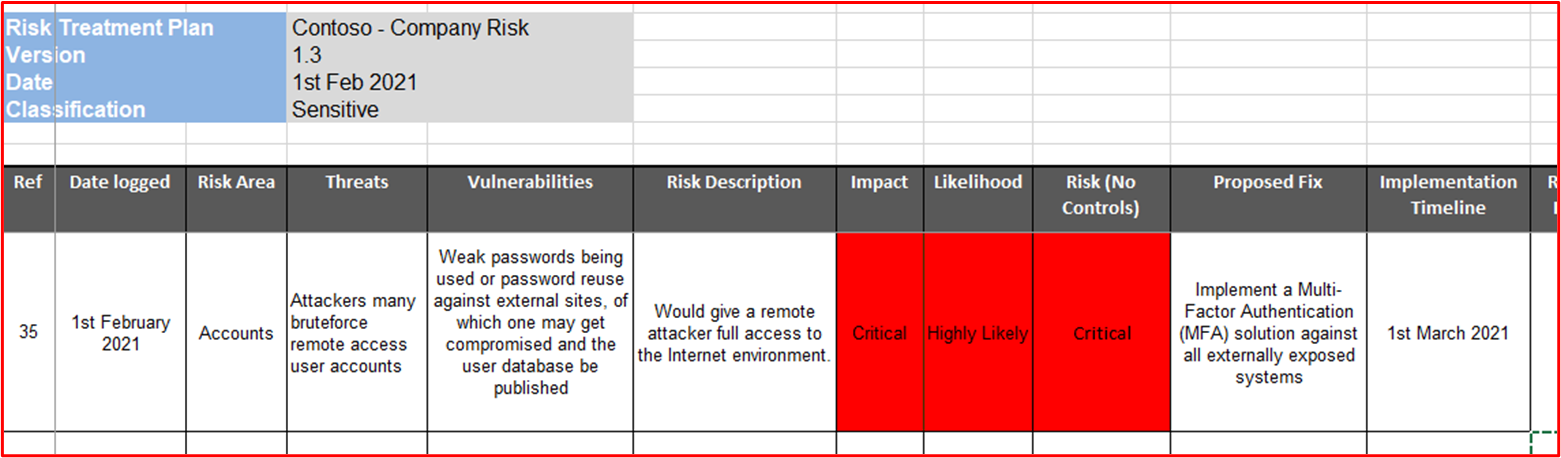

Beispielbeweis: Dieser Screenshot zeigt die Risikorangfolge in Spalte D und eine erneute Rangfolge in den Spalten F und G, wenn die Organisation eine Risikobewertung durchführt und feststellt, dass das Risiko herabgestuft werden kann. Nachweise für eine Neubewertung von Risikobewertungen müssten als Nachweise vorgelegt werden.

Patchverwaltung – Patchen

Die folgenden Steuerelemente gelten für das Patching-Element für die Patchverwaltung. Um eine sichere Betriebsumgebung zu gewährleisten, müssen Anwendungen/Add-Ons und unterstützende Systeme entsprechend gepatcht werden. Es muss ein geeigneter Zeitrahmen zwischen Identifizierung (oder öffentlichem Release) und Patching verwaltet werden, um das Zeitfenster für die Ausnutzung eines Sicherheitsrisikos durch eine "Aktivitätsgruppe" zu verringern. Die Microsoft 365-Zertifizierung sieht kein "Patchfenster" vor. Zertifizierungsanalysten lehnen jedoch nicht angemessene Zeitrahmen ab.

Diese Sicherheitskontrollgruppe gilt für PaaS-Hostingumgebungen (Platform-as-a-Service), da die Anwendung/Add-In-Softwarebibliotheken und codebasis von Drittanbietern basierend auf der Risikobewertung gepatcht werden müssen.

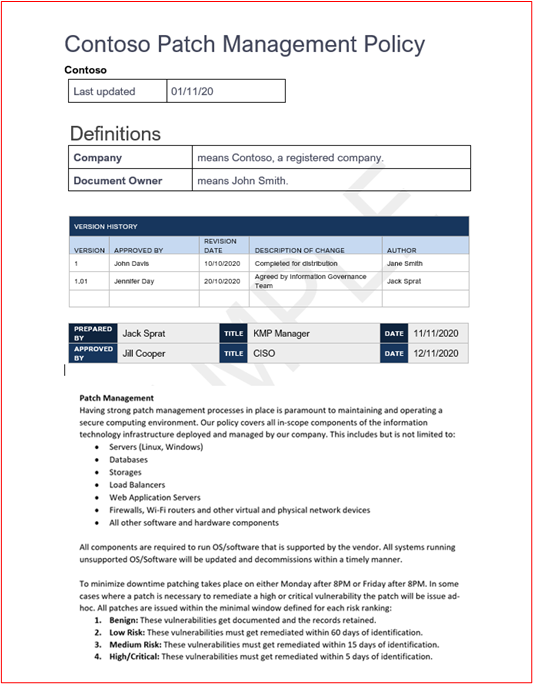

Steuerung Nr. 13: Bereitstellen einer Richtliniendokumentation für das Patchen von systeminternen Komponenten, die einen geeigneten minimalen Patchzeitrahmen für kritische, risikobehaftete und mittlere Sicherheitsrisiken enthält; und Außerbetriebnahme von nicht unterstützten Betriebssystemen und Software.

Absicht: Patchverwaltung ist für viele Sicherheitscompliance-Frameworks erforderlich, d. h. PCI-DSS, ISO 27001, NIST (SP) 800-53. Die Wichtigkeit einer guten Patchverwaltung kann nicht übermäßig betont werden, da es Sicherheits- und Funktionsprobleme in Software und Firmware beheben und Sicherheitsrisiken entschärfen kann, was dazu beiträgt, die Möglichkeiten zur Nutzung zu verringern. Mit diesem Steuerelement soll das Zeitfenster minimiert werden, in dem eine Aktivitätsgruppe Sicherheitsrisiken ausnutzt, die möglicherweise in der Bereichsumgebung vorhanden sind.

Beispielrichtlinien für Nachweise: Stellen Sie eine Kopie aller Richtlinien und Verfahren bereit, die den Prozess für die Patchverwaltung detailliert beschreiben. Dies sollte einen Abschnitt zu einem minimalen Patchfenster enthalten, und dass nicht unterstützte Betriebssysteme und Software in der Umgebung nicht verwendet werden dürfen.

Beispielbeweis: Im Folgenden finden Sie ein Beispiel für ein Richtliniendokument.

Anmerkung: Dieser Screenshot zeigt ein Richtlinien-/Prozessdokument. Es wird erwartet, dass ISVs die tatsächliche unterstützende Richtlinien-/Verfahrensdokumentation freigeben und nicht einfach eine screenshot._

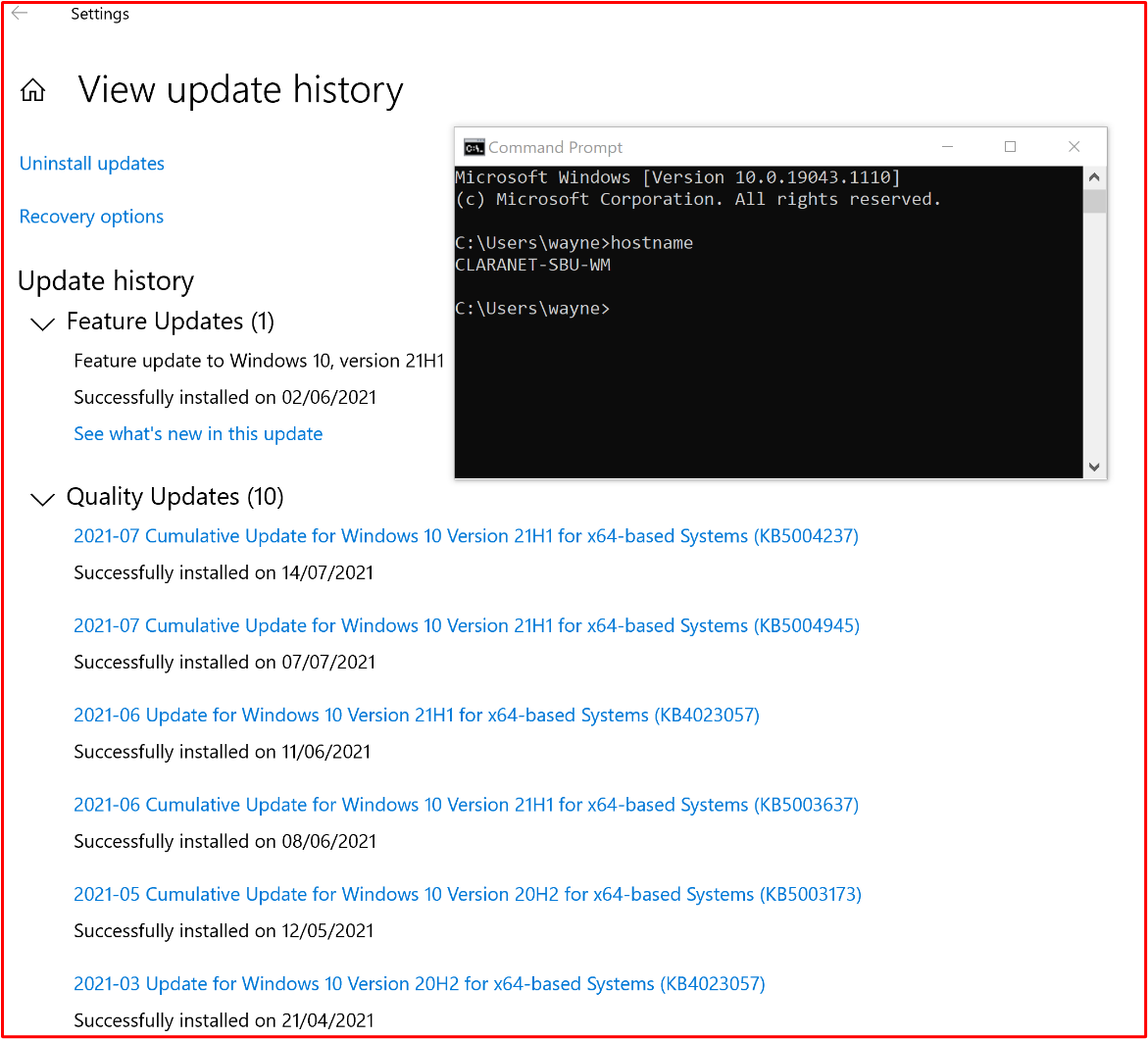

Steuerung Nr. 14: Stellen Sie nachweisbare Beweise dafür bereit, dass alle erfassten Systemkomponenten gepatcht werden.

Anmerkung: Schließen Sie alle Software-/Drittanbieterbibliotheken ein.

Absicht: Das Patchen von Sicherheitsrisiken stellt sicher, dass die verschiedenen Module, die Teil der IT-Infrastruktur sind (Hardware, Software und Dienste), auf dem neuesten Stand gehalten werden und frei von bekannten Sicherheitsrisiken sind. Das Patchen muss so bald wie möglich durchgeführt werden, um das Potenzial eines Sicherheitsvorfalls zwischen der Veröffentlichung von Sicherheitsrisikodetails und dem Patchen zu minimieren. Dies ist noch wichtiger, wenn die Ausnutzung von Sicherheitsrisiken bekannt ist, dass sie in freier Wildbahn vorhanden sind.

Beispielbeweisrichtlinien: Stellen Sie einen Screenshot für jedes Gerät im Beispiel und unterstützende Softwarekomponenten bereit, der zeigt, dass Patches gemäß dem dokumentierten Patchprozess installiert werden.

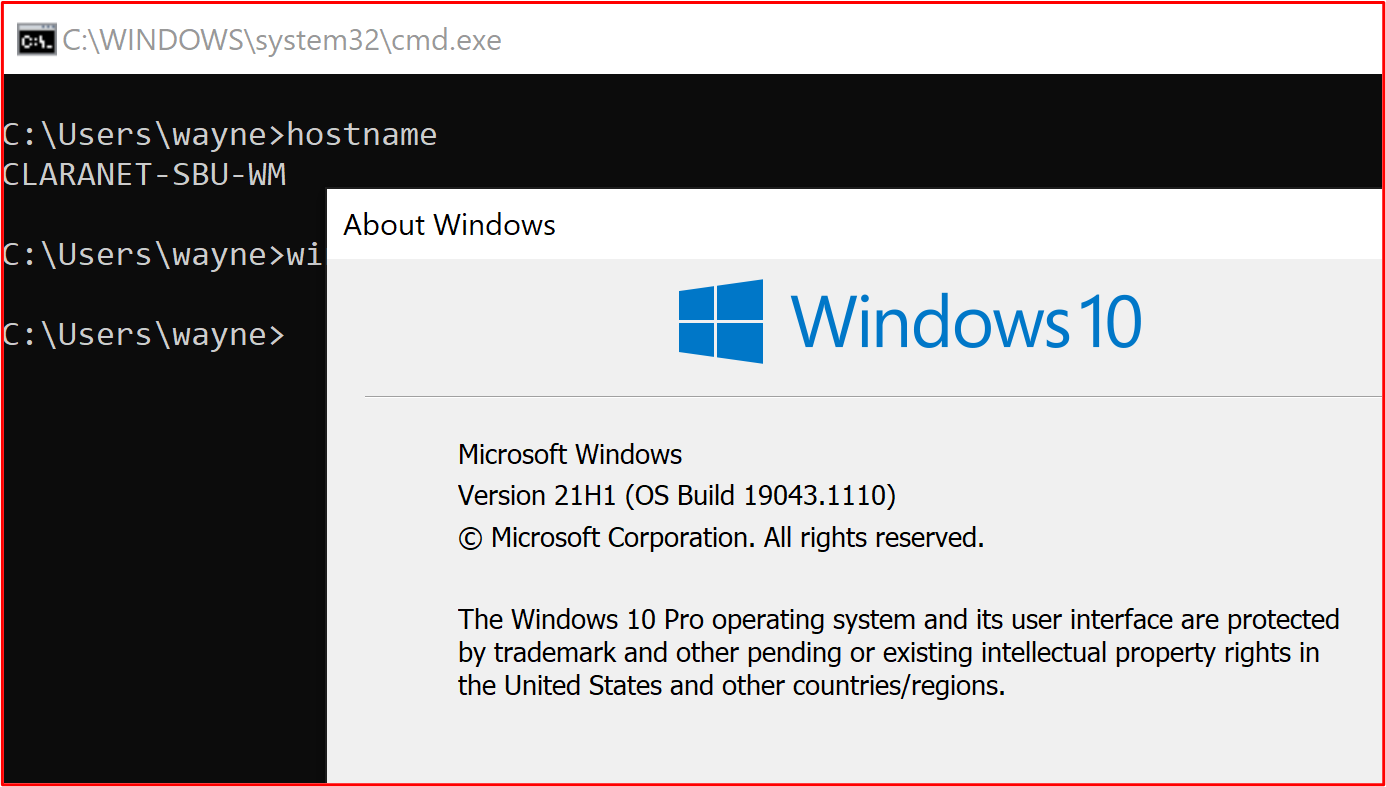

Beispielbeweis: Der folgende Screenshot zeigt, dass die im Bereich enthaltene Systemkomponente "CLARANET-SBU-WM" Windows-Updates gemäß der Patchrichtlinie ausführt.

Anmerkung: Das Patchen aller systeminternen Systemkomponenten muss ein Beweis dafür sein. Dazu gehören Dinge wie; Betriebssystemupdates, Anwendungs-/Komponentenupdates (i.e__.,_ Apache Tomcat, OpenSSL usw.), Softwareabhängigkeiten (z. B. JQuery, AngularJS usw.) usw.

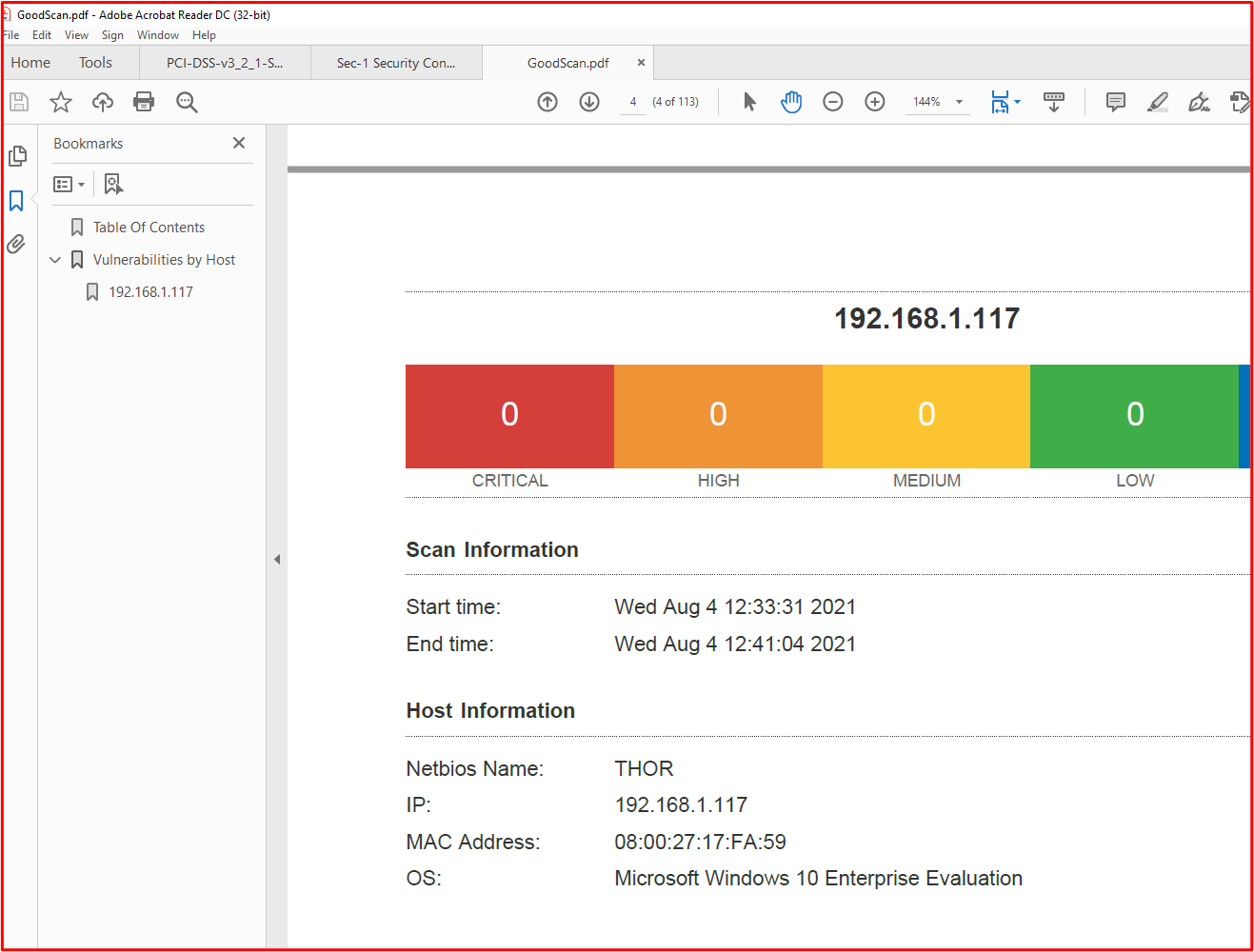

Steuerung Nr. 15: Stellen Sie nachweisbare Beweise bereit, dass nicht unterstützte Betriebssysteme und Softwarekomponenten in der Umgebung nicht verwendet werden.

Absicht: Software, die nicht von Anbietern gewartet wird, leidet im Laufe der Zeit unter bekannten Sicherheitsrisiken, die nicht behoben sind. Daher darf die Verwendung nicht unterstützter Betriebssysteme und Softwarekomponenten nicht in Produktionsumgebungen verwendet werden.

Beispielrichtlinien für Nachweise: Stellen Sie einen Screenshot für jedes Gerät im Beispiel bereit, der die Version des ausgeführten Betriebssystems zeigt (einschließlich des Namens des Servers im Screenshot). Stellen Sie außerdem beweise, dass softwarekomponenten, die in der Umgebung ausgeführt werden, unterstützte Versionen ausführen. Dies kann durch die Bereitstellung der Ausgabe interner Berichte zur Überprüfung auf Sicherheitsrisiken (sofern authentifizierte Überprüfungen enthalten sind) und/oder die Ausgabe von Tools zur Überprüfung von Drittanbieterbibliotheken wie Snyk, Trivy oder NPM Audit erfolgen. Wenn nur in PaaS ausgeführt wird, muss nur das Patchen von Bibliotheken von Drittanbietern von den Patchsteuerelementgruppen abgedeckt werden.

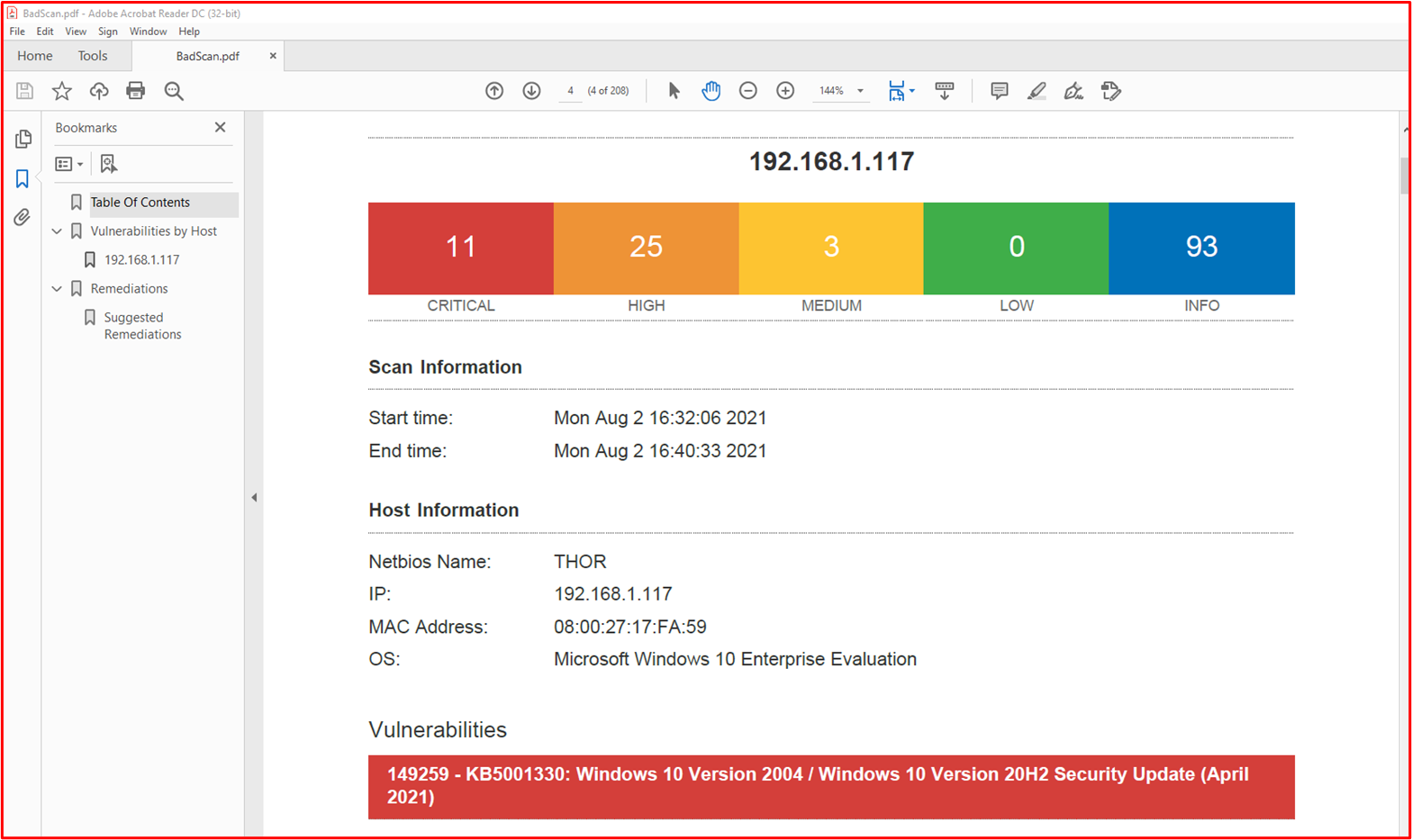

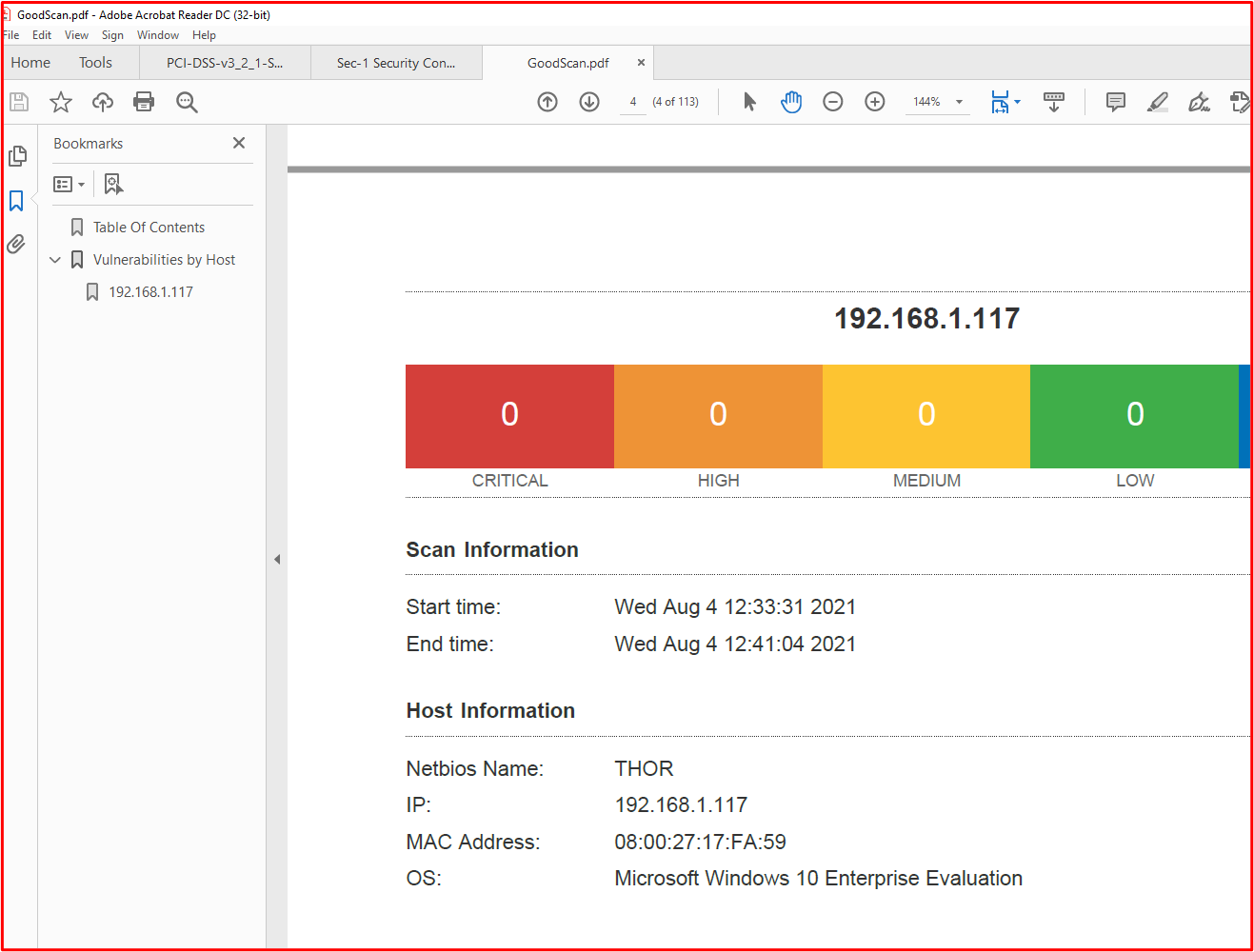

Beispielbeweis: Der folgende Beweis zeigt, dass die systeminterne Komponente THOR Software ausführt, die vom Anbieter unterstützt wird, da Nessus keine Probleme gekennzeichnet hat.

Anmerkung: Der vollständige Bericht muss für die Zertifizierungsanalysten freigegeben werden.

- Beispielbeweis 2

Dieser Screenshot zeigt, dass die bereichsinterne Systemkomponente "CLARANET-SBU-WM" unter einer unterstützten Windows-Version ausgeführt wird.

- Beispielbeweis 3

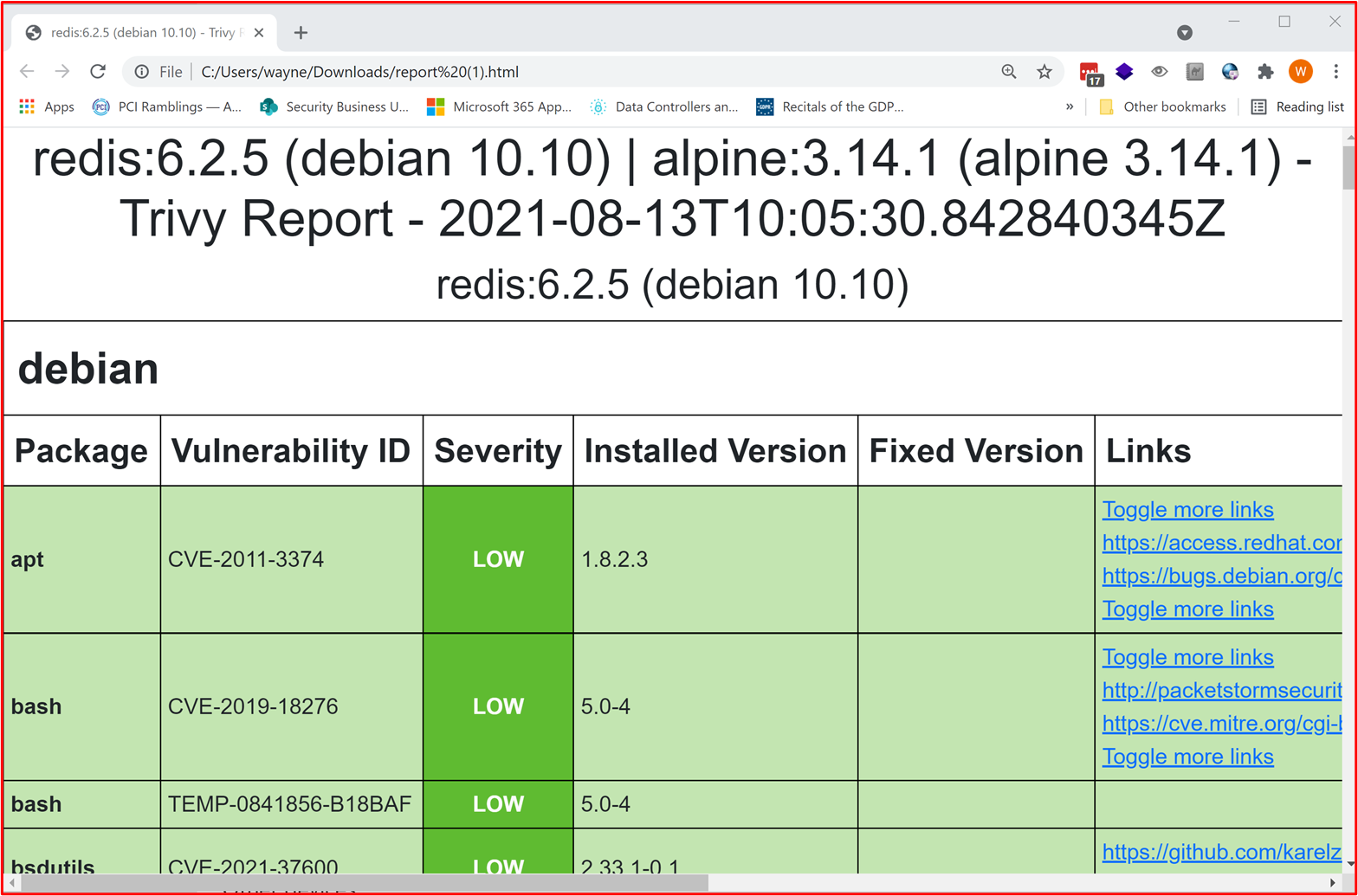

Der folgende Screenshot zeigt die Trivy-Ausgabe , in der der vollständige Bericht keine nicht unterstützten Anwendungen auflistet.

Anmerkung: Der vollständige Bericht muss für die Zertifizierungsanalysten freigegeben werden.

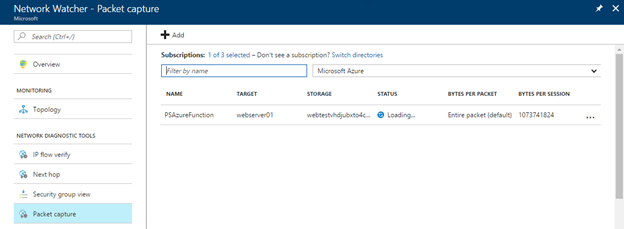

Prüfung auf Schwachstellen

Durch die Einführung regelmäßiger Sicherheitsrisikobewertungen können Organisationen Schwachstellen und Unsicherheiten in ihren Umgebungen erkennen, die einen Einstiegspunkt für böswillige Akteure bieten können, um die Umgebung zu kompromittieren. Die Überprüfung auf Sicherheitsrisiken kann helfen, fehlende Patches oder Fehlkonfigurationen in der Umgebung zu identifizieren. Durch die regelmäßige Durchführung dieser Überprüfungen kann eine Organisation geeignete Abhilfemaßnahmen bereitstellen, um das Risiko einer Gefährdung aufgrund von Problemen zu minimieren, die häufig von diesen Tools zur Überprüfung auf Sicherheitsrisiken aufgegriffen werden.

Steuerung Nr. 16: Stellen Sie die vierteljährlichen Berichte zur Überprüfung von Sicherheitsrisiken für Infrastruktur und Webanwendung bereit. Die Überprüfung muss für den gesamten öffentlichen Speicherbedarf (IP-Adressen und URLs) und interne IP-Adressbereiche durchgeführt werden.

Anmerkung: Dies MUSS den vollständigen Bereich der Umgebung umfassen.

Absicht: Die Überprüfung auf Sicherheitsrisiken sucht nach möglichen Schwachstellen in einem Computersystem, netzwerken und Webanwendungen eines Unternehmens, um Löcher zu identifizieren, die möglicherweise zu Sicherheitsverletzungen und der Offenlegung vertraulicher Daten führen könnten. Die Überprüfung auf Sicherheitsrisiken ist häufig durch Branchenstandards und behördliche Vorschriften erforderlich, z. B. pci DSS (Payment Card Industry Data Security Standard).

In einem Bericht von Security Metric mit dem Titel "2020 Security Metrics Guide to PCI DSS Compliance" heißt es: "Im Durchschnitt dauerte es 166 Tage, als eine Organisation festgestellt wurde, dass ein Angreifer Sicherheitsrisiken hatte, um das System zu kompromittieren. Nach der Kompromittierung hatten Angreifer durchschnittlich 127 Tage Zugriff auf vertrauliche Daten. Diese Kontrolle zielt daher darauf ab, potenzielle Sicherheitsschwächen innerhalb der Umgebung im Gültigkeitsbereich zu identifizieren.

Beispielbeweisrichtlinien: Stellen Sie die vollständigen Überprüfungsberichte für die Sicherheitsrisikoüberprüfungen jedes Quartals bereit, die in den letzten 12 Monaten durchgeführt wurden. In den Berichten sollten die Ziele klar angegeben werden, um zu überprüfen, ob der vollständige öffentliche Speicherbedarf und ggf. jedes interne Subnetz enthalten ist. Geben Sie ALLE Überprüfungsberichte für JEDES Quartal an .

Beispielbeweis: Beispielbeweis wäre die Bereitstellung der Überprüfungsberichte aus dem verwendeten Scantool. Die Überprüfungsberichte jedes Quartals sollten zur Überprüfung bereitgestellt werden. Die Überprüfung muss also die gesamten Systemkomponenten der Umgebung umfassen. jedes interne Subnetz und jede öffentliche IP-Adresse/URL, die für die Umgebung verfügbar ist.

Steuerung Nr. 17: Stellen Sie nachweisbare Beweise dafür bereit, dass die Behebung von Sicherheitsrisiken, die während der Überprüfung auf Sicherheitsrisiken identifiziert wurden, gemäß Ihrem dokumentierten Patchzeitrahmen gepatcht werden.

Absicht: Wenn Sicherheitsrisiken und Fehlkonfigurationen nicht schnell erkannt, verwaltet und behoben werden, kann dies das Risiko einer Kompromittierung einer Organisation erhöhen, die zu potenziellen Datenschutzverletzungen führt. Die korrekte Identifizierung und Behebung von Problemen wird als wichtig für den allgemeinen Sicherheitsstatus und die Umgebung einer Organisation angesehen, die mit den bewährten Methoden verschiedener Sicherheitsframeworks für entspricht; Beispiel: ISO 27001 und PCI-DSS.

Beispielrichtlinien für Nachweise: Stellen Sie geeignete Artefakte (d. h. Screenshots) bereit, die zeigen, dass ein Beispiel der entdeckten Sicherheitsrisiken aus der Überprüfung auf Sicherheitsrisiken in Übereinstimmung mit den Patchfenstern behoben werden, die bereits oben in Control 13 bereitgestellt wurden.

Beispielbeweis: Der folgende Screenshot zeigt eine Nessus-Überprüfung der Bereichsumgebung (ein einzelner Computer mit dem Namen "THOR") mit Sicherheitsrisiken am 2. August 2021.

Der folgende Screenshot zeigt, dass die Probleme behoben wurden, 2 Tage später innerhalb des Patchfensters, das in der Patchrichtlinie definiert ist.

Anmerkung: Für diese Kontrolle müssen Zertifizierungsanalysten Berichte zur Überprüfung von Sicherheitsrisiken und Korrekturen für jedes Quartal der letzten zwölf Monate einsehen.

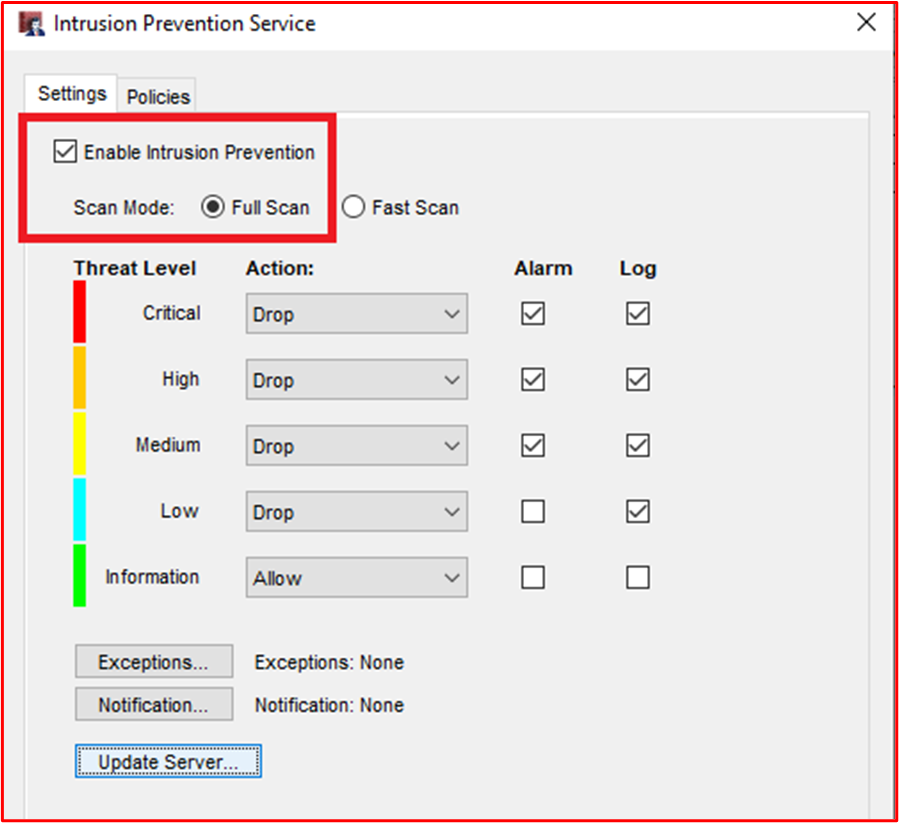

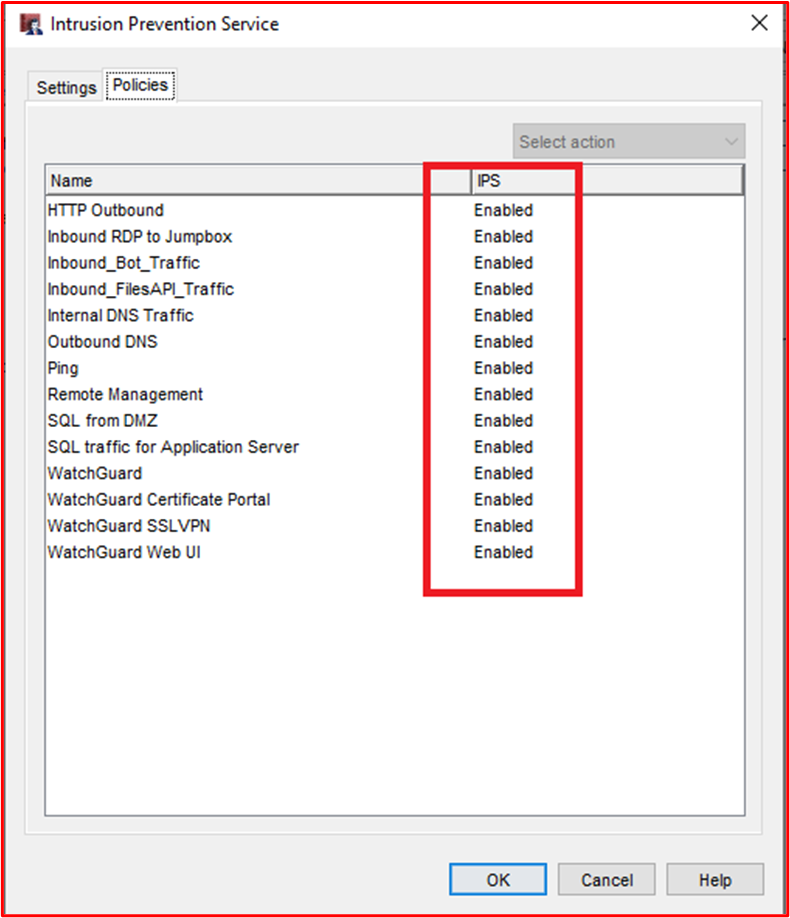

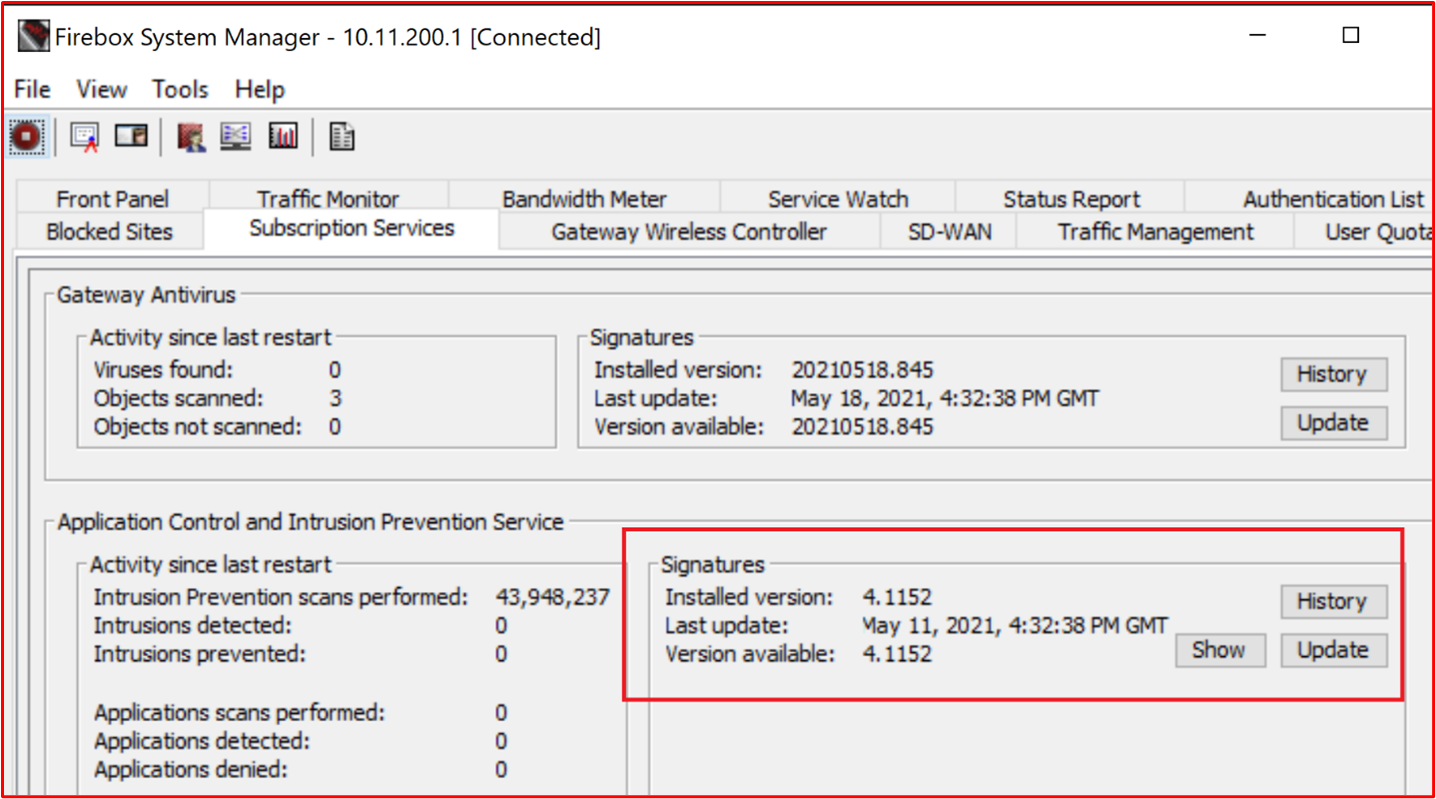

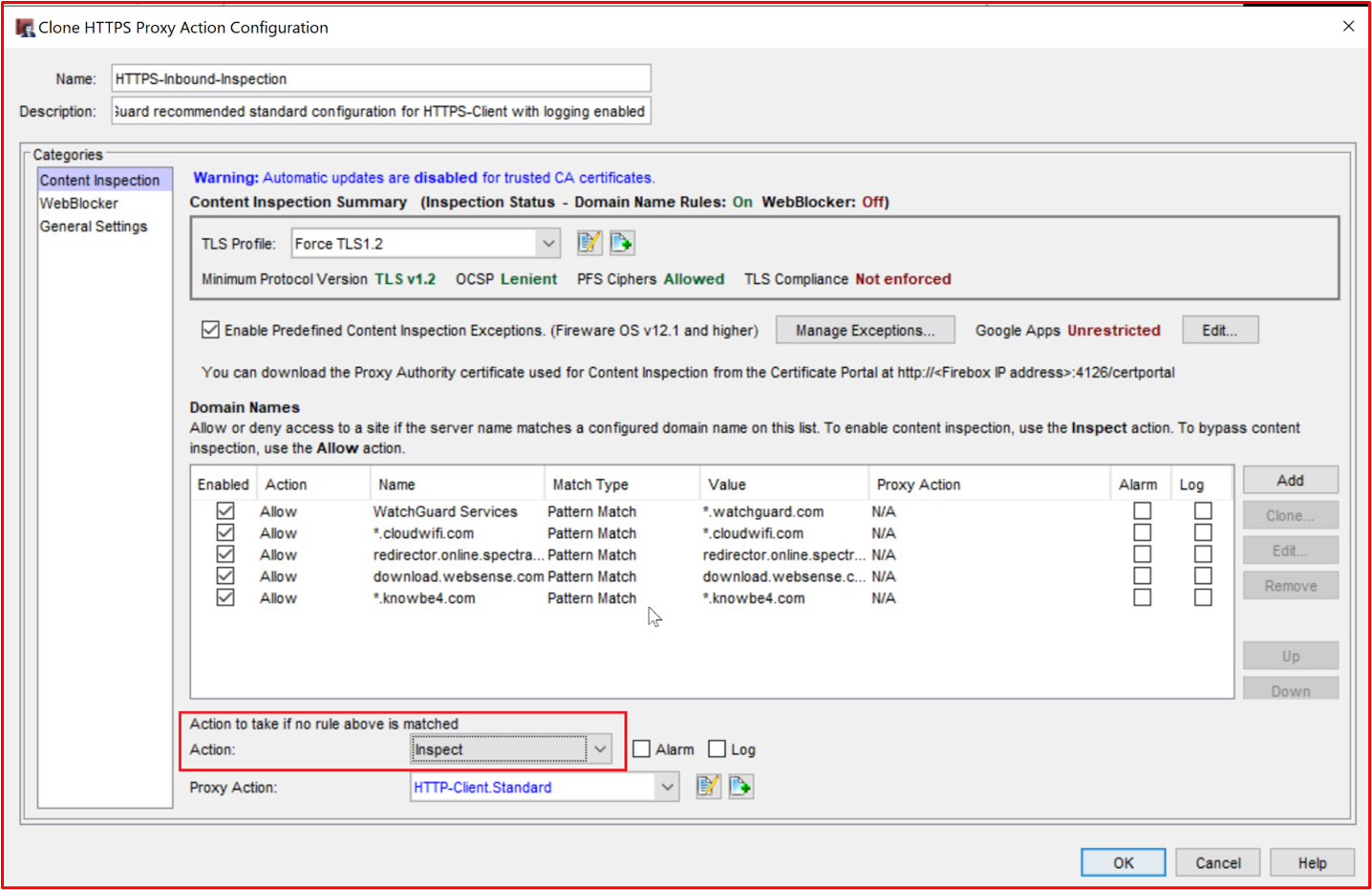

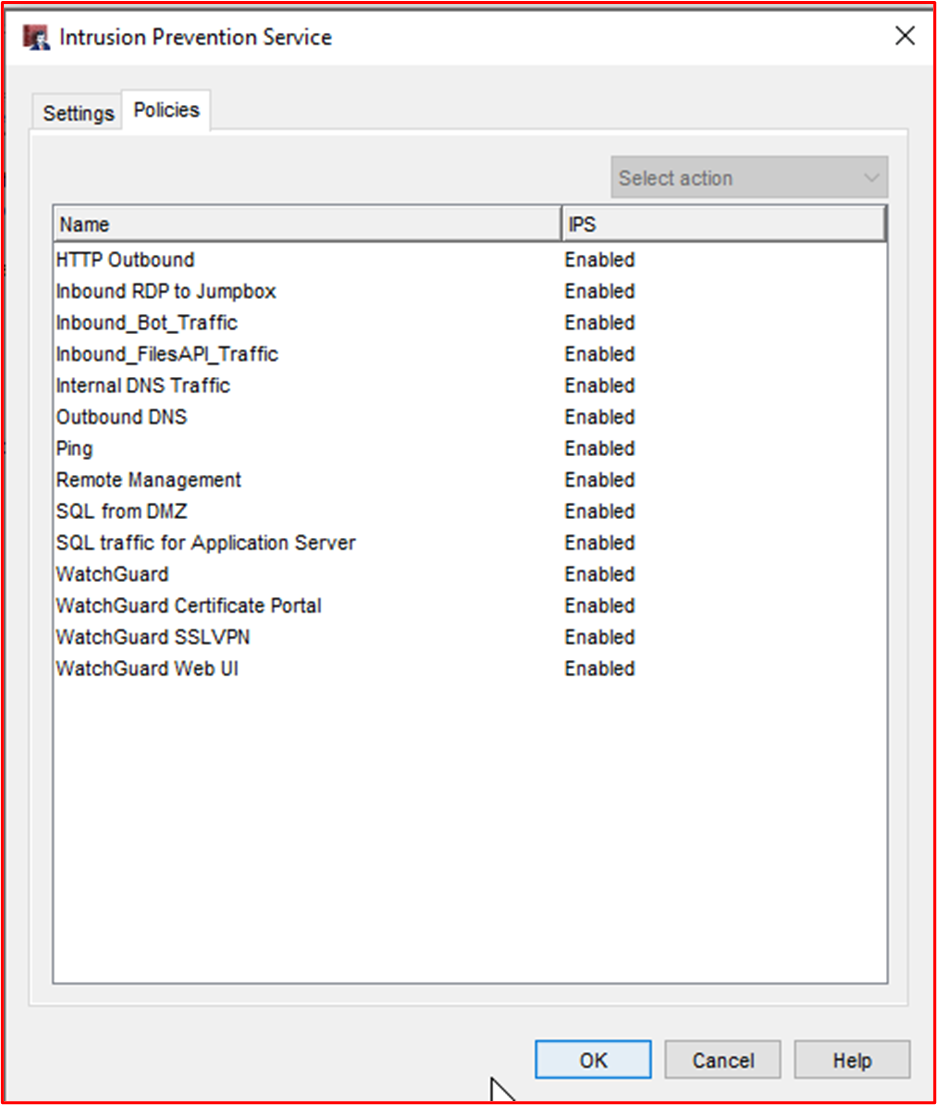

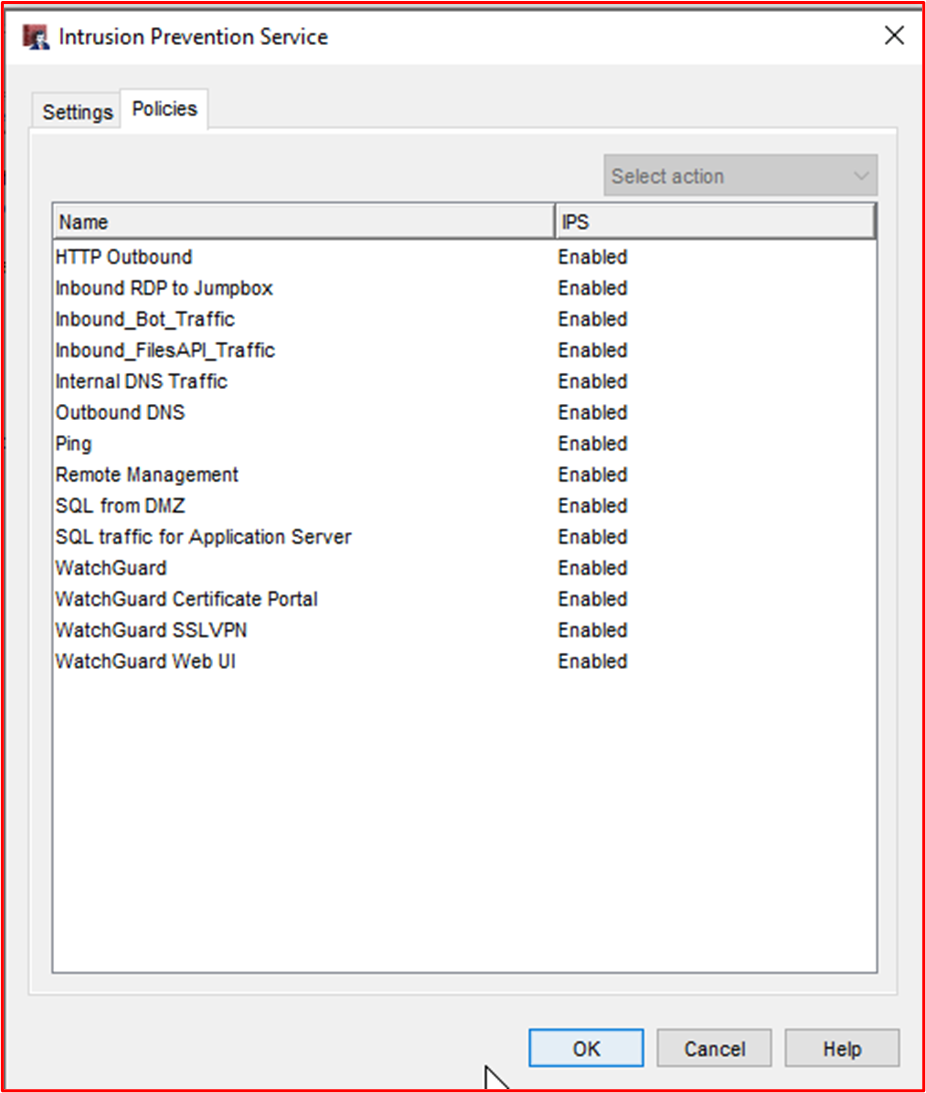

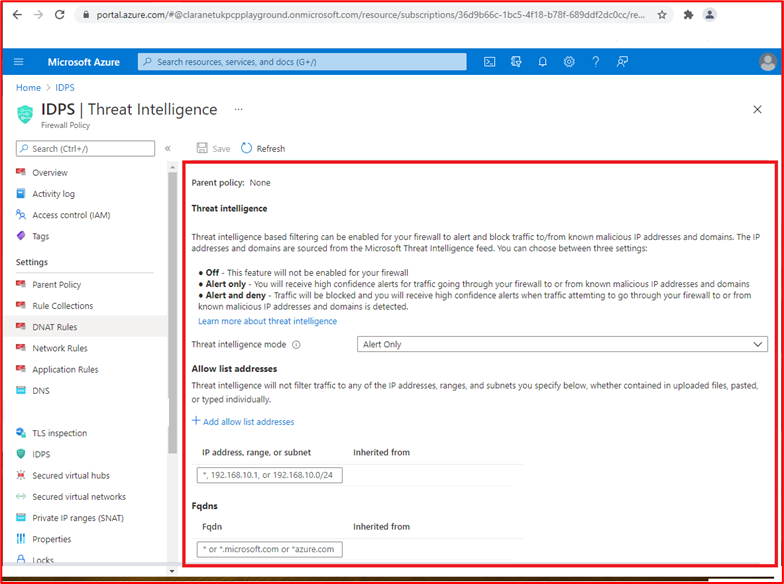

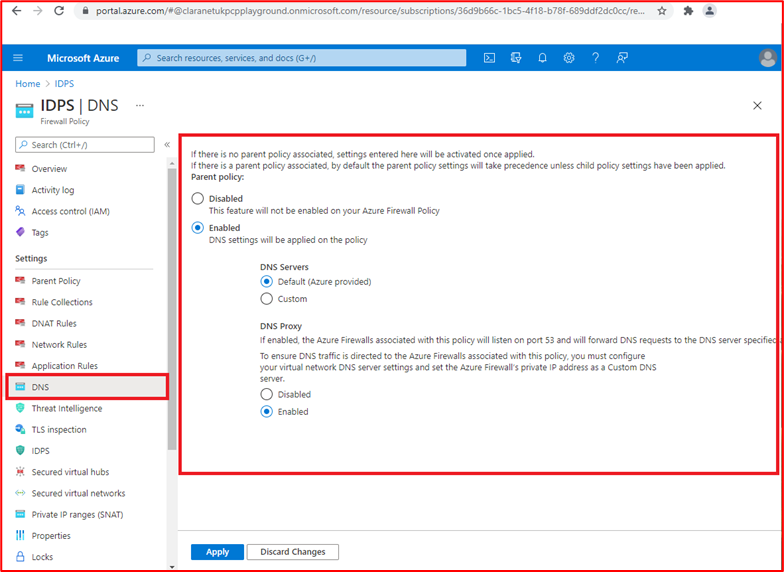

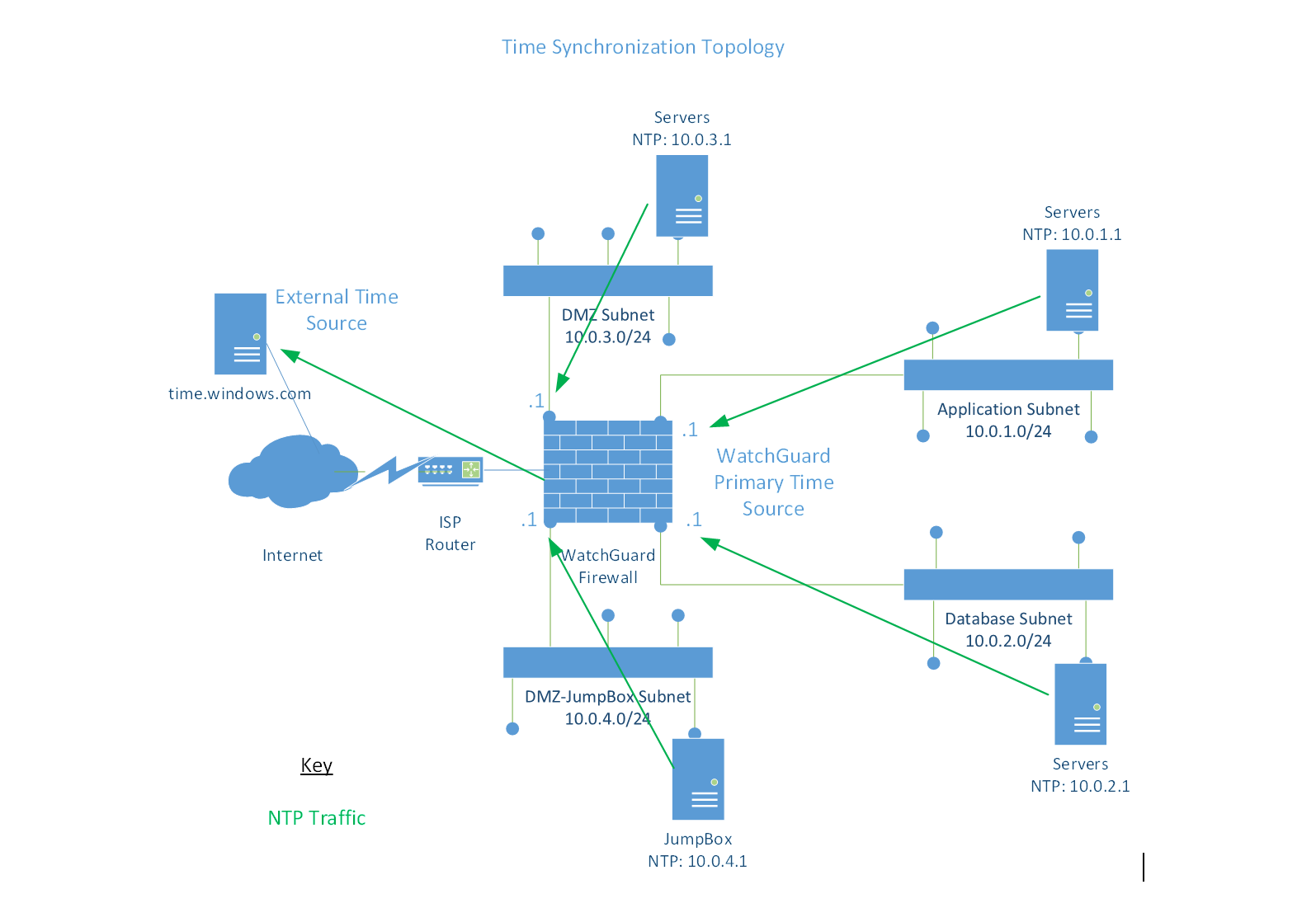

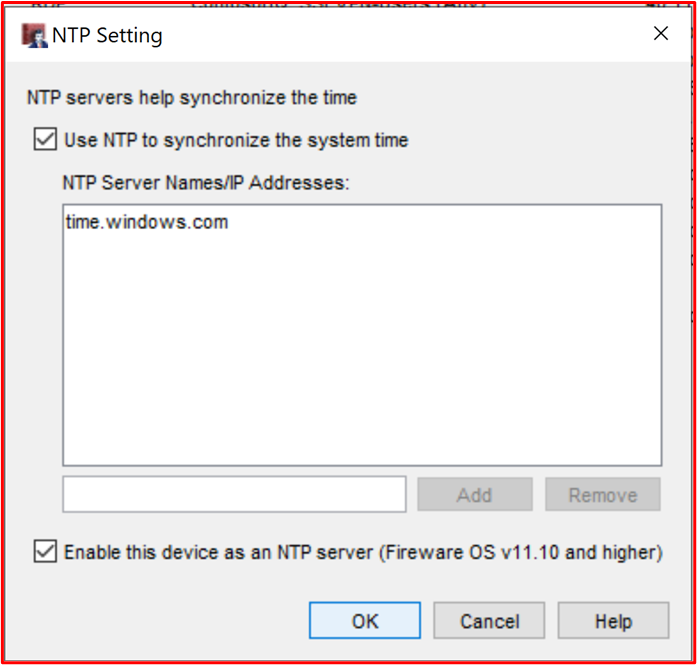

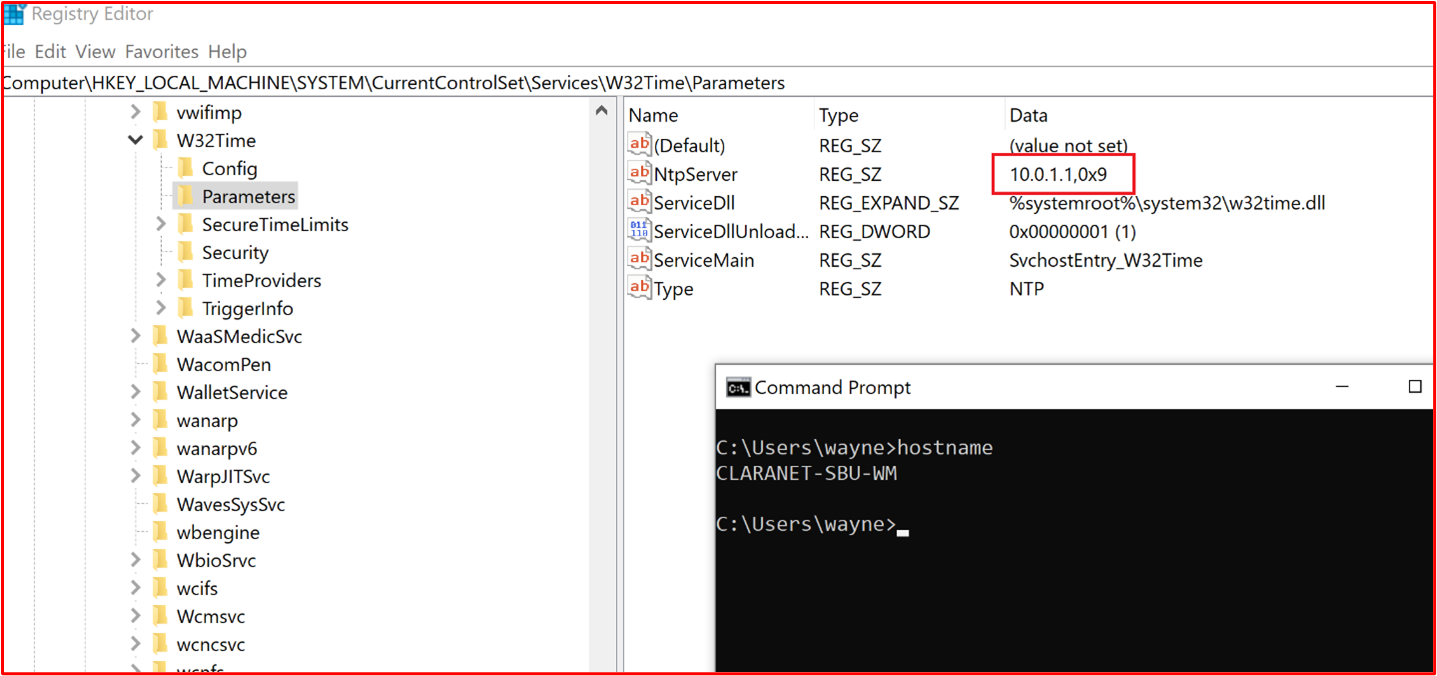

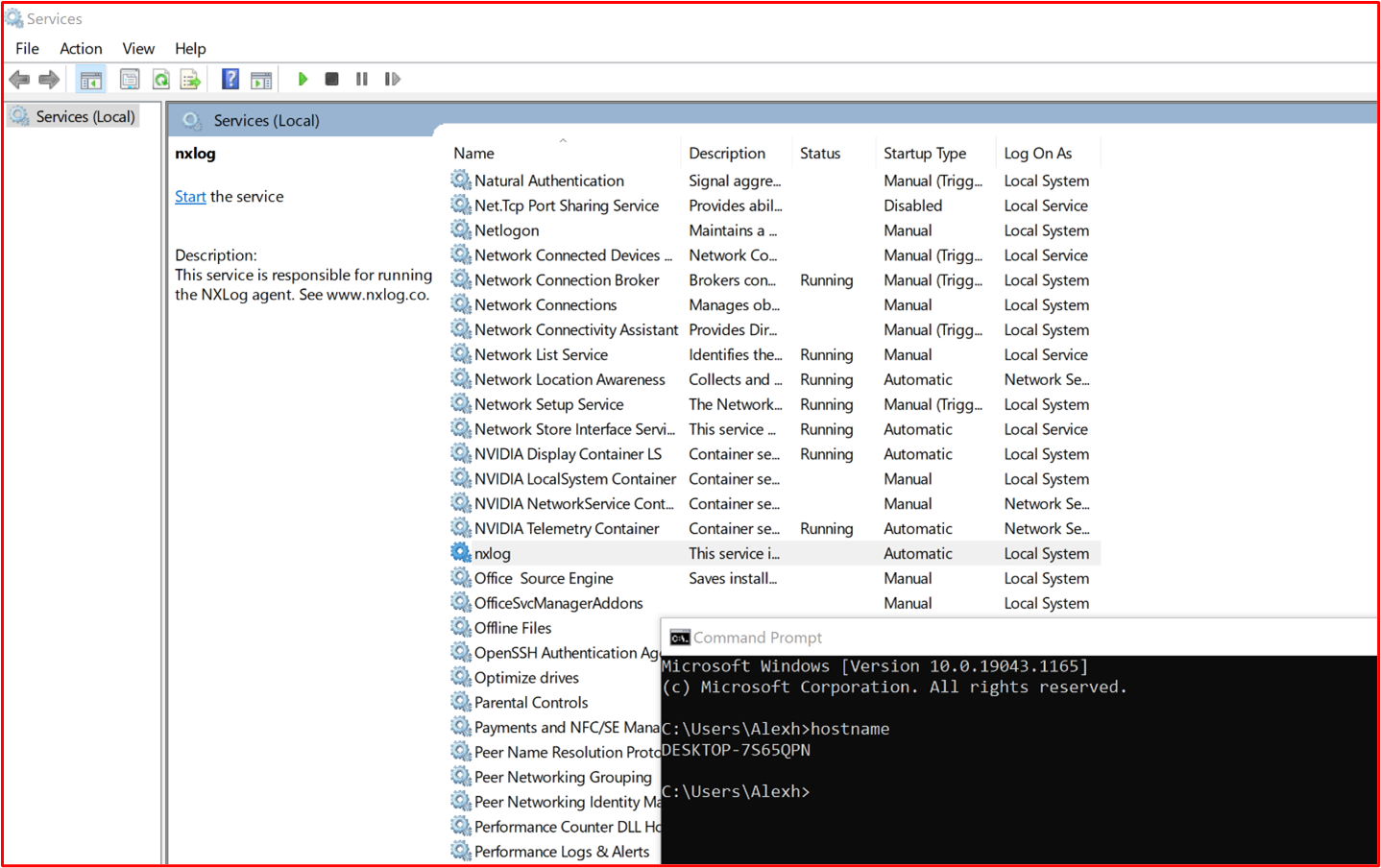

Firewalls

Firewalls bieten häufig eine Sicherheitsgrenze zwischen vertrauenswürdigen (internen Netzwerken), nicht vertrauenswürdigen (Internet) und halb vertrauenswürdigen Umgebungen (DMZ). Diese sind in der Regel die erste Verteidigungslinie innerhalb einer Sicherheitsstrategie für eine Organisation, die darauf ausgelegt ist, den Datenverkehrsfluss für ein- und ausgehende Dienste zu steuern und unerwünschten Datenverkehr zu blockieren. Diese Geräte müssen streng kontrolliert werden, um sicherzustellen, dass sie effektiv funktionieren und frei von Fehlkonfigurationen sind, die die Umgebung gefährden könnten.

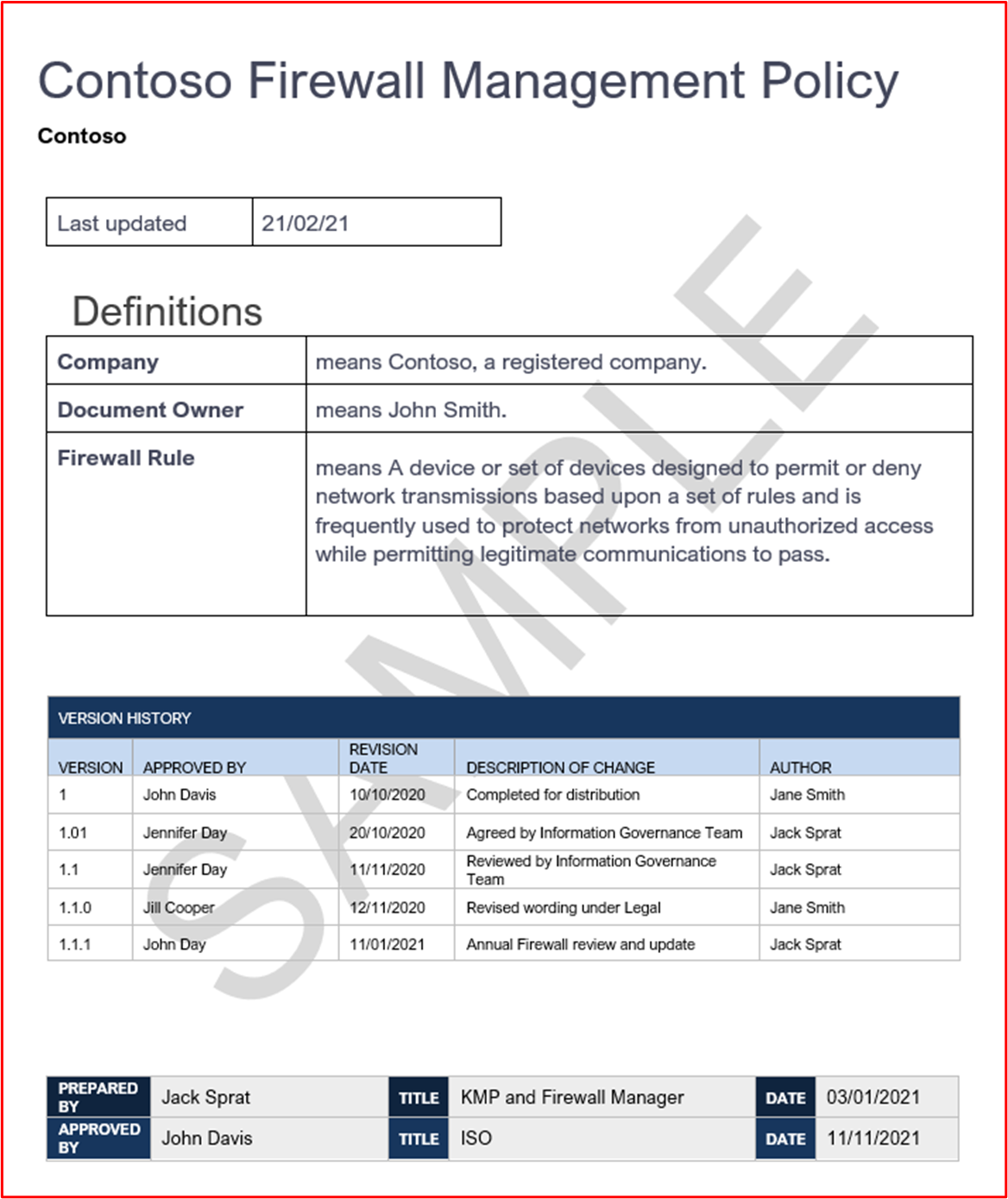

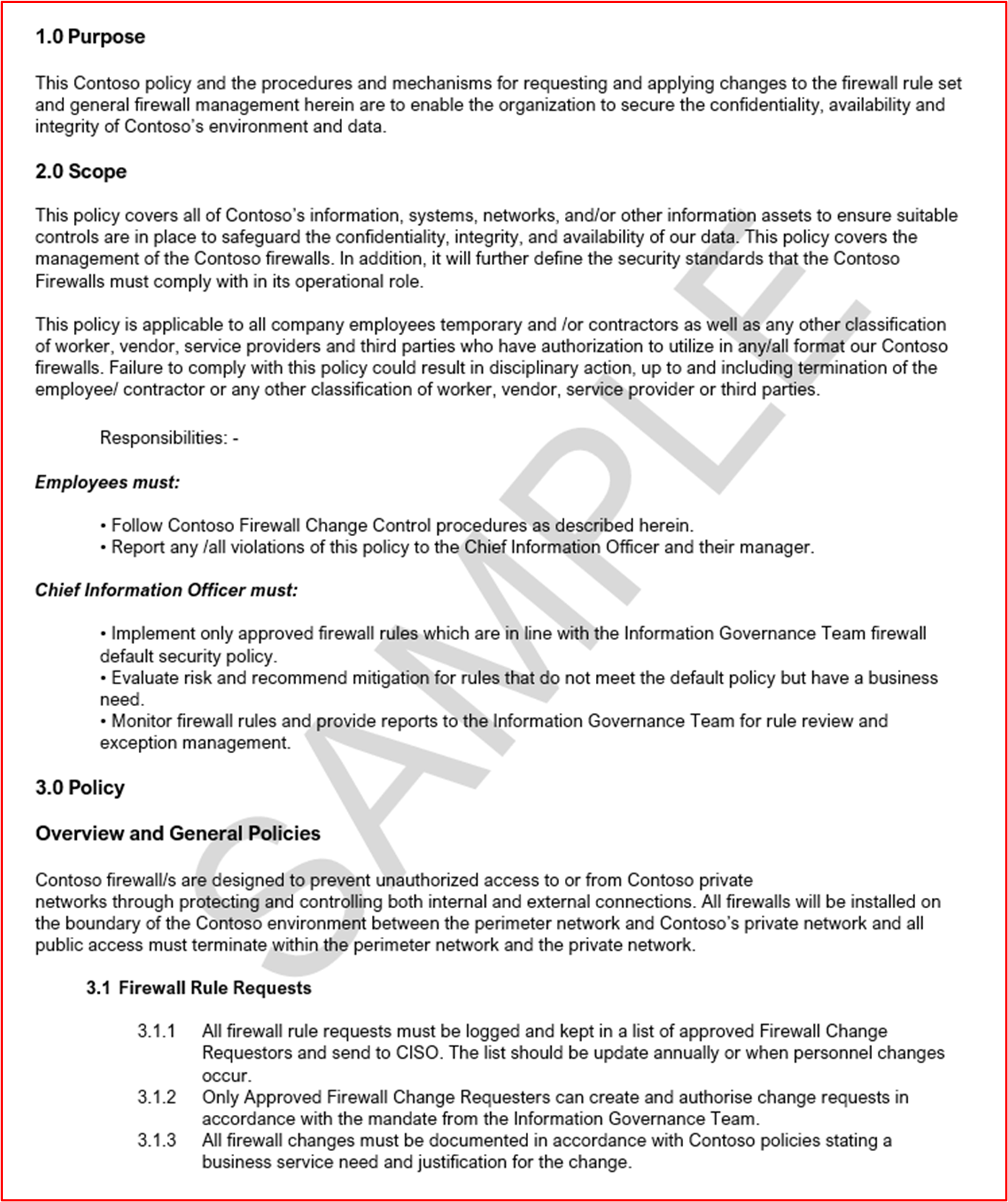

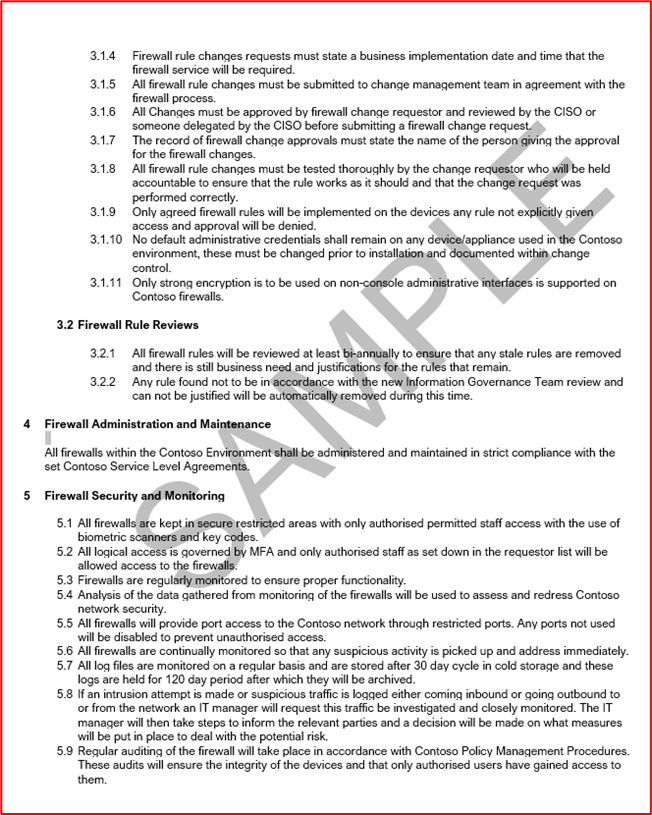

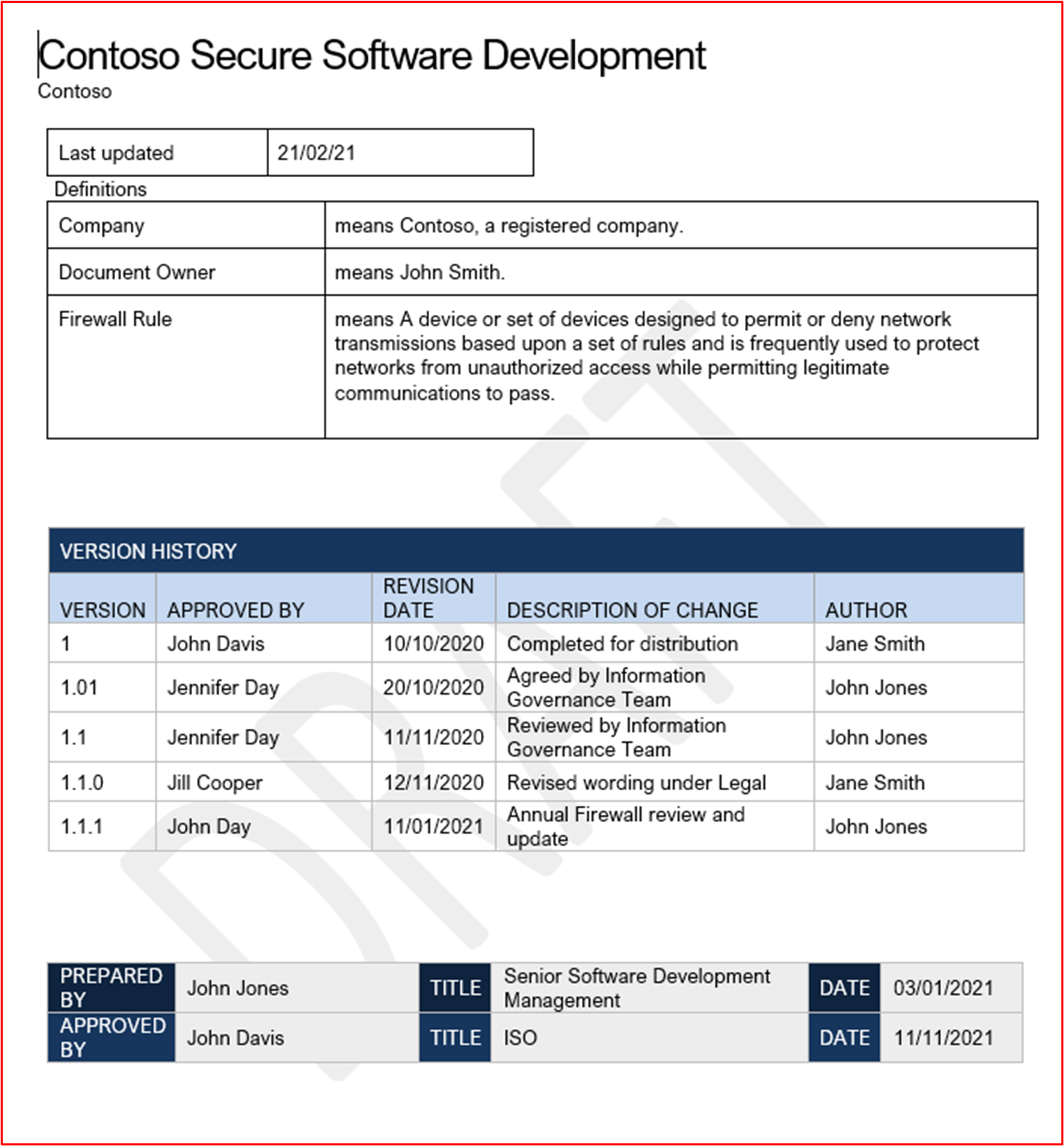

Steuerung Nr. 18: Stellen Sie Richtliniendokumentation bereit, die die Vorgehensweisen und Verfahren der Firewallverwaltung regelt.

Absicht: Firewalls sind eine wichtige erste Verteidigungslinie in einer mehrstufigen Sicherheitsstrategie (Defense In-Depth), die Umgebungen vor weniger vertrauenswürdigen Netzwerkzonen schützt. Firewalls steuern den Datenverkehrsfluss in der Regel basierend auf IP-Adressen und Protokollen/Ports. Mehr Funktionsreiche Firewalls können auch zusätzliche Schutzmaßnahmen auf "Anwendungsschicht" bereitstellen, indem sie den Anwendungsdatenverkehr überprüfen, um sich vor Missbrauch, Sicherheitsrisiken und Bedrohungen basierend auf den Anwendungen zu schützen, auf die zugegriffen wird. Diese Schutzmaßnahmen sind nur so gut wie die Konfiguration der Firewall. Daher müssen strenge Firewallrichtlinien und Supportverfahren eingerichtet werden, um sicherzustellen, dass sie für einen angemessenen Schutz interner Ressourcen konfiguriert sind. Beispielsweise fungiert eine Firewall mit einer Regel zum Zulassen des GESAMTEN Datenverkehrs von EINER BELIEBIGEN Quelle an EIN BELIEBIGEs Ziel nur als Router.

Beispielbeweisrichtlinien: Stellen Sie ihre vollständige Dokumentation zur Firewallrichtlinie/-prozedur bereit. In diesem Dokument sollten alle unten aufgeführten Punkte und alle zusätzlichen bewährten Methoden für Ihre Umgebung behandelt werden.

Beispielbeweis: Im Folgenden finden Sie ein Beispiel für die Art von Firewallrichtliniendokument, das wir benötigen (dies ist eine Demo und ist möglicherweise nicht vollständig).

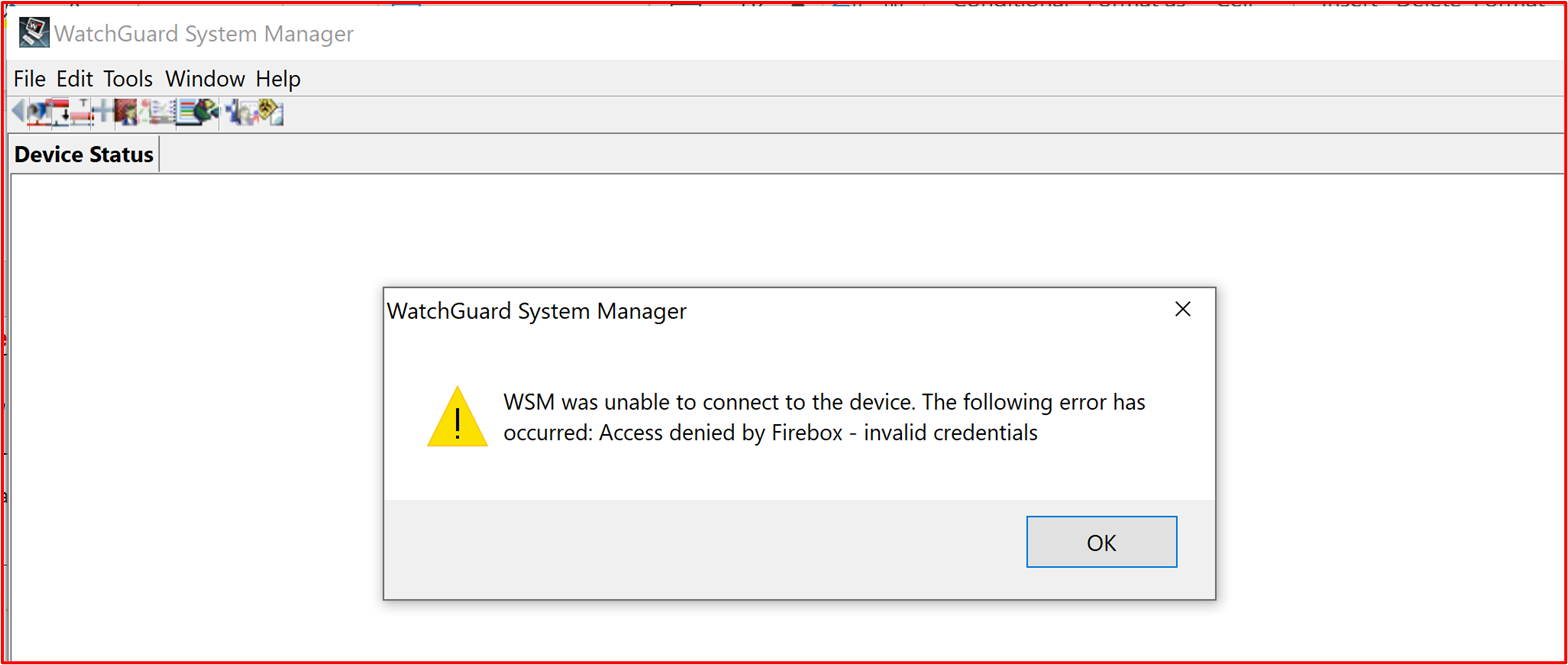

Steuerung Nr. 19: Geben Sie nachweisbare Beweise dafür an, dass alle standardmäßigen Administratoranmeldeinformationen vor der Installation in Produktionsumgebungen geändert werden.

Absicht: Organisationen müssen die vom Hersteller bereitgestellten Administratoranmeldeinformationen berücksichtigen, die während der Konfiguration des Geräts oder der Software konfiguriert werden. Standardanmeldeinformationen sind häufig von den Anbietern öffentlich verfügbar und können einer externen Aktivitätsgruppe die Möglichkeit bieten, eine Umgebung zu kompromittieren. Beispielsweise wird bei einer einfachen Suche im Internet nach den Standardanmeldeinformationen für iDrac (Integrated Dell Remote Access Controller) root::calvin als Standardbenutzername und -kennwort hervorgehoben. Dadurch erhält jemand Remotezugriff auf die Remoteserververwaltung. Mit diesem Steuerelement soll sichergestellt werden, dass Umgebungen nicht durch Standardanmeldeinformationen des Anbieters anfällig für Angriffe sind, die während der Geräte-/Anwendungshärtung nicht geändert wurden.

Beispielrichtlinien für Nachweise

Dies kann über eine Bildschirmfreigabesitzung nachgewiesen werden, in der der Zertifizierungsanalyst versuchen kann, sich mit Standardanmeldeinformationen bei den geräten im Bereich zu authentifizieren.

Beispielbeweis

Der folgende Screenshot zeigt, was der Zertifizierungsanalyst aus einem ungültigen Benutzernamen/Kennwort einer WatchGuard Firewall sehen würde.

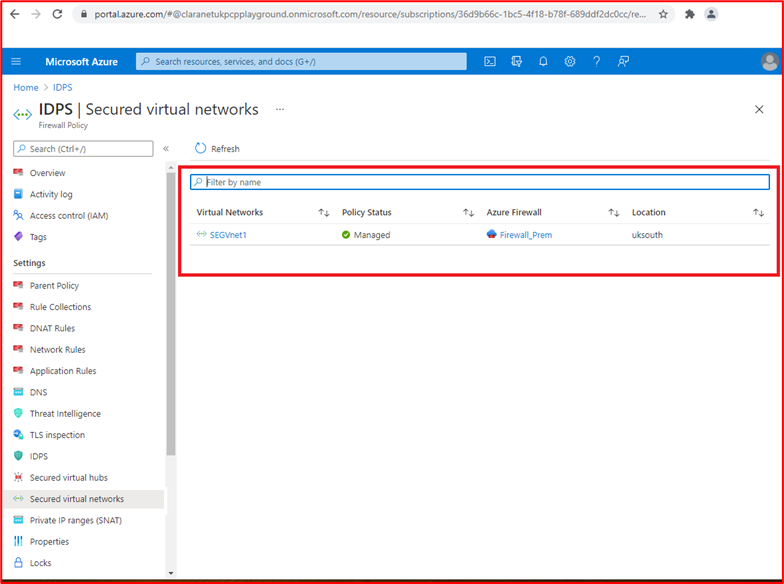

Steuerung 20: Stellen Sie nachweisbare Beweise dafür bereit, dass Firewalls an der Grenze der bereichsinternen Umgebung und zwischen dem Umkreisnetzwerk (auch als DMZ, demilitarisierte Zone und überprüftes Subnetz bezeichnet) und internen vertrauenswürdigen Netzwerken installiert sind.

Absicht: Firewalls bieten die Möglichkeit, den Datenverkehr zwischen verschiedenen Netzwerkzonen mit unterschiedlichen Sicherheitsstufen zu steuern. Da alle Umgebungen mit dem Internet verbunden sind, müssen Firewalls an der Grenze installiert werden, d. h. zwischen dem Internet und der bereichsinternen Umgebung. Darüber hinaus müssen Firewalls zwischen den weniger vertrauenswürdigen DMZ-Netzwerken (De-Militarized Zone) und internen vertrauenswürdigen Netzwerken installiert werden. DMZs werden in der Regel verwendet, um Datenverkehr aus dem Internet zu verarbeiten und sind daher ein Angriffsziel. Durch die Implementierung einer DMZ und die Verwendung einer Firewall zum Steuern des Datenverkehrsflusses bedeutet eine Kompromittierung der DMZ nicht unbedingt eine Kompromittierung der internen vertrauenswürdigen Netzwerke und Unternehmens-/Kundendaten. Es sollte eine angemessene Protokollierung und Warnung vorhanden sein, damit Organisationen schnell eine Kompromittierung identifizieren können, um die Möglichkeit der Aktivitätsgruppe zu minimieren, die internen vertrauenswürdigen Netzwerke weiter zu kompromittieren. Mit diesem Steuerelement soll sichergestellt werden, dass es eine angemessene Kontrolle zwischen vertrauenswürdigen und weniger vertrauenswürdigen Netzwerken gibt.

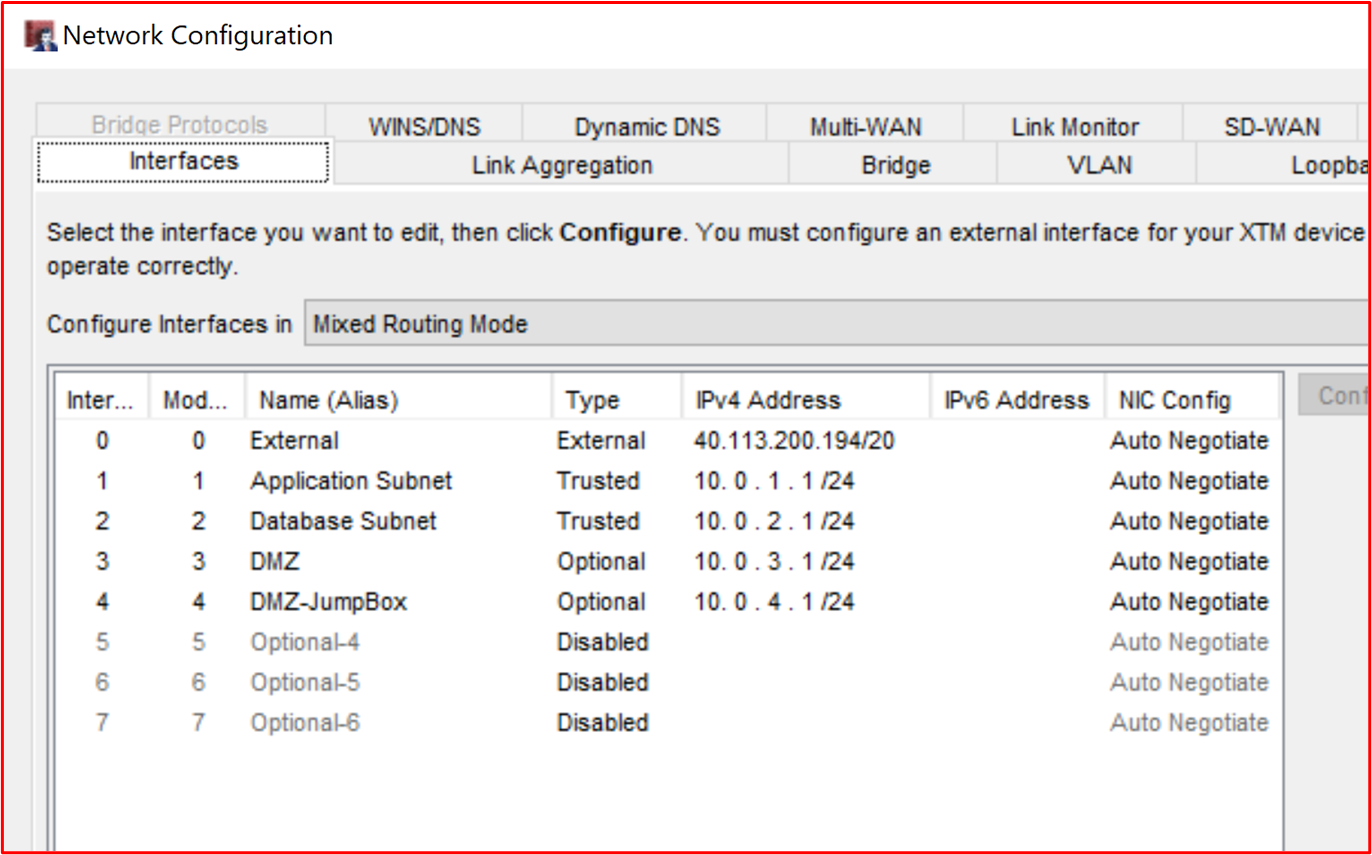

Beispielrichtlinien für Nachweise: Beweise sollten über Firewallkonfigurationsdateien oder Screenshots bereitgestellt werden, die zeigen, dass eine DMZ vorhanden ist. Dies sollte mit den bereitgestellten Architekturdiagrammen übereinstimmen, die die verschiedenen Netzwerke veranschaulichen, die die Umgebung unterstützen. Ein Screenshot der Netzwerkschnittstellen in der Firewall, gekoppelt mit dem Netzwerkdiagramm, das bereits als Teil der Anfänglichen Dokumentübermittlung bereitgestellt wurde, sollte diesen Beweis liefern.

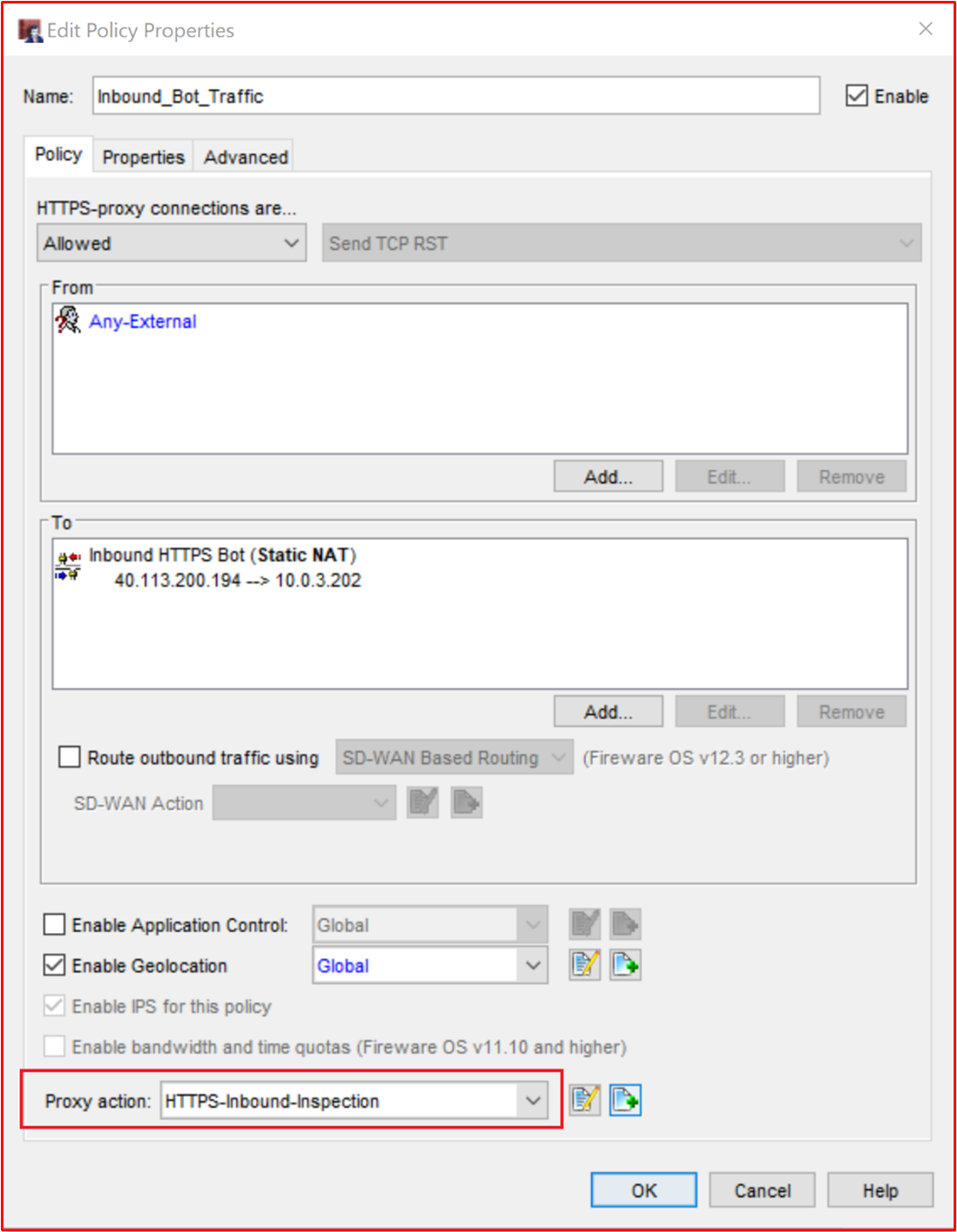

Beispielbeweis: Unten sehen Sie einen Screenshot einer WatchGuard-Firewall, die zwei DMZs zeigt, von denen eine für die eingehenden Dienste (namens DMZ) und die andere die Jumpbox (Bastian Host) bedient.

Steuerung 21: Nachweise dafür, dass der gesamte öffentliche Zugriff in der demilitarisierten Zone (DMZ) endet.

Absicht: Öffentlich zugängliche Ressourcen stehen einer Vielzahl von Angriffen offen. Wie bereits oben erläutert, besteht die Absicht einer DMZ darin, weniger vertrauenswürdige Netzwerke aus vertrauenswürdigen internen Netzwerken zu segmentieren, die möglicherweise vertrauliche Daten enthalten. Eine DMZ gilt als weniger vertrauenswürdig, da das Risiko groß ist, dass hosts, die öffentlich zugänglich sind, durch externe Aktivitätsgruppen kompromittiert werden. Der öffentliche Zugriff sollte in diesen weniger vertrauenswürdigen Netzwerken, die durch die Firewall angemessen segmentiert sind, beendet werden, um interne Ressourcen und Daten zu schützen. Mit diesem Steuerelement soll sichergestellt werden, dass der gesamte öffentliche Zugriff innerhalb dieser weniger vertrauenswürdigen DMZs beendet wird, als wären Ressourcen in den vertrauenswürdigen internen Netzwerken öffentlich zugänglich. Eine Kompromittierung dieser Ressourcen bietet einer Aktivitätsgruppe einen Fuß in das Netzwerk, in dem vertrauliche Daten gespeichert werden.

Beispielrichtlinien für Nachweise

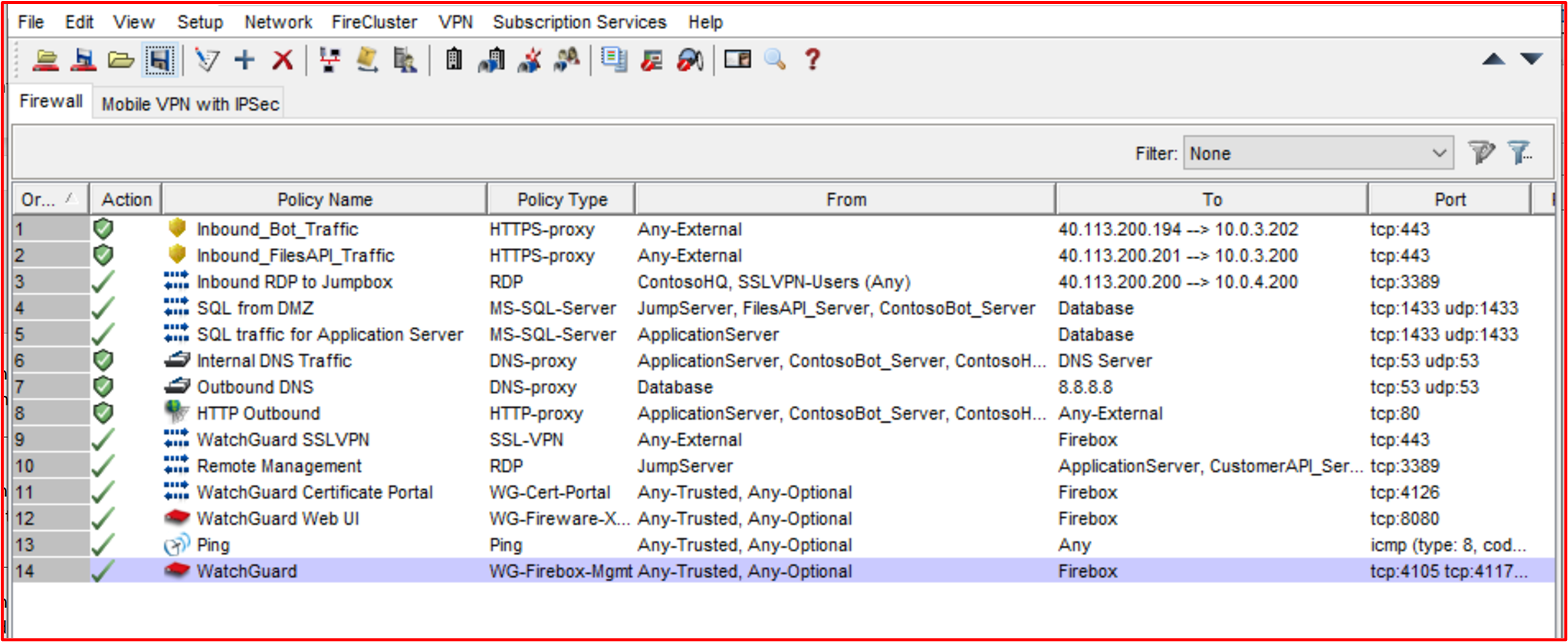

Hierfür könnten Firewallkonfigurationen angegeben werden, die die Eingangsregeln anzeigen und an denen diese Regeln beendet werden, entweder durch Weiterleiten öffentlicher IP-Adressen an die Ressourcen oder durch Bereitstellen der NAT (Network Address Translation) des eingehenden Datenverkehrs.

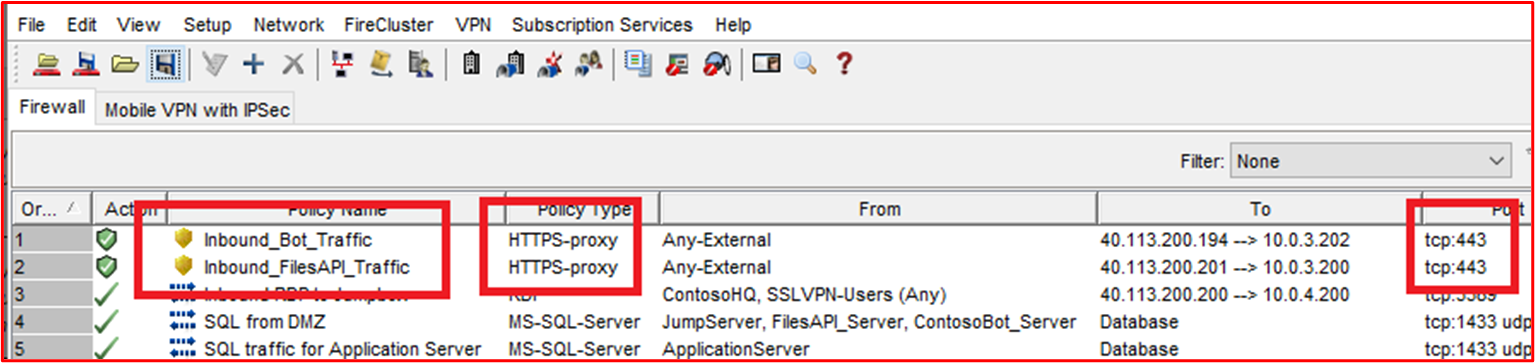

Beispielbeweis

Im folgenden Screenshot gibt es drei Eingehende Regeln, die jeweils die NAT für die Subnetze 10.0.3.x und 10.0.4.x zeigen, bei denen es sich um die DMZ-Subnetze handelt.

Steuerung 22: Stellen Sie nachweisbare Beweise dafür bereit, dass der gesamte durch die Firewall zugelassene Datenverkehr einen Genehmigungsprozess durchläuft.

Absicht: Da Firewalls eine defensive Barriere zwischen nicht vertrauenswürdigem Datenverkehr und internen Ressourcen sowie zwischen Netzwerken mit unterschiedlichen Vertrauensebenen darstellen, müssen Firewalls sicher konfiguriert werden und sicherstellen, dass nur Datenverkehr aktiviert wird, der für Geschäftsvorgänge erforderlich ist. Durch das Zulassen eines unnötigen Datenverkehrsflusses oder eines übermäßig freizügigen Datenverkehrsflusses kann dies Schwachstellen innerhalb der Verteidigung an den Grenzen dieser verschiedenen Netzwerkzonen mit sich bringen. Durch die Einrichtung eines robusten Genehmigungsprozesses für alle Firewalländerungen wird das Risiko der Einführung einer Regel reduziert, die ein erhebliches Risiko für die Umgebung darstellt. Verizons Untersuchungsbericht 2020 zur Untersuchung von Datenverletzungen hebt hervor, dass "Error's", der Fehlkonfigurationen enthält, der einzige Aktionstyp ist, der von Jahr zu Jahr ständig zunimmt.

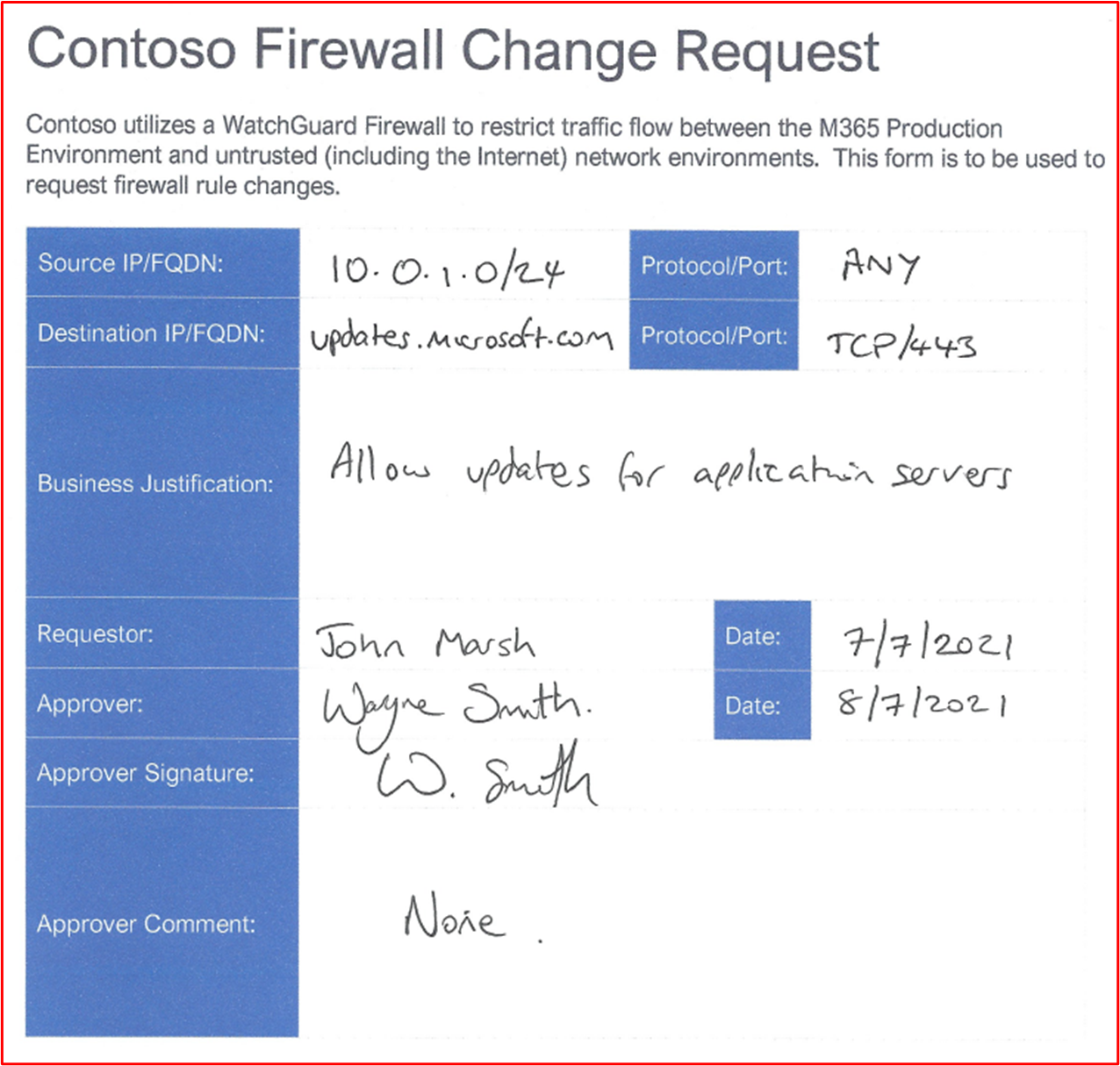

Beispielrichtlinien für Nachweise: Nachweise können in Form von Dokumentationen vorliegen, die zeigen, dass eine Firewalländerungsanforderung autorisiert ist, die minutenweise von einer CAB-Besprechung (Change Advisor Board) oder von einem Änderungskontrollsystem sein kann, das alle Änderungen nachverfolgt.

Beispielbeweis: Der folgende Screenshot zeigt eine Änderung der Firewallregel, die mithilfe eines papierbasierten Prozesses angefordert und autorisiert wird. Dies könnte beispielsweise durch DevOps oder Jira erreicht werden.

Steuerung 23: Stellen Sie nachweisbare Beweise dafür bereit, dass die Firewallregelbasis so konfiguriert ist, dass Datenverkehr gelöscht wird, der nicht explizit definiert ist.

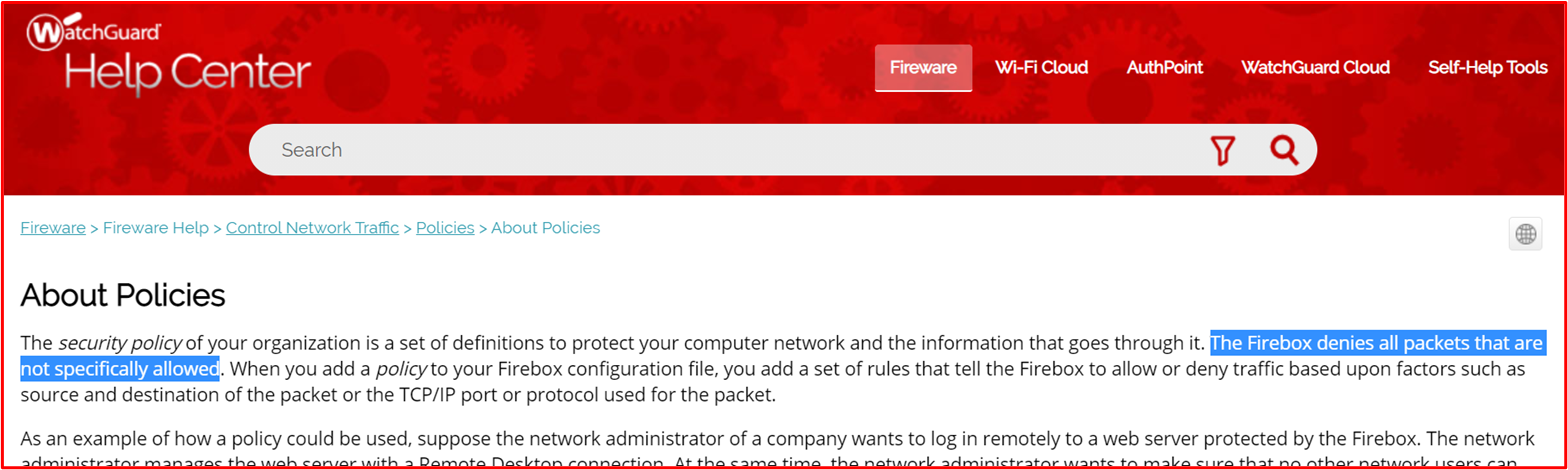

Absicht: Die meisten Firewalls verarbeiten die Regeln in einem Top-Down-Ansatz, um zu versuchen, eine Abgleichsregel zu finden. Wenn eine Regel übereinstimmt, wird die Aktion dieser Regel angewendet, und die weitere Verarbeitung der Regeln wird beendet. Wenn keine übereinstimmenden Regeln gefunden werden, wird der Datenverkehr standardmäßig verweigert. Die Absicht dieses Steuerelements ist, wenn die Firewall den Datenverkehr nicht standardmäßig verwirft, wenn keine übereinstimmende Regel gefunden wird, muss die Regelbasis eine "Alle verweigern"-Regel am Ende aller Firewalllisten enthalten. Dadurch soll sichergestellt werden, dass die Firewall bei der Verarbeitung der Regeln nicht standardmäßig in den Zulassungszustand versetzt wird, sodass Datenverkehr zugelassen wird, der nicht explizit definiert wurde.

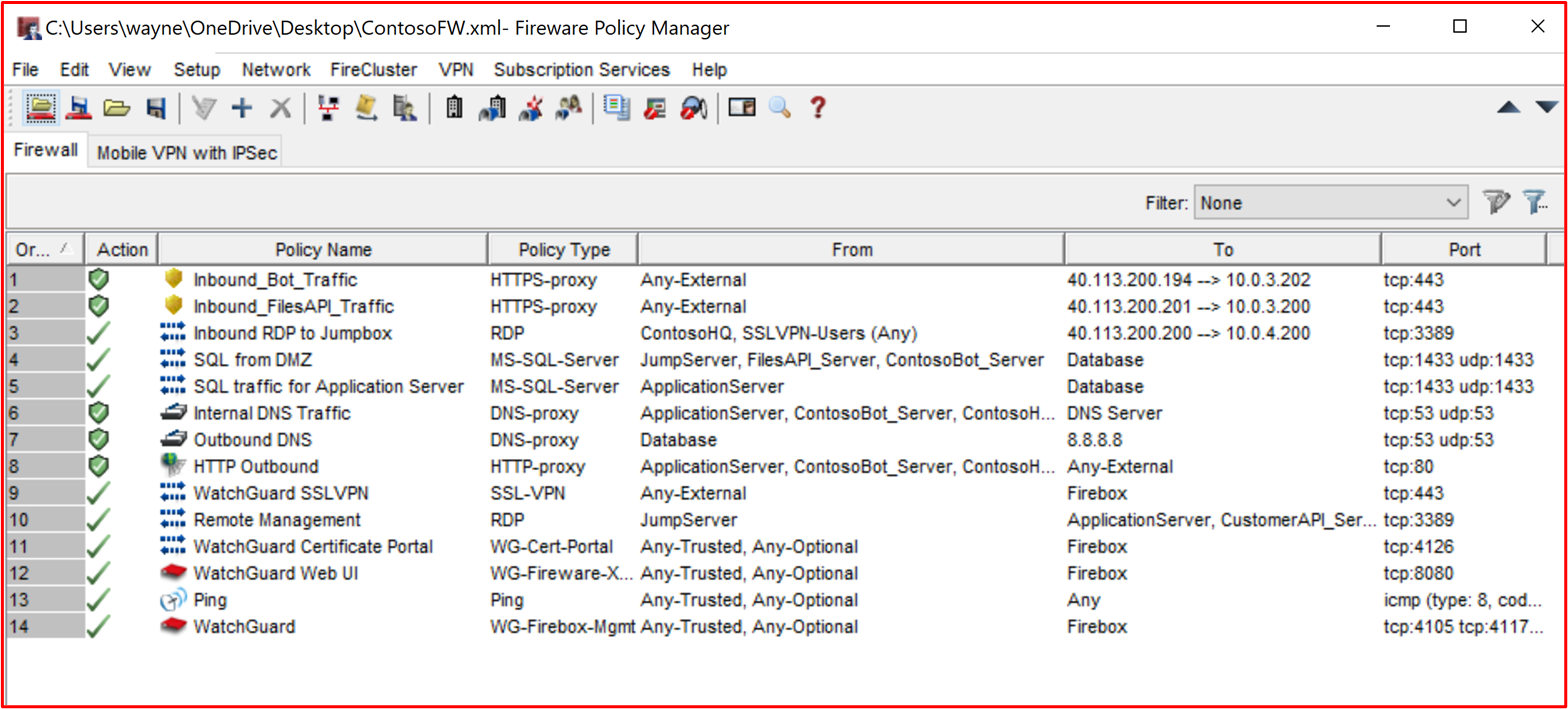

Beispielrichtlinien für Nachweise: Der Nachweis kann über die Firewallkonfiguration oder durch Screenshots mit allen Firewallregeln bereitgestellt werden, die eine "Alle verweigern"-Regel am Ende zeigen, oder wenn die Firewall Datenverkehr abbricht, der standardmäßig nicht mit einer Regel übereinstimmt, geben Sie einen Screenshot aller Firewallregeln und einen Link zu den Administratorhandbüchern des Anbieters an, in dem hervorgehoben wird, dass die Firewall standardmäßig den gesamten Datenverkehr, der nicht übereinstimmt, abbricht.

Beispielbeweis: Unten ist ein Screenshot der WatchGuard-Firewallregelbasis, die zeigt, dass keine Regeln konfiguriert sind, um den gesamten Datenverkehr zuzulassen. Am Ende gibt es keine Deny-Regel, da der WatchGuard Datenverkehr verlöscht, der standardmäßig nicht übereinstimmt.

Der folgende WatchGuard-Hilfecenter-Link; https://www.watchguard.com/help/docs/help-center/en-US/Content/en-US/Fireware/policies/policies_about_c.html enthält die folgenden Informationen:

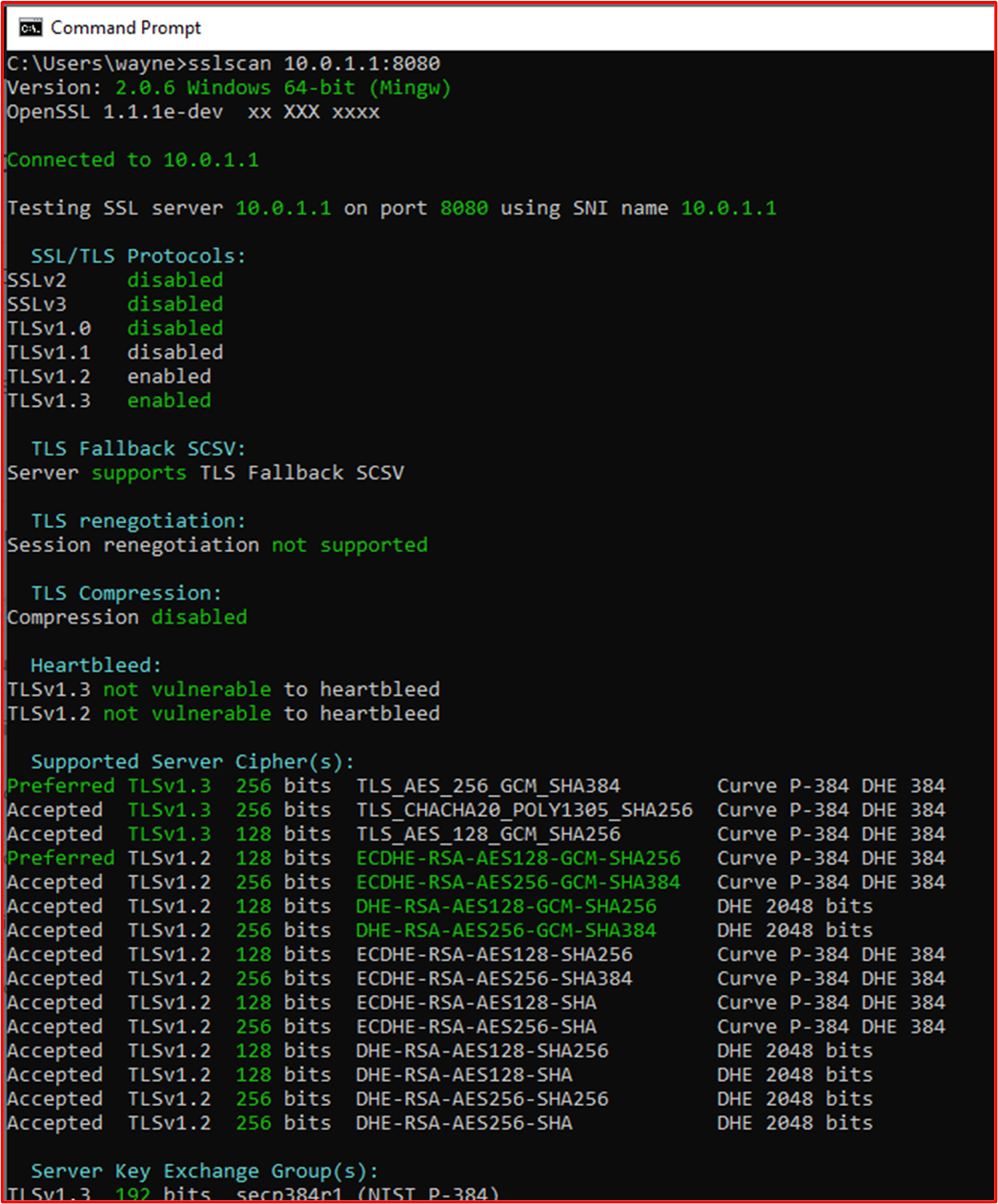

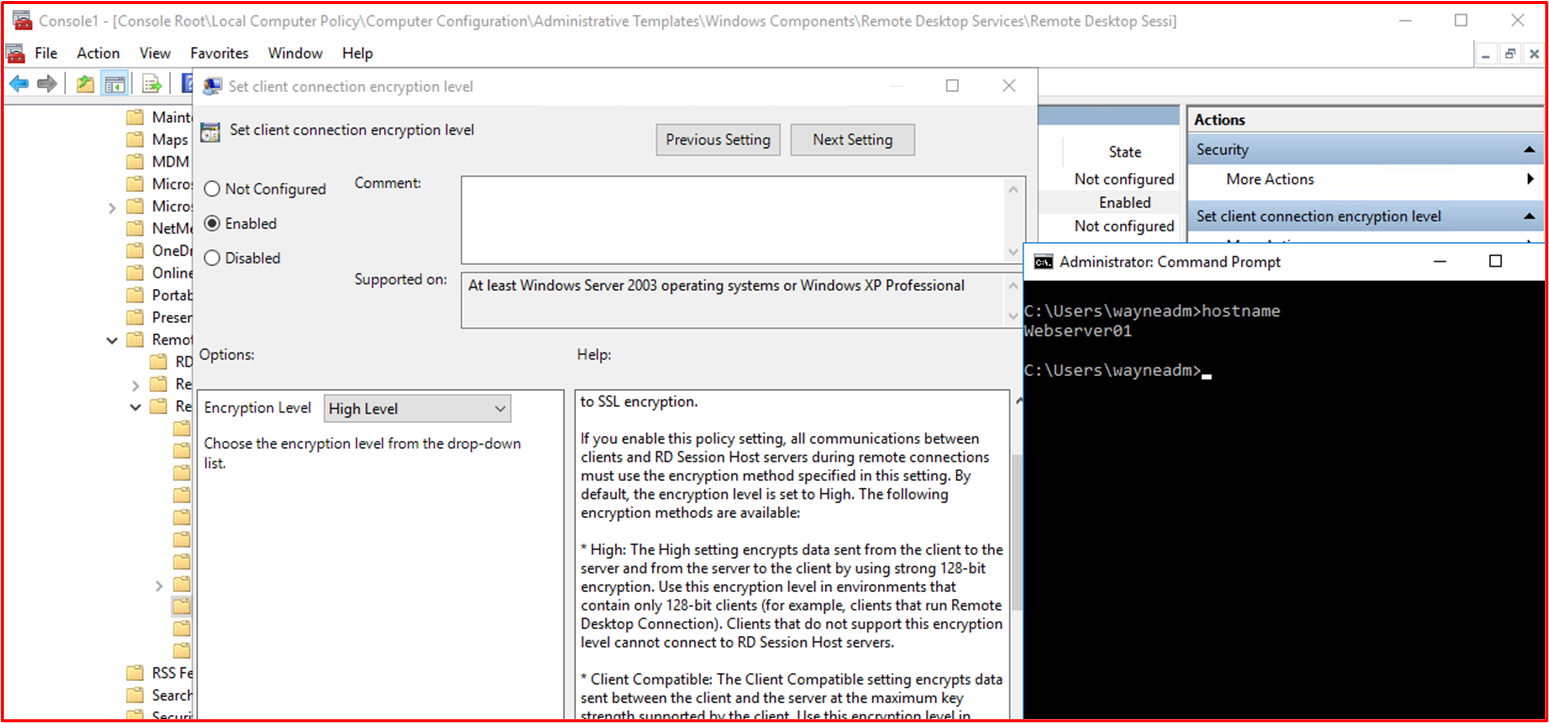

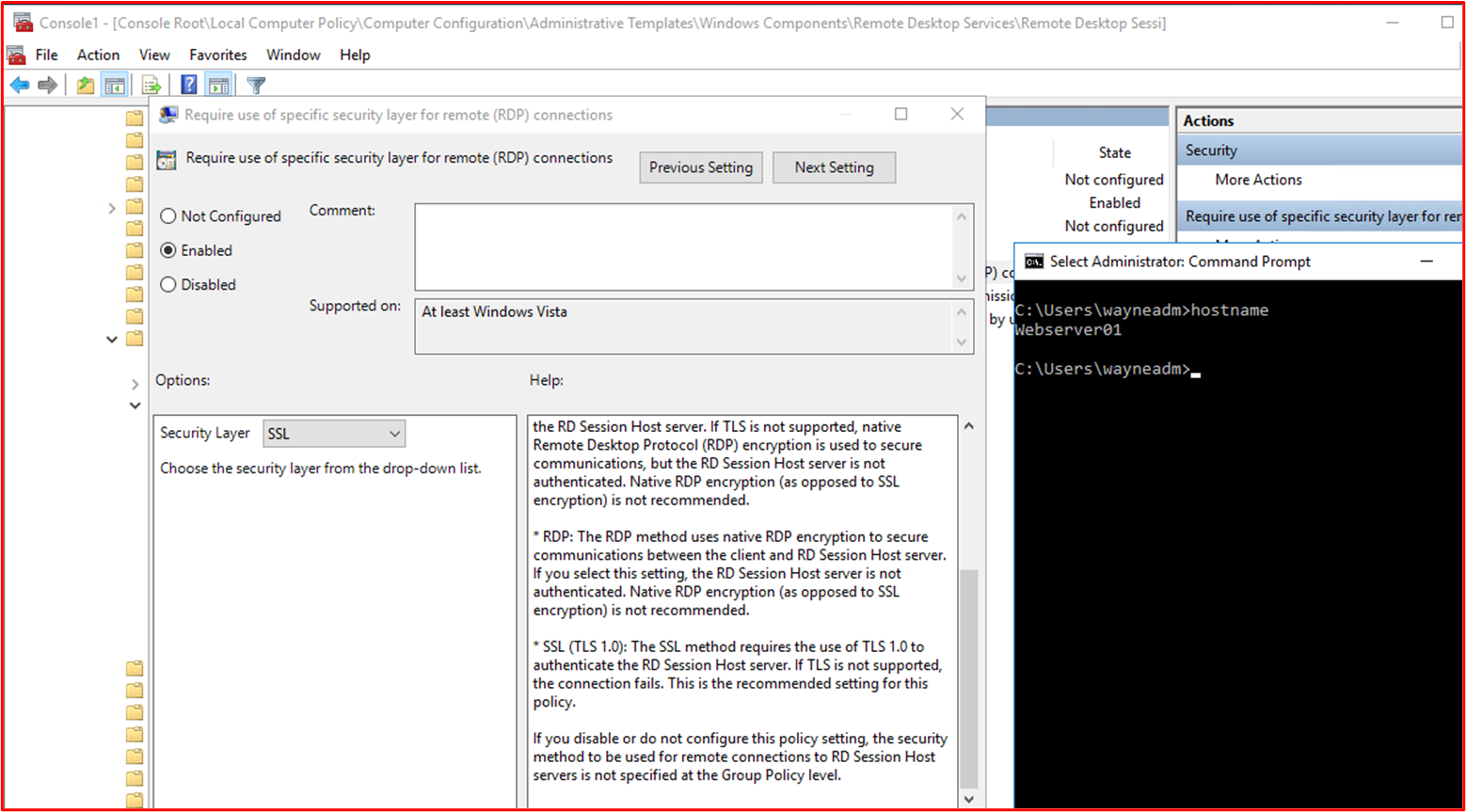

Steuerung 24: Stellen Sie nachweisbare Beweise dafür bereit, dass die Firewall nur starke Kryptografie auf allen Verwaltungsschnittstellen unterstützt, die keine Konsolen sind.

Absicht: Um Man-in-the-Middle-Angriffe auf administrativen Datenverkehr zu minimieren, sollten alle Verwaltungsschnittstellen, die keine Konsolen sind, nur starke Kryptografie unterstützen. Die Hauptabsicht dieses Steuerelements besteht darin, die Administratoranmeldeinformationen zu schützen, wenn die Nicht-Konsolenverbindung eingerichtet wird. Darüber hinaus kann dies auch dazu beitragen, sich vor Lauschangriffen in die Verbindung zu schützen, indem versucht wird, administrative Funktionen zur Neukonfiguration des Geräts oder als Teil der Reconnaissance wiederzuverwenden.

Beispielrichtlinien für Nachweise: Stellen Sie die Firewallkonfiguration bereit, wenn die Konfiguration die kryptografische Konfiguration der Verwaltungsschnittstellen ohne Konsole bereitstellt (nicht alle Geräte enthalten dies als konfigurierbare Optionen). Wenn dies nicht in der Konfiguration enthalten ist, können Sie möglicherweise Befehle an das Gerät ausgeben, um anzuzeigen, was für diese Verbindungen konfiguriert ist. Einige Anbieter veröffentlichen diese Informationen möglicherweise in Artikeln, sodass dies auch eine Möglichkeit sein kann, diese Informationen zu belegen. Schließlich müssen Sie möglicherweise Tools ausführen, um die unterstützte Verschlüsselung auszugeben.

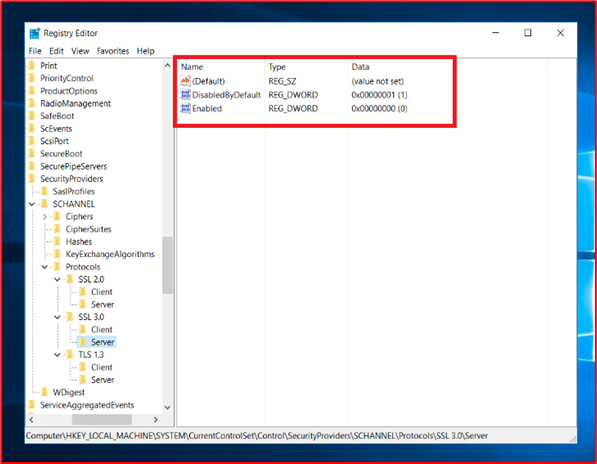

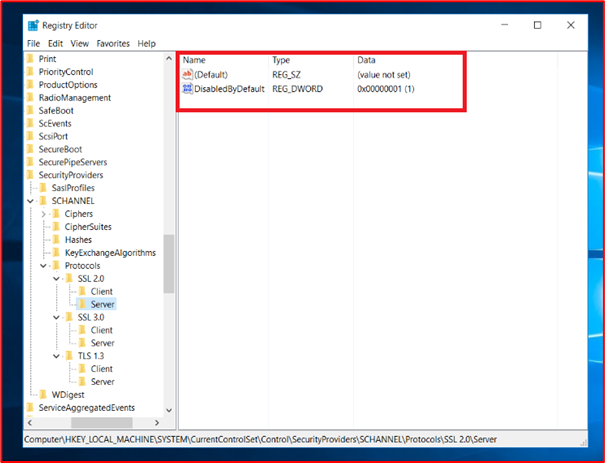

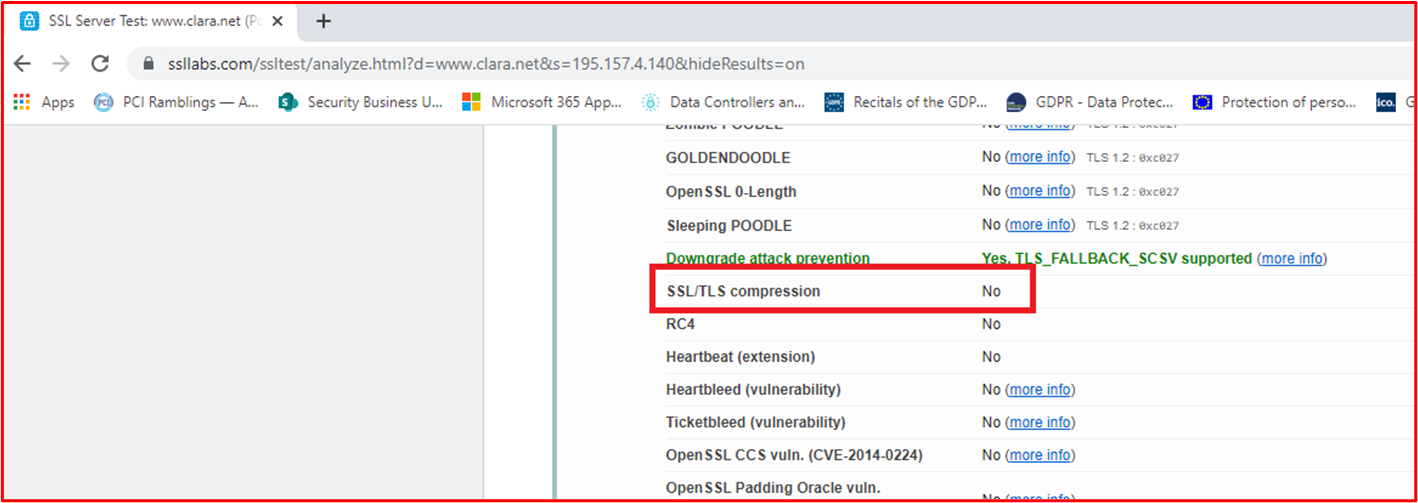

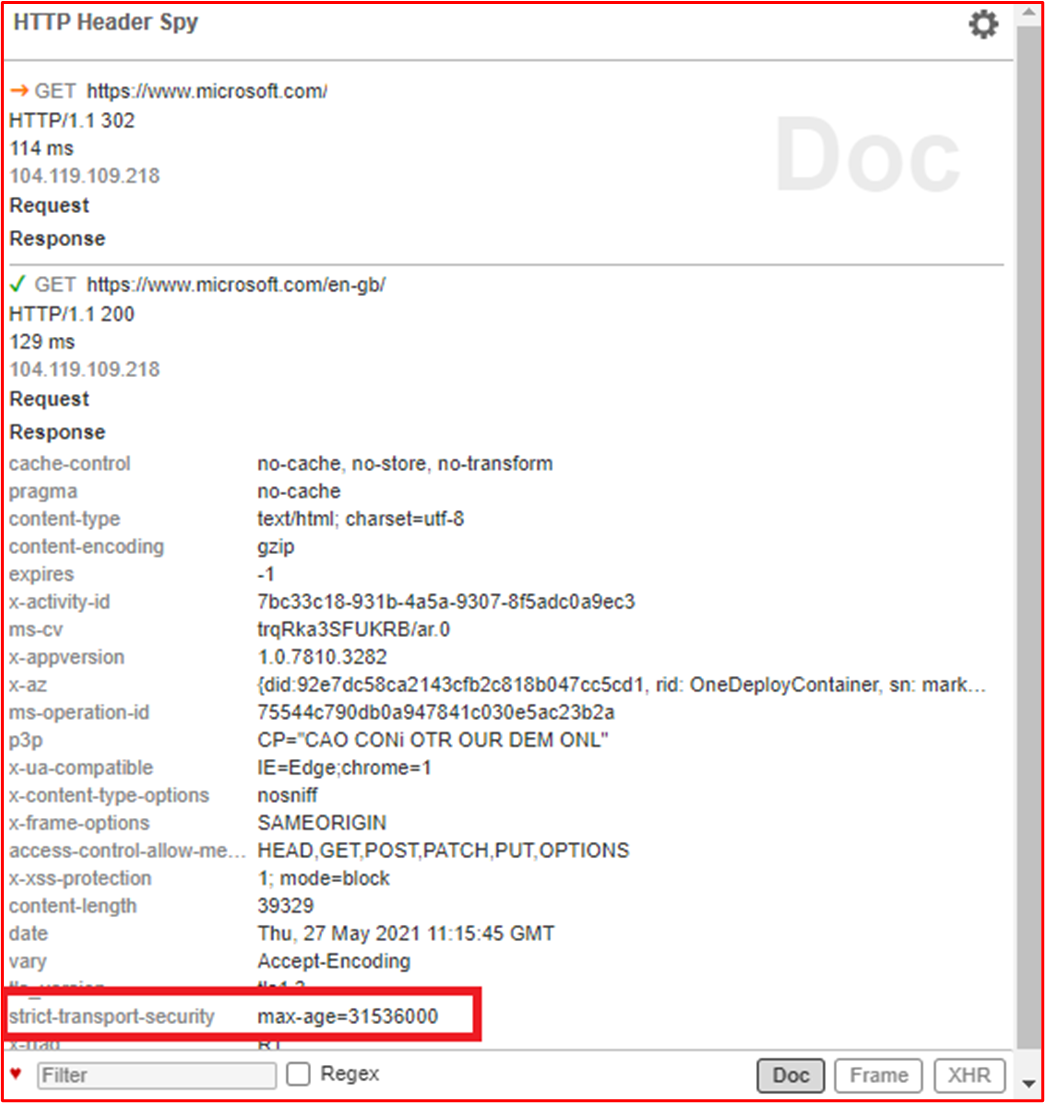

Beispielbeweis: Der folgende Screenshot zeigt die Ausgabe von SSLScan für die Web admin-Schnittstelle der WatchGuard-Firewall an TCP-Port 8080. Dies zeigt TLS 1.2 oder höher mit einer Mindestverschlüsselungsverschlüsselung von AES-128bit an.

Hinweis: Die WatchGuard-Firewalls unterstützen auch administrative Funktionen mit SSH (TCP-Port 4118) und WatchGuard System Manager (TCP-Ports 4105 & 4117). Es müssten auch Beweise für diese Verwaltungsschnittstellen bereitgestellt werden, die keine Konsolen sind.

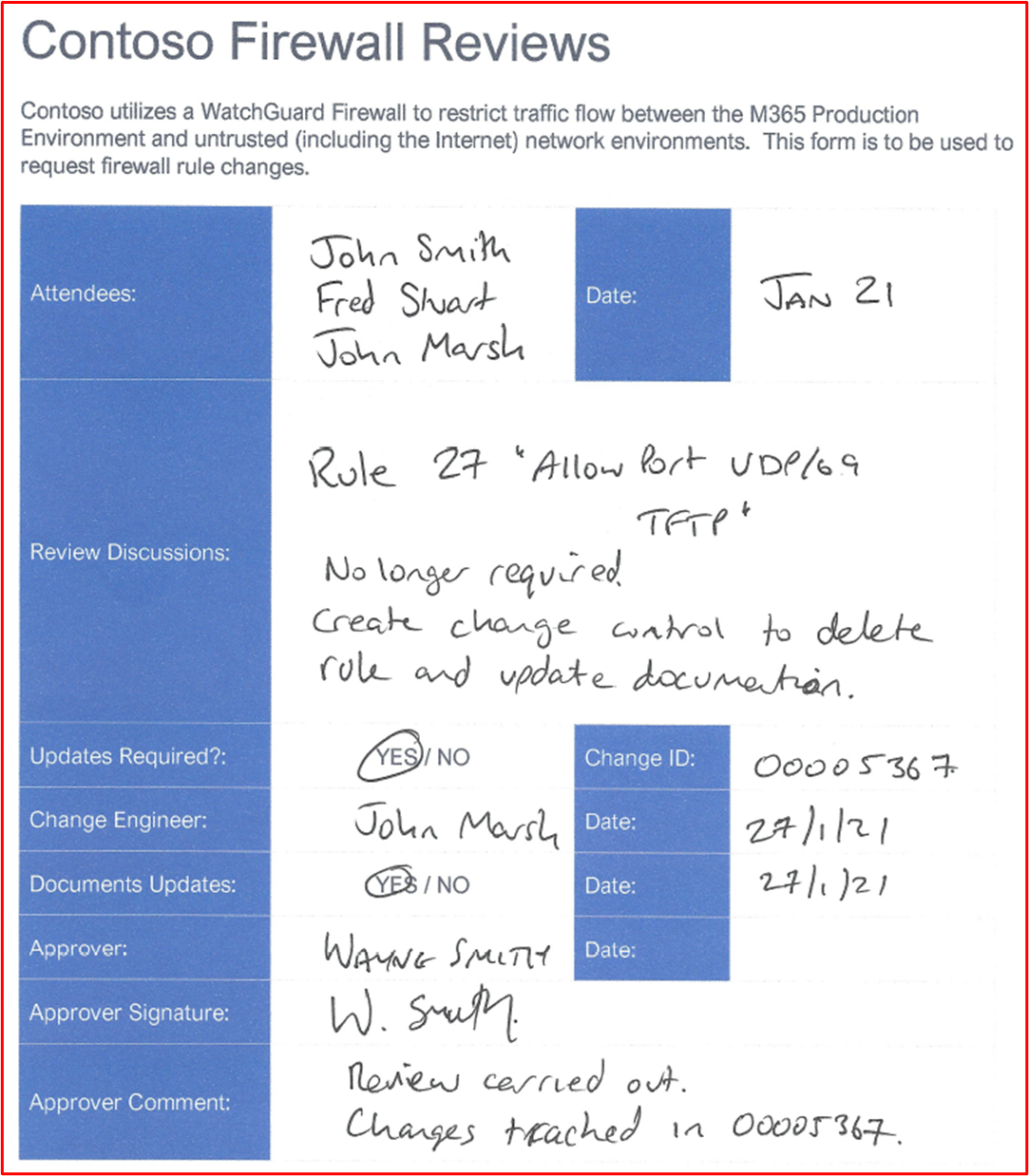

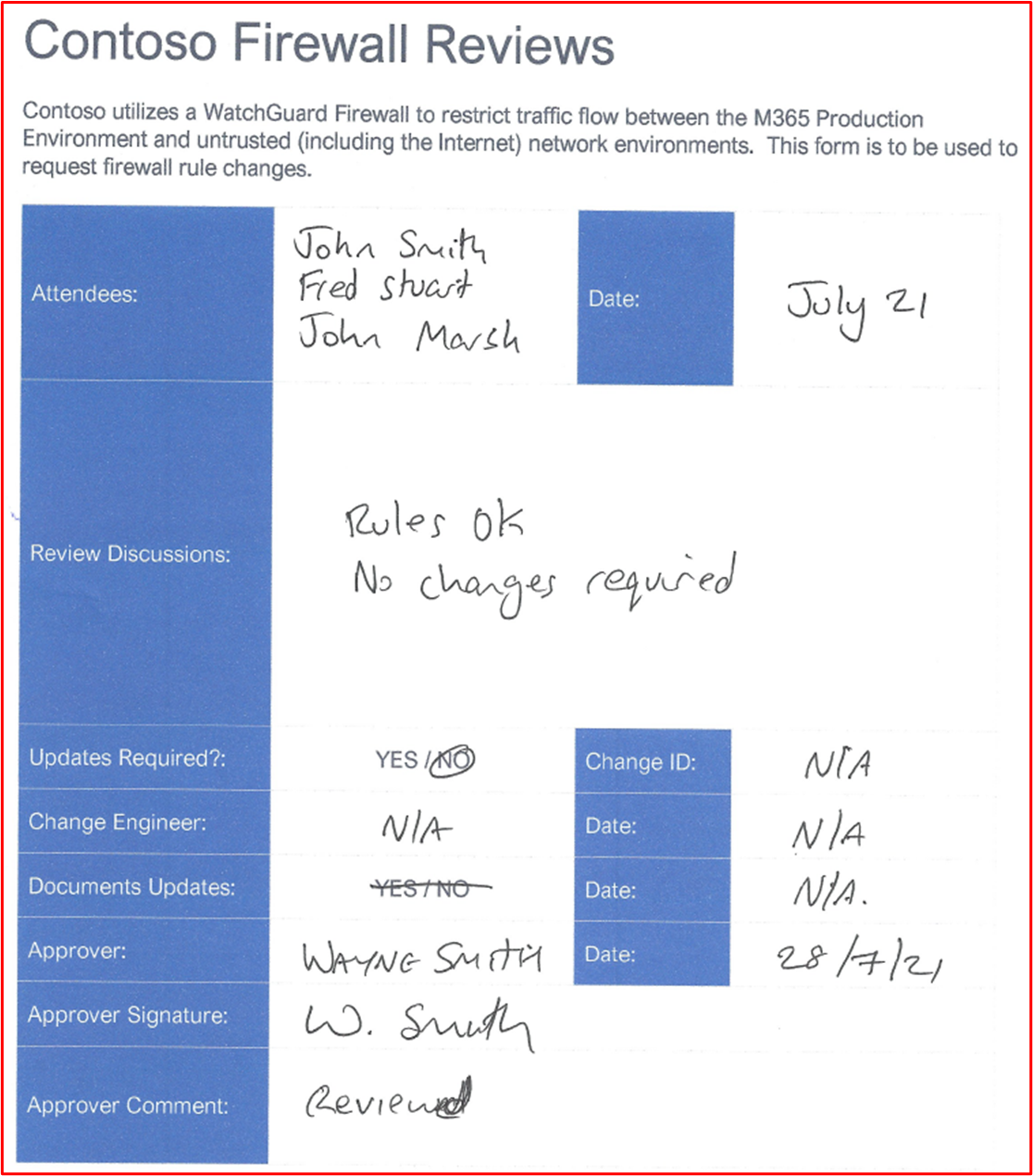

Steuerung 25: Stellen Sie nachweisbare Beweise bereit, dass Sie Firewallregelüberprüfungen mindestens alle 6 Monate durchführen.

Absicht: Im Laufe der Zeit besteht das Risiko, dass sich die Konfiguration in systemkomponenten in der bereichsinternen Umgebung einschleicht. Dies kann häufig zu Unsicherheiten oder Fehlkonfigurationen führen, die das Risiko einer Gefährdung der Umgebung erhöhen können. Konfigurations-Kriechen kann aus zahlreichen Gründen eingeführt werden, z. B. temporäre Änderungen zur Unterstützung der Problembehandlung, temporäre Änderungen für Ad-hoc-Funktionsänderungen, um schnelle Korrekturen für Probleme einzuführen, die aufgrund des Drucks der Einführung einer schnellen Lösung manchmal übermäßig freizügig sein können. Beispielsweise können Sie eine temporäre Firewallregel "Alle zulassen" einführen, um ein dringendes Problem zu beheben. Die Absicht dieses Steuerelements besteht aus zwei Teilen: Erstens soll ermittelt werden, wo Fehlkonfigurationen vorliegen, die zu Unsicherheiten führen können, und zweitens zur Identifizierung von Firewallregeln, die nicht mehr benötigt werden und daher entfernt werden können, d. h. wenn ein Dienst außer Betrieb genommen wurde, die Firewallregel jedoch zurückgelassen wurde.

Beispielrichtlinien für Nachweise: Beweise müssen nachweisen können, dass die Überprüfungssitzungen stattgefunden haben. Dies kann geschehen, indem Sie Besprechungsprotokolle der Firewallüberprüfung und alle zusätzlichen Nachweise zur Änderungssteuerung freigeben, die alle aktionen zeigen, die im Rahmen der Überprüfung ausgeführt wurden. Stellen Sie sicher, dass die Datumsangaben vorhanden sind, da mindestens zwei dieser Besprechungen (d. a. alle sechs Monate) angezeigt werden müssen.

Beispielbeweis: Der folgende Screenshot zeigt den Beweis für eine Firewallüberprüfung im Januar 2021.

Der folgende Screenshot zeigt den Beweis für eine Überprüfung der Firewall im Juli 2021.

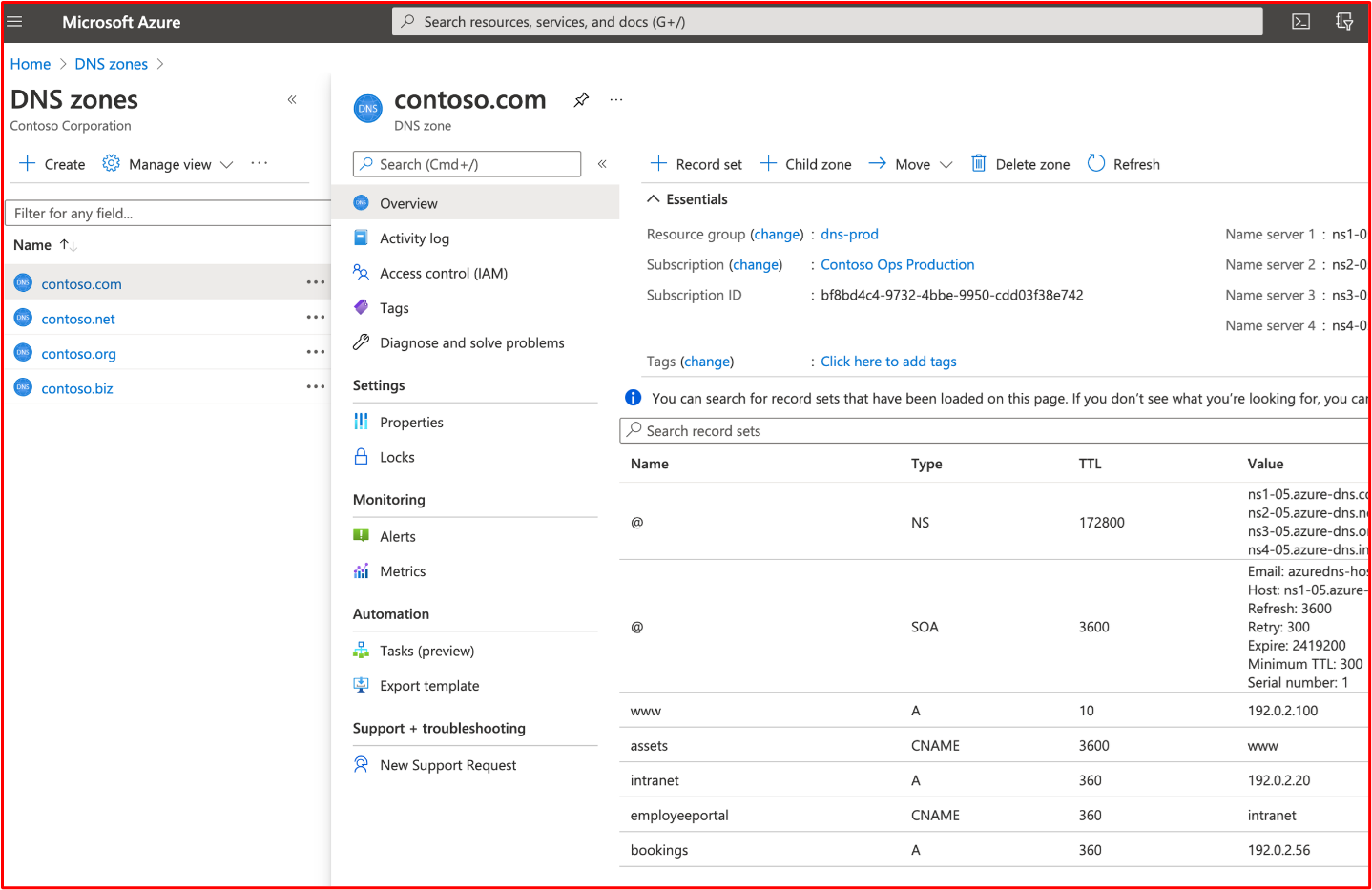

Firewalls – WAFs

Es ist optional, eine Web Application Firewall (WAF) in der Lösung bereitzustellen. Wenn eine WAF verwendet wird, wird dies als zusätzliche Gutschrift für die Bewertungsmatrix innerhalb der Sicherheitsdomäne "Betriebssicherheit" gezählt. WAFs können Webdatenverkehr untersuchen, um Webdatenverkehr zwischen dem Internet und veröffentlichten Webanwendungen zu filtern und zu überwachen, um webanwendungsspezifische Angriffe zu identifizieren. Webanwendungen können unter vielen Angriffen leiden, die spezifisch für Webanwendungen sind, z. B. SQL Injection (SQLi), Cross Site Scripting (XSS), Cross Site Request Forgery (CSRF/XSRF) usw., und WAFs sind so konzipiert, dass sie vor diesen Arten bösartiger Nutzlasten schützen, um Webanwendungen vor Angriffen und potenziellen Kompromittierungen zu schützen.

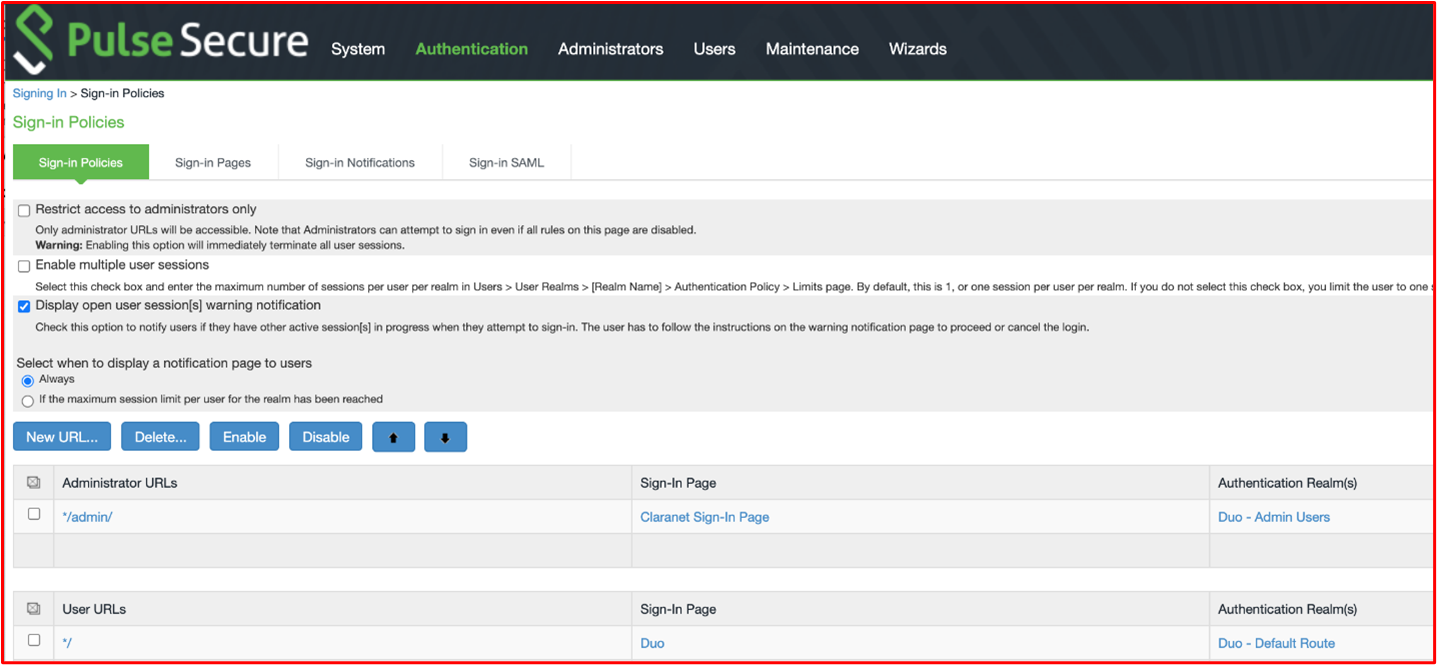

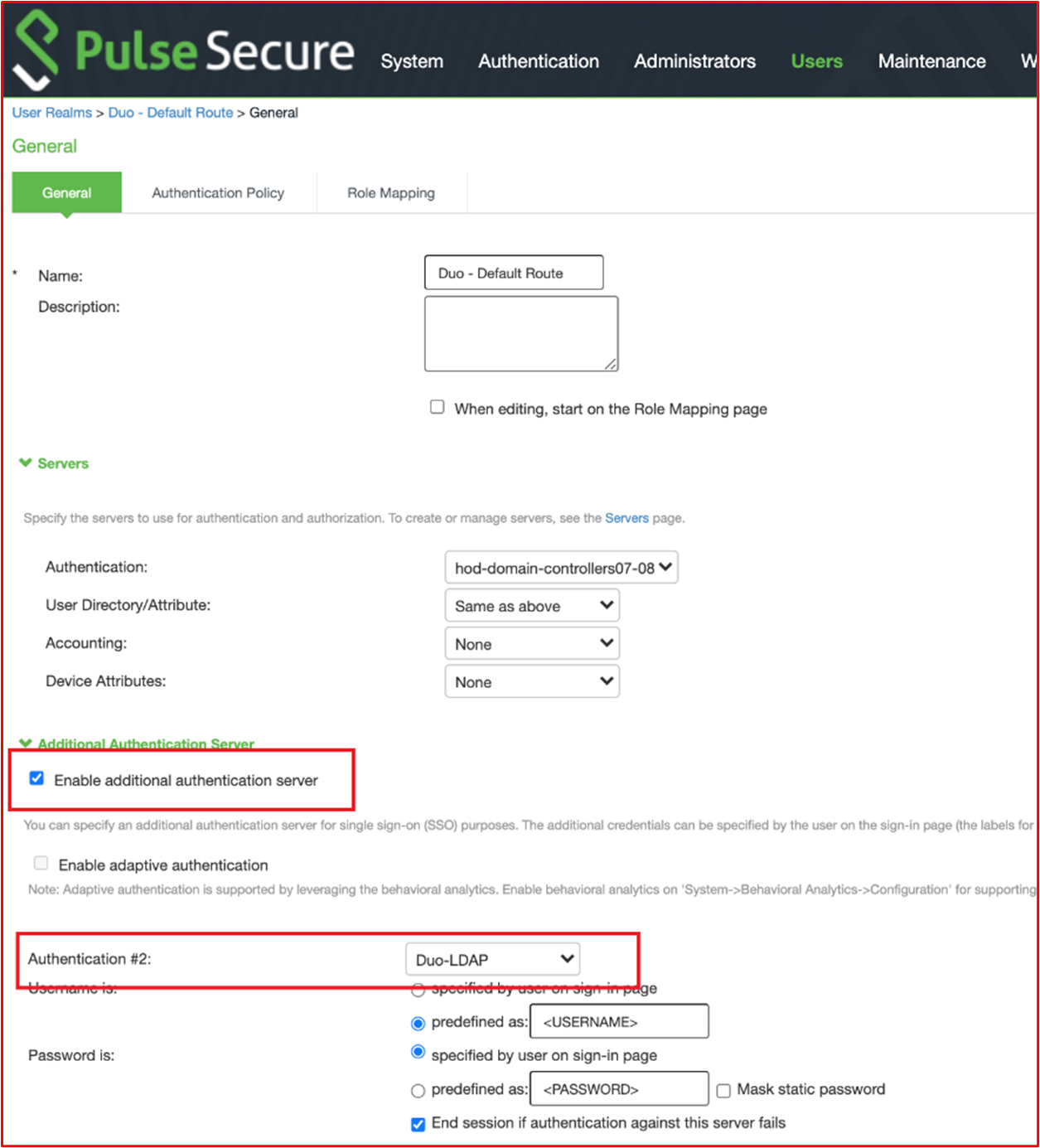

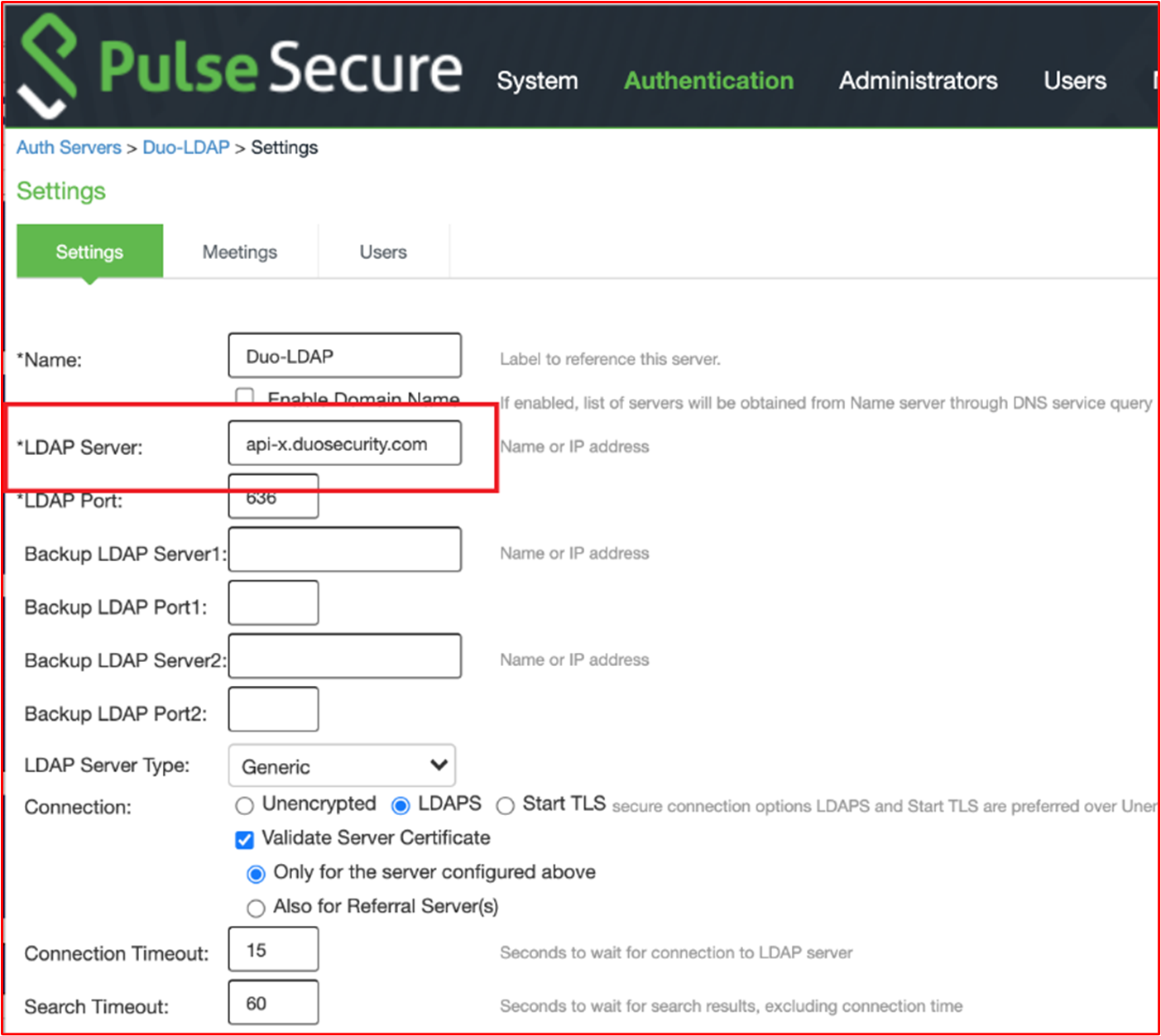

Steuerung 26: Stellen Sie nachweisbare Beweise dafür bereit, dass die Web Application Firewall (WAF) für die aktive Überwachung, Warnung und Blockierung schädlichen Datenverkehrs konfiguriert ist.

Absicht: Dieses Steuerelement wird eingerichtet, um zu bestätigen, dass die WAF für alle eingehenden Webverbindungen vorhanden ist und dass sie so konfiguriert ist, dass sie entweder schädlichen Datenverkehr blockiert oder warnungen. Um eine zusätzliche Schutzebene für Webdatenverkehr bereitzustellen, müssen WAFs für alle eingehenden Webverbindungen konfiguriert werden. Andernfalls könnten externe Aktivitätsgruppen die WAFs umgehen, die für diese zusätzliche Schutzebene konzipiert sind. Wenn die WAF nicht so konfiguriert ist, dass böswilligen Datenverkehr aktiv blockiert wird, muss die WAF in der Lage sein, mitarbeiter sofort zu benachrichtigen, die schnell auf den potenziellen schädlichen Datenverkehr reagieren können, um die Sicherheit der Umgebung aufrechtzuerhalten und die Angriffe zu stoppen.

Beispiel-Beweisrichtlinien: Stellen Sie eine Konfigurationsausgabe der WAF bereit, die die eingehenden Webverbindungen hervorhob, die verarbeitet werden, und dass die Konfiguration schädlichen Datenverkehr aktiv blockiert oder überwacht und warnungen ist. Alternativ können Screenshots der spezifischen Einstellungen freigegeben werden, um zu zeigen, dass eine Organisation dieses Steuerelement erfüllt.

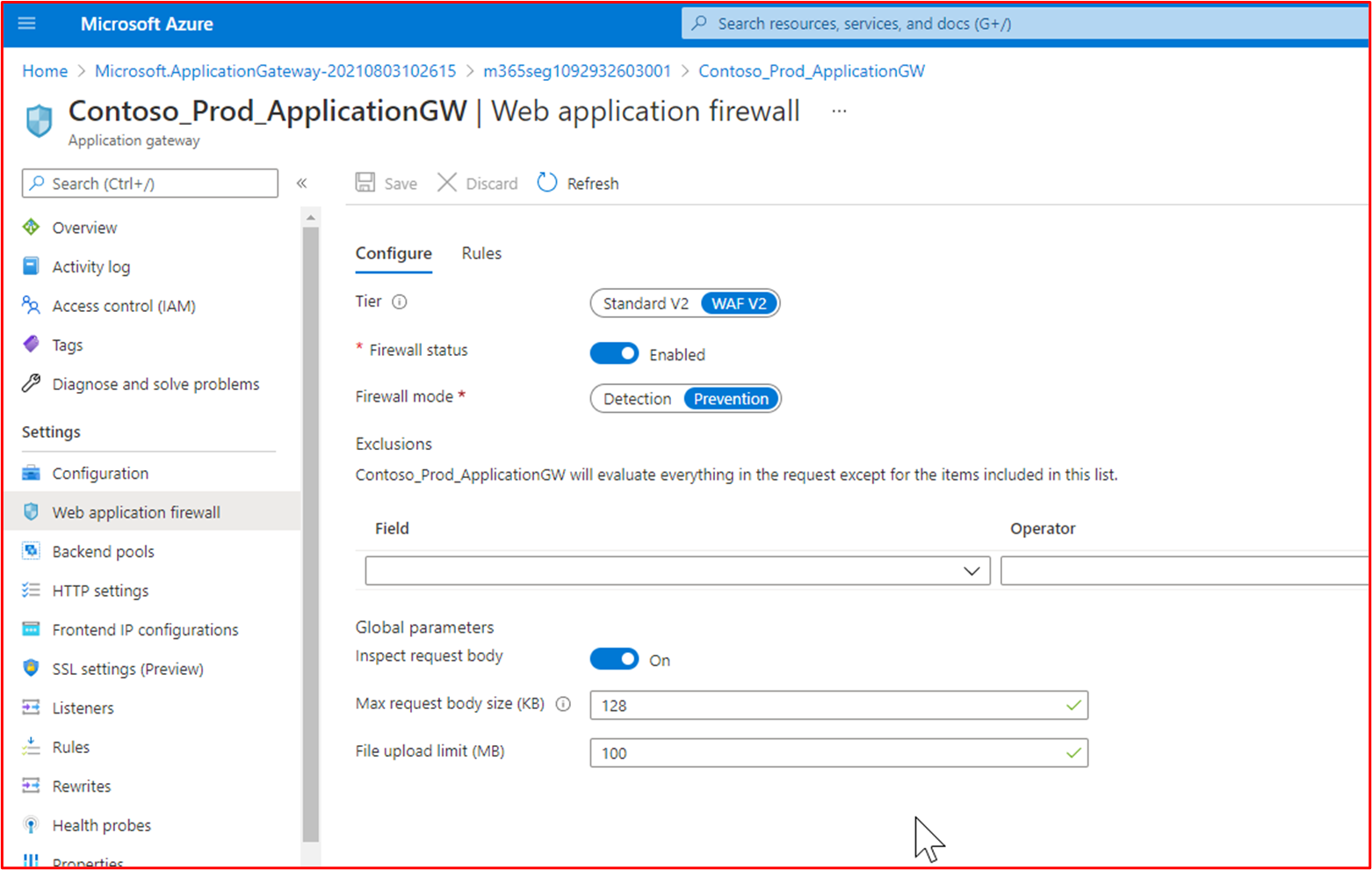

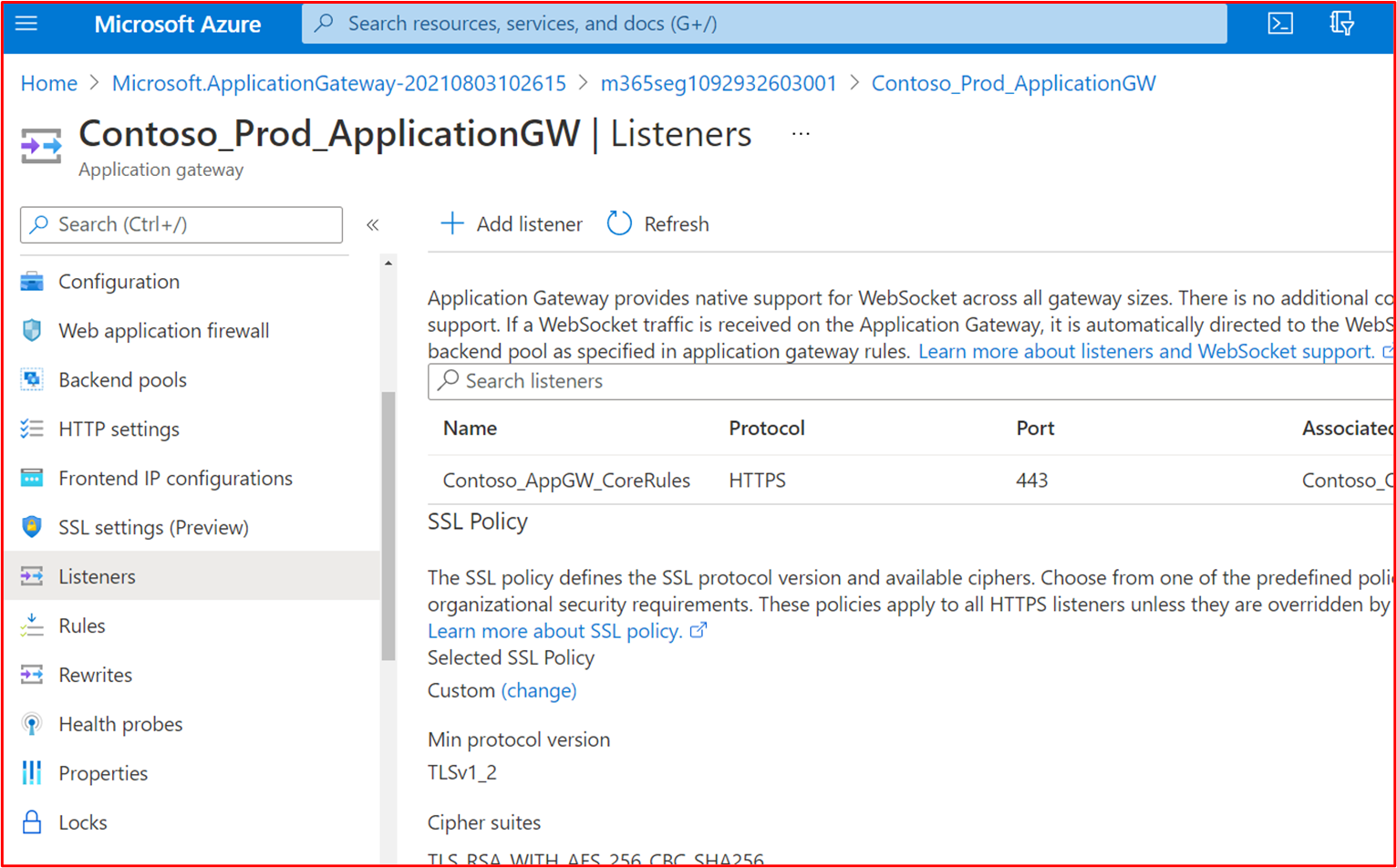

Beispielbeweis: Die folgenden Screenshots zeigen, dass die AZURE Application Gateway-WAF-Richtlinie von Contoso Production aktiviert ist und für den Modus "Prävention" konfiguriert ist, wodurch schädlicher Datenverkehr aktiv gelöscht wird.

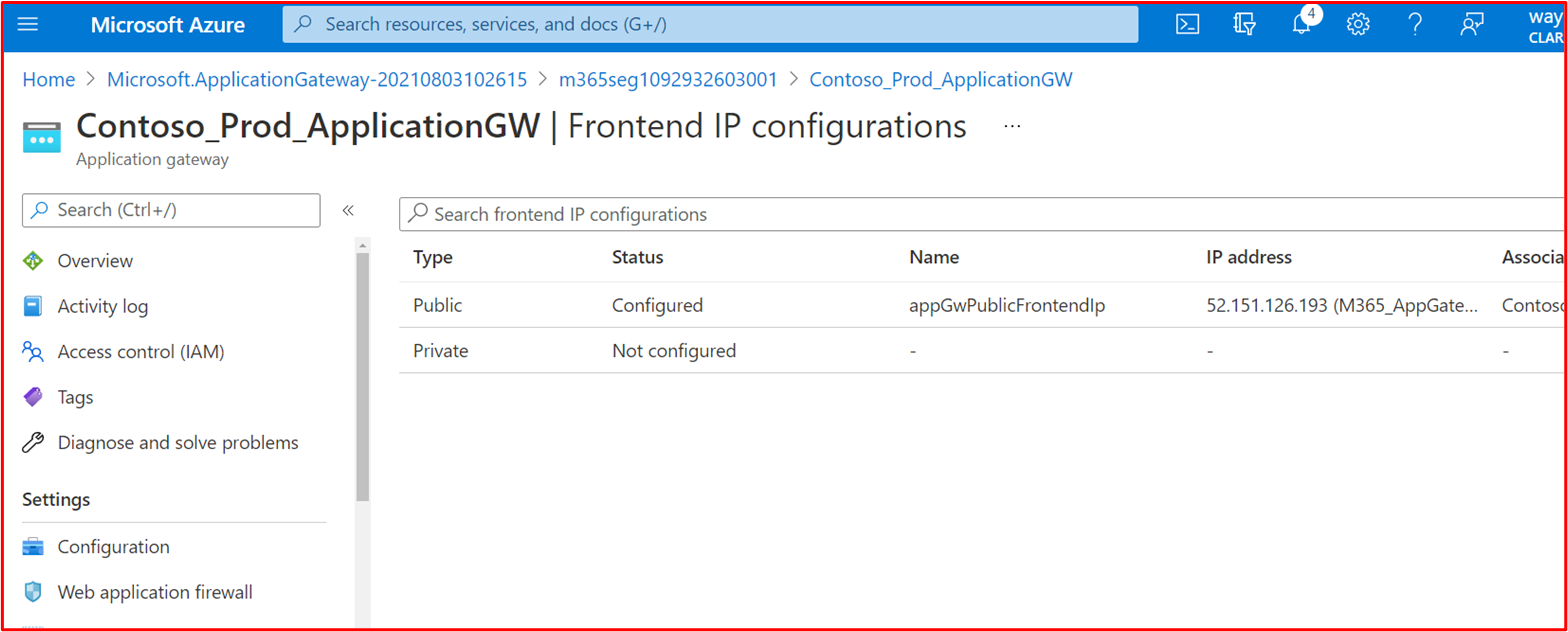

Der folgende Screenshot zeigt die Front-End-IP-Konfiguration

Anmerkung: Beweise sollten alle öffentlichen IP-Adressen veranschaulichen, die von der Umgebung verwendet werden, um sicherzustellen, dass alle Eingangspunkte abgedeckt sind, weshalb dieser Screenshot ebenfalls enthalten ist.

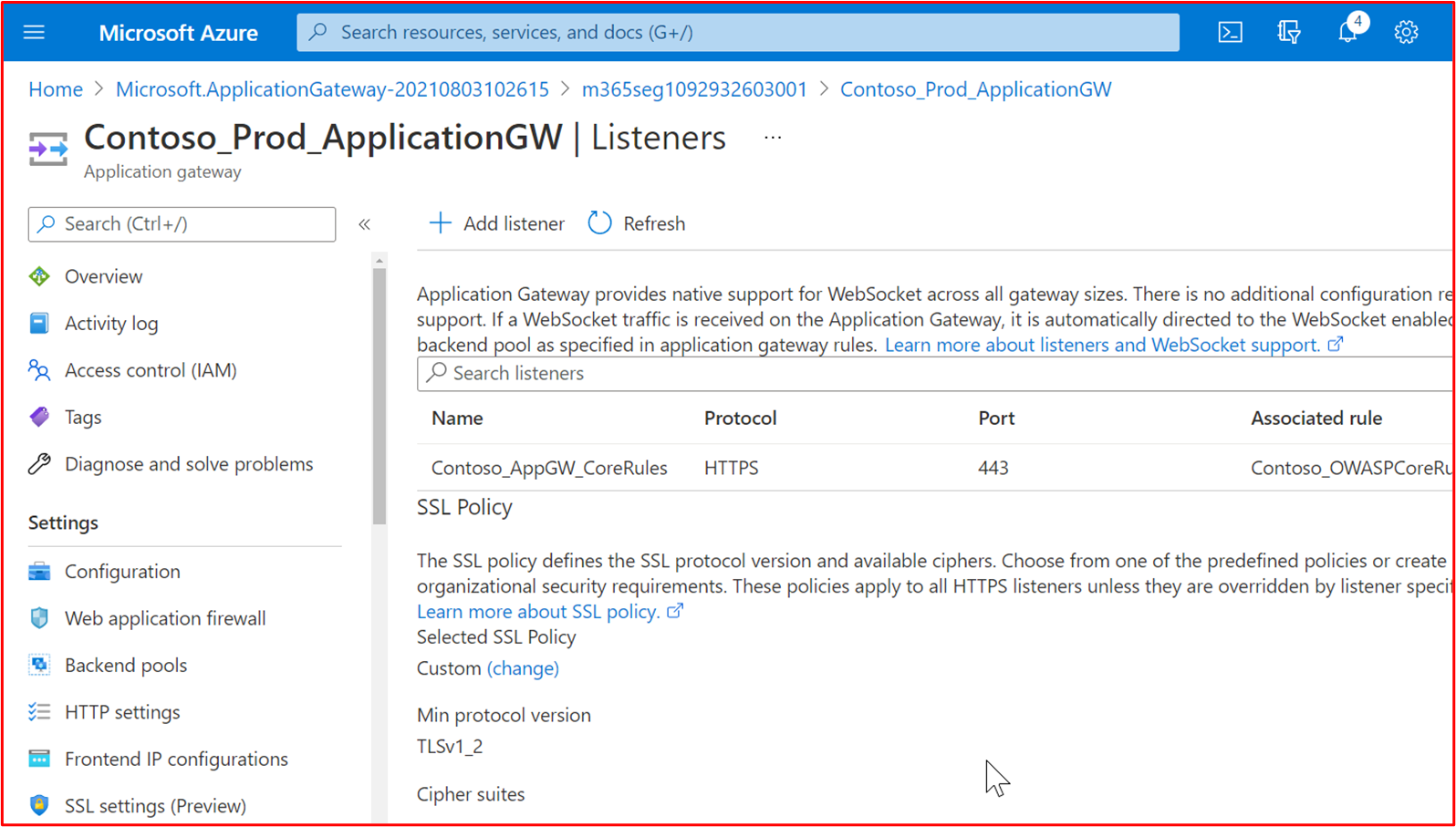

Der folgende Screenshot zeigt die eingehenden Webverbindungen, die diese WAF verwenden.

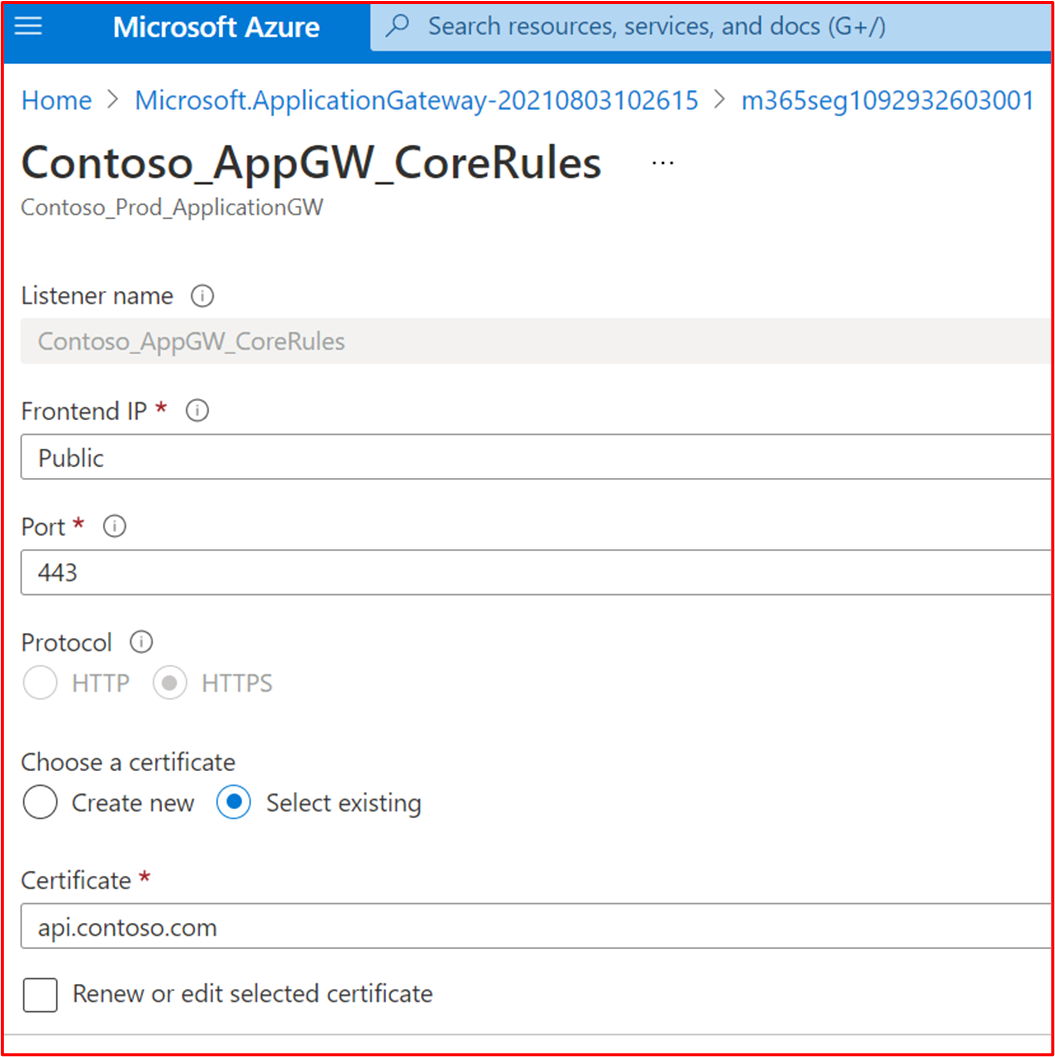

Der folgende Screenshot zeigt die Contoso_AppGW_CoreRules, die zeigt, dass dies für den api.contoso.com-Dienst ist.

Steuerung 27: Stellen Sie nachweisbare Beweise dafür bereit, dass die WAF SSL-Auslagerung unterstützt.

Absicht: Die Möglichkeit, dass die WAF für die Unterstützung der SSL-Abladung konfiguriert werden kann, ist wichtig, andernfalls kann die WAF den HTTPS-Datenverkehr nicht überprüfen. Da diese Umgebungen HTTPS-Datenverkehr unterstützen müssen, ist dies eine wichtige Funktion für die WAF, um sicherzustellen, dass schädliche Nutzlasten im HTTPS-Datenverkehr identifiziert und beendet werden können.

Beispielrichtlinien für Nachweise: Stellen Sie einen Konfigurationsbeweis über einen Konfigurationsexport oder Screenshots bereit, die zeigen, dass ssl offloading unterstützt und konfiguriert wird.

Beispielbeweis: In Azure Application Gateway finden Sie die Microsoft-Dokumentationsseite Übersicht über die TLS-Beendigung und end-to-End-TLS mit Application Gateway . Der folgende Screenshot zeigt die Konfiguration für die Azure Application Gateway-Instanz "Contoso Production".

Steuerung 28: "Stellen Sie nachweisbare Beweise dafür bereit, dass die WAF vor einigen oder allen der folgenden Klassen von Sicherheitsrisiken gemäß dem OWASP-Kernregelsatz (3.0 oder 3.1) schützt:

Protokoll- und Codierungsprobleme,

Headereinschleusung, Anforderungsschmuggel und Antwortaufteilung,

Datei- und Pfaddurchlaufangriffe,

RFI-Angriffe (Remote File Inclusion),

Remote-Codeausführungsangriffe,

PHP-Einschleusungsangriffe,

Websiteübergreifende Skriptangriffe,

Angriffe mit Einschleusung von SQL-Befehlen,

Sitzungsfixierungsangriffe.

Absicht: WAFs müssen konfiguriert werden, um Angriffsnutzlasten für gängige Klassen von Sicherheitsrisiken zu identifizieren. Diese Kontrolle soll sicherstellen, dass eine angemessene Erkennung von Sicherheitsrisikoklassen durch die Nutzung des OWASP-Kernregelsatzes abgedeckt wird.

Beispielbeweisrichtlinien: Bereitstellen von Konfigurationsbeweis über einen Konfigurationsexport oder Screenshots zeigen, dass die meisten oben identifizierten Sicherheitsrisikoklassen von der Überprüfung abgedeckt werden.

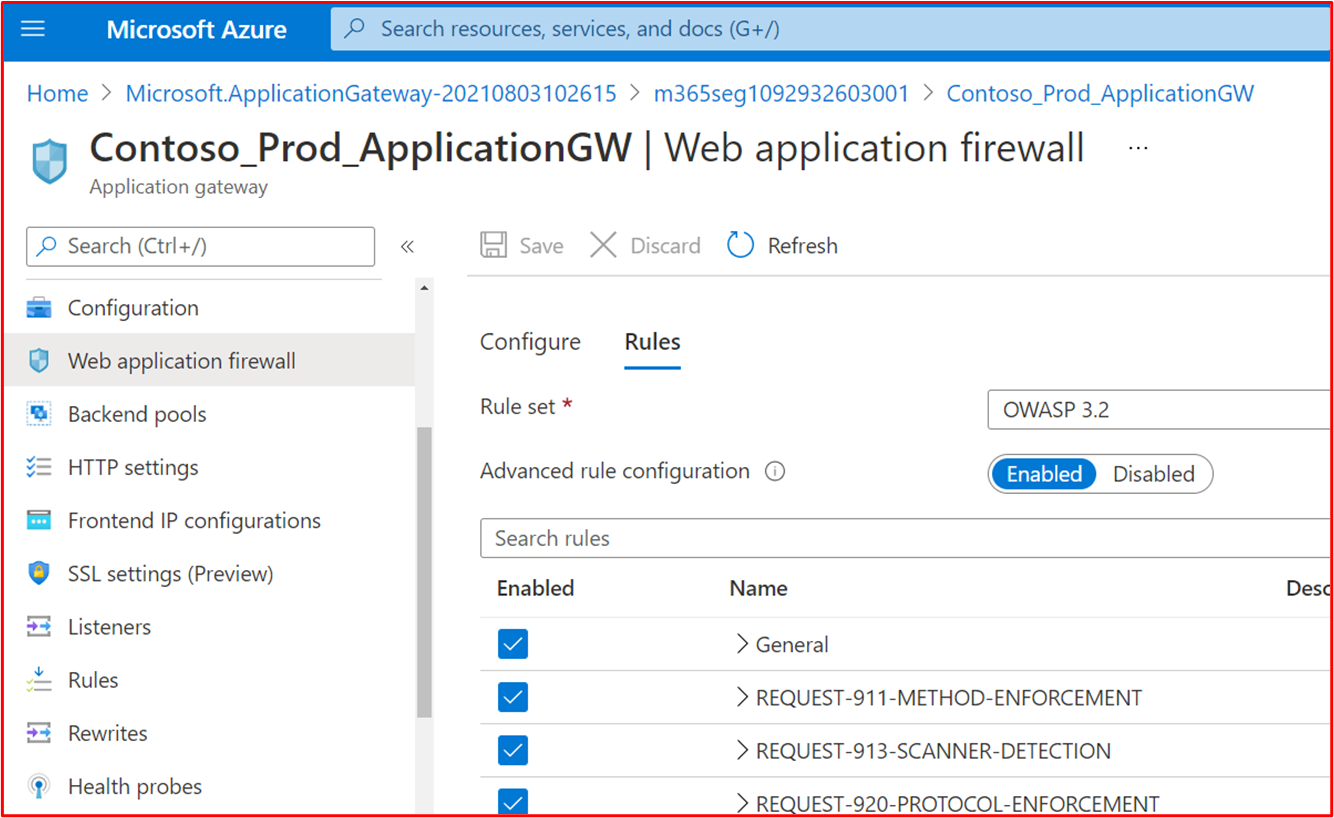

Beispielbeweis: Der folgende Screenshot zeigt, dass die AZURE Application Gateway-WAF-Richtlinie für die Contoso-Produktion für die Überprüfung anhand der Version 3.2 des OWASP-Kernregelsatzes konfiguriert ist.

Änderungssteuerung

Ein etablierter und verstandener Change Control-Prozess ist unerlässlich, um sicherzustellen, dass alle Änderungen einen strukturierten Prozess durchlaufen, der wiederholbar ist. Indem sichergestellt wird, dass alle Änderungen einen strukturierten Prozess durchlaufen, können Organisationen sicherstellen, dass Änderungen effektiv verwaltet, peer reviewt und angemessen getestet werden, bevor sie abgemeldet werden. Dies trägt nicht nur dazu bei, das Risiko von Systemausfällen zu minimieren, sondern auch das Risiko potenzieller Sicherheitsvorfälle durch falsche Änderungen zu minimieren.

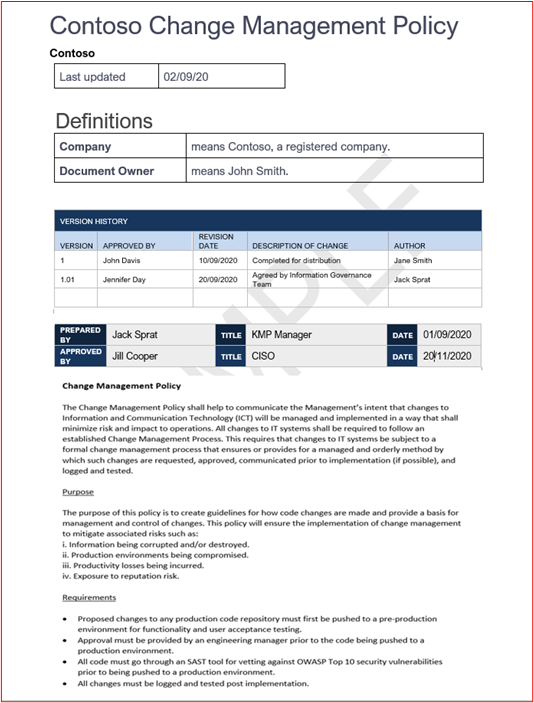

Steuerung 29: Stellen Sie Richtliniendokumentation bereit, die Änderungskontrollprozesse steuert.

Absicht: Um eine sichere Umgebung und eine sichere Anwendung aufrechtzuerhalten, muss ein robuster Änderungskontrollprozess eingerichtet werden, um sicherzustellen, dass alle Infrastruktur- und Codeänderungen mit starker Aufsicht und definierten Prozessen durchgeführt werden. Dadurch wird sichergestellt, dass Änderungen dokumentiert werden, Sicherheitsauswirkungen berücksichtigt werden, welche Sicherheitsauswirkungen die Änderung haben wird usw. Die Absicht besteht darin, sicherzustellen, dass der Änderungskontrollprozess dokumentiert ist, um sicherzustellen, dass ein sicherer und konsistenter Ansatz für alle Änderungen innerhalb der Umgebung und der Anwendungsentwicklungsmethoden verwendet wird.

Beispielbeweisrichtlinien: Die dokumentierten Richtlinien/Verfahren zur Änderungssteuerung sollten mit den Zertifizierungsanalysten geteilt werden.

Beispielbeweis: Unten zeigt den Beginn einer Beispiel-Änderungsverwaltungsrichtlinie. Bitte geben Sie Ihre vollständigen Richtlinien und Verfahren im Rahmen der Bewertung an.

Anmerkung: Dieser Screenshot zeigt ein Richtlinien-/Prozessdokument. Es wird erwartet, dass ISVs die tatsächliche unterstützende Richtlinien-/Verfahrensdokumentation freigeben und nicht einfach einen Screenshot bereitstellen.

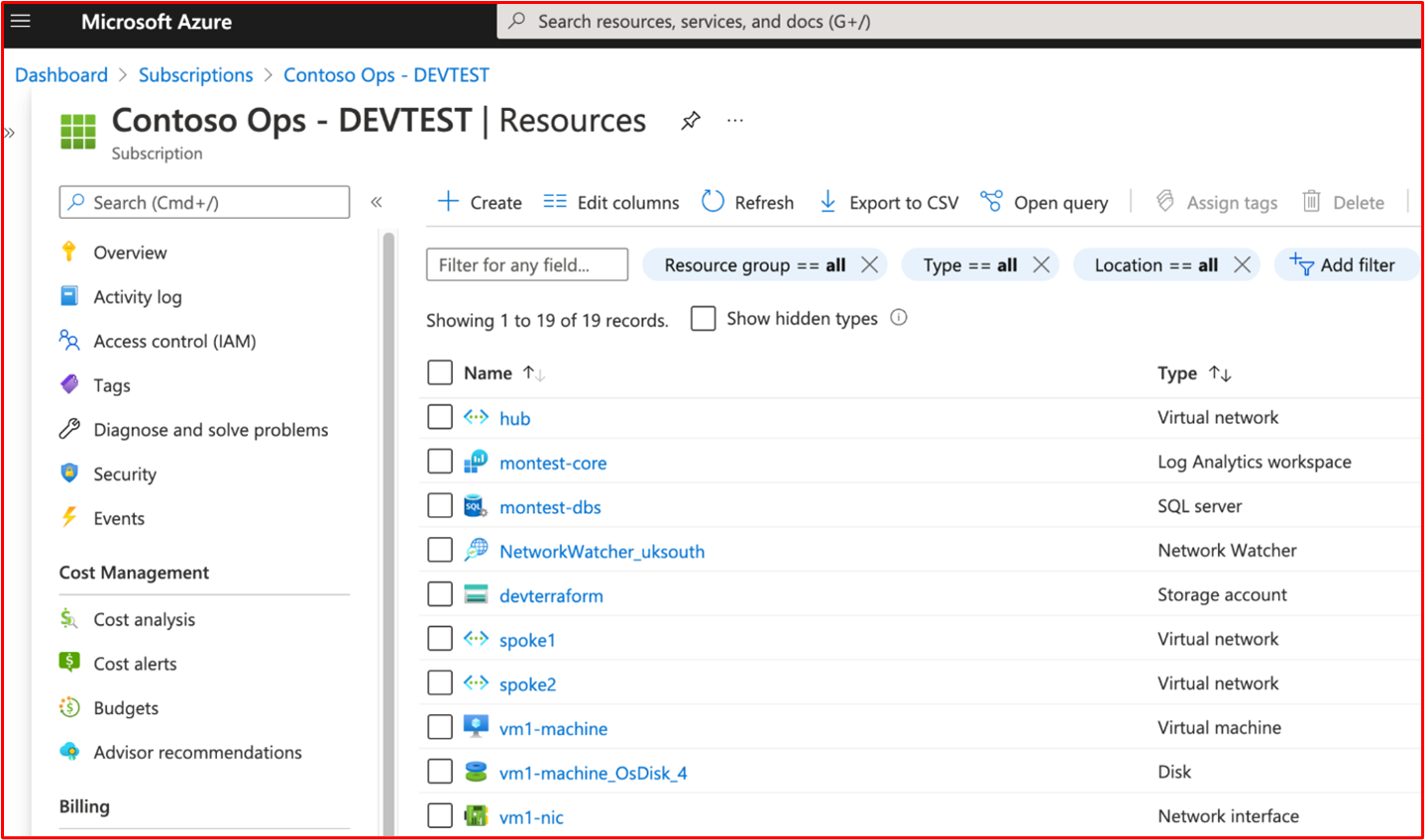

Steuerung 30: Nachweise dafür liefern, dass Entwicklungs- und Testumgebungen die Trennung von Aufgaben von der Produktionsumgebung erzwingen.

Absicht: Die Entwicklungs-/Testumgebungen der meisten Organisation sind nicht mit der gleichen Stärke wie die Produktionsumgebungen konfiguriert und daher weniger sicher. Darüber hinaus sollten Tests nicht innerhalb der Produktionsumgebung durchgeführt werden, da dies Sicherheitsprobleme mit sich bringen kann oder die Dienstbereitstellung für Kunden beeinträchtigen kann. Durch die Verwaltung separater Umgebungen, die eine Trennung von Aufgaben erzwingen, können Organisationen sicherstellen, dass Änderungen auf die richtigen Umgebungen angewendet werden, wodurch das Risiko von Fehlern verringert wird, indem Änderungen an Produktionsumgebungen implementiert werden, wenn sie für die Entwicklungs-/Testumgebung vorgesehen waren.

Beispielrichtlinien für Nachweise: Screenshots können bereitgestellt werden, die verschiedene Umgebungen veranschaulichen, die für Entwicklungs-/Testumgebungen und Produktionsumgebungen verwendet werden. In der Regel verfügen Sie über unterschiedliche Personen/Teams mit Zugriff auf jede Umgebung, oder wenn dies nicht möglich ist, verwenden die Umgebungen unterschiedliche Autorisierungsdienste, um sicherzustellen, dass sich Benutzer nicht fälschlicherweise bei der falschen Umgebung anmelden können, um Änderungen anzuwenden.

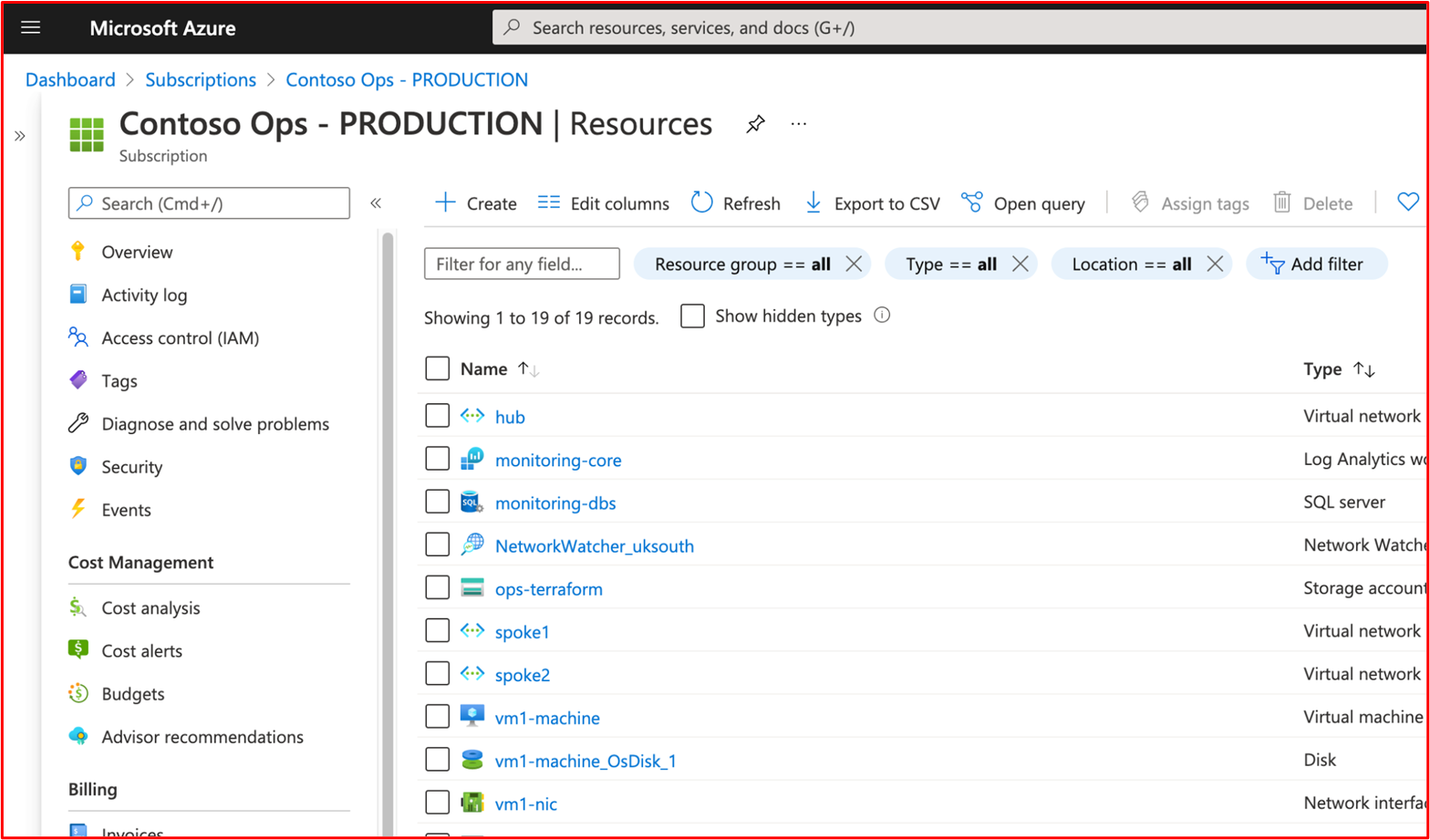

Beispielbeweis: Der folgende Screenshot zeigt ein Azure-Abonnement für die TEST-Umgebung von Contoso.

Der nächste Screenshot zeigt ein separates Azure-Abonnement für die Produktionsumgebung von Contoso.

Steuerung 31: Stellen Sie nachweisbare Beweise bereit, dass vertrauliche Produktionsdaten in den Entwicklungs- oder Testumgebungen nicht verwendet werden.

- Absicht: Wie bereits oben erläutert, implementieren Organisationen sicherheitsmaßnahmen einer Entwicklungs-/Testumgebung nicht in der gleichen Stärke wie die Produktionsumgebung. Durch die Verwendung vertraulicher Produktionsdaten in diesen Entwicklungs-/Testumgebungen erhöhen Sie daher das Risiko einer Kompromittierung und müssen die Verwendung von live/vertraulichen Daten in diesen Entwicklungs-/Testumgebungen vermeiden.

Anmerkung: Sie können Livedaten in Entwicklungs-/Testumgebungen verwenden, sofern die Entwicklung/der Test in den Rahmen der Bewertung einbezogen wird, damit die Sicherheit anhand der Microsoft 365-Zertifizierungskontrollen bewertet werden kann.

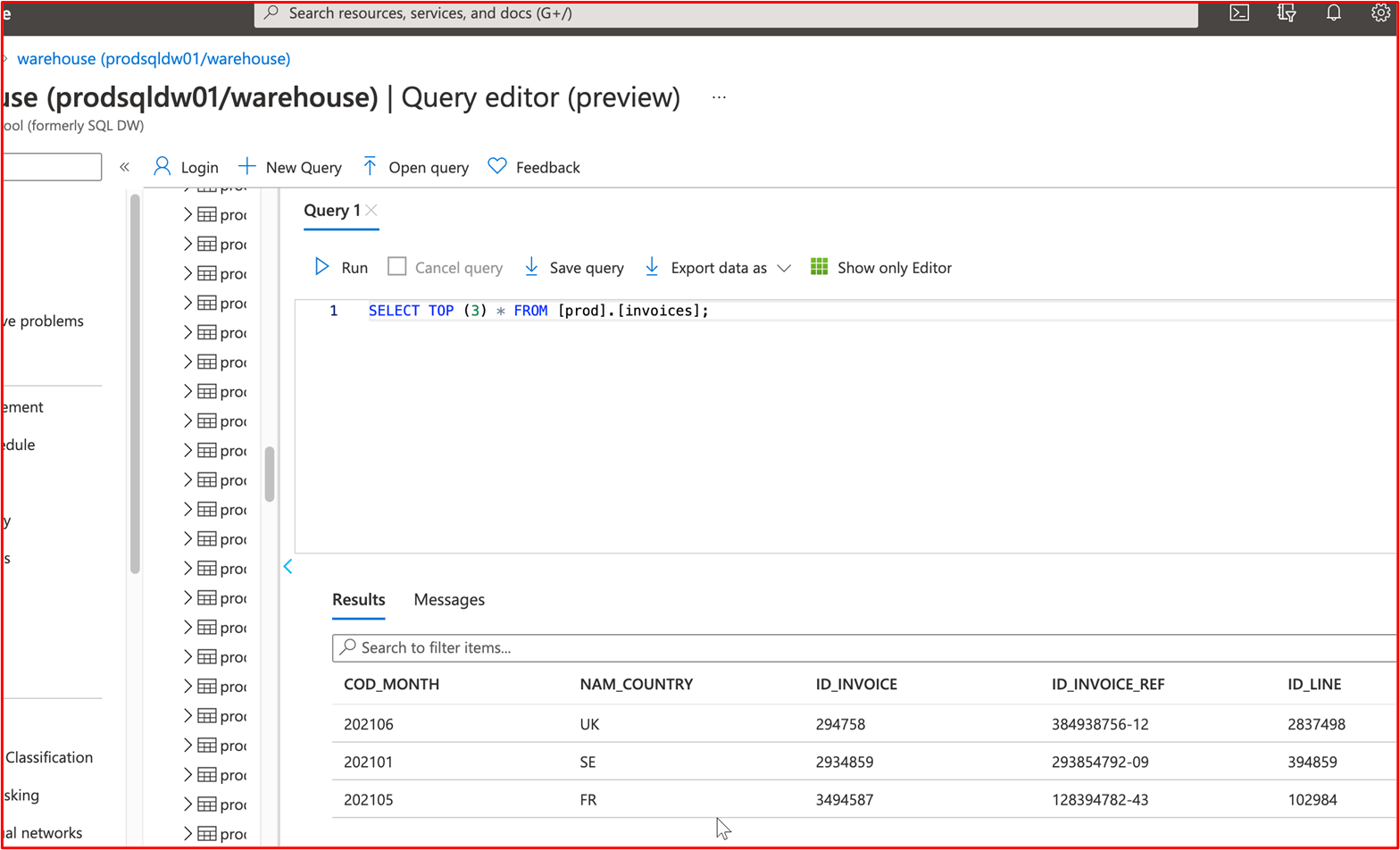

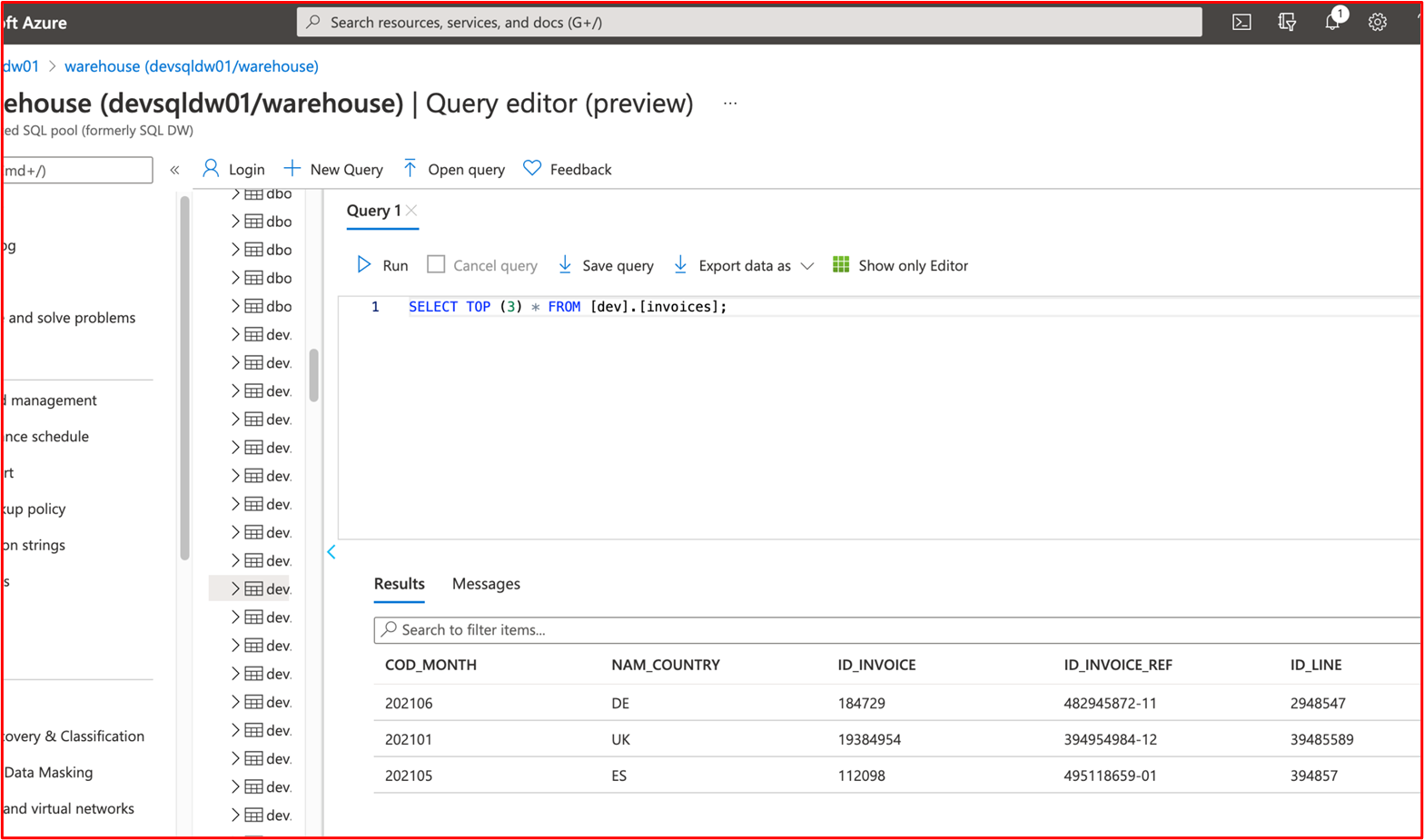

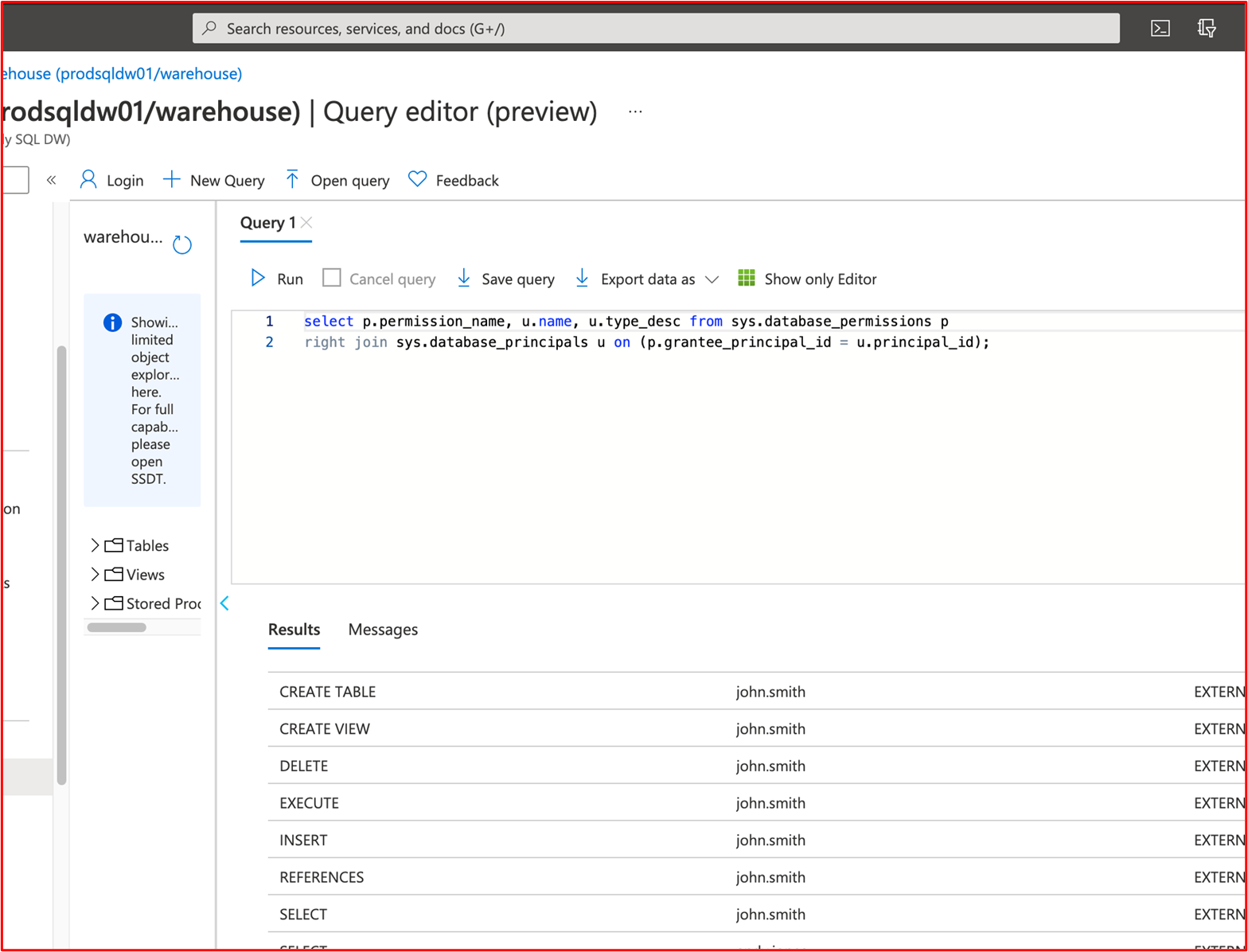

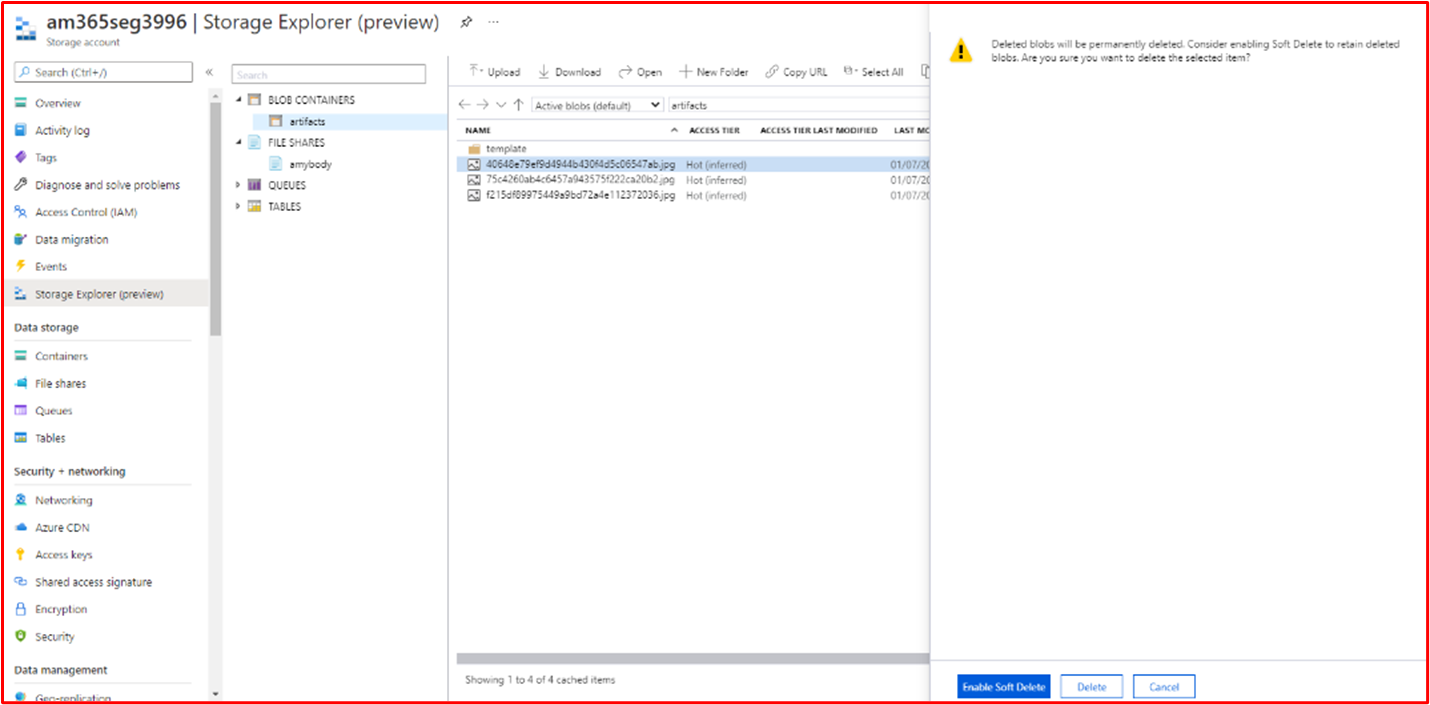

Beispielrichtlinien für Nachweise: Der Nachweis kann durch Freigeben von Screenshots der Ausgabe derselben SQL-Abfrage für eine Produktionsdatenbank (Redigieren vertraulicher Informationen) und der Entwicklungs-/Testdatenbank bereitgestellt werden. Die Ausgabe der gleichen Befehle sollte unterschiedliche Datasets erzeugen. Wo Dateien gespeichert werden, sollte beim Anzeigen des Inhalts der Ordner in beiden Umgebungen auch unterschiedliche Datasets veranschaulicht werden.

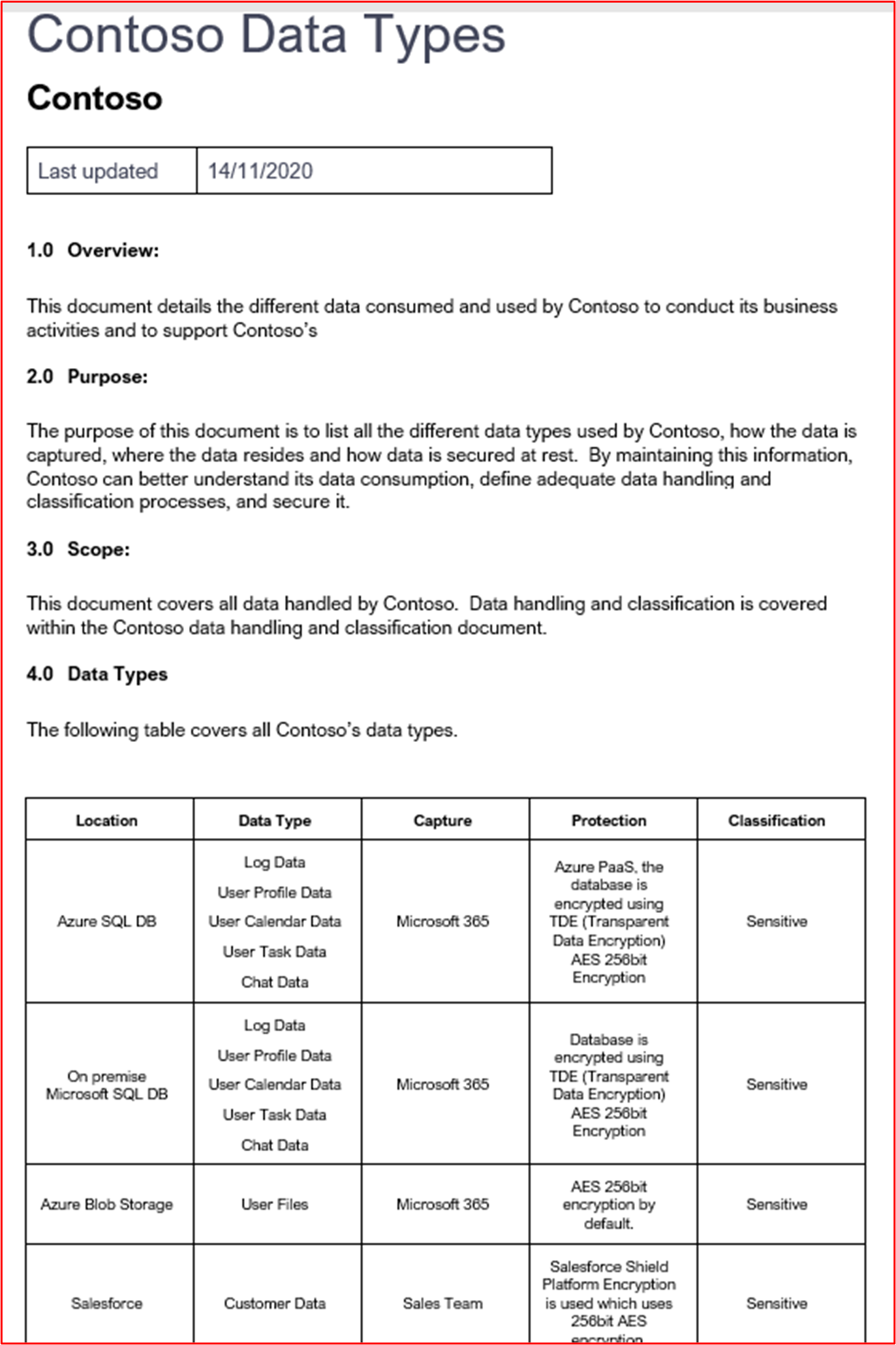

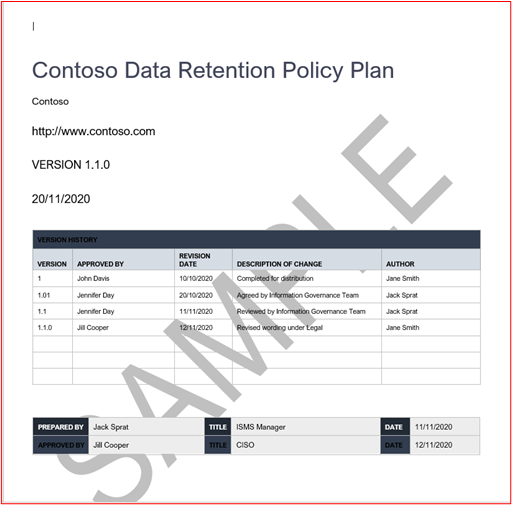

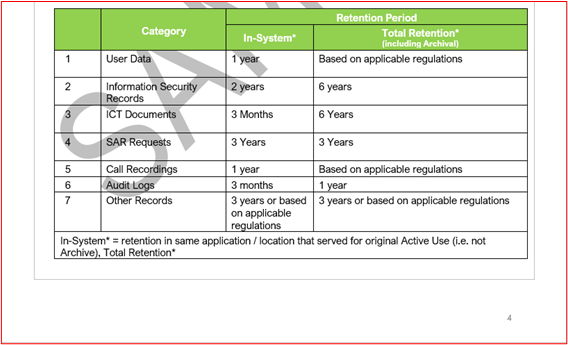

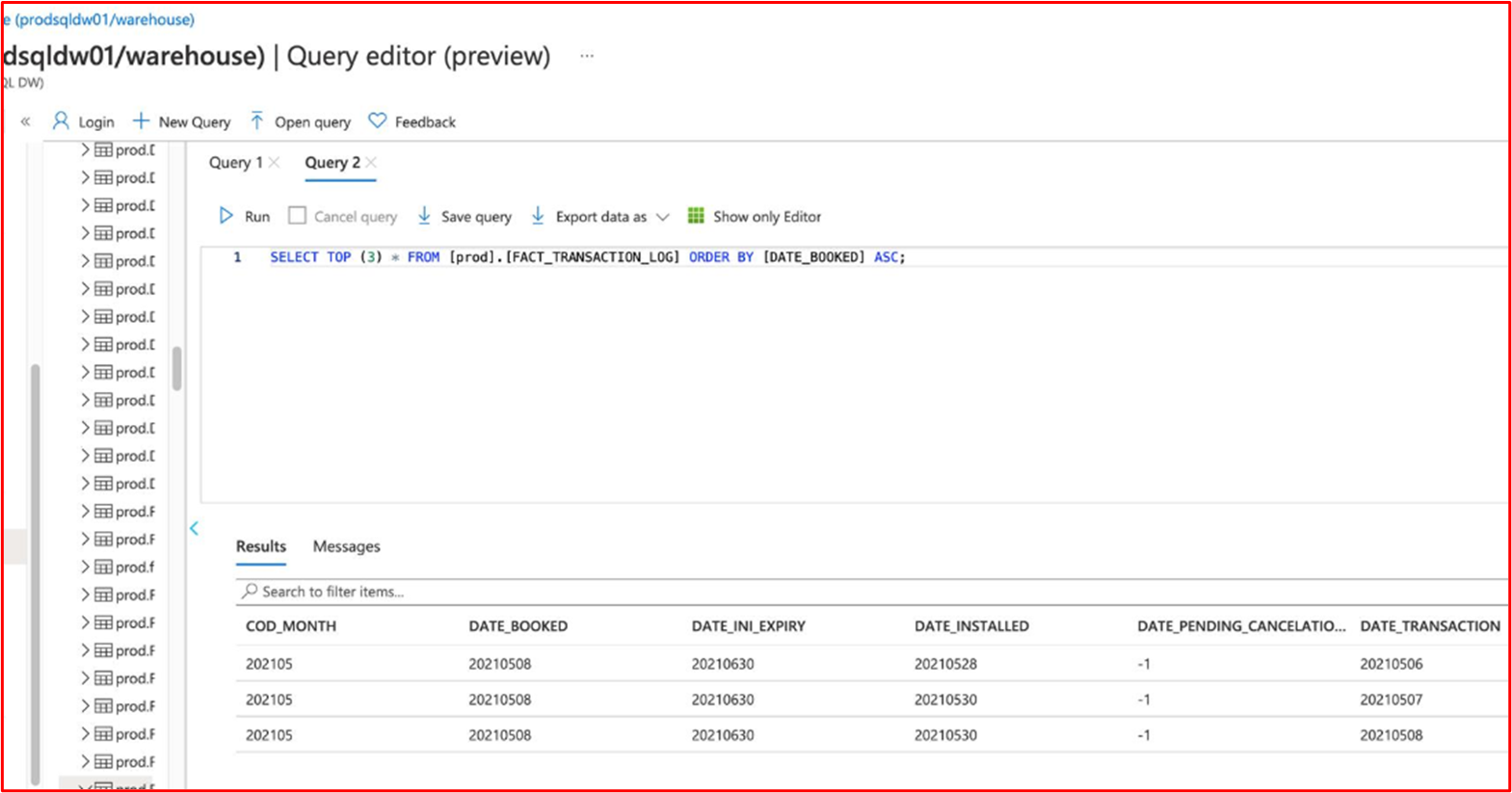

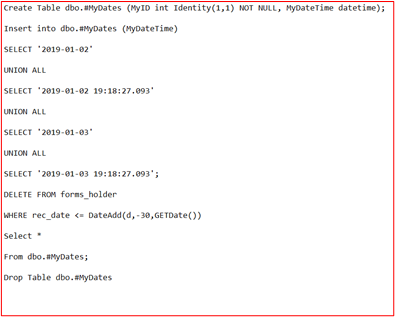

Beispielbeweis: Der folgende Screenshot zeigt die top 3 Datensätze (für die Beweisübermittlung bitte die top 20) aus der Produktionsdatenbank.

Der nächste Screenshot zeigt dieselbe Abfrage aus der Entwicklungsdatenbank mit unterschiedlichen Datensätzen.

Dies zeigt, dass sich die Datasets unterscheiden.

Kontrolle 32: Stellen Sie nachweisbare Beweise dafür bereit, dass dokumentierte Änderungsanforderungen Auswirkungen der Änderung, Details der Back-Out-Verfahren und der durchzuführenden Tests enthalten.

Absicht: Die Absicht dieses Steuerelements besteht darin, sicherzustellen, dass die angeforderte Änderung berücksichtigt wurde. Die Auswirkungen der Änderung auf die Sicherheit des Systems/der Umgebung müssen berücksichtigt und klar dokumentiert werden, alle Back-Out-Verfahren müssen dokumentiert werden, um die Wiederherstellung zu unterstützen, wenn etwas schief geht, und schließlich müssen details der Tests, die erforderlich sind, um zu überprüfen, dass die Änderung erfolgreich war, auch berücksichtigt und dokumentiert werden.

Beispielrichtlinien für Nachweise: Der Nachweis kann durch Exportieren einer Stichprobe von Änderungsanforderungen, bereitstellen von Papieränderungsanforderungen oder durch Bereitstellen von Screenshots der Änderungsanforderungen mit diesen drei Details in der Änderungsanforderung bereitgestellt werden.

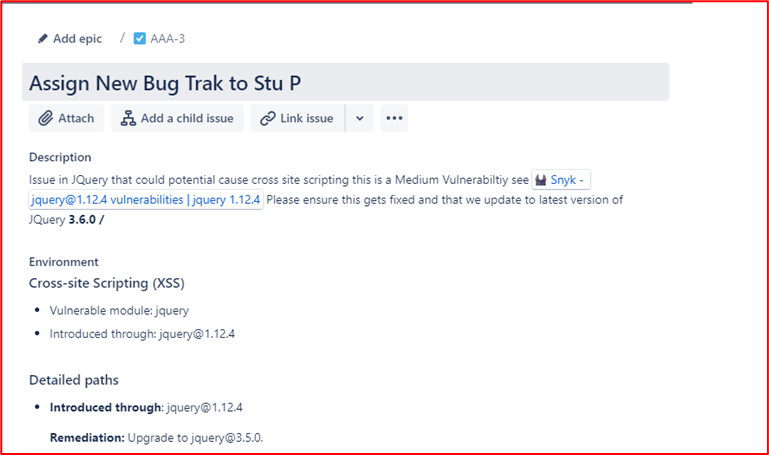

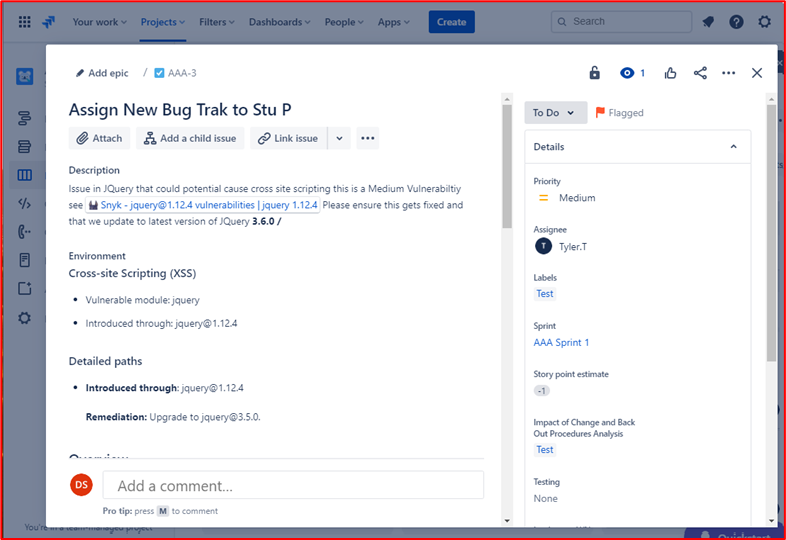

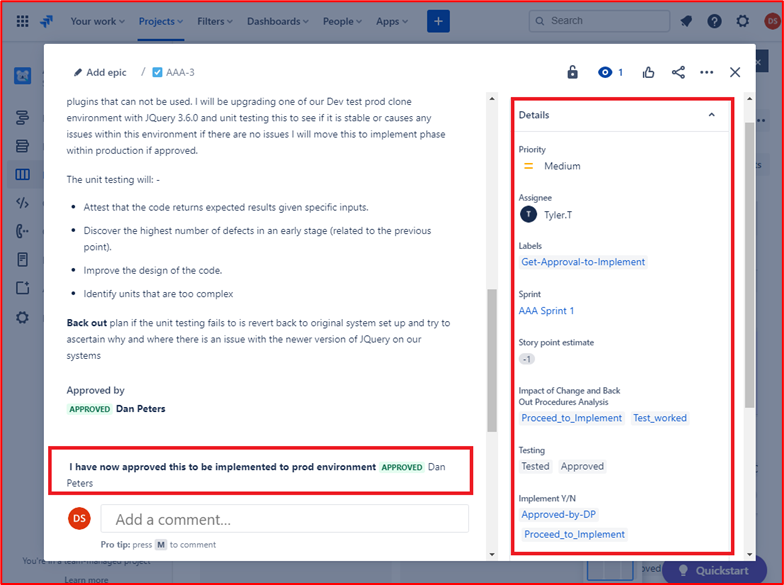

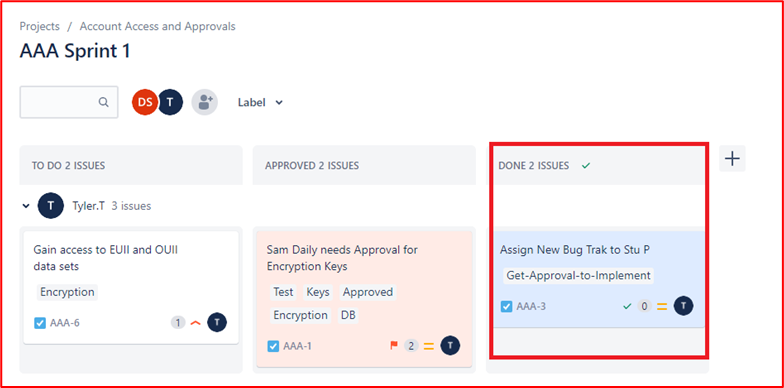

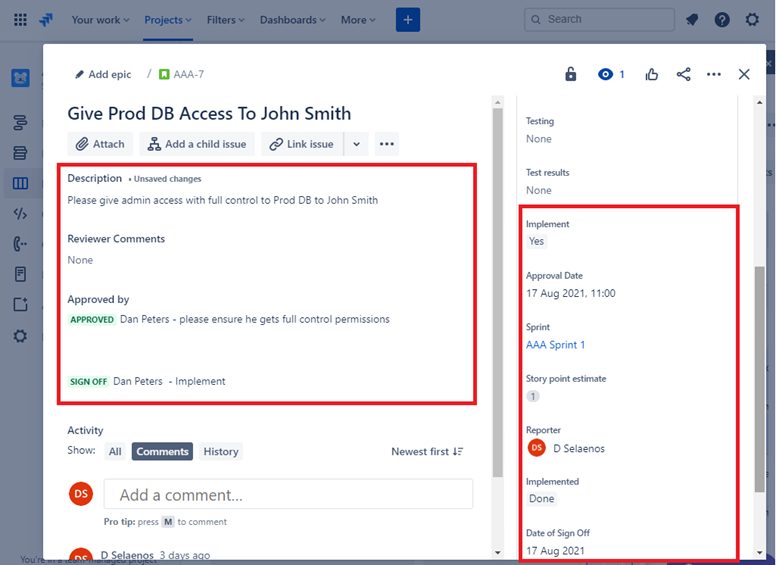

Beispielbeweis: Die folgende Abbildung zeigt eine neue Cross Site Scripting Vulnerability (XSS), die zugewiesen wird, und ein Dokument für die Änderungsanforderung.

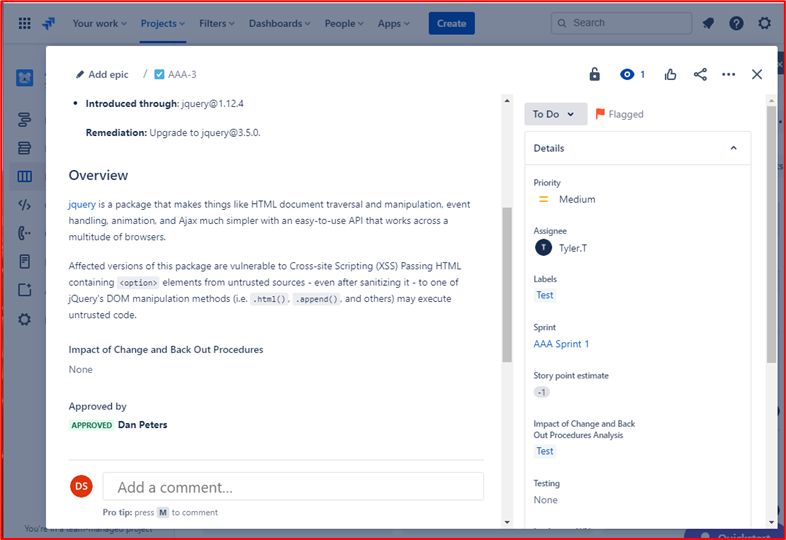

Die folgenden Tickets zeigen die Informationen an, die dem Ticket auf der Reise zur Lösung festgelegt oder hinzugefügt wurden.

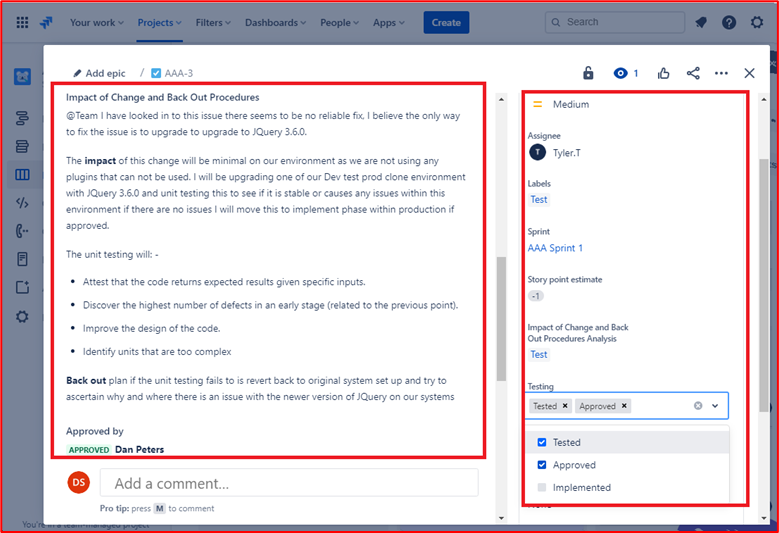

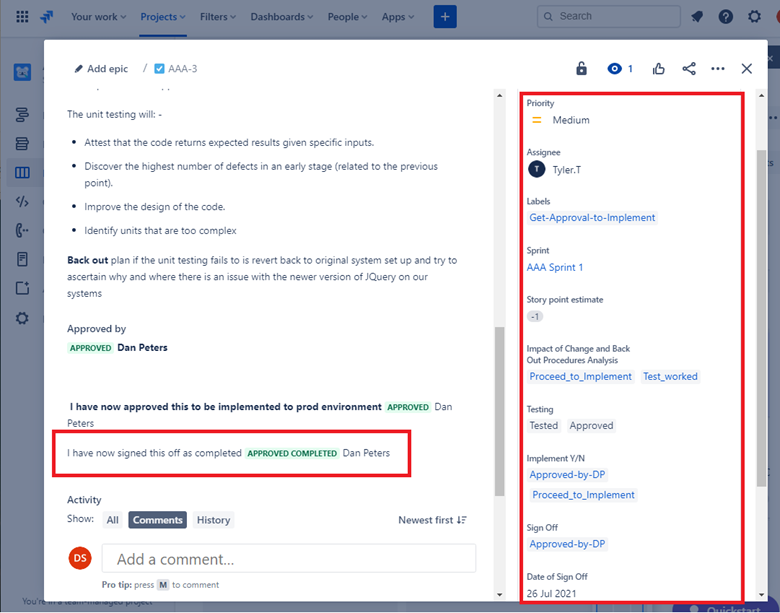

Die beiden folgenden Tickets zeigen die Auswirkungen der Änderung am System und alle Back-Out-Verfahren, die im Falle eines Problems erforderlich sein können. Sie können sehen, wie sich Änderungen auswirken und Back-Out-Verfahren einen Genehmigungsprozess durchlaufen haben und zu Testzwecken genehmigt wurden.

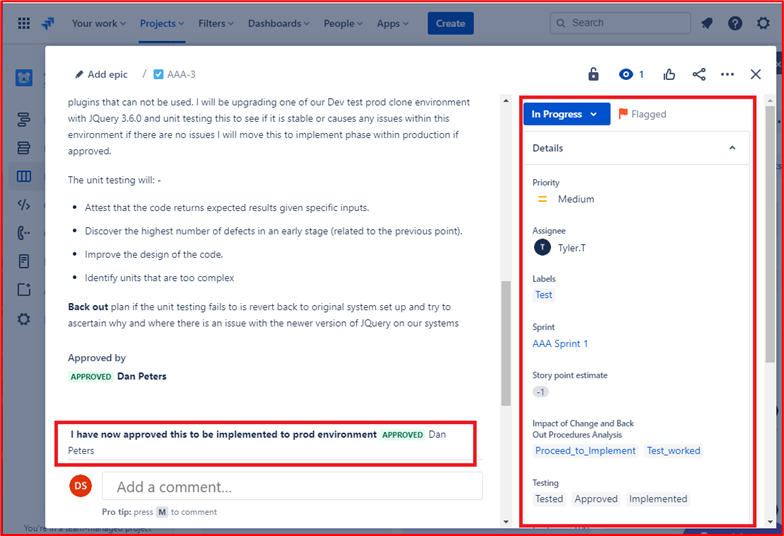

Auf der linken Seite des Bildschirms sehen Sie, dass das Testen der Änderungen genehmigt wurde. Auf der rechten Seite sehen Sie, dass die Änderungen jetzt genehmigt und getestet wurden.

Beachten Sie während des gesamten Prozesses, dass die Person, die die Arbeit ausführt, die Person, die darüber berichtet und die Person, die die zu erledigende Arbeit genehmigt, unterschiedliche Personen sind.

Das obige Ticket zeigt, dass die Änderungen jetzt für die Implementierung in der Produktionsumgebung genehmigt wurden. Das rechte Feld zeigt, dass der Test funktionierte und erfolgreich war und dass die Änderungen nun in Prod Environment implementiert wurden.

Steuerung 33: Stellen Sie nachweisbare Beweise dafür bereit, dass Änderungsanforderungen einem Autorisierungs- und Abmeldeprozess unterzogen werden.

Absicht: Es muss ein Prozess implementiert werden, der die Durchführung von Änderungen ohne ordnungsgemäße Autorisierung verbietet und sich abmeldet. Die Änderung muss vor der Implementierung autorisiert werden, und die Änderung muss nach Abschluss des Vorgangs abgemeldet werden. Dadurch wird sichergestellt, dass die Änderungsanforderungen ordnungsgemäß überprüft wurden und eine zuständige Person die Änderung abgemeldet hat.

Beispielrichtlinien für Nachweise: Der Nachweis kann durch Exportieren einer Stichprobe von Änderungsanforderungen, Bereitstellen von Papieränderungsanforderungen oder Durchstellen von Screenshots der Änderungsanforderungen erfolgen, die zeigen, dass die Änderung vor der Implementierung autorisiert wurde und dass die Änderung nach Abschluss des Vorgangs abgemeldet wurde.

Beispielbeweis: Der folgende Screenshot zeigt ein Jira-Beispielticket, das zeigt, dass die Änderung autorisiert werden muss, bevor sie von einer anderen Person als dem Entwickler/Anfordernden implementiert und genehmigt wird. Sie können sehen, dass die Änderungen hier von jemandem mit Autorität genehmigt wurden. Auf der rechten Seite wurde von DP signiert, sobald der Vorgang abgeschlossen ist.

Im ticket unten sehen Sie, dass die Änderung nach Abschluss des Vorgangs abgemeldet wurde und zeigt, dass der Auftrag abgeschlossen und geschlossen wurde.

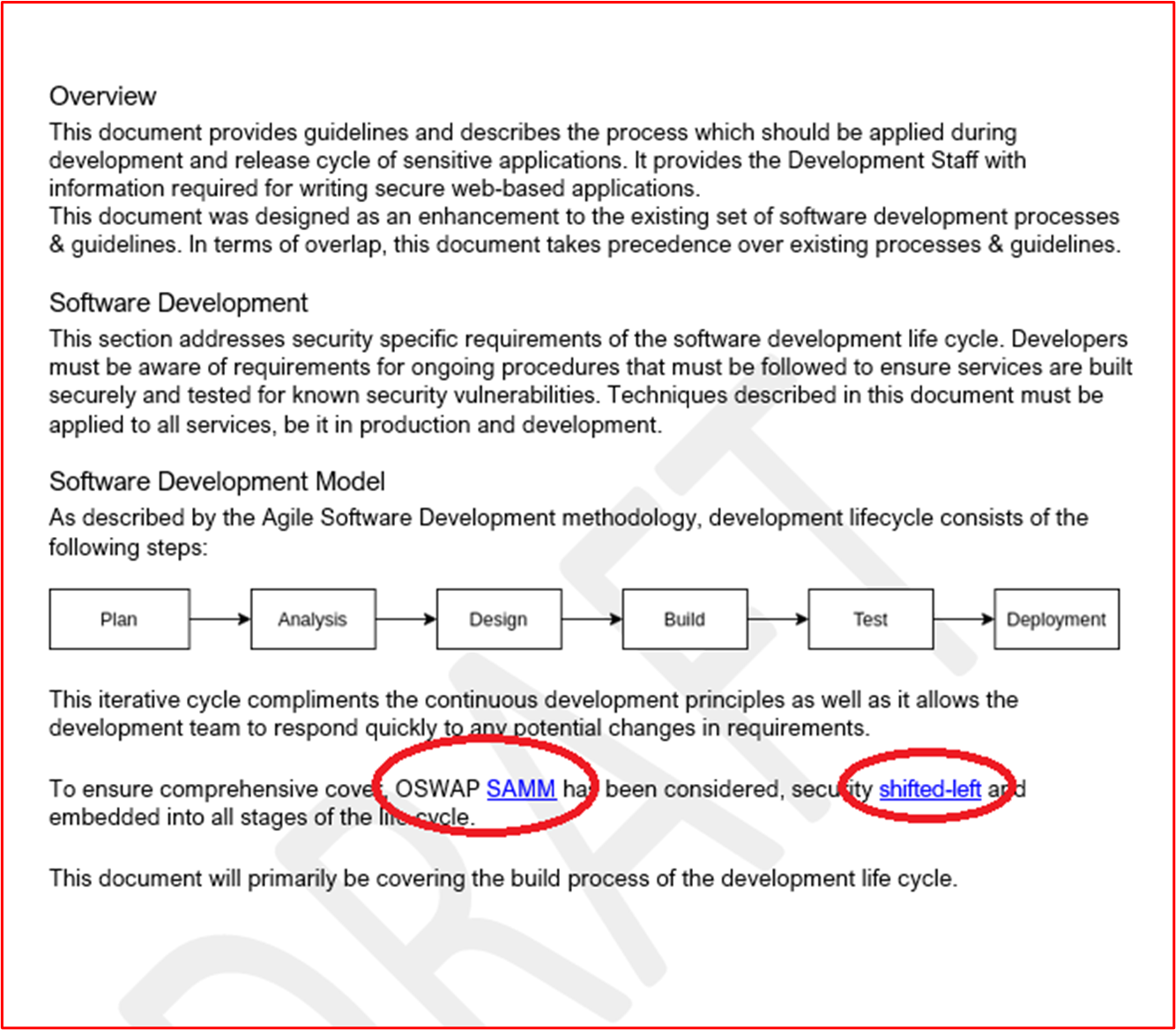

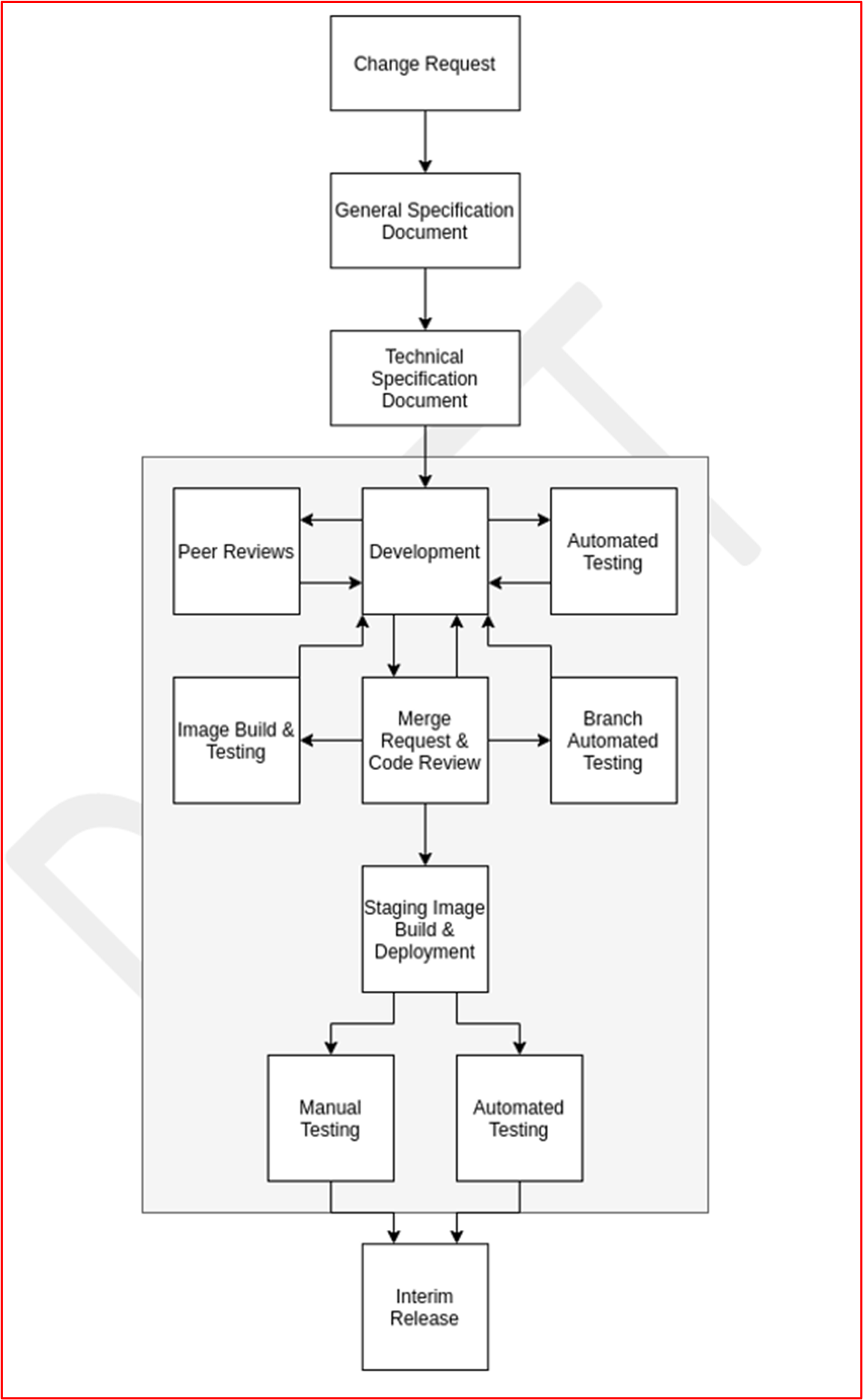

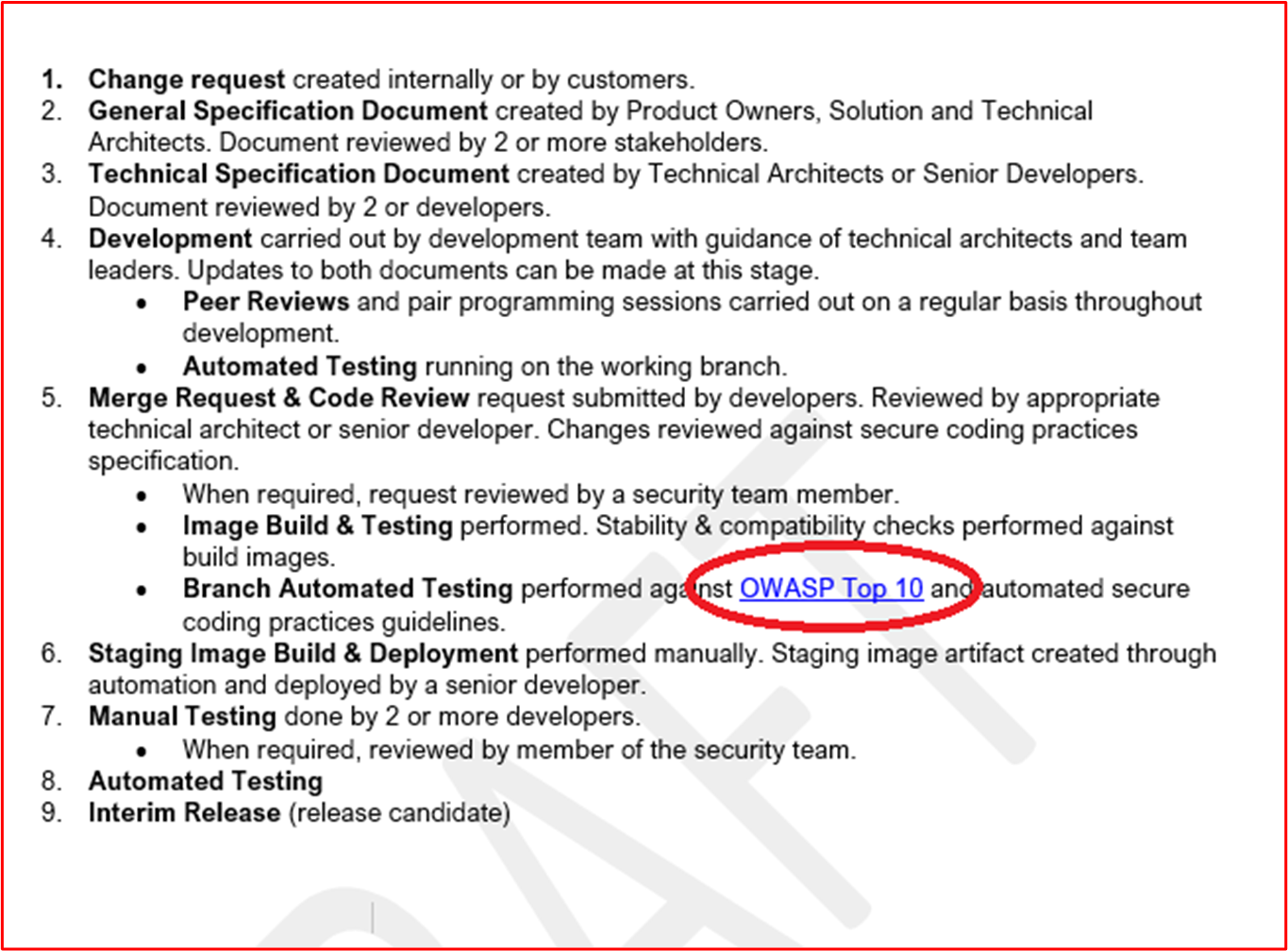

Sichere Softwareentwicklung/-bereitstellung

Organisationen, die an Softwareentwicklungsaktivitäten beteiligt sind, sind häufig mit konkurrierenden Prioritäten zwischen Sicherheit und TTM-Druck (Time to Market) konfrontiert, aber die Implementierung von sicherheitsbezogenen Aktivitäten während des gesamten Softwareentwicklungslebenszyklus (SDLC) kann nicht nur Geld sparen, sondern auch Zeit sparen. Wenn die Sicherheit im Nachgang bleibt, werden Probleme in der Regel nur während der Testphase des (DSLC) identifiziert, was oft zeitaufwendiger und kostspieliger zu beheben sein kann. In diesem Sicherheitsabschnitt soll sichergestellt werden, dass sichere Methoden für die Softwareentwicklung befolgt werden, um das Risiko von Programmierfehlern zu verringern, die in die entwickelte Software eingeführt werden. Darüber hinaus enthält dieser Abschnitt einige Steuerelemente, die die sichere Bereitstellung von Software unterstützen.

Steuerung 34: Stellen Sie Richtlinien und Verfahren bereit, die eine sichere Softwareentwicklung und -bereitstellung unterstützen, einschließlich bewährter Methoden für die sichere Codierung für gängige Sicherheitsrisikoklassen wie OWASP Top 10 oder SANS Top 25 CWE.

Absicht: Organisationen müssen alles in ihrer Macht Stehende tun, um sicherzustellen, dass Software sicher entwickelt und frei von Sicherheitsrisiken ist. Um dies zu erreichen, sollten ein robuster SDLC (Secure Software Development Lifecycle) und bewährte Methoden für sichere Codierung eingeführt werden, um sichere Codierungstechniken und sichere Entwicklung während des gesamten Softwareentwicklungsprozesses zu fördern. Die Absicht besteht darin, die Anzahl und den Schweregrad von Sicherheitsrisiken in der Software zu reduzieren.

Beispielrichtlinien für Nachweise: Stellen Sie die dokumentierte SDLC- und/oder Supportdokumentation bereit, die zeigt, dass ein sicherer Entwicklungslebenszyklus verwendet wird und dass allen Entwicklern Anleitungen zur Förderung bewährter Methoden für sichere Codierung zur Verfügung gestellt werden. Sehen Sie sich OWASP in SDLC und das OWASP Software Assurance Maturity Model (SAMM) an.

Beispielbeweis: Im Folgenden finden Sie einen Auszug aus dem Verfahren zur sicheren Softwareentwicklung von Contoso, das sichere Entwicklungs- und Programmierpraktiken veranschaulicht.

Anmerkung: Diese Screenshots zeigen das Dokument zur sicheren Softwareentwicklung. Es wird erwartet, dass ISVs die eigentliche unterstützende Dokumentation freigeben und nicht einfach einen Screenshot bereitstellen.

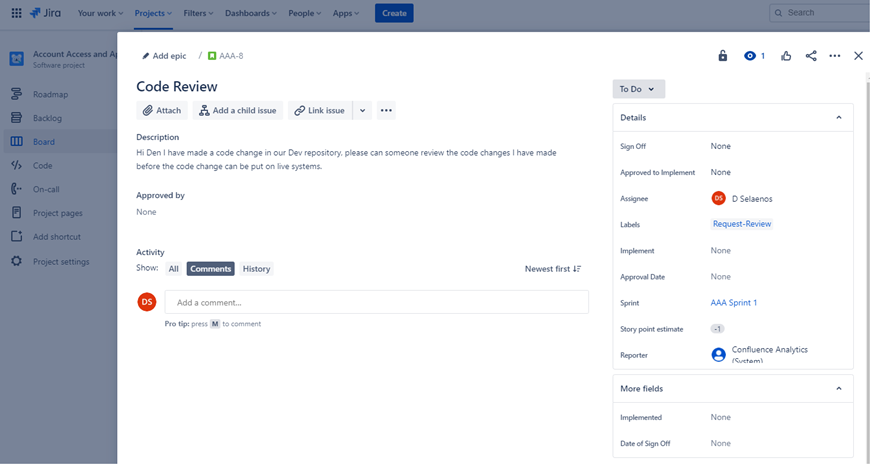

Steuerung 35: Stellen Sie nachweisbare Beweise dafür bereit, dass Codeänderungen einem Überprüfungs- und Autorisierungsprozess durch einen zweiten Prüfer unterzogen werden.

Absicht: Die Absicht dieses Steuerelements besteht darin, eine Codeüberprüfung durch einen anderen Entwickler durchzuführen, um Programmierfehler zu identifizieren, die zu einem Sicherheitsrisiko in der Software führen könnten. Die Autorisierung sollte eingerichtet werden, um sicherzustellen, dass Code reviews durchgeführt werden, Tests durchgeführt werden usw. vor der Bereitstellung. Der Autorisierungsschritt kann überprüfen, ob die richtigen Prozesse befolgt wurden, was dem oben definierten SDLC zugrunde liegt.

Beispielbeweisrichtlinien: Stellen Sie den Nachweis bereit, dass Code einer Peer-Überprüfung unterzogen wird und autorisiert werden muss, bevor er auf die Produktionsumgebung angewendet werden kann. Dies kann durch einen Export von Änderungstickets erfolgen, der nachweist, dass Code reviews durchgeführt und die Änderungen autorisiert wurden, oder es kann über Code Reviews-Software wie Crucible (https://www.atlassian.com/software/crucible) erfolgen.

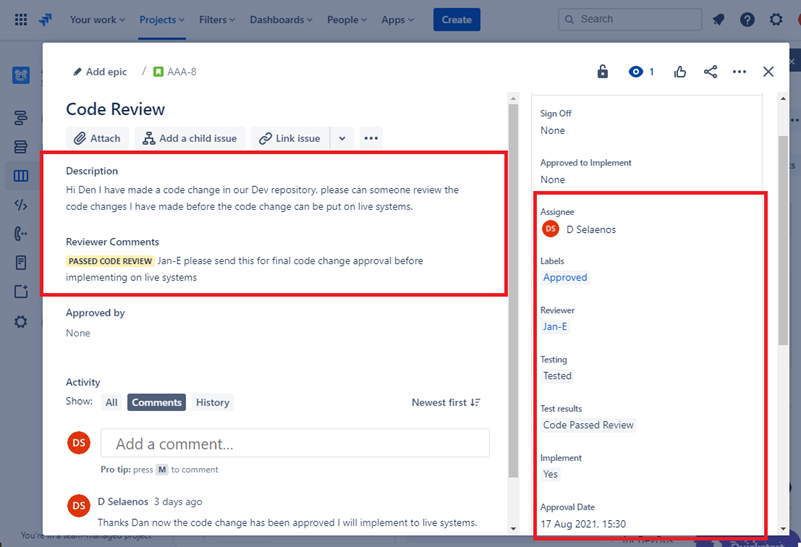

Beispielbeweis

Im Folgenden finden Sie ein Ticket, das zeigt, dass Codeänderungen einem Überprüfungs- und Autorisierungsprozess durch eine andere Person als den ursprünglichen Entwickler unterzogen werden. Es zeigt, dass vom Zugewiesenen eine Codeüberprüfung angefordert wurde und einer anderen Person für die Codeüberprüfung zugewiesen wird.

Im Folgenden finden Sie ein Ticket, das zeigt, dass Codeänderungen einem Überprüfungs- und Autorisierungsprozess durch eine andere Person als den ursprünglichen Entwickler unterzogen werden. Es zeigt, dass vom Zugewiesenen eine Codeüberprüfung angefordert wurde und einer anderen Person für die Codeüberprüfung zugewiesen wird.

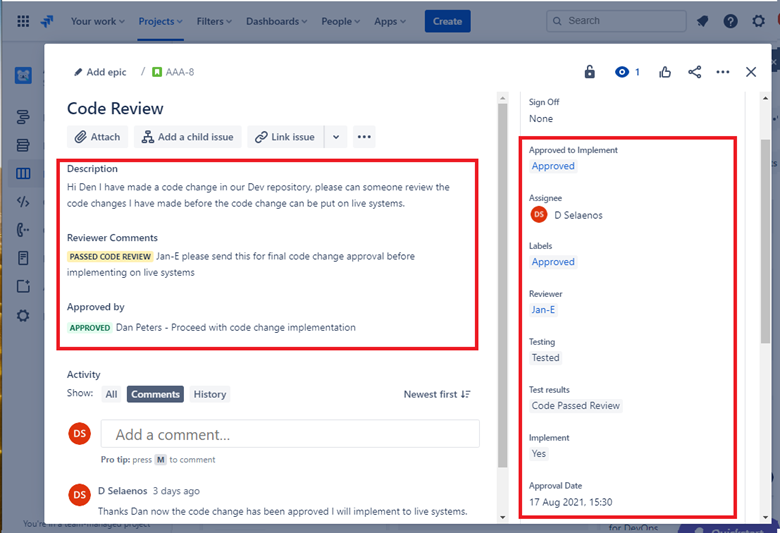

Die folgende Abbildung zeigt, dass die Codeüberprüfung einer anderen Person als dem ursprünglichen Entwickler zugewiesen wurde, wie im hervorgehobenen Abschnitt auf der rechten Seite der Abbildung unten gezeigt. Auf der linken Seite sehen Sie, dass der Code überprüft wurde und vom Codeprüfer den Status "PASSED CODE REVIEW" erhalten hat.

Das Ticket muss nun von einem Vorgesetzten genehmigt werden, bevor die Änderungen in den Produktionssystemen in Betrieb genommen werden können.

Die abbildung oben zeigt, dass der überprüfte Code für die Implementierung in den Liveproduktionssystemen genehmigt wurde.

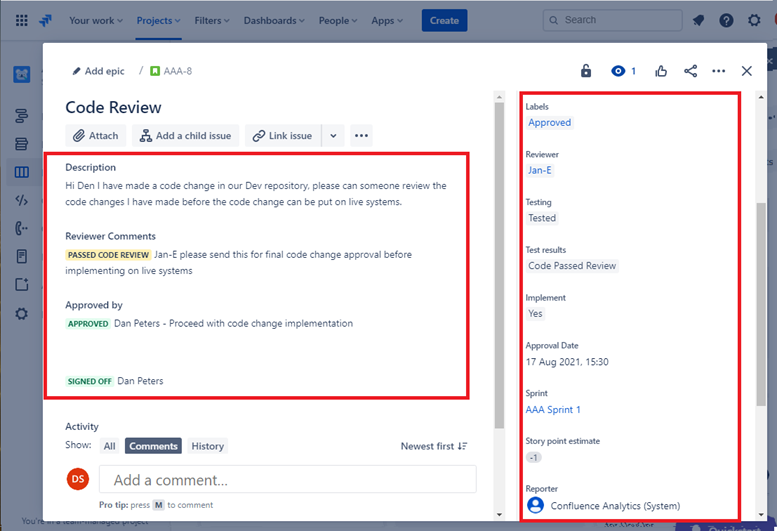

Die abbildung oben zeigt, dass der überprüfte Code für die Implementierung in den Liveproduktionssystemen genehmigt wurde.

Nachdem die Codeänderungen vorgenommen wurden, wird der endgültige Auftrag wie in der Abbildung oben dargestellt abgemeldet.

Nachdem die Codeänderungen vorgenommen wurden, wird der endgültige Auftrag wie in der Abbildung oben dargestellt abgemeldet.

Beachten Sie, dass während des gesamten Prozesses drei Personen beteiligt sind: der ursprüngliche Entwickler des Codes, der Codeprüfer und ein Manager, der die Genehmigung erteilt und sich abmeldet. Um die Kriterien für dieses Steuerelement zu erfüllen, wäre es eine Erwartung, dass Ihre Tickets diesem Prozess folgen. Mindestens drei Personen, die am Änderungskontrollprozess für Ihre Code reviews beteiligt sind.

Kontrolle 36: Stellen Sie nachweisbare Beweise dafür bereit, dass Entwickler jährlich eine sichere Softwareentwicklungsschulung durchlaufen.

Absicht: Für alle Programmiersprachen gibt es bewährte Methoden und Techniken für die Codierung, um sicherzustellen, dass Code sicher entwickelt wird. Es gibt externe Schulungskurse, die Entwicklern die verschiedenen Arten von Softwaresicherheitsklassen und die Programmiertechniken vermitteln, die verwendet werden können, um die Einführung dieser Sicherheitsrisiken in die Software zu beenden. Die Absicht dieses Steuerelements besteht darin, diese Techniken allen Entwicklern beizubringen und sicherzustellen, dass diese Techniken nicht vergessen oder neuere Techniken erlernt werden, indem dies jährlich durchgeführt wird.

Beispielbeweisrichtlinien: Stellen Sie Nachweise durch Zertifikate bereit, die von einem externen Schulungsunternehmen durchgeführt werden, oder indem Sie Screenshots der Schulungstagebücher oder anderer Artefakte bereitstellen, die zeigen, dass Entwickler an schulungen teilgenommen haben. Wenn diese Schulung über interne Ressourcen durchgeführt wird, stellen Sie auch den Nachweis des Schulungsmaterials bereit.

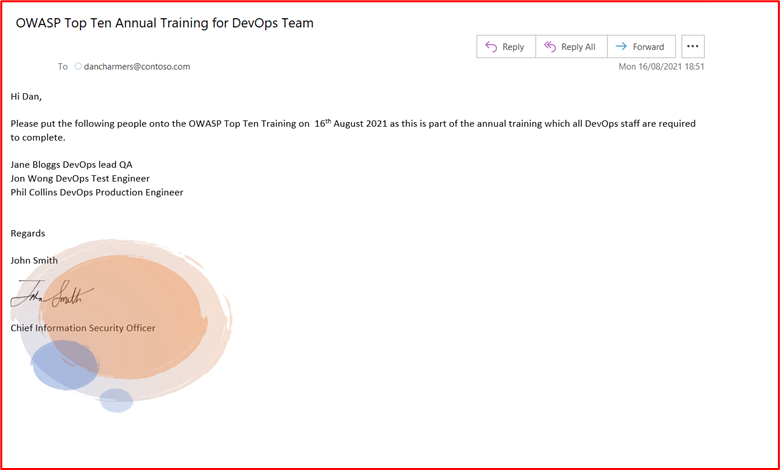

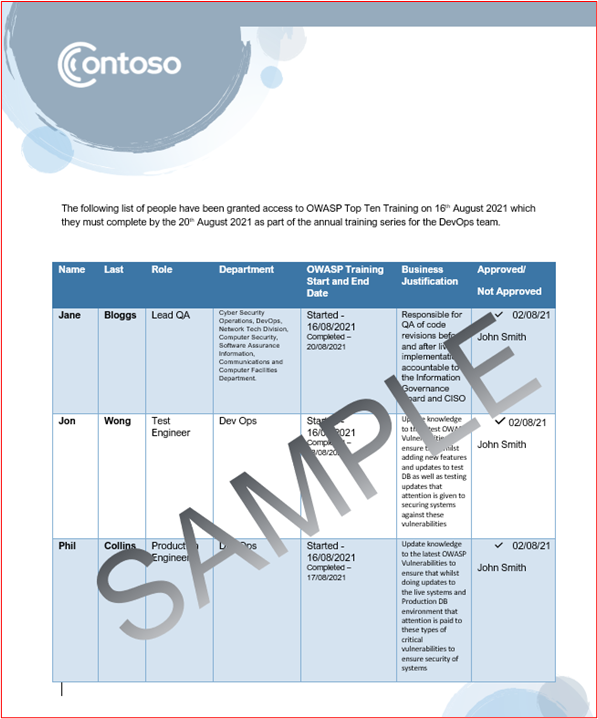

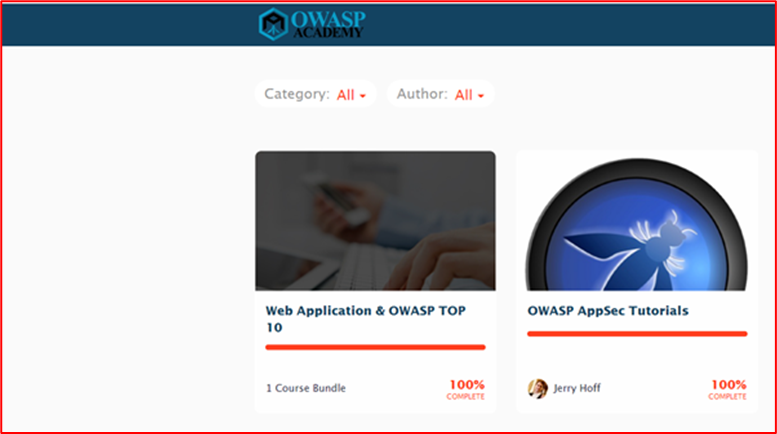

Beispielbeweis: Unten ist die E-Mail mit der Bitte, dass Mitarbeiter im DevOps-Team für die jährliche OWASP Top Ten Training-Schulung registriert werden

Die folgende Abbildung zeigt, dass schulungen mit geschäftlicher Begründung und Genehmigung angefordert wurden. Anschließend folgen Screenshots aus der Schulung und ein Abschlussdatensatz, der zeigt, dass die Person die jährliche Schulung abgeschlossen hat.

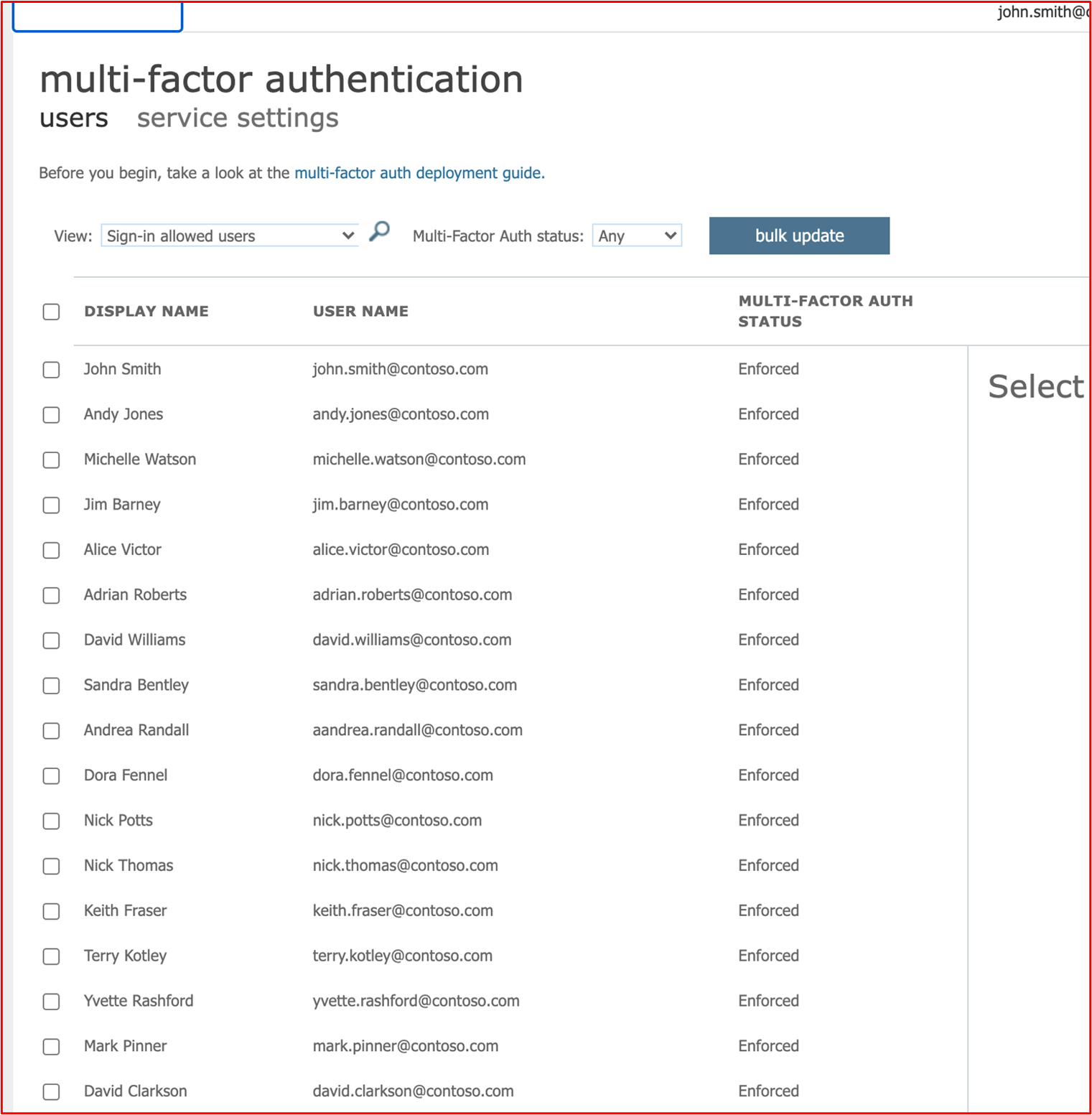

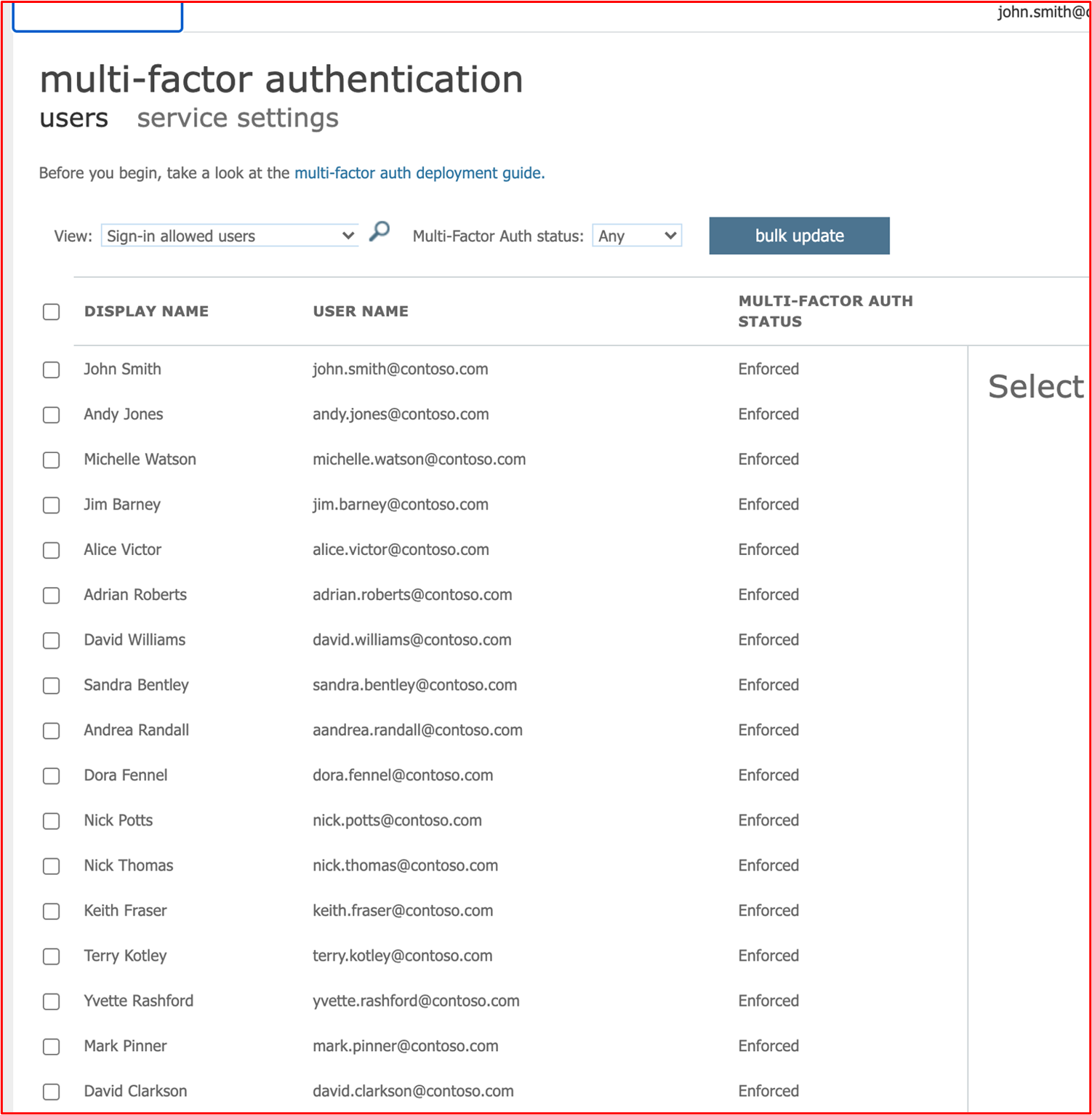

Steuerung 37: Stellen Sie nachweisbare Beweise dafür bereit, dass Coderepositorys mit mehrstufiger Authentifizierung (Multi-Factor Authentication, MFA) geschützt sind.

Absicht: Wenn eine Aktivitätsgruppe auf die Codebasis einer Software zugreifen und diese ändern kann, könnte sie Sicherheitsrisiken, Backdoors oder schädlichen Code in die Codebasis und damit in die Anwendung einführen. Es gab bereits mehrere Fälle davon, wobei wahrscheinlich der am meisten bekannt gemachte NotPetya Ransomware-Angriff ist, der angeblich durch ein kompromittiertes Update der ukrainischen Steuersoftware namens M.E.Doc infiziert ist (siehe Was ist nichtPetya).

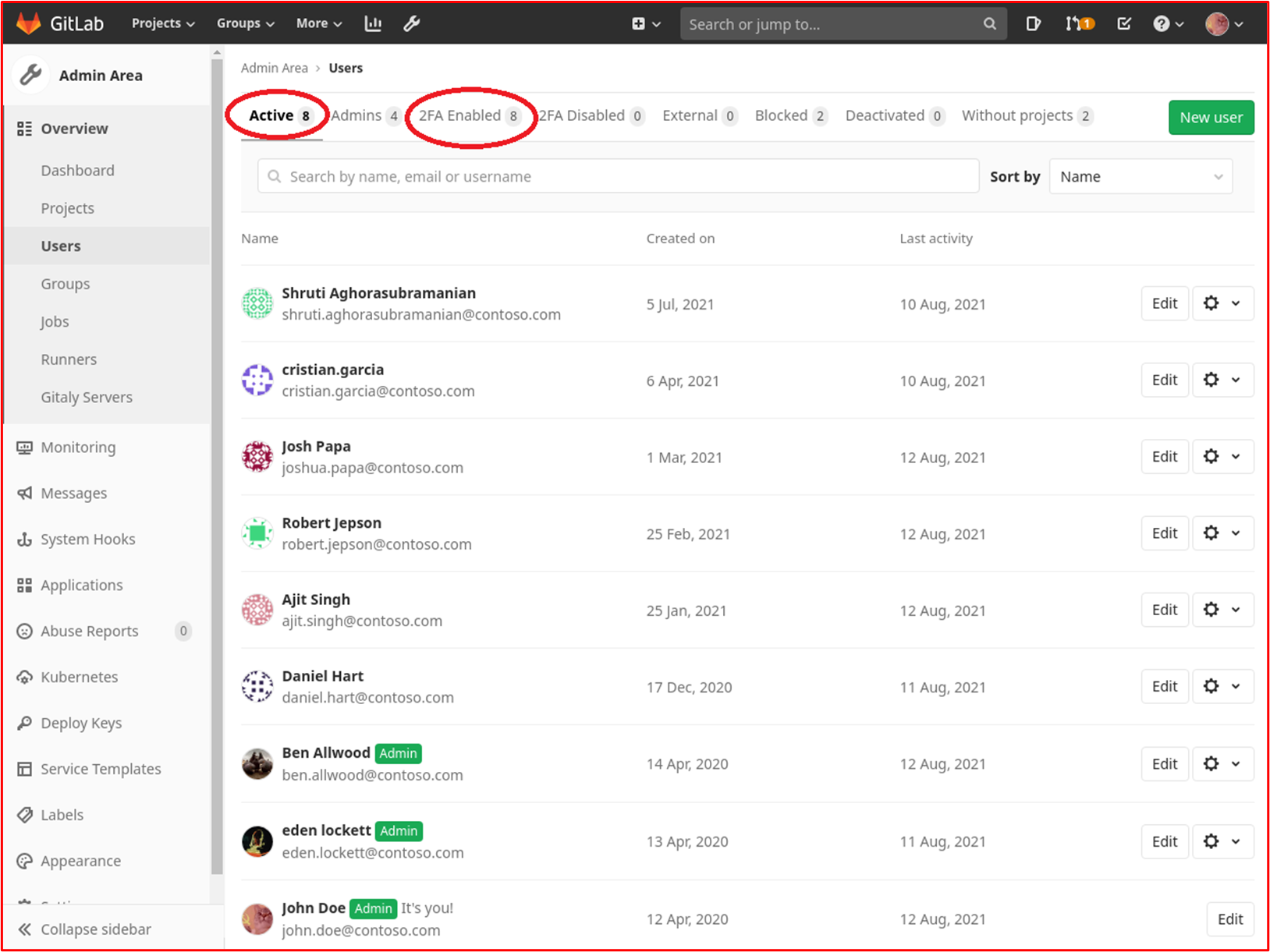

Beispielrichtlinien für Nachweise: Stellen Sie anhand von Screenshots aus dem Coderepository den Beweis bereit, dass für ALLE Benutzer MFA aktiviert ist.

Beispielbeweis: Der folgende Screenshot zeigt, dass MFA für alle 8 GitLab-Benutzer aktiviert ist.

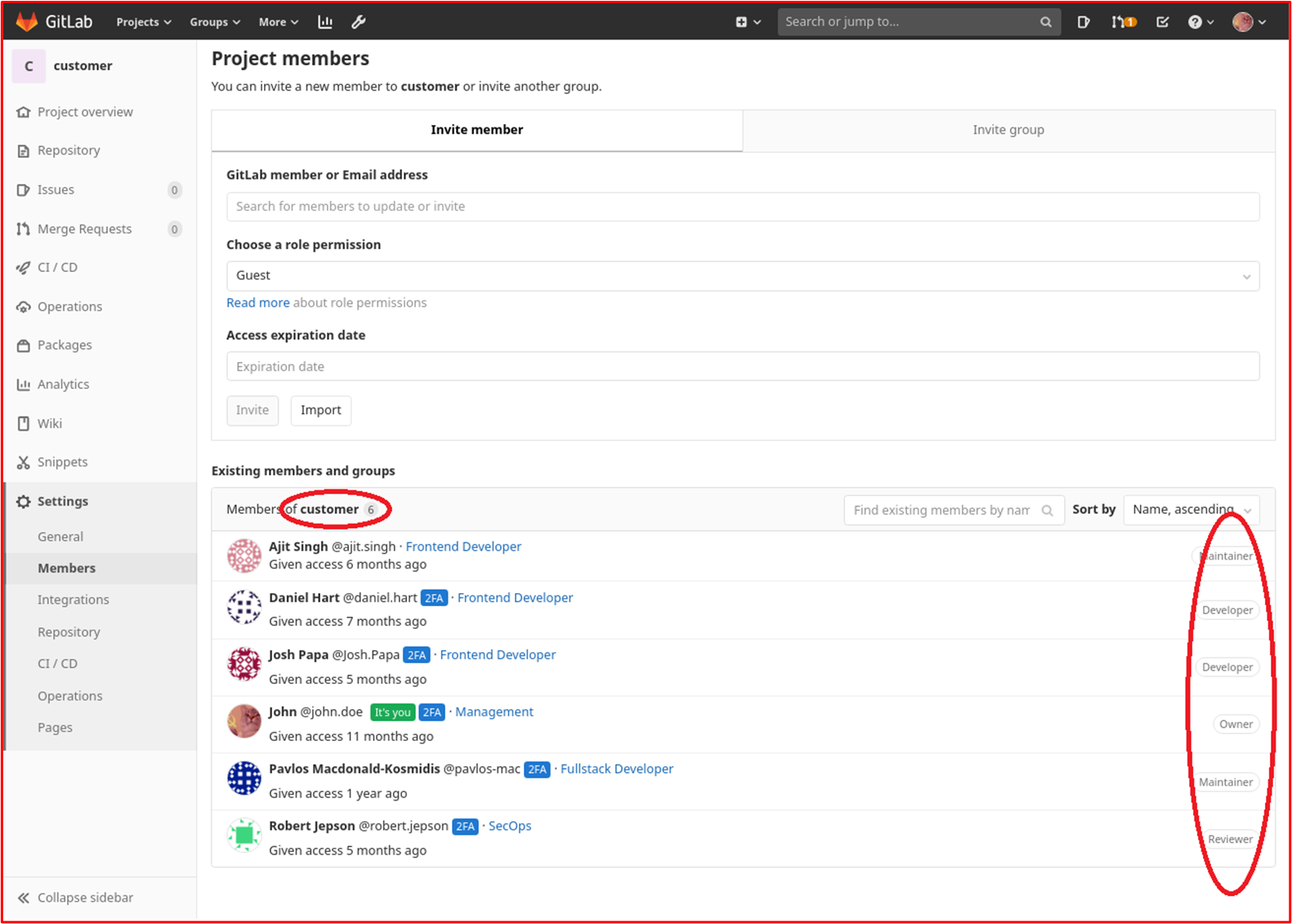

Steuerung 38: Stellen Sie nachweisbare Beweise dafür bereit, dass Zugriffssteuerungen zum Sichern von Coderepositorys vorhanden sind.

Absicht: Ausgehend von der vorherigen Steuerung sollten Zugriffssteuerungen implementiert werden, um den Zugriff nur auf einzelne Benutzer zu beschränken, die an bestimmten Projekten arbeiten. Indem Sie den Zugriff einschränken, begrenzen Sie das Risiko, dass nicht autorisierte Änderungen vorgenommen werden, und führen dadurch unsichere Codeänderungen ein. Es sollte ein Ansatz mit den geringsten Rechten verwendet werden, um das Coderepository zu schützen.

Beispielrichtlinien für Nachweise: Stellen Sie anhand von Screenshots aus dem Coderepository den Beweis bereit, dass der Zugriff auf erforderliche Personen beschränkt ist, einschließlich verschiedener Berechtigungen.

Beispielbeweis: Der folgende Screenshot zeigt Mitglieder des Projekts "Customers" in GitLab, dem Contoso-Kundenportal. Wie im Screenshot zu sehen ist, haben Benutzer unterschiedliche "Rollen", um den Zugriff auf das Projekt einzuschränken.

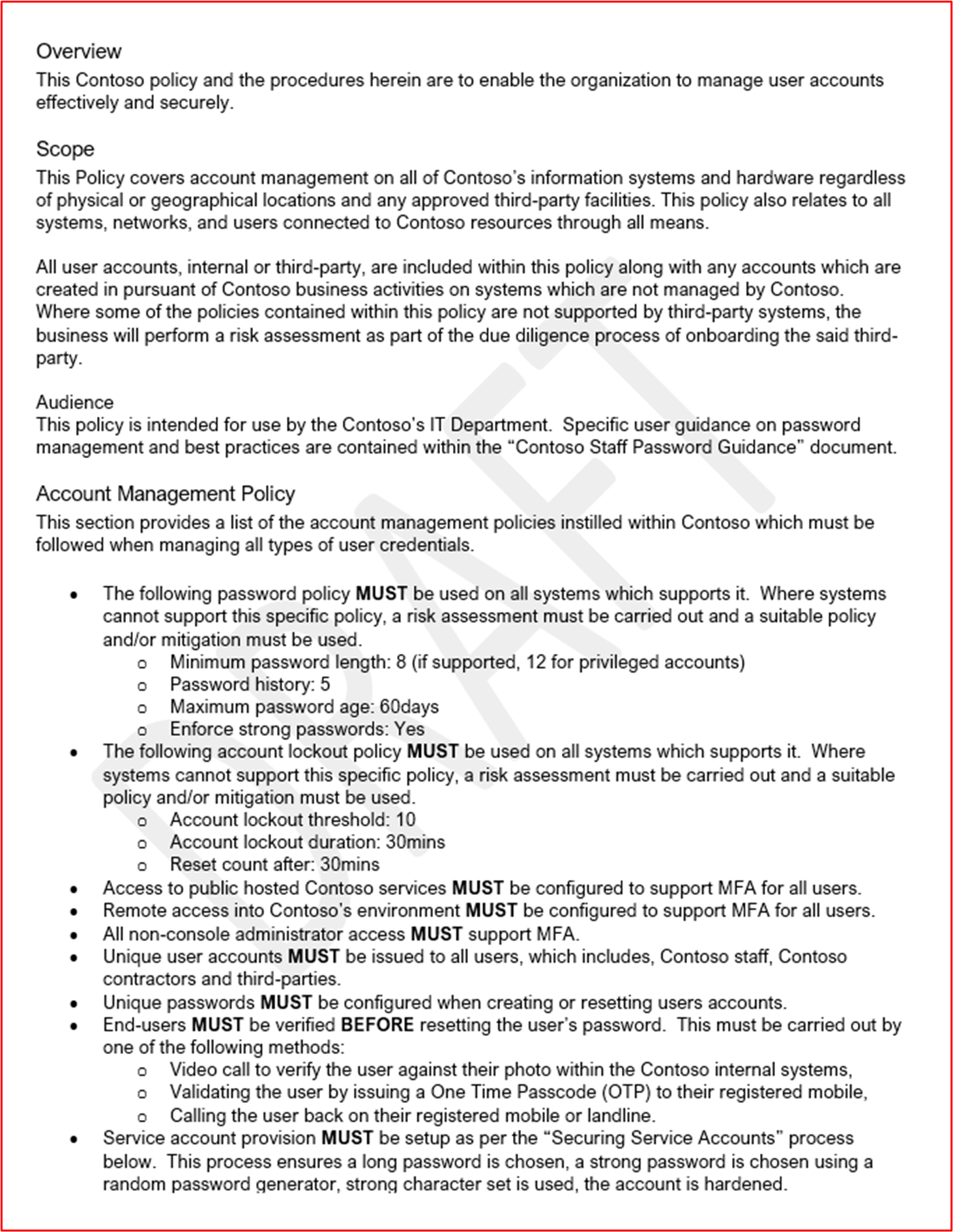

Kontoverwaltung

Sichere Kontoverwaltungsverfahren sind wichtig, da Benutzerkonten die Grundlage für den Zugriff auf Informationssysteme, Systemumgebungen und Daten bilden. Benutzerkonten müssen ordnungsgemäß geschützt werden, da eine Kompromittierung der Anmeldeinformationen des Benutzers nicht nur einen Fuß in die Umgebung und den Zugriff auf vertrauliche Daten bieten kann, sondern auch administrative Kontrolle über die gesamte Umgebung oder Schlüsselsysteme bieten kann, wenn die Anmeldeinformationen des Benutzers Über Administratorrechte verfügen.

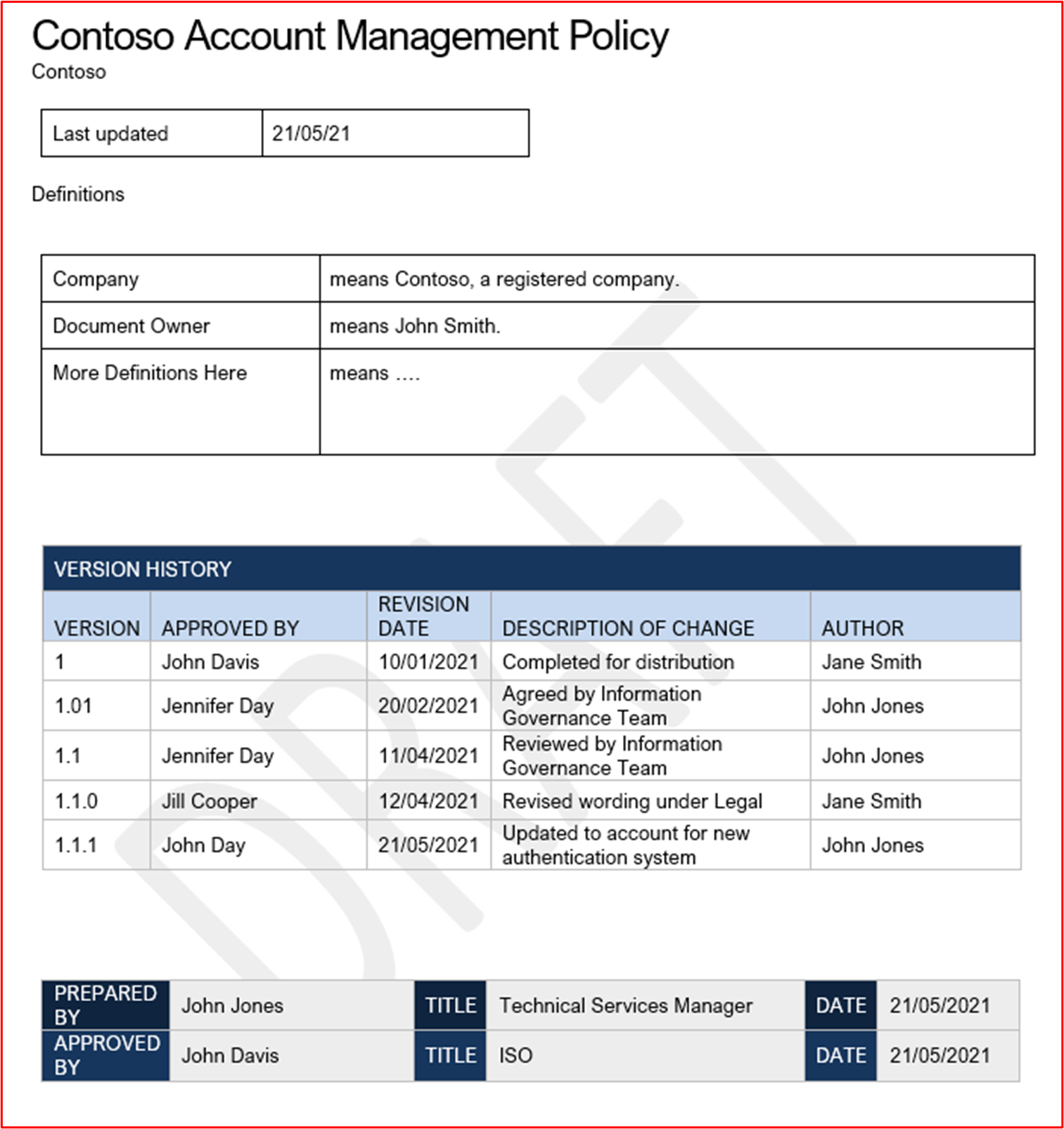

Steuerung 39: Stellen Sie Richtliniendokumentation bereit, die die Methoden und Verfahren für die Kontoverwaltung regelt.

Absicht: Benutzerkonten werden weiterhin von Aktivitätsgruppen bestimmt und sind häufig die Quelle einer Datenkompromittierung. Durch die Konfiguration von übermäßig freizügigen Konten erhöhen Organisationen nicht nur den Pool von "privilegierten" Konten, die von einer Aktivitätsgruppe zum Ausführen einer Datenschutzverletzung verwendet werden können, sondern können auch das Risiko der erfolgreichen Ausnutzung einer Sicherheitslücke erhöhen, die für den Erfolg bestimmte Berechtigungen erfordern würde.

BeyondTrust erstellt jedes Jahr einen "Microsoft-Sicherheitsrisikobericht", in dem Microsoft-Sicherheitsrisiken für das vorjahre Jahr analysiert werden und die Prozentsätze dieser Sicherheitsrisiken aufgeführt werden, die davon abhängen, dass das Benutzerkonto über Administratorrechte verfügt. In einem kürzlich veröffentlichten Blogbeitrag "New Microsoft Vulnerabilities Reports Reveals a 48% Increase of Vulnerabilities & How They Could Be Mitigated with Least Privilege" (Neuer Microsoft-Bericht über Sicherheitsrisiken von Microsoft zeigt einen Anstieg von 48 % im Jahresvergleich & Wie sie mit den geringsten Rechten entschärft werden könnten) wären 90 % der kritischen Sicherheitsrisiken in Internet Explorer, 85 % der kritischen Sicherheitsrisiken in Microsoft Edge und 100 % der kritischen Sicherheitsrisiken in Microsoft Outlook durch entfernen von Administratorrechten entschärft worden. Um die sichere Kontoverwaltung zu unterstützen, müssen Organisationen sicherstellen, dass unterstützende Richtlinien und Verfahren, die bewährte Sicherheitsmethoden fördern, vorhanden sind und befolgt werden, um diese Bedrohungen zu mindern.

Beispielbeweisrichtlinien: Stellen Sie die dokumentierten Richtlinien und Verfahrensdokumente zur Verfügung, die Ihre Kontoverwaltungspraktiken abdecken. Die behandelten Themen sollten mindestens den Steuerelementen innerhalb der Microsoft 365-Zertifizierung entsprechen.

Beispielbeweis: Der folgende Screenshot zeigt ein Beispiel für eine Kontoverwaltungsrichtlinie für Contoso.

Anmerkung: Dieser Screenshot zeigt ein Richtlinien-/Prozessdokument. Es wird erwartet, dass ISVs die tatsächliche unterstützende Richtlinien-/Verfahrensdokumentation freigeben und nicht einfach einen Screenshot bereitstellen.

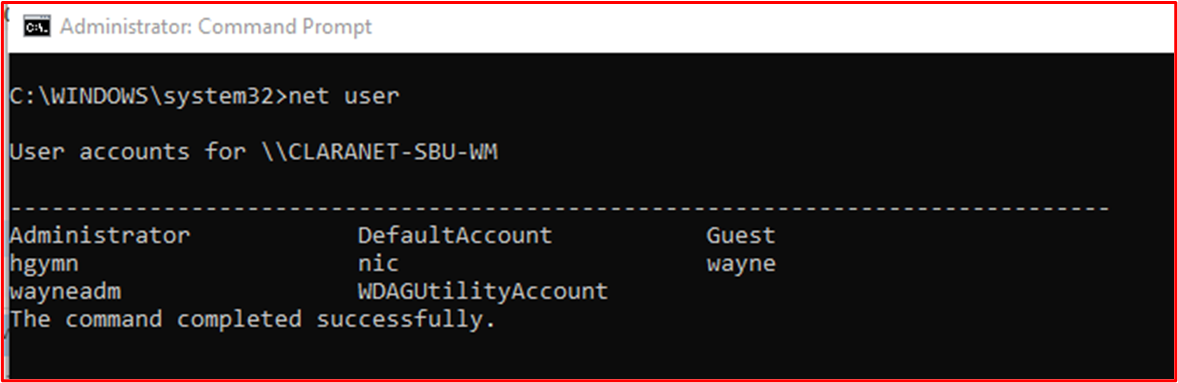

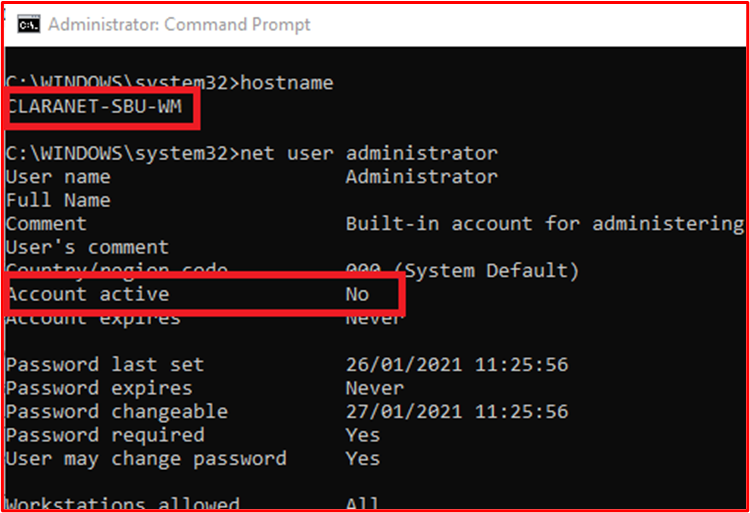

Steuerung 40: Stellen Sie nachweisbare Beweise dafür bereit, dass Standardanmeldeinformationen für die erfassten Systemkomponenten entweder deaktiviert, entfernt oder geändert werden.

Absicht: Obwohl dies immer weniger populär wird, gibt es immer noch Instanzen, in denen Aktivitätsgruppen standardmäßige und gut dokumentierte Benutzeranmeldeinformationen nutzen können, um Produktionssystemkomponenten zu kompromittieren. Ein beliebtes Beispiel hierfür ist Dell iDRAC (Integrated Dell Remote Access Controller). Dieses System kann verwendet werden, um einen Dell Server remote zu verwalten, der von einer Aktivitätsgruppe verwendet werden kann, um die Kontrolle über das Betriebssystem des Servers zu erlangen. Die Standardanmeldeinformationen von root::calvin sind dokumentiert und können häufig von Aktivitätsgruppen verwendet werden, um Zugriff auf Systeme zu erhalten, die von Organisationen verwendet werden. Mit diesem Steuerelement soll sichergestellt werden, dass diese Standardanmeldeinformationen entweder deaktiviert oder entfernt werden.

Beispielbeweisrichtlinien: Es gibt verschiedene Möglichkeiten, wie Beweise gesammelt werden können, um dieses Steuerelement zu unterstützen. Screenshots von konfigurierten Benutzern in allen Systemkomponenten können hilfreich sein, d. h. Screenshots der Linux-Dateien "/etc/shadow" und "/etc/passwd" zeigen, ob Konten deaktiviert wurden. Beachten Sie, dass die Datei "/etc/shadow" erforderlich wäre, um zu veranschaulichen, dass Konten wirklich deaktiviert sind, indem sie beobachten, dass der Kennworthash mit einem ungültigen Zeichen wie "!" beginnt, das angibt, dass das Kennwort nicht verwendet werden kann. Der Rat würde sein, nur wenige Zeichen des Kennworts zu deaktivieren und den Rest zu bearbeiten. Andere Optionen wären für screensharing-Sitzungen, bei denen der Bewerter die Standardanmeldeinformationen manuell testen konnte. In der obigen Diskussion auf Dell iDRAC muss der Bewerter beispielsweise versuchen, sich mit den Standardanmeldeinformationen bei allen Dell iDRAC-Schnittstellen zu authentifizieren.

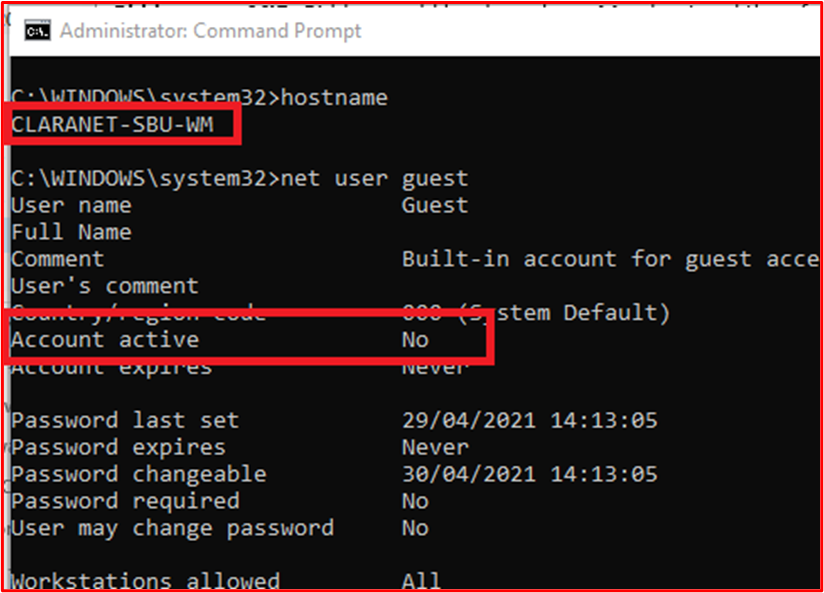

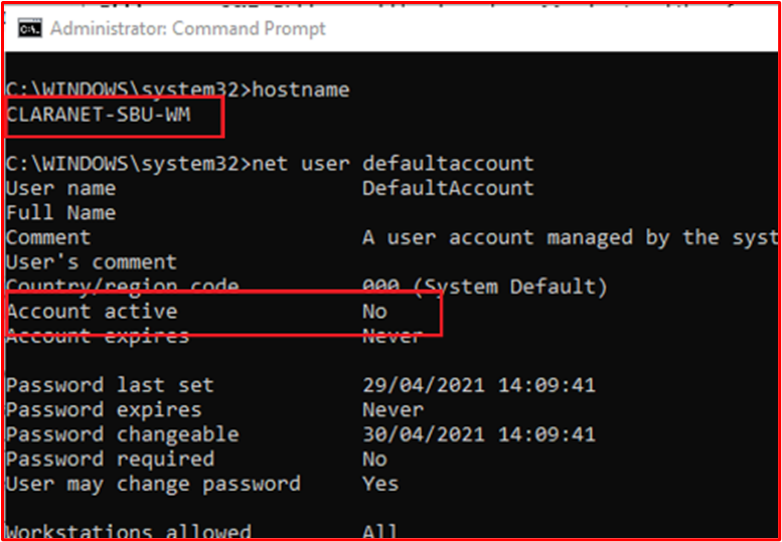

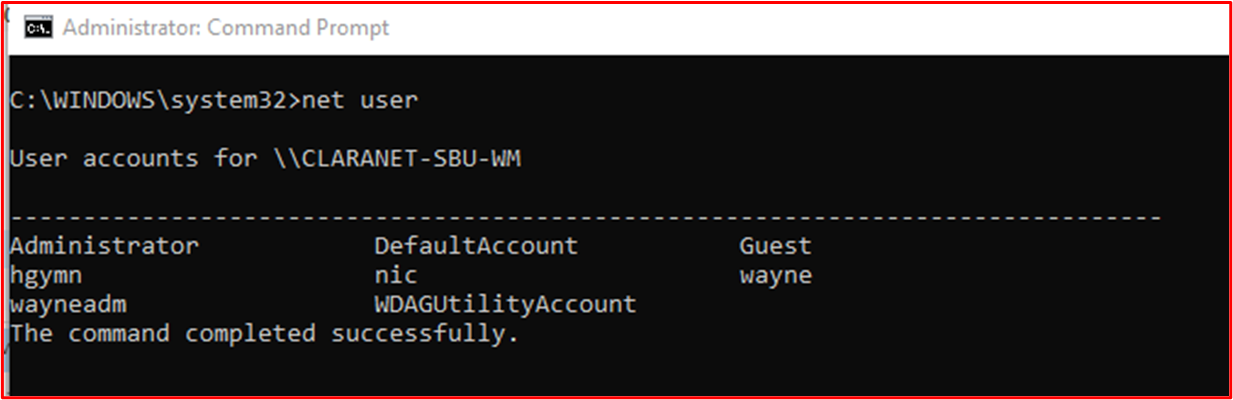

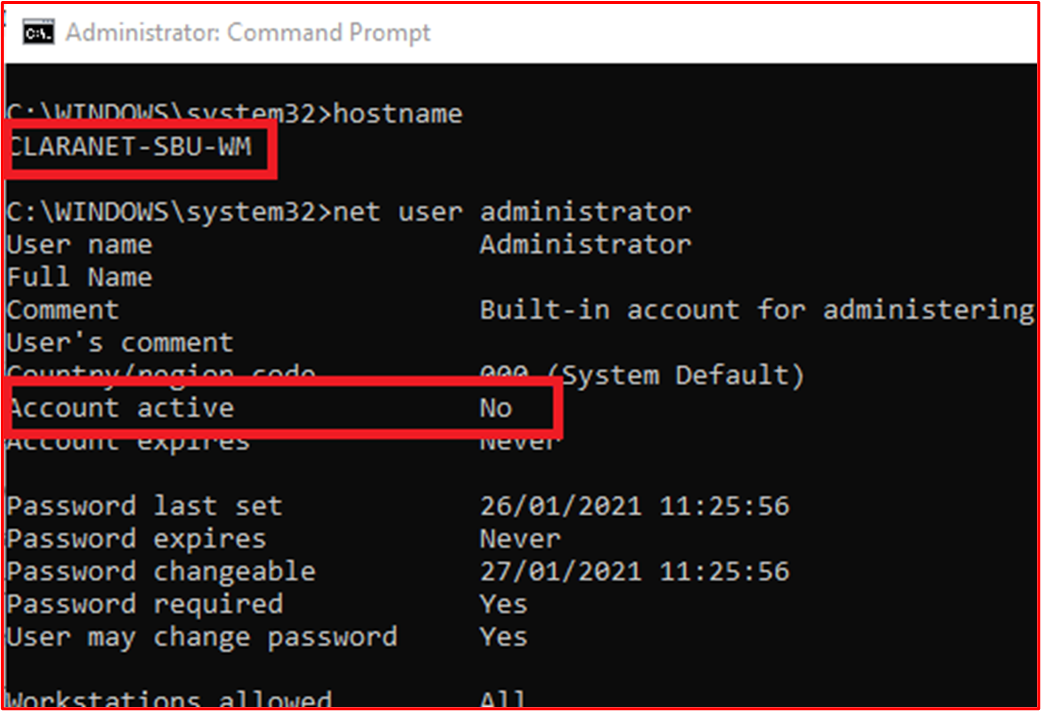

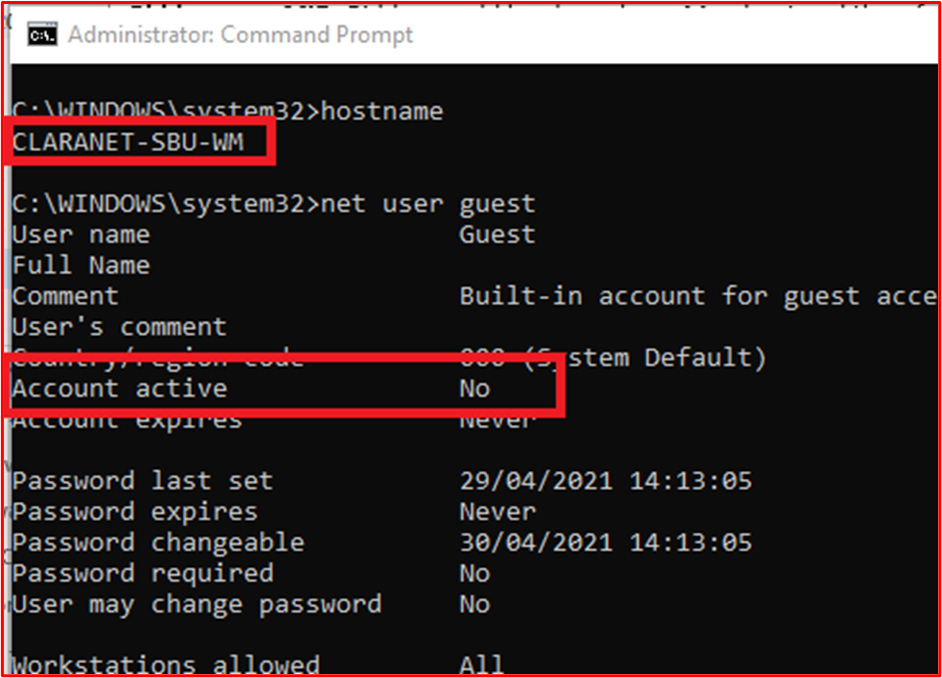

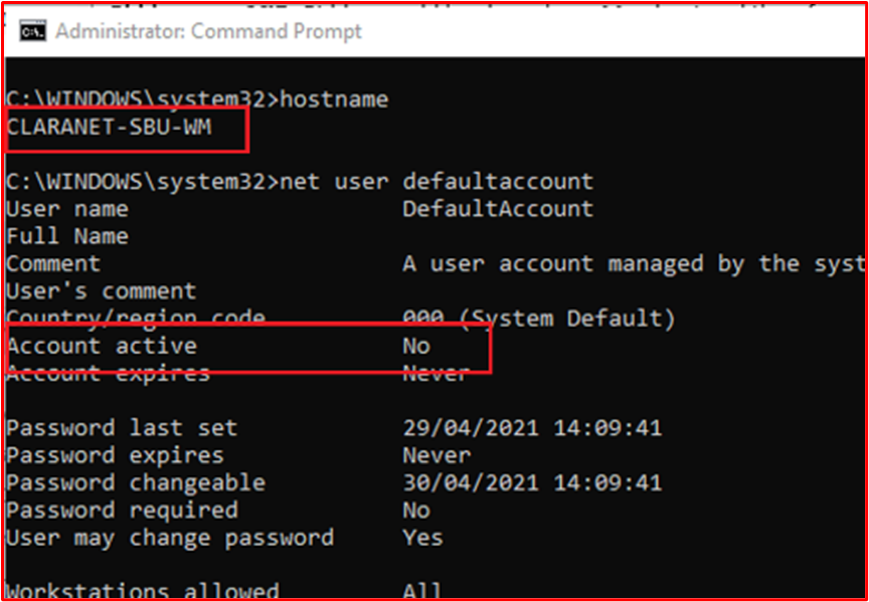

Beispielbeweis: Der folgende Screenshot zeigt Benutzerkonten, die für die bereichsinterne Systemkomponente "CLARANET-SBU-WM" konfiguriert sind. Zeigt mehrere Standardkonten an. Administrator, DefaultAccount und Gast, die folgenden Screenshots zeigen jedoch, dass diese Konten deaktiviert sind.

Der nächste Screenshot zeigt, dass das Administratorkonto für die bereichsinterne Systemkomponente "CLARANET-SBU-WM" deaktiviert ist.

Der nächste Screenshot zeigt, dass das Gastkonto für die bereichsinterne Systemkomponente "CLARANET-SBU-WM" deaktiviert ist.

Dieser nächste Screenshot zeigt, dass defaultAccount für die bereichsinterne Systemkomponente "CLARANET-SBU-WM" deaktiviert ist.

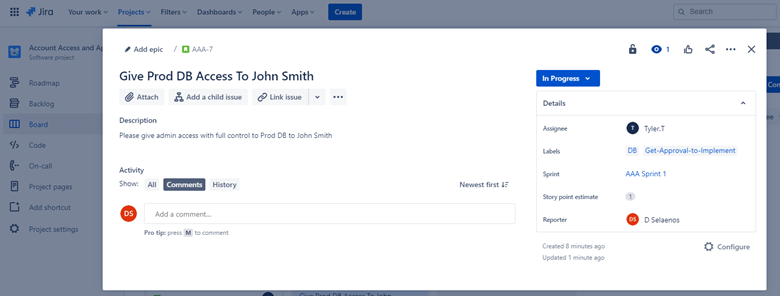

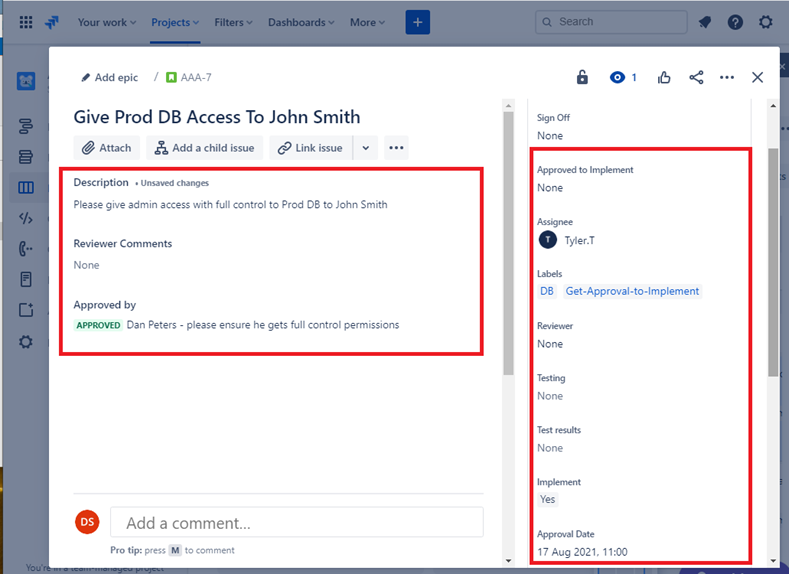

Steuerung 41: Stellen Sie nachweisbare Beweise dafür bereit, dass die Erstellung, Änderung und Löschung eines Kontos einen etablierten Genehmigungsprozess durchläuft.

Absicht: Die Absicht besteht darin, über einen eingerichteten Prozess zu verfügen, um sicherzustellen, dass alle Kontoverwaltungsaktivitäten genehmigt werden, um sicherzustellen, dass Kontoberechtigungen die Prinzipien der geringsten Rechte beibehalten und dass Kontoverwaltungsaktivitäten ordnungsgemäß überprüft und nachverfolgt werden können.

Beispielrichtlinien für Nachweise: Der Nachweis erfolgt in der Regel in Form von Änderungsanforderungstickets, ITSM-Anforderungen (IT Service Management) oder Papierarbeiten, die zeigen, dass Anforderungen für Konten, die erstellt, geändert oder gelöscht werden sollen, einen Genehmigungsprozess durchlaufen haben.

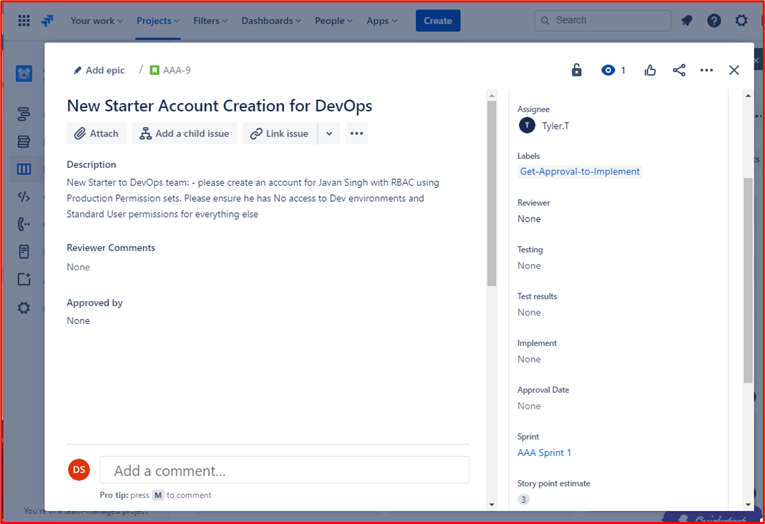

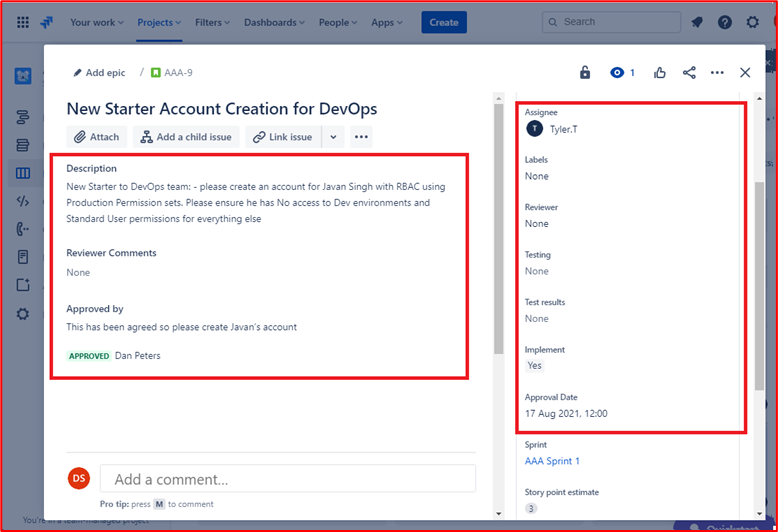

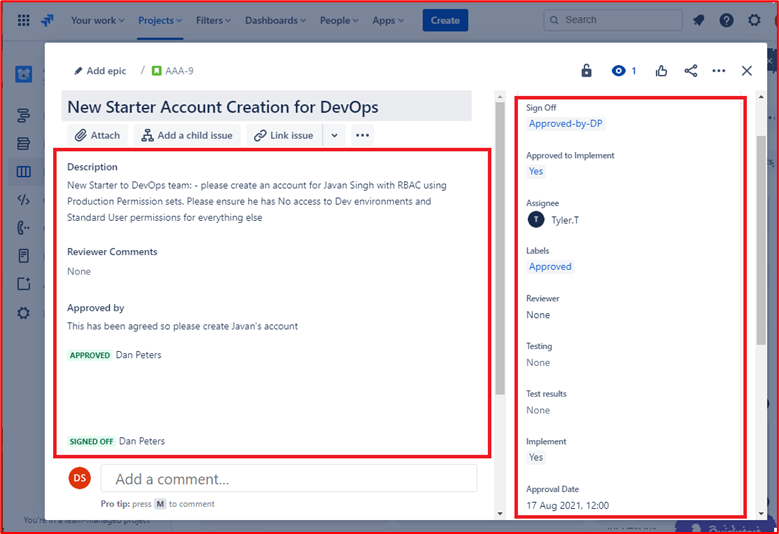

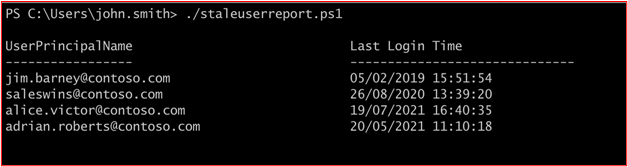

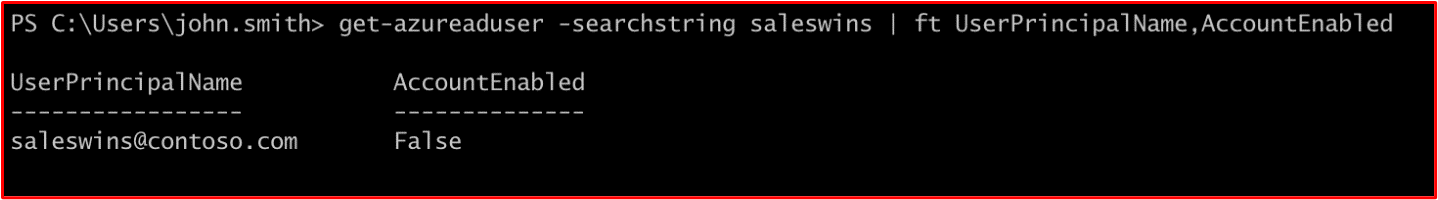

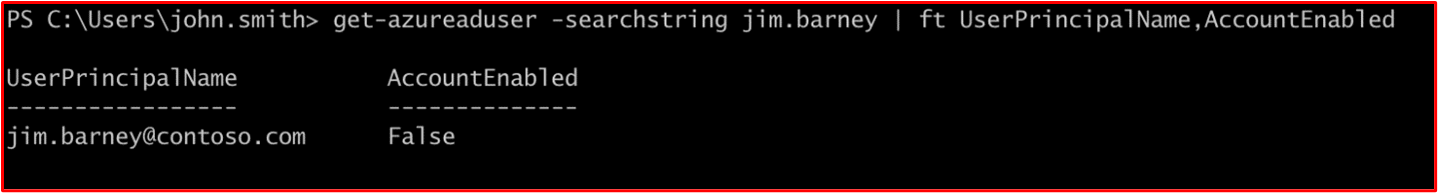

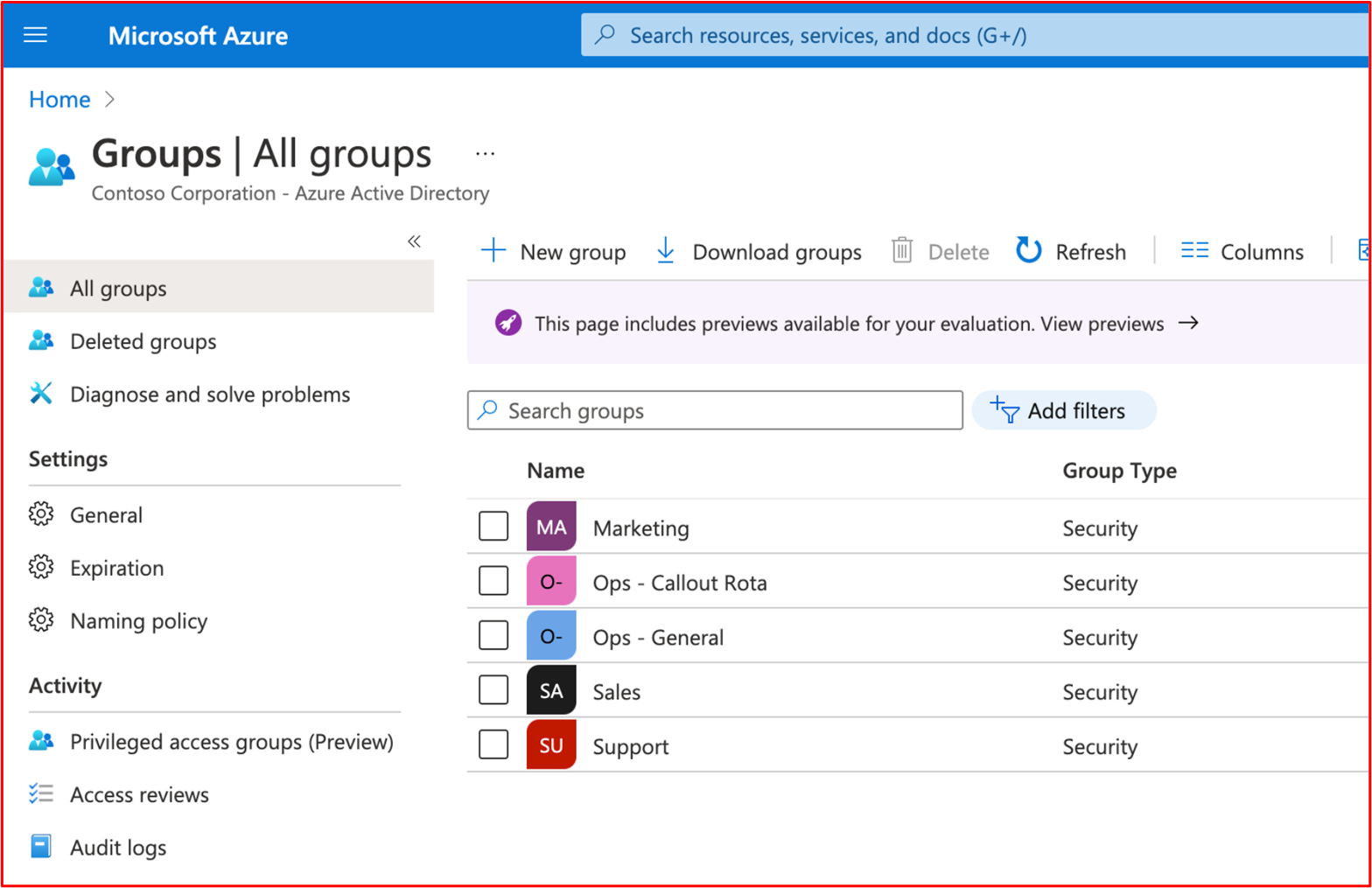

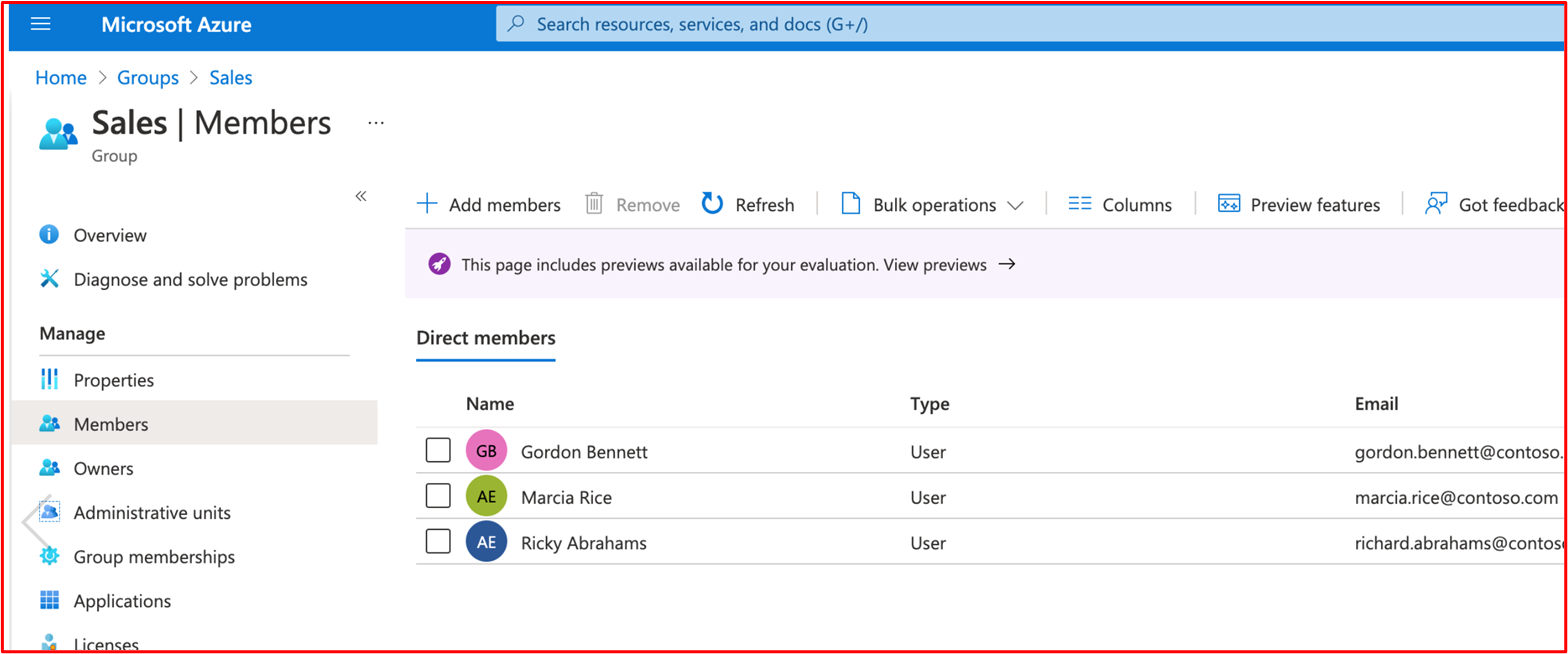

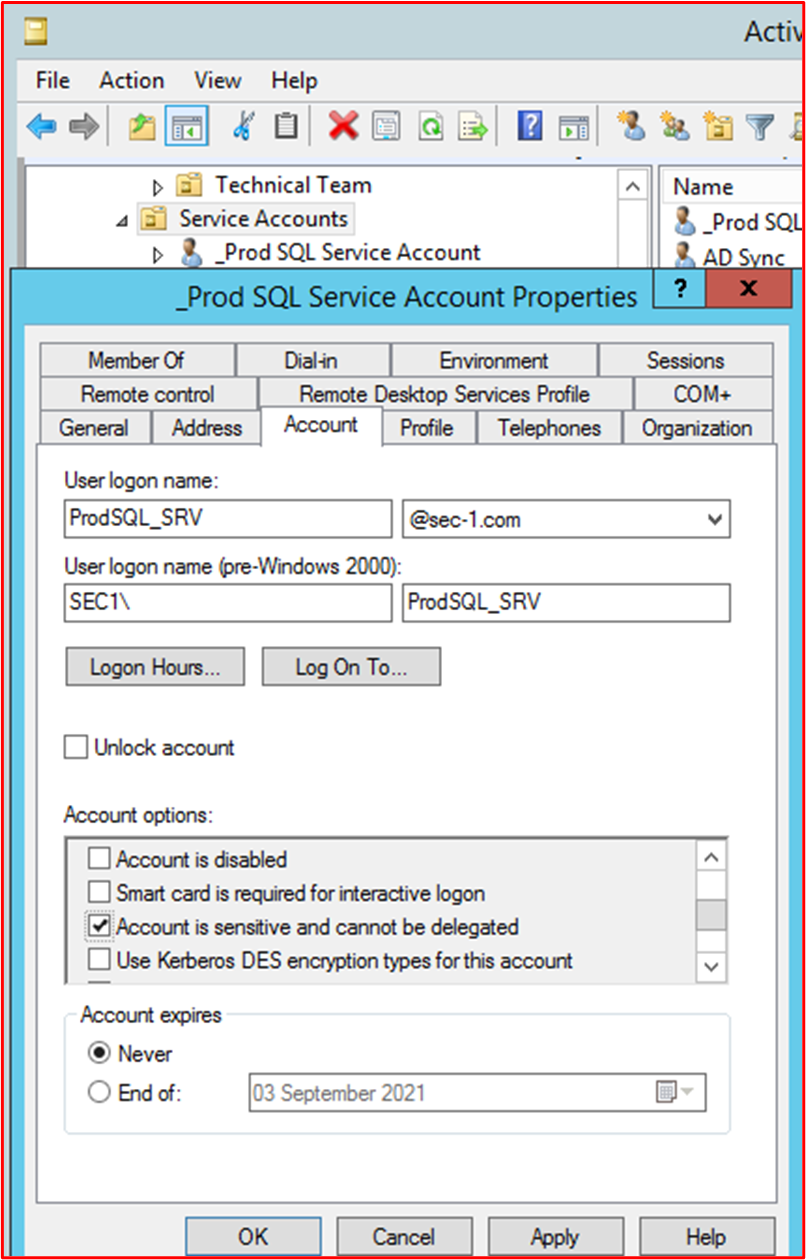

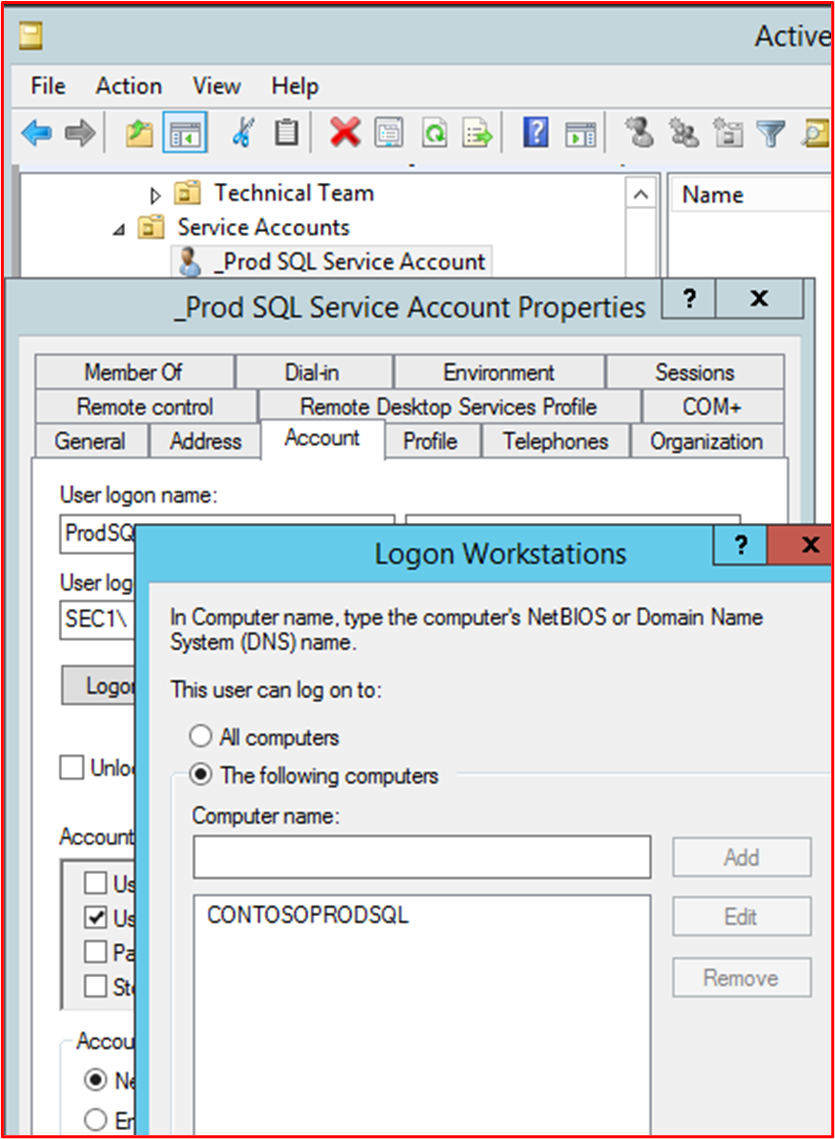

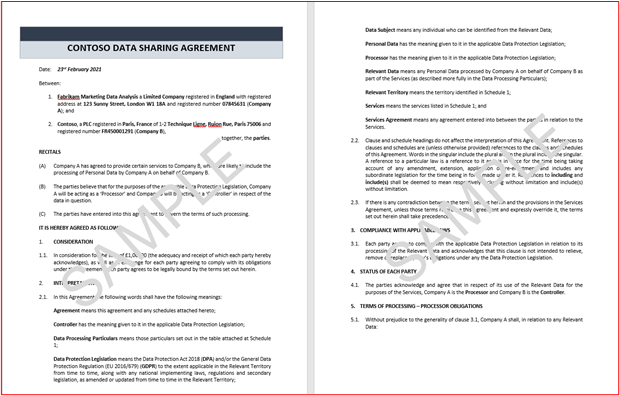

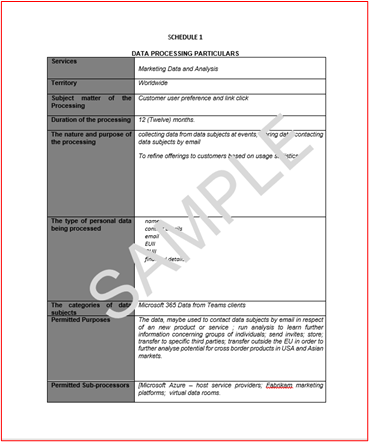

Beispielbeweis: Die folgenden Abbildungen zeigen die Kontoerstellung für einen neuen Starter für das DevOps-Team, das über eine rollenbasierte Zugriffssteuerungseinstellung basierend auf den Berechtigungen der Produktionsumgebung ohne Zugriff auf die Entwicklungsumgebung und standardmäßigen nicht privilegierten Zugriff auf alles andere verfügen muss.

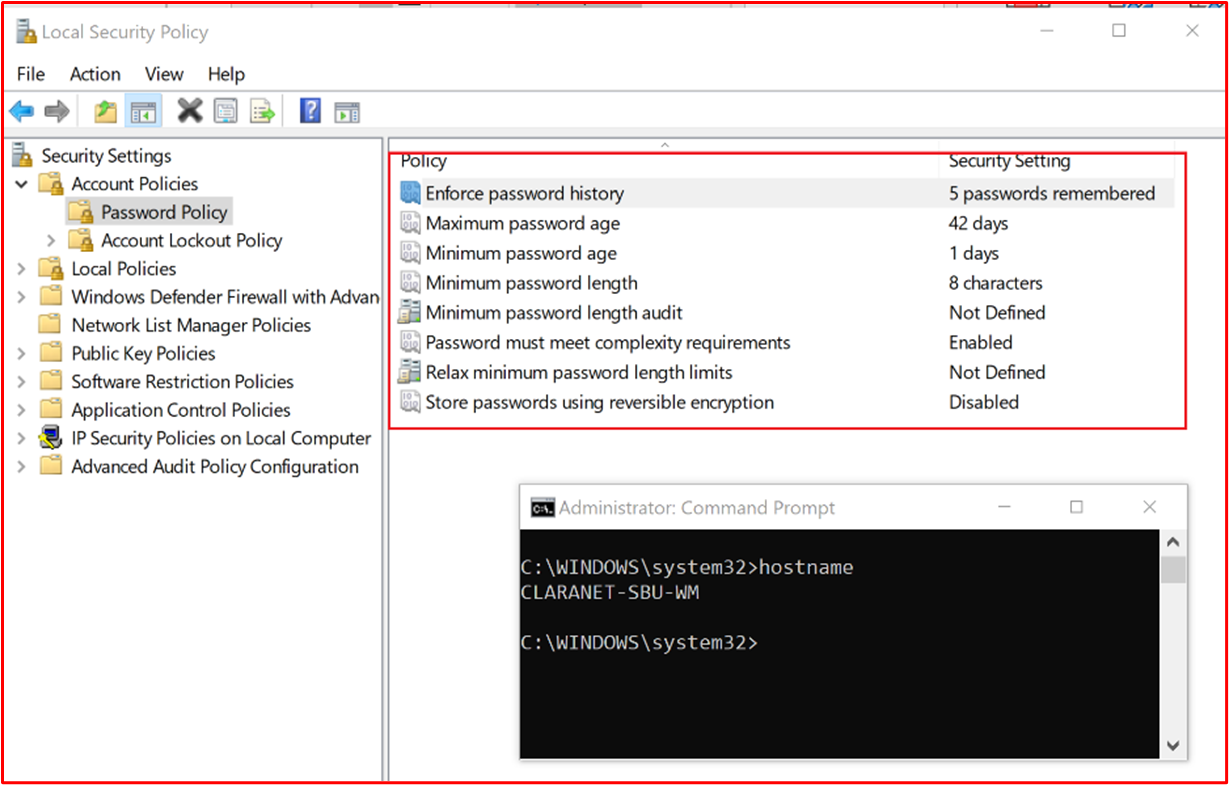

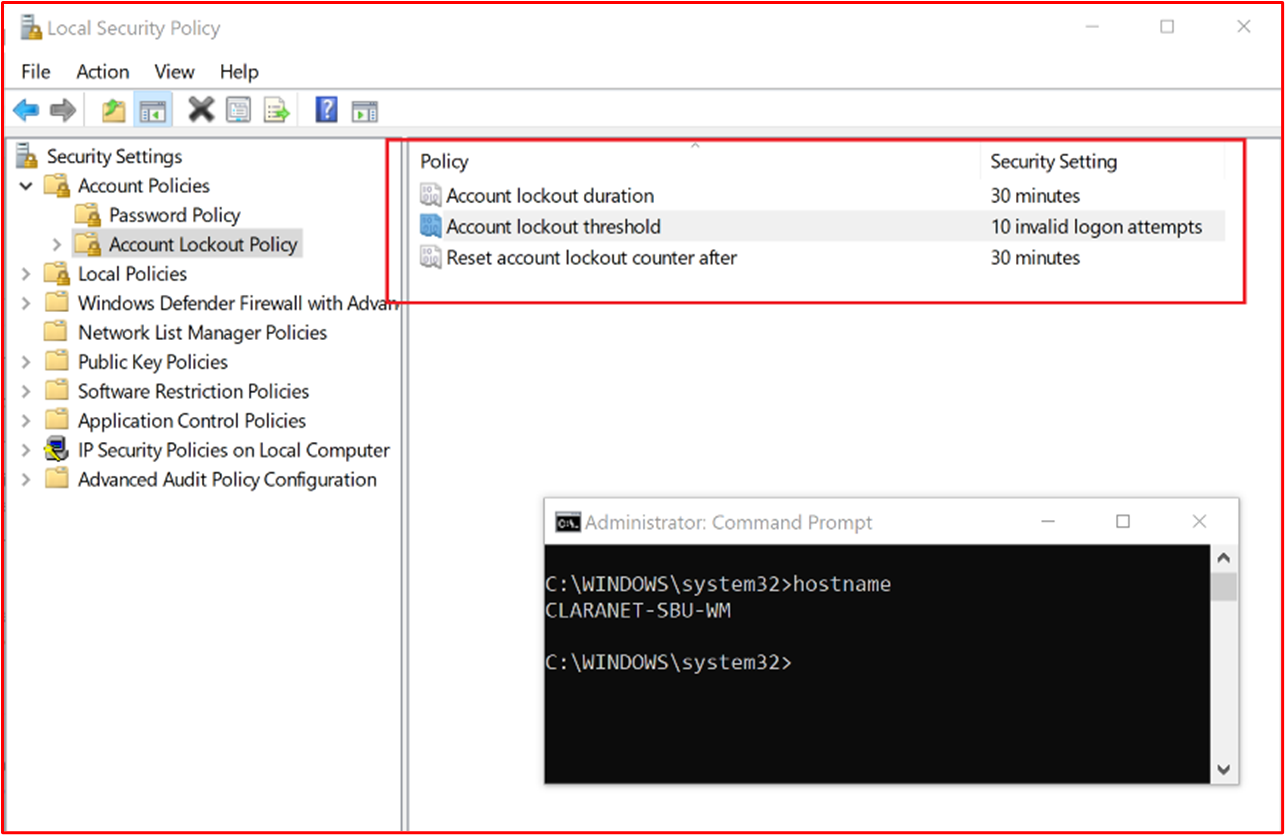

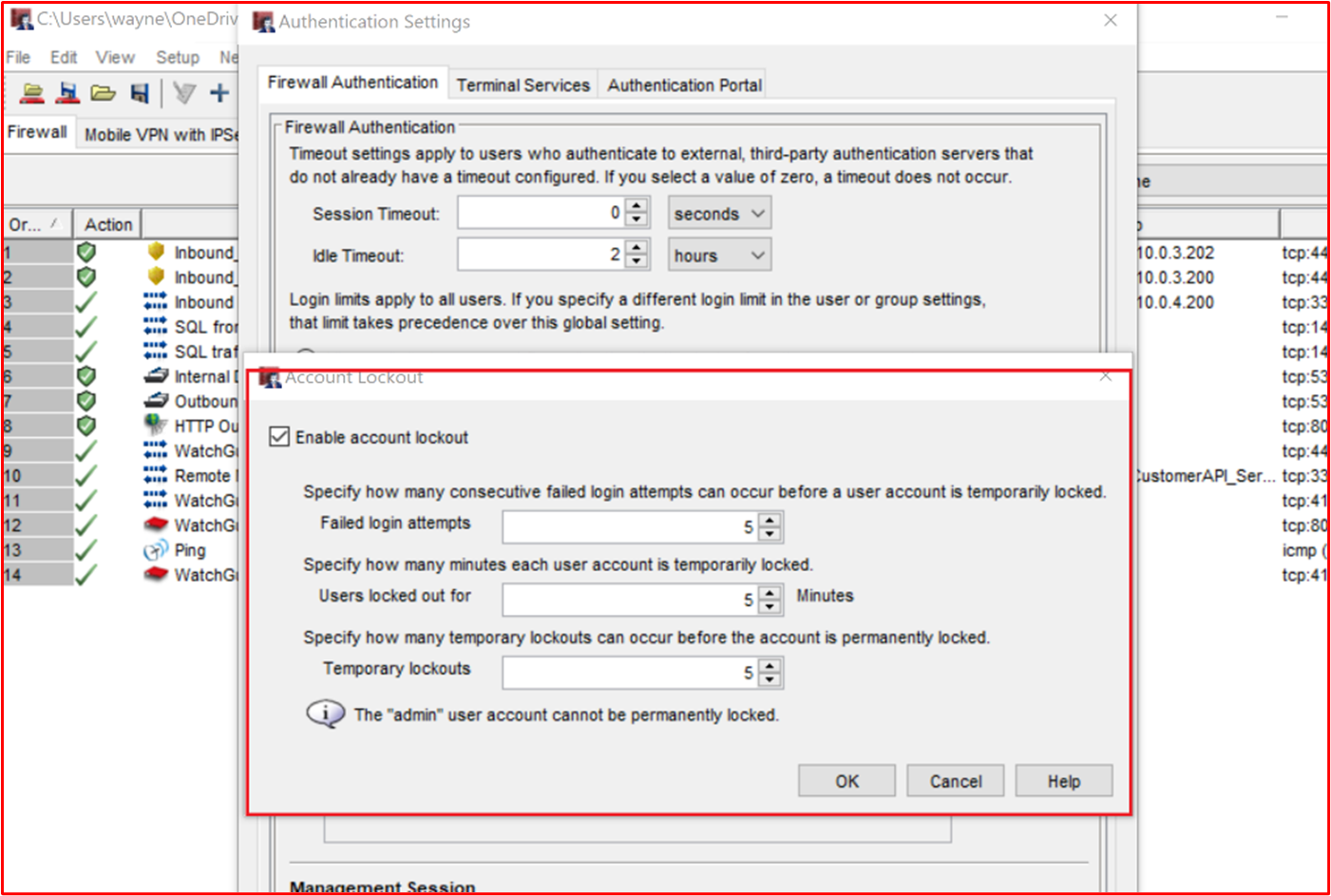

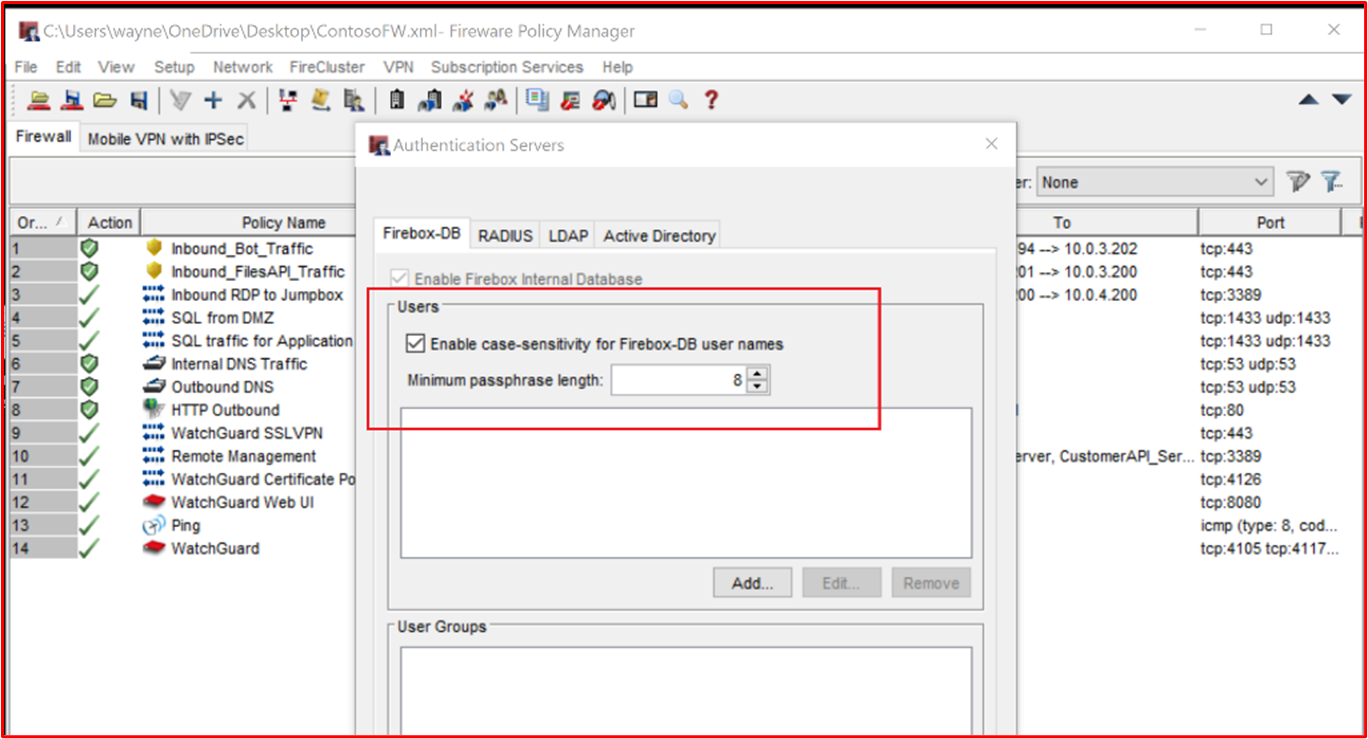

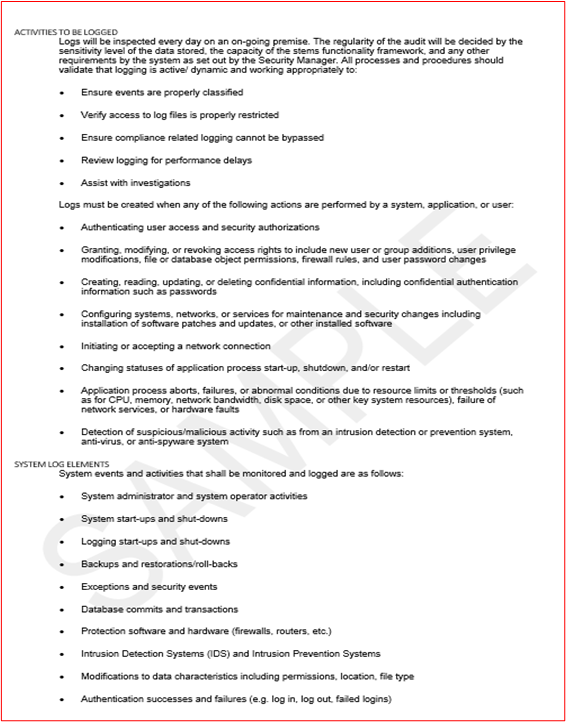

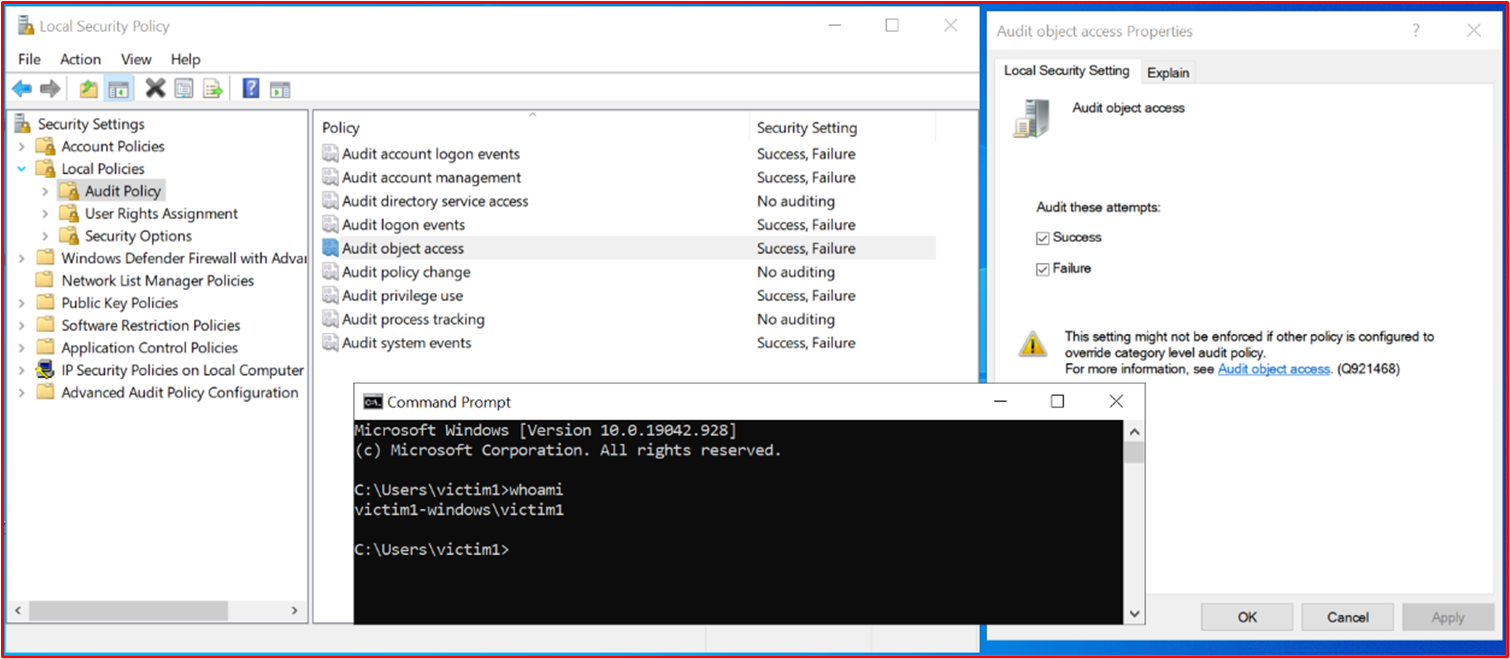

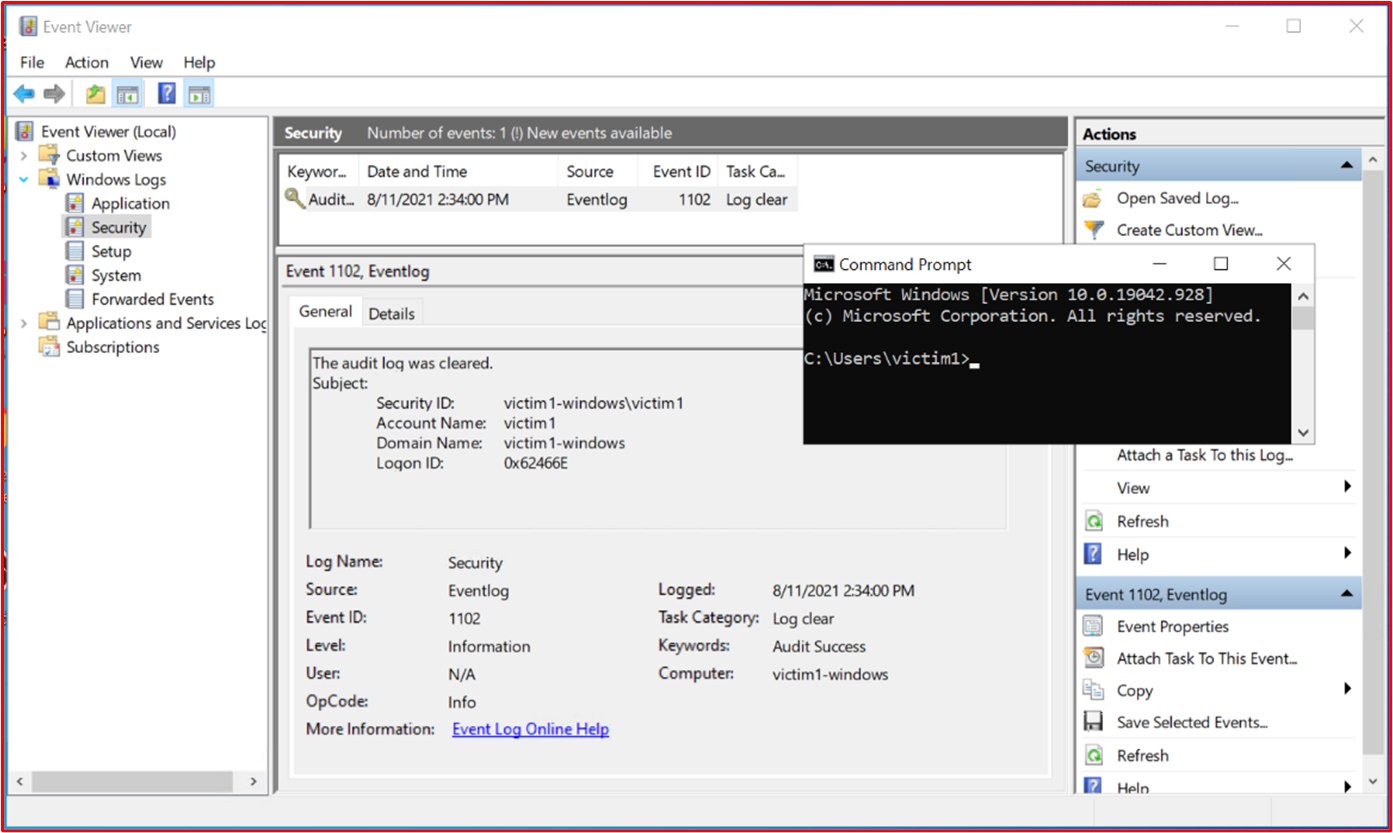

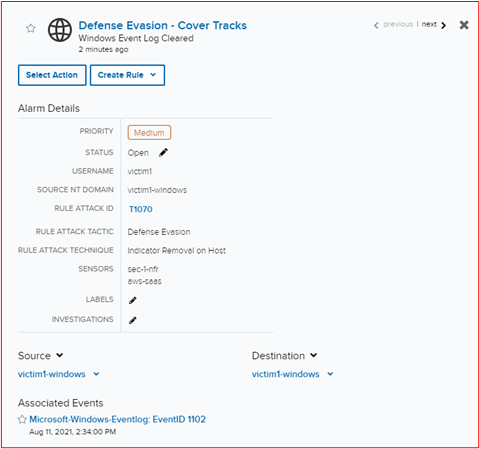

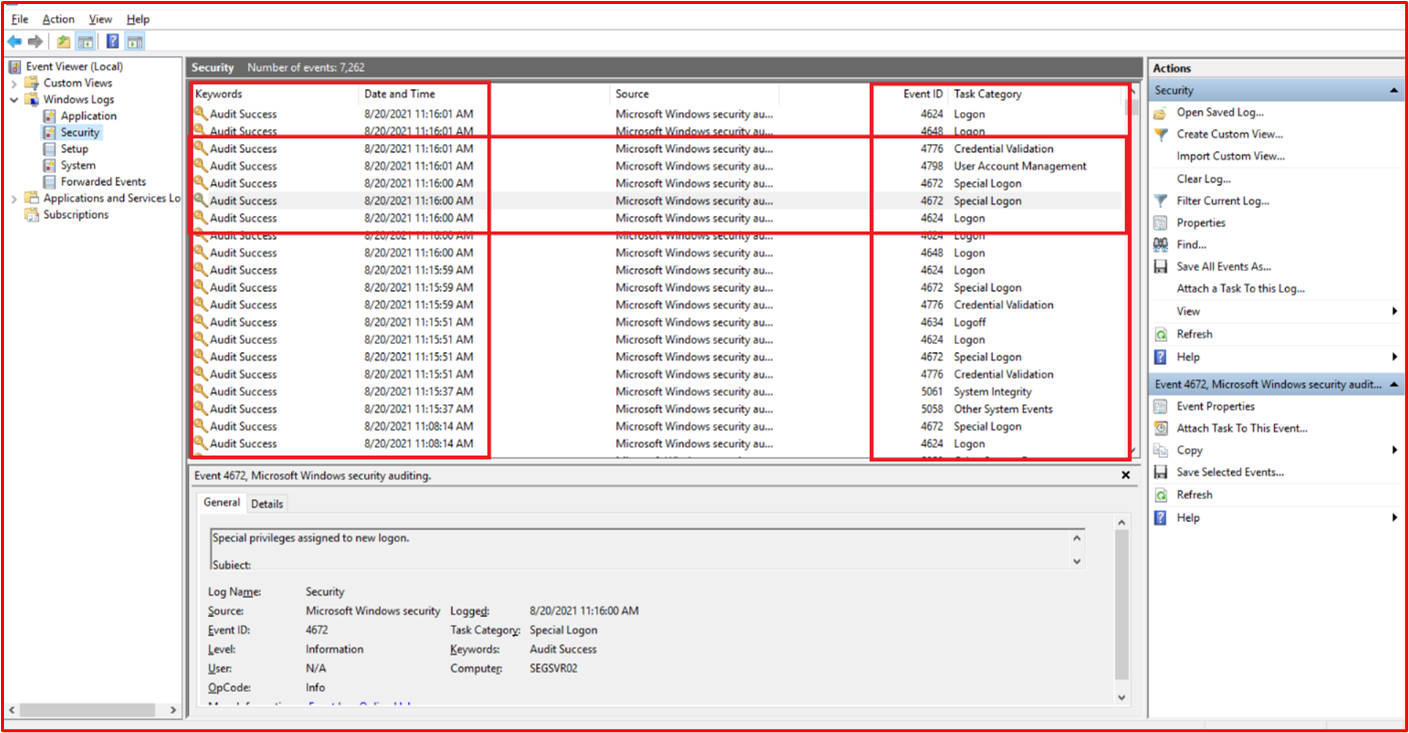

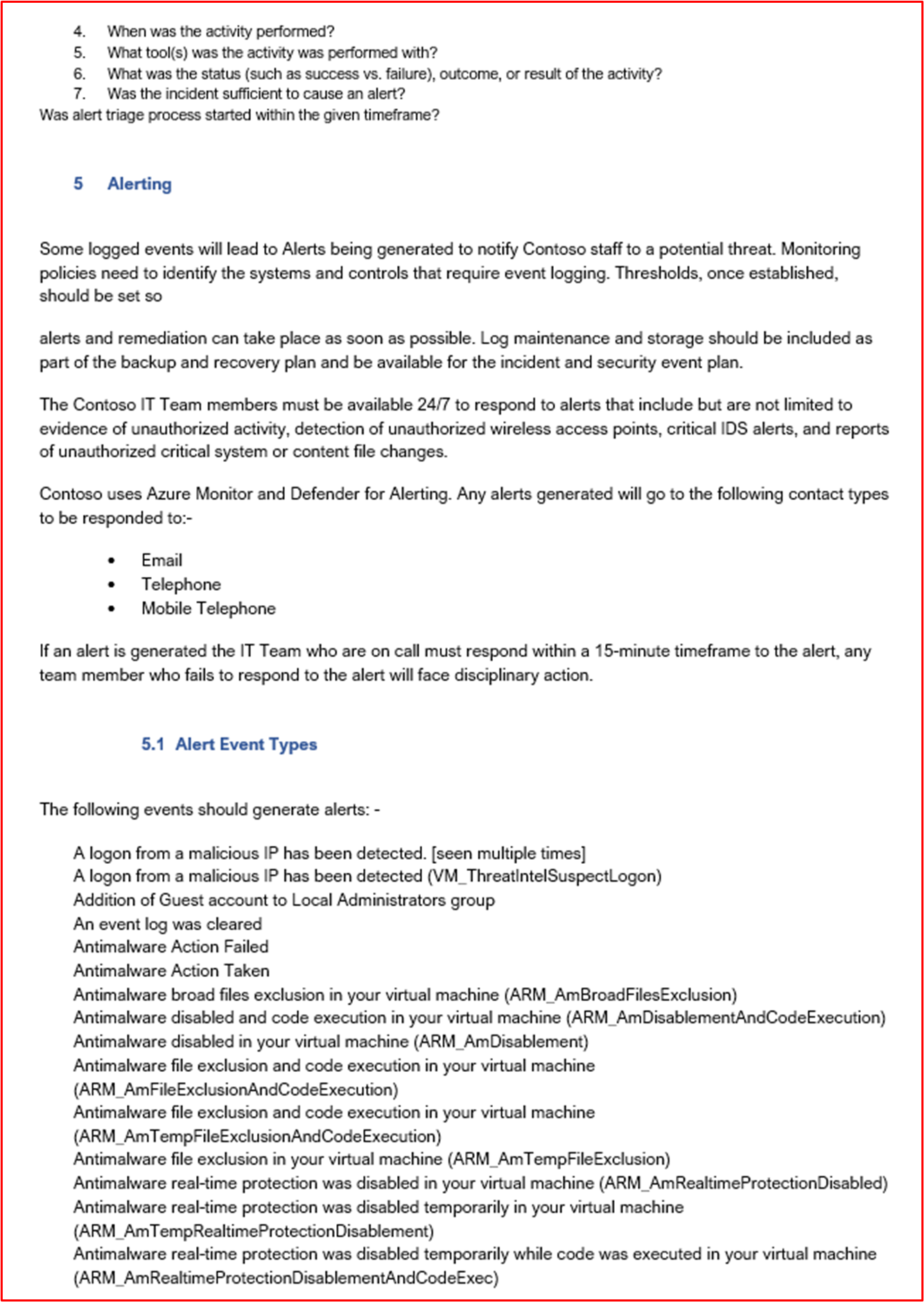

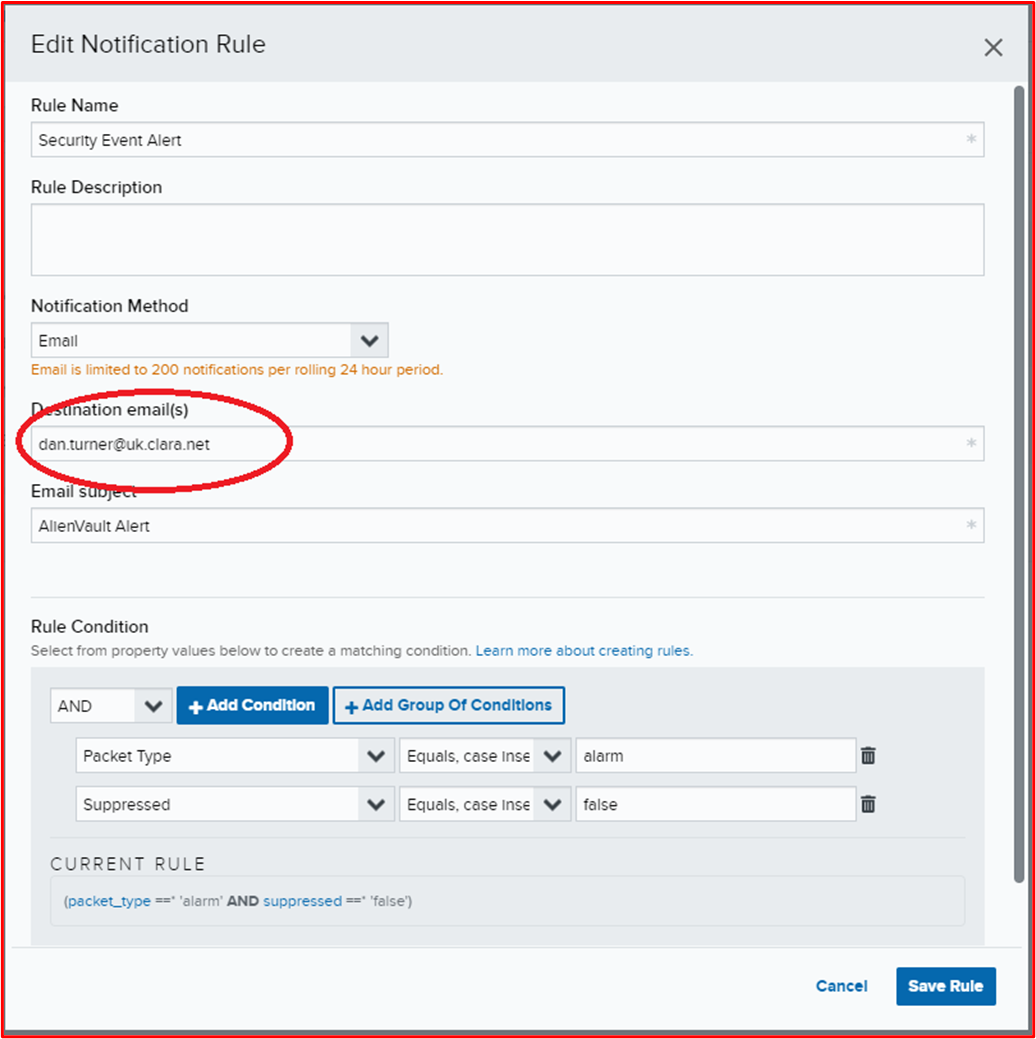

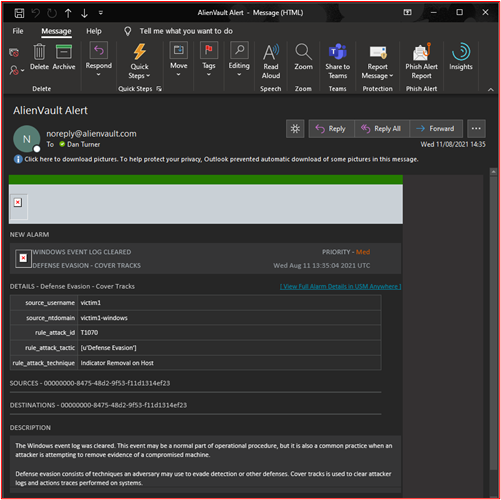

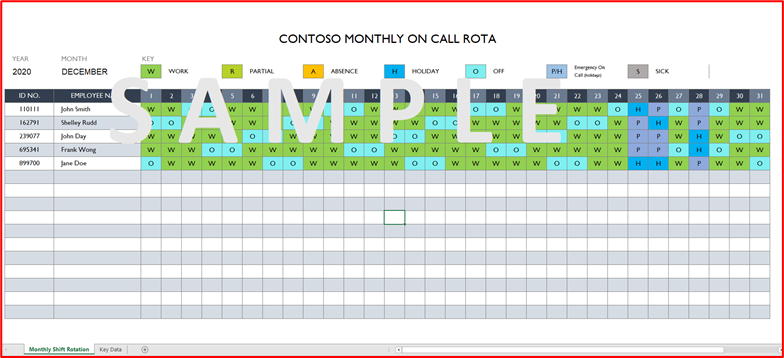

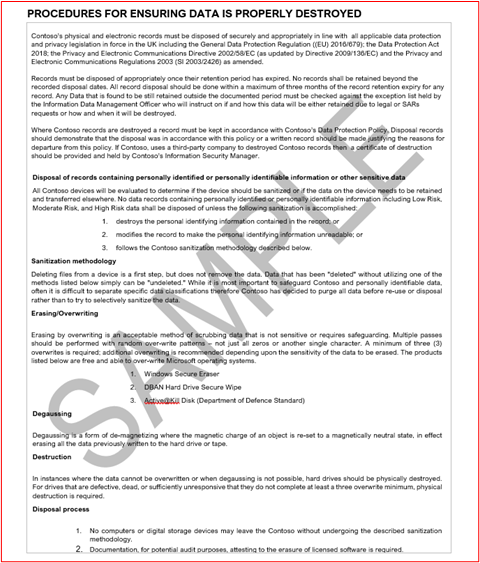

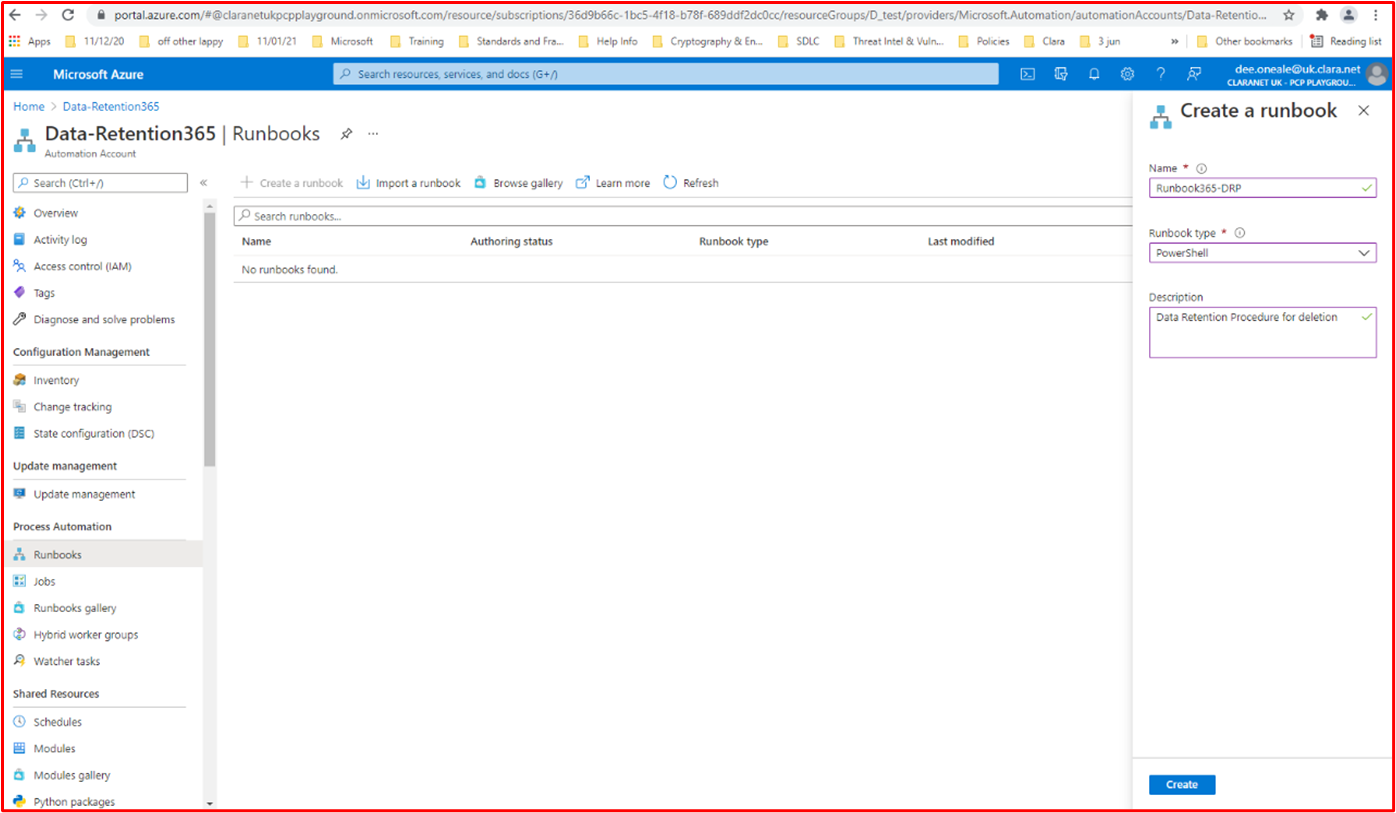

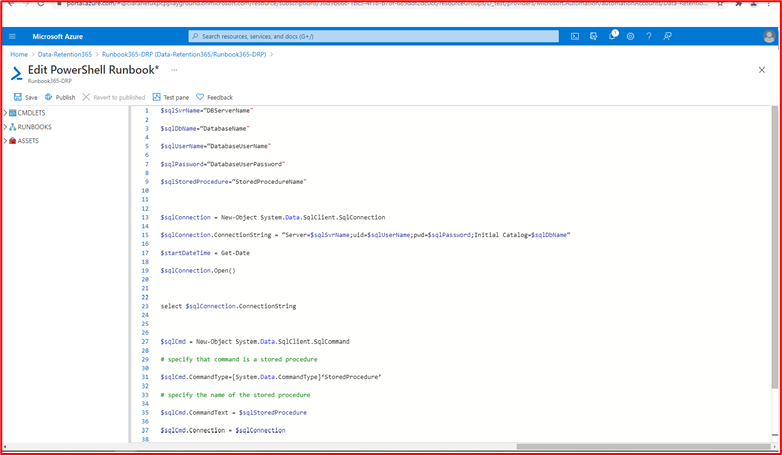

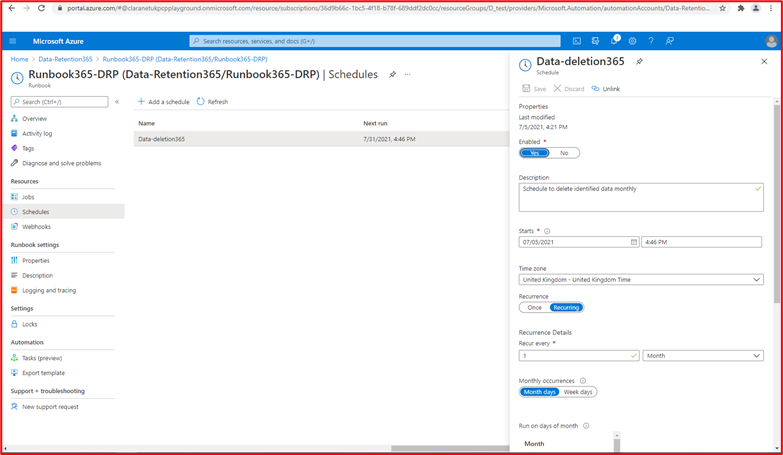

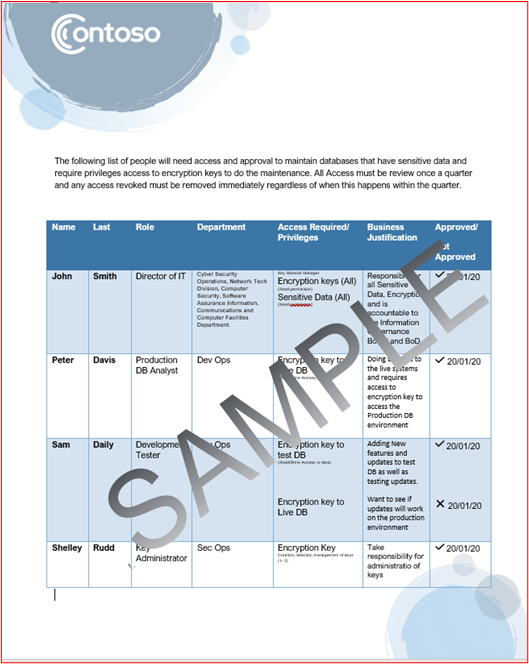

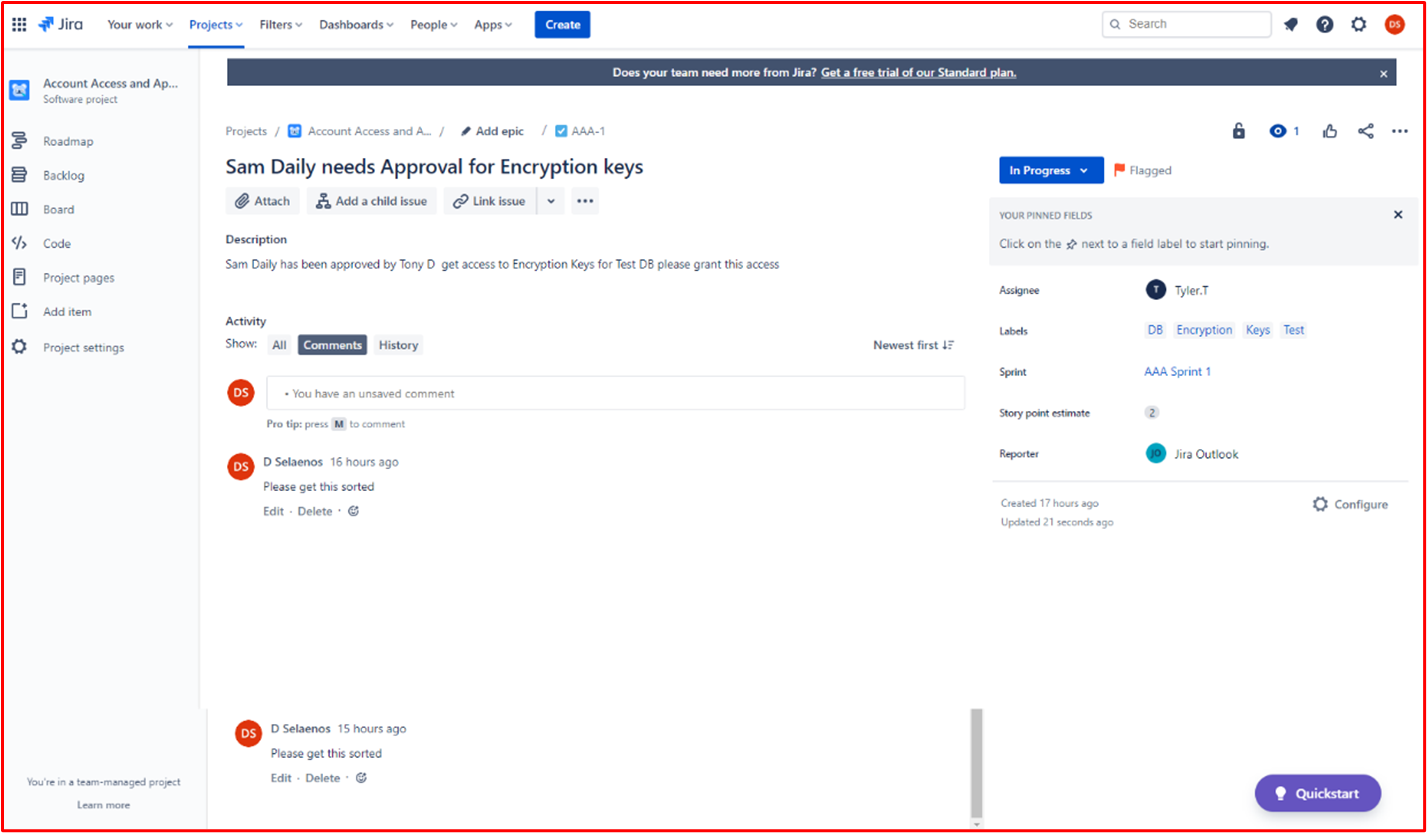

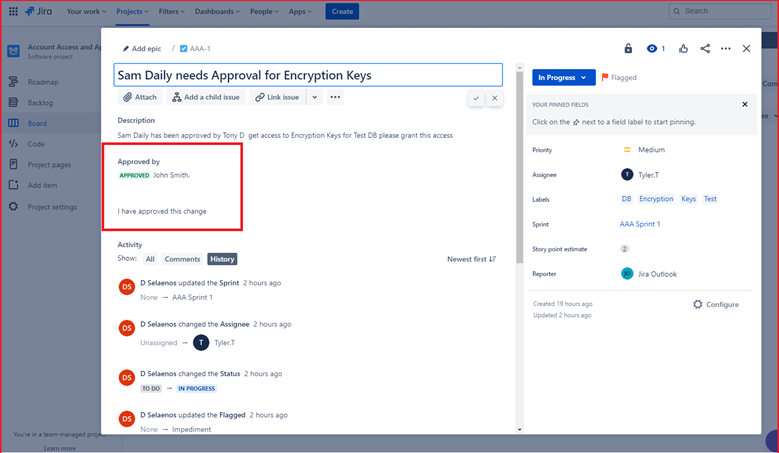

Die Kontoerstellung hat den Genehmigungsprozess und den Abmeldeprozess durchlaufen, nachdem das Konto erstellt und das Ticket geschlossen wurde.