Entwerfen der Identity Governance

Identity Governance ist die Verwaltung von Identitäts- und Zugriffsrechten für mehrere Anwendungen und Dienste, um Sicherheits- und gesetzliche Anforderungen zu erfüllen. Identitätsgovernance in Microsoft Entra ID ermöglicht Es Ihnen, Ein gleichgewicht zwischen Sicherheit und Produktivität zu erzielen, indem Sie sicherstellen, dass die richtigen Personen zur richtigen Zeit über den richtigen Zugriff auf die richtigen Ressourcen verfügen.

Mit Identity Governance können Sie die folgenden Aufgaben für Dienste und Anwendungen sowohl lokal als auch in der Cloud verwalten:

Steuern des Identitätslebenszyklus. Automatisieren Sie Benutzerlebenszyklusereignisse wie Hinzufügen, Verschieben und Verlassen von Aktionen, um sowohl Sicherheits- als auch Produktivitätsanforderungen zu erfüllen.

Steuern des Zugriffslebenszyklus. Schnelles Verwalten von Änderungen an Zugriffsrechten mithilfe von Self-Service-Anforderungen und Überwachen von Lebenszyklusereignissen.

Schützen des privilegierten Zugriffs für die Verwaltung. Steuern Des Zugriffs auf privilegierte Ressourcen, um das Risiko übermäßiger, unnötiger oder missbrauchter Rechte zu verringern.

Identitätslebenszyklus

Wenn Sich Ihre organization über mehrere Microsoft Entra Mandanten erstreckt, verfügen Sie über interne Identitäten wie Lehrkräfte und Schüler sowie über externe Identitäten wie Mitarbeiter anderer Schulen.

- Interne Identitäten sind solche, die in dem Mandanten erstellt wurden, den Sie derzeit verwalten.

- Externe Identitäten werden außerhalb des aktuellen Mandanten erstellt und zugriff gewährt. Sie können mithilfe Microsoft Entra B2B-Zusammenarbeit hinzugefügt werden.

Identitätslebenszyklusverwaltung hilft dabei, die Grundlage für Identitätsgovernance zu schaffen. Sie müssen die Lebensdauer interner und externer Identitäten sowie deren Beziehungen zu Ihren Ressourcen verwalten.

Jeder in der organization verfügt über eine eigene Teilmenge von Ressourcen, die für seine Arbeit erforderlich sind. Ohne eine definierte Liste der Für jedes Projekt benötigten Rollen ist die Verwaltung des Zugriffs eine Herausforderung. Wenn interne oder externe Identitäten einem organization beitreten, innerhalb eines organization verschieben oder diese verlassen, sollten sich deren Identitäts- und Ressourcenzugriff mit ihnen anpassen. Die automatische Bereitstellung von Benutzern in Microsoft Entra ID kann dabei helfen, diese Herausforderung zu lösen, indem sie die Erstellung, Wartung und endgültige Löschung von Benutzeridentitäten in allen Anwendungen für eine bessere Zusammenarbeit erleichtert.

Benutzerbereitstellung

Herkömmliche Bereitstellungsmethoden wie das Hochladen von CSV-Dateien oder benutzerdefinierten Skripts zum Synchronisieren von Benutzerdaten sind fehleranfällig, unsicher und schwer zu verwalten.

Bei der automatischen Bereitstellung werden Benutzeridentitäten und Rollen in Cloud-Anwendungen erstellt, auf die Benutzer Zugriff erhalten müssen. Zusätzlich zu der Erstellung von Benutzeridentitäten schließt die automatische Bereitstellung auch die Wartung und Entfernung von Benutzeridentitäten ein, wenn sich deren Status oder Rolle ändert.

Es wird empfohlen, dass große Bildungseinrichtungen den automatisierten Microsoft Entra-Benutzerbereitstellungsdienst verwenden. Dieser Dienst bietet die Integration mit cloudbasierten Personalanwendungen wie Workday und SuccessFactors und ermöglicht Es Ihnen, die folgenden Vorteile zu nutzen:

Maximiert die Effizienz und Genauigkeit von Bereitstellungsprozessen

Spart Kosten im Zusammenhang mit dem Hosten und Verwalten von benutzerdefinierten Bereitstellungslösungen und Skripts

Schützt Ihre organization, indem die Identitäten von Benutzern sofort aus wichtigen SaaS-Apps entfernt werden, wenn sie die organization

Einfaches Bereitstellen einer großen Anzahl von Benutzern für eine bestimmte SaaS-Anwendung oder ein bestimmtes SaaS-System

Konsistente Richtlinien, die bestimmen, wer bereitgestellt wird und wer sich bei einer Anwendung anmelden kann

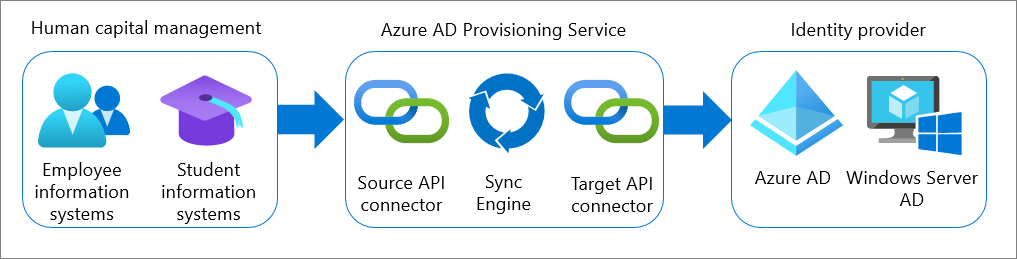

Eingehende Benutzerbereitstellung

Die eingehende Benutzerbereitstellung ist der Prozess, bei dem Benutzerdaten von der HCM-Anwendung (Human Capital Management) eines organization an Microsoft Entra ID oder lokales Active Directory fließen. Die Integration ist möglich, wenn die HCM-Anwendung das SCIM-Protokoll unterstützt. Die Integration ist auch mit cloudbasierten HCM-Systemen möglich, die BEREITSTELLUNGs-API-Connectors bereitstellen.

Weitere Informationen finden Sie unter Planen einer HR-Cloudanwendung zum Microsoft Entra der Benutzerbereitstellung.

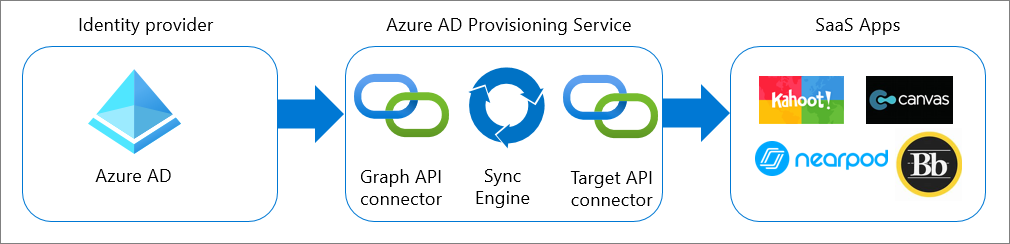

Ausgehende Benutzerbereitstellung

Ausgehende Benutzerbereitstellung oder App-Bereitstellung bezieht sich auf die automatische Erstellung von Benutzeridentitäten und Rollen in den SaaS-Anwendungen (Software-as-a-Service) in der Cloud, auf die Benutzer zugreifen müssen. Die App-Bereitstellung ist für vorab integrierte Anwendungen im Microsoft Entra SaaS-Apps-Katalog) und Anwendungen verfügbar, die SCIM 2.0 unterstützen.

Weitere Informationen finden Sie unter Planen einer automatischen Benutzerbereitstellung.

Zugriffslebenszyklus

Ihre EDU-organization benötigen einen Prozess, um den Zugriff über die anfängliche Erstellung und Bereitstellung hinaus zu verwalten. Im Idealfall sollten Sie auch in der Lage sein, effizient zu skalieren, um Zugriffsrichtlinien und -kontrollen kontinuierlich zu entwickeln und zu erzwingen.

Gruppenverwaltung durch den Benutzer

Verwenden Sie nach Möglichkeit die Self-Service-Gruppenverwaltung , um die folgenden Vorteile zu nutzen:

Sicherheit. Administratoren können Regeln für Gruppen festlegen, die in Microsoft Entra ID basierend auf Benutzerattributen erstellt werden. Dadurch können Mitglieder automatisch zu einer Sicherheitsgruppe hinzugefügt oder daraus entfernt werden. Diese dynamischen Gruppen können verwendet werden, um Zugriff auf Anwendungen oder Cloudressourcen zu gewähren und Mitgliedern Lizenzen zuzuweisen. Richtlinien für bedingten Zugriff können die Sicherheit weiter erhöhen, indem sie sicherstellen, dass legitime Benutzer auf eine App zugreifen. Sie können beispielsweise eine Gruppe auswählen, die alle Mitglieder der Personalabteilung enthält, wenn eine HR-App als Cloud-App ausgewählt wird.

Kostengünstig. Reduziert die Kosten, den Zeitaufwand und die Arbeitsauslastung des IT-Supports mit Self-Service-Gruppenmitgliedschaft. Mit dem Self-Service-Gruppenverwaltungsfeature können Sie die Gruppenverwaltung an Ihre Benutzer delegieren. Mit diesem Feature können sie Gruppen erstellen und Mitgliedschaften in Gruppen verwalten, die sie besitzen.

Self-Service. Delegiert die Gruppenverwaltung an Ihre Benutzer. Mit den Funktionen für die Self-Service-Gruppenverwaltung können Benutzer Gruppen erstellen und Mitgliedschaften in Gruppen verwalten, die sie besitzen. Diese Gruppen können dann verwendet werden, um Den Zugriff auf Anwendungen zuzuweisen. Wenn Sie beispielsweise der Fakultätsabteilung zugriff auf die Verwendung von fünf verschiedenen SaaS-Anwendungen zuweisen möchten, können Sie eine Gruppe erstellen, die die Benutzer in der Fakultätsabteilung enthält, und diese Gruppe dann den fünf SaaS-Anwendungen zuweisen, die von der Fakultät benötigt werden.

Laden Sie das Whitepaper Microsoft Entra Self-Service Group Management herunter, um einen ausführlichen Einblick in die Self-Service-Gruppenverwaltung zu finden.

Berechtigungsverwaltung

Die Verwaltung des Benutzerzugriffs auf Ressourcen in großen EDUs ist eine Herausforderung, noch mehr, wenn Sie über eine Kombination aus internen und externen Benutzern mandantenübergreifend verfügen. Mit der Berechtigungsverwaltung können Benutzer, einschließlich Gästen, Zugriff auf ein Zugriffspaket anfordern, das Zugriff über Gruppen, Anwendungen und SharePoint-Websites hinweg gewährt. Außerdem können Sie die Identität und den Zugriffslebenszyklus im großen Stil verwalten, indem Sie Zugriffsanforderungsworkflows, Zugriffszuweisungen, Überprüfungen und Ablauf automatisieren.

Hier sind die Ressourcentypen aufgeführt, auf die Sie den Benutzerzugriff mit der Berechtigungsverwaltung verwalten können:

Mitgliedschaft in Microsoft Entra Sicherheitsgruppen

Mitgliedschaft bei Microsoft 365-Gruppen und Teams

Zuweisung zu Microsoft Entra Unternehmensanwendungen, einschließlich SaaS-Anwendungen und benutzerdefinierten integrierten Anwendungen, die Verbund-/einmaliges Anmelden und/oder die Bereitstellung unterstützen

Mitgliedschaft bei SharePoint Online-Websites

Auf Pakete zugreifen

Die Berechtigungsverwaltung ermöglicht das Definieren von Zugriffspaketen, die eine Gruppe von Ressourcen darstellen, die Benutzern als Einheit zugewiesen werden, einen Gültigkeitszeitraum festzulegen, Genehmigungsworkflows usw. festzulegen. Mit Zugriffspaketen können Sie eine einmalige Einrichtung von Ressourcen und Richtlinien durchführen, die den Zugriff für die Lebensdauer des Zugriffspakets automatisch verwaltet.

Zugriffspakete müssen in einem Container gespeichert werden, der als Katalog bezeichnet wird. Ein Katalog definiert, welche Ressourcen Sie Ihrem Zugriffspaket hinzufügen können. Kataloge werden für die Delegierung verwendet, damit Nichtadministratoren eigene Zugriffspakete erstellen können. Katalogbesitzer können einem Katalog Ressourcen hinzufügen, die sie besitzen.

Als Bildungs-organization sollten Sie erwägen, einen Katalog pro Schule und ein Zugriffspaket für jede Klasse zu erstellen, das Richtlinien und Zugriffsrechte für Ressourcen enthält, die für diese Klasse spezifisch sind. Wenn Schüler zu einer nächsten Klasse wechseln oder Lehrer zu einer anderen Klasse wechseln, können sie Zugriff auf das Zugriffspaket für die neue Klasse anfordern, während der Zugriff im Zusammenhang mit ihrer früheren Note abläuft.

Zugriffspakete müssen außerdem über mindestens eine Richtlinie verfügen. Richtlinien geben an, wer das Zugriffspaket und die Genehmigungs- und Lebenszykluseinstellungen anfordern kann. Es wird empfohlen, die Berechtigungsverwaltung zu verwenden, um zugriffspakete zu delegieren und Richtlinien mit Regeln zu definieren, für die Benutzer anfordern können, wer ihren Zugriff genehmigen muss und wann der Zugriff abläuft.

Zugriffspakete sind in situationen wie den folgenden am besten geeignet:

Benutzer benötigen zeitlich begrenzten Zugriff für eine bestimmte Aufgabe. Sie können beispielsweise die gruppenbasierte Lizenzierung und eine dynamische Gruppe verwenden, um sicherzustellen, dass alle Mitarbeiter über ein Exchange Online Postfach verfügen, und dann Zugriffspakete für Situationen verwenden, in denen Benutzer zusätzlichen Zugriff benötigen, z. B. zum Lesen von Abteilungsressourcen aus einer anderen Abteilung.

Der Zugriff muss vom Vorgesetzten eines Benutzers oder anderen benannten Personen genehmigt werden.

Abteilungen möchten ihre eigenen Zugriffsrichtlinien für ihre Ressourcen ohne Beteiligung der IT verwalten.

Zwei oder mehr Schulen arbeiten an einem Projekt zusammen, und daher müssen mehrere Benutzer einer Schule über Microsoft Entra B2B herangeführt werden, um auf die Ressourcen einer anderen Schule zuzugreifen.

Weitere Informationen finden Sie unter Erstellen eines neuen Zugriffspakets in Microsoft Entra Berechtigungsverwaltung.

Lizenzanforderungen

Die Verwendung von Zugriffspaketen erfordert eine Microsoft Entra ID P2-Lizenz und ist für Folgendes erforderlich:

Mitgliedsbenutzer, die ein Zugriffspaket anfordern können.

Mitglied und Gastbenutzer, die ein Zugriffspaket anfordern.

Mitglieder- und Gastbenutzer, die Anforderungen für ein Zugriffspaket genehmigen.

Mitglied und Gastbenutzer, die über eine direkte Zuweisung zu einem Zugriffspaket verfügen.

Microsoft Entra ID P2-Lizenzen sind für die folgenden Aufgaben nicht erforderlich:

Benutzer mit der Rolle "Globaler Administrator", die die anfänglichen Kataloge, Zugriffspakete und Richtlinien einrichten und administrative Aufgaben an andere Benutzer delegieren.

Benutzer, denen administrative Aufgaben wie Katalogersteller, Katalogbesitzer und Zugriffspaket-Manager delegiert wurden.

Gäste, die Zugriffspakete anfordern können, aber kein Zugriffspaket anfordern.

Hinweis

Für jede kostenpflichtige Microsoft Entra ID P2-Lizenz, die Sie für Ihre Mitgliedsbenutzer erwerben, können Sie Microsoft Entra B2B verwenden, um bis zu 5 Gastbenutzer einzuladen. Diese Gastbenutzer können auch Microsoft Entra ID P2-Features verwenden. Weitere Informationen finden Sie unter Microsoft Entra Leitfaden zur Lizenzierung der B2B-Zusammenarbeit.

Zugriffsüberprüfungen

Nach dem Onboarding von Benutzern benötigen Sie einen Prozess, der es Ihren Benutzern ermöglicht, sich zu ändern, wenn sich ihre Anforderungen im Laufe der Zeit ändern.

Berücksichtigen Sie dabei Folgendes:

Wie stellen Sie beim Beitritt neuer Benutzer sicher, dass sie über den richtigen Zugriff verfügen, um produktiv zu sein?

Wie können Sie beim Verschieben von Teams oder verlassen die Schule sicherstellen, dass der alte Zugriff entfernt wird, insbesondere wenn es sich um Gäste handelt?

Übermäßige Zugriffsrechte können zu Überwachungsergebnissen und Kompromittierungen führen, da sie auf einen Mangel an Kontrolle über den Zugriff hinweisen.

Sie müssen proaktiv mit Ressourcenbesitzern zusammenarbeiten, um sicherzustellen, dass diese regelmäßig überprüfen, wer Zugriff auf ihre Ressourcen hat.

Es wird empfohlen, Microsoft Entra Zugriffsüberprüfungen zu verwenden, um Gruppenmitgliedschaften, den Zugriff auf Anwendungen und Rollenzuweisungen effizient zu verwalten. Der Zugriff des Benutzers sollte regelmäßig überprüft werden, um sicherzustellen, dass nur die richtigen Personen weiterhin Zugriff haben.

Lizenzanforderungen

Die Verwendung von Zugriffsüberprüfungen erfordert eine Microsoft Entra ID P2-Lizenz und ist für Folgendes erforderlich:

Mitglieder- und Gastbenutzer, die als Prüfer zugewiesen sind.

Mitglied und Gastbenutzer, die eine Selbstüberprüfung durchführen.

Gruppenbesitzer, die eine Zugriffsüberprüfung durchführen.

Anwendungsbesitzer, die eine Zugriffsüberprüfung durchführen.

Microsoft Entra ID P2-Lizenzen sind für Benutzer mit der Rolle "Globaler Administrator" oder "Benutzeradministrator" nicht erforderlich, die Zugriffsüberprüfungen einrichten, Einstellungen konfigurieren oder die Entscheidungen aus den Überprüfungen anwenden.

Für jede kostenpflichtige Microsoft Entra ID P2-Lizenz, die Sie einem Ihrer eigenen organization-Benutzer zuweisen, können Sie Microsoft Entra B2B (Business-to-Business) verwenden, um bis zu fünf Gastbenutzer im Rahmen der externen Benutzerzulage einzuladen. Diese Gastbenutzer können auch Microsoft Entra ID P2-Features verwenden. Weitere Informationen finden Sie unter Microsoft Entra Leitfaden zur Lizenzierung der B2B-Zusammenarbeit.

Privilegierter Zugriff

Ein weiterer wichtiger Lebenszyklus bei der Identitätsgovernance ist der privilegierte Zugriff von Benutzern. Die Minimierung der Anzahl von Benutzern mit Zugriff auf sensible Ressourcen trägt zur Aufrechterhaltung einer insgesamt sicheren Umgebung bei, aber es gibt immer noch Benutzer, die Administratorrechte benötigen. Steuern Sie den Administratorzugriff, um das Risiko übermäßiger, unnötiger oder missbrauchter Zugriffsrechte zu minimieren – unabhängig davon, ob sie von Ihrer Schule oder einer anderen Schule stammen.

Privileged Identity Management

Microsoft Entra Privileged Identity Management (PIM) bietet zeit- und genehmigungsbasierte Rollenaktivierung, um das Risiko übermäßiger, unnötiger oder missbrauchter Zugriffsberechtigungen auf Ressourcen in Microsoft Entra ID, Azure und anderen Microsoft Online Services wie Microsoft 365 oder Microsoft Intune. Es wird verwendet, um privilegierte Konten zu schützen, indem die Offenlegungszeit von Berechtigungen verringert und der Einblick in ihre Verwendung durch Berichte und Warnungen erhöht wird.

Hier sind einige der wichtigsten Features von Privileged Identity Management:

Bereitstellen von privilegiertem Just-In-Time-Zugriff auf Microsoft Entra ID- und Azure-Ressourcen

Zuweisen des zeitgebundenen Zugriffs auf Ressourcen mithilfe von Start- und Enddaten

Genehmigung zum Aktivieren privilegierter Rollen erforderlich

Erzwingen der mehrstufigen Authentifizierung zum Aktivieren einer beliebigen Rolle

Verwenden Sie die Begründung, um zu verstehen, warum Benutzer aktivieren.

Benachrichtigungen erhalten, wenn privilegierte Rollen aktiviert werden

Durchführen von Zugriffsüberprüfungen, um sicherzustellen, dass Benutzer weiterhin Rollen benötigen

Herunterladen des Überwachungsverlaufs für die interne oder externe Überwachung

Es wird empfohlen, PIM zu verwenden, um Folgendes in Ihrem organization zu verwalten und zu steuern:

Aktivieren der Genehmigung für bestimmte Rollen

Angeben von genehmigenden Benutzern oder Gruppen zum Genehmigen von Anforderungen

Anzeigen des Anforderungs- und Genehmigungsverlaufs für alle privilegierten Rollen

Genehmigen oder Ablehnen von Anforderungen für Rollenerweiterungen (einzel- und massenhaft)

Geben Sie eine Begründung für eine Genehmigung oder Ablehnung an.

Anfordern der Aktivierung einer Rolle, die genehmigt werden muss

Lizenzanforderungen

Die Verwendung von PIM erfordert eine Microsoft Entra ID P2-Lizenz und ist für Folgendes erforderlich:

Benutzer, die als berechtigt für Microsoft Entra ID- oder Azure-Rollen zugewiesen sind, die mit PIM verwaltet werden.

Benutzer, die als berechtigte Mitglieder oder Besitzer von Gruppen mit privilegiertem Zugriff zugewiesen sind.

Benutzer können Aktivierungsanforderungen in PIM genehmigen oder ablehnen.

Benutzer, die einer Zugriffsüberprüfung zugewiesen sind.

Benutzer, die Zugriffsüberprüfungen durchführen.