Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Microsoft 365 bietet eine grundlegende Verschlüsselung auf Volumeebene über BitLocker und DKM (Distributed Key Manager). Windows 365 Enterprise- und Business Cloud-PC-Datenträger werden mithilfe der serverseitigen Verschlüsselung (SSE) Azure Storage verschlüsselt.

Um Ihnen mehr Kontrolle zu geben, bietet Microsoft 365 auch eine zusätzliche Verschlüsselungsebene für Ihre Inhalte über den Kundenschlüssel. Diese Inhalte umfassen Daten aus Microsoft Exchange, SharePoint, OneDrive, Teams und Windows 365 Cloud-PCs (Enterprise), einschließlich Windows 365 Dedizierten und Freigegebenen Frontline-Modi.

BitLocker wird nicht als Verschlüsselungsoption für Windows 365 Cloud-PCs unterstützt. Weitere Informationen finden Sie unter Verwenden von Windows 10 virtuellen Computern in Intune.

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Die Minimierung der Anzahl von Benutzern mit der Rolle "Globaler Administrator" trägt zur Verbesserung der Sicherheit für Ihre organization bei. Erfahren Sie mehr über Microsoft Purview-Rollen und -Berechtigungen.

Zusammenarbeit zwischen Dienstverschlüsselung, BitLocker, SSE und Kundenschlüssel

Ihre Microsoft 365-Daten werden im Ruhezustand immer mit BitLocker und Distributed Key Manager (DKM) verschlüsselt. Weitere Informationen finden Sie unter Schützen Ihrer E-Mail-Geheimnisse durch Exchange.

Der Kundenschlüssel bietet zusätzlichen Schutz vor unbefugtem Zugriff auf Ihre Daten. Es ergänzt die BitLocker-Datenträgerverschlüsselung und die serverseitige Verschlüsselung (SSE) in Microsoft-Rechenzentren. Kundenschlüssel unterstützt Sie bei der Einhaltung von Compliance- oder gesetzlichen Anforderungen, indem Sie die Stammverschlüsselungsschlüssel auf Anwendungsebene steuern können.

Sie autorisieren Microsoft 365 explizit, Ihre Verschlüsselungsschlüssel zu verwenden, um Mehrwertdienste wie eDiscovery, Antischadsoftware, Antispam und Suchindizierung bereitzustellen. Microsoft 365 verwendet diese Schlüssel, um Ihre ruhenden Daten zu verschlüsseln, wie in den Online services Terms (OST) beschrieben.

Kundenschlüssel mit Hybridbereitstellungen

Der Kundenschlüssel verschlüsselt nur ruhende Daten in der Cloud. Lokale Postfächer oder Dateien werden nicht geschützt. Verwenden Sie eine separate Methode wie BitLocker, um lokale Daten zu schützen.

Informationen zu Datenverschlüsselungsrichtlinien

Eine Datenverschlüsselungsrichtlinie (Data Encryption Policy, DEP) definiert die Verschlüsselungshierarchie. Dienste verwenden diese Hierarchie, um Daten sowohl mit den von Ihnen verwalteten Schlüsseln als auch mit dem Verfügbarkeitsschlüssel zu verschlüsseln, den Microsoft schützt. Sie erstellen einen DEP mithilfe von PowerShell-Cmdlets und weisen ihn dann zum Verschlüsseln von Anwendungsdaten zu.

Customer Key unterstützt drei Arten von DEPs. Jeder Typ verwendet unterschiedliche Cmdlets und schützt eine andere Art von Daten:

DEP für mehrere Microsoft 365-Workloads

Diese DEPs verschlüsseln Daten für mehrere Microsoft 365-Workloads für alle Benutzer im Mandanten:

- Windows 365 Cloud-PCs (Enterprise), einschließlich dedizierter und freigegebener Frontline-Modi (Details)

- Teams: Chatnachrichten, Mediennachrichten, Anrufe/Besprechungsaufzeichnungen (im Teams-Speicher), Benachrichtigungen, Cortana-Vorschläge status Nachrichten

- Microsoft 365 Copilot Interaktionen

- Exchange: Benutzer-/Signalinformationen und Postfächer, die nicht von einem Postfach-DEP abgedeckt sind

- Microsoft Purview Information Protection: EDM-Daten (Schemas, Regelpakete, Salts), Konfigurationen von Vertraulichkeitsbezeichnungen

Hinweis

Für EDM und Teams verschlüsselt der DEP neue Daten aus der Zuweisung. Für Exchange werden alle vorhandenen und neuen Daten verschlüsselt.

Nicht durch DEPs mit mehreren Workloads verschlüsselt (durch andere Methoden geschützt):

- SharePoint- und OneDrive-Daten (SharePoint DEP verwenden)

- In SharePoint/OneDrive gespeicherte Teams-Dateien und -Aufzeichnungen

- Teams Live Events, Viva Engage, Planner

Sie können mehrere DEPs pro Mandant erstellen, aber jeweils nur einen zuweisen. Die Verschlüsselung beginnt automatisch nach der Zuweisung.

DEPs für Exchange-Postfächer

Postfach-DEPs bieten Ihnen mehr Kontrolle über einzelne Exchange Online Postfächer. Sie können sie verwenden, um Daten in UserMailbox-, MailUser-, Group-, PublicFolder- und Freigegebenen Postfächern zu verschlüsseln.

Pro Mandant können bis zu 50 aktive Postfach-DEPs vorhanden sein. Sie können mehreren Postfächern ein DEP zuweisen, aber nur ein DEP pro Postfach.

Exchange-Postfächer werden standardmäßig mit von Microsoft verwalteten Schlüsseln verschlüsselt. Wenn Sie einen Kundenschlüssel-DEP zuweisen, packt der Dienst vorhandene verschlüsselte Postfächer beim nächsten Zugriff erneut. Unverschlüsselte Postfächer werden für eine Verschiebung markiert, wobei die Verschlüsselung nach Abschluss der Verschiebung erfolgt. Ausführliche Informationen zu Verschiebungsprioritäten finden Sie unter Verschieben von Anforderungen im Microsoft 365-Dienst.

Sie können den DEP später aktualisieren oder einen anderen zuweisen, wie unter Verwalten des Kundenschlüssels für Office 365 beschrieben.

Jedes Postfach muss die Lizenzierungsanforderungen erfüllen, um den Kundenschlüssel verwenden zu können. Weitere Informationen finden Sie unter Voraussetzungen.

Sie können DEPs freigegebenen Postfächern, öffentlichen Ordnern und Gruppenpostfächern zuweisen, solange Ihr Mandant die Lizenzierungsanforderungen für Benutzerpostfächer erfüllt. Sie benötigen keine separaten Lizenzen für nicht benutzerspezifische Postfächer.

Sie können auch anfordern, dass Microsoft bestimmte DEPs löscht, wenn Sie den Dienst verlassen. Wenn Sie den Zugriff auf Ihre Schlüssel widerrufen, wird das Löschen des Verfügbarkeitsschlüssels ausgelöst, was zur kryptografischen Löschung Ihrer Daten führt. Weitere Informationen finden Sie unter Widerrufen Ihrer Schlüssel und Starten des Datenlöschpfadprozesses.

DEP für SharePoint und OneDrive

Dieser DEP verschlüsselt Inhalte, die in SharePoint und OneDrive gespeichert sind, einschließlich teams-Dateien, die in SharePoint gespeichert sind. Multi-Geo-Mandanten können einen DEP pro geografischer Region erstellen. Single-Geo-Mandanten können einen DEP erstellen. Anweisungen zum Einrichten finden Sie unter Einrichten des Kundenschlüssels.

Verschlüsselungsverfahren, die vom Kundenschlüssel verwendet werden

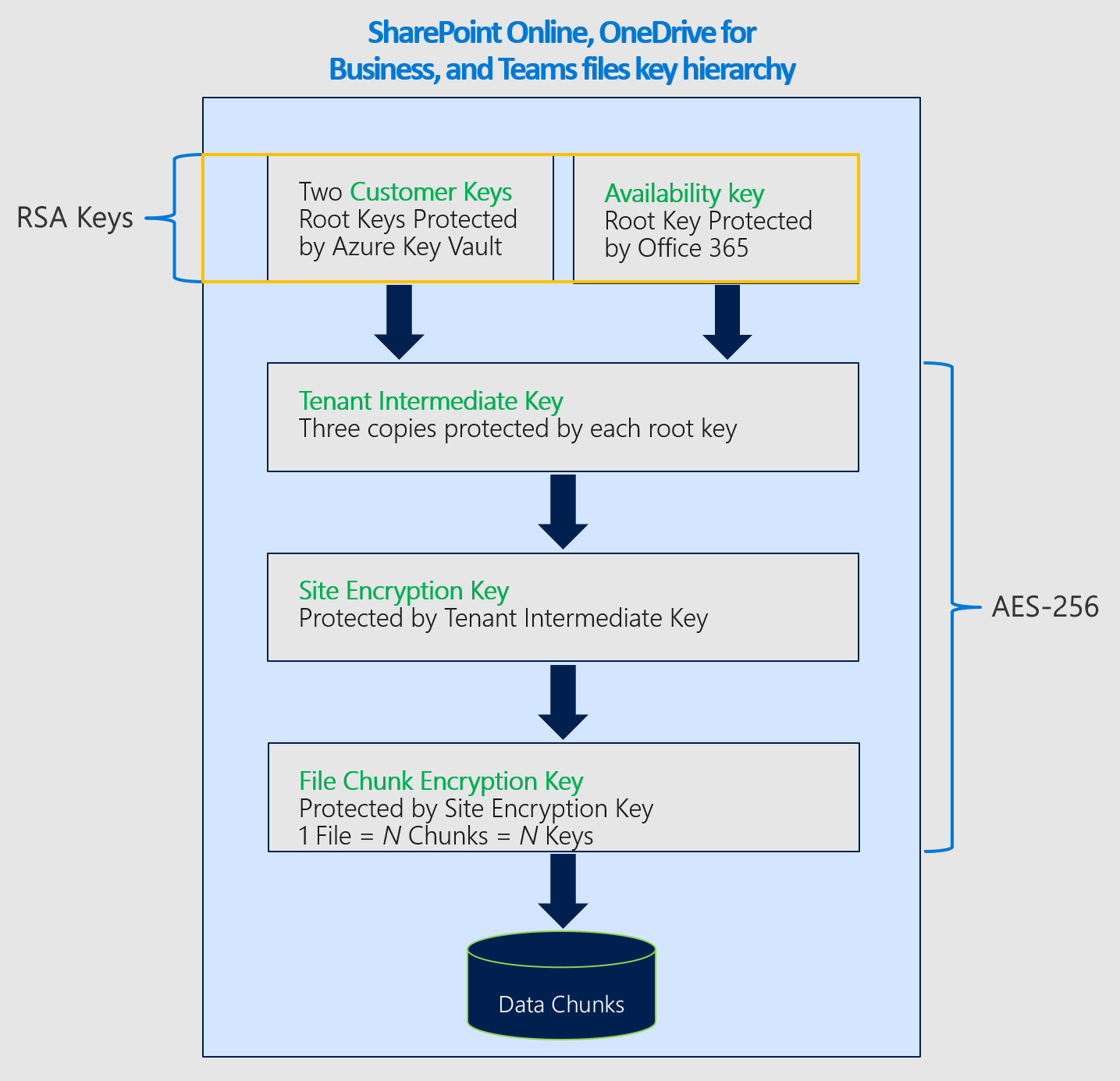

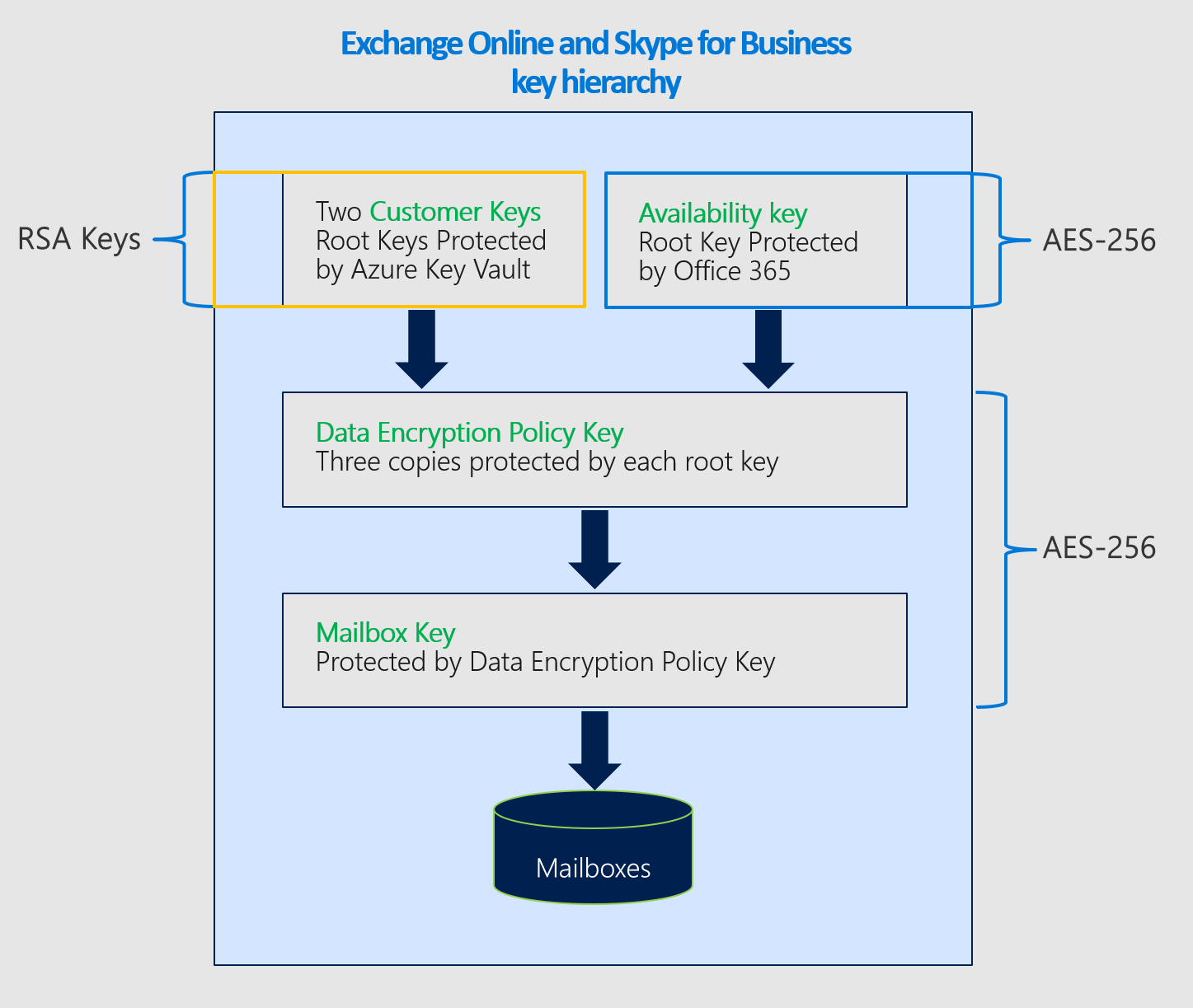

Der Kundenschlüssel verwendet verschiedene Verschlüsselungsverfahren, um Schlüssel zu schützen, wie in den folgenden Diagrammen dargestellt.

Die Schlüsselhierarchie, die für DEPs verwendet wird, die Daten über mehrere Microsoft 365-Workloads hinweg verschlüsseln, ähnelt der hierarchie, die für einzelne Exchange-Postfächer verwendet wird. Der entsprechende Microsoft 365-Workloadschlüssel ersetzt den Postfachschlüssel.

Verschlüsselungsverfahren, die zum Verschlüsseln von Schlüsseln für Exchange verwendet werden

Verschlüsselungsverfahren, die zum Verschlüsseln von Schlüsseln für SharePoint und OneDrive verwendet werden