Implementieren von Microsoft Sentinel und Microsoft Defender XDR für Zero Trust

Dieser Lösungsleitfaden führt durch die Einrichtung von Microsoft Extended Detection and Response (XDR)-Tools zusammen mit Microsoft Sentinel, damit Ihre Organisation schneller auf Cybersicherheitsangriffe reagieren und diese beheben kann.

Microsoft Defender XDR ist eine XDR-Lösung, die Signal-, Bedrohungs- und Warnungsdaten aus Ihrer Microsoft 365-Umgebung automatisch sammelt, korreliert und analysiert.

Microsoft Sentinel ist eine Cloud-native Lösung, die Funktionen für die Verwaltung von Sicherheitsinformationen und Ereignissen (SIEM) sowie für die Orchestrierung, Automatisierung und Reaktion auf Sicherheitsvorfälle (SOAR) bietet. Gemeinsam bieten Microsoft Sentinel und Microsoft Defender XDR eine umfassende Lösung, die Organisationen bei der Verteidigung gegen moderne Angriffe unterstützt.

Dieser Leitfaden hilft Ihnen bei der Reifung Ihrer Zero Trust-Architektur, indem er die Prinzipien von Zero Trust auf folgende Weise abbildet.

| Null-Vertrauens-Prinzip (Zero-Trust-Prinzip) | Von |

|---|---|

| Explizit verifizieren | Microsoft Sentinel sammelt Daten aus der gesamten Umgebung und analysiert Bedrohungen und Anomalien, sodass Ihre Organisation und alle implementierten Automatisierungen basierend auf allen verfügbaren und überprüften Datenpunkten handeln können. Microsoft Defender XDR bietet erweiterte Erkennung und Reaktion für Benutzer, Identitäten, Geräte, Apps und E-Mails. Konfigurieren Sie die Microsoft Sentinel-Automatisierung so, dass die von Microsoft Defender XDR erfassten risikobasierten Signale verwendet werden, um Maßnahmen zu ergreifen, z. B. das Blockieren oder Autorisieren von Datenverkehr basierend auf dem Risikoniveau. |

| Geringstmögliche Zugriffsberechtigungen verwenden | Microsoft Sentinel erkennt anomale Aktivitäten über das User Entity Behavior Analytics (UEBA)-Modul. Da sich Sicherheitsszenarien im Laufe der Zeit ändern können und häufig sehr schnell, importiert Microsoft Sentinels Bedrohungserkennung auch Daten von Microsoft oder Drittanbietern, um neue, aufkommende Bedrohungen zu erkennen und zusätzlichen Kontext für Untersuchungen bereitzustellen. Microsoft Defender XDR umfasst Microsoft Entra ID Protection, sodass Benutzer basierend auf dem Risikograd der Identität blockiert werden können. Geben Sie alle zugehörigen Daten zur weiteren Analyse und Automatisierung in Microsoft Sentinel ein. |

| Angenommen, der Verstoß | Die Lösung überprüft die Umgebung kontinuierlich auf Bedrohungen und Sicherheitsrisiken. Microsoft Sentinel analysiert gesammelte Daten und die Verhaltenstrends jeder Entität, um verdächtige Aktivitäten, Anomalien und mehrstufige Bedrohungen im gesamten Unternehmen zu erkennen. Microsoft Defender XDR sowie Sentinel können automatisierte Wartungsaufgaben implementieren (einschließlich automatisierter Untersuchungen, Geräteisolation und Datenquarantäne). Das Geräterisiko kann als Signal verwendet werden, das in Microsoft Entra Conditional Access eingespeist wird. |

Microsoft Sentinel und XDR-Architektur

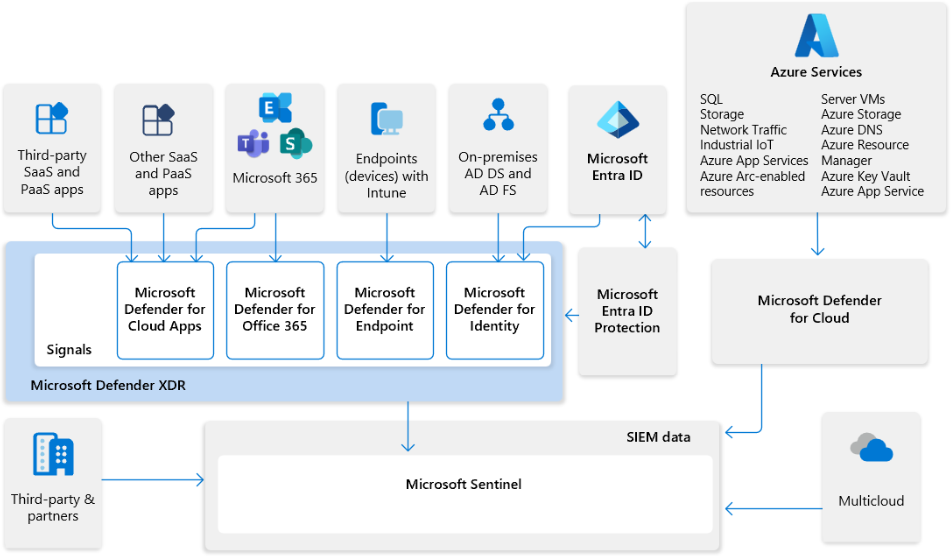

Microsoft Sentinel-Kunden können eine der folgenden Methoden verwenden, um Microsoft Sentinel in Microsoft Defender XDR-Dienste zu integrieren:

Verwenden Sie Microsoft Sentinel-Datenconnectors, um Microsoft Defender XDR-Dienstdaten in Microsoft Sentinel zu erfassen. Zeigen Sie in diesem Fall Microsoft Sentinel-Daten im Azure-Portal an.

Integrieren Sie Microsoft Sentinel und Microsoft Defender XDR in eine einzige einheitliche Sicherheitsoperationsplattform im Microsoft Defender-Portal. Zeigen Sie in diesem Fall Microsoft Sentinel-Daten direkt im Microsoft Defender-Portal mit den restlichen Defender-Vorfällen, Warnungen, Sicherheitsrisiken und anderen Sicherheitsdaten an.

Dieses Lösungshandbuch enthält Informationen für beide Methoden. Wählen Sie in diesem Lösungshandbuch die Registerkarte aus, die für Ihren Arbeitsbereich relevant ist. Wenn Sie Ihren Arbeitsbereich in die einheitliche Plattform für Sicherheitsvorgänge integriert haben, arbeiten Sie im Defender-Portal. Wenn Sie Ihren Arbeitsbereich nicht integriert haben, arbeiten Sie im Azure-Portal, sofern nicht anders angegeben.

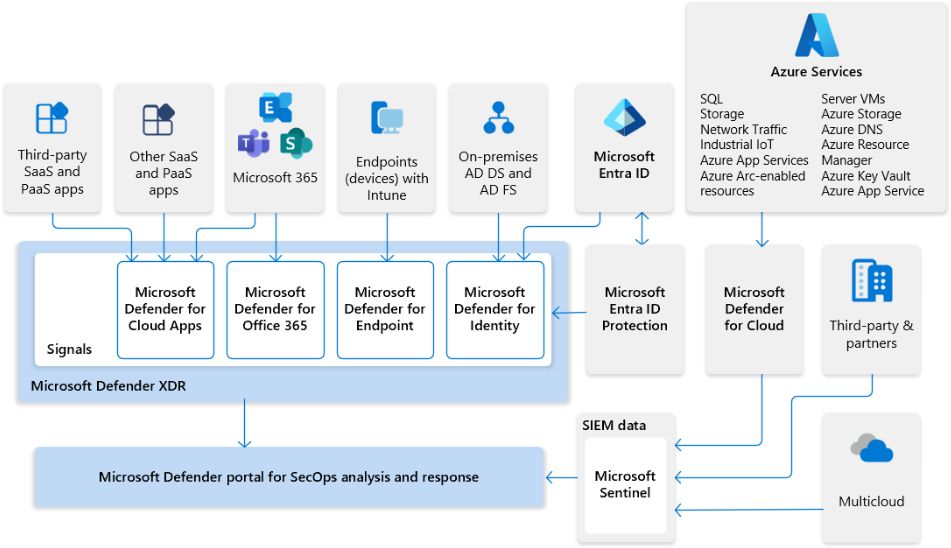

Die folgende Abbildung zeigt, wie die XDR-Lösung von Microsoft nahtlos in Microsoft Sentinel mit der einheitlichen Sicherheitsoperationsplattform integriert wird.

In diesem Diagramm:

- Erkenntnisse aus Signalen in Ihrer gesamten Organisation werden in Microsoft Defender XDR und Microsoft Defender for Cloud erfasst.

- Microsoft Sentinel bietet Unterstützung für Multicloud-Umgebungen und kann in Drittanbieter-Apps und -Partner integriert werden.

- Microsoft Sentinel-Daten werden zusammen mit den Daten Ihrer Organisation in das Microsoft Defender-Portal aufgenommen.

- SecOps-Teams können dann Bedrohungen analysieren und auf die Bedrohungen reagieren, die in Microsoft Sentinel und Microsoft Defender XDR im Microsoft Defender-Portal identifiziert wurden.

Implementieren von Microsoft Sentinel und Microsoft Defender XDR für Zero Trust

Microsoft Defender XDR ist eine XDR-Lösung, die Microsoft Sentinel ergänzt. Ein XDR sammelt Telemetrie-Rohdaten aus verschiedenen Diensten wie Cloud-Anwendungen, E-Mail-Sicherheit, Identitäts- und Zugriffsmanagement.

Mithilfe von künstlicher Intelligenz (KI) und maschinellem Lernen führt der XDR dann eine automatische Analyse, Untersuchung und Reaktion in Echtzeit durch. Die XDR-Lösung korreliert außerdem Sicherheitswarnungen zu größeren Vorfällen, wodurch Sicherheitsteams einen besseren Einblick in Angriffe erhalten, und bietet eine Priorisierung von Vorfällen, die Analysten hilft, den Risikograd der Bedrohung zu verstehen.

Mit Microsoft Sentinel können Sie über integrierte Connectoren und Industriestandards eine Verbindung zu vielen Sicherheitsquellen herstellen. Mit seiner KI können Sie mehrere Low-Fidelity-Signale aus verschiedenen Quellen miteinander korrelieren, um einen vollständigen Überblick über die Ransomware-Kill-Chain und priorisierte Warnmeldungen zu erhalten.

Anwenden von SIEM- und XDR-Funktionen

Dieser Abschnitt enthält ein typisches Angriffsszenario, das einen Phishingangriff umfasst. Anschließend wird erläutert, wie Sie mit Microsoft Sentinel und Microsoft Defender XDR auf den Vorfall reagieren können.

Allgemeine Angriffsreihenfolge

Das folgende Diagramm zeigt eine übliche Angriffsreihenfolge eines Phishing-Szenarios.

Die Abbildung zeigt auch die Microsoft-Sicherheitsprodukte, die verwendet werden, um jeden Angriffsschritt zu erkennen. Es wird veranschaulicht, wie Angriffssignale und SIEM-Daten an Microsoft Defender XDR und Microsoft Sentinel gesendet werden.

Zusammenfassung des Angriffs:

| Angriffsschritt | Ortungsdienst und Signalquelle | Verteidigungsmaßnahmen sind vorhanden |

|---|---|---|

| 1. Angreifer sendet Phishing-E-Mail | Microsoft Defender für Office 365 | Schützt Postfächer mit fortschrittlichen Anti-Phishing-Funktionen, die vor böswilligen Phishing-Angriffen auf der Basis von Identitätswechsel schützen können. |

| 2. Benutzer öffnet Anhang | Microsoft Defender für Office 365 | Das Feature "Sichere Anlagen" von Microsoft Defender für Office 365 öffnet Anlagen in einer isolierten Umgebung für eine größere Bedrohungsüberprüfung (Detonation). |

| 3. Der Anhang installiert Malware | Microsoft Defender für den Endpunkt | Schützt Endgeräte vor Malware mit seinen Schutzfunktionen der nächsten Generation, wie z. B. Cloud-basierter Schutz und verhaltensbasierter/heuristischer/Echtzeit-Virenschutz. |

| 4. Malware stiehlt Benutzeranmeldedaten | Microsoft Entra ID und Microsoft Entra ID Protection | Schützt Identitäten, indem es das Verhalten und die Aktivitäten von Benutzern überwacht, Seitwärtsbewegungen erkennt und bei anomalen Aktivitäten Alarm schlägt. |

| 5. Angreifer bewegt sich seitlich durch Microsoft 365 Anwendungen und Daten | Microsoft Defender für Cloud-Apps | Kann anomale Aktivitäten von Benutzern erkennen, die auf Cloud-Anwendungen zugreifen. |

| 6. Angreifer lädt sensible Dateien aus einem SharePoint-Ordner herunter | Microsoft Defender für Cloud-Apps | Kann Massendownload-Ereignisse von Dateien aus SharePoint erkennen und darauf reagieren. |

Wenn Sie Ihren Microsoft Sentinel-Arbeitsbereich in die einheitliche Plattform für Sicherheitsvorgänge integriert haben, stehen SIEM-Daten direkt im Microsoft Defender-Portal mit Microsoft Sentinel zur Verfügung.

Reagieren auf einen Incident mithilfe von Microsoft Sentinel und Microsoft Defender XDR

Nachdem Sie nun erfahren haben, wie ein typischer Angriff abläuft, wird nun die die Anwendung der Integration von Microsoft Sentinel und Microsoft Defender XDR für die Reaktion auf Vorfälle erläutert.

Wählen Sie die relevante Registerkarte für Ihren Arbeitsbereich aus, je nachdem, ob Sie Ihren Arbeitsbereich in die einheitliche Sicherheitsoperationsplattform integriert haben.

Nachdem Sie Microsoft Sentinel und Microsoft Defender XDR integriert haben, indem Sie Ihren Arbeitsbereich in die einheitliche Plattform für Sicherheitsvorgänge integrieren, führen Sie alle Schritte zur Reaktion auf Vorfälle direkt im Microsoft Defender-Portal aus, genau wie bei anderen Microsoft Defender XDR-Vorfällen. Unterstützte Schritte umfassen alles, von der Triage bis hin zur Untersuchung und Lösung.

Verwenden Sie den Microsoft Sentinel-Bereich im Microsoft Defender-Portal für Features, die allein mit dem Defender-Portal nicht verfügbar sind.

Weitere Informationen finden Sie unter Reagieren auf einen Incident mithilfe von Microsoft Sentinel und Microsoft Defender XDR.

Wichtige Funktionen

Um einen Zero-Trust-Ansatz bei der Verwaltung von Vorfällen zu implementieren, verwenden Sie diese Funktionen von Microsoft Sentinel und XDR.

| Fähigkeit oder Eigenschaft | Beschreibung | Produkt |

|---|---|---|

| Automated Investigation and Response (AIR) | AIR-Funktionen wurden entwickelt, um Warnungen zu untersuchen und sofortige Maßnahmen zum Beheben von Verletzungen zu ergreifen. AIR-Funktionen verringern den Umfang an Warnungen erheblich, sodass sich Sicherheitsexperten auf komplexere Bedrohungen und andere Initiativen mit hoher Wertschöpfung konzentrieren können. | Microsoft Defender XDR |

| Erweiterte Erkennung | Die erweiterte Bedrohungssuche ist ein abfragebasiertes Tool zur Bedrohungsermittlung, mit dem Sie Rohdaten für bis zu 30 Tage untersuchen können. Sie können Ereignisse in Ihrem Netzwerk proaktiv untersuchen, um Bedrohungsindikatoren und Entitäten aufzuspüren. Der flexible Zugriff auf die Daten ermöglicht eine uneingeschränkte Suche nach bekannten und potenziellen Bedrohungen. | Microsoft Defender XDR |

| Benutzerdefinierte Datei-Indikatoren | Verhindern Sie die weitere Ausbreitung eines Angriffs in Ihrem Unternehmen, indem Sie potenziell bösartige Dateien oder vermutete Malware verbieten. | Microsoft Defender XDR |

| Cloud Discovery: | Cloud Discovery analysiert die von Defender for Endpoint gesammelten Datenverkehrsprotokolle und gleicht die identifizierten Apps mit dem Cloud-App-Katalog ab, um Informationen zur Compliance und Sicherheit zu liefern. | Microsoft Defender für Cloud-Apps |

| Benutzerdefinierte Netzwerkindikatoren | Durch die Erstellung von Indikatoren für IP-Adressen und URLs oder Domänen können Sie nun IP-Adressen, URLs oder Domänen auf der Grundlage Ihrer eigenen Threat Intelligence zulassen oder blockieren. | Microsoft Defender XDR |

| Endpunkt-Erkennung und Reaktion (EDR) Block | Bietet zusätzlichen Schutz vor bösartigen Artefakten, wenn Microsoft Defender Antivirus (MDAV) nicht das primäre Antivirenprodukt ist und im passiven Modus ausgeführt wird. EDR im Blockmodus arbeitet im Hintergrund, um bösartige Artefakte zu beseitigen, die von EDR-Funktionen entdeckt wurden. | Microsoft Defender XDR |

| Reaktionsfähigkeit des Geräts | Reagieren Sie schnell auf entdeckte Angriffe, indem Sie Geräte isolieren oder ein Untersuchungspaket zusammenstellen. | Microsoft Defender XDR |

| Live Response | Live Response ermöglicht Sicherheitsteams den sofortigen Zugriff auf ein Gerät (auch als Computer bezeichnet) über eine Remoteshellverbindung. Dadurch haben Sie die Möglichkeit, eingehende Untersuchungen durchzuführen und sofortige Antwortaktionen auszuführen, um erkannte Bedrohungen in Echtzeit einzudämmen. | Microsoft Defender XDR |

| Sichere Cloud-Anwendungen | Eine DevSecOps-Lösung (Development, Security, Operations), die die Sicherheitsverwaltung auf Codeebene in Umgebungen mit mehreren Clouds und mehreren Pipelines vereint. | Microsoft Defender für Cloud |

| Verbessern Sie Ihren Sicherheitsstatus | Eine CSPM-Lösung (Cloud Security Posture Management), die Aktionen zeigt, mit denen Sie Sicherheitsverletzungen verhindern können. | Microsoft Defender für Cloud |

| Schützen von Cloudworkloads | Eine Plattform für den Cloudworkloadschutz (Cloud Workload Protection Platform, CWPP) mit spezifischem Schutz für Server, Container, Speicher, Datenbanken und andere Workloads. | Microsoft Defender für Cloud |

| Benutzer- und Entitätsverhaltensanalyse (UEBA) | Analysiert das Verhalten von Organisationseinheiten wie Benutzern, Hosts, IP-Adressen und Anwendungen) | Microsoft Sentinel Für integrierte Arbeitsbereiche, Microsoft Sentinel in der einheitlichen Sicherheitsoperationsplattform |

| Fusion | Ein Modul für Korrelationen, das auf skalierbaren Algorithmen für maschinelles Lernen basiert. Erkennt automatisch mehrstufige Angriffe, die auch als Advanced Persistent Threats (APT) bekannt sind, indem es Kombinationen von anomalem Verhalten und verdächtigen Aktivitäten identifiziert, die auf verschiedenen Stufen der Kill Chain beobachtet werden. | Microsoft Sentinel Für integrierte Arbeitsbereiche, Microsoft Sentinel in der einheitlichen Sicherheitsoperationsplattform |

| Threat Intelligence | Nutzen Sie Drittanbieter von Microsoft, um Daten anzureichern und zusätzlichen Kontext zu Aktivitäten, Warnungen und Protokollen in Ihrer Umgebung zu liefern. | Microsoft Sentinel Für integrierte Arbeitsbereiche, Microsoft Sentinel in der einheitlichen Sicherheitsoperationsplattform |

| Automatisierung | Automatisierungsregeln sind eine Möglichkeit, die Automatisierung mit Microsoft Sentinel zentral zu verwalten, indem Sie eine kleine Reihe von Regeln definieren und koordinieren können, die in verschiedenen Szenarien angewendet werden können. | Microsoft Sentinel Für integrierte Arbeitsbereiche, Microsoft Sentinel in der einheitlichen Sicherheitsoperationsplattform |

| Anomalie-Regeln | Vorlagen für Anomalieregel verwenden Machine Learning, um bestimmte Arten von anomalen Verhaltensweisen zu erkennen. | Microsoft Sentinel Für integrierte Arbeitsbereiche, Microsoft Sentinel in der einheitlichen Sicherheitsoperationsplattform |

| Geplante Abfragen | Eingebaute, von Microsoft-Sicherheitsexperten geschriebene Regeln, die die von Sentinel gesammelten Protokolle nach verdächtigen Aktivitätsketten und bekannten Bedrohungen durchsuchen. | Microsoft Sentinel Für integrierte Arbeitsbereiche, Microsoft Sentinel in der einheitlichen Sicherheitsoperationsplattform |

| Fast-Echtzeit (NRT) Regeln | NRT-Regeln sind eingeschränkte geplante Regeln, die einmal pro Minute ausgeführt werden sollen, um Ihnen so schnell wie möglich Informationen zur Verfügung zu stellen. | Microsoft Sentinel Für integrierte Arbeitsbereiche, Microsoft Sentinel in der einheitlichen Sicherheitsoperationsplattform |

| Hunting | Um Sicherheitsanalysten dabei zu unterstützen, proaktiv nach neuen Anomalien zu suchen, die von Ihren Sicherheits-Apps oder auch Ohren Regeln zur geplanten Analyse nicht erkannt wurden, werden Sie von den in Microsoft Sentinel integrierten Bedrohungssuchabfragen dazu geführt, die richtigen Fragen zu stellen, um Probleme in den Daten zu finden, die bereits in Ihrem Netzwerk vorhanden sind. | Microsoft Sentinel Verwenden Sie für integrierte Arbeitsbereiche die erweiterte Suchfunktion des Microsoft Defender-Portals. |

| Microsoft Defender XDR-Connector | Der Microsoft Defender XDR-Connector synchronisiert Protokolle und Incidents mit Microsoft Sentinel. | Microsoft Defender XDR und Microsoft Sentinel br> Für integrierte Arbeitsbereiche, Microsoft Sentinel in der einheitlichen Sicherheitsoperationsplattform |

| Datenconnectors | Ermöglicht das Einlesen von Daten zur Analyse in Microsoft Sentinel. | Microsoft Sentinel Für integrierte Arbeitsbereiche, Microsoft Sentinel in der einheitlichen Sicherheitsoperationsplattform |

| Content-Hub-Lösung –Zero Trust (TIC 3.0) | Zero Trust (TIC 3.0) umfasst eine Arbeitsmappe, Analyseregeln und ein Playbook, die eine automatisierte Visualisierung der Zero Trust-Prinzipien mit Querverweisen zum Trust Internet Connections-Framework bieten und Unternehmen dabei helfen, Konfigurationen im Laufe der Zeit zu überwachen. | Microsoft Sentinel Für integrierte Arbeitsbereiche, Microsoft Sentinel in der einheitlichen Sicherheitsoperationsplattform |

| Sicherheitsorchestrierung, Automatisierung und Reaktion (SOAR) | Die Verwendung von Automatisierungsregeln und Playbooks als Reaktion auf Sicherheitsbedrohungen erhöht die Effektivität Ihres SOC und spart Ihnen Zeit und Ressourcen. | Microsoft Sentinel Für integrierte Arbeitsbereiche, Microsoft Sentinel in der einheitlichen Sicherheitsoperationsplattform |

| SOC-Optimierungen | Schließen Sie Abdeckungslücken gegen bestimmte Bedrohungen, und erhöhen Sie Ihre Aufnahmeraten gegen Daten, die keinen Sicherheitswert bieten. |

Was ist in dieser Lösung enthalten?

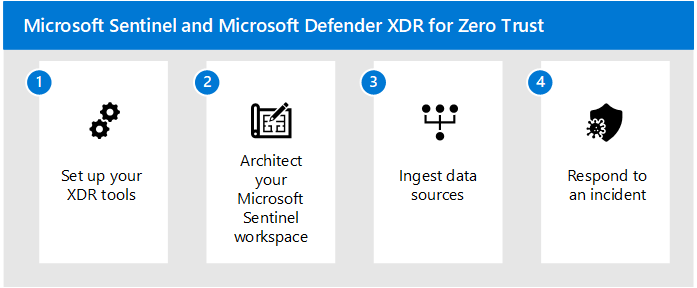

Diese Lösung führt Sie schrittweise durch die Implementierung von Microsoft Sentinel und XDR, damit Ihr Sicherheitsteam Vorfälle mit einem Zero-Trust-Ansatz effektiv beheben kann.

Empfohlene Schulung

Schulungsinhalte decken derzeit nicht die einheitliche Plattform für Sicherheitsvorgänge ab.

| Training | Verbinden von Microsoft Defender XDR mit Microsoft Sentinel |

|---|---|

| Erfahren Sie mehr über die Konfigurationsoptionen und Daten, die von Microsoft Sentinel Connectors für Microsoft Defender XDR bereitgestellt werden. |

Nächste Schritte

Führen Sie diese Schritte aus, um Microsoft Sentinel und XDR für einen Zero Trust-Ansatz zu implementieren:

- Einrichten Ihrer XDR-Tools

- Architektur Ihres Microsoft Sentinel-Arbeitsbereichs

- Erfassen von Datenquellen

- Reaktion auf einen Vorfall

Weitere Artikel zum Anwenden von Zero Trust-Prinzipien auf Azure IaaS: