Anwendung der Zero Trust-Prinzipien auf Azure Storage

Hinweis

Bevorstehender Livestream Schließen Sie sich dem Azure FastTrack-Team an, welches diesen Artikel bespricht. 23. Oktober 2024 | 19:00–20:00 Uhr (UTC+02:00) Mitteleuropäische Zeit (Deutschland). Registrieren Sie sich hier.

Zusammenfassung: Um Zero Trust-Prinzipien auf Azure Storage anzuwenden, müssen Sie Daten (ruhende, in der Übertragung und in Verwendung) schützen, Benutzer überprüfen und den Zugriff steuern, kritische Daten mit Netzwerksteuerelementen trennen und Defender for Storage für die automatisierte Bedrohungserkennung und den Schutz verwenden.

Dieser Artikel enthält Schritte zum Anwenden der Prinzipien von Zero Trust auf Azure Storage:

| Zero Trust-Prinzip | Definition | Erfüllt von |

|---|---|---|

| Explizit verifizieren | Authentifizieren und autorisieren Sie immer basierend auf allen verfügbaren Datenpunkten. | Überprüfen Sie die Anmeldeinformationen und den Zugriff des Benutzers. |

| Geringstmögliche Zugriffsberechtigungen verwenden | Beschränken Sie den Benutzerzugriff mit Just-In-Time- und Just-Enough-Access (JIT/JEA), risikobasierten adaptiven Richtlinien und Datenschutz. | Kontrollieren Sie den Zugriff auf Speicherdaten mit den geringsten Berechtigungen. |

| Von einer Sicherheitsverletzung ausgehen | Minimieren Sie Auswirkungsgrad und Segmentzugriff. Überprüfen Sie die End-to-End-Verschlüsselung, und verwenden Sie Analysen, um für Transparenz zu sorgen, die Bedrohungserkennung voranzutreiben und die Abwehr zu verbessern. | Schützen Sie ruhende, übertragene und verwendete Daten. Trennen Sie kritische Daten mithilfe von Netzwerkkontrollen. Verwenden Sie Defender for Storage für die automatisierte Erkennung und den Schutz von Bedrohungen. |

Dieser Artikel ist Teil einer Reihe von Artikeln, die zeigen, wie die Prinzipien von Zero Trust in einer Umgebung in Azure angewendet werden, die Azure Storage-Dienste zur Unterstützung einer IaaS-Workload umfasst. Eine Übersicht finden Sie unter Zero Trust-Prinzipien auf die Azure-Infrastruktur anwenden.

Speicherarchitektur in Azure

Sie wenden Zero Trust-Prinzipien für Azure Storage in der gesamten Architektur an, von der Mandanten- und Verzeichnisebene bis hin zum Speichercontainer auf der Datenebene.

Das folgende Diagramm zeigt die logischen Architekturkomponenten.

In der Abbildung:

- Das Speicherkonto für die Referenzarchitektur ist in einer dedizierten Ressourcengruppe enthalten. Sie können jedes Speicherkonto in einer anderen Ressourcengruppe isolieren, um eine detailliertere rollenbasierte Zugriffskontrolle (RBAC) zu erreichen. Sie können RBAC-Berechtigungen zuweisen, um das Speicherkonto auf Ressourcengruppen- oder Ressourcengruppenebene zu verwalten und diese mit Microsoft Entra ID-Protokollierung und Tools wie Privileged Identity Management (PIM) zu überwachen. Wenn Sie mehrere Anwendungen oder Arbeitslasten mit mehreren entsprechenden Speicherkonten in einem Azure-Abonnement ausführen, ist es wichtig, die RBAC-Berechtigungen jedes Speicherkontos auf die entsprechenden Besitzer, Datenverwalter, Controller usw. zu beschränken.

- Azure-Speicherdienste für dieses Diagramm sind in einem dedizierten Speicherkonto enthalten. Sie können für jede Art von Speicher-Workload ein Speicherkonto haben.

- Einen umfassenderen Einblick in die Referenzarchitektur finden Sie in Übersicht über die Anwendung von Zero Trust-Prinzipien auf Azure IaaS.

Das Diagramm enthält keine Azure Queues und Azure Tables. Verwenden Sie die gleichen Anleitungen in diesem Artikel, um diese Ressourcen zu sichern.

Was ist in diesem Artikel enthalten?

In diesem Artikel werden die Schritte zur Anwendung der Prinzipien von Zero Trust in der Referenzarchitektur beschrieben.

| Schritt | Task | Es gelten die Zero Trust-Prinzipien |

|---|---|---|

| 1 | Schützen Sie Daten in allen drei Modi: ruhende Daten, übertragene Daten und verwendete Daten. | Von einer Sicherheitsverletzung ausgehen |

| 2 | Überprüfen Sie Benutzer und steuern Sie den Zugriff auf Speicherdaten mit den geringsten Berechtigungen. | Explizit verifizieren Geringstmögliche Zugriffsberechtigungen verwenden |

| 3 | Trennen oder unterteilen Sie kritische Daten mithilfe von Netzwerkkontrollen logisch. | Von einer Sicherheitsverletzung ausgehen |

| 4 | Verwenden Sie Defender for Storage für die automatisierte Erkennung und den Schutz von Bedrohungen. | Von einer Sicherheitsverletzung ausgehen |

Schritt 1: Schützen Sie Daten in allen drei Modi: ruhende Daten, übertragene Daten und verwendete Daten.

Sie konfigurieren die meisten Einstellungen zum Schutz ruhender, übertragener und verwendeter Daten, wenn Sie das Speicherkonto erstellen. Befolgen Sie die folgenden Empfehlungen, um sicherzustellen, dass Sie diese Schutzmaßnahmen konfigurieren. Erwägen Sie außerdem, Microsoft Defender für Cloud zu aktivieren, um Ihre Speicherkonten automatisch anhand des Microsoft Cloud-Sicherheitsbenchmarks zu bewerten, der eine Sicherheitsbasislinie für jeden Azure-Dienst beschreibt.

Weitere Informationen zu diesen Speichersicherheitskontrollen finden Sie hier.

Verwenden Sie Verschlüsselung bei der Übertragung

Durch die Sicherheit auf Transportebene können Sie Ihrer Daten bei der Übertragung zwischen Azure und dem Client schützen. Verwenden Sie immer HTTPS, um die Kommunikation über das öffentliche Internet zu sichern. Wenn Sie die REST-APIs aufrufen, um auf Objekte in Speicherkonten zuzugreifen, können Sie die Verwendung von HTTPS erzwingen, indem Sie für das Speicherkonto Sichere Übertragung erforderlich erfordern Jede Anfrage, die von einer unsicheren Verbindung stammt, wird abgelehnt.

Diese Konfiguration ist standardmäßig aktiviert, wenn Sie ein neues Azure-Speicherkonto bereitstellen (standardmäßig sicher).

Erwägen Sie die Anwendung einer Richtlinie, um die Bereitstellung unsicherer Verbindungen für Azure Storage zu verweigern (Secure by Design).

Diese Konfiguration erfordert außerdem SMB 3.0 mit Verschlüsselung.

Verhindern Sie anonymen öffentlichen Lesezugriff

Standardmäßig ist der Zugriff auf öffentliche Blobs verboten, aber ein Benutzer mit den entsprechenden Berechtigungen kann eine zugängliche Ressource konfigurieren. Um Datenschutzverletzungen durch anonymen Zugriff zu verhindern, sollten Sie festlegen, wer Zugriff auf Ihre Daten hat. Wenn Sie dies auf Speicherkontoebene verhindern, kann ein Benutzer diesen Zugriff nicht auf Container- oder Blobebene aktivieren.

Weitere Informationen finden Sie unter Verhindern des anonymem, öffentlichen Lesezugriffs auf Container und Blobs.

Verhindern Sie die Autorisierung mit gemeinsam genutzten Schlüsseln

Diese Konfiguration zwingt das Speicherkonto dazu, alle mit einem gemeinsamen Schlüssel gestellten Anforderungen abzulehnen und stattdessen eine Microsoft Entra-Autorisierung zu erfordern. Microsoft Entra ID ist eine sicherere Wahl, da Sie risikobasierte Zugriffsmechanismen verwenden können, um den Zugriff auf Datenebenen zu erschweren. Weitere Informationen finden Sie unter Verhindern der Autorisierung mit gemeinsam verwendeten Schlüsseln für ein Azure Storage-Konto.

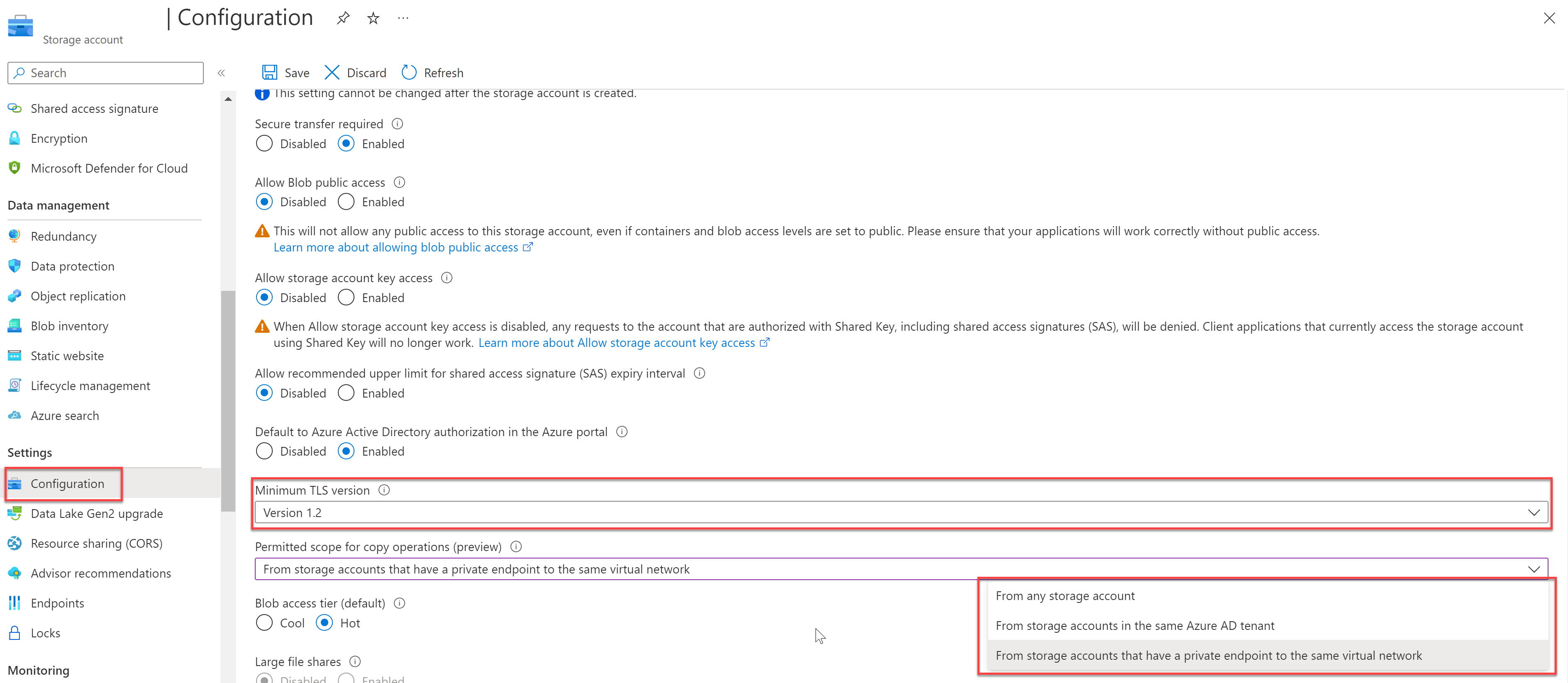

Sie konfigurieren den Datenschutz für alle drei Modi über die Konfigurationseinstellungen eines Speicherkontos, wie hier gezeigt.

Diese Einstellungen können nicht mehr geändert werden, nachdem Sie das Speicherkonto erstellt haben.

Erzwingen Sie eine erforderliche Mindestversion der Transport Layer Security (TLS)

Die höchste derzeit von Azure Storage unterstützte Version ist TLS 1.2. Durch die Durchsetzung einer TLS-Mindestversion werden Anfragen von Clients abgelehnt, die ältere Versionen verwenden. Weitere Informationen finden Sie unter Erzwingen einer mindestens erforderlichen TLS-Version für Anforderungen an ein Speicherkonto.

Definieren Sie den Umfang für Kopiervorgänge

Definieren Sie den Bereich für Kopiervorgänge, um Kopiervorgänge nur auf diejenigen von Quellspeicherkonten zu beschränken, die sich innerhalb desselben Microsoft Entra-Mandanten befinden oder über einen privaten Link zum gleichen virtuellen Netzwerk (VNet) wie das Zielspeicherkonto verfügen .

Die Beschränkung von Kopiervorgängen auf Quellspeicherkonten mit privaten Endpunkten ist die restriktivste Option und erfordert, dass für das Quellspeicherkonto private Endpunkte aktiviert sind.

Sie konfigurieren einen Bereich für Kopiervorgänge über die Konfigurationseinstellungen eines Speicherkontos, wie hier gezeigt.

Verstehen Sie, wie die Verschlüsselung im Ruhezustand funktioniert

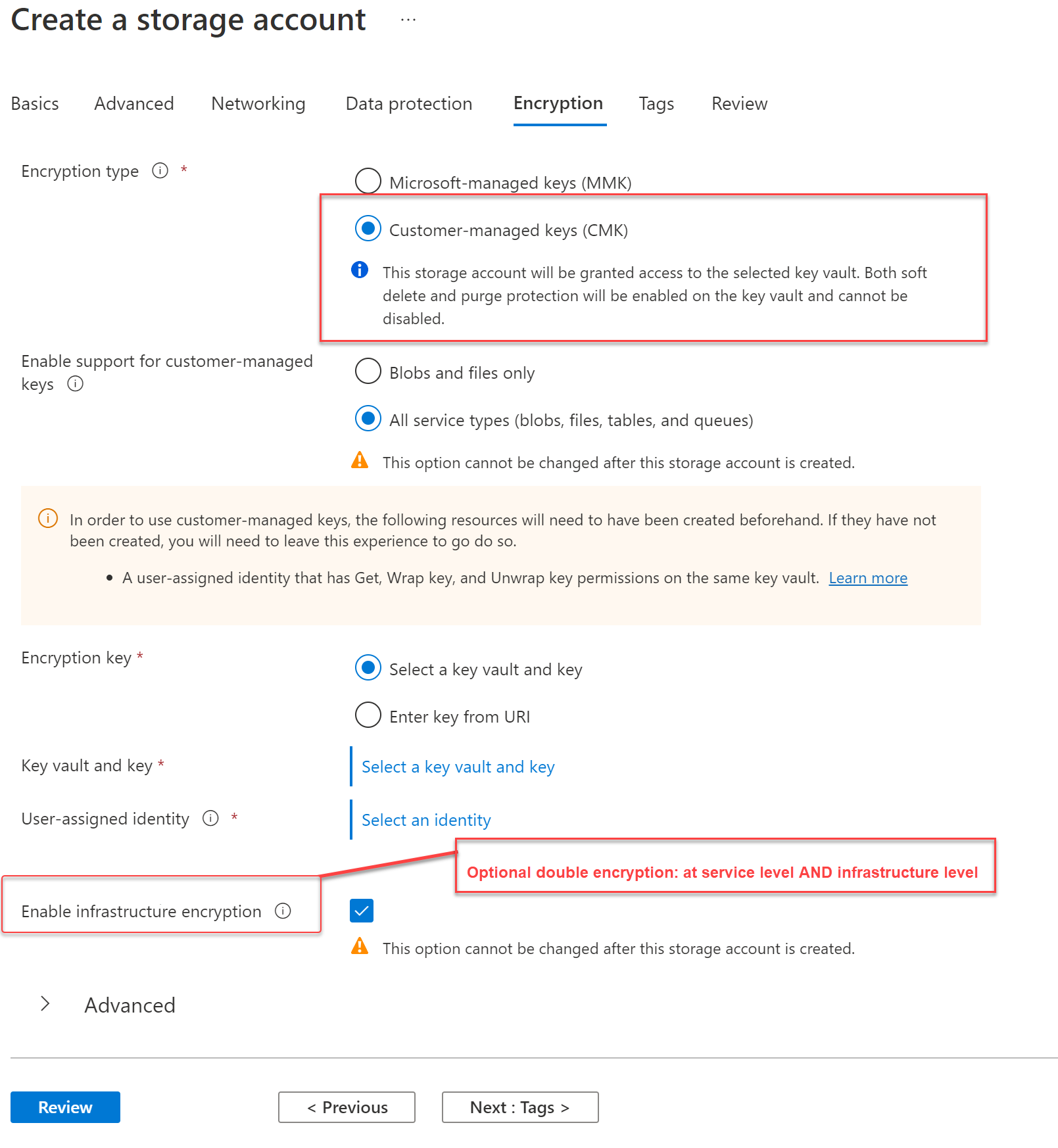

Alle in Azure Storage geschriebenen Daten werden automatisch durch Storage Service Encryption (SSE) mit einer 256-Bit-AES-Verschlüsselung (Advanced Encryption Standard) verschlüsselt. Durch die SSE werden Ihre Daten beim Schreiben in Azure Storage automatisch verschlüsselt. Wenn Sie Daten aus Azure Storage lesen, entschlüsselt Azure Storage die Daten, bevor es sie zurückgibt. Dadurch entstehen keine weiteren Kosten, und die Leistung wird nicht beeinträchtigt. Die Verwendung von kundenseitig verwalteten Schlüsseln (Customer-Managed Keys, CMK) bietet zusätzliche Möglichkeiten, die Rotation des Schlüsselverschlüsselungsschlüssels zu steuern oder Daten kryptografisch zu löschen.

Sie aktivieren CMK über Encryption-Blade, wenn Sie ein Speicherkonto erstellen, wie hier gezeigt.

Sie können auch die Infrastrukturverschlüsselung aktivieren, die eine doppelte Verschlüsselung sowohl auf Dienst- als auch auf Infrastrukturebene bietet. Diese Einstellung kann nicht mehr geändert werden, nachdem Sie das Speicherkonto erstellt haben.

Hinweis

Um einen vom Kunden verwalteten Schlüssel für die Speicherkontoverschlüsselung zu verwenden, müssen Sie ihn bei der Kontoerstellung aktivieren und Sie sollten über einen Schlüsseltresor mit Schlüssel und verwalteter Identität mit entsprechenden Berechtigungen verfügen, die bereits bereitgestellt sind. Optional kann auch eine 256-Bit-AES-Verschlüsselung auf der Ebene der Azure Storage-Infrastruktur aktiviert werden.

Schritt 2: Überprüfen Sie Benutzer und steuern Sie den Zugriff auf Speicherdaten mit den geringsten Berechtigungen

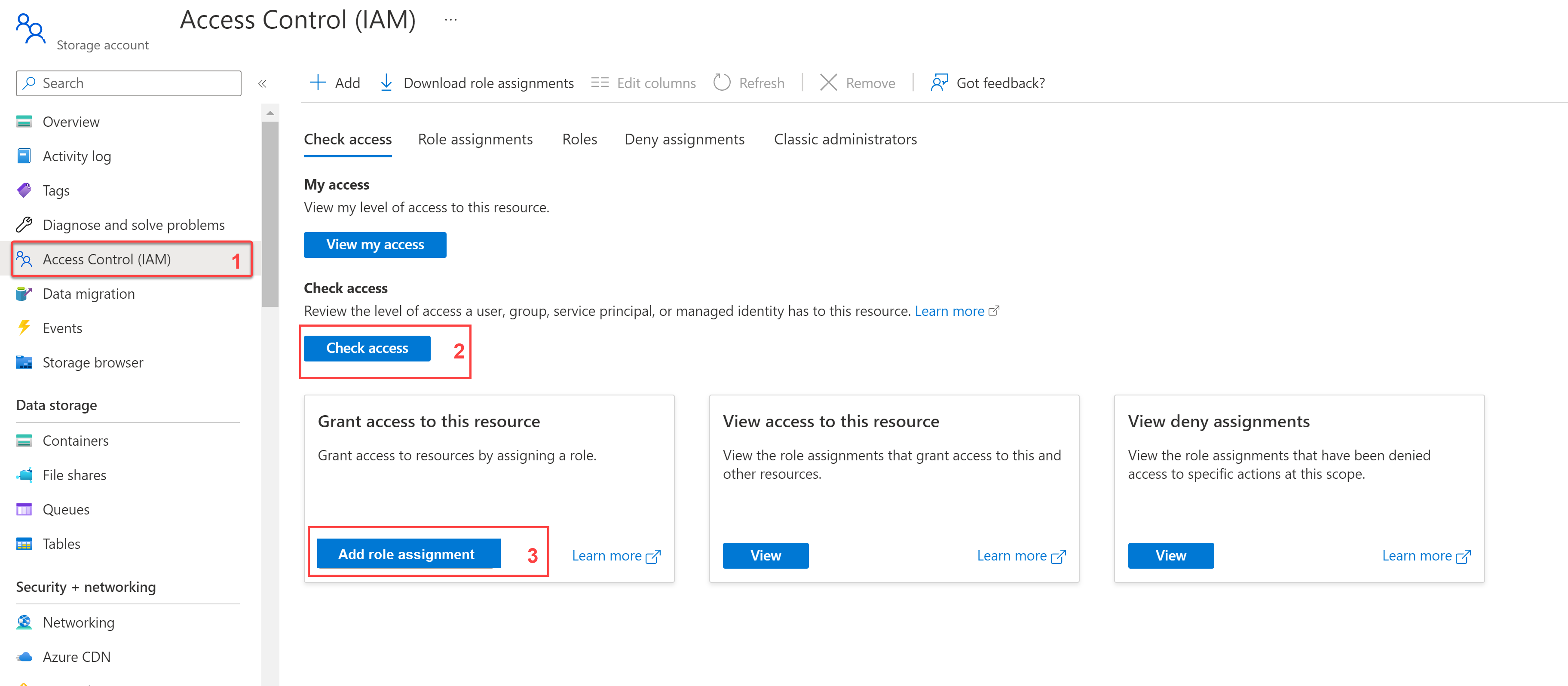

Verwenden Sie zunächst die Microsoft Entra ID, um den Zugriff auf Speicherkonten zu steuern. Durch die Verwendung von Rollenbasierter Zugriffskontrolle mit Speicherkonten können Sie mithilfe von OAuth 2.0 zugriffsbasierte Jobfunktionen granular definieren. Sie können Ihren granularen Zugriff an Ihrer Richtlinie für bedingten Zugriff ausrichten.

Es ist wichtig zu beachten, dass Rollen für Speicherkonten entweder auf Verwaltungs- oder Datenebene zugewiesen werden müssen. Wenn Sie also Microsoft Entra ID als Authentifizierungs- und Autorisierungsmethode verwenden, sollte einem Benutzer die entsprechende Rollenkombination zugewiesen werden, um ihm die geringstmögliche Berechtigung zu gewähren, die zur Erfüllung seiner Arbeitsfunktion erforderlich ist.

Eine Liste der Speicherkontorollen für granularen Zugriff finden Sie unter In Azure integrierte Rollen für Storage. RBAC-Zuweisungen erfolgen über die Zugriffskontrolloption des Speicherkontos und können in verschiedenen Bereichen zugewiesen werden.

Sie konfigurieren die Zugriffskontrolle über die Einstellungen Zugriffskontrolle (IAM) eines Speicherkontos, wie hier gezeigt.

Sie können die Zugriffsebenen von Benutzern, Gruppen, Dienstprinzipalen oder verwalteten Identitäten überprüfen und eine Rollenzuweisung hinzufügen.

Eine weitere Möglichkeit, zeitgebundene Berechtigungen bereitzustellen, sind Shared Access Signatures (SAS). Best Practices für die Verwendung von SAS auf hohem Niveau sind die folgenden:

- Verwenden Sie daher immer HTTPS. Wenn Sie die empfohlenen Azure-Richtlinien für Azure-Zielzonen bereitgestellt haben, wird die sichere Übertragung über HTTPS überwacht.

- Arbeiten Sie an einem Widerrufsplan.

- Konfigurieren Sie SAS-Ablaufrichtlinien.

- Validieren Sie Berechtigungen.

- Verwenden Sie nach Möglichkeit eine Benutzerdelegierungs-SAS. Diese SAS ist mit Microsoft Entra ID-Anmeldeinformationen signiert.

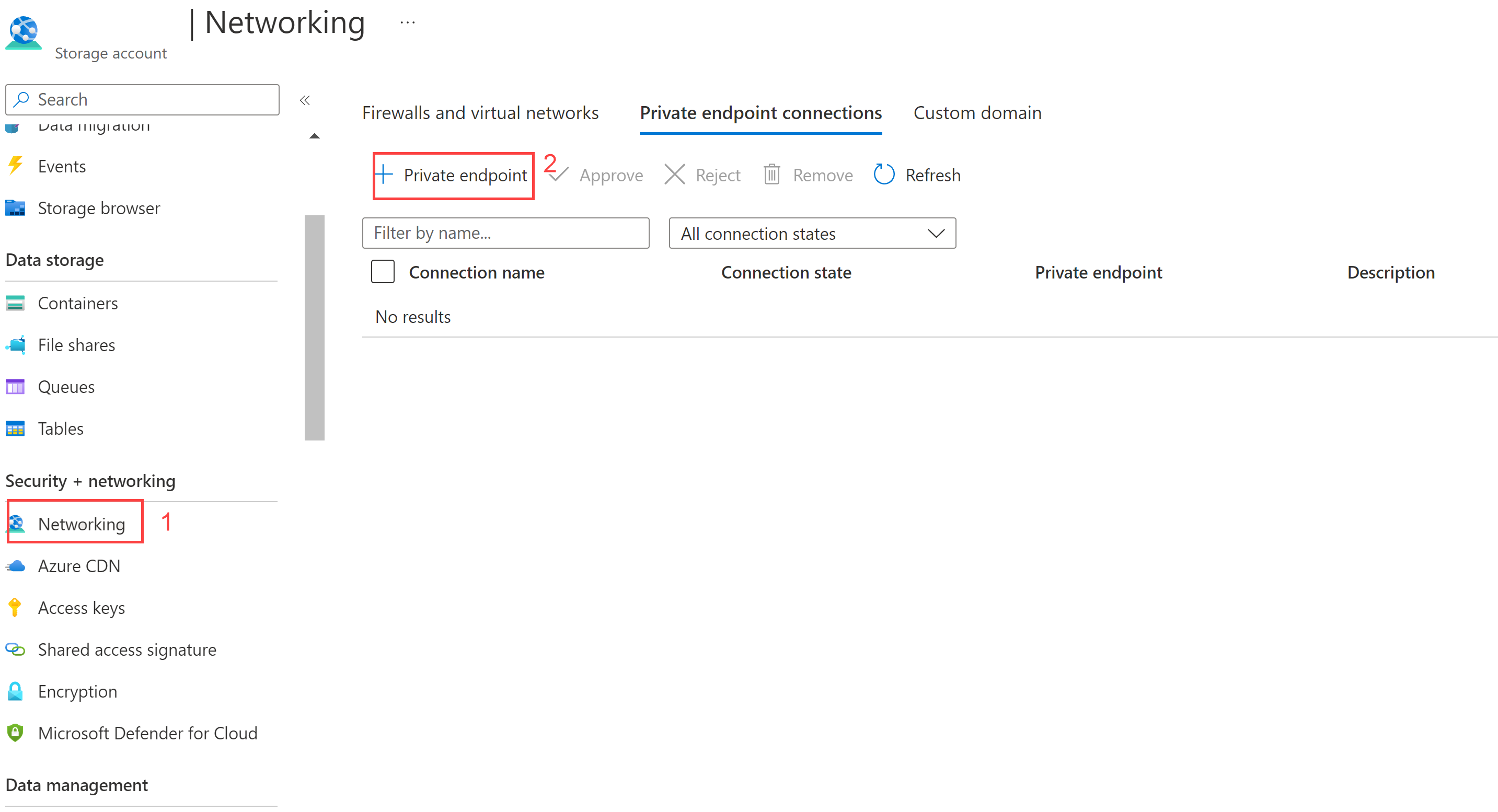

Schritt 3: Trennen oder unterteilen Sie kritische Daten mithilfe von Netzwerkkontrollen logisch.

In diesem Schritt verwenden Sie die empfohlenen Kontrollen, um die Netzwerkverbindungen zu und von Azure Storage-Diensten zu schützen.

Das folgende Diagramm zeigt die Netzwerkverbindungen zu den Azure Storage-Diensten in der Referenzarchitektur.

| Aufgabe | Beschreibung |

|---|---|

| Verhindern Sie den öffentlichen Zugriff, erstellen Sie eine Netzwerksegmentierung mit Private Endpoint und Private Link. | Mit Private Endpoint können Sie über Azure Private Link eine Verbindung zu Diensten herstellen, indem Sie eine einzelne private IP-Adresse im VNet verwenden. |

| Verwenden Sie Azure Private Link | Verwenden Sie Azure Private Link, um über einen privaten Endpunkt in Ihrem VNet auf Azure Storage zuzugreifen. Verwenden Sie den Genehmigungsworkflow, um je nach Bedarf automatisch zu genehmigen oder manuell anzufordern. |

| Verhindern Sie den öffentlichen Zugriff auf Ihre Datenquellen mithilfe von Dienstendpunkten | Sie können eine Netzwerksegmentierung mithilfe von Dienstendpunkten durchführen, indem Sie privaten IP-Adressen in einem VNet ermöglichen, einen Endpunkt zu erreichen, ohne öffentliche IP-Adressen zu verwenden. |

Sie konfigurieren private Endpunkte über die Netzwerkeinstellungen eines Speicherkontos, wie hier gezeigt.

Schritt 4: Verwenden Sie Defender for Storage für die automatisierte Erkennung und den Bedrohungsschutz.

Microsoft Defender for Storage bietet das zusätzliche Maß an Intelligenz, das ungewöhnliche und potenziell schädliche Versuche erkennt, Ihre Speicherdienste auszunutzen. Microsoft Defender für Storage ist in Microsoft Defender für Cloud integriert.

Defender for Storage erkennt Warnungen zu ungewöhnlichen Zugriffsmustern wie:

- Zugriff von einem ungewöhnlichen Ort

- Anwendungsanomalie

- Anonymer Zugriff

- Warnungen zu ungewöhnlichen Extrahierungs- oder Hochladevorgängen

- Datenexfiltration

- Unerwartetes Löschen

- Upload eines Azure Cloud Service-Pakets

- Warnungen zu verdächtigen Speicheraktivitäten

- Änderung der Zugriffsberechtigung

- Zugangskontrolle

- Durchsuchen von Daten

Weitere Informationen zum Bedrohungsschutz in der Referenzarchitektur finden Sie unter Übersicht über die Anwendung von Zero Trust-Prinzipien auf Azure IaaS.

Nach der Aktivierung benachrichtigt Sie Defender for Storage über Sicherheitswarnungen und Empfehlungen zur Verbesserung des Sicherheitsstatus Ihrer Azure-Speicherkonten.

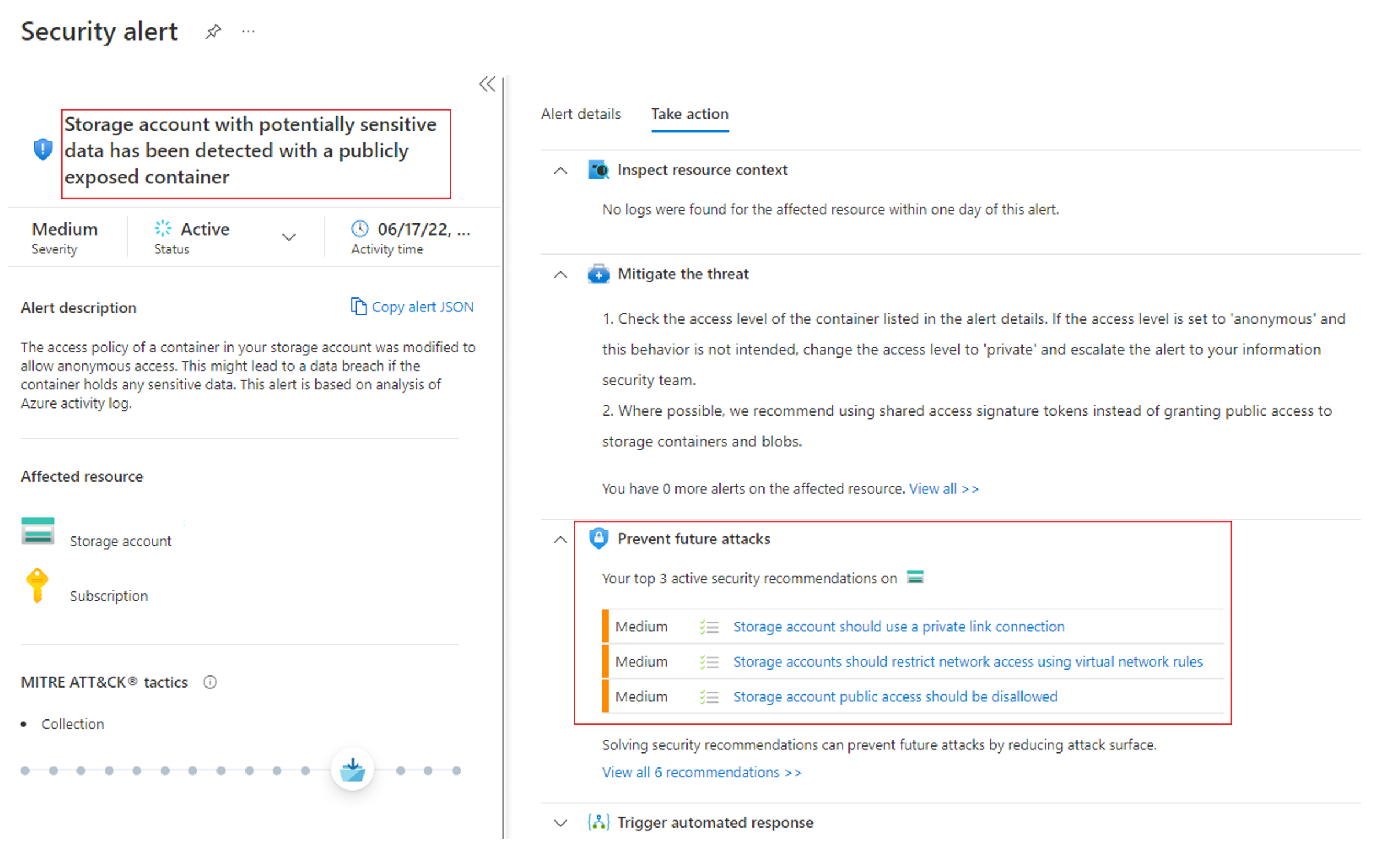

Hier ist ein Beispiel für eine Sicherheitswarnung für ein Speicherkonto mit einer Beschreibung der hervorgehobenen Warn- und Präventionsmaßnahmen.

Technische Illustrationen

Diese Abbildungen sind Replikate der Referenzabbildungen in diesen Artikeln. Laden Sie diese für Ihre eigene Organisation und Ihre Kunden herunter, und passen Sie sie an. Ersetzen Sie das Contoso-Logo durch Ihre eigene.

| Artikel | Beschreibung |

|---|---|

Visio herunterladen Visio herunterladen Aktualisiert am Oktober 2024 |

Anwenden von Zero-Trust-Prinzipien auf Azure IaaS Verwenden Sie diese Abbildungen mit den folgenden Artikeln: - Übersicht - Azure Storage - Virtuelle Computer - Virtuelle Azure-Netzwerke - Virtuelle Azure Hub-Netzwerke |

Visio herunterladen Visio herunterladen Aktualisiert am Oktober 2024 |

Anwenden von Zero Trust-Prinzipien auf Azure IaaS – Ein Seitenposter Eine einseitige Übersicht über den Prozess zum Anwenden der Prinzipien von Zero Trust auf Azure IaaS-Umgebungen. |

Weitere technische Illustrationen finden Sie unter Zero Trust Illustrationen für IT-Architekten und Implementierer.

Empfohlenes Training

Konfigurieren Sie die Speichersicherheit

| Training | Konfigurieren Sie die Speichersicherheit |

|---|---|

|

Erfahren Sie, wie Sie gängige Azure Storage-Sicherheitsfeatures wie Speicherzugriffssignaturen konfigurieren. In diesem Modul lernen Sie Folgendes: |

Weitere Trainings zur Sicherheit in Azure finden Sie in den folgenden Ressourcen im Microsoft-Katalog:

Sicherheit in Azure | Microsoft Learn

Nächste Schritte

Lesen Sie diese zusätzlichen Artikel zur Anwendung von Zero Trust-Prinzipien auf Azure:

- Azure IaaS – Übersicht

- Azure Virtual Desktop

- Azure Virtual WAN

- IaaS-Anwendungen in Amazon Web Services

- Microsoft Sentinel und Microsoft Defender XDR

References

Klicken Sie auf die folgenden Links, um mehr über die verschiedenen in diesem Artikel erwähnten Dienste und Technologien zu erfahren.

- Sichere Übertragung für Azure Storage-Konten

- Verhindern von anonymem, öffentlichen Lesezugriff auf Container und Blobs

- Verhindern Sie die Shared Key-Autorisierung für ein Azure Storage-Konto

- Netzwerksicherheit für Speicherkonten

- Private Enpoints und Private Link für Storage-Konten

- Storage Service Encryption (SSE)

- Rollenbasierte Zugriffskontrolle für Storage-Konten

- Azure Blob Backup

- Best Practices bei der Verwendung von SAS

- Überprüfung privater Endpunkte

- Überprüfung Dienstendpunkte

- Microsoft Defender für Speicher