Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

![]()

Das moderne Unternehmen verfügt über eine unglaubliche Vielfalt von Endpunkten, die auf Daten zugreifen. Nicht alle Endpunkte befinden sich jedoch im Besitz einer Organisation oder werden von dieser verwaltet. Dies führt zu einer Vielzahl unterschiedlicher Gerätekonfigurationen und Softwarepatch-Ebenen. Dadurch entsteht eine massive Angriffsfläche, und der Zugriff auf Arbeitsdaten von nicht vertrauenswürdigen Endpunkten kann leicht zur schwächsten Verknüpfung in Ihrer Zero Trust-Sicherheitsstrategie werden. (Laden Sie das Zero Trust Maturity-Modell herunter: Zero_Trust_Vision_Paper_Final 10.28.pdf.)

Zero Trust hält sich an das Prinzip "Niemals vertrauen, immer überprüfen". In Bezug auf Endpunkte bedeutet dies, dass immer alle Endpunkte überprüft werden. Dazu gehören nicht nur die Geräte von Auftragnehmern, Partnern und Gästen, sondern auch Apps und Geräte, die von Mitarbeitern genutzt werden, um auf Arbeitsdaten zuzugreifen – unabhängig davon, wer der Eigentümer des Geräts ist.

Bei einem Zero Trust-Ansatz werden dieselben Sicherheitsrichtlinien angewendet, unabhängig davon, ob das Gerät unternehmenseigenes oder persönliches Eigentum ist, indem Sie Ihr eigenes Gerät (BYOD) mitbringen; unabhängig davon, ob das Gerät vollständig von der IT verwaltet wird oder nur die Apps und Daten gesichert sind. Die Richtlinien gelten für alle Endpunkte, egal ob PC, Mac, Smartphone, Tablet, Wearable oder IoT-Gerät und unabhängig von dem Ort, an dem sie sich verbinden (wie z. B. das sichere Unternehmensnetzwerk,der Breitbandanschluss zu Hause oder ein öffentlicher Zugang). Ein weiterer wichtiger Faktor, der Ihren Sicherheitsstatus stark beeinflusst, ist die Integrität und Vertrauenswürdigkeit der Apps, die auf diesen Endpunkten laufen. Sie müssen verhindern, dass Unternehmensdaten versehentlich oder durch böswillige Absichten mit nicht vertrauenswürdigen oder unbekannten Apps oder Diensten geteilt werden.

Es gibt einige wichtige Regeln zum Sichern von Geräten und Endpunkten in einem Zero Trust-Modell: Zero Trust-Sicherheitsrichtlinien werden zentral über die Cloud erzwungen und umfassen Endpunktsicherheit, Gerätekonfiguration, App-Schutz, Gerätekompatibilität und Risikostatus.

- Die Plattform und die Apps, die auf den Geräten laufen, werden sicher bereitgestellt. Darüber hinaus sind sie ordnungsgemäß konfiguriert und stets auf dem neuesten Stand.

- Im Falle einer Sicherheitsgefährdung gibt es automatisierte und schnelle Reaktionsmaßnahmen, um den Zugriff auf Unternehmensdaten innerhalb der Apps zu beschränken.

- Durch das Zugriffssteuerungssystem wird sichergestellt, dass alle Richtlinienkontrollen wirksam sind, bevor man auf Daten zugreifen kann.

Zero Trust-Bereitstellungsziele zum Sichern von Endpunkten

Bevor die meisten Organisationen die Zero Trust-Reise starten, wird ihre Endpunktsicherheit wie folgt eingerichtet:

- Endpunkte sind in eine Domäne eingebunden und werden mit Lösungen wie Gruppenrichtlinienobjekten oder Konfigurationsmanagern verwaltet. Dies sind großartige Optionen, aber sie nutzen keine modernen Windows-Konfigurationsdienstanbieter (CSPs) oder erfordern eine separate Cloudverwaltungsgateway-Appliance, um cloudbasierte Geräte zu nutzen.

- Endpunkte müssen sich innerhalb eines Unternehmensnetzwerks befinden, um auf Daten zugreifen zu können. Das kann entweder bedeuten, dass die Geräte physisch vor Ort sein müssen, um auf das Unternehmensnetzwerk zugreifen zu können, oder dass sie einen VPN-Zugriff benötigen. Dadurch erhöht sich jedoch das Risiko, dass ein kompromittiertes Gerät auf sensible Unternehmensressourcen zugreift.

Bei der Implementierung eines End-to-End Zero Trust-Frameworks zum Sichern von Endpunkten empfehlen wir, sich zuerst auf die drei anfänglichen Bereitstellungsziele zu konzentrieren. Konzentrieren Sie sich nach Abschluss dieser Ziele auf das vierte Ziel:

Endpunkte werden bei Cloudidentitätsanbietern registriert. Um Die Sicherheit und das Risiko über mehrere Endpunkte hinweg zu überwachen, die von einer Person verwendet werden, benötigen Sie Sichtbarkeit für alle Geräte und Zugriffspunkte, die möglicherweise Zugriff auf Ihre Ressourcen haben. Auf registrierten Geräten können Sie dann einen Sicherheitsgrundwert erzwingen, der Benutzern auch eine biometrische oder PIN-basierte Methode für die Authentifizierung bereitstellt, um die Abhängigkeit von Kennwörtern zu beseitigen.

Der Zugriff wird nur für in der Cloud verwaltete und kompatible Endpunkte und Apps gewährt. Legen Sie Konformitätsregeln fest, um sicherzustellen, dass Geräte die Mindestsicherheitsanforderungen erfüllen, bevor der Zugriff gewährt wird. Erstellen Sie außerdem Korrekturregeln und Benachrichtigungen für nicht kompatible Geräte, damit Die Benutzer wissen, wie Complianceprobleme behoben werden können.

Richtlinien zur Verhinderung von Datenverlust (Data Loss Prevention, DLP) werden für Unternehmensgeräte und BYOD erzwungen. Kontrollieren Sie den Umgang des Benutzers mit den Daten, nachdem ihm Zugriff darauf gewährt wurde. Beschränken Sie beispielsweise das Speichern von Dateien auf vertrauenswürdige Speicherorte, um zu verhindern, dass sie in nicht vertrauenswürdige Speicherorte gelangen (z. B. auf einen lokalen Datenträger), oder beschränken Sie das Kopieren und Einfügen für eine Consumer-Kommunikations-App oder Chat-App, um Daten zu schützen.

Die Endpunkt-Bedrohungserkennung wird verwendet, um das Geräterisiko zu überwachen. Ziel einer einzigen Glaslösung ist es, alle Endpunkte einheitlich zu verwalten. Verwenden Sie eine SIEM-Lösung (Security Information and Event Management), um Endpunktprotokolle und Transaktionen weiterzuleiten, sodass Sie weniger, aber umsetzbare Warnungen erhalten.

Als letzte Aufgabe untersuchen Sie zero Trust-Prinzipien für IoT- und betriebstechnische Netzwerke.

Ein Leitfaden für die Zero Trust-Umsetzung bei Endpunkten

Dieser Leitfaden führt Sie durch die Schritte, die erforderlich sind, um Ihre Geräte nach den Prinzipien eines Zero Trust-Sicherheitsframeworks zu schützen.

1. Registrieren von Endpunkten bei einem Cloudidentitätsanbieter

Um die Risikogefährdung zu begrenzen, überwachen Sie Endpunkte, um sicherzustellen, dass jeder eine vertrauenswürdige Identität hat, kerne Sicherheitsanforderungen angewendet werden, und das Risikoniveau für Dinge wie Schadsoftware oder Datenexfiltration wurde gemessen, behoben oder als akzeptabel eingestuft.

Nachdem ein Gerät registriert wurde, können Benutzer auf die eingeschränkten Ressourcen Ihrer Organisation zugreifen, indem sie den Benutzernamen und das Kennwort ihres Unternehmens verwenden, um sich anzumelden. Wenn verfügbar, erhöhen Sie die Sicherheit durch die Verwendung von Funktionen wie Windows Hello for Business.

Registrieren von Unternehmensgeräten mit Microsoft Entra ID

Lassen Sie die Windows-Geräte, die für den Zugriff auf Ihre Organisationsdaten verwendet werden, sich mit der Microsoft Entra-ID über einen der folgenden Wege verknüpfen und registrieren.

Windows Out-of-Box-Erfahrung – Die Verwendung der Out-of-Box-Erfahrung (OOBE), um Windows-Geräte mit der Microsoft Entra-ID zu verknüpfen, vereinfacht die Einrichtung und stellt sicher, dass die Geräte sofort für den sicheren Zugriff auf Organisationsressourcen bereit sind. Anleitungen finden Sie unter Microsoft Entra für die Verbindung eines neuen Windows-Geräts.

Zuvor bereitgestellte Windows-Geräte – Benutzer eines zuvor bereitgestellten Windows-Arbeitsgeräts können ihr Geschäfts-, Schul- oder Unikonto verwenden, um es mit der Microsoft Entra-ID zu registrieren. Siehe Hinzufügen Ihres Geschäfts-, Schul- oder Unikontos zu einem Windows-Gerät.

Registrieren eines persönlichen Geräts – Benutzer können ihre persönlichen Windows-Geräte mit der Microsoft Entra-ID registrieren. Siehe Registrieren Ihres persönlichen Geräts in Ihrem Geschäfts- oder Schulnetzwerk.

Für unternehmenseigene Geräte können Sie die folgenden plattformspezifischen Methoden verwenden, um neue Betriebssysteme bereitzustellen und Geräte mit microsoft Entra ID zu registrieren:

Windows – Windows Autopilot ist eine Sammlung von Technologien, die zum Einrichten und Vorkonfigurieren neuer Geräte verwendet werden, um sie für die produktive Nutzung vorzubereiten. Siehe Übersicht über Windows Autopilot.

iOS/iPadOS – Unternehmenseigene Geräte, die über Apple Business Manager oder Apple School Manager erworben wurden, können über die automatisierte Geräteregistrierung in Intune registriert werden. Siehe Einrichten der automatisierten Geräteregistrierung.

Verbessern der Authentifizierungssicherheit mit Windows Hello for Business

Um Benutzern eine alternative Anmeldemethode zu ermöglichen, die die Verwendung von Kennwörtern durch eine sichere zweistufige Authentifizierung auf Geräten ersetzt und Regeln für die Verwendung von PINs, Sicherheitsschlüssel für die Anmeldung und mehr erzwingt, aktivieren Sie Windows Hello for Business auf den Windows-Geräten von Benutzern.

Microsoft Intune unterstützt zwei kostenlose Methoden zum Anwenden und Erzwingen von Windows Hello for Business-Einstellungen:

Bei der Geräteregistrierung mit mandantenweiter Richtlinie – Verwenden Sie diese Methode, um eine Standardrichtlinie für Windows Hello for Business auf jedes Windows-Gerät anzuwenden, wenn es bei Intune registriert wird. Diese Richtlinie trägt dazu bei, sicherzustellen, dass jedes neue Windows-Gerät, das Ihrer Organisation beitritt, den gleichen anfänglichen Konfigurationsstandards für PIN-Anforderungen, zweistufige Authentifizierung und mehr entspricht.

Weitere Informationen und Konfigurationsanleitungen finden Sie unter Windows Hello bei der Geräteregistrierung in der Intune-Dokumentation.

Nach der Registrierung mit Kontoschutzprofilen können Sie bestimmte Windows Hello for Business-Konfigurationen auf verschiedene Gruppen innerhalb Ihrer Organisation anwenden, nachdem sie sich bei Intune registriert haben. Wenn es einen Konflikt zwischen dem Kontoschutzprofil und dem mandantenweiten Profil gibt, hat das Kontoschutzprofil Vorrang. Auf diese Weise können Anpassungen für verschiedene Gruppen auf der Grundlage ihrer Anforderungen vorgenommen werden.

Intune-Kontoschutzprofile sind ein Profiltyp für den Richtlinientyp "Kontoschutz", der wiederum ein Typ von Intune-Endpunktsicherheitsrichtlinie ist. Anleitungen zum Konfigurieren dieses Profils finden Sie unter Erstellen einer Endpunktsicherheitsrichtlinie, und wählen Sie den Richtlinientyp "Kontoschutz" gefolgt vom Profiltyp "Kontoschutz" aus.

2. Beschränken des Zugriffs auf in der Cloud verwaltete und kompatible Endpunkte und Apps

Stellen Sie sicher, dass Endpunkte, die Ihrer Organisation beitreten, mit etablierten und erweiterten Authentifizierungsanforderungen, den Sicherheitsstandards Ihrer Organisation entsprechen, bevor sie zum Zugriff auf die Daten und Ressourcen Ihrer Organisation verwendet werden.

Für den gesteuerten Zugriff verwenden Sie Intune-Richtlinien zur Gerätekonformität, die in Kombination mit dem bedingten Zugriff von Microsoft Entra arbeiten, um sicherzustellen, dass nur Geräte, die derzeit Ihren Sicherheitsanforderungen entsprechen, von Ihren authentifizierten Benutzern für den Zugriff auf Ressourcen verwendet werden können. Ein wichtiger Teil der Compliancerichtlinien sind Korrekturbenachrichtigungen und Regeln , die Benutzern helfen, ein nicht kompatibles Gerät wieder in die Compliance zu bringen.

Erstellen einer Compliancerichtlinie mit Microsoft Intune

Microsoft Intune Konformitätsrichtlinien sind Sätze von Regeln und Bedingungen, die Sie zum Auswerten der Konfiguration Ihrer verwalteten Geräte verwenden. Diese Richtlinien können Ihnen helfen, Organisationsdaten und -ressourcen von Geräten zu schützen, die diese Konfigurationsanforderungen nicht erfüllen. Verwaltete Geräte müssen die Bedingungen erfüllen, die Sie in Ihren Richtlinien festlegen, damit sie von Intune als konform eingestuft werden.

Die Intune-Gerätekompatibilität umfasst zwei Teile, die zusammenarbeiten:

Compliancerichtlinieneinstellungen sind eine einzelne Gruppe von Konfigurationen, die mandantenweit angewendet werden, um eine integrierte Compliancerichtlinie bereitzustellen, die jedes Gerät empfängt. Compliancerichtlinieneinstellungen legen fest, wie die Compliancerichtlinie in Ihrer Umgebung funktioniert, einschließlich der Behandlung von Geräten, denen keine explizite Gerätekompatibilitätsrichtlinie zugewiesen ist.

Informationen zum Konfigurieren dieser mandantenweiten Einstellungen finden Sie unter den Einstellungen für Compliancerichtlinien.

Gerätekonformitätsrichtlinien sind diskrete Sätze plattformspezifischer Regeln und Einstellungen, die Sie für Gruppen von Benutzern oder Geräten bereitstellen. Geräte bewerten die Regeln in der Richtlinie, um ihren Compliancestatus zu melden. Ein nicht konformer status kann zu einer oder mehreren Aktionen bei Nichtkonformität führen. Microsoft Entra Richtlinien für bedingten Zugriff können diese status auch verwenden, um den Zugriff auf Organisationsressourcen von diesem Gerät aus zu blockieren.

Informationen zum Konfigurieren von Gruppen mit Gerätecompliancerichtlinien finden Sie unter Erstellen einer Compliancerichtlinie in Microsoft Intune. Beispiele für die Erhöhung der Compliancekonfigurationen, die Sie verwenden können, finden Sie im Intune-Plan für Compliancerichtlinien.

Einrichten von Aktionen und benutzerorientierten Benachrichtigungen für nicht kompatible Geräte

Jede Intune-Compliancerichtlinie enthält Aktionen für Nichteinhaltung. Die Aktionen gelten, wenn ein Gerät seine zugewiesene Compliancerichtlinienkonfiguration nicht erfüllt. Sowohl Intune als auch Bedingter Zugriff lesen den Status eines Geräts, um zusätzliche Schritte zu ermitteln, die Sie konfigurieren können, oder den Zugriff auf Organisationsressourcen von diesem Gerät zu blockieren, solange das Gerät nicht konform bleibt.

Sie konfigurieren Aktionen für Nichtkonformität als Teil jeder von Ihnen erstellten Gerätekonformitätsrichtlinie.

Maßnahmen zur Nichteinhaltung umfassen unter anderem die folgenden Optionen, wobei verschiedene Optionen je nach Plattform verfügbar sind:

- Kennzeichnen des Geräts als nicht konform

- Senden einer vorkonfigurierten E-Mail an den Benutzer des Geräts

- Remotesperren des Geräts

- Senden einer vorkonfigurierten Pushbenachrichtigung an den Benutzer

Informationen zu verfügbaren Aktionen, zum Hinzufügen zu Richtlinien und zum Vorkonfigurieren von E-Mails und Benachrichtigungen finden Sie unter Konfigurieren von Aktionen für nicht kompatible Geräte in Intune.

3. Bereitstellen von Richtlinien zur Durchsetzung der Verhinderung von Datenverlust (Data Loss Prevention, DLP) für Unternehmensgeräte und BYOD

Nachdem der Datenzugriff gewährt wurde, möchten Sie steuern, was der Benutzer mit den Daten tun kann und wie er gespeichert wird. Wenn ein Benutzer beispielsweise auf ein Dokument mit seiner Unternehmensidentität zugreift, möchten Sie verhindern, dass dieses Dokument an einem nicht geschützten Speicherort für Verbraucher gespeichert wird oder für eine Consumerkommunikations- oder Chat-App freigegeben wird.

Wenden Sie die empfohlenen Sicherheitseinstellungen an

Sicherheitsgrundwerte können dazu beitragen, einen breiten und konsistenten Basisplan sicherer Konfigurationen zu schaffen, mit denen Benutzer, Geräte und Daten geschützt werden. Die Sicherheitsgrundwerte von Intune sind vorkonfigurierte Gruppen von Windows-Einstellungen, mit denen Sie eine bekannte Gruppe von Einstellungen und Standardwerten anwenden können, die von den relevanten Sicherheitsteams empfohlen werden. Sie können diese Basispläne mit ihren Standardkonfigurationen verwenden oder bearbeiten, um angepasste Instanzen zu erstellen, die den unterschiedlichen Anforderungen verschiedener Gruppen in Ihrer Organisation entsprechen.

Weitere Informationen finden Sie unter Verwenden von Sicherheitsgrundwerten, um windows-Geräte zu schützen, die Sie mit Microsoft Intune verwalten.

Automatisches Bereitstellen von Updates für Endpunkte

Um verwaltete Geräte in Übereinstimmung mit sich entwickelnden Sicherheitsbedrohungen zu halten, verwenden Sie Intune-Richtlinien, die Updatebereitstellungen automatisieren können:

Windows Updates for Business – Sie können Intune-Richtlinien für Windows Updates for Business verwenden, um Windows-Updates automatisch auf Ihren Geräten zu installieren. Richtlinien können automatisieren, wann Updates installiert werden und welche Art von Updates es gibt, einschließlich der Windows-Version, der neuesten Sicherheitsupdates und neuer Treiber. Informationen zu den ersten Schritten finden Sie unter Verwalten von Windows 10- und Windows 11-Softwareupdates in Intune.

Android Enterprise-Updates – Intune unterstützt automatische Over-the-Air-Updates für das Betriebssystem und die Firmware für Zebra Android-Geräte über eine Partnerintegration.

iOS/iPadOS – Intune-Richtlinien können Updates auf iOS-/iPad-Geräten automatisch installieren, die über eine der ADE-Optionen (Automated Device Enrollment, Automatisierte Geräteregistrierung) von Apple als überwachtes Gerät registriert sind. Informationen zum Konfigurieren einer iOS-Updaterichtlinie finden Sie unter Verwalten von iOS/iPadOS-Softwareupdaterichtlinien in Intune.

Geräte verschlüsseln

Verwenden Sie die folgenden plattformspezifischen Optionen, um ruhende Unternehmensdaten auf Geräten zu verschlüsseln:

MacOS – Verwenden Sie die FileVault-Datenträgerverschlüsselung für macOS mit Intune, um die vollständige Datenträgerverschlüsselung auf macOS zu konfigurieren.

Windows – Für Windows-Geräte verwalten Sie die Datenträgerverschlüsselungsrichtlinie für Windows-Geräte mit Intune. Intune-Richtlinie kann BitLocker für Volumes und Datenträger erzwingen und personenbezogene Datenverschlüsselung, die dateibasierte Datenverschlüsselungsfunktionen bereitstellt, die mit den Anmeldeinformationen eines Benutzers verknüpft sind.

Schützen von Unternehmensdaten auf App-Ebene mit Anwendungsschutzrichtlinien

Verwenden Sie Intune-App-Schutzrichtlinien, um Ihre Unternehmensdaten in verwalteten Apps sicher zu halten. Intune-App-Schutzrichtlinien tragen dazu bei, die Daten Ihrer Organisation zu schützen, indem sie steuern, wie darauf zugegriffen und freigegeben wird. Diese Richtlinien können beispielsweise verhindern, dass Benutzer Unternehmensdaten in persönliche Apps kopieren und einfügen oder eine PIN für den Zugriff auf Unternehmens-E-Mails benötigen.

Informationen zum Erstellen und Verwenden dieser Richtlinien finden Sie unter Erstellen und Zuweisen von App-Schutzrichtlinien. Einige Beispiele für drei zunehmende Sicherheitskonfigurationen, die Sie verwenden können, finden Sie im Datenschutzframework von Intune für App-Schutzrichtlinien.

4. Überwachen des Geräterisikos mit Endpunkt-Bedrohungserkennung

Nachdem Sie die ersten drei Ziele erreicht haben, konfigurieren Sie die Endpunktsicherheit auf Geräten, und beginnen Sie mit der Überwachung neuer Bedrohungen, damit Sie sie beheben können, bevor sie zu einem größeren Problem werden.

Im Folgenden finden Sie einige der Microsoft-Lösungen, die Sie verwenden und kombinieren können:

Microsoft Defender mit Microsoft Intune – Wenn Sie Microsoft Defender für Endpunkt in Intune integrieren, können Sie Das Intune Admin Center verwenden, um Defender für Endpunkt auf Geräten zu konfigurieren, die von Intune verwaltet werden, Bedrohungsdaten und Empfehlungen von Defender anzeigen und dann reagieren, um diese Probleme zu beheben. Sie können auch das Sicherheitseinstellungenverwaltungsszenario von Defender für Endpunkt verwenden, das die Verwendung von Intune-Richtlinien zum Verwalten von Konfigurationen für Defender auf Geräten ermöglicht, die nicht bei Intune registriert sind.

Microsoft Sentinel – Microsoft Sentinel ist eine Cloud-native Sicherheitsinformations- und Ereignisverwaltungslösung (SIEM), mit der Sie komplexe Bedrohungen aufdecken und schnell reagieren können.

Mit dem Intune Data Warehouse können Sie Geräte- und App-Verwaltungsdaten an Berichterstellungstools senden, um Warnungen intelligent zu filtern, um Rauschen zu reduzieren. Zu den Optionen gehören u. a. die Verbindung zum Data Warehouse mit Power BI und die Verwendung von SIEM-Lösungen mithilfe eines benutzerdefinierten OData-Clients.

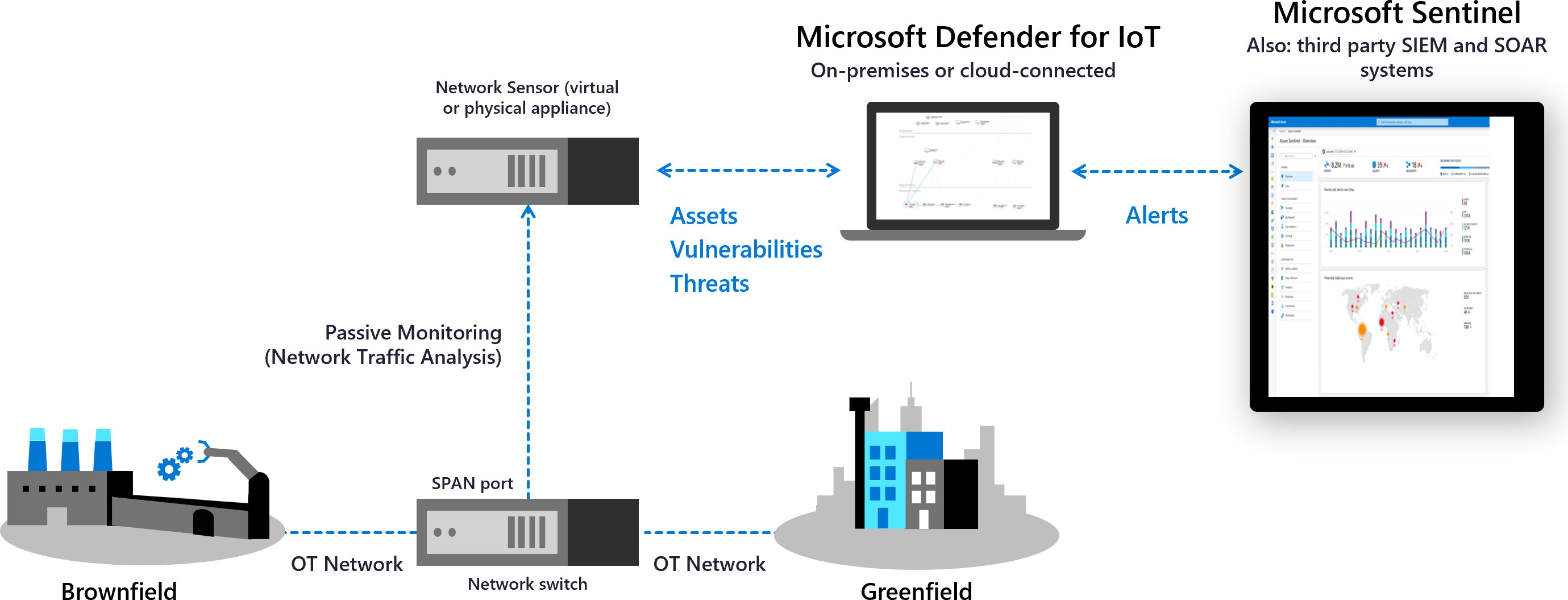

Zero Trust und Ihre OT-Netzwerke

Microsoft Defender for IoT ist eine einheitliche Sicherheitslösung, die speziell zum Erkennen von Geräten, Sicherheitsrisiken und Bedrohungen von IoT-Netzwerken und Netzwerken für operative Technologie (OT-Netzwerke) entwickelt wurde. Verwenden Sie Defender für IoT, um Die Sicherheit in Ihrer gesamten IoT/OT-Umgebung anzuwenden, einschließlich vorhandener Geräte, die möglicherweise nicht über integrierte Sicherheits-Agents verfügen.

OT-Netzwerke unterscheiden sich häufig von der herkömmlichen IT-Infrastruktur und benötigen einen spezialisierten Ansatz für Zero Trust. OT-Systeme verwenden einzigartige Technologie mit proprietären Protokollen und können Alterungsplattformen mit eingeschränkter Konnektivität und Leistung, spezifischen Sicherheitsanforderungen und einzigartigen Expositionen gegenüber physischen Angriffen umfassen.

Defender für IoT unterstützt Zero Trust-Prinzipien, indem otspezifische Herausforderungen behandelt werden, z. B.:

- Hilft Ihnen, Fernverbindungen zu Ihren OT-Systemen zu kontrollieren.

- Überprüfung und Unterstützung bei der Reduzierung der Verbindungen zwischen abhängigen Systemen.

- Suchen einzelner Fehlerpunkte in Ihrem Netzwerk.

Stellen Sie Defender for IoT-Netzwerksensoren bereit, um Geräte und Datenverkehr zu erkennen und auf OT-spezifische Sicherheitsrisiken zu achten. Segmentieren Sie Ihre Sensoren in Ihrem Netzwerk in Sites und Zonen, um den Datenverkehr zwischen Zonen zu überwachen, und folgen Sie den Risikominderungsschritten von Defender for IoT, um das Risiko in Ihrer OT-Umgebung zu verringern. Defender for IoT überwacht dann kontinuierlich Ihre Geräte auf Anomalien oder nicht autorisierte Verhaltensweisen.

Integration mit Microsoft-Diensten, wie z. B. Microsoft Sentinel und anderen Partnerdiensten, einschließlich SIEM- und Ticketingsystemen, um Defender for IoT-Daten in Ihrer Organisation zu teilen.

Weitere Informationen finden Sie unter:

- Zero Trust und Ihre OT-Netzwerke

- Überwachen Ihres OT-Netzwerks mit Zero Trust-Grundsätzen

- Untersuchen von Defender for IoT-Incidents mit Microsoft Sentinel

In diesem Leitfaden behandelte Produkte

Microsoft Azure

Microsoft 365

Microsoft Defender für den Endpunkt

Zusammenfassung

Durch einen Zero Trust-Ansatz kann der Sicherheitsstatus Ihrer Geräte und Endpunkte erheblich verbessert werden. Um weitere Informationen oder Hilfe bei der Implementierung zu erhalten, können Sie Ihr Customer Success-Team kontaktieren oder die anderen Kapitel dieses Leitfadens lesen, die alle Zero Trust-Säulen abdecken.

Erfahren Sie mehr über die Implementierung einer End-to-End Zero Trust-Strategie für:

Die Leitfadenreihe für die Zero Trust-Bereitstellung