Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

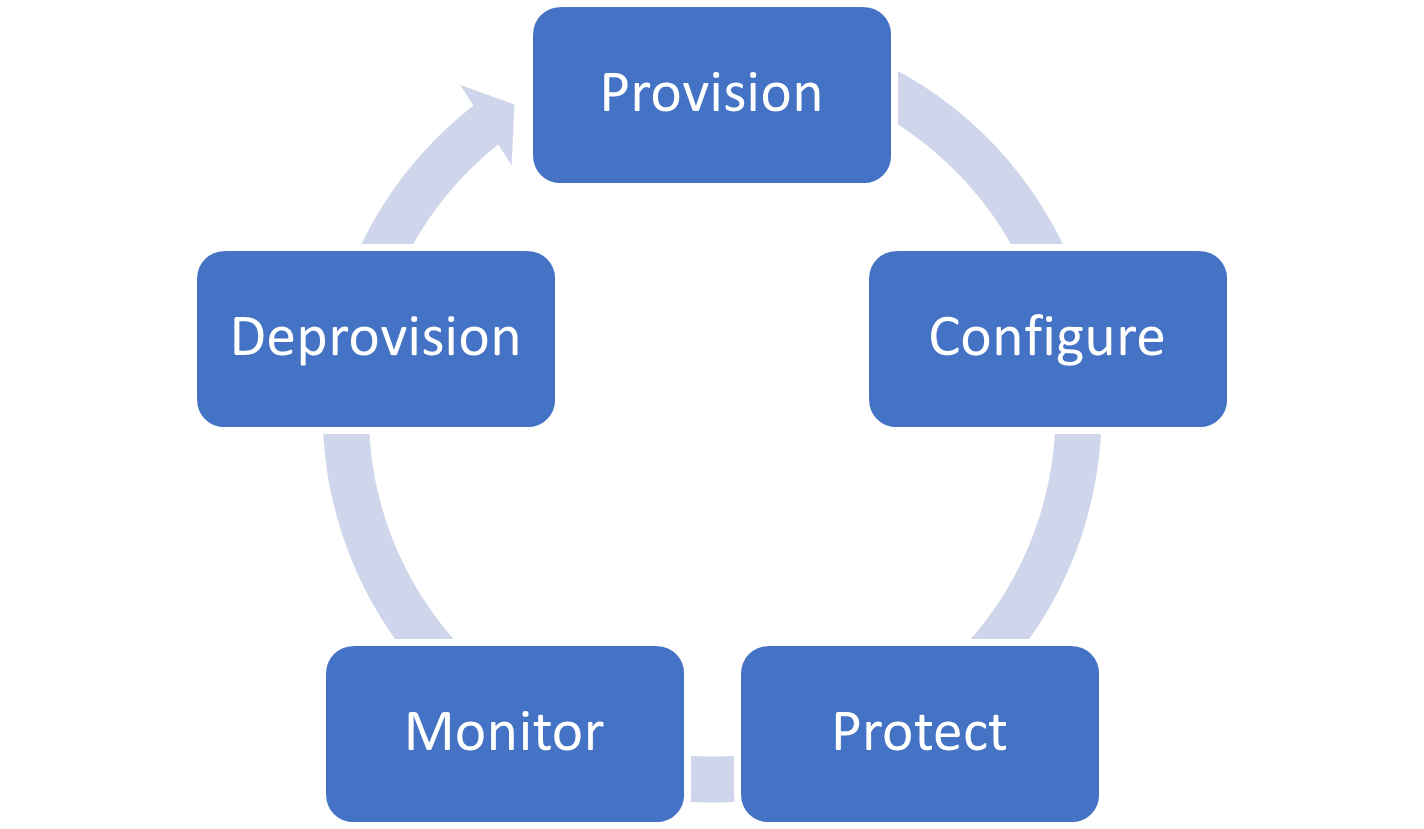

Windows 365 koordiniert und verwaltet die Lebenszyklen all Ihrer Cloud-PCs. Da Cloud-PCs nur in der Cloud vorhanden sind, ist die Verwaltung der Lebenszyklen von Cloud-PCs einfacher als die Verwaltung der Lebenszyklen physischer Windows-Geräte. Cloud-PCs verlassen nie die Verwaltbarkeit und Sicherheit, die von der Cloud grundsätzlich bereitgestellt werden.

Der Lebenszyklus von Cloud-PCs besteht aus fünf Phasen:

Bestimmung

Mit Windows 365 werden Ihre Cloud-PCs auf optimierte Weise bereitgestellt. Die Administratoroberfläche für die Einrichtung Ihrer Bereitstellung ist in das Microsoft Intune Admin Center integriert. Cloud-PCs werden im Windows 365-Dienst bereitgestellt, mit Azure verbunden, mit Ihrem Microsoft Entra ID verknüpft und bei Microsoft Intune registriert.

Durch Zuweisen einer Windows 365-Lizenz zu einem Benutzer und Hinzufügen dieses Benutzers zu einer Gruppe, für die eine Bereitstellungsrichtlinie gilt, lösen Sie die automatische Bereitstellung des Cloud-PCs des Benutzers aus.

Jeder Cloud-PC wird mithilfe eines Betriebssystemimages erstellt. Windows 365 enthält einen Katalog mit Standardimages, die eine Remoteverbindung bereitstellen, die sowohl für Windows als auch für Microsoft 365 optimiert ist. Sie können auch eigene benutzerdefinierte Images hochladen, und Windows 365 führt einige der Optimierungen für Sie aus.

Windows 365 verfügt auch über Überwachungsinfrastruktur- und synthetische Bereitstellungstests, die in Azure-Netzwerkverbindungen integriert sind. Diese Tests werden regelmäßig ausgeführt, um Ihr Netzwerk und andere Voraussetzungen zu testen. Diese Tests tragen dazu bei, Bereitstellungsfehler aufgrund von Umweltproblemen zu minimieren und helfen Ihnen, diese Probleme schneller zu beheben.

Konfigurieren

Cloud-PCs müssen wie jeder andere Endpunkt in Ihrer Umgebung konfiguriert und geschützt werden. Um diese Konfiguration nahtlos zu gestalten, gilt im Rahmen der Bereitstellung jeder Windows 365 Cloud-PC wie folgt:

Nach dem Beitritt werden Cloud-PCs bei Microsoft Intune registriert. Diese Registrierung bedeutet, dass jeder Cloud-PC sofort für Microsoft Entra bedingten Zugriff und verwaltung über Microsoft Intune bereit ist, einschließlich der Co-Verwaltung bei Bedarf.

Microsoft Intune hilft Ihnen, mithilfe von Konformitätsrichtlinien zu überprüfen, ob Ihre Cloud-PCs konform sind. Windows 365 bietet auch eine optimierte Sicherheitsbaseline für Cloud-PCs. Mit dieser optionalen Baseline können Sie sicherstellen, dass Ihre Cloud-PCs mit minimaler Verwaltung sicher konfiguriert werden. Diese Basispläne wurden optimiert, um sicherzustellen, dass die Remotekonnektivität nicht beeinträchtigt wird.

Schützen

Windows 365 kann in den Rest von Microsoft 365 integriert werden, um sicherzustellen, dass Sie Ihre Cloud-PCs schützen können. Sie können die Integration von Microsoft Intune mit Microsoft Defender for Endpoint verwenden, um Ihre Cloud-PCs ab dem Zeitpunkt ihrer Bereitstellung zu schützen. Dieser Schutz umfasst die Verwendung der EDR-Funktionen von Microsoft Defender für Endpunkt, um das Geräterisiko zu ermitteln.

Windows 365 können auch durch Microsoft Entra bedingten Zugriff geschützt werden. Optional umfasst dieser Schutz den Ausschluss von Windows 365 selbst von den Compliancerichtlinien für Geräte, um sicherzustellen, dass Ihre Endbenutzer:innen von jedem Gerät aus auf ihre Cloud-PCs zugreifen können. Sie können weiterhin die mehrstufige Authentifizierung, das Anmelderisiko und andere Steuerelemente verwenden, um sicherzustellen, dass der Benutzer sicher authentifiziert wird.

Windows 365 verwendet die AutoScan-Funktion Windows Update, um die neuesten Qualitätsupdates zu installieren. Um sicherzustellen, dass Updates prompt installiert werden, sollte sich der Endbenutzer so schnell wie möglich beim neu bereitgestellten Cloud-PC anmelden.

Sie können auch die Zwischenablage und Laufwerkumleitung deaktivieren, um eine Grundlage für die Verhinderung von Datenverlust zu gewährleisten. Durch das Deaktivieren wird verhindert, dass Benutzer:innen:

- Informationen von ihren Cloud-PCs an andere nicht verwaltete Speicherorte kopieren oder dort einfügen.

- Dateien von Cloud-PCs auf ihren persönlichen Geräten speichern.

Überwachen

Eine wichtige Anforderung von Cloud-PCs ist es, sicherzustellen, dass die virtuelle Hardware die richtige Größe für die Anforderungen des Endbenutzers hat. Windows 365 ist in die Endpunktanalyse in der Microsoft-Produktivitätsbewertung integriert. Endpunktanalysen ermöglichen die Messung der Compute- und Arbeitsspeicherauslastung auf Ihren Cloud-PCs. Sie können dann Windows 365 verwenden, um die Größe dieser Cloud-PCs so zu ändern, dass sie den Anforderungen Ihrer Benutzer und ihrer Apps entsprechen. Diese Aktion zum Ändern der Größe wird in Microsoft Intune zusammen mit anderen Geräteaktionen angezeigt, um eine nahtlose Erfahrung zwischen Ihren Cloud-PCs und anderen Endpunkten zu ermöglichen.

Sie können die Wartung auch in der Endpunktanalyse verwenden, um die Überwachung und Wartung von Cloud-PCs zu verbessern. Mit der Wartung können Sie die integrierten Microsoft 365-Optimierungen erweitern, die Windows 365 bietet, einschließlich Optimierungen für eine heterogene IT-Umgebung.

Bereitstellung aufheben

Es gibt mehrere Möglichkeiten, den Zugriff eines Benutzers auf seinen Cloud-PC sicher zu entfernen. Wenn Sie die Lizenz des Benutzers/der Benutzerin oder die Richtlinie für die gezielte Bereitstellung entfernen, wird sein/ihr Cloud-PC in eine Toleranzperiode von sieben Tagen transferiert. Diese Karenzzeit ermöglicht Fehler und die Wiederherstellung, ohne dass sich dies auf den Benutzer auswirkt. Um den Zugriff sofort zu blockieren, deaktivieren Sie das Benutzerkonto in lokales Active Directory und widerrufen die Aktualisierungstoken des Benutzers in Microsoft Entra ID.

Nach Ablauf der Toleranzperiode hebt Windows 365 die Bereitstellung des Cloud-PC und seines Speichers vollständig auf. Die Cloud-PCs werden mithilfe der serverseitigen Verschlüsselung in Azure Disk Storage (plattformverwaltete Schlüssel) verschlüsselt, sodass die Bereitstellung von Geräten auf sichere Weise aufgehoben wird.