Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel werden neue und aktualisierte Features und Inhalte aufgeführt, die für IT-Experten für Windows 10 Enterprise LTSC 2019 im Vergleich zu Windows 10 Enterprise LTSC 2016 (LTSB) von Interesse sind. Eine kurze Beschreibung des LTSC-Wartungskanals und des zugehörigen Supports finden Sie unter Windows 10 Enterprise LTSC.

Hinweis

Windows 10 Enterprise LTSC 2019 war am 13. November 2018 erstmals verfügbar. Features in Windows 10 Enterprise LTSC 2019 entsprechen Windows 10, Version 1809.

Windows 10 Enterprise LTSC 2019 baut auf Windows 10 Pro Version 1809 auf und fügt Premium-Features hinzu, die auf die Anforderungen großer und mittlerer Organisationen (einschließlich großer akademischer Institutionen) ausgelegt sind, z. B.:

- Erweiterter Schutz vor modernen Sicherheitsbedrohungen

- Volle Flexibilität bei der Betriebssystembereitstellung

- Aktualisierungs- und Supportoptionen

- Umfassende Verwaltungs- und Steuerungsfunktionen für Geräte und Apps

Die version Windows 10 Enterprise LTSC 2019 ist eine wichtige Version für LTSC-Benutzer, da es die kumulativen Verbesserungen enthält, die in Windows 10 Versionen 1703, 1709, 1803 und 1809 bereitgestellt werden. Details zu diesen Verbesserungen finden Sie unten.

Wichtig

Das LTSC-Release ist für Geräte mit spezieller Verwendung vorgesehen. Die Unterstützung für LTSC durch Apps und Tools, die für die allgemeine Verfügbarkeitskanalversion von Windows 10 entwickelt wurden, ist möglicherweise eingeschränkt.

Microsoft Intune

Microsoft Intune unterstützt Windows 10 Enterprise LTSC 2019 mit der folgenden Ausnahme:

- Updateringe können nicht für Featureupdates verwendet werden, da Windows 10 LTSC-Versionen keine Featureupdates erhalten. Updateringe können für Qualitätsupdates für Windows 10 Enterprise LTSC 2019-Clients verwendet werden.

Sicherheit

Diese Version von Windows 10 enthält Sicherheitsverbesserungen für Bedrohungsschutz, Informationsschutz und Identitätsschutz.

Schutz vor Bedrohungen

Microsoft Defender für Endpunkt

Die Microsoft Defender for Endpoint Plattform umfasst mehrere Sicherheitssäulen. In dieser Version von Windows umfasst Defender für Endpunkt leistungsstarke Analysen, Sicherheitsstapelintegration und zentralisierte Verwaltung für eine bessere Erkennung, Verhinderung, Untersuchung, Reaktion und Verwaltung.

Verringerung der Angriffsfläche

Die Verringerung der Angriffsfläche umfasst hostbasierte Intrusion Prevention-Systeme wie den kontrollierten Ordnerzugriff.

Dieses Feature kann verhindern, dass Ransomware und andere zerstörerische Schadsoftware Ihre persönlichen Dateien ändern. In einigen Fällen werden Apps, die Sie normalerweise verwenden, möglicherweise daran gehindert, Änderungen an üblichen Ordnern wie Dokumente oder Bilder vorzunehmen. Wir haben es Ihnen erleichtert, Apps hinzuzufügen, die vor kurzem blockiert wurden, damit Sie Ihr Gerät weiterhin verwenden können, ohne das Feature vollständig zu deaktivieren.

Wenn eine App blockiert wird, wird sie in einer Liste mit kürzlich gesperrten Apps angezeigt, zu der Sie gelangen, indem Sie unter Ransomware-Schutz auf Einstellungen verwalten klicken. Wählen Sie App über kontrollierten Ordnerzugriff zulassen aus. Wählen Sie nach der Eingabeaufforderung die + Schaltfläche aus, und wählen Sie Zuletzt blockierte Apps aus. Wählen Sie eine der Apps aus, um sie zur Liste der zulässigen Apps hinzuzufügen. Sie können über diese Seite auch nach einer App suchen.

Windows Defender Firewall

Windows Defender Firewall unterstützt jetzt Windows-Subsystem für Linux (WSL)-Prozesse. Sie können bestimmte Regeln für einen WSL-Prozess genau wie für jeden Windows-Prozess hinzufügen. Zudem unterstützt Windows Defender Firewall jetzt auch Benachrichtigungen für WSL-Prozesse. Wenn beispielsweise ein Linux-Tool den Zugriff von außen auf einen Port zulassen möchte (für SSH oder einen Webserver wie nginx), fragt Windows Defender Firewall nach der Erlaubnis für den Zugriff – wie bei einem Windows-Prozess, wenn der Port beginnt, Verbindungen zu akzeptieren. Dieses Verhalten wurde erstmals in Build 17627 eingeführt.

Windows Defender Device Guard

Device Guard war schon immer eine Sammlung von Technologien, die kombiniert werden können, um einen PC zu sperren, einschließlich:

- Softwarebasierter Schutz durch Codeintegritätsrichtlinien

- Hardwarebasierter Schutz durch Hypervisor-geschützte Codeintegrität (HVCI)

Diese Schutzmaßnahmen können jedoch auch separat konfiguriert werden. Im Gegensatz zu HVCI erfordern Codeintegritätsrichtlinien keine virtualisierungsbasierte Sicherheit (VBS). Um den eindeutigen Wert dieser Schutzmaßnahmen zu unterstreichen, wurden Codeintegritätsrichtlinien in Windows Defender-Anwendungssteuerung umbenannt.

Schutz der nächsten Generation

Endpunkterkennung und -reaktion

Die Endpunkterkennung und -reaktion wurde verbessert. Unternehmenskunden können jetzt den gesamten Windows-Sicherheitsstapel mit Microsoft Defender Antivirenerkennungen und Device Guard-Blöcken nutzen, die im Microsoft Defender for Endpoint-Portal angezeigt werden.

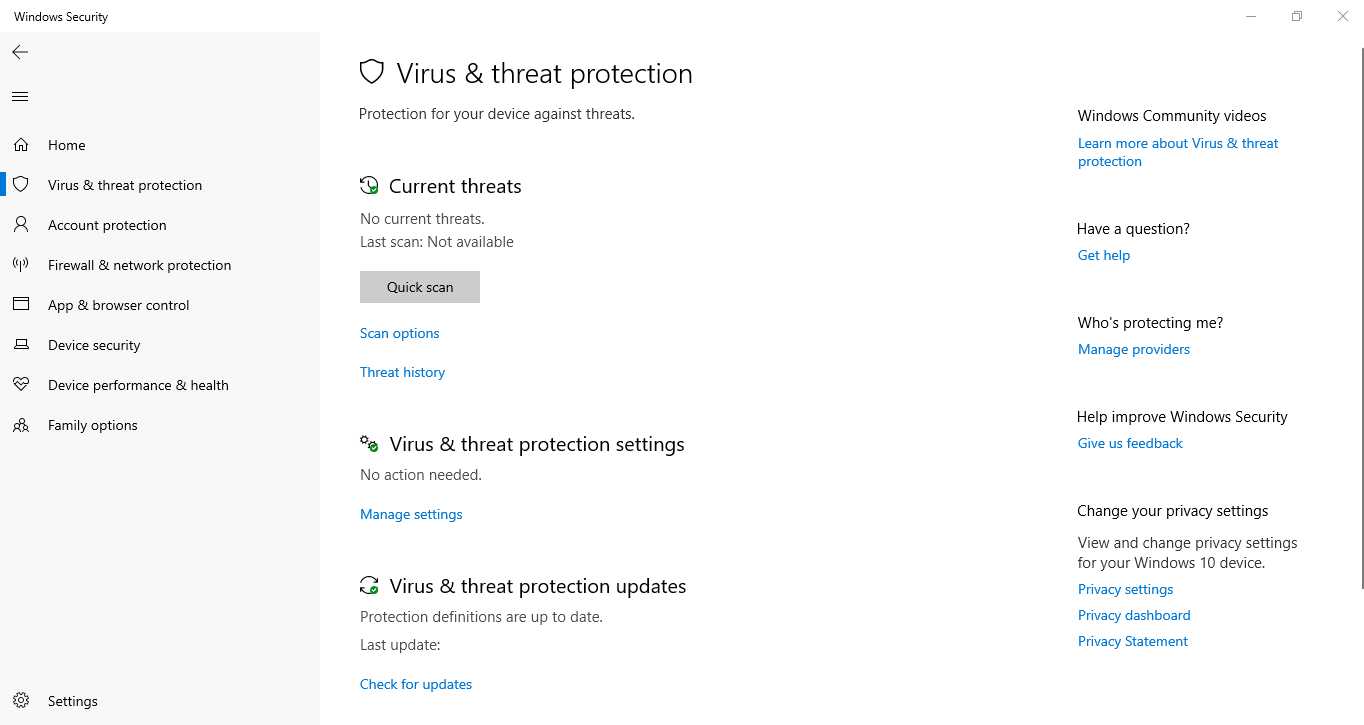

Windows Defender heißt jetzt Microsoft Defender Antivirus und teilt jetzt erkennungs-status zwischen Microsoft 365-Diensten und interagiert mit Microsoft Defender for Endpoint. Es wurden auch andere Richtlinien implementiert, um den cloudbasierten Schutz zu verbessern, und es stehen neue Kanäle für den Notfallschutz zur Verfügung. Weitere Informationen finden Sie unter Viren- und Bedrohungsschutz und Verwendung von Technologien der nächsten Generation in Microsoft Defender Antivirus durch Cloud-gestützten Schutz.

Wir haben auch die Breite der Dokumentationsbibliothek für Sicherheitsadministratoren in Unternehmen erweitert. Die neue Bibliothek enthält Informationen zu folgenden Themen:

- Bereitstellen und Aktivieren des AV-Schutzes

- Verwalten von Updates

- Berichterstellung

- Konfigurieren von Features

- Problembehandlung

Zu den Highlights der neuen Bibliothek gehören der Evaluierungsleitfaden für Microsoft Defender AV und der Bereitstellungsleitfaden für Microsoft Defender AV in einer virtuellen Desktopinfrastrukturumgebung.

Zu den neuen Features für Microsoft Defender AV in Windows 10 Enterprise LTSC 2019 gehören:

- Updates zur Konfiguration des Features „Bei erster Anzeige blockieren“

- Die Möglichkeit zur Angabe der Cloud-Schutzebene

- Microsoft Defender Antivirus-Schutz in der App für Windows Defender Security Center

Wir haben viel in den Schutz vor Ransomware investiert, und wir setzen diese Investition mit aktualisierter Verhaltensüberwachung und Always-On-Echtzeitschutz fort.

Die Endpunkterkennung und -antwort wird ebenfalls verbessert. Zu den neuen Erkennungsfunktionen gehören:

Benutzerdefinierte Erkennung. Bei benutzerdefinierter Erkennung können Sie beliebige eigene Abfragen erstellen, um Ereignisse bezüglich verdächtiger Verhaltensweisen oder entstehende Bedrohungen zu überwachen. Sie können die erweiterte Suche verwenden, indem Sie benutzerdefinierte Erkennungsregeln erstellen.

Verbesserungen an Betriebssystemspeicher und Kernelsensoren, um die Erkennung von Angreifern zu ermöglichen, die Angriffe auf In-Memory- und Kernelebene verwenden.

Aktualisierte Erkennungen von Ransomware und anderen erweiterten Angriffen.

Die Funktion zur Verlaufserkennung stellt sicher, dass neue Erkennungsregeln für bis zu sechs Monate gespeicherte Daten gelten, um frühere Angriffe zu erkennen, die möglicherweise nicht bemerkt wurden.

Die Reaktion auf Bedrohungen wird verbessert, wenn ein Angriff erkannt wird, sodass Sicherheitsteams sofort eine Sicherheitsverletzung eindämmen können:

- Vornehmen von Gegenmaßnahmen auf einem Computer: Reagieren Sie schnell auf erkannte Angriffe, indem Sie Computer isolieren oder ein Untersuchungspaket erfassen.

- Vornehmen von Gegenmaßnahmen für eine Datei: Reagieren Sie schnell auf erkannte Angriffe, indem Sie Dateien beenden oder isolieren oder eine Datei blockieren.

Es wurden weitere Funktionen hinzugefügt, die Ihnen helfen, einen ganzheitlichen Überblick über Untersuchungen zu erhalten:

Bedrohungsanalyse– Threat Analytics ist eine Reihe interaktiver Berichte, die vom Microsoft Defender for Endpoint Forschungsteam veröffentlicht werden, sobald neue Bedrohungen und Ausbrüche identifiziert werden. Die Berichte helfen Sicherheitsteams bei der Bewertung der Auswirkungen auf ihre Umgebung. Sie bieten auch empfohlene Aktionen, um die Resilienz der Organisation einzudämmen, zu erhöhen und bestimmte Bedrohungen zu verhindern.

Abfragen von Daten mithilfe der erweiterten Suche in Microsoft Defender für Endpunkt

Verwenden von automatisierten Überprüfungen, um Bedrohungen zu untersuchen und zu beheben

Untersuchen ein Benutzerkontos: Identifizieren Sie Benutzerkonten mit den aktivsten Warnungen und untersuchen Sie Fälle, bei denen Anmeldeinformationen möglichweise gefährdet sind.

Warnung Prozessstruktur: Fasst Daten aus mehreren Ermittlungen und entsprechenden Ereignissen in einer Ansicht zusammen, um die Problemlösungszeit zu reduzieren.

Pull-Benachrichtigungen mithilfe der REST-API – Verwenden Sie die REST-API, um Benachrichtigungen aus Microsoft Defender für Endpunkt abzurufen.

Weitere erweiterte Sicherheitsfeatures sind:

Überprüfen des Sensor-Integritätszustands: Prüfen Sie die Fähigkeit eines Endpunkts zur Bereitstellung von Sensordaten und zur Kommunikation mit dem Microsoft Defender für Endpunkt-Dienst, und beheben Sie bekannte Probleme.

Unterstützung für verwaltete Sicherheitsdienstanbieter (Managed Security Service Provider, MSSP): Microsoft Defender for Endpoint fügt Unterstützung für dieses Szenario hinzu, indem die MSSP-Integration bereitgestellt wird. Die Integration ermöglicht MSSPs die folgenden Aktionen: Zugriff auf das Windows Defender Security Center-Portal des MSSP-Kunden, Abrufen von E-Mail-Benachrichtigungen und von Warnungen durch SIEM-Tools (Security Information and Event Management).

Integration in Azure Defender – Microsoft Defender for Endpoint in Azure Defender integriert, um eine umfassende Serverschutzlösung bereitzustellen. Mit dieser Integration kann Azure Defender Defender defender für Endpunkt verwenden, um eine verbesserte Bedrohungserkennung für Windows Server bereitzustellen.

Integration in Microsoft Cloud App Security: Microsoft Cloud App Security verwendet Microsoft Defender for Endpoint Signale, um einen direkten Einblick in die Nutzung von Cloudanwendungen zu ermöglichen, einschließlich der Verwendung nicht unterstützter Clouddienste (Schatten-IT) von allen von Defender für Endpunkt überwachten Computern.

Onboarding Windows Server 2019: Microsoft Defender for Endpoint fügt jetzt Unterstützung für Windows Server 2019 hinzu. Sie können das Onboarding für Windows Server 2019 mit der für Windows 10-Clientcomputer verfügbaren Methode vornehmen.

Onboarding früherer Versionen von Windows: Integrieren Sie unterstützte Versionen von Windows-Computern, damit diese Sensordaten an den Microsoft Defender for Endpoint Sensor senden können.

Aktivieren des bedingten Zugriffs, um Benutzer, Geräte und Daten besser zu schützen

Außerdem haben wir dem Abschnitt Geräteleistung & Integrität eine neue Bewertung für den Windows-Zeitdienst hinzugefügt. Wenn wir feststellen, dass die Uhrzeit Ihres Geräts nicht ordnungsgemäß mit unseren Zeitservern synchronisiert wurde und der Zeitsynchronisierungsdienst deaktiviert ist, bieten wir Ihnen die Option, ihn wieder zu aktivieren.

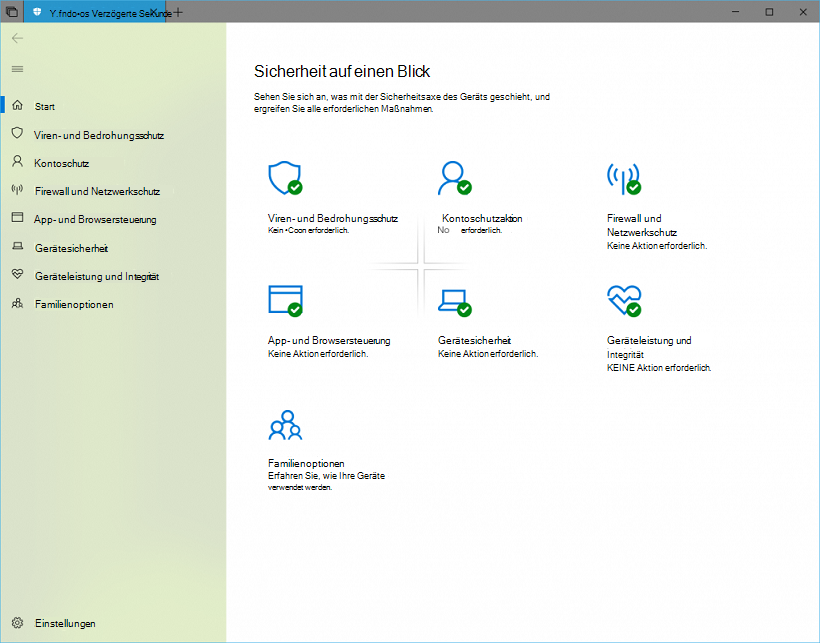

Wir arbeiten weiterhin daran, wie andere sicherheitsrelevante Apps, die Sie installiert haben, in der Windows-Sicherheit App angezeigt werden. Es gibt eine neue Seite mit dem Namen Sicherheitsanbieter , die Sie im Abschnitt Einstellungen der App finden. Wählen Sie Anbieter verwalten aus, um eine Liste aller anderen Sicherheitsanbieter (einschließlich Antiviren-, Firewall- und Webschutz) anzuzeigen, die auf Ihrem Gerät ausgeführt werden. Hier können Sie ganz einfach die Apps der Anbieter öffnen oder weitere Informationen zum Beheben von Problemen erhalten, die Ihnen über Windows-Sicherheit gemeldet werden.

Diese Verbesserung bedeutet auch, dass Sie weitere Links zu anderen Sicherheits-Apps in Windows-Sicherheit sehen. Wenn Sie z. B. den Abschnitt Firewall & Netzwerkschutz öffnen, sehen Sie die Firewall-Apps, die auf Ihrem Gerät unter jedem Firewalltyp ausgeführt werden, einschließlich domänenspezifischer, privater und öffentlicher Netzwerke.

Weitere Informationen finden Sie unter Neue Funktionen von Microsoft Defender for Endpoint weitere Maximierung der Effektivität und Robustheit der Endpunktsicherheit.

Verschaffen Sie sich einen schnellen, aber detaillierten Überblick über Microsoft Defender for Endpoint für Windows 10: Defender für Endpunkt.

Schutz der Informationen

Windows Information Protection und BitLocker wurden verbessert.

Windows Information Protection

Windows Information Protection ist jetzt zum Arbeiten mit Microsoft Office und Azure Information Protection bestimmt.

Mit Microsoft Intune können Sie Ihre Windows Information Protection (WIP)-Richtlinie erstellen und bereitstellen, inklusive der Auswahl Ihrer zulässigen Apps, Ihrer WIP-Schutzebene und Hinweisen, wie Sie Unternehmensdaten im Netzwerk finden können. Weitere Informationen finden Sie unter Erstellen einer Windows Information Protection-Richtlinie (WIP) mit Microsoft Intune und Zuordnen und Bereitstellen Ihrer Windows Information Protection- (WIP) und VPN-Richtlinien mit Microsoft Intune.

Sie können jetzt auch Ihre Überwachungsprotokolle sammeln, indem Sie den Berichts-Konfigurationsdienstanbieter (CSP) oder die Windows-Ereignisweiterleitung (für der Windows-Desktopdomäne beigetretene Geräte) verwenden. Weitere Informationen finden Sie unter Erfassen von Windows Information Protection (WIP)-Überwachungsereignisprotokollen.

Diese Version ermöglicht die Unterstützung von WIP mit Files On-Demand sowie die Dateiverschlüsselung, während die Datei in einer anderen App geöffnet ist. Zudem wird die Leistung verbessert. Weitere Informationen finden Sie unter OneDrive-Dateien bei Bedarf für das Unternehmen.

BitLocker

Die minimale PIN-Länge wird von 4 auf 6 geändert, mit 6 als Standard. Weitere Informationen finden Sie unter BitLocker-Gruppenrichtlinieneinstellungen.

Automatische Erzwingung auf Festplattenlaufwerken

Über eine Richtlinie für die moderne Geräteverwaltung (MDM) kann BitLocker für standard-Microsoft Entra ID eingebundene Benutzer im Hintergrund aktiviert werden. In Windows 10 war die automatische BitLocker-Verschlüsselung in Version 1803 für Standardbenutzer Entra ID aktiviert, aber dies erforderte weiterhin moderne Hardware, die die Hardwaresicherheitstestschnittstelle (Hardware Security Test Interface, HSTI) bestanden hat. Diese neue Funktion aktiviert BitLocker über eine Richtlinie auch auf Geräten, die den HSTI nicht bestehen.

Diese Änderung ist ein Update des BitLocker-CSP und wird von Intune und anderen verwendet.

Schutz der Identität

Verbesserungen wurden für Windows Hello for Business und Credential Guard hinzugefügt.

Windows Hello for Business

Die neuen Features in Windows Hello eine bessere Gerätesperre ermöglichen, indem die mehrstufige Entsperrung mit neuen Standort- und Benutzernähersignalen verwendet wird. Durch das Verwenden von Bluetooth-Signalen, können Sie Ihr Windows 10-Gerät so konfigurieren, dass es automatisch gesperrt wird, wenn Sie sich davon entfernen, oder dass andere Personen keinen Zugriff auf das Gerät haben, wenn Sie nicht anwesend sind.

Zu den neuen Features in Windows Hello for Business gehören:

Sie können jetzt eine vergessene PIN zurücksetzen, ohne Daten löschen zu müssen, die im Unternehmen verwaltet werden bzw. ohne Apps auf Geräten löschen zu müssen, die mit Microsoft Intune verwaltet werden.

Bei Windows-Desktops können Benutzer eine vergessene PIN über Einstellungen > Konten > Anmeldeoptionen zurücksetzen. Weitere Informationen finden Sie unter Was, wenn ich meine PIN vergessen habe?.

Windows Hello for Business unterstützt jetzt die FIDO 2.0-Authentifizierung für Entra ID verbundene Windows 10-Geräte und bietet erweiterte Unterstützung für freigegebene Geräte, wie unter Kioskkonfiguration beschrieben.

Windows Hello arbeitet nun im S Modus ohne Passwörter.

Unterstützt werden S/MIME mit Windows Hello for Business und APIs für Identity Lifecycle Verwaltungslösen, die nicht von Microsoft stammen.

Windows Hello ist Teil des Kontoschutzes im Windows Defender Security Center. Kontoschutz empfiehlt Kennwortbenutzern, Windows Hello Gesichtserkennung, Fingerabdruck oder PIN für eine schnellere Anmeldung einzurichten, und benachrichtigt Benutzer mit dynamischer Sperre, wenn die dynamische Sperre nicht mehr funktioniert, weil ihr Gerät Bluetooth deaktiviert ist.

Sie können Windows Hello über den Sperrbildschirm für Microsoft-Konten einrichten. Wir haben es Benutzern von Microsoft-Konten erleichtert, Windows Hello auf ihren Geräten einzurichten, um eine schnellere und sicherere Anmeldung zu ermöglichen. Bisher mussten Sie tief in Einstellungen navigieren, um Windows Hello zu finden. Jetzt können Sie Windows Hello-Gesichtserkennung, Fingerabdruck oder PIN direkt auf Ihrem Sperrbildschirm einrichten, indem Sie unter den Anmeldeoptionen auf die Kachel „Windows Hello” klicken.

Es ist ein neues öffentliches API für Zweitkonto-SSO für einen bestimmten Identitätsanbieter verfügbar.

Es ist einfacher, dynamische Sperre einzurichten, und WD SC-Aktionswarnungen wurden hinzugefügt, wenn die dynamische Sperre nicht mehr funktioniert (z. B. Bluetooth des Geräts ist deaktiviert).

Weitere Informationen finden Sie unter Windows Hello und FIDO2-Sicherheitsschlüssel ermöglichen eine sichere und einfache Authentifizierung für gemeinsam genutzte Geräte.

Credential Guard

Credential Guard ist ein Sicherheitsdienst in Windows 10 entwickelt, um Active Directory-Domänenanmeldeinformationen (AD) so zu schützen, dass sie nicht von Schadsoftware auf dem Computer eines Benutzers gestohlen oder missbraucht werden können. Er schützt vor bekannten Bedrohungen wie Pass-the-Hash und Credential Harvesting.

Credential Guard war schon immer ein optionales Feature, aber Windows 10 im S Modus aktiviert diese Funktionalität standardmäßig, wenn der Computer Entra ID eingebunden wurde. Dieses Feature bietet ein zusätzliches Maß an Sicherheit beim Herstellen einer Verbindung mit Domänenressourcen, die normalerweise nicht auf Geräten vorhanden sind, auf denen Windows 10 im S Modus ausgeführt wird.

Hinweis

Credential Guard ist nur für Geräte im S Modus oder Enterprise- und Education-Editionen verfügbar.

Weitere Informationen finden Sie unter Übersicht über Credential Guard.

Weitere Sicherheitsverbesserungen

Windows-Sicherheitsgrundsätze

Microsoft hat neue Windows-Sicherheitsgrundwerte für Windows Server und Windows 10 veröffentlicht. Eine Sicherheitsbaseline ist eine Gruppe von von Microsoft empfohlenen Konfigurationseinstellungen mit einer Erläuterung ihrer Sicherheitseffekte. Für weitere Informationen und zum Herunterladen des Richtlinien-Analysetools, wechseln Sie zu Microsoft Security Compliance Toolkit 1.0.

SMBLoris-Sicherheitslücke

Ein als SMBLoris gekennzeichnetes Problem, das zu Denial of Service führen kann, wurde gelöst.

Windows-Sicherheitscenter.

Windows Defender Security Center heißt jetzt Windows-Sicherheitscenter.

Sie können die App weiterhin auf die gewohnte Weise aufrufen. Mit WSC können Sie alle Ihre Sicherheitsfeatures verwalten, einschließlich Microsoft Defender Antivirus und Windows Defender Firewall.

Der WSC-Dienst erfordert jetzt, dass Antivirenprodukte zur Registrierung als geschützter Prozess ausgeführt werden. Produkte, die diese Funktionalität noch nicht implementiert haben, werden nicht auf der Benutzeroberfläche des Windows-Sicherheit Center angezeigt, und Microsoft Defender Antivirus bleibt parallel zu diesen Produkten aktiviert.

WSC enthält jetzt die beliebten Elemente des Fluent Design-Systems. Sie werden auch feststellen, dass wir den Abstand und die Auffüllung der App angepasst haben. Die Kategorien auf der Hauptseite werden nun dynamisch angepasst, wenn mehr Platz für zusätzliche Informationen benötigt wird. Die Titelleiste haben wir ebenfalls aktualisiert, sodass Ihre Akzentfarbe verwenden wird, wenn Sie diese Option in den Farbeinstellungen aktiviert haben.

Gruppenrichtliniensicherheitsoptionen

Die Sicherheitseinstellung Interaktive Anmeldung: Benutzerinformationen anzeigen, wenn die Sitzung gesperrt ist , wurde so aktualisiert, dass sie mit der Einstellung Datenschutz unter Einstellungen>Konten>Anmeldeoptionen funktioniert.

Eine neue Sicherheitsrichtlinieneinstellung Interaktive Anmeldung: Benutzername bei Anmeldung nicht anzeigen wurde in Windows 10 Enterprise LTSC 2019 eingeführt. Diese Sicherheitsrichtlinieneinstellung legt fest, ob der Benutzername während der Anmeldung angezeigt wird. Dies funktioniert mit der Einstellung Datenschutz unter Einstellungen>Konten>Anmeldeoptionen. Die Einstellung wirkt sich nur auf die Kachel Anderer Benutzer aus.

Windows 10 im S Modus

Wir haben weiter an dem Bereich Aktuelle Bedrohungen in Virus & Bedrohungsschutz gearbeitet, der jetzt alle Bedrohungen anzeigt, die Maßnahmen erfordern. Sie können auf diesem Bildschirm schnell auf Bedrohungen reagieren:

Bereitstellung

MBR2GPT.EXE

MBR2GPT.EXE ist ein neues Befehlszeilentool, das mit Windows 10 Version 1703 eingeführt wurde und auch in Windows 10 Enterprise LTSC 2019 (und höheren Versionen) verfügbar ist. MBR2GPT konvertiert einen Datenträger aus dem Partitionsstil „Master Boot Record (MBR)“ in eine GUID-Partitionstabelle (GPT) ohne Daten auf dem Datenträger zu ändern oder zu löschen. Das Tool wird über eine Windows PE-Eingabeaufforderung (Windows Preinstallation Environment) ausgeführt, kann aber auch über das vollständige Windows 10 Betriebssystem ausgeführt werden.

Das GPT-Partitionsformat ist aktueller und ermöglicht die Verwendung von größeren und zusätzlichen Datenträgerpartitionen. Außerdem bietet dieses Format eine höhere Datenzuverlässigkeit, Unterstützung für andere Partitionsarten und ermöglicht höhere Geschwindigkeiten beim Starten und Herunterfahren. Wenn Sie den Systemdatenträger auf einem Computer von MBR zu GPT konvertieren, müssen Sie auch den Computer so konfigurieren, dass er im UEFI-Modus gestartet wird. Auf diese Weise stellen Sie sicher, dass Ihr Gerät UEFI unterstützt, bevor Sie versuchen, den Systemdatenträger zu konvertieren.

Folgende Sicherheitsfeatures von Windows 10, die beim Starten im UEFI-Modus aktiviert werden, sind ebenfalls enthalten: Sicherer Start, Treiber für Antischadsoftware-Frühstart (Early Launch Antimalware, ELAM), Vertrauenswürdiger Windows-Start, Kontrollierter Start, Device Guard, Credential Guard und BitLocker-Netzwerkentsperrung.

Weitere Informationen finden Sie unter MBR2GPT.EXE.

DISM

Die folgenden neuen DISM-Befehle wurden zum Verwalten von Featureupdates hinzugefügt:

DISM /Online /Initiate-OSUninstall: Initiiert eine Betriebssystemdeinstallation, um den Computer auf die vorherige Installation von Windows zurück zu bringen.DISM /Online /Remove-OSUninstall: Entfernt die Deinstallationsfunktion des Betriebssystems vom Computer.DISM /Online /Get-OSUninstallWindow: Zeigt die Anzahl der Tage nach dem Upgrade an, in denen die Deinstallation ausgeführt werden kann.DISM /Online /Set-OSUninstallWindow: Legt die Anzahl der Tage nach dem Upgrade fest, in denen die Deinstallation ausgeführt werden kann.

Weitere Informationen finden Sie unter DISM-Befehlszeilenoptionen zum Deinstallieren des Betriebssystems.

Windows-Setup

Sie können jetzt eigene benutzerdefinierte Aktionen oder Skripts parallel zu Windows Setup ausführen. Setup migriert Ihre Skripts auch zur nächsten Featureversion, sodass Sie sie nur einmal hinzufügen müssen.

Voraussetzungen:

- Windows 10 Version 1803 oder Windows 10 Enterprise LTSC 2019 oder höher.

- Windows 10 Enterprise oder Pro

Weitere Informationen finden Sie unter Ausführen benutzerdefinierter Aktionen während des Featureupdates.

Es ist jetzt auch möglich, ein Skript auszuführen, wenn der Benutzer mithilfe der Option PostRollback ein Rollback für seine Windows-Version zurückgesetzt hat.

/PostRollback<location> [\setuprollback.cmd] [/postrollback {system / admin}]

Weitere Informationen finden Sie unter Windows Setup-Befehlszeilenoptionen.

Zur Steuerung von BitLocker sind ebenfalls neue Befehlszeilenoptionen verfügbar:

Setup.exe /BitLocker AlwaysSuspend: BitLocker während des Upgrades immer anhalten.Setup.exe /BitLocker TryKeepActive: Aktivieren Sie das Upgrade, ohne BitLocker anzusetzen, aber wenn das Upgrade nicht funktioniert, setzen Sie BitLocker aus, und schließen Sie das Upgrade ab.Setup.exe /BitLocker ForceKeepActive: Aktivieren Sie das Upgrade, ohne BitLocker anzusetzen, aber wenn das Upgrade nicht funktioniert, schlägt das Upgrade fehl.

Weitere Informationen finden Sie unter Windows Setup Command-Line Optionen.

Verbesserungen für Featureupdates

Teile der Arbeiten aus der Offlinephase eines Windows-Updates wurden in die Onlinephase verschoben. Diese Änderung führt zu einer erheblichen Reduzierung der Offlinezeit bei der Installation von Updates.

SetupDiag

SetupDiag ist ein neues Befehlszeilentool, mit dem Sie feststellen können, warum ein Windows 10-Update fehlgeschlagen ist.

SetupDiag durchsucht dazu die Windows Setup-Protokolldateien. Beim Durchsuchen von Protokolldateien verwendet SetupDiag eine Reihe von Regeln, um bekannte Probleme abzugleichen. In der aktuellen Version von SetupDiag enthält die Datei „rules.xml” 53 Regeln, die bei der Ausführung von SetupDiag extrahiert werden. Die Datei rules.xml wird aktualisiert, sobald neue Versionen von SetupDiag verfügbar sind.

Anmelden

Schnellere Anmeldung bei einem freigegebenen Windows 10-PC

Wenn Sie freigegebene Geräte an Ihrem Arbeitsplatz bereitgestellt haben, ermöglicht die schnelle Anmeldung Benutzern die schnelle Anmeldung bei einem freigegebenen Windows 10 PC.

So aktivieren Sie die schnelle Anmeldung

Richten Sie ein freigegebenes oder Gastgerät mit Windows 10, Version 1809 oder Windows 10 Enterprise LTSC 2019 ein.

Legen Sie den Richtlinien-CSP und die Authentifizierungs - und EnableFastFirstSignIn-Richtlinien fest, um eine schnelle Anmeldung zu ermöglichen.

Melden Sie sich mit einem freigegebenen PC mit Ihrem Konto an.

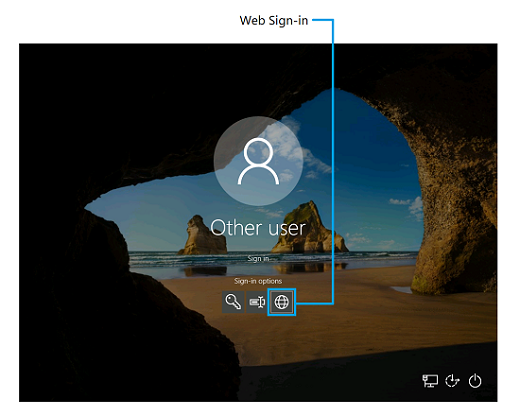

Webanmeldung bei Windows 10

Bisher unterstützte die Windows-Anmeldung nur die Verwendung von Identitäten, die mit ADFS oder anderen Anbietern verbunden sind, die das WS-Fed-Protokoll unterstützen. Wir führen die "Webanmeldung" ein, eine neue Möglichkeit zur Anmeldung bei Ihrem Windows-PC. Die Webanmeldung ermöglicht die Windows-Anmeldeunterstützung für Nicht-AD FS-Verbundanbieter (z. B. SAML).

Testen der Webanmeldung

Entra ID ihrem Windows 10 PC beitreten. (Die Webanmeldung wird nur auf Entra ID eingebundenen PCs unterstützt.)

Aktivieren Sie die Webanmeldung über die Policy CSP- sowie die Authentifizierungs- und EnableWebSignIn-Richtlinien.

Wählen Sie die Webanmeldung aus den Anmeldeoptionen auf dem Sperrbildschirm.

Wählen Sie "Anmelden" aus, um den Vorgang fortzusetzen.

Updateüberwachung

Die Updateüberwachung sorgt für die Sicherheit und Aktualität der Windows 10-Geräte in Ihrer Organisation.

Die Updateüberwachung ist eine auf OMS Log Analytics basierende Lösung, die Informationen zum Installationsstatus der monatlich erscheinenden Qualitäts- und Featureupdates bereitstellt. Zudem werden Details zum Fortschritt der Bereitstellung von vorhandenen Updates und dem Status zukünftiger Updates zur Verfügung gestellt. Außerdem erhalten Sie Informationen zu Geräten, auf denen möglicherweise ein Problem behoben werden muss.

Neue Funktionen in der Updateüberwachung ermöglichen Ihnen den Schutzstatus von Windows Defender zu überwachen, die Kompatibilität mit Branchenpartnern zu vergleichen und die Bandbreite für die Bereitstellung von Updates zu optimieren.

Barrierefreiheit und Datenschutz

Bedienungshilfen

Die integrierten Bedienungshilfen wurden durch automatisch generierte Bildbeschreibungen verbessert. Weitere Informationen zu Bedienungshilfen finden Sie unter Informationen über Bedienungshilfen für IT-Experten. Weitere Informationen finden Sie auch im Abschnitt Barrierefreiheit unter Neuerungen im Windows 10 Update vom April 2018.

Privatsphäre

Auf der Seite „Feedback und Einstellungen“ können Sie jetzt unter „Datenschutzeinstellungen“ die Diagnosedaten löschen, die Ihr Gerät an Microsoft gesendet hat. Sie können diese Diagnosedaten auch mit der App Diagnosedatenanzeige anzeigen.

Konfiguration

Kioskkonfiguration

Das neue Chromium-basierte Microsoft Edge verfügt über viele Verbesserungen für Kioske. Es ist jedoch nicht in der LTSC-Version von Windows 10 enthalten. Sie können Microsoft Edge separat herunterladen und installieren. Weitere Informationen finden Sie unter Herunterladen und Bereitstellen von Microsoft Edge für Unternehmen.

Internet Explorer ist in Windows 10 LTSC-Releases enthalten, da sich der Funktionsumfang nicht ändert und weiterhin Sicherheitskorrekturen für die Lebensdauer einer Windows 10 LTSC-Version erhalten.

Wenn Sie die Kioskfunktionen in Microsoft Edge nutzen möchten, sollten Sie den Kioskmodus mit einem halbjährlichem Releasekanal in Betracht ziehen.

Gemeinsame Verwaltung

Intune- und Microsoft Configuration Manager-Richtlinien wurden hinzugefügt, um die hybride Entra ID-Authentifizierung zu ermöglichen. Für die Mobilgeräteverwaltung (Mobile Device Management, MDM) wurden in dieser Version über 150 neue Richtlinien und Einstellungen hinzugefügt, einschließlich der Richtlinie MDMWinsOverGP, um den Übergang zur cloudbasierten Verwaltung zu erleichtern.

Weitere Informationen finden Sie unter Neuerungen bei der MDM-Registrierung und -Verwaltung.

Zeitraum für die Deinstallation des Betriebssystems

Der Zeitraum für die Deinstallation des Betriebssystems ist die Zeitspanne, in der Benutzer ein Windows 10-Update zurücksetzen können. Ab dieser Version können Administratoren Intune oder DISM verwenden, um den Zeitraum für die Deinstallation des Betriebssystems anzupassen.

Massenbeitritt Microsoft Entra ID

Mithilfe der neuen Assistenten in Windows Configuration Designer können Sie Bereitstellungspakete erstellen, um Geräte in Entra ID zu registrieren. Entra ID Massenbeitritt ist in den Desktop-, Mobil-, Kiosk- und Surface Hub-Assistenten verfügbar.

Windows-Blickpunkt

Die folgenden neuen Gruppenrichtlinien- und MDM-Einstellungen (Mobile Device Management, Verwaltung mobiler Geräte) werden hinzugefügt, um Sie bei der Konfiguration von Windows Spotlight-Benutzeroberflächen zu unterstützen:

- Deaktivieren von Windows-Blickpunkt im Info-Center

- Keine Diagnosedaten für maßgeschneiderte Oberflächen verwenden

- Deaktivieren der Windows-Willkommensseite

Weitere Informationen finden Sie unter Konfigurieren von Windows Spotlight auf dem Sperrbildschirm.

Start- und Taskleistenlayout

Bisher konnte die benutzerdefinierte Taskleiste nur mithilfe der Gruppenrichtlinie oder Bereitstellungspaketen bereitgestellt werden. Windows 10 Enterprise LTSC 2019 fügt MDM Unterstützung für angepasste Taskleisten hinzu.

Weitere MDM-Richtlinieneinstellungen stehen für das Start- und Taskleistenlayout zur Verfügung. Dazu zählen die folgenden neuen MDM-Richtlinieneinstellungen:

Einstellungen für die Benutzerkachel: Start/HideUserTile, Start/HideSwitchAccount, Start/HideSignOut, Start/HideLock und Start/HideChangeAccountSettings

Einstellungen für Power: Start/HidePowerButton, Start/HideHibernate, Start/HideRestart, Start/HideShutDown und Start/HideSleep

Weitere neue Einstellungen: Start/HideFrequentlyUsedApps, Start/HideRecentlyAddedApps, AllowPinnedFolder, ImportEdgeAssets, Start/HideRecentJumplists, Start/NoPinningToTaskbar, Settings/PageVisibilityList und Start/HideAppsList.

Windows Update

Windows-Insider für Unternehmen

Wir haben kürzlich die Option zum Herunterladen Windows 10 Insider Preview-Builds mit Ihren Unternehmensanmeldeinformationen in Microsoft Entra ID hinzugefügt. Indem Sie Geräte in Entra ID registrieren, erhöhen Sie die Sichtbarkeit von Feedback, das von Benutzern in Ihrem organization übermittelt wird – insbesondere zu Features, die Ihre spezifischen Geschäftsanforderungen unterstützen. Weitere Informationen finden Sie unter Windows-Insider-Programm für Unternehmen.

Sie können ihre Entra ID Domänen jetzt beim Windows-Insider-Programm registrieren. Weitere Informationen finden Sie unter Übersicht über Windows-Insider-Programm für Unternehmen.

Optimieren der Updatebereitstellung

Mit Änderungen, die in Windows 10 Enterprise LTSC 2019 bereitgestellt wurden, werden Expressupdates jetzt mit Configuration Manager vollständig unterstützt. Es wird auch mit anderen Aktualisierungs- und Verwaltungsprodukten von Drittanbietern unterstützt, die diese neue Funktionalität implementieren. Diese Unterstützung wird zusätzlich zur aktuellen Expressunterstützung für Windows Update, Windows Update Clientrichtlinien und WSUS bereitgestellt.

Hinweis

Die oben genannten Änderungen können auf Windows 10, Version 1607 durch die Installation des kumulativen Updates vom April 2017 zur Verfügung gestellt werden.

Mithilfe von Übermittlungsoptimierungsrichtlinien können Sie jetzt andere Einschränkungen konfigurieren, um in verschiedenen Szenarien mehr Kontrolle zu erhalten.

Zu den zusätzlichen Richtlinien gehören:

- Uploads ermöglichen, wenn das Gerät bei Akkubetrieb auf die Einstellung unter Akkustand festgelegt ist

- Peercaching aktivieren, wenn das Gerät sich über VPN verbindet

- Minimaler RAM (einschließlich), der beim Peercaching verwenden werden darf

- Minimale Datenträgergröße, die beim Peercaching verwendet werden darf

- Minimale Größe der Inhaltsdateien beim Peercaching

Weitere Informationen finden Sie unter Konfigurieren der Übermittlungsoptimierung für Windows-Updates.

Nicht installierte integrierte Apps nicht länger automatisch neu installieren

Ab Windows 10 Enterprise LTSC 2019 werden box-Apps, die vom Benutzer deinstalliert wurden, nicht automatisch im Rahmen der Featureupdateinstallation neu installiert.

Darüber hinaus wird die Bereitstellung von Apps, die von Administratoren auf Windows 10 Enterprise LTSC 2019-Computern aufgehoben wurden, auch nach zukünftigen Featureupdateinstallationen aufgehoben. Dieses Verhalten gilt nicht für das Update von Windows 10 Enterprise LTSC 2016 (oder früher) auf Windows 10 Enterprise LTSC 2019.

Verwaltung

Neue MDM-Funktionen

Windows 10 Enterprise LTSC 2019 werden viele neue Konfigurationsdienstanbieter (Configuration Service Providers, CSPs) hinzugefügt, die neue Funktionen zum Verwalten Windows 10 Geräte mithilfe von MDM oder Bereitstellungspaketen bereitstellen. Mit diesen CSPs können Sie unter anderem einige hundert der nützlichsten Gruppenrichtlinieneinstellungen über MDM konfigurieren. Weitere Informationen finden Sie unter Richtlinien-CSP – ADMX-gestützte Richtlinien.

Zu den neuen CSPs gehören unter anderem:

Der DynamicManagement CSP ermöglicht Ihnen die individuelle Verwaltung von Geräten nach Standort, Netzwerk oder Zeit. Auf verwalteten Geräten können beispielsweise Kameras deaktiviert werden, wenn sie sich an einem Arbeitsplatz befinden, der Mobilfunkdienst kann außerhalb des Landes/der Region deaktiviert werden, um Roaminggebühren zu vermeiden, oder das Drahtlosnetzwerk kann deaktiviert werden, wenn sich das Gerät nicht innerhalb des Unternehmensgebäudes oder Campus befindet. Nach der Konfiguration werden diese Einstellungen auch dann erzwungen, wenn das Gerät den Verwaltungsserver nicht erreichen kann, wenn sich der Standort oder das Netzwerk ändert. Der dynamische Verwaltungs-CSP ermöglicht die Konfiguration von Richtlinien, die ändern, wie das Gerät verwaltet wird, und legt zusätzlich die Bedingungen fest, unter denen die Änderung erfolgt.

Der CleanPC CSP ermöglicht das Entfernen von benutzerinstallierten und vorinstallierten Anwendungen und bietet eine Option zum Beibehalten von Benutzerdaten.

Der BitLocker CSP wird zur Verwaltung der Verschlüsselung von Computern und Geräten verwendet. Sie können beispielsweise eine Speicherkartenverschlüsselung auf mobilen Geräten oder die Verschlüsselung von Betriebssystemlaufwerken anfordern.

Der NetworkProxy CSP wird verwendet, um einen Proxyserver für Ethernet und WLAN-Verbindungen zu konfigurieren.

Der Office CSP ermöglicht die Installation eines Microsoft Office-Clients auf einem Gerät mithilfe des Office-Bereitstellungstools. Weitere Informationen finden Sie unter Konfigurationsoptionen für das Office-Bereitstellungstool.

Der EnterpriseAppVManagement CSP wird zur Verwaltung von virtuellen Anwendungen auf Windows 10-Computern (Enterprise und Education) verwendet und ermöglicht das Streamen von App-V-sequenzierten Apps auf Computern, selbst wenn diese von MDM verwaltet werden.

Weitere Informationen finden Sie unter Neuerungen bei der Registrierung und Verwaltung mobiler Geräte.

MDM wurde erweitert, um in die Domäne eingebundene Geräte mit Microsoft Entra ID Registrierung einzuschließen. Gruppenrichtlinien können mit in Active Directory eingebundenen Geräten verwendet werden, um die automatische Registrierung bei MDM auszulösen. Weitere Informationen finden Sie unter ein Windows 10-Gerät mithilfe von Gruppenrichtlinien automatisch registrieren.

Mehrere neue Konfigurationselemente werden ebenfalls hinzugefügt. Weitere Informationen finden Sie unter Neues in MDM-Reistrierung und Management.

Mobile Anwendungsverwaltung für Windows 10

Die Windows-Version der mobilen Anwendungsverwaltung (Mobile Application Management, MAM) ist eine einfache Lösung für die Verwaltung des Zugriffs auf Unternehmensdaten und der Sicherheit auf persönlichen Geräten. Die MAM-Unterstützung ist ab Windows 10 Enterprise LTSC 2019 auf Windows Information Protection (WIP) integriert.

Weitere Informationen finden Sie unter Implementieren der serverseitigen Unterstützung für die mobile Anwendungsverwaltung in Windows.

MDM-Diagnose

In Windows 10 Enterprise LTSC 2019 setzen wir unsere Arbeit zur Verbesserung der Diagnoseerfahrung für das moderne Management fort. Durch die Einführung der automatischen Protokollierung für mobile Geräte erfasst Windows automatisch Protokolle, wenn in MDM ein Fehler auftritt – so muss die Protokollierung für Geräte mit beschränktem Arbeitsspeicher nicht mehr ständig aktiviert bleiben. Darüber hinaus führen wir Microsoft Message Analyzer als weiteres Tool ein, mit dem Supportmitarbeiter Probleme schnell auf ihre Grundursache reduzieren und gleichzeitig Zeit und Kosten sparen können.

Application Virtualization für Windows (App-V)

In früheren Versionen von Microsoft Application Virtualization Sequenzer (App-V Sequencer) war es erforderlich, die Sequenzierungsumgebung manuell zu erstellen. Windows 10 Enterprise LTSC 2019 werden zwei neue PowerShell-Cmdlets eingeführt: New-AppVSequencerVM und Connect-AppvSequencerVM. Diese Cmdlets erstellen automatisch Ihre Sequenzierungsumgebung für Sie, einschließlich der Bereitstellung Ihres virtuellen Computers. Darüber hinaus wurde der App-V Sequencer aktualisiert, sodass Sie mehrere Apps gleichzeitig sequenzieren oder aktualisieren können, während Sie Ihre Anpassungen automatisch als App-V-Projektvorlage (.appvt)-Datei erfassen und speichern sowie PowerShell- oder Gruppenrichtlinieneinstellungen verwenden können, um Ihre nicht veröffentlichten Pakete nach einem Geräteneustart automatisch zu sauber.

Weitere Informationen finden Sie in den folgenden Artikeln:

- Automatisches Bereitstellen Ihrer Sequenzierungsumgebung mit Microsoft Application Virtualization Sequencer (App-V Sequencer)

- Automatisches Sequenzieren mehrerer Apps zur gleichen Zeit mit Microsoft Application Virtualization Sequencer (App-V Sequencer)

- Automatisches Aktualisieren mehrerer Apps zur gleichen Zeit mit Microsoft Application Virtualization Sequencer (App-V Sequencer)

- Automatisches Bereinigen von unveröffentlichten Paketen auf dem App-V Client

Windows-Diagnosedaten

Erfahren Sie mehr über die Diagnosedaten, die auf der Stufe „Einfach“ gesammelt werden sowie einige Beispiele für die Arten von Daten, die auf der Stufe „Vollständig“ erfasst werden.

- Windows 10 (Version 1703) – Windows-Diagnoseereignisse und -felder für die Einstellung „Allgemein“

- diagnosedaten Windows 10, Version 1703

Tabellenkalkulation für Gruppenrichtlinien

Erfahren Sie mehr über die neuen Gruppenrichtlinien, die in Windows 10 Enterprise LTSC 2019 hinzugefügt wurden.

Mixed Reality-Apps

Diese Version von Windows 10 ist eine Einführung in Windows Mixed Reality. Organisationen, die Windows Server Update Services (WSUS) verwenden, müssen Aktionen setzen, um Windows Mixed Reality zu aktivieren. Sie können auch die Verwendung von Windows Mixed Reality untersagen, indem Sie die Installation des Mixed-Reality-Portals blockieren. Für weitere Informationen gehen Sie Aktivieren oder blockieren von Mixed Reality-Apps im Unternehmen.

Networking

Netzwerk-Stapel

Mehrere Netzwerk-Stapel Erweiterungen sind in dieser Version verfügbar. Einige dieser Features waren auch in Windows 10, Version 1703 verfügbar. Weitere Informationen finden Sie unter Core network stack features in the Creators Update for Windows 10.

Miracast über Infrastruktur

In dieser Version von Windows 10 hat Microsoft die Möglichkeit erweitert, einen Miracast-Datenstrom über ein lokales Netzwerk anstatt über eine direkte drahtlose Verbindung zu senden. Diese Funktion basiert auf Miracast over Infrastructure Connection Establishment Protocol (MS-MICE).

Funktionsweise

Benutzer versuchen, genau wie zuvor eine Verbindung mit einem Miracast-Empfänger herzustellen. Wenn die Liste der Miracast-Empfänger gefüllt wird, erkennt Windows 10, dass der Empfänger eine Verbindung über die Infrastruktur unterstützen kann. Wenn der Benutzer einen Miracast-Empfänger auswählt, versuchen Windows 10, den Hostnamen des Geräts über Standard-DNS und Multicast-DNS (mDNS) aufzulösen. Wenn der Name nicht über beide DNS-Methoden aufgelöst werden kann, greift Windows 10 auf das Erstellen einer Miracast-Sitzung mit der standardmäßigen Wi-Fi Direct-Verbindung zurück.

Miracast over Infrastructure bietet viele Vorteile

- Windows erkennt automatisch, ob das Senden von Videodaten über diesen Pfad anwendbar ist.

- Windows wählt diese Route nur, wenn die Verbindung über Ethernet oder ein sicheres WLAN-Netzwerk durchgeführt wird.

- Benutzer müssen die Art und Weise nicht ändern, wie sie eine Verbindung mit einem Miracast-Empfänger herstellen. Sie verwenden die gleiche Benutzerumgebung wie bei standardmäßigen Miracast-Verbindungen.

- Es sind keine Änderungen am aktuellen drahtlosen Treiber oder an der PC-Hardware erforderlich.

- Sie funktioniert gut mit älterer drahtloser Hardware, die nicht über Wi-Fi Direct für Miracast optimiert ist.

- Sie nutzt eine vorhandene Verbindung, die die Zeit für die Verbindung reduziert und einen stabilen Stream bereitstellt.

Aktivieren von Miracast über Infrastruktur

Wenn Sie über ein Gerät verfügen, das auf Windows 10 Enterprise LTSC 2019 aktualisiert wurde, verfügen Sie automatisch über dieses neue Feature. Um dies in Ihrer Umgebung nutzen zu können, müssen Sie sicherstellen, dass die folgende Anforderung in Ihrer Bereitstellung vorhanden ist:

Auf dem Gerät (PC oder Surface Hub) muss Windows 10 Version 1703, Windows 10 Enterprise LTSC 2019 oder ein höheres Betriebssystem ausgeführt werden.

Ein Windows-PC oder Surface Hub kann als Miracast-über-Infrastruktur-Empfänger dienen. Ein Windows-Gerät kann als Quelle für Miracast-über-Infrastruktur dienen.

- Als Miracast-Empfänger muss der PC oder Surface Hub über Ethernet oder eine sichere Wi-Fi Verbindung mit Ihrem Unternehmensnetzwerk verbunden sein. Verwenden Sie beispielsweise WPA2-PSK oder WPA2-Enterprise Sicherheit. Wenn der Hub mit einer offenen WLAN-Verbindung verbunden ist, deaktiviert Miracast über Infrastruktur sich selbst.

- Als Miracast-Quelle muss das Gerät über Ethernet oder eine sichere WLAN-Verbindung mit dem gleichen Unternehmensnetzwerk verbunden sein.

Der DNS-Hostname (Gerätename) des Geräts muss über Ihre DNS-Server aufgelöst werden können. Sie können diese Konfiguration erreichen, indem Sie entweder zulassen, dass Ihr Gerät automatisch über dynamisches DNS registriert wird, oder indem Sie manuell einen A- oder AAAA-Eintrag für den Hostnamen des Geräts erstellen.

Windows 10-PCs müssen mit dem gleichen Netzwerk des Unternehmens über Ethernet oder eine sichere WLAN-Verbindung verbunden sein.

Wichtig

Miracast over Infrastructure ist kein Ersatz für Miracast Standard. Stattdessen ist die Funktionalität eine Ergänzung und bietet einen Vorteil für Benutzer, die dem Unternehmensnetzwerk angehören. Benutzer, die gäste an einem bestimmten Standort sind und keinen Zugriff auf das Unternehmensnetzwerk haben, stellen weiterhin eine Verbindung mit der Wi-Fi Direct-Verbindungsmethode her.

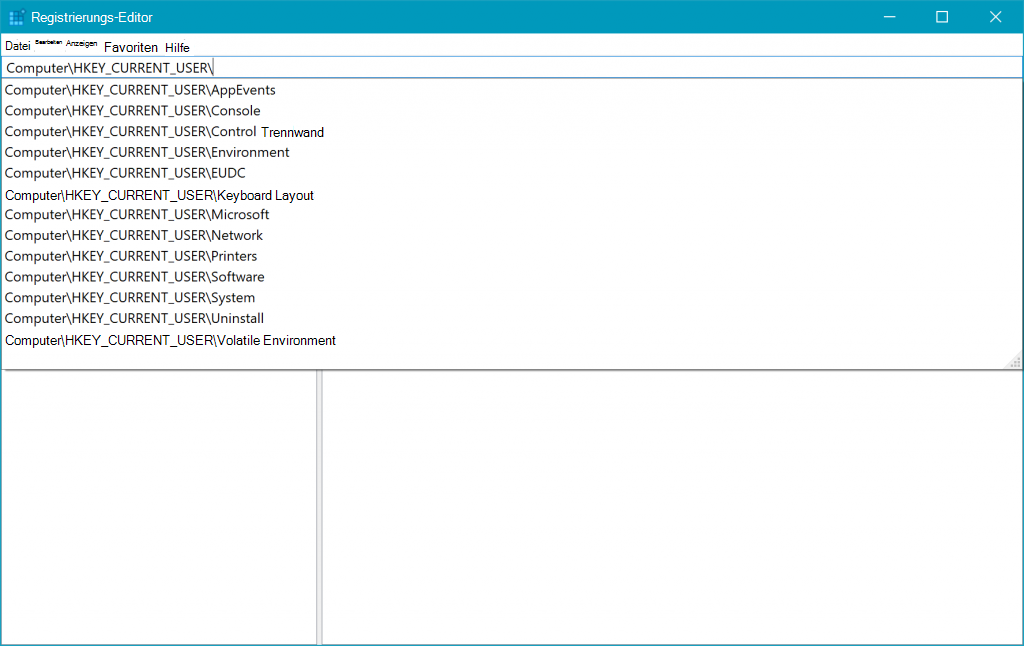

Verbesserungen für den Registrierungs-Editor

Wir haben eine Dropdownliste hinzugefügt, die während der Eingabe angezeigt wird, um den nächsten Teil des Pfads abzuschließen. Sie können auch STRG+RÜCKTASTE drücken, um das letzte Wort zu löschen, und STRG+ENTF zum Löschen des nächsten Worts.

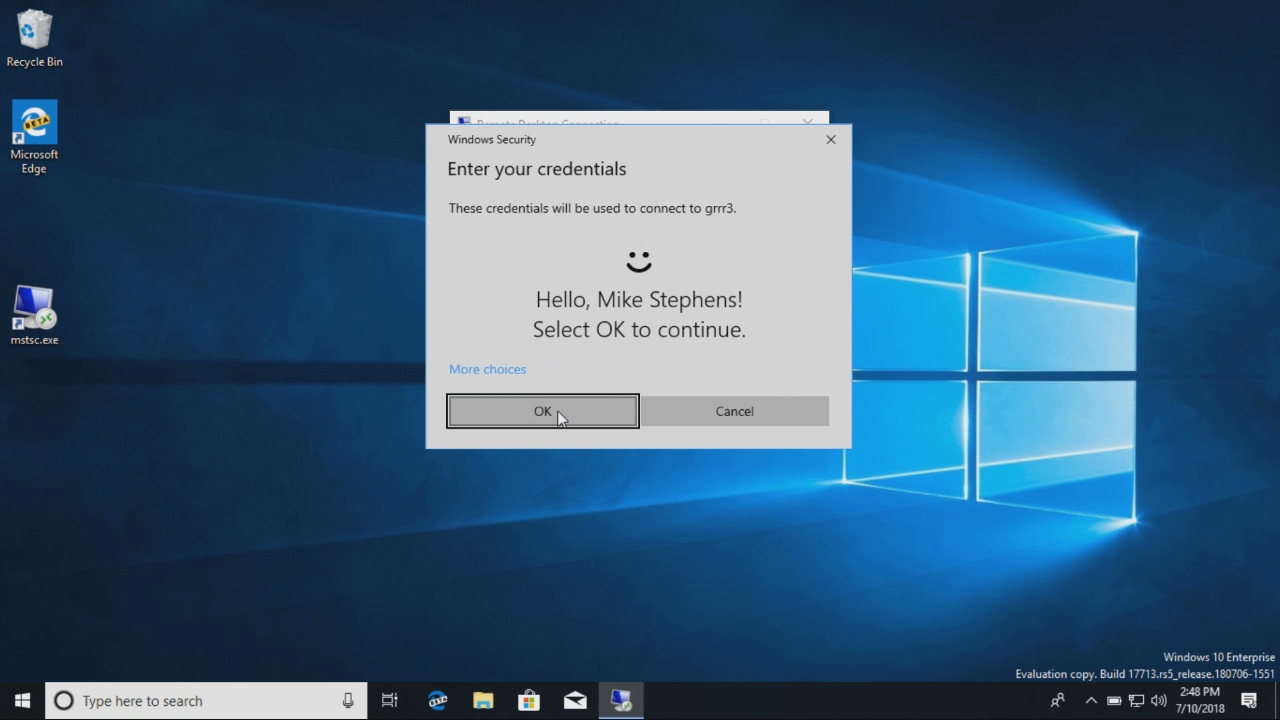

Remotedesktop mit Biometrie

Microsoft Entra ID- und Active Directory-Benutzer, die Windows Hello for Business verwenden, können biometrische Daten verwenden, um sich bei einer Remotedesktopsitzung zu authentifizieren.

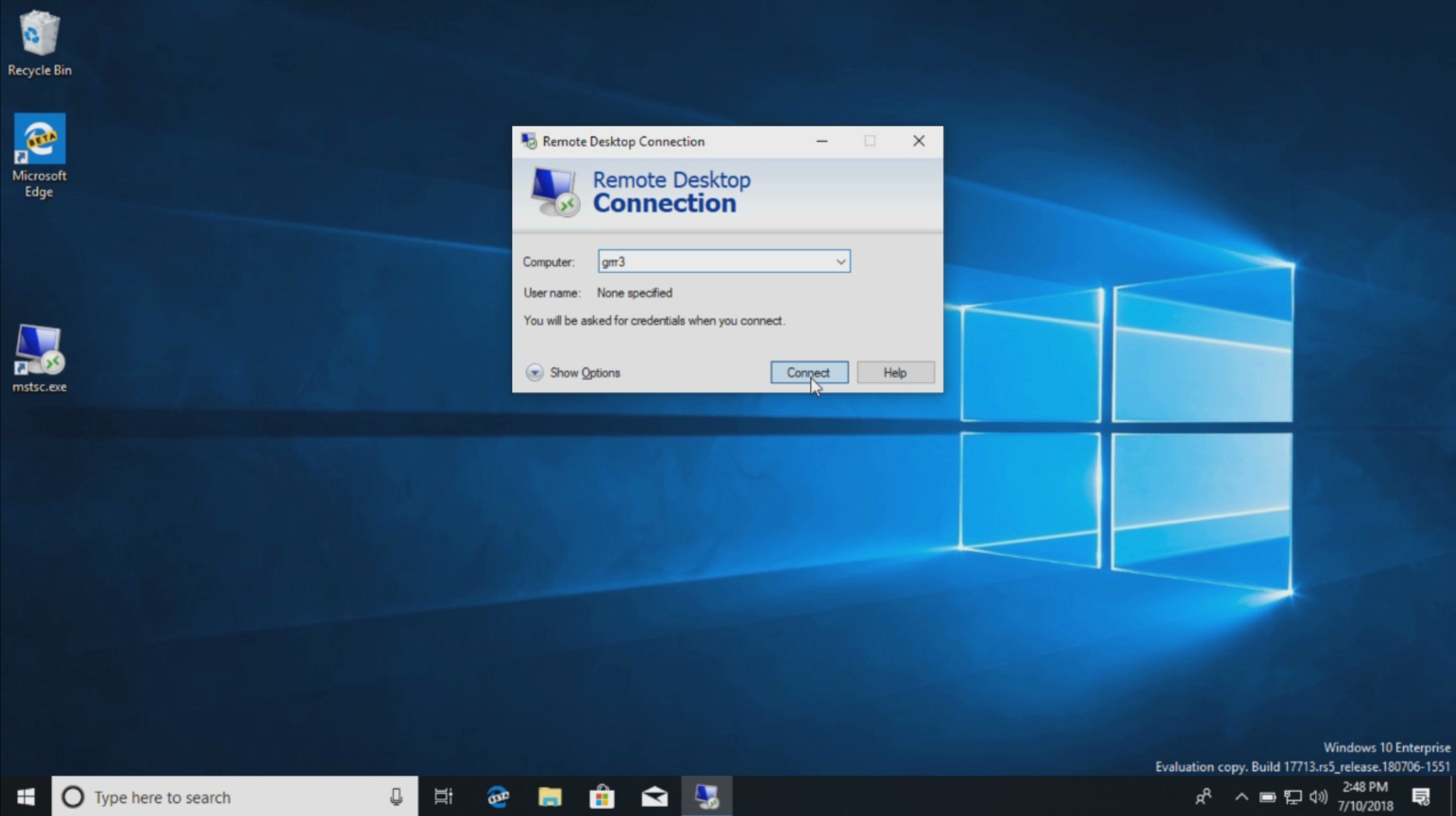

Melden Sie sich zunächst mit Windows Hello for Business bei Ihrem Gerät an. Öffnen Sie Remotedesktopverbindung (mstsc.exe), geben Sie den Namen des Computers ein, mit dem Sie eine Verbindung herstellen möchten, und wählen Sie Verbinden aus.

Windows merkt sich, dass Sie sich mit Windows Hello for Business angemeldet haben, und wählt automatisch Windows Hello for Business aus, um Sie für Ihre RDP-Sitzung zu authentifizieren. Sie können auch Weitere Optionen auswählen, um alternative Anmeldeinformationen auszuwählen.

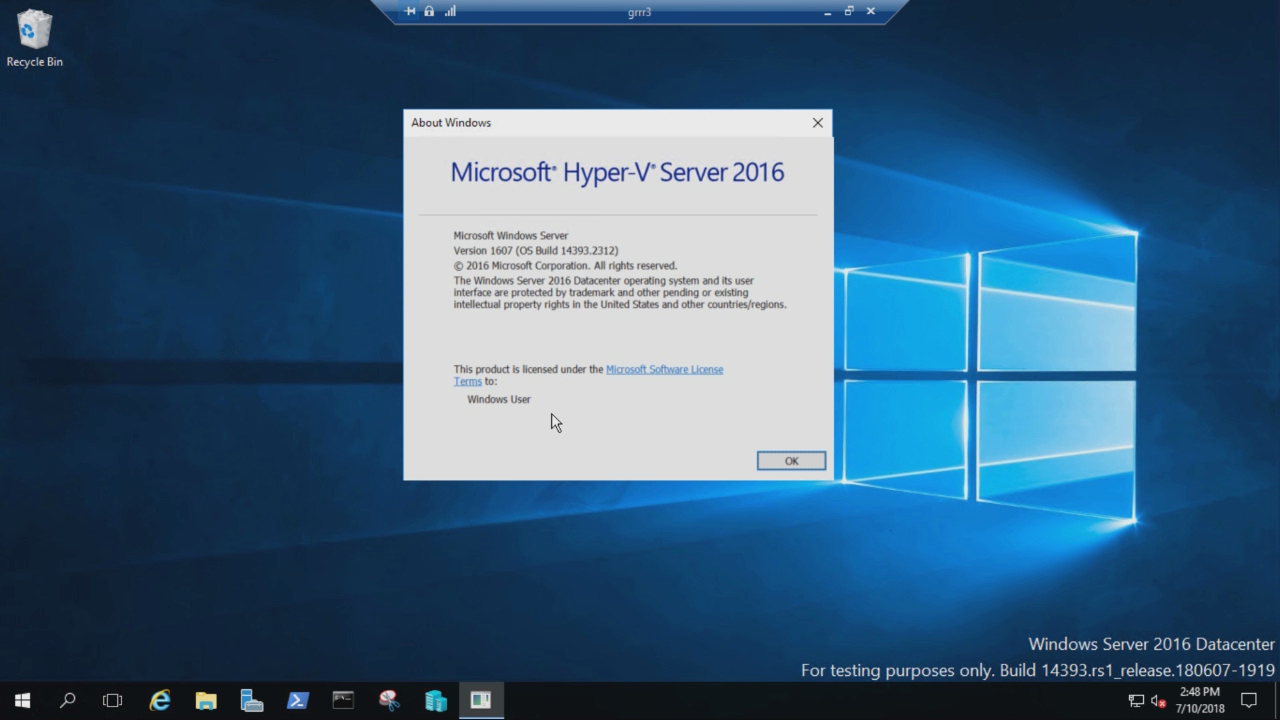

Gesichtserkennung wird von Windows verwendet, um die RDP-Sitzung mit dem Windows Server 2016 Hyper-V-Server zu authentifizieren. Sie können Windows Hello for Business weiterhin in der Remotesitzung verwenden, müssen jedoch Ihre PIN angeben.

Sehen Sie sich das folgende Beispiel an:

Weitere Informationen

Windows 10 Enterprise LTSC: Eine kurze Beschreibung des LTSC-Wartungskanals mit Links zu Informationen zu den einzelnen Releases.