Protección de redes con Confianza cero

![]()

Los macrodatos presentan nuevas oportunidades para obtener nuevas conclusiones y obtener una ventaja competitiva. Nos estamos alejando de una era donde las redes estaban claramente definidas y solían pertenecer a una ubicación concreta. La nube, los dispositivos móviles y otros puntos de conexión expanden los límites y cambian el paradigma. Ahora ya no hay necesariamente una red contenida o definida que proteger. En su lugar, existen un gran número de dispositivos y redes, todos vinculados por la nube.

En lugar de creer que todo lo que hay detrás del firewall corporativo es seguro, una estrategia de Confianza cero de un extremo a otro asume que las brechas son inevitables. Esto significa que debe comprobar cada solicitud como si procediera de una red no controlada; la administración de identidades desempeña un papel fundamental en esto.

En el modelo de Confianza cero, hay tres objetivos clave a la hora de proteger las redes:

Debe prepararse para tratar con los ataques antes de que se produzcan.

Minimice los daños y la rapidez con la que se propagan.

Ponga más barreras para que su presencia en la nube no corra peligro.

Para que esto suceda, seguimos tres principios de Confianza cero:

Comprobar de forma explícita. Siempre autenticar y autorizar en función de todos los puntos de datos disponibles, lo que incluye la identidad del usuario, la ubicación, el estado del dispositivo, el servicio o la carga de trabajo, la clasificación de datos y las anomalías.

Utilizar acceso con privilegios mínimos. Limite el acceso de los usuarios mediante el acceso Just-In-Time (JIT) y Just-Enough Access (JEA), las directivas adaptables en función de los riesgos y la protección de datos para garantizar la seguridad de los datos y la productividad.

Asumir la vulneración. Minimiza el radio de alcance de las vulneraciones y evite el movimiento lateral mediante la segmentación del acceso por red, usuario, dispositivos y aplicación. Comprueba que todas las sesiones estén cifradas de extremo a extremo. Utilice el análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas.

Objetivos de implementación de redes de Confianza cero

Antes de empezar el recorrido de Confianza cero, la mayoría de las organizaciones tiene una seguridad de red que se caracteriza por lo siguiente:

-

Pocos perímetros de seguridad de red y redes abiertas y planas.

-

Protección contra amenazas mínima y filtrado de tráfico estático.

-

Tráfico interno sin cifrar.

|

Al implementar un marco de Confianza cero de un extremo a otro para proteger las redes, se recomienda centrarse primero en estos objetivos de implementación iniciales: |

|

|

|

II. Protección contra amenazas: filtrado nativo en la nube y protección para amenazas conocidas. III. Cifrado: se cifra el tráfico interno de usuario a aplicación. |

|

Una vez que haya completado estos requisitos, céntrese en los siguientes objetivos de implementación adicionales: |

|

|

|

VI. Cifrado: todo el tráfico está cifrado. VII. Interrupción del uso de la tecnología de seguridad de red heredada. |

La guía de implementación de Confianza cero para redes

Esta guía recorre los pasos necesarios para proteger las redes siguiendo los principios de un marco de seguridad de Confianza cero.

|

|

Objetivos de implementación adicionales |

I. Segmentación de red: muchos microperímetros de nube de entrada o salida con alguna microsegmentación.

Las organizaciones no deben tener una sola canalización grande dentro y fuera de su red. En la estrategia de Confianza cero, las redes en cambio se segmentan en islas más pequeñas donde se incluyen cargas de trabajo específicas. Cada segmento tiene sus propios controles de entrada y salida para minimizar el "radio de impacto" de un acceso a los datos no autorizado. Al implementar perímetros definidos por software con controles granulares, es más difícil que actores no autorizados se propaguen por toda la red y, por tanto, se reduce el movimiento lateral de las amenazas.

No hay ningún diseño de arquitectura que se ajuste a las necesidades de todas las organizaciones. Puede escoger entre algunos modelos de diseño comunes para segmentar la red según el modelo de Confianza cero.

En esta guía de implementación, le mostraremos los pasos necesarios para lograr uno de esos diseños: microsegmentación.

Con la microsegmentación, las organizaciones pueden ir más allá de los simples perímetros centralizados basados en red hasta una segmentación completa y distribuida mediante micro-perímetros definidos por software.

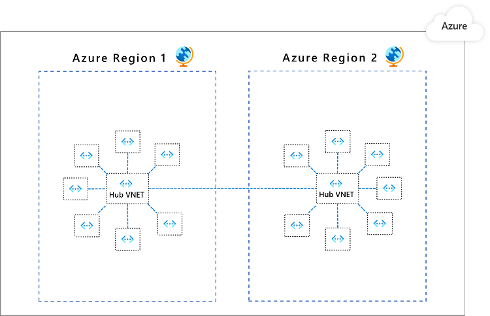

Las aplicaciones están divididas en particiones en diferentes redes virtuales de Azure (VNet) y conectadas mediante un modelo tipo hub-and-spoke.

Siga estos pasos:

Cree redes virtuales dedicadas para distintas aplicaciones y componentes de aplicación.

Implemente Azure Firewall en la red virtual del centro de conectividad para inspeccionar y controlar el tráfico entre las redes virtuales.

II. Protección contra amenazas: filtrado nativo en la nube y protección para amenazas conocidas

Las aplicaciones en la nube que han abierto puntos de conexión a entornos externos, como Internet o su superficie local, están en riesgo de sufrir ataques procedentes de esos entornos. Por lo tanto, es necesario examinar el tráfico en búsqueda de cargas o lógicas maliciosas.

Estos tipos de amenazas se dividen en dos categorías generales:

Ataques conocidos Amenazas detectadas por el proveedor de software o la comunidad. En estos casos, la firma de ataque está disponible y debe asegurarse de que cada solicitud se comprueba con esas firmas. La clave es poder actualizar rápidamente el motor de detección con los ataques recién identificados.

Ataques desconocidos Se trata de amenazas que no coinciden con ninguna firma conocida. Estos tipos de amenazas incluyen vulnerabilidades de día cero y patrones poco frecuentes en el tráfico de solicitudes. La capacidad de detectar estos ataques depende de que las defensas puedan identificar lo que es normal y lo que no. Las defensas deben aprender y actualizar constantemente esos patrones a medida que su negocio (y el tráfico asociado a este) evoluciona.

Siga estos pasos para protegerse frente a amenazas conocidas:

Para puntos de conexión con tráfico HTTP/S, utilice Azure Web Application Firewall (WAF) y realice las siguientes acciones:

Active el conjunto de reglas predeterminado o el conjunto de las 10 reglas principales de OWASP para protegerse frente a ataques conocidos de capa web

Active el conjunto de reglas de protección contra bots para evitar que bots maliciosos extraigan información, rellenen credenciales, etc.

Agregue reglas personalizadas para protegerse frente a amenazas específicas a su negocio.

Puede elegir una de estas dos opciones:

Para todos los puntos de conexión (HTTP o no), utilice Azure Firewall para el filtrado basado en inteligencia sobre amenazas en la capa 4:

III. Cifrado: se cifra el tráfico interno de usuario a aplicación

El tercer objetivo inicial en el que debe centrarse es agregar cifrado para asegurarse de que se cifra el tráfico interno de usuario a aplicación.

Siga estos pasos:

Aplique solamente la comunicación HTTPS para las aplicaciones web orientadas a Internet mediante la redirección del tráfico HTTP a HTTPS con el uso de Azure Front Door.

Conecte empleados o asociados remotos a Microsoft Azure mediante VPN Gateway de Azure.

- Active el cifrado para cualquier tráfico de punto a sitio en el servicio de VPN Gateway de Azure.

Acceda a las máquinas virtuales de Azure de forma segura mediante la comunicación cifrada a través de Azure Bastion.

|

|

Objetivos de implementación adicionales |

IV. Segmentación de red: microperímetros de nube de entrada o salida totalmente distribuidos y microsegmentación más profunda

Una vez que haya logrado los tres objetivos iniciales, el siguiente paso es segmentar aún más la red.

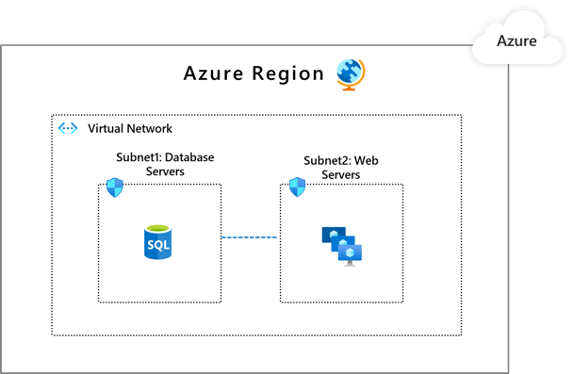

Dividir componentes de aplicación en particiones entre distintas subredes

Siga estos pasos:

Dentro de la red virtual, agregue subredes de red virtual para que los componentes discretos de una aplicación puedan tener sus propios perímetros.

Aplique reglas de grupo de seguridad de red para permitir el tráfico solo desde las subredes que tienen un subcomponente de aplicación identificado como homólogo de comunicaciones legítimo.

Segmente y aplique los límites externos

Siga estos pasos, en función del tipo de límite:

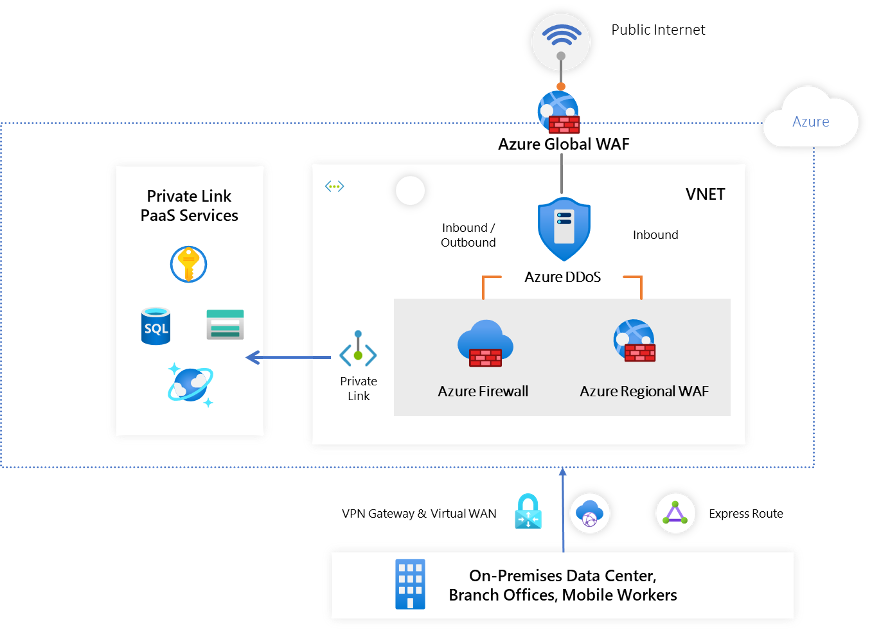

Límite de Internet

Si se requiere conectividad a Internet para la aplicación y se debe enrutar a través de la red virtual del centro de conectividad, actualice las reglas del grupo de seguridad de red en la red virtual del centro de conectividad para permitir la conectividad a Internet.

Active el estándar Azure DDoS Protection para proteger la red virtual del centro de conectividad frente a ataques de capa de red volumétrica.

Si la aplicación usa protocolos HTTP/S, active Azure Web Application Firewall para protegerse frente a amenazas de la capa 7.

Límite local

Si la aplicación necesita conectividad con el centro de datos local, use Azure ExpressRoute del VPN de Azure para conectar a la red virtual del centro.

Configure el Azure Firewall en la red virtual del centro de conectividad para inspeccionar y controlar el tráfico.

Límite de servicios PaaS

- Al usar servicios PaaS proporcionados por Azure (por ejemplo, Azure Storage, Azure Cosmos DB o Azure Web App), use la opción de conectividad PrivateLink para asegurarse de que todos los intercambios de datos se llevan a cabo a través del espacio IP privado y el tráfico nunca sale de la red de Microsoft.

V. Protección contra amenazas: protección contra amenazas basada en aprendizaje automático y filtrado con señales basadas en contexto

Para una mayor protección contra amenazas, active el estándar de Azure DDoS Protection para supervisar constantemente el tráfico de aplicaciones hospedadas en Azure, utilice marcos basados en ML para establecer una línea de base y detectar saturaciones de tráfico volumétrico, y aplique mitigaciones automáticas.

Siga estos pasos:

Configure y administre el estándar de Azure DDoS Protection.

Configure alertas para métricas de protección contra DDoS.

VI. Cifrado: todo el tráfico está cifrado

Por último, complete la protección de la red asegurándose de que se cifra todo el tráfico.

Siga estos pasos:

Cifre el tráfico back-end de la aplicación entre redes virtuales.

Cifre el tráfico entre el entorno local y la nube:

Configure una VPN de sitio a sitio a través del emparejamiento de Microsoft de ExpressRoute.

Configure el modo de transporte de IPsec para emparejamiento privado de ExpressRoute.

VII. Interrupción del uso de la tecnología de seguridad de red heredada

Interrumpa el uso de sistemas de detección o de prevención de intrusiones de red (NIDS/NIPS) basados en firmas y de la prevención de pérdida de datos de red (DLP).

Los principales proveedores de servicios en la nube ya filtran los paquetes con formato incorrecto y los ataques de nivel de red comunes, por lo que no es necesario que una solución NIDS/NIPS los detecte. Además, las soluciones tradicionales NIDS/NIPS suelen estar controladas por enfoques basados en firmas (que se consideran obsoletos) que los atacantes eluden fácilmente y suelen producir una alta tasa de falsos positivos.

La DLP basada en la red se encuentra en un nivel más eficaz en la identificación de la pérdida de datos involuntaria e intencional. El motivo es que la mayoría de los protocolos y los atacantes modernos usan cifrado de nivel de red para las comunicaciones entrantes y salientes. La única solución viable para esto es el "puente SSL", que proporciona un "intermediario autorizado" que finaliza y vuelve a establecer las conexiones de red cifradas. El enfoque de puente SSL se ha dejado de usar debido al nivel de confianza que requiere el asociado que ejecuta la solución y las tecnologías que se usan.

Por esta razón, se recomienda que, en general, se interrumpa el uso estas tecnologías de seguridad de red heredadas. Sin embargo, si la experiencia de la organización es que estas tecnologías han tenido un impacto palpable en la prevención y detección de ataques reales, puede considerar la posibilidad de portarlas a su entorno de nube.

Productos incluidos en esta guía

Microsoft Azure

Grupos de seguridad de red y grupos de seguridad de aplicaciones

Protección contra DDoS de Azure

Firewall de aplicaciones web de Azure

Información técnica de ExpressRoute

Conclusión

La protección de las redes es fundamental para una estrategia de Confianza cero correcta. Para más información o ayuda con la implementación, póngase en contacto con el equipo de éxito del cliente o siga leyendo los demás capítulos de esta guía, que abarcan todos los pilares de Confianza cero.

La serie de la guía de implementación de Confianza cero

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de