Nota

Para obtener actualizaciones sobre la disponibilidad de productos de SWIFT en la nube, consulte el sitio web de SWIFT.

En este artículo se proporciona información general para implementar y ejecutar Alliance Access de SWIFT en Azure. Alliance Access es una de las interfaces de mensajería que SWIFT ofrece para la mensajería financiera con seguridad mejorada. Puede implementar la solución en una única suscripción de Azure. Sin embargo, para una mejor administración y gobernanza de la solución, se recomienda usar dos suscripciones de Azure:

- Una suscripción contiene los componentes de Alliance Access de SWIFT.

- La otra suscripción contiene los recursos para conectarse a la red de SWIFT mediante Alliance Connect Virtual.

Architecture

Descargue un archivo de Visio que contiene este diagrama de arquitectura. Consulte la pestaña AA (All-GoldSilverBronze).

La suscripción de Alliance Access contiene recursos que usted administra. Para crear la infraestructura básica de los recursos de Alliance Access que se muestran en el diagrama, puede usar una plantilla de Azure Resource Manager (plantilla de ARM). Las implementaciones de Alliance Access en Azure deben seguir las instrucciones de Customer Security Programme (CSP) - Customer Security Control Framework (CSCF) de SWIFT. Se recomienda usar las directivas de Azure CSP-CSCF de SWIFT en esta suscripción.

La suscripción de Alliance Connect Virtual contiene los componentes necesarios para habilitar la conectividad con SWIFTNet. La alta disponibilidad está habilitada porque los componentes de vSRX descritos en el diagrama anterior se implementan de manera redundante en dos zonas de disponibilidad de Azure. Además, HA-VM 1 y HA-VM 2 supervisan y mantienen las tablas de rutas para proporcionar una mayor resistencia y mejorar la disponibilidad de la solución.

La conexión entre SWIFTNet y los componentes de conexión en red específicos del cliente puede usar la línea de Azure ExpressRoute dedicada o Internet. SWIFT ofrece tres opciones de conectividad: Bronze, Silver y Gold. Elija la opción que se adecue mejor a los volúmenes de tráfico de mensajes y el nivel de resistencia necesario. Para obtener más información sobre estas opciones, consulte Alliance Connect: paquetes Bronze, Silver y Gold.

Para obtener más información sobre la resistencia, consulte Resistencia multiactiva de una sola región y Resistencia multiactiva de varias regiones más adelante en este artículo.

Después de implementar la infraestructura de Alliance Access en Azure, siga las instrucciones de SWIFT para instalar el software Alliance Access.

Flujo de trabajo

- Suscripción de Azure: Se necesita una suscripción de Azure para implementar Alliance Access. Se recomienda usar una nueva suscripción de Azure para administrar y escalar Alliance Access.

- Grupo de recursos de Azure: La suscripción de Alliance Access tiene un grupo de recursos de Azure que hospeda estos componentes de Alliance Access:

- Alliance Web Platform, que se ejecuta en una máquina virtual (VM) de Azure.

- Alliance Access, que se ejecuta en una máquina virtual de Azure. El software Alliance Access contiene una base de datos de Oracle insertada.

- SWIFTNet Link (SNL) y SWIFT Alliance Gateway (SAG), que se ejecutan juntos en una máquina virtual de Azure.

- Azure Virtual Network: Virtual Network forma un límite de red privada alrededor de la implementación de SWIFT. Elija un espacio de direcciones de red que no entre en conflicto con sus sitios locales, como back-office, Hardware Security Module (HSM) y los sitios de los usuarios.

- Subred de Virtual Network: Los componentes de Alliance Access deben implementarse en subredes independientes para permitir el control del tráfico entre ellos a través de grupos de seguridad de red de Azure.

- Tabla de rutas de Azure: Puede controlar la conectividad de red entre las VM de Alliance Access y los sitios locales mediante una tabla de rutas de Azure.

- Azure Firewall: La conectividad saliente de las VM de Alliance Access a Internet se debe enrutar a través de Azure Firewall. Algunos ejemplos típicos de esta conectividad son la sincronización de hora y las actualizaciones de definiciones antivirus.

- Azure Virtual Machines: Virtual Machines proporciona servicios de proceso para ejecutar Alliance Access. Siga estas instrucciones para elegir la SKU adecuada:

- Use una SKU optimizada para proceso para el front-end de Alliance Web Platform.

- SKU optimizada para memoria para ejecutar Alliance Access con una base de datos de Oracle insertada.

- Discos administrados de Azure: Si usa discos administrados SSD prémium, los componentes de Alliance Access se benefician de un rendimiento de disco de alto rendimiento y baja latencia. Los componentes también pueden hacer copias de seguridad y restaurar discos que están conectados a las VM.

- Grupo con ubicación por proximidad de Azure: Puede considerar el uso de grupos con ubicación por proximidad de Azure para asegurarse de que todas las VM de Alliance Access estén cerca unas de otras. Los grupos con ubicación por proximidad reducen la latencia de red entre los componentes de Alliance Access.

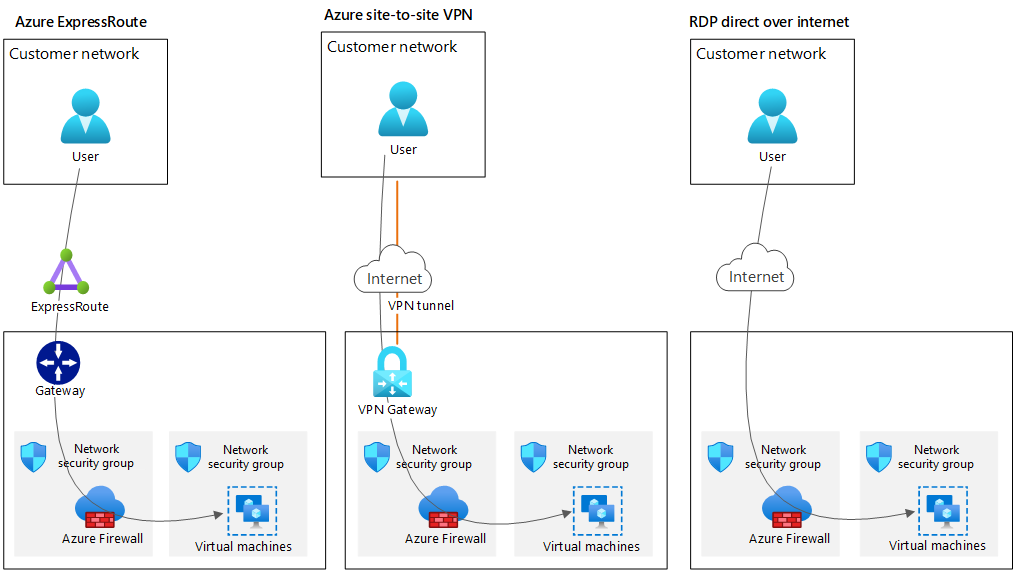

Debe establecer una conexión de seguridad mejorada desde el sitio local o de coubicación a la suscripción de Alliance Access. Puede utilizar alguno de los siguientes métodos:

- Use ExpressRoute para conectar el entorno local a Azure a través de una conexión privada.

- Use una VPN de sitio a sitio para conectar el entorno local a Azure a través de Internet.

- Use el protocolo de Escritorio remoto (RDP) a través de Internet para conectarse. (Como alternativa, puede usar Azure Bastion para estas conexiones). El entorno de Azure se puede emparejar.

Los sistemas empresariales y de aplicaciones pueden conectarse con VM de Alliance Access como se muestra en el diagrama anterior. Sin embargo, los usuarios empresariales solo pueden conectarse a Alliance Web Platform. La instancia de Azure Firewall y el grupo de seguridad de red de Azure recomendados están configurados para permitir que solo pase el tráfico adecuado a Alliance Web Platform.

Componentes

Detalles del escenario

Alliance Access es una de las interfaces de mensajería que SWIFT ofrece para la mensajería financiera con seguridad mejorada.

Posibles casos de uso

Esta solución es óptima para el sector financiero.

Este enfoque está pensado tanto los clientes de SWIFT tanto nuevos como existentes. Se puede usar para los escenarios siguientes:

- Migrar Alliance Access del entorno local a Azure.

- Creación de un nuevo entorno de Alliance Access en Azure

Consideraciones

Estas consideraciones implementan los pilares del Azure Well-Architected Framework, que es un conjunto de principios rectores que puede utilizar para mejorar la calidad de una carga de trabajo. Para más información, consulte Marco de buena arquitectura de Microsoft Azure.

Si desea obtener más información sobre las siguientes consideraciones, póngase en contacto con el equipo de su cuenta en Microsoft, que puede ayudar a guiar la implementación de SWIFT en Azure.

Confiabilidad

La confiabilidad garantiza que la aplicación pueda cumplir los compromisos contraídos con los clientes. Para más información, consulte Resumen del pilar de fiabilidad.

Al implementar componentes de SWIFT en el entorno local, debe tomar decisiones sobre la disponibilidad y la resistencia. Para lograr resistencia local, se recomienda implementar componentes en al menos dos centros de datos. Este enfoque ayuda a garantizar que un error en un centro de datos no ponga en peligro su negocio. Las mismas consideraciones se aplican a Azure, aunque rigen algunos conceptos diferentes.

Alliance Access/Entry y Alliance Web Platform con la base de datos insertada se pueden implementar en una infraestructura en la nube de Azure. La infraestructura de Azure debe cumplir los requisitos de la aplicación correspondientes en cuanto a rendimiento y latencia.

Para obtener información sobre el proceso de recuperación de bases de datos, consulte la sección 14 de la guía de administración de Alliance Access en el sitio web de SWIFT.

Conceptos de resistencia de Azure

Azure proporciona contratos de nivel de servicio (SLA) sobre la disponibilidad de las VM. Estos SLA varían en función de si implementa una sola máquina virtual, varias máquinas virtuales en un conjunto de disponibilidad o varias máquinas virtuales distribuidas en varias zonas de disponibilidad. Para mitigar el riesgo de una interrupción regional, implemente Alliance Access de SWIFT en varias regiones de Azure.

Para más información, consulte Opciones de disponibilidad para máquinas virtuales de Azure.

Resistencia multiactiva de una sola región

Alliance Access usa una base de datos de Oracle insertada. En consonancia con una implementación multiactiva de Alliance Access, se puede usar una arquitectura resistente a las rutas de acceso.

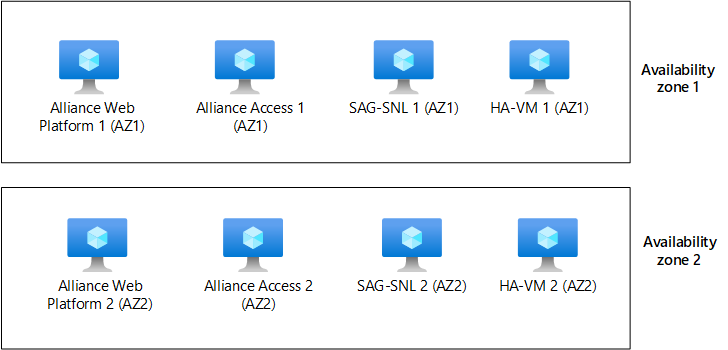

Cuando se usa la resistencia a las rutas de acceso, se colocan todos los componentes SWIFT necesarios en una ruta de acceso. Cada ruta de acceso se duplica tantas veces como es necesario para sus necesidades de resistencia y escalado. Si se produce un error, se conmuta por error una ruta de acceso completa en lugar de un único componente. En el diagrama siguiente se muestra el aspecto de este enfoque de resistencia al usar zonas de disponibilidad. Esta arquitectura es más fácil de configurar, pero un error en cualquier componente de una ruta de acceso requiere que cambie a otra ruta de acceso.

Al combinar Web Platform y Alliance Access en una única VM, puede reducir el número de componentes de infraestructura que pueden producir errores. En función del patrón de uso de los componentes de SWIFT, puede considerar esa configuración. En el caso de los componentes de Alliance Access y las instancias de Alliance Connect Virtual, implemente los sistemas relacionados en la misma zona de Azure, como se muestra en el diagrama de arquitectura anterior. Por ejemplo, implemente VM Alliance Web Platform 1, VM Alliance Access 1, SAG-SNL 1, HA-VM 1 y VA vSRX VM1 en AZ1.

Descargue un archivo de Visio que contiene este diagrama de arquitectura.

Dado que los componentes de SWIFT se conectan a nodos distintos, no puede usar Azure Load Balancer para automatizar la conmutación por error ni proporcionar equilibrio de carga. En su lugar, tiene que confiar en las funcionalidades de software de SWIFT para detectar errores y cambiar a un nodo secundario. El tiempo de actividad real que se logra depende de la rapidez con la que un componente pueda detectar errores y conmute por error. Dado que usa zonas de disponibilidad o conjuntos de disponibilidad, el Acuerdo de Nivel de Servicio de tiempo de actividad de la máquina virtual para cada componente está bien definido.

Resistencia multiactiva de varias regiones

Para aumentar la resistencia más allá de una sola región de Azure, se recomienda realizar la implementación en varias regiones de Azure mediante regiones emparejadas de Azure. Cada región de Azure se empareja con otra región de la misma zona geográfica. Por los pares de regiones, Azure serializa las actualizaciones de la plataforma (mantenimiento planeado) de forma que solo se actualiza una región emparejada a la vez. Si se produce una interrupción que afecte a varias regiones, se da prioridad a la recuperación de al menos una región de cada par.

Seguridad

La seguridad proporciona garantías contra ataques deliberados y el abuso de datos y sistemas valiosos. Para más información, consulte Introducción al pilar de seguridad.

- Puede usar Azure Network Watcher para recopilar registros de flujo de grupos de seguridad de red de Azure y capturas de paquetes. Puede enviar los registros de flujo de grupos de seguridad de Network Watcher a cuentas de Azure Storage. Microsoft Sentinel ofrece la orquestación integrada y la automatización de tareas comunes. Esta funcionalidad puede recopilar los registros de flujo, detectar e investigar amenazas y responder a incidentes.

- Microsoft Defender for Cloud protege los datos híbridos, los servicios nativos de nube y los servidores. Se integra en los flujos de trabajo de seguridad existentes, como soluciones SIEM e inteligencia sobre amenazas de Microsoft, para simplificar la mitigación de amenazas.

- Azure Bastion ofrece una conectividad transparente entre Azure Portal y una VM a través de RDP o SSH. Dado que Azure Bastion requiere que los administradores inicien sesión en Azure Portal, se puede aplicar la autenticación multifactor Microsoft Entra. Puede usar el acceso condicional para aplicar otras restricciones. Por ejemplo, puede especificar la dirección IP pública que los administradores pueden usar para iniciar sesión. La implementación de Azure Bastion también permite el acceso Just-In-Time, que abre los puertos necesarios a petición cuando se requiere acceso remoto.

Autenticación y autorización

Los administradores que se encargan de la infraestructura de SWIFT en Azure deben tener una identidad en el servicio Microsoft Entra ID (Microsoft Entra ID) del inquilino de Azure asociado a la suscripción. Microsoft Entra ID puede formar parte de una configuración de identidad híbrida empresarial que integra el sistema de identidad empresarial local con la nube. Sin embargo, CSP-CSCF de SWIFT recomienda separar el sistema de identidad de las implementaciones de SWIFT del sistema de identidad empresarial. Si el inquilino actual ya está integrado con el directorio local, puede crear un inquilino independiente con una instancia independiente de Microsoft Entra para cumplir esta recomendación.

Los usuarios inscritos en Microsoft Entra ID pueden iniciar sesión en Azure Portal o autenticarse utilizando otras herramientas de administración, como Azure PowerShell o la CLI de Azure. Puede configurar Active Directory Multifactor Authentication y otras medidas de seguridad, como restricciones del intervalo IP, mediante el acceso condicional. Los usuarios obtienen permisos sobre las suscripciones de Azure a través del control de acceso basado en roles (RBAC), que rige las operaciones que los usuarios pueden realizar en una suscripción.

El servicio Microsoft Entra asociado a una suscripción solo permite la administración de los servicios Azure. Por ejemplo, puede aprovisionar VM en Azure en una suscripción. Microsoft Entra ID proporciona credenciales para iniciar sesión en esas máquinas virtuales solo si habilita explícitamente la autenticación de Microsoft Entra. Para obtener información sobre el uso de Microsoft Entra ID para la autenticación de aplicaciones, consulte Migración de la autenticación de aplicaciones a Microsoft Entra ID.

Aplicación de directivas CSP-CSCF de SWIFT

Puede usar Azure Policy para establecer directivas que deban aplicarse en una suscripción de Azure con el fin de satisfacer los requisitos de cumplimiento o seguridad. Por ejemplo, puede usar Azure Policy para impedir que los administradores implementen determinados recursos o para aplicar reglas de configuración de red que bloqueen el tráfico a Internet. Puede usar directivas integradas o crear las suyas propias.

SWIFT tiene un marco de directivas que puede ayudar a los clientes a aplicar un subconjunto de requisitos de CSP-CSCF de SWIFT. Una parte de este marco le permite usar directivas de Azure dentro de su suscripción. Para simplificar, puede crear una suscripción distinta en la que implementar los componentes de la zona segura de SWIFT y otra suscripción para otros componentes (potencialmente relacionados). El hecho de usar suscripciones distintas le permite aplicar las directivas de Azure para CSP-CSCF de SWIFT únicamente a las suscripciones que contienen una zona segura de SWIFT.

Se recomienda que implemente componentes de SWIFT en una suscripción que esté separada desde cualquier aplicación de área de operaciones. Al usar distintas suscripciones, puede garantizar que CSP-CSCF de SWIFT solo se aplique a los componentes de SWIFT y no a sus propios componentes.

Considere la posibilidad de usar la implementación más reciente de los controles CSP de SWIFT, pero primero consúltelo con el equipo de Microsoft con el que trabaja.

Excelencia operativa

La excelencia operativa abarca los procesos de las operaciones que implementan una aplicación y la mantienen en ejecución en producción. Para más información, consulte Introducción al pilar de excelencia operativa.

- Usted tiene la responsabilidad de operar el software de Alliance Access y los recursos subyacentes de Azure en la suscripción de Alliance Access.

- Azure Monitor proporciona un conjunto completo de funcionalidades de supervisión. Puede supervisar la infraestructura de Azure, pero no el software de SWIFT. Puede usar un agente de supervisión para recopilar registros de eventos, contadores de rendimiento y otros registros, y enviar esos registros y métricas a Azure Monitor. Para más información, consulte Introducción a los agentes de supervisión de Azure.

- Alertas de Azure usa los datos de Azure Monitor para notificarle cuando detecta problemas con la infraestructura o la aplicación. Estas alertas le permiten detectar y solucionar los problemas antes de que los usuarios del sistema se den cuenta.

- Puede usar Log Analytics en Azure Monitor para editar y ejecutar consultas del registro con los datos de los registros de Azure Monitor.

- Debe usar plantillas de ARM para aprovisionar los componentes de la infraestructura de Azure.

- Debe considerar el uso de extensiones de máquina virtual de Azure para configurar otros componentes de la solución para la infraestructura de Azure.

- La máquina virtual de Alliance Access es el único componente que almacena datos empresariales y posiblemente requiere funcionalidades de copia de seguridad y restauración. Los datos de Alliance Access se almacenan en una base de datos de Oracle. Puede usar herramientas integradas para la copia de seguridad y restauración.

Eficiencia del rendimiento

La eficiencia del rendimiento es la capacidad de la carga de trabajo para escalar con el fin de satisfacer de manera eficiente las demandas que los usuarios hayan ejercido sobre ella. Para obtener más información, vea Resumen del pilar de eficiencia del rendimiento.

- Considere la posibilidad de implementar una instancia de Azure Virtual Machine Scale Sets para ejecutar instancias de VM de servidor web en un grupo con ubicación por proximidad. Este enfoque coloca las instancias de máquina virtual y reduce la latencia entre las máquinas virtuales.

- Considere la posibilidad de usar VM de Azure con redes aceleradas, con lo que puede conseguir un rendimiento de red de hasta 30 Gbps.

- Considere la posibilidad de usar discos administrados de Azure con SSD prémium, que le ofrecen hasta 20 000 IOPS y 900 Mbps de rendimiento.

- Considere la posibilidad de configurar el almacenamiento en caché del host de discos de Azure como de solo lectura para obtener un mayor rendimiento de los discos.

Colaboradores

Microsoft mantiene este artículo. Originalmente lo escribieron los siguientes colaboradores.

Creadores de entidad de seguridad:

- Gansu Adhinarayanan | Director, Estratega tecnológico asociado

- Mahesh Kshirsagar | Arquitecto sénior de soluciones en la nube

- Ravi Sharma | Arquitecto sénior de soluciones en la nube

Para ver los perfiles no públicos de LinkedIn, inicie sesión en LinkedIn.

Pasos siguientes

- ¿Qué es Azure Virtual Network?

- Máquinas virtuales Linux en Azure

- Extensiones de máquina virtual de Azure

- ¿Qué es Azure Firewall?

- Introducción a los discos administrados de Azure

- Zonas de disponibilidad

Recursos relacionados

Explore la funcionalidad y la arquitectura de otros módulos SWIFT: