Línea de base de cumplimiento, seguridad y gobernanza de Azure para servidores habilitados para Azure Arc

En este artículo se tratan las principales consideraciones de diseño y los procedimientos recomendados que debe tener en cuenta al implementar la seguridad, la gobernanza y el cumplimiento de las implementaciones de servidores habilitados para Azure Arc. Aunque la documentación de la zona de aterrizaje de escala empresarial abarca la "Gobernanza" y la "Seguridad" como temas independientes, en el caso de los servidores habilitados para Azure Arc estas áreas de diseño críticas se consolidan como un único tema.

Definir y aplicar los mecanismos de control adecuados es clave en cualquier implementación en la nube, ya que es el elemento fundamental para mantenerse protegido y conforme. En un entorno tradicional, estos mecanismos suelen implicar procesos de revisión y controles manuales. Sin embargo, la nube ha introducido un nuevo enfoque para la gobernanza de TI con barreras y comprobaciones automatizadas. Azure Policy y Microsoft Defender for Cloud son herramientas nativas de la nube que permiten la implementación de estos controles, informes y tareas de corrección de forma automatizada. Al combinarlas con Azure Arc, las directivas de gobernanza y las comprobaciones de seguridad se extienden a cualquier recurso de nubes públicas o privadas.

Al final de este artículo, comprenderá las áreas críticas de diseño para la seguridad, la gobernanza y el cumplimiento con una guía clara de Microsoft.

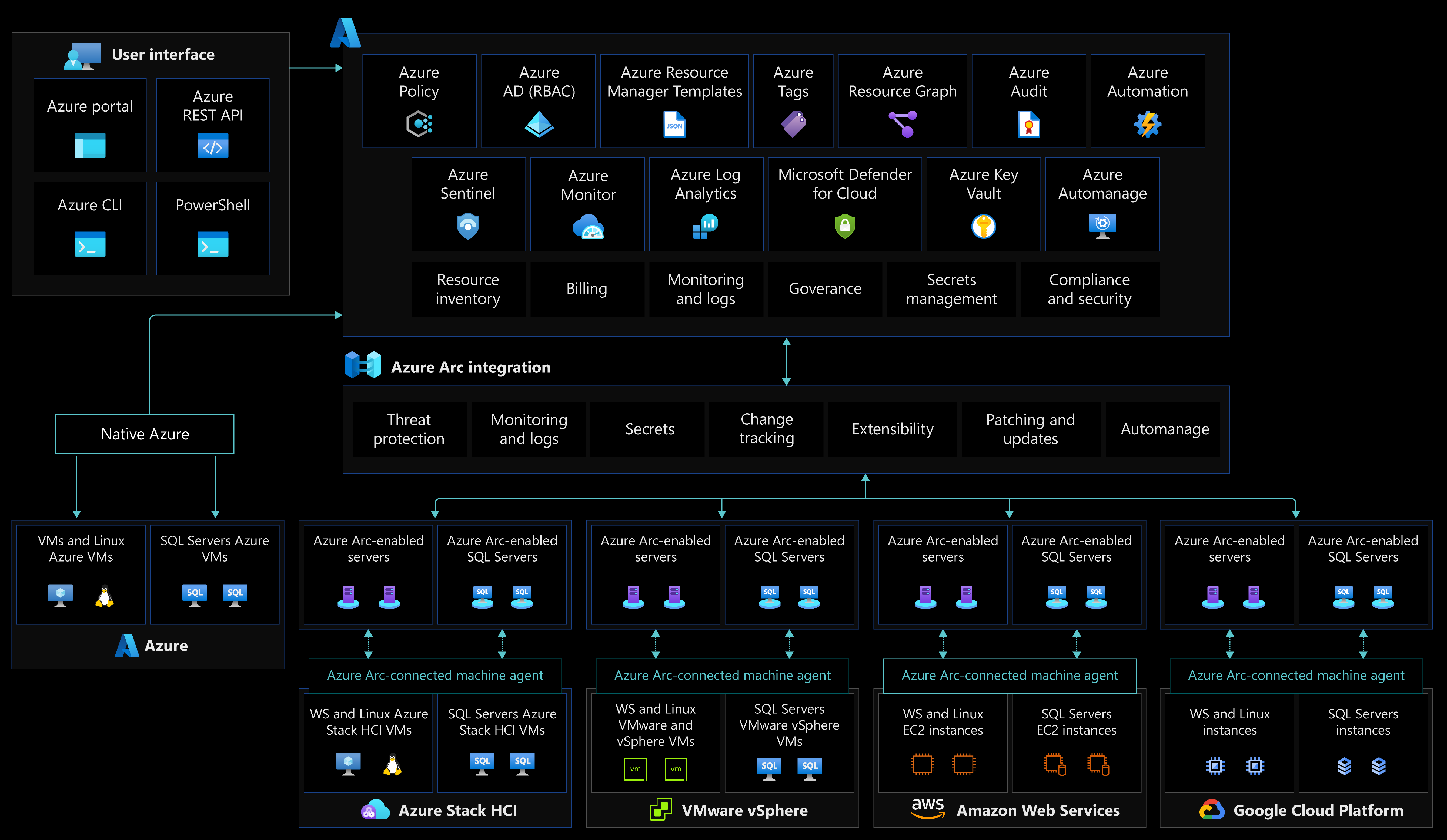

Arquitectura

En la imagen siguiente se muestra la arquitectura de referencia conceptual que muestra las áreas de diseño de seguridad, cumplimiento y gobernanza para servidores habilitados para Azure Arc:

Consideraciones de diseño

A medida que los recursos híbridos y multinube forman parte de Azure Resource Manager, se pueden administrar y gobernar con herramientas de Azure, al igual que las VM nativas de Azure.

Administración de identidades y acceso

- Permisos de seguridad del agente: Proteja el acceso al agente de Azure Connected Machine mediante la revisión de los usuarios con privilegios de administrador local en el servidor.

- Identidad administrada: Use las identidades administradas con servidores habilitados para Azure Arc. Defina una estrategia para identificar qué aplicaciones que se ejecutan en servidores habilitados para Azure Arc pueden usar un token de Microsoft Entra.

- Control de acceso basado en roles (RBAC) de Azure: Defina roles administrativos, de operaciones e ingeniería en la organización. Esto le permitirá asignar operaciones diarias en el entorno híbrido. La asignación de cada equipo a las acciones y responsabilidades determinará los roles y la configuración de RBAC de Azure. Considere la posibilidad de usar una matriz RACI para admitir este esfuerzo y crear controles en la jerarquía de ámbito de administración que defina, al tiempo que sigue las instrucciones de administración de coherencia de los recursos y el inventario. Para obtener más información, consulte la administración de identidades y acceso de servidores habilitados para Azure Arc.

Organización de recursos

- Seguimiento de cambios e inventario:Realice un seguimiento de los cambios en el sistema operativo, los archivos de aplicación y el registro para identificar problemas operativos y de seguridad en los entornos locales y en otros entornos en la nube.

Disciplinas de gobernanza

- Protección contra amenazas y administración de la posición de seguridad en la nube: Introduzca controles para detectar configuraciones incorrectas de seguridad y realizar un seguimiento del cumplimiento. Además, use la inteligencia de Azure para proteger las cargas de trabajo híbridas frente a amenazas. Habilite Microsoft Defender para servidores para todas las suscripciones que contengan servidores habilitados para Azure Arc, y así poder realizar la supervisión de línea de base de seguridad, la administración de la posición de seguridad y la protección contra amenazas.

- Administración de secretos y certificados: Habilite Azure Key Vault para proteger las credenciales de la entidad de servicio. Considere la posibilidad de usar Azure Key Vault para administrar certificados en los servidores habilitados para Azure Arc.

- Administración e informes de directivas: Defina un plan de gobernanza para los servidores híbridos y las máquinas que se traducen en directivas de Azure y tareas de corrección.

- Residencia de datos: Decida en qué región de Azure quiere que se aprovisionen los servidores habilitados para Azure Arc y comprenda los metadatos que se recopilan de estas máquinas.

- Clave pública segura: El agente de Azure Connected Machine usa la autenticación de clave pública para comunicarse con el servicio de Azure.

- Continuidad empresarial y recuperación ante desastres: Revise la guía de continuidad empresarial y recuperación ante desastres para las zonas de aterrizaje a escala empresarial y así poder determinar si se cumplen los requisitos empresariales.

- Revise el área de diseño de seguridad, gobernanza y cumplimiento de la escala empresarial de la zona de aterrizaje de Azure para evaluar el impacto de los servidores habilitados para Azure Arc en el modelo general de seguridad y gobernanza.

Disciplinas de administración

- Administración del agente: El agente de Azure Connected Machine desempeña un papel fundamental en las operaciones híbridas. Permite administrar las máquinas de Windows y Linux que están hospedadas fuera de Azure y aplicar directivas de gobernanza. Es importante implementar soluciones que realicen un seguimiento de los agentes que no responden.

- Estrategia de administración de registros: Planee las métricas y la recopilación de registros de los recursos híbridos en un área de trabajo de Log Analytics para su posterior análisis y auditoría.

Automatización de la plataforma

- Aprovisionamiento del agente: Defina una estrategia para aprovisionar los servidores habilitados para Azure Arc y proteger el acceso a las credenciales de incorporación. Tenga en cuenta el nivel y el método de automatización de la inscripción masiva. Considere cómo estructurar las implementaciones piloto y de producción y establecer un plan formal. El ámbito y el plan de una implementación deben tener en cuenta los objetivos, los criterios de selección, los criterios de éxito, los planes de entrenamiento, la reversión y los riesgos.

- Actualizaciones de software:

- Defina una estrategia para evaluar el estado de las actualizaciones disponibles para mantener el cumplimiento de la seguridad, con actualizaciones críticas y de seguridad de los sistemas operativos.

- Defina una estrategia para inventariar las versiones del sistema operativo Windows y supervisar las fechas límite de finalización del soporte técnico. En el caso de los servidores que no se pueden migrar a Azure o actualizar, planee las Actualizaciones de seguridad extendidas (ESU) a través de Azure Arc.

Recomendaciones de diseño

Aprovisionamiento del agente

Si usa una entidad de servicio para aprovisionar servidores habilitados para Azure Arc, considere cómo almacenar y distribuir de forma segura la contraseña de la entidad de servicio.

Administración de agentes

El agente de Azure Connected Machine es la pieza clave de los servidores habilitados para Azure Arc. Contiene varios componentes lógicos que desempeñan un papel en las operaciones de seguridad, gobernanza y administración. Si el agente de Azure Connected Machine deja de enviar latidos a Azure o se queda sin conexión, no podrá realizar tareas operativas en él. Por lo tanto, es necesario desarrollar un plan de notificaciones y respuestas.

El registro de actividad de Azure se puede usar para configurar las notificaciones de estado de los recursos. Puede seguir recibiendo información sobre el estado de mantenimiento actual e histórico del agente de Azure Connected Machine mediante la implementación de una consulta.

Permisos de seguridad del agente

Con ellos puede controlar quién tiene acceso al agente de Azure Connected Machine en servidores habilitados para Azure Arc. Los servicios que componen este agente controlan toda la comunicación e interacción de los servidores habilitados para Azure Arc en Azure. Los miembros del grupo de administradores locales en Windows y los usuarios con privilegios raíz en Linux tienen permisos para administrar el agente.

Evalúe la restricción de las extensiones y las capacidades de configuración de la máquina con controles de seguridad del agente local para permitir solo las acciones de administración necesarias, especialmente para máquinas bloqueadas o sensibles.

Identidad administrada

Cuando se crea, la identidad asignada por el sistema de Microsoft Entra solo se puede usar para actualizar el estado de los servidores habilitados para Azure Arc (por ejemplo, el latido de tipo "visto por última vez"). Al conceder a esta identidad asignada por el sistema un acceso adicional a los recursos Azure, es posible permitir que una aplicación del servidor use la identidad asignada por el sistema para acceder a los recursos de Azure (por ejemplo, para solicitar secretos desde un almacén de claves). Debería hacer lo siguiente:

- Tenga en cuenta qué casos de uso legítimos existen para que las aplicaciones de servidor obtengan tokens de acceso y accedan a los recursos de Azure, al tiempo que planean el control de acceso de estos recursos.

- Controle los roles de usuario con privilegios en servidores habilitados para Azure Arc (miembros del grupo de aplicaciones de extensiones de agentes híbridos o administradores locales en Windows y miembros del grupo himds en Linux) para evitar que las identidades administradas por el sistema se usen incorrectamente para obtener acceso no autorizado a los recursos de Azure.

- Use RBAC de Azure para controlar y administrar el permiso de las identidades administradas de servidores habilitados para Azure Arc y realizar revisiones de acceso periódicas para estas identidades.

Administración de secretos y certificados

Considere la posibilidad de usar Azure Key Vault para administrar certificados en los servidores habilitados para Azure Arc. Los servidores habilitados para Azure Arc tienen identidades administradas que usa Connected Machine y otros agentes de Azure, para volver a autenticarse en sus respectivos servicios. La extensión de VM del almacén de claves le permite administrar el ciclo de vida del certificado en máquinas de Windows y Linux.

En la imagen siguiente se muestra la arquitectura de referencia conceptual que muestra la integración de Azure Key Vault en servidores habilitados para Azure Arc:

Sugerencia

Aprenda a usar los certificados administrados de Key Vault con servidores Linux habilitados para Azure Arc en el proyecto Jumpstart de Azure Arc.

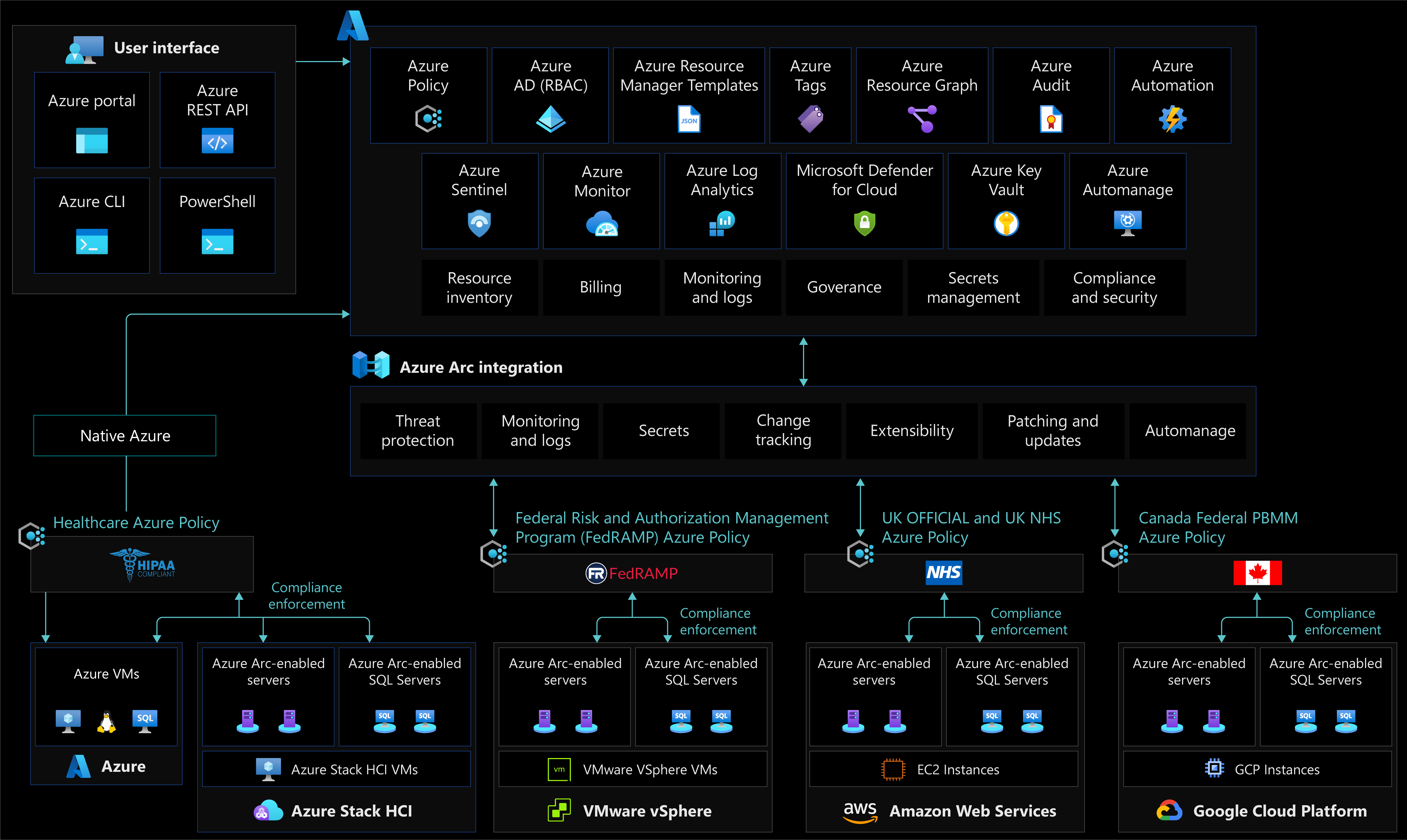

Administración e informes de directivas

La gobernanza controlada por directivas es un principio fundamental de las operaciones nativas de la nube y Cloud Adoption Framework. Azure Policy proporciona el mecanismo necesario para aplicar los estándares de la empresa y evaluar el cumplimiento a escala. Puede implementar la gobernanza para obtener coherencia en las implementaciones, el cumplimiento, los costos de control y mejorar la posición de seguridad. Con el panel de cumplimiento, obtendrá una vista agregada del estado general y las funcionalidades de corrección.

Los servidores habilitados para Azure Arc admiten Azure Policy en el nivel de administración de recursos de Azure y también con el sistema operativo de la máquina mediante las directivas de configuración de máquina.

Comprenda el ámbito de Azure Policy y dónde se puede aplicar (grupo de administración, suscripción, grupo de recursos o nivel de recurso individual). Cree un diseño de grupo de administración de acuerdo con los procedimientos recomendados que se describen en la escala empresarial de Cloud Adoption Framework.

- Determine qué directivas de Azure son necesarias mediante la definición de requisitos empresariales, normativos y de seguridad para servidores habilitados para Azure Arc.

- Aplique el etiquetado e implemente las tareas de corrección.

- Comprenda y evalúe las definiciones integradas de Azure Policy en servidores habilitados para Azure Arc.

- Comprenda y evalúe las directivas de configuración de máquinas e iniciativas integradas.

- Evalúe la necesidad de crear directivas de configuración de máquinas personalizadas.

- Defina una directiva de supervisión y alertas que identifique los servidores habilitados para Azure Arc incorrectos.

- Habilite las alertas de Azure Advisor para identificar los servidores habilitados para Azure Arc que tengan agentes obsoletos instalados.

- Aplique los estándares de la organización y evalúe el cumplimiento a escala.

- Use Azure Policy y las tareas de corrección para incorporar agentes de servicio de administración a través de la característica de administración de extensiones.

- Habilite Azure Monitor para la supervisión operativa y de cumplimiento de servidores habilitados para Azure Arc.

En la siguiente imagen se muestra una arquitectura de referencia conceptual que muestra las áreas de diseño de informes de cumplimiento y directivas en servidores habilitados para Azure Arc:

Estrategia de administración de registros

Diseñe y planee la implementación del área de trabajo de Log Analytics. Recuerde que será el contenedor donde se recopilan, agregan y analizan los datos. Un área de trabajo de Log Analytics representa una ubicación geográfica de los datos, el aislamiento de datos y el ámbito de las configuraciones como la retención de datos. Tendrá que identificar el número de áreas de trabajo necesarias y saber cómo se asigna a la estructura organizativa. Se recomienda usar una única área de trabajo de Log Analytics de Azure Monitor para administrar RBAC de forma centralizada y para obtener visibilidad e informes, tal como se describe en los procedimientos recomendados de administración y supervisión de Cloud Adoption Framework.

Revise los procedimientos recomendados para diseñar la implementación de registros de Azure Monitor.

Protección contra amenazas y administración de la posición de seguridad en la nube

Microsoft Defender for Cloud proporciona una plataforma de administración de seguridad unificada que está segmentada como una administración de la posición de seguridad en la nube (CSPM) y una plataforma de protección de cargas de trabajo en la nube (CWPP). Para aumentar la seguridad en la zona de aterrizaje híbrida, es importante proteger los datos y los recursos hospedados en Azure y en otros lugares. Microsoft Defender para servidores amplía estas funcionalidades a servidores habilitados para Azure Arc, y Microsoft Defender para punto de conexión proporciona la opción de detección y respuesta de puntos de conexión (EDR). Para reforzar la seguridad de la zona de aterrizaje híbrida, tenga en cuenta lo siguiente:

- Use servidores habilitados para Azure Arc para incorporar recursos híbridos en Microsoft Defender for Cloud.

- Implemente una configuración de máquina de Azure Policy para asegurarse de que todos los recursos son compatibles y de que sus datos de seguridad se recopilan en las áreas de trabajo de Log Analytics.

- Habilite Microsoft Defender para todas las suscripciones y use Azure Policy para garantizar el cumplimiento.

- Use la información de seguridad y administración de eventos con Microsoft Defender for Cloud y Microsoft Sentinel.

- Proteja los puntos de conexión con la integración de Microsoft Defender for Cloud con Microsoft Defender para punto de conexión.

- Para proteger la conectividad entre servidores habilitados para Azure Arc y Azure, revise la sección Conectividad de red para servidores habilitados para Azure Arc de esta guía.

Change Tracking e Inventario

La centralización de los registros controla los informes que se pueden usar como capas adicionales de seguridad y reduce las posibilidades de brechas en la observabilidad. El Seguimiento de cambios e inventario en Azure Automation le permite reenviar y recopilar los datos en un área de trabajo de Log Analytics. Al usar Microsoft Defender para servidores, obtiene una opción de supervisión de la integridad de los archivos (FIM) para examinar y realizar un seguimiento de los cambios de software, para servicios de Windows y demonios de Linux en los servidores habilitados para Azure Arc.

Actualizaciones de software

Con los servidores habilitados para Azure Arc, puede administrar el patrimonio empresarial con opciones de administración y supervisión centralizadas a escala. Más concretamente, proporciona alertas y recomendaciones a los equipos de TI, con visibilidad operativa completa que incluye la administración de las actualizaciones de las VM de Windows y Linux.

La evaluación y actualización de los sistemas operativos debe formar parte de la estrategia general de administración para mantener el cumplimiento de la seguridad con las actualizaciones críticas y de seguridad a medida que se publican. Use Azure Update Manager como mecanismo de aplicación de revisiones a largo plazo para Azure y los recursos híbridos. Use Azure Policy para garantizar y aplicar las configuraciones de mantenimiento de todas las máquinas virtuales, incluidos los servidores habilitados para Azure Arc y la implementación de actualizaciones de seguridad extendidas (ESU) en servidores habilitados para Azure Arc que tengan versiones de Windows que hayan llegado al final del soporte técnico. Para más información, consulte Información general de Azure Update Manager.

Control de acceso basado en roles (RBAC)

Los usuarios, grupos o aplicaciones con privilegios mínimos que tienen asignados roles como "Colaborador" o "Propietario" o "Administrador de recursos de Azure Connected Machine" pueden ejecutar operaciones como la implementación de extensiones, que básicamente les proporciona acceso raíz en servidores habilitados para Azure Arc. Estos roles deben usarse con precaución, bien para limitar el radio de exposición posible o bien para reemplazarlos finalmente por roles personalizados.

Para limitar el privilegio de un usuario y solo permitirle incorporar servidores a Azure, el rol de incorporación de Azure Connected Machine es adecuado. Este rol solo se puede usar para incorporar servidores y no se puede volver a incorporar ni eliminar el recurso de servidor. Asegúrese de revisar la información general de seguridad de los servidores habilitados para Azure Arc para obtener más información sobre los controles de acceso.

Revise la sección Administración de identidades y acceso para servidores habilitados para Azure Arc de esta guía para obtener más contenido relacionado con la identidad y el acceso.

Tenga en cuenta también los datos confidenciales que se envían al área de trabajo de Log Analytics de Azure Monitor, ya que debe aplicar el mismo principio de RBAC a los propios datos. Los servidores habilitados para Azure Arc proporcionan acceso RBAC a los datos de registro recopilados por el agente de Log Analytics; estos datos están almacenados en el área de trabajo de Log Analytics en la que está registrada la máquina. Revise la forma de implementar el acceso granular al área de trabajo de Log Analytics en la documentación de diseño de la implementación de registros de Azure Monitor.

Protección de la clave pública

El agente de Azure Connected Machine usa la autenticación de clave pública para comunicarse con el servicio de Azure. Después de incorporar un servidor a Azure Arc, se guarda una clave privada en el disco y se usa siempre que el agente se comunica con Azure.

Si se descarta, la clave privada se puede usar en otro servidor para comunicarse con el servicio y actuar como si fuera el servidor original. Esto incluye acceder a la identidad asignada por el sistema y a todos los recursos a los que tiene acceso la identidad.

El archivo de clave privada está protegido para permitir que solo la cuenta híbrida de Instance Metadata Service (himds) pueda a leerlo. Para evitar los ataques sin conexión, es recomendable que use el cifrado de disco completo (por ejemplo, BitLocker y dm-crypt, entre otros). En el volumen del sistema operativo del servidor. Se recomienda usar la configuración de máquinas de Azure Policy para auditar máquinas Windows o Linux que tengan instaladas las aplicaciones especificadas, como las mencionadas.

Pasos siguientes

Para obtener más instrucciones sobre el recorrido de adopción de la nube híbrida, consulte lo siguiente:

- Revise los escenarios de Azure Arc Jumpstart.

- Revise los requisitos previos para los servidores habilitados para Azure Arc.

- Planifique una implementación a escala de los servidores habilitados para Azure Arc.

- Información sobre cómo administrar entornos híbridos y de varias nubes

- Obtenga más información sobre Azure Arc con la ruta de aprendizaje de Azure Arc.