Información general de Microsoft Defender para Storage (clásico)

Nota:

Actualice al nuevo plan de Microsoft Defender para Storage. Incluye nuevas características, como el examen de malware y la detección de amenazas de datos confidenciales. Este plan también proporciona una estructura de precios más predecible para un mejor control sobre la cobertura y los costos. Además, todas las nuevas características de Defender para Storage solo se publicarán en el nuevo plan. La migración al nuevo plan es un proceso sencillo, lea aquí sobre cómo migrar desde el plan clásico. Si usa Defender para Storage (clásico) con precios por transacción o por cuenta de almacenamiento, deberá migrar al nuevo plan de Defender para Storage (clásico) para acceder a estas características y precios. Obtenga información sobre los beneficios de la migración al nuevo plan de Defender para Storage.

Microsoft Defender para Storage (clásico) es una capa de inteligencia de seguridad nativa de Azure que detecta intentos poco habituales y potencialmente peligrosos de acceder a las cuentas de almacenamiento o vulnerarlas. Usa funcionalidades avanzadas de detección de amenazas y datos de Inteligencia sobre amenazas de Microsoft para proporcionar alertas de seguridad contextuales. Estas alertas también incluyen pasos para mitigar las amenazas detectadas y evitar ataques futuros.

Puede habilitar Microsoft Defender para Storage (clásico) en el nivel de suscripción (recomendado) o de recursos.

Defender para Storage (clásico) analiza continuamente el flujo de datos generado por los servicios Azure Blob Storage, Azure Files y Azure Data Lake Storage. Cuando se detectan actividades potencialmente malintencionadas, se generan alertas de seguridad. Estas alertas se muestran en Microsoft Defender for Cloud. Cualquier detalle de actividad sospechosa junto con los pasos de investigación, las acciones de corrección y las recomendaciones de seguridad pertinentes se presentan aquí.

Los datos analizados de Azure Blob Storage incluyen tipos de operación como Get Blob, Put Blob, Get Container ACL, List Blobs y Get Blob Properties. Entre los ejemplos de tipos de operación de Azure Files analizados se incluyen Get File, Create File, List Files, Get File Properties y Put Range.

Defender para Storage (clásico) no tiene acceso a los datos de la cuenta de Storage y no afecta a su rendimiento.

Para obtener más información, vea este vídeo en la serie de vídeos del ámbito de Defender for Cloud:

Para más información sobre Defender para Storage (clásico), consulte las preguntas más frecuentes.

Disponibilidad

| Aspecto | Detalles |

|---|---|

| Estado de la versión: | Disponibilidad general (GA) |

| Precios: | Microsoft Defender para Storage (clásico) se factura como se muestra en la página de precios |

| Tipos de almacenamiento protegido: | Blob Storage (Standard/Premium StorageV2, Blobs en bloques) Azure Files (a través de la API de REST y SMB) Azure Data Lake Storage Gen2 (cuentas Estándar/Premium con espacios de nombres jerárquicos habilitados) |

| Nubes: |

¿Cuáles son las ventajas de Microsoft Defender para Storage (clásico)?

Defender para Storage (clásico) proporciona:

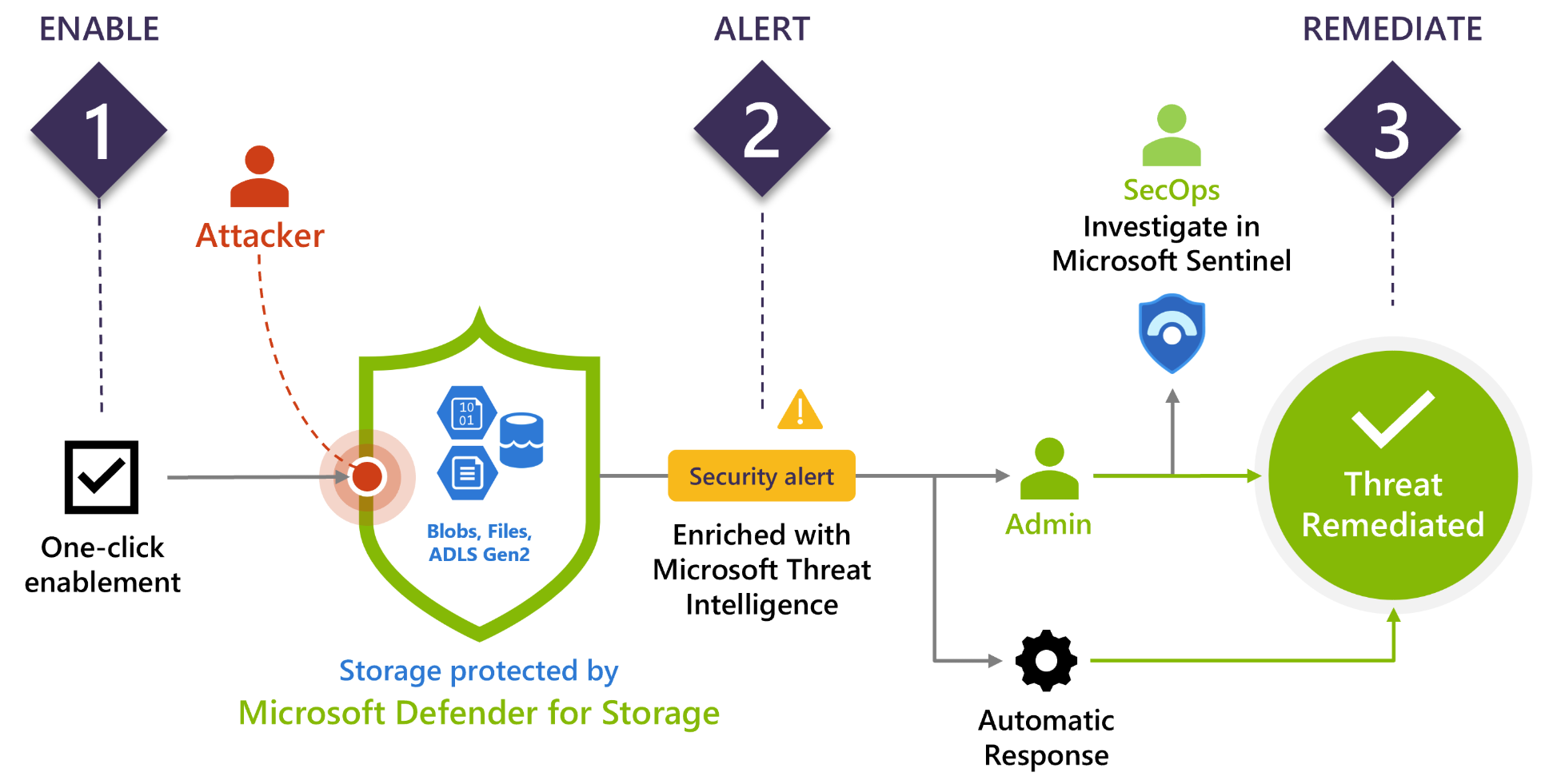

Seguridad nativa de Azure: con la habilitación en un clic, Defender para Storage (clásico) protege los datos almacenados en Azure Blob, Azure Files y Data Lake. Como un servicio nativo de Azure, Defender para Storage (clásico) proporciona seguridad centralizada en todos los recursos de datos que administra Azure y se integra con otros servicios de seguridad de Azure, como Microsoft Sentinel.

Conjunto de detecciones enriquecidas: con tecnología de Inteligencia sobre amenazas de Microsoft, las detecciones de Defender para Storage (clásico) abarcan las principales amenazas del almacenamiento, como el acceso no autenticado, las credenciales vulneradas, los ataques de ingeniería social, la filtración de datos, el abuso de privilegios y el contenido malintencionado.

Respuesta a escala: las herramientas de automatización de Defender for Cloud facilitan la prevención y la respuesta a las amenazas identificadas. Más información en Automatización de respuestas a desencadenadores de Defender for Cloud

Amenazas de seguridad en los servicios de almacenamiento basados en la nube

Los investigadores de seguridad de Microsoft han analizado la superficie expuesta a ataques de los servicios de almacenamiento. Las cuentas de almacenamiento pueden estar sujetas a daños en los datos, exposición de contenido confidencial, distribución de contenido malintencionado, filtración de datos, acceso no autorizado, etc.

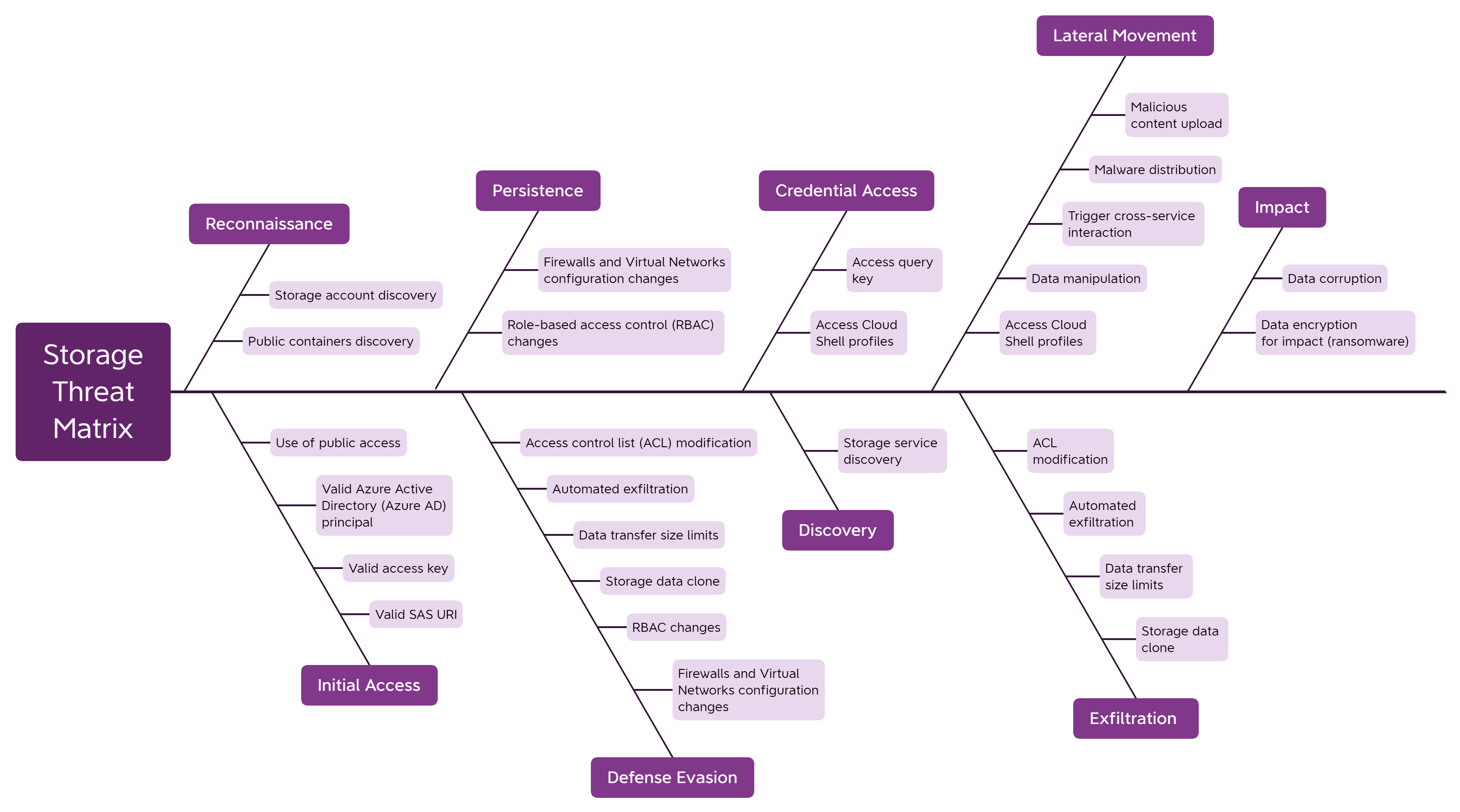

Los posibles riesgos de seguridad se describen en la matriz de amenazas para los servicios de almacenamiento basados en la nube y se basan en el marco MITRE ATT&CK®, una base de conocimiento para las tácticas y técnicas empleadas en ciberataques.

¿Qué tipos de alertas ofrece Microsoft Defender para Storage (clásico)?

Las alertas de seguridad se desencadenan para los escenarios siguientes (normalmente entre 1 y 2 horas después del evento):

| Tipo de amenaza | Descripción |

|---|---|

| Acceso inusual a una cuenta | Por ejemplo, el acceso desde un nodo de salida de TOR, direcciones IP sospechosas, aplicaciones y ubicaciones inusuales, y el acceso anónimo sin autenticación. |

| Comportamiento inusual en una cuenta | Comportamiento que se desvía de una línea base aprendida. Por ejemplo, un cambio de permisos de acceso en una cuenta, una inspección de acceso inusual, una exploración de datos inusual, una eliminación excepcional de blobs o archivos, o una extracción de datos fuera de lo común. |

| Detección de malware basada en la reputación de hash | Detección de malware conocido basado en hash de blob o archivo completo. Esto puede ayudar a detectar ransomware, virus, spyware y otros tipos de malware cargados en una cuenta, y evitar que penetre en la organización y se propague a más usuarios y recursos. Consulte también Limitaciones del análisis de reputación de hash. |

| Cargas de archivos inusuales | Paquetes de servicios en la nube inusuales y archivos ejecutables que se han cargado en una cuenta. |

| Visibilidad pública | Posibles intentos de irrupción mediante el examen de contenedores y la extracción de datos potencialmente confidenciales de contenedores accesibles públicamente. |

| Campañas de suplantación de identidad | Cuando el contenido hospedado en Azure Storage se identifica como parte de un ataque de suplantación de identidad (phishing) que afecta a usuarios de Microsoft 365. |

Sugerencia

Para ver una lista completa de todas las alertas de Defender para Storage (clásico), consulte la página de referencia de alertas. Es esencial revisar los requisitos previos, ya que hay ciertas alertas de seguridad a las que solo se puede acceder con el nuevo plan Defender para Storage. La información de la página de referencia es beneficiosa para los propietarios de la carga de trabajo que buscan comprender las amenazas detectables y permite a los equipos del Centro de operaciones de seguridad (SOC) familiarizarse con las detecciones antes de llevar a cabo las investigaciones. Obtenga más información sobre lo que hay en una alerta de seguridad de Defender for Cloud y cómo administrar las alertas en Administrar y responder a las alertas de seguridad en Microsoft Defender for Cloud.

Las alertas incluyen detalles acerca del incidente que las desencadenó, así como recomendaciones sobre cómo investigarlas y corregirlas. Las alertas se pueden exportar no solo a Microsoft Sentinel, sino también a cualquier otra SIEM de terceros o cualquier otra herramienta externa. Obtenga más información en Transmisión de alertas a una solución de modelo de implementación clásico de servicios de TI, SIEM o SOAR.

Limitaciones del análisis de reputación de hash

Sugerencia

Si desea que se examinen los blobs cargados en busca de malware casi en tiempo real, le recomendamos que actualice al nuevo plan de Defender para Storage. Obtenga más información sobre el Examen de malware.

La reputación de hash no es una inspección profunda de archivos: Microsoft Defender para Storage (clásico) usa el análisis de reputación de hash admitido por Inteligencia sobre amenazas de Microsoft para determinar si un archivo cargado es sospechoso. Las herramientas de protección contra amenazas no analizan los archivos cargados; en su lugar, analizan los datos generados a partir de los servicios Blobs Storage y Files. Defender para Storage (clásico) luego compara los hashes de los archivos recién cargados con hashes de virus, troyanos, spyware y ransomware conocidos.

El análisis de reputación de hash no se admite para todos los protocolos de archivos y tipos de operación: algunos de los registros de datos contienen el valor hash del blob o archivo relacionado, pero no todos. En algunos casos, los datos no contienen un valor hash. Como resultado, algunas operaciones no se pueden supervisar en busca de cargas de malware conocidas. Algunos ejemplos de estos casos de uso no admitidos son los recursos compartidos de archivos SMB y cuando se crea un blob mediante Put Block y Put blocklist.

Pasos siguientes

En este artículo, ha obtenido información sobre Microsoft Defender para Storage (clásico).

- Habilitar Defender para Storage (clásico)

- Consulte las preguntas frecuentes sobre Defender para Storage clásico.