Referencia de permisos, cuentas de servicio y grupos de seguridad

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2019

En este artículo se proporciona una referencia completa para cada usuario, grupo y permiso integrados.

Para obtener una referencia rápida a las asignaciones predeterminadas, consulte Permisos y acceso predeterminados. Para obtener información general sobre cómo se administran los permisos y la seguridad, consulte Acerca de los permisos, el acceso y los grupos de seguridad, Acerca de los roles de seguridad y Acerca de los niveles de acceso.

Para obtener información sobre cómo agregar usuarios a un grupo o establecer un permiso específico que puede administrar a través del portal web, consulte los siguientes recursos:

Usuarios y grupos

Wiki

DevOps

Nota:

Las imágenes que se muestran en el portal web pueden diferir de las imágenes de este artículo debido a las actualizaciones del sistema, pero la funcionalidad básica sigue siendo la misma a menos que se mencione explícitamente.

Cuentas de servicio

El sistema genera algunas cuentas de servicio para admitir operaciones específicas. En la tabla siguiente se describen estas cuentas de usuario, que se agregan en el nivel de organización o colección.

| Nombre de usuario | Descripción |

|---|---|

| Servicio de grupo de agentes | Tiene permiso para escuchar la cola de mensajes para que el grupo específico reciba trabajo. En la mayoría de los casos, no es necesario administrar directamente los miembros del grupo: el proceso de registro del agente lo controla automáticamente. Al registrar el agente, se agrega automáticamente la cuenta de servicio que especifique (normalmente servicio de red). Responsable de realizar operaciones de lectura y escritura de Azure Boards y actualizar elementos de trabajo cuando cambian los objetos de GitHub. |

| Azure Boards | Se agrega cuando Azure Boards está conectado a GitHub. No debe tener que administrar miembros de este grupo. Responsable de administrar la creación de vínculos entre GitHub y Azure Boards. |

| PipelinesSDK | Se ha agregado según sea necesario para admitir los tokens de ámbito de servicio de la directiva pipelines. Esta cuenta de usuario es similar a las identidades del servicio de compilación, pero admite el bloqueo de permisos por separado. En la práctica, a los tokens que implican esta identidad se les conceden permisos de solo lectura para los recursos de canalización y la capacidad única de aprobar solicitudes de directiva. Esta cuenta debe tratarse de la misma manera que se tratan las identidades del servicio de compilación. |

| Servicio de compilación ProjectName | Tiene permisos para ejecutar servicios de compilación para el proyecto y es un usuario heredado que se usa para compilaciones XAML. Se agrega al grupo de servicios de seguridad, que se usa para almacenar usuarios a los que se conceden permisos, pero no se agregan a ningún otro grupo de seguridad. |

| Servicio de compilación de la colección de proyectos | Tiene permisos para ejecutar servicios de compilación para la colección. Se agrega al grupo de servicios de seguridad, que se usa para almacenar usuarios a los que se conceden permisos, pero no se agregan a ningún otro grupo de seguridad. |

Grupos

Puede conceder permisos directamente a un individuo o a un grupo. El uso de grupos simplifica las cosas y el sistema proporciona varios grupos integrados para ese propósito. Estos grupos y los permisos predeterminados que se asignan se definen en distintos niveles: servidor (solo implementación local), colección de proyectos, proyecto y objetos específicos. También puede crear sus propios grupos y concederles el conjunto específico de permisos adecuados para determinados roles de su organización.

Nota:

Los grupos de seguridad se administran en el nivel de organización, incluso si se usan para proyectos específicos. En función de los permisos de usuario, es posible que algunos grupos estén ocultos en el portal web. Para ver todos los nombres de grupo dentro de una organización, puede usar la herramienta de la CLI de Azure DevOps o nuestras API REST. Para obtener más información, consulte Incorporación y administración de grupos de seguridad.

Nota:

Los grupos de seguridad se administran en el nivel de colección, incluso si se usan para proyectos específicos. En función de los permisos de usuario, es posible que algunos grupos estén ocultos en el portal web. Para ver todos los nombres de grupo dentro de una colección, puede usar la herramienta de la CLI de Azure DevOps o nuestras API REST. Para obtener más información, consulte Incorporación y administración de grupos de seguridad.

Nota:

Los grupos de seguridad se administran en el nivel de colección, incluso si se usan para proyectos específicos. En función de los permisos de usuario, es posible que algunos grupos estén ocultos en el portal web. Para ver todos los nombres de grupo de una colección, puede usar las API REST. Para obtener más información, consulte Incorporación y administración de grupos de seguridad.

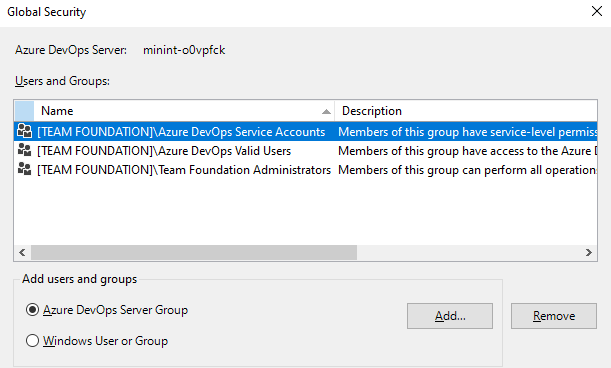

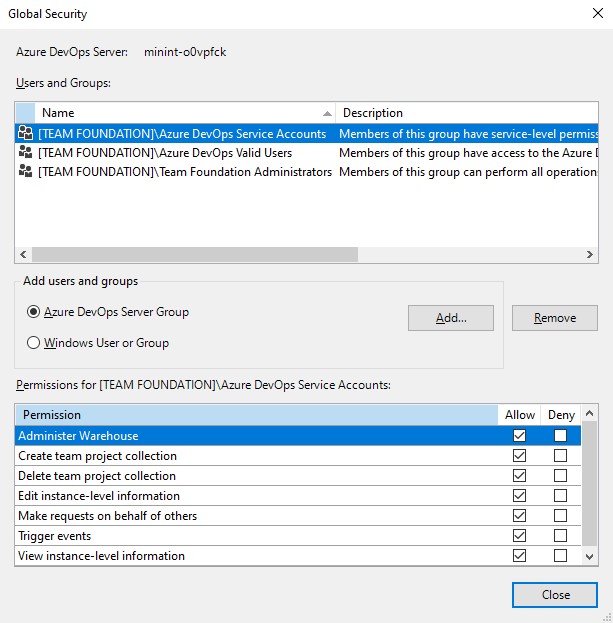

Grupos de nivel de servidor

Al instalar Azure DevOps Server, el sistema crea grupos predeterminados que tienen permisos de nivel de servidor en toda la implementación. No se pueden quitar ni eliminar los grupos integrados de nivel de servidor.

No puede quitar ni eliminar los grupos de nivel de servidor predeterminados.

El nombre completo de cada uno de estos grupos es [Team Foundation]\{nombre del grupo}. Por lo tanto, el nombre completo del grupo de administradores de nivel de servidor es [Team Foundation]\Administradores de Team Foundation.

Nombre de grupo

Permisos

Pertenencia

Cuentas de servicio de Azure DevOps

Tiene permisos de nivel de servicio para la instancia del servidor.

Contiene la cuenta de servicio que se proporcionó durante la instalación.

Este grupo solo debe contener cuentas de servicio y no cuentas de usuario o grupos que contengan cuentas de usuario. De forma predeterminada, este grupo es miembro de Los administradores de Team Foundation.

Para agregar una cuenta a este grupo después de instalar Azure DevOps Server, use la utilidad TFSSecurity.exe en la subcarpeta Herramientas del directorio de instalación local. Use el comando siguiente: TFSSecurity /g+ "[TEAM FOUNDATION]\Team Foundation Service Accounts" n:domain\username /server:http(s)://azuredevopsservername.

Cuentas de servicio de proxy de Azure DevOps

Tiene permisos de nivel de servicio para el proxy de servidor de Azure DevOps y algunos permisos de nivel de servicio.

Nota:

Esta cuenta se crea al instalar el servicio de proxy de Azure DevOps.

Este grupo solo debe contener cuentas de servicio y no cuentas de usuario o grupos que contengan cuentas de usuario.

Usuarios válidos de Azure DevOps

Tiene permiso para ver la información de nivel de instancia del servidor.

Contiene todos los usuarios que se sabe que existen en la instancia del servidor. No se puede modificar la pertenencia de este grupo.

Administradores de Team Foundation

Tiene permisos para realizar todas las operaciones de nivel de servidor.

Grupo Administradores locales (BUILTIN\Administrators) para cualquier servidor que hospede los servicios de aplicaciones de Azure DevOPs/Team Foundation.

Server \Team Foundation Service Accounts group y los miembros del grupo \Project Server Integration Service Accounts.

Limite este grupo a los usuarios más pequeños que requieren control administrativo total sobre las operaciones de nivel de servidor.

Nota:

Si la implementación usa Informes, considere la posibilidad de agregar los miembros de este grupo a los grupos administradores de contenido en Reporting Services.

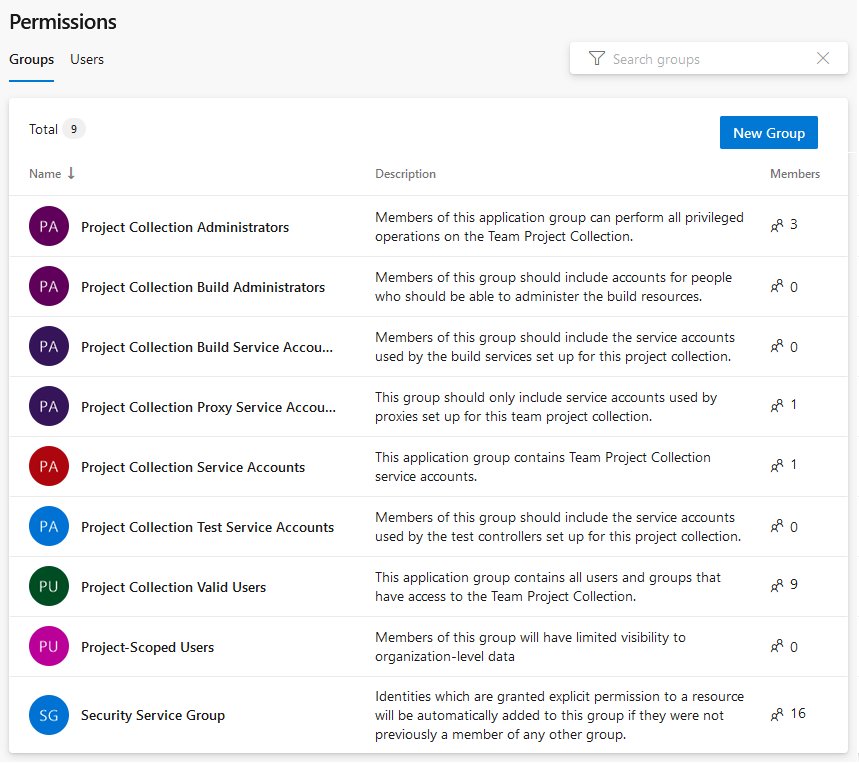

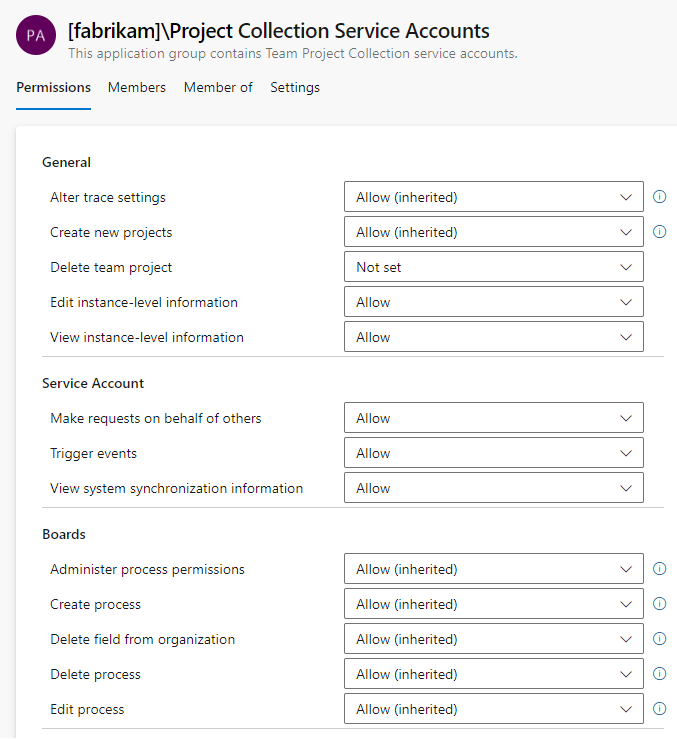

Grupos de nivel de colección

Al crear una organización o una colección de proyectos en Azure DevOps, el sistema crea grupos de nivel de colección que tienen permisos en esa colección. No se pueden quitar ni eliminar los grupos integrados de nivel de colección.

Nota:

Para habilitar la página de vista previa de la página configuración de permisos de organizaciones v2 , consulte Habilitar características en versión preliminar. La página de vista previa proporciona una página de configuración de grupo que la página actual no.

El nombre completo de cada uno de estos grupos es [{nombre de colección}]\{nombre de grupo}. Por lo tanto, el nombre completo del grupo de administradores de la colección predeterminada es [Colección predeterminada]\Administradores de la colección de proyectos.

Nombre de grupo

Permisos

Pertenencia

Project Collection Administrators

Tiene permisos para realizar todas las operaciones de la colección.

Contiene el grupo Administradores locales (BUILTIN\Administrators) para el servidor donde están instalados los servicios de nivel de aplicación. Contiene los miembros del grupo Cuentas de servicio CollectionName/. Limite este grupo a los usuarios más pequeños que requieren control administrativo total sobre la colección.

Nota:

Si la implementación usa Reporting Services, considere la posibilidad de agregar los miembros de este grupo a los grupos administradores de contenido de Team Foundation en Reporting Services.

Administradores de compilación de proyectos

Tiene permisos para administrar los recursos de compilación y los permisos de la colección.

Limite este grupo a los usuarios más pequeños que requieren control administrativo total sobre los servidores de compilación y los servicios de esta colección.

Cuentas de servicio de compilación de colecciones de proyectos

Tiene permisos para ejecutar servicios de compilación para la colección.

Limite este grupo a cuentas de servicio y grupos que contengan solo cuentas de servicio. Se trata de un grupo heredado que se usa para las compilaciones XAML. Use el usuario del Servicio de compilación de colecciones de proyectos ({su organización}) para administrar los permisos de las compilaciones actuales.

Cuentas de servicio de Proxy de recopilación de proyectos

Tiene permisos para ejecutar el servicio proxy para la colección.

Limite este grupo a cuentas de servicio y grupos que contengan solo cuentas de servicio.

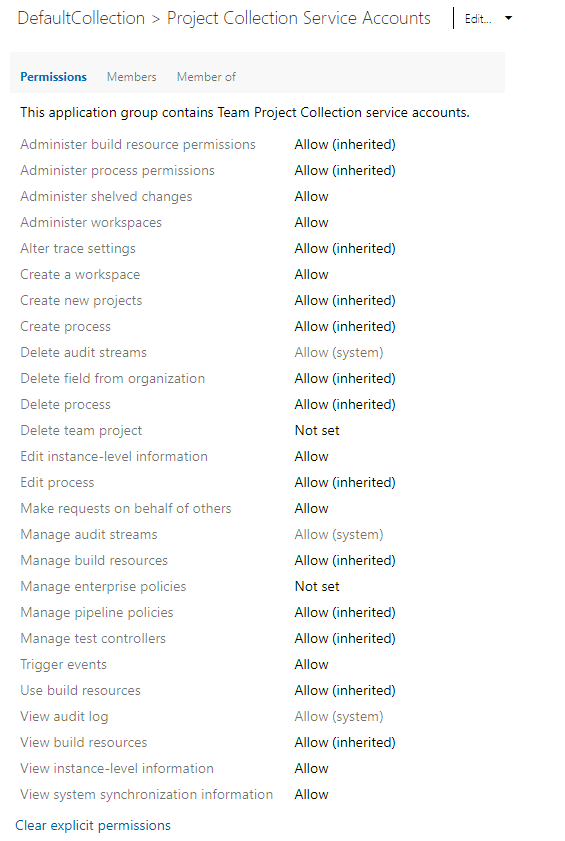

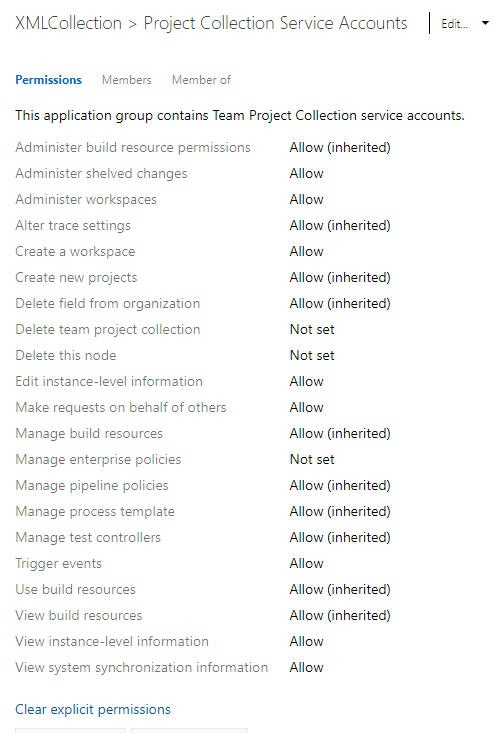

Cuentas de servicio de la colección de proyectos

Tiene permisos de nivel de servicio para la colección y para Azure DevOps Server.

Contiene la cuenta de servicio que se proporcionó durante la instalación. Este grupo solo debe contener cuentas de servicio y grupos que contengan solo cuentas de servicio. De forma predeterminada, este grupo es miembro del grupo Administradores.

Cuentas de servicio de prueba de la colección de proyectos

Tiene permisos de servicio de prueba para la colección.

Limite este grupo a cuentas de servicio y grupos que contengan solo cuentas de servicio.

Usuarios válidos de la colección de proyectos

Tiene permisos para acceder a proyectos de equipo y ver información en la colección.

Contiene todos los usuarios y grupos agregados en cualquier parte de la colección. No se puede modificar la pertenencia de este grupo.

Tiene acceso limitado para ver la configuración de la organización y los proyectos distintos de esos proyectos a los que se agregan específicamente. Además, las opciones del selector de personas se limitan a esos usuarios y grupos agregados explícitamente al proyecto al que está conectado el usuario.

Agregue usuarios a este grupo cuando desee limitar su visibilidad y acceso a los proyectos a los que los agregue explícitamente. No agregue usuarios a este grupo si también se agregan al grupo Administradores de colecciones de proyectos.

Nota:

El grupo Usuarios con ámbito de proyecto está disponible con acceso limitado cuando se habilita la característica de vista previa de nivel de organización, Limitar la visibilidad del usuario y la colaboración a proyectos específicos. Para obtener más información, incluidas las llamadas importantes relacionadas con la seguridad, consulte Administrar su organización, Limitar la visibilidad del usuario para proyectos y mucho más.

Grupo de servicios de seguridad

Se usa para almacenar usuarios con permisos, pero no se agregan a ningún otro grupo de seguridad.

No asigne usuarios a este grupo. Si va a quitar usuarios de todos los grupos de seguridad, compruebe si necesita quitarlos de este grupo.

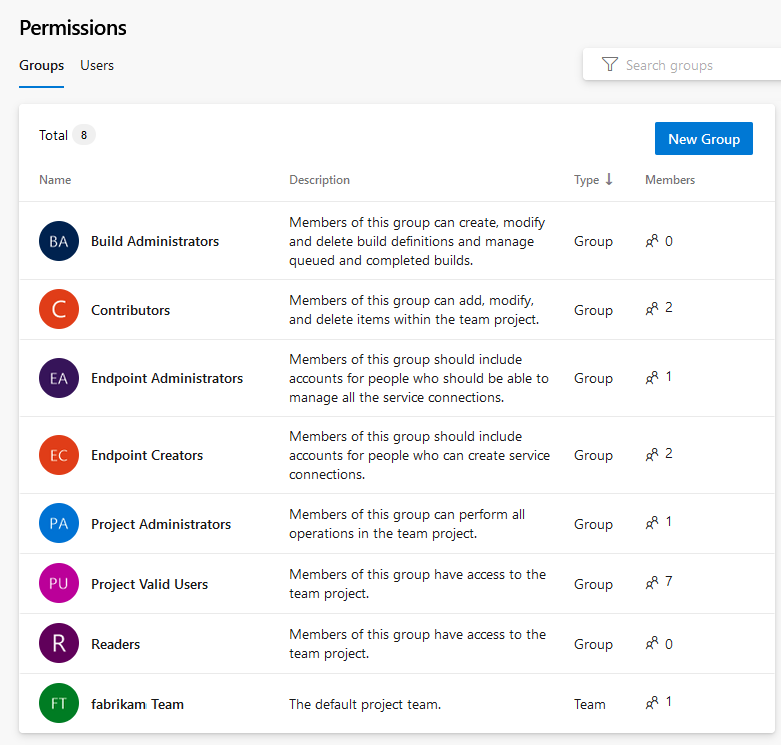

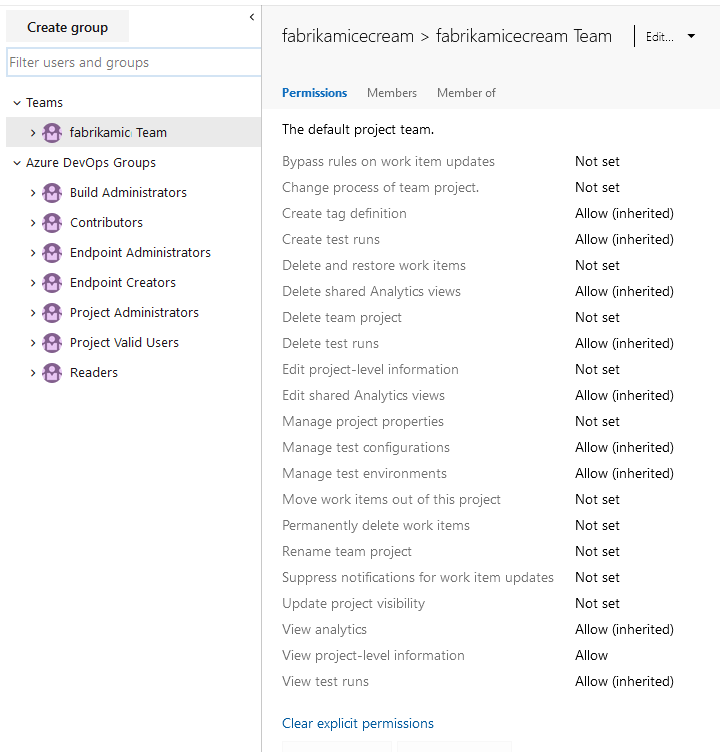

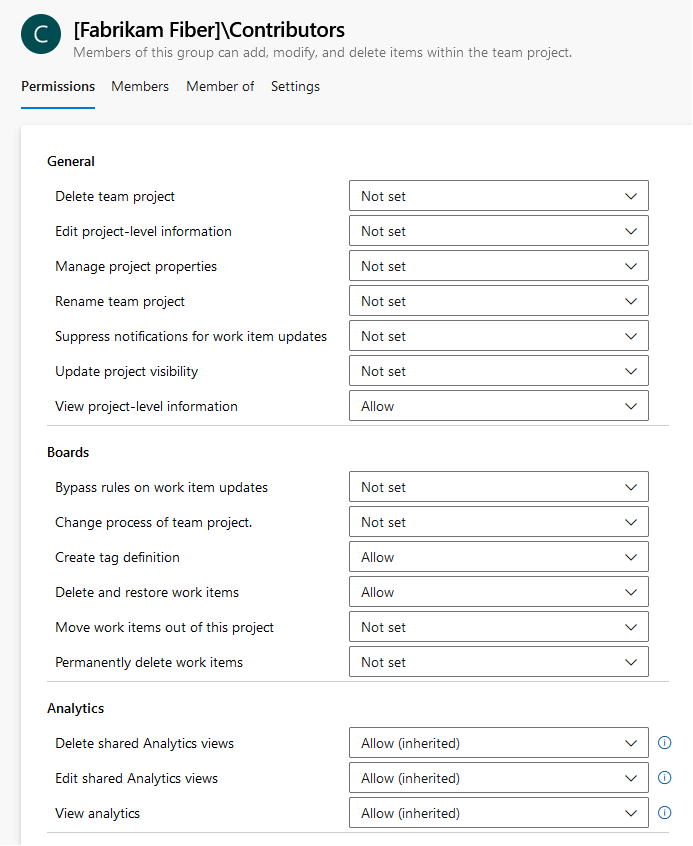

Grupos de nivel de proyecto

Para cada proyecto que cree, el sistema crea los siguientes grupos de nivel de proyecto. A estos grupos se les asignan permisos de nivel de proyecto.

Nota:

Para habilitar la página de vista previa de la página Configuración de permisos del proyecto, consulte Habilitar características en versión preliminar.

Sugerencia

El nombre completo de cada uno de estos grupos es [{nombre de proyecto}]\{nombre de grupo}. Por ejemplo, el grupo de colaboradores de un proyecto denominado "Mi proyecto" es [Mi proyecto]\Colaboradores.

Nombre de grupo

Permisos

Pertenencia

Administradores de compilación

Tiene permisos para administrar recursos de compilación y permisos de compilación para el proyecto. Los miembros pueden administrar entornos de prueba, crear ejecuciones de pruebas y administrar compilaciones.

Asigne a los usuarios que definen y administran canalizaciones de compilación.

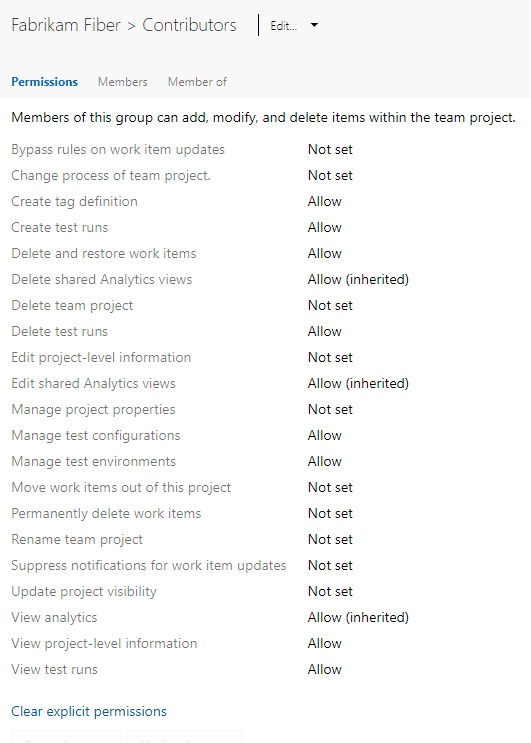

Colaboradores

Tiene permisos para contribuir completamente a la base de código del proyecto y al seguimiento de elementos de trabajo. Los permisos principales que no tienen son permisos que administran o administran recursos.

De forma predeterminada, el grupo de equipos creado al crear un proyecto se agrega a este grupo y cualquier usuario que agregue al equipo o proyecto es miembro de este grupo. Además, cualquier equipo que cree para un proyecto se agrega a este grupo.

Lectores

Tiene permisos para ver la información del proyecto, la base de código, los elementos de trabajo y otros artefactos, pero no modificarlos.

Asigne a los miembros de su organización o colección que quiera proporcionar permisos de solo vista a un proyecto. Estos usuarios pueden ver trabajos pendientes, paneles, paneles y mucho más, pero no agregar ni editar nada.

Tiene permisos para administrar todos los aspectos de los equipos y el proyecto, aunque no pueden crear proyectos de equipo.

Asigne a los usuarios que requieran las siguientes funciones: administrar permisos de usuario, crear o editar equipos, modificar la configuración del equipo, definir rutas de acceso de área o iteración, o personalizar el seguimiento de elementos de trabajo. Los miembros del grupo Administradores de proyectos tienen permisos para realizar las siguientes tareas:

- Agregar y quitar usuarios de la pertenencia al proyecto

- Agregar y quitar grupos de seguridad personalizados de un proyecto

- Agregar y administrar todos los equipos de proyecto y las características relacionadas con el equipo

- Edición de ACL de permisos de nivel de proyecto

- Edite suscripciones de eventos (correo electrónico o SOAP) para equipos o eventos de nivel de proyecto.

Usuarios válidos del proyecto

Tiene permisos para acceder a la información del proyecto y verla.

Contiene todos los usuarios y grupos agregados en cualquier lugar al proyecto. No se puede modificar la pertenencia de este grupo.

Nota:

Se recomienda no cambiar los permisos predeterminados para este grupo.

Administradores de versiones

Tiene permisos para administrar todas las operaciones de versión.

Asigne a los usuarios que definen y administran canalizaciones de versión.

Nota:

El grupo Administrador de versiones se crea al mismo tiempo que se define la primera canalización de versión. No se crea de forma predeterminada cuando se crea el proyecto.

Tiene permisos para contribuir completamente a la base de código del proyecto y al seguimiento de elementos de trabajo.

El grupo de equipos predeterminado se crea al crear un proyecto y, de forma predeterminada, se agrega al grupo Colaboradores del proyecto. Todos los equipos nuevos que cree también tienen un grupo creado para ellos y se agregan al grupo Colaboradores.

Agregue miembros del equipo a este grupo. Para conceder acceso a la configuración del equipo, agregue un miembro del equipo al rol de administrador del equipo.

Rol de administrador de equipo

Para cada equipo que agregue, puede asignar uno o varios miembros del equipo como administradores. El rol de administrador del equipo no es un grupo con un conjunto de permisos definidos. En su lugar, el rol de administrador del equipo se encarga de administrar los recursos del equipo. Para obtener más información, consulte Administración de equipos y configuración de herramientas de equipo. Para agregar un usuario como administrador de equipo, consulte Agregar un administrador de equipo.

Nota:

Los administradores de proyectos pueden administrar todas las áreas administrativas del equipo para todos los equipos.

Permisos

El sistema administra los permisos en distintos niveles(organización, proyecto, objeto y permisos basados en roles) y, de forma predeterminada, los asigna a uno o varios grupos integrados. Puede administrar la mayoría de los permisos a través del portal web. Puede administrar más permisos mediante una o varias herramientas de administración de seguridad, especificando un permiso de espacio de nombres.

El sistema administra los permisos en distintos niveles(servidor, colección, proyecto, objeto y permisos basados en roles) y, de forma predeterminada, los asigna a uno o varios grupos integrados. Puede administrar la mayoría de los permisos a través del portal web. Puede administrar más permisos mediante una o varias herramientas de administración de seguridad, especificando un permiso de espacio de nombres.

En las secciones siguientes, se proporciona el permiso de espacio de nombres siguiendo la etiqueta de permiso que se muestra en la interfaz de usuario. Por ejemplo:

Crear definición de etiqueta

Tagging, Create

Para obtener más información, vea Referencia de permisos y espacio de nombres de seguridad.

Permisos a nivel de servidor

Administre los permisos de nivel de servidor a través de la consola de administración de Team Foundation o la herramienta de línea de comandos TFSSecurity. A los administradores de Team Foundation se les conceden todos los permisos de nivel de servidor. Otros grupos de nivel de servidor tienen asignaciones de permisos selectas.

Permiso (UI)

Namespace permission

Descripción

Solo es válido para Azure DevOps Server 2020 y versiones anteriores configuradas para admitir informes de SQL Server. Puede procesar o cambiar la configuración del almacenamiento de datos o el cubo De análisis de SQL Server mediante el servicio web de control de almacenamiento.

Es posible que se necesiten más permisos para procesar o recompilar completamente el almacenamiento de datos y el cubo de análisis.

Puede crear y administrar colecciones.

Puede eliminar una colección de la implementación.

Nota:

La eliminación de una colección no elimina la base de datos de recopilación de SQL Server.

Puede editar los permisos de nivel de servidor para usuarios y grupos y agregar o quitar grupos de nivel de servidor de la colección.

Nota:

Editar información de nivel de instancia incluye la capacidad de realizar estas tareas definidas en todas las colecciones definidas para la instancia:

- Modificación de la configuración de extensiones y análisis

- Permite implícitamente al usuario modificar los permisos de control de versiones y la configuración del repositorio

- Edición de suscripciones o alertas de eventos para las notificaciones globales, el nivel de proyecto y los eventos de nivel de equipo

- Editar todos los valores de proyecto y nivel de equipo para los proyectos definidos en las colecciones

- Creación y modificación de listas globales

Para conceder todos estos permisos en un símbolo del sistema, debe usar el tf.exe Permission comando para conceder los AdminConfiguration permisos y AdminConnections además de GENERIC_WRITE.

Puede realizar operaciones en nombre de otros usuarios o servicios. Solo se asigna a las cuentas de servicio.

Puede desencadenar eventos de alerta de nivel de servidor. Asigne solo a las cuentas de servicio y a los miembros del grupo Administradores de Azure DevOps o Team Foundation.

Puede usar todas las características del portal web local. Este permiso está en desuso con Azure DevOps Server 2019 y versiones posteriores.

Nota:

Si el permiso Usar características de Acceso web completo está establecido en Denegar, el usuario solo ve esas características permitidas para el grupo Partes interesadas (consulte Cambiar los niveles de acceso). Una denegación invalida cualquier permiso implícito, incluso para las cuentas que son miembros de grupos administrativos, como administradores de Team Foundation.

Puede ver la pertenencia a grupos de nivel de servidor y los permisos de esos usuarios.

Nota:

El permiso Ver información de nivel de instancia también se asigna al grupo Usuarios válidos de Azure DevOps.

Permisos de nivel de organización

Administre los permisos de nivel de organización a través del contexto de administración del portal web o con los comandos az devops security group. A los administradores de la colección de proyectos se les conceden todos los permisos de nivel de organización. Otros grupos de nivel de organización tienen asignaciones de permisos selectas.

Nota:

Para habilitar la página de vista previa de la página Configuración de permisos del proyecto, consulte Habilitar características en versión preliminar.

Importante

El permiso para agregar o quitar grupos de seguridad de nivel de colección o organización, agregar y administrar la pertenencia a grupos de nivel de colección y editar ACL de colección y permisos de nivel de proyecto se asigna a todos los miembros del grupo Administradores de colecciones de proyectos. No se controla mediante permisos que se muestran en la interfaz de usuario.

No se pueden cambiar los permisos del grupo Administradores de la colección de proyectos. Además, aunque puede cambiar las asignaciones de permisos para un miembro de este grupo, sus permisos efectivos seguirán siendo conformes a los asignados al grupo de administradores para el que son miembros.

Permiso (UI)

Namespace permission

Descripción

General

Puede cambiar la configuración de seguimiento para recopilar información de diagnóstico más detallada sobre los servicios web de Azure DevOps.

Puede agregar un proyecto a una organización o colección de proyectos. Es posible que se necesiten más permisos en función de la implementación local.

Puede eliminar un proyecto. Al eliminar un proyecto, se eliminan todos los datos asociados al proyecto. No se puede deshacer la eliminación de un proyecto, excepto restaurando la colección a un punto antes de que se eliminara el proyecto.

Puede establecer la organización y la configuración de nivel de proyecto.

Nota:

Editar información de nivel de instancia incluye la capacidad de realizar estas tareas para todos los proyectos definidos en una organización o colección:

- Modificación de la configuración y las extensiones de información general de la organización

- Modificación de los permisos de control de versiones y la configuración del repositorio

- Edición de suscripciones o alertas de eventos para las notificaciones globales, el nivel de proyecto y los eventos de nivel de equipo

- Editar todos los valores de proyecto y nivel de equipo para los proyectos definidos en las colecciones

Puede ver los permisos de nivel de organización para un usuario o grupo.

Cuenta de servicio

Puede realizar operaciones en nombre de otros usuarios o servicios. Asigne este permiso solo a las cuentas de servicio.

Puede desencadenar eventos de alerta del proyecto dentro de la colección. Asigne solo a las cuentas de servicio.

Puede llamar a las interfaces de programación de aplicaciones de sincronización. Asigne solo a las cuentas de servicio.

Boards

Puede modificar los permisos para personalizar el seguimiento del trabajo mediante la creación y personalización de procesos heredados.

Puede crear un proceso heredado que se usa para personalizar el seguimiento del trabajo y Azure Boards. De forma predeterminada, a los usuarios a los que se concede acceso básico y a las partes interesadas se les concede este permiso.

Puede eliminar un proceso heredado que se usa para personalizar el seguimiento del trabajo y Azure Boards.

Puede editar un proceso heredado personalizado.

Repos

Solo se aplica al control de versiones de Team Foundation (TFVC)

Puede eliminar conjuntos de estantes creados por otros usuarios.

Puede crear un área de trabajo de control de versiones. El permiso Crear un área de trabajo se concede a todos los usuarios como parte de su pertenencia dentro del grupo Usuarios válidos de la colección de proyectos.

Pipelines

Administración de permisos de recursos de compilación

BuildAdministration, AdministerBuildResourcePermissions

Puede modificar los permisos para crear recursos en el nivel de organización o colección de proyectos, que incluye:

- Establecer directivas de retención

- Establecimiento de límites de recursos para canalizaciones

- Adición y administración de grupos de agentes

- Adición y administración de grupos de implementación

Nota:

Además de este permiso, Azure DevOps proporciona permisos basados en roles que rigen la seguridad de los grupos de agentes. Otros valores de nivel de objeto invalidarán los establecidos en la organización o en el nivel de proyecto.

Puede administrar equipos de compilación, agentes de compilación y controladores de compilación.

Puede administrar la configuración de canalización establecida a través de configuración de la organización, Canalizaciones, Configuración.

Puede reservar y asignar agentes de compilación. Asigne solo a cuentas de servicio para servicios de compilación.

Puede ver, pero no usar, controladores de compilación y agentes de compilación configurados para una organización o colección de proyectos.

Test Plans

Puede registrar y anular el registro de los controladores de prueba.

Puede eliminar una secuencia de auditoría. Las secuencias de auditoría están en versión preliminar. Para obtener más información, consulte Creación de streaming de auditoría.

Puede agregar una secuencia de auditoría. Las secuencias de auditoría están en versión preliminar. Para obtener más información, consulte Creación de streaming de auditoría.

Puede ver y exportar registros de auditoría. Los registros de auditoría están en versión preliminar. Para obtener más información, consulte Acceso, exportación y filtrado de registros de auditoría.

Directivas

Puede habilitar y deshabilitar directivas de conexión de aplicaciones como se describe en Cambio de directivas de conexión de aplicaciones.

Permisos de nivel de colección

Administre los permisos de nivel de colección a través del contexto de administración del portal web o la herramienta de línea de comandos TFSSecurity. A los administradores de la colección de proyectos se les conceden todos los permisos de nivel de colección. Otros grupos de nivel de colección tienen asignaciones de permisos selectas.

Los permisos disponibles para Azure DevOps Server 2019 y versiones posteriores varían en función del modelo de proceso configurado para la colección. Para obtener información general sobre los modelos de proceso, consulte Personalización del seguimiento del trabajo.

Modelo de proceso heredado

Modelo de proceso XML local

Importante

El permiso para agregar o quitar grupos de seguridad de nivel de colección o organización, agregar y administrar la pertenencia a grupos de nivel de colección y editar ACL de colección y permisos de nivel de proyecto se asigna a todos los miembros del grupo Administradores de colecciones de proyectos. No se controla mediante permisos que se muestran en la interfaz de usuario.

No se pueden cambiar los permisos del grupo Administradores de la colección de proyectos. Además, aunque puede cambiar las asignaciones de permisos para un miembro de este grupo, sus permisos efectivos seguirán siendo conformes a los asignados al grupo de administradores para el que son miembros.

Permiso (UI)

Namespace permission

Descripción

Administración de permisos de recursos de compilación

BuildAdministration, AdministerBuildResourcePermissions

Puede modificar los permisos para las canalizaciones de compilación en el nivel de colección de proyectos. Esto incluye los siguientes artefactos:

Puede modificar los permisos para personalizar el seguimiento del trabajo mediante la creación y personalización de procesos heredados. Requiere que la colección se configure para admitir el modelo de proceso heredado. Consulte también:

Puede eliminar conjuntos de estantes creados por otros usuarios. Se aplica cuando se usa TFVC como control de código fuente.

Puede crear y eliminar áreas de trabajo para otros usuarios. Se aplica cuando se usa TFVC como control de código fuente.

Puede cambiar la configuración de seguimiento para recopilar información de diagnóstico más detallada sobre los servicios web de Azure DevOps.

Puede crear un área de trabajo de control de versiones. Se aplica cuando se usa TFVC como control de código fuente. Este permiso se concede a todos los usuarios como parte de su pertenencia en el grupo Usuarios válidos de la colección de proyectos.

Puede agregar proyectos a una colección de proyectos. Es posible que se requieran permisos adicionales en función de la implementación local.

Puede crear un proceso heredado que se usa para personalizar el seguimiento del trabajo y Azure Boards. Requiere que la colección se configure para admitir el modelo de proceso heredado.

Eliminar campo de la organización

(anteriormente Eliminar campo de la cuenta)

Collection, DELETE_FIELD

Puede eliminar un campo personalizado que se agregó a un proceso. Para las implementaciones locales, requiere que la colección se configure para admitir el modelo de proceso heredado.

Puede eliminar un proceso heredado que se usa para personalizar el seguimiento del trabajo y Azure Boards. Requiere que la colección se configure para admitir el modelo de proceso heredado.

Puede eliminar un proyecto.

Nota:

Al eliminar un proyecto, se eliminan todos los datos asociados al proyecto. No se puede deshacer la eliminación de un proyecto excepto restaurando la colección a un punto antes de que se eliminara el proyecto.

Puede establecer la organización y la configuración de nivel de proyecto.

Nota:

Editar información de nivel de colección incluye la capacidad de realizar estas tareas para todos los proyectos definidos en una organización o colección:

- Modificación de extensiones y configuración de Analytics

- Modificación de los permisos de control de versiones y la configuración del repositorio

- Edición de suscripciones o alertas de eventos para las notificaciones globales, el nivel de proyecto y los eventos de nivel de equipo

- Edite todos los valores de proyecto y nivel de equipo para los proyectos definidos en las colecciones.

Puede editar un proceso heredado personalizado. Requiere que la colección se configure para admitir el modelo de proceso heredado.

Puede realizar operaciones en nombre de otros usuarios o servicios. Asigne este permiso solo a las cuentas de servicio locales.

Puede administrar equipos de compilación, agentes de compilación y controladores de compilación.

Puede habilitar y deshabilitar directivas de conexión de aplicaciones como se describe en Cambio de directivas de conexión de aplicaciones.

Nota:

Este permiso solo es válido para Azure DevOps Services. Aunque puede aparecer para Azure DevOps Server local, no se aplica a los servidores locales.

Puede descargar, crear, editar y cargar plantillas de proceso. Una plantilla de proceso define los bloques de creación del sistema de seguimiento de elementos de trabajo, así como otros subsistemas a los que accede a través de Azure Boards. Requiere que la colección se configure para admitir el modelo de proceso XML local.

Puede registrar y anular el registro de controladores de pruebas.

Puede desencadenar eventos de alerta del proyecto dentro de la colección. Asigne solo a las cuentas de servicio. Los usuarios con este permiso no pueden quitar grupos de nivel de colección integrados, como administradores de colecciones de proyectos.

Puede reservar y asignar agentes de compilación. Asigne solo a cuentas de servicio para servicios de compilación.

Puede ver, pero no usar, controladores de compilación y agentes de compilación configurados para una organización o colección de proyectos.

Visualización de información de nivel de instancia

o Ver información de nivel de colección

Collection, GENERIC_READ

Puede ver los permisos de nivel de colección para un usuario o grupo.

Puede llamar a las interfaces de programación de aplicaciones de sincronización. Asigne solo a las cuentas de servicio.

Permisos de nivel de proyecto

Administre los permisos de nivel de proyecto a través del contexto de administración del portal web o con los comandos az devops security group. A los administradores de proyectos se les conceden todos los permisos de nivel de proyecto. Otros grupos de nivel de proyecto tienen asignaciones de permisos selectas.

Nota:

Para habilitar la página de vista previa de la página configuración de permisos del proyecto , consulte Habilitar características en versión preliminar.

Importante

El permiso para agregar o quitar grupos de seguridad de nivel de proyecto y agregar y administrar la pertenencia a grupos de nivel de proyecto se asigna a todos los miembros del grupo Administradores de proyectos. No se controla mediante permisos que se muestran en la interfaz de usuario.

No puede cambiar los permisos para el grupo Administradores de proyectos. Además, aunque puede cambiar las asignaciones de permisos para un miembro de este grupo, sus permisos efectivos seguirán siendo conformes a los asignados al grupo de administradores para el que son miembros.

Permiso (UI)

Namespace permission

Descripción

General

Puede eliminar un proyecto de una organización o colección de proyectos.

Nota:

Incluso si establece este permiso en Denegar, es probable que los usuarios concedan permiso en el nivel de proyecto puedan eliminar el proyecto para el que tienen permiso. Para asegurarse de que un usuario no puede eliminar un proyecto, asegúrese de establecer el proyecto Eliminar equipo en el nivel de proyecto en Denegar también.

Puede realizar las siguientes tareas para el proyecto seleccionado definido en una organización o colección.

- Edición de la descripción del proyecto

- Modifique la visibilidad de los servicio de proyecto.

Nota:

El permiso para agregar o quitar grupos de seguridad de nivel de proyecto y agregar y administrar la pertenencia a grupos de nivel de proyecto se asigna a todos los miembros del grupo Administradores de proyectos. No se controla mediante permisos que se muestran en la interfaz de usuario.

Puede proporcionar o editar metadatos para un proyecto. Por ejemplo, un usuario puede proporcionar información de alto nivel sobre el contenido de un proyecto. El cambio de metadatos se admite a través de la API REST Set project properties (Establecer propiedades del proyecto).

Suprimir notificaciones para actualizaciones de elementos de trabajo

Project, SUPPRESS_NOTIFICATIONS

Los usuarios con este permiso pueden actualizar elementos de trabajo sin generar notificaciones. Esto resulta útil al realizar migraciones de actualizaciones masivas por herramientas y desea omitir la generación de notificaciones.

Considere la posibilidad de conceder este permiso a las cuentas de servicio o a los usuarios con las reglas de omisión en el permiso de actualizaciones de elementos de trabajo. Puede establecer el suppressNotifications parámetro true en al actualizar el trabajo a través de elementos de trabajo: actualizar la API REST.

Puede cambiar la visibilidad del proyecto de privada a pública o pública a privada. Solo se aplica a Azure DevOps Services.

Puede ver información de nivel de proyecto, incluidos los permisos y la pertenencia a grupos de información de seguridad. Si establece este permiso en Denegar para un usuario, no podrá ver el proyecto ni iniciar sesión en el proyecto.

Boards

Los usuarios con este permiso pueden guardar un elemento de trabajo que omita reglas, como copiar, restricciones o reglas condicionales, definidas para el tipo de elemento de trabajo. Los escenarios útiles son migraciones en las que no desea actualizar los campos de fecha y hora en la importación o cuando se desea omitir la validación de un elemento de trabajo.

Las reglas se pueden omitir de una de estas dos maneras. La primera es a través de la API REST Elementos de trabajo: actualice y establezca el bypassRules parámetro en true. El segundo es a través del modelo de objetos de cliente, inicializando en modo de reglas de omisión (inicializar WorkItemStore con WorkItemStoreFlags.BypassRules).

Cuando se combina con el permiso "Editar información de nivel de proyecto", permite a los usuarios cambiar el proceso de herencia de un proyecto. Para obtener más información, consulte Creación y administración de procesos heredados.

Puede agregar etiquetas a un elemento de trabajo. De forma predeterminada, todos los miembros del grupo Colaboradores tienen este permiso. Además, puede establecer más permisos de etiquetado mediante herramientas de administración de seguridad. Para obtener más información, consulte Referencia de permisos y espacio de nombres de seguridad, etiquetado.

Nota:

Todos los usuarios con acceso de partes interesadas para un proyecto privado solo pueden agregar etiquetas existentes. Incluso si el permiso Crear definición de etiqueta está establecido en Permitir, las partes interesadas no pueden agregar etiquetas. Esto forma parte de la configuración de acceso de las partes interesadas. De forma predeterminada, a los usuarios de Azure DevOps Services se les concede acceso de partes interesadas para un proyecto público. Para obtener más información, consulte Referencia rápida sobre el acceso de parte interesada.

Aunque el permiso Crear definición de etiqueta aparece en la configuración de seguridad en el nivel de proyecto, los permisos de etiquetado son realmente permisos de nivel de colección cuyo ámbito se encuentra en el nivel de proyecto cuando aparecen en la interfaz de usuario.

Para definir el ámbito de los permisos de etiquetado en un solo proyecto al usar el comando TFSSecurity , debe proporcionar el GUID para el proyecto como parte de la sintaxis del comando.

De lo contrario, el cambio se aplica a toda la colección.

Tenga esto en cuenta al cambiar o establecer estos permisos.

Eliminar y restaurar elementos de trabajo o Eliminar elementos de trabajo en este proyecto.

Project, WORK_ITEM_DELETE

Puede marcar los elementos de trabajo en el proyecto como eliminados. De forma predeterminada, a los usuarios de Azure DevOps Services se les concede acceso de partes interesadas para un proyecto público.

Puede mover un elemento de trabajo de un proyecto a otro proyecto dentro de la colección.

Eliminar permanentemente elementos de trabajo en este proyecto

Project, WORK_ITEM_PERMANENTLY_DELETE

Puede eliminar permanentemente elementos de trabajo de este proyecto.

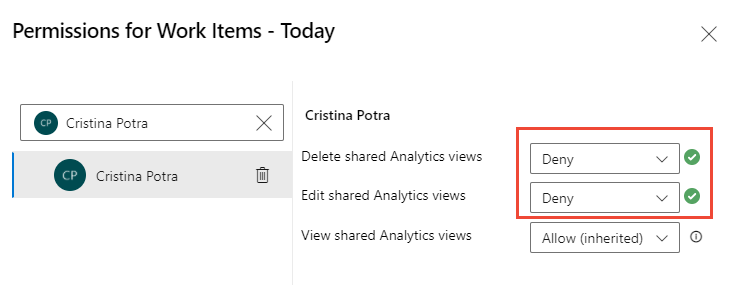

Análisis

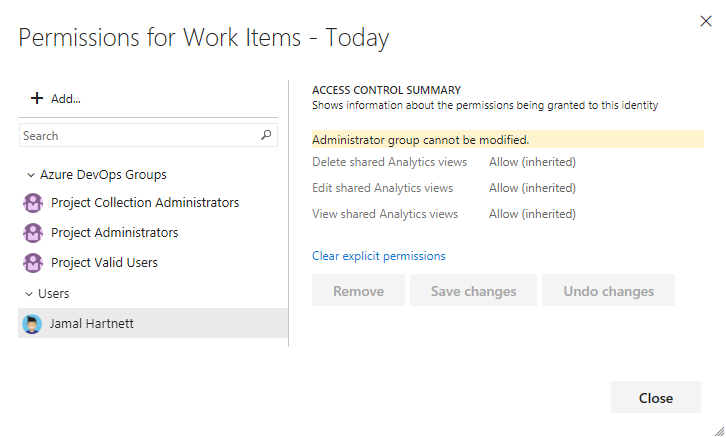

Además de los permisos de AnalyticsView espacio de nombres enumerados en esta sección, puede establecer permisos de nivel de objeto en cada vista.

Puede eliminar vistas de Analytics en el área Compartida.

Puede crear y modificar vistas de análisis compartidas.

Puede acceder a los datos disponibles desde el servicio Analytics. Para obtener más información, consulte Permisos necesarios para acceder al servicio Analytics.

Test Plans

Puede agregar y quitar resultados de pruebas y agregar o modificar ejecuciones de pruebas. Para obtener más información, vea Controlar cuánto tiempo se conservan los resultados de las pruebas y Ejecutar pruebas manuales.

Puede eliminar una ejecución de prueba.

Puede crear y eliminar configuraciones de prueba.

Puede crear y eliminar entornos de prueba.

Puede ver los planes de prueba en la ruta de acceso del área del proyecto.

Vistas de análisis (nivel de objeto)

Con las vistas de Analytics compartidas, puede conceder permisos específicos para ver, editar o eliminar una vista que cree. Administre la seguridad de las vistas de Analytics desde el portal web.

Los permisos siguientes se definen para cada vista de Análisis compartido. A todos los usuarios válidos se les conceden automáticamente todos los permisos para administrar las vistas de Analytics. Considere la posibilidad de conceder permisos de selección a vistas compartidas específicas a otros miembros del equipo o grupo de seguridad que cree. Para más información, consulte ¿Qué son las vistas de Analytics? y Referencia de permisos y espacio de nombres de seguridad.

Permiso (UI)

Namespace permission

Descripción

Puede eliminar la vista de análisis compartido.

Puede cambiar los parámetros de la vista de Análisis compartido.

Puede ver y usar la vista de análisis compartido desde Power BI Desktop.

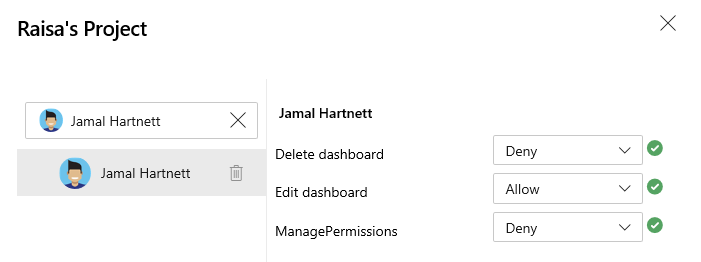

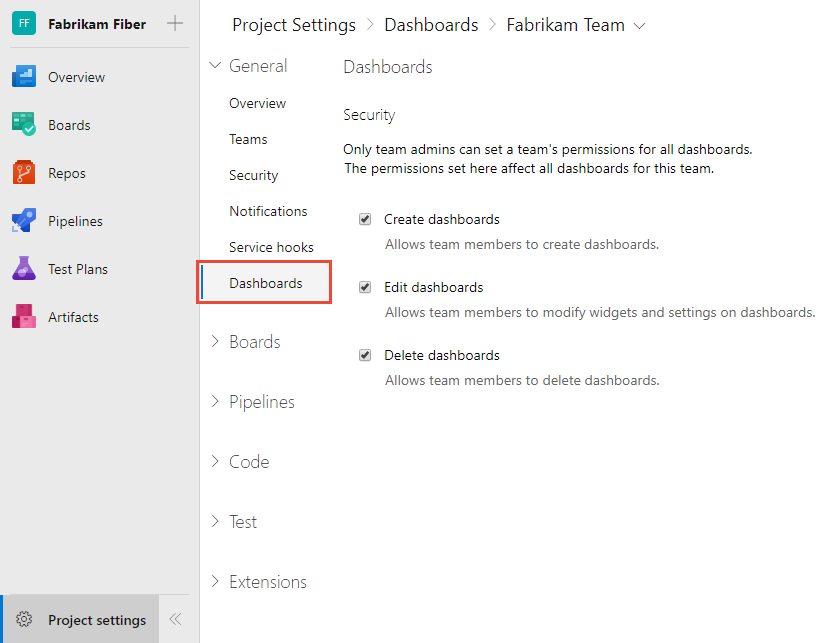

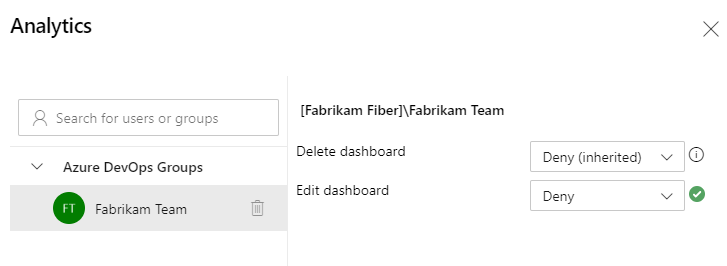

Paneles (nivel de objeto)

Los permisos para los paneles de equipo y proyecto se pueden establecer individualmente. Los permisos predeterminados para un equipo se pueden establecer para un proyecto. Administre la seguridad de los paneles desde el portal web. Se admiten más permisos de espacio de nombres, tal como se define en Security namespace and permission reference (Referencia de permisos y espacio de nombres de seguridad).

Permisos del panel del proyecto

De forma predeterminada, el creador del panel del proyecto es el propietario del panel y se le conceden todos los permisos para ese panel.

PermisoNamespace permission |

Descripción |

|---|---|

Eliminación de un panelDashboardsPrivileges, Delete |

Puede eliminar el panel del proyecto. |

Editar panelDashboardsPrivileges, Edit |

Puede agregar widgets a y cambiar el diseño del panel del proyecto. |

Administrar permisosDashboardsPrivileges, ManagePermissions |

Puede administrar permisos para el panel del proyecto. |

Los permisos para los paneles de equipo se pueden establecer individualmente. Los permisos predeterminados para un equipo se pueden establecer para un proyecto. Administre la seguridad de los paneles desde el portal web.

Permisos predeterminados del panel de equipo

De forma predeterminada, a los administradores del equipo se les conceden todos los permisos para sus paneles de equipo, incluida la administración de permisos de panel predeterminados y individuales.

PermisoNamespace permission |

Descripción |

|---|---|

Crear panelesDashboardsPrivileges, Create |

Puede crear un panel de equipo. |

Eliminar panelesDashboardsPrivileges, Delete |

Puede eliminar un panel de equipo. |

Edición de panelesDashboardsPrivileges, Edit |

Puede agregar widgets a un panel de equipo y cambiarlo. |

Permisos de panel de equipo individuales

Los administradores del equipo pueden cambiar los permisos de los paneles de equipo individuales cambiando los dos permisos siguientes.

PermisoNamespace permission |

Descripción |

|---|---|

Eliminación de un panelDashboardsPrivileges, Delete |

Puede eliminar el panel de equipo específico. |

Editar panelDashboardsPrivileges, Edit |

Puede agregar widgets a y cambiar el diseño del panel de equipo específico. |

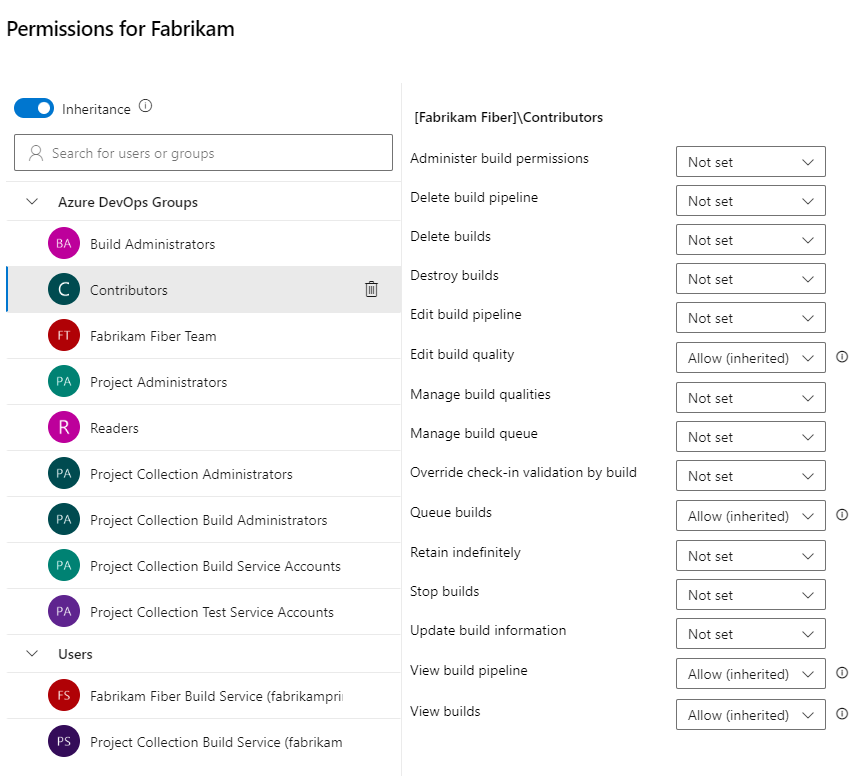

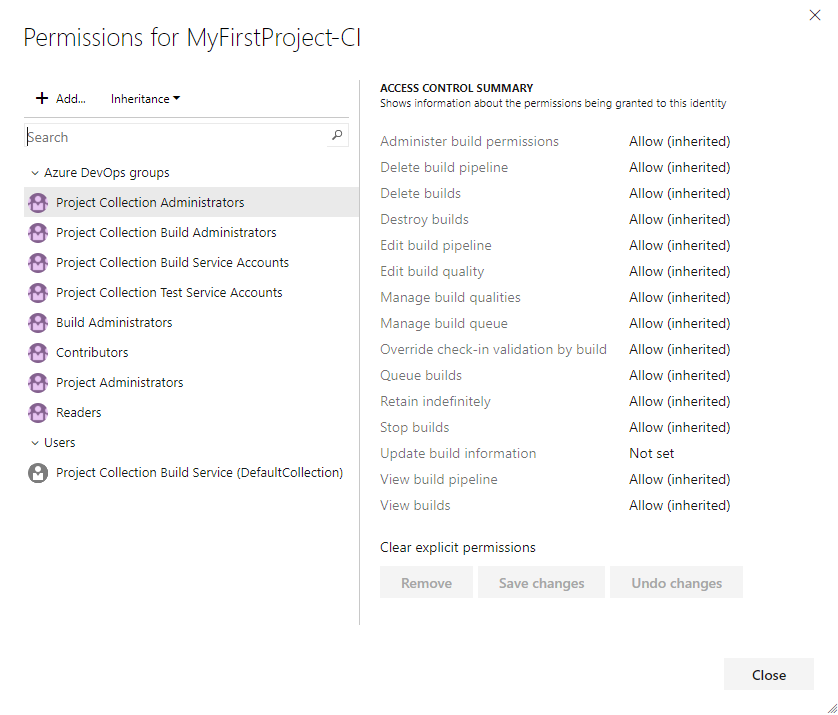

Canalización o compilación (nivel de objeto)

Administre los permisos de canalización para cada canalización definida en el portal web o mediante la herramienta de línea de comandos TFSSecurity. A los administradores de proyectos se les conceden todos los permisos de canalización y a los administradores de compilación se les asigna la mayoría de estos permisos. Puede establecer permisos de canalización para todas las canalizaciones definidas para un proyecto o para cada definición de canalización.

Los permisos de Compilación siguen un modelo jerárquico. Los valores predeterminados de todos los permisos se pueden establecer en el nivel de proyecto y se pueden invalidar en una definición de compilación individual.

Para establecer los permisos en el nivel de proyecto para todas las definiciones de compilación de un proyecto, elija Seguridad en la barra de acciones de la página principal del centro de compilaciones.

Para establecer o invalidar los permisos de una definición de compilación específica, elija Seguridad en el menú contextual de la definición de compilación.

Puede definir los siguientes permisos en Compilación en ambos niveles.

Permiso (UI)

Namespace permission

Descripción

Puede administrar los permisos de compilación para otros usuarios.

Puede eliminar definiciones de compilación para este proyecto.

Puede eliminar una compilación completada. Las compilaciones que se eliminan se conservan en la pestaña Eliminado durante algún tiempo antes de que se destruyan.

Puede eliminar permanentemente una compilación completada.

Edición de la canalización de compilación

Edición de la definición de compilación

Build, EditBuildDefinition

Editar canalización de compilación: puede guardar los cambios en una canalización de compilación, incluidas las variables de configuración, los desencadenadores, los repositorios y la directiva de retención. Disponible con Azure DevOps Services, Azure DevOps Server 2019 1.1 y versiones posteriores. Reemplaza Editar definición de compilación.

Editar definición de compilación: puede crear y modificar definiciones de compilación para este proyecto.

Puede agregar información sobre la calidad de la compilación a través de Team Explorer o el portal web.

Puede agregar o quitar cualidades de compilación. Solo se aplica a las compilaciones XAML.

Puede cancelar, volver a priorizar o posponer compilaciones en cola. Solo se aplica a las compilaciones XAML.

Invalidación de la validación de la comprobación por compilación

Build, OverrideBuildCheckInValidation

Puede confirmar un conjunto de cambios de TFVC que afecte a una definición de compilación cerrada sin desencadenar que el sistema se alvezca y compile primero sus cambios.

Puede colocar una compilación en la cola a través de la interfaz de Team Foundation Build o en un símbolo del sistema. También pueden detener las compilaciones que han en cola.

Puede especificar valores para parámetros de texto libre (por ejemplo, de tipo object o array) y variables de canalización al poner en cola nuevas compilaciones.

Puede alternar la marca conservar indefinidamente en una compilación. Esta característica marca una compilación para que el sistema no la elimine automáticamente en función de ninguna directiva de retención aplicable.

Puede detener cualquier compilación que esté en curso, incluidas las compilaciones en cola e iniciadas por otro usuario.

Puede agregar nodos de información de compilación al sistema y también puede agregar información sobre la calidad de una compilación. Asigne solo a las cuentas de servicio.

Puede ver las definiciones de compilación creadas para el proyecto.

Puede ver las compilaciones en cola y completadas de este proyecto.

Nota:

- Desactive La herencia para una definición de compilación cuando quiera controlar los permisos de definiciones de compilación específicas.

- Cuando la herencia es Activado, la definición de compilación respeta los permisos de compilación definidos en el nivel de proyecto o en un grupo o usuario. Por ejemplo, un grupo de administradores de compilación personalizado tiene permisos establecidos para poner en cola manualmente una compilación para el proyecto Fabrikam. Cualquier definición de compilación con herencia En para el proyecto Fabrikam permitiría a un miembro del grupo Administradores de compilación la capacidad de poner en cola manualmente una compilación.

- Sin embargo, al desactivar la herencia para el proyecto Fabrikam, puede establecer permisos que solo permitan a los administradores de proyectos poner en cola manualmente una compilación para una definición de compilación específica. Esto me permitiría establecer permisos para esa definición de compilación específicamente.

- Asigne la validación de la comprobación de invalidación mediante permiso de compilación solo a las cuentas de servicio para los servicios de compilación y a los administradores de compilación responsables de la calidad del código. Se aplica a las compilaciones de restauraciones controladas de TFVC. Esto no se aplica a las compilaciones de pr. Para obtener más información, vea Inserción en el repositorio en una carpeta controlada por un proceso de compilación de inserción en el repositorio validada.

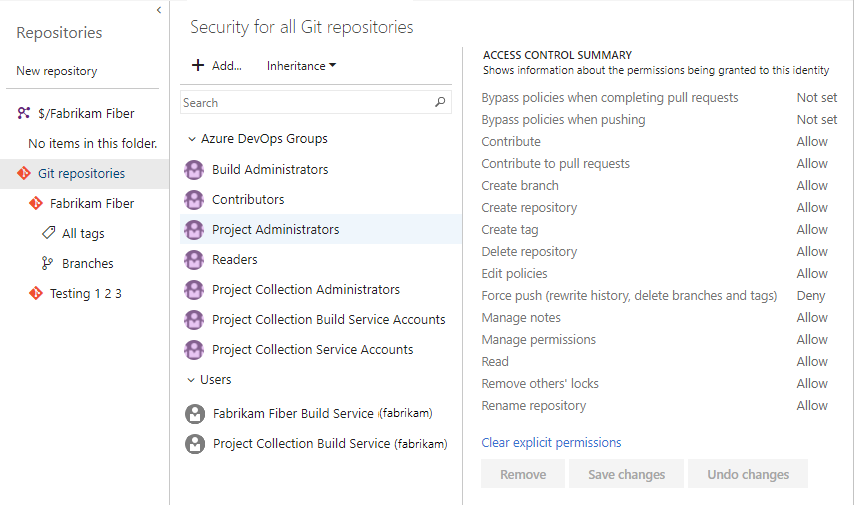

Repositorio git (nivel de objeto)

Administre la seguridad de cada repositorio o rama de Git desde el portal web, la herramienta de línea de comandos tf o mediante la herramienta de línea de comandos TFSSecurity. A los administradores de proyectos se les concede la mayoría de estos permisos (que solo aparecen para un proyecto configurado con un repositorio de Git). Puede administrar estos permisos para todos los repositorios de Git o para un repositorio de Git específico.

Nota:

Establezca permisos en todos los repositorios de Git realizando cambios en la entrada de repositorios de Git de nivel superior. Los repositorios individuales heredan los permisos de la entrada de repositorios de Git de nivel superior. Las ramas heredan permisos de las asignaciones realizadas en el nivel de repositorio. De forma predeterminada, los grupos lectores de nivel de proyecto solo tienen permisos de lectura.

Para administrar los permisos de rama y repositorio de Git, consulte Establecimiento de permisos de rama.

Permiso (UI)

Namespace permission

Descripción

Omitir directivas al completar solicitudes de incorporación de cambios

GitRepositories, PullRequestBypassPolicy

Puede optar por invalidar las directivas de rama comprobando Invalidar directivas de rama y habilitar la combinación al completar una solicitud de incorporación de cambios.

Nota:

Omitir directivas al completar solicitudes de incorporación de cambios y Omitir directivas al insertar reemplazar La aplicación de directivas exenta de directiva.

Puede insertar en una rama que tenga habilitadas las directivas de rama. Cuando un usuario con este permiso realiza una inserción que invalidaría la directiva de rama, la inserción omite automáticamente la directiva de rama sin pasos de participación ni advertencia.

Nota:

Omitir directivas al completar solicitudes de incorporación de cambios y Omitir directivas al insertar reemplazar La aplicación de directivas exenta de directiva.

En el nivel de repositorio, puede insertar sus cambios en las ramas existentes del repositorio y puede completar las solicitudes de incorporación de cambios. Los usuarios que carecen de este permiso, pero que tienen el permiso Crear rama , podrían insertar cambios en nuevas ramas. No invalida las restricciones en vigor de las directivas de rama.

En el nivel de rama, puede insertar sus cambios en la rama y bloquear la rama. Al bloquear una rama, se bloquean las nuevas confirmaciones de otros usuarios y se impide que otros usuarios cambien el historial de confirmaciones existente.

Puede crear, comentar y votar sobre las solicitudes de incorporación de cambios.

Puede crear y publicar ramas en el repositorio. La falta de este permiso no limita a los usuarios a crear ramas en su repositorio local; simplemente impide que publiquen ramas locales en el servidor.

Nota:

Al crear una nueva rama en el servidor, tiene los permisos Colaborar, Editar directivas, Forzar inserción, Administrar permisos y Quitar los permisos de bloqueo de otros para esa rama de forma predeterminada. Esto significa que puede agregar nuevas confirmaciones al repositorio a través de la rama.

Puede crear nuevos repositorios. Este permiso solo está disponible en el cuadro de diálogo Seguridad para el objeto repositorios de Git de nivel superior.

Puede insertar etiquetas en el repositorio.

Puede eliminar el repositorio. En el nivel de repositorios de Git de nivel superior, puede eliminar cualquier repositorio.

Puede editar directivas para el repositorio y sus ramas.

Se aplica a TFS 2018 Update 2. Puede omitir las directivas de rama y realizar las dos acciones siguientes:

- Invalide las directivas de rama y las solicitudes de incorporación de cambios completas que no cumplan la directiva de rama

- Inserción directa en ramas que tienen directivas de rama establecidas

Nota:

En Azure DevOps, se reemplaza por los dos permisos siguientes: Omitir directivas al completar solicitudes de incorporación de cambios y Omitir directivas al insertar.

Puede forzar una actualización a una rama, eliminar una rama y modificar el historial de confirmaciones de una rama. Puede eliminar etiquetas y notas.

Puede insertar y editar notas de Git.

Puede establecer permisos para el repositorio.

Puede clonar, capturar, extraer y explorar el contenido del repositorio.

Puede quitar bloqueos de rama establecidos por otros usuarios. El bloqueo de una rama impide que otras personas agreguen nuevas confirmaciones a la rama y impida que otros usuarios cambien el historial de confirmaciones existente.

Puede cambiar el nombre del repositorio. Cuando se establece en la entrada de repositorios de Git de nivel superior, puede cambiar el nombre de cualquier repositorio.

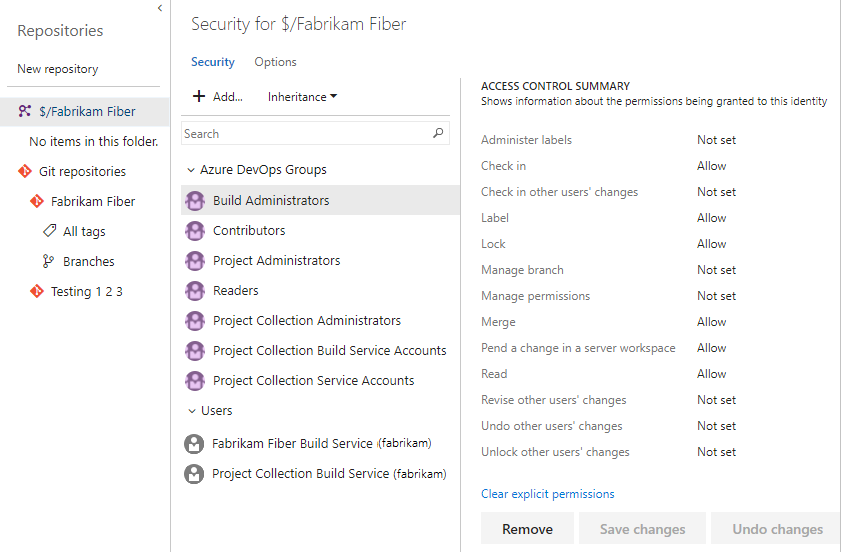

TFVC (nivel de objeto)

Administre la seguridad de cada rama de TFVC desde el portal web o mediante la herramienta de línea de comandos TFSSecurity. A los administradores de proyectos se les concede la mayoría de estos permisos, que solo aparecen para un proyecto que se ha configurado para usar Control de versiones de Team Foundation como sistema de control de código fuente. En los permisos de control de versiones, la denegación explícita tiene prioridad sobre los permisos del grupo de administrador.

Estos permisos solo aparecen para que una configuración del proyecto use Control de versiones de Team Foundation como sistema de control de código fuente.

En los permisos de control de versiones, la denegación explícita tiene prioridad sobre los permisos del grupo de administrador.

Permiso (UI)

Namespace permission

Descripción

Administrar etiquetas

VersionControlItems, LabelOther

Puede editar o eliminar etiquetas creadas por otro usuario.

Sincronización

VersionControlItems, Checkin

Puede proteger los elementos y revisar los comentarios confirmados del conjunto de cambios. Los cambios pendientes se confirman en el registro de entrada.*

Proteger los cambios de otros usuarios

VersionControlItems, CheckinOther

Puede proteger los cambios realizados por otros usuarios. Los cambios pendientes se confirman en el registro de entrada.

Pendía un cambio en un área de trabajo de servidor

VersionControlItems, PendChange

Puede des check out y realizar un cambio pendiente en los elementos de una carpeta. Algunos ejemplos de cambios pendientes incluyen agregar, editar, cambiar el nombre, eliminar, eliminar, eliminar, bifurcar y combinar un archivo. Los cambios pendientes deben estar protegidos, por lo que los usuarios también deben tener el permiso Check-in para compartir sus cambios con el equipo.*

Label

VersionControlItems, Label

Puede etiquetar elementos.

Puede bloquear y desbloquear carpetas o archivos. Se puede bloquear o desbloquear una carpeta o archivo para denegar o restaurar los privilegios de un usuario. Los privilegios incluyen la desproteción de un elemento para su edición en un área de trabajo diferente o la comprobación de cambios pendientes en un elemento de otra área de trabajo. Para obtener más información, consulte Comando lock.

Administrar rama

VersionControlItems, ManageBranch

Puede convertir cualquier carpeta de esa ruta de acceso en una rama y también realizar las siguientes acciones en una rama: edite sus propiedades, vuelva a parentela y conviértela en una carpeta. Los usuarios que tengan este permiso solo pueden bifurcar esta rama si también tienen el permiso Combinar para la ruta de acceso de destino. Los usuarios no pueden crear ramas desde una rama para la que no tengan el permiso Administrar rama.

Administración de permisos

VersionControlItems, AdminProjectRights

Puede administrar los permisos de otros usuarios para carpetas y archivos en el control de versiones.*

Puede combinar los cambios en esta ruta de acceso.*

Leer

VersionControlItems, Read

Puede leer el contenido de un archivo o carpeta. Si un usuario tiene permisos de lectura para una carpeta, el usuario puede ver el contenido de la carpeta y las propiedades de los archivos en él, incluso si el usuario no tiene permiso para abrir los archivos.

Revisión de los cambios de otros usuarios

VersionControlItems, ReviseOther

Puede editar los comentarios en los archivos protegidos, incluso si otro usuario ha protegido el archivo.*

Deshacer los cambios de otros usuarios

VersionControlItems, UndoOther

Puede deshacer un cambio pendiente realizado por otro usuario.*

Desbloquear los cambios de otros usuarios

VersionControlItems, UnlockOther

Puede desbloquear archivos bloqueados por otros usuarios.*

* Considere la posibilidad de agregar este permiso a los usuarios o grupos agregados manualmente que sean responsables de supervisar o supervisar el proyecto y que puedan o deben cambiar los comentarios en los archivos protegidos, incluso si otro usuario ha protegido el archivo.

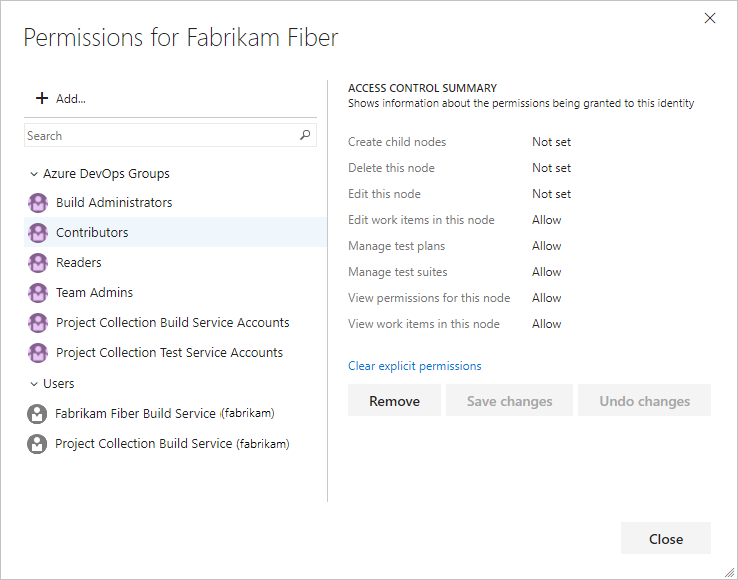

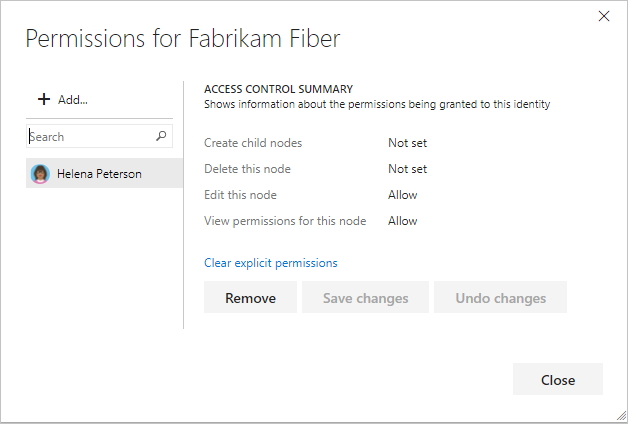

Ruta de acceso del área (nivel de objeto)

Los permisos de ruta de acceso del área administran el acceso a las ramas de la jerarquía de áreas y a los elementos de trabajo de esas áreas. Administre la seguridad de cada ruta de acceso de área desde el portal web o mediante la herramienta de línea de comandos TFSSecurity. Los permisos de área administran el acceso para crear y administrar rutas de acceso de área, así como crear y modificar elementos de trabajo definidos en rutas de acceso de área.

A los miembros del grupo Administradores de proyectos se les conceden permisos automáticamente para administrar rutas de acceso de área para un proyecto. Considere la posibilidad de conceder permisos a los administradores del equipo o a los clientes potenciales para crear, editar o eliminar nodos de área.

Nota:

Varios equipos pueden contribuir a un proyecto. Cuando ese es el caso, puede configurar equipos asociados a un área. Los permisos para los elementos de trabajo del equipo se asignan mediante la asignación de permisos al área. Hay otras opciones de configuración de equipo que configuran las herramientas de planeación ágiles del equipo.

Permiso (UI)

Namespace permission

Descripción

Puede crear nodos de área. Los usuarios que tengan este permiso y el permiso Editar este nodo pueden mover o reordenar cualquier nodo de área secundaria.

Considere la posibilidad de agregar este permiso a los usuarios o grupos agregados manualmente que puedan necesitar eliminar, agregar o cambiar el nombre de los nodos de área.

Los usuarios que tienen este permiso y el permiso Editar este nodo para otro nodo pueden eliminar nodos de área y volver a clasificar los elementos de trabajo existentes del nodo eliminado. Si el nodo eliminado tiene nodos secundarios, estos también se eliminan.

Considere la posibilidad de agregar este permiso a los usuarios o grupos agregados manualmente que puedan necesitar eliminar, agregar o cambiar el nombre de los nodos de área.

Puede establecer permisos para este nodo y cambiar el nombre de los nodos de área.

Considere la posibilidad de agregar este permiso a los usuarios o grupos agregados manualmente que puedan necesitar eliminar, agregar o cambiar el nombre de los nodos de área.

Puede editar elementos de trabajo en este nodo de área.

Considere la posibilidad de agregar este permiso a los usuarios o grupos agregados manualmente que puedan necesitar editar elementos de trabajo en el nodo de área.

Puede modificar las propiedades del plan de prueba, como la configuración de compilación y prueba.

Considere la posibilidad de agregar este permiso a los usuarios o grupos agregados manualmente que puedan necesitar administrar planes de prueba o conjuntos de pruebas en este nodo de área.

Puede crear y eliminar conjuntos de pruebas, agregar y quitar casos de prueba de conjuntos de pruebas, cambiar configuraciones de prueba asociadas a conjuntos de pruebas y modificar la jerarquía de conjuntos de pruebas (mover un conjunto de pruebas).

Considere la posibilidad de agregar este permiso a los usuarios o grupos agregados manualmente que puedan necesitar administrar planes de prueba o conjuntos de pruebas en este nodo de área.

Puede ver la configuración de seguridad de un nodo de ruta de acceso de área.

Puede ver, pero no cambiar, elementos de trabajo en este nodo de área.

Nota:

Si establece los elementos de trabajo Ver en este nodo en Denegar, el usuario no podrá ver ningún elemento de trabajo en este nodo de área. Una denegación invalida cualquier permiso implícito, incluso para los usuarios que son miembros de grupos administrativos.

Ruta de acceso de iteración (nivel de objeto)

Los permisos de ruta de acceso de iteración administran el acceso para crear y administrar rutas de acceso de iteración, también denominadas sprints.

Administre la seguridad de cada ruta de acceso de iteración desde el portal web o mediante la herramienta de línea de comandos TFSSecurity.

A los miembros del grupo Administradores de proyectos se les conceden automáticamente estos permisos para cada iteración definida para un proyecto. Considere la posibilidad de conceder permisos a los administradores del equipo, maestros de scrum o clientes potenciales para crear, editar o eliminar nodos de iteración.

Permiso (UI)

Namespace permission

Descripción

Puede crear nodos de iteración. Los usuarios que tienen este permiso y el permiso Editar este nodo pueden mover o reordenar los nodos de iteración secundarios.

Considere la posibilidad de agregar este permiso a los usuarios o grupos agregados manualmente que puedan necesitar eliminar, agregar o cambiar el nombre de los nodos de iteración.

Los usuarios que tienen este permiso y el permiso Editar este nodo para otro nodo pueden eliminar nodos de iteración y volver a clasificar los elementos de trabajo existentes del nodo eliminado. Si el nodo eliminado tiene nodos secundarios, estos también se eliminan.

Considere la posibilidad de agregar este permiso a los usuarios o grupos agregados manualmente que puedan necesitar eliminar, agregar o cambiar el nombre de los nodos de iteración.

Puede establecer permisos para este nodo y cambiar el nombre de los nodos de iteración.

Considere la posibilidad de agregar este permiso a los usuarios o grupos agregados manualmente que puedan necesitar eliminar, agregar o cambiar el nombre de los nodos de iteración.

Puede ver la configuración de seguridad de este nodo.

Nota:

Los miembros de la colección de proyectos Usuarios válidos, Usuarios válidos del proyecto o cualquier usuario o grupo que tenga información de nivel de colección Ver o Ver información de nivel de proyecto pueden ver los permisos de cualquier nodo de iteración.

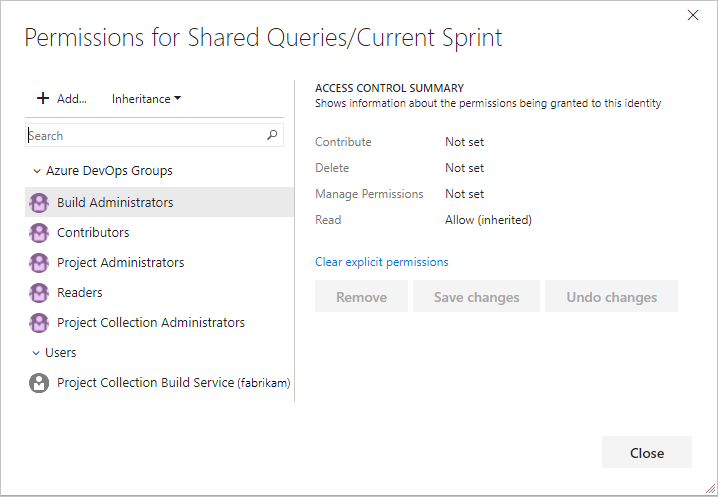

Consulta de elemento de trabajo y carpeta de consulta (nivel de objeto)

Administre los permisos de consulta y carpeta de consulta a través del portal web. A los administradores de proyectos se les conceden todos estos permisos. Solo a los colaboradores se les conceden permisos de lectura.

Considere la posibilidad de conceder permisos de contribución a usuarios o grupos que requieren la capacidad de crear y compartir consultas de elementos de trabajo para el proyecto. Para obtener más información, vea Establecimiento de permisos en consultas.

Nota:

Para crear gráficos de consulta, necesita acceso básico.

Permiso (UI)

Namespace permission

Descripción

Puede ver y modificar la carpeta de consulta o guardar consultas dentro de la carpeta.

Puede eliminar una consulta o carpeta de consulta y su contenido.

Puede administrar los permisos de esta consulta o carpeta de consulta.

Puede ver y usar la consulta o las consultas de una carpeta, pero no puede modificar el contenido de la consulta o de la carpeta de consulta.

Planes de entrega (nivel de objeto)

Administre los permisos del plan a través del portal web. Administrar permisos para cada plan a través de su cuadro de diálogo Seguridad. A los administradores de proyectos se les conceden todos los permisos para crear, editar y administrar planes. A los usuarios válidos se les conceden permisos de vista (solo lectura).

Permiso (UI)

Namespace permission

Descripción

Puede eliminar el plan seleccionado.

Puede editar la configuración y las opciones definidas para el plan seleccionado.

Puede administrar los permisos del plan seleccionado.

Puede ver las listas de planes, abrir e interactuar con un plan, pero no puede modificar la configuración o las opciones del plan.

Proceso (nivel de objeto)

Puede administrar los permisos de cada proceso heredado que cree a través del portal web. Administrar permisos para cada proceso a través de su cuadro de diálogo Seguridad. A los administradores de colecciones de proyectos se les conceden todos los permisos para crear, editar y administrar procesos. A los usuarios válidos se les conceden permisos de vista (solo lectura).

Permiso (UI)

Namespace permission

Descripción

Puede establecer o cambiar los permisos de un proceso heredado.

Puede eliminar el proceso heredado.

Puede crear un proceso heredado a partir de un proceso del sistema, o copiar o modificar un proceso heredado.

Etiquetas de elemento de trabajo

Puede administrar los permisos de etiquetado mediante el permiso de seguridad az devops o las herramientas de línea de comandos tfSSecurity . Los colaboradores pueden agregar etiquetas a elementos de trabajo y usarlos para filtrar rápidamente una vista de resultados de consultas, paneles o trabajos pendientes.

Puede administrar los permisos de etiquetado mediante la herramienta de línea de comandos TFSSecurity. Los colaboradores pueden agregar etiquetas a elementos de trabajo y usarlos para filtrar rápidamente una vista de resultados de consultas, paneles o trabajos pendientes.

Permiso (UI)

Namespace permission

Descripción

Puede crear nuevas etiquetas y aplicarlas a elementos de trabajo. Los usuarios sin este permiso solo pueden seleccionar entre el conjunto existente de etiquetas para el proyecto.

De forma predeterminada, a los colaboradores se les asigna el permiso Crear definición de etiqueta. Aunque el permiso Crear definición de etiqueta aparece en la configuración de seguridad en el nivel de proyecto, los permisos de etiquetado son realmente permisos de nivel de colección que están en el ámbito en el nivel de proyecto cuando aparecen en la interfaz de usuario. Para definir el ámbito de los permisos de etiquetado en un solo proyecto cuando se usa una herramienta de línea de comandos, debe proporcionar el GUID para el proyecto como parte de la sintaxis de comandos. De lo contrario, el cambio se aplica a toda la colección. Tenga esto en cuenta al cambiar o establecer estos permisos.

Puede quitar una etiqueta de la lista de etiquetas disponibles para ese proyecto.

Este permiso no aparece en la interfaz de usuario. Solo puede establecerlo mediante una herramienta de línea de comandos. Tampoco hay ninguna interfaz de usuario para eliminar explícitamente una etiqueta. En su lugar, cuando una etiqueta no se ha usado durante 3 días, el sistema la elimina automáticamente.

Puede ver una lista de etiquetas disponibles para el elemento de trabajo dentro del proyecto. Los usuarios sin este permiso no tienen una lista de etiquetas disponibles desde las que elegir en el formulario de elemento de trabajo o en el editor de consultas.

Este permiso no aparece en la interfaz de usuario. Solo se puede establecer mediante una herramienta de línea de comandos. La información de nivel de proyecto View implícitamente permite a los usuarios ver etiquetas existentes.

Puede cambiar el nombre de una etiqueta mediante la API REST.

Este permiso no aparece en la interfaz de usuario. Solo se puede establecer mediante una herramienta de línea de comandos.

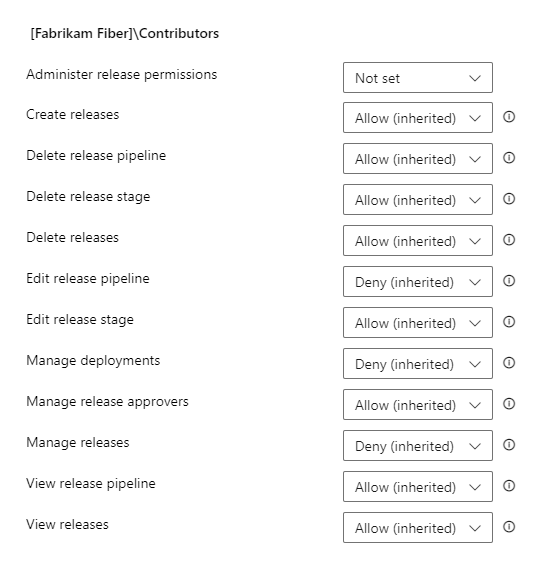

Versión (nivel de objeto)

Administrar permisos para cada versión definida en el portal web. A los administradores de proyectos y a los administradores de versiones se les conceden todos los permisos de administración de versiones. Estos permisos funcionan en un modelo jerárquico en el nivel de proyecto, para una canalización de versión específica o para un entorno específico en una canalización de versión. Dentro de esta jerarquía, los permisos se pueden heredar del elemento primario o invalidado.

Nota:

El grupo del administrador de versiones de nivel de proyecto se crea al definir la primera canalización de versión.

Además, puede asignar aprobadores a pasos específicos dentro de una canalización de versión para asegurarse de que las aplicaciones que se implementan cumplen los estándares de calidad.

Los permisos siguientes se definen en Release Management. La columna de ámbito explica si el permiso se puede establecer en el proyecto, la canalización de versión o el nivel de entorno.

Permiso

Descripción

Ámbitos

Puede cambiar cualquiera de los demás permisos que se enumeran aquí.

Project, Release pipeline, Environment

Puede crear nuevas versiones.

Project, Release pipeline (Canalización de versión)

Puede eliminar canalizaciones de versión.

Project, Release pipeline (Canalización de versión)

Puede eliminar entornos en canalizaciones de versión.

Project, Release pipeline, Environment

Puede eliminar versiones para una canalización.

Project, Release pipeline (Canalización de versión)

Puede agregar y editar una canalización de versión, incluidas las variables de configuración, los desencadenadores, los artefactos y la directiva de retención, así como la configuración dentro de un entorno de la canalización de versión. Para realizar cambios en un entorno específico en una canalización de versión, el usuario también necesita el permiso Editar entorno de versión.

Project, Release pipeline (Canalización de versión)

Puede editar entornos en canalizaciones de versión. Para guardar los cambios en la canalización de versión, el usuario también necesita el permiso Editar canalización de versión. Este permiso también controla si un usuario puede editar la configuración dentro del entorno de una instancia de versión específica. El usuario también necesita el permiso Administrar versiones para guardar la versión modificada.

Project, Release pipeline, Environment

Puede iniciar una implementación directa de una versión en un entorno. Este permiso solo es para implementaciones directas que se inician manualmente seleccionando la acción Implementar en una versión. Si la condición de un entorno se establece en cualquier tipo de implementación automática, el sistema inicia automáticamente la implementación sin comprobar el permiso del usuario que creó la versión.

Project, Release pipeline, Environment

Puede agregar o editar aprobadores para entornos en canalizaciones de versión. Este permiso también controla si un usuario puede editar los aprobadores dentro del entorno de una instancia de versión específica.

Project, Release pipeline, Environment

Puede editar una configuración de versión, como fases, aprobadores y variables. Para editar la configuración de un entorno específico en una instancia de versión, el usuario también necesita el permiso Editar entorno de versión.

Project, Release pipeline (Canalización de versión)

Puede ver las canalizaciones de versión.

Project, Release pipeline (Canalización de versión)

Puede ver las versiones que pertenecen a las canalizaciones de versión.

Project, Release pipeline (Canalización de versión)

Los valores predeterminados para todos estos permisos se establecen para colecciones de proyectos de equipo y grupos de proyectos. Por ejemplo, a los administradores de colecciones de proyectos, a los administradores de proyectos y a los administradores de versiones se les conceden todos los permisos anteriores de forma predeterminada. A los colaboradores se les conceden todos los permisos excepto Administrar permisos de versión. Los lectores, de forma predeterminada, se deniegan todos los permisos, excepto Ver canalización de versión y Ver versiones.

Permisos de grupo de tareas (compilación y versión)

Administrar permisos para grupos de tareas desde el centro de compilación y versión del portal web. A los administradores de proyecto, compilación y versión se les conceden todos los permisos. Los permisos de grupo de tareas siguen un modelo jerárquico. Los valores predeterminados de todos los permisos se pueden establecer en el nivel de proyecto y se pueden invalidar en una definición de grupo de tareas individual.

Use grupos de tareas para encapsular una secuencia de tareas ya definidas en una compilación o una definición de versión en una sola tarea reutilizable. Defina y administre grupos de tareas en la pestaña Grupos de tareas del centro de compilación y versión .

Permiso Descripción Administrar permisos de grupo de tareas Puede agregar y quitar usuarios o grupos a la seguridad del grupo de tareas. Eliminar grupo de tareas Puede eliminar un grupo de tareas. Editar grupo de tareas Puede crear, modificar o eliminar un grupo de tareas.

Notificaciones o alertas

No hay permisos de interfaz de usuario asociados con la administración de notificaciones por correo electrónico o alertas. En su lugar, puede administrarlos mediante el permiso de seguridad az devops o las herramientas de línea de comandos tfSSecurity .

No hay permisos de interfaz de usuario asociados con la administración de notificaciones por correo electrónico o alertas. En su lugar, puede administrarlos mediante la herramienta de línea de comandos TFSSecurity .

- De forma predeterminada, los miembros del grupo De colaboradores de nivel de proyecto pueden suscribirse a las alertas por sí mismos.

- Los miembros del grupo Administradores de colecciones de proyectos o los usuarios que tienen la información de nivel de colección Editar pueden establecer alertas en esa colección para otros usuarios o para un equipo.

- Los miembros del grupo Administradores de proyectos o los usuarios que tienen la información de edición de nivel de proyecto pueden establecer alertas en ese proyecto para otros usuarios o para un equipo.

Puede administrar los permisos de alerta mediante TFSSecurity.

Acción TFSSecurity

TFSSecurity Namespace

Descripción

Administradores y administradores de colecciones de proyectos

Cuentas de servicio de recopilación de proyectos

CREATE_SOAP_SUBSCRIPTION

EventSubscription

Puede crear una suscripción de servicio web basada en SOAP.

✔️

GENERIC_READ

EventSubscription

Puede ver los eventos de suscripción definidos para un proyecto.

✔️

GENERIC_WRITE

EventSubscription

Puede crear alertas para otros usuarios o para un equipo.

✔️

UNSUBSCRIBE

EventSubscription

Puede cancelar la suscripción de un evento.

✔️

Artículos relacionados

- Introducción a los permisos, el acceso y los grupos de seguridad

- Herramientas de administración de permisos y seguridad

- Referencia de permisos y espacio de nombres de seguridad para Azure DevOps

- Incorporación de usuarios a una organización (Azure DevOps Services)

- Agregar usuarios a un equipo o un proyecto

- Convertir a un usuario en un administrador de equipo

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de