Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Google Cloud Platform es un proveedor de IaaS que permite a su organización hospedar y administrar todas sus cargas de trabajo en la nube. Junto con las ventajas de aprovechar la infraestructura en la nube, los recursos más críticos de la organización pueden exponerse a amenazas. Los recursos expuestos incluyen instancias de almacenamiento con información potencialmente confidencial, recursos de proceso que operan algunas de las aplicaciones, puertos y redes privadas virtuales más críticas que permiten el acceso a su organización.

La conexión de GCP a Defender for Cloud Apps le ayuda a proteger los recursos y detectar posibles amenazas mediante la supervisión de actividades administrativas y de inicio de sesión, la notificación de posibles ataques por fuerza bruta, el uso malintencionado de una cuenta de usuario con privilegios y eliminaciones inusuales de máquinas virtuales.

Principales amenazas

- Abuso de recursos en la nube

- Cuentas en peligro y amenazas internas

- Pérdida de datos

- Configuración incorrecta de recursos y control de acceso insuficiente

Cómo Defender for Cloud Apps ayuda a proteger el entorno

- Detección de amenazas en la nube, cuentas en peligro y usuarios internos malintencionados

- Usar la pista de auditoría de actividades para investigaciones forenses

Control de GCP con directivas integradas y plantillas de directiva

Puede usar las siguientes plantillas de directiva integradas para detectar y notificarle sobre posibles amenazas:

| Tipo | Nombre |

|---|---|

| Directiva de detección de anomalías integrada |

Actividad desde direcciones IP anónimas Actividad desde países o regiones poco frecuentes Actividad de direcciones IP sospechosas Desplazamiento imposible Actividad realizada por el usuario terminado (requiere Microsoft Entra identificador como IdP) Intentos de varios inicios de sesión fallidos Actividades administrativas inusuales Actividades de eliminación de varias máquinas virtuales Actividades inusuales de creación de varias máquinas virtuales (versión preliminar) |

| Plantilla de directiva de actividad | Cambios en los recursos del motor de proceso Cambios en la configuración de StackDriver Cambios en los recursos de almacenamiento Cambios en la red privada virtual Inicio de sesión desde una dirección IP de riesgo |

Para obtener más información sobre cómo crear directivas, vea Crear una directiva.

Automatización de controles de gobernanza

Además de la supervisión de posibles amenazas, puede aplicar y automatizar las siguientes acciones de gobernanza de GCP para corregir las amenazas detectadas:

| Tipo | Acción |

|---|---|

| Gobernanza del usuario | - Requerir que el usuario restablezca la contraseña a Google (requiere una instancia vinculada de Google Workspace) - Suspender usuario (requiere una instancia vinculada de Google Workspace conectada) - Notificar al usuario en alerta (a través de Microsoft Entra identificador) - Requerir que el usuario vuelva a iniciar sesión (a través de Microsoft Entra identificador) - Suspender usuario (a través de Microsoft Entra identificador) |

Para obtener más información sobre cómo corregir las amenazas de las aplicaciones, consulte Administración de aplicaciones conectadas.

Protección de GCP en tiempo real

Revise nuestros procedimientos recomendados para proteger y colaborar con usuarios externos y bloquear y proteger la descarga de datos confidenciales en dispositivos no administrados o de riesgo.

Conexión de Google Cloud Platform a Microsoft Defender for Cloud Apps

En esta sección se proporcionan instrucciones para conectar Microsoft Defender for Cloud Apps a la cuenta de Google Cloud Platform (GCP) existente mediante las API del conector. Esta conexión le proporciona visibilidad y control sobre el uso de GCP. Para obtener información sobre cómo Defender for Cloud Apps protege GCP, consulte Protección de GCP.

Se recomienda usar un proyecto dedicado para la integración y restringir el acceso al proyecto para mantener una integración estable y evitar eliminaciones o modificaciones del proceso de instalación.

Nota:

Las instrucciones para conectar el entorno de GCP para la auditoría siguen las recomendaciones de Google para consumir registros agregados. La integración aprovecha Google StackDriver y consumirá recursos adicionales que podrían afectar a la facturación. Los recursos consumidos son:

- Receptor de exportación agregado: nivel de organización

- Tema pub/sub: nivel de proyecto de GCP

- Suscripción a Pub/Sub: nivel de proyecto de GCP

La conexión de auditoría de Defender for Cloud Apps solo importa registros de auditoría de actividad Administración; No se importan los registros de auditoría de eventos de sistema y acceso a datos. Para obtener más información sobre los registros de GCP, consulte Registros de auditoría en la nube.

Requisitos previos

El usuario de GCP integrador debe tener los permisos siguientes:

- Edición de IAM y Administración: nivel de organización

- Creación y edición de proyectos

Puede conectar la auditoría de seguridad de GCP a las conexiones de Defender for Cloud Apps para obtener visibilidad y control sobre el uso de la aplicación GCP.

Configuración de Google Cloud Platform

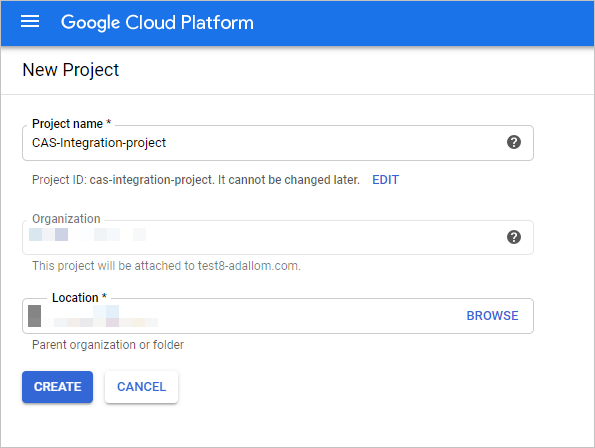

Creación de un proyecto dedicado

Creación de un proyecto dedicado en GCP en su organización para habilitar el aislamiento y la estabilidad de la integración

Inicie sesión en el portal de GCP mediante la cuenta de usuario de GCP de integración.

Seleccione Crear proyecto para iniciar un nuevo proyecto.

En la pantalla Nuevo proyecto , asigne un nombre al proyecto y seleccione Crear.

Habilitación de las API necesarias

Cambie al proyecto dedicado.

Vaya a la pestaña Biblioteca .

Busque y seleccione Cloud Logging API y, a continuación, en la página API, seleccione HABILITAR.

Busque y seleccione Cloud Pub/Sub API y, a continuación, en la página API, seleccione HABILITAR.

Nota:

Asegúrese de que no selecciona Pub/Sub Lite API.

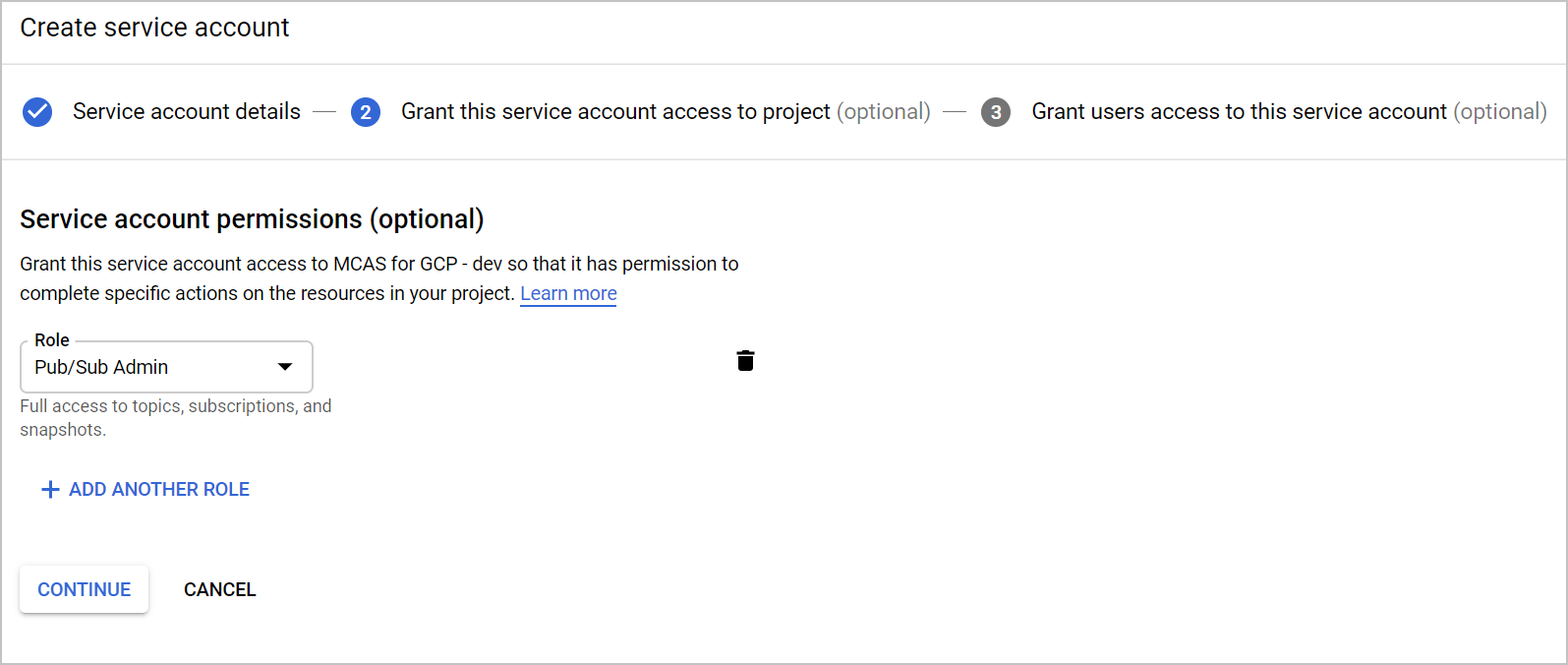

Creación de una cuenta de servicio dedicada para la integración de auditoría de seguridad

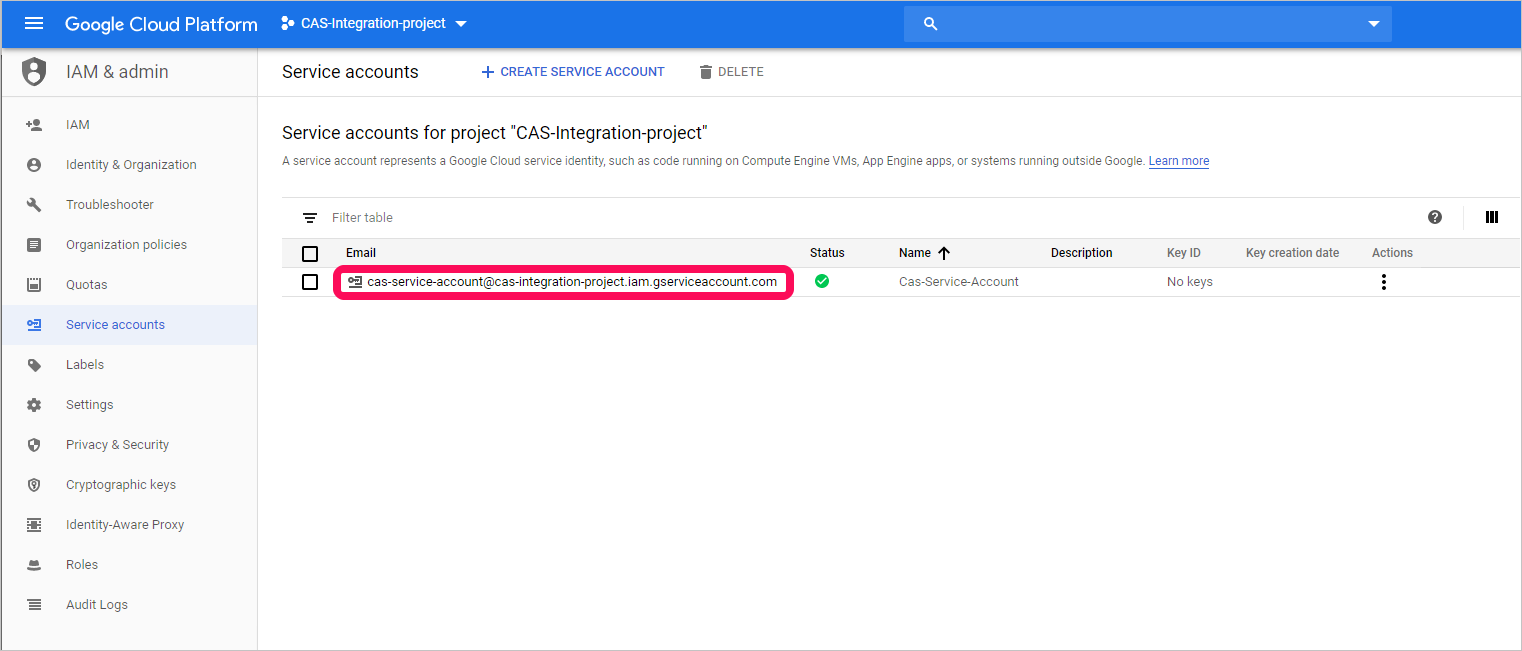

En IAM & admin (Administrador de iam &), seleccione Cuentas de servicio.

Seleccione CREATE SERVICE ACCOUNT (CREAR CUENTA DE SERVICIO ) para crear una cuenta de servicio dedicada.

Escriba un nombre de cuenta y, a continuación, seleccione Crear.

Especifique el rol como pub/sub Administración y, a continuación, seleccione Guardar.

Copie el valor Email, lo necesitará más adelante.

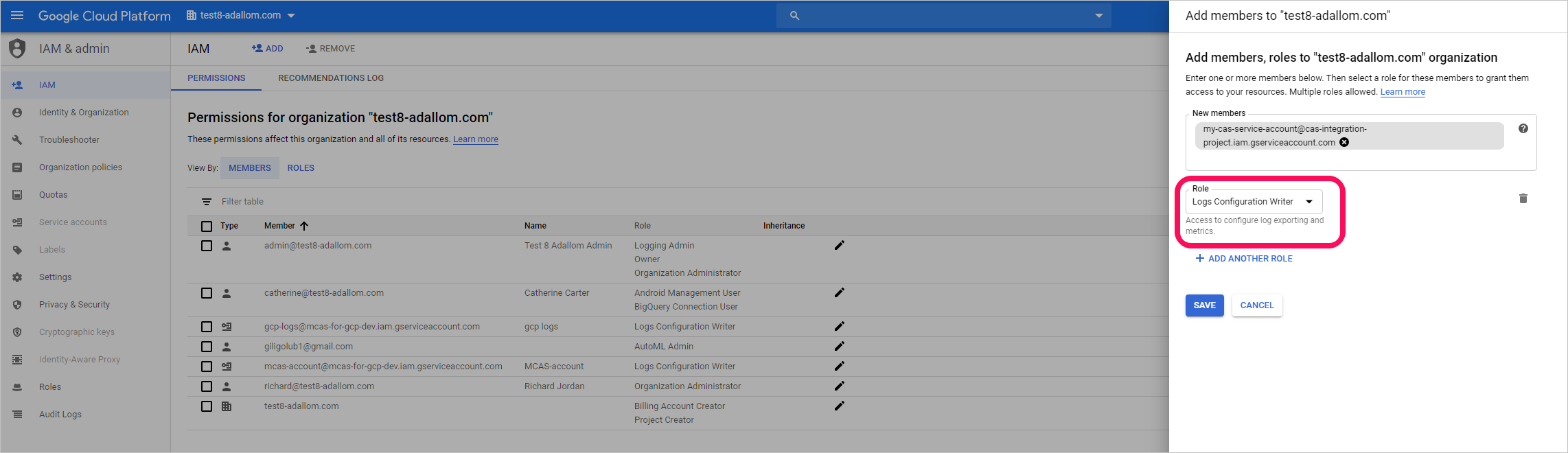

En IAM & admin, seleccione IAM.

Cambie al nivel de la organización.

Seleccione AGREGAR.

En el cuadro Nuevos miembros, pegue el valor de Email que copió anteriormente.

Especifique el rol como escritor de configuración de registros y, a continuación, seleccione Guardar.

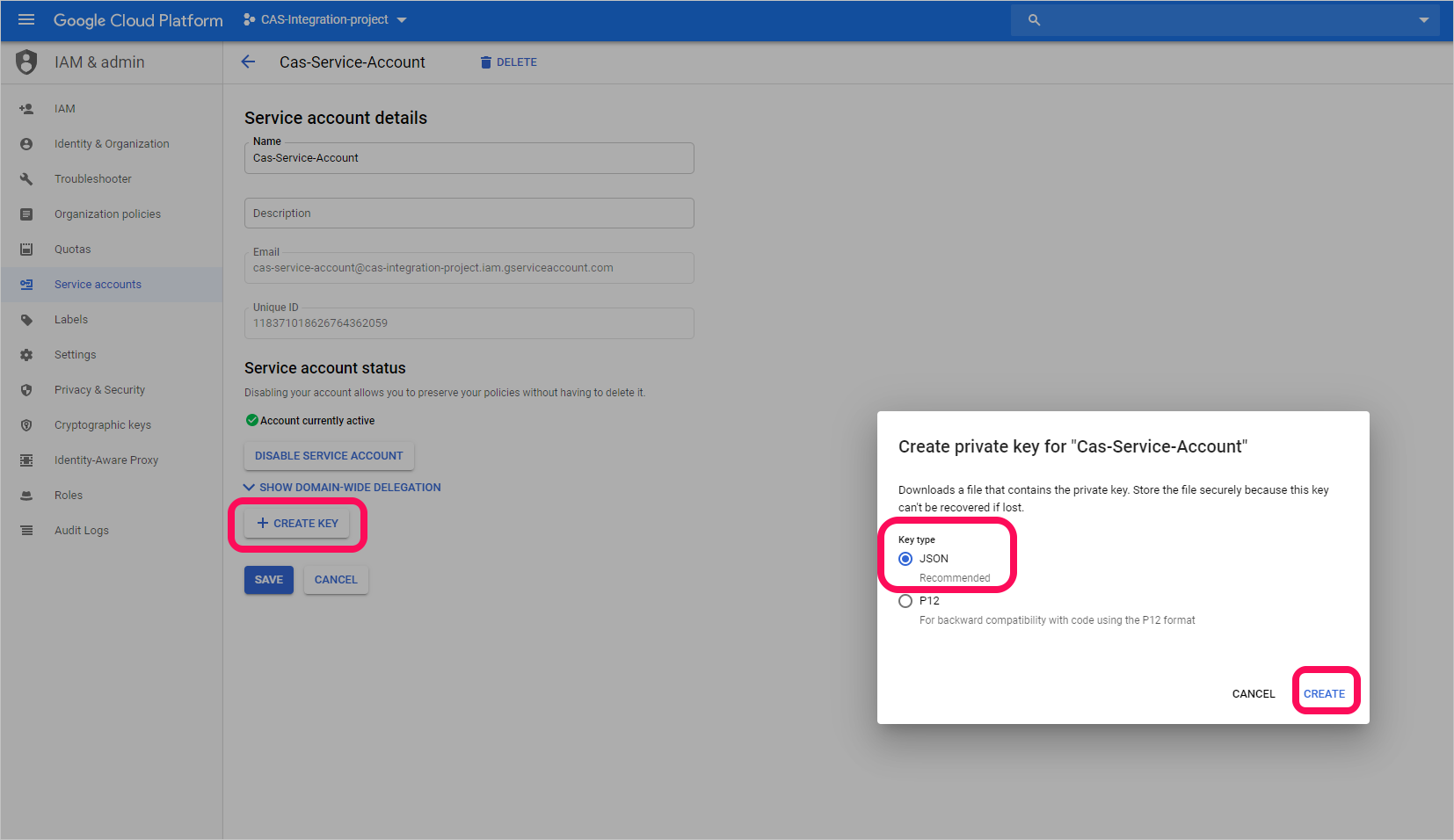

Creación de una clave privada para la cuenta de servicio dedicada

Cambie al nivel de proyecto.

En IAM & admin (Administrador de iam &), seleccione Cuentas de servicio.

Abra la cuenta de servicio dedicada y seleccione Editar.

Seleccione CREATE KEY (CREAR CLAVE).

En la pantalla Crear clave privada , seleccione JSON y, a continuación, seleccione CREAR.

Nota:

Necesitará el archivo JSON que se descargará en el dispositivo más adelante.

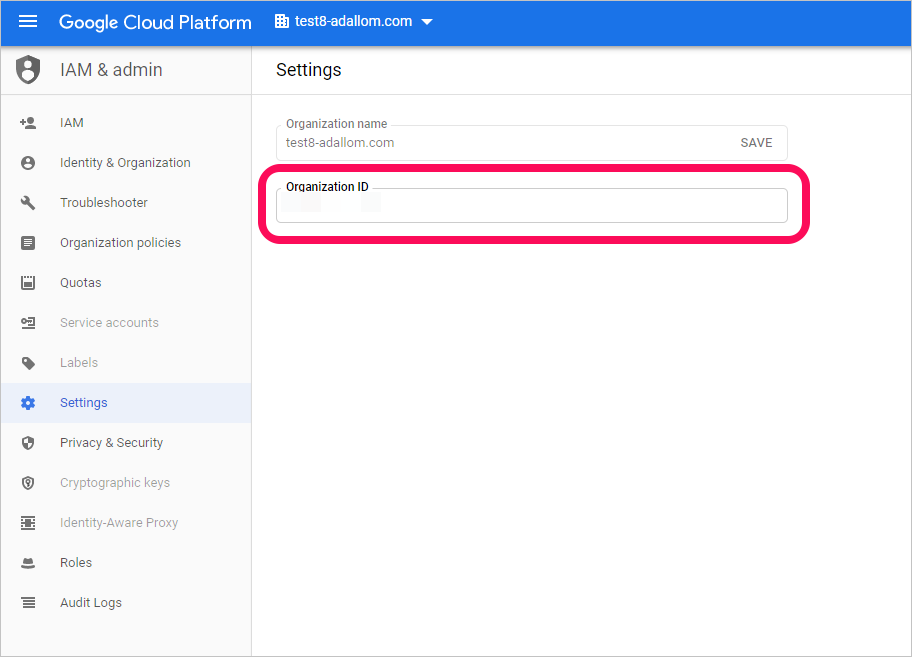

Recuperar el identificador de la organización

Anote el identificador de la organización, lo necesitará más adelante. Para obtener más información, consulte Obtención del identificador de la organización.

Conexión de la auditoría de Google Cloud Platform a Defender for Cloud Apps

En este procedimiento se describe cómo agregar los detalles de conexión de GCP para conectar la auditoría de Google Cloud Platform a Defender for Cloud Apps.

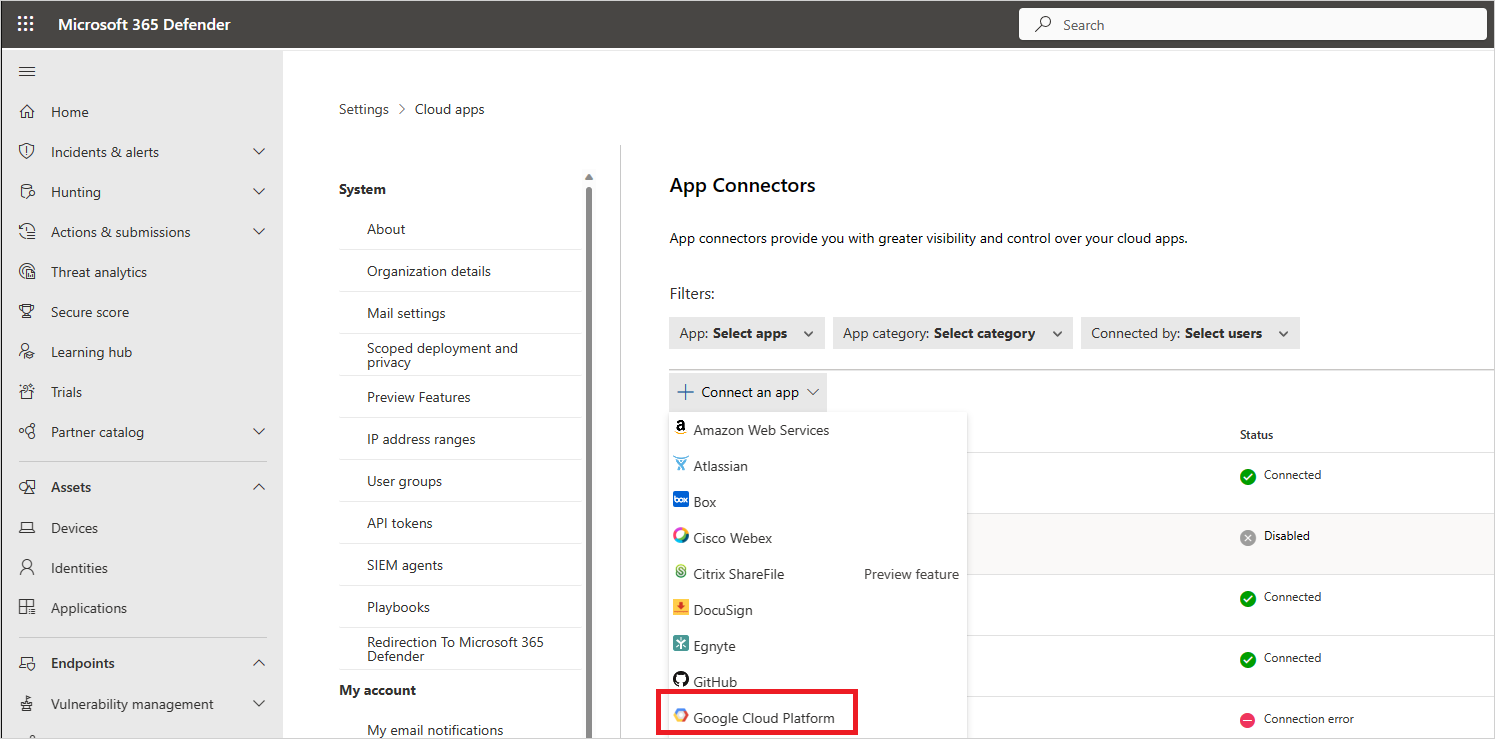

En el portal de Microsoft Defender, seleccione Configuración. A continuación, elija Aplicaciones en la nube. En Aplicaciones conectadas, seleccione Conectores de aplicaciones.

En la página Conectores de aplicaciones, para proporcionar las credenciales del conector GCP, realice una de las siguientes acciones:

Nota:

Se recomienda conectar la instancia de Google Workspace para obtener administración y gobernanza de usuarios unificadas. Se recomienda incluso si no usa ningún producto de Google Workspace y los usuarios de GCP se administran a través del sistema de administración de usuarios de Google Workspace.

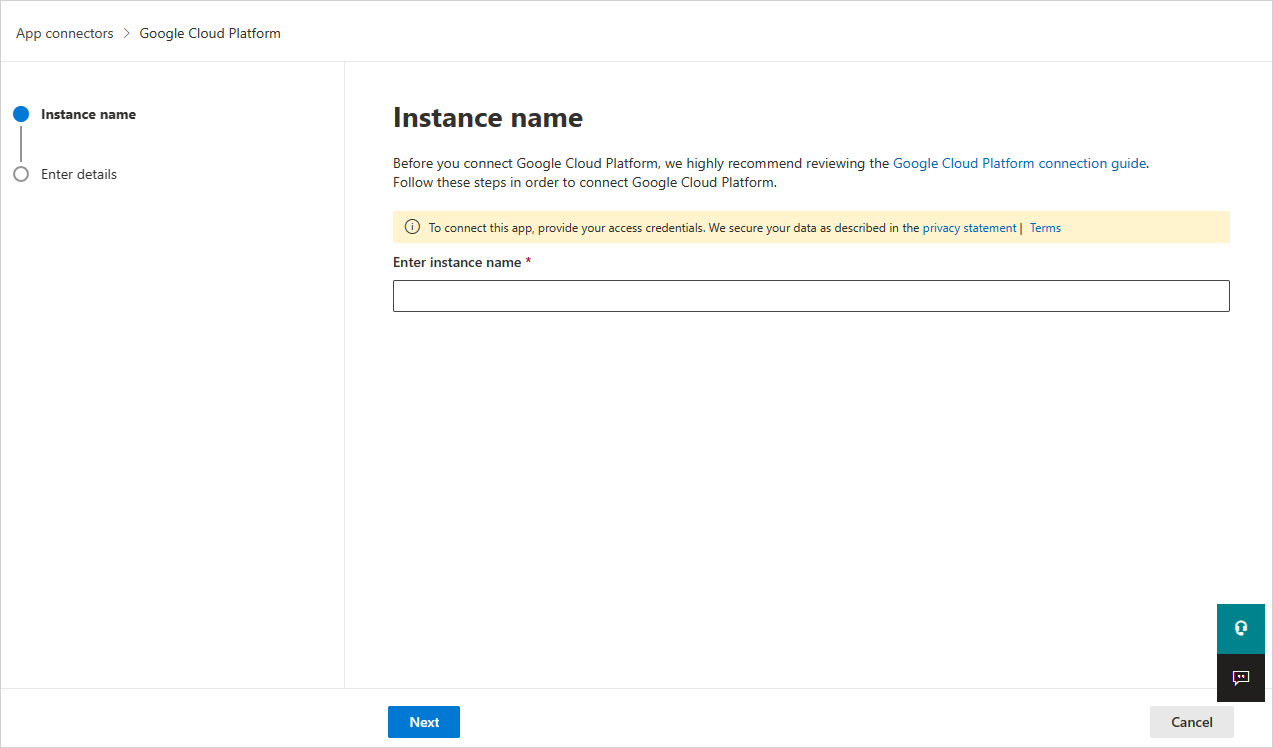

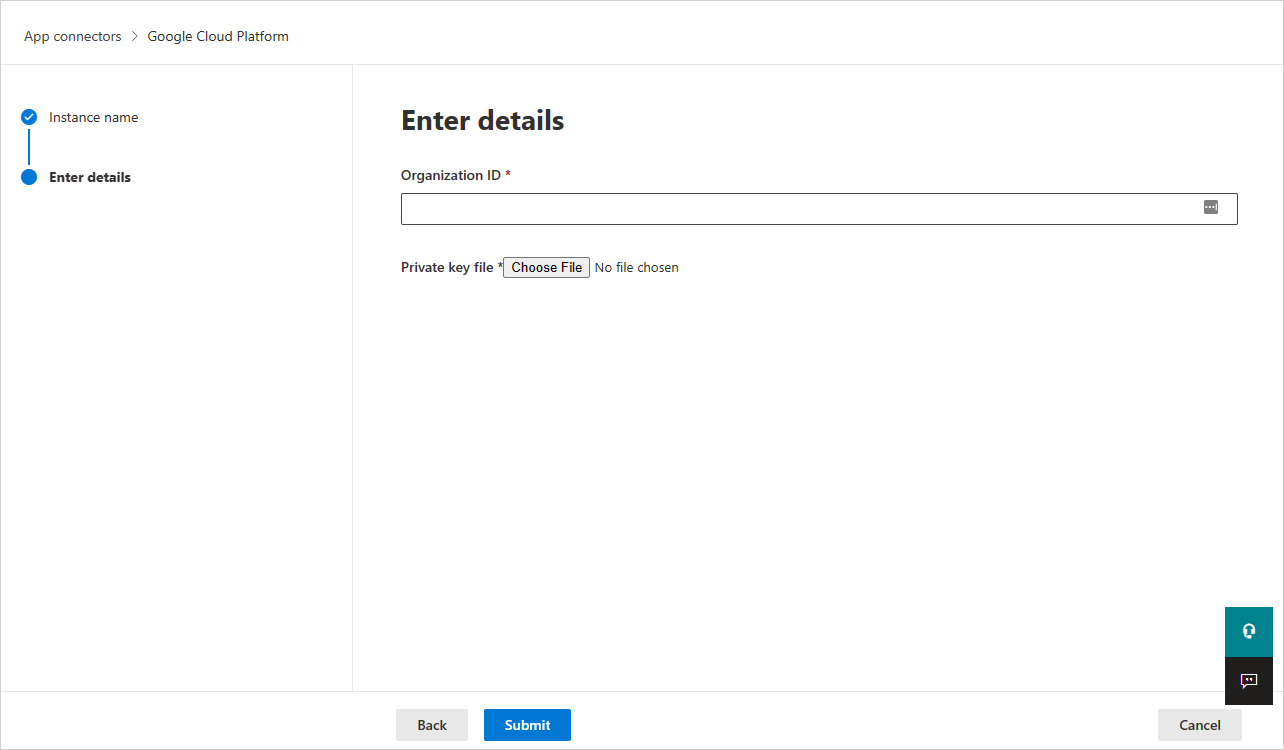

Para un nuevo conector

Seleccione +Conectar una aplicación, seguido de Google Cloud Platform.

En la ventana siguiente, proporcione un nombre para el conector y, a continuación, seleccione Siguiente.

En la página Especificar detalles , haga lo siguiente y, a continuación, seleccione Enviar.

- En el cuadro Id. de organización , escriba la organización de la que anotó anteriormente.

- En el cuadro Archivo de clave privada , vaya al archivo JSON que descargó anteriormente.

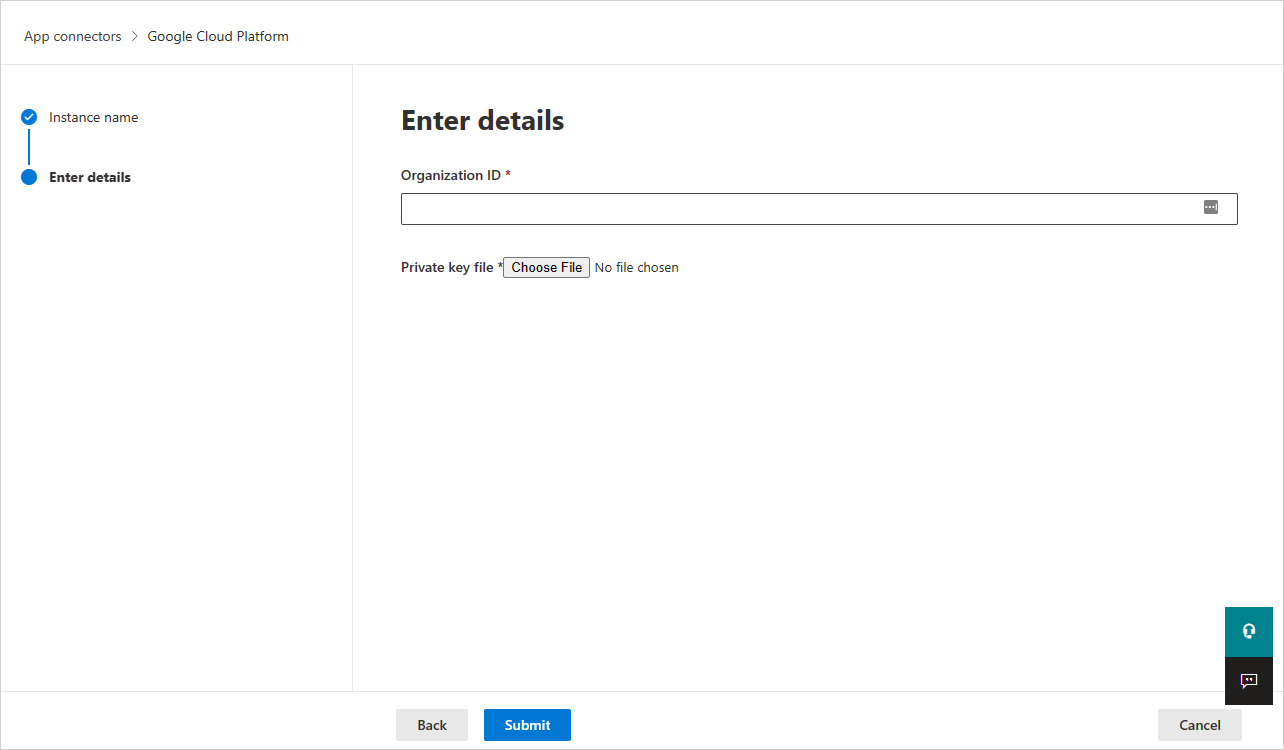

Para un conector existente

En la lista de conectores, en la fila en la que aparece el conector GCP, seleccione Editar configuración.

En la página Especificar detalles , haga lo siguiente y, a continuación, seleccione Enviar.

- En el cuadro Id. de organización , escriba la organización de la que anotó anteriormente.

- En el cuadro Archivo de clave privada , vaya al archivo JSON que descargó anteriormente.

En el portal de Microsoft Defender, seleccione Configuración. A continuación, elija Aplicaciones en la nube. En Aplicaciones conectadas, seleccione Conectores de aplicaciones. Asegúrese de que el estado del conector de aplicaciones conectado es Conectado.

Nota:

Defender for Cloud Apps creará un receptor de exportación agregado (nivel de organización), un tema pub/sub y una suscripción a Pub/Sub mediante la cuenta del servicio de integración en el proyecto de integración.

El receptor de exportación agregado se usa para agregar registros en la organización GCP y el tema Pub/Sub creado se usa como destino. Defender for Cloud Apps se suscribe a este tema a través de la suscripción Pub/Sub creada para recuperar los registros de actividad de administrador en toda la organización de GCP.

Si tiene problemas para conectar la aplicación, consulte Solución de problemas de conectores de aplicaciones.

Pasos siguientes

Si tiene algún problema, estamos aquí para ayudarle. Para obtener ayuda o soporte técnico para el problema del producto, abra una incidencia de soporte técnico.