Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Se aplica a:

- Antivirus de Microsoft Defender

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

Plataformas

- Windows

La protección en la nube en Microsoft Defender Antivirus ofrece una protección precisa, en tiempo real y inteligente. La protección en la nube debe estar habilitada de forma predeterminada.

Nota:

La protección contra alteraciones ayuda a evitar que se cambie la protección en la nube y otras configuraciones de seguridad. Como resultado, cuando se habilita la protección contra alteraciones, se omiten los cambios realizados en la configuración protegida contra alteraciones . Si debe realizar cambios en un dispositivo y esos cambios están bloqueados por la protección contra alteraciones, se recomienda usar el modo de solución de problemas para deshabilitar temporalmente la protección contra alteraciones en el dispositivo. Tenga en cuenta que una vez que finaliza el modo de solución de problemas, los cambios realizados en la configuración protegida por alteraciones se revierten a su estado configurado.

Por qué se debe activar la protección en la nube

Microsoft Defender Antivirus cloud protection ayuda a protegerse contra el malware en los puntos de conexión y en toda la red. Se recomienda mantener activada la protección en la nube, ya que ciertas características y funcionalidades de seguridad en Microsoft Defender para punto de conexión solo funcionan cuando la protección en la nube está habilitada.

En la tabla siguiente se resumen las características y funcionalidades que dependen de la protección en la nube:

| Característica o funcionalidad | Requisitos de suscripción | Descripción |

|---|---|---|

|

Comprobación de metadatos en la nube. El servicio en la nube Microsoft Defender Antivirus usa modelos de aprendizaje automático como una capa adicional de defensa. Estos modelos de aprendizaje automático incluyen metadatos, por lo que cuando se detecta un archivo sospechoso o malintencionado, se comprueban sus metadatos. Para más información, consulte Blog: Conocer las tecnologías avanzadas en el núcleo de Microsoft Defender para punto de conexión protección de próxima generación. |

Microsoft Defender para punto de conexión Plan 1 o Plan 2 (independiente o incluido en un plan como Microsoft 365 E3 o E5) | |

|

Protección en la nube y envío de ejemplo. Los archivos y ejecutables se pueden enviar al servicio en la nube Microsoft Defender Antivirus para su detonación y análisis. El envío automático de ejemplo se basa en la protección en la nube, aunque también se puede configurar como una configuración independiente. Para más información, consulte Protección en la nube y envío de ejemplo en Microsoft Defender Antivirus. |

Microsoft Defender para punto de conexión Plan 1 o Plan 2 (independiente o incluido en un plan como Microsoft 365 E3 o E5) | |

|

Protección contra alteraciones. La protección contra alteraciones ayuda a protegerse frente a cambios no deseados en la configuración de seguridad de la organización. Para más información, consulte Protección de la configuración de seguridad con protección contra alteraciones. |

Microsoft Defender para punto de conexión plan 2 (independiente o incluido en un plan como Microsoft 365 E5) | |

|

Bloqueo a primera vista Bloquear a primera vista detecta malware nuevo y lo bloquea en cuestión de segundos. Cuando se detecta un archivo sospechoso o malintencionado, las funcionalidades de bloqueo a primera vista consultan el back-end de protección en la nube y aplican heurística, aprendizaje automático y análisis automatizado del archivo para determinar si es una amenaza. Para obtener más información, consulte ¿Qué es "bloquear a primera vista"? |

Microsoft Defender para punto de conexión Plan 1 o Plan 2 (independiente o incluido en un plan como Microsoft 365 E3 o E5) | |

|

Actualizaciones de firmas de emergencia. Cuando se detecta contenido malintencionado, se implementan actualizaciones y correcciones de firmas de emergencia. En lugar de esperar a la siguiente actualización regular, puede recibir estas correcciones y actualizaciones en cuestión de minutos. Para obtener más información sobre las actualizaciones, consulte Microsoft Defender Antivirus security intelligence and product updates (Actualizaciones de productos e inteligencia de seguridad del antivirus). |

Microsoft Defender para punto de conexión plan 2 (independiente o incluido en un plan como Microsoft 365 E5) | |

|

Detección y respuesta de puntos de conexión (EDR) en modo de bloque. EDR en modo de bloque proporciona protección adicional cuando Microsoft Defender Antivirus no es el producto antivirus principal en un dispositivo. EDR en modo de bloque corrige los artefactos encontrados durante los exámenes generados por EDR que la solución antivirus principal que no es de Microsoft podría haber perdido. Cuando se habilita para dispositivos con Microsoft Defender Antivirus como solución antivirus principal, EDR en modo de bloque proporciona la ventaja adicional de corregir automáticamente los artefactos identificados durante los exámenes generados por EDR. Para obtener más información, consulte EDR en modo de bloque. |

Microsoft Defender para punto de conexión plan 2 (independiente o incluido en un plan como Microsoft 365 E5) | |

|

Reglas de reducción de superficie expuesta a ataques. Las reglas de ASR son reglas inteligentes que puede configurar para ayudar a detener el malware. Algunas reglas requieren que la protección en la nube esté activada para funcionar completamente. Estas reglas son: - Impedir que los archivos ejecutables se ejecuten a menos que cumplan un criterio de prevalencia, edad o lista de confianza - Uso de la protección avanzada contra ransomware - Impedir que los programas que no son de confianza se ejecuten desde unidades extraíbles Para obtener más información, consulta Usar reglas de reducción de superficie expuesta a ataques para evitar la infección por malware. |

Microsoft Defender para punto de conexión Plan 1 o Plan 2 (independiente o incluido en un plan como Microsoft 365 E3 o E5) | |

|

Indicadores de riesgo (IoC). En Defender para punto de conexión, los ioC se pueden configurar para definir la detección, prevención y exclusión de entidades. Ejemplos: Los indicadores "Allow" se pueden usar para definir excepciones a los exámenes antivirus y las acciones de corrección. Los indicadores de "alerta y bloqueo" se pueden usar para evitar que se ejecuten archivos o procesos. Para obtener más información, consulte Creación de indicadores. |

Microsoft Defender para punto de conexión plan 2 (independiente o incluido en un plan como Microsoft 365 E5) |

Métodos para configurar la protección en la nube

Puede activar o desactivar Microsoft Defender protección antivirus en la nube mediante uno de varios métodos, como:

-

Activar la protección en la nube en Microsoft Defender Antivirus

- Por qué se debe activar la protección en la nube

- Métodos para configurar la protección en la nube

- Uso de Microsoft Intune para activar la protección en la nube

- Uso de directiva de grupo para activar la protección en la nube

- Uso de cmdlets de PowerShell para activar la protección en la nube

- Uso de Instrucciones de administración de Windows (WMI) para activar la protección en la nube

- Activar la protección en la nube en clientes individuales con la aplicación Seguridad de Windows

- Ver también

También puede usar Configuration Manager. Además, puede activar o desactivar la protección en la nube en puntos de conexión individuales mediante la aplicación Seguridad de Windows.

Para obtener más información sobre los requisitos específicos de conectividad de red para asegurarse de que los puntos de conexión se pueden conectar al servicio de protección en la nube, consulte Configuración y validación de conexiones de red.

Nota:

En Windows 10 y Windows 11, no hay ninguna diferencia entre las opciones de informes Básico y Avanzado que se describen en este artículo. Se trata de una distinción heredada y elegir cualquiera de las opciones da como resultado el mismo nivel de protección en la nube. No hay ninguna diferencia en el tipo o la cantidad de información que se comparte. Para obtener más información sobre lo que recopilamos, consulte la Declaración de privacidad de Microsoft.

Uso de Microsoft Intune para activar la protección en la nube

Vaya al centro de administración de Intune (https://intune.microsoft.com) e inicie sesión.

Elija Antivirus de seguridad> de puntos de conexión.

En la sección Directivas de AV , seleccione una directiva existente o elija + Crear directiva.

Tarea Pasos Crear una nueva directiva 1. En Plataforma, seleccione Windows.

2. En Perfil, seleccione Microsoft Defender Antivirus.

3. En la página Aspectos básicos , especifique un nombre y una descripción para la directiva y, a continuación, elija Siguiente.

4. En la sección Defender , busque Permitir protección en la nube y establézcalo en Permitido.

5. Desplácese hacia abajo hasta Enviar consentimiento de ejemplos y seleccione una de las siguientes opciones:

- Enviar todos los ejemplos automáticamente

- Enviar muestras seguras automáticamente

6. En el paso Etiquetas de ámbito , si su organización usa etiquetas de ámbito, seleccione las etiquetas que desea usar y, a continuación, elija Siguiente.

7. En el paso Asignaciones , seleccione los grupos, usuarios o dispositivos a los que desea aplicar esta directiva y, a continuación, elija Siguiente.

8. En el paso Revisar y crear , revise la configuración de la directiva y, a continuación, elija Crear.Editar una directiva existente 1. Seleccione la directiva que desea editar.

2. En Configuración, elija Editar.

3. En la sección Defender , busque Permitir protección en la nube y establézcalo en Permitido.

4. Desplácese hacia abajo hasta Enviar consentimiento de ejemplos y seleccione una de las siguientes opciones:

- Enviar todos los ejemplos automáticamente

- Enviar muestras seguras automáticamente

5. Seleccione Revisar y guardar.

Sugerencia

Para obtener más información sobre Microsoft Defender configuración de Antivirus en Intune, consulte Directiva antivirus para la seguridad de los puntos de conexión en Intune.

Uso de directiva de grupo para activar la protección en la nube

En el dispositivo de administración de directiva de grupo, abra la consola de administración de directiva de grupo, haga clic con el botón derecho en el objeto directiva de grupo que desea configurar y seleccione Editar.

En el Editor administración de directiva de grupo, vaya a Configuración del equipo.

Seleccione Plantillas administrativas.

Expanda el árbol a componentes> de Windows Microsoft Defender Antivirus > MAPS

Nota:

La configuración de MAPS es igual a la protección proporcionada por la nube.

Haga doble clic en Unirse a Microsoft MAPS. Asegúrese de que la opción está activada y establecida en MAPAS básicos o MAPAS avanzados. Seleccione Aceptar.

Puede elegir enviar información básica o adicional sobre el software detectado:

MAPAS básicos: la pertenencia básica envía información básica a Microsoft sobre malware y software potencialmente no deseado que se ha detectado en el dispositivo. La información incluye de dónde procede el software (como direcciones URL y rutas de acceso parciales), las acciones realizadas para resolver la amenaza y si las acciones se realizaron correctamente.

MAPAS avanzados: además de información básica, la pertenencia avanzada envía información detallada sobre malware y software potencialmente no deseado, incluida la ruta de acceso completa al software, e información detallada sobre cómo el software ha afectado a su dispositivo.

Haga doble clic en Enviar ejemplos de archivos cuando se requiera un análisis adicional. Asegúrese de que la primera opción está establecida en Habilitado y de que las otras opciones están establecidas en:

- Envío de muestras seguras (1)

- Enviar todos los ejemplos (3)

Nota:

La opción Enviar ejemplos seguros (1) significa que la mayoría de las muestras se envían automáticamente. Los archivos que probablemente contengan información personal solicitan al usuario confirmación adicional. Al establecer la opción en Always Prompt (0), se reduce el estado de protección del dispositivo. Establecerlo en Nunca enviar (2) significa que la característica Bloquear a primera vista de Microsoft Defender para punto de conexión no funcionará.

Seleccione Aceptar.

Uso de cmdlets de PowerShell para activar la protección en la nube

Los siguientes cmdlets pueden activar la protección en la nube:

Set-MpPreference -MAPSReporting Advanced

Set-MpPreference -SubmitSamplesConsent SendAllSamples

Para obtener más información sobre cómo usar PowerShell con Microsoft Defender Antivirus, consulte Uso de cmdlets de PowerShell para configurar y ejecutar Microsoft Defender antivirus y cmdlets Microsoft Defender Antivirus. CSP de directiva: Defender también tiene más información específicamente sobre -SubmitSamplesConsent.

Importante

Puede establecer -SubmitSamplesConsent en SendSafeSamples (el valor predeterminado, recomendado), NeverSendo AlwaysPrompt.

La SendSafeSamples configuración significa que la mayoría de los ejemplos se envían automáticamente. Los archivos que probablemente contengan información personal dan como resultado un aviso para que el usuario continúe y requiera confirmación.

La NeverSend configuración y AlwaysPrompt reducen el nivel de protección del dispositivo. Además, la NeverSend configuración significa que la característica Bloquear a primera vista de Microsoft Defender para punto de conexión no funcionará.

Uso de Instrucciones de administración de Windows (WMI) para activar la protección en la nube

Use el método Set de la clase MSFT_MpPreference para las siguientes propiedades:

MAPSReporting

SubmitSamplesConsent

Para obtener más información sobre los parámetros permitidos, consulta API WMIv2 de Windows Defender.

Activar la protección en la nube en clientes individuales con la aplicación Seguridad de Windows

Nota:

Si la opción Configurar la configuración local para informar de microsoft MAPS directiva de grupo está establecida en Deshabilitado, la configuración de protección basada en la nube en Configuración de Windows se atenua y no está disponible. Los cambios realizados a través de un objeto directiva de grupo deben implementarse primero en puntos de conexión individuales antes de que la configuración se actualice en Configuración de Windows.

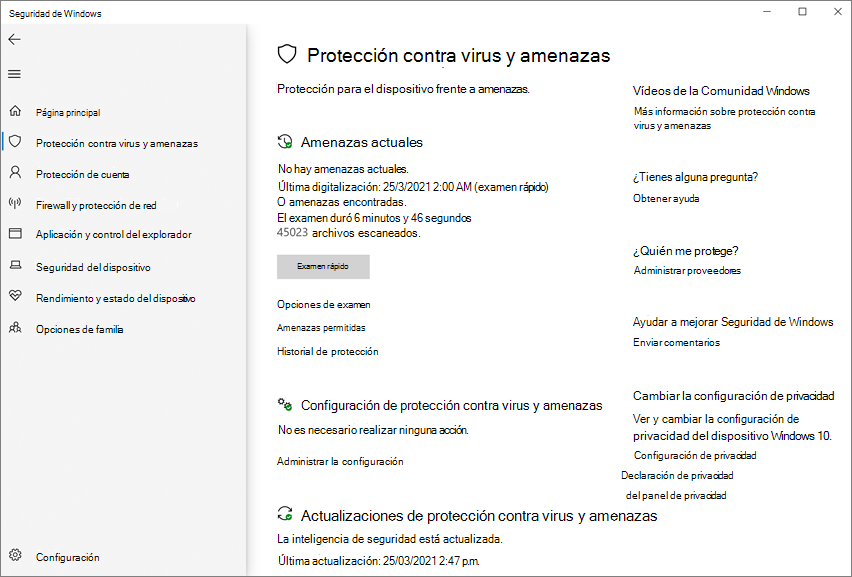

Abra la aplicación Seguridad de Windows seleccionando el icono de escudo en la barra de tareas o buscando Seguridad de Windows en el menú inicio.

Seleccione el icono Protección contra amenazas de Virus & (o el icono de escudo en la barra de menús de la izquierda) y, a continuación, en Virus & configuración de protección contra amenazas, seleccione Administrar configuración.

Confirme que la protección basada en la nube y el envío automático de ejemplos cambien a Activado.

Nota:

Si el envío automático de ejemplo se ha configurado con directiva de grupo, la configuración se atenua y no está disponible.

Vea también

Uso de la protección en la nube de Microsoft en Microsoft Defender Antivirus

Configuration Manager: Microsoft Defender para punto de conexión

Usar cmdlets PowerShell para administrar el Antivirus de Windows Defender

Sugerencia

Si busca información relacionada con el antivirus para otras plataformas, consulte:

- Establecer las preferencias para Microsoft Defender para punto de conexión en macOS

- Microsoft Defender para punto de conexión en Mac

- Configuración de las directivas de antivirus de macOS para Antivirus de Microsoft Defender para Intune

- Establecer preferencias para Microsoft Defender para punto de conexión en Linux

- Microsoft Defender para punto de conexión en Linux

- Configurar Defender para punto de conexión en características de Android

- Configurar Microsoft Defender para punto de conexión en las características de iOS

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.