Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Se aplica a:

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

- Antivirus de Microsoft Defender

Plataformas

- Windows

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

En este artículo se describe EDR en modo de bloque, lo que ayuda a proteger los dispositivos que ejecutan una solución antivirus que no es de Microsoft (con Microsoft Defender Antivirus en modo pasivo).

¿Qué es EDR en modo de bloque?

La detección y respuesta de puntos de conexión (EDR) en modo de bloque proporciona protección adicional contra artefactos malintencionados cuando Microsoft Defender Antivirus no es el producto antivirus principal y se ejecuta en modo pasivo. EDR en modo de bloque está disponible en El plan 2 de Defender para punto de conexión.

Importante

EDR en modo de bloque no puede proporcionar toda la protección disponible cuando Microsoft Defender protección antivirus en tiempo real está en modo pasivo. Algunas funcionalidades que dependen de Microsoft Defender Antivirus para que sea la solución antivirus activa no funcionarán, como los ejemplos siguientes:

- La protección en tiempo real, incluido el examen a acceso, no está disponible cuando Microsoft Defender Antivirus está en modo pasivo. Para obtener más información sobre la configuración de directivas de protección en tiempo real, consulte Habilitación y configuración de Microsoft Defender protección always-on de Antivirus.

- Las características como la protección de red y las reglas e indicadores de reducción de la superficie expuesta a ataques (hash de archivo, dirección IP, dirección URL y certificados) solo están disponibles cuando Microsoft Defender Antivirus se ejecuta en modo activo. Se espera que la solución antivirus que no es de Microsoft incluya estas funcionalidades.

EDR en modo de bloque funciona en segundo plano para corregir artefactos malintencionados detectados por las funcionalidades de EDR. Es posible que el producto antivirus principal que no es de Microsoft haya perdido estos artefactos. EDR en modo de bloque permite que Microsoft Defender Antivirus realice acciones en detecciones de EDR posteriores a la vulneración y comportamiento.

EDR en modo de bloque se integra con las funcionalidades de administración de vulnerabilidades & amenazas . El equipo de seguridad de la organización obtiene una recomendación de seguridad para activar EDR en modo de bloque si aún no está habilitada.

Sugerencia

Para obtener la mejor protección, asegúrese de implementar Microsoft Defender para punto de conexión líneas base.

Vea este vídeo para obtener información sobre por qué y cómo activar la detección y respuesta de puntos de conexión (EDR) en modo de bloque, habilitar el bloqueo de comportamiento y la contención en cada fase, desde la infracción previa hasta la posterior a la vulneración.

¿Qué ocurre cuando se detecta algo?

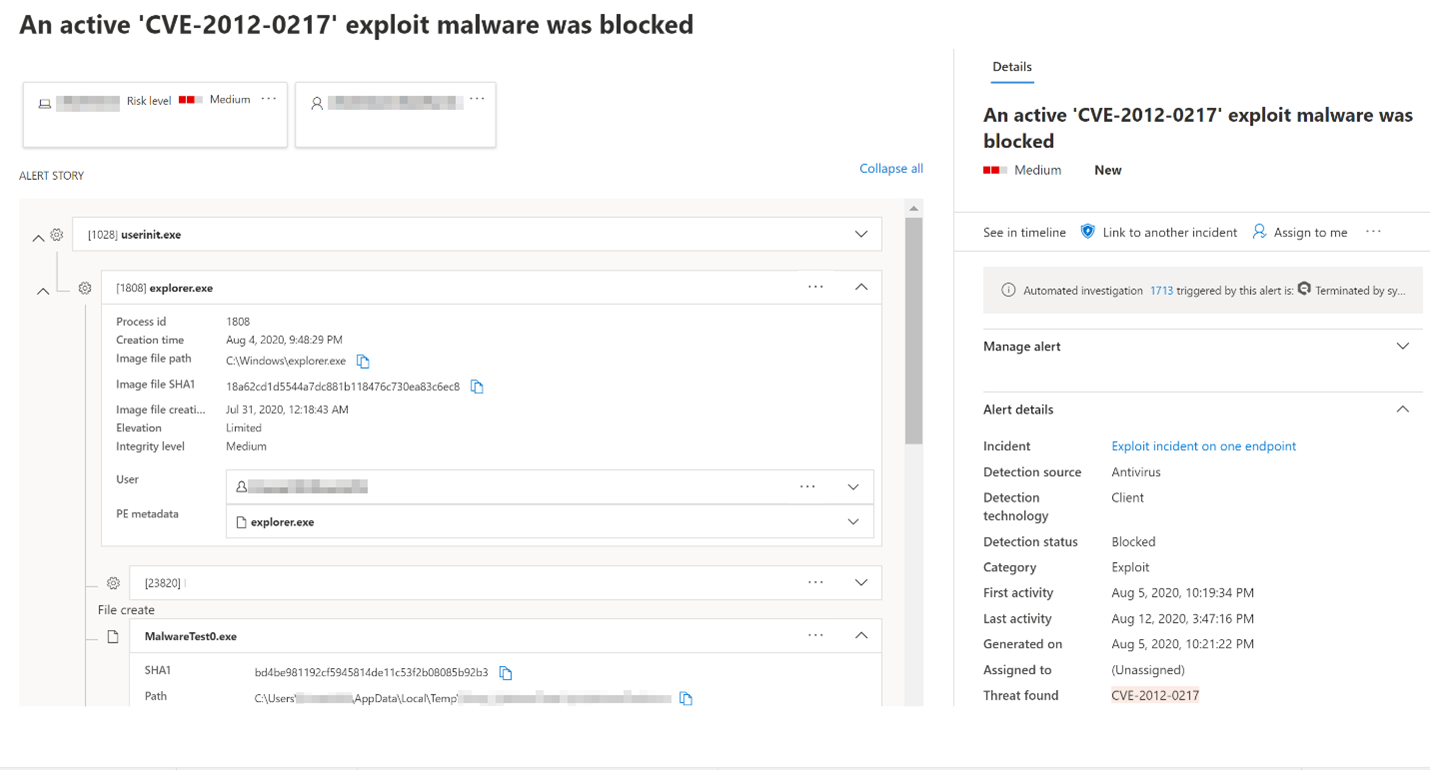

Cuando se activa EDR en modo de bloque y se detecta un artefacto malintencionado, Defender para punto de conexión corrige ese artefacto. El equipo de operaciones de seguridad ve el estado de detección como Bloqueado o Impedido en el Centro de acciones, que aparece como acciones completadas. En la imagen siguiente se muestra una instancia de software no deseado que se detectó y corrigieron a través de EDR en modo de bloque:

Habilitación de EDR en modo de bloque

Importante

- Asegúrese de que se cumplen los requisitos antes de activar EDR en modo de bloque.

- Se requieren licencias del plan 2 de Defender para punto de conexión.

- A partir de la versión 4.18.2202.X de la plataforma, puede establecer EDR en modo de bloque para dirigirse a grupos de dispositivos específicos mediante Intune CSP. Puede seguir estableciendo EDR en modo de bloque para todo el inquilino en el portal de Microsoft Defender.

- EDR en modo de bloque se recomienda principalmente para los dispositivos que ejecutan Microsoft Defender Antivirus en modo pasivo (se instala una solución antivirus que no es de Microsoft y está activa en el dispositivo).

Portal de Microsoft Defender

Vaya al portal de Microsoft Defender (https://security.microsoft.com/) e inicie sesión.

Elija Configuración>Puntos de conexiónCaracterísticas avanzadas>generales>.

Desplácese hacia abajo y, a continuación, active Habilitar EDR en modo de bloque.

Intune

Para crear una directiva personalizada en Intune, consulte Implementación de OMA-URIs para dirigirse a un CSP a través de Intune y una comparación con el entorno local.

Para obtener más información sobre el CSP de Defender que se usa para EDR en modo de bloque, vea "Configuration/PassiveRemediation" en CSP de Defender.

Directiva de grupo

Puede usar directiva de grupo para habilitar EDR en modo de bloque.

En el equipo de administración de directivas de grupo, abra la Consola de administración de directivas de grupo.

Haga clic con el botón derecho en el objeto directiva de grupo que desea configurar y, a continuación, seleccione Editar.

En el Editor Administración de directiva de grupo vaya a Configuración del equipo y, a continuación, seleccione Plantillas administrativas.

Expanda el árbol a componentes> de Windows Microsoft DefenderCaracterísticasdel antivirus>.

Haga doble clic en Habilitar EDR en modo de bloque y establezca la opción en Habilitado.

Seleccione Aceptar.

Requisitos de EDR en modo de bloque

En la tabla siguiente se enumeran los requisitos de EDR en modo de bloque:

| Requisito | Detalles |

|---|---|

| Permissions | Debe tener asignado el rol Administrador global o Administrador de seguridad en Microsoft Entra ID. Para obtener más información, consulte Permisos básicos. |

| Sistema operativo | Los dispositivos deben ejecutar una de las siguientes versiones de Windows: - Windows 11 - Windows 10 (todas las versiones) - Windows Server 2019 o posterior - Windows Server, versión 1803 o posterior - Windows Server 2016 y Windows Server 2012 R2 (con la nueva solución de cliente unificada) |

| plan 2 de Microsoft Defender para punto de conexión | Los dispositivos deben incorporarse a Defender para punto de conexión. Consulte los siguientes artículos: - Requisitos mínimos para Microsoft Defender para punto de conexión - Incorporación de dispositivos y configuración de funcionalidades de Microsoft Defender para punto de conexión - Incorporación de servidores Windows al servicio Defender para punto de conexión - Nuevas funciones de Windows Server 2012 R2 y 2016 en la solución unificada moderna (Consulte ¿Se admite EDR en modo de bloque en Windows Server 2016 y Windows Server 2012 R2?) |

| Antivirus de Microsoft Defender | Los dispositivos deben tener Microsoft Defender Antivirus instalado y en ejecución en modo activo o pasivo. Confirme Microsoft Defender Antivirus está en modo activo o pasivo. |

| Protección entregada en la nube | Microsoft Defender Antivirus debe configurarse para que la protección proporcionada en la nube esté habilitada. |

| Microsoft Defender plataforma antivirus | Los dispositivos deben estar actualizados. Para confirmar que, con PowerShell, ejecute el cmdlet Get-MpComputerStatus como administrador. En la línea AMProductVersion , debería ver la versión 4.18.2001.10 o posterior. Para obtener más información, consulte Administrar actualizaciones de Antivirus de Microsoft Defender y aplicar bases de referencia. |

| Microsoft Defender motor antivirus | Los dispositivos deben estar actualizados. Para confirmar que, con PowerShell, ejecute el cmdlet Get-MpComputerStatus como administrador. En la línea AMEngineVersion , debería ver 1.1.16700.2 o superior. Para obtener más información, consulte Administrar actualizaciones de Antivirus de Microsoft Defender y aplicar bases de referencia. |

Importante

Para obtener el mejor valor de protección, asegúrese de que la solución antivirus está configurada para recibir actualizaciones periódicas y características esenciales, y de que las exclusiones están configuradas. EDR en modo de bloque respeta las exclusiones definidas para Microsoft Defender Antivirus, pero no los indicadores definidos para Microsoft Defender para punto de conexión.

Microsoft recomienda utilizar roles con la menor cantidad de permisos. Esto ayuda a mejorar la seguridad de la organización. Administrador global es un rol con muchos privilegios que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

Vea también

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.