Prueba piloto e implementación de Defender para Office 365

Se aplica a:

- Microsoft Defender XDR

En este artículo se proporciona un flujo de trabajo para probar e implementar Microsoft Defender para Office 365 en su organización. Puede usar estas recomendaciones para incorporar Microsoft Defender para Office 365 como una herramienta de ciberseguridad individual o como parte de una solución de un extremo a otro con Microsoft Defender XDR.

En este artículo se supone que tiene un inquilino de Producción de Microsoft 365 y que está pilotando e implementando Microsoft Defender para Office 365 en este entorno. Esta práctica mantendrá cualquier configuración y personalización que configure durante el piloto para la implementación completa.

Defender para Office 365 contribuye a una arquitectura de confianza cero al ayudar a evitar o reducir los daños empresariales de una infracción. Para obtener más información, consulte Prevención o reducción de daños empresariales de un escenario empresarial de vulneración en el marco de adopción de Confianza cero de Microsoft.

Implementación de un extremo a otro para XDR de Microsoft Defender

Este es el artículo 3 de 6 de una serie para ayudarle a implementar los componentes de XDR de Microsoft Defender, incluida la investigación y la respuesta a incidentes.

Artículos de esta serie:

| Fase | Vínculo |

|---|---|

| R. Iniciar el piloto | Iniciar el piloto |

| B. Piloto e implementación de componentes XDR de Microsoft Defender | - Prueba piloto e implementación de Defender for Identity - Piloto e implementación de Defender para Office 365 (este artículo) - Piloto e implementación de Defender para punto de conexión - Prueba piloto e implementación de Microsoft Defender para aplicaciones en la nube |

| C. Investigar y responder a amenazas | Práctica de la investigación y respuesta a incidentes |

Piloto e implementación del flujo de trabajo para Defender para Office 365

En el diagrama siguiente se muestra un proceso común para implementar un producto o servicio en un entorno de TI.

Empiece por evaluar el producto o servicio y cómo funcionará dentro de su organización. A continuación, pilote el producto o servicio con un subconjunto adecuadamente pequeño de la infraestructura de producción para pruebas, aprendizaje y personalización. A continuación, aumente gradualmente el ámbito de la implementación hasta que se cubra toda la infraestructura o la organización.

Este es el flujo de trabajo para pilotar e implementar Defender para Office 365 en el entorno de producción.

Siga estos pasos:

- Auditoría y comprobación del registro MX público

- Auditar dominios aceptados

- Auditoría de conectores de entrada

- Activación de la evaluación

- Creación de grupos piloto

- Configuración de la protección

- Probar las funcionalidades

Estos son los pasos recomendados para cada fase de implementación.

| Fase de implementación | Descripción |

|---|---|

| Calcular | Realice la evaluación de productos para Defender para Office 365. |

| Piloto | Realice los pasos 1 a 7 para los grupos piloto. |

| Implementación completa | Configure los grupos de usuarios piloto en el paso 5 o agregue grupos de usuarios para expandirse más allá del piloto y, finalmente, incluya todas las cuentas de usuario. |

Arquitectura y requisitos de Defender para Office 365

En el diagrama siguiente se muestra la arquitectura de línea base para Microsoft Defender para Office 365, que puede incluir una puerta de enlace SMTP de terceros o una integración local. Los escenarios de coexistencia híbrida (es decir, los buzones de producción son locales y en línea) requieren configuraciones más complejas y no se tratan en este artículo ni en las instrucciones de evaluación.

En la tabla siguiente se describe esta ilustración.

| Llamada | Descripción |

|---|---|

| 1 | El servidor host para el remitente externo normalmente realiza una búsqueda dns pública para un registro MX, que proporciona el servidor de destino para retransmitir el mensaje. Esta referencia puede ser Exchange Online (EXO) directamente o una puerta de enlace SMTP configurada para retransmitir en EXO. |

| 2 | Exchange Online Protection negocia y valida la conexión entrante e inspecciona los encabezados de mensaje y el contenido para determinar qué directivas, etiquetado o procesamiento adicionales son necesarios. |

| 3 | Exchange Online se integra con Microsoft Defender para Office 365 para ofrecer protección contra amenazas, mitigación y corrección más avanzadas. |

| 4 | Un mensaje que no es malintencionado, bloqueado o en cuarentena se procesa y entrega al destinatario en EXO, donde se evalúan y desencadenan las preferencias del usuario relacionadas con el correo no deseado, las reglas de buzón u otra configuración. |

| 5 | La integración con Active Directory local se puede habilitar mediante Microsoft Entra Connect para sincronizar y aprovisionar cuentas y objetos habilitados para correo en Microsoft Entra ID y, en última instancia, Exchange Online. |

| 6 | Al integrar un entorno local, se recomienda usar un servidor exchange para la administración y administración admitidas de atributos, configuraciones y configuraciones relacionados con el correo. |

| 7 | Microsoft Defender para Office 365 comparte señales a Microsoft Defender XDR para la detección y respuesta extendidas (XDR). |

La integración local es común pero opcional. Si el entorno es solo en la nube, esta guía también funciona para usted.

Una prueba piloto de producción o evaluación correcta de Defender para Office 365 requiere los siguientes requisitos previos:

- Todos los buzones de correo de destinatario están actualmente en Exchange Online.

- El registro MX público se resuelve directamente en EOP o en una puerta de enlace de protocolo simple de transferencia de correo (SMTP) de terceros que, a continuación, retransmite el correo electrónico externo entrante directamente a EOP.

- El dominio de correo electrónico principal está configurado como autoritativo en Exchange Online.

- Implementó y configuró correctamente el bloqueo perimetral basado en directorios (DBEB) según corresponda. Para obtener más información, vea Usar Directory-Based bloqueo perimetral para rechazar los mensajes enviados a destinatarios no válidos.

Importante

Si estos requisitos no son aplicables o sigue en un escenario de coexistencia híbrida, una evaluación de Microsoft Defender para Office 365 puede requerir configuraciones más complejas o avanzadas que no se tratan completamente en esta guía.

Paso 1: Auditar y comprobar el registro MX público

Para evaluar de forma eficaz Microsoft Defender para Office 365, es importante que el correo electrónico externo entrante se transmita a través de la instancia de Exchange Online Protection (EOP) asociada al inquilino.

- En el Portal de administración de M365 en https://admin.microsoft.com, expanda ... Mostrar todo si es necesario, expanda Configuración y, a continuación, seleccione Dominios. O bien, para ir directamente a la página Dominios , use https://admin.microsoft.com/Adminportal/Home#/Domains.

- En la página Dominios , seleccione el dominio de correo electrónico comprobado haciendo clic en cualquier lugar de la entrada que no sea la casilla.

- En el control flotante de detalles del dominio que se abre, seleccione la pestaña Registros DNS . Anote el registro MX que se genera y asigna a su inquilino de EOP.

- Acceda a la zona DNS externa (pública) y compruebe el registro MX principal asociado al dominio de correo electrónico:

- Si el registro MX público coincide actualmente con la dirección EOP asignada (por ejemplo, contoso-com.mail.protection.outlook.com), no se deben requerir más cambios de enrutamiento.

- Si el registro MX público se resuelve actualmente en una puerta de enlace SMTP local o de terceros, es posible que se requieran configuraciones de enrutamiento adicionales.

- Si el registro MX público se resuelve actualmente en Exchange local, es posible que todavía esté en un modelo híbrido en el que algunos buzones de correo de destinatario aún no se hayan migrado a EXO.

Paso 2: Auditar dominios aceptados

- En el Centro de administración de Exchange (EAC) en https://admin.exchange.microsoft.com, expanda Flujo de correo y, a continuación, haga clic en Dominios aceptados. O bien, para ir directamente a la página Dominios aceptados , use https://admin.exchange.microsoft.com/#/accepteddomains.

- En la página Dominios aceptados , anote el valor de Tipo de dominio del dominio de correo electrónico principal.

- Si el tipo de dominio está establecido en Autoritativo, se supone que todos los buzones de correo de destinatario de su organización residen actualmente en Exchange Online.

- Si el tipo de dominio está establecido en InternalRelay, es posible que todavía esté en un modelo híbrido en el que algunos buzones de correo de destinatario siguen residiendo en el entorno local.

Paso 3: Auditoría de conectores de entrada

- En el Centro de administración de Exchange (EAC) en https://admin.exchange.microsoft.com, expanda Flujo de correoy, a continuación, haga clic en Conectores. O bien, para ir directamente a la página Conectores, use https://admin.exchange.microsoft.com/#/connectors.

- En la página Conectores , anote los conectores con la siguiente configuración:

- El valor From es una organización de asociados que podría correlacionarse con una puerta de enlace SMTP de terceros.

- El valor De es Su organización que podría indicar que sigue en un escenario híbrido.

Paso 4: Activar la evaluación

Siga estas instrucciones para activar la evaluación de Microsoft Defender para Office 365 desde el portal de Microsoft Defender.

Para obtener información detallada, vea Probar Microsoft Defender para Office 365.

En el portal de Microsoft Defender en https://security.microsoft.com, expanda Correo electrónico & colaboración> , seleccione Directivas & reglas> , seleccione Directivas> de amenazas desplácese hacia abajo hasta la sección Otros y, a continuación, seleccione Modo de evaluación. O bien, para ir directamente a la página Modo de evaluación , use https://security.microsoft.com/atpEvaluation.

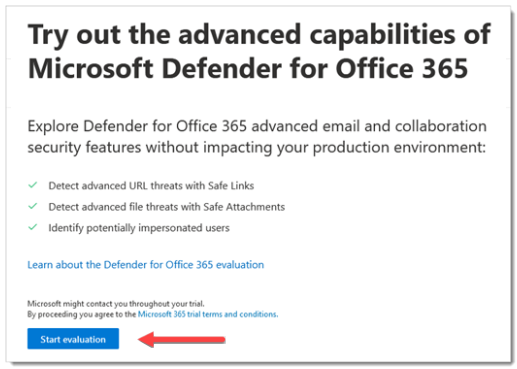

En la página Modo de evaluación , haga clic en Iniciar evaluación.

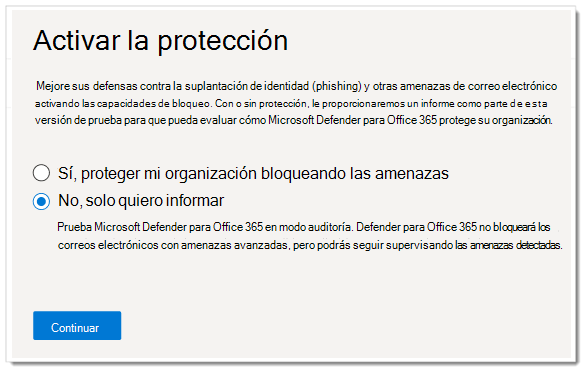

En el cuadro de diálogo Activar protección , seleccione No, Solo quiero informes y, a continuación, haga clic en Continuar.

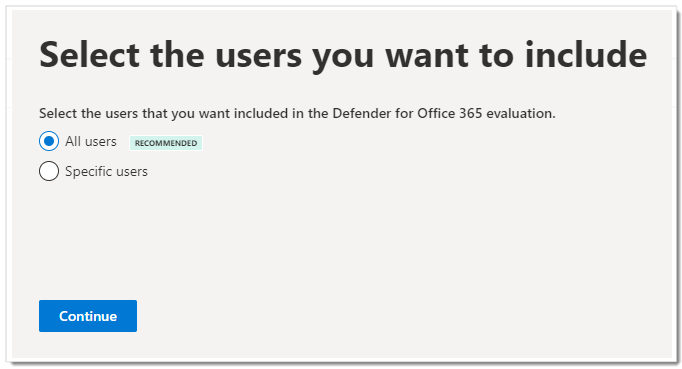

En el cuadro de diálogo Seleccionar los usuarios que desea incluir , seleccione Todos los usuarios y, a continuación, haga clic en Continuar.

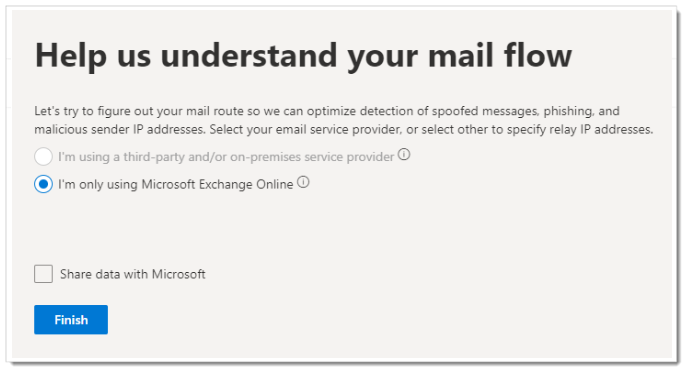

En el cuadro de diálogo Help us understand your mail flow (Ayudarnos a comprender el flujo de correo ), se selecciona automáticamente una de las siguientes opciones en función de la detección del registro MX para su dominio:

Solo uso Microsoft Exchange Online: los registros MX de su dominio apuntan a Microsoft 365. No queda nada que configurar, por lo que haga clic en Finalizar.

Estoy usando un proveedor de servicios local o de terceros: en las próximas pantallas, seleccione el nombre del proveedor junto con el conector de entrada que acepta correo de esa solución. También decide si necesita una regla de flujo de correo de Exchange Online (también conocida como regla de transporte) que omita el filtrado de correo no deseado para los mensajes entrantes desde el dispositivo o servicio de protección de terceros. Cuando haya terminado, haga clic en Finalizar.

Paso 5: Creación de grupos piloto

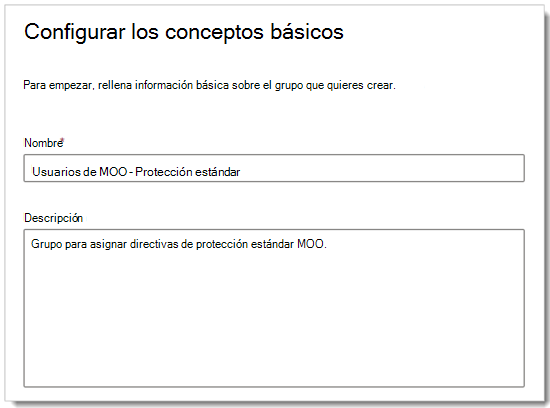

Al pilotar Microsoft Defender para Office 365, puede optar por probar usuarios específicos antes de habilitar y aplicar directivas para toda la organización. La creación de grupos de distribución puede ayudar a administrar los procesos de implementación. Por ejemplo, cree grupos como Defender para usuarios de Office 365 - Protección estándar, Usuarios de Defender para Office 365 - Protección estricta, Usuarios de Defender para Office 365 - Protección personalizada o Usuarios de Defender para Office 365 - Excepciones.

Es posible que no sea evidente por qué "Estándar" y "Estricto" son los términos usados para estos grupos, pero eso quedará claro cuando explore más sobre los valores preestablecidos de seguridad de Defender para Office 365. Los grupos de nombres "personalizados" y "excepciones" hablan por sí mismos, y aunque la mayoría de los usuarios deben estar bajo estándares y estrictos, los grupos personalizados y de excepciones recopilarán datos valiosos para usted con respecto a la administración de riesgos.

Los grupos de distribución se pueden crear y definir directamente en Exchange Online o sincronizarse desde Active Directory local.

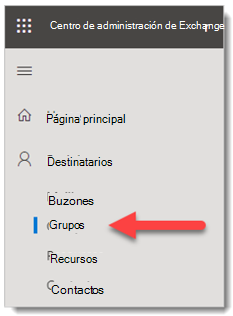

Inicie sesión en el Centro de administración de Exchange (EAC) con https://admin.exchange.microsoft.com una cuenta a la que se le haya concedido el rol De administrador de destinatarios o que se le hayan delegado permisos de administración de grupos.

Vaya a Grupos de destinatarios>.

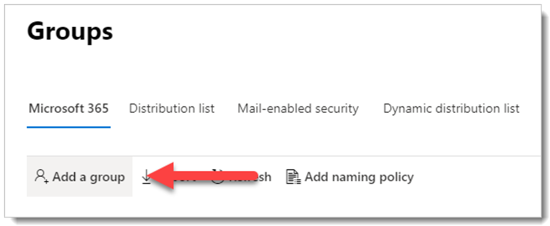

En la página Grupos , seleccione

Agregue un grupo.

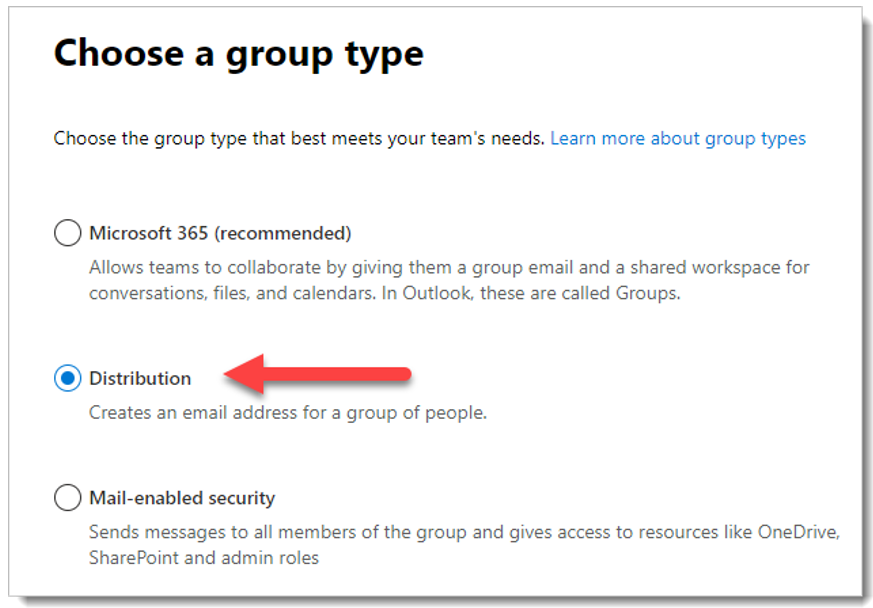

Agregue un grupo.En Tipo de grupo, seleccione Distribución y, a continuación, haga clic en Siguiente.

Asigne al grupo un nombre y una descripción opcional y, a continuación, haga clic en Siguiente.

En las páginas restantes, asigne un propietario, agregue miembros al grupo, establezca la dirección de correo electrónico, las restricciones de unirse a la salida y otras configuraciones.

Paso 6: Configurar la protección

Algunas funcionalidades de Defender para Office 365 están configuradas y activadas de forma predeterminada, pero es posible que las operaciones de seguridad quieran aumentar el nivel de protección del valor predeterminado.

Algunas funcionalidades aún no están configuradas. Tiene las siguientes opciones para configurar la protección (que son fáciles de cambiar más adelante):

Asignar usuarios a directivas de seguridad preestablecidas: las directivas de seguridad preestablecidas son el método recomendado para asignar rápidamente un nivel uniforme de protección en todas las funcionalidades. Puede elegir entre Protección estándar o estricta . La configuración de Estándar y Estricto se describe en las tablas aquí. Las diferencias entre Estándar y Estricto se resumen en la tabla aquí.

Las ventajas de las directivas de seguridad preestablecidas son proteger grupos de usuarios lo antes posible mediante la configuración recomendada de Microsoft en función de las observaciones de los centros de datos. A medida que se agregan nuevas funcionalidades de protección y a medida que cambia el panorama de seguridad, la configuración de las directivas de seguridad preestablecidas se actualiza automáticamente a nuestra configuración recomendada.

La desventaja de las directivas de seguridad preestablecidas es que no se puede personalizar prácticamente ninguna de las opciones de seguridad de las directivas de seguridad preestablecidas (por ejemplo, no se puede cambiar una acción de entrega a correo no deseado a cuarentena o viceversa). La excepción son entradas y excepciones opcionales para la suplantación de usuario y la protección de suplantación de dominio, que debe configurar manualmente.

Además, tenga en cuenta que las directivas de seguridad preestablecidas siempre se aplican antes que las directivas personalizadas. Por lo tanto, si desea crear y usar directivas personalizadas, deberá excluir a los usuarios de esas directivas personalizadas de las directivas de seguridad preestablecidas.

Configurar directivas de protección personalizadas: si prefiere configurar el entorno usted mismo, compare los valores predeterminados, Estándar y Estricto en Configuración recomendada para la seguridad de EOP y Microsoft Defender para Office 365. Mantenga una hoja de cálculo en la que se desvía la compilación personalizada.

También puede usar el analizador de configuración para comparar la configuración de las directivas personalizadas con los valores Estándar y Estricto.

Para obtener información detallada sobre cómo elegir directivas de seguridad preestablecidas frente a directivas personalizadas, consulte Determinación de la estrategia de directiva de protección.

Asignación de directivas de seguridad preestablecidas

Se recomienda empezar con las directivas de seguridad preestablecidas en EOP y Defender para Office 365 rápidamente mediante la asignación a usuarios piloto específicos o grupos definidos como parte de la evaluación. Las directivas preestablecidas ofrecen una plantilla de protección estándar de línea base o una plantilla de protección estricta más agresiva, que se puede asignar de forma independiente.

Por ejemplo, se podría aplicar una condición EOP para las evaluaciones piloto si los destinatarios son miembros de un grupo de protección estándar de EOP definido y, a continuación, se administran agregando cuentas al grupo o quitando la cuenta del mismo.

Del mismo modo, se podría aplicar una condición de Defender para Office 365 para evaluaciones piloto si los destinatarios son miembros de un grupo definido de Protección estándar de Defender para Office 365 y, a continuación, se administran agregando o quitando cuentas a través del grupo.

Para obtener instrucciones completas, consulte Uso del portal de Microsoft Defender para asignar directivas de seguridad preestablecidas Estándar y Estricta a los usuarios.

Configuración de directivas de protección personalizadas

Las plantillas de directiva predefinidas de Standard o Strict Defender para Office 365 proporcionan a los usuarios piloto la protección de línea base recomendada. Sin embargo, también puede crear y asignar directivas de protección personalizadas como parte de la evaluación.

Es importante tener en cuenta la precedencia que tienen estas directivas de protección cuando se aplican y aplican, como se explica en Orden de prioridad para las directivas de seguridad preestablecidas y otras directivas.

La explicación y tabla de Configuración de directivas de protección proporciona una referencia práctica para lo que necesita configurar.

Paso 7: Probar funcionalidades

Ahora que el piloto está configurado y configurado, resulta útil familiarizarse con las herramientas de generación de informes, supervisión y simulación de ataques que son exclusivas de Microsoft Defender para Microsoft 365.

| Funcionalidad | Descripción | Más información |

|---|---|---|

| Explorador de amenazas | El Explorador de amenazas es una herramienta eficaz casi en tiempo real para ayudar a los equipos de operaciones de seguridad a investigar y responder a amenazas y muestra información sobre malware detectado y suplantación de identidad (phishing) en el correo electrónico y los archivos de Office 365, así como otras amenazas y riesgos de seguridad para su organización. | Acerca del Explorador de amenazas |

| Aprendizaje de simulación de ataque | Puede usar el entrenamiento de simulación de ataques en el portal de Microsoft Defender para ejecutar escenarios de ataque realistas en su organización, lo que le ayudará a identificar y encontrar usuarios vulnerables antes de que un ataque real afecte a su entorno. | Introducción al uso de aprendizaje de simulación de ataques |

| Panel informes | En el menú de navegación izquierdo, haga clic en Informes y expanda el encabezado Correo electrónico & colaboración. Los informes de colaboración de correo electrónico & se tratan de detectar tendencias de seguridad, algunas de las cuales le permitirán realizar acciones (a través de botones como "Ir a envíos") y otras que mostrarán tendencias. Estas métricas se generan automáticamente. | Visualización de informes de seguridad de correo electrónico en el portal de Microsoft Defender Ver informes de Defender para Office 365 en el portal de Microsoft Defender |

Integración de SIEM

Puede integrar Defender para Office 365 con Microsoft Sentinel o un servicio genérico de administración de eventos e información de seguridad (SIEM) para habilitar la supervisión centralizada de alertas y actividades desde aplicaciones conectadas. Con Microsoft Sentinel, puede analizar de forma más completa los eventos de seguridad en toda la organización y crear cuadernos de estrategias para obtener una respuesta eficaz e inmediata.

Microsoft Sentinel incluye un conector de Defender para Office 365. Para obtener más información, consulte Conexión de alertas desde Microsoft Defender para Office 365.

Microsoft Defender para Office 365 también se puede integrar en otras soluciones SIEM mediante la API de administración de actividad de Office 365. Para obtener información sobre la integración con sistemas SIEM genéricos, consulte Integración siem genérica.

Paso siguiente

Incorpore la información de la Guía de operaciones de seguridad de Microsoft Defender para Office 365 en los procesos de SecOps.

Paso siguiente para la implementación de un extremo a otro de Microsoft Defender XDR

Continúe con la implementación de un extremo a otro de Microsoft Defender XDR con Piloto e implemente Defender para punto de conexión.

Sugerencia

¿Desea obtener más información? Interactúe con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Comunidad tecnológica XDR de Microsoft Defender.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de