Pilotar e implementar Microsoft Defender XDR

Se aplica a:

- Microsoft Defender XDR

Esta serie de artículos le guiará por todo el proceso de piloto de los componentes de Microsoft Defender XDR en el inquilino de producción para que pueda evaluar sus características y funcionalidades y, a continuación, completar la implementación en toda la organización.

Una solución de detección y respuesta eXtended (XDR) es un paso adelante en la ciberseguridad, ya que toma los datos de amenazas de los sistemas que se aislaron una vez y los unifica para que pueda ver patrones y actuar sobre sospechas de ciberataques más rápido.

Microsoft Defender XDR:

Es una solución XDR que combina la información sobre ciberataques para identidades, puntos de conexión, correo electrónico y aplicaciones en la nube en un solo lugar. Aprovecha la inteligencia artificial (IA) y la automatización para detener automáticamente algunos tipos de ataques y corregir los recursos afectados a un estado seguro.

Es un conjunto de defensa empresarial basado en la nube, unificado, previo y posterior a la vulneración. Coordina la prevención, la detección, la investigación y la respuesta entre identidades, puntos de conexión, correo electrónico, aplicaciones en la nube y sus datos.

Contribuye a una arquitectura de Confianza cero sólida proporcionando protección y detección de amenazas. Ayuda a evitar o reducir los daños empresariales de una infracción. Para obtener más información, consulte Implementación de la protección contra amenazas y el escenario empresarial XDR en el marco de adopción de Microsoft Confianza cero.

Microsoft Defender XDR componentes y arquitectura

En esta tabla se enumeran los componentes de Microsoft Defender XDR.

| Componente | Descripción | Más información |

|---|---|---|

| Microsoft Defender for Identity | Usa señales del Active Directory local Servicios de dominio (AD DS) y Servicios de federación de Active Directory (AD FS) (AD FS) para identificar, detectar e investigar amenazas avanzadas, identidades en peligro y acciones internas malintencionadas dirigidas a su organización. | ¿Qué es Microsoft Defender for Identity? |

| Exchange Online Protection | Servicio de filtrado y retransmisión SMTP nativo basado en la nube que ayuda a proteger su organización contra el correo no deseado y el malware. | Introducción a Exchange Online Protection (EOP): Office 365 |

| Microsoft Defender para Office 365 | Protege a su organización frente a amenazas malintencionadas planteadas por mensajes de correo electrónico, vínculos (direcciones URL) y herramientas de colaboración. | Microsoft Defender para Office 365: Office 365 |

| Microsoft Defender para punto de conexión | Una plataforma unificada para la protección de dispositivos, la detección posterior a la vulneración, la investigación automatizada y la respuesta recomendada. | Microsoft Defender para punto de conexión: seguridad de Windows |

| Microsoft Defender for Cloud Apps | Una solución completa entre SaaS que ofrece visibilidad profunda, controles de datos seguros y protección contra amenazas mejorada para las aplicaciones en la nube. | ¿Qué es Defender for Cloud Apps? |

| Protección de Microsoft Entra ID | Evalúa los datos de riesgo de miles de millones de intentos de inicio de sesión y usa estos datos para evaluar el riesgo de cada inicio de sesión en el inquilino. Estos datos los usa Microsoft Entra ID para permitir o impedir el acceso a la cuenta, en función de cómo se configuren las directivas de acceso condicional. Protección de Microsoft Entra ID es independiente de Microsoft Defender XDR y se incluye con licencias de Microsoft Entra ID P2. | ¿Qué es Identity Protection? |

En esta ilustración se muestra la arquitectura y la integración de componentes de Microsoft Defender XDR.

En esta ilustración:

- Microsoft Defender XDR combina las señales de todos los componentes de Defender para proporcionar XDR entre dominios. Esto incluye una cola de incidentes unificada, respuesta automatizada para detener ataques, recuperación automática (para dispositivos en peligro, identidades de usuario y buzones), búsqueda entre amenazas y análisis de amenazas.

- Microsoft Defender para Office 365 protege su organización contra las amenazas malintencionadas ocultas en mensajes de correo electrónico, vínculos (direcciones URL) y herramientas de colaboración. Comparte señales resultantes de estas actividades con Microsoft Defender XDR. Exchange Online Protection (EOP) se integra para proporcionar protección de un extremo a otro para el correo electrónico entrante y los datos adjuntos.

- Microsoft Defender for Identity recopila señales de controladores de dominio y servidores de AD DS que ejecutan AD FS y AD CS. Usa estas señales para proteger el entorno de identidad híbrida, incluida la protección contra los hackers que usan cuentas en peligro para moverse lateralmente entre estaciones de trabajo en el entorno local.

- Microsoft Defender para punto de conexión recopila señales de y protege los dispositivos administrados por su organización.

- Microsoft Defender for Cloud Apps recopila señales del uso que hace su organización de las aplicaciones en la nube y protege los datos que fluyen entre el entorno de TI y estas aplicaciones, incluidas las aplicaciones en la nube autorizadas y no autorizadas.

- Protección de Microsoft Entra ID evalúa los datos de riesgo de miles de millones de intentos de inicio de sesión y usa estos datos para evaluar el riesgo de cada inicio de sesión en el inquilino. Estos datos los usa Microsoft Entra ID para permitir o impedir el acceso a la cuenta en función de las condiciones y restricciones de las directivas de acceso condicional. Protección de Microsoft Entra ID es independiente de Microsoft Defender XDR y se incluye con licencias de Microsoft Entra ID P2.

componentes de Microsoft Defender XDR e integración siem

Puede integrar componentes de Microsoft Defender XDR con Microsoft Sentinel o un servicio genérico de administración de eventos e información de seguridad (SIEM) para habilitar la supervisión centralizada de alertas y actividades de aplicaciones conectadas.

Microsoft Sentinel es una solución nativa de la nube que proporciona siem y capacidades de orquestación, automatización y respuesta (SOAR) de seguridad. Juntos, los componentes Microsoft Sentinel y Microsoft Defender XDR proporcionan una solución completa para ayudar a las organizaciones a defenderse frente a ataques modernos.

Microsoft Sentinel incluye conectores para componentes de Microsoft Defender. Esto le permite no solo obtener visibilidad sobre las aplicaciones en la nube, sino también obtener análisis sofisticados para identificar y combatir ciberamenazas y controlar cómo viajan los datos. Para obtener más información, consulte Introducción a la integración de Microsoft Defender XDR y Microsoft Sentinel y Pasos de integración para Microsoft Sentinel y Microsoft Defender XDR.

Para obtener más información sobre SOAR en Microsoft Sentinel (incluidos los vínculos a cuadernos de estrategias en el repositorio de GitHub Microsoft Sentinel), consulte Automatización de la respuesta a amenazas con cuadernos de estrategias en Microsoft Sentinel.

Para obtener información sobre la integración con sistemas SIEM de terceros, consulte Integración siem genérica.

Microsoft Defender XDR y un ejemplo de ataque de ciberseguridad

En este diagrama se muestra un ciberataque común y los componentes de Microsoft Defender XDR que ayudan a detectarlo y corregirlo.

El ciberataque comienza con un correo electrónico de suplantación de identidad que llega a la Bandeja de entrada de un empleado de su organización, que abre sin saberlo los datos adjuntos del correo electrónico. Este archivo adjunto instala malware, lo que puede dar lugar a una cadena de intentos de ataque que puede dar lugar al robo de datos confidenciales.

En la ilustración:

- Exchange Online Protection, parte de Microsoft Defender para Office 365, puede detectar el correo electrónico de suplantación de identidad (phishing) y usar reglas de flujo de correo (también conocidas como reglas de transporte) para asegurarse de que nunca llega a la Bandeja de entrada de un usuario.

- Defender para Office 365 usa Datos adjuntos seguros para probar los datos adjuntos y determinar que son dañinos, por lo que el correo que llega no es accionable por el usuario o las directivas impiden que llegue el correo.

- Defender para punto de conexión detecta vulnerabilidades de dispositivo y red que, de lo contrario, podrían aprovecharse para los dispositivos administrados por su organización.

- Defender for Identity toma nota de cambios repentinos en la cuenta de usuario local, como la escalación de privilegios o el movimiento lateral de alto riesgo. También informa sobre problemas de identidad que se aprovechan fácilmente, como la delegación de Kerberos sin restricciones, para que el equipo de seguridad lo corrija.

- Microsoft Defender for Cloud Apps detecta comportamientos anómalos, como viajes imposibles, acceso a credenciales y descarga inusual, uso compartido de archivos o actividad de reenvío de correo, y los informa al equipo de seguridad.

Proceso piloto e implementación para Microsoft Defender XDR

Microsoft recomienda habilitar los componentes de Microsoft 365 Defender en el orden siguiente.

| Fase | Vínculo |

|---|---|

| R. Iniciar el piloto | Iniciar el piloto |

| B. Piloto e implementación de componentes de Microsoft Defender XDR |

-

Prueba piloto e implementación de Defender for Identity - Pilotar e implementar Defender para Office 365 - Piloto e implementación de Defender para punto de conexión - Pilotar e implementar Microsoft Defender for Cloud Apps |

| C. Investigar y responder a amenazas | Práctica de la investigación y respuesta a incidentes |

Este orden está diseñado para aprovechar el valor de las funcionalidades rápidamente en función de cuánto esfuerzo se requiere normalmente para implementar y configurar las funcionalidades. Por ejemplo, Defender para Office 365 se pueden configurar en menos tiempo del necesario para inscribir dispositivos en Defender para punto de conexión. Dé prioridad a los componentes para satisfacer sus necesidades empresariales.

Iniciar el piloto

Microsoft recomienda iniciar el piloto en la suscripción de producción existente de Microsoft 365 para obtener información real inmediatamente y ajustar la configuración para que funcione frente a las amenazas actuales en el inquilino de Microsoft 365. Una vez que haya adquirido experiencia y esté cómodo con la plataforma, simplemente expanda el uso de cada componente, de uno en uno, a la implementación completa.

Una alternativa es configurar el entorno de Microsoft Defender XDR laboratorio de prueba. Sin embargo, este entorno no mostrará ninguna información de ciberseguridad real, como amenazas o ataques en el inquilino de Producción de Microsoft 365 mientras está realizando pruebas piloto y no podrá mover la configuración de seguridad de este entorno al inquilino de producción.

Uso de licencias de prueba de Microsoft 365 E5

Si no tiene Microsoft 365 E5 y desea aprovechar Microsoft 365 E5 licencias de prueba para el piloto:

Inicie sesión en el portal de administración de inquilinos de Microsoft 365 existente.

Seleccione Comprar servicios en el menú de navegación.

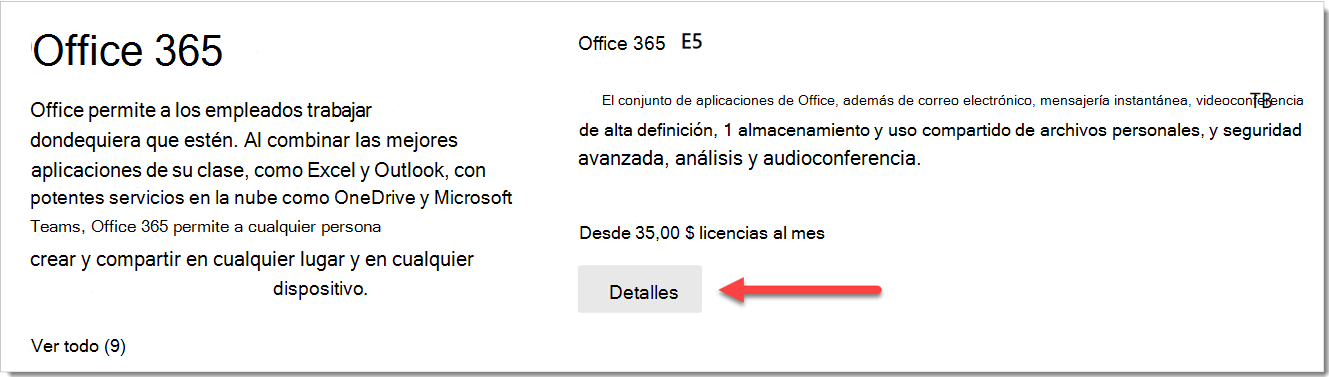

En la sección Office 365 seleccione Detalles en Office 365 E5 licencia.

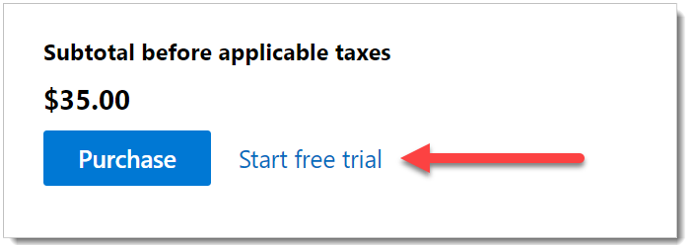

Seleccione Iniciar evaluación gratuita.

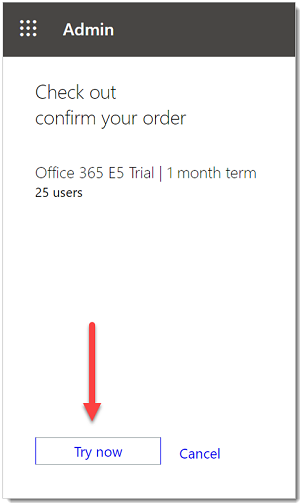

Confirme la solicitud y seleccione Probar ahora.

El piloto que usa licencias de prueba de Microsoft 365 E5 en el inquilino de producción existente le permitirá mantener cualquier configuración de seguridad y métodos cuando expire la prueba y compre licencias equivalentes.

Paso siguiente

Consulte Piloto e implementación de Microsoft Defender for Identity.

Sugerencia

¿Desea obtener más información? Participe con la comunidad de Seguridad de Microsoft en nuestra Tech Community: Tech Community de Microsoft Defender XDR.