Implementación de la protección contra amenazas y XDR

Como parte de la guía de adopción de Confianza cero, en este artículo se describe cómo proteger a su organización frente a ciberataques y sus posibles pérdidas de costo y reputación resultantes. Este artículo forma parte de la Evitar o reducir los daños empresariales de una infracción escenario empresarial y se centra en cómo crear una protección contra amenazas y una infraestructura de detección y respuesta eXtended (XDR) para detectar y frustrar ciberataques en curso y minimizar el daño empresarial de una infracción.

Para los elementos del Asumir vulneración principio rector de confianza cero:

Usar análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas

Se describe en este artículo.

Minimice el radio de explosión y el acceso a los segmentos

Descrito en el implementar la prevención de infracciones de seguridad y la infraestructura de recuperación artículo.

Compruebe el cifrado de extremo a extremo

Descrito en el implementar la prevención de infracciones de seguridad y la infraestructura de recuperación artículo.

En este artículo se supone que ya ha modernizado la posición de seguridad.

El ciclo de adopción para implementar la protección contra amenazas y XDR

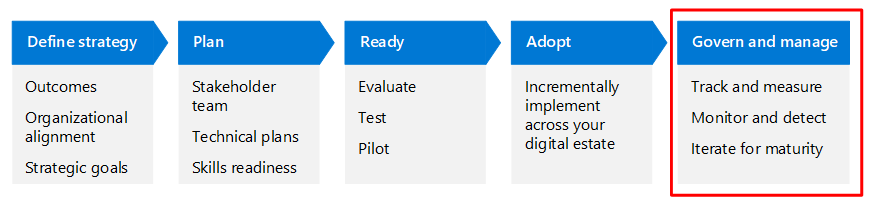

En este artículo se explica cómo implementar la protección contra amenazas y los elementos XDR de la Evitar o reducir los daños empresariales de una infracción escenario empresarial mediante las mismas fases de ciclo de vida que la Cloud Adoption Framework para Azure—Definir estrategia, planear, preparar, adoptar y administrar y administrar—, pero adaptada para Confianza cero.

La tabla siguiente es una versión accesible de la ilustración.

| Definición de la estrategia | Plan | Ready | Adoptar | Gobernanza y administración |

|---|---|---|---|---|

| Resultados Alineación de la organización Objetivos estratégicos |

Equipo de partes interesadas Planes técnicos Preparación de las aptitudes |

Evaluación Probar Piloto |

Implementación progresiva en toda la infraestructura digital | Seguimiento y medida Supervisión y detección Iteración con fines de madurez |

Obtenga más información sobre el ciclo de adopción de Confianza cero en Información general sobre el marco de adopción de Confianza cero.

Para obtener más información sobre el escenario empresarial "Evitar o reducir los daños empresariales de una brecha", consulte:

- La Información general

- Los elementos adicionales de implementar la prevención de infracciones de seguridad y la infraestructura de recuperación

Fase de definición de la estrategia

La Definir estrategia fase es fundamental para definir y formalizar nuestros esfuerzos – que formaliza el "Por qué?" de este escenario. En esta fase, comprenderá el escenario a través de perspectivas empresariales, de TI, operativas y estratégicas. Definirá los resultados con los que medir el éxito en el escenario, teniendo en cuenta que la seguridad es un proceso incremental e iterativo.

En este artículo se sugieren motivaciones y resultados pertinentes para muchas organizaciones. Use estas sugerencias para perfeccionar la estrategia de su organización en función de sus necesidades únicas.

Motivaciones para implementar la protección contra amenazas y XDR

Las motivaciones para implementar la protección contra amenazas y XDR son sencillas, pero diferentes partes de su organización tienen diferentes incentivos para realizar este trabajo. En la tabla siguiente se resumen algunas de estas motivaciones.

| Área | Motivaciones |

|---|---|

| Necesidades empresariales | Para evitar un impacto en la capacidad o interrupción de la capacidad de su organización de realizar actividades empresariales normales o mantenerse para el rescate, reduzca el costo del seguro cibernético y evite multas normativas. |

| Necesidades de TI | Para ayudar al equipo de operaciones de seguridad (SecOps) a crear y mantener un conjunto de herramientas de defensa integrado para proteger los recursos importantes para la empresa. La integración y los informes deben producirse en las clases y tecnologías de recursos y reducir el esfuerzo necesario para proporcionar resultados de seguridad predecibles. |

| Necesidades operativas | Para mantener los procesos empresariales funcionando a través de la detección proactiva y la respuesta a los ataques en tiempo real. |

| Necesidades estratégicas | Minimice los daños y costos de ataque y mantenga la reputación de su organización con los clientes y asociados. |

Resultados para implementar la protección contra amenazas y XDR

Aplicar el objetivo general de Confianza cero a "nunca confiar, comprobar siempre" agrega una capa significativa de protección a su entorno. Es importante tener claros los resultados que espera conseguir para poder lograr el equilibrio adecuado de protección para todos los equipos implicados. En la tabla siguiente se proporcionan objetivos y resultados sugeridos para implementar la protección contra amenazas y XDR.

| Objetivo | Resultado |

|---|---|

| Resultados empresariales | La protección contra amenazas da lugar a costos mínimos asociados a interrupciones empresariales, pagos de rescate o multas normativas. |

| Gobernanza | Las herramientas de protección contra amenazas y XDR se implementan y los procesos de SecOps se actualizan para el cambiante panorama de ciberseguridad, las amenazas que se encuentran y la automatización de la respuesta a incidentes. |

| Resistencia de la organización | Entre la prevención y la recuperación de brechas de seguridad y la protección contra amenazas proactiva, su organización puede recuperarse de un ataque rápidamente y evitar futuros ataques de ese tipo. |

| Seguridad | La protección contra amenazas se integra en sus directivas y requisitos de seguridad generales. |

Fase de planeamiento

Los planes de adopción convierten los principios de la estrategia de Confianza cero en un plan accionable. Los equipos colectivos pueden usar el plan de adopción para guiar los trabajos técnicos y alinearlos con la estrategia empresarial de la organización.

Las motivaciones y los resultados que defina, junto con los líderes empresariales y los equipos, respaldan la sección "¿Por qué?" para su organización y se convierten en la Estrella Norte para su estrategia. A continuación, viene la planificación técnica para lograr los objetivos.

La adopción técnica para implementar la protección contra amenazas y XDR implica:

Configurar el conjunto de herramientas de XDR proporcionadas por Microsoft para:

Realizar respuesta a incidentes para detectar y frustrar ataques.

Busque amenazas de forma proactiva.

Detectar y responder automáticamente a ataques conocidos.

Integración de XDR de Microsoft Defender y Microsoft Sentinel.

Definición de procesos y procedimientos de SecOps para la respuesta y recuperación de incidentes.

La implementación de la protección contra amenazas y XDR también implica algunas actividades relacionadas, entre las que se incluyen:

- Uso de las herramientas de XDR para supervisar los recursos críticos para la empresa y honeypot, que implementó en el artículo prevención y recuperación de infracciones de seguridad para atraer a los atacantes a mostrar su presencia antes de que puedan atacar los recursos reales.

- Evolucionando el equipo de SecOps para conocer los últimos ataques y sus métodos.

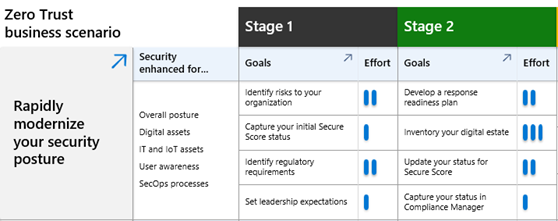

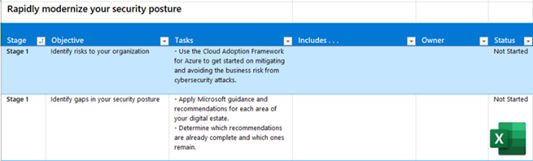

Muchas organizaciones pueden adoptar un enfoque de cuatro fases para estos objetivos de implementación, que se resume en la tabla siguiente.

| Fase 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Active las herramientas de XDR: - Defender para punto de conexión - Defender para Office 365 - Protección Microsoft Entra ID - Defender for Identity - Defender for Cloud Apps Investigación y respuesta a amenazas mediante XDR de Microsoft Defender |

Activación de Defender for Cloud Definición del proceso interno para SecOps Supervisión de recursos críticos para la empresa y honeypot con herramientas de XDR |

Activación de Defender para IoT Diseño de un área de trabajo de Microsoft Sentinel e ingesta de señales XDR Búsqueda de amenazas con Azure Sentinel, versión preliminar |

Evolución de SecOps como una materia en su organización Aprovechamiento de la automatización para reducir la carga en los analistas de SecOps |

Si este enfoque preconfigurado funciona para su organización, puede usar:

Esta presentación de PowerPoint descargable para presentar y realizar un seguimiento del progreso a través de estas fases y objetivos para los líderes empresariales y otras partes interesadas. Esta es la diapositiva de este escenario empresarial.

Este libro de Excel para asignar propietarios y realizar un seguimiento del progreso de estas fases, objetivos y sus tareas. Esta es la hoja de cálculo de este escenario empresarial.

Descripción de la organización

Este enfoque por fases recomendado para la implementación técnica puede ayudar a dar contexto al ejercicio de comprensión de su organización.

Un paso fundamental en el ciclo de vida de adopción de Confianza cero para cada escenario empresarial incluye tomar inventario y determinar el estado actual del equipo de SecOps. Para este escenario empresarial, debe:

- Realice un inventario de las herramientas de XDR actuales, su integración y el uso de la automatización para la respuesta a incidentes.

- Revise los procedimientos y procesos de recuperación y respuesta a incidentes.

- Revise la implementación de los recursos de honeypot.

- Determine el estado de preparación de los analistas de seguridad y si necesitan entrenamiento o desarrollo de aptitudes adicionales.

Planificación y alineación de la organización

El trabajo técnico de implementación de la protección contra amenazas y XDR cae en el equipo de seguridad de su organización responsable de la detección y respuesta de amenazas, que se encarga principalmente de los analistas de seguridad de primera línea que comprenden el panorama actual de amenazas y puede usar herramientas XDR para detectar y responder rápidamente a un ataque.

En esta tabla se resumen los roles que se recomiendan al crear un programa de patrocinio y una jerarquía de administración de proyectos para determinar e impulsar los resultados.

| Líderes de programas y propietarios técnicos | Responsabilidad |

|---|---|

| CISO, CIO o director de seguridad de datos | Patrocinio ejecutivo |

| Liderazgo del programa de Seguridad de lo datos | Impulsar los resultados y la colaboración entre equipos |

| Arquitecto de seguridad | Asesoramiento sobre las estrategias y prácticas de respuesta a incidentes, las herramientas y la infraestructura de XDR y la evolución del equipo de SecOps |

| Cliente potencial de SecOps | Implementación de procedimientos de respuesta a incidentes, configuración de infraestructura de XDR, automatización de respuesta a incidentes y la materia de SecOps en su organización |

| Seguridad para el cliente potencial de TI | Asesoramiento, implementación y administración de recursos críticos para la empresa y honeypot |

El conjunto de PowerPoint de recursos para este contenido de adopción incluye la siguiente diapositiva con una vista de partes interesadas que puede personalizar para su propia organización.

Planificación técnica y preparación de aptitudes

Antes de embarcarse en el trabajo técnico, Microsoft recomienda conocer las funcionalidades, la forma en que funcionan conjuntamente y los procedimientos recomendados para abordar este trabajo.

Dado que Confianza cero asume la vulneración, debe prepararse para una infracción. Adopte un marco de respuesta a infracciones basado en NIST, ISO 27001, CISo MITRE para reducir el impacto de una infracción o ciberataque en su organización.

En la tabla siguiente se incluyen varios recursos de aprendizaje de Microsoft para ayudar a los equipos de seguridad a obtener aptitudes.

| Resource | Descripción |

|---|---|

| Módulo: Mitigar incidentes con XDR de Microsoft Defender | Obtenga información sobre cómo el portal de XDR de Microsoft Defender proporciona una vista unificada de incidentes y alertas de la familia de productos XDR de Microsoft Defender. |

| Ruta de aprendizaje: Mitigación de amenazas mediante XDR de Microsoft Defender | Analice datos sobre amenazas entre dominios y soluciónelas rápidamente con la orquestación y la automatización integradas de Microsoft Defender XDR. |

| Módulo: Mejorar la confiabilidad con prácticas de operaciones modernas: respuesta a incidentes | Descubra los aspectos básicos de la respuesta ante incidentes eficaz y las herramientas de Azure que la hacen posible. |

| Módulo: entrenamiento: administración de incidentes de seguridad en Microsoft Sentinel | Obtenga información sobre eventos y entidades de Microsoft Sentinel y descubra formas de resolver incidentes. |

Fase 1

Los objetivos de implementación de la fase 1 incluyen habilitar las herramientas principales de Microsoft XDR y el uso de XDR de Microsoft Defender, que integra las señales de las herramientas en un único portal, para la respuesta a incidentes.

Activación de las herramientas XDR

Comience con el conjunto básico de herramientas de XDR para proteger su organización frente a ataques en dispositivos, identidades y aplicaciones basadas en la nube.

| Resource | Descripción |

|---|---|

| Microsoft Defender para punto de conexión | Una plataforma de seguridad de puntos de conexión empresariales para ayudar a su red empresarial a evitar, detectar, investigar y responder a amenazas avanzadas contra dispositivos, que pueden incluir portátiles, teléfonos, tabletas, equipos, puntos de acceso, enrutadores y firewalls. |

| Defender para Office 365 | Una integración perfecta en su suscripción de Microsoft 365 u Office 365 que protege contra amenazas en el correo electrónico, vínculos (URLS), datos adjuntos y herramientas de colaboración. |

| Microsoft Entra ID Protection | Ayuda a las organizaciones a detectar, investigar y corregir los riesgos basados en identidades. Estos riesgos basados en identidades se pueden incorporar aún más a herramientas como El acceso condicional entra para tomar decisiones de acceso o devolverlos a una herramienta de administración de eventos e información de seguridad (SIEM) para una investigación y correlación adicionales. |

| Defender for Identity | Aprovecha las señales tanto de Active Directory local como de identidades en la nube para ayudarle a identificar, detectar e investigar amenazas avanzadas dirigidas a su organización. |

| Defender para aplicaciones en la nube | Ofrece protección completa para aplicaciones SaaS, lo que le ayuda a supervisar y proteger los datos de la aplicación en la nube. |

Investigación y respuesta a amenazas mediante XDR de Microsoft Defender

Ahora que ha habilitado las herramientas principales de XDR, puede empezar a usar XDR de Microsoft Defender y su portal para analizar alertas e incidentes y realizar una respuesta a incidentes en sospechas de ciberataques.

| Resource | Descripción |

|---|---|

| Integración de Microsoft 365 XDR en las operaciones de seguridad | Planee cuidadosamente la integración con su equipo de SecOps para optimizar las operaciones diarias y la administración del ciclo de vida de las herramientas en XDR de Microsoft Defender. |

| Respuesta a incidentes con Microsoft Defender XDR | Cómo usar XDR de Microsoft Defender para analizar alertas e incidentes e incorporar procedimientos recomendados en los procedimientos y procesos de SecOps. |

| Investigar incidentes con XDR de Microsoft Defender | Cómo analizar las alertas que afectan a la red, comprender lo que significan y intercalar las pruebas para que pueda diseñar un plan de corrección eficaz. |

| Módulo: Mitigar incidentes con XDR de Microsoft Defender | Obtenga información sobre cómo el portal de XDR de Microsoft Defender proporciona una vista unificada de incidentes y alertas de la familia de productos XDR de Microsoft Defender. |

| Ruta de aprendizaje: Mitigación de amenazas mediante XDR de Microsoft Defender | Analice datos sobre amenazas entre dominios y soluciónelas rápidamente con la orquestación y la automatización integradas de Microsoft Defender XDR. |

Fase 2

En esta fase, habilitará herramientas XDR adicionales para recursos locales y de Azure, creará o actualizará los procesos y procedimientos de SecOps para la protección contra amenazas de Microsoft y los servicios XDR, y supervisará los recursos críticos para la empresa y honeypot para detectar atacantes cibernéticos al principio de la vulneración.

Activación Microsoft Defender for Cloud

Microsoft Defender for Cloud es una plataforma de protección de aplicaciones nativas de la nube (CNAPP) diseñada para proteger las aplicaciones basadas en la nube frente a diversas amenazas cibernéticas y vulnerabilidades. Use Microsoft Defender for Cloud para la seguridad y protección de cargas de trabajo en Azure, en la nube híbrida y en las instalaciones.

| Resource | Descripción |

|---|---|

| Microsoft Defender for Cloud | Introducción al conjunto de documentación. |

| Alertas e incidentes de seguridad de Microsoft Defender for Cloud | Use Microsoft Defender for Cloud Security para realizar una respuesta a incidentes para las cargas de trabajo de Azure, la nube híbrida y las cargas de trabajo locales. |

| Módulo: Corregir alertas de seguridad mediante Microsoft Defender for Cloud | Aprenda a buscar amenazas y corregir los riesgos de las cargas de trabajo de Azure, la nube híbrida y las cargas de trabajo locales. |

| Ruta de aprendizaje: Mitigar amenazas mediante Microsoft Defender for Cloud | Aprenda a detectar, investigar y responder a amenazas avanzadas en las cargas de trabajo de Azure, la nube híbrida y las cargas de trabajo locales. |

Definición del proceso interno para SecOps

Con las herramientas de Microsoft XDR en su lugar, asegúrese de que su uso está integrado en los procesos y procedimientos de SecOps.

| Resource | Descripción |

|---|---|

| Información general sobre la respuesta a incidentes | Investigue y corrija de forma proactiva campañas de ataque activas en su organización. |

| Planeamiento de respuesta a incidentes | Use este artículo como lista de comprobación para preparar el equipo de SecOps para responder a incidentes de ciberseguridad. |

| Cuadernos de estrategias comunes de respuesta a incidentes de ataque | Use estos artículos para obtener instrucciones detalladas sobre métodos de ataque comunes que emplean usuarios malintencionados todos los días. |

| Integración de Microsoft 365 XDR en las operaciones de seguridad | Planee cuidadosamente la integración con su equipo de SecOps para optimizar las operaciones diarias y las herramientas de administración del ciclo de vida en XDR de Microsoft Defender. |

| Seis ejercicios de tableta para ayudar a preparar el equipo de ciberseguridad | Use estos ejercicios proporcionados por el Centro de seguridad de Internet (CIS) para preparar el equipo de SecOps. |

Supervisión de recursos críticos para la empresa y honeypot con herramientas de XDR

Los recursos de honeypot implementados actúan como destino para los atacantes cibernéticos y se pueden usar para detectar sus actividades antes de pasar a objetivos reales y causar daños empresariales. Centrarse en la detección y búsqueda de amenazas en la supervisión de los recursos críticos para la empresa y honeypot.

| Resource | Descripción |

|---|---|

| Respuesta a incidentes con Microsoft Defender XDR | Use XDR de Microsoft Defender para detectar incidentes con alertas que afecten a los recursos críticos para la empresa y honeypot. |

| Alertas e incidentes de seguridad de Microsoft Defender for Cloud | Use Microsoft Defender for Cloud para buscar alertas desencadenadas por detecciones avanzadas para los recursos críticos para la empresa y honeypot, como Azure, nube híbrida y cargas de trabajo locales. |

Fase 3

En esta fase, habilitará Defender para IoT, integrará XDR de Microsoft Defender con Microsoft Sentinel y, a continuación, usará la infraestructura de XDR y protección contra amenazas combinada para buscar amenazas de forma proactiva.

Activación de Defender para IoT

El Internet de las cosas (IoT) admite miles de millones de dispositivos conectados que usan tanto tecnología operativa (OT) como redes IoT. A menudo, los dispositivos y redes de IoT/OT se crean mediante protocolos especializados y pueden priorizar los desafíos operativos sobre la seguridad. Microsoft Defender para IoT es una solución de seguridad unificada creada específicamente para identificar dispositivos IoT y OT, vulnerabilidades y amenazas.

| Resource | Descripción |

|---|---|

| Microsoft Defender para IoT | Introducción al conjunto de documentación. |

| Módulo: Introducción a Microsoft Defender para IoT | Obtenga información acerca de los componentes y características de Defender para IoT y cómo admiten la supervisión de la seguridad de dispositivos OT e IoT. |

| Ruta de aprendizaje: mejora de la seguridad de la solución de IoT mediante Microsoft Defender para IoT | Obtenga información acerca de las consideraciones de seguridad que se aplican en cada nivel de la solución de IoT y los servicios y herramientas de Azure que se pueden configurar para abordar los problemas de seguridad desde cero. |

Diseño de un área de trabajo de Microsoft Sentinel e ingesta de señales XDR

Microsoft Sentinel es una solución nativa de nube, que proporciona capacidades de administración de eventos e información de seguridad (SIEM) y orquestación, automatización y respuesta de seguridad (SOAR). Juntos, Microsoft Sentinel y XDR de Microsoft Defender proporcionan una solución completa para ayudar a su organización a defenderse contra ciberataques modernos.

| Resource | Descripción |

|---|---|

| Implementación de Microsoft Sentinel y XDR de Microsoft Defender para Confianza cero | Empiece a trabajar con esta documentación de solución que también incorpora principios de confianza cero. |

| Módulo: Conectar XDR de Microsoft Defender a Microsoft Sentinel | Conozca las opciones de configuración y los datos que proporcionan los conectores de Microsoft Sentinel para Microsoft Defender XDR. |

| Diseño del área de trabajo de Microsoft Sentinel | Aprenda a diseñar e implementar áreas de trabajo de Microsoft Sentinel. |

| Ingesta de orígenes de datos y configuración de la detección de incidentes en Microsoft Sentinel | Aprenda a configurar conectores de datos para la ingesta de datos en el área de trabajo de Microsoft Sentinel. |

| Módulo: Conectar datos a Microsoft Sentinel mediante conectores de datos | Obtenga información general sobre los conectores de datos disponibles para Microsoft Sentinel. |

Búsqueda de amenazas con Azure Sentinel, versión preliminar

Ahora que la infraestructura XDR y SIEM están en vigor, el equipo de SecOps puede tomar la iniciativa y buscar proactivamente amenazas en curso en su entorno en lugar de actuar de forma reactiva a los ataques que ya han causado daños.

| Resource | Descripción |

|---|---|

| Búsqueda proactiva de amenazas con búsqueda avanzada en Microsoft 365 Defender | Comience con el conjunto de documentación para la búsqueda de amenazas con XDR de Microsoft Defender. |

| Búsqueda de amenazas con Microsoft Sentinel | Comience con el conjunto de documentación para la búsqueda de amenazas con Microsoft Sentinel. |

| Módulo: búsqueda de amenazas con Microsoft Sentinel | Aprenda a identificar de forma proactiva los comportamientos de amenazas mediante consultas de Microsoft Sentinel. |

Fase 4

En esta fase, evolucionará SecOps como una materia en su organización y usará las funcionalidades de XDR de Microsoft Defender y Microsoft Sentinel para automatizar las respuestas a incidentes para ataques conocidos o anteriores.

Evolución de SecOps como una materia en su organización

Varios eventos malintencionados complejos, atributos e información contextual componen ataques de ciberseguridad avanzados. La identificación y decisión de cuál de estas actividades se considera sospechosa pueden ser tareas complicadas. Su conocimiento de atributos conocidos y actividades anómalos específicas del sector es fundamental en saber cuándo determinar que un comportamiento observado es sospechoso.

Para desarrollar el equipo de SecOps y la disciplina más allá de las tareas diarias de respuesta y recuperación de incidentes, los especialistas o los miembros principales deben comprender el panorama de amenazas más grande y difundir ese conocimiento en todo el equipo.

| Resource | Descripción |

|---|---|

| Análisis de amenazas deMicrosoft Defender XDR | Use el panel de análisis de amenazas en portal de XDR de Microsoft Defender (requiere el inicio de sesión) para los informes más relevantes para su organización. |

| Inteligencia sobre amenazas de Microsoft Defender (TI de Defender) | Use esta plataforma integrada para simplificar la evaluación de prioridades, la respuesta a incidentes, la búsqueda de amenazas, la administración de vulnerabilidades y los flujos de trabajo de analistas de inteligencia sobre amenazas cibernéticos al realizar análisis de infraestructura de amenazas y recopilar inteligencia sobre amenazas. |

| Blog de seguridad de Microsoft | Obtenga la información más reciente sobre las amenazas de seguridad y las nuevas características y actualizaciones de Microsoft Defender XDR y Microsoft Sentinel. |

Aprovechamiento de la automatización para reducir la carga en los analistas de SecOps

Use las funcionalidades de XDR de Microsoft Defender y Microsoft Sentinel para automatizar la respuesta a incidentes para detectar y recuperarse de incidentes conocidos y anticipados y centrar mejor el equipo de SecOps en ataques imprevistos y nuevos métodos de ataque.

| Resource | Descripción |

|---|---|

| Investigación y respuesta automatizadas en XDR de Microsoft Defender | Comience con el conjunto de documentación de Microsoft Defender XDR. |

| Configurar funcionalidades automatizadas de investigación y corrección | Para ataques en dispositivos, empiece a trabajar con el conjunto de documentación de Microsoft Defender para punto de conexión. |

| Automatización de la respuesta a amenazas con cuadernos de estrategias en Microsoft Sentinel | Comenzar con el conjunto de documentación para usar cuadernos de estrategias en Microsoft Sentinel. |

Plan de adopción de la nube

Un plan de adopción es un requisito esencial para una adopción de la nube correcta. Entre los atributos clave de un plan de adopción correcto para implementar la protección contra amenazas y XDR se incluyen:

- La estrategia y el planeamiento están alineados: A medida que redacta los planes para pruebas, pruebas piloto y implementación de funcionalidades de protección contra amenazas y recuperación de ataques en toda la infraestructura local y en la nube, asegúrese de revisar la estrategia y los objetivos para asegurarse de que los planes están alineados. Esto incluye los hitos de prioridad y objetivo de los objetivos para la detección y respuesta de ataques y el uso de la automatización.

- El plan es iterativo: a medida que empiece a implementar el plan, aprenderá muchas cosas sobre el entorno de XDR y las herramientas que usa. En cada fase de la implementación, vuelva a consultar los resultados en comparación con los objetivos y ajuste los planes. Por ejemplo, esto puede incluir volver a visitar el trabajo anterior para ajustar los procedimientos y las directivas.

- El personal de SecOps está bien planeado: De los arquitectos de seguridad a los analistas de seguridad de primera línea, todos están capacitados para tener éxito con su protección contra amenazas, detección, mitigación y responsabilidades de recuperación.

Para obtener más información de Cloud Adoption Framework para Azure, consulte Plan para la adopción de la nube.

Fase de preparación

Use los recursos enumerados en este artículo para priorizar el plan. El trabajo de implementar la protección contra amenazas y XDR representa una de las capas de la estrategia de implementación de confianza cero de varias capas.

El enfoque preconfigurado recomendado en este artículo incluye el trabajo de protección contra amenazas en cascada de forma metódica en todo el patrimonio digital. En esta fase, vuelva a consultar estos elementos del plan para asegurarse de que todo está listo:

- Se informa al equipo de SecOps de que los cambios en sus procesos de respuesta a incidentes para XDR de Microsoft Defender y Microsoft Sentinel son inminentes.

- El equipo de SecOps está informado de la documentación y los recursos de aprendizaje

- Los analistas están listos para usar procedimientos y directrices de búsqueda de amenazas y técnicas de automatización

- Los recursos de honeypot están en su lugar

La fase de planificación mostró la brecha entre lo que tiene y dónde desea ser. Use esta fase para implementar y probar las herramientas de XDR y su uso. Por ejemplo, los responsables del equipo de SecOps pueden:

- Habilitación y uso de las herramientas XDR de Microsoft Defender para realizar una respuesta a incidentes en ataques actuales

- Configuración de la integración de XDR de Microsoft Defender y Microsoft Sentinel mediante conectores de datos y áreas de trabajo

- Definir o refinar los procesos y procedimientos del equipo de SecOps

- Exploración y prueba de la búsqueda de amenazas para la identificación proactiva de amenazas y automatización para detectar y recuperarse de ataques conocidos

Fase de adopción

Microsoft recomienda un enfoque iterativo e iterativo para implementar la protección contra amenazas y XDR. Esto le permite mejorar la estrategia y las directivas a medida que avanza para aumentar la precisión de los resultados. No es necesario esperar hasta que se complete una fase para comenzar la siguiente. Los resultados son más eficaces si implementa elementos de cada fase si recorre en iteración el camino.

Los elementos principales de la fase de adopción deben incluir:

- Hacer que XDR de Microsoft Defender forme parte del flujo de trabajo de respuesta a incidentes continuo y diario en el equipo de SecOps.

- Uso de las características de Microsoft Sentinel con la integración de XDR de Microsoft Defender.

- Implementación de la automatización para abordar ataques conocidos, liberar a su equipo de SecOps para realizar la búsqueda de amenazas y evolucionar la materia del equipo para que esté pensando en el futuro y preparada para nuevas tendencias en ciberataques

Fases de gobernanza y administración

La gobernanza de la capacidad de su organización para detectar ataques con una protección contra amenazas y la infraestructura XDR es un proceso iterativo. Al crear cuidadosamente el plan de implementación e implementarlo en el equipo de SecOps, ha creado una base. Use las siguientes tareas para ayudarle a empezar a crear el plan de gobernanza inicial para esta base.

| Objetivo | Tareas |

|---|---|

| Seguimiento y medida | Asigne a los propietarios acciones y responsabilidades críticas, como procedimientos de respuesta a incidentes, recopilación y difusión de inteligencia sobre amenazas y mantenimiento de automatización. Crear planes accionables con fechas y programaciones para cada acción. |

| Supervisión y detección | Administrar amenazas de seguridad mediante XDR de Microsoft Defender y Microsoft Sentinel, mediante la automatización de ataques comunes o anteriores. |

| Iteración con fines de madurez | Reevalúe a evaluar continuamente los riesgos y el panorama cibernético y realiza cambios en los procedimientos, responsabilidades, directivas y prioridades de SecOps. |

Pasos siguientes

Para este escenario empresarial:

- Evitar o reducir los daños empresariales de una brecha

- Implementación de la infraestructura de prevención y recuperación de infracciones de seguridad

Artículos adicionales en el marco de adopción de Confianza cero:

- Información general sobre el marco de adopción de Confianza cero

- Modernización rápida de la posición de seguridad

- Trabajo remoto e híbrido seguro

- Identificar y proteger los datos empresariales confidenciales

- Cumplir los requisitos normativos y de cumplimiento

Recursos de seguimiento de progreso

Para cualquiera de los escenarios empresariales de Confianza cero, puede usar los siguientes recursos de seguimiento del progreso.

| Recurso de seguimiento del progreso | Eso le ayuda a… | Diseñada para |

|---|---|---|

Cuadrícula de fases del plan de adopción descargable archivo de Visio o PDF

|

Comprenda fácilmente las mejoras de seguridad para cada escenario empresarial y el nivel de esfuerzo de las fases y objetivos de la fase de plan. | Clientes potenciales de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas. |

| Seguimiento de adopción de Confianza cero presentación de diapositivas de PowerPoint descargable |

Realice un seguimiento del progreso a través de las fases y los objetivos de la fase de plan. | Clientes potenciales de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas. |

Objetivos y tareas de escenario empresarial libro de Excel descargable

|

Asigne la propiedad y realice un seguimiento del progreso a través de las fases, los objetivos y las tareas de la fase plan. | Clientes potenciales del proyecto de escenario empresarial, clientes potenciales de TI e implementadores de TI. |

Para obtener más recursos, consulte Evaluación de la Confianza cero y recursos de seguimiento del progreso.