En la configuración de entrada, puede seleccionar los usuarios y grupos externos que van a poder acceder a las aplicaciones internas que elija. Tanto si va a configurar la configuración predeterminada como la configuración específica de la organización, los pasos para cambiar la configuración de acceso entre inquilinos de entrada son los mismos. Como se describe en esta sección, navegue a la pestaña Predeterminado o a una organización en la pestaña Configuración de la organización y después, realice los cambios.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de seguridad.

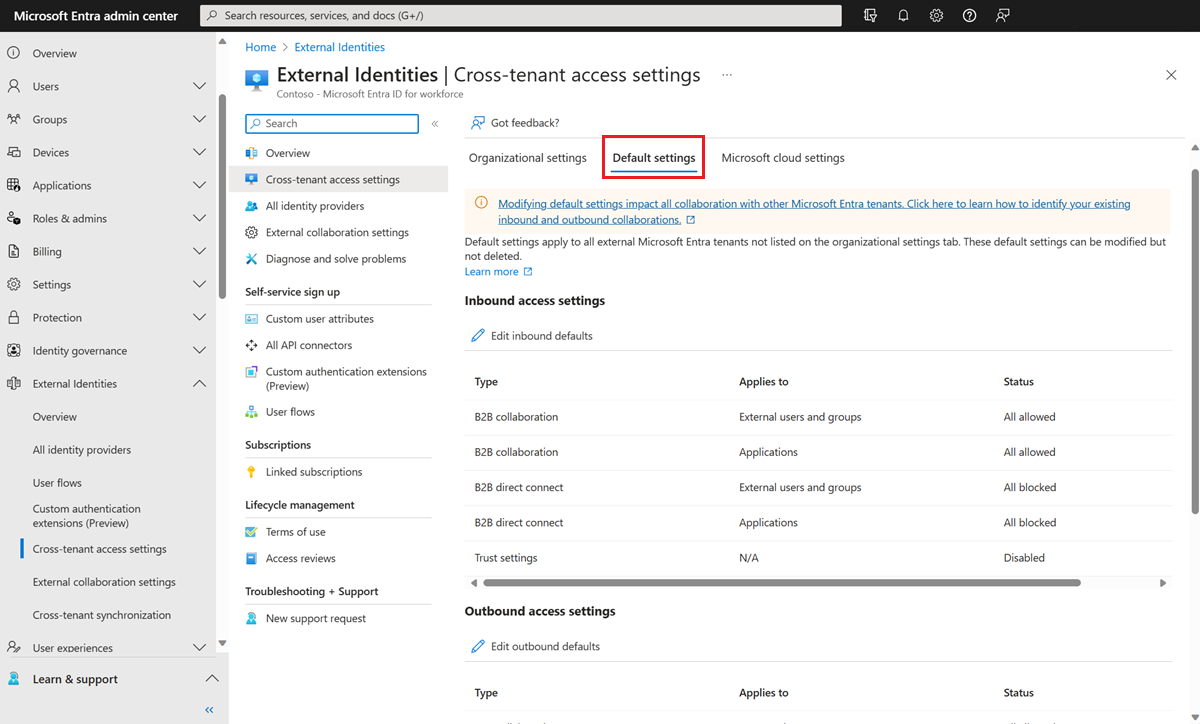

Vaya a Identidad>Identidades externas>Configuración del acceso entre inquilinos.

Vaya a los valores que desea modificar:

-

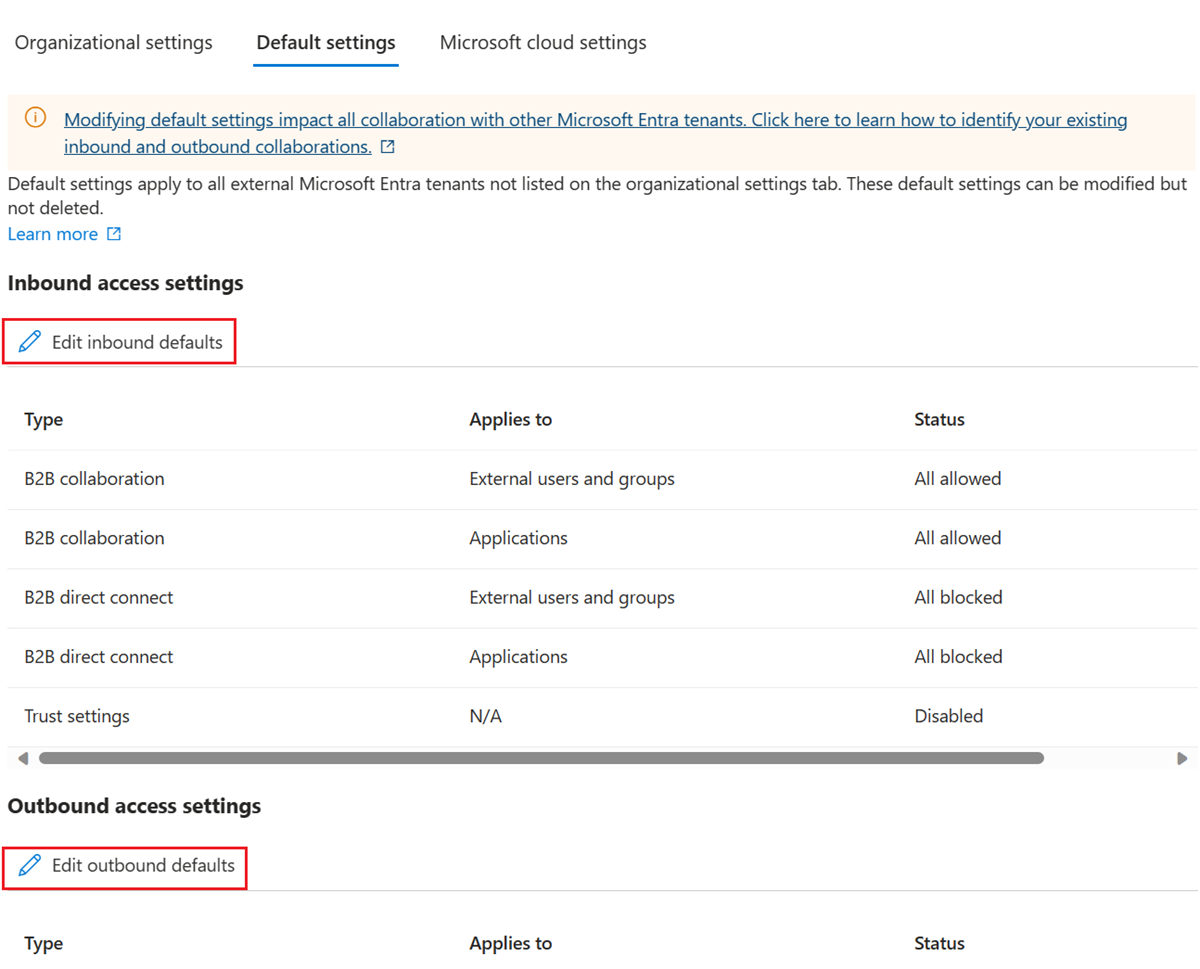

Default settings (Configuración predeterminada): para modificar la configuración de entrada predeterminada, seleccione la pestaña Default settings (Configuración predeterminada) y, después, en Inbound access settings (Configuración del acceso de entrada), seleccione Edit inbound defaults (Editar valores predeterminados de entrada).

-

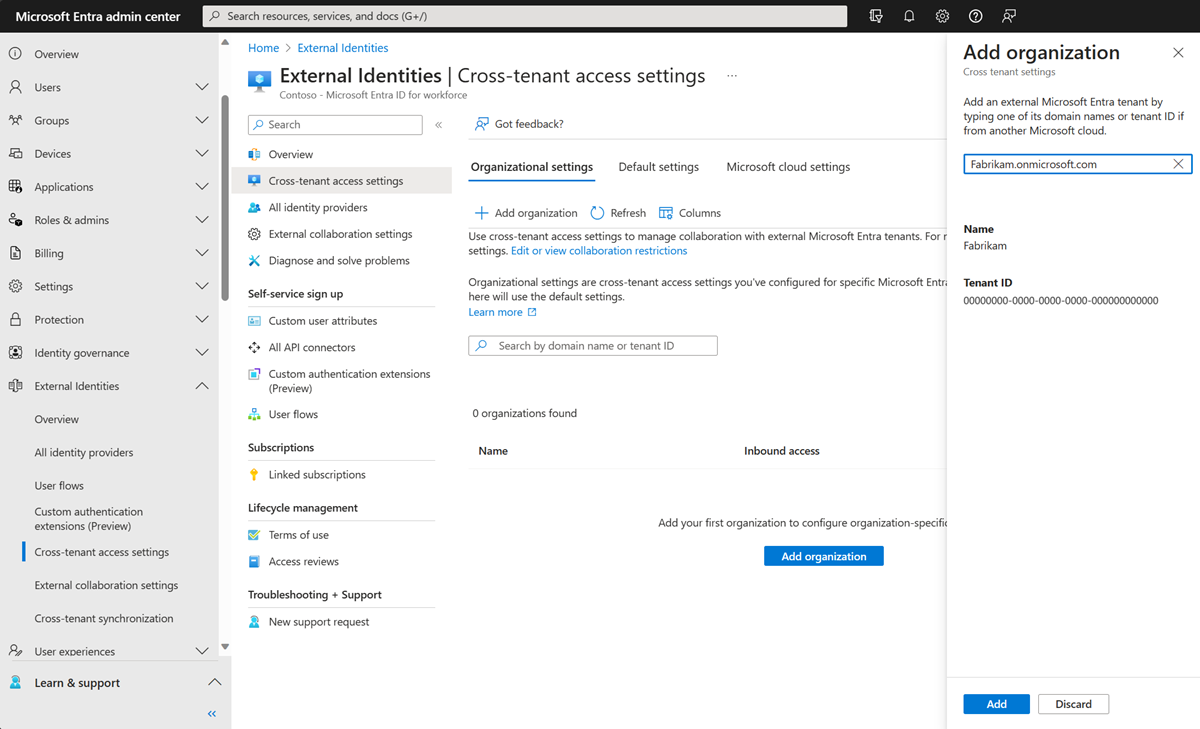

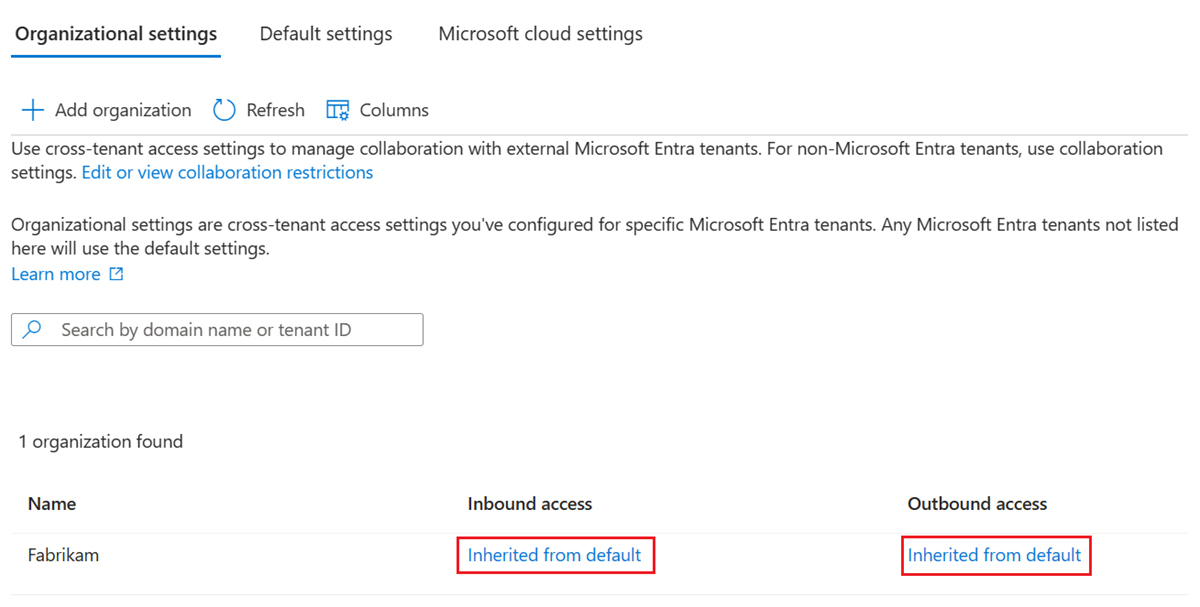

Organizational settings (Configuración de la organización): para modificar la configuración de una organización concreta, seleccione la pestaña Organizational settings (Configuración de la organización), busque la organización en la lista (o agregue una) y, después, seleccione el vínculo en la columna Inbound access (Acceso de entrada).

Siga los pasos detallados para la configuración de entrada que desea cambiar:

Para cambiar la configuración de colaboración B2B entrante

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de seguridad.

Vaya a Identidad>Identidades externas>Configuración del acceso entre inquilinos y, a continuación, seleccione Configuración de la organización.

Seleccione el vínculo de la columna Acceso de entrada y la pestaña Colaboración B2B.

Si va a configurar el acceso de entrada de una organización específica, seleccione una de las siguientes opciones:

Default settings (Configuración predeterminada): seleccione esta opción si desea que la organización use la configuración de entrada predeterminada (como se configura en la pestaña Configuración predeterminada). Si ya se han configurado valores personalizados para esta organización, deberá seleccionar Sí para confirmar que desea que todos los valores se reemplacen por los predeterminados. Luego, seleccione Guardar y omita el resto de los pasos del procedimiento.

Personalización de la configuración: seleccione esta opción si desea personalizar la configuración, que será la que se aplicará en esta organización en lugar de la predeterminada. Continúe con el resto de los pasos de este procedimiento.

Seleccione External users and groups (Seleccionar usuarios y grupos).

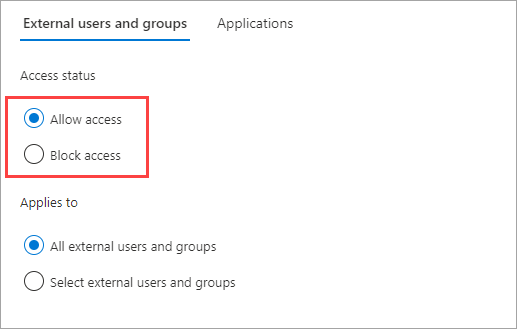

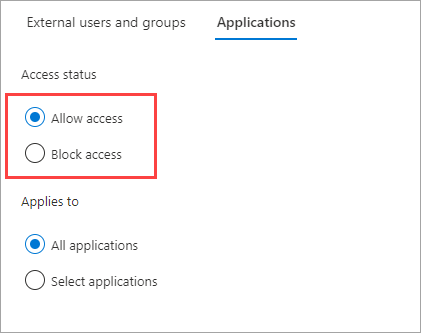

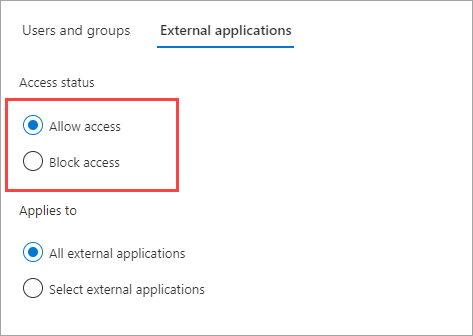

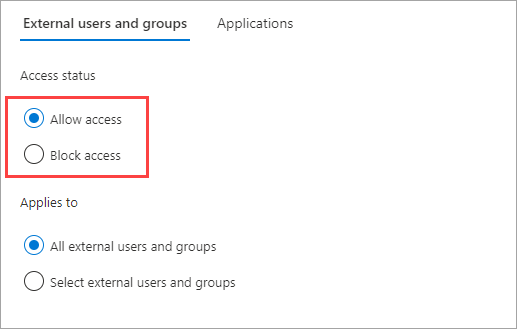

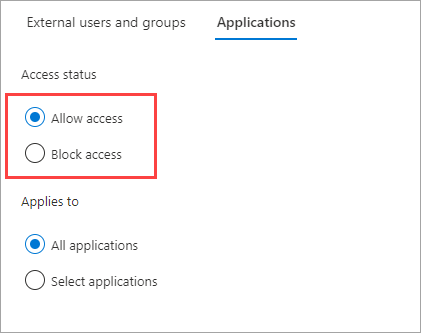

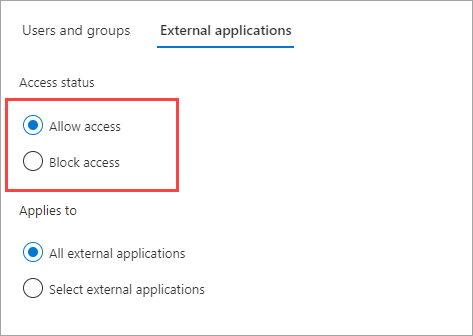

En Access status (Estado del acceso), seleccione una de las opciones siguientes:

-

Permitir acceso: permite que los usuarios y grupos especificados en Se aplica a sean invitados a la colaboración B2B.

-

Bloquear acceso: impide que los usuarios y grupos especificados en Se aplica a sean invitados a la colaboración B2B.

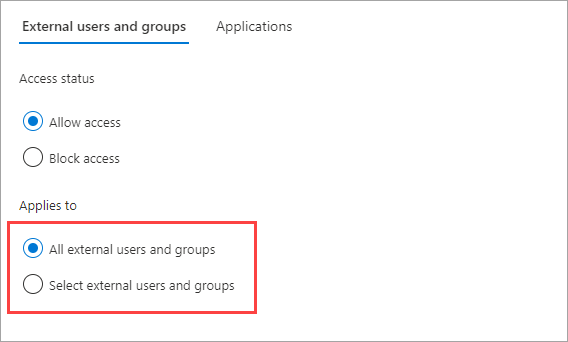

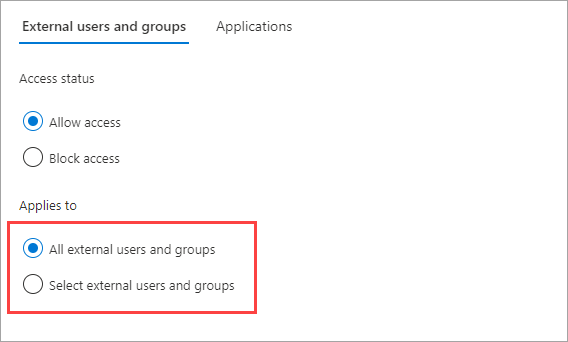

En Se aplica a, seleccione uno de los siguientes:

-

Todos los usuarios y grupos externos: aplica la acción elegida en Estado del acceso a todos los usuarios y grupos de organizaciones de Microsoft Entra externas.

-

Select external users and groups (Seleccionar usuarios y grupos externos) (requiere una suscripción P1 o P2 de Microsoft Entra ID): permite aplicar la acción elegida en Access status (Estado del acceso) a usuarios y grupos específicos dentro de la organización externa.

Nota:

Si bloqueas el acceso a todos los usuarios y grupos externos, también debes bloquearlo a todas las aplicaciones internas (en la pestaña Aplicaciones).

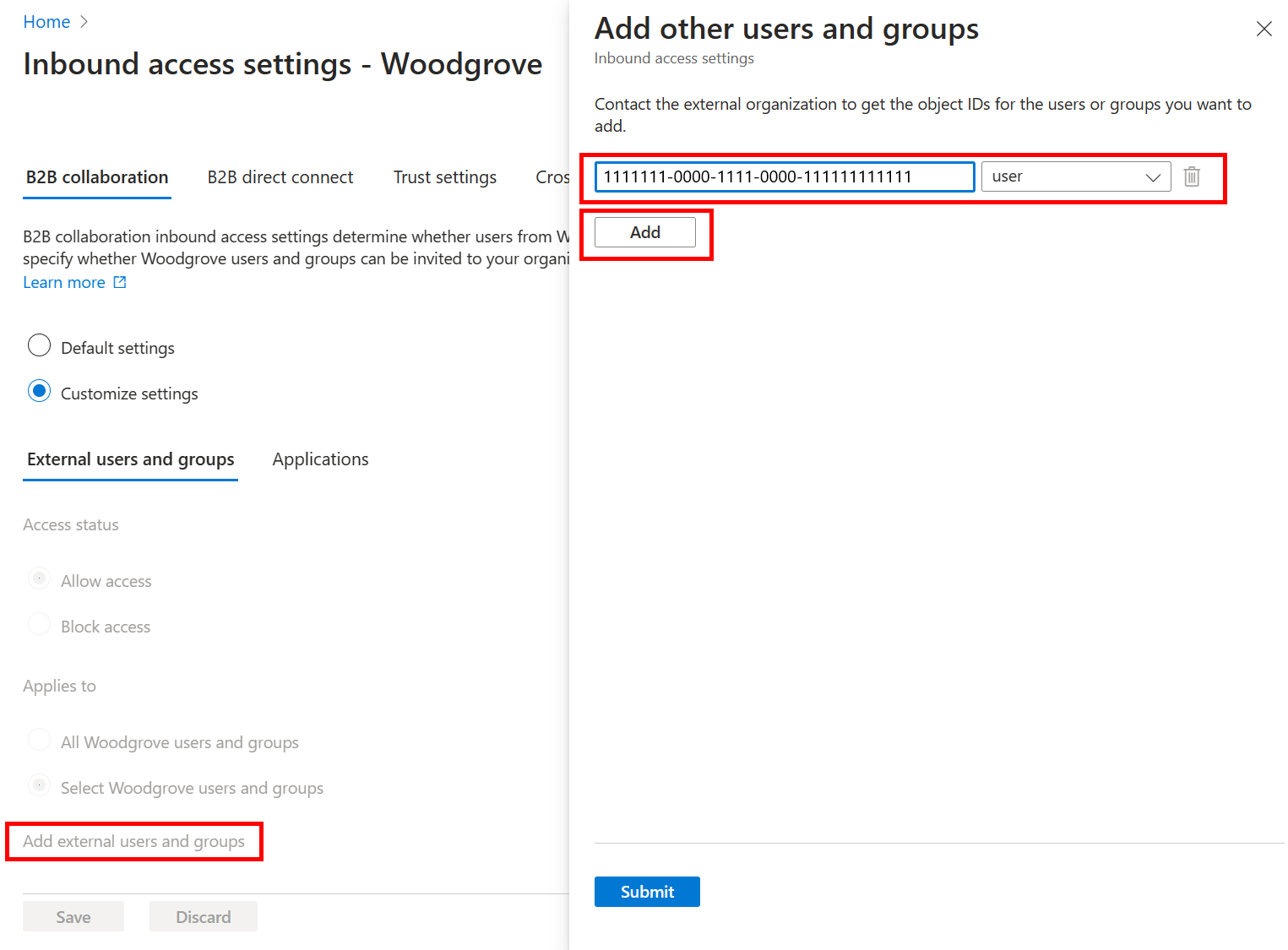

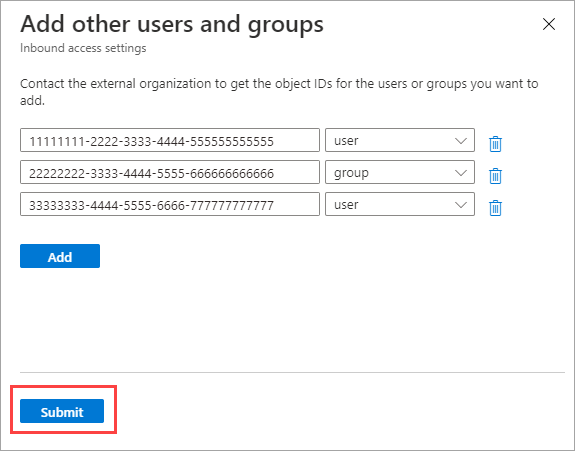

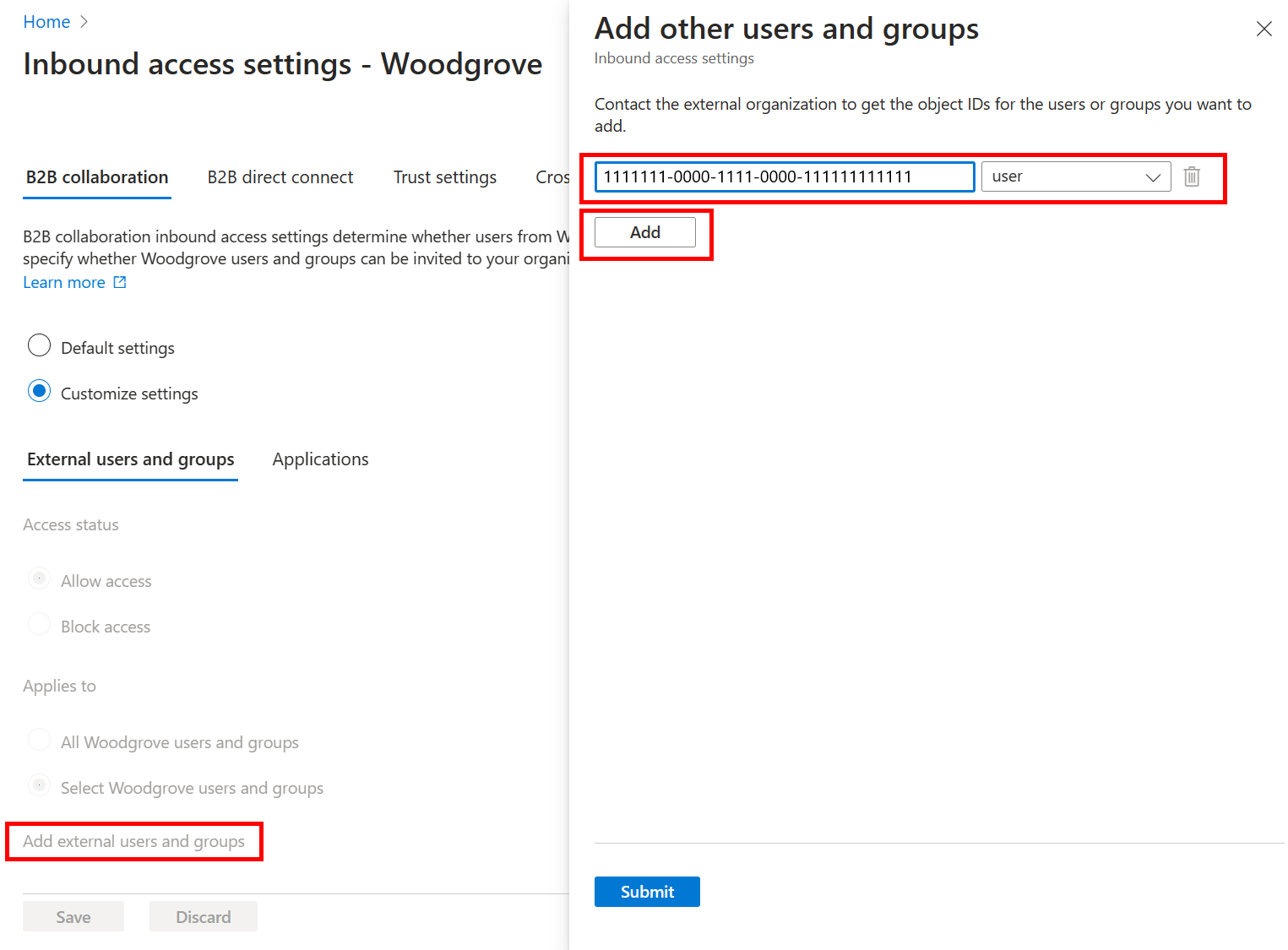

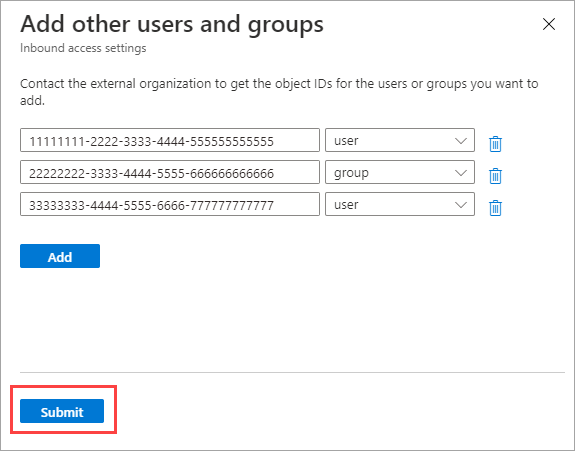

Si eliges Seleccionar usuarios y grupos externos, realiza las siguientes acciones para cada usuario o grupo que quieras agregar:

- Selecciona Agregar usuarios y grupos externos.

- En el panel Agregar otros usuarios y grupos, en el cuadro de búsqueda, escribe el identificador de objeto de usuario o el identificador de objeto de grupo que obtuviste de la organización asociada.

- En el menú situado junto al cuadro de búsqueda, elige un usuario o un grupo.

- Selecciona Agregar.

Nota:

No puede dirigirse a usuarios o grupos en la configuración predeterminada de entrada.

Cuando hayas terminado de agregar usuarios y grupos, selecciona Enviar.

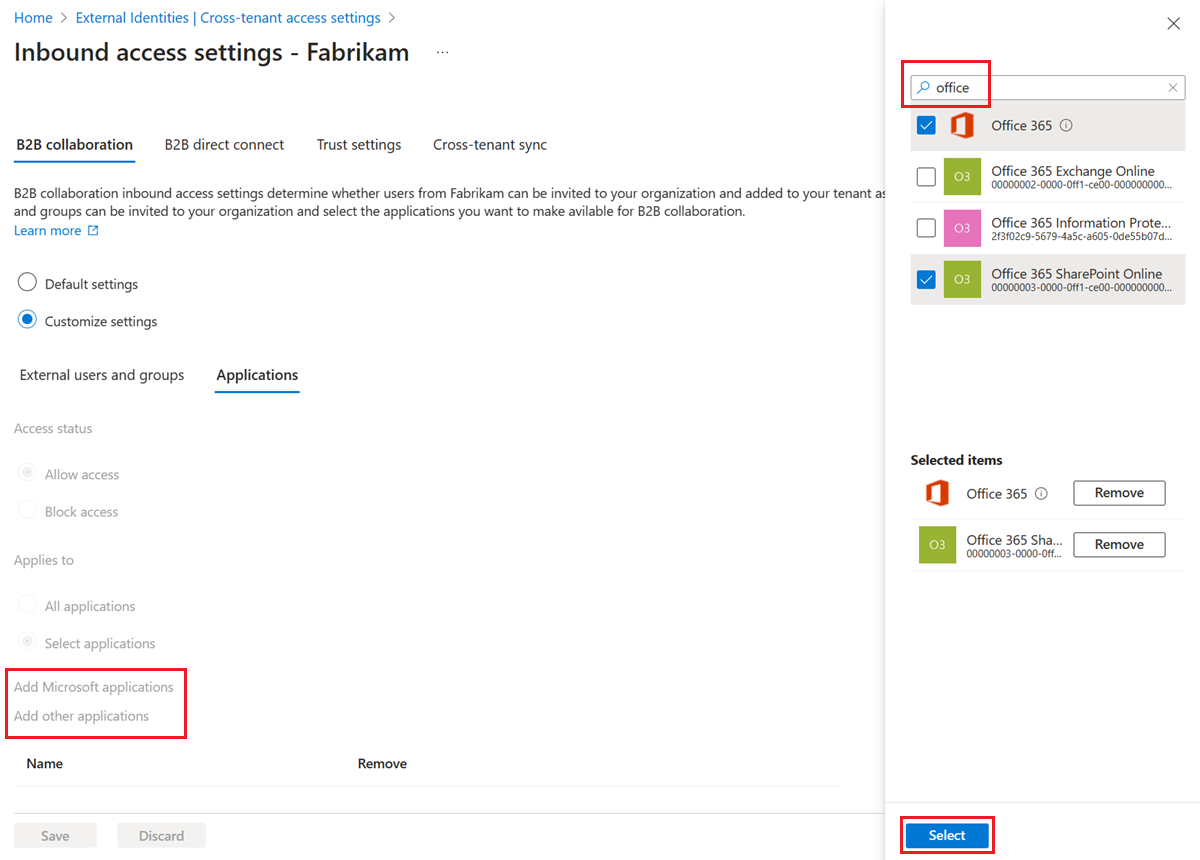

Selecciona la pestaña Aplicaciones.

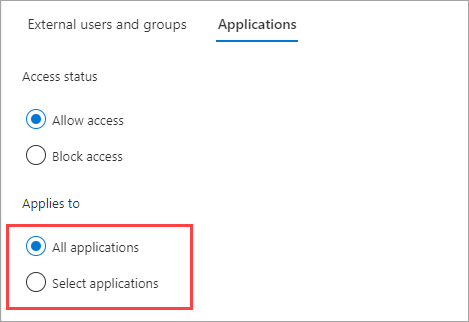

En Access status (Estado del acceso), seleccione una de las opciones siguientes:

-

Permitir acceso: permite que los usuarios de colaboración B2B accedan a las aplicaciones especificadas en Se aplica a.

-

Bloquear acceso: bloquea las aplicaciones especificadas en Se aplica a para que los usuarios de colaboración B2B no accedan a ellas.

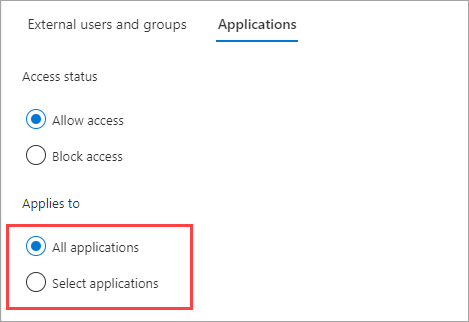

En Se aplica a, seleccione uno de los siguientes:

-

Todas las aplicaciones: aplica la acción elegida en Estado del acceso a todas las aplicaciones.

-

Seleccionar aplicaciones (requiere una suscripción Microsoft Entra ID P1 o P2): permite aplicar la acción elegida en Estado del acceso a aplicaciones específicas de la organización.

Nota:

Si bloqueas el acceso a todas las aplicaciones, también debes bloquearlo a todos los usuarios y grupos externos (en la pestaña Usuarios y grupos externos).

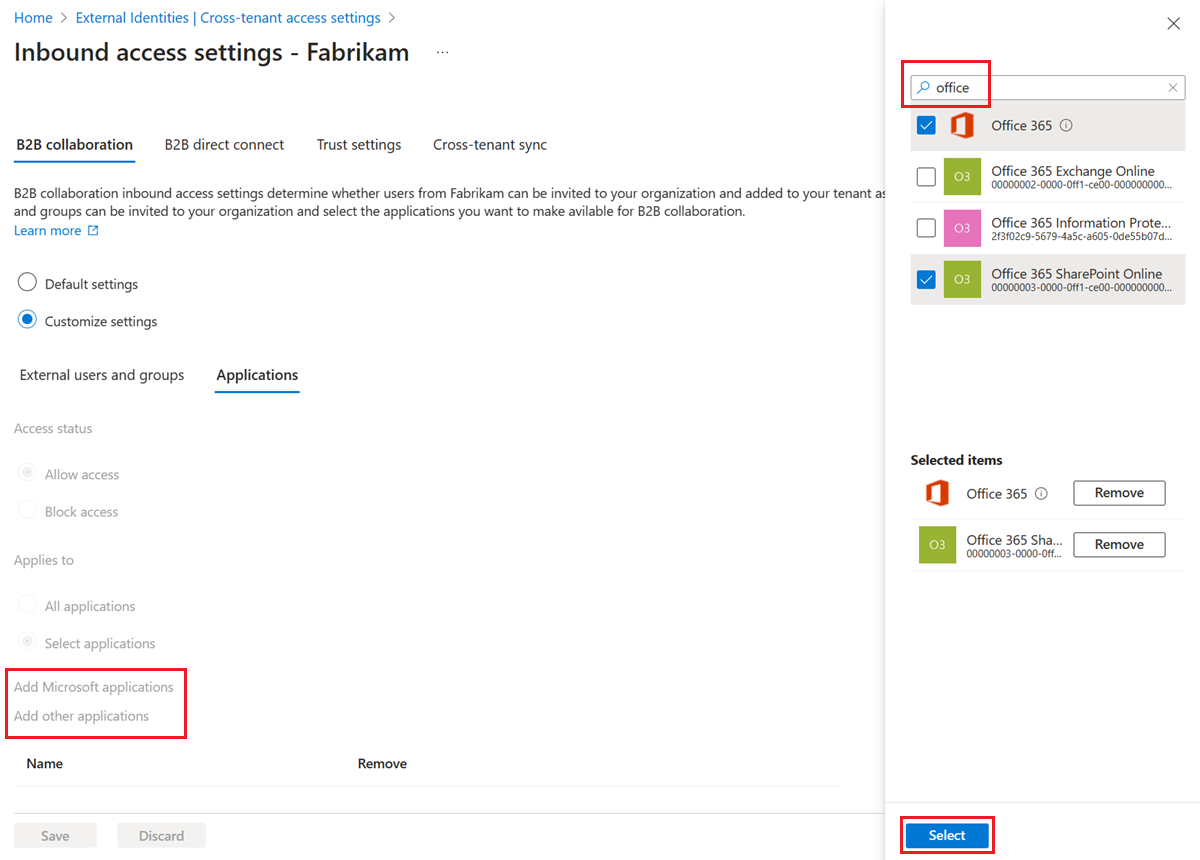

Si eliges Seleccionar aplicaciones, realiza las siguientes acciones para cada aplicación que quieras agregar:

- Selecciona Agregar aplicaciones de Microsoft o Agregar otras aplicaciones.

- En el panel Seleccionar, escribe el nombre de la aplicación o el identificador de la aplicación (ya sea el identificador de aplicación cliente o el identificador de la aplicación de recursos) en el cuadro de búsqueda. Luego, selecciona la aplicación en los resultados de la búsqueda. Repite el proceso para cada aplicación que quieras agregar.

- Cuando hayas terminado de seleccionar aplicaciones, elige Selecionar.

Seleccione Guardar.

Consideraciones para permitir aplicaciones de Microsoft

Si desea configurar las opciones de acceso entre inquilinos para permitir solo un conjunto designado de aplicaciones, considere la posibilidad de agregar las aplicaciones de Microsoft que se muestran en la tabla siguiente. Por ejemplo, si configura una lista de permitidos y solo permite SharePoint Online, el usuario no puede acceder a Mis aplicaciones ni registrarse para MFA en el inquilino de recursos. Para garantizar una experiencia de usuario final fluida, incluya las siguientes aplicaciones en la configuración de colaboración entrante y saliente.

| Application |

Identificador del recurso |

Disponible en el portal |

Detalles |

| Mis aplicaciones |

2793995e-0a7d-40d7-bd35-6968ba142197 |

Sí |

Página de aterrizaje predeterminada después de la invitación canjeada. Define el acceso a myapplications.microsoft.com. |

| Panel de acceso a aplicaciones de Microsoft |

0000000c-0000-0000-c000-000000000000 |

No |

Se usa en algunas llamadas enlazadas en tiempo de ejecución al cargar determinadas páginas dentro de Mis inicios de sesión. Por ejemplo, la hoja Información de seguridad o el conmutador Organizaciones. |

| My Profile |

8c59ead7-d703-4a27-9e55-c96a0054c8d2 |

Sí |

Define el acceso a myaccount.microsoft.com los portales Mis grupos y Mis accesos. Algunas pestañas de Mi perfil requieren las demás aplicaciones que aparecen aquí para poder funcionar. |

| Mis inicios de sesión |

19db86c3-b2b9-44cc-b339-36da233a3be2 |

No |

Define el acceso para mysignins.microsoft.com incluir el acceso a la información de seguridad. Permitir esta aplicación si necesita que los usuarios se registren y usen MFA en el inquilino de recursos (por ejemplo, MFA no es de confianza del inquilino principal). |

Algunas de las aplicaciones de la tabla anterior no permiten la selección del Centro de administración de Microsoft Entra. Para permitirles, agréguelos con Microsoft Graph API como se muestra en el ejemplo siguiente:

PATCH https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/partners/<insert partner’s tenant id>

{

"b2bCollaborationInbound": {

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "2793995e-0a7d-40d7-bd35-6968ba142197",

"targetType": "application"

},

{

"target": "0000000c-0000-0000-c000-000000000000",

"targetType": "application"

},

{

"target": "8c59ead7-d703-4a27-9e55-c96a0054c8d2",

"targetType": "application"

},

{

"target": "19db86c3-b2b9-44cc-b339-36da233a3be2",

"targetType": "application"

}

]

}

}

}

Nota:

Asegúrese de incluir las aplicaciones adicionales que quiera permitir en la solicitud PATCH, ya que esto sobrescribirá las aplicaciones configuradas anteriormente. Las aplicaciones que ya están configuradas se pueden recuperar manualmente desde el portal o mediante la ejecución de una solicitud GET en la directiva de asociado. Por ejemplo: GET https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/partners/<insert partner's tenant id>

Nota:

Las aplicaciones agregadas a través de Microsoft Graph API que no se asignan a una aplicación disponible en el Centro de administración de Microsoft Entra se mostrarán como el identificador de la aplicación.

No puede agregar la aplicación Portales de administración de Microsoft a la configuración de acceso entre inquilinos entrante y saliente en el Centro de administración de Microsoft Entra. Para permitir el acceso externo a los portales de administración de Microsoft, use Microsoft Graph API para agregar individualmente las siguientes aplicaciones que forman parte del grupo de aplicaciones De portales de administración de Microsoft:

- Azure Portal (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Centro de administración Microsoft Entra (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Portal de Microsoft 365 Defender (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Centro de administración de Microsoft Intune (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Portal de cumplimiento de Microsoft Purview (80ccca67-54bd-44ab-8625-4b79c4dc7775)

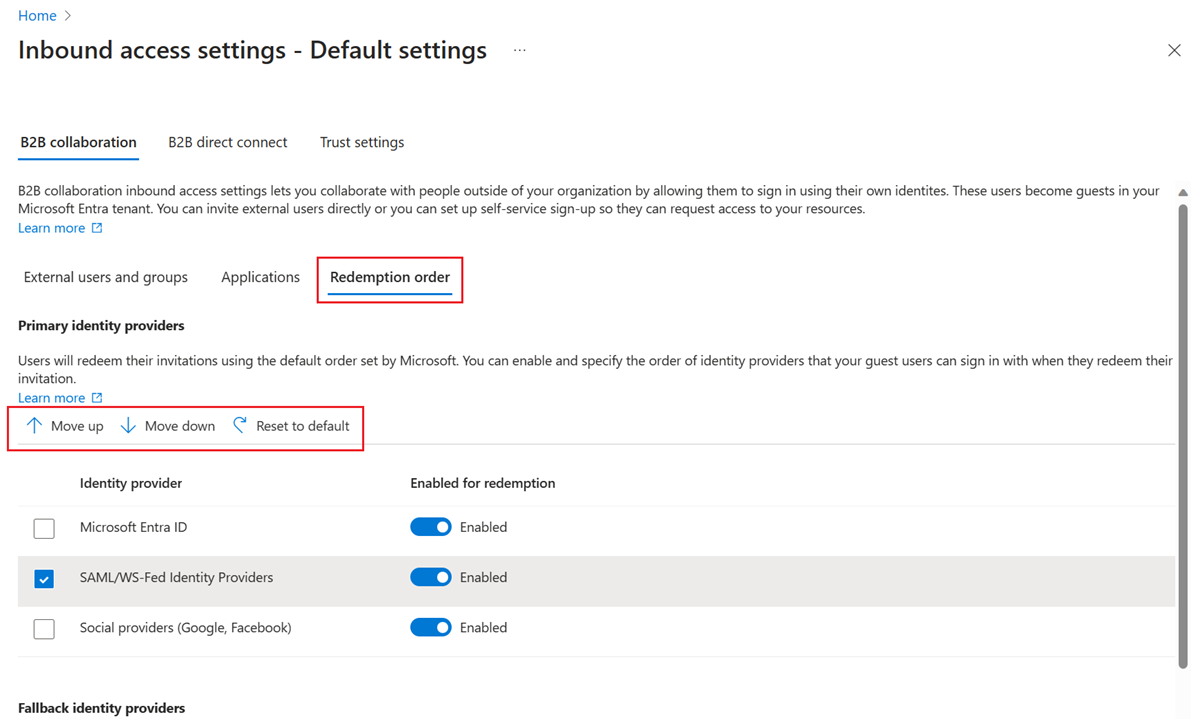

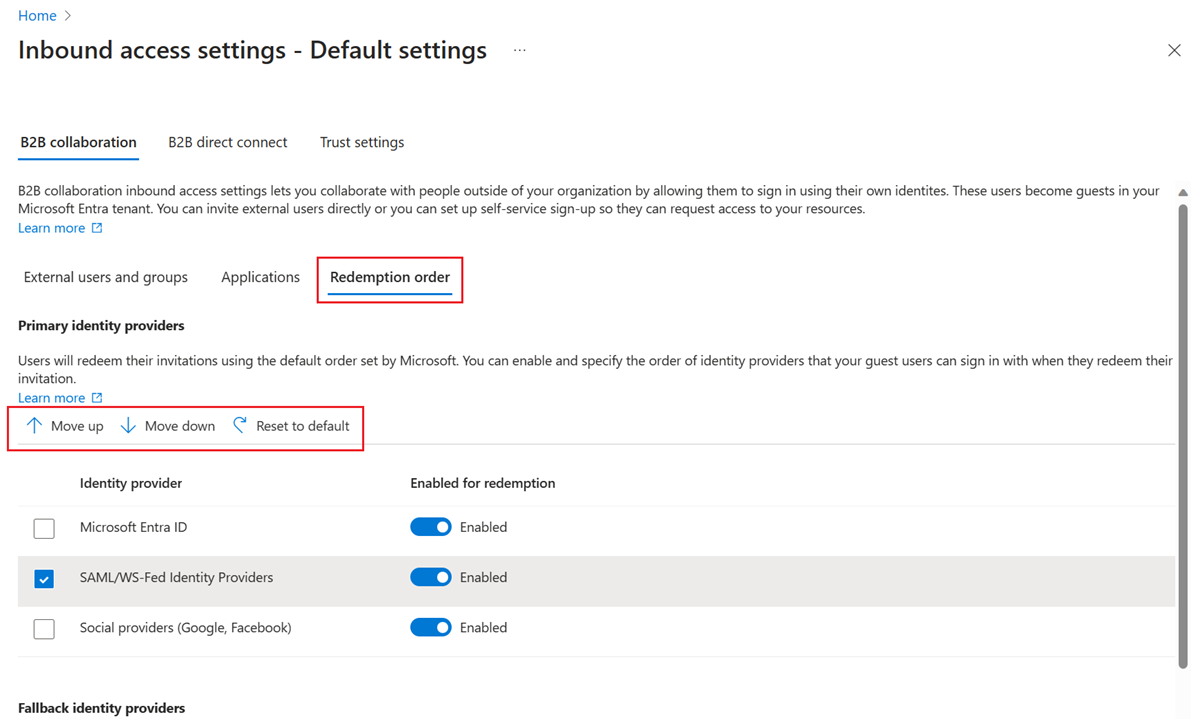

Para personalizar el orden de los proveedores de identidades con los que los usuarios invitados pueden iniciar sesión cuando acepten la invitación, sigue los pasos siguientes.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de seguridad. A continuación, abre el servicio de Identidaden el lado izquierdo.

Selecciona External Identities>Configuración de acceso entre espacios empresariales.

En la pestaña Configuración predeterminada, en Configuración de acceso entrante, selecciona Editar valores predeterminados de entrada.

En la pestaña Colaboración B2B, selecciona la pestaña Orden de canje.

Mueve los proveedores de identidades hacia arriba o hacia abajo para cambiar el orden en el que los usuarios invitados podrán iniciar sesión cuando acepten la invitación. También se puede restablecer el orden de canje a la configuración predeterminada aquí.

Seleccione Guardar.

También es posible personalizar el pedido de canje a través de Microsoft Graph API.

Abra el Explorador de Microsoft Graph.

Inicie sesión como Administrador de seguridad como mínimo en su inquilino de recursos.

Ejecute la consulta siguiente para obtener el orden de canje actual:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default

- En este ejemplo, moveremos la federación de IdP de SAML/WS-Fed a la parte superior del orden de canje anterior al proveedor de identidades de Microsoft Entra. Revise el mismo URI con este cuerpo de la solicitud:

{

"invitationRedemptionIdentityProviderConfiguration":

{

"primaryIdentityProviderPrecedenceOrder": ["ExternalFederation ","AzureActiveDirectory"],

"fallbackIdentityProvider": "defaultConfiguredIdp "

}

}

Para comprobar los cambios, vuelva a ejecutar la consulta GET.

Para restablecer el orden de canje a la configuración predeterminada, ejecute la consulta siguiente:

{

"invitationRedemptionIdentityProviderConfiguration": {

"primaryIdentityProviderPrecedenceOrder": [

"azureActiveDirectory",

"externalFederation",

"socialIdentityProviders"

],

"fallbackIdentityProvider": "defaultConfiguredIdp"

}

}

Federación SAML/WS-Fed (federación directa) para dominios comprobados de Microsoft Entra ID

Ahora es posible agregar el dominio comprobado de Microsoft Entra ID inscrito para configurar la relación de federación directa. En primer lugar, se debe configurar la configuración de federación directa en el centro de administración o a través de la API. Asegúrese de que el dominio no esté comprobado en el mismo inquilino.

Una vez configurada la configuración, se puede personalizar el orden de canje. El IdP de SAML/WS-Fed se agregará al orden de canje como última entrada. Súbalo en el orden de canje para establecerlo por encima del proveedor de identidades de Microsoft Entra.

Impida que los usuarios B2B canjeen invitaciones con cuentas Microsoft

Para evitar que los usuarios B2B invitados canjeen su invitación mediante cuentas de Microsoft existentes o creen una nueva para aceptar la invitación, siga estos pasos.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de seguridad. A continuación, abre el servicio de Identidaden el lado izquierdo.

Selecciona External Identities>Configuración de acceso entre espacios empresariales.

En la pestaña Configuración predeterminada, en Configuración de acceso entrante, selecciona Editar valores predeterminados de entrada.

En la pestaña Colaboración B2B, selecciona la pestaña Orden de canje.

En Proveedores de identidades de reserva deshabilite Cuenta de servicio de Microsoft (MSA).

Seleccione Guardar.

Deberá tener al menos un proveedor de identidades de reserva habilitado en un momento dado. Si se desean deshabilitar cuentas de Microsoft, se tendrá que habilitar el código de acceso de un solo uso de correo electrónico. No se pueden deshabilitar ambos proveedores de identidades de reserva. Los usuarios invitados existentes que hayan iniciado sesión con cuentas de Microsoft seguirán usándolo durante los inicios de sesión posteriores. Tendrá que restablecer su estado de canje para que se aplique este valor.

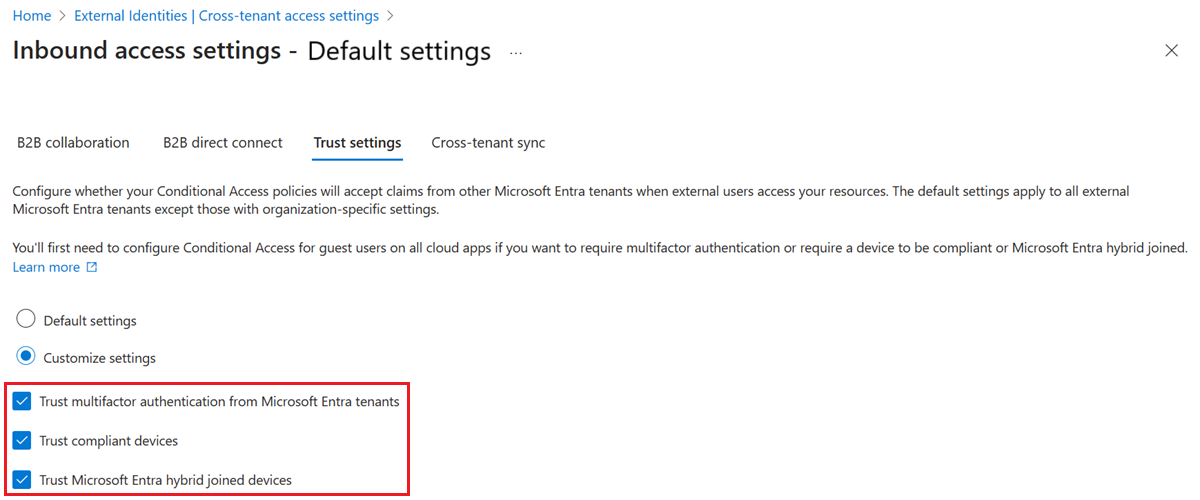

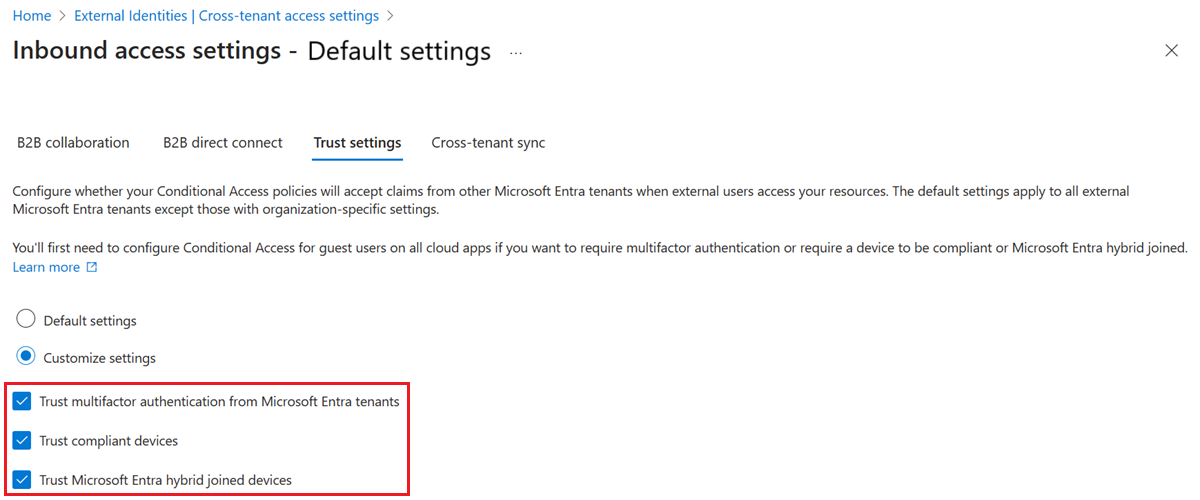

Para cambiar la configuración de confianza de entrada para notificaciones de MFA y dispositivos

Seleccione la pestaña Trust settings (Configuración de confianza).

(Este paso solo se aplica a la configuración de la organización). Si va a configurar las opciones para una organización, seleccione una de las siguientes opciones:

Configuración predeterminada: la organización usa las opciones configuradas en la pestaña de configuración Predeterminado. Si ya se han configurado valores personalizados para esta organización, deberá seleccionar Sí para confirmar que desea que todos los valores se reemplacen por los predeterminados. Luego, seleccione Guardar y omita el resto de los pasos del procedimiento.

Personalización de la configuración: puede personalizar la configuración que se va a aplicar a esta organización en lugar de la configuración predeterminada. Continúe con el resto de los pasos de este procedimiento.

Seleccione una o varias de las siguientes opciones:

Confiar en la autenticación multifactor de inquilinos de Microsoft Entra: active esta casilla para que las directivas de acceso condicional puedan confiar en las notificaciones de MFA de organizaciones externas. Durante la autenticación, Microsoft Entra ID comprobará si, en las credenciales de un usuario, hay alguna notificación de que el usuario ha completado la autenticación multifactor (MFA). Si no lo ha hecho, se iniciará un desafío de MFA en el inquilino principal del usuario. Este valor no se aplica si un usuario externo inicia sesión mediante privilegios administrativos delegados pormenorizados (GDAP), como los que usa un técnico de un proveedor de servicios en la nube que administra servicios en el inquilino. Cuando un usuario externo inicia sesión con GDAP, MFA siempre es necesario en el inquilino principal del usuario y siempre es de confianza en el inquilino de recursos. El registro de MFA de un usuario de GDAP no se admite fuera del inquilino principal del usuario. Si la organización tiene un requisito para no permitir el acceso a los técnicos del proveedor de servicios en función de MFA en el inquilino principal del usuario, puede quitar la relación de GDAP en Centro de administración de Microsoft 365.

Confiar en dispositivos conformes: permite que las directivas de acceso condicional confíen en las notificaciones de dispositivos conformes de una organización externa cuando sus usuarios acceden a los recursos.

Confiar en dispositivos unidos a Microsoft Entra híbridos: permite que las directivas de acceso condicional confíen en las notificaciones de dispositivos unidos a Microsoft Entra híbridos de una organización externa cuando sus usuarios acceden a los recursos.

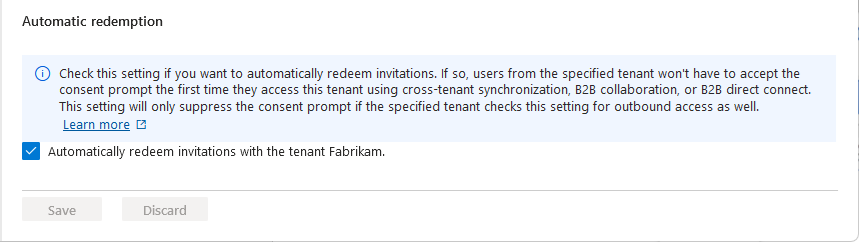

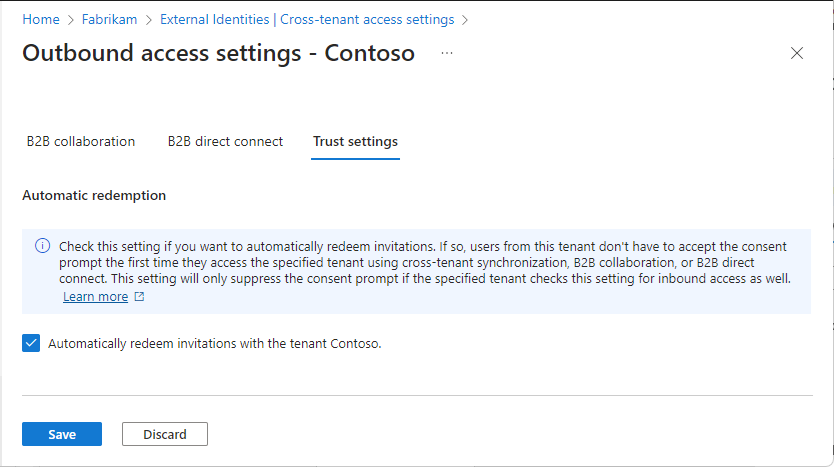

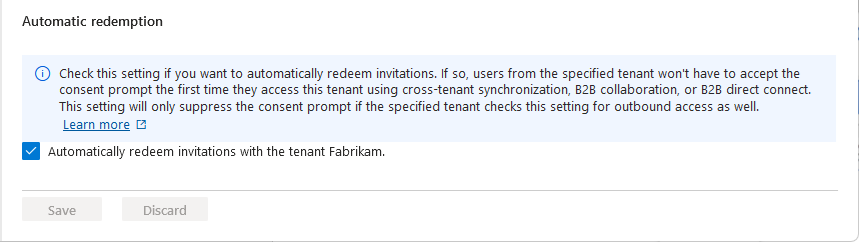

(Este paso solo se aplica a Configuración de la organización). Revise la opción Canje automático:

-

Canjear automáticamente invitaciones con el inquilino<inquilino>: Active esta opción si desea canjear automáticamente invitaciones. Si es así, los usuarios del inquilino especificado no tendrán que aceptar la solicitud de consentimiento la primera vez que accedan a este inquilino mediante la sincronización entre inquilinos, la colaboración B2B o la conexión directa B2B. Este valor solo suprime la solicitud de consentimiento si el inquilino especificado también marca el valor para el acceso saliente.

Seleccione Guardar.

Permitir que los usuarios se sincronicen en este inquilino

Si selecciona Acceso entrante de la organización agregada, verá la pestaña Sincronización entre inquilinos y la casilla Allow users sync into this tenant (Permitir que los usuarios se sincronicen en este inquilino). La sincronización entre inquilinos es un servicio de sincronización unidireccional en Microsoft Entra ID que automatiza la creación, la actualización y la eliminación de usuarios de colaboración B2B entre inquilinos de una organización. Para más información, consulte Configuración de la sincronización entre inquilinos y la Documentación de organizaciones multiinquilino.

Modificación de la configuración del acceso de salida

En la configuración de salida, seleccione cuáles de los usuarios y grupos van a poder acceder a las aplicaciones externas que elija. Tanto si va a configurar los valores predeterminados como los específicos de la organización, los pasos para cambiar la configuración de acceso entre inquilinos de entrada son los mismos. Como se describe en esta sección, navegue a la pestaña Predeterminado o a una organización en la pestaña Configuración de la organización y después, realice los cambios.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de seguridad.

Vaya a Identidad>Identidades externas>Configuración del acceso entre inquilinos.

Vaya a los valores que desea modificar:

Para modificar la configuración de salida predeterminada, seleccione la pestaña Default settings (Configuración predeterminada) y, después, en Outbound access settings (Configuración del acceso de salida), seleccione Edit outbound defaults (Editar valores predeterminados de salida).

Para modificar la configuración de una organización concreta, seleccione la pestaña Organizational settings (Configuración de la organización), busque la organización en la lista (o agregue una) y, después, seleccione el vínculo en la columna Outbound access (Acceso de salida).

Seleccione la pestaña Colaboración B2B.

[Este paso solo se aplica a Organizational settings (Configuración de la organización)]. Si va a configurar una organización, seleccione una de las siguientes opciones:

Configuración predeterminada: la organización usa las opciones configuradas en la pestaña de configuración Predeterminado. Si ya se han configurado valores personalizados para esta organización, deberá seleccionar Sí para confirmar que desea que todos los valores se reemplacen por los predeterminados. Luego, seleccione Guardar y omita el resto de los pasos del procedimiento.

Personalización de la configuración: puede personalizar la configuración que se va a aplicar a esta organización en lugar de la configuración predeterminada. Continúe con el resto de los pasos de este procedimiento.

Seleccione Usuarios y grupos.

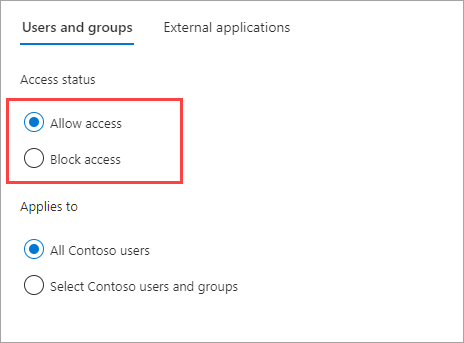

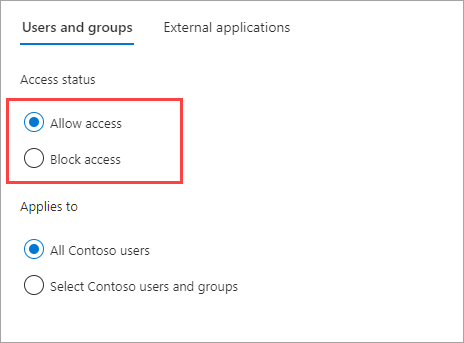

En Access status (Estado del acceso), seleccione una de las opciones siguientes:

-

Permitir acceso: permite que los usuarios y grupos especificados en Se aplica a sean invitados a organizaciones externas para la colaboración B2B.

-

Bloquear acceso: bloquea a los usuarios y grupos especificados en Se aplica a para que no sean invitados a la colaboración B2B. Si bloquea el acceso de todos los usuarios y grupos, también impedirá que se acceda a todas las aplicaciones externas a través de la colaboración B2B.

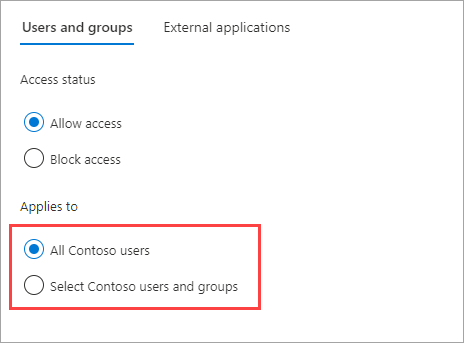

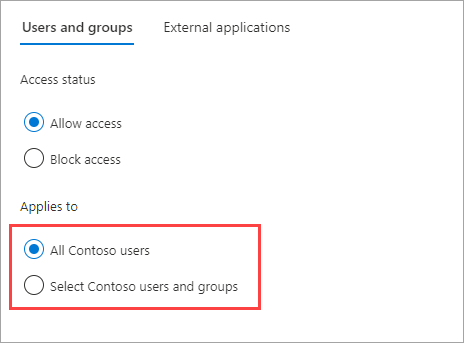

En Se aplica a, seleccione uno de los siguientes:

-

All <your organization> users (Todos los usuarios de ): aplica la acción elegida en Access status (Estado del acceso) a todos los usuarios y grupos.

-

Seleccione <su organización> usuarios y grupos (requiere una suscripción a Microsoft Entra ID P1 o P2): le permite aplicar la acción elegida en Estado de acceso a usuarios y grupos específicos.

Nota:

Si bloquea el acceso a todos los usuarios y grupos, también debe bloquearlo a todas las aplicaciones externas (en la pestaña Aplicaciones externas).

Si elige Select <your organization> users and groups (Seleccionar usuarios y grupos de ), realice las siguientes acciones para cada usuario o grupo que quiera agregar:

- Seleccione Add <your organization> users and groups (Agregar usuarios y grupos de ).

- En el panel Select (Seleccionar), escriba el nombre de usuario o el nombre del grupo en el cuadro de búsqueda.

- Seleccione el usuario o grupo en los resultados de la búsqueda.

- Cuando haya terminado de seleccionar los usuarios y grupos que desea agregar, elija Select (Seleccionar).

Nota:

Al dirigirse a los usuarios y grupos, no podrá seleccionar usuarios que hayan configurado la autenticación basada en SMS. Esto se debe a que los usuarios que tienen una "credencial federada" en su objeto de usuario están bloqueados para impedir que los usuarios externos se agreguen a la configuración de acceso saliente. Como solución alternativa, puede usar Microsoft Graph API para agregar el identificador de objeto del usuario directamente o dirigirse a un grupo al que pertenece el usuario.

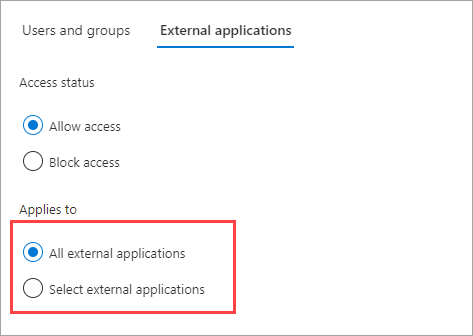

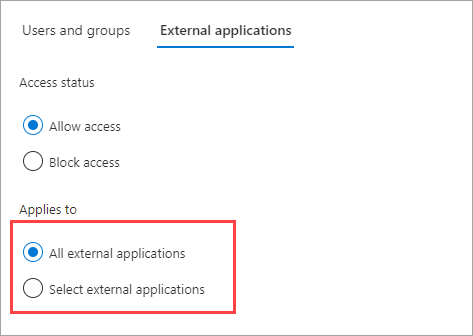

Seleccione la pestaña External applications (Aplicaciones externas).

En Access status (Estado del acceso), seleccione una de las opciones siguientes:

-

Permitir acceso: permite que los usuarios accedan a las aplicaciones externas especificadas en Se aplica a a través de la colaboración B2B.

-

Bloquear acceso: bloquea las aplicaciones externas especificadas en Se aplica a para que sus usuarios no accedan a través de la colaboración B2B.

En Se aplica a, seleccione uno de los siguientes:

-

All external applications (Todas las aplicaciones externas): aplica la acción elegida en Access status (Estado del acceso) a las aplicaciones externas.

-

Select external applications (Determinadas aplicaciones externas): aplica la acción elegida en Access status (Estado del acceso) a algunas aplicaciones externas.

Nota:

Si bloquea el acceso a todas las aplicaciones externas, también debe bloquearlo a todos los usuarios y grupos (en la pestaña Usuarios y grupos).

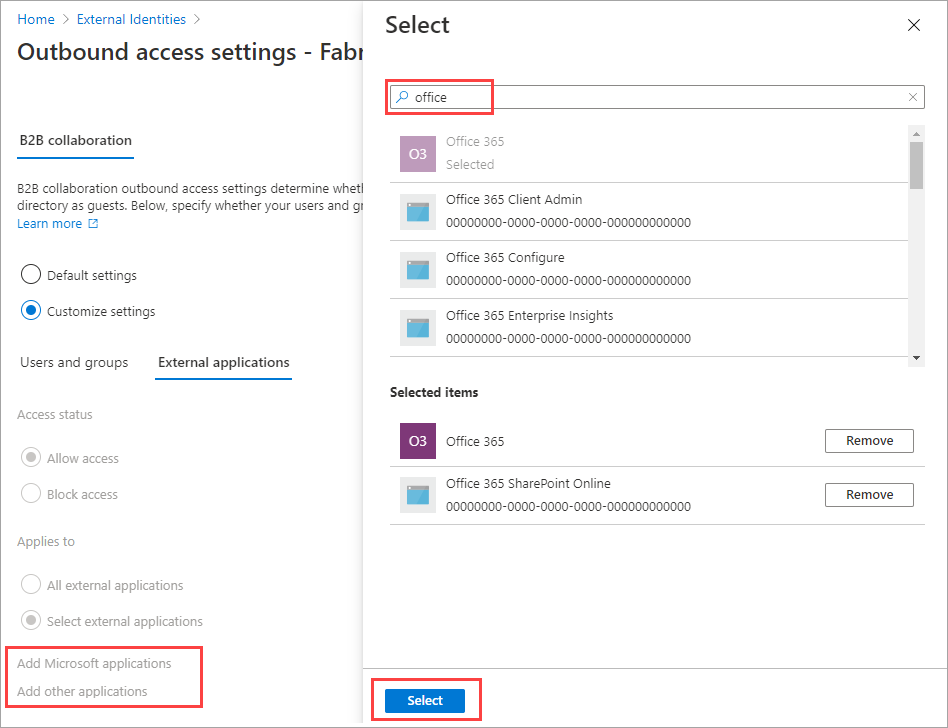

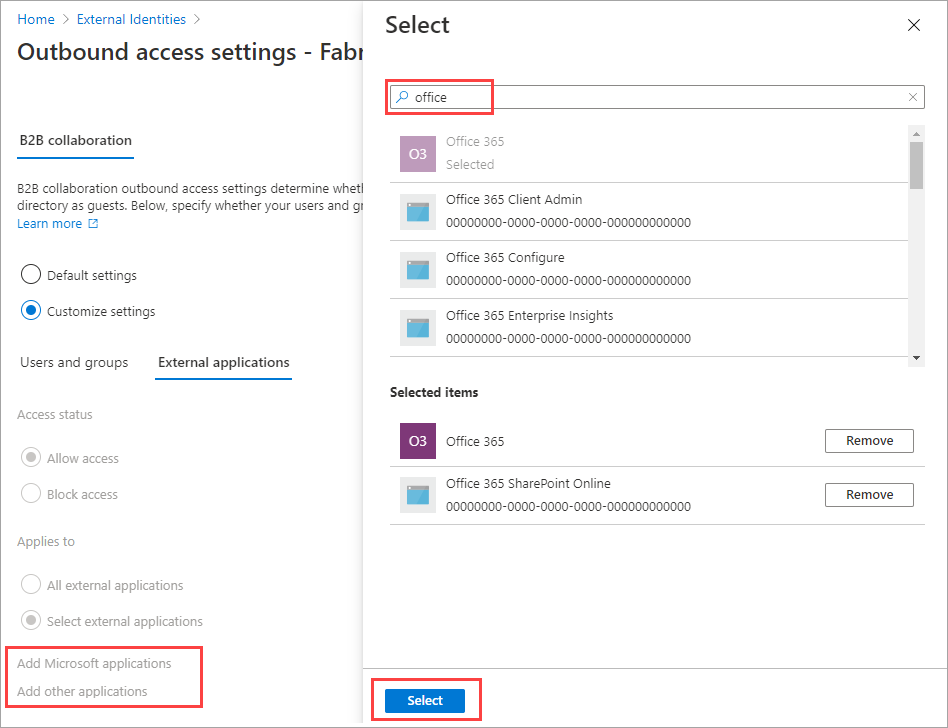

Si elige Select external applications (Determinadas aplicaciones externas), realice las siguientes acciones para cada aplicación que quiera agregar:

- Selecciona Agregar aplicaciones de Microsoft o Agregar otras aplicaciones.

- En el cuadro de búsqueda, escriba el nombre o el identificador de la aplicación (ya sea el identificador de aplicación cliente o el identificador de la aplicación de recursos). Luego, selecciona la aplicación en los resultados de la búsqueda. Repite el proceso para cada aplicación que quieras agregar.

- Cuando hayas terminado de seleccionar aplicaciones, elige Selecionar.

Seleccione Guardar.

Para cambiar la configuración de la confianza saliente

(Esta sección se aplica solo a Configuraciones de la organización).

Inquilinos de personal

Inquilinos de personal  Inquilinos externos (obtener más información)

Inquilinos externos (obtener más información)