Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En el caso de las empresas que usan contraseñas hoy en día, las llaves de acceso (FIDO2) proporcionan una manera perfecta para que los trabajadores se autentiquen sin escribir un nombre de usuario o una contraseña. Las llaves de acceso (FIDO2) mejoran la productividad de los trabajadores y proporcionan mayor seguridad.

En este artículo se enumeran los requisitos y los pasos a seguir para habilitar las llaves de acceso en su organización. Después de completar estos pasos, los usuarios de su organización podrán registrarse e iniciar sesión en su cuenta de Microsoft Entra mediante una clave de acceso almacenada en una clave de seguridad FIDO2 o en Microsoft Authenticator.

Para obtener más información sobre cómo habilitar las claves de acceso en Microsoft Authenticator, consulte Habilitación de claves de acceso en Microsoft Authenticator.

Para obtener más información sobre la autenticación mediante llaves de acceso, consulte el artículo Compatibilidad con la autenticación FIDO2 en Microsoft Entra ID.

Nota:

Microsoft Entra ID admite actualmente claves de paso enlazadas al dispositivo almacenadas en claves de seguridad FIDO2 y en Microsoft Authenticator. Microsoft se compromete a proteger a los clientes y usuarios con claves de paso. Estamos invirtiendo en claves de paso sincronizadas y enlazadas al dispositivo para cuentas profesionales.

Requisitos

- Los usuarios deben completar la autenticación multifactor (MFA) en los últimos cinco minutos antes de poder registrar una clave de acceso (FIDO2).

- Los usuarios necesitan una clave de seguridad FIDO2 apta para la atestación con microsoft Entra ID o Microsoft Authenticator.

- Los dispositivos deben admitir la autenticación de clave de acceso (FIDO2). En el caso de los dispositivos Windows unidos a Microsoft Entra ID, la mejor experiencia está disponible en Windows 10, versión 1903 o una versión más reciente. Los dispositivos unidos a un entorno híbrido deben ejecutar la versión 2004, o posterior, de Windows 10.

Las llaves de acceso (FIDO2) se admiten en los principales escenarios en Windows, macOS, Android e iOS. Para obtener más información sobre los escenarios admitidos, consulte el artículo Compatibilidad con la autenticación FIDO2 en Microsoft Entra ID.

Nota:

La compatibilidad con el registro del mismo dispositivo en Edge en Android estará disponible próximamente.

GUID de atestación del autenticador (AAGUID) de llaves de acceso (FIDO2)

La especificación FIDO2 requiere que cada proveedor de claves de seguridad proporcione un GUID de atestación del autenticador (AAGUID) durante el registro. Un AAGUID es un identificador de 128 bits que indica el tipo de clave, como la marca y el modelo. También se espera que los proveedores de llaves de acceso (FIDO2) en dispositivos móviles y de escritorio proporcionen un AAGUID durante el registro.

Nota:

El proveedor debe asegurarse de que el AAGUID es idéntico en todas las claves de seguridad o todas las llaves de acceso (FIDO2) sustancialmente idénticas creadas por ese proveedor, y diferente (con alta probabilidad) de los AAGUID de todos los demás tipos de claves de seguridad o llaves de acceso (FIDO2). Para garantizar esto, se debe generar aleatoriamente el AAGUID para un modelo de claves de seguridad o un proveedor de llaves de acceso (FIDO2) específicos. Para obtener más información, consulte la recomendación propuesta por el W3C para la autenticación web: una API para acceder a credenciales de clave pública: nivel 2 (w3.org).

Puede trabajar con su proveedor de claves de seguridad para determinar el AAGUID de la clave de acceso (FIDO2) o ver las claves de seguridad FIDO2 aptas para la atestación con Microsoft Entra ID. Si la llave de acceso (FIDO2) ya está registrada, otra manera de encontrar el AAGUID es consultar los detalles del método de autenticación de la llave de acceso (FIDO2) del usuario.

Habilitación del método de autenticación con llave de acceso (FIDO2)

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación como mínimo.

Vaya a Entra ID>métodos de autenticación>Directivas.

En el método clave de seguridad (FIDO2), establezca el botón de alternancia en Habilitar. Seleccione Todos los usuarios o Agregar grupos para seleccionar grupos específicos. Solo se admiten grupos de seguridad.

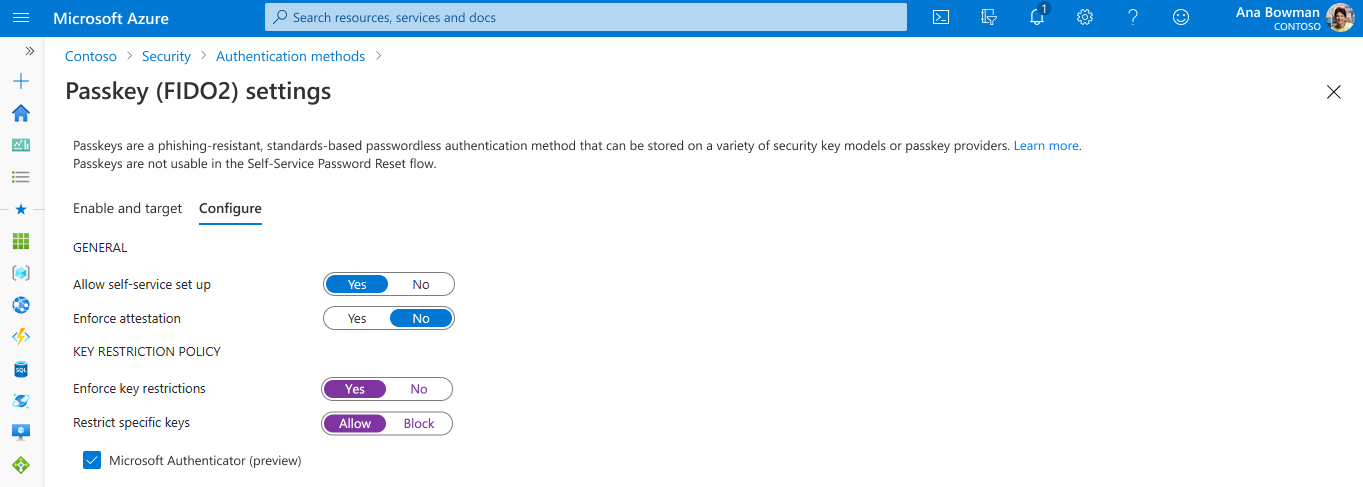

En la pestaña Configurar:

Establezca Permitir configuración de autoservicio en Sí. Si se establece en No, los usuarios no pueden registrar una clave de acceso mediante la información de seguridad, incluso si las claves de acceso (FIDO2) están habilitadas por la directiva de métodos de autenticación.

La opción Exigir la atestación debe establecerse en Sí si su organización quiere asegurarse de que un modelo de claves de seguridad FIDO2 o un proveedor de llaves de acceso es auténtico y procede de un proveedor legítimo.

- Para las claves de seguridad FIDO2, es necesario publicar y comprobar los metadatos de clave de seguridad con el servicio de metadatos de FIDO Alliance y también cumplir los requisitos de Microsoft para la compatibilidad. Para obtener más información, incluida una lista de modelos de claves de seguridad compatibles con Microsoft, consulte Convertirse en un proveedor de claves de seguridad FIDO2 compatible con Microsoft.

- Las claves de paso de Microsoft Authenticator también admiten la atestación. Para obtener más información, consulte Cómo funciona la atestación de clave de acceso con Authenticator.

Advertencia

La aplicación de atestación determina si se permite una llave de acceso (FIDO2) solamente durante el registro. Los usuarios que registran una llave de acceso (FIDO2) sin atestación no se bloquearán durante el inicio de sesión si la opción Exigir atestación se establece en Sí más adelante.

Directiva de restricción de claves

- Exigir las restricciones de claves debe establecerse en Sí exclusivamente si su organización solo quiere permitir o no determinados modelos de claves de seguridad o determinados proveedores de llaves de acceso, que se identifican mediante su AAGUID. Puede trabajar con su proveedor de claves de seguridad para determinar el AAGUID de la clave de acceso. Si la llave de acceso ya está registrada, otra manera de encontrar el AAGUID es consultar los detalles del método de autenticación de la llave de acceso del usuario.

Advertencia

Las restricciones de claves establecen la facilidad de uso de modelos o proveedores específicos para el registro y la autenticación. Si cambia las restricciones de claves y quita un AAGUID que ha permitido anteriormente, los usuarios que anteriormente registraron un método permitido ya no podrán usarlo para el inicio de sesión.

Una vez finalizada la configuración, seleccione Guardar.

Nota:

Si ve un error al intentar guardar, reemplace varios grupos por un único grupo en una operación y, a continuación, haga clic en Guardar de nuevo.

Aprovisionamiento de claves de seguridad FIDO2 mediante la API de Microsoft Graph (versión preliminar)

Actualmente en versión preliminar, los administradores pueden usar Microsoft Graph y clientes personalizados para aprovisionar claves de seguridad FIDO2 en nombre de los usuarios. El aprovisionamiento requiere el rol de Administrador de autenticación o una aplicación cliente con el permiso UserAuthenticationMethod.ReadWrite.All. Las mejoras de aprovisionamiento incluyen:

- La capacidad de solicitar opciones de creación de WebAuthn de Microsoft Entra ID

- La capacidad de registrar la clave de seguridad aprovisionada directamente con Microsoft Entra ID

Con estas nuevas API, las organizaciones pueden compilar sus propios clientes para aprovisionar credenciales de clave de paso (FIDO2) en claves de seguridad en nombre de un usuario. Para simplificar este proceso, se requieren tres pasos principales.

- Solicitar creationOptions para un usuario: Microsoft Entra ID devuelve los datos necesarios para que tu cliente aprovisione una credencial de clave de paso (FIDO2). Esto incluye información como la información de usuario, el id. de usuario de confianza, los requisitos de la directiva de credenciales, los algoritmos, el desafío de registro y mucho más.

-

Aprovisionar la credencial de clave de paso (FIDO2) con las opciones de creación: usa

creationOptionsy un cliente que admita el protocolo de cliente a autenticador (CTAP) para aprovisionar la credencial. Durante este paso, debe insertar la clave de seguridad y establecer un PIN. - Registrar la credencial aprovisionada con Microsoft Entra ID: usa la salida con formato del proceso de aprovisionamiento para proporcionar a Microsoft Entra ID los datos necesarios para registrar la credencial de clave de paso (FIDO2) para el usuario de destino.

Habilitación de llaves de acceso (FIDO2) mediante Microsoft Graph API

Además de usar el Centro de administración Microsoft Entra, también puede habilitar las llaves de acceso (FIDO2) mediante Microsoft Graph API. Para habilitar las claves de paso (FIDO2), debe actualizar la directiva de métodos de autenticación como mínimo como Administrador de directivas de autenticación.

Para configurar la directiva usando el Explorador de Graph:

Inicie sesión en Probador de Graph y acepte los permisos Policy.Read.All y Policy.ReadWrite.AuthenticationMethod.

Recupere la directiva de métodos de autenticación:

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Para deshabilitar la aplicación de atestación y aplicar restricciones de clave para permitir solo los AAGUID para RSA DS100, por ejemplo, realice una operación PATCH con el siguiente cuerpo de solicitud:

PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "7e3f3d30-3557-4442-bdae-139312178b39", <insert previous AAGUIDs here to keep them stored in policy> ] } }Asegúrese de que la directiva de llave de acceso (FIDO2) se actualice correctamente.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Eliminar una clave de acceso (FIDO2)

Para quitar una llave de acceso (FIDO2) asociada a una cuenta de usuario, elimine la llave del método de autenticación del usuario.

- Inicie sesión en el centro de administración de Microsoft Entra y busque el usuario cuya clave de acceso (FIDO2) debe eliminarse.

- Seleccione Métodos de autenticación> haga clic con el botón derecho en la llave de acceso (enlazada al dispositivo) y seleccione Eliminar.

Aplicación del inicio de sesión con llave de acceso (FIDO2)

Para que los usuarios inicien sesión con una llave de acceso (FIDO2) cuando acceden a un recurso confidencial, puede hacer lo siguiente:

Usar una seguridad de autenticación integrada resistente a la suplantación de identidad (phishing)

O bien,

Creación de una seguridad de autenticación personalizada

En los pasos siguientes se muestra cómo crear una seguridad de autenticación personalizada. Es una directiva de acceso condicional que permite el inicio de sesión mediante una clave de acceso (FIDO2) únicamente para un modelo específico de clave de seguridad o proveedor de clave de acceso (FIDO2). Para obtener una lista de proveedores FIDO2, consulta Claves de seguridad FIDO2 aptas para la atestación con Microsoft Entra ID.

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

- Vaya a Entra ID>Métodos de autenticación>Fortalezas de autenticación.

- Seleccione New authentication strength (Nueva intensidad de autenticación).

- Proporcione un nombre para la nueva intensidad de autenticación.

- Si quiere, puede incluir también una descripción.

- Seleccione Llaves de acceso (FIDO2).

- Opcionalmente, si desea restringir un AAGUID específico, seleccione Opciones >Agregar AAGUID. Escriba el AAGUID y seleccione Guardar.

- Elija Siguiente y revise la configuración de la directiva.

Problemas conocidos

Aprovisionamiento de claves de seguridad

El aprovisionamiento de administrador de claves de seguridad está en versión preliminar. Consulte Microsoft Graph y clientes personalizados para aprovisionar claves de seguridad FIDO2 en nombre de los usuarios.

Usuarios invitados

No se admite el registro de credenciales de clave de acceso (FIDO2) para usuarios invitados internos o externos, incluidos los usuarios de colaboración B2B en el inquilino de recursos.

Cambios de UPN

Si cambia el UPN de un usuario, ya no puede modificar las llaves de acceso (FIDO2) en consecuencia. Si el usuario tiene una llave de acceso (FIDO2), debe iniciar sesión en Información de seguridad, eliminar la llave de acceso (FIDO2) anterior y agregar una nueva.

Pasos siguientes

Compatibilidad del explorador y de la aplicación nativa con la autenticación sin contraseña (FIDO2)

Inicio de sesión de Windows 10 con llave de seguridad FIDO2

Habilitación de la autenticación de FIDO2 en recursos locales

Registro de claves de seguridad en nombre de los usuarios

Más información sobre el registro de dispositivos

Más información sobre la autenticación multifactor de Microsoft Entra