Eventos

9 abr, 15 - 10 abr, 12

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Regístrese ahora mismoEste explorador ya no se admite.

Actualice a Microsoft Edge para aprovechar las características y actualizaciones de seguridad más recientes, y disponer de soporte técnico.

En este tutorial, obtendrá información sobre cómo integrar KnowledgeOwl con Microsoft Entra ID. Al integrar KnowledgeOwl con Microsoft Entra ID, puede:

Para empezar, necesita los siguientes elementos:

En este tutorial va a configurar y probar el inicio de sesión único de Microsoft Entra en un entorno de prueba.

Para configurar la integración de KnowledgeOwl en Microsoft Entra ID, es preciso agregar KnowledgeOwl desde la galería a la lista de aplicaciones SaaS administradas.

Si lo desea, puede usar también el asistente para la configuración de aplicaciones empresariales. En este asistente puede agregar una aplicación al inquilino, agregar usuarios o grupos a la aplicación y asignar roles, así como recorrer la configuración de SSO. Obtenga más información sobre los asistentes de Microsoft 365.

Configure y pruebe el inicio de sesión único de Microsoft Entra con KnowledgeOwl mediante un usuario de prueba llamado B.Simon. Para que el inicio de sesión único funcione, es necesario establecer una relación de vínculo entre un usuario de Microsoft Entra y el usuario relacionado en KnowledgeOwl.

Para configurar y probar el inicio de sesión único de Microsoft Entra con KnowledgeOwl, complete los siguientes pasos:

Siga estos pasos para habilitar el SSO de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>KnowledgeOwl>Inicio de sesión único.

En la página Seleccione un método de inicio de sesión único, elija SAML.

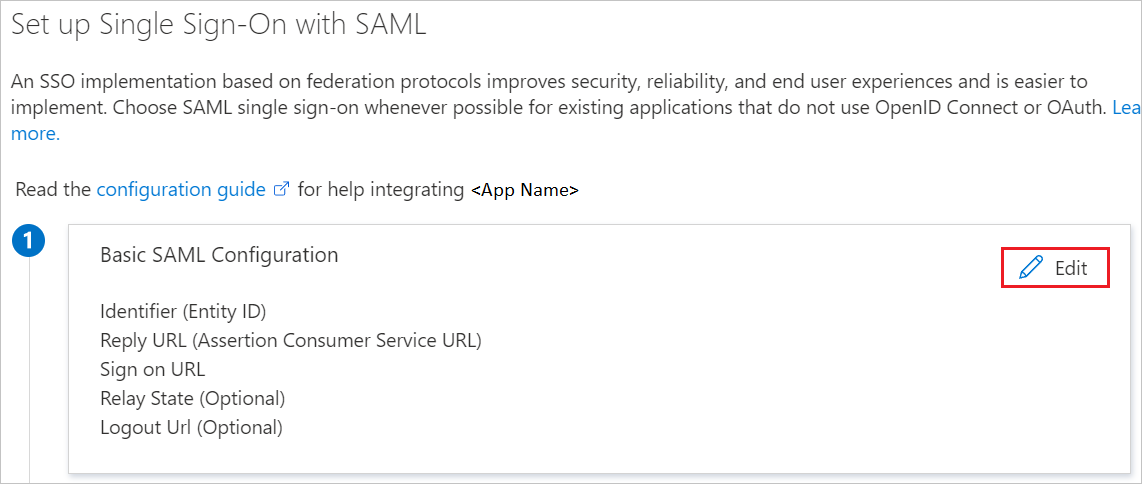

En la página Configuración del inicio de sesión único con SAML, haga clic en el icono de lápiz de Configuración básica de SAML para editar la configuración.

En la sección Configuración básica de SAML, si desea configurar la aplicación en modo iniciado por IDP, escriba los valores de los siguientes campos:

a. En el cuadro de texto Identificador, escriba la dirección URL con uno de los siguientes patrones:

https://app.knowledgeowl.com/sp

https://app.knowledgeowl.com/sp/id/<unique ID>

b. En el cuadro de texto Dirección URL de respuesta, escriba la dirección URL con uno de los siguientes patrones:

https://subdomain.knowledgeowl.com/help/saml-login

https://subdomain.knowledgeowl.com/docs/saml-login

https://subdomain.knowledgeowl.com/home/saml-login

https://privatedomain.com/help/saml-login

https://privatedomain.com/docs/saml-login

https://privatedomain.com/home/saml-login

Haga clic en Establecer direcciones URL adicionales y siga este paso si desea configurar la aplicación en el modo iniciado por SP:

En el cuadro de texto URL de inicio de sesión, escriba una dirección URL con uno de los siguientes patrones:

https://subdomain.knowledgeowl.com/help/saml-login

https://subdomain.knowledgeowl.com/docs/saml-login

https://subdomain.knowledgeowl.com/home/saml-login

https://privatedomain.com/help/saml-login

https://privatedomain.com/docs/saml-login

https://privatedomain.com/home/saml-login

Nota

Estos valores no son reales. Debe actualizar este valor con la dirección URL de respuesta, el identificador y la dirección URL de inicio de sesión reales, tal como se explica más adelante en el tutorial.

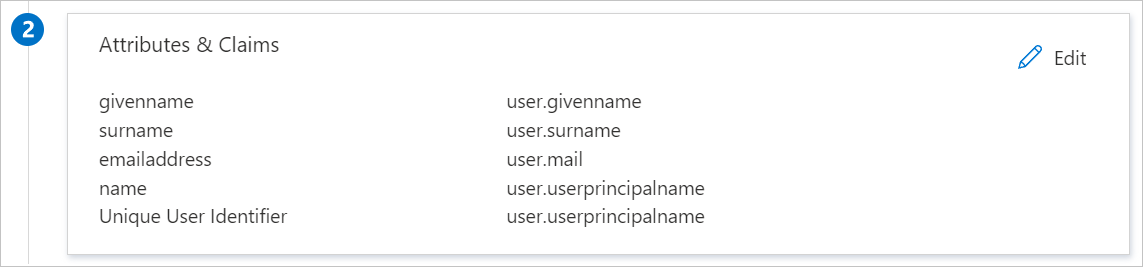

La aplicación KnowledgeOwl espera las aserciones de SAML en un formato específico, que requiere que se agreguen asignaciones de atributos personalizados a la configuración de los atributos del token de SAML. La siguiente captura de muestra la lista de atributos predeterminados.

Además de lo anterior, la aplicación KnowledgeOwl espera que se devuelvan algunos atributos más, que se muestran a continuación, en la respuesta de SAML. Estos atributos también se rellenan previamente, pero puede revisarlos según sus requisitos.

| Nombre | Atributo de origen | Espacio de nombres |

|---|---|---|

| ssoid | user.mail | http://schemas.xmlsoap.org/ws/2005/05/identity/claims |

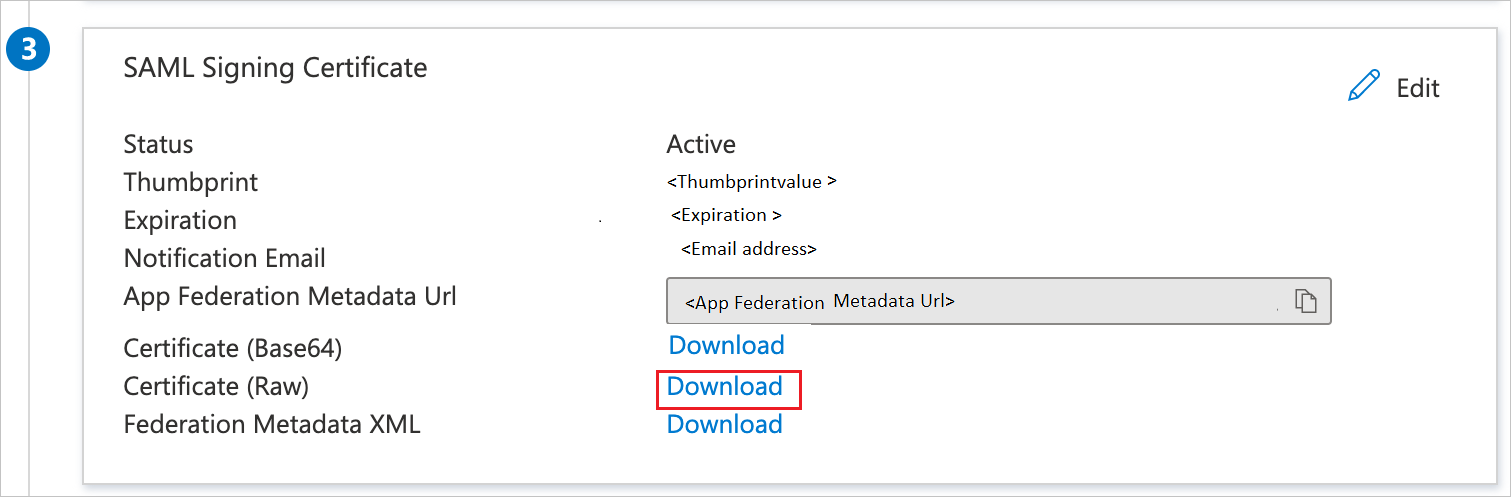

En la página Configurar el inicio de sesión único con SAML, en la sección Certificado de firma de SAML, busque Certificado (sin procesar) y seleccione Descargar para descargarlo y guardarlo en el equipo.

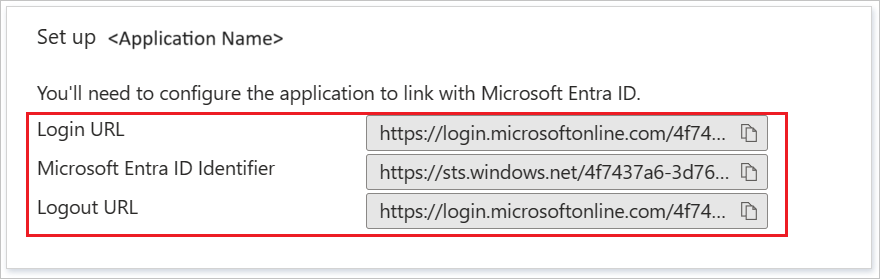

En la sección Set up KnowledgeOwl (Configurar KnowledgeOwl), copie las direcciones URL que necesite.

En esta sección, se crea un usuario llamado B.Simon.

B.Simon.B.Simon@contoso.com.En esta sección va a permitir que B.Simon acceda a KnowledgeOwl mediante el inicio de sesión único.

En otra ventana del explorador web, inicie sesión en el sitio de la empresa de KnowledgeOwl como administrador.

Haga clic en Settings (Configuración) y, a continuación, seleccione SSO.

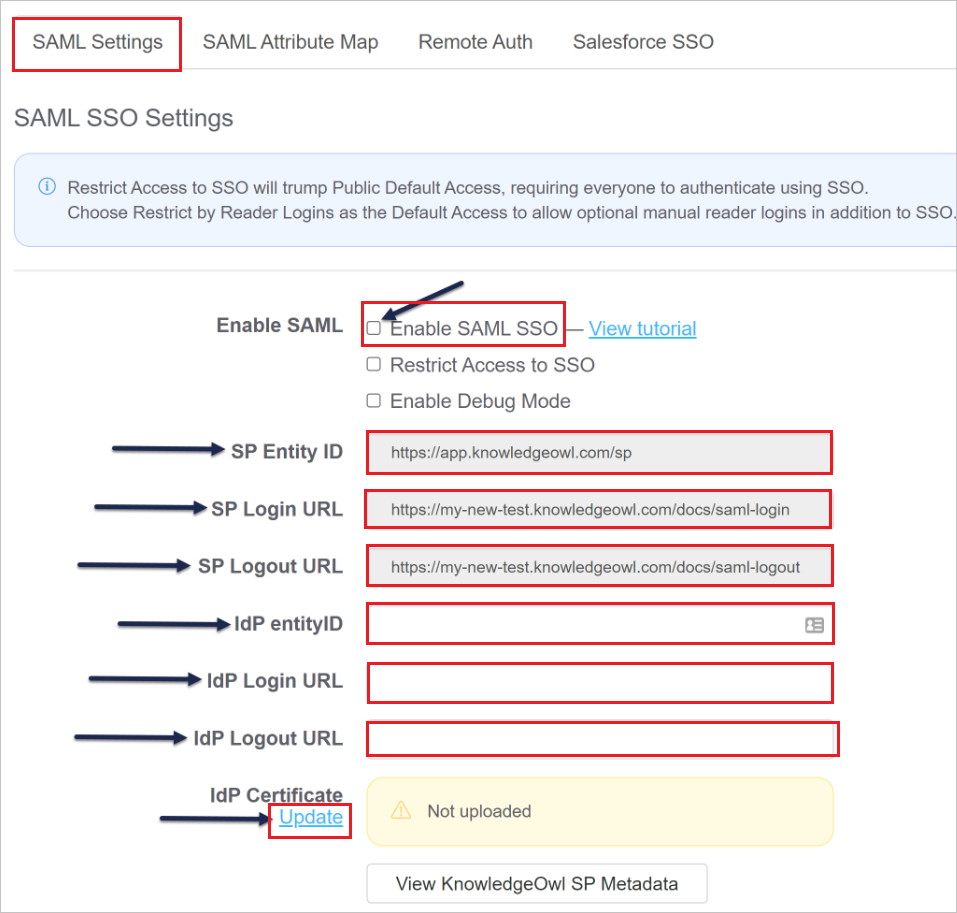

En la pestaña SAML Settings (Configuración de SAML), realice los pasos siguientes:

a. Seleccione Enable SAML SSO (Habilitar SSO de SAML).

b. Copie el valor SP Entity ID (Id. de identidad de SP) en Identificador (Id. de entidad) en la sección Configuración básica de SAML de Azure Portal.

c. Copie el valor de SP Login URL (Dirección URL de inicio de sesión SP) y péguelo en el cuadro de texto Sign-on URL and Reply URL (Direcciones URL de inicio de sesión y respuesta) de la sección Configuración básica de SAML de Azure Portal.

d. En el cuadro de texto Id. de entidad IdP, pegue el valor del Identificador de Microsoft Entra que copió anteriormente.

e. En el cuadro de texto URL de inicio de sesión de IdP, pegue el valor de la URL de inicio de sesión que copió anteriormente.

f. En el cuadro de texto URL de cierre de sesión IDP, pegue el valor de URL de cierre de sesión que copió anteriormente.

ej. Cargue el certificado que descargó de Azure Portal haciendo clic en el vínculo Upload (Cargar) situado debajo de IdP Certificate (Certificado del IdP).

h. Haga clic en Guardar en la parte inferior de la página.

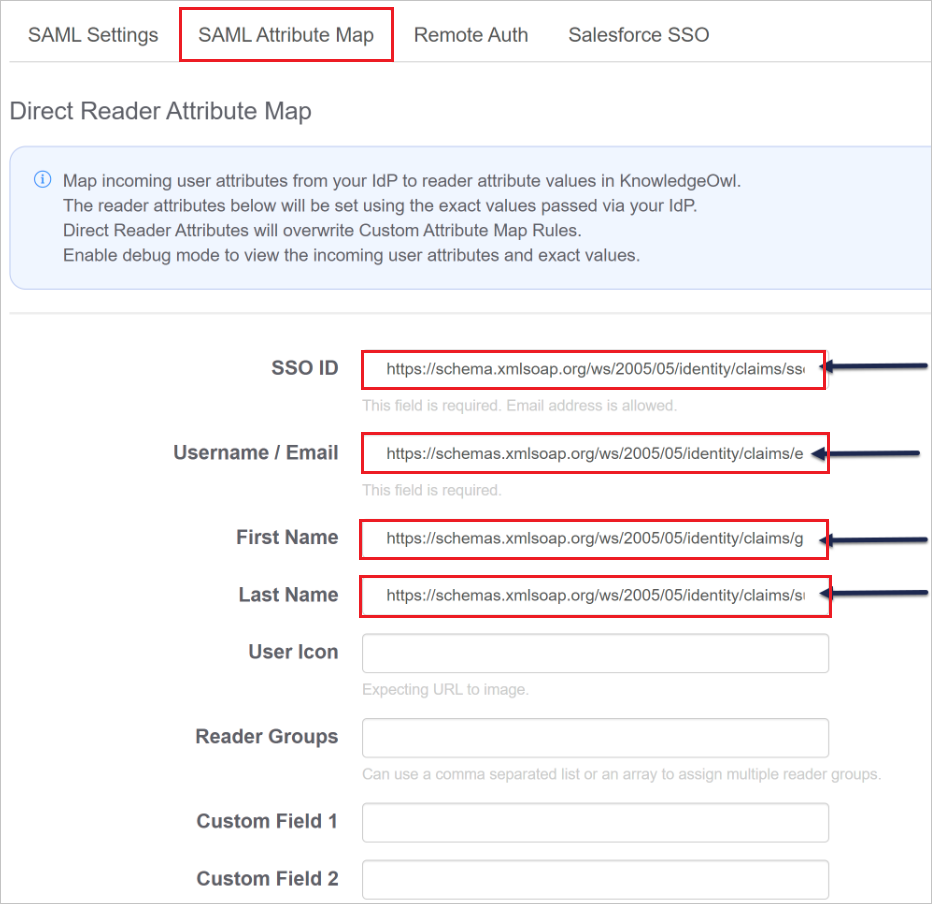

i. Abra la pestaña SAML Attribute Map (Asignación de atributos de SAML) para asignar atributos y realice los pasos siguientes:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/ssoid en el cuadro de texto Id. de SSO.http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress en el cuadro de texto Nombre de usuario / correo electrónico.http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname en el cuadro de texto Nombre.http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname en el cuadro de texto Apellidos.j. Haga clic en Guardar en la parte inferior de la página.

En esta sección se crea un usuario llamado B.Simon en KnowledgeOwl. KnowledgeOwl admite el aprovisionamiento de usuarios Just-In-Time, que está habilitado de forma predeterminada. No hay ningún elemento de acción para usted en esta sección. Si un usuario deja de existir en KnowledgeOwl, se crea otro después de la autenticación.

Nota

Si necesita crear manualmente un usuario, póngase en contacto con el equipo de soporte técnico de KnowledgeOwl.

En esta sección va a probar la configuración de inicio de sesión único de Microsoft Entra con las siguientes opciones.

Haga clic en Probar esta aplicación, esto redirigirá a la dirección URL de inicio de sesión de KnowledgeOwl donde se puede poner en marcha el flujo de inicio de sesión.

Vaya directamente a la dirección URL de inicio de sesión de KnowledgeOwl e inicie el flujo de inicio de sesión desde allí.

También puede usar el portal Aplicaciones de Microsoft para probar la aplicación en cualquier modo. Al hacer clic en el icono de KnowledgeOwl en el portal Aplicaciones, si se ha configurado en modo SP, se le redirigirá a la página de inicio de sesión de la aplicación para comenzar el flujo de inicio de sesión; y si se ha configurado en modo IDP, debería iniciar sesión automáticamente en la instancia de la aplicación KnowledgeOwl para la que ha configurado el inicio de sesión único. Para más información acerca del portal Aplicaciones, consulte Inicio de sesión e inicio de aplicaciones desde el portal Aplicaciones.

Una vez configurado KnowledgeOwl, puede aplicar el control de sesión, que protege la filtración y la infiltración de la información confidencial de la organización en tiempo real. El control de sesión procede del acceso condicional. Aprenda a aplicar el control de sesión con Microsoft Defender para aplicaciones en la nube.

Eventos

9 abr, 15 - 10 abr, 12

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Regístrese ahora mismoCursos

Módulo

La implementación y supervisión de las aplicaciones empresariales en las soluciones de Azure puede garantizar la seguridad. Vea cómo implementar aplicaciones locales y basadas en la nube para los usuarios.

Certificación

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Muestre las características de Microsoft Entra ID para modernizar las soluciones de identidad, implementar soluciones híbridas e implementar la gobernanza de identidades.

Documentación

Depuración del inicio de sesión único basado en SAML - Microsoft Entra ID

Depure el inicio de sesión único basado en SAML para aplicaciones en Microsoft Entra ID.

Inicio de sesión único basado en SAML: configuración y limitaciones - Microsoft Entra ID

Obtenga información sobre cómo configurar el inicio de sesión único basado en SAML con el Microsoft Entra ID, como la asignación de usuarios, las limitaciones, los certificados SAML, el cifrado de tokens, la comprobación de firmas y las notificaciones personalizadas.

Habilitación del inicio de sesión único de SAML para una aplicación empresarial - Microsoft Entra ID

Habilite el inicio de sesión único para una aplicación empresarial en Microsoft Entra ID.