Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este tema se tratan los siguientes escenarios complejos de flujo de correo mediante Exchange Online:

Escenario 1: el registro MX apunta al filtrado de correo no deseado de terceros

Escenario 2: el registro MX apunta a una solución de terceros sin filtrado de correo no deseado

Nota:

En los ejemplos de este tema se usa la organización ficticia Contoso, propietaria del dominio contoso.com y es un inquilino de Exchange Online. Esto es solo un ejemplo. Puede adaptar este ejemplo para que se ajuste al nombre de dominio de su organización y a las direcciones IP de servicio de terceros cuando sea necesario.

Uso de un servicio en la nube de terceros con Microsoft 365 o Office 365

Escenario 1: el registro MX apunta al filtrado de correo no deseado de terceros

Importante

Microsoft recomienda encarecidamente habilitar el filtrado mejorado para conectores o omitir el filtrado por completo mediante una regla de flujo de correo (consulte el punto 5). El error al seguir este paso provoca inevitablemente una clasificación incorrecta del elemento principal de entrada en su organización y una experiencia de subpar para las características de protección y correo electrónico de Microsoft 365.

Microsoft también recomienda agregar servicios de terceros que modifiquen los mensajes en tránsito como selladores de ARC de confianza, si el servicio admite el sellado de ARC. Agregar el servicio como sellador de ARC de confianza ayuda a los mensajes afectados a pasar comprobaciones de autenticación de correo electrónico y ayuda a evitar que los mensajes legítimos se entreguen a la carpeta de Email no deseado, se pongan en cuarentena o se rechacen. Los servicios de terceros que modifican mensajes y no admiten el sellado de ARC invalidarán las firmas DKIM de esos mensajes. En estos casos, debe revisar el informe de detecciones de suplantación de identidad y crear entradas permitidas para que los remitentes suplantados invaliden los errores de autenticación de correo electrónico para los mensajes legítimos.

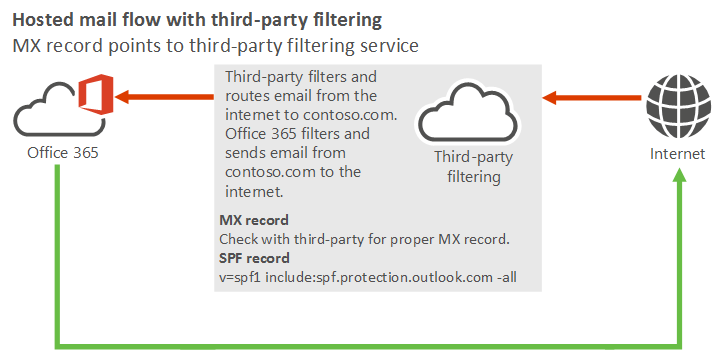

Tengo previsto usar Exchange Online para hospedar todos los buzones de correo de mi organización. Mi organización usa un servicio en la nube de terceros para el filtrado de correo no deseado, malware y phish. Este servicio en la nube de terceros debe filtrar primero todo el correo electrónico de Internet antes de enrutarse a Microsoft 365 o Office 365.

En este escenario, la configuración de flujo de correo de su organización es similar al diagrama siguiente:

Procedimientos recomendados para usar un servicio de filtrado en la nube de terceros con Microsoft 365 o Office 365

Agregue los dominios personalizados en Microsoft 365 o Office 365. Para demostrar que posee los dominios, siga las instrucciones de Agregar un dominio a Microsoft 365.

Cree buzones de usuario en Exchange Online o mueva todos los buzones de correo de todos los usuarios a Microsoft 365 o Office 365.

Actualice los registros DNS de los dominios que agregó en el paso 1. (¿No está seguro de cómo hacerlo? Siga las instrucciones de esta página). Los siguientes registros DNS controlan el flujo de correo:

Registro MX: el registro MX de su dominio debe apuntar al proveedor de servicios de terceros. Siga las instrucciones que le indiquen para saber cómo configurar el registro MX.

Registro SPF: todo el correo enviado desde su dominio a Internet se origina en Microsoft 365 o Office 365, por lo que el registro SPF requiere el valor estándar para Microsoft 365 o Office 365:

v=spf1 include:spf.protection.outlook.com -allSolo tendría que incluir el servicio de terceros en el registro SPF si su organización envía correo electrónico saliente a Internet a través del servicio (donde el servicio de terceros sería un origen para el correo electrónico de su dominio).

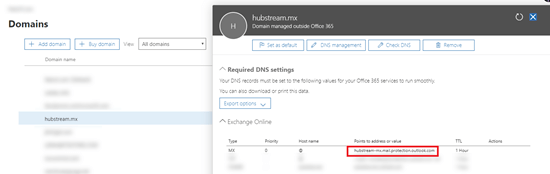

Al configurar este escenario, el "host" que necesita configurar para recibir correo electrónico del servicio de terceros se especifica en el registro MX. Por ejemplo:

En este ejemplo, se debe hubstream-mx.mail.protection.outlook.com el nombre de host del host de Microsoft 365 o Office 365. Este valor puede variar de un dominio a otro, por lo que compruebe el valor en Dominio de configuración>><, seleccione dominio> para confirmar el valor real.

Bloquee la organización de Exchange Online para que solo acepte correo del servicio de terceros.

Cree y configure un conector de entrada de asociado mediante los parámetros TlsSenderCertificateName (preferido) o SenderIpAddresses y, a continuación, establezca los parámetros RestrictDomainsToCertificate o RestrictDomainsToIPAddresses correspondientes en $True. Los mensajes que son host inteligente enrutados directamente a Exchange Online se rechazarán (porque no llegaron a través de una conexión mediante un certificado especificado o desde las direcciones IP especificadas).

Por ejemplo:

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToCertificate $true -TlsSenderCertificateName *.contoso.com -RequireTls $trueOtra posibilidad:

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToIPAddresses $true -SenderIpAddresses <#static list of on-premises IPs or IP ranges of the third-party service>Nota:

Si ya tiene un conector de entrada OnPremises para las mismas direcciones IP de certificado o remitente, debe crear el conector de entrada de asociado (los parámetros RestrictDomainsToCertificate y RestrictDomainsToIPAddresses solo se aplican a los conectores de asociados ). Los dos conectores pueden coexistir sin problemas.

Hay dos opciones para este paso:

Usar filtrado mejorado para conectores (muy recomendado): use filtrado mejorado para conectores (también conocido como lista de omitir) en el conector de entrada del asociado que recibe mensajes de la aplicación de terceros. Esto permite EOP y Microsoft Defender XDR para Office 365 examen en los mensajes.

Nota:

En escenarios híbridos en los que las aplicaciones de terceros dependen de un servidor exchange local para enviar a Exchange Online, también debe habilitar el filtrado mejorado para conectores en el conector de entrada OnPremises en Exchange Online.

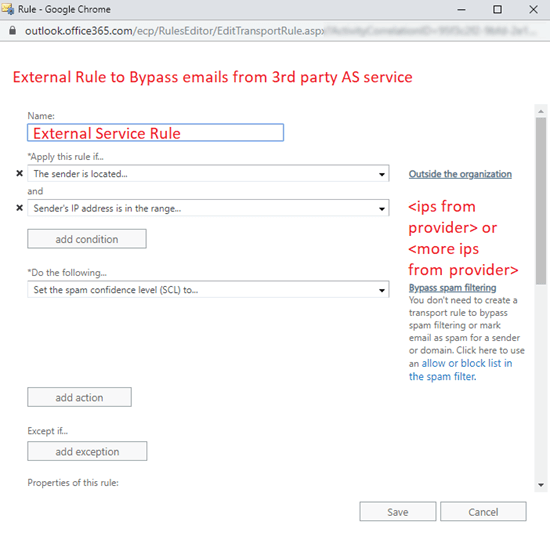

Omitir el filtrado de correo no deseado: use una regla de flujo de correo (también conocida como regla de transporte) para omitir el filtrado de correo no deseado. Esta opción impedirá la mayoría de los controles EOP y Defender para Office 365 y, por lo tanto, impedirá una doble comprobación contra correo no deseado.

Importante

En lugar de omitir el filtrado de correo no deseado mediante una regla de flujo de correo, se recomienda encarecidamente habilitar el filtrado mejorado para conector (también conocido como Omitir lista). La mayoría de los proveedores de correo no deseado en la nube de terceros comparten direcciones IP entre muchos clientes. La omisión del examen en estas direcciones IP podría permitir mensajes suplantados y de suplantación de identidad (phishing) de estas direcciones IP.

Escenario 2: el registro MX apunta a una solución de terceros sin filtrado de correo no deseado

Tengo previsto usar Exchange Online para hospedar todos los buzones de correo de mi organización. Todo el correo electrónico que se envía a mi dominio desde Internet debe fluir primero a través de un servicio de archivado o auditoría de terceros antes de llegar a Exchange Online. Todo el correo electrónico saliente que se envía desde mi organización Exchange Online a Internet también debe fluir a través del servicio. Sin embargo, el servicio no proporciona una solución de filtrado de correo no deseado.

En este escenario es necesario usar el filtrado mejorado para conectores. De lo contrario, parece que el correo de todos los remitentes de Internet procede del servicio de terceros, no de los verdaderos orígenes de Internet.

Procedimientos recomendados para usar un servicio en la nube de terceros con Microsoft 365 o Office 365

Se recomienda encarecidamente usar las soluciones de archivado y auditoría proporcionadas por Microsoft 365 y Office 365.

Importante

Hay un tercer escenario en el que el registro MX apunta a Microsoft 365, pero el servicio de terceros funciona después de Microsoft 365. En esta configuración, los correos electrónicos salen del entorno de Microsoft 365 y se enrutan al servicio de terceros para el filtrado de spam, malware y phishing. Una vez filtrados, los mensajes vuelven a Microsoft 365. Para obtener más información sobre esta configuración, incluidos sus desafíos y complejidades, consulte el artículo Integración a través del enrutamiento de correo de entrada y salida.

Vea también

Configurar conectores para flujo de correo seguro con una organización asociada

Administrar todos los buzones y el flujo de correo mediante Microsoft 365 o Office 365

Solución de problemas de Microsoft 365 o Office 365 flujo de correo

Prueba del flujo de correo mediante la validación de los conectores