Descripción general de las arquitecturas de referencia de Microsoft Cloud for Financial Services

Microsoft Cloud for Financial Services se basa en modelos de datos centrales y verticales especializados, lo que facilita una interoperabilidad perfecta y unificación de datos para acelerar tanto los conocimientos como los flujos de trabajo empresariales. Con este marco fundamental implementado, una colección de bloques de construcción y aplicaciones iniciales de la industria propias y basadas en la nube potencia la colaboración, la automatización y los conocimientos mejorados. Permitió agilizar los procesos, personalizar las interacciones con los clientes y mejorar la experiencia general del cliente. Esta solución integral también garantiza que se implementen medidas sólidas de seguridad, cumplimiento e interoperabilidad para salvaguardar las operaciones críticas.

Para obtener una comprensión profunda de la implementación, configuración y extensión de estos componentes de soluciones verticales y modelos de datos, e integrarlos como elementos centrales de una solución integral, las arquitecturas de referencia ofrecen pautas precisas que deben seguir los arquitectos y desarrolladores de soluciones. Estas arquitecturas de referencia sirven como herramientas invaluables para minimizar la probabilidad de errores y omisiones durante las fases de diseño y desarrollo, asegurando una implementación más efectiva y confiable.

Arquitectura

Microsoft Cloud for Financial Services utiliza una combinación de productos de Microsoft para abordar los escenarios priorizados de la industria que se centran en la banca minorista y amplía las líneas de negocios de seguros de propiedad y accidentes (versión preliminar) y pequeñas y medianas empresas (versión preliminar) con modelos de datos. La siguiente ilustración muestra las capacidades requeridas y recomendadas junto con las extensiones externas que impulsan los proveedores de software e integradores de sistemas independientes.

Descargue un PDF imprimible de este diagrama.

Conceptos comunes

Seguridad

Autenticación

Los usuarios se autentican en PowerApps a través de Microsoft Entra ID como cualquier otra aplicación de Power Apps. Microsoft Entra ID realiza los métodos de autenticación que están habilitados en el arrendatario y aplica las políticas de acceso condicional, como la autenticación multifactor para los usuarios que acceden a la aplicación.

Autorización

El perfil de cliente unificado utiliza el modelo de seguridad basado en roles de Dataverse para autorizar a los usuarios a acceder a los elementos de datos. Los roles de seguridad integrados están disponibles, o puede configurar los suyos propios para implementar el modelo de seguridad basado en roles. El nivel de acceso considera la jerarquía de la unidad de negocio de la que es miembro el usuario.

En primer lugar, debe modelar y configurar la jerarquía de su unidad de negocio. Luego, puede copiar estos roles de seguridad integrados y aplicarlos a sus unidades comerciales para crear su segmentación de seguridad. Como parte de su administración de usuarios, asigna estos roles de seguridad al usuario final, los equipos o las unidades comerciales. Para obtener más información sobre cómo trabajar con grupos de seguridad de Microsoft Entra ID, vaya a Conceptos de seguridad en Microsoft Dataverse.

Después de la asignación de la licencia apropiada para los componentes de la solución dependientes y el acceso al entorno otorgado a cada usuario, necesitará asignar más roles de seguridad integrados a los usuarios, equipos propietarios o equipos del grupo de Microsoft Entra ID para poder acceder u operar en la aplicación.

Extensión de seguridad

Las instituciones financieras suelen tener políticas de seguridad complejas y deben ser monitoreadas de cerca para satisfacer las necesidades de auditoría y cumplimiento. A continuación se detallan algunos escenarios comunes que podrían requerir una extensión:

Reglas de derechos para el acceso a datos de cliente

Dado que el perfil unificado de cliente/cliente está diseñado para proporcionar una perspectiva de 360 grados, necesita acceder a muchos elementos y objetos de datos del cliente. Las instituciones financieras suelen tener reglas específicas que considerar antes de que los usuarios puedan acceder u operar con objetos específicos, como los datos de los clientes. Estas reglas pueden incluir muchos criterios, incluida la rama de usuarios, la función de los usuarios, los equipos de los que es miembro el usuario, la categoría de producto a la que se accede, la línea de negocio, el segmento del cliente, etc. La solución debe aplicar estas reglas mientras el usuario busca, enumera, acceder y operar en el registro del cliente.

Microsoft Cloud for Financial Services está utilizando las capacidades de seguridad nativas de Dataverse que se detallan aquí. Microsoft recomienda adoptar un enfoque de configuración primero, como se ilustra, para diseñar el modelo de seguridad con estos componentes de seguridad nativos para aplicar estas reglas de derechos.

Puede seguir las prácticas recomendadas de seguridad compartidas en Guía de implementación de Dynamics 365 y las siguientes prácticas.

- La seguridad de Dataverse está diseñada con propiedad; considere no asignar ni compartir registros con usuarios individuales. En su lugar, considere asignar y compartir registros con los equipos.

- Si hay un sistema de registro que aloja estas reglas de acceso, considere realizar un proceso de sincronización por lotes para transformar el modelo de propiedad en un modelo de seguridad en Dataverse.

- Para que el rendimiento de su modelo de seguridad sea eficiente, considere utilizar equipos propios en lugar de equipos de acceso y elimine o al menos optimice el intercambio de registros con diferentes equipos.

Enmascaramiento de datos y necesidades de seguridad a nivel de campo

Las instituciones financieras frecuentemente emplean medidas de seguridad adicionales para proteger datos confidenciales, como números de seguro social (SSN), detalles de tarjetas de crédito y, ocasionalmente, información personal como números de teléfono móvil y direcciones de correo electrónico. Estas medidas de seguridad a menudo implican restringir el acceso a personas específicas e incluso enmascarar información confidencial cuando se muestra.

Para implementar estos requisitos de seguridad, puede crear nuevos perfiles de seguridad a nivel de campo, que especifican permisos de lectura, actualización y creación para campos específicos. Luego, estos perfiles se pueden asignar a usuarios o equipos, otorgándoles acceso controlado a datos confidenciales.

Además, si hay más requisitos de cumplimiento que requieren enmascaramiento de datos, puede lograrlo creando una nueva columna PowerFX (vista previa) o columna calculada. Esta nueva columna genera una versión enmascarada de los datos originales, lo que proporciona una capa adicional de protección de datos. La columna original anterior se puede proteger con seguridad a nivel de campo y esta nueva columna de datos enmascarados se puede agregar al Perfil de cliente unificado a través de la configuración de formularios rápidos.

Necesidades de conexión privada o restringida

Las soluciones Perfil de cliente unificado y Perfil de cliente unificado se ejecutan en Power Platform, que opera en una arquitectura de infraestructura compartida de grupo de escala.

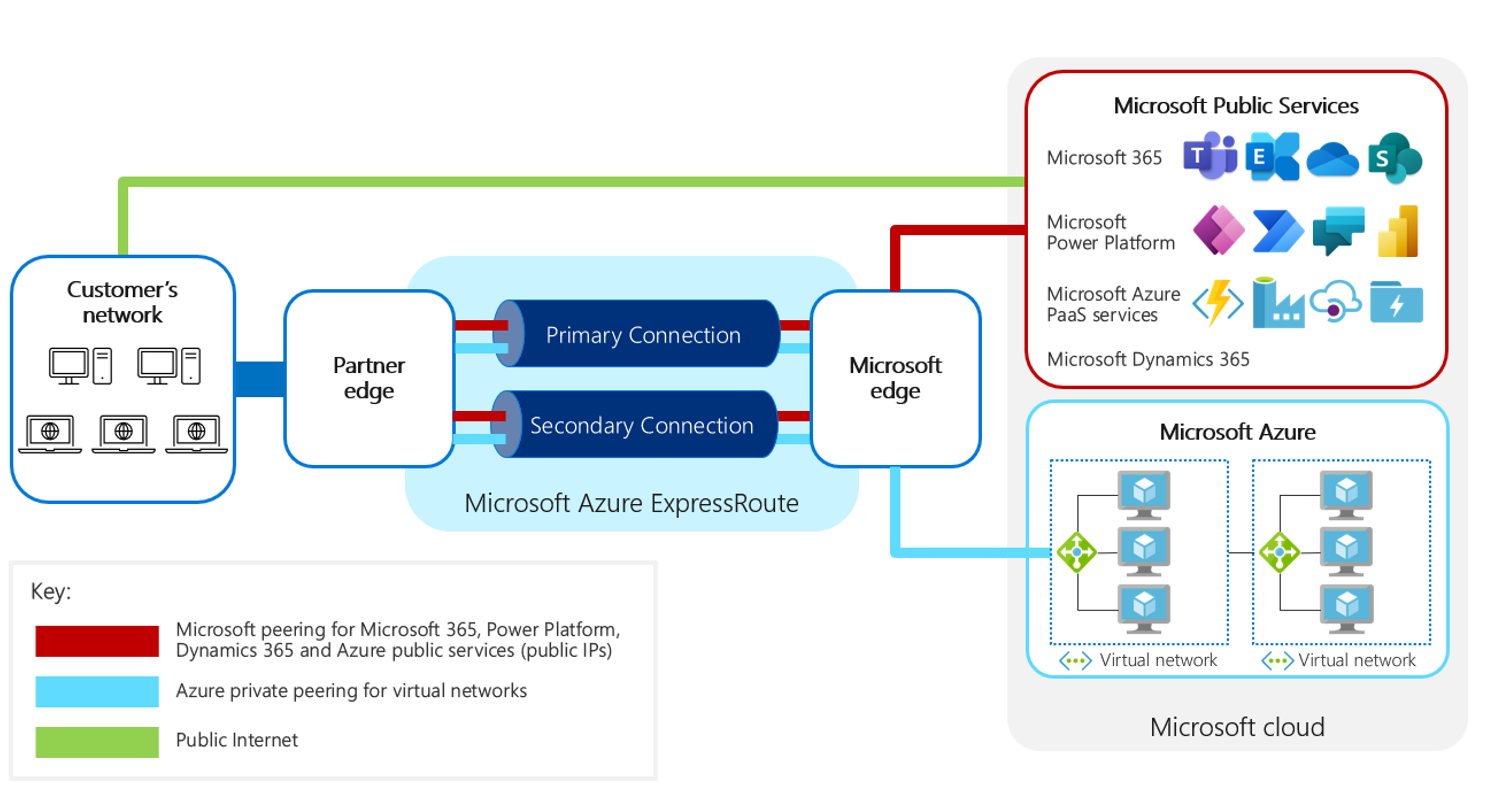

Un grupo de escala aloja varias organizaciones de clientes, cada una con su propia base de datos pero con una infraestructura de servicio compartida. Estos grupos de escalas se establecen en pares para cada región que el cliente ha seleccionado. Puede configurar ExpressRoute para proporcionar una conexión privada entre su red local y la "entrada" al servicio en la nube como se especifica en la imagen siguiente. Sin embargo, debido a que la infraestructura es compartida, no puede configurar una conexión privada entre Azure y Power Platform.

Las organizaciones financieras suelen tener una política de acceso estricta mientras los sistemas acceden a datos financieros y de clientes. Puede considerar las siguientes opciones de implementación para abordar los problemas de seguridad mientras Power Platform se ejecuta en la nube pública accediendo a los datos del cliente.

| Opciones técnicas | Descripción | Consideración | Usar cuando |

|---|---|---|---|

| Habilite el tráfico de servidor a servidor con nuevas reglas de firewall | Los firewalls existentes se pueden configurar para agregar Rangos de IP y URL de Power Platform para permitir el tráfico desde Power Platform a API Gateways y VNET (que tienen puntos finales privados para acceder a fuentes de datos) | Los rangos de IP pueden cambiar y es importante monitorear esos cambios para reflejarlos en el firewall | Necesidades de integración de servidor a servidor entre Power Platform a puertas de enlace y VNET. Cuando se establece la conectividad, puede utilizar conectores personalizados, complementos o webhooks y tecnologías de integración de Azure para acceder a estas fuentes de datos directamente. |

| Utilice scripts basados en el cliente para acceder a los datos API | Creando controles PCF personalizados para acceder a los datos API. | Los dispositivos que no utilizan una red corporativa no pueden acceder a los datos. Requiere trabajo de personalización y aún es necesario sincronizar los datos para el modelo de datos FSI. | Cuando todos los dispositivos están unidos a un dominio y utilizan la red corporativa mientras acceden a Controles PCF personalizados en el perfil de cliente unificado. |

| Replicación de datos en el modelo de datos FSI | Se desarrollarán integraciones asíncronas/por lotes para extraer, transformar y cargar elementos de datos (ETL) en el modelo de datos FSI | Los datos viven en el modelo FSI como una réplica de los sistemas existentes. | Cuando no existen necesidades de integración en tiempo real. |

Necesidades de automatización de seguridad

La automatización de la seguridad es un aspecto vital de las organizaciones modernas, especialmente cuando se trata de una multitud de usuarios y escenarios complejos. A medida que la base de usuarios se expande y la dinámica organizacional evoluciona, garantizar medidas de seguridad sólidas se vuelve cada vez más desafiante. Desde agregar nuevos usuarios hasta manejar cambios en roles, equipos y unidades de negocios, pasando por el aprovisionamiento de nuevos entornos y la identificación de administradores de sistemas, cada escenario exige una atención meticulosa para salvaguardar los datos confidenciales y los sistemas críticos. En este contexto, resulta indispensable implementar protocolos de seguridad automatizados, agilizando procesos, mitigando riesgos y fortaleciendo las defensas de la organización contra posibles amenazas. Al adoptar la automatización de la seguridad, las empresas pueden adaptarse eficazmente a entornos dinámicos de usuarios y mantener un entorno ágil y seguro que proteja tanto los activos valiosos como la privacidad de los usuarios.

A continuación se presentan algunos escenarios y cómo puede implementar la autorización y automatizar tareas cuando sea posible.

| Escenario | Enfoque de implementación de seguridad |

|---|---|

| Cuando se introducen nuevas personas en el modelo de seguridad | En Dynamics, un rol de seguridad con los derechos funcionales requeridos representa a cada persona. Configure un equipo de grupo en Dataverse para cada persona y asigne el rol de seguridad para la persona. Configure equipos de grupo en el directorio activo para las personas y utilice la integración lista para usar para administrar la membresía de los usuarios en los equipos de grupo Dataverse. Eliminar o minimizar la asignación de roles de seguridad a individuos. Cambie el parámetro de herencia de privilegios de miembro de los roles de seguridad solo a privilegios de equipo para que los registros que los usuarios creen con el equipo como propietario y no con individuos. |

| Cuando se aprovisionan nuevos entornos | Se debe crear un nuevo grupo de seguridad para cada entorno de Dataverse para controlar y limitar el acceso de los usuarios a entornos específicos. En caso contrario, quien tenga licencia de Dataverse se crea como usuario en el entorno. |

| Se agregan nuevos usuarios a la aplicación o es necesario eliminar algunos usuarios de la aplicación | En lugar de agregar o eliminar usuarios al entorno cada vez, puede adoptar un enfoque de grupo anidado y agregar los equipos del grupo (es decir, grupo-administrador de relaciones) como hijo del grupo de seguridad del entorno (ucp-producción). Con este enfoque, cuando se agregan usuarios al equipo del grupo para una función específica, se agregan automáticamente al entorno como usuario y se les asigna una función. De manera similar, cuando se elimina a los usuarios del equipo del grupo, también se eliminan del entorno si no forman parte de ningún otro equipo del grupo. |

| Cuando los usuarios existentes cambian su título, función o ubicación, eso podría cambiar su personalidad. | El tipo de membresía dinámica en Entra ID utiliza reglas comerciales para administrar la membresía del grupo de forma dinámica. Puede utilizar este tipo de membresía dinámica para configurar las reglas comerciales para definir qué usuarios se agregan o eliminan del equipo del grupo creado para una persona determinada. Como Dataverse ahora admite tipo de membresía dinámica, estos miembros nuevos o eliminados se sincronizan automáticamente con los equipos del grupo en Dataverse, y los El usuario obtiene el último rol de seguridad asignado para acceder. |

| Al dar de baja usuarios | Igual que la fila anterior. Utilice el tipo de membresía dinámica para agregar usuarios activos a grupos. Todos los usuarios inactivos se eliminan automáticamente. Puede usar los flujos de trabajo del ciclo de vida para la salida, que se pueden actualizar y activar desde Azure Portal o API de Microsoft Graph. |

| Cuando cambian las estructuras de la organización | No todos los cambios en la estructura organizacional afectan la seguridad de la aplicación. Considere cómo cambia la propiedad de los datos según la jerarquía de propiedad de la unidad de negocios y refleje esos cambios en un entorno con la configuración de la unidad de negocios actualizada. |

| Cuando los usuarios cambian de equipo o unidad de negocio con la que trabajan | Microsoft recomienda utilizar el tipo de membresía dinámica y equipos de grupo al asignar roles de seguridad a los equipos y tampoco asignar roles de seguridad directamente a los usuarios. Con este modelo de seguridad, los equipos que cambian de usuario no requieren ninguna automatización para reflejar el cambio, ya que la autorización se basa en la membresía de los equipos del grupo. Si una unidad de negocio necesita cambiar en el perfil de usuario, puede crear un Power Automate flujo con disparador cuando una unidad de negocio cambia en los sistemas primarios y usar el SetBusinessSystemUser acción para mover al usuario a una unidad de negocio diferente. |

| Cuando los usuarios cambian de puesto o de gerente | El modelo de seguridad de jerarquía es una extensión de los modelos de seguridad existentes que usan unidades de negocio, roles de seguridad, recursos compartidos y equipos. Si configura estos elementos en el modelo de seguridad, asegúrese de que la información del puesto y del administrador en el registro de usuario se actualice. |

Colaboración

Las aplicaciones de nube para servicios financieros utilizan la integración Microsoft Teams nativa para colaborar sin problemas con Power Apps /miembros del equipo de Dynamics 365. La solución utiliza las funciones de colaboración y chat de Microsoft Teams.

Análisis

Si tiene el requisito de crear una vista general de los clientes utilizando los datos en los modelos de datos de Microsoft Cloud for Financial Services, puede ampliar los análisis creando paneles de aplicaciones basadas en modelo personalizados y paneles de Power BI Embedded. Alternativamente, puede agregar un informe de Power BI a la aplicación basada en modelo usando el control de informes de Power BI (vista previa).

Puede encontrar más orientación detallada sobre cómo ampliar las capacidades de análisis en el artículo Estado de datos de análisis.

Consulte también

Pasos siguientes

Buena arquitectura para Microsoft Cloud for Financial Services presenta las siguientes arquitecturas de referencia: