Implementación de Microsoft Defender para punto de conexión en macOS con Microsoft Intune

Se aplica a:

- Microsoft Defender para punto de conexión en macOS

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender para empresas

En este artículo se describe cómo implementar Microsoft Defender para punto de conexión en macOS mediante Microsoft Intune.

Requisitos previos y requisitos del sistema

Antes de empezar, consulte la página principal Microsoft Defender para punto de conexión en macOS para obtener una descripción de los requisitos previos y los requisitos del sistema para la versión actual del software.

Información general

En la tabla siguiente se resumen los pasos para implementar y administrar Microsoft Defender para punto de conexión en Mac mediante Microsoft Intune. Consulte la tabla siguiente para obtener pasos más detallados:

| Paso | Nombre de archivo de ejemplo | Identificador de agrupación |

|---|---|---|

| Aprobación de la extensión del sistema | sysext.mobileconfig |

N/D |

| Directiva de extensión de red | netfilter.mobileconfig |

N/D |

| Acceso completo al disco | fulldisk.mobileconfig |

com.microsoft.wdav.epsext |

| configuración de Microsoft Defender para punto de conexión Si tiene previsto ejecutar antivirus que no sean de Microsoft en Mac, establezca passiveModetrueen . |

MDE_MDAV_and_exclusion_settings_Preferences.xml |

com.microsoft.wdav |

| Servicios en segundo plano | background_services.mobileconfig |

N/D |

| Configuración de notificaciones de Microsoft Defender para punto de conexión | notif.mobileconfig |

com.microsoft.wdav.tray |

| Configuración de accesibilidad | accessibility.mobileconfig |

com.microsoft.dlp.daemon |

| Bluetooth | bluetooth.mobileconfig |

com.microsoft.dlp.agent |

| Configuración de Microsoft AutoUpdate (MAU) | com.microsoft.autoupdate2.mobileconfig |

com.microsoft.autoupdate2 |

| Control de dispositivo | DeviceControl.mobileconfig |

N/D |

| Prevención de pérdida de datos | DataLossPrevention.mobileconfig |

N/D |

| Descarga del paquete de incorporación | WindowsDefenderATPOnboarding__MDATP_wdav.atp.xml |

com.microsoft.wdav.atp |

| Implementación de la Microsoft Defender para punto de conexión en la aplicación macOS | Wdav.pkg |

N/D |

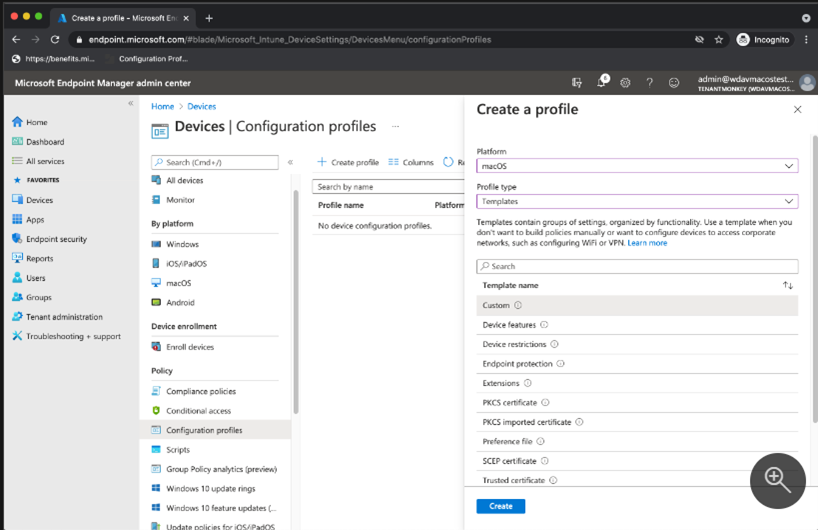

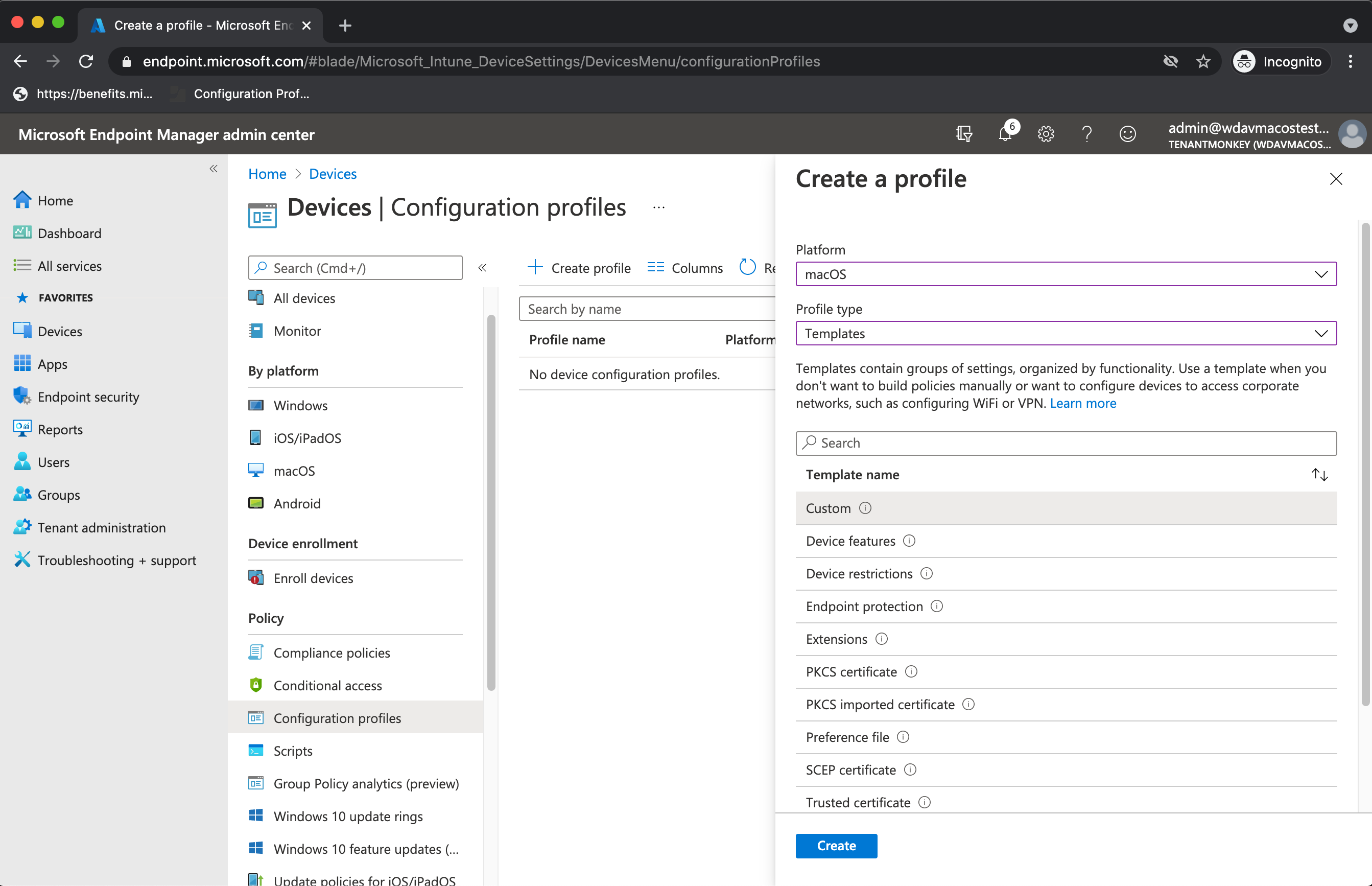

Creación de perfiles de configuración del sistema

El siguiente paso consiste en crear perfiles de configuración del sistema que Microsoft Defender para punto de conexión necesidades. En el centro de administración de Microsoft Intune, abraPerfiles de configuración de dispositivos>.

Paso 1: Aprobar extensiones del sistema

En el centro de administración de Intune, vaya a Dispositivos y, en Administrar dispositivos, seleccione Configuración.

En Perfiles de configuración, seleccione Crear perfil.

En la pestaña Directivas , seleccione Crear>nueva directiva.

En Plataforma, seleccione macOS.

En Tipo de perfil, seleccione Catálogo de configuración.

Seleccione Crear.

En la pestaña Aspectos básicos , asigne un nombre al perfil y escriba una descripción.

Seleccione Siguiente.

En la pestaña Configuración, seleccione +Agregar configuración.

En Nombre de plantilla, seleccione Extensiones.

En el selector Configuración, expanda la categoría Configuración del sistema y, a continuación, seleccione Extensiones del sistema permitidas>Extensiones del sistema:

Cierre el selector Configuración y, a continuación, seleccione + Editar instancia.

Configure las siguientes entradas en la sección Extensiones de sistema permitidas :

Extensiones de sistema permitidas Identificador de equipo com.microsoft.wdav.epsextUBF8T346G9com.microsoft.wdav.netextUBF8T346G9

Seleccione Siguiente.

En la pestaña Asignaciones , asigne el perfil a un grupo donde se encuentran los dispositivos o usuarios macOS.

Revise el perfil de configuración. Seleccione Crear.

Paso 2: Filtro de red

Como parte de las funcionalidades de detección y respuesta de puntos de conexión, Microsoft Defender para punto de conexión en macOS inspecciona el tráfico de socket e informa de esta información al portal de Microsoft 365 Defender. La siguiente directiva permite que la extensión de red realice esta funcionalidad.

Descargue netfilter.mobileconfig desde el repositorio de GitHub.

Importante

Solo se admite un .mobileconfig (plist) para filtro de red. Agregar varios filtros de red conduce a problemas de conectividad de red en Mac. Este problema no es específico de Defender para punto de conexión en macOS.

Para configurar el filtro de red:

En Perfiles de configuración, seleccione Crear perfil.

En Plataforma, seleccione macOS.

En Tipo de perfil, seleccione Plantillas.

En Nombre de plantilla, seleccione Personalizado.

Seleccione Crear.

En la pestaña Aspectos básicos , asigne el nombre al perfil. Por ejemplo,

NetFilter-prod-macOS-Default-MDE.Seleccione Siguiente.

En la pestaña Configuración , escriba un nombre de perfil de configuración personalizada . Por ejemplo,

NetFilter-prod-macOS-Default-MDE.Elija un canal de implementación y seleccione Siguiente.

Seleccione Siguiente.

En la pestaña Asignaciones , asigne el perfil a un grupo donde se encuentran los dispositivos macOS o los usuarios, o todos los usuarios y todos los dispositivos.

Revise el perfil de configuración. Seleccione Crear.

Paso 3: Acceso completo al disco

Nota:

A partir de macOS Catalina (10.15) o posterior, con el fin de proporcionar privacidad a los usuarios finales, creó la FDA (Full Disk Access). La habilitación de TCC (transparencia, consentimiento & control) a través de una solución de Administración de dispositivos móvil, como Intune, eliminará el riesgo de que Defender for Endpoint pierda la autorización de acceso completo al disco para funcionar correctamente.

Este perfil de configuración concede acceso total al disco a Microsoft Defender para punto de conexión. Si anteriormente configuró Microsoft Defender para punto de conexión a través de Intune, se recomienda actualizar la implementación con este perfil de configuración.

Descargue fulldisk.mobileconfig desde el repositorio de GitHub.

Para configurar el acceso completo al disco:

En el centro de administración de Intune, en Perfiles de configuración, seleccione Crear perfil.

En Plataforma, seleccione macOS.

En Tipo de perfil, seleccione Plantillas.

En Nombre de plantilla, seleccione Personalizado y, a continuación, seleccione Crear.

En la pestaña Aspectos básicos , asigne el nombre al perfil. Por ejemplo,

FullDiskAccess-prod-macOS-Default-MDE.Seleccione Siguiente.

En la pestaña Configuración , escriba un nombre de perfil de configuración personalizada . Por ejemplo,

FullDiskAccess-prod-macOS-Default-MDE.Elija un canal de implementación y, a continuación, seleccione Siguiente.

Seleccione un archivo de perfil de configuración.

En la pestaña Asignaciones , asigne el perfil a un grupo donde se encuentran los dispositivos macOS o los usuarios, o todos los usuarios y todos los dispositivos.

Revise el perfil de configuración. Seleccione Crear.

Nota:

El acceso total al disco concedido a través del perfil de configuración mdm de Apple no se refleja en Privacidad de la configuración > del sistema & acceso a disco completo de seguridad>.

Paso 4: Servicios en segundo plano

Precaución

macOS 13 (Ventura) contiene nuevas mejoras de privacidad. A partir de esta versión, de forma predeterminada, las aplicaciones no se pueden ejecutar en segundo plano sin el consentimiento explícito. Microsoft Defender para punto de conexión debe ejecutar su proceso de demonio en segundo plano. Este perfil de configuración concede permisos al servicio en segundo plano para Microsoft Defender para punto de conexión. Si anteriormente configuró Microsoft Defender para punto de conexión a través de Microsoft Intune, se recomienda actualizar la implementación con este perfil de configuración.

Descargue background_services.mobileconfig desde el repositorio de GitHub.

Para configurar servicios en segundo plano:

En Perfiles de configuración, seleccione Crear perfil.

En Plataforma, seleccione macOS.

En Tipo de perfil, seleccione Plantillas.

En Nombre de plantilla, seleccione Personalizado.

Seleccione Crear.

En la pestaña Aspectos básicos , asigne el nombre al perfil. Por ejemplo,

BackgroundServices-prod-macOS-Default-MDE.Seleccione Siguiente.

En la pestaña Configuración , escriba un nombre de perfil de configuración personalizada . Por ejemplo,

backgroundServices-prod-macOS-Default-MDE.Elija un canal de implementación.

Seleccione Siguiente.

Seleccione un archivo de perfil de configuración.

En la pestaña Asignaciones , asigne el perfil a un grupo donde se encuentran los dispositivos macOS o los usuarios, o todos los usuarios y todos los dispositivos.

Revise el perfil de configuración. Seleccione Crear.

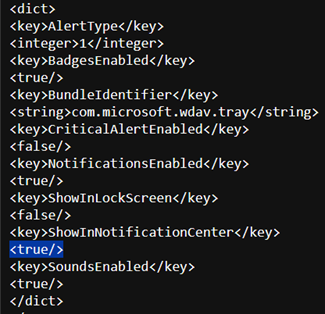

Paso 5: Notificaciones

Este perfil se usa para permitir que Microsoft Defender para punto de conexión en macOS y Microsoft AutoUpdate muestren notificaciones en la interfaz de usuario.

Descargue notif.mobileconfig desde el repositorio de GitHub.

Para desactivar las notificaciones de los usuarios finales, puede cambiar Mostrar NotificationCenter de true a false en notif.mobileconfig.

Para configurar las notificaciones:

En Perfiles de configuración, seleccione Crear perfil.

En Plataforma, seleccione macOS.

En Tipo de perfil, seleccione Plantillas.

En Nombre de plantilla, seleccione Personalizado.

Seleccione Crear.

En la pestaña Aspectos básicos , asigne el nombre al perfil. Por ejemplo,

BackgroundServices-prod-macOS-Default-MDE.Seleccione Siguiente.

En la pestaña Configuración , escriba un nombre de perfil de configuración personalizada . Por ejemplo,

Notif.mobileconfig.Elija un canal de implementación y, a continuación, seleccione Siguiente.

Seleccione un archivo de perfil de configuración.

En la pestaña Asignaciones , asigne el perfil a un grupo donde se encuentran los dispositivos macOS o los usuarios, o todos los usuarios y todos los dispositivos.

Revise el perfil de configuración. Seleccione Crear.

Paso 6: Configuración de accesibilidad

Este perfil se usa para permitir que Microsoft Defender para punto de conexión en macOS accedan a la configuración de accesibilidad en Apple macOS High Sierra (10.13.6) y versiones posteriores.

Descargue accessibility.mobileconfig desde el repositorio de GitHub.

En Perfiles de configuración, seleccione Crear perfil.

En Plataforma, seleccione macOS.

En Tipo de perfil, seleccione Plantillas.

En Nombre de plantilla, seleccione Personalizado.

Seleccione Crear.

En la pestaña Aspectos básicos , asigne el nombre al perfil. Por ejemplo,

Accessibility-prod-macOS-Default-MDE.Seleccione Siguiente.

En la pestaña Configuración , escriba un nombre de perfil de configuración personalizada . Por ejemplo,

Accessibility.mobileconfig.Elija un canal de implementación.

Seleccione Siguiente.

Seleccione un archivo de perfil de configuración.

En la pestaña Asignaciones , asigne el perfil a un grupo donde se encuentran los dispositivos macOS o los usuarios, o todos los usuarios y todos los dispositivos.

Revise el perfil de configuración. Seleccione Crear.

Paso 7: Permisos de Bluetooth

Precaución

macOS 14 (Sonoma) contiene nuevas mejoras de privacidad. A partir de esta versión, de forma predeterminada, las aplicaciones no pueden acceder a Bluetooth sin el consentimiento explícito. Microsoft Defender para punto de conexión lo usa si configura directivas de Bluetooth para el control de dispositivos.

Descargue bluetooth.mobileconfig desde el repositorio de GitHub y use el mismo flujo de trabajo que en Paso 6: Configuración de accesibilidad para habilitar el acceso Bluetooth.

Nota:

Bluetooth concedido a través del perfil de configuración mdm de Apple no se refleja en Configuración del sistema => Privacidad & Seguridad => Bluetooth.

Paso 8: Microsoft AutoUpdate

Este perfil se usa para actualizar el Microsoft Defender para punto de conexión en macOS a través de Microsoft AutoUpdate (MAU). Si va a implementar Microsoft Defender para punto de conexión en macOS, tiene las opciones para obtener una versión actualizada de la aplicación (Actualización de plataforma) que se encuentra en los diferentes canales mencionados aquí:

- Beta (Insiders-Fast)

- Canal actual (versión preliminar, Insiders-Slow)

- Canal actual (producción)

Para obtener más información, consulte Implementación de actualizaciones para Microsoft Defender para punto de conexión en macOS.

Descargue AutoUpdate2.mobileconfig desde el repositorio de GitHub.

Nota:

El ejemplo AutoUpdate2.mobileconfig del repositorio de GitHub lo tiene establecido en Canal actual (producción).

En Perfiles de configuración, seleccione Crear perfil.

En Plataforma, seleccione macOS.

En Tipo de perfil, seleccione Plantillas.

En Nombre de plantilla, seleccione Personalizado.

Seleccione Crear.

En la pestaña Aspectos básicos , asigne el nombre al perfil. Por ejemplo,

Autoupdate-prod-macOS-Default-MDE.Seleccione Siguiente.

En la pestaña Configuración , escriba un nombre de perfil de configuración personalizada . Por ejemplo,

Autoupdate.mobileconfig.Elija un canal de implementación.

Seleccione Siguiente.

Seleccione un archivo de perfil de configuración.

En la pestaña Asignaciones , asigne el perfil a un grupo donde se encuentran los dispositivos macOS o los usuarios, o todos los usuarios y todos los dispositivos.

Revise el perfil de configuración. Seleccione Crear.

Paso 9: configuración de Microsoft Defender para punto de conexión

En este paso, repasamos Preferencias que le permite configurar directivas antimalware y EDR mediante Microsoft Intune (https://intune.microsoft.com).

9a. Establecimiento de directivas mediante Microsoft Defender portal

Establezca directivas mediante Microsoft Defender Portal mediante la implementación de las siguientes instrucciones o mediante Microsoft Intune:

Consulte Configuración de Microsoft Defender para punto de conexión en Intune antes de establecer las directivas de seguridad mediante Microsoft Defender para punto de conexión Administración de la configuración de seguridad.

En el portal de Microsoft Defender, vaya a Directivas de seguridad de punto deconexión>de administración> de configuraciónDirectivas> de MacCrear nueva directiva.

En Seleccionar plataforma, seleccione macOS.

En Seleccionar plantilla, elija una plantilla y seleccione Crear directiva.

Especifique un nombre y una descripción para la directiva y, a continuación, seleccione Siguiente.

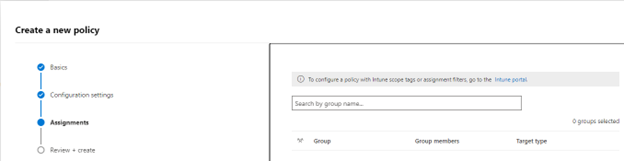

En la pestaña Asignaciones , asigne el perfil a un grupo donde se encuentran los dispositivos macOS o los usuarios, o todos los usuarios y todos los dispositivos.

Para obtener más información sobre cómo administrar la configuración de seguridad, consulte:

- Administración de Microsoft Defender para punto de conexión en dispositivos con Microsoft Intune

- Administración de la configuración de seguridad para Windows, macOS y Linux de forma nativa en Defender para punto de conexión

Nota:

Si se administra a través de Intune, no permitirá que el dispositivo se registre a través de Microsoft Defender para punto de conexión Security Settings Management ([Microsoft Defender XDR portal (https://security.microsoft.com)](Microsoft Defender XDR portal (https://security.microsoft.com) o)).

Importante

Importante Solo surtirán efecto las directivas establecidas a través de Intune y no se usará la administración de la configuración de seguridad de Microsoft Defender para punto de conexión.

Establecimiento de directivas mediante Microsoft Intune

Puede administrar la configuración de seguridad de Microsoft Defender para punto de conexión en macOS en Configuración de preferencias en Microsoft Intune.

Para obtener más información, consulte Establecer preferencias para Microsoft Defender para punto de conexión en Mac.

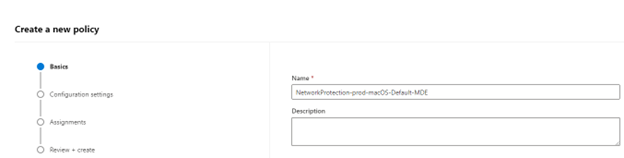

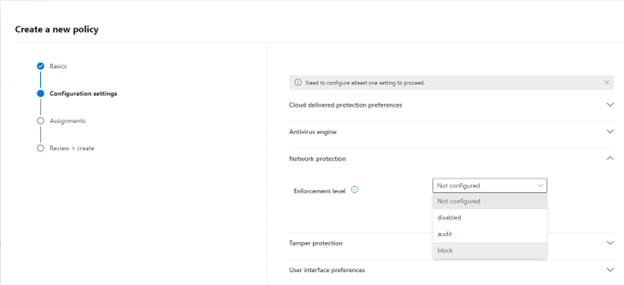

Paso 10: Protección de red para Microsoft Defender para punto de conexión en macOS

En el portal de Microsoft Defender:

Vaya a Directivas deseguridad> de punto de conexión de administración de> configuraciónDirectivas de> MacCrear nueva directiva.

En Seleccionar plataforma, seleccione macOS.

En Seleccionar plantilla, seleccione Microsoft Defender Antivirus y seleccione Crear directiva.

En la pestaña Aspectos básicos , escriba el nombre y la descripción de la directiva. Seleccione Siguiente.

En la pestaña Configuración , en Protección de red, seleccione un nivel de cumplimiento. Seleccione Siguiente.

En la pestaña Asignaciones , asigne el perfil a un grupo donde se encuentran los dispositivos macOS o los usuarios, o todos los usuarios y todos los dispositivos.

Revise la directiva en Revisar y crear y seleccione Guardar.

Sugerencia

También puede configurar la protección de red anexando la información de Protección de red para ayudar a evitar las conexiones de macOS a sitios incorrectos en el .mobileconfig paso 8.

Paso 11: Control de dispositivos para Microsoft Defender para punto de conexión en macOS

Para establecer Device Control para Microsoft Defender para punto de conexión en macOS, siga los pasos descritos en:

- Control de dispositivos para macOS

- Implementación y administración de Device Control mediante Intune

Paso 12: Prevención de pérdida de datos (DLP) para punto de conexión

Para establecer la prevención de pérdida de datos (DLP) de Purview para el punto de conexión en macOS, siga los pasos descritos en Incorporación y eliminación de dispositivos macOS en soluciones de cumplimiento mediante Microsoft Intune.

Paso 13: Comprobar el estado de PList (.mobileconfig)

Después de completar la configuración del perfil, podrá revisar el estado de las directivas.

Ver estado

Una vez que los cambios de Intune se propaguen a los dispositivos inscritos, puede verlos en Monitor Device status (Supervisar>estado del dispositivo):

Configuración del dispositivo cliente

Una instalación Portal de empresa estándar es suficiente para un dispositivo mac.

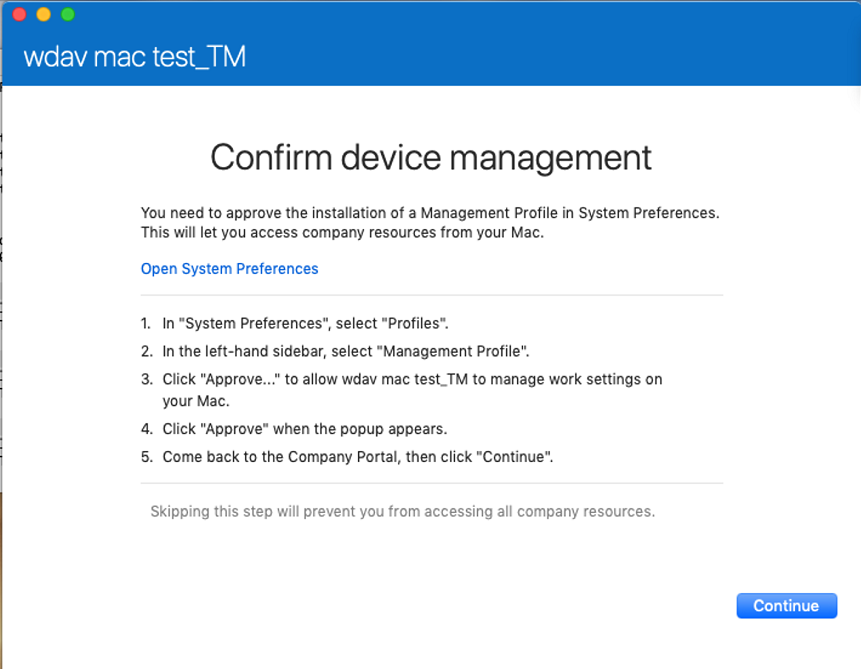

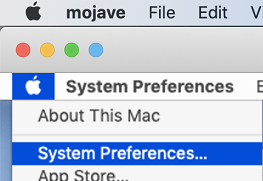

Confirme la administración de dispositivos.

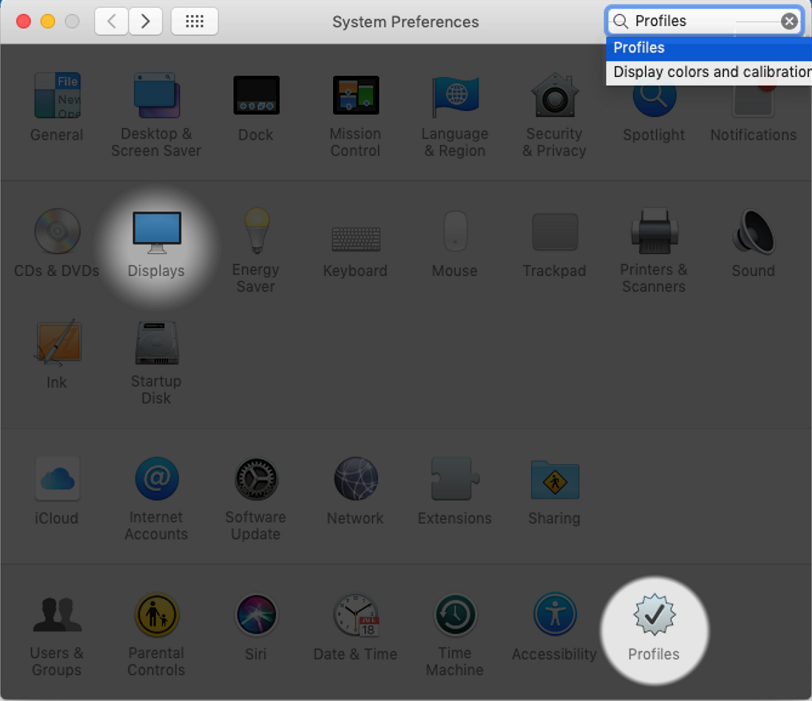

Seleccione Abrir preferencias del sistema, busque Perfil de administración en la lista y seleccione Aprobar.... El perfil de administración se mostraría como Comprobado:

Seleccione Continuar y complete la inscripción.

Ahora puede inscribir más dispositivos. También puede inscribirlos más adelante, después de finalizar la configuración del sistema de aprovisionamiento y los paquetes de aplicación.

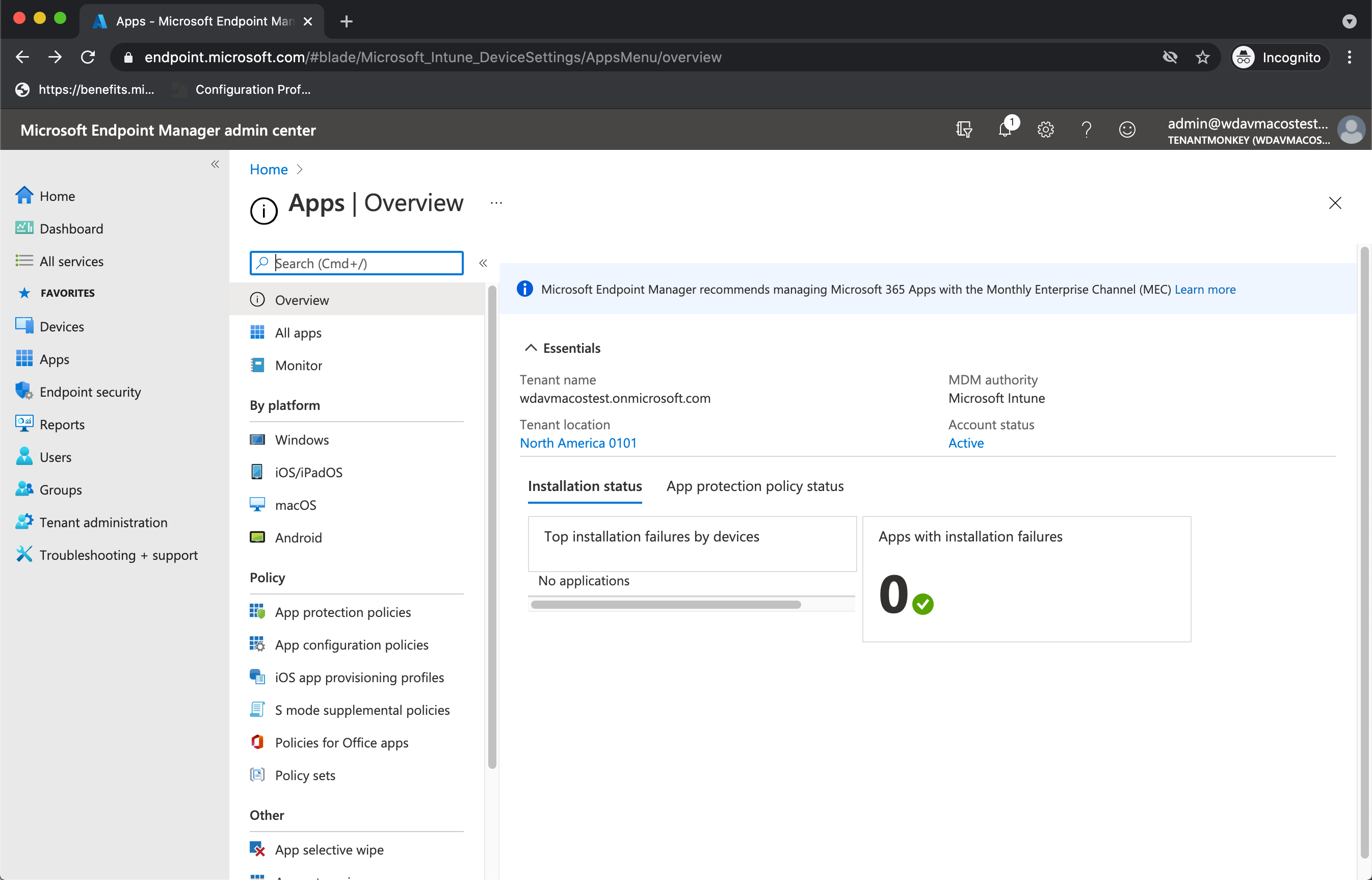

En Intune, abra Administrar>dispositivos>Todos los dispositivos. Aquí puede ver el dispositivo entre los siguientes:

Comprobación del estado del dispositivo cliente

Una vez implementados los perfiles de configuración en los dispositivos, abraPerfiles de preferencias> del sistema en el dispositivo Mac.

Compruebe que los siguientes perfiles de configuración están presentes e instalados. El perfil de administración debe ser el perfil del sistema Intune. Wdav-config y wdav-kext son perfiles de configuración del sistema que se agregaron en Intune:

También debería ver el icono de Microsoft Defender para punto de conexión en la esquina superior derecha.

Paso 14: Publicación de la aplicación

Este paso permite implementar Microsoft Defender para punto de conexión en máquinas inscritas.

En el centro de administración de Microsoft Intune, abra Aplicaciones.

Seleccione Por plataforma>macOS>Agregar.

En Tipo de aplicación, seleccione macOS. Seleccione Seleccionar.

En Información de la aplicación, mantenga los valores predeterminados y seleccione Siguiente.

En la pestaña Tareas, seleccione Siguiente.

Revisar y crear. Puede visitar Aplicaciones>por plataforma>macOS para verlo en la lista de todas las aplicaciones.

Para obtener más información, consulte Agregar Microsoft Defender para punto de conexión a dispositivos macOS mediante Microsoft Intune.

Importante

Debe crear e implementar los perfiles de configuración en el orden especificado (pasos 1 a 13) para una configuración correcta del sistema.

Paso 15: Descargar el paquete de incorporación

Para descargar los paquetes de incorporación desde el portal de Microsoft 365 Defender:

En el portal de Microsoft 365 Defender, vaya a Configuración>Puntos de conexión>Administración de> dispositivosIncorporación.

Establezca el sistema operativo en macOS y el método de implementación en Mobile Administración de dispositivos/Microsoft Intune.

Seleccione Descargar el paquete de incorporación Guárdelo como WindowsDefenderATPOnboardingPackage.zip en el mismo directorio.

Extraiga el contenido del archivo .zip:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip warning: WindowsDefenderATPOnboardingPackage.zip appears to use backslashes as path separators inflating: intune/kext.xml inflating: intune/WindowsDefenderATPOnboarding.xml inflating: jamf/WindowsDefenderATPOnboarding.plist

Paso 16: Implementación del paquete de incorporación

Este perfil contiene información de licencia para Microsoft Defender para punto de conexión.

Para implementar el paquete de incorporación:

En Perfiles de configuración, seleccione Crear perfil.

En Plataforma, seleccione macOS.

En Tipo de perfil, seleccione Plantillas.

En Nombre de plantilla, seleccione Personalizado.

Seleccione Crear.

En la pestaña Aspectos básicos , asigne el nombre al perfil. Por ejemplo,

Autoupdate-prod-macOS-Default-MDE. Seleccione Siguiente.En la pestaña Configuración , escriba un nombre de perfil de configuración personalizada . Por ejemplo,

Autoupdate.mobileconfig.Elija un canal de implementación.

Seleccione Siguiente.

Seleccione un archivo de perfil de configuración.

En la pestaña Asignaciones , asigne el perfil a un grupo donde se encuentran los dispositivos macOS o los usuarios, o todos los usuarios y todos los dispositivos.

Revise el perfil de configuración. Seleccione Crear.

Abra Perfilesde configuración dedispositivos> para ver el perfil creado.

Paso 17: Comprobar la detección de antimalware

Consulte el artículo siguiente para comprobar si hay una revisión de detección de antimalware: Prueba de detección antivirus para comprobar la incorporación del dispositivo y los servicios de informes.

Paso 18: Comprobar la detección de EDR

Consulte el artículo siguiente para probar una revisión de detección de EDR: Prueba de detección de EDR para comprobar la incorporación de dispositivos y los servicios de informes.

Solución de problemas

Problema: no se encontró ninguna licencia.

Solución: siga los pasos de este artículo para crear un perfil de dispositivo mediante WindowsDefenderATPOnboarding.xml.

Problemas de instalación de registro

Consulte Registro de problemas de instalación para obtener información sobre cómo buscar el registro generado automáticamente creado por el instalador cuando se produce un error.

Para obtener información sobre los procedimientos de solución de problemas, consulte:

- Solución de problemas de extensión del sistema en Microsoft Defender para punto de conexión en macOS

- Solución de problemas de instalación de Microsoft Defender para punto de conexión en macOS

- Solución de problemas de licencia para Microsoft Defender para punto de conexión en macOS

- Solución de problemas de conectividad en la nube para Microsoft Defender para punto de conexión en macOS

- Solución de problemas de rendimiento para Microsoft Defender para punto de conexión en macOS

Desinstalación

Consulte Desinstalación para obtener más información sobre cómo quitar Microsoft Defender para punto de conexión en macOS de dispositivos cliente.

Contenido recomendado

| Artículo | Descripción |

|---|---|

| Agregar Microsoft Defender para punto de conexión a dispositivos macOS mediante Microsoft Intune | Obtenga información sobre cómo agregar Microsoft Defender para punto de conexión a dispositivos macOS mediante Microsoft Intune |

| Ejemplos de directivas de control de dispositivos para Intune | Aprenda a usar directivas de control de dispositivos mediante ejemplos que se pueden usar con Intune |

| Configurar Microsoft Defender para punto de conexión en las características de iOS | Describe cómo implementar Microsoft Defender para punto de conexión en características de iOS |

| Implementación de Microsoft Defender para punto de conexión en iOS con Microsoft Intune | Describe cómo implementar Microsoft Defender para punto de conexión en iOS mediante una aplicación |

| Configuración de Microsoft Defender para punto de conexión en Microsoft Intune | Describe la conexión a Defender para punto de conexión, la incorporación de dispositivos, la asignación de cumplimiento para los niveles de riesgo y las directivas de acceso condicional |

| Solución de problemas y búsqueda de respuestas en preguntas más frecuentes relacionadas con Microsoft Defender para punto de conexión en iOS | Solución de problemas y preguntas más frecuentes: Microsoft Defender para punto de conexión en iOS |

| Configurar Microsoft Defender para punto de conexión en funciones de Android | Describe cómo configurar Microsoft Defender para punto de conexión en Android |

| Administración de Defender para punto de conexión en dispositivos Android en Intune: Azure | Configuración de Microsoft Defender para punto de conexión protección web en dispositivos Android administrados por Microsoft Intune |