Migración de dispositivos para usar el método de conectividad optimizado

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

Importante

Parte de la información contenida en este artículo se refiere a un producto preliminar que puede sufrir modificaciones sustanciales antes de su lanzamiento comercial. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

En este artículo se describe cómo migrar (reonboard) dispositivos que están incorporados actualmente a Defender para punto de conexión para usar el método de conectividad de dispositivos optimizado. Para obtener más información sobre la conectividad simplificada, consulte Incorporación de dispositivos mediante conectividad simplificada. Los dispositivos deben cumplir los requisitos previos enumerados en Conectividad simplificada.

En la mayoría de los casos, la eliminación completa del dispositivo no es necesaria al reonboarding. Puede ejecutar el paquete de incorporación actualizado y reiniciar el dispositivo para cambiar la conectividad. Consulte a continuación para obtener más información sobre los sistemas operativos individuales.

Importante

Limitaciones de la versión preliminar y problemas conocidos:

- En el caso de las migraciones de dispositivos (reonboarding): no es necesario que el offboarding cambie al método de conectividad optimizado. Una vez que se ejecuta el paquete de incorporación actualizado, se requiere un reinicio completo del dispositivo para dispositivos Windows y un reinicio del servicio para macOS y Linux. Para obtener más información, consulte los detalles incluidos en este artículo.

- Windows 10 las versiones 1607, 1703, 1709 y 1803 no admiten la reonboarding. Offboard primero y, a continuación, incorporar con el paquete actualizado. Estas versiones también requieren una lista de direcciones URL más larga.

- Los dispositivos que ejecutan el agente MMA no se admiten y deben seguir usando el método de incorporación de MMA.

Migración de dispositivos mediante el método simplificado

Recomendación de migración

Empieza pequeño. Se recomienda empezar primero con un pequeño conjunto de dispositivos, aplicar el blob de incorporación mediante cualquiera de las herramientas de implementación admitidas y, a continuación, supervisar la conectividad. Si usa una nueva directiva de incorporación, para evitar conflictos, asegúrese de excluir el dispositivo de cualquier otra directiva de incorporación existente.

Valide y supervise. Después de incorporar el pequeño conjunto de dispositivos, valide que los dispositivos se han incorporado correctamente y se comunican con el servicio.

Complete la migración. En esta fase, puede implementar gradualmente la migración a un conjunto más grande de dispositivos. Para completar la migración, puede reemplazar las directivas de incorporación anteriores y quitar las direcciones URL antiguas del dispositivo de red.

Valide los requisitos previos del dispositivo antes de continuar con las migraciones. Esta información se basa en el artículo anterior centrándose en la migración de dispositivos existentes.

Para volver a incorporar dispositivos, deberá usar el paquete de incorporación optimizado. Para obtener más información sobre cómo acceder al paquete, consulte Conectividad simplificada.

En función del sistema operativo, las migraciones pueden requerir un reinicio del dispositivo o un reinicio del servicio una vez aplicado el paquete de incorporación:

Windows: reiniciar el dispositivo

macOS: reinicie el dispositivo o reinicie el servicio Defender para punto de conexión mediante la ejecución de:

sudo launchctl unload /Library/LaunchDaemons/com.microsoft.fresno.plistsudo launchctl load /Library/LaunchDaemons/com.microsoft.fresno.plist

Linux: reinicie el servicio Defender para punto de conexión mediante la ejecución de:

sudo systemctl restart mdatp

En la tabla siguiente se enumeran las instrucciones de migración para las herramientas de incorporación disponibles basadas en el sistema operativo del dispositivo.

Windows 10 y 11

Importante

Windows 10 versión 1607, 1703, 1709 y 1803 no admiten la reonboarding. Para migrar los dispositivos existentes, tendrá que incorporarlos por completo mediante el paquete de incorporación optimizado.

Para obtener información general sobre la incorporación de dispositivos cliente Windows, consulte Incorporación de cliente Windows.

Confirme que se cumplen los requisitos previos: requisitos previos para usar el método simplificado.

Script local

Siga las instrucciones de Script local (hasta 10 dispositivos) mediante el paquete de incorporación optimizado. Después de completar los pasos, debe reiniciar el dispositivo para que la conectividad del dispositivo se cambie.

Directiva de grupo

Siga las instrucciones de directiva de grupo mediante el paquete de incorporación optimizado. Después de completar los pasos, debe reiniciar el dispositivo para que la conectividad del dispositivo se cambie.

Microsoft Intune

Siga las instrucciones de Intune mediante el paquete de incorporación simplificado. Después de completar los pasos, debe reiniciar el dispositivo para que la conectividad del dispositivo se cambie.

Microsoft Configuration Manager

Siga las instrucciones de Configuration Manager.

VDI

Use las instrucciones de Incorporación de dispositivos de infraestructura de escritorio virtual (VDI) no persistentes. Después de completar los pasos, debe reiniciar el dispositivo para que la conectividad del dispositivo se cambie.

Comprobación de la conectividad de dispositivos con un método optimizado para dispositivos migrados

Puede usar los métodos siguientes para comprobar que ha conectado correctamente dispositivos Windows:

- Analizador de cliente

- Seguimiento con búsqueda avanzada en Microsoft Defender XDR

- Realizar un seguimiento local mediante Visor de eventos (para Windows)

- Ejecución de pruebas para confirmar la conectividad con los servicios de Defender para punto de conexión

- Comprobación del editor del Registro

- Prueba de detección de PowerShell

Para macOS y Linux, puede usar los métodos siguientes:

- Pruebas de conectividad de MDATP

- Seguimiento con búsqueda avanzada en Microsoft Defender XDR

- Ejecución de pruebas para confirmar la conectividad con los servicios de Defender para punto de conexión

Uso del Analizador de cliente de Defender para punto de conexión (Windows) para validar la conectividad después de la incorporación de puntos de conexión migrados

Una vez incorporado, ejecute la MDE Client Analyzer para confirmar que el dispositivo se conecta a las direcciones URL actualizadas adecuadas.

Descargue la herramienta Microsoft Defender para punto de conexión Client Analyzer en la que se ejecuta el sensor de Defender para punto de conexión.

Puede seguir las mismas instrucciones que en Comprobar la conectividad del cliente con Microsoft Defender para punto de conexión servicio. El script usa automáticamente el paquete de incorporación configurado en el dispositivo (debe ser una versión simplificada) para probar la conectividad.

Asegúrese de que se establece la conectividad con las direcciones URL adecuadas.

Seguimiento con búsqueda avanzada en Microsoft Defender XDR

Puede usar la búsqueda avanzada en Microsoft Defender portal para ver el estado del tipo de conectividad.

Esta información se encuentra en la tabla DeviceInfo de la columna "ConnectivityType":

- Nombre de columna: ConnectivityType

- Valores posibles:

<blank>, Simplificado, Estándar - Tipo de datos: String

- Descripción: tipo de conectividad del dispositivo a la nube

Una vez que se migra un dispositivo para usar el método simplificado y el dispositivo establece una comunicación correcta con el comando EDR & canal de control, el valor se representará como "Simplificado".

Si vuelve a mover el dispositivo al método normal, el valor será "estándar".

En el caso de los dispositivos que aún no han intentado volver a bordo, el valor permanecerá en blanco.

Seguimiento local en un dispositivo a través de Windows Visor de eventos

Puede usar el registro operativo SENSE de Windows Visor de eventos para validar localmente las conexiones con el nuevo enfoque simplificado. SENSE Event ID 4 realiza un seguimiento de las conexiones EDR correctas.

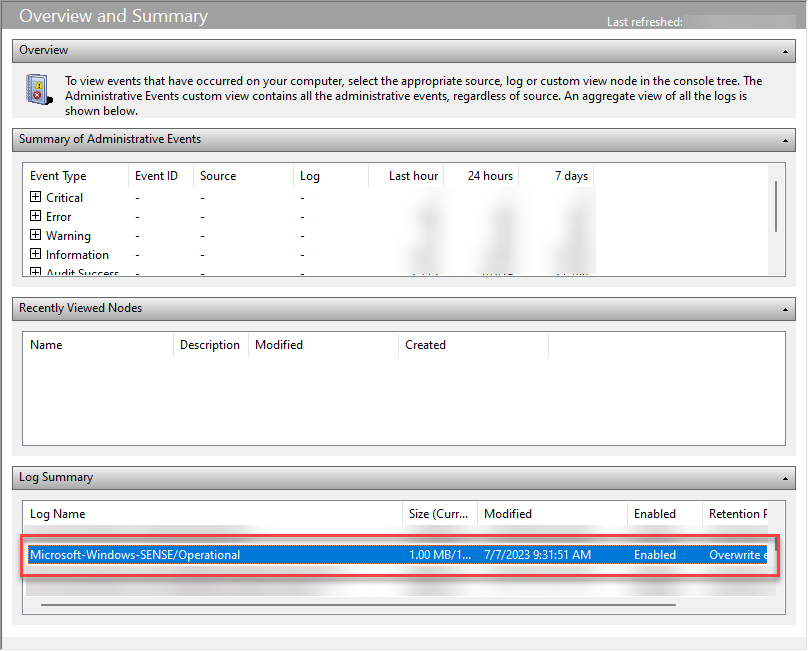

Abra el registro de eventos del servicio Defender para punto de conexión mediante los pasos siguientes:

En el menú Windows, seleccione Inicio y escriba Visor de eventos. A continuación, seleccione Visor de eventos.

En la lista de registros, en Resumen de registros, desplácese hacia abajo hasta que vea Microsoft-Windows-SENSE/Operational. Haga doble clic en el elemento para abrir el registro.

También puede acceder al registro expandiendoRegistros de aplicaciones y servicios>Microsoft>Windows>SENSE y seleccione Operativo.

El identificador de evento 4 realiza un seguimiento de las conexiones correctas con el canal & Control de comandos de Defender para punto de conexión. Compruebe las conexiones correctas con la dirección URL actualizada. Por ejemplo:

Contacted server 6 times, all succeeded, URI: <region>.<geo>.endpoint.security.microsoft.com. <EventData> <Data Name="UInt1">6</Data> <Data Name="Message1">https://<region>.<geo>.endpoint.security.microsoft.com> </EventData>Message1 contiene la dirección URL contactada. Confirme que el evento incluye la dirección URL simplificada (endpoint.security.microsoft,com).

El identificador de evento 5 realiza un seguimiento de los errores si procede.

Nota:

SENSE es un nombre que se usa de forma interna para hacer referencia al sensor de comportamiento que impulsa Microsoft Defender para punto de conexión.

Los eventos registrados por el servicio aparecerán en el registro.

Para obtener más información, vea Revisar eventos y errores mediante Visor de eventos.

Ejecución de pruebas para confirmar la conectividad con los servicios de Defender para punto de conexión

Una vez que el dispositivo se haya incorporado a Defender para punto de conexión, compruebe que sigue apareciendo en Inventario de dispositivos. DeviceID debe seguir siendo el mismo.

Compruebe la pestaña Escala de tiempo de la página del dispositivo para confirmar que los eventos fluyen desde el dispositivo.

Respuesta dinámica

Asegúrese de que Live Response funciona en el dispositivo de prueba. Siga las instrucciones de Investigación de entidades en dispositivos con respuesta dinámica.

Asegúrese de ejecutar un par de comandos básicos después de la conexión para confirmar la conectividad (como cd, trabajos, conexión).

Investigación y respuesta de amenazas

Asegúrese de que la investigación y la respuesta automatizadas funcionan en el dispositivo de prueba: configure las funcionalidades automatizadas de investigación y respuesta.

Para los laboratorios de pruebas de Auto-IR, vaya a Microsoft Defender XDR>Evaluaciones & Tutoriales tutoriales>& simulaciones> **Tutoriales> de investigación automatizada.

Protección entregada en la nube

Abra un símbolo del sistema como administrador.

Haga clic con el botón derecho en el elemento en el menú Inicio, seleccione Ejecutar como administrador y, a continuación, seleccione Sí en el símbolo del sistema de permisos.

Use el siguiente argumento con la utilidad de línea de comandos Microsoft Defender Antivirus (mpcmdrun.exe) para comprobar que la red puede comunicarse con el servicio en la nube Microsoft Defender Antivirus:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -ValidateMapsConnection

Nota:

Este comando solo funcionará en Windows 10, versión 1703 o posterior, o Windows 11. Para obtener más información, vea Administrar Microsoft Defender Antivirus con la herramienta de línea de comandos mpcmdrun.exe.

Bloque de prueba a primera vista

Siga las instrucciones de la demostración de Microsoft Defender para punto de conexión Block at First Sight (BAFS).

Prueba de SmartScreen

Siga las instrucciones de Microsoft Defender Demostración de SmartScreen (msft.net).

Prueba de detección de PowerShell

En el dispositivo Windows, cree una carpeta:

C:\test-MDATP-test.Abra una ventana de Símbolo de sistema como administrador.

En la ventana símbolo del sistema, ejecute el siguiente comando de PowerShell:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Una vez que se ejecuta el comando, la ventana del símbolo del sistema se cierra automáticamente. Si se realiza correctamente, la prueba de detección se marca como completada.

Para macOS y Linux, puede usar los métodos siguientes:

- Pruebas de conectividad de MDATP

- Seguimiento con búsqueda avanzada en Microsoft Defender XDR

- Ejecución de pruebas para confirmar la conectividad con los servicios de Defender para punto de conexión

Prueba de conectividad MDATP (macOS y Linux)

Ejecute mdatp health -details features para confirmar simplified_connectivity: "habilitado".

Ejecute mdatp health -details edr para confirmar edr_partner_geo_location que está disponible. El valor debe ser GW_<geo> donde "geo" es la ubicación geográfica del inquilino.

Ejecute la prueba de conectividad mdatp. Asegúrese de que el patrón de dirección URL simplificada está presente. Debe esperar dos para '\storage', uno para '\mdav', uno para '\xplat' y otro para '/packages'.

Por ejemplo: https:mdav.us.endpoint.security.microsoft/com/storage

Seguimiento con búsqueda avanzada en Microsoft Defender XDR

Siga las mismas instrucciones que para Windows.

Uso del Analizador de cliente de Defender para punto de conexión (multiplataforma) para validar la conectividad de los puntos de conexión recién migrados

Descargue y ejecute el analizador de cliente para macOS o Linux. Para obtener más información, consulte Descarga y ejecución del analizador de cliente.

Ejecute

mdeclientanalyzer.cmd -o <path to cmd file>desde dentro de la carpeta MDEClientAnalyzer. El comando usa parámetros del paquete de incorporación para probar la conectividad.Ejecutar

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>(donde el parámetro es de GW_US, GW_EU, GW_UK). GW hace referencia a la opción simplificada. Ejecute con la geoárea de inquilino aplicable.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de