Implementación de la infraestructura de recuperación y prevención de infracciones de seguridad

Como parte de la guía de adopción de Confianza cero, este artículo forma parte del escenario empresarial Evitar o reducir los daños empresariales de una brecha y describe cómo proteger su organización frente a ciberataques. En este artículo se centra en cómo implementar medidas de seguridad adicionales para evitar una vulneración y limitar su propagación y crear y probar una infraestructura de continuidad empresarial y recuperación ante desastres (BCDR) para recuperarse más rápidamente de una vulneración destructiva.

Para los elementos del Asumir vulneración principio rector de Confianza cero:

Minimice el radio de explosión y el acceso a los segmentos

Se describe en este artículo.

Compruebe el cifrado de extremo a extremo

Se describe en este artículo.

Utilice el análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas

Descrito en el artículo implementación de la protección contra amenazas y XDR.

En este artículo se supone que ya ha modernizado la posición de seguridad.

Para obtener información detallada sobre los recursos de Microsoft Azure, consulte Protección de los recursos de Azure frente a ciberataques destructivos.

El ciclo de adopción para implementar la infraestructura de recuperación y prevención de infracciones de seguridad

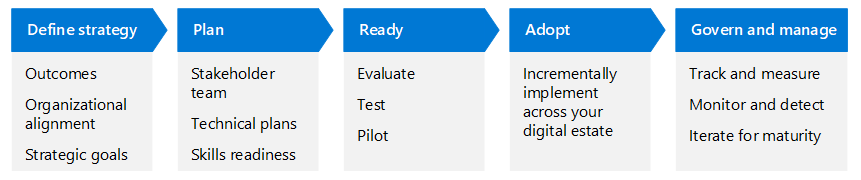

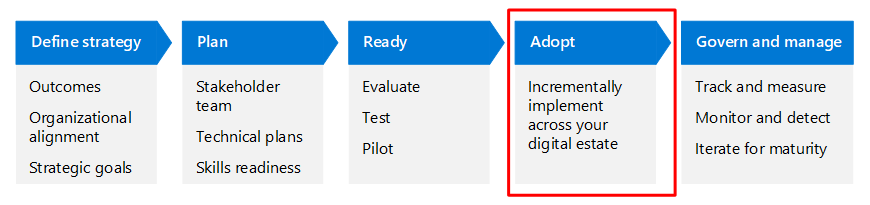

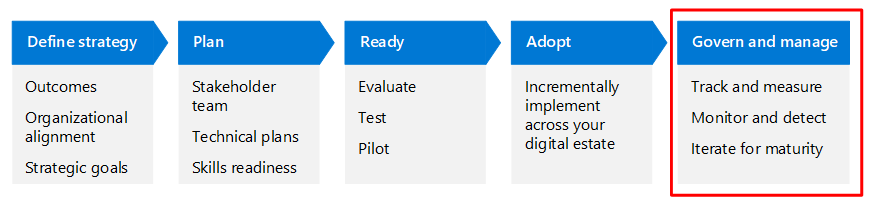

Este artículo le guía a través de la implementación de la infraestructura de prevención y recuperación de infracciones de seguridad del escenario empresarial Evitar o reducir los daños empresariales de una brecha mediante las mismas fases de ciclo de vida que Cloud Adoption Framework para Azure, Definir estrategia, planear, preparar, adoptar y administrar, pero adaptada para la Confianza cero.

La tabla siguiente es una versión accesible de la ilustración.

| Definición de la estrategia | Plan | Ready | Adoptar | Gobernanza y administración |

|---|---|---|---|---|

| Resultados Alineación de la organización Objetivos estratégicos |

Equipo de partes interesadas Planes técnicos Preparación de las aptitudes |

Evaluación Probar Piloto |

Implementación progresiva en toda la infraestructura digital | Seguimiento y medida Supervisión y detección Iteración con fines de madurez |

Obtenga más información sobre el ciclo de adopción de Confianza cero en Información general sobre el marco de adopción de Confianza cero.

Para obtener más información sobre el escenario empresarial "Evitar o reducir los daños empresariales de una brecha", consulte:

- La Información general

- Los elementos adicionales de la implementación de la protección contra amenazas y XDR

Fase de definición de la estrategia

La Definir estrategia fase es fundamental para definir y formalizar nuestros esfuerzos – que formaliza el "Por qué?" de este escenario. En esta fase, comprenderá el escenario a través de perspectivas empresariales, de TI, operativas y estratégicas. Definirá los resultados con los que medir el éxito en el escenario, teniendo en cuenta que la seguridad es un proceso incremental e iterativo.

En este artículo se sugieren motivaciones y resultados pertinentes para muchas organizaciones. Use estas sugerencias para perfeccionar la estrategia de su organización en función de sus necesidades únicas.

Motivaciones para implementar la infraestructura de recuperación y prevención de brechas de seguridad

Las motivaciones para la prevención de brechas de seguridad y la infraestructura de recuperación son sencillas, pero diferentes partes de su organización tienen diferentes incentivos para realizar este trabajo. En la tabla siguiente se resumen algunas de estas motivaciones.

| Área | Motivaciones |

|---|---|

| Necesidades empresariales | Para operar su negocio con una postura de prevención y recuperación de brechas como una extensión de seguridad. Su negocio puede recuperarse de una brecha que contenga daños dentro de una o varias áreas mientras continúa con el negocio como normal. |

| Necesidades de TI | Para implementar tecnologías y disciplinas para reducir la probabilidad de una brecha, como actualizar los sistemas y puntos de conexión locales e implementar recursos de honeypot para distraer y engañar a los atacantes, todo ello al tiempo que mantiene un enfoque inflexible para la seguridad y el aprovisionamiento de identidades. |

| Necesidades operativas | Para implementar la prevención y recuperación de brechas como procedimientos operativos estándar. Las brechas son de esperar y, aunque no deseadas, pueden mitigarse para su vertical de negocio. |

| Necesidades estratégicas | Para aumentar incrementalmente la capacidad de su empresa de recuperarse de brechas, lo que puede reducir la rentabilidad de la inversión a los atacantes cibernéticos al tiempo que aumenta la resistencia operativa. El principio Asumir vulneración de Confianza cero le obliga a planear y ejecutar cambios y actualizaciones para garantizar la supervivencia empresarial, minimizar las infracciones y reducir el tiempo de recuperación de infracciones. |

Resultados de la implantación de una infraestructura de prevención y recuperación de brechas de seguridad

Aplicar el objetivo general de Confianza cero a "nunca confiar, comprobar siempre" a la infraestructura de prevención y reducción de daños por infracciones agrega una capa significativa de protección a su entorno. Es importante tener claros los resultados que espera conseguir para poder lograr el equilibrio adecuado de protección para todos los equipos implicados. En la tabla siguiente se proporcionan objetivos y resultados sugeridos.

| Objetivo | Resultado |

|---|---|

| Resultados empresariales | Las prácticas de prevención y recuperación de brechas provocan costos mínimos asociados a brechas y una recuperación rápida de los procesos empresariales. |

| Gobernanza | Las herramientas y sistemas de prevención y recuperación de brechas se implementan y los procesos internos se prueban y están listos para las brechas. |

| Resistencia de la organización | Entre la prevención y la recuperación de brechas de seguridad y la protección contra amenazas proactiva, su organización puede recuperarse de un ataque rápidamente y evitar futuros ataques de ese tipo. |

| Seguridad | La prevención y recuperación de brechas se integran en los requisitos y directivas generales de seguridad. |

Fase de planeamiento

Los planes de adopción convierten los principios de la estrategia de Confianza cero en un plan accionable. Los equipos colectivos pueden usar el plan de adopción para guiar los trabajos técnicos y alinearlos con la estrategia empresarial de la organización.

Las motivaciones y los resultados que defina, junto con los líderes empresariales y los equipos, respaldan la sección "¿Por qué?" para su organización y se convierten en la Estrella Norte para su estrategia. A continuación, viene la planificación técnica para lograr los objetivos.

La adopción técnica para implementar la prevención y recuperación de brechas implica:

- Configurar Microsoft Entra Privileged Identity Management (PIM) para proteger el administrador y otras cuentas con privilegios para el acceso Just-In-Time (JIT).

- Aumentar la seguridad de la infraestructura de red.

- Implementar recursos de honeypot en la red para atraer a los atacantes y detectar su presencia temprano.

- Implementar una infraestructura de aplicación de revisiones completa para mantener actualizados los servidores y dispositivos.

- Comenzar a usar la administración de riesgos internos de Microsoft Purview.

- Implementar una infraestructura de BCDR para recuperarse rápidamente de un ciberataque destructivo.

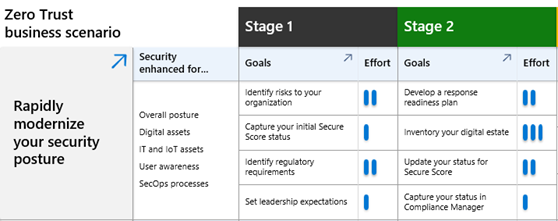

Muchas organizaciones pueden adoptar un enfoque de cuatro fases para estos objetivos de implementación, que se resume en la tabla siguiente.

| Fase 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Protección de cuentas con privilegios Segmentación de la red Implementación de Azure Site Recovery para continuidad crítica de la carga de trabajo Cifrado de la comunicación de red |

Implementación de copias de seguridad de Microsoft 365 y Azure Backup para datos empresariales críticos Implementación de un plan de aplicación de revisiones Creación de recursos de honeypot Introducción a la administración de riesgos internos de Microsoft Purview |

Implementación de copias de seguridad de Microsoft 365 y Azure Backup para todos los datos empresariales Implementación de Azure Site Recovery para todas las cargas de trabajo Obtención de visibilidad del tráfico de red Diseño de la respuesta a las amenazas y a la continuidad empresarial y recuperación ante desastres (BCDR) |

Interrupción del uso de la tecnología de seguridad de red heredada Práctica de amenazas y respuesta de BCDR |

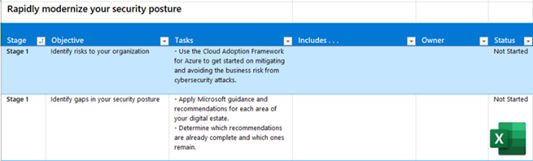

Si este enfoque progresivo funciona en su organización, puede utilizar:

Esta presentación de PowerPoint descargable para presentar y realizar un seguimiento del progreso a través de estas fases y objetivos para los líderes empresariales y otras partes interesadas. Esta es la diapositiva de este escenario empresarial.

Este Libro de Excel para asignar propietarios y realizar un seguimiento del progreso de estas fases, objetivos y sus tareas. Esta es la hoja de cálculo de este escenario empresarial.

Descripción de la organización

Este enfoque por fases recomendado para la implementación técnica puede ayudar a dar contexto al ejercicio de comprensión de su organización.

Un paso fundamental en el ciclo de vida de adopción de Confianza cero para cada escenario empresarial incluye tomar inventario y determinar el estado actual de la infraestructura. Para este escenario empresarial, debe recopilar información sobre su actual:

- Requisitos y directivas de seguridad de identidad con privilegios.

- Prácticas y tecnologías de seguridad de red.

- Riesgos internos y prioridades para administrarlos.

- Directivas y requisitos de aplicación de revisiones de dispositivos y servidores.

- Sistemas y directivas BCDR.

Planificación y alineación de la organización

El trabajo técnico de evitar una infracción e implementar una infraestructura de recuperación abarca varias áreas y roles superpuestos:

- Identidades con privilegios

- Redes

- Administración de riesgos internos

- Aplicación de revisiones de dispositivos

- BCDR

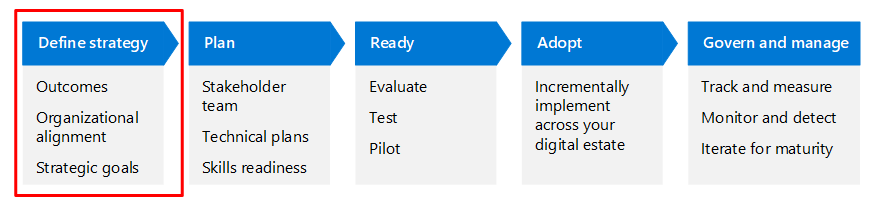

En esta tabla se resumen los roles que se recomiendan al crear un programa de patrocinio y una jerarquía de administración de proyectos para determinar e impulsar los resultados.

| Líderes de programas y propietarios técnicos | Responsabilidad |

|---|---|

| CISO, CIO o director de seguridad de datos | Patrocinio ejecutivo |

| Liderazgo del programa de seguridad | Impulsar los resultados y la colaboración entre equipos |

| Arquitecto de seguridad | Asesoramiento sobre la configuración y los estándares, especialmente en torno a identidades con privilegios, redes y el diseño de recursos honeypot |

| Liderazgo de TI | Mantenimiento de recursos de honeypot, implementación de revisiones y directivas de actualización del sistema, e implementación y práctica de procedimientos BCDR |

| Arquitecto de red | Asesoramiento e implementación de estándares y prácticas de seguridad de red |

| Responsables de cumplimiento normativo | Asignación de los requisitos y riesgos de cumplimiento a controles específicos y tecnologías disponibles y asesoramiento sobre los riesgos internos que se van a detectar y administrar |

| Liderazgo de gobernanza de seguridad o de TI | Supervisión para garantizar el cumplimiento de directivas y requisitos definidos |

El conjunto de PowerPoint de recursos para este contenido de adopción incluye la siguiente diapositiva con una vista de partes interesadas que puede personalizar para su propia organización.

Planificación técnica y preparación de aptitudes

Antes de embarcarse en el trabajo técnico, Microsoft recomienda conocer las funcionalidades, la forma en que funcionan conjuntamente y los procedimientos recomendados para abordar este trabajo. En la tabla siguiente se incluyen varios recursos de aprendizaje para ayudar a los equipos a obtener aptitudes.

| Resource | Descripción |

|---|---|

| Módulo: Planeamiento e implementación de acceso con privilegios | Aprenda a usar PIM para proteger los datos y los recursos. |

| Módulo: Diseño de una solución para las copias de seguridad y la recuperación ante desastres | Obtenga información sobre cómo seleccionar las soluciones de copia de seguridad y de recuperación ante desastres adecuadas para las cargas de trabajo de Azure. |

| Módulo: Protección de la infraestructura local frente a desastres con Azure Site Recovery | Aprenda a proporcionar recuperación ante desastres para la infraestructura local mediante Azure Site Recovery. |

| Módulo: Protección de la infraestructura de Azure con Azure Site Recovery | Aprenda a proporcionar recuperación ante desastres para la infraestructura de Azure mediante la personalización de la replicación, la conmutación por error y la conmutación por recuperación de máquinas virtuales de Azure. |

| Módulo: Diseño e implementación de la seguridad de red | Aprenda a diseñar e implementar soluciones de seguridad de red como Azure DDoS, grupos de seguridad de red, Azure Firewall y Firewall de aplicaciones web. |

| Módulo: Proteger y aislar el acceso a los recursos de Azure mediante grupos de seguridad de red y puntos de conexión de servicio | Aprenda a usar grupos de seguridad de red y puntos de conexión de servicio para proteger las máquinas virtuales y los servicios de Azure frente al acceso de red no autorizado. |

| Módulo: Administración de actualizaciones de Windows Server | Obtenga información sobre cómo usar Windows Server Update Services para implementar actualizaciones del sistema operativo en equipos de la red. |

Fase 1

Los objetivos de implementación de la fase 1 incluyen bloquear el administrador y otras cuentas de acceso con privilegios, usar productos en la nube de Microsoft para realizar copias de seguridad de datos empresariales críticos y garantizar que todo el tráfico de red esté cifrado.

Protección de cuentas con privilegios

Los incidentes de ciberseguridad suelen comenzar con un robo de credenciales de algún tipo. Los atacantes descubren el nombre de la cuenta, que puede ser una dirección de correo electrónico conocida o fácilmente detectable y, a continuación, proceden para determinar la contraseña de la cuenta. Este tipo de ataque se puede frustrar en la mayoría de los casos mediante la autenticación multifactor (MFA). Sin embargo, el principio Asumir vulneración de Confianza cero implica que un atacante puede y accederá a la red mediante una identidad.

Una vez en la red, los atacantes intentan elevar su nivel de privilegio al poner en peligro las cuentas con más y más acceso. El objetivo es poner en peligro una cuenta con privilegios que tenga acceso a una amplia gama de datos no solo confidenciales, sino también a la configuración administrativa. Por lo tanto, es imperativo evitar este nivel de acceso a los atacantes.

En primer lugar, para las organizaciones de identidad híbrida, debe asegurarse de que las cuentas de administrador o las cuentas que contienen roles con privilegios que se usan para los servicios en la nube no se sincronizan y almacenan en Active Directory Domain Services (AD DS) local. Si se almacenan en el entorno local y AD DS o Microsoft Entra Connect están en peligro, un atacante puede tener control administrativo a los servicios en la nube de Microsoft. Revise la configuración de sincronización para evitar y probar si las cuentas de administrador en la nube están presentes en AD DS.

Todas las organizaciones con una suscripción a la nube de Microsoft tienen un inquilino de Microsoft Entra ID que contiene cuentas en la nube, que incluyen cuentas de usuario y administrativas. Los administradores deben realizar operaciones con privilegios en Microsoft Entra ID, Azure, Microsoft 365 o aplicaciones SaaS.

El primer paso para proteger las cuentas con privilegios es requerir contraseñas seguras y MFA. Además, de conformidad con el principio Usar el acceso con privilegios mínimos de Confianza cero, use Microsoft Entra PIM en su entorno de producción de Microsoft Entra para proporcionar una capa adicional de protección. Microsoft Entra PIM proporciona activación de roles basada en el tiempo y en la aprobación para mitigar los riesgos de permisos de acceso excesivos, innecesarios o incorrectos.

Las características de Microsoft Entra PIM incluyen:

- Acceso con privilegios JIT a los recursos de Microsoft Entra ID y Azure

- Acceso limitado a los recursos con fechas de inicio y fin

- Requerir aprobación para activar los roles con privilegios.

- Exigir MFA para activar cualquier rol

- Requerir justificación para comprender por qué se activan los usuarios

- Obtener notificaciones cuando se activan los roles con privilegios.

- Llevar a cabo revisiones de acceso para asegurarse de que los usuarios siguen necesitando roles.

| Resource | Descripción |

|---|---|

| ¿Qué es la identidad híbrida con Microsoft Entra ID? | Introducción al conjunto de documentación de Microsoft Entra ID Connect. |

| ¿Qué es Microsoft Entra Privileged Identity Management? | Introducción al conjunto de documentación de Microsoft Entra PIM. |

| Planear una implementación de Microsoft Entra PIM | Recorra el proceso de planeación para implementar PIM para sus cuentas con privilegios. |

| Módulo: Planeamiento e implementación del acceso con privilegios | Aprenda a usar PIM para proteger los datos y los recursos. |

Segmentación de la red

Este objetivo es crear límites en la red para que el análisis intermedio y el filtrado puedan proteger servidores, aplicaciones y datos confidenciales. La segmentación de red puede producirse para servidores locales o en la nube, por ejemplo, con máquinas virtuales hospedadas en redes virtuales (VNet) en IaaS de Azure.

| Recomendaciones | Resource |

|---|---|

| Use muchos microperímetros de nube de entrada o salida con alguna microsegmentación. | Protección de redes con Confianza cero |

| Use varias subredes y grupos de seguridad de red para hospedar varios niveles de una aplicación y restringir el tráfico. | Aplicación de principios de Confianza cero a una red virtual de radio en Azure Aplicación de principios de confianza cero a una red virtual radial con los servicios PaaS de Azure |

Para más información sobre la segmentación en entornos de Azure, consulte Segmentar la comunicación de red basada en Azure.

Implementación de Site Recovery para la continuidad crítica de la carga de trabajo

Azure Site Recovery es un servicio nativo de recuperación ante desastres (DRaaS) que ofrece facilidad de implementación, rentabilidad y confiabilidad. Implemente procesos de replicación, conmutación por error y recuperación con Site Recovery para ayudar a mantener las aplicaciones en funcionamiento durante las interrupciones planeadas y no planeadas, como una interrupción basada en un ciberataque.

Azure Site Recovery tiene dos componentes principales:

- Servicio Site Recovery: Site Recovery ayuda a garantizar la continuidad empresarial manteniendo las aplicaciones y cargas de trabajo empresariales en funcionamiento durante las interrupciones. Site Recovery replica las cargas de trabajo que se ejecutan en máquinas físicas y virtuales desde un sitio principal hasta una ubicación secundaria. Cuando se produce una interrupción en el sitio principal, se conmuta por error a la ubicación secundaria y se accede desde allí a las aplicaciones. Cuando la ubicación principal vuelva a estar en ejecución, puede realizar la conmutación por recuperación en ella.

- Servicio Backup: el servicio Azure Backup mantiene los datos seguros y permite recuperarlos. Consulte la sección anterior para obtener más información.

Site Recovery puede administrar la replicación de:

- Máquinas virtuales de Azure que se replican entre regiones de Azure.

- Replicación desde el proceso perimetral multiacceso público (MEC) de Azure a la región

- Replicación entre dos MEC públicos de Azure

- Máquinas virtuales locales, máquinas virtuales de Azure Stack y servidores físicos.

Use Azure Site Recovery como parte de la solución BCDR.

| Resource | Descripción |

|---|---|

| Información general sobre Site Recovery | Introducción al conjunto de documentación. |

| Módulo: Protección de la infraestructura local frente a desastres con Azure Site Recovery | Aprenda a proporcionar recuperación ante desastres para la infraestructura local mediante Azure Site Recovery. |

| Módulo: Protección de la infraestructura de Azure con Azure Site Recovery | Aprenda a proporcionar recuperación ante desastres para la infraestructura de Azure mediante la personalización de la replicación, la conmutación por error y la conmutación por recuperación de máquinas virtuales de Azure. |

Cifrado de la comunicación de red

Este objetivo es más como una comprobación para asegurarse de que el tráfico de red está cifrado. Póngase en contacto con el equipo de redes para asegurarse de que se cumplen estas recomendaciones.

| Recomendaciones | Resource |

|---|---|

| Asegúrese de que el tráfico interno de usuario a aplicación esté cifrado: - Aplique la comunicación solo HTTPS para las aplicaciones web accesibles desde Internet. - Conecte empleados o asociados remotos a Microsoft Azure mediante VPN Gateway de Azure. - Acceda a las máquinas virtuales de Azure de forma segura mediante la comunicación cifrada mediante Azure Bastion. |

Protección de redes con Confianza cero: Objetivo 3: se cifra el tráfico interno de usuario a aplicación |

| Cifre el tráfico back-end de la aplicación entre redes virtuales. Cifre el tráfico entre el entorno local y la nube. |

Protección de redes con Confianza cero: Objetivo 6: todo el tráfico está cifrado |

| En el caso de los arquitectos de red, este artículo ayuda a ver en perspectiva los conceptos de red recomendados. Ed Fisher, Arquitecto de seguridad y cumplimiento en Microsoft, describe cómo optimizar la red para la conectividad en la nube evitando los problemas más comunes. | Mejora de las redes (en la nube): el punto de vista de un arquitecto |

Para más información sobre el cifrado en entornos de Azure, consulte Cifrado de la comunicación de red basada en Azure.

Fase 2

Los objetivos de implementación de la fase 2 incluyen la segmentación de la red para ejercer un mejor control del tráfico a recursos confidenciales, lo que garantiza que los servidores y dispositivos se revisan con actualizaciones de forma oportuna, creando recursos honeypot para engañar y distraer a los atacantes y comenzar la administración de los riesgos internos.

Implementación de Microsoft 365 y Azure Backup para datos empresariales críticos

BCDR es un elemento importante de la mitigación de infracciones y una parte fundamental de una infraestructura de BCDR es la copia de seguridad y restauración. En el caso de los ciberataques, también debe proteger las copias de seguridad contra la eliminación deliberada, los daños o el cifrado. En un ataque de ransomware, el atacante puede cifrar, dañar o destruir los datos activos y las copias de seguridad, dejando a su organización susceptible de un rescate para restaurar sus operaciones empresariales. Para solucionar esta vulnerabilidad, las copias de los datos de copia de seguridad deben ser inmutables.

Microsoft ofrece Copias de seguridad de Microsoft 365 y Azure Backup para funciones nativas de copia de seguridad y restauración.

Copia de seguridad de Microsoft 365 es una nueva oferta (actualmente en versión preliminar) que realiza copias de seguridad de los datos de inquilino de Microsoft 365 para cargas de trabajo de Exchange, OneDrive y SharePoint a escala y proporciona restauraciones rápidas. Las aplicaciones o copias de seguridad de Microsoft 365 basadas en la plataforma de Almacenamiento de copia de seguridad de Microsoft 365 ofrecen las siguientes ventajas, independientemente del tamaño o la escala del inquilino:

- Copia de seguridad rápida e inmutable en cuestión de horas

- Restauración rápida en cuestión de horas

- Fidelidad completa de la restauración de la cuenta de SharePoint y de OneDrive, lo que significa que el sitio y OneDrive se restauran a su estado exacto en momentos anteriores específicos a través de una operación de reversión

- Restauraciones completas de elementos de buzón de Exchange o restauraciones de elementos granulares mediante la búsqueda

- Administración consolidada de dominios de seguridad y cumplimiento

Para obtener más información, consulte la información general de Copia de seguridad de Microsoft 365.

El servicio Azure Backup proporciona soluciones sencillas, seguras y rentables tanto para realizar copias de seguridad de datos de la nube de Microsoft Azure como para recuperarlos. Azure Backup puede realizar una copia de seguridad de:

- Archivos locales, carpetas, estado del sistema, máquinas virtuales locales (Hyper-V y VMware) y otras cargas de trabajo locales.

- Máquinas virtuales o archivos de Azure, carpetas y estado del sistema.

- Azure Managed Disks

- Recursos compartidos de Azure Files

- SQL Server en máquinas virtuales de Azure

- Bases de datos SAP HANA en máquinas virtuales de Azure

- Servidores de Azure Database for PostgreSQL

- Azure Blobs

| Resource | Descripción |

|---|---|

| Módulo: Diseño de una solución para las copias de seguridad y la recuperación ante desastres | Obtenga información sobre cómo seleccionar las soluciones de copia de seguridad y de recuperación ante desastres adecuadas para las cargas de trabajo de Azure. |

| Introducción a la copia de seguridad de Microsoft 365 | Introducción al conjunto de documentación de Copia de seguridad de Microsoft 365. |

| Información general del servicio Azure Backup | Introducción al conjunto de documentación de Azure Backup. |

| Plan de copia de seguridad y restauración para protegerse contra el ransomware | Obtenga información sobre cómo Azure Backup protege contra un ataque de ransomware. |

Puede usar la Copia de seguridad de Microsoft 365 y Azure Backup como parte de la solución BCDR.

También puede usar instantáneas incrementales en Azure para la investigación forense después de una brecha. Las instantáneas incrementales son copias de seguridad en un momento dado de los discos administrados que, cuando se realizan, solo constan de los cambios desde la última instantánea. Las instantáneas permiten establecer el último punto en el tiempo antes de que se produzca una brecha y restaurarla en ese estado.

La protección de identidades de las cuentas de usuario usadas para administrar copias de seguridad debe usar la autenticación segura con MFA y debe usar PIM para el acceso JIT. Asegúrese también de que la infraestructura de copia de seguridad esté protegida mediante identidades secundarias de otro proveedor de identidades, como identidades locales o identidades del sistema local. Estos se conocen como cuentas de emergencia.

Por ejemplo, si el ciberataque ha puesto en peligro el inquilino de Microsoft Entra ID y ahora está bloqueado fuera de usar una cuenta de administrador de Microsoft Entra ID para acceder a las copias de seguridad, la infraestructura de copia de seguridad debe permitir un inicio de sesión independiente del inquilino de Microsoft Entra ID en peligro.

Implementación de un plan de aplicación de revisiones

Un plan de aplicación de revisiones incluye la configuración de la actualización automática en todo el patrimonio del sistema operativo para que las revisiones se implementen rápidamente para evitar atacantes que dependen de sistemas no revisados como vectores de ataque.

| Resource | Descripción |

|---|---|

| Administración de puntos de conexión en Microsoft | Introducción a las soluciones de administración de puntos de conexión de Microsoft. |

| Administración de puntos de conexión | Introducción a la documentación para administrar los puntos de conexión. |

| Aplicación de Confianza cero a IaaS de Azure: automatización de actualizaciones de máquinas virtuales | Configure actualizaciones automáticas para máquinas virtuales basadas en Windows y Linux. |

| Configuración de Windows Update que puede administrar a través de la directiva de Intune | Administrar la configuración de Windows Update para Windows 10 y Windows 11 con Microsoft Intune. |

Considere también las actualizaciones y las revisiones necesarias para otros dispositivos, especialmente aquellos que:

Proporcionen seguridad.

Entre los ejemplos se incluyen enrutadores de acceso a Internet, firewalls, dispositivos de filtrado de paquetes y otros dispositivos de análisis de seguridad intermedios.

Forman parte de la infraestructura de BCDR.

Algunos ejemplos son los servicios de copia de seguridad locales o de terceros en línea.

Creación de recursos de honeypot

Crea deliberadamente recursos honeypot (como identidades, recursos compartidos de archivos, aplicaciones y cuentas de servicio) para que los atacantes puedan detectarlos. Estos recursos están dedicados a atraer y engañar a los atacantes y no forman parte de la infraestructura de TI normal.

Los recursos de honeypot deben reflejar los objetivos típicos para los atacantes. Por ejemplo:

- Nombres de cuenta de usuario que implican acceso de administrador, pero que no tienen privilegios más allá de los recursos de honeypot.

- Recursos compartidos de archivos que tienen nombres de archivo que implican datos confidenciales, como CustomerDatabase.xlxs, pero los datos son ficticios.

Después de implementar los recursos de honeypot, use la infraestructura de protección contra amenazas para supervisarlos y detectar un ataque temprano. Idealmente, la detección se produce antes de que el atacante haya determinado que los recursos honeypot son falsos y usa técnicas de transferencia lateral para vivir de la tierra, en la que el atacante usa sus propias aplicaciones y herramientas para atacar sus recursos. Durante el ataque a los recursos de honeypot, también puede recopilar información sobre la identidad, los métodos y las motivaciones del atacante.

Con la nueva funcionalidad de engaño en Microsoft Defender XDR, puede habilitar y configurar cuentas señuelo de aspecto auténtico, hosts y cebos. Los recursos falsos generados por Defender XDR se implementan automáticamente en clientes específicos. Cuando un atacante interactúa con los señuelos o cebos, la funcionalidad de engaño genera alertas de elevada confianza, lo que ayuda a las investigaciones del equipo de seguridad y les permite observar los métodos y estrategias de un atacante.

Para más información, consulte la introducción.

Introducción a la administración de riesgos internos de Microsoft Purview

La administración de riesgos internos de Microsoft Purview le ayuda a identificar, evaluar y actuar rápidamente sobre la actividad potencialmente arriesgada. Mediante el uso de registros de Microsoft 365 y Microsoft Graph, la administración de riesgos internos permite definir directivas específicas para identificar indicadores de riesgo. Entre los ejemplos de riesgos internos de los usuarios se incluyen:

- Fugas de datos confidenciales y pérdida de datos

- Infracciones de confidencialidad

- Robo de propiedad intelectual (IP)

- Fraude

- Transacciones internas

- Infracciones de cumplimiento normativo

Después de identificar los riesgos, puede tomar medidas para mitigar estos riesgos y, si es necesario, abrir casos de investigación y tomar medidas legales adecuadas.

| Resource | Descripción |

|---|---|

| Administración de riesgos internos | Introducción al conjunto de documentación. |

| Módulo: Administración del riesgo interno en Microsoft Purview | Obtenga información sobre la administración de riesgos internos y cómo las tecnologías de Microsoft pueden ayudarle a detectar, investigar y actuar sobre actividades de riesgo en su organización. |

| Módulo: Implementación de la administración de riesgos internos de Microsoft Purview | Aprenda a usar Administración de riesgos internos de Microsoft Purview para planear su solución de riesgo interno, crear directivas de administración de riesgos internos y administrar alertas y casos de administración de riesgos internos. |

Fase 3

En esta fase, ampliará el ámbito de copia de seguridad y recuperación del sitio para incluir todos los datos empresariales y las cargas de trabajo, además de la capacidad de evitar ataques basados en red y crear un diseño y un plan más formales para la respuesta a amenazas y BCDR.

Implementación de copias de seguridad de Microsoft 365 y Azure Backup para todos los datos empresariales

Una vez que esté satisfecho con que Microsoft 365 Backup y Azure Backup funcionen para sus datos críticos y se hayan probado en ejercicios de recuperación, ahora puede ampliarlo para incluir todos los datos empresariales.

Implementación de Azure Site Recovery para todas las cargas de trabajo

Una vez que esté satisfecho de que Azure Site Recovery está trabajando para los datos críticos y se ha probado en ejercicios de recuperación, ahora puede ampliarlo para incluir todos los datos empresariales.

Obtención de visibilidad del tráfico de red

Las aplicaciones en la nube que han abierto puntos de conexión a entornos externos, como Internet o local, están en riesgo de sufrir ataques procedentes de esos entornos. Para evitar estos ataques, debe examinar el tráfico de cargas malintencionadas o lógicas.

Para más información, consulte Filtrado y protección nativos en la nube para amenazas conocidas.

Para más información sobre cómo obtener visibilidad del tráfico de red en entornos de Azure, consulte Obtención de visibilidad del tráfico de red.

Diseño de la respuesta a amenazas y BCDR

Las consecuencias de una brecha pueden abarcar el espectro de un atacante infectando dispositivos con malware, lo que podría detectarse y contenerse con facilidad, a ataques de ransomware en los que el atacante ya ha filtrado, cifrado o destruido algunos o todos los datos confidenciales de su organización y busca un rescate para evitar su exposición o restauración.

En un ataque de ransomware intensivo, su organización puede sufrir una interrupción empresarial a largo plazo similar en muchos aspectos a una crisis o un desastre natural. Piense en una brecha y su ciberataque destructivo resultante como una crisis o desastre hecho por el hombre.

Por lo tanto, es importante incluir las brechas y la posibilidad de un ciberataque altamente destructivo en su planificación de BCDR. La misma infraestructura que usaría para continuar con las operaciones empresariales en una crisis o después de un desastre natural puede y debe usarse para recuperarse de un ataque.

Si ya tiene un plan BCDR implementado, revíselo para asegurarse de que incluye los datos, dispositivos, aplicaciones y procesos que podrían verse afectados en un ciberataque.

Si no es así, comience el proceso de planificación para BCDR general e incluya ciberataques como fuente de crisis o desastres. Observe lo siguiente:

Los planes BC garantizan que la empresa pueda funcionar normalmente en caso de crisis.

Los planes de recuperación ante desastres incluyen contingencias para recuperarse de la pérdida de datos o infraestructura a través de copias de seguridad de datos y reemplazo o recuperación de la infraestructura.

Los planes de recuperación ante desastres deben incluir procedimientos detallados para recuperar los sistemas de TI y los procesos para restaurar las operaciones empresariales. Estos planes deben tener una copia de seguridad fuera de línea, como en medios portátiles almacenados en una ubicación con seguridad física. Los atacantes pueden buscar estos tipos de planes de recuperación de TI en las ubicaciones locales y en la nube y destruirlos como parte de un ataque de ransomware. Dado que la destrucción de estos planes hará que sea más costoso restaurar sus operaciones empresariales, los atacantes pueden exigir más rescate.

Copia de seguridad de Microsoft 365, Azure Backup y Azure Site Recovery descritos en este artículo son ejemplos de tecnologías BCDR.

| Resource | Descripción |

|---|---|

| Módulo: Diseño de una solución para las copias de seguridad y la recuperación ante desastres | Obtenga información sobre cómo seleccionar las soluciones de copia de seguridad y de recuperación ante desastres adecuadas para las cargas de trabajo de Azure. |

Fase 4

En esta fase, protegerá aún más la red y garantizará que el plan y el proceso de BCDR funcionen practicando para situaciones destructivas de ciberataques.

Interrupción del uso de la tecnología de seguridad de red heredada

Examine el conjunto de tecnologías y productos que usa su organización para proporcionar seguridad de red y determine si son necesarios o redundantes con otras funcionalidades de seguridad de red. Cada tecnología de seguridad de red también puede ser un objetivo para los atacantes. Por ejemplo, si la tecnología o el producto no se actualizan a tiempo, considere la posibilidad de quitarla.

Para obtener más información, consulte Interrupción del uso de la tecnología de seguridad de red heredada, que describe los tipos de tecnologías de seguridad de red que puede que ya no necesite.

Para más información sobre cómo interrumpir las tecnologías de seguridad de red heredadas en entornos de Azure, consulte Interrupción del uso de la tecnología de seguridad de red heredada.

Práctica de amenazas y respuesta de BCDR

Para asegurarse de que sus operaciones empresariales pueden recuperarse rápidamente de un ciberataque devastador, debe practicar periódicamente el plan de BCDR junto con el equipo de SecOps. Considere la posibilidad de realizar la práctica de BCDR para ciberataques una vez al mes o trimestre y cuando cambian los elementos de la infraestructura de BCDR, como el uso de otro producto o método de copia de seguridad.

Plan de adopción de la nube

Un plan de adopción es un requisito esencial para una adopción de la nube correcta. Entre los atributos clave de un plan de adopción correcto para implementar la prevención y recuperación de infracciones de seguridad se incluyen:

- La estrategia y el planeamiento están alineados: a medida que redacta los planes para pruebas, pruebas piloto e implementación de funcionalidades de prevención de infracciones y recuperación de ataques en todo el patrimonio digital, asegúrese de revisar la estrategia y los objetivos para asegurarse de que los planes están alineados. Esto incluye los hitos prioritarios y objetivos de los objetivos de prevención y recuperación de brechas.

- El plan es iterativo: a medida que empiece a implementar el plan, aprenderá muchas cosas sobre su entorno y el conjunto de funcionalidades que usa. En cada fase de la implementación, vuelva a consultar los resultados en comparación con los objetivos y ajuste los planes. Por ejemplo, puede volver a visitar el trabajo anterior para ajustar las directivas.

- Entrenar al personal y a los usuarios es buena idea: desde los arquitectos de seguridad a los especialistas de TI para redes, dispositivos y BCDR, todos se han entrenado para ser exitosos con sus responsabilidades de prevención y recuperación de brechas.

Para obtener más información de Cloud Adoption Framework para Azure, consulte Plan para la adopción de la nube.

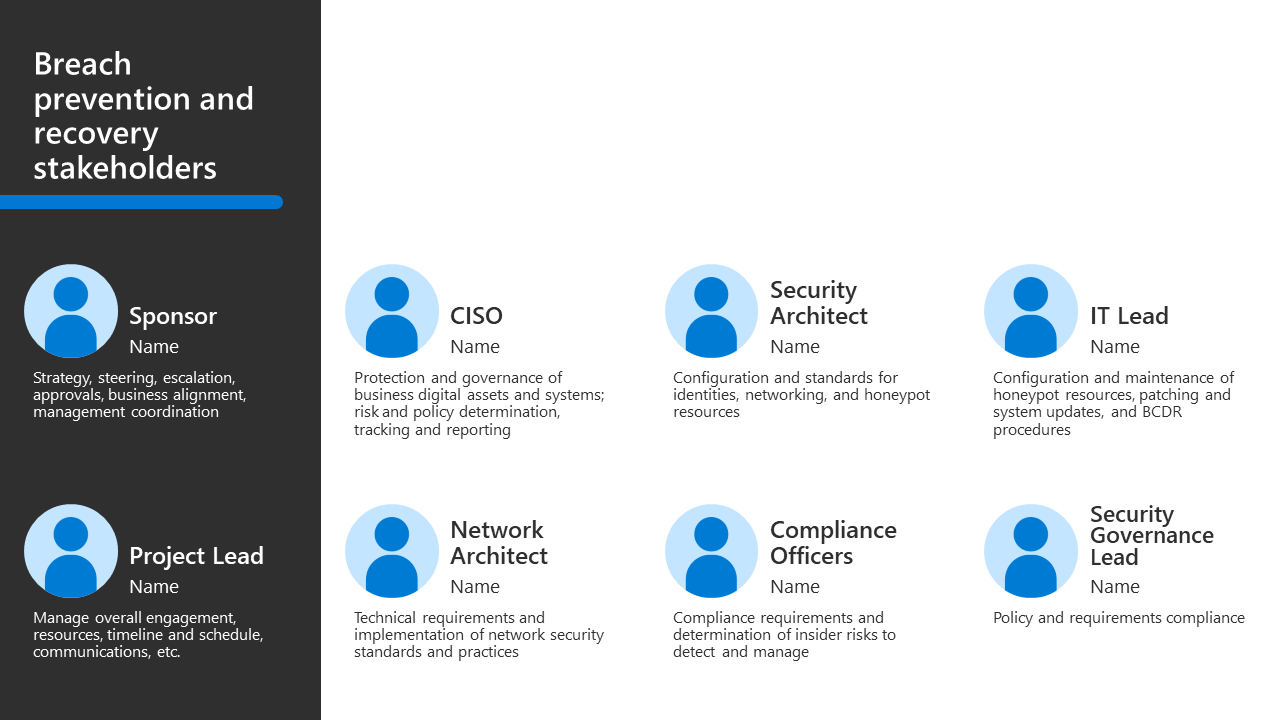

Fase de preparación

Use los recursos enumerados en este artículo para priorizar el plan. El trabajo de implementar la prevención y recuperación de brechas representa una de las capas de la estrategia de implementación de confianza cero de varias capas.

El enfoque preconfigurado recomendado en este artículo incluye el trabajo de recuperación y prevención de infracciones en cascada de forma metódica en todo el patrimonio digital. En esta fase, vuelva a consultar estos elementos del plan para asegurarse de que todo está listo:

- El uso de Microsoft Entra PIM se ha probado para las cuentas de administrador y los administradores de TI están entrenados para usarlos

- La infraestructura de red se ha probado para el cifrado de datos según sea necesario, la segmentación para filtrar el acceso se ha probado y se han determinado las tecnologías de red heredadas redundantes y se han ejecutado pruebas para garantizar la operación si se quitan

- Los procedimientos de aplicación de revisiones del sistema se han probado para la instalación correcta de actualizaciones y la detección de actualizaciones con errores

- Ha comenzado el análisis de los riesgos internos y cómo administrarlos

- Los recursos de honeypot se han implementado y probado junto con la infraestructura de protección contra amenazas para detectar el acceso

- La infraestructura y las prácticas de BCDR se han probado en un subconjunto de datos

Fase de adopción

Microsoft recomienda un enfoque iterativo y en cascada para implementar la prevención y recuperación de infracciones. Esto le permite mejorar la estrategia y las directivas a medida que avanza para aumentar la precisión de los resultados. No es necesario esperar hasta que se complete una fase para comenzar la siguiente. Los resultados son más eficaces si itera.

Los elementos principales de la fase de adopción de la organización deben incluir:

- Habilitación de Microsoft Entra PIM para todos los administradores y otras cuentas con privilegios

- Implementación del cifrado, segmentación y eliminación del tráfico de red de sistemas heredados

- Implementación de recursos de honeypot

- Implementación de la infraestructura de administración de revisiones

- Analizar los riesgos internos y asignarlos a la administración de riesgos internos

- Implementación y práctica de la infraestructura de BCDR para datos críticos (fase 1) o todos los datos empresariales (fase 3)

Fases de gobernanza y administración

La gobernanza de la capacidad de su organización para implementar la prevención y recuperación de infracciones es un proceso iterativo. Al crear cuidadosamente el plan de implementación e implementarlo en su patrimonio digital, ha creado una base. Use las siguientes tareas para ayudarle a empezar a crear el plan de gobernanza inicial para esta base.

| Objetivo | Tareas |

|---|---|

| Seguimiento y medida | Asigne propietarios para acciones y proyectos críticos, como la educación de administración de TI y la administración de recursos de honeypot, la administración de revisiones, la seguridad de red y los procedimientos BCDR. Cree planes accionables con fechas para cada acción y proyecto, e instrumente el progreso mediante informes y paneles. |

| Monitor | - Realice un seguimiento de las solicitudes PIM y las acciones resultantes. - Supervise el acceso a los recursos de honeypot. - Supervise los sistemas a los que se van a aplicar revisiones para detectar errores de instalación de actualizaciones. - Pruebe los procedimientos BCDR para la integridad y la integridad de la restauración. |

| Iteración con fines de madurez | - Analice la infraestructura de red para sistemas heredados adicionales que se pueden quitar. - Adapte la infraestructura de BCDR para nuevos recursos y características. |

Pasos siguientes

Para este escenario empresarial:

- Evitar o reducir los daños empresariales de una brecha

- Implementación de la protección contra amenazas y XDR

Artículos adicionales en el marco de adopción de Confianza cero:

- Información general sobre el marco de adopción de Confianza cero

- Modernización rápida de la posición de seguridad

- Trabajo remoto e híbrido seguro

- Identificar y proteger los datos empresariales confidenciales

- Cumplir los requisitos normativos y de cumplimiento

Recursos de seguimiento de progreso

Para cualquiera de los escenarios empresariales de Confianza cero, puede usar los siguientes recursos de seguimiento del progreso.

| Recurso de seguimiento del progreso | Eso le ayuda a… | Diseñada para |

|---|---|---|

Cuadrícula de fases del plan de adopción descargable archivo de Visio o PDF

|

Comprenda fácilmente las mejoras de seguridad para cada escenario empresarial y el nivel de esfuerzo de las fases y objetivos de la fase de plan. | Clientes potenciales de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas. |

| Seguimiento de adopción de Confianza cero presentación de diapositivas de PowerPoint descargable |

Realice un seguimiento del progreso a través de las fases y los objetivos de la fase de plan. | Clientes potenciales de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas. |

Objetivos y tareas de escenario empresarial libro de Excel descargable

|

Asigne la propiedad y realice un seguimiento del progreso a través de las fases, los objetivos y las tareas de la fase plan. | Clientes potenciales del proyecto de escenario empresarial, clientes potenciales de TI e implementadores de TI. |

Para obtener más recursos, consulte Evaluación de la Confianza cero y recursos de seguimiento del progreso.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de