Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

La transformación digital está dando forma a una nueva normalidad. Las organizaciones adoptan la transformación digital para administrar los cambios continuos en el entorno empresarial mediante el seguimiento:

- Cambio de modelos de negocio y asociaciones.

- Tendencias tecnológicas.

- Fuerzas normativas, geopolíticas y culturales.

Además, el trabajo remoto de COVID-19 aceleró esta transformación y está cambiando la seguridad de un centro de costos a un impulsor estratégico para el crecimiento.

Confianza cero es la seguridad de las empresas digitales. La transformación digital requiere actualizar modelos de seguridad tradicionales porque los enfoques de seguridad tradicionales no cumplen los requisitos actuales de agilidad empresarial, experiencias de usuario y amenazas en constante evolución. Las organizaciones implementan confianza cero para abordar estos desafíos y permiten la nueva normalidad de trabajar en cualquier lugar, con cualquier persona en cualquier momento.

Sin embargo, el cambio de un modelo de seguridad tradicional a Confianza cero representa una transformación significativa que requiere la adquisición, la adopción y la administración de cambios en toda una organización. Los líderes empresariales, los líderes tecnológicos, los líderes de seguridad y los profesionales de seguridad desempeñan partes críticas en la creación de un enfoque de seguridad ágil de Confianza cero.

Muchos arquitectos de seguridad y equipos de TI solicitan ayuda para comunicarse con líderes empresariales, realizar un seguimiento del progreso e impulsar la adopción. Esta guía ayuda a los equipos de seguridad y tecnología a colaborar con líderes empresariales en Confianza cero al proporcionar:

- Objetivos recomendados de confianza cero para los líderes empresariales en todas las organizaciones.

- Un enfoque metódico y por fases para implementar una arquitectura de confianza cero.

- Una manera sistemática de realizar un seguimiento del progreso, dirigido a los líderes empresariales.

- Curación de los recursos más relevantes para la adopción de Cero Confianza, desde diapositivas listas para presentar a los líderes empresariales, hasta guías técnicas de implementación e infografías para usuarios.

"Nuestro objetivo es ayudar a cada organización a reforzar sus capacidades de seguridad a través de una arquitectura de confianza cero basada en nuestras soluciones completas que abarcan la administración de identidades, seguridad, cumplimiento y dispositivos en todas las nubes y plataformas". –Satya Nadella, presidente ejecutivo y CEO de Microsoft

Como partner de Microsoft, NBConsult contribuyó y proporcionó comentarios materiales a esta guía de adopción.

El modelo de Confianza Cero requiere compromiso al más alto nivel

Zero Trust protege los activos empresariales dondequiera que se encuentren y dondequiera que vayan. Confianza cero es un enfoque proactivo e integrado para la seguridad que requiere saber qué recursos y procesos empresariales son más importantes para proteger y proteger estos al tiempo que se conserva la agilidad empresarial.

La adopción de un enfoque de confianza cero requiere el apoyo de toda la dirección ejecutiva. A medida que el panorama de amenazas se expande y los ataques críticos se vuelven más comunes, los líderes empresariales en las áreas funcionales están cada vez más preocupados por el enfoque de ciberseguridad que adopta su organización.

Confianza cero permite que todo el conjunto de C y la empresa adopten un resultado empresarial medible que esté alineado con la reducción de amenazas y el aumento de la productividad.

Confianza Cero agrega valor a dos escenarios predominantes que se ven en el mercado:

- Una estrategia de seguridad formal alineada con los resultados empresariales. Este enfoque de confianza cero proporciona una vista holística de la seguridad a toda la empresa, a través de valores que se comparten en toda la empresa y se adoptan en todos los niveles desde la parte inferior. A menudo, esta tarea es liderada por el CISO y los resultados empresariales se siguen como parte de la función de generación de informes de Zero Trust de manera continua.

- Seguridad delegada a las funciones de TI donde la seguridad se trata como otra tecnología vertical con un mínimo aporte e integración de la alta dirección. Esto a menudo se centra en la optimización de costos a corto plazo para la seguridad en lugar de administrarla como riesgo empresarial, a menudo separando aún más la seguridad en soluciones independientes "mejor de raza" no integradas.

Zero Trust proporciona una manera de integrar las soluciones verticales en una sola visión. Esta visión admite resultados y funcionalidades empresariales coherentes y proporciona métricas medibles continuas sobre el estado de seguridad.

Tradicionalmente, el CISO o el administrador de TI/Seguridad establece la estrategia, o al menos las opciones de tecnología de seguridad. Sin embargo, el apoyo de los directivos de nivel C es necesario para justificar gastos adicionales en "seguridad". En la estrategia de seguridad de Confianza Cero, se requiere que los miembros de la alta dirección participen en el proceso de adopción de Confianza Cero, entendiendo que la seguridad es una responsabilidad empresarial compartida alineada con los objetivos empresariales.

A continuación se muestra una vista generalizada de las posibles funciones tomadas por varias funciones de nivel C y cómo se alinean con una visión integrada de la seguridad mediante Confianza cero.

| Rol | Responsabilidad | Interés de confianza cero |

|---|---|---|

| Director Ejecutivo (CEO) | Responsable de la empresa | Confianza cero proporciona un enfoque integrado para la seguridad en todas las capas digitales. |

| Director de Marketing (CMO) | Responsable de la visión y ejecución de marketing | Confianza cero permite la recuperación rápida de infracciones y permite la función de informes responsable para una organización orientada al público, lo que permite que las infracciones se contengan sin pérdida de reputación. |

| Director de información (CIO) | Responsable de TI en su conjunto | Los principios de confianza cero eliminan las soluciones de seguridad verticales que no están alineadas con los resultados empresariales y habilitan la seguridad como plataforma, que se alinea con los resultados empresariales. |

| Director de seguridad de la información (CISO) | Responsable de la implementación del programa de seguridad | Los principios de confianza cero proporcionan una base suficiente para que la organización cumpla con varios estándares de seguridad y permite a la organización proteger los datos, los recursos y la infraestructura. |

| Director de Tecnología (CTO) | Arquitecto jefe de la empresa | Zero Trust ayuda a alinear la tecnología de manera sólida con los resultados empresariales. Con Zero Trust, la seguridad se integra en todas las arquitecturas. |

| Director de operaciones (COO) | Responsable de la ejecución operativa | Confianza cero ayuda con la gobernanza operativa, el "cómo" de la visión de seguridad y el surgimiento de quién hizo qué y cuándo. Ambos están alineados con los resultados empresariales. |

| Director financiero (CFO) | Responsable de la gobernanza y el gasto | Confianza cero ayuda con la responsabilidad del gasto y la defensibilidad del gasto; una forma medible de obtener una medida basada en riesgos frente a los gastos de seguridad y confianza cero alineadas con los resultados empresariales. |

Principios de confianza cero para la alta dirección

Confianza cero es una estrategia y una arquitectura basadas en tres principios.

| Principio | Descripción técnica | Descripción de la empresa |

|---|---|---|

| Comprobación explícita | Autentíquese y autorice siempre en función de todos los puntos de datos disponibles, incluida la identidad del usuario, la ubicación, el estado del dispositivo, el servicio o la carga de trabajo, la clasificación de datos y las anomalías. | Este principio requiere que los usuarios comprueben quiénes son, usando más de un método, de modo que las cuentas comprometidas adquiridas por los hackers no tengan permiso para acceder a sus datos y aplicaciones. Este enfoque también requiere que los dispositivos se reconozcan como permitidos para acceder al entorno y, idealmente, para administrarse y estar en buen estado (no comprometidos por malware). |

| Uso del acceso con privilegios mínimos | Limite el acceso del usuario con acceso suficiente y cuando es necesario (JIT/JEA), directivas adaptables basadas en los riesgos y protección de datos para ayudar a proteger los datos y la productividad. | Este principio limita el radio de explosión de una posible vulneración para que, si una cuenta está en peligro, el posible daño es limitado. En el caso de las cuentas con privilegios mayores, como las cuentas de administrador, esto implica el uso de funcionalidades que limitan la cantidad de acceso que tienen estas cuentas y cuándo tienen acceso. También implica el uso de mayores niveles de directivas de autenticación basadas en riesgos para estas cuentas. Este principio también implica identificar y proteger los datos confidenciales. Por ejemplo, una carpeta de documentos asociada a un proyecto confidencial solo debe incluir permisos de acceso para los miembros del equipo que lo necesitan. Estas protecciones limitan la cantidad de daño que puede causar una cuenta de usuario en peligro. |

| Asunción de que hay brechas | Minimice el radio de explosión y segmente el acceso. Compruebe el cifrado de un extremo a otro y use análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas. | Este principio supone la probabilidad de que un atacante obtenga acceso a una cuenta, identidad, punto de conexión, aplicación, API u otro recurso. Para responder, Microsoft protege todos los activos en consecuencia para limitar los daños. Este principio también implica la implementación de herramientas para la detección continua de amenazas y la respuesta rápida. Idealmente, estas herramientas tienen acceso a las señales integradas en su entorno y pueden realizar acciones automatizadas, como deshabilitar una cuenta, para reducir el daño lo antes posible. |

Áreas funcionales de confianza cero y arquitectura técnica

Los tres principios de Confianza cero se aplican en las áreas de defensa. A veces se conocen como áreas funcionales o disciplinas de administración de TI. Muchas organizaciones se estructuran en torno a estas áreas con equipos de personas especializadas.

Zero Trust requiere adoptar un enfoque integrado en todas estas áreas y equipos, por lo que es tan importante contar con el respaldo de la alta dirección y tener una estrategia y planificación bien orquestadas en toda la organización.

| Área funcional | Definición técnica | Traducción empresarial |

|---|---|---|

| Identidades | Identidades humanas y no humanas, incluidos usuarios, equipos y entidades de servicio. Cualquier cosa que pueda autenticarse. | Cualquier persona o máquina que pueda iniciar sesión o utilizar sus servicios. |

| Puntos de conexión | Dispositivos informáticos de usuario final, incluidos equipos, portátiles, teléfonos móviles y tabletas. | Los dispositivos que utilizan nuestros usuarios para conectarse a sus servicios y operar en sus datos. |

| Aplicaciones | Aplicaciones basadas en la nube o en centros de datos que requieren que los usuarios inicien sesión y consuman esos servicios o aplicaciones. | Todas las aplicaciones que usa la organización, incluidas las aplicaciones SaaS a las que se suscribe y otras aplicaciones, ya sean en la nube o en el entorno local. |

| Infraestructura | Infraestructura como servicio (IaaS) o infraestructura basada en centros de datos, incluidos los componentes de red, los servidores y el almacenamiento de datos. | Estos son los fundamentos técnicos y los componentes que respaldan tu organización, incluidos los servidores físicos y virtuales alojados en tu centro de datos o en un servicio en la nube. |

| Datos | Datos estructurados, no estructurados y contenidos en la aplicación. | Los datos empresariales contenidos en archivos, bases de datos u otras aplicaciones (como CRM). |

| Red | LAN, WAN, inalámbrica o conexión a Internet, incluyendo dispositivos móviles (como 3G y 5G) o incluso la red inalámbrica de la cafetería. | La red que se usa para conectar a los usuarios a los servicios que necesitan. Puede tratarse de una red de área local (LAN) de ejecución corporativa, la red más amplia que abarca el acceso a su patrimonio digital o las conexiones a Internet que usan los trabajadores para conectarse. |

Al aplicar la estrategia de confianza cero en un patrimonio digital, resulta menos útil pensar en abordar cada una de estas áreas de dominio de forma independiente. No es como si el equipo de identidad pudiera realizar todas las recomendaciones y luego el enfoque de confianza cero pueda pasar al equipo que administra los dispositivos finales. La estrategia de confianza cero aplica estas áreas funcionales juntas para proteger un área dentro de un patrimonio digital y, a continuación, ampliar el ámbito de la protección a través de ella.

Por ejemplo, el equipo de identidades solo puede avanzar tanto en el uso de las directivas de acceso condicional de Microsoft Entra antes de coordinarse con el equipo de puntos de conexión para integrar juntos la protección.

En el diagrama siguiente se integran estas áreas funcionales en una arquitectura unificada de Confianza cero.

En el diagrama:

- Cada una de las áreas funcionales se representa: identidades, puntos de conexión, red, datos, aplicaciones, infraestructura

- Zero Trust integra la protección en todas las áreas funcionales a través de directivas y optimización de directivas.

- La protección contra amenazas reúne las señales de toda la organización en tiempo real para proporcionar visibilidad sobre los ataques y simplificar la corrección mediante acciones automatizadas y seguimiento de respuesta a incidentes.

En la siguiente sección se explica cómo iniciar el proceso de Zero Trust. Usaremos el área funcional de identidades como ejemplo.

Movimiento de adopción de Confianza cero

Los clientes que están familiarizados con Cloud Adoption Framework para Azure han preguntado: "¿Dónde está el marco de adopción de Confianza cero?"

El Cloud Adoption Framework para Azure es un proceso metódico para introducir nuevas aplicaciones y servicios en una organización. El enfoque se centra principalmente en un proceso probado que una organización puede seguir para introducir una aplicación o servicio en el entorno. El movimiento de escala consiste en repetir el proceso para cada aplicación que se agrega a una infraestructura digital.

La adopción de una estrategia y arquitectura de confianza cero requiere un ámbito diferente. Se trata de introducir nuevas configuraciones de seguridad en todo un entorno digital. El movimiento de escala es bidimensional:

- Tomar una parte de la arquitectura Confianza Cero, como la protección de datos, y escalar esta protección en todo el entorno digital.

- Repetir el proceso con cada parte adicional de la arquitectura de Confianza cero, comenzando con victorias rápidas estratégicas y piezas fundamentales, y luego avanzando a piezas más complejas.

Al igual que Cloud Adoption Framework para Azure, en esta guía de adopción de Confianza cero se aborda el trabajo a través de escenarios de adopción, tal como se describe en la sección siguiente.

En el diagrama siguiente se resumen las diferencias entre estos dos tipos de movimiento de adopción.

Esta guía de adopción de Confianza cero usa las mismas fases del ciclo de vida que Cloud Adoption Framework para Azure, pero adaptada para Confianza cero.

En la tabla siguiente se describen las fases del ciclo de vida.

| Fase del ciclo de vida | Descripción |

|---|---|

| Definición de la estrategia | Cree un caso empresarial centrado en los resultados más estrechamente alineados con los riesgos y objetivos estratégicos de su organización. |

| Planificación |

|

| Listo |

|

| Adoptar | Implemente incrementalmente la estrategia en las áreas funcionales. |

| Control | Realice un seguimiento y mida el éxito de la implementación. |

| Gestionar |

|

Escenarios empresariales

Esta guía de adopción de Confianza cero recomienda crear una estrategia y una arquitectura de confianza cero a través de estos escenarios empresariales:

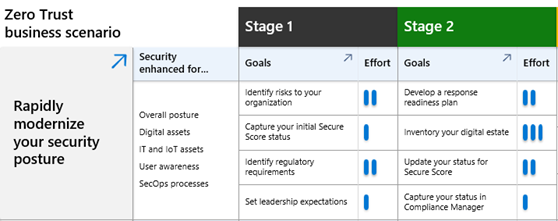

- Modernizar rápidamente la estrategia de seguridad

- trabajo remoto e híbrido seguro

- Identificar y proteger datos empresariales confidenciales

- Prevenir o reducir los daños empresariales de una infracción

- cumplir los requisitos normativos y de cumplimiento

Cada escenario empresarial se describe en un artículo que describe cómo avanzar el trabajo técnico a través de cada una de las fases del ciclo de vida, empezando por la creación del caso empresarial. Los recursos más adecuados se proporcionan a lo largo del proceso.

Cada uno de estos escenarios empresariales desglosa el trabajo de Confianza cero en partes manejables que se pueden implementar en cuatro fases de implementación. Esto le ayuda a priorizar, avanzar y realizar un seguimiento del trabajo a medida que avanza a través de las distintas capas de implementación de una arquitectura de confianza cero.

En esta guía se incluye un conjunto de diapositivas de PowerPoint con diapositivas de progreso que puede usar para presentar el trabajo y realizar un seguimiento del progreso en un nivel alto para los líderes empresariales y otras partes interesadas. Las diapositivas incluyen características que le ayudan a realizar un seguimiento y presentar el progreso a las partes interesadas. Este es un ejemplo.

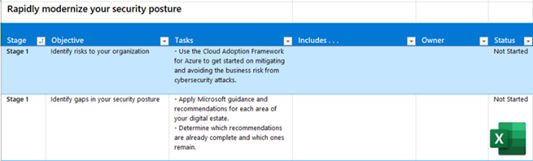

Esta guía también incluye un libro de Excel con hojas de cálculo para cada escenario empresarial que puede usar para asignar propietarios y realizar un seguimiento del progreso de cada fase, objetivo y tarea. Este es un ejemplo.

En los escenarios empresariales, las fases de implementación se alinean aproximadamente para que lograr los objetivos de la fase 1 en todos los escenarios ayuden a mantener su organización avanzando en todos los frentes.

Inicio de un recorrido de confianza cero

Si se está embarcando en un recorrido de confianza cero que está alineado con un escenario empresarial o que busca adoptar Confianza cero como doctrina de defensa estratégica, el éxito puede ser difícil de medir. Esto se debe a que la seguridad no supera un tipo de evaluación sencillo de aprobado o suspenso. En su lugar, la seguridad es un compromiso y un recorrido, al que Confianza cero proporciona principios rectores.

Con esta guía de adopción como marco de proceso, primero establezca y documente nuestra estrategia de seguridad, muy similar a un documento de iniciación del proyecto (PID). Con los principios que se aplican a la estrategia, como mínimo, debe documentar:

- ¿Qué estás haciendo?

- ¿Por qué lo haces?

- ¿Cómo se ponen de acuerdo y miden el éxito?

Cada escenario empresarial abarca un conjunto diferente de recursos con diferentes herramientas para realizar el inventario. De forma metódica, comienza con un inventario y una clasificación de los recursos para cada escenario empresarial:

- identificación de recursos: ¿Qué recursos desea proteger, como identidades, datos, aplicaciones, servicios e infraestructura? Puede usar las áreas funcionales mencionadas anteriormente como guía de dónde empezar. La identificación de activos forma parte de las fases del ciclo de vida de definición de estrategia y planificación. La fase de definición de estrategia puede articular un escenario específico, mientras que la fase de planificación documenta la infraestructura digital.

- clasificación de recursos: ¿Qué importancia tiene cada uno de los recursos identificados, como identidades, datos críticos para la empresa y datos de recursos humanos? La clasificación de recursos forma parte de la fase Ready donde comienza a identificar la estrategia de protección para cada recurso.

- Administración de activos: ¿Cómo decide proteger (controlar) y administrar (administrar) estos recursos?

- Recuperación de activos: ¿cómo se recupera de una vulnerabilidad o de la pérdida de control de un activo (gobernanza)?

Cada escenario empresarial recomienda cómo realizar un inventario, así como cómo proteger los recursos e informar sobre el progreso. Aunque inevitablemente hay cierta superposición en los escenarios empresariales, esta guía de adopción intenta simplificar tanto como sea posible al abordar los tipos de recursos en un escenario empresarial predominantemente.

Seguimiento del progreso

El seguimiento del progreso a lo largo del proceso de adopción de Confianza cero es fundamental, ya que permite a su organización supervisar y medir los objetivos y objetivos estratégicos.

Qué rastrear y medir

Microsoft recomienda adoptar dos enfoques para realizar un seguimiento del progreso:

- Mida el progreso frente a la mitigación de riesgos para su empresa.

- Mida el progreso hacia lograr objetivos estratégicos en toda la arquitectura de Confianza cero.

Muchas organizaciones usan recursos y herramientas de estándares de la Organización Internacional de Normalización (ISO) para medir el riesgo de una organización. Específicamente:

ISO/IEC 27001:2022

- Seguridad de la información, ciberseguridad y protección de privacidad

- Sistemas de administración de seguridad de la información

- Requisitos

ISO 31000

- Gestión de riesgos

Los requisitos y directrices de estos estándares son genéricos y se pueden aplicar a cualquier organización. Proporcionan una manera estructurada y completa de revisar y medir los riesgos que se aplican a su organización, así como las mitigaciones.

Identificar y comprender los riesgos específicos que se aplican a su organización le ayudará a priorizar los objetivos más estratégicos en toda la arquitectura de Confianza cero.

Cómo realizar un seguimiento y medir

Una vez que su organización haya identificado y priorizado sus objetivos técnicos más estratégicos, puede asignar una hoja de ruta preconfigurada para la implementación. A continuación, puede realizar un seguimiento del progreso mediante varias herramientas.

Informes de seguimiento personalizables

Microsoft proporciona herramientas personalizables de seguimiento de PowerPoint y Excel. Estos se rellenan previamente con objetivos y tareas, organizados por escenarios empresariales de Confianza cero. Puede personalizarlos con sus propias prioridades, objetivos y miembros del equipo. Para obtener más información, consulte el recurso de evaluación y seguimiento de progreso . Puede descargar rastreadores co-brandables y personalizables desde el kit para socios de Zero Trust .

Paneles integrados en el producto

Microsoft Security Exposure Management es una solución de seguridad que proporciona una vista unificada de la posición de seguridad en todos los recursos y cargas de trabajo de la empresa. Dentro de esta herramienta, las Iniciativas de Seguridad le ayudan a evaluar la preparación y la madurez en áreas específicas de riesgo de seguridad. Las iniciativas de seguridad toman un enfoque proactivo para administrar programas de seguridad hacia objetivos específicos relacionados con el riesgo o el dominio.

Use la iniciativa Confianza cero para realizar un seguimiento del progreso de la organización hacia la implementación de la seguridad de Confianza cero. Esta iniciativa está alineada con este marco de adopción de Confianza cero de Microsoft, lo que le permite realizar un seguimiento del progreso con métricas alineadas con escenarios empresariales. Estas métricas reflejan la cobertura de recursos de tu organización a través de recomendaciones prácticas y prioritarias para ayudar a los equipos de seguridad a protegerla. La iniciativa también proporciona datos en tiempo real sobre el progreso de confianza cero que se puede compartir con las partes interesadas.

Para obtener más información sobre cómo utilizar la iniciativa Zero Trust en la herramienta de Gestión de Exposición, consulte Modernice rápidamente su postura de seguridad — Seguimiento y medición.

Además, varios otros portales e informes pueden ayudarle a crear una visión general del riesgo dentro de su empresa, entre los que se incluyen:

- La iniciativa Critical Asset Protection de Microsoft Security Exposure Management reúne el riesgo crítico de los recursos en los productos y áreas de Defender.

- Los informes de XDR de Microsoft Defender proporcionan información sobre las tendencias de seguridad y realizan un seguimiento del estado de protección de las identidades, los datos, los dispositivos, las aplicaciones y la infraestructura.

- Cloud Security Explorer permite buscar de forma proactiva riesgos de seguridad.

Por ejemplo, en XDR de Microsoft Defender, el inventario de dispositivos proporciona una vista clara de los dispositivos recién detectados en la red que aún no están protegidos. En la parte superior de cada pestaña Inventario de dispositivos, puede ver el número total de dispositivos que no se han incorporado. Este es un ejemplo.

Para obtener más información sobre el uso de XDR de Microsoft Defender para realizar un seguimiento del progreso, consulte Reforzar la posición de seguridad con XDR de Microsoft Defender.

Tenga en cuenta que es posible que los porcentajes de progreso proporcionados por las herramientas en el producto no sean precisos para las organizaciones que no están dispuestos a implementar todos los controles debido a motivos como:

- Ámbito de la empresa

- Licenciamiento

- Capacidad

Artículos adicionales para la adopción

- Modernizar rápidamente la estrategia de seguridad

- El trabajo remoto e híbrido seguro con Zero Trust

- Identificar y proteger datos empresariales confidenciales

- Prevenir o reducir los daños empresariales de una infracción

- cumplir los requisitos normativos y de cumplimiento

Recursos de seguimiento de progreso

Para cada escenario empresarial, puede usar los siguientes recursos de seguimiento de progreso.

| Recurso de seguimiento de progreso | Eso te ayuda... | Diseñado para... |

|---|---|---|

Cuadrícula de fases del plan de adopción descargable archivo de Visio o PDF

|

Comprenda fácilmente las mejoras de seguridad para cada escenario empresarial y el nivel de esfuerzo de las fases y objetivos de la fase de plan. | Líderes de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas. |

| Seguimiento de adopción de Confianza cero presentación de diapositivas de PowerPoint descargable |

Realice un seguimiento del progreso a través de las fases y los objetivos de la fase de plan. | Líderes de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas. |

Objetivos y tareas de escenario empresarial libro de Excel descargable

|

Asigne la propiedad y realice un seguimiento del progreso a través de las etapas, los objetivos y las tareas de la fase de planificación. | Líderes de proyectos de escenarios empresariales, líderes de TI e implementadores de TI. |

Para obtener más recursos, vea Evaluación de confianza cero y recursos de seguimiento de progreso.

Documentación adicional de Confianza cero

Consulte contenido adicional de Confianza Cero en función de un conjunto de documentación o tu rol en tu organización.

Conjunto de documentación

Siga esta tabla para obtener los mejores conjuntos de documentación de Confianza cero para sus necesidades.

| Conjunto de documentación | Te ayuda... | Funciones |

|---|---|---|

| Marco de adopción para las instrucciones de fases y pasos para soluciones empresariales y resultados clave | Aplique protecciones de confianza cero desde los ejecutivos de nivel C hasta la implementación de TI. | Arquitectos de seguridad, equipos de TI y administradores de proyectos |

| Recurso de evaluación y seguimiento de progreso | Evalúe la preparación de la infraestructura y realice un seguimiento del progreso. | Arquitectos de seguridad, equipos de TI y administradores de proyectos |

| Kit de socios de Zero Trust | Ilustraciones de arquitectura, taller y recursos de seguimiento con marca compartida. | Asociados y arquitectos de seguridad |

| Despliegue de pilares tecnológicos para la información conceptual y los objetivos de despliegue | Aplique protecciones de confianza cero alineadas con las áreas típicas de tecnología de TI. | Equipos de TI y personal de seguridad |

| Confianza cero para pequeñas empresas | Aplique los principios de confianza cero a los clientes de pequeñas empresas. | Clientes y asociados que trabajan con Microsoft 365 para empresas |

| Confianza cero para Microsoft Copilots para un diseño escalonado y detallado y orientación para la implementación | Aplicar protecciones de confianza cero a Microsoft Copilots. | Equipos de TI y personal de seguridad |

| Plan de Implementación de Confianza Cero con Microsoft 365 para instrucciones escalonadas y detalladas de diseño e implementación | Aplicar protecciones de confianza cero a su organización de Microsoft 365. | Equipos de TI y personal de seguridad |

| La Respuesta a Incidentes con XDR y SIEM Integrado | Establecer herramientas de XDR e integrarlas con Microsoft Sentinel | Equipos de TI y personal de seguridad |

| Confianza cero para los servicios de Azure para obtener instrucciones de diseño e implementación escalonadas y detalladas | Aplique protecciones de confianza cero a las cargas de trabajo y los servicios de Azure. | Equipos de TI y personal de seguridad |

| Integración de partners con confianza cero a fin de obtener instrucciones de diseño para áreas tecnológicas y especializaciones | Aplique protecciones de confianza cero a las soluciones en la nube de Microsoft asociadas. | Desarrolladores asociados, equipos de TI y personal de seguridad |

| Desarrollo con principios de confianza cero para la guía de diseño de desarrollo de aplicaciones y procedimientos recomendados | Aplique protecciones de confianza cero a la aplicación. | Desarrolladores de aplicaciones |

| Guía del Gobierno de Estados Unidos para CISA, DoD y el Memorándum para la arquitectura de confianza cero | Recomendaciones prescriptivas para los requisitos del Gobierno de EE. UU. | Arquitectos de TI y equipos de TI |