Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Uno de los desafíos en la implementación de un modelo de Active Directory que no se basa en la pertenencia permanente en grupos con privilegios elevados es que debe haber un mecanismo para rellenar estos grupos cuando se requiere la pertenencia temporal a ellos. Algunas soluciones de administración de identidades con privilegios requieren que a las cuentas de servicio del software se les conceda una pertenencia permanente a grupos, como DA o Administradores, en cada dominio del bosque. Sin embargo, técnicamente no es necesario que las soluciones de Privileged Identity Management (PIM) ejecuten sus servicios en contextos con privilegios elevados.

En este anexo se proporciona información que puede usar para soluciones PIM implementadas de forma nativa o de terceros para crear cuentas con privilegios limitados y que se pueden controlar estrictamente, pero se pueden usar para rellenar grupos con privilegios en Active Directory cuando se requiere elevación temporal. Si va a implementar PIM como una solución nativa, el personal administrativo puede usar estas cuentas para rellenar temporalmente el grupo y, si va a implementar PIM a través de software de terceros, es posible que pueda adaptar estas cuentas para que funcionen como cuentas de servicio.

Nota

Los procedimientos descritos en este anexo proporcionan un enfoque para la administración de grupos con privilegios elevados en Active Directory. Puede adaptar estos procedimientos para satisfacer sus necesidades, agregar restricciones adicionales u omitir algunas de las restricciones que se describen aquí.

Creación de cuentas de administración para cuentas protegidas y grupos en Active Directory

La creación de cuentas que se pueden usar para administrar la pertenencia a grupos con privilegios sin necesidad de conceder derechos y permisos excesivos a las cuentas de administración consta de cuatro actividades generales, que se describen en las instrucciones paso a paso siguientes:

En primer lugar, debe crear un grupo que administrará las cuentas, ya que estas cuentas deben administrarse mediante un conjunto limitado de usuarios de confianza. Si aún no tiene una estructura de unidad organizativa que admita la separación de cuentas y sistemas protegidos y con privilegios de la población general del dominio, debe crear una. Aunque no se proporcionan instrucciones específicas en este anexo, las capturas de pantalla muestran un ejemplo de esta jerarquía de unidades organizativas.

Cree las cuentas de administración. Estas cuentas se deben crear como cuentas de usuario "normales" y no se les concederán derechos de usuario más allá de los que ya se hayan concedido a los usuarios de forma predeterminada.

Implemente restricciones en las cuentas de administración que las hagan utilizables solo para el propósito especializado para el que se crearon, además de controlar quién puede habilitar y usar las cuentas (el grupo que creó en el primer paso).

Configure permisos en el objeto AdminSDHolder de cada dominio para permitir que las cuentas de administración cambien la pertenencia de los grupos con privilegios en el dominio.

Debe probar exhaustivamente todos estos procedimientos y modificarlos según sea necesario para su entorno antes de implementarlos en un entorno de producción. También debe comprobar que toda la configuración funciona según lo previsto (en este anexo se proporcionan algunos procedimientos de prueba) y debe probar un escenario de recuperación ante desastres en el que las cuentas de administración no estén disponibles para usarse para rellenar grupos protegidos con fines de recuperación. Para obtener más información sobre la copia de seguridad y restauración de Active Directory, consulte la Guía paso a paso de copia de seguridad y recuperación de AD DS.

Nota

Mediante la implementación de los pasos descritos en este anexo, creará cuentas que podrán administrar la pertenencia de todos los grupos protegidos de cada dominio, no solo los grupos de Active Directory con privilegios más elevados, como EA, DA y BA. Para obtener más información sobre los grupos protegidos en Active Directory, consulte Anexo C: cuentas protegidas y grupos de Active Directory.

Instrucciones paso a paso para crear cuentas de administración para grupos protegidos

Crear un grupo para habilitar y deshabilitar cuentas de administración

Las cuentas de administración deben tener sus contraseñas restablecidas en cada uso y deben deshabilitarse cuando se completen las actividades que los requieran. Aunque también puede tener en cuenta la posibilidad de implementar requisitos de inicio de sesión de tarjeta inteligente para estas cuentas, se trata de una configuración opcional y estas instrucciones suponen que las cuentas de administración se configurarán con un nombre de usuario y una contraseña larga y compleja como controles mínimos. En este paso, creará un grupo que tiene permisos para restablecer la contraseña en las cuentas de administración y para habilitar y deshabilitar las cuentas.

Para crear un grupo para habilitar y deshabilitar cuentas de administración, realice los pasos siguientes:

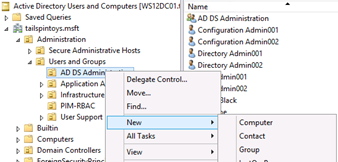

En la estructura de la unidad organizativa en la que alojará las cuentas de administración, haga clic con el botón derecho en la unidad organizativa donde quiera crear el grupo, haga clic en Nuevo y, posteriormente, en Grupo.

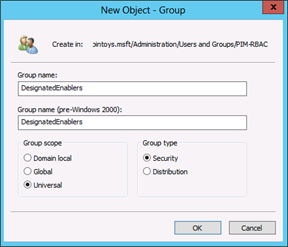

En el cuadro de diálogo Nuevo objeto: grupo, escriba un nombre para el grupo. Si tiene previsto usar este grupo para "activar" todas las cuentas de administración del bosque, conviértalo en un grupo de seguridad universal. Si tiene un bosque de dominio único o tiene previsto crear un grupo en cada dominio, puede crear un grupo de seguridad global. Haga clic en Aceptar para crear el grupo.

Haga clic con el botón secundario en el grupo que acaba de crear, haga clic en Propiedades y, posteriormente, en la pestaña Objeto. En el cuadro de diálogo Propiedad de objeto, seleccione Proteger objeto contra eliminación accidental, que no solo impedirá que los usuarios que de otra manera estarían autorizados eliminen el grupo, sino que evitará que se mueva a otra unidad organizativa a menos que primero se anule la selección del atributo.

Nota

Si ya ha configurado permisos en las unidades organizativas principales del grupo para restringir la administración a un conjunto limitado de usuarios, es posible que no tenga que realizar los pasos siguientes. Se proporcionan aquí para que, incluso si aún no ha implementado un control administrativo limitado sobre la estructura de unidades organizativas en la que ha creado este grupo, pueda proteger el grupo contra la modificación por parte de usuarios no autorizados.

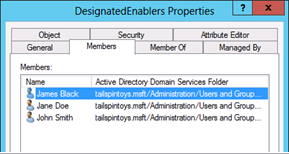

Haga clic en la pestaña Miembros y agregue las cuentas de los miembros del equipo que serán responsables de habilitar cuentas de administración o rellenar grupos protegidos cuando sea necesario.

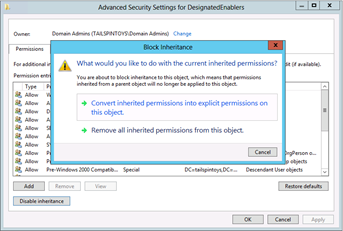

Si aún no lo ha hecho, en la consola de Usuarios y equipos de Active Directory, haga clic en Ver y seleccione Características avanzadas. Haga clic con el botón secundario en el grupo que acaba de crear, haga clic en Propiedades y, posteriormente, en la pestaña Seguridad. En la pestaña Seguridad, haga clic en Avanzadas.

En el cuadro de diálogo Configuración de seguridad avanzada para [grupo], haga clic en Deshabilitar herencia. Cuando se le solicite, haga clic en Convertir los permisos heredados en permisos explícitos en este objeto y haga clic en Aceptar para volver al cuadro de diálogo Seguridad del grupo.

En la pestaña Seguridad, elimine los grupos a los que no debe permitirse acceder a este grupo. Por ejemplo, si no quiere que los usuarios autenticados puedan leer el nombre del grupo y las propiedades generales, puede eliminar la ACE. También puede eliminar ACE, como las de operadores de cuenta y el acceso compatible con Windows 2000 Server anterior. Sin embargo, debe dejar implementado un conjunto mínimo de permisos de objeto. Deje intactas las siguientes ACE:

UNO MISMO

SISTEMA

Admins. del dominio

Administradores de empresas

Administradores

Grupo de acceso de autorización de Windows (si procede)

CONTROLADORES DE DOMINIO EMPRESARIALES

Aunque puede parecer antinatural permitir que los grupos con privilegios más altos de Active Directory administren este grupo, el objetivo de implementar esta configuración no es impedir que los miembros de esos grupos realicen cambios autorizados. Alternativamente, el objetivo es garantizar que, cuando tenga ocasión de requerir niveles de privilegios muy altos, los cambios autorizados se realizarán correctamente. Por este motivo, a lo largo de este documento no se recomienda cambiar los derechos y los permisos y el anidamiento de grupos con privilegios predeterminados. Al dejar intactas las estructuras predeterminadas y vaciar la pertenencia de los grupos de privilegios más altos del directorio, puede crear un entorno más seguro que siga funcionando según lo previsto.

Nota

Si aún no ha configurado directivas de auditoría para los objetos de la estructura de unidad organizativa donde creó este grupo, debe configurar la auditoría para registrar los cambios en este grupo.

Ha completado la configuración del grupo que se usará para "desproteger" cuentas de administración cuando sean necesarias y "proteger" las cuentas cuando se hayan completado sus actividades.

Creación de las cuentas de administración

Debe crear al menos una cuenta que se usará para administrar la pertenencia de grupos con privilegios en la instalación de Active Directory y, preferiblemente, una segunda cuenta para actuar como copia de seguridad. Tanto si decide crear las cuentas de administración en un solo dominio del bosque como si las concede para todos los grupos protegidos de todos los dominios, o si decide implementar cuentas de administración en cada dominio del bosque, en realidad los procedimientos son los mismos.

Nota

En los pasos de este documento se supone que aún no ha implementado controles de acceso basados en roles y administración de identidades con privilegios para Active Directory. Por lo tanto, un usuario cuya cuenta es miembro del grupo Administradores de dominio (DA) para el dominio en cuestión debe realizar algunos procedimientos.

Cuando se usa una cuenta con privilegios de tipo DA, puede iniciar sesión en un controlador de dominio para realizar las actividades de configuración. Los pasos que no requieren privilegios de tipo DA pueden realizarlos cuentas con menos privilegios que hayan iniciado sesión en estaciones de trabajo administrativas. Las capturas de pantalla que muestran cuadros de diálogo delimitados en color azul claro representan actividades que se pueden realizar en un controlador de dominio. Las capturas de pantalla que muestran cuadros de diálogo en color azul más oscuro representan actividades que se pueden realizar en estaciones de trabajo administrativas con cuentas con privilegios limitados.

Para crear las cuentas de ejecución, siga estos pasos:

Inicie sesión en un controlador de dominio con una cuenta que sea miembro del grupo DA del dominio.

Inicie Usuarios y equipos de Active Directory y vaya a la unidad organizativa donde va a crear la cuenta de administración.

Haga clic con el botón derecho en la unidad organizativa y haga clic en Nuevo y, posteriormente, en Usuario.

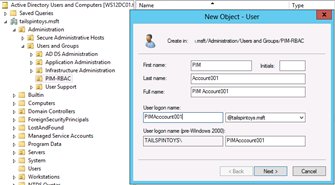

En el cuadro de diálogo Nuevo objeto - Usuario, escriba la información de nomenclatura deseada para la cuenta y haga clic en Siguiente.

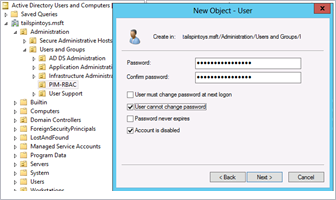

Proporcione una contraseña inicial para la cuenta de usuario, desactive El usuario debe cambiar la contraseña en el siguiente inicio de sesión, seleccione El usuario no puede cambiar la contraseña y La cuenta está deshabilitada y haga clic en Siguiente.

Verifique que los detalles de la cuenta sean correctos y haga clic en Finalizar.

Haga clic con el botón derecho en el objeto de usuario que acaba de crear y haga clic en Propiedades.

Haga clic en la pestaña Account (Cuenta).

En el campo Opciones de cuenta, seleccione la marca La cuenta es importante y no se puede delegar, seleccione la marca Esta cuenta admite cifrado AES de Kerberos de 128 bits y/o Esta cuenta admite cifrado AES de Kerberos de 256 bits y haga clic en Aceptar.

Nota

Dado que esta cuenta, al igual que otras cuentas, tendrá una función limitada, pero eficaz, la cuenta solo debe usarse en hosts administrativos seguros. Para todos los hosts administrativos seguros de su entorno, debe considerar la posibilidad de implementar la configuración de directiva de grupo Seguridad de red: configurar tipos de cifrado permitidos para Kerberos para permitir solo los tipos de cifrado más seguros que puede implementar para hosts seguros.

Aunque la implementación de tipos de cifrado más seguros para los hosts no mitiga los ataques de robo de credenciales, sí lo hace el uso adecuado y la configuración de los hosts seguros. Establecer tipos de cifrado más seguros para los hosts que solo usan las cuentas con privilegios simplemente reduce la superficie de ataque general de los equipos.

Para obtener más información sobre cómo configurar tipos de cifrado en sistemas y cuentas, vea Configuraciones de Windows para el tipo de cifrado compatible con Kerberos.

Esta configuración solo se admite en equipos que ejecutan Windows Server 2012, Windows Server 2008 R2, Windows 8 o Windows 7.

En la pestaña Objeto, seleccione Proteger objeto contra eliminación accidental. Esto no solo impedirá que la eliminación del objeto (incluso por parte de usuarios autorizados), también evitará que se mueva a una unidad organizativa diferente en la jerarquía de AD DS, a menos que un usuario haya desactivado primero la casilla con permiso para cambiar el atributo.

Haga clic en la pestaña Control remoto.

Desactive la marca Habilitar control remoto. No debe ser necesario nunca que el personal de soporte técnico se conecte a las sesiones de esta cuenta para implementar correcciones.

Nota

Cada objeto de Active Directory debe tener un propietario de TI y un propietario empresarial designados, como se describe en Planeación de compromiso. Si está realizando un seguimiento de la propiedad de los objetos de AD DS en Active Directory (en lugar de una base de datos externa), debe especificar la información de propiedad adecuada en las propiedades de este objeto.

En este caso, el propietario empresarial será muy probablemente una división de TI, y no existe ninguna restricción para que los propietarios empresariales sean propietarios de TI. El objetivo de establecer la propiedad de los objetos es permitir identificar contactos cuando es necesario realizar cambios en los objetos, en algunos casos quizás años después de su creación inicial.

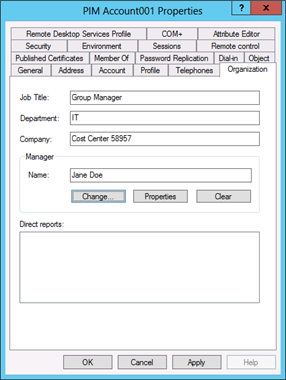

Haga clic en la pestaña Organización.

Escriba cualquier información necesaria en los estándares de objetos de AD DS.

Haga clic en la pestaña Marcar.

En el campo Permiso de acceso de red, seleccione Denegar acceso. Esta cuenta nunca debe tener que conectarse a través de una conexión remota.

Nota

Es poco probable que esta cuenta se use para iniciar sesión en controladores de dominio de solo lectura (RODC) en su entorno. Sin embargo, en caso de que alguna vez sea necesario que la cuenta inicie sesión en un RODC, debe agregar esta cuenta al Grupo de replicación de contraseña RODC denegada para que la contraseña no se almacene en caché en el RODC.

Aunque la contraseña de la cuenta debe restablecerse después de cada uso y la cuenta debe deshabilitarse, la implementación de esta configuración no tiene un efecto adverso en la cuenta y puede ayudar en situaciones en las que un administrador olvida restablecer la contraseña de la cuenta y deshabilitarla.

Haga clic en la ficha Miembro de.

Haga clic en Agregar.

Escriba Grupo de replicación de contraseña RODC denegada en el cuadro de diálogo Seleccionar usuarios, contactos y equipos y haga clic en Comprobar nombres. Cuando el nombre del grupo esté subrayado en el selector de objetos, haga clic en Aceptar y compruebe que la cuenta ya sea miembro de los dos grupos que se muestran en la captura de pantalla siguiente. No agregue la cuenta a ningún grupo protegido.

Haga clic en OK.

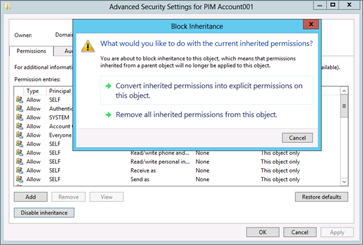

Haga clic en la pestaña Seguridad y, posteriormente, en Opciones avanzadas.

En el cuadro de diálogo Configuración de seguridad avanzada, haga clic en Deshabilitar herencia, copie los permisos heredados como permisos explícitos y haga clic en Agregar.

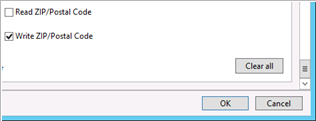

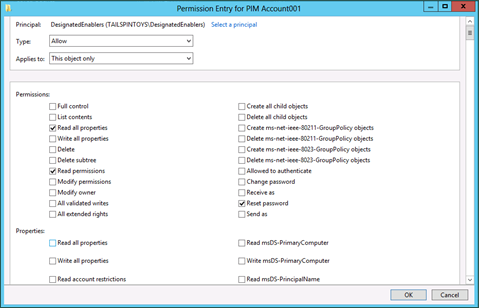

En el cuadro de diálogo Entrada de permiso para [cuenta], haga clic en Seleccionar una entidad de seguridad y agregue el grupo que creó en el procedimiento anterior. Desplácese hasta la parte inferior del cuadro de diálogo y haga clic en Borrar todo para quitar todos los permisos predeterminados.

Desplácese hasta la parte superior del cuadro de diálogo Entrada de permiso. Asegúrese de que la lista desplegable Tipo está establecida en Permitir y, en la lista desplegable Se aplica a, seleccione Solo este objeto.

En el campo Permisos, seleccione Leer todas las propiedades, Permisos de lectura y Restablecer contraseña.

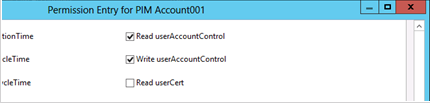

En el campo Propiedades, seleccione Read userAccountControl (Lectura de userAccountControl) y Write userAccountControl (Escritura de userAccountControl).

Haga clic en Aceptar y en Aceptar de nuevo en el cuadro de diálogo Configuración de seguridad avanzada.

Nota

El atributo userAccountControl controla varias opciones de configuración de cuenta. No se puede conceder permiso para cambiar solo algunas de las opciones de configuración al conceder permiso de escritura al atributo.

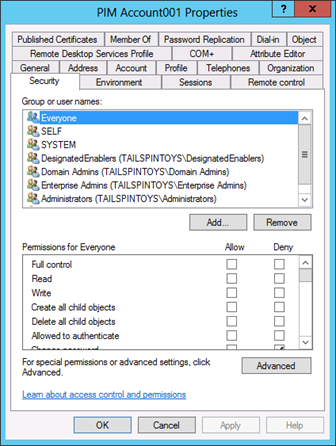

En el campo Nombres de grupo o de usuario de la pestaña Seguridad, elimine los grupos a los que no debe permitirse el acceso o la administración de la cuenta. No elimine ningún grupo que se haya configurado con ACE de denegación, como el grupo Todos y la cuenta calculada SELF (dicha ACE se estableció cuando la marca El usuario no puede cambiar la contraseña se habilitó durante la creación de la cuenta). Tampoco elimine el grupo que acaba de agregar, la cuenta SYSTEM o grupos como EA, DA, BA, o el grupo de acceso de autorización de Windows.

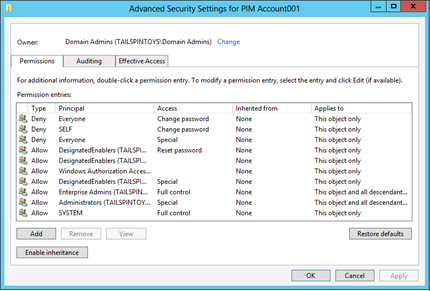

Haga clic en Avanzadas y compruebe que el cuadro de diálogo Configuración de seguridad avanzada es parecido a la captura de pantalla siguiente.

Haga clic en Aceptar y en Aceptar de nuevo para cerrar el cuadro de diálogo de propiedades de la cuenta.

La configuración de la primera cuenta de administración ya está completa. Probará la cuenta en un procedimiento posterior.

Creación de cuentas de administración adicionales

Puede crear cuentas de administración adicionales repitiendo los pasos anteriores, copiando la cuenta que acaba de crear o creando un script para crear cuentas con los valores de configuración deseados. Sin embargo, tenga en cuenta que, si copia la cuenta que acaba de crear, muchas de las configuraciones personalizadas y las ACL no se copiarán en la nueva cuenta y tendrá que repetir la mayoría de los pasos de configuración.

Alternativamente, puede crear un grupo al cual delegará derechos para rellenar y vaciar el rellenado de grupos protegidos, pero deberá proteger el grupo y las cuentas que coloque en él. Dado que debe haber muy pocas cuentas en el directorio a las que se concede la capacidad de administrar la pertenencia de grupos protegidos, la creación de cuentas individuales podría ser el enfoque más sencillo.

Independientemente de cómo decida crear un grupo donde colocar las cuentas de administración, debe asegurarse de que cada cuenta esté protegida tal como se descrito anteriormente. También debe considerar la posibilidad de implementar restricciones de GPO similares a las descritas en el Anexo D: protección de cuentas de administrador integradas en Active Directory.

Auditoría de cuentas de administración

Debe configurar la auditoría en una cuenta para registrar, como mínimo, todas las escrituras en la cuenta. Esto le permitirá no solo identificar la habilitación correcta de la cuenta y el restablecimiento de su contraseña durante los usos autorizados, sino también identificar los intentos por parte de usuarios no autorizados de manipular la cuenta. Las escrituras con errores en la cuenta deben capturarse en el sistema de supervisión de eventos e información de seguridad (SIEM) (si procede) y deben desencadenar alertas que proporcionen notificaciones al personal responsable de investigar posibles riesgos.

Las soluciones SIEM adoptan información de eventos de orígenes de seguridad implicados (por ejemplo, registros de eventos, datos de aplicación, flujos de red, productos antimalware y orígenes de detección de intrusiones), intercalan los datos e intentan realizar vistas inteligentes y acciones proactivas. Hay muchas soluciones SIEM comerciales, y muchas empresas crean implementaciones privadas. Una solución SIEM bien diseñada y implementada correctamente puede mejorar significativamente las funcionalidades de supervisión de seguridad y respuesta a incidentes. Sin embargo, las funcionalidades y la precisión varían enormemente entre las soluciones. Las soluciones SIEM están fuera del ámbito de este documento, pero cualquier implementador de SIEM debe tener en cuenta las recomendaciones de eventos específicos contenidas.

Para obtener más información sobre las opciones de configuración de auditoría recomendadas para los controladores de dominio, consulte Supervisión de Active Directory en busca de indicios de riesgo. Los valores de configuración específicos del controlador de dominio se proporcionan en Supervisión de Active Directory en busca de indicios de riesgo.

Habilitar cuentas de administración para modificar la pertenencia de grupos protegidos

En este procedimiento, configurará los permisos en el objeto AdminSDHolder del dominio para permitir que las cuentas de administración recién creadas modifiquen la pertenencia de grupos protegidos en el dominio. Este procedimiento no se puede realizar a través de una interfaz gráfica de usuario (GUI).

Como se describe en el Anexo C: cuentas protegidas y grupos en Active Directory, la ACL del objeto AdminSDHolder de un dominio se "copia" efectivamente en objetos protegidos cuando se ejecuta la tarea SDProp. Los grupos y cuentas protegidos no heredan sus permisos del objeto AdminSDHolder; sus permisos se establecen explícitamente para que coincidan con los del objeto AdminSDHolder. Por lo tanto, al modificar los permisos en el objeto AdminSDHolder, debe modificarlos para los atributos que son adecuados para el tipo del objeto protegido que tiene como objetivo.

En este caso, concederá a las cuentas de administración recién creadas permiso para leer y escribir el atributo de miembros en objetos de grupo. Sin embargo, el objeto AdminSDHolder no es un objeto de grupo y los atributos de grupo no se exponen en el editor gráfico de ACL. Por este motivo, implementará los cambios de permisos a través de la utilidad de línea de comandos Dsacls. Para conceder a las cuentas de administración (deshabilitadas) permisos para modificar la pertenencia de grupos protegidos, siga estos pasos:

Inicie sesión en un controlador de dominio, preferiblemente el controlador de dominio que contiene el rol de Emulador de PDC (PDCE), con las credenciales de una cuenta de usuario que ha pasado a ser miembro del grupo DA en el dominio.

Abra un símbolo del sistema con privilegios elevados, haciendo clic con el botón derecho en Símbolo del sistema y, posteriormente, en Ejecutar como administrador.

Cuando se le pida que apruebe la elevación, haga clic en Sí.

Nota

Para obtener más información sobre la elevación y el control de cuentas de usuario (UAC) en Windows, consulte Procesos e interacciones de UAC en el sitio web de TechNet.

En el símbolo del sistema, escriba (sustituyendo la información específica del dominio) Dsacls [nombre distintivo del objeto AdminSDHolder del dominio] /G [UPN de la cuenta de administración]:RPWP;Miembro.

El comando anterior (que no distingue mayúsculas de minúsculas) funciona de la siguiente manera:

Dsacls establece o muestra ACE en objetos de directorio

CN=AdminSDHolder,CN=System,DC=TailSpinToys,DC=msft identifica el objeto que se va a modificar

/G indica que se está configurando una ACE de concesión

PIM001@tailspintoys.msft es el nombre principal de usuario (UPN) de la entidad de seguridad a la que se concederán las ACE

RPWP concede permisos de propiedad de lectura y propiedad de escritura

Miembro es el nombre de la propiedad (atributo) en la que se establecerán los permisos

Para obtener más información sobre el uso de Dsacls, escriba Dsacls sin parámetros en un símbolo del sistema.

Si ha creado varias cuentas de administración para el dominio, debe ejecutar el comando Dsacls para cada cuenta. Cuando haya completado la configuración de ACL en el objeto AdminSDHolder, debe forzar la ejecución de SDProp o esperar hasta que se complete su ejecución programada. Para obtener información sobre cómo forzar la ejecución de SDProp, vea "Ejecución manual de SDProp" en el Anexo C: cuentas protegidas y grupos en Active Directory.

Cuando se ejecuta SDProp, puede comprobar que los cambios realizados en el objeto AdminSDHolder se han aplicado a grupos protegidos en el dominio. Para comprobarlo, visualice la ACL en el objeto AdminSDHolder, por los motivos descritos anteriormente, pero puede comprobar que los permisos se han aplicado visualizando las ACL en grupos protegidos.

En Usuarios y equipos de Active Directory, compruebe que ha habilitado las Características avanzadas. Para ello, haga clic en Ver, busque el grupo Administradores de dominio, haga clic con el botón derecho en el grupo y haga clic en Propiedades.

Haga clic en la pestaña Seguridad y haga clic en Opciones avanzadas para abrir el cuadro de diálogo Configuración de seguridad avanzada para Administradores de dominio.

Seleccione Permitir ACE para la cuenta de administración y haga clic en Editar. Compruebe que a la cuenta solo se le han concedido permisos como Miembros de lectura y Miembros de escritura en el grupo DA y haga clic en Aceptar.

Haga clic en Aceptar en el cuadro de diálogo Configuración de seguridad avanzada y vuelva a hacer clic en Aceptar para cerrar el cuadro de diálogo de propiedades del grupo DA.

Puede repetir los pasos anteriores para otros grupos protegidos en el dominio; los permisos deben ser los mismos para todos los grupos protegidos. Ahora ha completado la creación y configuración de las cuentas de administración de los grupos protegidos de este dominio.

Nota

Cualquier cuenta que tenga permiso para escribir la pertenencia a un grupo en Active Directory también puede agregarse al grupo. Este comportamiento se ha establecido por diseño y no se puede deshabilitar. Por este motivo, siempre debe mantener deshabilitadas las cuentas de administración cuando no están en uso y debe supervisar detenidamente las cuentas cuando están deshabilitadas y cuando están en uso.

Comprobar las opciones de configuración de grupo y cuenta

Ahora que ha creado y configurado cuentas de administración que pueden modificar la pertenencia de grupos protegidos en el dominio (que incluye los grupos EA, DA y BA con más privilegios), debe comprobar que las cuentas y su grupo de administración se han creado correctamente. La comprobación consiste en realizar estas tareas generales:

Pruebe el grupo que puede habilitar y deshabilitar las cuentas de administración para comprobar que los miembros del grupo pueden habilitar y deshabilitar las cuentas y restablecer sus contraseñas, pero no pueden realizar otras actividades administrativas en las cuentas de administración.

Pruebe las cuentas de administración para comprobar que pueden agregar y quitar miembros a grupos protegidos en el dominio, pero no pueden cambiar otras propiedades de cuentas y grupos protegidos.

Probar el grupo que habilitará y deshabilitará las cuentas de administración

Para probar la habilitación de una cuenta de administración y el restablecimiento de su contraseña, inicie sesión en una estación de trabajo administrativa segura con una cuenta que sea miembro del grupo que creó en el Anexo I: creación de cuentas de administración para cuentas protegidas y grupos en Active Directory.

Abra Usuarios y equipos de Active Directory, haga clic con el botón derecho en la cuenta de administración y haga clic en Habilitar cuenta.

Se debe mostrar un cuadro de diálogo, para confirmar que la cuenta se ha habilitado.

Posteriormente, restablezca la contraseña en la cuenta de administración. Para ello, haga clic con el botón derecho en la cuenta de nuevo y haga clic en Restablecer contraseña.

Escriba una nueva contraseña para la cuenta en los campos Nueva contraseña y Confirmar contraseña y haga clic en Aceptar.

Debe aparecer un cuadro de diálogo, para confirmar que se ha restablecido la contraseña de la cuenta.

Ahora intente modificar propiedades adicionales de la cuenta de administración. Haga clic con el botón derecho en la cuenta y haga clic en Propiedades y, posteriormente, en la pestaña Control remoto.

Seleccione Habilitar control remoto y haga clic en Aplicar. Se debe producir un error en la operación y se debe mostrar un mensaje de error de Acceso denegado.

Haga clic en la pestaña Cuenta de la cuenta e intente cambiar el nombre de la cuenta, las horas de inicio de sesión o las estaciones de trabajo de inicio de sesión. Todo debe producir un error y las opciones de cuenta que no están controladas por el atributo userAccountControl deben aparecer atenuadas y no disponibles para su modificación.

Intente agregar el grupo de administración a un grupo protegido, como el grupo DA. Al hacer clic en Aceptar, debería aparecer un mensaje para informarle de que no tiene permisos para modificar el grupo.

Realice pruebas adicionales según sea necesario para comprobar que no puede configurar nada en la cuenta de administración, excepto la configuración de userAccountControl y los restablecimientos de contraseña.

Nota

El atributo userAccountControl controla varias opciones de configuración de cuenta. No se puede conceder permiso para cambiar solo algunas de las opciones de configuración al conceder permiso de escritura al atributo.

Probar las cuentas de administración

Ahora que ha habilitado una o varias cuentas que pueden cambiar la pertenencia a grupos protegidos, puede probar las cuentas para asegurarse de que pueden modificar la pertenencia a grupos protegidos, pero no pueden realizar otras modificaciones en cuentas y grupos protegidos.

Inicie sesión en un host administrativo seguro como la primera cuenta de administración.

Inicie Usuarios y equipos de Active Directory y busque el grupo Administradores de dominio.

Haga clic con el botón derecho en el grupo Administradores de dominio y haga clic en Propiedades.

En las Propiedades de Administradores de dominio, haga clic en la pestaña Miembros y,posteriormente, en Agregar. Escriba el nombre de una cuenta a la cual se asignarán privilegios de administradores de dominio temporales y haga clic en Comprobar nombres. Cuando el nombre de la cuenta esté subrayado, haga clic en Aceptar para volver a la pestaña Miembros.

En la pestaña Miembros del cuadro de diálogo de Propiedades de Administradores de dominio, haga clic en Aplicar. Después de hacer clic en Aplicar, la cuenta debe permanecer como miembro del grupo DA y no debe recibir ningún mensaje de error.

Haga clic en la pestaña Administrado por en el cuadro de diálogo de Propiedades de Administradores de dominio y compruebe que no puede escribir texto en ningún campo y todos los botones estén atenuados.

Haga clic en la pestaña General del cuadro de diálogo de Propiedades de Administradores de dominio y compruebe que no puede modificar ninguna de las informaciones sobre esa pestaña.

Repita estos pasos para grupos protegidos adicionales, según sea necesario. Cuando haya terminado, inicie sesión en un host administrativo seguro con una cuenta que sea miembro del grupo que creó para habilitar y deshabilitar las cuentas de administración. Posteriormente, restablezca la contraseña en la cuenta de administración que acaba de probar y deshabilite la cuenta. Ha completado la configuración de las cuentas de administración y el grupo que será responsable de habilitar y deshabilitar las cuentas.