Eventos

Cree aplicaciones inteligentes

17 mar, 11 p.m. - 21 mar, 11 p.m.

Únete a la serie de encuentros para crear soluciones de IA escalables basadas en casos de uso del mundo real con otros desarrolladores y expertos.

Regístrese ahoraEste explorador ya no es compatible.

Actualice a Microsoft Edge para aprovechar las características, las actualizaciones de seguridad y el soporte técnico más recientes.

En este artículo se muestra cómo crear una nueva regla de alertas de búsqueda de registros o editar una regla de alerta de búsqueda de registros existente en Azure Monitor. Para más información sobre las alertas, consulte la introducción a las alertas.

Las reglas de alerta combinan los recursos que se van a supervisar, los datos de supervisión del recurso y las condiciones que desea desencadenar la alerta. A continuación, puede definir grupos de acción y reglas de procesamiento de alertas para determinar qué ocurre cuando se activa una alerta.

Las alertas desencadenadas por estas reglas de alerta contienen una carga útil que usa el esquema de alerta común.

Para crear o editar una regla de alerta, debe tener los permisos siguientes:

Hay varias maneras de crear o editar una regla de alertas.

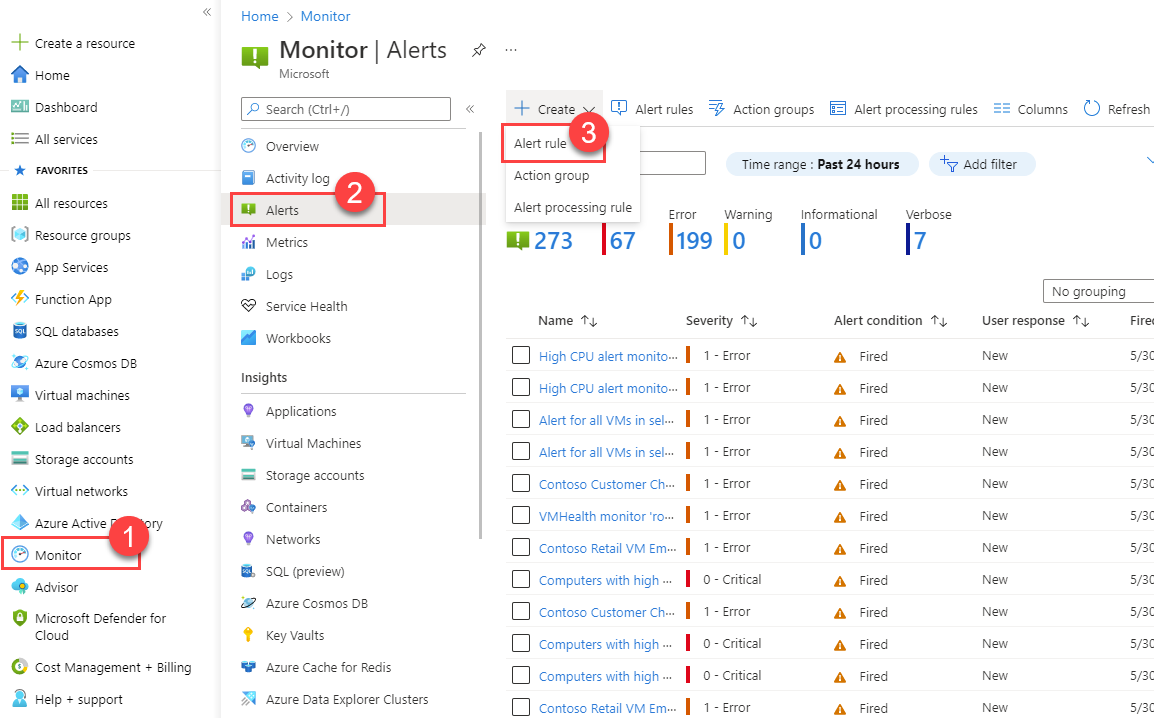

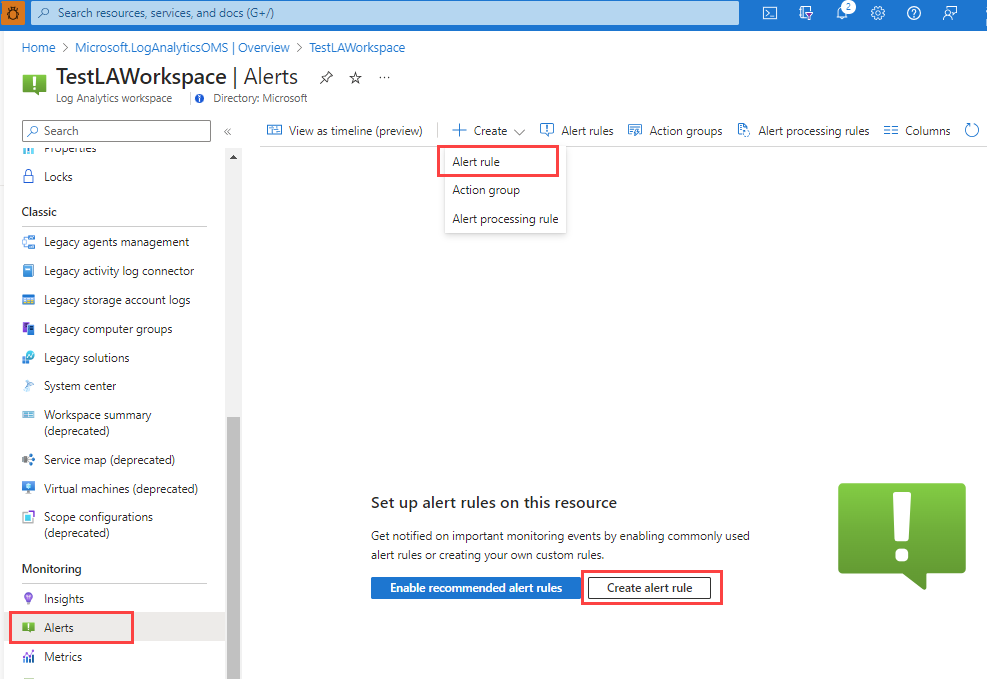

En Azure Portal, ya sea desde la página de inicio o desde un recurso específico, seleccione Alertas en el panel izquierdo.

Selección de Reglas de alerta.

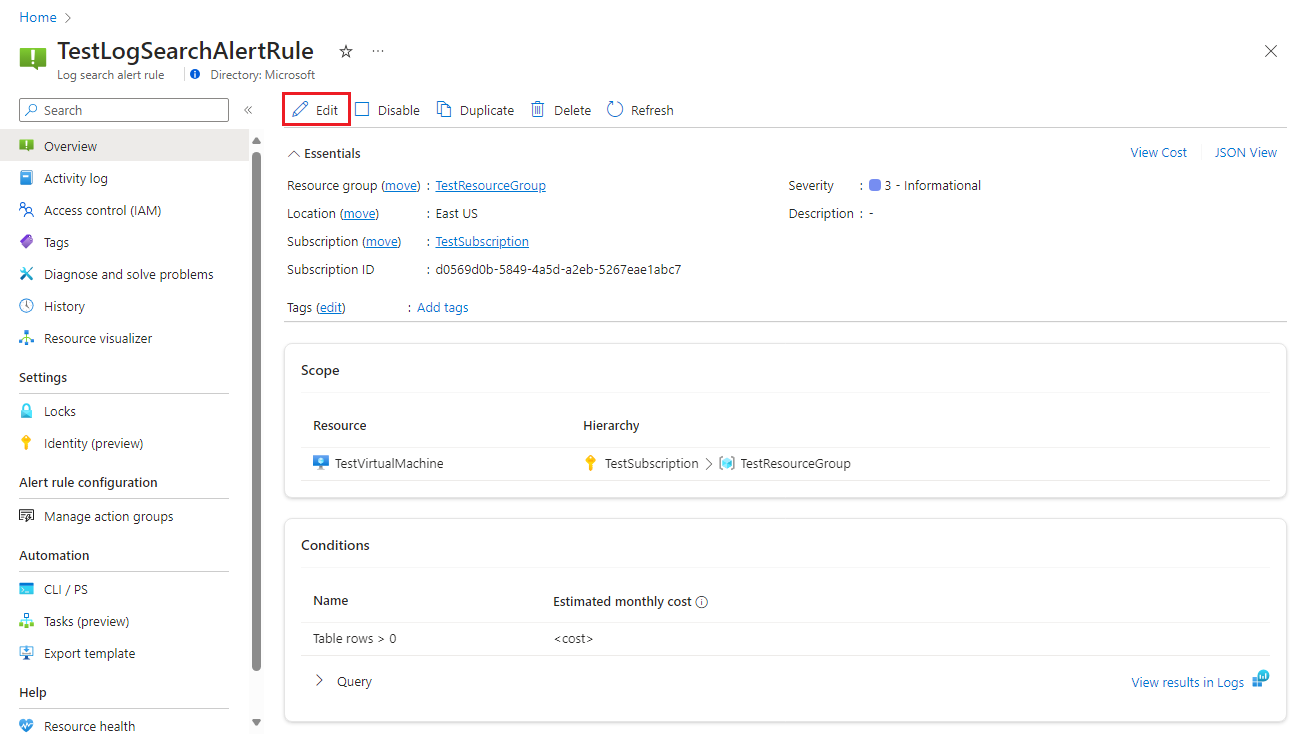

Seleccione la regla de alertas que desea editar y a continuación, seleccione Editar.

Seleccione cualquiera de las pestañas de la regla de alertas para editar la configuración.

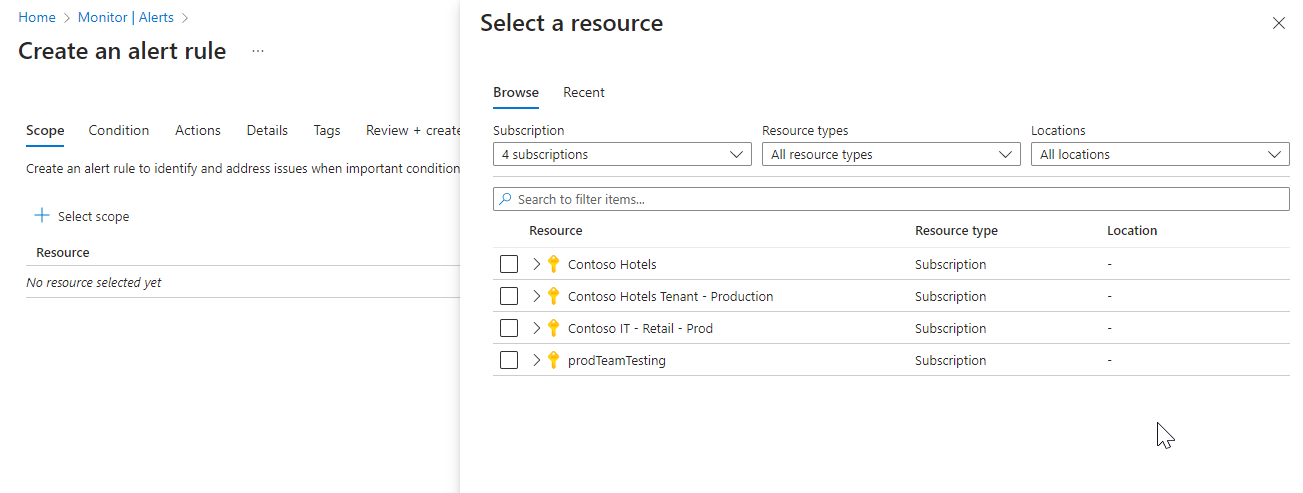

En el panel Seleccionar un recurso, establezca el ámbito de la regla de alertas. Puede filtrar por suscripción, tipo de recurso o ubicación del recurso.

Seleccione Aplicar.

En la pestaña Condición, al seleccionar el campo Nombre de señal, seleccione Búsqueda de registros personalizada. O seleccione Ver todas las señales si quiere elegir una señal diferente para la condición.

(Opcional) Si ha seleccionado Ver todas las señales en el paso anterior, use el panel Seleccionar una señal para buscar el nombre de la señal o filtrar la lista de señales. Filtrar por:

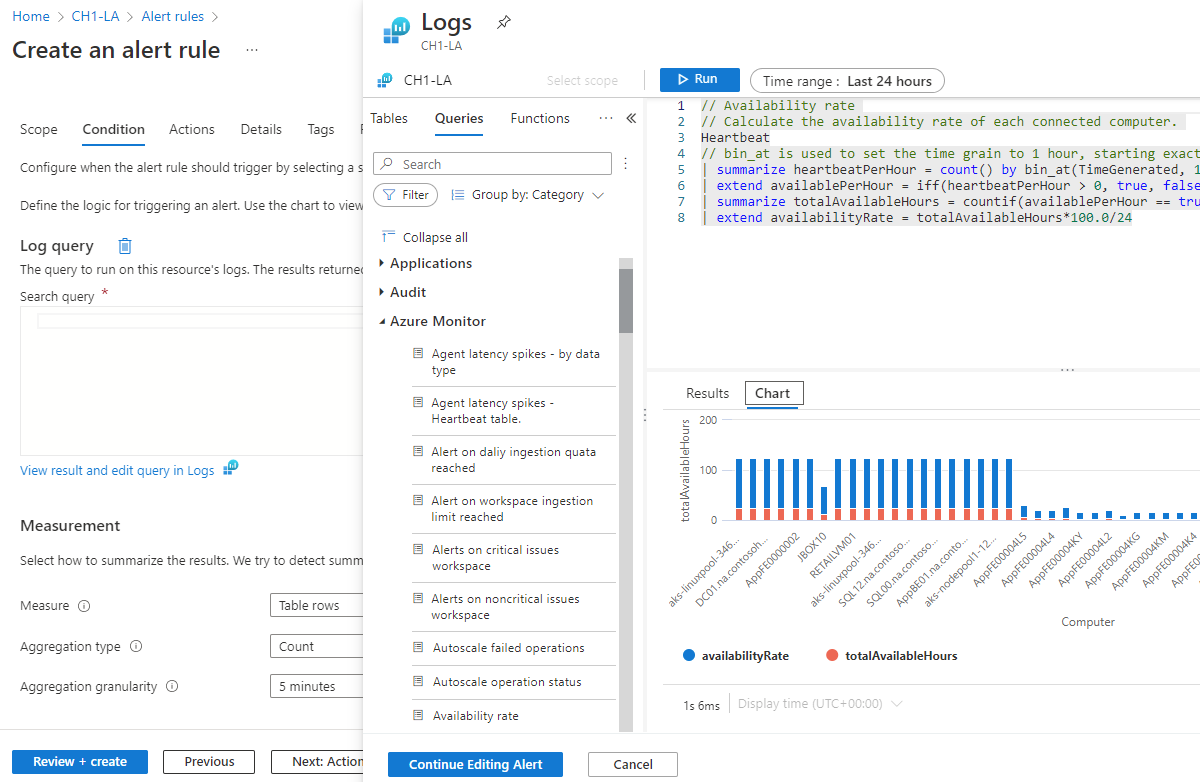

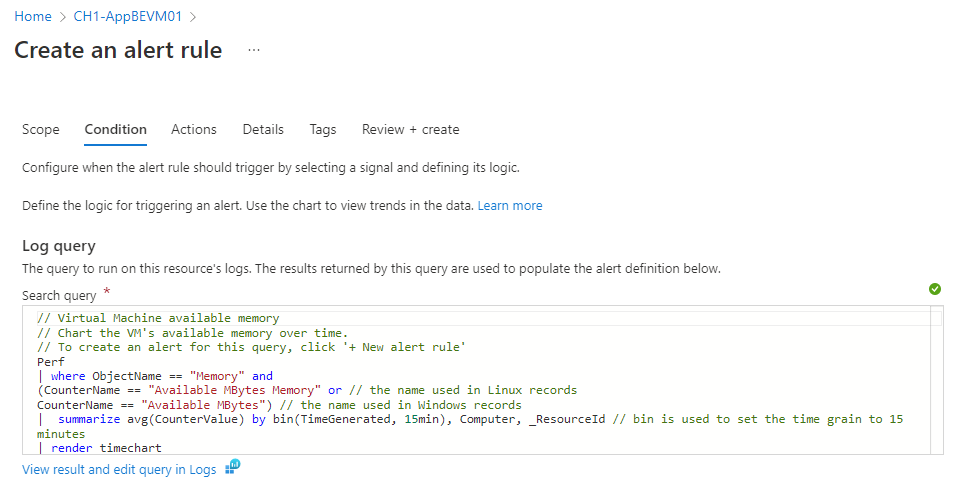

En el panel Registros, escriba una consulta que devuelva los eventos de registro para los que desea crear una alerta. Para usar una de las consultas de reglas de alerta predefinidas, expanda el panel Esquema y filtro junto al panel Registros. A continuación, seleccione la pestaña Consultas y seleccione una de ellas.

Tenga en cuenta estas limitaciones para las consultas de reglas de alertas de búsqueda de registros:

bag_unpack(), pivot(), y narrow().AggregatedValue es una palabra reservada. No se puede usar en la consulta en las reglas de alertas de búsqueda de registros.

(Opcional) Si está consultando un clúster de Azure Data Explorer o Azure Resource Graph, el área de trabajo de Log Analytics no puede identificar automáticamente la columna con la marca de tiempo del evento. Se recomienda agregar un filtro de intervalo de tiempo a la consulta. Por ejemplo:

adx('https://help.kusto.windows.net/Samples').table

| where MyTS >= ago(5m) and MyTS <= now()

arg("").Resources

| where type =~ 'Microsoft.Compute/virtualMachines'

| project _ResourceId=tolower(id), tags

Consultas de alertas de búsqueda de registros de ejemplo están disponibles para Azure Data Explorer y Resource Graph.

Las consultas entre servicios no se admiten en nubes gubernamentales. Para más información sobre las limitaciones, consulte Limitaciones de consultas entre servicios y Combinación de tablas de Azure Resource Graph con un área de trabajo de Log Analytics.

Seleccione Ejecutar para ejecutar la alerta.

En la sección Vista previa se muestran los resultados de la consulta. Cuando termine de editar la consulta, seleccione Continuar con la edición de alertas.

Se abre la pestaña Condición, y se rellena con la consulta de registro. De manera predeterminada, la regla cuenta el número de resultados de los últimos cinco minutos. Si el sistema detecta resultados resumidos de la consulta, la regla se actualiza automáticamente con esa información.

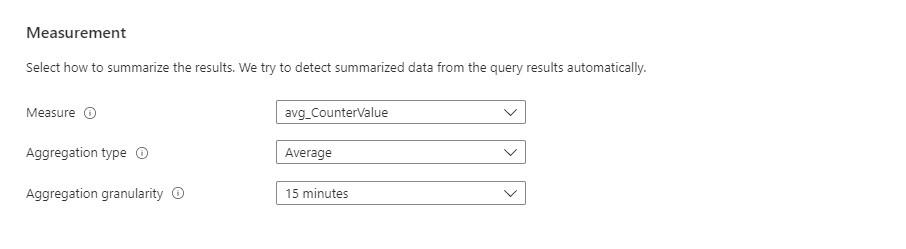

En la sección Medida, seleccione valores para estos campos:

| Campo | Descripción |

|---|---|

| Medida | Las alertas de búsqueda de registros pueden medir dos cosas que puede usar para varios escenarios de supervisión: Filas de tabla: puede usar el número de filas devueltas para trabajar con eventos como registros de eventos de Windows, Syslog y excepciones de aplicación. Cálculo de una columna numérica: puede usar cálculos basados en cualquier columna numérica para incluir cualquier número de recursos. Un ejemplo es el porcentaje de CPU. |

| Tipo de agregación | Cálculo que se realiza en varios registros para agregarlos a un valor numérico mediante la granularidad de la agregación. Algunos ejemplos son Total, Promedio, Mínimo, y Máximo. |

| Granularidad de agregación | Intervalo para agregar varios registros a un valor numérico. |

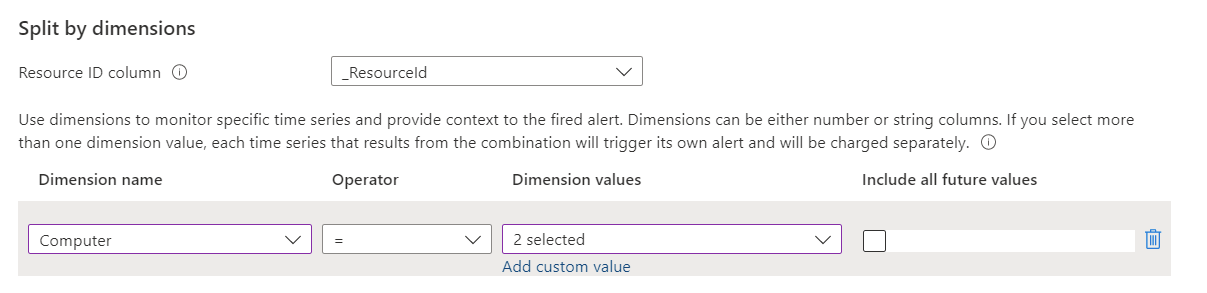

(Opcional) En la sección Dividir por dimensiones, puede usar dimensiones para ayudar a proporcionar contexto para la alerta desencadenada.

Las dimensiones son columnas de los resultados de la consulta que contienen datos adicionales. Cuando se usan dimensiones, la regla de alertas agrupa los resultados de la consulta por los valores de las dimensiones y evalúa los resultados de cada grupo por separado. Si se cumple la condición, la regla activa una alerta para ese grupo. La carga de la alerta incluye la combinación que desencadenó la alerta.

Puede aplicar hasta seis dimensiones por regla de alertas. Las dimensiones solo pueden ser columnas numéricas o de cadena. Si desea usar una columna que no sea un número o un tipo de cadena como dimensión, debe convertirla en una cadena o un valor numérico en la consulta. Si selecciona más de un valor de dimensión, cada serie temporal que se obtiene de la combinación desencadena su propia alerta y se cobra por separado.

Por ejemplo:

En general, si el ámbito de la regla de alerta es un área de trabajo, las alertas se activan en el área de trabajo. Si desea una alerta independiente para cada recurso de Azure afectado, puede hacer lo siguiente:

Use la columna Azure Resource Manager Identificador de recurso de Azure como dimensión. Al usar esta opción, la alerta se activa en el área de trabajo con la columna Identificador de recurso de Azure como dimensión.

Especifique la alerta como dimensión en la propiedad Azure Resource ID. Esta opción hace que el recurso que la consulta devuelva el destino de la alerta. A continuación, las alertas se activan en el recurso que devuelve la consulta, como una máquina virtual o una cuenta de almacenamiento, en lugar del área de trabajo.

Al usar esta opción, si el área de trabajo obtiene datos de recursos de más de una suscripción, las alertas se pueden desencadenar en recursos de una suscripción diferente de la suscripción de regla de alertas.

Seleccione los valores de estos campos:

| Campo | Descripción |

|---|---|

| Nombre de dimensión | Las dimensiones pueden ser columnas numéricas o de cadena. Las dimensiones se usan para supervisar series temporales específicas y proporcionan contexto a la alerta desencadenada. |

| Operador | Operador que se usa en el nombre y el valor de la dimensión. |

| Valores de la dimensión | Los valores de dimensión se basan en los datos de las últimas 48 horas. Seleccione Agregar valor personalizado para agregar valores de dimensión personalizados. |

| Incluir todos los valores futuros | Seleccione este campo para incluir los valores futuros agregados a la dimensión seleccionada. |

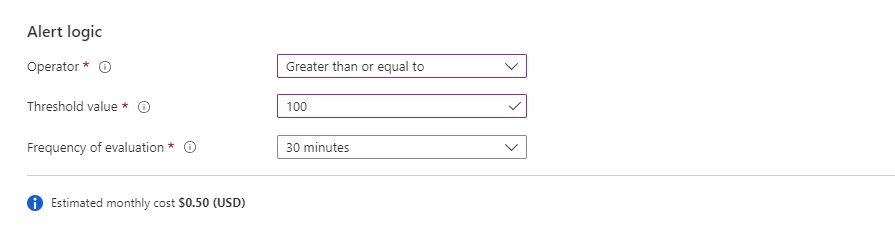

En la sección Lógica de alerta, seleccione valores para estos campos:

| Campo | Descripción |

|---|---|

| Operador | Los resultados de la consulta se transforman en un número. En este campo, seleccione el operador que se va a usar para comparar el número con respecto al umbral. |

| Valor del umbral | Valor numérico para el umbral. |

| Frecuencia de evaluación | Con qué frecuencia se ejecuta la consulta. Puede establecerlo en cualquier lugar de un minuto a un día (24 horas). |

Nota

La frecuencia no es una hora específica en la que se ejecuta la alerta todos los días. Es la frecuencia con la que se ejecuta la regla de alertas.

Hay algunas limitaciones para usar una frecuencia de regla de alerta de un minuto. Al establecer la frecuencia de la regla de alertas en un minuto, se realiza una manipulación interna para optimizar la consulta. Esta manipulación puede provocar un error en la consulta si contiene operaciones no admitidas. Las razones más comunes por las que no se admite una consulta son:

search, union, o take (límite).ingestion_time().adx.Consultas de alertas de búsqueda de registros de ejemplo están disponibles para Azure Data Explorer y Resource Graph.

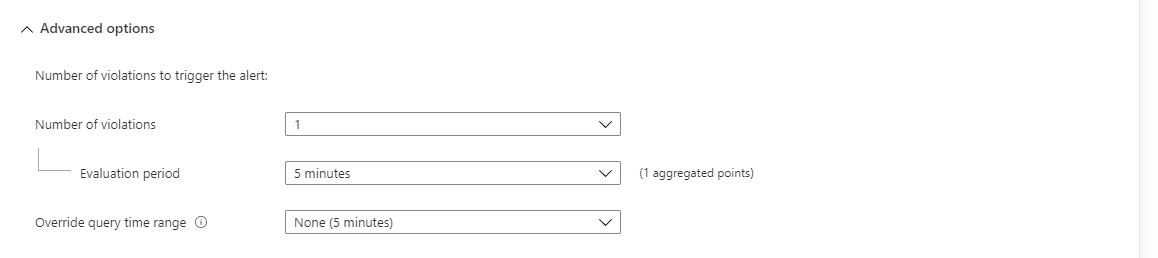

(Opcional) En la sección Opciones avanzadas, puede especificar el número de errores y el período de evaluación de alertas necesario para desencadenar una alerta. Por ejemplo, si establece Granularidad de agregación en 5 minutos, puede especificar que desea desencadenar una alerta solo si se produjeron tres errores (15 minutos) en la última hora. La directiva empresarial de la aplicación determina esta configuración.

Seleccione los valores de estos campos en Número de infracciones que desencadenarán la alerta:

| Campo | Descripción |

|---|---|

| Número de infracciones | El número de infracciones que desencadena la alerta. Tenga en cuenta que para poder usar esta consulta debe incluir la columna "datetime" en los resultados de la consulta |

| Período de evaluación | El período de tiempo en el que se produce el número de infracciones. |

| Invalidar el intervalo de tiempo de consulta | Si desea que el período de evaluación de alertas sea diferente del intervalo de tiempo de consulta, escriba un intervalo de tiempo aquí. Un intervalo de tiempo de alerta está limitado a un máximo de dos días. Incluso si la consulta contiene un comando ago con un intervalo de tiempo de más de dos días, se aplica el intervalo de tiempo máximo de dos días. Por ejemplo, incluso si el texto de la consulta contiene ago(7d), la consulta solo examina hasta dos días de datos. Si consulta necesita más datos que la evaluación de alertas, puede cambiar el intervalo de tiempo manualmente. Si la consulta contiene un comando ago, cambia automáticamente a dos días (48 horas). |

Nota

Si usted o el administrador han asignado la directiva de Azure Alertas de Azure Log Search a través de áreas de trabajo de Log Analytics deben usar claves administradas por el cliente, debe seleccionar Comprobar el almacenamiento vinculado del área de trabajo. Si no lo hace, se producirá un error en la creación de la regla porque no cumplirá los requisitos de la directiva.

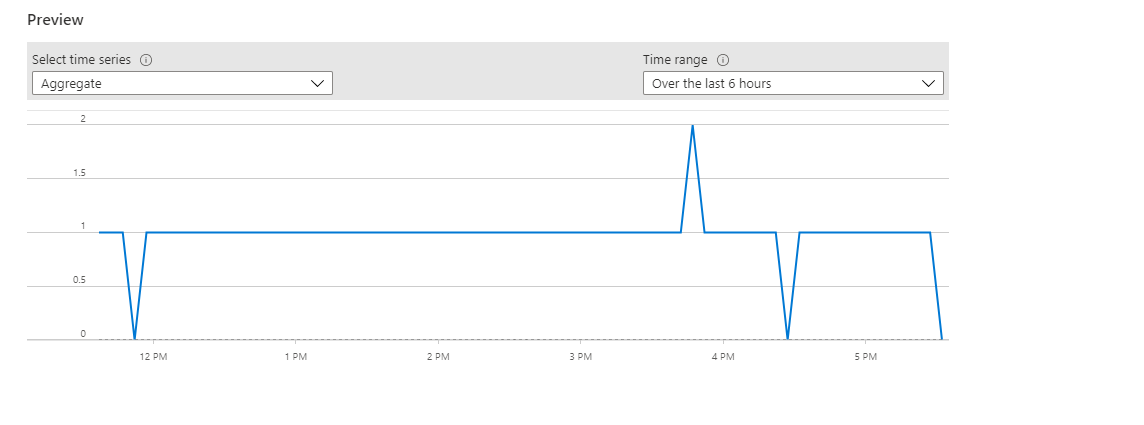

En el gráfico vista previa se muestran los resultados de las evaluaciones de consultas a lo largo del tiempo. Puede cambiar el período del gráfico o seleccionar series temporales diferentes resultado de la división de una alerta única por dimensiones.

Seleccione Listo. Una vez que haya configurado las condiciones de la regla de alertas, establezca los detalles de la misma para completar la creación de la alerta u, opcionalmente, agregue acciones y etiquetas a la regla de alertas.

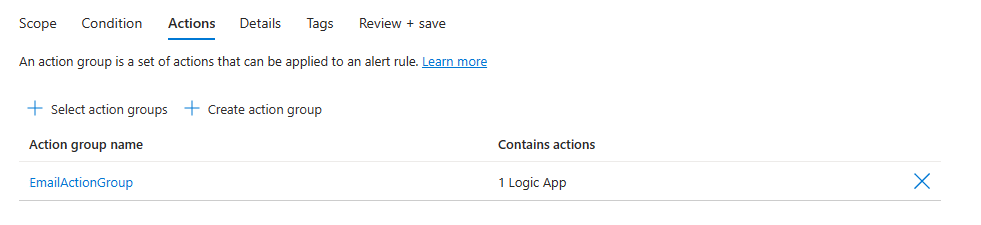

En la pestaña Acciones, es posible seleccionar o crear grupos de acciones para la regla de alertas.

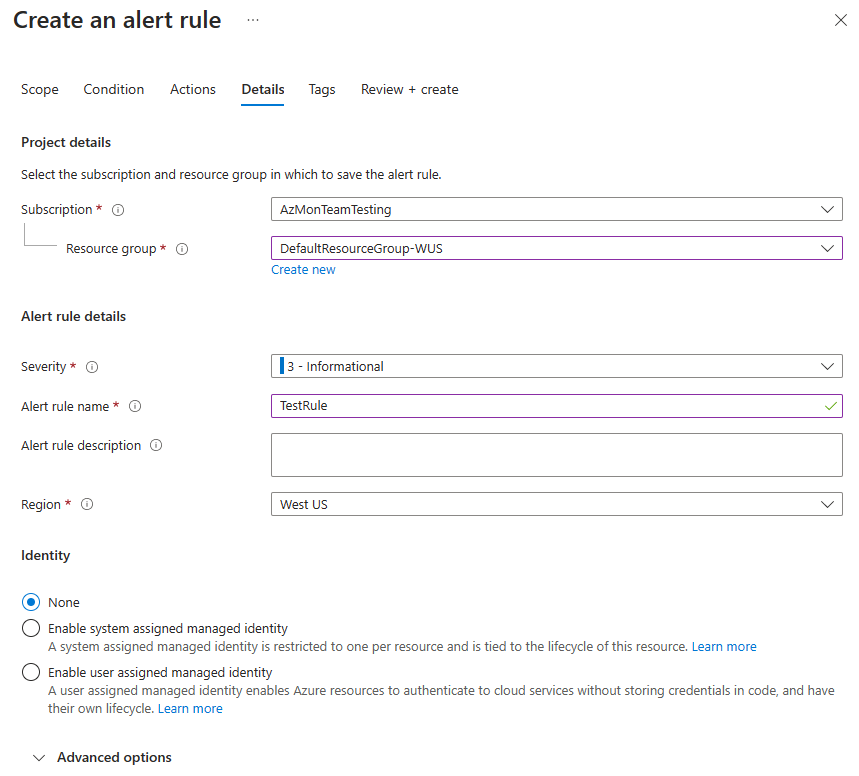

En la pestaña Detalles, en Detalles del proyecto, seleccione los valores de Suscripción y Grupo de recursos.

En Detalles de la regla de alertas:

Seleccione el valor Gravedad.

Escriba los valores de Nombre de regla de alerta y Descripción de la regla de alerta.

Nota

Una regla que usa una identidad no puede tener el punto y coma (;) carácter en el valor de nombre de la regla de alerta.

Seleccione el valor Region.

En la sección Identidad, seleccione la identidad que usa la regla de alertas de búsqueda de registros para la autenticación cuando envíe la consulta de registro.

Tenga en cuenta estos puntos al seleccionar una identidad:

La identidad asociada a la regla debe tener estos permisos:

adx(), necesita un rol de lector en ese clúster de Azure Data Explorer.Para obtener información detallada sobre las identidades administradas, consulte Identidades administradas para recursos de Azure.

Seleccione una de las siguientes opciones para la identidad que usa la regla de alertas:

| Opción de identidad | Descripción |

|---|---|

| None | Los permisos de regla de alerta se basan en los permisos del último usuario que editó la regla, en el momento en que se editó la regla. |

| Habilitación de una identidad administrada asignada por el sistema | Azure crea una nueva identidad dedicada para esta regla de alertas. Esta identidad no tiene permisos y se elimina automáticamente cuando se elimina la regla. Después de crear la regla, debe asignar permisos a esta identidad para acceder al área de trabajo y a los orígenes de datos necesarios para la consulta. Para obtener más información sobre las asignaciones de permisos, consulte Asignar roles de Azure mediante Azure Portal. No se admiten las reglas de alertas de búsqueda de registros que usan almacenamiento vinculado. |

| Habilitar la identidad administrada asignada por el usuario | Antes de crear la regla de alertas, cree una identidad y asígnele los permisos adecuados para la consulta de registro. Se trata de una identidad de Azure normal. Puede usar la misma identidad en varias reglas de alertas. La identidad no se elimina cuando se elimina el la regla. Al seleccionar este tipo de identidad, se abre un panel para seleccionar la identidad asociada para la regla. |

(Opcional) En la sección Opciones avanzadas, puede establecer varias opciones:

| Campo | Descripción |

|---|---|

| Habilitar tras la creación | Seleccione esta opción para que la regla de alerta empiece a ejecutarse en cuanto termine de crearla. |

| Resolver alertas automáticamente | Seleccione esta opción para que la alerta sea con estado. Cuando una alerta tiene estado, la alerta se resuelve cuando la condición ya no se cumple para un intervalo de tiempo específico. El intervalo de tiempo difiere en función de la frecuencia de la alerta: 1 minuto: la condición de alerta no se cumple durante 10 minutos. 5 a 15 minutos: la condición de alerta no se cumple durante tres períodos de frecuencia. 15 minutos a 11 horas: la condición de alerta no se cumple durante dos períodos de frecuencia. 11 a 12 horas: la condición de alerta no se cumple durante un período de frecuencia. Tenga en cuenta que las alertas de búsqueda de registros con estado tienen estas limitaciones. |

| Silenciar acciones | Seleccione esta opción para establecer un período de tiempo para esperar antes de que las acciones de alerta se desencadenen de nuevo. En el campo Silenciar acciones para que aparece, seleccione la cantidad de tiempo que se esperará una vez que se active una alerta antes de desencadenar acciones. |

| Comprobación del almacenamiento vinculado al área de trabajo | Seleccione esta opción si está configurado el almacenamiento vinculado del área de trabajo para las alertas. Si no se configura ningún almacenamiento vinculado, no se crea la regla. |

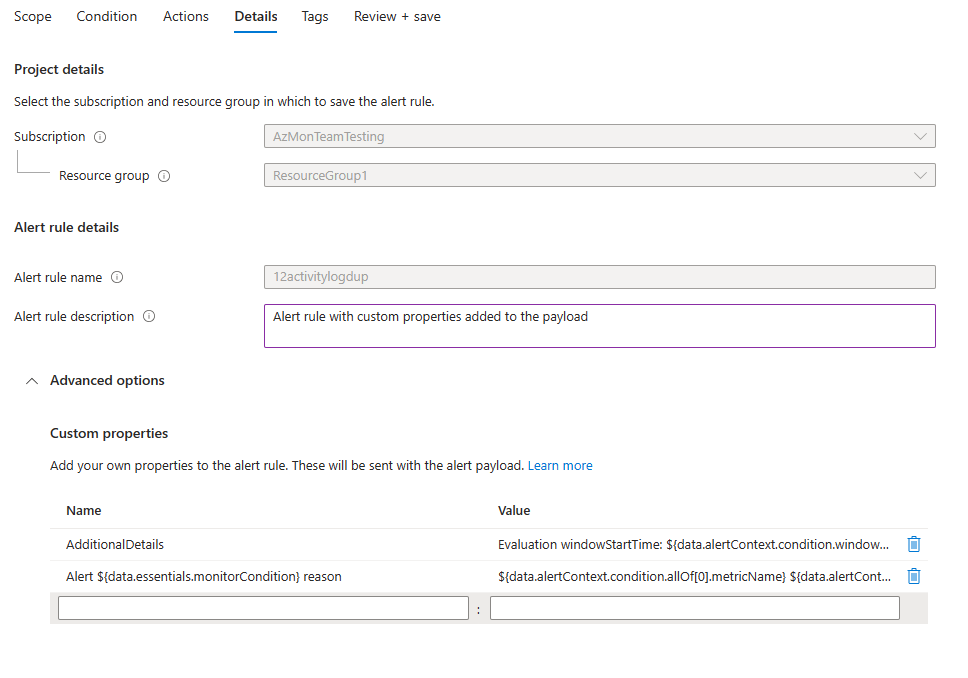

(Opcional) En la sección Propiedades personalizadas, si esta regla de alerta contiene grupos de acciones, puede añadir sus propias propiedades para incluirlas en la carga útil de la notificación de alerta. Puede usar estas propiedades en las acciones a las que llama el grupo de acciones, como por un webhook, una función de Azure o una acción de aplicación lógica.

Las propiedades personalizadas se especifican como pares clave-valor mediante texto estático, un valor dinámico extraído de la carga de alerta o una combinación de ambos.

El formato para extraer un valor dinámico de la carga de alerta es: ${<path to schema field>}. Por ejemplo: ${data.essentials.monitorCondition}.

Use el formato de esquema de alerta común para especificar el campo de la carga útil, independientemente de si los grupos de acciones configurados para la regla de alertas usan el esquema común.

Nota

En los ejemplos siguientes se usan valores de Propiedades personalizadas para usar datos de una carga que usa el esquema de alerta común.

En este ejemplo se crea una etiqueta Detalles adicionales con datos relacionados con la hora de inicio de la ventana y la hora de finalización de la ventana:

Additional DetailsEvaluation windowStartTime: ${data.alertContext.condition.windowStartTime}. windowEndTime: ${data.alertContext.condition.windowEndTime}AdditionalDetails:Evaluation windowStartTime: 2023-04-04T14:39:24.492Z. windowEndTime: 2023-04-04T14:44:24.492ZEn este ejemplo se agregan datos relacionados con el motivo de resolver o desencadenar la alerta:

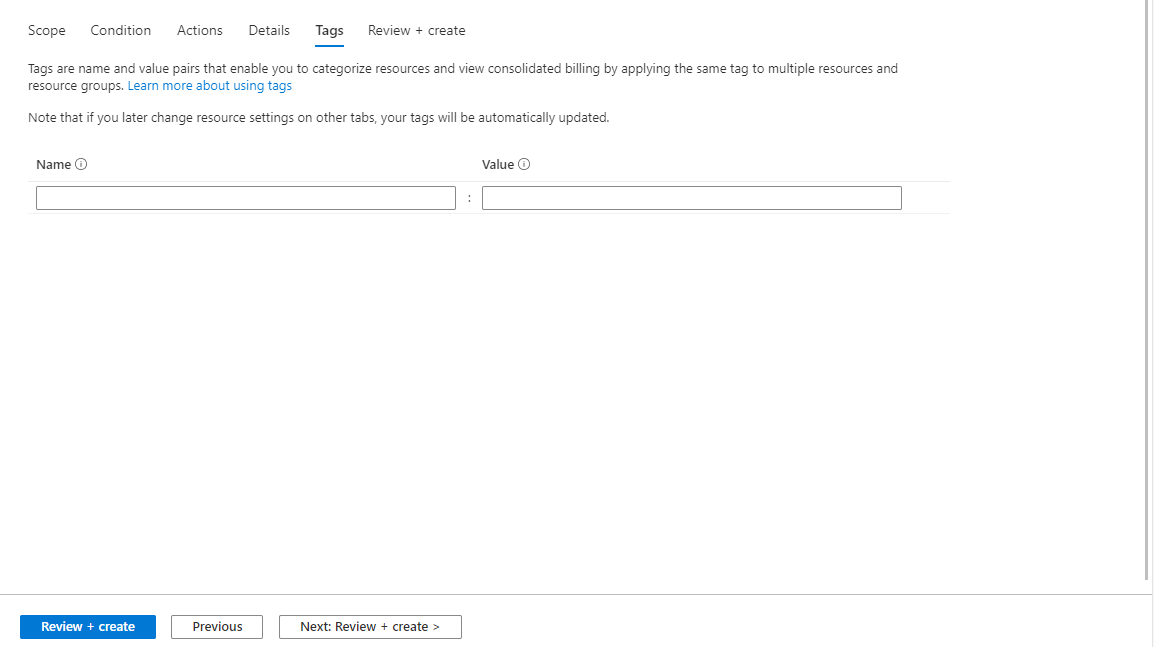

Alert ${data.essentials.monitorCondition} reason${data.alertContext.condition.allOf[0].metricName} ${data.alertContext.condition.allOf[0].operator} ${data.alertContext.condition.allOf[0].threshold} ${data.essentials.monitorCondition}. The value is ${data.alertContext.condition.allOf[0].metricValue}Alert Resolved reason: Percentage CPU GreaterThan5 Resolved. The value is 3.585Alert Fired reason": "Percentage CPU GreaterThan5 Fired. The value is 10.585En la pestaña Etiquetas, es posible configurar opcionalmente las etiquetas necesarias en el recurso de la regla de alertas.

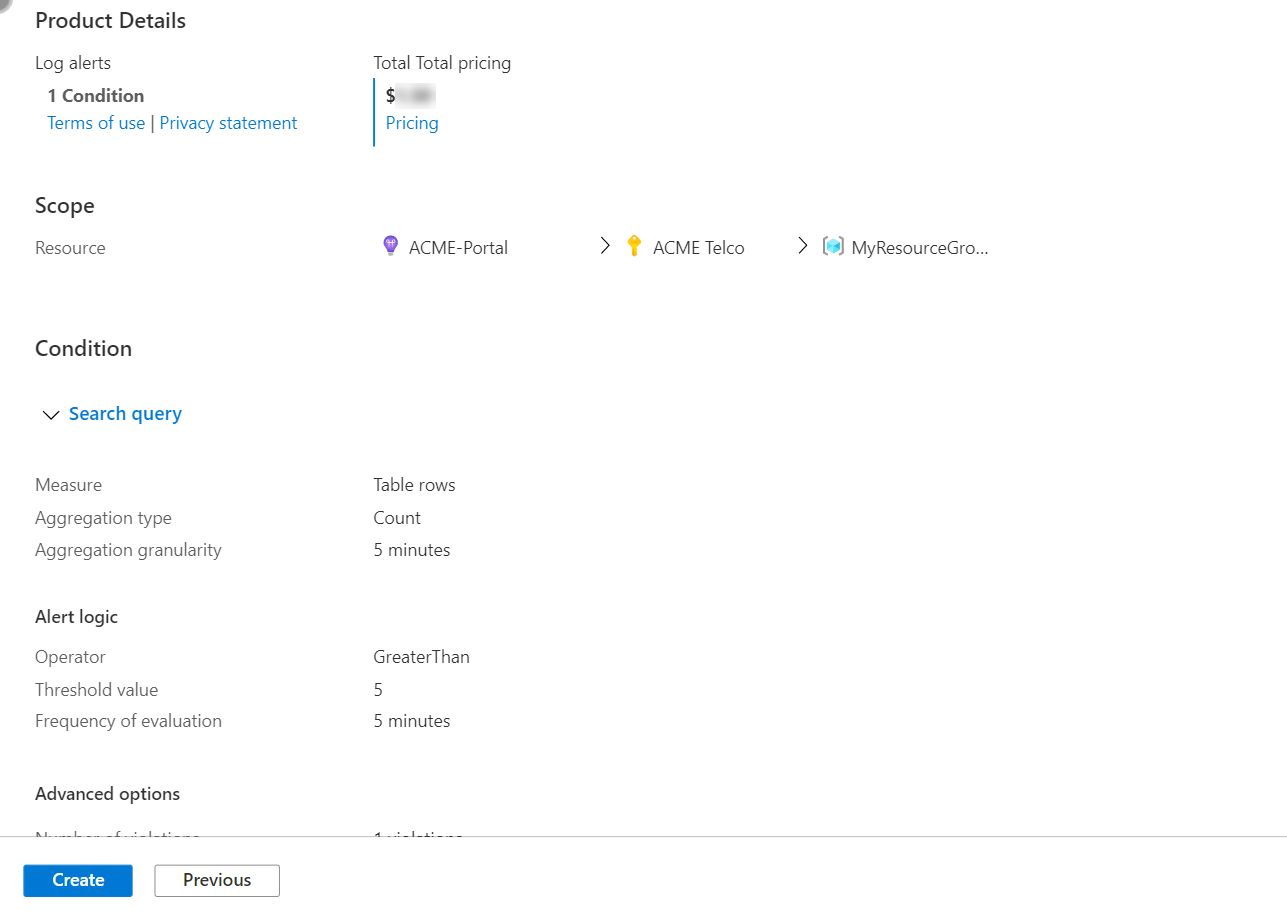

En la pestaña Revisar y crear, se valida la regla. Si hay un problema, vuelva atrás y corríjalo.

Cuando se supere la validación y se haya revisado la configuración, seleccione el botón Crear.

Eventos

Cree aplicaciones inteligentes

17 mar, 11 p.m. - 21 mar, 11 p.m.

Únete a la serie de encuentros para crear soluciones de IA escalables basadas en casos de uso del mundo real con otros desarrolladores y expertos.

Regístrese ahoraFormación

Módulo

Creación y configuración de un área de trabajo de Azure Log Analytics - Training

En este módulo, aprenderá a crear y configurar el acceso a un área de trabajo de Log Analytics. También aprenderá a configurar la retención de datos y a habilitar las alertas de estado de mantenimiento de un área de trabajo de Log Analytics.

Certificación

Microsoft Certified: Security Operations Analyst Associate - Certifications

Investigue, busque y mitigue amenazas mediante Microsoft Sentinel, Microsoft Defender for Cloud y Microsoft 365 Defender.