Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se muestra una aplicación web de Java Spring Boot que inicia sesión de los usuarios en el inquilino de Microsoft Entra ID mediante la biblioteca cliente de Spring Boot Starter de Microsoft Entra ID para Java. Usa el protocolo OpenID Connect.

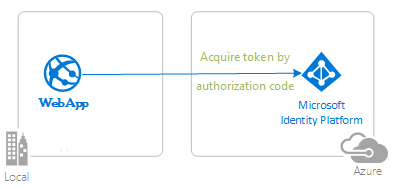

En el siguiente diagrama se muestra la topología de la aplicación:

La aplicación cliente usa la biblioteca cliente de Spring Boot Starter de Microsoft Entra ID para Java para iniciar sesión de un usuario y obtener un token de identificador de Microsoft Entra ID. El token de identificador demuestra que el usuario se autentica con Microsoft Entra ID y permite al usuario acceder a rutas protegidas.

Requisitos previos

- JDK versión 17. Este ejemplo se desarrolló en un sistema con Java 17, pero podría ser compatible con otras versiones.

- Maven 3

- Se recomienda Java Extension Pack para Visual Studio Code para ejecutar este ejemplo en Visual Studio Code.

- Un inquilino de Microsoft Entra ID. Para obtener más información, consulte Cómo obtener un inquilino de Microsoft Entra ID.

- Una cuenta de usuario en su inquilino de Microsoft Entra ID. Este ejemplo no funcionará con una cuenta Microsoft personal. Por lo tanto, si ha iniciado sesión en Azure Portal con una cuenta personal y nunca ha creado una cuenta de usuario en el directorio, deberá hacerlo ahora.

- Visual Studio Code

- Azure Tools para Visual Studio Code

Recomendaciones

- Cierta familiaridad con Spring Framework.

- Cierta familiaridad con el terminal Linux/OSX.

- jwt.ms para inspeccionar los tokens.

- Fiddler para supervisar la actividad de red y la solución de problemas.

- Siga el blog de Microsoft Entra para mantenerse up-to-date con los últimos desarrollos.

Configuración del ejemplo

En las secciones siguientes se muestra cómo configurar la aplicación de ejemplo.

Clonación o descarga del repositorio de ejemplo

Para clonar el ejemplo, abra una ventana de Bash y use el siguiente comando:

git clone https://github.com/Azure-Samples/ms-identity-msal-java-samples.git

cd 4-spring-web-app/1-Authentication/sign-in

Como alternativa, vaya al repositorio ms-identity-msal-java-samples y, a continuación, descárguelo como un archivo .zip y extráigalo en el disco duro.

Importante

Para evitar las limitaciones de longitud de ruta en Windows, se recomienda clonar en un directorio cerca de la raíz de la unidad.

Registro de las aplicaciones de ejemplo con el inquilino de Microsoft Entra ID

En este ejemplo hay un proyecto. En las secciones siguientes se muestra cómo registrar la aplicación mediante Azure Portal.

Selección del inquilino de Microsoft Entra ID el que quiere crear las aplicaciones

Para elegir el inquilino, siga estos pasos:

Inicie sesión en Azure Portal.

Si su cuenta existe en más de un inquilino de Microsoft Entra ID, seleccione el perfil en la esquina de Azure Portal y seleccione Cambiar directorio para modificar la sesión al inquilino de Microsoft Entra ID que desee.

Registro de la aplicación (java-spring-webapp-auth)

Para registrar la aplicación, siga estos pasos:

Vaya a Azure Portal y seleccione Microsoft Entra ID.

Seleccione Registros de aplicaciones en el panel de navegación y, a continuación, seleccione Nuevo registro.

En la página Registrar una aplicación que aparece, escriba la siguiente información de registro de la aplicación:

- En la sección Nombre, escriba un nombre significativo de la aplicación, que se mostrará a los usuarios de la aplicación, por ejemplo,

java-spring-webapp-auth. - En Tipos de cuenta admitidos, selecciona Solo las cuentas de este directorio organizativo.

- En la sección URI de redirección (opcional), seleccione Web en el cuadro combinado y escriba los siguientes URI de redirección:

http://localhost:8080/login/oauth2/code/.

- En la sección Nombre, escriba un nombre significativo de la aplicación, que se mostrará a los usuarios de la aplicación, por ejemplo,

Seleccione Registrar para crear la aplicación.

En la página de registro de la aplicación, busque y copie el valor del identificador de la aplicación (cliente) para usarlo más adelante. Este valor se usa en el archivo o los archivos de configuración de la aplicación.

En la página de registro de la aplicación, seleccione Certificados y secretos en el panel de navegación para abrir la página donde puede generar secretos y cargar certificados.

En la sección Secretos de cliente, seleccione Nuevo secreto de cliente.

Escriba una descripción, por ejemplo, secreto de aplicación.

Seleccione una de las duraciones disponibles: En 1 año, En 2 años o No caduca nunca.

Seleccione Agregar. Se muestra el valor generado.

Copie y guarde el valor generado para usarlo en pasos posteriores. Necesita este valor para los archivos de configuración del código. Este valor no volverá a aparecer y no podrá recuperarlo por ningún otro medio. Por lo tanto, asegúrese de guardarlo desde Azure Portal antes de navegar a cualquier otra pantalla o panel.

Configuración de la aplicación (java-spring-webapp-auth) para usar el registro de la aplicación

Siga estos pasos para configurar la aplicación:

Nota:

En los pasos siguientes, ClientID es igual que Application ID o AppId.

Abra el proyecto en su IDE.

Abra el archivo src\main\resources\application.yml.

Busque el marcador de posición

Enter_Your_Tenant_ID_Herey reemplace el valor existente por el Id. de inquilino de Microsoft Entra.Busque el marcador de posición

Enter_Your_Client_ID_Herey reemplace el valor existente por el identificador de aplicación oclientIdde la aplicaciónjava-spring-webapp-authque ha copiado de Azure Portal.Busque el marcador de posición

Enter_Your_Client_Secret_Herey reemplace el valor existente por el valor que guardó durante la creación dejava-spring-webapp-authque copió en Azure Portal.

Ejecución del ejemplo

En las secciones siguientes se muestra cómo implementar el ejemplo en Azure Container Apps.

Requisitos previos

- Una cuenta de Azure. En caso de no tener ninguna, cree una cuenta gratuita. Necesita el permiso

ContributoroOwneren la suscripción de Azure para continuar. Para más información, consulte Asignación de roles de Azure mediante Azure Portal. - LaCLI de Azure.

- Extensión de la CLI de Azure Container Apps, versión

0.3.47o posterior. Use el comandoaz extension add --name containerapp --upgrade --allow-previewpara instalar la versión más reciente. - Kit de desarrollo de Java, versión 17 o posterior.

- Maven.

Preparar el proyecto de Spring

Siga estos pasos para preparar el proyecto:

Use el siguiente comando de Maven para compilar el proyecto:

mvn clean verifyEjecute el proyecto de ejemplo localmente mediante el comando siguiente:

mvn spring-boot:run

Configurar

Para iniciar sesión en Azure desde la CLI, ejecute el siguiente comando y siga las indicaciones para completar el proceso de autenticación.

az login

Para asegurarse de que ejecuta la versión más reciente de la CLI, ejecute el comando de actualización.

az upgrade

Luego, instale o actualice la extensión de Azure Container Apps para la CLI.

Si recibe errores sobre los parámetros que faltan al ejecutar comandos az containerapp en la CLI de Azure, asegúrese de tener instalada la versión más reciente de la extensión de Azure Container Apps.

az extension add --name containerapp --upgrade

Nota:

A partir de mayo de 2024, las extensiones de la CLI de Azure ya no habilitan las características en versión preliminar de forma predeterminada. Para acceder a las características de la versión preliminar de Container Apps, instale la extensión Container Apps con --allow-preview true.

az extension add --name containerapp --upgrade --allow-preview true

Ahora que la extensión o módulo actualizado está instalado, registre los espacios de nombre Microsoft.App y Microsoft.OperationalInsights.

Nota:

Los recursos de Azure Container Apps han migrado desde el espacio de nombres Microsoft.Web al espacio de nombres Microsoft.App. Consulte Migración del espacio de nombres de Microsoft.Web a Microsoft.App marzo de 2022 para obtener más detalles.

az provider register --namespace Microsoft.App

az provider register --namespace Microsoft.OperationalInsights

Creación del entorno de Azure Container Apps

Ahora que la configuración de la CLI de Azure está completa, puede definir las variables de entorno que se usan en este artículo.

Defina las siguientes variables en el shell de Bash.

export RESOURCE_GROUP="ms-identity-containerapps"

export LOCATION="canadacentral"

export ENVIRONMENT="env-ms-identity-containerapps"

export API_NAME="ms-identity-api"

export JAR_FILE_PATH_AND_NAME="./target/ms-identity-spring-boot-webapp-0.0.1-SNAPSHOT.jar"

Cree un grupo de recursos.

az group create \

--name $RESOURCE_GROUP \

--location $LOCATION \

Cree un entorno con un área de trabajo de Log Analytics generada automáticamente.

az containerapp env create \

--name $ENVIRONMENT \

--resource-group $RESOURCE_GROUP \

--location $LOCATION

Muestra el dominio predeterminado del entorno de la aplicación contenedora. Anote este dominio para usarlo en secciones posteriores.

az containerapp env show \

--name $ENVIRONMENT \

--resource-group $RESOURCE_GROUP \

--query properties.defaultDomain

Preparar la aplicación para la implementación

Al implementar la aplicación en Azure Container Apps, la dirección URL de redireccionamiento cambia a la dirección URL de redireccionamiento de la instancia de la aplicación implementada en Azure Container Apps. Siga estos pasos para cambiar esta configuración en el archivo application.yml:

Acceda al archivo src\main\resources\application.yml de la aplicación y cambie el valor de

post-logout-redirect-uripor el nombre de dominio de la aplicación implementada, tal como se muestra en el ejemplo siguiente. No olvide reemplazar<API_NAME>y<default-domain-of-container-app-environment>por los valores reales. Por ejemplo, con el dominio predeterminado para el entorno de Azure Container App del paso anterior yms-identity-apipara el nombre de la aplicación, usaríahttps://ms-identity-api.<default-domain>para el valorpost-logout-redirect-uri.post-logout-redirect-uri: https://<API_NAME>.<default-domain-of-container-app-environment>Después de guardar este archivo, use el siguiente comando para volver a compilar la aplicación:

mvn clean package

Importante

El archivo application.yml de la aplicación incluye actualmente el valor del secreto de cliente en el parámetro client-secret. No es recomendable dejar este valor en este archivo. Es posible que también tome algunos riesgos si confirma el archivo en un repositorio de Git. Para obtener el enfoque recomendado, consulte Administración de secretos en Azure Container Apps.

Actualizar el registro de la aplicación de Microsoft Entra ID

Como el URI de redireccionamiento cambia en la aplicación implementada en Azure Container Apps, también debe cambiar el URI de redireccionamiento en el registro de la aplicación de Microsoft Entra ID. Para realizar este cambio, siga estos pasos:

Vaya a la página de Registros de aplicaciones de la plataforma de identidad de Microsoft para desarrolladores.

Use el recuadro de búsqueda para buscar el registro de la aplicación; por ejemplo,

java-servlet-webapp-authentication.Para abrir el registro de la aplicación, seleccione el nombre.

Seleccione Autenticar desde el menú.

En la sección Web - URIs de redireccionamiento, seleccione Agregar URI.

Rellene el URI de la aplicación, anexando

/login/oauth2/code/; por ejemplo,https://<containerapp-name>.<default domain of container app environment>/login/oauth2/code/.Seleccione Guardar.

Implementar la aplicación

Implemente el paquete JAR en Azure Container Apps.

Nota:

Si fuera necesario, especifique la versión de JDK en las variables del entorno de compilación Java. Para obtener más información, consulte Compilación de variables de entorno para Java en Azure Container Apps.

Ahora puede implementar el archivo WAR con el comando az containerapp up de la CLI.

az containerapp up \

--name $API_NAME \

--resource-group $RESOURCE_GROUP \

--location $LOCATION \

--environment $ENVIRONMENT \

--artifact <JAR_FILE_PATH_AND_NAME> \

--ingress external \

--target-port 8080 \

--query properties.configuration.ingress.fqdn

Nota:

La versión predeterminada de JDK es 17. Si necesita cambiar la versión de JDK por problemas de compatibilidad con la aplicación, puede usar el argumento --build-env-vars BP_JVM_VERSION=<YOUR_JDK_VERSION> para ajustar el número de versión.

Para ver más variables de entorno de compilación, consulte Compilación de variables de entorno para Java en Azure Container Apps.

Validación de la aplicación

En este ejemplo, el comando containerapp up incluye el argumento --query properties.configuration.ingress.fqdn, que devuelve el nombre de dominio completo (FQDN), también conocido como la dirección URL de la aplicación. Siga estos pasos para comprobar los registros de la aplicación para investigar cualquier problema de implementación:

Acceda a la dirección URL de la aplicación final en la página Salida de la sección Implementación.

En el panel de navegación de la página Información general de la instancia de Azure Container Apps, seleccione Registros para comprobar los registros de la aplicación.

Exploración del ejemplo

Siga estos pasos para explorar el ejemplo:

- Observe que el estado de inicio de sesión o de cierre de sesión se muestra en el centro de la pantalla.

- Seleccione el botón contextual en la esquina. Este botón indica Iniciar sesión cuando se ejecuta por primera vez la aplicación. También puede seleccionar los detalles del token. Dado que esta página está protegida y requiere autenticación, se le redirigirá automáticamente a la página de inicio de sesión.

- En la página siguiente, siga las instrucciones e inicie sesión con una cuenta en el inquilino de Microsoft Entra ID.

- En la pantalla de consentimiento, observe los ámbitos que se solicitan.

- Tras completar correctamente el flujo de inicio de sesión, debe redirigirse a la página principal, que muestra el estado de inicio de sesión o la página de detalles del token, en función del botón que desencadene el flujo de inicio de sesión.

- Observe que el botón contextual ahora indica Cerrar sesión y muestra el nombre de usuario.

- Si está en la página principal, seleccione Detalles del token de identificador para ver algunas de las notificaciones descodificadas del token de identificador.

- Use el botón de la esquina para cerrar la sesión. La página de estado refleja el nuevo estado.

Sobre el código

En este ejemplo se muestra cómo usar la biblioteca cliente de Spring Boot Starter de Microsoft Entra ID para Java para iniciar sesión de usuarios en el inquilino de Microsoft Entra ID. El ejemplo también usa los iniciadores de spring Oauth2 Client y Spring Web Boot. En el ejemplo se usan notificaciones del token de identificador obtenido de Microsoft Entra ID para mostrar los detalles del usuario que ha iniciado sesión.

Contenido

En la tabla siguiente se muestra el contenido de la carpeta del proyecto de ejemplo:

| Archivo/carpeta | Descripción |

|---|---|

| pom.xml | Dependencias de aplicaciones. |

| src/main/resources/templates/ | Plantillas de Thymeleaf para la interfaz de usuario. |

| src/main/resources/application.yml | Configuración de la biblioteca de inicio de arranque de inicio de Microsoft Entra ID y aplicación. |

| src/main/java/com/microsoft/azuresamples/msal4j/msidentityspringbootwebapp/ | Este directorio contiene el punto de entrada, el controlador y las clases de configuración principales de la aplicación. |

| .../MsIdentitySpringBootWebappApplication.java | Clase Main. |

| .../SampleController.java | Controlador con asignaciones de puntos de conexión. |

| .../SecurityConfig.java | Configuración de seguridad: por ejemplo, qué rutas requieren autenticación. |

| .../Utilities.java | Clase de utilidad: por ejemplo, filtrar notificaciones de token de identificador. |

| CHANGELOG.md | Lista de cambios en la muestra. |

| CONTRIBUTING.md | Directrices para contribuir al ejemplo. |

| LICENCIA | Licencia del ejemplo. |

Notificaciones de token de ID

Para extraer los detalles del token, la aplicación usa el objeto AuthenticationPrincipal y OidcUser de Spring Security en una asignación de solicitudes, como se muestra en el ejemplo siguiente. Consulta el controlador de ejemplo para obtener los detalles completos de cómo esta aplicación usa notificaciones de token de identificador.

import org.springframework.security.oauth2.core.oidc.user.OidcUser;

import org.springframework.security.core.annotation.AuthenticationPrincipal;

//...

@GetMapping(path = "/some_path")

public String tokenDetails(@AuthenticationPrincipal OidcUser principal) {

Map<String, Object> claims = principal.getIdToken().getClaims();

}

Vínculos de inicio y cierre de sesión

Para el inicio de sesión, la aplicación realiza una solicitud al punto de conexión de inicio de sesión de Microsoft Entra ID configurado automáticamente por la biblioteca cliente de Spring Boot Starter de Microsoft Entra ID para Java, como se muestra en el ejemplo siguiente:

<a class="btn btn-success" href="/oauth2/authorization/azure">Sign In</a>

Para cerrar sesión, la aplicación realiza una solicitud POST al punto de conexión logout, como se muestra en el ejemplo siguiente:

<form action="#" th:action="@{/logout}" method="post">

<input class="btn btn-warning" type="submit" value="Sign Out" />

</form>

Elementos de la interfaz de usuario dependientes de la autenticación

La aplicación tiene cierta lógica sencilla en las páginas de plantilla de la interfaz de usuario para determinar el contenido que se va a mostrar en función de si el usuario está autenticado, como se muestra en el ejemplo siguiente mediante etiquetas Spring Security Thymeleaf:

<div sec:authorize="isAuthenticated()">

this content only shows to authenticated users

</div>

<div sec:authorize="isAnonymous()">

this content only shows to not-authenticated users

</div>

Protección de rutas con AADWebSecurityConfigurerAdapter

De forma predeterminada, la aplicación protege la página Detalles del token de identificador para que solo los usuarios que hayan iniciado sesión puedan acceder a ella. La aplicación configura estas rutas mediante la propiedad app.protect.authenticated del archivo application.yml. Para configurar los requisitos específicos de la aplicación, aplique el método AadWebApplicationHttpSecurityConfigurer#aadWebApplication a la instancia HttpSecurity. Para obtener un ejemplo, consulte la clase SecurityConfig de esta aplicación, que se muestra en el código siguiente:

@Configuration

@EnableWebSecurity

@EnableMethodSecurity

public class SecurityConfig {

@Value("${app.protect.authenticated}")

private String[] allowedOrigins;

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

// @formatter:off

http.apply(AadWebApplicationHttpSecurityConfigurer.aadWebApplication())

.and()

.authorizeHttpRequests(auth -> auth

.requestMatchers(allowedOrigins).authenticated()

.anyRequest().permitAll()

);

// @formatter:on

return http.build();

}

@Bean

@RequestScope

public ServletUriComponentsBuilder urlBuilder() {

return ServletUriComponentsBuilder.fromCurrentRequest();

}

}

Más información

- Plataforma de identidad de Microsoft (Microsoft Entra ID para desarrolladores)

- Descripción general de la biblioteca de autenticación de Microsoft (MSAL)

- Inicio rápido: Registro de una aplicación en la plataforma de identidad de Microsoft

- Inicio rápido: Configuración de una aplicación cliente para tener acceso a las API web

- Qué son las experiencias de consentimiento de las aplicaciones de Microsoft Entra ID

- Descripción del consentimiento del usuario y del administrador

- Objetos de aplicación y de entidad de servicio en Microsoft Entra ID

- Nubes nacionales

- Ejemplos de código MSAL

- Biblioteca cliente de Spring Boot Starter de Microsoft Entra ID para Java

- Biblioteca de autenticación de Microsoft para Java (MSAL4J)

- Página wiki de MSAL4J

- Tokens de identificador

- Tokens de acceso de la Plataforma de identidad de Microsoft

Para obtener más información sobre cómo funcionan los protocolos de OAuth 2.0 en este escenario y otros escenarios, vea Escenarios de autenticación para Microsoft Entra ID.