Seguridad de Confianza cero

La Confianza cero es un nuevo modelo de seguridad que presupone que hay una brecha y comprueba todas las solicitudes como si provinieran de una red no controlada. En este artículo, obtendrá información sobre los principios rectores de la Confianza cero y encontrarán recursos que le ayuden a implementar la Confianza cero.

Principios rectores de Confianza cero

En la actualidad, las organizaciones necesitan un nuevo modelo de seguridad que se adapte eficazmente a la complejidad del entorno moderno, que adopte los recursos móviles y proteja a personas, dispositivos, aplicaciones y datos dondequiera que se encuentren.

Para abordar este nuevo mundo informático, Microsoft recomienda encarecidamente el modelo de seguridad de Confianza cero, que se basa en estos principios rectores:

- Comprobar explícitamente: realice siempre las operaciones de autorización y autenticación en función de todos los puntos de datos disponibles.

- Usar el acceso de privilegios mínimos: limite el acceso de los usuarios con Just-in-Time y Just-Enough-Access (JIT/JEA), directivas que se adaptan al nivel de riesgo y protección de datos.

- Asumir que hay brechas: minimice el radio de expansión y el acceso a los segmentos. Compruebe el cifrado de un extremo a otro y use análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas.

Para más información sobre la Confianza cero, consulte Centro de guía sobre la Confianza cero.

Arquitectura de Confianza cero

Un enfoque de Confianza cero se extiende por todo el patrimonio digital y sirve como filosofía de seguridad integrada y estrategia integral.

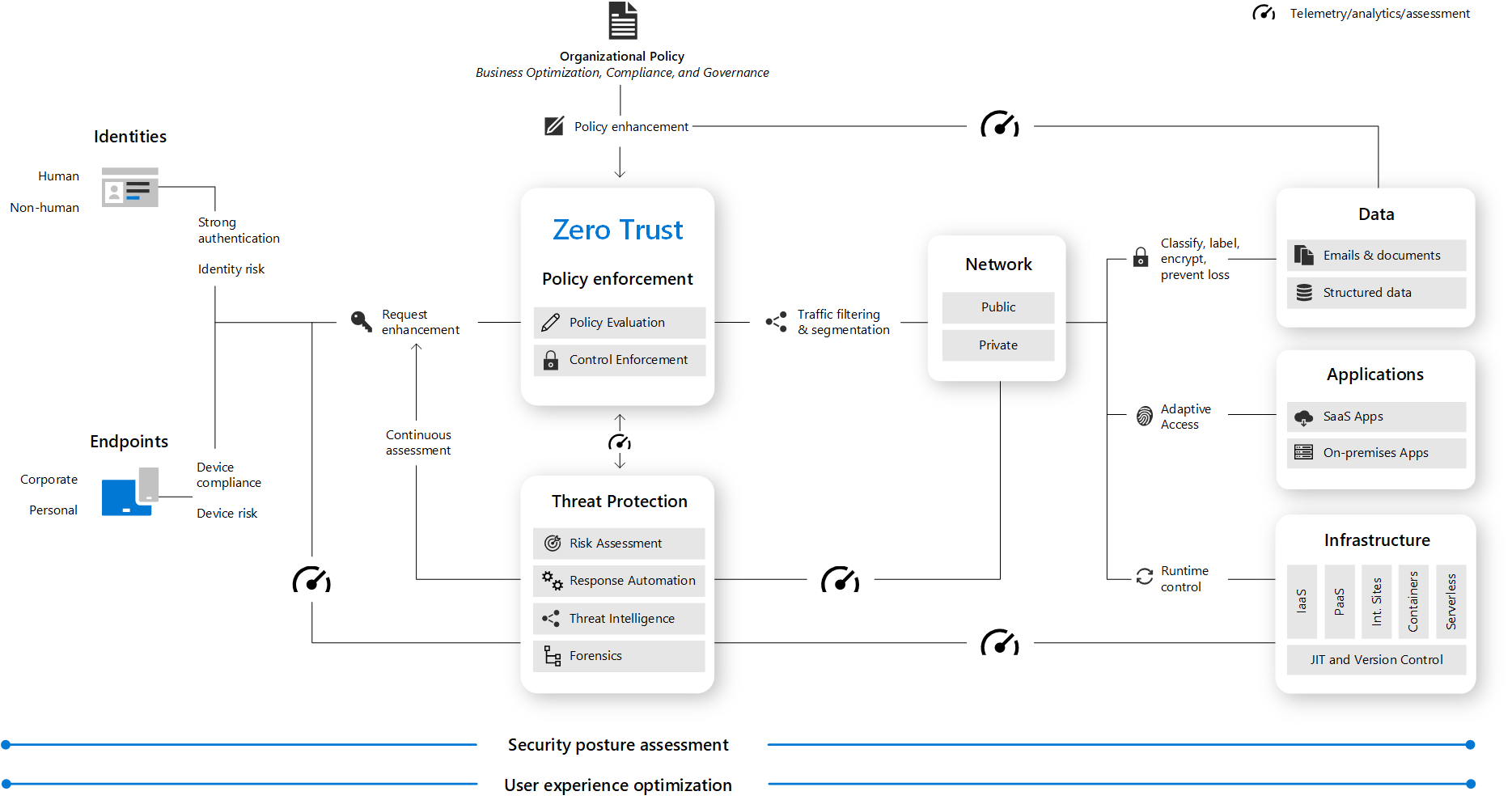

En esta ilustración, se proporciona una representación de los elementos principales que contribuyen a la Confianza cero.

En la ilustración:

- La aplicación de directivas de seguridad está en el centro de una arquitectura de Confianza cero. Esto incluye la autenticación multifactor con acceso condicional que tiene en cuenta el riesgo de la cuenta de usuario, el estado del dispositivo y otros criterios y directivas que establezca.

- Las identidades, los dispositivos (también llamados puntos de conexión), los datos, las aplicaciones, la red y otros componentes de la infraestructura se configuran con la seguridad adecuada. Las directivas configuradas para cada uno de estos componentes se coordinan con la estrategia de Confianza cero general. Por ejemplo, las directivas de dispositivo determinan los criterios de los dispositivos correctos y las directivas de acceso condicional requieren dispositivos correctos para el acceso a aplicaciones y datos específicos.

- La inteligencia y protección contra amenazas supervisa el entorno, detecta los riesgos actuales y toma medidas automatizadas para corregir los ataques.

Para más información sobre la implementación de los componentes de tecnología de la arquitectura de Confianza cero, consulte Implementación de soluciones de Confianza cero.

Como alternativa a la guía de implementación, que proporciona los pasos de configuración para cada uno de los componentes tecnológicos protegidos por los principios de Confianza cero, la guía Plan de modernización rápida (RaMP) de Confianza cero se basa en iniciativas y proporciona un conjunto de rutas de implementación para implementar más rápidamente las principales capas de protección.

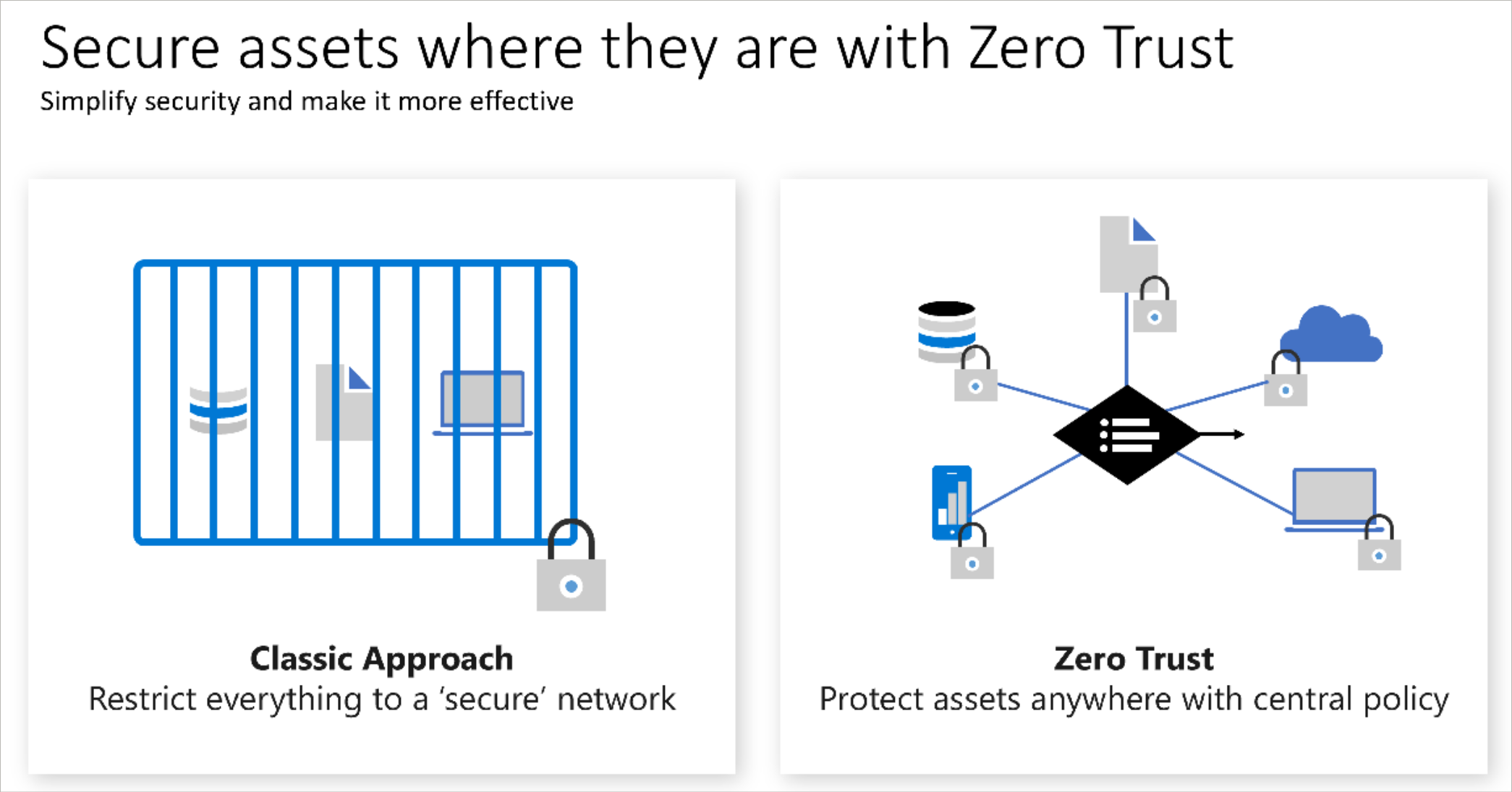

Del perímetro de seguridad a la Confianza cero

El enfoque tradicional de control de acceso para TI se ha basado en restringir el acceso a una red corporativa y, a continuación, complementarlo con más controles según sea necesario. Este modelo restringe todos los recursos a una conexión de red propiedad de la empresa, lo cual resulta demasiado restrictivo para satisfacer las necesidades de una empresa dinámica.

Las organizaciones deben adoptar un enfoque de Confianza cero para el control de acceso a medida que incorporan el trabajo remoto y usan la tecnología de la nube para transformar digitalmente el modelo de negocio, el modelo de interacción con los clientes y el modelo de capacitación y participación de los empleados.

Los principios de confianza cero ayudan a establecer y mejorar continuamente las garantías de seguridad, con la flexibilidad necesaria para mantenerse al día en el mundo nuevo actual. La mayoría de los procesos de confianza cero comienzan con el control de acceso y se centran en la identidad como control principal preferido, a la vez que siguen adoptando la tecnología de seguridad de red como elemento clave. La tecnología de red y la táctica del perímetro de seguridad siguen estando presentes en un modelo de control de acceso moderno, pero no son el enfoque dominante preferido en una estrategia de control de acceso completa.

Para más información sobre la transformación de Confianza cero del control de acceso, consulte el control de acceso de Cloud Adoption Framework.

Acceso condicional con Confianza cero

El enfoque para la Confianza cero de Microsoft incluye el acceso condicional como motor principal de las directivas. El acceso condicional se usa como motor de las directivas en una arquitectura de Confianza cero que abarca tanto la definición como el cumplimiento de las directivas. En función de varias señales o condiciones, el acceso condicional puede bloquear o dar acceso limitado a los recursos.

Para más información sobre cómo crear un modelo de acceso basado en el acceso condicional que esté alineado con los principios rectores de la Confianza cero, consulte Principios y dependencias de diseño de acceso condicional.

Desarrollo de aplicaciones con los principios de Confianza cero

La Confianza cero es un marco de seguridad que no se basa en la confianza implícita que se proporciona a las interacciones que hay detrás de un perímetro de red seguro. En su lugar, usa los principios de comprobación explícita, acceso con privilegios mínimos y la asunción de que hay brechas para proteger a los usuarios y los datos, al tiempo que permite escenarios comunes como el acceso a las aplicaciones desde fuera del perímetro de la red.

Como desarrollador, es esencial que use los principios de Confianza cero para proteger los datos y los usuarios. Los desarrolladores de aplicaciones pueden mejorar la seguridad de las aplicaciones, minimizar el impacto de las brechas y asegurarse de que sus aplicaciones cumplen los requisitos de seguridad de sus clientes mediante la adopción de los principios de Confianza cero.

Para más información sobre los procedimientos recomendados clave para proteger las aplicaciones, consulte:

- Creación de aplicaciones con un enfoque de Confianza cero para la identidad

- Creación de aplicaciones preparadas para Confianza cero con las características y herramientas de la Plataforma de identidad de Microsoft

Confianza cero y Microsoft 365

Microsoft 365 se ha creado con muchas funcionalidades de seguridad y protección de la información para ayudarle a crear la Confianza cero en su entorno. Muchas de las funcionalidades se pueden ampliar para proteger el acceso a otras aplicaciones SaaS que utiliza la organización y a los datos de estas aplicaciones. Consulte Implementación de la Confianza cero para Microsoft 365 para más información.

Para obtener información sobre las recomendaciones y los conceptos básicos para implementar directivas y configuraciones seguras de correo electrónico, documentos y aplicaciones para el acceso de Confianza cero a Microsoft 365, consulte Configuraciones de identidad y acceso a dispositivos de Confianza cero.

Pasos siguientes

- Para obtener información sobre cómo mejorar las soluciones de seguridad mediante la integración con los productos de Microsoft, consulte Integración con soluciones de Confianza cero de Microsoft.