Directivas contra suplantación de identidad en Microsoft 365

Sugerencia

¿Sabía que puede probar las características de Microsoft Defender XDR para Office 365 Plan 2 de forma gratuita? Use la prueba de Defender para Office 365 de 90 días en el centro de pruebas del portal de Microsoft Defender. Obtenga información sobre quién puede registrarse y los términos de prueba en Probar Microsoft Defender para Office 365.

Las directivas para configurar la protección contra suplantación de identidad (phishing) están disponibles en organizaciones de Microsoft 365 con buzones de Exchange Online, organizaciones independientes de Exchange Online Protection (EOP) sin buzones de Exchange Online y Microsoft Defender para Office 365 organizaciones.

Algunos ejemplos de organizaciones Microsoft Defender para Office 365 son:

- Microsoft 365 Enterprise E5, Microsoft 365 Educación A5, etcetera.

- Microsoft 365 Enterprise

- Microsoft 365 Empresa

- Microsoft Defender para Office 365 como complemento

Sugerencia

Como complemento a este artículo, consulte nuestra guía de configuración de Security Analyzer para revisar los procedimientos recomendados y aprender a fortalecer las defensas, mejorar el cumplimiento y navegar por el panorama de ciberseguridad con confianza. Para una experiencia personalizada basada en su entorno, puede acceder a la guía de configuración automatizada de Security Analyzer en el Centro de administración de Microsoft 365.

En la tabla siguiente se describen las diferencias de alto nivel entre las directivas contra suplantación de identidad en EOP y las directivas contra suplantación de identidad en Defender para Office 365:

| Característica | Directivas de protección contra phishing en EOP |

Directivas de protección contra phishing en Defender para Office 365 |

|---|---|---|

| Directiva predeterminada creada automáticamente | ✔ | ✔ |

| Crear directivas personalizadas | ✔ | ✔ |

| Configuración de directiva común* | ✔ | ✔ |

| Configuración de suplantación de identidad | ✔ | ✔ |

| Primer consejo de seguridad de contacto | ✔ | ✔ |

| Configuración de suplantación | ✔ | |

| Umbrales avanzados de phishing | ✔ |

* En la directiva predeterminada, el nombre y la descripción de la directiva son de solo lectura (la descripción está en blanco) y no se puede especificar a quién se aplica la directiva (la directiva predeterminada se aplica a todos los destinatarios).

Para configurar directivas contra phishing, consulte los artículos siguientes:

- Configuración de directivas contra phishing en EOP

- Configuración de directivas contra phishing en Microsoft Defender para Office 365

El resto de este artículo describe la configuración disponible en las directivas contra suplantación de identidad en EOP y Defender para Office 365.

Sugerencia

Como complemento a este artículo, se recomienda usar la guía de configuración automatizada de Microsoft Defender para punto de conexión al iniciar sesión en el Centro de administración de Microsoft 365. En esta guía se personaliza la experiencia en función del entorno. Para revisar los procedimientos recomendados sin iniciar sesión ni activar las características de instalación automatizada, vaya a la guía de instalación de Microsoft 365.

Configuración de directiva común

La siguiente configuración de directiva está disponible en las directivas contra suplantación de identidad en EOP y Defender para Office 365:

Nombre: no se puede cambiar el nombre de la directiva de anti phishing predeterminada. Después de crear una directiva de anti phishing personalizada, no puede cambiar el nombre de la directiva en el portal de Microsoft Defender.

Descripción No puede agregar una descripción a la directiva de anti phishing predeterminada, pero puede agregar y cambiar la descripción de las directivas personalizadas que cree.

Usuarios, grupos y dominios y Excluir estos usuarios, grupos y dominios: filtros de destinatarios para identificar los destinatarios internos a los que se aplica la directiva. Se requiere al menos una condición en las directivas personalizadas. Las condiciones y excepciones no están disponibles en la directiva predeterminada (la directiva predeterminada se aplica a todos los destinatarios). Puede usar los siguientes filtros de destinatario para condiciones y excepciones:

- Usuarios: uno o varios buzones de correo, usuarios de correo o contactos de correo de la organización.

-

Grupos:

- Miembros de los grupos de distribución especificados o grupos de seguridad habilitados para correo (no se admiten grupos de distribución dinámicos).

- Los Grupos de Microsoft 365 especificados.

- Dominios: uno o varios de los dominios aceptados configurados en Microsoft 365. La dirección de correo electrónico principal del destinatario está en el dominio especificado.

Puede usar una condición o una excepción solo una vez, pero la condición o la excepción pueden contener varios valores:

Varios valores de la misma condición o excepción usan lógica OR (por ejemplo, <recipient1> o <recipient2>):

- Condiciones: si el destinatario coincide con cualquiera de los valores especificados, se le aplica la directiva.

- Excepciones: si el destinatario coincide con cualquiera de los valores especificados, la directiva no se aplica a ellos.

Los distintos tipos de excepciones usan lógica OR (por ejemplo, <recipient1> o <miembro de group1> o <miembro de domain1>). Si el destinatario coincide con cualquiera de los valores de excepción especificados, la directiva no se aplica a ellos.

Los distintos tipos de condiciones usan lógica AND. El destinatario debe coincidir con todas las condiciones especificadas para que la directiva se aplique a ellos. Por ejemplo, configure una condición con los siguientes valores:

- Usuarios:

romain@contoso.com - Grupos: Ejecutivos

La política se aplica solo

romain@contoso.comsi también es miembro del grupo Ejecutivos. De lo contrario, la directiva no se aplica a él.- Usuarios:

Sugerencia

Se requiere al menos una selección en la configuración usuarios, grupos y dominios en las directivas de anti-phishing personalizadas para identificar los destinatarios del mensaje a los que se aplica la directiva. Las directivas contra suplantación de identidad en Defender para Office 365 también tienen una configuración de suplantación en la que puede especificar direcciones de correo electrónico del remitente o dominios de remitente que reciben protección de suplantación, como se describe más adelante en este artículo.

Configuración de suplantación de identidad

La suplantación es cuando la dirección De en un mensaje de correo electrónico (la dirección del remitente que se muestra en los clientes de correo electrónico) no coincide con el dominio del origen de correo electrónico. Para obtener más información sobre la suplantación de identidad, consulte Protección contra la suplantación de identidad en Microsoft 365.

La siguiente configuración de suplantación de identidad está disponible en las directivas contra suplantación de identidad en EOP y Defender para Office 365:

Habilitar inteligencia suplantada: activa o desactiva la inteligencia de suplantación de identidad. Se recomienda que lo deje activado.

Cuando se habilita la inteligencia de suplantación de identidad, la información de inteligencia sobre suplantación de identidad muestra remitentes suplantados que se detectaron y permitieron o bloquearon automáticamente mediante inteligencia suplantada. Puede invalidar manualmente el veredicto de inteligencia de suplantación para permitir o bloquear a los remitentes suplantados detectados de la información. Pero cuando lo hace, el remitente suplantado desaparece de la información de inteligencia de suplantación de identidad y solo está visible en la pestaña Remitentes suplantados de la página Permitir o bloquear inquilinos Listas en https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. O bien, puede crear manualmente entradas de permitir o bloquear para remitentes suplantados en la lista de permitidos o bloqueados de inquilinos, incluso si no se detectan mediante la información de inteligencia sobre suplantación de identidad. Para más información, consulte los siguientes artículos:

- Información de inteligencia sobre suplantación de identidad en EOP

- Remitentes suplantados en la lista de permitidos o bloqueados de inquilinos

Nota:

- La protección contra la suplantación de identidad está habilitada en las directivas de seguridad preestablecidas Estándar y Estricta, y está habilitada de forma predeterminada en la directiva anti phishing predeterminada y en las nuevas directivas de anti phishing personalizadas que cree.

- No es necesario deshabilitar la protección contra la suplantación de identidad si el registro MX no apunta a Microsoft 365; en su lugar, habilita el filtrado mejorado para conectores. Para obtener instrucciones, consulte Filtrado avanzado de los conectores en Exchange Online.

- Al deshabilitar la protección contra la suplantación de identidad solo se deshabilita la protección de suplantación implícita de las comprobaciones de autenticación compuesta . Para obtener información sobre cómo las comprobaciones de DMARCexplícitas se ven afectadas por la protección contra la suplantación de identidad y la configuración de la directiva DMARC del dominio de origen (

p=quarantineop=rejecten el registro TXT de DMARC), consulte la sección Directivas DMARC de protección contra suplantación de identidad y remitente.

Indicadores de remitente no autenticados: disponible en la sección Consejos de seguridad & indicadores solo cuando la inteligencia de suplantación de identidad está activada. Consulte los detalles de la sección siguiente.

Acciones: para los mensajes de remitentes suplantados bloqueados (bloqueados automáticamente por inteligencia de suplantación de identidad (error de autenticación compuesta más intenciones malintencionadas) o bloqueados manualmente en la lista Permitir o bloquear inquilinos), también puede especificar la acción que debe realizar en los mensajes:

Mover mensajes a las carpetas de Email no deseado de los destinatarios: este es el valor predeterminado. El mensaje se entrega al buzón y se mueve a la carpeta de Email no deseado. Para obtener más información, consulte Configuración del correo electrónico no deseado en Exchange Online buzones de Correo en Microsoft 365.

Poner en cuarentena el mensaje: envía el mensaje a la cuarentena en lugar de a los destinatarios previstos. Para más información acerca de la cuarentena, consulte los siguientes artículos:

- Cuarentena en Microsoft 365

- Administración de mensajes y archivos en cuarentena como administrador en Microsoft 365

- Búsqueda y liberación de mensajes en cuarentena como usuario en Microsoft 365

Si selecciona Poner en cuarentena el mensaje, también puede seleccionar la directiva de cuarentena que se aplica a los mensajes que se pusieron en cuarentena mediante la protección de inteligencia de suplantación de identidad. Las directivas de cuarentena definen lo que los usuarios pueden hacer para los mensajes en cuarentena y si los usuarios reciben notificaciones de cuarentena. Para obtener más información, consulte Anatomía de una directiva de cuarentena.

Protección contra suplantación de identidad y directivas DMARC del remitente

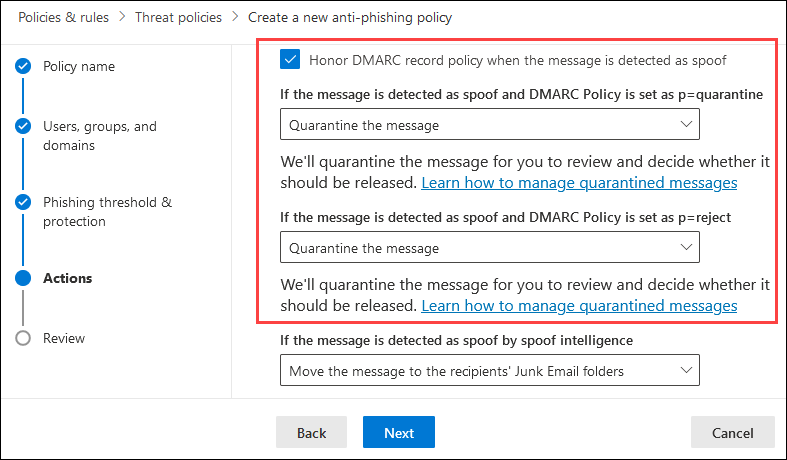

En las directivas contra suplantación de identidad (phishing), puede controlar si p=quarantine se respetan los valores de las directivas DMARC del remitente o p=reject . Si un mensaje produce un error en las comprobaciones de DMARC, puede especificar acciones independientes para p=quarantine o p=reject en la directiva DMARC del remitente. Se trata de la configuración siguiente:

Respetar la directiva de registros DMARC cuando el mensaje se detecta como suplantación de identidad: esta configuración se activa al respetar la directiva DMARC del remitente para errores explícitos de autenticación por correo electrónico. Cuando se selecciona esta configuración, están disponibles las siguientes opciones:

-

Si el mensaje se detecta como suplantación de identidad y la directiva DMARC se establece como p=quarantine: las acciones disponibles son:

- Poner en cuarentena el mensaje

- Mover el mensaje a las carpetas de Email no deseado de los destinatarios

-

Si el mensaje se detecta como suplantación de identidad y la directiva DMARC se establece como p=reject: Las acciones disponibles son:

- Poner en cuarentena el mensaje

- Rechazar el mensaje

Si selecciona Poner en cuarentena el mensaje como una acción, se usará la directiva de cuarentena seleccionada para la protección de inteligencia de suplantación de identidad.

-

Si el mensaje se detecta como suplantación de identidad y la directiva DMARC se establece como p=quarantine: las acciones disponibles son:

La relación entre la inteligencia de suplantación de identidad y si se respetan las directivas DMARC del remitente se describe en la tabla siguiente:

| Respetar la directiva DMARC activada | Respetar la directiva de DMARC desactivada | |

|---|---|---|

| Inteligencia de suplantación de identidad activada | Acciones independientes para errores de autenticación de correo electrónico implícitos y explícitos:

|

Si el mensaje se detecta como suplantación por la acción de inteligencia de suplantación de identidad en la directiva contra suplantación de identidad (phishing) se usa para errores de autenticación de correo electrónico implícitos y explícitos. Los errores explícitos de autenticación por correo electrónico omiten p=quarantine, p=reject, p=noneu otros valores de la directiva DMARC. |

| Inteligencia de suplantación desactivada | No se usan comprobaciones implícitas de autenticación por correo electrónico. Errores explícitos de autenticación por correo electrónico:

|

No se usan comprobaciones implícitas de autenticación por correo electrónico. Errores explícitos de autenticación por correo electrónico:

|

Nota:

Si el registro MX del dominio de Microsoft 365 apunta a un servicio o dispositivo de terceros que se encuentra delante de Microsoft 365, la configuración de directiva De honor DMARC solo se aplica si el filtrado mejorado para conectores está habilitado para el conector que recibe mensajes entrantes.

Los clientes pueden invalidar la configuración de directiva de Honor DMARC para mensajes de correo electrónico específicos o remitentes mediante los métodos siguientes:

- Los administradores o usuarios pueden agregar los remitentes a la lista Remitentes seguros en el buzón del usuario.

- Los administradores pueden usar la Información de la inteligencia contra la suplantación de identidad o la Lista de bloqueados y permitidos de espacio empresarial para permitir los mensajes del remitente al que le han suplantado la identidad.

- Los administradores crean una regla de flujo de correo (también conocida como regla de transporte) de Exchange para todos los usuarios que permite los mensajes de esos remitentes concretos.

- Los administradores crean una regla de flujo de correo de Exchange para todos los usuarios para el correo electrónico rechazado que produce un error en la directiva DMARC de la organización.

Indicadores de remitente no autenticados

Los indicadores de remitente no autenticados forman parte de la configuración de suplantación de identidad que está disponible en la sección Consejos de seguridad & indicadores de las directivas contra suplantación de identidad en EOP y Defender para Office 365. La siguiente configuración solo está disponible cuando la inteligencia de suplantación de identidad está activada:

Mostrar (?) para remitentes no autenticados para la suplantación: agrega un signo de interrogación a la foto del remitente en el cuadro De si el mensaje no pasa las comprobaciones SPF o DKIM y el mensaje no pasa la autenticación compuesta o DMARC. Cuando esta configuración está desactivada, el signo de interrogación no se agrega a la foto del remitente.

Mostrar etiqueta "via": agrega la etiqueta "via" (chris@contoso.coma través de fabrikam.com) en el cuadro Desde si el dominio de la dirección De (el remitente del mensaje que se muestra en los clientes de correo electrónico) es diferente del dominio de la firma DKIM o de la dirección MAIL FROM . Para obtener más información sobre estas direcciones, consulte Introducción a los estándares de mensajes de correo electrónico.

Para evitar que el signo de interrogación o la etiqueta "via" se agreguen a mensajes de remitentes específicos, tiene las siguientes opciones:

- Permitir al remitente suplantado en la información de inteligencia de suplantación o manualmente en la lista de permitidos o bloqueados de inquilinos. Permitir que el remitente suplantado impide que la etiqueta "via" aparezca en los mensajes del remitente, incluso si la opción Mostrar etiqueta "via" está activada en la directiva.

-

Configure la autenticación por correo electrónico para el dominio remitente.

- Para el signo de interrogación en la foto del remitente, SPF o DKIM son los más importantes.

- Para la etiqueta "via", confirme que el dominio de la firma DKIM o la dirección MAIL FROM coinciden (o es un subdominio de) con el dominio en la dirección From.

Para obtener más información, consulte Identificación de mensajes sospechosos en Outlook.com y Outlook en la Web

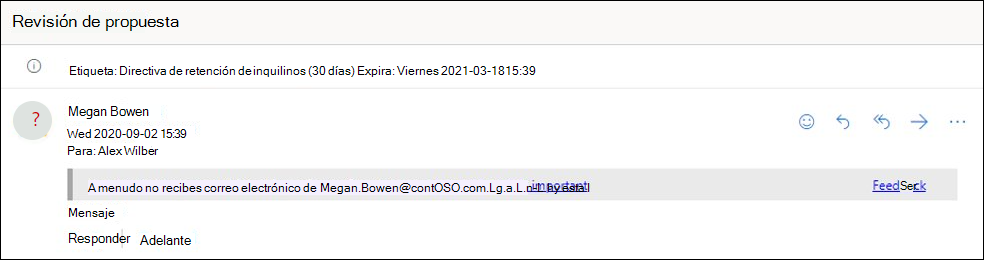

Primer consejo de seguridad de contacto

La opción Mostrar la sugerencia de seguridad de primer contacto está disponible en EOP y Defender para Office 365 organizaciones y no depende de la configuración de inteligencia de suplantación o protección contra suplantación. La sugerencia de seguridad se muestra a los destinatarios en los siguientes escenarios:

- La primera vez que recibe un mensaje de un remitente

- A menudo no reciben mensajes del remitente.

Esta funcionalidad agrega una capa adicional de protección contra posibles ataques de suplantación, por lo que se recomienda activarla.

La primera sugerencia de seguridad de contacto se controla mediante el valor 9.25 del SFTY campo en el encabezado X-Forefront-Antispam-Report del mensaje. Esta funcionalidad reemplaza la necesidad de crear reglas de flujo de correo (también conocidas como reglas de transporte) que agreguen un encabezado denominado X-MS-Exchange-EnableFirstContactSafetyTip con el valor Enable a los mensajes, aunque esta funcionalidad sigue estando disponible.

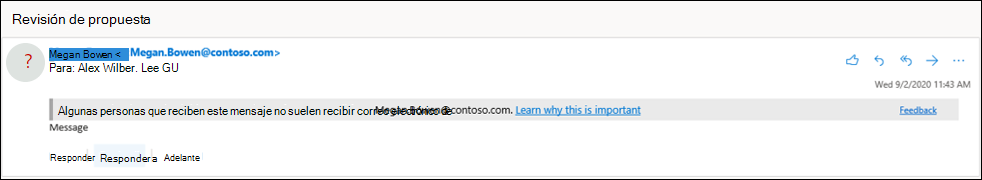

En función del número de destinatarios del mensaje, la primera sugerencia de seguridad de contacto puede ser cualquiera de los siguientes valores:

Destinatario único:

A menudo no recibe correo electrónico de la dirección> de <correo electrónico.

Varios destinatarios:

Algunas personas que recibieron este mensaje no suelen recibir correo electrónico de la dirección> de <correo electrónico.

Nota:

Si el mensaje tiene varios destinatarios, si se muestra la sugerencia y a quién se basa en un modelo mayoritario. Si la mayoría de los destinatarios nunca reciben o no suelen recibir mensajes del remitente, los destinatarios afectados recibirán la sugerencia Algunas personas que recibieron este mensaje... Si le preocupa que este comportamiento exponga los hábitos de comunicación de un destinatario a otro, no debe habilitar la primera sugerencia de seguridad de contactos y seguir usando reglas de flujo de correo y el encabezado X-MS-Exchange-EnableFirstContactSafetyTip en su lugar.

La primera sugerencia de seguridad de contacto no se marca en los mensajes firmados S/MIME.

Configuración exclusiva en las directivas contra suplantación de identidad en Microsoft Defender para Office 365

En esta sección se describe la configuración de directivas que solo están disponibles en las directivas contra suplantación de identidad en Defender para Office 365.

Nota:

La directiva predeterminada contra suplantación de identidad (phishing) en Defender para Office 365 proporciona protección contra suplantación de identidad e inteligencia de buzones para todos los destinatarios. Sin embargo, las otras características de protección de suplantación disponibles y la configuración avanzada no están configuradas ni habilitadas en la directiva predeterminada. Para habilitar todas las características de protección, modifique la directiva predeterminada contra suplantación de identidad (phishing) o cree directivas adicionales contra phishing.

Configuración de suplantación en directivas contra suplantación de identidad en Microsoft Defender para Office 365

La suplantación es donde el remitente o el dominio de correo electrónico del remitente en un mensaje tiene un aspecto similar a un remitente o dominio real:

- Un ejemplo de suplantación del dominio contoso.com es ćóntoso.com.

- La suplantación de identidad de un usuario es la combinación del nombre para mostrar y la dirección de correo electrónico del usuario. Por ejemplo, Valeria Barrios (vbarrios@contoso.com) podría suplantarse como Valeria Barrios, pero con una dirección de correo electrónico diferente.

Nota:

La protección contra suplantación busca dominios similares. Por ejemplo, si el dominio está contoso.com, se comprueban distintos dominios de nivel superior (.com, .biz, etcetera).), pero también dominios que son incluso algo similares. Por ejemplo, contosososo.com o contoabcdef.com pueden verse como intentos de suplantación de contoso.com.

Un dominio suplantado podría considerarse legítimo (el dominio está registrado, los registros DNS de autenticación de correo electrónico están configurados, etcetera).), excepto que la intención del dominio es engañar a los destinatarios.

La configuración de suplantación descrita en las secciones siguientes solo está disponible en las directivas contra suplantación de identidad en Defender para Office 365.

Sugerencia

Los detalles sobre los intentos de suplantación detectados están disponibles en la información de suplantación. Para obtener más información, vea Información de suplantación en Defender para Office 365.

Protección de suplantación de usuario

La protección de suplantación de usuario impide que se suplantan direcciones de correo electrónico internas o externas específicas como remitentes de mensajes. Por ejemplo, recibe un mensaje de correo electrónico del Vicepresidente de su empresa en el que le pide que le envíe información interna de la empresa. ¿Lo harías? Muchas personas enviarían la respuesta sin pensar.

Puede usar usuarios protegidos para agregar direcciones de correo electrónico de remitente internas y externas para protegerse de la suplantación. Esta lista de remitentes protegidos contra la suplantación de usuario es diferente de la lista de destinatarios a los que se aplica la directiva (todos los destinatarios de la directiva predeterminada; destinatarios específicos tal y como se configura en la configuración Usuarios, grupos y dominios de la sección Configuración de directiva común ).

Nota:

Puede especificar un máximo de 350 usuarios para la protección de suplantación de usuario en cada directiva contra phishing.

La protección de suplantación de usuario no funciona si el remitente y el destinatario se han comunicado previamente por correo electrónico. Si el remitente y el destinatario nunca se han comunicado por correo electrónico, el mensaje se puede identificar como un intento de suplantación.

Puede recibir el error "La dirección de correo electrónico ya existe" si intenta agregar un usuario a la protección de suplantación de usuario cuando esa dirección de correo electrónico ya está especificada para la protección de suplantación de usuario en otra directiva contra suplantación de identidad. Este error solo se produce en el portal de Defender. No recibirá el error si usa el parámetro TargetedUsersToProtect correspondiente en los cmdlets New-AntiPhishPolicy o Set-AntiPhishPolicy en Exchange Online PowerShell.

De forma predeterminada, no hay ninguna dirección de correo electrónico del remitente configurada para la protección de suplantación, ya sea en la directiva predeterminada o en directivas personalizadas.

Al agregar direcciones de correo electrónico internas o externas a la lista Usuarios para proteger , los mensajes de esos remitentes están sujetos a comprobaciones de protección de suplantación. Se comprueba la suplantación del mensaje si el mensaje se envía a un destinatario al que se aplica la directiva (todos los destinatarios de la directiva predeterminada; Usuarios, grupos y destinatarios de dominios en directivas personalizadas). Si se detecta la suplantación en la dirección de correo electrónico del remitente, la acción de los usuarios suplantados se aplica al mensaje.

Para los intentos de suplantación de usuario detectados, están disponibles las siguientes acciones:

No aplique ninguna acción: esta es la acción predeterminada.

Redirigir el mensaje a otras direcciones de correo electrónico: envía el mensaje a los destinatarios especificados en lugar de a los destinatarios previstos.

Mover mensajes a las carpetas de Email no deseado de los destinatarios: el mensaje se entrega al buzón y se mueve a la carpeta de Email no deseado. Para obtener más información, consulte Configuración del correo electrónico no deseado en Exchange Online buzones de Correo en Microsoft 365.

Poner en cuarentena el mensaje: envía el mensaje a la cuarentena en lugar de a los destinatarios previstos. Para más información acerca de la cuarentena, consulte los siguientes artículos:

- Cuarentena en Microsoft 365

- Administración de mensajes y archivos en cuarentena como administrador en Microsoft 365

- Búsqueda y liberación de mensajes en cuarentena como usuario en Microsoft 365

Si selecciona Poner en cuarentena el mensaje, también puede seleccionar la directiva de cuarentena que se aplica a los mensajes que están en cuarentena por la protección de suplantación de usuario. Las directivas de cuarentena definen lo que los usuarios pueden hacer en los mensajes en cuarentena. Para obtener más información, consulte Anatomía de una directiva de cuarentena.

Entregue el mensaje y agregue otras direcciones a la línea CCO: entregue el mensaje a los destinatarios previstos y entregue el mensaje de forma silenciosa a los destinatarios especificados.

Elimine el mensaje antes de entregarlo: elimine de forma silenciosa todo el mensaje, incluidos todos los datos adjuntos.

Protección de suplantación de dominio

La protección de suplantación de dominio impide que se suplantan dominios específicos en la dirección de correo electrónico del remitente . Por ejemplo, todos los dominios que posee (dominios aceptados) o dominios personalizados específicos (dominios que posee o dominios asociados). Los dominios de remitente protegidos contra la suplantación son diferentes de la lista de destinatarios a los que se aplica la directiva (todos los destinatarios de la directiva predeterminada; destinatarios específicos, tal como se configura en la configuración Usuarios, grupos y dominios de la sección Configuración de directiva común ).

Nota:

Puede especificar un máximo de 50 dominios personalizados para la protección de suplantación de dominio en cada directiva contra phishing.

Los mensajes de remitentes de los dominios especificados están sujetos a comprobaciones de protección de suplantación. Se comprueba la suplantación del mensaje si el mensaje se envía a un destinatario al que se aplica la directiva (todos los destinatarios de la directiva predeterminada; Usuarios, grupos y destinatarios de dominios en directivas personalizadas). Si se detecta la suplantación en el dominio de la dirección de correo electrónico del remitente, la acción de suplantación de dominio se aplica al mensaje.

De forma predeterminada, no hay dominios de remitente configurados para la protección de suplantación, ya sea en la directiva predeterminada o en directivas personalizadas.

Para los intentos de suplantación de dominio detectados, están disponibles las siguientes acciones:

No aplique ninguna acción: este es el valor predeterminado.

Redirigir el mensaje a otras direcciones de correo electrónico: envía el mensaje a los destinatarios especificados en lugar de a los destinatarios previstos.

Mover mensajes a las carpetas de Email no deseado de los destinatarios: el mensaje se entrega al buzón y se mueve a la carpeta de Email no deseado. Para obtener más información, consulte Configuración del correo electrónico no deseado en Exchange Online buzones de Correo en Microsoft 365.

Poner en cuarentena el mensaje: envía el mensaje a la cuarentena en lugar de a los destinatarios previstos. Para más información acerca de la cuarentena, consulte los siguientes artículos:

- Cuarentena en Microsoft 365

- Administración de mensajes y archivos en cuarentena como administrador en Microsoft 365

- Búsqueda y liberación de mensajes en cuarentena como usuario en Microsoft 365

Si selecciona Poner en cuarentena el mensaje, también puede seleccionar la directiva de cuarentena que se aplica a los mensajes que están en cuarentena por la protección de suplantación de dominio. Las directivas de cuarentena definen lo que los usuarios pueden hacer en los mensajes en cuarentena. Para obtener más información, consulte Anatomía de una directiva de cuarentena.

Entregue el mensaje y agregue otras direcciones a la línea CCO: entregue el mensaje a los destinatarios previstos y entregue el mensaje de forma silenciosa a los destinatarios especificados.

Elimine el mensaje antes de entregarlo: elimina de forma silenciosa todo el mensaje, incluidos todos los datos adjuntos.

Protección de suplantación de inteligencia de buzones

La inteligencia de buzones usa inteligencia artificial (IA) para determinar los patrones de correo electrónico de los usuarios con sus contactos frecuentes.

Por ejemplo, Gabriela Laureano (glaureano@contoso.com) es la directora general de su empresa, por lo que la agrega como remitente protegido en Habilitar a los usuarios para proteger la configuración de la directiva. Sin embargo, algunos de los destinatarios de la directiva se comunican regularmente con un proveedor que también se llama Gabriela Laureano (glaureano@fabrikam.com). Dado que esos destinatarios tienen un historial de comunicación con glaureano@fabrikam.com, la inteligencia del buzón de correo no identifica los mensajes de glaureano@fabrikam.com como un intento de suplantación de glaureano@contoso.com para esos destinatarios.

Nota:

La protección de inteligencia del buzón de correo no funciona si el remitente y el destinatario se han comunicado previamente por correo electrónico. Si el remitente y el destinatario nunca se han comunicado por correo electrónico, la inteligencia del buzón puede identificar el mensaje como un intento de suplantación.

La inteligencia de buzones de correo tiene dos configuraciones específicas:

- Habilitar inteligencia de buzón de correo: active o desactive la inteligencia del buzón de correo. Esta configuración ayuda a la inteligencia artificial a distinguir entre mensajes de remitentes legítimos y suplantados. De forma predeterminada, esta configuración está activada.

- Habilitar la inteligencia para la protección de suplantación: de forma predeterminada, esta configuración está desactivada. Use el historial de contactos aprendido de la inteligencia de buzones (contactos frecuentes y sin contacto) para ayudar a proteger a los usuarios frente a ataques de suplantación. Para que la inteligencia del buzón tome medidas en los mensajes detectados, esta configuración y la opción Habilitar inteligencia de buzón deben estar activadas.

Para los intentos de suplantación detectados por la inteligencia del buzón de correo, están disponibles las siguientes acciones:

- No aplique ninguna acción: este es el valor predeterminado. Esta acción tiene el mismo resultado que cuando se activa Habilitar inteligencia de buzón de correo , pero habilitar la protección de suplantación de inteligencia está desactivada.

- Redirigir el mensaje a otras direcciones de correo electrónico

- Mover el mensaje a las carpetas de Email no deseado de los destinatarios

- Poner en cuarentena el mensaje: si selecciona esta acción, también puede seleccionar la directiva de cuarentena que se aplica a los mensajes que están en cuarentena mediante la protección de inteligencia del buzón de correo. Las directivas de cuarentena definen lo que los usuarios pueden hacer para los mensajes en cuarentena y si los usuarios reciben notificaciones de cuarentena. Para obtener más información, consulte Anatomía de una directiva de cuarentena.

- Entregar el mensaje y agregar otras direcciones a la línea CCO

- Eliminar el mensaje antes de entregarlo

Sugerencias de seguridad de suplantación

Las sugerencias de seguridad de suplantación aparecen a los usuarios cuando los mensajes se identifican como intentos de suplantación. Están disponibles las siguientes sugerencias de seguridad:

Mostrar sugerencia de seguridad de suplantación de usuario: la dirección From contiene un usuario especificado en la protección de suplantación de usuario. Solo está disponible si Habilitar a los usuarios para proteger está activado y configurado.

Esta sugerencia de seguridad se controla mediante el valor 9.20 del

SFTYcampo en el encabezado X-Forefront-Antispam-Report del mensaje. El texto dice:Este remitente parece similar a alguien que le envió un correo electrónico anteriormente, pero puede que no sea esa persona.

Mostrar sugerencia de seguridad de suplantación de dominio: la dirección From contiene un dominio especificado en la protección de suplantación de dominio. Solo está disponible si Habilitar dominios para proteger está activado y configurado.

Esta sugerencia de seguridad se controla mediante el valor 9.19 del

SFTYcampo en el encabezado X-Forefront-Antispam-Report del mensaje. El texto dice:Este remitente podría suplantar un dominio asociado a su organización.

Mostrar sugerencia de seguridad de caracteres inusuales de suplantación de usuario: la dirección From contiene conjuntos de caracteres inusuales (por ejemplo, símbolos matemáticos y texto o una combinación de letras mayúsculas y minúsculas) en un remitente especificado en la protección de suplantación de usuario. Solo está disponible si Habilitar a los usuarios para proteger está activado y configurado. El texto dice:

La dirección de

<email address>correo electrónico incluye letras o números inesperados. Se recomienda no interactuar con este mensaje.

Nota:

Las sugerencias de seguridad no se marcan en los mensajes siguientes:

- Mensajes firmados S/MIME.

- Mensajes permitidos por la configuración de la organización.

Dominios y remitentes de confianza

Los remitentes de confianza y el dominio son excepciones a la configuración de protección de suplantación. La directiva nunca clasifica los mensajes de los remitentes y dominios de remitente especificados como ataques basados en suplantación. Es decir, la acción para remitentes protegidos, dominios protegidos o protección de inteligencia de buzones no se aplica a estos remitentes o dominios de remitente de confianza. El límite máximo para estas listas es de 1024 entradas.

Nota:

Las entradas de dominio de confianza no incluyen subdominios del dominio especificado. Debe agregar una entrada para cada subdominio.

Si los mensajes del sistema de Microsoft 365 de los siguientes remitentes se identifican como intentos de suplantación, puede agregar los remitentes a la lista de remitentes de confianza:

noreply@email.teams.microsoft.comnoreply@emeaemail.teams.microsoft.comno-reply@sharepointonline.com

Umbrales avanzados de suplantación de identidad (phishing) en las directivas contra suplantación de identidad (phishing) en Microsoft Defender para Office 365

Los siguientes umbrales avanzados de suplantación de identidad solo están disponibles en las directivas contra suplantación de identidad en Defender para Office 365. Estos umbrales controlan la confidencialidad para aplicar modelos de aprendizaje automático a los mensajes para determinar un veredicto de phishing:

- 1 - Estándar: este es el valor predeterminado. La gravedad de la acción que se realiza en el mensaje depende del grado de confianza de que el mensaje es phishing (confianza baja, media, alta o muy alta). Por ejemplo, los mensajes que se identifican como phishing con un alto grado de confianza tienen las acciones más severas aplicadas, mientras que los mensajes que se identifican como phishing con un bajo grado de confianza tienen acciones menos severas aplicadas.

- 2 - Agresivo: Los mensajes que se identifican como phishing con un alto grado de confianza se tratan como si fueran identificados con un alto grado de confianza.

- 3 - Más agresivo: los mensajes que se identifican como phishing con un grado medio o alto de confianza se tratan como si se identificaran con un grado de confianza muy alto.

- 4 - Más agresivo: los mensajes que se identifican como phishing con un bajo, medio o alto grado de confianza se tratan como si se identificaran con un grado muy alto de confianza.

La posibilidad de falsos positivos (mensajes buenos marcados como incorrectos) aumenta a medida que aumenta esta configuración. Para obtener información sobre la configuración recomendada, consulte configuración de directivas contra suplantación de identidad en Microsoft Defender para Office 365.