Vulnerabilidades de mi organización

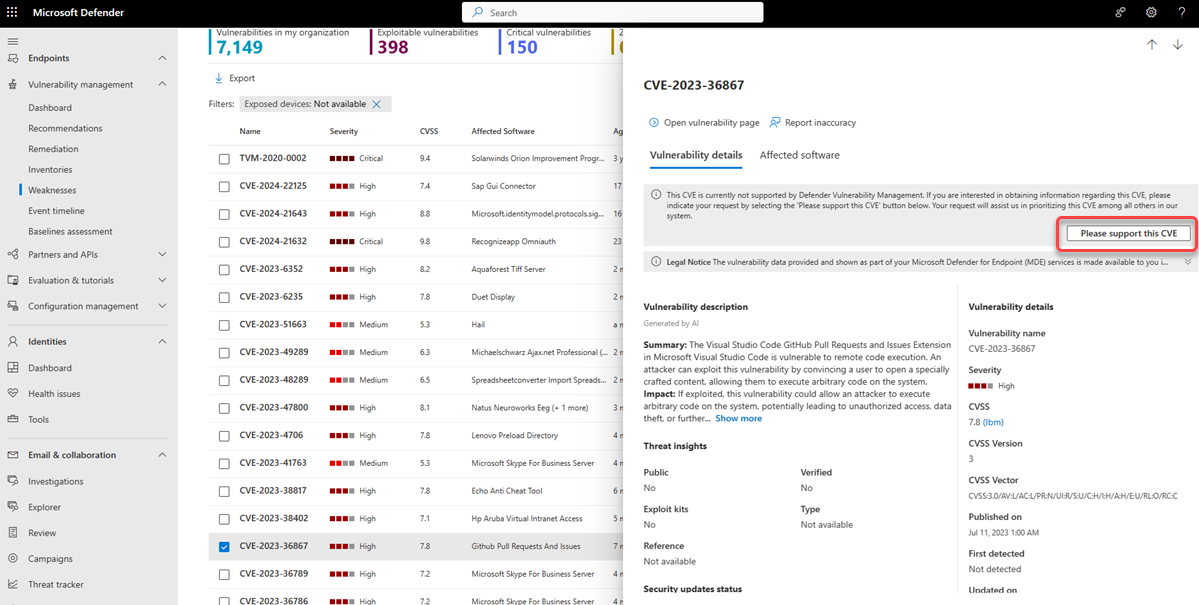

En la página Puntos débiles de Administración de vulnerabilidades de Microsoft Defender se enumeran las vulnerabilidades y exposiciones comunes conocidas (CVE) por su identificador de CVE.

Los identificadores de CVE son identificadores únicos asignados a vulnerabilidades de ciberseguridad divulgadas públicamente que afectan al software, el hardware y el firmware. Proporcionan a las organizaciones una manera estándar de identificar y realizar un seguimiento de las vulnerabilidades, y les ayudan a comprender, priorizar y abordar estas vulnerabilidades en su organización. Se realiza un seguimiento de los CVE en un registro público al que se accede desde https://www.cve.org/.

Administración de vulnerabilidades de Defender usa sensores de punto de conexión para examinar y detectar estas y otras vulnerabilidades en una organización.

Se aplica a:

- Administración de vulnerabilidades de Microsoft Defender

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

- Microsoft Defender para el plan 1 de servidores 1 & 2

Importante

Administración de vulnerabilidades de Defender puede ayudar a identificar vulnerabilidades de Log4j en aplicaciones y componentes. Más información.

Sugerencia

¿Sabía que puede probar todas las características de Administración de vulnerabilidades de Microsoft Defender de forma gratuita? Obtenga información sobre cómo registrarse para obtener una evaluación gratuita.

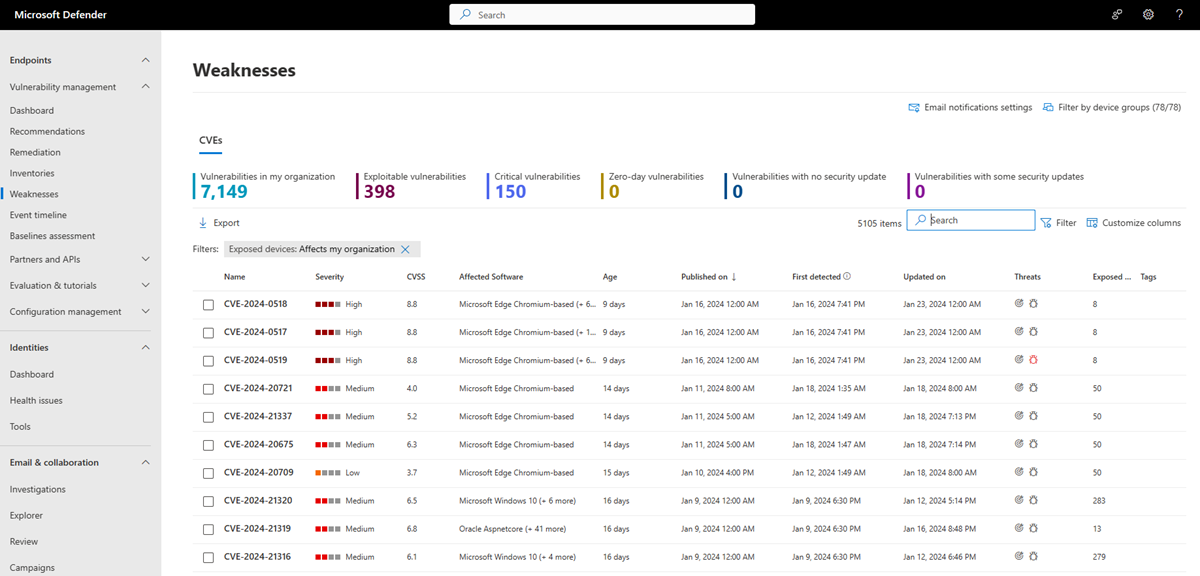

Página de información general sobre puntos débiles

Para acceder a la página Puntos débiles, seleccione Debilidades en el menú de navegación Administración de vulnerabilidades del portal de Microsoft Defender

La página Puntos débiles se abre con una lista de los CVE a los que se exponen los dispositivos. Puede ver la gravedad, la clasificación del sistema de puntuación de vulnerabilidades comunes (CVSS), la información correspondiente sobre infracciones y amenazas, etc.

Nota:

Si no hay ningún CVE-ID oficial asignado a una vulnerabilidad, el nombre de la vulnerabilidad se asigna por Administración de vulnerabilidades de Microsoft Defender y tendrá el formato TVM-2020-002.

Nota:

El número máximo de registros que puede exportar desde la página de puntos débiles a un archivo CSV es de 8000 y la exportación no debe superar los 64 KB. Si recibe un mensaje que indica que los resultados son demasiado grandes para exportar, refine la consulta para incluir menos registros.

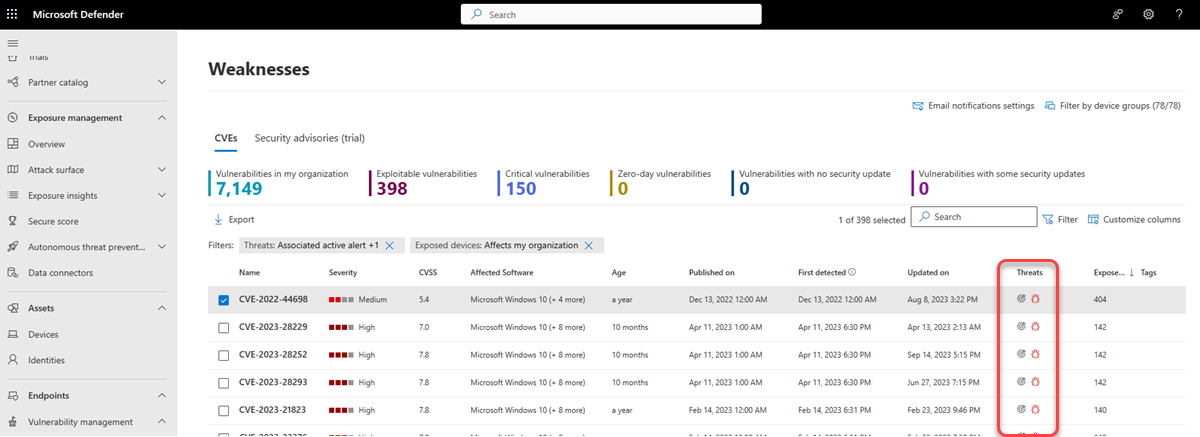

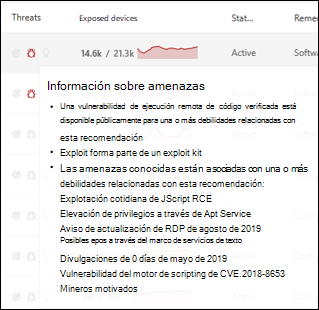

Información sobre infracciones y amenazas

Es importante priorizar las recomendaciones asociadas a las amenazas en curso. Puede usar la información disponible en la columna Amenazas para ayudarle a priorizar las vulnerabilidades. Para ver vulnerabilidades con amenazas en curso, filtre la columna Amenazas por:

- Alerta activa asociada

- Vulnerabilidad de seguridad está disponible

- Se ha comprobado la vulnerabilidad de seguridad

- Esta vulnerabilidad de seguridad forma parte de un kit de vulnerabilidades de seguridad

El icono de información sobre amenazas ![]() resalta en la columna Amenazas si hay vulnerabilidades de seguridad asociadas en una vulnerabilidad.

resalta en la columna Amenazas si hay vulnerabilidades de seguridad asociadas en una vulnerabilidad.

Al mantener el puntero sobre el icono se muestra si la amenaza forma parte de un kit de vulnerabilidades de seguridad o está conectada a campañas o grupos de actividad persistentes avanzados específicos. Cuando está disponible, hay un vínculo a un informe de Análisis de amenazas con noticias de explotación de día cero, divulgaciones o avisos de seguridad relacionados.

El icono de información de vulneración se resalta si se encuentra una vulnerabilidad en la organización.

![]()

La columna Dispositivos expuestos muestra cuántos dispositivos están expuestos actualmente a una vulnerabilidad. Si la columna muestra 0, significa que no está en riesgo.

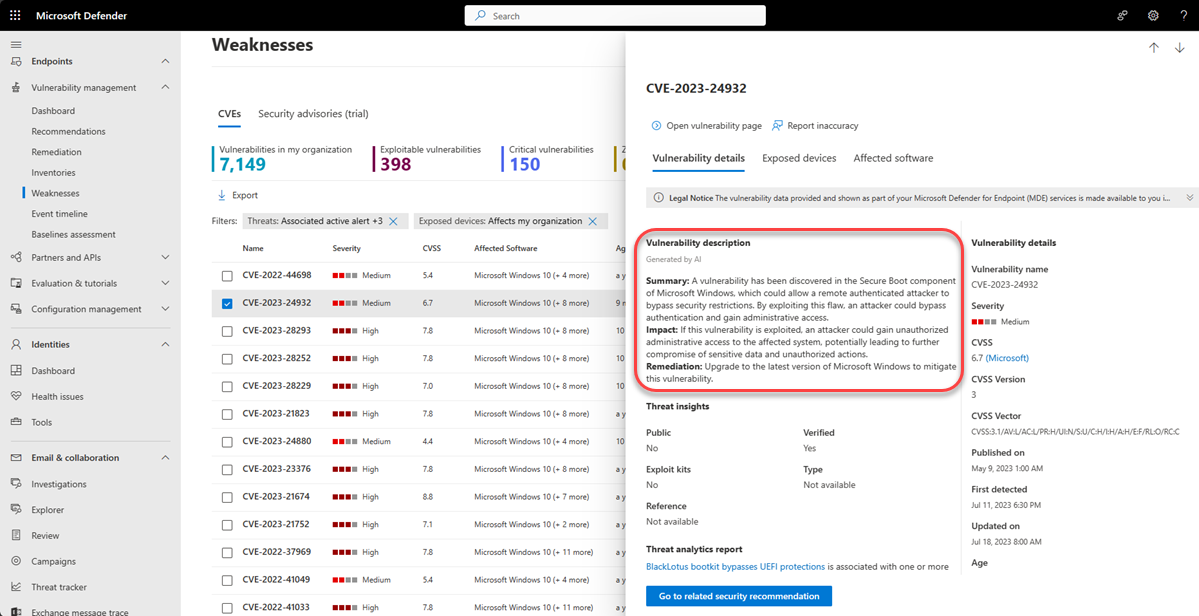

Obtener información sobre vulnerabilidades

Si selecciona un CVE en la página puntos débiles, se abrirá un panel flotante con más información, como la descripción de vulnerabilidades, los detalles y la información sobre amenazas. La descripción de vulnerabilidad generada por IA proporciona información detallada sobre la vulnerabilidad, su efecto, los pasos de corrección recomendados y cualquier información adicional, si está disponible.

Para cada CVE, puede ver una lista de los dispositivos expuestos y el software afectado.

Sistema de puntuación de predicción de vulnerabilidades (EPSS)

El Sistema de puntuación de predicción de vulnerabilidades de seguridad (EPSS) genera una puntuación controlada por datos para la probabilidad de que una vulnerabilidad de software conocida se aproveche en estado salvaje. EPSS usa la información de amenazas actual de los datos de vulnerabilidades de seguridad de CVE y del mundo real. Para cada CVE, el modelo EPSS genera una puntuación de probabilidad entre 0 y 1 (0% y 100%). Cuanto mayor sea la puntuación, mayor será la probabilidad de que se aproveche una vulnerabilidad. Más información sobre EPSS.

EPSS está diseñado para ayudar a enriquecer su conocimiento de debilidades y su probabilidad de vulnerabilidad, y le permite priorizar en consecuencia.

Para ver la puntuación de EPSS, seleccione un CVE en la página Puntos débiles del portal de Microsoft Defender:

Cuando el EPSS es mayor que 0,9, la información sobre herramientas de la columna Amenazas se actualiza con el valor para transmitir la urgencia de la mitigación:

Nota:

Tenga en cuenta que si la puntuación EPSS es menor que 0,001, se considera que es 0.

Puede usar la API de vulnerabilidades para ver la puntuación de EPSS.

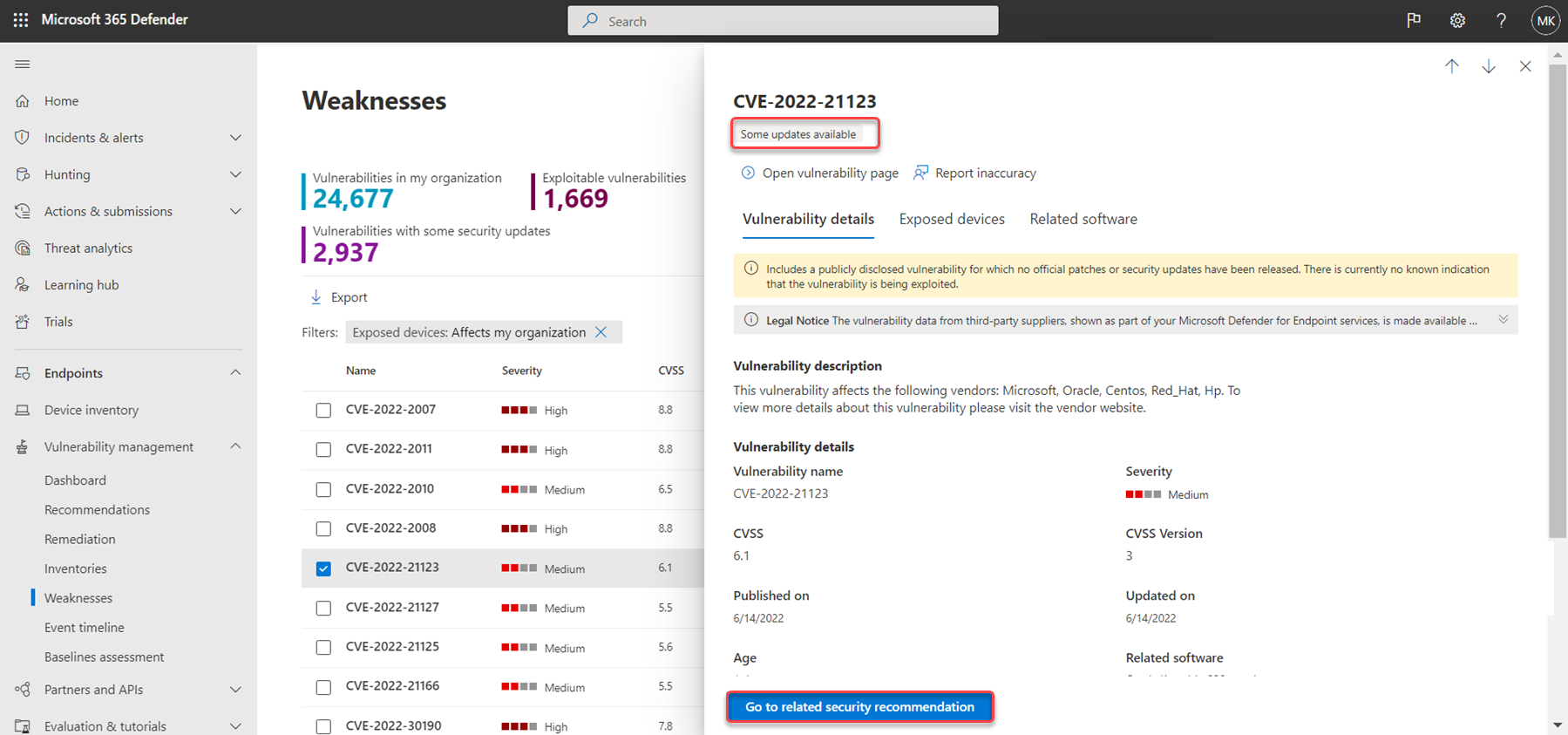

Recomendaciones de seguridad relacionadas

Use recomendaciones de seguridad para corregir las vulnerabilidades de los dispositivos expuestos y reducir el riesgo para los recursos y la organización. Cuando haya disponible una recomendación de seguridad, puede seleccionar Ir a la recomendación de seguridad relacionada para obtener más información sobre cómo corregir la vulnerabilidad.

Las recomendaciones para un CVE suelen corregir la vulnerabilidad a través de una actualización de seguridad para el software relacionado. Sin embargo, algunos CVE no tendrán una actualización de seguridad disponible. Esto podría aplicarse a todo el software relacionado de un CVE o simplemente a un subconjunto, por ejemplo, un proveedor de software podría decidir no corregir el problema en una versión vulnerable determinada.

Cuando una actualización de seguridad solo está disponible para parte del software relacionado, el CVE tendrá la etiqueta "Algunas actualizaciones disponibles" en el nombre de CVE. Una vez que haya al menos una actualización disponible, tiene la opción de ir a la recomendación de seguridad relacionada.

Si no hay ninguna actualización de seguridad disponible, el CVE tendrá la etiqueta "Sin actualización de seguridad" bajo el nombre de CVE. No habrá ninguna opción para ir a la recomendación de seguridad relacionada, ya que el software que no tiene una actualización de seguridad disponible se excluye de la página Recomendaciones de seguridad.

Nota:

Las recomendaciones de seguridad solo incluyen dispositivos y paquetes de software que tienen actualizaciones de seguridad disponibles.

Solicitud de soporte técnico de CVE

Un CVE para software que no es compatible actualmente con la administración de vulnerabilidades sigue apareciendo en la página Puntos débiles. Dado que no se admite el software, solo hay datos limitados disponibles. La información del dispositivo expuesta no estará disponible para los CVE con software no compatible.

Para ver una lista de software no compatible, filtre la página de puntos débiles por la opción "No disponible" en la sección "Dispositivos expuestos".

Puede solicitar que se agregue soporte técnico a Administración de vulnerabilidades de Defender para un CVE determinado. Para solicitar soporte técnico:

Seleccione el CVE en la página Puntos débiles del portal de Microsoft Defender

Seleccione Support this CVE (Compatibilidad con este CVE ) en la pestaña Detalles de vulnerabilidad

La solicitud se envía a Microsoft y nos ayudará a priorizar este CVE entre otros en nuestro sistema.

Nota:

La funcionalidad de soporte técnico de CVE de solicitudes no está disponible para los clientes de GCC, GCC High y DoD.

Ver las entradas de vulnerabilidades y exposiciones comunes (CVE) en otros lugares

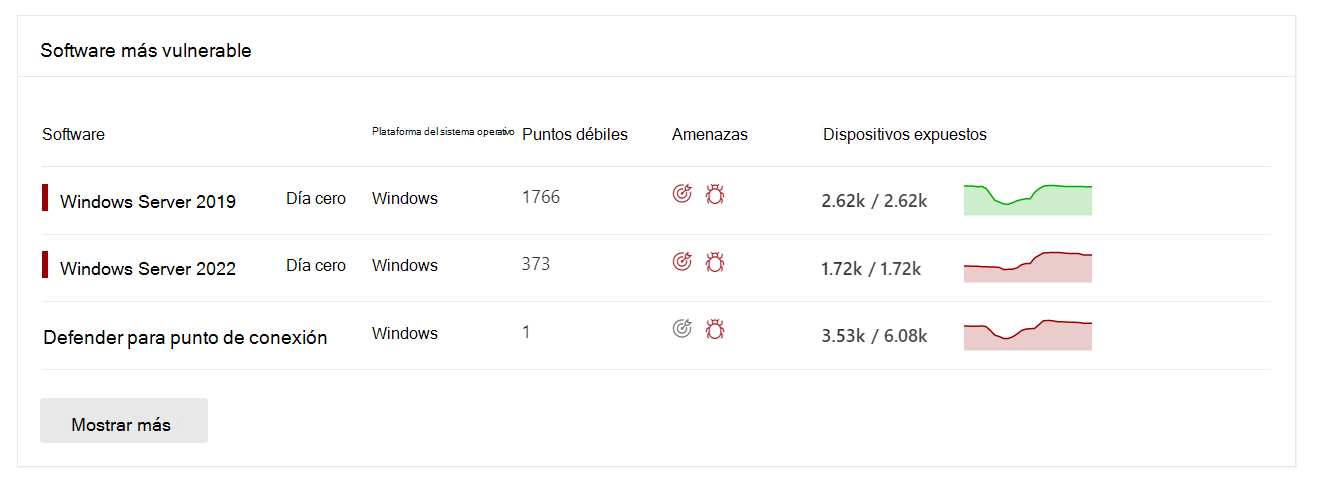

Software más vulnerable en el panel

Vaya al panel Administración de vulnerabilidades de Defender y desplácese hacia abajo hasta el widget De software vulnerable superior. Verá el número de vulnerabilidades que se encuentran en cada software, junto con información sobre amenazas y una vista de alto nivel de la exposición del dispositivo a lo largo del tiempo.

Seleccione el software que desea investigar.

Seleccione la pestaña Vulnerabilidades detectadas .

Seleccione la vulnerabilidad que desea investigar para abrir un panel flotante con los detalles de CVE.

Detectar vulnerabilidades en la página del dispositivo

Vea la información de puntos débiles relacionados en la página del dispositivo.

- Seleccione Dispositivos en el menú de navegación Activos del portal de Microsoft Defender.

- En la página Inventario de dispositivos, seleccione el nombre del dispositivo que desea investigar.

- Seleccione Abrir página de dispositivo y seleccione Vulnerabilidades detectadas en la página del dispositivo.

- Seleccione la vulnerabilidad que desea investigar para abrir un panel flotante con los detalles de CVE.

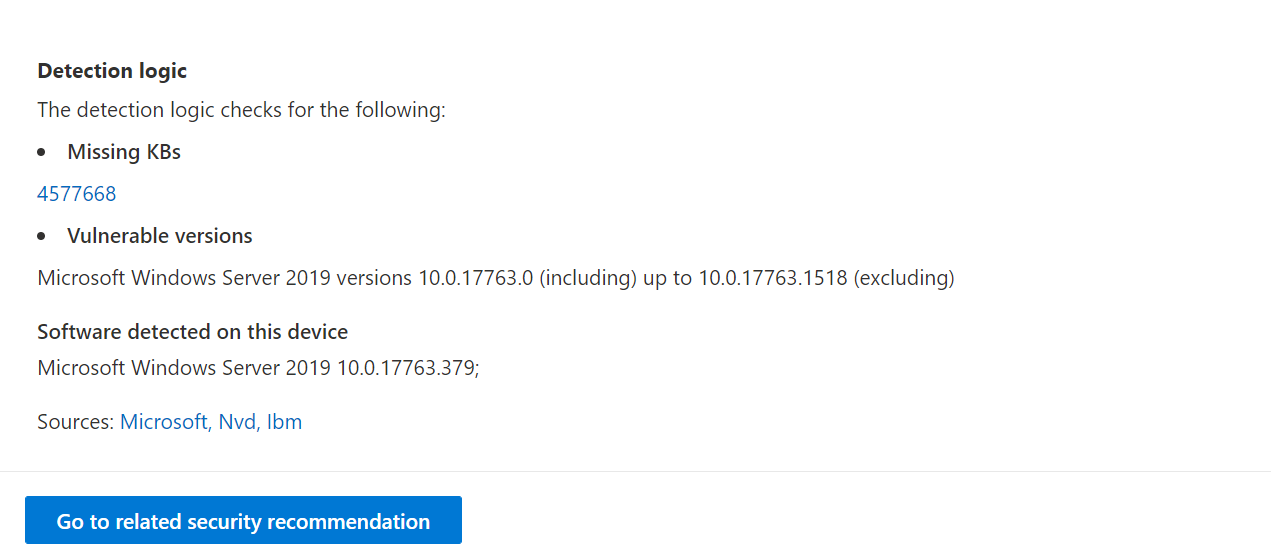

Lógica de detección de CVE

De forma similar a la evidencia de software, mostramos la lógica de detección que aplicamos en un dispositivo para indicar que es vulnerable.

Para ver la lógica de detección:

Seleccione un dispositivo en la página Inventario de dispositivos.

Seleccione Abrir página de dispositivo y seleccione Vulnerabilidades detectadas en la página del dispositivo.

Seleccione la vulnerabilidad que desea investigar.

Se abre un control flotante y la sección Lógica de detección muestra la lógica de detección y el origen.

La categoría "Característica del sistema operativo" también se muestra en escenarios pertinentes. Esto es cuando un CVE afectaría a los dispositivos que ejecutan un sistema operativo vulnerable si se habilita un componente de sistema operativo específico. Por ejemplo, si Windows Server 2019 o Windows Server 2022 tiene vulnerabilidad en su componente DNS, solo adjuntaremos este CVE a los dispositivos Windows Server 2019 y Windows Server 2022 con la funcionalidad DNS habilitada en su sistema operativo.

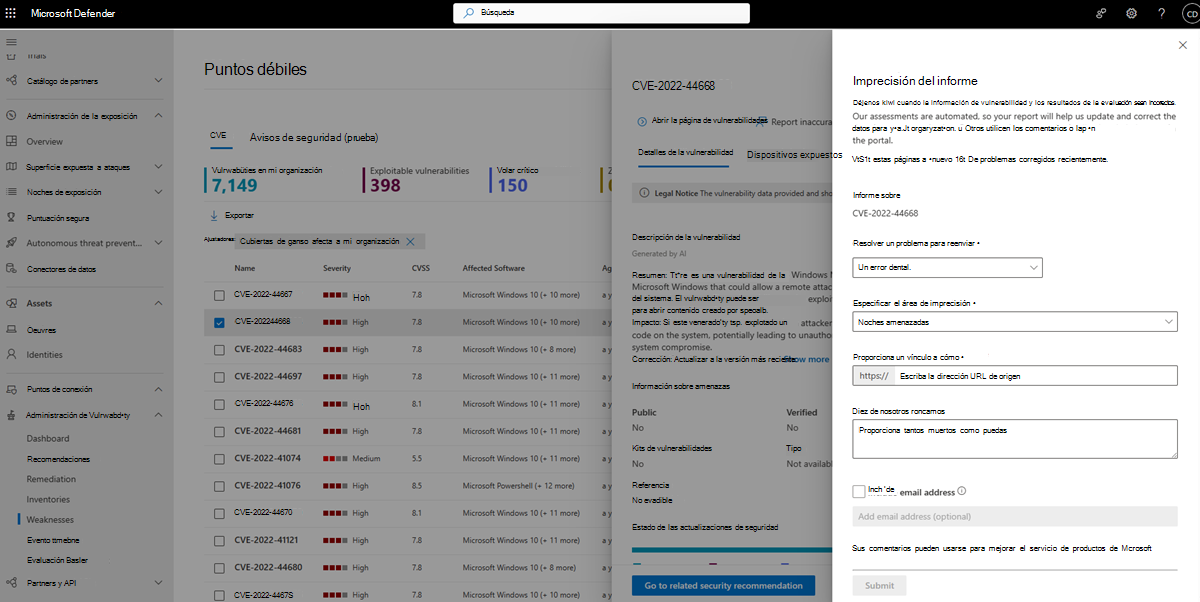

Imprecisión del informe

Informe de un falso positivo cuando vea información imprecisa, inexacta o incompleta. También puede informar sobre las recomendaciones de seguridad que ya se han corregido.

Abra el CVE en la página Puntos débiles.

Seleccione Imprecisión del informe.

En el panel flotante, elija un problema para informar.

Rellene los detalles solicitados sobre la imprecisión. Esto varía en función del problema que se esté notificando.

Seleccione Enviar. Sus comentarios se envían inmediatamente a los expertos Administración de vulnerabilidades de Microsoft Defender.