Pilotar e implementar Microsoft Defender para punto de conexión

Se aplica a:

- Microsoft Defender XDR

En este artículo se proporciona un flujo de trabajo para probar e implementar Microsoft Defender para punto de conexión en su organización. Puede usar estas recomendaciones para incorporar Microsoft Defender para punto de conexión como una herramienta de ciberseguridad individual o como parte de una solución de un extremo a otro con Microsoft Defender XDR.

En este artículo se supone que tiene un inquilino de Producción de Microsoft 365 y que está pilotando e implementando Microsoft Defender para punto de conexión en este entorno. Esta práctica mantendrá cualquier configuración y personalización que configure durante el piloto para la implementación completa.

Defender para punto de conexión contribuye a una arquitectura de Confianza cero al ayudar a evitar o reducir los daños empresariales de una infracción. Para obtener más información, consulte El marco de adopción de Microsoft Confianza cero impedir o reducir los daños empresariales de un escenario empresarial de vulneración.

Implementación de un extremo a otro para Microsoft Defender XDR

Este es el artículo 4 de la serie 6 para ayudarle a implementar los componentes de Microsoft Defender XDR, incluida la investigación y respuesta a incidentes.

Los artículos de esta serie corresponden a las siguientes fases de la implementación de un extremo a otro:

| Fase | Vínculo |

|---|---|

| R. Iniciar el piloto | Iniciar el piloto |

| B. Piloto e implementación de componentes de Microsoft Defender XDR |

-

Prueba piloto e implementación de Defender for Identity - Pilotar e implementar Defender para Office 365 - Piloto e implementación de Defender para punto de conexión (este artículo) - Pilotar e implementar Microsoft Defender for Cloud Apps |

| C. Investigar y responder a amenazas | Práctica de la investigación y respuesta a incidentes |

Piloto e implementación del flujo de trabajo para Defender for Identity

En el diagrama siguiente se muestra un proceso común para implementar un producto o servicio en un entorno de TI.

Empiece por evaluar el producto o servicio y cómo funcionará dentro de su organización. A continuación, pilote el producto o servicio con un subconjunto adecuadamente pequeño de la infraestructura de producción para pruebas, aprendizaje y personalización. A continuación, aumente gradualmente el ámbito de la implementación hasta que se cubra toda la infraestructura o la organización.

Este es el flujo de trabajo para probar e implementar Defender for Identity en el entorno de producción.

Siga estos pasos:

- Comprobación del estado de la licencia

- Incorporación de puntos de conexión mediante cualquiera de las herramientas de administración admitidas

- Comprobación del grupo piloto

- Probar las funcionalidades

Estos son los pasos recomendados para cada fase de implementación.

| Fase de implementación | Descripción |

|---|---|

| Calcular | Realice la evaluación de productos para Defender para punto de conexión. |

| Piloto | Realice los pasos 1 a 4 para un grupo piloto. |

| Implementación completa | Configure el grupo piloto en el paso 3 o agregue grupos para expandirse más allá del piloto y, finalmente, incluya todos los dispositivos. |

Protección de la organización frente a hackers

Defender for Identity proporciona una protección eficaz por sí sola. Sin embargo, cuando se combina con otras funcionalidades de Microsoft Defender XDR, Defender para punto de conexión proporciona datos en las señales compartidas que juntos ayudan a detener los ataques.

Este es un ejemplo de un ciberataque y cómo los componentes de Microsoft Defender XDR ayudan a detectarlo y mitigarlo.

Defender para punto de conexión detecta vulnerabilidades de dispositivo y red que, de lo contrario, podrían aprovecharse para los dispositivos administrados por su organización.

Microsoft Defender XDR correlaciona las señales de todos los componentes de Microsoft Defender para proporcionar la historia de ataque completa.

Arquitectura de Defender para punto de conexión

En el diagrama siguiente se muestra Microsoft Defender para punto de conexión arquitectura e integraciones.

En esta tabla se describe la ilustración.

| Llamada | Descripción |

|---|---|

| 1 | Los dispositivos se abordan a través de una de las herramientas de administración admitidas. |

| 2 | Los dispositivos integrados proporcionan y responden a Microsoft Defender para punto de conexión datos de señal. |

| 3 | Los dispositivos administrados se unen o se inscriben en Microsoft Entra ID. |

| 4 | Los dispositivos Windows unidos a un dominio se sincronizan con Microsoft Entra ID mediante Microsoft Entra Connect. |

| 5 | Microsoft Defender para punto de conexión alertas, investigaciones y respuestas se administran en Microsoft Defender XDR. |

Sugerencia

Microsoft Defender para punto de conexión también incluye un laboratorio de evaluación en el producto en el que puede agregar dispositivos preconfigurados y ejecutar simulaciones para evaluar las funcionalidades de la plataforma. El laboratorio incluye una experiencia de configuración simplificada que puede ayudar a demostrar rápidamente el valor de Microsoft Defender para punto de conexión que incluye instrucciones para muchas características, como la búsqueda avanzada y el análisis de amenazas. Para obtener más información, consulte Evaluación de funcionalidades. La principal diferencia entre las instrucciones proporcionadas en este artículo y el laboratorio de evaluación es que el entorno de evaluación usa dispositivos de producción, mientras que el laboratorio de evaluación usa dispositivos que no son de producción.

Paso 1: Comprobar el estado de la licencia

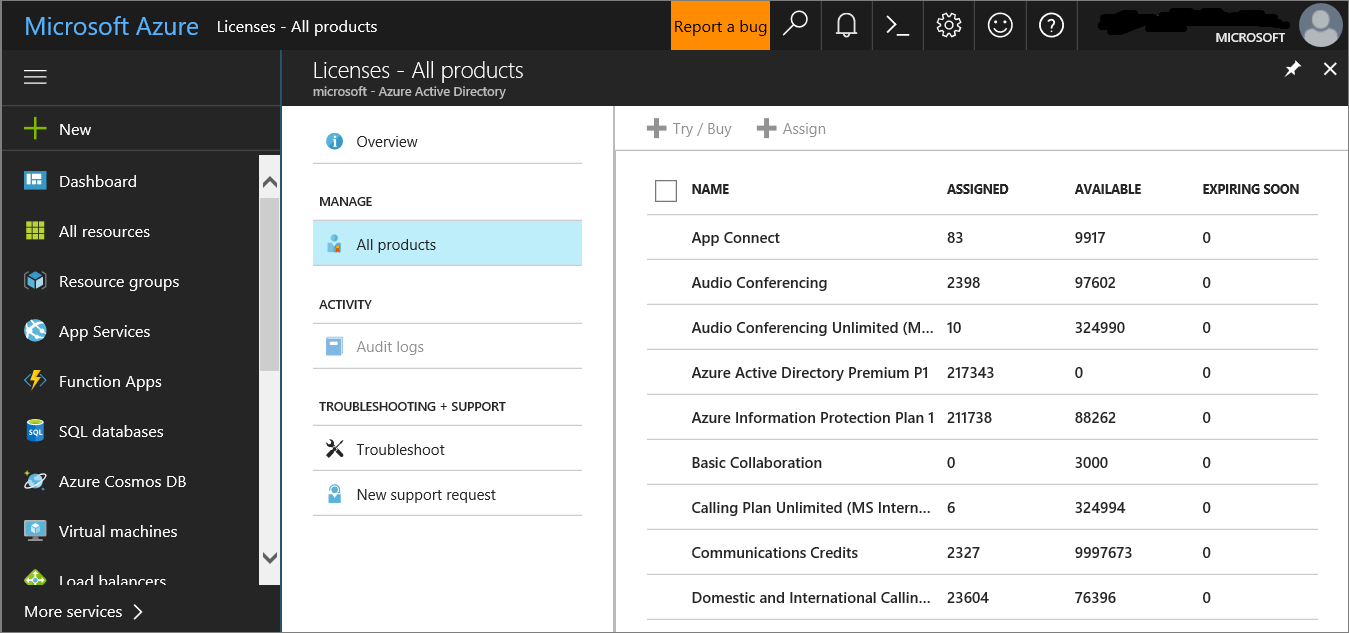

Primero tendrá que comprobar el estado de la licencia para comprobar que se ha aprovisionado correctamente. Puede hacerlo a través del Centro de administración o a través de Microsoft Azure Portal.

Para ver las licencias, vaya a Microsoft Azure Portal y vaya a la sección Licencia de Microsoft Azure Portal.

Como alternativa, en el centro de administración, vaya aSuscripciones de facturación>.

En la pantalla, verá todas las licencias aprovisionadas y su estado actual.

Paso 2: Incorporación de puntos de conexión mediante cualquiera de las herramientas de administración admitidas

Después de comprobar que el estado de la licencia se ha aprovisionado correctamente, puede empezar a incorporar dispositivos al servicio.

Con el fin de evaluar Microsoft Defender para punto de conexión, se recomienda elegir un par de dispositivos Windows para realizar la evaluación.

Puede optar por usar cualquiera de las herramientas de administración admitidas, pero Intune proporciona una integración óptima. Para obtener más información, vea Configurar Microsoft Defender para punto de conexión en Microsoft Intune.

En el tema Planeamiento de la implementación se describen los pasos generales que debe seguir para implementar Defender para punto de conexión.

Vea este vídeo para obtener una introducción rápida al proceso de incorporación y obtener información sobre las herramientas y métodos disponibles.

Opciones de la herramienta de incorporación

En la tabla siguiente se enumeran las herramientas disponibles en función del punto de conexión que necesita incorporar.

| Punto de conexión | Opciones de herramientas |

|---|---|

| Windows |

-

Script local (hasta 10 dispositivos) - directiva de grupo - Microsoft Intune/Mobile Administrador de dispositivos - Configuration Manager de punto de conexión de Microsoft - Scripts de VDI |

| macOS |

-

Scripts locales - Microsoft Intune - JAMF Pro - Administración de dispositivos móvil |

| iOS | Basado en aplicaciones |

| Android | Microsoft Intune |

Al pilotar Microsoft Defender para punto de conexión, puede optar por incorporar algunos dispositivos al servicio antes de incorporar toda la organización.

A continuación, puede probar las funcionalidades que están disponibles, como ejecutar simulaciones de ataque y ver cómo Defender for Endpoint expone actividades malintencionadas y le permite realizar una respuesta eficaz.

Paso 3: Comprobación del grupo piloto

Después de completar los pasos de incorporación descritos en la sección Habilitar evaluación, debería ver los dispositivos en la lista Inventario de dispositivos aproximadamente después de una hora.

Cuando vea los dispositivos incorporados, puede continuar con la prueba de funcionalidades.

Paso 4: Probar funcionalidades

Ahora que ha completado la incorporación de algunos dispositivos y ha comprobado que están informando al servicio, familiarícese con el producto probando las eficaces funcionalidades que están disponibles inmediatamente.

Durante el piloto, puede empezar a probar fácilmente algunas de las características para ver el producto en acción sin pasar por pasos de configuración complejos.

Comencemos por la desprotejación de los paneles.

Visualización del inventario de dispositivos

El inventario de dispositivos es donde verá la lista de puntos de conexión, dispositivos de red y dispositivos IoT en la red. No solo proporciona una vista de los dispositivos de la red, sino que también proporciona información detallada sobre ellos, como dominio, nivel de riesgo, plataforma del sistema operativo y otros detalles para facilitar la identificación de los dispositivos más en riesgo.

Ver el panel de Administración de vulnerabilidades de Microsoft Defender

Administración de vulnerabilidades de Defender le ayuda a centrarse en las debilidades que suponen el riesgo más urgente y el más alto para la organización. En el panel, obtenga una vista de alto nivel de la puntuación de exposición de la organización, puntuación segura de Microsoft para dispositivos, distribución de la exposición de dispositivos, recomendaciones de seguridad principales, software vulnerable superior, principales actividades de corrección y datos de dispositivo expuestos.

Ejecución de una simulación

Microsoft Defender para punto de conexión incluye escenarios de ataque "Do It Yourself" que puede ejecutar en los dispositivos piloto. Cada documento incluye los requisitos del sistema operativo y de la aplicación, así como instrucciones detalladas específicas de un escenario de ataque. Estos scripts son seguros, documentados y fáciles de usar. Estos escenarios reflejarán las funcionalidades de Defender para punto de conexión y le guiarán por la experiencia de investigación.

Para ejecutar cualquiera de las simulaciones proporcionadas, necesita al menos un dispositivo incorporado.

En Simulaciones de ayuda>& tutoriales, seleccione cuál de los escenarios de ataque disponibles desea simular:

Escenario 1: El documento coloca la puerta trasera : simula la entrega de un documento señuelo diseñado socialmente. El documento inicia una puerta trasera especialmente diseñada que proporciona control a los atacantes.

Escenario 2: Script de PowerShell en ataque sin archivos : simula un ataque sin archivos que se basa en PowerShell, que muestra la reducción de la superficie expuesta a ataques y la detección de aprendizaje de dispositivos de actividad de memoria malintencionada.

Escenario 3: Respuesta a incidentes automatizada: desencadena una investigación automatizada, que busca y corrige automáticamente los artefactos de infracción para escalar la capacidad de respuesta a incidentes.

Descargue y lea el documento de tutorial correspondiente proporcionado con el escenario seleccionado.

Descargue el archivo de simulación o copie el script de simulación; para ello, vaya a Simulaciones de ayuda>& tutoriales. Puede optar por descargar el archivo o script en el dispositivo de prueba, pero no es obligatorio.

Ejecute el archivo o script de simulación en el dispositivo de prueba como se indica en el documento del tutorial.

Nota:

Los archivos o scripts de simulación imitan la actividad de ataque, pero en realidad son benignos y no dañarán ni pondrán en peligro el dispositivo de prueba.

Integración de SIEM

Puede integrar Defender para punto de conexión con Microsoft Sentinel o un servicio genérico de administración de eventos e información de seguridad (SIEM) para habilitar la supervisión centralizada de alertas y actividades de aplicaciones conectadas. Con Microsoft Sentinel, puede analizar eventos de seguridad de forma más completa en toda la organización y crear cuadernos de estrategias para obtener una respuesta eficaz e inmediata.

Microsoft Sentinel incluye un conector de Defender para punto de conexión. Para obtener más información, consulte Microsoft Defender para punto de conexión conector para Microsoft Sentinel.

Para obtener información sobre la integración con sistemas SIEM genéricos, consulte Habilitación de la integración siem en Microsoft Defender para punto de conexión.

Paso siguiente

Incorpore la información de la Guía de operaciones de seguridad de Defender para punto de conexión en los procesos de SecOps.

Siguiente paso para la implementación de un extremo a otro de Microsoft Defender XDR

Continúe con la implementación de un extremo a otro de Microsoft Defender XDR con Pilot e implemente Microsoft Defender for Cloud Apps.

Sugerencia

¿Desea obtener más información? Participe con la comunidad de Seguridad de Microsoft en nuestra Tech Community: Tech Community de Microsoft Defender XDR.