Acceso condicional: asignación de red

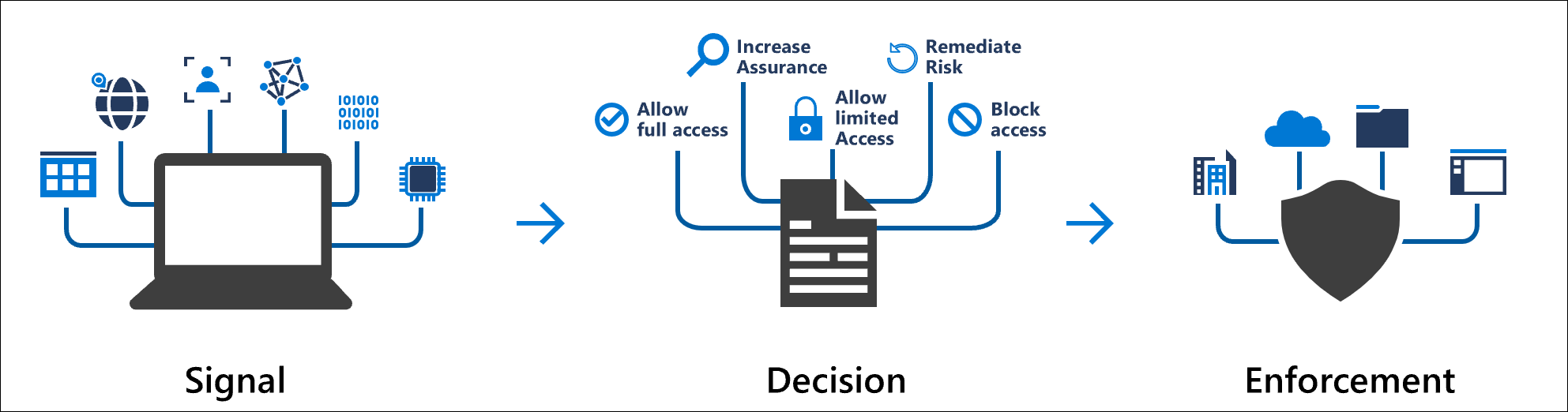

Los administradores pueden crear directivas destinadas a ubicaciones de red específicas como señal junto con otras condiciones en su proceso de toma de decisiones. Pueden incluir o excluir estas ubicaciones de red como parte de su configuración de directiva. Estas ubicaciones de red pueden incluir información de red IPv4 o IPv6 pública, países, áreas desconocidas que no se asignan a países específicos o Red compatible con Global Secure Access.

Nota:

Las directivas de acceso condicional se aplican una vez que se completa la autenticación en una fase. El acceso condicional no pretende ser una primera línea de defensa de una organización en escenarios como los ataques por denegación de servicio (DoS), pero puede usar señales de estos eventos para determinar el acceso.

Las organizaciones pueden usar estas ubicaciones para tareas comunes como:

- Solicitar la autenticación multifactor a los usuarios que accedan a un servicio desde fuera de la red corporativa.

- Bloquear el acceso desde países específicos desde los que su organización nunca opera.

La ubicación de un usuario se encuentra mediante su dirección IP pública o las coordenadas GPS proporcionadas por la aplicación Microsoft Authenticator. Las directivas de acceso condicional se aplican a todas las ubicaciones de forma predeterminada.

Sugerencia

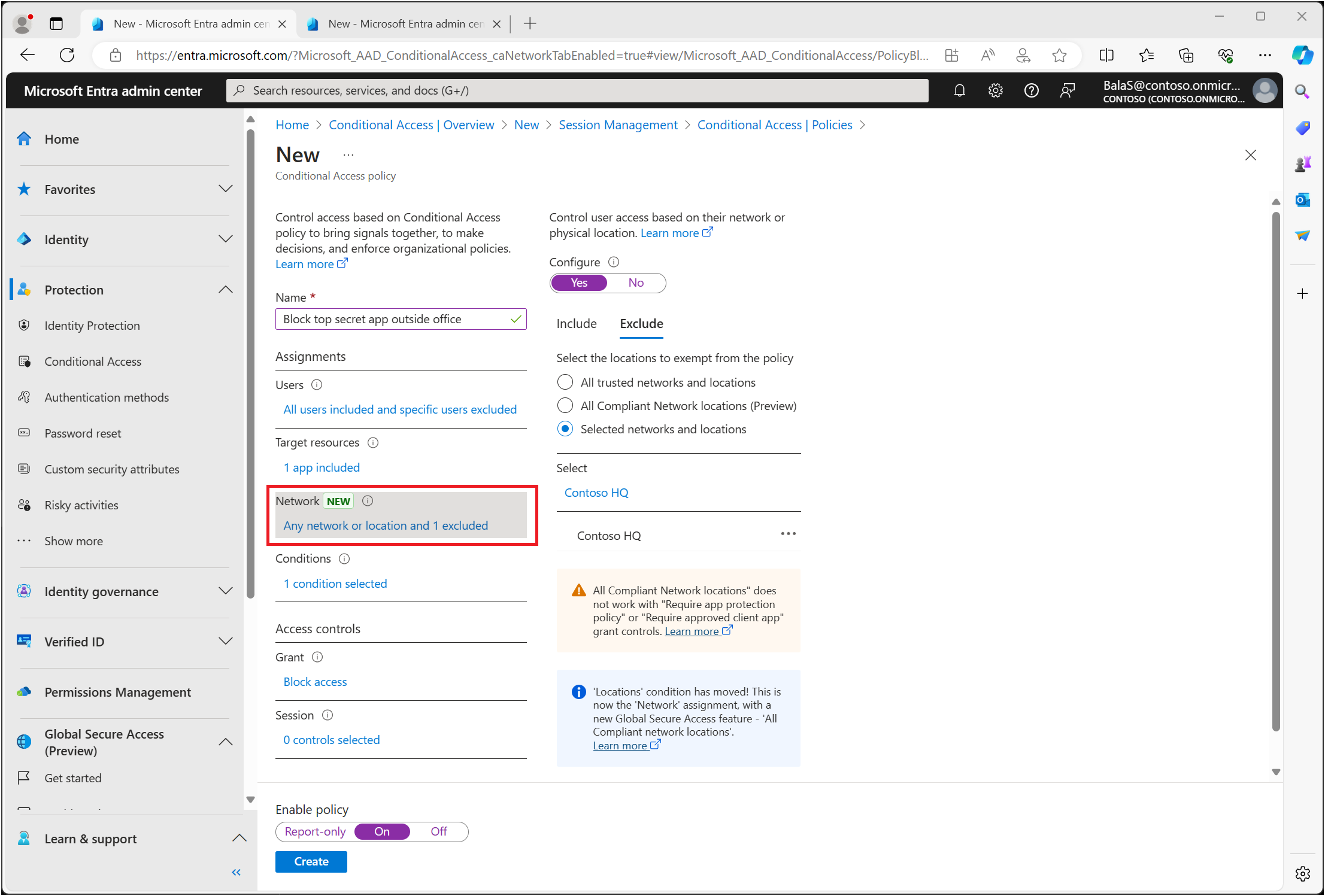

La condición Ubicación se ha movido y se cambia el nombre de Red. Al principio, esta condición aparecerá en el nivel de Asignación y, en Condiciones.

Las actualizaciones o los cambios aparecen en ambas ubicaciones. La funcionalidad sigue siendo la misma y las directivas existentes que usan Location siguen funcionando sin cambios.

Cuando se configura en la directiva

Al configurar la condición de ubicación, puede distinguir entre:

- Cualquier red o ubicación

- Todas las redes y ubicaciones de confianza

- Todas las ubicaciones de red conformes

- Redes y ubicaciones seleccionadas

Cualquier red o ubicación

De manera predeterminada, al seleccionar Cualquier ubicación, se aplicará una directiva a todas las direcciones IP, lo que incluye cualquier dirección de Internet. Esta configuración no se limita a las direcciones IP que configure como ubicaciones con nombre. Al seleccionar Cualquier ubicación, todavía puede excluir determinadas ubicaciones de una directiva. Por ejemplo, puede aplicar una directiva en todas las ubicaciones (excepto en aquellas que sean de confianza) para establecer el ámbito en todas las ubicaciones menos en la red corporativa.

Todas las redes y ubicaciones de confianza

Esta opción se aplica a:

- Todas las ubicaciones marcadas como ubicación de confianza.

- Direcciones IP de confianza de autenticación multifactor, si está configurada.

Direcciones IP de confianza de la autenticación multifactor

Ya no se recomienda usar la sección IP de confianza de la configuración del servicio de la autenticación multifactor. Este control solo acepta direcciones IPv4 y solo se debe usar para escenarios específicos descritos en el artículo Configuración de las opciones de la autenticación multifactor de Microsoft Entra

Si se han configurado estas IP de confianza, se mostrarán como IP de confianza de MFA en la lista de ubicaciones de la condición de ubicación.

Todas las ubicaciones de red conformes

Las organizaciones con acceso a las características de acceso seguro global tienen otra ubicación enumerada que se compone de usuarios y dispositivos que cumplen las directivas de seguridad de su organización. Para saber más, consulte la sección Habilitación de la señalización del acceso seguro global para el acceso condicional. Se puede usar con directivas de acceso condicional para realizar una comprobación de red compatible para el acceso a los recursos.

Redes y ubicaciones seleccionadas

Con esta opción, puede seleccionar una o varias ubicaciones con nombre. Para una directiva a la que se aplicará esta configuración, el usuario debe conectarse desde cualquiera de las ubicaciones seleccionadas. Al elegir Seleccionar, se le mostrará una lista de ubicaciones definidas. En esta lista se muestra el nombre, el tipo y si la ubicación de red está marcada como de confianza.

¿Cómo se definen estas ubicaciones?

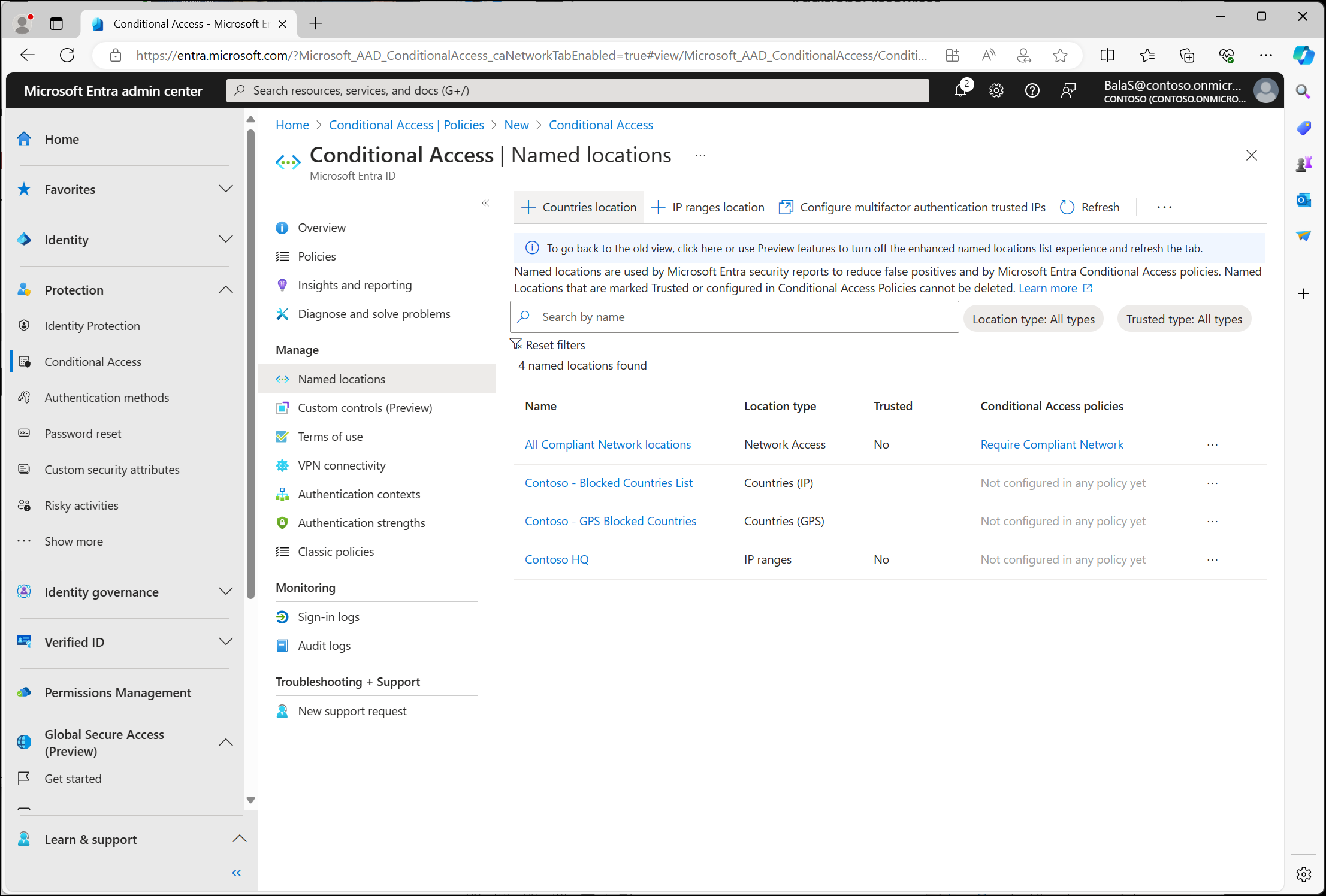

Las ubicaciones se definen y existen en centro de administración de Microsoft Entra en Protección>Acceso condicional>Ubicaciones con nombre. Los administradores con al menos el rol Administrador de acceso condicional pueden crear y actualizar ubicaciones con nombre.

Las ubicaciones con nombre pueden incluir ubicaciones como los intervalos de red de la sede de una organización, los intervalos de red VPN o los intervalos que desea bloquear. Las ubicaciones con nombre contienen intervalos de direcciones IPv4, intervalos de direcciones IPv6 o países.

Intervalos de direcciones IPv4 e IPv6

Para definir una ubicación con nombre por intervalos de direcciones IPv4 o IPv6 públicos, debe proporcionar:

- Un nombre para la ubicación.

- Uno o varios intervalos IP públicos.

- Opcionalmente, Marcar como ubicación de confianza.

Las ubicaciones con nombre definidas por los intervalos de direcciones IPv4/IPv6 están sujetas a las siguientes limitaciones:

- No más de 195 ubicaciones con nombre.

- No más de 2000 intervalos IP por ubicación con nombre.

- Solo se permiten las máscaras CIDR mayores que /8 al definir un intervalo de direcciones IP.

En el caso de los dispositivos de una red privada, la dirección IP no es la dirección IP del cliente del dispositivo del usuario en la intranet (como 10.55.99.3), es la dirección que usa la red para conectarse a la red pública de Internet (como 198.51.100.3).

Ubicaciones de confianza

Los administradores pueden marcar opcionalmente ubicaciones basadas en IP, como los intervalos de red pública de su organización como de confianza. Este marcado lo usan las características de varias maneras.

- Las directivas de acceso condicional pueden incluir o excluir estas ubicaciones.

- Los inicios de sesión de ubicaciones con nombre de confianza mejoran la precisión del cálculo de riesgos de Protección de Microsoft Entra ID.

Las ubicaciones marcadas como de confianza no se pueden eliminar sin quitar primero la designación de confianza.

Países

Las organizaciones pueden determinar una ubicación geográfica de país por dirección IP o coordenadas GPS.

Para definir una ubicación con nombre por país, debe:

- Proporcione un Nombre para la ubicación.

- Elegir determinar la ubicación por dirección IP o coordenadas de GPS.

- Agregar uno o varios países o regiones.

- Opcionalmente, elegir Incluir países o regiones desconocidos.

Al seleccionar Determinar la ubicación por dirección IP, Microsoft Entra ID resuelve el IPv4 del usuario o dirección IPv6 a un país o región, en función de una tabla de asignación actualizada periódicamente.

Al seleccionar Determinar ubicación por coordenadas GPS, los usuarios deben tener instalada la aplicación Microsoft Authenticator en su dispositivo móvil. Cada hora, el sistema se pone en contacto con la aplicación Microsoft Authenticator del usuario para recopilar la ubicación GPS de su dispositivo móvil.

- La primera vez que el usuario debe compartir su ubicación desde la aplicación Microsoft Authenticator, recibirá una notificación en la aplicación. El usuario debe abrir la aplicación y conceder permisos de ubicación. Durante las siguientes 24 horas, el usuario sigue con acceso al recurso y se le concede el permiso de aplicación para la ejecución en segundo plano; la ubicación del dispositivo se comparte de forma silenciosa una vez cada hora.

- Después de 24 horas, el usuario debe abrir la aplicación y aprobar la notificación.

- Cada vez que el usuario comparte su ubicación GPS, la aplicación realiza la detección de jailbreak con la misma lógica que el SDK de MAM de Microsoft Intune. Si el dispositivo está liberado, la ubicación no se considera válida y no se concede acceso al usuario.

- La aplicación Microsoft Authenticator en Android usa la API de integridad de Google Play para facilitar la detección de jailbreak. Si la API de integridad de Google Play no estuviera disponible, se denegará la solicitud y el usuario no podrá acceder al recurso solicitado a menos que se deshabilite la directiva de acceso condicional. Para obtener más información sobre la aplicación Microsoft Authenticator, consulte el artículo Preguntas comunes sobre la aplicación Microsoft Authenticator.

- Los usuarios pueden modificar la ubicación GPS según lo notificado por dispositivos iOS y Android. Como resultado, la aplicación Microsoft Authenticator deniega las autenticaciones en las que el usuario podría estar usando una ubicación diferente a la ubicación GPS real del dispositivo móvil donde está instalada la aplicación. Los usuarios que modifican la ubicación de su dispositivo obtienen un mensaje de denegación para las directivas basadas en ubicación GPS.

Nota:

Una directiva de acceso condicional con ubicaciones con nombre basadas en GPS en modo de solo informe solicita a los usuarios que compartan su ubicación GPS, aunque no se les bloquee el inicio de sesión.

La ubicación GPS no funciona con métodos de autenticación sin contraseña.

Varias directivas de acceso condicional pueden solicitar a los usuarios su ubicación GPS antes de aplicarse todas. Debido a la forma en que se aplican las directivas de acceso condicional, es posible que se deniegue el acceso a un usuario si pasa la comprobación de ubicación, pero produce un error en otra directiva. Para obtener más información sobre la aplicación de directivas, consulte el artículo Creación de una directiva de acceso condicional.

Importante

Los usuarios pueden recibir mensajes cada hora que les permiten saber que Microsoft Entra ID está comprobando su ubicación en la aplicación Authenticator. Esta característica solo debe usarse para proteger aplicaciones muy confidenciales en las que este comportamiento es aceptable o donde el acceso debe restringirse para un país o región específicos.

Inclusión de países o regiones desconocidos

Algunas direcciones IP no están asignadas a un país o región específicos. Para capturar estas ubicaciones IP, active la casilla Incluir países o regiones desconocidos al definir una ubicación geográfica. Esta opción le permite elegir si estas direcciones IP deberían estar incluidas en la ubicación con nombre. Use esta configuración cuando la directiva que usa la ubicación con nombre deba aplicarse en ubicaciones desconocidas.

Preguntas frecuentes

¿Hay compatibilidad con Graph API?

La compatibilidad de Graph API con ubicaciones con nombre está disponible para obtener más información, vea el namedLocation API.

¿Qué ocurre si uso un proxy en la nube o una VPN?

Cuando utiliza un proxy hospedado en la nube o una solución VPN, la dirección IP que utiliza Microsoft Entra ID al evaluar una directiva es la dirección IP del proxy. No se usa el encabezado X-Forwarded-For (XFF) que contiene la dirección IP pública del usuario, ya que no hay ninguna validación de que provenga de un origen de confianza y podría ser un método de falsificación de la dirección IP.

Cuando se implementa un proxy en la nube, una directiva que requiera un dispositivo compatible o unido a Microsoft Entra híbrido puede ser más fácil de administrar. Mantener actualizada una lista de direcciones IP usadas por el proxy hospedado en la nube o la solución VPN puede ser casi imposible.

Recomendamos que las organizaciones usen el acceso seguro global para habilitar la restauración de IP de origen para evitar este cambio en la dirección y simplificar la administración.

¿Cuando se evalúa una ubicación?

Las directivas de acceso condicional se evalúan cuando:

- Un usuario inicia sesión por primera vez en una aplicación web, móvil o de escritorio.

- Una aplicación móvil o de escritorio que usa la autenticación moderna, con un token de actualización para adquirir un nuevo token de acceso. De forma predeterminada, esta comprobación se realiza una vez por hora.

Esta comprobación significa que, para que las aplicaciones móviles y de escritorio usen la autenticación moderna, se detecta un cambio en la ubicación dentro de la hora siguiente al cambio de la ubicación de red. Para las aplicaciones de escritorio y móviles que no usan la autenticación moderna, la directiva se aplica para cada solicitud de token. La frecuencia de la solicitud varía en función de la aplicación. De forma similar, para las aplicaciones web, las directivas se aplican en el primer inicio de sesión y son adecuadas para la duración de la sesión en la aplicación web. Debido a las diferencias en la duración de la sesión de las aplicaciones, el tiempo de una evaluación de directiva a otra varía. Cada vez que la aplicación solicita un nuevo token de inicio de sesión, la directiva se aplica.

De manera predeterminada, Microsoft Entra ID emite un token cada hora. Después de que los usuarios salgan de la red corporativa, la directiva se aplica a las aplicaciones que usan la autenticación moderna en un plazo de una hora.

¿Cuándo podría bloquear ubicaciones?

Una directiva que usa la condición de ubicación para bloquear el acceso se considera restrictiva y debe realizarse con cuidado después de realizar pruebas exhaustivas. Algunas instancias de uso de la condición de ubicación para bloquear la autenticación pueden incluir:

- Bloqueo de países/regiones en los que su organización nunca hace negocios.

- Bloqueo de intervalos IP específicos como:

- Direcciones IP malintencionadas conocidas antes de que se pueda cambiar una directiva de firewall.

- Acciones altamente confidenciales o con privilegios y aplicaciones en la nube.

- En función del intervalo IP específico del usuario, como el acceso a las aplicaciones de contabilidad o nómina.

Contenido relacionado

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de