Implementación de la infraestructura de identidad para Microsoft 365

Eche un vistazo a todo el contenido de nuestra pequeña empresa sobre el aprendizaje de ayuda para pequeñas empresas.

En Microsoft 365 para empresas, una infraestructura de identidad bien planeada y ejecutada allana el camino para una mayor seguridad, incluida la restricción del acceso a las cargas de trabajo de productividad y sus datos a solo usuarios y dispositivos autenticados. La seguridad de las identidades es un elemento clave de una implementación de Confianza cero, en la que todos los intentos de acceder a los recursos locales y en la nube se autentican y autorizan.

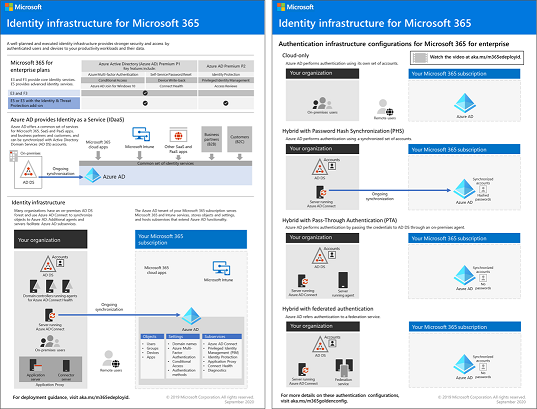

Para obtener información sobre las características de identidad de cada Microsoft 365 para empresas, el rol de Microsoft Entra ID, componentes locales y basados en la nube y las configuraciones de autenticación más comunes, consulte el póster de infraestructura de identidad.

Revise este póster de dos páginas para aumentar rápidamente los conceptos de identidad y las configuraciones de Microsoft 365 para empresas.

Puede descargar este póster y imprimirlo en formato carta, legal o tabloide (11 x 17).

Esta solución es el primer paso para compilar la pila de implementación de Microsoft 365 Confianza cero.

Para obtener más información, consulte el plan de implementación de Microsoft 365 Confianza cero.

Acerca de esta solución

Esta solución le guiará a través de la implementación de una infraestructura de identidad para el inquilino de Microsoft 365 con el fin de proporcionar acceso a los empleados y protección contra ataques basados en identidades.

Los pasos de esta solución son:

- Determine el modelo de identidad.

- Proteja sus cuentas con privilegios de Microsoft 365.

- Proteja sus cuentas de usuario de Microsoft 365.

- Implemente el modelo de identidad.

Esta solución admite los principios clave de Confianza cero:

- Comprobar de forma explícita: autentique y autorice siempre en función de todos los puntos de datos disponibles.

- Usar acceso con privilegios mínimos: limite el acceso del usuario con acceso suficiente y justo a tiempo (JIT/JEA), directivas adaptables basadas en los riesgos y protección de datos.

- Asumir la vulneración: minimice el radio de explosión y el acceso a los segmentos. Compruebe el cifrado de un extremo a otro y use análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas.

A diferencia del acceso convencional a la intranet, que confía en todo lo que hay detrás del firewall de una organización, Confianza cero trata cada inicio de sesión y acceso como si se originase en una red no controlada, ya sea detrás del firewall de la organización o en Internet. Confianza cero requiere protección para la red, la infraestructura, las identidades, los puntos de conexión, las aplicaciones y los datos.

Funcionalidades y características de Microsoft 365

Microsoft Entra ID proporciona un conjunto completo de funcionalidades de administración de identidades y seguridad para el inquilino de Microsoft 365.

| Funcionalidad o característica | Description | Licencias |

|---|---|---|

| Autenticación multifactor (MFA) | MFA requiere que los usuarios proporcionen dos formas de verificación, como una contraseña de usuario y una notificación de la aplicación Microsoft Authenticator o una llamada telefónica. MFA reduce en gran medida el riesgo de que se puedan usar credenciales robadas para acceder a su entorno. Microsoft 365 usa el servicio de autenticación multifactor Microsoft Entra para inicios de sesión basados en MFA. | Microsoft 365 E3 o E5 |

| Acceso condicional | Microsoft Entra ID evalúa las condiciones del inicio de sesión del usuario y usa directivas de acceso condicional para determinar el acceso permitido. Por ejemplo, en esta guía se muestra cómo crear una directiva de acceso condicional para requerir el cumplimiento de dispositivos para el acceso a datos confidenciales. Esto reduce en gran medida el riesgo de que un hacker con su propio dispositivo y credenciales robadas pueda acceder a sus datos confidenciales. También protege la información confidencial en los dispositivos, ya que los dispositivos deben cumplir requisitos específicos para el estado y la seguridad. | Microsoft 365 E3 o E5 |

| grupos de Microsoft Entra | Las directivas de acceso condicional, la administración de dispositivos con Intune e incluso los permisos para archivos y sitios de su organización dependen de la asignación a cuentas de usuario o grupos de Microsoft Entra. Se recomienda crear grupos de Microsoft Entra que se correspondan con los niveles de protección que va a implementar. Por ejemplo, los miembros del personal ejecutivo son probablemente objetivos de mayor valor para los hackers. Por lo tanto, tiene sentido agregar las cuentas de usuario de estos empleados a un grupo de Microsoft Entra y asignar este grupo a directivas de acceso condicional y otras directivas que exijan un mayor nivel de protección para el acceso. | Microsoft 365 E3 o E5 |

| Protección de Microsoft Entra ID | Le permite detectar posibles vulnerabilidades que afectan a las identidades de su organización y configurar la directiva de corrección automatizada en riesgo de inicio de sesión bajo, medio y alto y riesgo de usuario. Esta guía se basa en esta evaluación de riesgos para aplicar directivas de acceso condicional para la autenticación multifactor. Esta guía también incluye una directiva de acceso condicional que requiere que los usuarios cambien su contraseña si se detecta actividad de alto riesgo para su cuenta. | Microsoft 365 E5, Microsoft 365 E3 con las licencias E5 Security add-on, EMS E5 o Microsoft Entra ID P2 |

| Autoservicio de restablecimiento de contraseña (SSPR) | Permitir que los usuarios restablezcan sus contraseñas de forma segura y sin intervención del departamento de soporte técnico, proporcionando la comprobación de varios métodos de autenticación que el administrador puede controlar. | Microsoft 365 E3 o E5 |

| Microsoft Entra protección con contraseña | Detecte y bloquee contraseñas débiles conocidas y sus variantes y términos débiles adicionales específicos de su organización. Las listas de contraseñas prohibidas globales predeterminadas se aplican automáticamente a todos los usuarios de un inquilino de Microsoft Entra. Se puede definir entradas adicionales en una lista personalizada de contraseñas prohibidas. Cuando los usuarios cambien o restablezcan sus contraseñas, estas listas de contraseñas prohibidas se comprueban para exigir el uso de contraseñas seguras. | Microsoft 365 E3 o E5 |

Pasos siguientes

Siga estos pasos para implementar un modelo de identidad y una infraestructura de autenticación para el inquilino de Microsoft 365:

- Determine el modelo de identidad en la nube.

- Proteja sus cuentas con privilegios de Microsoft 365.

- Proteja sus cuentas de usuario de Microsoft 365.

- Implemente el modelo de identidad en la nube: solo en la nube o híbrido.

Recursos adicionales de identidad en la nube de Microsoft

Administrar

Para administrar la implementación de identidades en la nube de Microsoft, consulte:

Cómo hace Microsoft la identidad para Microsoft 365

Aprenda como los expertos de IT en Microsoftadministran identidades y acceso seguro.

Nota:

Este recurso de TI Showcase solo está disponible en inglés.

Cómo contoso hizo la identidad de Microsoft 365

Para obtener un ejemplo de cómo una organización multinacional ficticia pero representativa ha implementado una infraestructura de identidad híbrida para los servicios en la nube de Microsoft 365, consulte Identidad para Contoso Corporation.