Oharra

Baimena behar duzu orria atzitzeko. Direktorioetan saioa has dezakezu edo haiek alda ditzakezu.

Baimena behar duzu orria atzitzeko. Direktorioak alda ditzakezu.

Inguruko aldagaiek Azure Key Vault-en gordetako sekretuak erreferentzia egiteko aukera ematen dute. Ondoren, sekretu horiek erabilgarri jartzen dira barruan erabiltzeko Power Automate fluxuak eta konektore pertsonalizatuak. Kontuan izan sekretuak ez daudela erabilgarri beste pertsonalizazio batzuetan erabiltzeko edo, oro har, APIaren bidez.

Benetako sekretuak Azure Key Vault-en gordetzen dira eta ingurune-aldagaiak gako-gangaren sekretuaren kokapenari egiten dio erreferentzia. Azure Key Vault sekretuak ingurune-aldagaiekin erabiltzeak horrela konfiguratu behar duzu Azure Key Vault Power Platform erreferentzia egin nahi dituzun sekretu zehatzak irakur ditzakezu.

Sekretuak aipatzen dituzten ingurune-aldagaiak ez daude erabilgarri eduki-hautatzaile dinamikoan Power Automate fluxuetan erabiltzeko.

Konfiguratu Azure Key Vault

Azure Key Vault-en sekretuak Power Platformrekin erabiltzeko, ganga duen Azure harpidetzak PowerPlatform baliabide-hornitzailea erregistratuta izan behar du eta ingurune-aldagaia sortzen duen erabiltzaileak Azure Key Vault baliabiderako baimen egokiak izan behar ditu.

Garrantzitsua da

- Azken aldaketak daude Azure Key Vault-en sarbide-baimenak egiaztatzeko erabiltzen den segurtasun-rolanean. Aurreko argibideetan Key Vault Reader rola esleitzea zegoen. Aurretik gako-biltegia konfiguratu baduzu Gako-gangaren irakurlearen rolarekin, ziurtatu gako-gangaren sekretuak erabiltzaile-rola gehitzen duzula zure erabiltzaileek eta Microsoft Dataverse sekretuak berreskuratzeko baimen nahikoa dutela ziurtatzeko.

- Aitortzen dugu gure zerbitzua Azure rolen oinarritutako sarbide-kontroleko APIak erabiltzen ari dela segurtasun-rolen esleipena ebaluatzeko, nahiz eta oraindik zure gako-ganga konfiguratuta baduzu, gangako sarbide-gidalerroen baimen-eredua erabiltzeko. Zure konfigurazioa sinplifikatzeko, zure gangaren baimen-eredua Azure roletan oinarritutako sarbide-kontrolera aldatzea gomendatzen dizugu. Hau Sarbidearen konfigurazioa fitxan egin dezakezu.

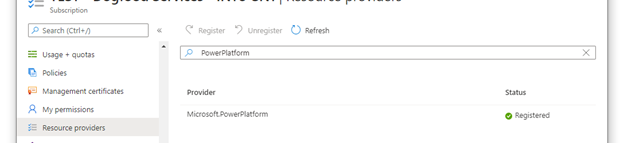

Erregistratu

Microsoft.PowerPlatformbaliabide-hornitzailea zure Azure harpidetzan. Jarraitu urrats hauek egiaztatzeko eta konfiguratzeko: Baliabide-hornitzaileak eta baliabide motak

Sortu Azure Key Vault ganga. Demagun guztientzako ganga bereizia erabiltzea Power Platform ingurunea hausturaren bat gertatuz gero mehatxua minimizatzeko. Demagun zure gako-biltegia konfiguratzea Azure roletan oinarritutako sarbide-kontrolaBaimen eredua erabiltzeko. Informazio gehiago: Azure Key Vault erabiltzeko praktika onenak, Abiarazte azkarra - Sortu Azure Key Vault bat Azure atariarekin

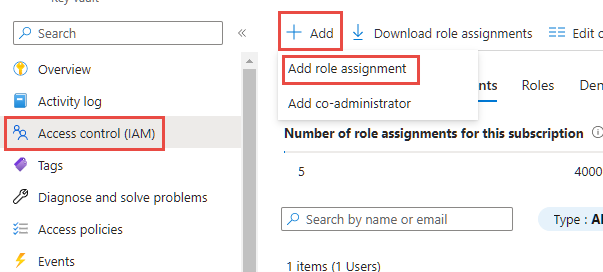

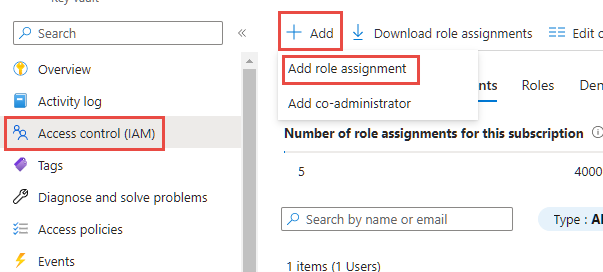

Sekretu motako ingurune-aldagaiak sortzen edo erabiltzen dituzten erabiltzaileek eduki sekretua berreskuratzeko baimena izan behar dute. Erabiltzaile berri bati sekretua erabiltzeko gaitasuna emateko, hautatu Sarbide-kontrola (IAM) eremua, hautatu Gehitu eta, ondoren, hautatu Gehitu rol-esleipena goiburuan. Informazio gehiago: Eman sarbidea Key Vault gako, ziurtagiri eta sekretuetarako sarbidea Azure roletan oinarritutako sarbide-kontrolarekin

Gehitu rol-esleipena morroian, utzi esleipen-mota lehenetsia Lan-funtzio-rolak eta jarraitu Rola fitxan. Bilatu Key Vault Secrets Erabiltzaile rola eta hautatu. Jarraitu kideen fitxara eta hautatu Hautatu kideak esteka eta kokatu erabiltzailea alboko panelean. Erabiltzailea hautatuta eta kideen atalean erakusten duzunean, jarraitu berrikusi eta esleitu fitxara eta osatu morroia.

Azure Key Vault-ek Key Vault Secrets User eginkizuna Dataverse zerbitzu nagusiari eman behar dio. Gordetegi honetarako existitzen ez bada, gehitu sarbide-politika berri bat, aurreko erabiltzailearen baimenerako erabili zenuen metodo bera erabiliz, Dataverse aplikazioaren identitatea soilik erabilita erabiltzailearen ordez. Zure maizterrean hainbat Dataverse zerbitzu nagusi badituzu, denak hautatzea eta rol-esleipena gordetzea gomendatzen dizugu. Rola esleitu ondoren, berrikusi rol-esleipenen zerrendan ageri diren Dataverse elementu bakoitza eta hautatu Dataverse izena xehetasunak ikusteko. Aplikazioaren IDa ez bada 00000007-0000-0000-c000-000000000000**, hautatu identitatea eta, ondoren, hautatu Kendu zerrendatik kentzeko.

Azure Key Vault Firewall gaitu baduzu, Power Platform IP helbideei zure gakoen gangarako sarbidea baimendu behar diezu. Power Platform ez dago "Konfidantzazko zerbitzuak soilik" aukeran. Joan Power Platform URLak eta IP helbide-barrutietara zerbitzuan erabiltzen diren uneko IP helbideetara.

Oraindik egin ez baduzu, gehitu sekretu bat zure ganga berrian. Informazio gehiago: Azure Quickstart - Ezarri eta berreskuratu sekretu bat Key Vault-etik Azure ataria erabiliz

Sortu ingurune-aldagai berri bat Key Vault sekretuarentzat

Azure Key Vault konfiguratuta dagoenean eta sekretu bat zure gangan erregistratuta duzunean, orain erreferentzia egin dezakezu barruan Power Apps ingurune-aldagai bat erabiliz.

Oharra

- Erabiltzaileen sarbidearen baliozkotzea sekretua atzeko planoan egiten da. Erabiltzaileak ez badu gutxienez irakurtzeko baimenik, baliozkotze-errore hau bistaratzen da: "Aldagai hau ez da behar bezala gorde. Erabiltzaileak ez du "Azure Key Vault bidetik" sekretuak irakurtzeko baimenik."

- Gaur egun, Azure Key Vault ingurune-aldagaiekin onartzen den denda sekretu bakarra da.

- Azure Key Vault maizter berean egon behar dute zure Power Platform harpidetza gisa.

Hasi saioa Power Appsn, eta Solutions eremuan, ireki garapenerako erabiltzen ari zaren kudeatu gabeko soluzioa.

Hautatu Berria>Gehiago>Ingurumen aldagaia.

Sartu a Bistaratzeko izena eta, aukeran, Deskribapena inguruko aldagaiarentzat.

Hautatu Datu mota as Sekretua eta Secret Store as Azure Key Vault.

Aukeratu aukera hauetatik:

- Hautatu Azure Key Vault balio-erreferentzia berria. Hurrengo urratsean informazioa gehitu eta gorde ondoren, ingurune-aldagai balioa erregistro bat sortzen da.

- Zabaldu Erakutsi balio lehenetsia, Azure Key Vault sekretu lehenetsia sortzeko eremuak bistaratzeko. Informazioa hurrengo urratsean gehitu eta gorde ondoren, balio-mudaketa lehenetsia ingurune-aldagaia definizioa erregistroan gehitzen da.

Ondorengo informazioa sartu:

Azure Harpidetza ID: gakoen gangarekin lotutako Azure harpidetza IDa.

Baliabide-taldearen izena: sekretua duen gako-ganga dagoen Azure baliabide-taldea.

Azure Key Vault Name: sekretua daukan gakoen gangaren izena.

Secret Name: Azure Key Vault-en dagoen sekretuaren izena.

Eskupekoa

Harpidetzaren IDa, baliabide-taldearen izena eta gakoen gangaren izena Azure atarian Ikuspen orokorra orrian aurki daitezke. Sekretua izena Azure atariko gako-gangaren orrian aurki daiteke SekretuakEzarpenak azpian hautatuta.

Hautatu Gorde.

Sortu Power Automate fluxua ingurune-aldagaiaren sekretua probatzeko

Azure Key Vault-etik lortutako sekretu bat nola erabili erakusteko agertoki sinple bat a sortzea da Power Automate fluxua sekretua erabiltzeko web zerbitzu baten aurka autentifikatzeko.

Oharra

Adibide honetako web-zerbitzuaren URIa ez da funtzionatzen duen web-zerbitzu bat.

Hasi saioa Power Appsn, hautatu Irtenbideak eta ireki nahi duzun kudeatu gabeko irtenbidea. Elementua alboko paneleko panelean ez badago, hautatu …Gehiago eta, ondoren, hautatu nahi duzun elementua.

Hautatu Berria>Automatizazioa>Hodei-fluxua>Istantea.

Idatzi fluxuaren izena, hautatu Eskuz abiarazi fluxua eta, ondoren, hautatu Sortu.

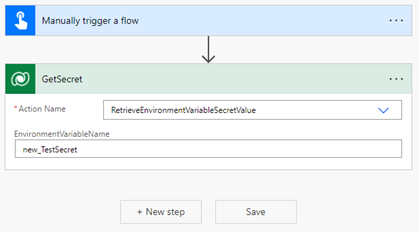

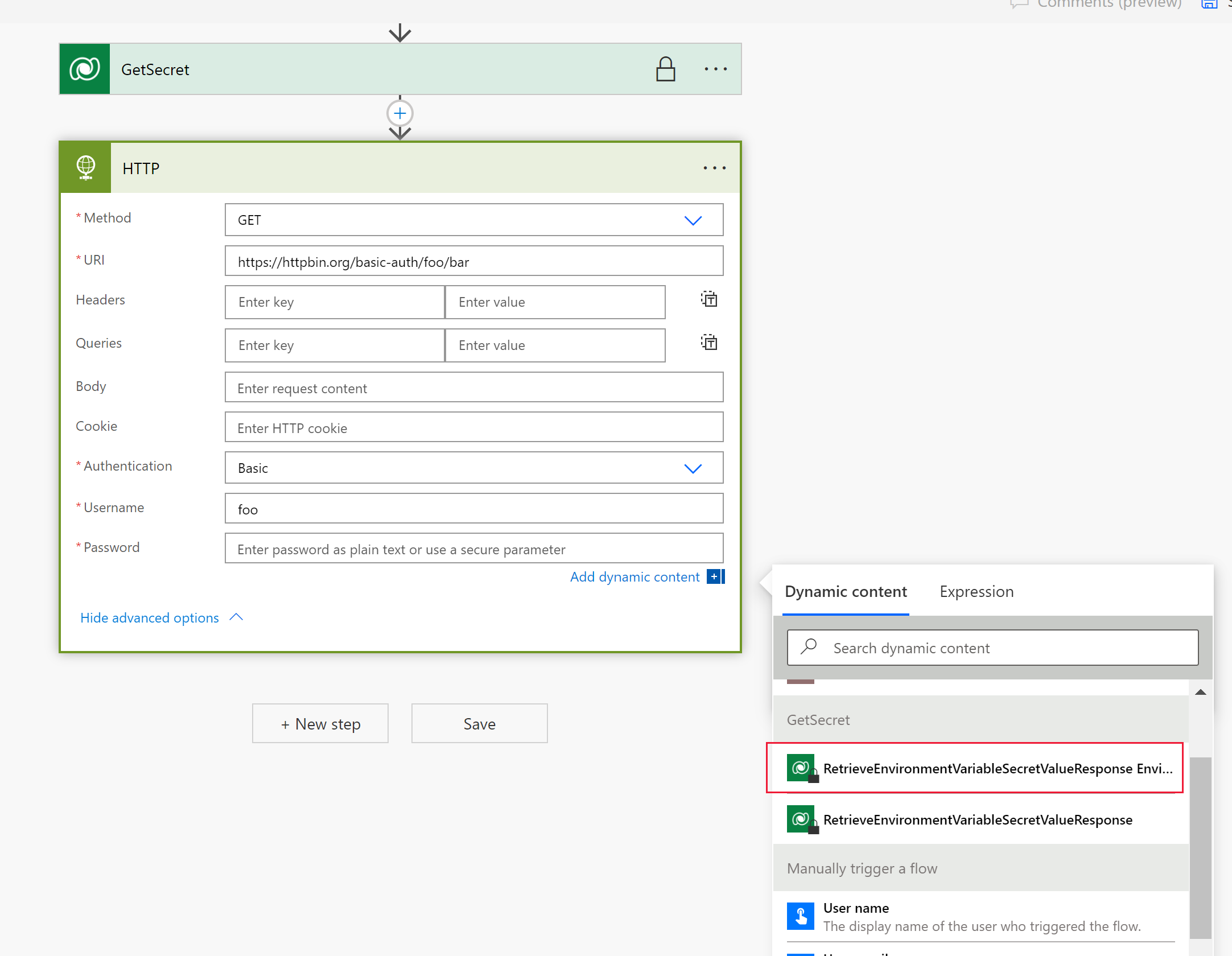

Hautatu Urrats berria, hautatu Microsoft Dataverse konektorea eta, ondoren, Ekintzak fitxan, hautatu Egin lotu gabeko ekintza bat.

Hautatu goitibeherako zerrendan RetrieveEnvironmentVariableSecretValue izeneko ekintza.

Eman aurreko atalean gehitutako ingurune-aldagaiaren izen esklusiboa (ez bistaratzeko izena), adibide honetarako new_TestSecret erabiltzen da.

Hautatu ...>Aldatu izena ekintzari izena aldatzeko, hurrengo ekintzan errazago erreferentzia izan dadin. Pantaila-argazki honetan, GetSecret izena jarri zaio.

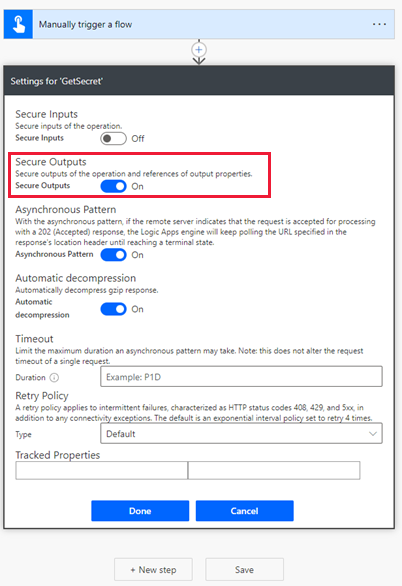

Hautatu ...>EzarpenakGetSecret ekintzen ezarpenak bistaratzeko.

Gaitu Irteera seguruak aukera ezarpenetan eta, ondoren, hautatu Eginda. Hau da ekintzaren irteera fluxuaren exekuzioaren historian agerian gelditzea saihesteko.

Hautatu Urrats berria, bilatu eta hautatu HTTP konektorea.

Hautatu Metodoa asen GET eta sartu URI web-zerbitzurako. Adibide honetan, fikziozko web-zerbitzua httpbin.org erabiltzen da.

Hautatu Erakutsi aukera aurreratuak, hautatu Autentifikazioa as Oinarrizkoa eta, ondoren, sartu Erabiltzaile izena.

Hautatu Pasahitza eremua, eta, ondoren, Eduki dinamikoa fitxan goiko fluxu-urratsaren izenaren azpian (GetSecret adibide honetan) hautatu EnvironmentRevea41>Varitriable>Secreton EnvironmentVariableSecretValue, gero adierazpen gisa gehitzen dena

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']edobody('GetSecretTest')['EnvironmentVariableSecretValue'].

Hautatu ...>EzarpenakHTTP ekintzen ezarpenak bistaratzeko.

Gaitu Sarrera seguruak eta Irteera seguruak aukerak ezarpenetan eta, ondoren, hautatu Eginda. Aukera hauek gaituz gero, ekintzaren sarrera eta irteerak fluxuaren exekuzioaren historian agertzea eragozten du.

Hautatu Gorde fluxua sortzeko.

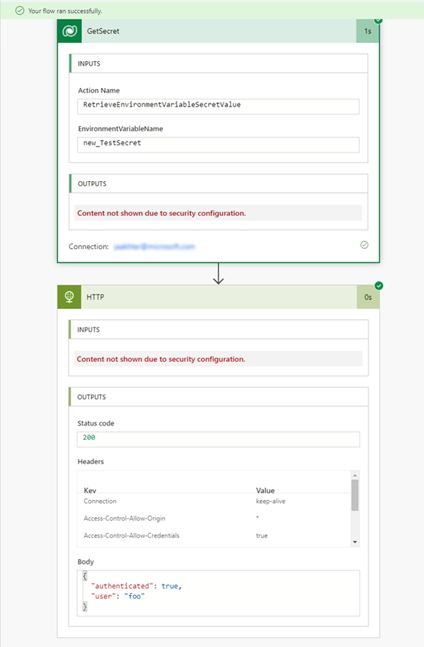

Eskuz exekutatu fluxua probatzeko.

Fluxuaren exekuzio-historia erabiliz, irteerak egiaztatu daitezke.

Erabili ingurune-aldagaien sekretuak Microsoft Copilot Studio

Microsoft Copilot Studio n ingurune-aldagaien sekretuek modu ezberdinean funtzionatzen dute. Azure Key Vault konfiguratu eta Sortu ingurune-aldagai berri bat Key Vault sekretua inguruko aldagaiekin sekretuak erabiltzeko ataletako urratsak jarraitu behar dituzu.

Eman Copilot Studio Azure Key Vault-erako sarbidea

Ondorengo pausoak jarraitu:

Itzuli zure Azure Key Vault-era.

Copilot Studio gakoen gangarako sarbidea behar du. Copilot Studio Sekretua erabiltzeko gaitasuna emateko, hautatu Sarbide-kontrola (IAM) ezkerreko nabigazioan, hautatu Gehitu eta, ondoren, hautatu Gehitu rol-esleipena.

Hautatu Key Vault Secrets User funtzioa eta, ondoren, hautatu Hurrengoa.

Hautatu Hautatu Kideak, bilatu Power Virtual Agents Zerbitzua, hautatu eta, ondoren, aukeratu Hautatu.

Hautatu Berrikusi + esleitu pantailaren behealdean. Berrikusi informazioa eta hautatu Berrikusi + esleitu berriro, dena zuzena bada.

Gehitu etiketa bat kopilotu bati sekretua atzitzeko Azure Key Vault-en

Atal honetako aurreko urratsak beteta, Copilot Studio ak orain Azure Key Vault-erako sarbidea du, baina ezin duzu oraindik erabili. Ataza burutzeko, jarraitu urrats hauek:

Joan Microsoft Copilot Studio era eta ireki ingurune-aldagaiaren sekreturako erabili nahi duzun agentea edo sortu berri bat.

Ireki agente-gai bat edo sortu berri bat.

Hautatu + ikonoa nodo bat gehitzeko, eta, ondoren, hautatu Bidali mezu bat.

Hautatu Txertatu aldagaia {x} aukera Bidali mezu bat nodoan.

Hautatu Ingurumena fitxa. Hautatu sortu duzun ingurune-aldagaiaren sekretua Sortu ingurune-aldagai berri bat Key Vault secret urratsean.

Hautatu Gorde gaia gordetzeko.

Proba-panelean, proba ezazu zure gaia Bidali mezu bat nodoa gehitu berri duzun gaiaren hasierako esaldietako bat erabiliz, ingurune-aldagaiaren sekretua duena. Horrelako errore bat aurkitu beharko zenuke:

Horrek esan nahi du Azure Key Vault-era itzuli eta sekretua editatu behar duzula. Utzi Copilot Studio ireki, geroago itzuliko zarelako hona.

Joan Azure Key Vault-era. Ezkerreko nabigazioan, hautatu SekretuakObjektuak azpian. Hautatu eskuragarri jarri nahi duzun sekretua Copilot Studio n izena hautatuta.

Hautatu sekretuaren bertsioa.

Hautatu 0 etiketaEtiketakren ondoan. Gehitu Etiketaren izena eta Etiketaren balioa. Copilot Studio ko errore-mezuak bi propietate horien balio zehatzak eman beharko lituzke. Tag Name n AllowedBots gehitu behar duzu eta Tag Value an, errore-mezuan bistaratzen den balioa gehitu behar duzu. Balio honek

{envId}/{schemaName}gisa formatua du. Hainbat kopilotu onartu behar badira, bereizi balioak koma batekin. Amaitutakoan, hautatu Ados.Hautatu Aplikatu sekretuari etiketa aplikatzeko.

Itzuli Copilot Studiora. Hautatu FreskatuProbatu zure copilota panelean.

Proba-panelean, probatu berriro gaia gaiaren hasierako esaldietako bat erabiliz.

Zure sekretuaren balioa proba-panelean erakutsi behar da.

Gehitu etiketa bat ingurune bateko kopilotu guztiei Azure Key Vault-en sekretua atzitzeko

Bestela, ingurune bateko kopilotu guztiei Azure Key Vault-en sekretua atzitzeko baimena eman diezaiekezu. Ataza burutzeko, jarraitu urrats hauek:

- Joan Azure Key Vault-era. Ezkerreko nabigazioan, hautatu SekretuakObjektuak azpian. Hautatu eskuragarri jarri nahi duzun sekretua Copilot Studio n izena hautatuta.

- Hautatu sekretuaren bertsioa.

- Hautatu 0 etiketaEtiketakren ondoan. Gehitu Etiketaren izena eta Etiketaren balioa. Tag Name gehitu AllowedEnvironments eta Tag Value gehitu baimendu nahi duzun ingurunearen IDa. Amaitutakoan, hautatu Ados

- Hautatu Aplikatu sekretuari etiketa aplikatzeko.

Muga

Azure Key Vault-en sekretuak aipatzen dituzten ingurune-aldagaiak mugatuta daude gaur egun Power Automate fluxuekin, Copilot Studio agenteekin eta konektore pertsonalizatuekin erabiltzeko.

Integratu Azure Key Vault esteka pribatua ingurune-aldagaiekin

Azure Key Vault sekretuak ingurune-aldagaiekin erabiltzeak Azure Key Vault konfiguratu behar du, Power Platform erreferentzia nahi dituzun sekretu zehatzak irakurri ahal izateko. Gaitasun honek ingurune-aldagaiak onartzen ditu Azure Key Vault-en sekretuak esteka pribatu baten bidez konektatzen dituztenekin, segurtasuna hobetuz eta integrazio sendoagoa eskainiz.

Konfiguratu Azure Virtual Network laguntza Power Platform -rako, ingurune-aldagaiak Azure Key Vault-en sekretuekin integratzeko, Internet publikora erakutsi gabe. Argibide zehatzak lortzeko, joan sare birtuala konfiguratu atalera.

Ziurtatu Key Vault-erako Azure harpidetza eta Power Platform Sare birtuala maizter berean daudela, maizter arteko integrazioa ez baita onartzen.

Ziurtatu ingurune-aldagaiak sortzen dituen erabiltzaileak Azure Key Vault baliabiderako baimen egokiak dituela. Xehetasun gehiago lortzeko, joan Azure gakoen ganga konfiguratu atalera

Sortu gako-ganga bat eta ezarri esteka pribatuko konexioa. Gakoen ganga sortzeko pausoek ekintza hauek izan behar dituzte:

- Desgaitu sarbide publikoa.

- Sortu amaiera-puntu pribatu bat.

- Hautatu amaierako puntu pribatu hau sortzea nahi duzun sare birtuala eta azpisarea. Ziurtatu eskuordetutako Sare Birtuala (sare birtuala) konektatzen duzula Power Platform.

- Baliozkotu esteka pribatuaren konexioa.

Urrats zehatzak ikusteko, joan Konfiguratu sare birtualaren laguntza Power Platform.

Sortu inguruko aldagaiak sekretuak Azure Key Vault-era estekatuta.

Ikusi ere

Erabili datu-iturburuko ingurune-aldagaiak mihise-aplikazioetan

Erabili ingurune-aldagaiak Power Automate soluzio-hodei-fluxuetan

Inguruko aldagaien ikuspegi orokorra.