Microsoft Defender for Endpoint palvelupaketin 1 määrittäminen ja määrittäminen

Koskee seuraavia:

Tässä artikkelissa kuvataan Defenderin määrittäminen ja määrittäminen päätepisteen palvelupakettiin 1. Riippumatta siitä, onko sinulla apua vai teetkö sen itse, voit käyttää tätä artikkelia oppaana koko käyttöönoton ajan.

Asennus- ja määritysprosessi

Defender for Endpointin palvelupaketti 1:n yleinen määritys- ja määritysprosessi on seuraava:

| Numero | Vaihe | Kuvaus |

|---|---|---|

| 1 | Tarkista vaatimukset | Lists käyttöoikeus-, selain-, käyttöjärjestelmä- ja palvelinkeskusvaatimukset |

| 2 | Käyttöönoton suunnitteleminen | Lists useita huomioon otettavia käyttöönottotapoja ja sisältää linkkejä muihin resursseihin. Niiden avulla voit päättää, mitä tapaa haluat käyttää |

| 3 | Vuokraajaympäristön määrittäminen | Lists tehtäviä vuokraajaympäristön määrittämiseen |

| 4 | Roolien ja käyttöoikeuksien määrittäminen | Lists käyttöoikeustiimille huomioitavat roolit ja käyttöoikeudet VIHJE: kun roolit ja käyttöoikeudet on määritetty, suojaustiimisi voi aloittaa Microsoft Defender portaalin käytön. Lisätietoja on artikkelissa Aloittaminen. |

| 5 | Onboard to Defender for Endpoint | Lists useita käyttöjärjestelmän käyttämiä menetelmiä Defender for Endpoint -palvelupakettiin 1 ja sisältää linkkejä kunkin menetelmän tarkempiin tietoihin |

| 6 | Määritä seuraavan sukupolven suojaus | Tässä artikkelissa kuvataan seuraavan sukupolven suojausasetusten määrittäminen Microsoft Intune |

| 7 | Hyökkäysalueen pienentämisominaisuuksien määrittäminen | Lists, millaisia hyökkäysalueen vähentämisominaisuuksia voit määrittää ja sisältää toimintosarjoja, jotka sisältävät linkkejä muihin resursseihin |

Tarkista vaatimukset

Seuraavassa taulukossa on lueteltu Defender for Endpoint plan 1:n perusvaatimukset:

| Vaatimus | Kuvaus |

|---|---|

| Käyttöoikeusvaatimukset | Defender for Endpoint Plan 1 (erillinen tai osana Microsoft 365 E3, A3 tai G3) |

| Selaimen vaatimukset | Microsoft Edge Internet Explorer, versio 11 Google Chrome |

| Käyttöjärjestelmät (asiakas) | Windows 11 Windows 10, versio 1709 tai uudempi versio macOS iOS Android-käyttöjärjestelmä |

| Käyttöjärjestelmät (palvelin) | Windows Server 2022 Windows Server 2019 Windows Server, versio 1803 ja uudemmat versiot Windows Server 2016:ta ja 2012 R2:ta tuetaan käytettäessä modernia yhdistettyä ratkaisua Linux Server |

| Datacenter | Yksi seuraavista palvelinkeskusten sijainneista: -Euroopan unioni -Iso-Britannia - Yhdysvallat |

Huomautus

Defender for Endpointin palvelupaketti 1:n itsenäinen versio ei sisällä palvelinkäyttöoikeuksia. Jos haluat käyttää perehdytyspalvelimia, tarvitset lisäkäyttöoikeuden, kuten:

- Microsoft Defender palvelupakettiin 1 tai 2 (osana Defender for Cloudia) -tarjoomaan.

- Microsoft Defender for Endpoint palvelimille

- Microsoft Defender for Business servers (pienille ja keskisuurille yrityksille)

Lisätietoja. katso Defender for Endpointin käyttöönotto Windows Serverissä

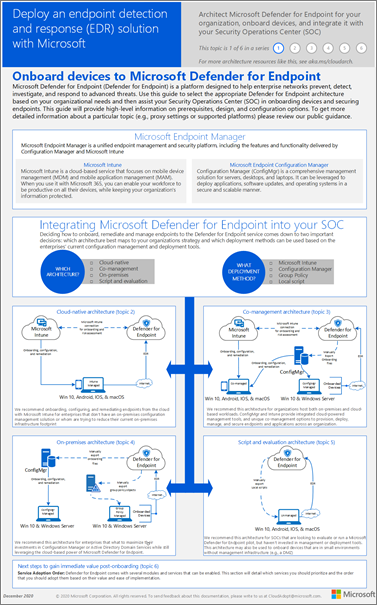

Käyttöönoton suunnitteleminen

Kun suunnittelet käyttöönottoa, voit valita useista eri arkkitehtuureista ja käyttöönottotavoista. Jokainen organisaatio on ainutlaatuinen, joten sinulla on useita harkinnan vaihtoehtoja seuraavassa taulukossa esitetyllä tavalla:

| Menetelmä | Kuvaus |

|---|---|

| Intune | Intune avulla voit hallita pilvinatiivin ympäristön päätepisteitä |

| Intune ja Configuration Manager | Intune ja Configuration Manager avulla voit hallita paikallisessa ja pilviympäristössä sijaitsevia päätepisteitä ja kuormituksia |

| Configuration Manager | Configuration Manager avulla voit suojata paikallisia päätepisteitä Defender for Endpointin pilvipohjaisella voimalla |

| Paikallinen komentosarja ladattu Microsoft Defender portaalista | Käytä paikallisia komentosarjoja päätepisteissä pilotin tai vain muutaman laitteen suorittamiseen laivassa |

Lisätietoja käyttöönottoasetuksista on artikkelissa Defenderin suunnitteleminen päätepisteen käyttöönottoa varten. Lataa myös seuraava juliste:

Käyttöönottojulisteen hankkiminen

Vihje

Lisätietoja käyttöönoton suunnittelusta on artikkelissa Microsoft Defender for Endpoint käyttöönoton suunnitteleminen.

Vuokraajaympäristön määrittäminen

Vuokraajaympäristön määrittämiseen kuuluu esimerkiksi seuraavia tehtäviä:

- Käyttöoikeuksien tarkistaminen

- Vuokraajan määrittäminen

- Välityspalvelimen asetusten määrittäminen (vain tarvittaessa)

- Varmista, että tunnistimet toimivat oikein ja raportoi tiedot Defender for Endpointille

Nämä tehtävät sisältyvät Defender for Endpointin määritysvaiheeseen. Katso Defenderin määrittäminen päätepisteelle.

Roolien ja käyttöoikeuksien määrittäminen

Jotta voit käyttää Microsoft Defender portaalia, määrittää Defender for Endpointin asetuksia tai suorittaa tehtäviä, kuten reagoida havaittuihin uhkiin, on määritettävä asianmukaiset käyttöoikeudet. Defender for Endpoint käyttää sisäisiä rooleja Microsoft Entra ID.

Microsoft suosittelee määrittämään käyttäjille vain sen käyttöoikeustason, jota he tarvitsevat tehtäviensä suorittamiseen. Voit määrittää käyttöoikeuksia käyttämällä käyttöoikeuksien perushallintaa tai käyttämällä roolipohjaista käyttöoikeuksien hallintaa (RBAC).

- Perusoikeuksien hallinnan ansiosta yleisillä järjestelmänvalvojilla ja suojauksen järjestelmänvalvojilla on täydet käyttöoikeudet, kun taas suojauksen lukijoilla on vain luku -käyttöoikeudet.

- RBAC:n avulla voit määrittää eriytettyjä käyttöoikeuksia useamman roolin kautta. Sinulla voi olla esimerkiksi suojauksen lukijoita, suojausoperaattoreita, suojauksen järjestelmänvalvojia, päätepisteen järjestelmänvalvojia ja paljon muuta.

Seuraavassa taulukossa kuvataan tärkeimmät roolit, joita kannattaa harkita Defender for Endpointille organisaatiossasi:

| Rooli | Kuvaus |

|---|---|

| Yleiset järjestelmänvalvojat Paras käytäntö on rajoittaa yleisten järjestelmänvalvojien määrää. |

Yleiset järjestelmänvalvojat voivat suorittaa kaikenlaisia tehtäviä. Henkilö, joka on rekisteröinyt yrityksesi Microsoft 365:een tai Microsoft Defender for Endpoint palvelupakettiin 1, on oletusarvoisesti yleinen järjestelmänvalvoja. Yleiset järjestelmänvalvojat voivat käyttää tai muuttaa asetuksia kaikissa Microsoft 365 -portaaleissa, kuten: - Microsoft 365 -hallintakeskus (https://admin.microsoft.com) - Microsoft Defender portaali (https://security.microsoft.com) - Intune hallintakeskus (https://intune.microsoft.com) |

| Suojauksen järjestelmänvalvojat | Suojauksen järjestelmänvalvojat voivat suorittaa suojausoperaattorin tehtäviä ja seuraavia tehtäviä: – valvoa tietoturvaan liittyviä käytäntöjä – hallita tietoturvauhkia ja -hälytyksiä – tarkastella raportteja |

| Suojausoperaattori | Suojausoperaattorit voivat suorittaa suojauksenlukijan tehtäviä ja seuraavia tehtäviä: – tarkastella havaittujen uhkien tietoja – tutkia havaittuja uhkia ja vastata niihin |

| Suojauksen lukija | Suojauksen lukijat voivat suorittaa seuraavia tehtäviä: – tarkastella Microsoft 365 -palveluiden suojaukseen liittyviä käytäntöjä – tarkastella suojausuhkia ja -hälytyksiä – tarkastella raportteja |

Tärkeää

Microsoft suosittelee, että käytät rooleja, joilla on vähiten käyttöoikeuksia. Tämä auttaa parantamaan organisaatiosi suojausta. Yleinen järjestelmänvalvoja on hyvin etuoikeutettu rooli, joka tulisi rajata hätätilanteisiin, joissa et voi käyttää olemassa olevaa roolia.

Lisätietoja Microsoft Entra ID rooleista on artikkelissa Järjestelmänvalvojan ja muiden kuin järjestelmänvalvojaroolien määrittäminen käyttäjille, joilla on Microsoft Entra ID. Lisätietoja Defender for Endpointin rooleista on artikkelissa Roolipohjaisen käytön hallinta.

Onboard to Defender for Endpoint

Kun olet valmis perehdyttämään organisaatiosi päätepisteet, voit valita useista menetelmistä seuraavassa taulukossa esitetyllä tavalla:

Jatka sitten seuraavan sukupolven suojaus- ja hyökkäyspinnan vähentämisominaisuuksien määrittämistä.

Määritä seuraavan sukupolven suojaus

Suosittelemme, että käytät Intune organisaatiosi laitteiden ja suojausasetusten hallintaan seuraavassa kuvassa esitetyllä tavalla:

Voit määrittää seuraavan sukupolven suojauksen Intune seuraavasti:

Siirry Intune hallintakeskukseen (https://intune.microsoft.com) ja kirjaudu sisään.

Valitse Päätepisteen suojauksen>virustentorjunta ja valitse sitten aiemmin luotu käytäntö. (Jos sinulla ei ole aiemmin luotua käytäntöä, luo uusi käytäntö.)

Määritä tai muuta virustentorjuntaohjelman määritysasetuksia. Tarvitsetko apua? Tutustu seuraaviin resursseihin:

Kun olet määrittänyt asetukset, valitse Tarkista + tallenna.

Hyökkäysalueen pienentämisominaisuuksien määrittäminen

Hyökkäyspinnan vähentämisessä on kyse paikkojen ja tapojen vähentämisestä, joilla organisaatiosi on avoin hyökkäyksille. Defender for Endpointin palvelupaketti 1 sisältää useita ominaisuuksia, joiden avulla voit pienentää hyökkäyspintoja päätepisteissäsi. Nämä ominaisuudet ja ominaisuudet on lueteltu seuraavassa taulukossa:

| Ominaisuus | Kuvaus |

|---|---|

| Hyökkäyspinta-alan rajoittamissäännöt | Määritä hyökkäyspinnan vähentämissäännöt rajoittamaan ohjelmistopohjaisia riskialttiita toimintoja ja pitämään organisaatiosi turvassa. Hyökkäyspinnan pienentämissäännöt kohdistuvat tiettyihin ohjelmistoihin, kuten - Käynnistetään suoritettavat tiedostot ja komentosarjat, jotka yrittävät ladata tai suorittaa tiedostoja - suoritetaan hämärtymättömiä tai muita epäilyttäviä komentosarjoja – suorittaa toimintoja, joita sovellukset eivät yleensä aloita normaalin päivittäisen työn aikana Tällaisia ohjelmistotoimintaa nähdään joskus laillisissa sovelluksissa. Näitä käyttäytymismalleja pidetään kuitenkin usein riskialttiina, koska hyökkääjät käyttävät niitä yleisesti väärin haittaohjelmien välityksellä. |

| Ransomware-lievennys | Määritä kiristyshaittaohjelmien lievennys määrittämällä valvottu kansion käyttö, joka auttaa suojaamaan organisaatiosi arvokkaita tietoja haitallisilta sovelluksilta ja uhilta, kuten kiristyshaittaohjelmilta. |

| Laitehallinta | Määritä organisaatiosi laiteohjausobjektit sallimaan tai estämään siirrettäviä laitteita (kuten USB-asemia). |

| Verkon suojaus | Määritä verkon suojaus estääksesi organisaatiosi käyttäjiä käyttämästä sovelluksia, jotka käyttävät vaarallisia toimialueita tai haitallista sisältöä Internetissä. |

| Verkkosuojaus | Määritä verkkouhkien suojaus, joka suojaa organisaatiosi laitteita tietojenkalastelusivustoilta, hyödyntämissivustoilta ja muilta epäluotetettajilta tai heikon maineen sivustoilta. Määritä verkkosisällön suodatus verkkosivustojen käytön seuraamiseksi ja sääntelemiseksi niiden sisältöluokkien perusteella (kuten vapaa-aika, suuri kaistanleveys, aikuisten sisältö tai oikeudellinen vastuu). |

| Verkon palomuuri | Määritä verkon palomuuri säännöillä, jotka määrittävät, mitä verkkoliikennettä saa tulla organisaatiosi laitteisiin tai lähettää siitä. |

| Sovellusohjausobjekti | Määritä sovelluksen hallintasäännöt, jos haluat sallia vain luotettavien sovellusten ja prosessien suorittamisen Windows-laitteissasi. |

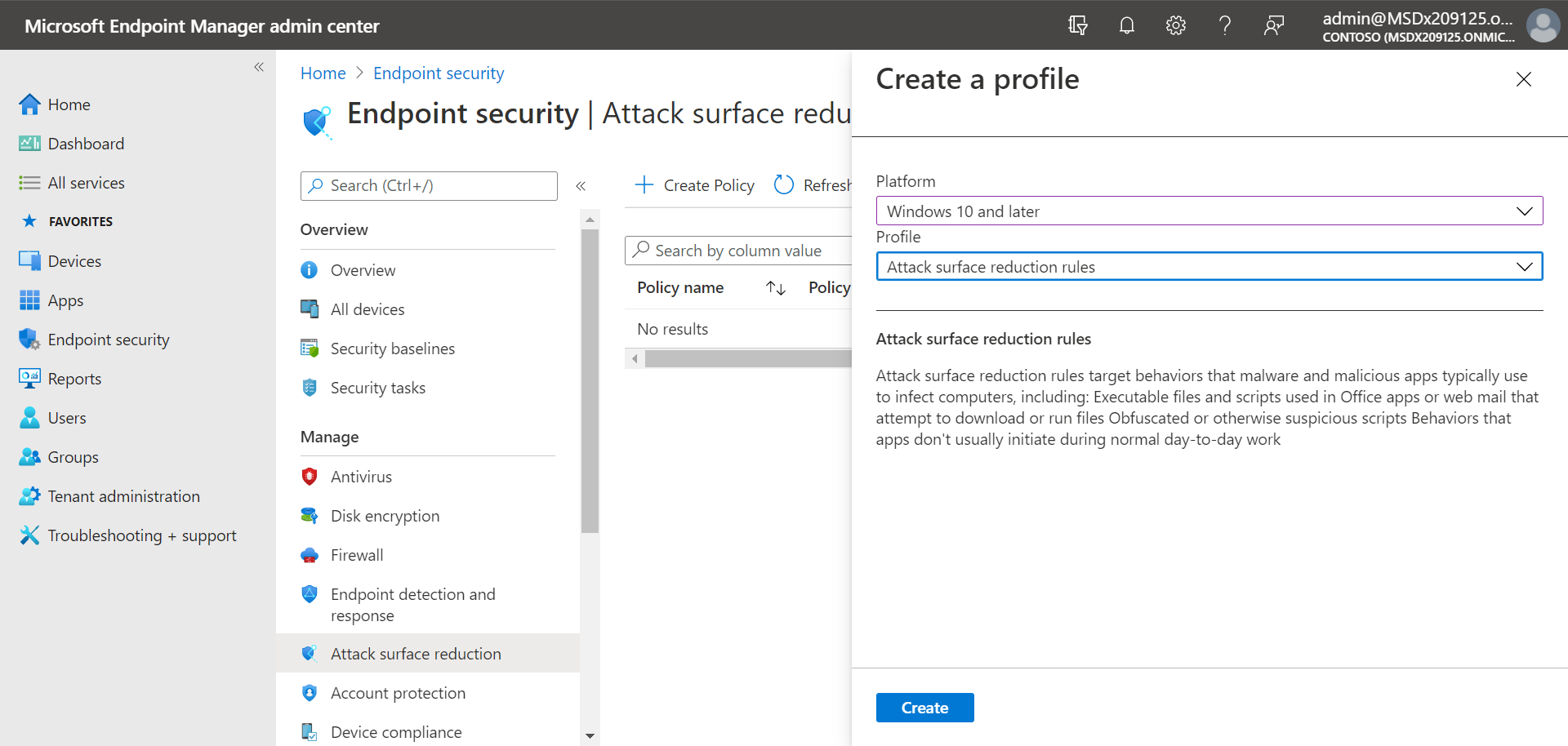

Hyökkäyspinta-alan rajoittamissäännöt

Hyökkäysalueen pienentämissäännöt ovat käytettävissä Windows-laitteissa. Suosittelemme käyttämään Intune seuraavassa kuvassa esitetyllä tavalla:

Siirry Intune hallintakeskukseen ja kirjaudu sisään.

Valitse Päätepisteen suojaus>Hyökkäysalueen pienentäminen>+ Luo käytäntö.

Valitse Käyttöympäristö-kohdassaWindows 10, Windows 11 ja Windows Server.

Valitse Profiili-kohdassaHyökkäysalueen pienentämissäännöt ja valitse sitten Luo.

Määritä Perustiedot-välilehdessä käytännön nimi ja kuvaus ja valitse sitten Seuraava.

Laajenna Kokoonpanoasetukset-välilehdenDefender-kohdassa, määritä hyökkäyspinnan pienentämissäännöt ja valitse sitten Seuraava. Lisätietoja hyökkäyspinnan pienentämissäännöistä on kohdassa Hyökkäyspinnan vähentämissääntöjen käyttöönoton yleiskatsaus.

Suosittelemme vähintään seuraavien kolmen vakiosuojaussäännön käyttöönottoa:

Jos organisaatiosi käyttää käyttöaluetunnisteita Käyttöaluetunnisteet-välilehdessä , valitse + Valitse vaikutusalueen tunnisteet ja valitse sitten tunnisteet, joita haluat käyttää. Valitse sitten Seuraava.

Lisätietoja käyttöaluetunnisteista on artikkelissa Roolipohjaisen käytön valvonnan (RBAC) ja vaikutusaluetunnisteiden käyttö hajautetun IT:n kanssa.

Määritä Määritykset-välilehdessä käyttäjät ja ryhmät, joille käytäntöäsi käytetään, ja valitse sitten Seuraava. (Lisätietoja varauksista on artikkelissa Käyttäjä- ja laiteprofiilien määrittäminen Microsoft Intune.)

Tarkista + luo -välilehdessä asetukset ja valitse sitten Luo.

Vihje

Lisätietoja hyökkäyspinnan pienentämissäännöistä on seuraavissa resursseissa:

Ransomware-lievennys

Voit saada kiristyshaittaohjelman lievennyksen valvotun kansion käytön kautta, jolloin vain luotetut sovellukset voivat käyttää suojattuja kansioita päätepisteissäsi.

Suosittelemme määrittämään valvotun kansion käytön Intune avulla.

Siirry Intune hallintakeskukseen ja kirjaudu sisään.

Siirry kohtaan Päätepisteen tietoturvahyökkäyksen>pinnan pienentäminen ja valitse sitten + Luo käytäntö.

Valitse Käyttöympäristö-kohdassaWindows 10, Windows 11 ja Windows Server ja valitse profiiliksiHyökkäyspinnan pienentämissäännöt. Valitse sitten Luo.

Nimeä käytäntö Perustiedot-välilehdessä ja lisää kuvaus. Valitse Seuraava.

Vieritä Kokoonpanoasetukset-välilehdenDefender-osiossa alas. Valitse avattavasta Ota käyttöön valvotun kansion käyttö -valikosta Käytössä ja valitse sitten Seuraava.

Voit halutessasi määrittää nämä muut asetukset:

- Vaihda Valvotun kansion käytön suojattujen kansioiden vieressä valitsin Määritetty-asentoon ja lisää sitten suojattavat kansiot.

- Vaihda Ohjatun kansion käytön sallitut sovellukset -kohdan viereltä Vaihda määritetty-asentoon ja lisää sitten sovellukset, joilla on käyttöoikeus suojattuihin kansioihin.

Jos organisaatiosi käyttää käyttöaluetunnisteita Käyttöaluetunnisteet-välilehdessä , valitse + Valitse vaikutusalueen tunnisteet ja valitse sitten tunnisteet, joita haluat käyttää. Valitse sitten Seuraava. Lisätietoja käyttöaluetunnisteista on artikkelissa Roolipohjaisen käytön valvonnan (RBAC) ja vaikutusaluetunnisteiden käyttö hajautetun IT:n kanssa.

Valitse Määritykset-välilehdeltäLisää kaikki käyttäjät ja + Lisää kaikki laitteet, ja valitse sitten Seuraava. (Voit vaihtoehtoisesti määrittää tietyt käyttäjä- tai laiteryhmät.)

Tarkista + luo -välilehdessä käytäntösi asetukset ja valitse sitten Luo. Käytäntöä sovelletaan kaikkiin päätepisteisiin, jotka on pian otettu käyttöön Defender for Endpointissa.

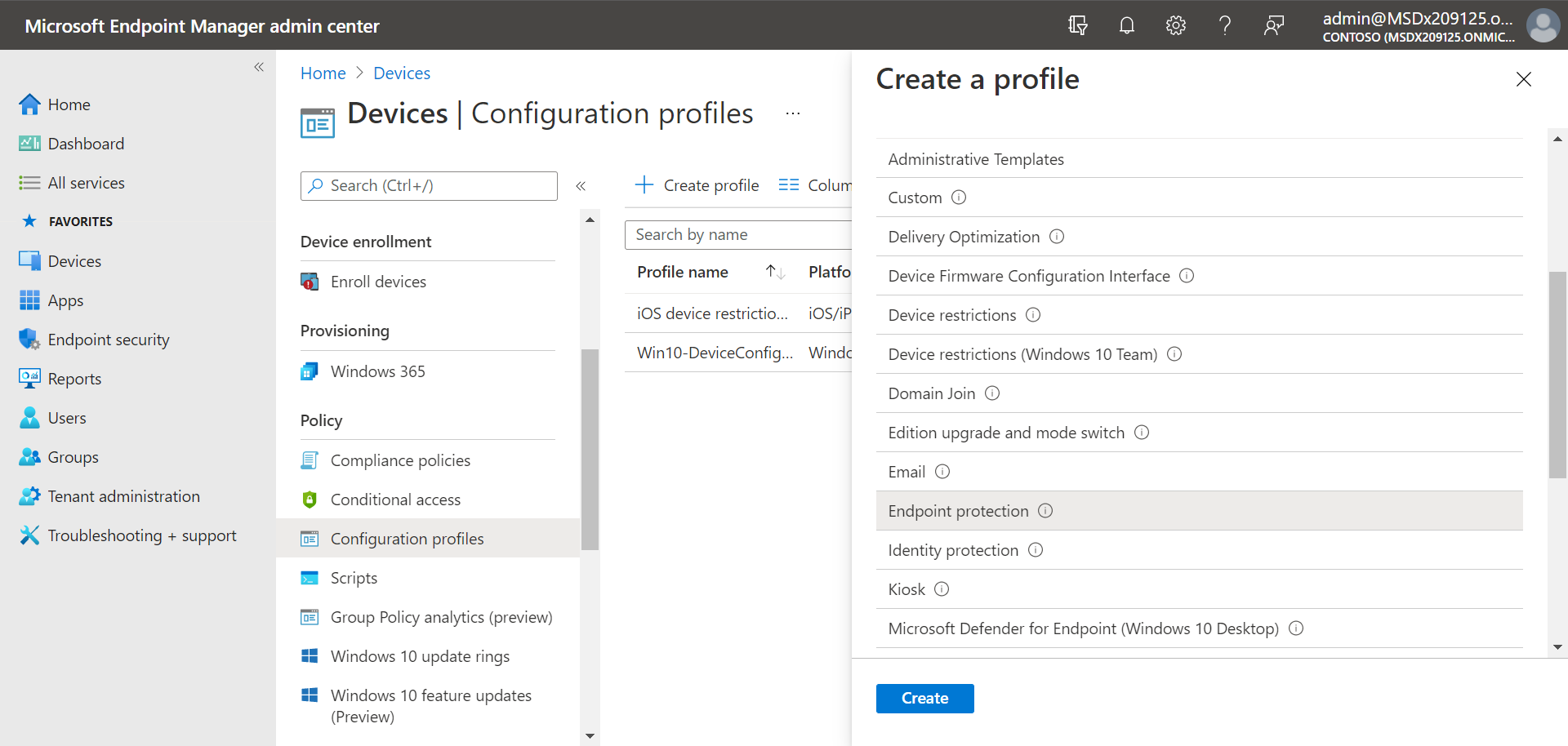

Laitteen ohjausobjekti

Voit määrittää Defender for Endpointin estämään tai sallimaan siirrettävät laitteet ja tiedostot siirrettävissä laitteissa. Suosittelemme laitteen ohjausobjektiasetusten määrittämistä Intune avulla.

Siirry Intune hallintakeskukseen ja kirjaudu sisään.

Valitse Laitteiden>määritykset>+ Luo>luomiskäytäntö.

Valitse Ympäristö-kohdassa profiili, kuten Windows 10 tai uudemmat, ja valitse profiilityypiksiMallit.

Valitse Mallin nimi -kohdassa Hallintamallit ja valitse sitten Luo.

Nimeä käytäntö Perustiedot-välilehdessä ja lisää kuvaus. Valitse Seuraava.

Valitse Määritysasetukset-välilehdessäKaikki asetukset. Kirjoita

Removablesitten hakuruutuun kaikki siirrettäviin laitteisiin liittyvät asetukset.Valitse luettelosta kohde, kuten Kaikki siirrettävät tallennusvälineluokat: Estä kaikki käyttöoikeudet, avataksesi sen pikaikkunan. Kunkin asetuksen pikaikkunassa kerrotaan, mitä tapahtuu, kun se on käytössä, poistettu käytöstä tai sitä ei ole määritetty. Valitse asetus ja valitse sitten OK.

Toista vaihe 6 jokaisen määritettävän asetuksen kohdalla. Valitse sitten Seuraava.

Jos organisaatiosi käyttää käyttöaluetunnisteita Käyttöaluetunnisteet-välilehdessä , valitse + Valitse vaikutusalueen tunnisteet ja valitse sitten tunnisteet, joita haluat käyttää. Valitse sitten Seuraava.

Lisätietoja käyttöaluetunnisteista on artikkelissa Roolipohjaisen käytön valvonnan (RBAC) ja vaikutusaluetunnisteiden käyttö hajautetun IT:n kanssa.

Valitse Määritykset-välilehdeltäLisää kaikki käyttäjät ja + Lisää kaikki laitteet, ja valitse sitten Seuraava. (Voit vaihtoehtoisesti määrittää tietyt käyttäjä- tai laiteryhmät.)

Tarkista + luo -välilehdessä käytäntösi asetukset ja valitse sitten Luo. Käytäntöä sovelletaan kaikkiin päätepisteisiin, jotka on pian otettu käyttöön Defender for Endpointissa.

Vihje

Lisätietoja on ohjeaiheessa USB-laitteiden ja muiden siirrettävien tietovälineiden hallinta Microsoft Defender for Endpoint avulla.

Verkon suojaus

Verkon suojauksen avulla voit auttaa suojaamaan organisaatiotasi vaarallisilta toimialueilta, jotka saattavat isännöidä tietojenkalasteluhuijauksia, hyväksikäyttöjä ja muuta haitallista sisältöä Internetissä. Suosittelemme, että otat verkon suojauksen käyttöön Intune avulla.

Siirry Intune hallintakeskukseen ja kirjaudu sisään.

Valitse Laitteiden>määritykset>+ Luo>luomiskäytäntö.

Valitse Ympäristö-kohdassa profiili, kuten Windows 10 tai uudemmat, ja valitse profiilityypiksiMallit.

Valitse Mallin nimi -kohdassa Päätepisteen suojaus ja valitse sitten Luo.

Nimeä käytäntö Perustiedot-välilehdessä ja lisää kuvaus. Valitse Seuraava.

Laajenna Kokoonpanoasetukset-välilehdessäMicrosoft Defender Exploit Guard ja laajenna sitten Verkon suodatus.

Määritä Verkon suojaus - asetukseksi Ota käyttöön. (Voit vaihtoehtoisesti valita Valvonta nähdäksesi, miten verkkosuojaus toimii ympäristössäsi.)

Valitse sitten Seuraava.

Valitse Määritykset-välilehdeltäLisää kaikki käyttäjät ja + Lisää kaikki laitteet, ja valitse sitten Seuraava. (Voit vaihtoehtoisesti määrittää tietyt käyttäjä- tai laiteryhmät.)

Määritä sääntö Soveltuvuussäännöt-välilehdessä . Määritettävää profiilia käytetään vain laitteissa, jotka täyttävät määrittämäsi yhdistetyt ehdot.

Voit esimerkiksi määrittää käytännön päätepisteisiin, jotka käyttävät vain tiettyä käyttöjärjestelmäversiota.

Valitse sitten Seuraava.

Tarkista + luo -välilehdessä käytäntösi asetukset ja valitse sitten Luo. Käytäntöä sovelletaan kaikkiin päätepisteisiin, jotka on pian otettu käyttöön Defender for Endpointissa.

Vihje

Voit ottaa verkon suojauksen käyttöön muilla menetelmillä, kuten Windows PowerShell tai ryhmäkäytäntö. Lisätietoja on artikkelissa Verkon suojauksen ottaminen käyttöön.

Verkkosuojaus

Verkon suojauksen avulla voit suojata organisaatiosi laitteita verkkouhkilta ja ei-toivotulta sisällöltä. Verkkosuojaus sisältää verkkouhkien suojauksen ja verkkosisällön suodatuksen. Määritä molemmat ominaisuusjoukot. Suosittelemme määrittämään verkkosuojausasetukset Intune avulla.

Verkkouhkien suojauksen määrittäminen

Siirry Intune hallintakeskukseen ja kirjaudu sisään.

Valitse Päätepisteen suojaus>Hyökkäysalueen pienentäminen ja valitse sitten + Luo käytäntö.

Valitse ympäristö, kuten Windows 10 tai uudemmat, valitse verkkosuojausprofiili ja valitse sitten Luo.

Määritä Perustiedot-välilehdessä nimi ja kuvaus ja valitse sitten Seuraava.

Laajenna Kokoonpanoasetukset-välilehdessäVerkkosuojaus-kohta, määritä asetukset seuraavassa taulukossa ja valitse sitten Seuraava.

Asetus Suositus Ota verkon suojaus käyttöön Asetus: Käytössä. Estää käyttäjiä käymästä haitallisissa sivustoissa tai toimialueissa.

Vaihtoehtoisesti voit määrittää verkon suojauksen valvontatilaan , jotta näet, miten se toimii ympäristössäsi. Valvontatilassa verkon suojaus ei estä käyttäjiä vierailemasta sivustoissa tai toimialueilla, mutta se seuraa tunnistuksia tapahtumina.Edellytä SmartScreen for vanha Microsoft Edge Asetus: Kyllä. Auttaa suojaamaan käyttäjiä mahdollisilta tietojenkalasteluhuijauksilta ja haittaohjelmilta. Estä haitallisten sivustojen käyttö Asetus: Kyllä. Estää käyttäjiä ohittamasta mahdollisesti haitallisia sivustoja koskevat varoitukset. Estä vahvistamaton tiedoston lataaminen Asetus: Kyllä. Estää käyttäjiä ohittamasta varoituksia ja lataamasta vahvistamattomia tiedostoja. Jos organisaatiosi käyttää käyttöaluetunnisteita Käyttöaluetunnisteet-välilehdessä , valitse + Valitse vaikutusalueen tunnisteet ja valitse sitten tunnisteet, joita haluat käyttää. Valitse sitten Seuraava.

Lisätietoja käyttöaluetunnisteista on artikkelissa Roolipohjaisen käytön valvonnan (RBAC) ja vaikutusaluetunnisteiden käyttö hajautetun IT:n kanssa.

Määritä Määritykset-välilehdessä käyttäjät ja laitteet, joille verkkosuojauskäytäntö lähetetään, ja valitse sitten Seuraava.

Tarkista + luo -välilehdessä käytäntöasetukset ja valitse sitten Luo.

Vihje

Lisätietoja verkkouhkien suojaamisesta on artikkelissa Organisaation suojaaminen verkkouhkia vastaan.

Verkkosisällön suodatuksen määrittäminen

Siirry Microsoft Defender portaaliin ja kirjaudu sisään.

Valitse Asetukset>Päätepisteet.

Valitse Säännöt-kohdassa Verkkosisällön suodatus ja valitse sitten + Lisää käytäntö.

Määritä Lisää käytäntö -pikaikkunan Yleiset-välilehdessä käytännöllesi nimi ja valitse sitten Seuraava.

Valitse Estetyt luokat -kohdasta vähintään yksi luokka, jonka haluat estää, ja valitse sitten Seuraava.

Valitse Käyttöalue-välilehdessä laiteryhmät, joille haluat saada tämän käytännön, ja valitse sitten Seuraava.

Tarkista Yhteenveto-välilehdessä käytäntöasetukset ja valitse sitten Tallenna.

Vihje

Lisätietoja verkkosisällön suodatuksen määrittämisestä on artikkelissa Verkkosisällön suodattaminen.

Verkon palomuuri

Verkon palomuuri auttaa vähentämään verkon suojausuhkien riskiä. Suojaustiimisi voi määrittää sääntöjä, jotka määrittävät, mitä liikennettä saa kulkea organisaatiosi laitteisiin tai organisaatiosi laitteista. On suositeltavaa käyttää Intune verkon palomuurin määrittämiseen.

::: alt-text="Näyttökuva palomuurikäytännöstä Intune portaalissa.":::

Voit määrittää palomuurin perusasetukset seuraavasti:

Siirry Intune hallintakeskukseen ja kirjaudu sisään.

Valitse päätepisteen suojauksen>palomuuri ja valitse sitten + Luo käytäntö.

Valitse ympäristö, kuten Windows 10, Windows 11 ja Windows Server, valitse Microsoftin palomuuriprofiili ja valitse sitten Luo.

Määritä Perustiedot-välilehdessä nimi ja kuvaus ja valitse sitten Seuraava.

Laajenna Palomuuri ja vieritä sitten luettelon loppuun.

Määritä jokaiselle seuraavista asetuksista arvoksi Tosi:

- Ota käyttöön toimialueen verkon palomuuri

- Ota käyttöön yksityisen verkon palomuuri

- Ota käyttöön julkisen verkon palomuuri

Tarkista asetusten luettelo kussakin toimialueverkossa, yksityisverkossa ja julkisissa verkoissa. Voit jättää ne arvoon Ei määritetty tai muuttaa niitä organisaatiosi tarpeiden mukaan.

Valitse sitten Seuraava.

Jos organisaatiosi käyttää käyttöaluetunnisteita Käyttöaluetunnisteet-välilehdessä , valitse + Valitse vaikutusalueen tunnisteet ja valitse sitten tunnisteet, joita haluat käyttää. Valitse sitten Seuraava.

Lisätietoja käyttöaluetunnisteista on artikkelissa Roolipohjaisen käytön valvonnan (RBAC) ja vaikutusaluetunnisteiden käyttö hajautetun IT:n kanssa.

Valitse Määritykset-välilehdeltäLisää kaikki käyttäjät ja + Lisää kaikki laitteet, ja valitse sitten Seuraava. (Voit vaihtoehtoisesti määrittää tietyt käyttäjä- tai laiteryhmät.)

Tarkista + luo -välilehdessä käytäntöasetukset ja valitse sitten Luo.

Vihje

Palomuuriasetukset ovat yksityiskohtaisia, ja ne voivat tuntua monimutkaisilta. Katso Windows Defenderin palomuurin määrittämisen parhaat käytännöt.

Sovellusohjausobjekti

Windows Defenderin sovellusohjausobjekti (WDAC) auttaa suojaamaan Windowsin päätepisteitä sallimalla vain luotettavien sovellusten ja prosessien suorittamisen. Useimmat organisaatiot käyttivät WDAC:n vaiheittaista käyttöönottoa. Useimmat organisaatiot eivät siis ensin julkaise WDAC:ia kaikissa Windowsin päätepisteissä. Sen mukaan, ovatko organisaatiosi Windows-päätepisteet täysin hallittuja, kevyesti hallittuja vai Tuo oma laitteesi -päätepisteitä, voit ottaa WDAC:n käyttöön kaikissa tai joissakin päätepisteissä.

Lisätietoja WDAC-käyttöönoton suunnittelusta on seuraavissa resursseissa:

Windows Defenderin sovellusvalvontakäytännön suunnittelupäätökset

Windows Defenderin sovellusohjausobjektin käyttöönotto eri tilanteissa: laitetyypit

Seuraavat vaiheet

Nyt kun olet suorittanut asennus- ja määritysprosessin, seuraava vaihe on Defender for Endpointin käytön aloittaminen.

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.