Uhka-analytiikka Microsoft Defender XDR

Koskee seuraavia:

- Microsoft Defender XDR

Tärkeä

Jotkin tämän artikkelin tiedot liittyvät tuotteen ennakkojulkaisuversioon, jota voidaan muuttaa huomattavasti ennen kaupallista julkaisua. Microsoft ei anna mitään takuita tässä annettujen tietojen suhteen.

Uhka-analytiikka on microsoftin asiantuntuisten tietoturvatutkijoiden tuotekohtainen uhkatietoratkaisu. Se on suunniteltu auttamaan suojaustiimejä olemaan mahdollisimman tehokkaita uusien uhkien, kuten:

- Aktiiviset uhkatoimijat ja niiden kampanjat

- Suositut ja uudet hyökkäystekniikat

- Kriittiset haavoittuvuudet

- Yleiset hyökkäyspinnat

- Laajalle levinnyt haittaohjelma

Voit käyttää uhka-analytiikkaa joko Microsoft Defender portaalin siirtymispalkin vasemmasta yläkulmasta tai erillisestä koontinäyttökortista, joka näyttää organisaatiosi tärkeimmät uhat sekä tunnetun vaikutuksen että altistumisen suhteen.

Näkyvyyden saaminen aktiivisista tai jatkuvista kampanjoista ja tieto siitä, mitä tehdä uhka-analytiikan avulla, voi auttaa varustamaan tietoturvatiimisi tietoon perustuvilla päätöksillä.

Kehittyneempien vastustajien ja uusien uhkien ilmaantuessa usein ja yleisesti, on tärkeää pystyä nopeasti:

- Uusien uhkien tunnistaminen ja niihin reagoiminen

- Lue, jos olet hyökkäyksen kohteena

- Arvioi resurssiesi uhan vaikutusta

- Tarkastele resilienssiäsi uhkia vastaan tai altistumista uhille

- Tunnista lievennys-, palautus- tai estotoimet, joilla voit pysäyttää tai sisältää uhkia

Jokainen raportti tarjoaa analyysin seuratusta uhasta ja laajoja ohjeita siitä, miten suojautua tätä uhkaa vastaan. Se sisältää myös tietoja verkostasi, mikä ilmaisee, onko uhka aktiivinen ja onko käytettävissäsi soveltuvia suojauksia.

Uhka-analytiikan käyttämiseen Defender-portaalissa tarvitaan seuraavat roolit ja käyttöoikeudet:

- Suojaustietojen perusteet (luku)– uhka-analytiikkaraportin, liittyvien tapausten ja hälytysten sekä vaikutusresurssien tarkasteleminen

- Haavoittuvuuden hallinta (luku) ja suojattu pistemäärä (luku) – liittyvien altistumistietojen ja suositeltujen toimintojen näkeminen

Oletusarvoisesti Defender-portaalissa käytettävissä olevia palveluja hallitaan yhdessä Microsoft Entra yleisten roolien avulla. Jos tarvitset enemmän joustavuutta ja hallintaa tiettyjen tuotetietojen käyttöön etkä vielä käytä Microsoft Defender XDR Yhdistetty roolipohjainen käyttöoikeuksien hallinta (RBAC) keskitettyjen käyttöoikeuksien hallintaan, suosittelemme mukautettujen roolien luomista kullekin palvelulle. Lue lisätietoja mukautettujen roolien luomisesta

Tärkeä

Microsoft suosittelee, että käytät rooleja, joilla on vähiten käyttöoikeuksia. Tämä auttaa parantamaan organisaatiosi suojausta. Yleinen järjestelmänvalvoja on hyvin etuoikeutettu rooli, joka tulisi rajata hätätilanteisiin, joissa et voi käyttää olemassa olevaa roolia.

Näet kaikki uhka-analytiikkaraportit, vaikka sinulla olisi vain yksi tuetuista tuotteista. Sinulla on kuitenkin oltava jokainen tuote ja rooli, jotta näet kyseisen tuotteen tietyt tapaukset, resurssit, altistumisen ja uhkiin liittyvät suositellut toimet.

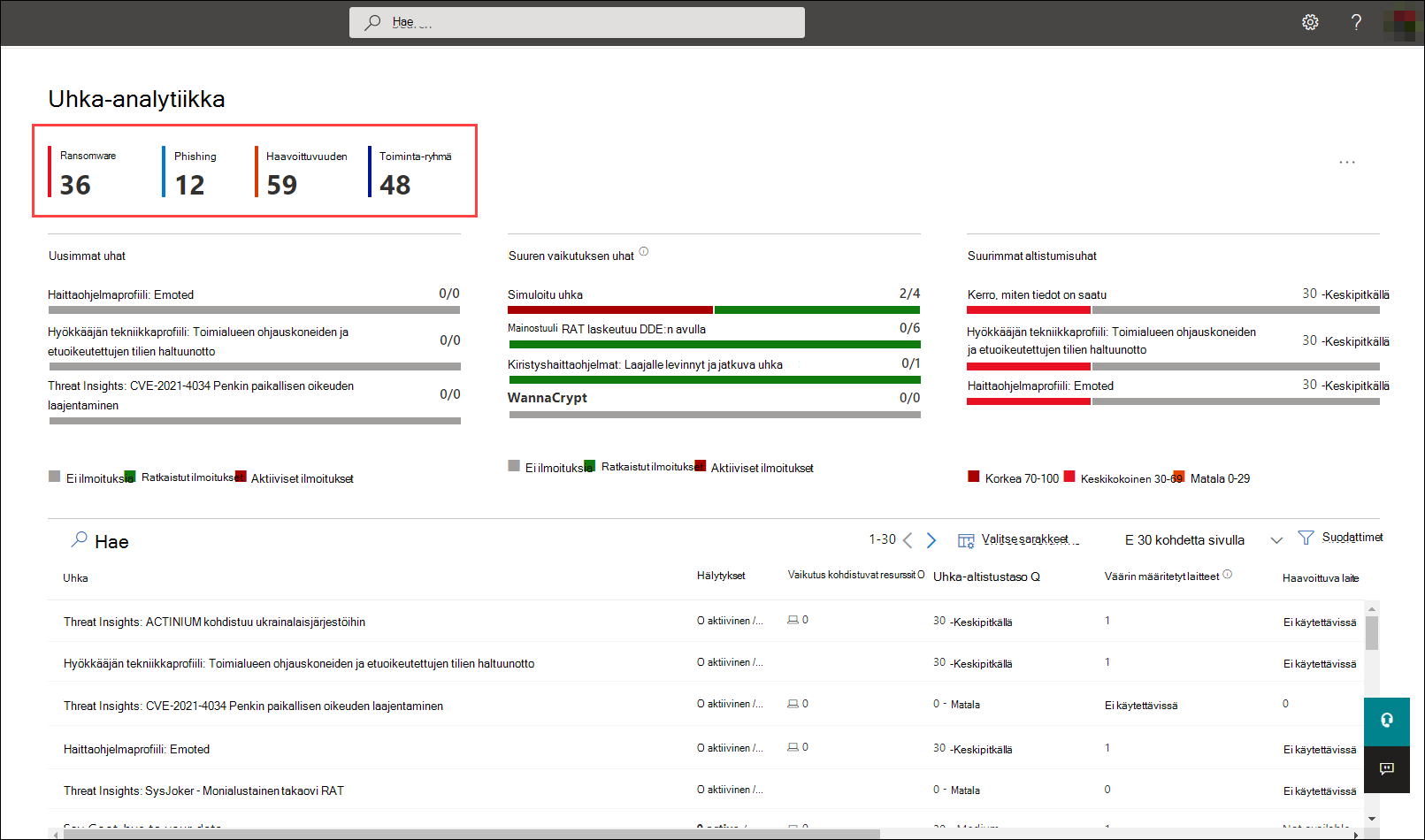

Uhka-analytiikan koontinäyttö (security.microsoft.com/threatanalytics3) korostaa raportit, jotka ovat olennaisimpia organisaatiollesi. Se tekee yhteenvedon uhkista seuraavissa osioissa:

- Uusimmat uhat – luetteloi viimeksi julkaistut tai päivitetyt uhkaraportit sekä aktiivisten ja ratkaistujen hälytysten määrän.

- Suurivaikutusuhkissa luetellaan uhat, joilla on suurin vaikutus organisaatioosi. Tässä osiossa luetellaan ensin uhat, joissa on eniten aktiivisia ja ratkaistuja ilmoituksia.

- Suurimman altistumisen uhat – luettelee uhat, joille organisaatiosi altistuu eniten. Altistumistasosi uhalle lasketaan käyttämällä kahta tietoa: kuinka vakavia uhkaan liittyvät haavoittuvuudet ovat ja kuinka montaa organisaatiosi laitetta nämä haavoittuvuudet voivat hyödyntää.

Valitse uhka koontinäytöstä, jotta voit tarkastella kyseisen uhan raporttia. Voit myös valita hakukentän avainsanassa, joka liittyy uhka-analytiikkaraporttiin, jonka haluat lukea.

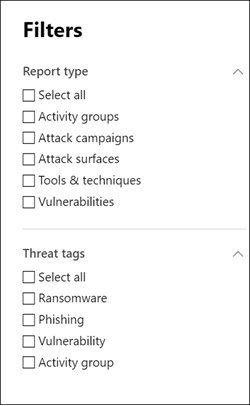

Voit suodattaa uhkaraporttiluettelon ja tarkastella tärkeimpiä raportteja tietyn uhkatyypin tai raporttityypin mukaan.

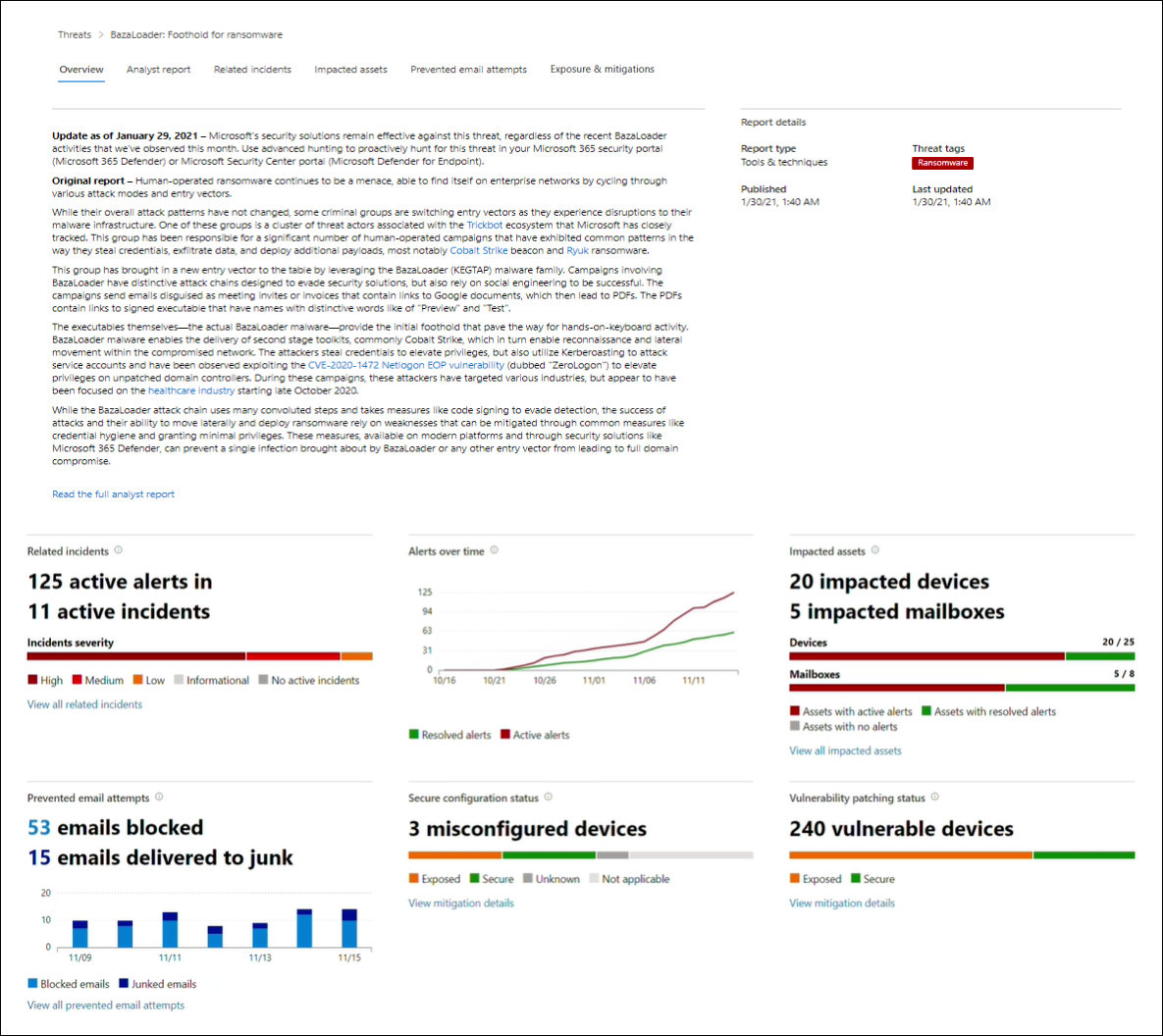

- Uhkatunnisteet – auttavat tarkastelemaan tärkeimpiä raportteja tietyn uhkaluokan mukaan. Esimerkiksi Ransomware-tunniste sisältää kaikki kiristyshaittaohjelmaan liittyvät raportit.

- Raporttityypit – auttavat sinua tarkastelemaan tärkeimpiä raportteja tietyn raporttityypin mukaan. Esimerkiksi Työkalut & tekniikat - tunniste sisältää kaikki raportit, jotka kattavat työkalut ja tekniikat.

Eri tunnisteilla on vastaavat suodattimet, jotka auttavat sinua tarkistamaan tehokkaasti uhkaraporttiluettelon ja suodattamaan näkymän tietyn uhkatunnisteen tai raporttityypin perusteella. Voit esimerkiksi tarkastella kaikkia uhkaraportteja, jotka liittyvät kiristyshaittaohjelmaluokkaan, tai uhkaraportteja, joihin liittyy haavoittuvuuksia.

Microsoft Threat Intelligence -tiimi lisää uhkatunnisteita jokaiseen uhkaraporttiin. Seuraavat uhkatunnisteet ovat tällä hetkellä käytettävissä:

- Kiristysohjelma

- Kiristys

- Tietojenkalastelu

- Näppäimistöä kämmennäppäimistöllä

- Toimintoryhmä

- Haavoittuvuus

- Hyökkäyskampanja

- Työkalu tai tekniikka

Uhkatunnisteet esitetään uhka-analytiikkasivun yläosassa. Käytettävissä olevien raporttien määrälle kullekin tunnisteelle on laskureita.

Jos haluat määrittää luetteloon haluamasi raporttityypit, valitse Suodattimet, valitse luettelosta ja valitse Käytä.

Jos määrität useamman kuin yhden suodattimen, uhka-analytiikkaraporttien luettelo voidaan lajitella myös uhkatunnisteen mukaan valitsemalla uhkatunnistesarake:

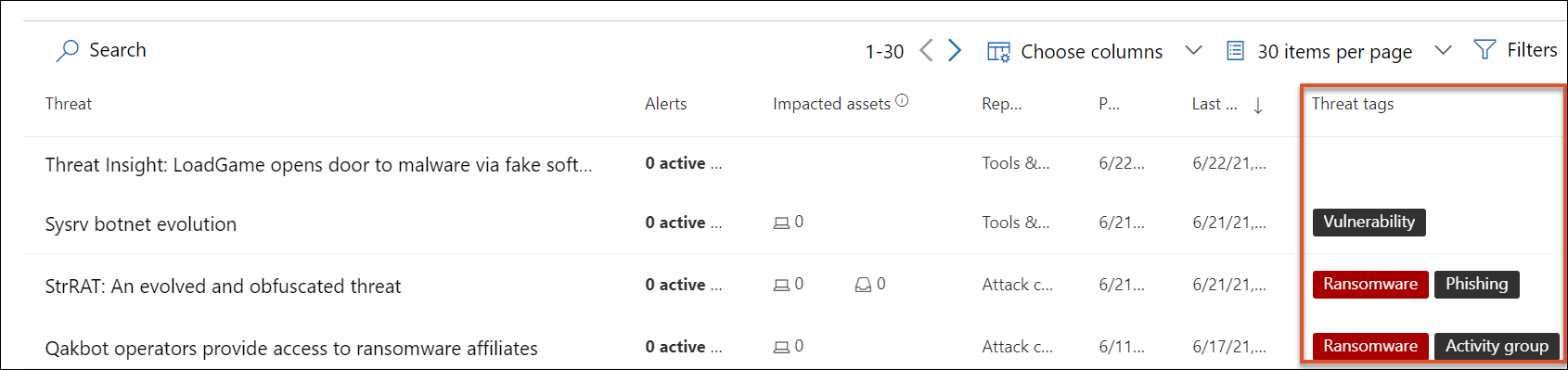

Kukin uhka-analytiikkaraportti sisältää tietoja useissa osissa:

- Yleiskatsaus

- Analyytikkoraportti

- Liittyvät tapaukset

- Kohderesurssit, joihin vaikutus vaikuttaa

- Päätepisteiden altistuminen

- Suositellut toiminnot

Yleiskatsaus-osiossa on yksityiskohtaisen analyytikkoraportin esikatselu. Se tarjoaa myös kaavioita, jotka korostavat uhan vaikutusta organisaatioosi ja altistumistasi väärin määritettyjen ja määrittämättömien laitteiden kautta.

Jokainen raportti sisältää kaavioita, jotka on suunniteltu antamaan tietoja uhan organisaatiovaikutuksista:

-

Liittyvät tapaukset – antaa yleiskatsauksen seuratun uhan vaikutuksesta organisaatioosi seuraavilla tiedoilla:

- Aktiivisten hälytysten määrä ja niihin liittyvien aktiivisten tapausten määrä

- Aktiivisten tapausten vakavuus

- Ilmoitukset ajan kuluessa – näyttää liittyvien aktiivisten ja ratkaistujen ilmoitusten määrän ajan kuluessa. Ratkaistujen hälytysten määrä ilmaisee, miten nopeasti organisaatiosi reagoi uhkaan liittyviin hälytyksiin. Ihannetapauksessa kaavion pitäisi näyttää hälytykset ratkaistuina muutaman päivän kuluessa.

- Vaikutus resursseista – näyttää niiden erillisten resurssien määrän, joilla on tällä hetkellä vähintään yksi aktiivinen hälytys, joka liittyy jäljitettyyn uhkaan. Ilmoituksia käynnistetään postilaatikoissa, jotka ovat vastaanottaneet uhkasähköposteja. Tarkista sekä organisaatio- että käyttäjätason käytännöt ohituksille, jotka aiheuttavat uhkasähköpostien toimittamisen.

Jokainen raportti sisältää kaavioita, jotka antavat yleiskatsauksen siitä, miten sitkeä organisaatiosi on tiettyä uhkaa vastaan:

- Suositellut toiminnot – näyttää toiminnon tilaprosentin tai niiden pisteiden määrän, jotka olet saavuttanut suojaustilan parantamiseksi. Suorita suositellut toimet uhan torjumiseksi. Voit tarkastella pisteiden erittelyä luokan tai tilan mukaan.

- Päätepisteiden altistuminen – näyttää haavoittuvassa asemassa olevien laitteiden määrän. Ota tietoturvapäivitykset tai korjaustiedostot käyttöön uhan hyödyntämien haavoittuvuuksien korjaamiseksi.

Lue Analyytikkoraportti-osiossa yksityiskohtainen asiantuntijakirjoitus. Useimmat raportit tarjoavat yksityiskohtaisia kuvauksia hyökkäysketjuista, mukaan lukien MITRE ATT&CK -kehykseen kartoitetut taktiikat ja tekniikat, tyhjentävät suositusluettelot ja tehokkaat uhkien metsästysohjeet .

Lisätietoja analyytikkoraportista

Liittyvät tapaukset -välilehti tarjoaa luettelon kaikista jäljitettyyn uhkaan liittyvistä tapauksista. Voit määrittää tapauksia tai hallita kuhunkin tapaukseen liittyviä hälytyksiä.

Huomautus

Uhkaan liittyvät tapaukset ja hälytykset ovat peräisin Defender for Endpointista, Defender for Identitystä, Defender for Office 365, Defender for Cloud Apps ja Defender for Cloudista.

Vaikutus resursseihin: Hanki luettelo vaikutuksen avistavista laitteista, käyttäjistä, postilaatikoista, sovelluksista ja pilvipalveluresursseista

Vaikutus resursseista -välilehdessä näytetään resurssit, joihin uhka vaikuttaa ajan mittaan. Se näkyy:

- Aktiiviset hälytykset vaikuttavat resursseihin

- Ratkaistut hälytykset vaikuttavat resursseihin

- Kaikki resurssit tai niiden resurssien kokonaismäärä, joihin aktiiviset ja ratkaistut hälytykset vaikuttavat

Resurssit on jaettu seuraaviin luokkiin:

- Laitteet

- Käyttäjät

- Postilaatikot

- Sovellukset

- Pilviresurssit

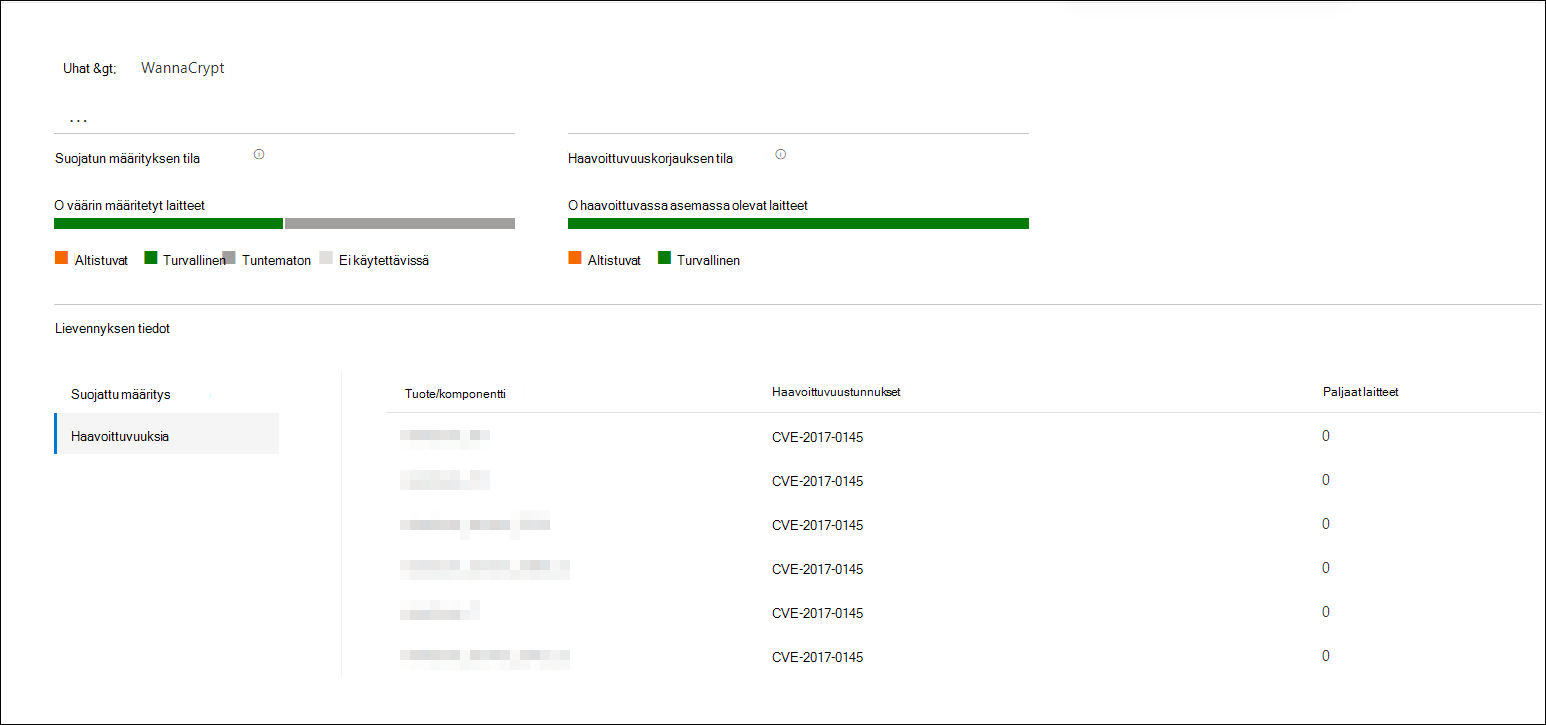

Päätepisteiden altistuminen -osio tarjoaa organisaatiosi altistumistason uhalle, joka lasketaan kyseisen uhan hyödyntämien haavoittuvuuksien ja virheellisten määritysten vakavuuden sekä niiden laitteiden määrän perusteella, joilla on nämä heikkoudet.

Tässä osiossa on myös käyttöön otettujen laitteiden heikkouksien tuettujen ohjelmistosuojauspäivitysten käyttöönottotila. Se sisältää tietoja Microsoft Defenderin haavoittuvuuksien hallinta, joka sisältää myös yksityiskohtaisia porautumistietoja raportin eri linkeistä.

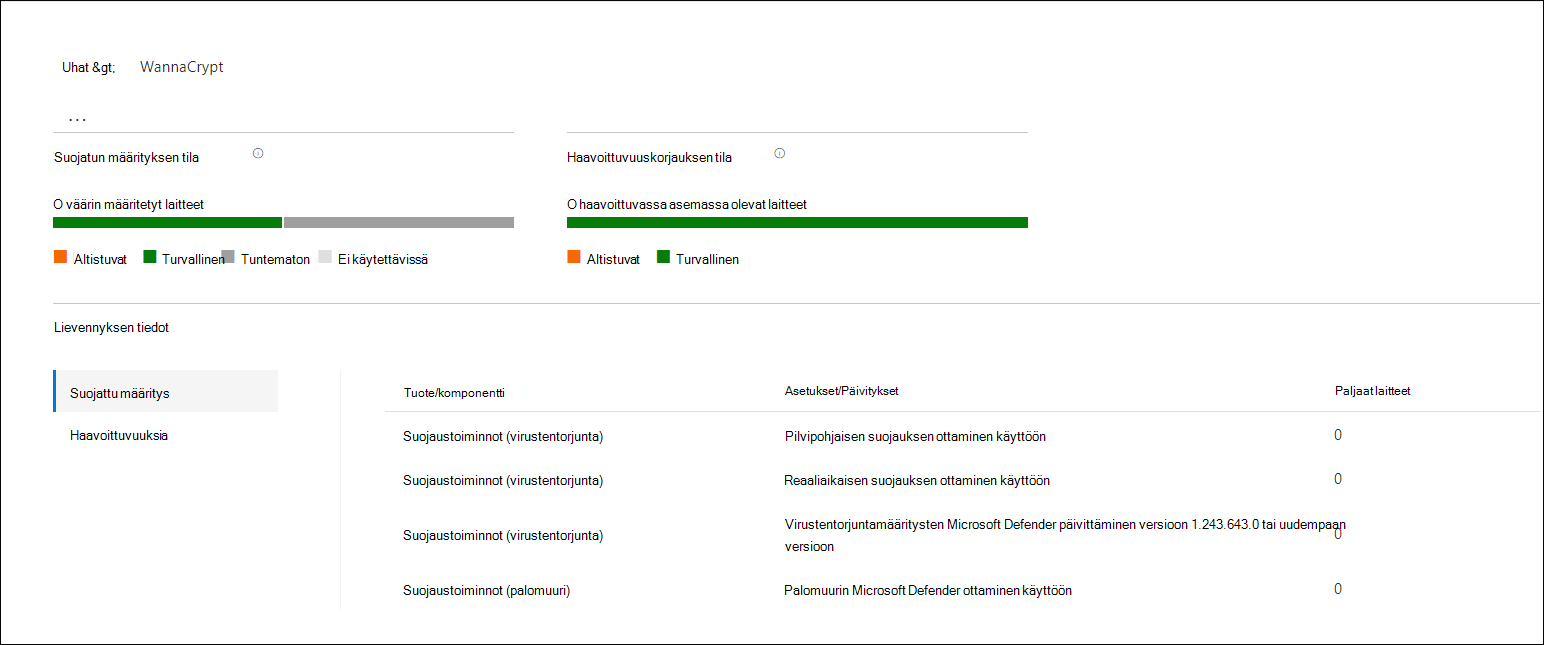

Tarkista Suositellut toiminnot -välilehdessä luettelo tietyistä toiminnallisistä suosituksista, joiden avulla voit parantaa organisaation sietokykyä uhkaa vastaan. Jäljitettyjen lievennysten luettelo sisältää tuetut suojausmääritykset, kuten:

- Pilvipalveluun toimitettu suojaus

- Mahdollisesti ei-toivottu sovelluksen (PUA) suojaus

- Reaaliaikainen suojaus

Voit määrittää sähköposti-ilmoituksia, jotka lähettävät sinulle päivityksiä uhka-analytiikkaraportteihin. Voit luoda sähköposti-ilmoituksia noudattamalla ohjeita kohdassa Uhka-analytiikkapäivitysten sähköposti-ilmoitusten saaminen Microsoft Defender XDR.

Kun tarkastelet uhka-analytiikkatietoja, muista seuraavat tekijät:

- Suositellut toiminnot -välilehden tarkistusluettelo näyttää vain Microsoftin suojatuissa pisteissä seuratut suositukset. Tarkista Analyytikkoraportti-välilehdestä lisää suositeltuja toimintoja, joita ei seurata suojatuissa pisteissä.

- Suositellut toimet eivät takaa täydellistä resilienssiä ja heijastavat vain parhaita mahdollisia toimia, joita tarvitaan sen parantamiseksi.

- Virustentorjuntaan liittyvät tilastotiedot perustuvat Microsoft Defender virustentorjunta-asetuksiin.

- Väärin määritettyjen laitteiden sarake Uhkien analysointi -pääsivulla näyttää niiden laitteiden määrän, joihin uhka vaikuttaa, kun uhan liittyviä suositeltuja toimintoja ei ole otettu käyttöön. Jos Microsoftin tutkijat eivät kuitenkaan linkitä suositeltuja toimintoja, Väärin määritetyt laitteet -sarakkeessa näkyy tila Ei käytettävissä.

- Uhka-analytiikkasivun Haavoittuvat laitteet -sarakkeessa näkyy niiden ohjelmistoa käyttävien laitteiden määrä, jotka ovat alttiita mille tahansa uhkaan liittyvälle haavoittuvuudelle. Jos Microsoftin tutkijat eivät kuitenkaan linkitä haavoittuvuuksia, Haavoittuvat laitteet -sarakkeessa näkyy tila Ei käytettävissä.

- Etsi ennakoivasti uhkia kehittyneellä metsästyksellä

- Tietoa analyytikkoraportin osasta

- Suojauspuutteiden ja -paljastusten arvioiminen ja ratkaiseminen

Vihje

Haluatko tietää lisää? Ota yhteyttä Microsoft Security -yhteisöön Tech Community -yhteisössä: Microsoft Defender XDR Tech Community.