Sécuriser les réseaux avec la Confiance Zéro

![]()

Le big data offre de nouvelles possibilités de tirer de nouvelles informations et d'acquérir un avantage concurrentiel. L’époque est révolue où les réseaux étaient clairement définis et généralement spécifiques d’un certain emplacement. Le cloud, les appareils mobiles et autres points de terminaison repoussent les limites et changent le paradigme. À présent, il n’existe pas nécessairement de réseau autonome/défini à sécuriser. Au lieu de cela, il existe un vaste éventail d’appareils et de réseaux reliés entre eux par le cloud.

Au lieu de supposer que tout ce qui se trouve derrière le pare-feu de l’entreprise est sûr, une stratégie Confiance Zéro de bout en bout part du principe que des violations sont inévitables. Cela implique la nécessité de vérifier chaque demande comme si elle provenait d’un réseau non contrôlé. La gestion des identités joue un rôle crucial à cet égard.

Dans le modèle de confiance zéro, il existe trois objectifs clés en matière de sécurisation de vos réseaux :

Soyez prêt à gérer les attaques avant qu'elles ne se produisent.

Réduisez l'étendue des dommages et la vitesse à laquelle ils se propagent.

Augmentez la difficulté de compromettre votre empreinte cloud.

À cette fin, nous suivons trois principes de Confiance Zéro :

Vérifier explicitement. Toujours authentifier et autoriser en fonction de tous les points de données disponibles, y compris l'identité de l'utilisateur, l'emplacement, l'état du dispositif, le service ou la charge de travail, la classification des données et les anomalies.

Utiliser l'accès le moins privilégié. Limitez l’accès utilisateur avec des privilèges d’accès Juste-à-temps et Juste suffisants (JIT/JEA), des stratégies adaptatives basées sur les risques et une protection visant à protéger tant les données que la productivité.

Supposer une violation. Réduisez le rayon d’explosion pour les violations et empêchez le mouvement latéral en segmentant l’accès par réseau, utilisateur, appareils et sensibilisation aux applications. Vérifier que toutes les sessions sont chiffrées de bout en bout. Utilisez l’analytique pour obtenir de la visibilité, détecter les menaces et améliorer les défenses.

Objectifs de déploiement du réseau confiance zéro

Avant d’entamer leur parcours Confiance Zéro, la plupart des organisations disposent d’une sécurité réseau reposant sur les caractéristiques suivantes :

-

Peu de périmètres de sécurité pour les réseaux et des réseaux ouverts et plats.

-

Protection minimale contre les menaces et filtrage statique du trafic.

-

Trafic interne non chiffré.

|

Lors de l’implémentation d’une infrastructure Confiance Zéro de bout en bout pour la sécurisation de réseaux, nous vous recommandons de vous concentrer d’abord sur les objectifs de déploiement initiaux suivants : |

|

|

|

II. Protection contre les menaces : filtrage et protection natifs Cloud pour les menaces connues. III. Chiffrement : chiffrement du trafic interne entre l’utilisateur et l’application. |

|

Une fois cela en place, concentrez-vous sur les objectifs de déploiement supplémentaires suivants : |

|

|

|

VI. Chiffrement : tout le trafic est chiffré. VII. Abandonner les technologies héritées de sécurité réseau. |

Guide de déploiement d’une mise en réseau Confiance Zéro

Ce guide vous accompagne tout au long des étapes requises pour sécuriser de votre réseau conformément aux principes d’une infrastructure de sécurité Confiance Zéro.

|

|

Objectifs de déploiement initiaux |

I. Segmentation de réseau : grand nombre de micro-périmètres cloud d’entrée et de sortie, assortis d’une certaine micro-segmentation

Les organisations ne devraient pas se contenter d’avoir un seul grand canal entrant et sortant raccordé à leur réseau. Dans une approche Confiance Zéro, les réseaux sont plutôt segmentés en îlots plus petits contenant des charges de travail spécifiques. Chaque segment a ses propres contrôles d’entrée et de sortie afin de réduire le « rayon d’impact » d’un accès non autorisé aux données. En implémentant des périmètres définis par logiciel avec des contrôles granulaires, vous augmentez la difficulté, pour des acteurs non autorisés, de propager leur attaque sur votre réseau, ce qui a pour effet de réduire les déplacements latéraux des menaces.

Il n’existe aucune conception d’architecture adaptée aux besoins de toutes les organisations. Vous avez le choix entre quelques modèles de conception courants pour segmenter votre réseau conformément au modèle Confiance Zéro.

Dans ce guide de déploiement, nous allons vous guider au fil des étapes à suivre pour obtenir l’une de ces conceptions : la micro-segmentation.

Avec la micro-segmentation, les organisations peuvent aller au-delà de simples périmètres basés sur un réseau centralisé, vers une segmentation complète et distribuée à l’aide de micro-périmètres définis par logiciel.

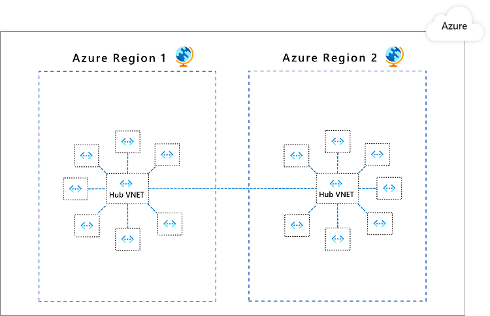

Les applications sont partitionnées en différents réseaux virtuels Azure et connectées à l’aide d’un modèle en étoile

Effectuez les étapes suivantes :

Créez des réseaux virtuels dédiés pour des applications et/ou composants d’application différents.

Créez un réseau virtuel central afin de configurer la sécurité pour la connectivité entre applications, et connectez les réseaux virtuels d’application dans une architecture en étoile.

Déployez un Pare-feu Azure dans le réseau virtuel hub afin d’inspecter et de régir le trafic entre les réseaux virtuels.

II. Protection contre les menaces : filtrage et protection natifs cloud pour les menaces connues

Les applications cloud qui ouvrent des points de terminaison à des environnements externes, tels qu’Internet ou votre empreinte locale, sont exposées à des attaques provenant de ces environnements. C’est pourquoi il est impératif d’analyser le trafic afin de détecter toute charge utile ou logique malveillante.

Ces types de menaces s’inscrivent dans deux grandes catégories :

Attaques connues. Menaces découvertes par votre fournisseur de logiciels ou la communauté plus large. Dans de tels cas, la signature de l’attaque est disponible, et vous devez vous assurer que chaque demande est vérifiée par rapport à ces signatures. La clé est de pouvoir rapidement mettre à jour votre moteur de détection avec des attaques nouvellement identifiées.

Attaques inconnues. Il s’agit de menaces qui ne correspondent pas tout à fait à une signature connue. Ces types de menaces incluent des vulnérabilités zero-day et des modèles inhabituels dans le trafic de demandes. La possibilité de détecter de telles attaques dépend de la connaissance qu’ont vos défenses de ce qui est normal et ce qui ne l’est pas. Vos défenses doivent constamment apprendre et mettre à jour ces modèles à mesure que votre entreprise (et le trafic associé) évolue.

Pour protéger contre des menaces connues, procédez comme suit :

Pour les points de terminaison avec du trafic HTTP/S, protégez-les à l’aide du pare-feu d’applications web (WAF) Azure en procédant comme suit :

Activez l’ensemble de règles par défaut ou l’ensemble de règles de protection Top 10 OWASP pour assurer la protection contre les attaques de couche web connues

Activez l’ensemble de règles de protection bot afin d’empêcher des robots malveillants de récupérer des informations, d’effectuer du bourrage d’informations d’identification, etc.

Ajoutez des règles personnalisées pour assurer la protection contre des menaces spécifiques dirigées contre votre entreprise.

Vous avez le choix entre les deux options suivantes :

Pour tous les points de terminaison (HTTP ou non), devant avec le Pare-feu Azure pour le filtrage basé sur le renseignement sur les menaces, au niveau de la couche 4 :

III. Chiffrement : chiffrement du trafic interne entre l’utilisateur et l’application

Le troisième objectif initial sur lequel se concentrer est l’ajout d’un chiffrement pour s’assurer que le trafic interne entre l’utilisateur et l’application soit chiffré.

Effectuez les étapes suivantes :

Appliquez la communication exclusivement HTTPS pour vos applications web accessibles via Internet en redirigeant le trafic HTTP vers HTTPS à l’aide d’Azure Front Door.

Connectez les employés/partenaires distants à Microsoft Azure à l’aide de la Passerelle VPN Azure.

- Activez le chiffrement pour tout trafic point à site dans le service de Passerelle VPN Azure.

Accédez à vos machines virtuelles Azure en toute sécurité à l’aide d’une communication chiffrée via Azure Bastion.

|

|

Objectifs de déploiement supplémentaires |

IV. Segmentation de réseau : micro-périmètres cloud d’entrée et de sortie entièrement distribués, assortis d’une micro-segmentation plus approfondie

Une fois que vous avez atteint vos trois objectifs initiaux, l’étape suivante consiste à segmenter davantage votre réseau.

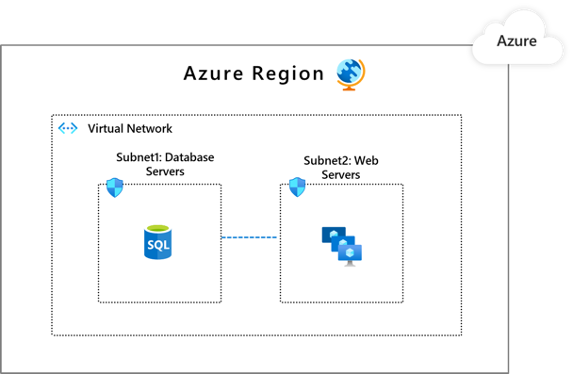

Partitionner des composants d’application en différents sous-réseaux

Effectuez les étapes suivantes :

Dans le réseau virtuel, ajoutez des sous-réseaux de réseau virtuel afin que les composants discrets d’une application puissent avoir leurs propres périmètres.

Appliquez des règles de groupe de sécurité réseau pour autoriser le trafic uniquement au départ de sous-réseaux qui ont un sous-composant d’application identifié en tant qu’homologue de communications légitime.

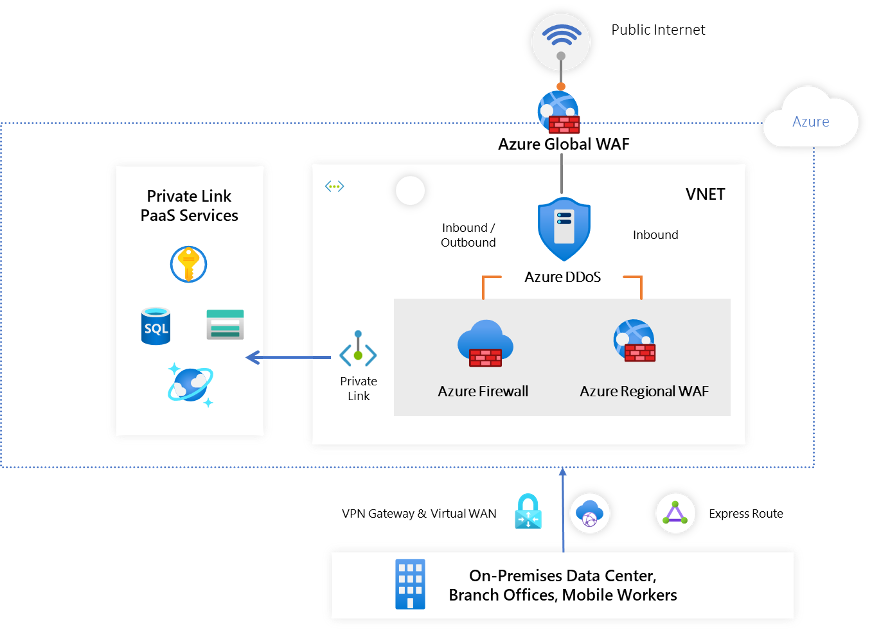

Segmenter et appliquer les limites externes

Procédez comme suit, selon le type de limite :

Limite Internet

Si une connexion Internet est requise pour votre application, qui doit être routée via le réseau virtuel hub, mettez à jour les règles de groupe de sécurité réseau dans le réseau virtuel hub pour autoriser la connectivité Internet.

Activez Azure DDoS Protection Standard pour protéger le réseau virtuel hub contre des attaques volumétriques de la couche réseau.

Si votre application utilise des protocoles HTTP/S, activez le pare-feu d’applications web Azure pour assurer la protection contre les menaces de couche 7.

Limite locale

Si votre application a besoin d’une connectivité à votre centre de données local, utilisez Azure ExpressRoute du VPN Azure pour la connectivité à votre réseau virtuel hub.

Configurez le Pare-feu Azure dans le réseau virtuel hub pour inspecter et régir le trafic.

Limite des services PaaS

- Lorsque vous utilisez des services PaaS fournis par Azure (par exemple, Stockage Azure, Azure Cosmos DB ou Application web Azure), utilisez l’option de connectivité PrivateLink pour vous assurer que tous les échanges de données aient lieu dans l’espace IP privé, et que le trafic ne quitte jamais le réseau Microsoft.

V. Protection contre les menaces : protection contre les menaces et filtrage des menaces basés sur le Machine Learning, avec des signaux basés sur le contexte

Pour une protection supplémentaire contre les menaces, activez Azure DDoS Protection Standard afin de surveiller en permanence le trafic de vos applications hébergées par Azure, d’utiliser des infrastructures basées sur l’apprentissage automatique pour la ligne de base, de détecter des saturations de trafic volumétrique, et d’appliquer des corrections automatiques.

Effectuez les étapes suivantes :

Configurer et gérez Azure DDoS Protection Standard.

Configurez des alertes pour les métriques de protection DDoS.

VI. Chiffrement : tout le trafic est chiffré

Enfin, finalisez la protection de votre réseau en vous assurant que tout le trafic est chiffré.

Effectuez les étapes suivantes :

Chiffrez le trafic principal des applications entre réseaux virtuels.

Chiffrez le trafic entre les sites locaux et le cloud :

Configurez un VPN site à site via un peering Microsoft ExpressRoute.

Configurez le mode de transport IPsec pour le peering privé ExpressRoute.

VII. Interrompre la technologie de sécurité réseau héritée

Interrompez l’utilisation des systèmes de détection et prévention des intrusions réseau (NIDS/NIPS) basés sur des signatures, ainsi que de prévention des fuites/pertes de données réseau (DLP).

Les principaux fournisseurs de services cloud filtrent déjà les paquets mal formés et les attaques de la couche Réseau courantes. Il n’est donc pas nécessaire d’utiliser une solution NIDS/NIPS pour les détecter. De plus, les solutions NIDS/NIPS classiques sont généralement pilotées par des approches basées sur des signatures (qui sont considérées comme obsolètes). Elles sont facilement contournées par les attaquants et produisent généralement un taux élevé de faux positifs.

Une solution DLP basée sur le réseau est de moins en moins efficace pour identifier des pertes de données tant involontaires que délibérées. Cela est dû au fait que la plupart des attaquants et des protocoles modernes utilisent un chiffrement au niveau du réseau pour les communications entrantes et sortantes. La seule solution de contournement viable pour ce problème est le « pontage SSL autorisé », lequel fournit un « intercepteur autorisé » qui met fin aux connexions réseau chiffrées puis les rétablit. L’approche de pontage SSL a été délaissée en raison du niveau de confiance nécessaire pour le partenaire exécutant la solution et des technologies utilisées.

En nous basant sur cette logique, nous vous recommandons de cesser d’utiliser ces technologies de sécurité réseau héritées. Toutefois, s’il ressort de l’expérience de votre organisation que ces technologies ont eu une incidence concrète sur la prévention et la détection des attaques réelles, vous pouvez envisager de les déplacer vers votre environnement cloud.

Produits abordés dans ce guide

Microsoft Azure

Réseaux virtuels et sous-réseaux

Groupes de sécurité réseau et Groupes de sécurité d’application

Pare-feu d’applications web Azure

Conclusion

La sécurisation des réseaux est la clé d’une stratégie Confiance Zéro réussie. Pour plus d’informations ou de l’aide à des fins d’implémentation, contactez l’équipe dédiée à la réussite des clients, ou poursuivez la lecture des autres chapitres de ce guide, qui couvrent tous les piliers de la Confiance Zéro.

Série de guides de déploiement de la Confiance Zéro