Configurer les indicateurs de stratégie dans la gestion des risques internes

Importante

Gestion des risques internes Microsoft Purview met en corrélation différents signaux pour identifier les risques internes potentiels malveillants ou par inadvertance, tels que le vol d’adresses IP, les fuites de données et les violations de sécurité. La gestion des risques internes permet aux clients de créer des stratégies pour gérer la sécurité et la conformité. Créés avec la confidentialité par défaut, les utilisateurs sont pseudonymisés par défaut, et des contrôles d’accès en fonction du rôle et des journaux d’audit sont en place pour garantir la confidentialité au niveau de l’utilisateur.

Les modèles de stratégie de risque interne dans Gestion des risques internes Microsoft Purview définissent le type d’activités à risque que vous souhaitez détecter et examiner. Chaque modèle de stratégie est basé sur des indicateurs spécifiques qui correspondent à des déclencheurs et des activités à risque spécifiques. Tous les indicateurs globaux sont désactivés par défaut ; vous devez sélectionner un ou plusieurs indicateurs pour configurer une stratégie de gestion des risques internes.

Les signaux sont collectés et les alertes sont déclenchées par des stratégies lorsque les utilisateurs effectuent des activités liées aux indicateurs.

Conseil

Si vous n’êtes pas un client E5, utilisez la version d’évaluation de 90 jours des solutions Microsoft Purview pour découvrir comment des fonctionnalités Supplémentaires purview peuvent aider vos organization à gérer les besoins en matière de sécurité et de conformité des données. Commencez dès maintenant au hub d’essais portail de conformité Microsoft Purview. En savoir plus sur les conditions d’inscription et d’essai.

Types d’événements et d’indicateurs

La gestion des risques internes utilise différents types d’événements et d’indicateurs pour collecter des signaux et créer des alertes :

Déclenchement d’événements : événements qui déterminent si un utilisateur est actif dans une stratégie de gestion des risques internes. Si un utilisateur est ajouté à une stratégie de gestion des risques internes qui n’a pas d’événement déclencheur, l’utilisateur n’est pas évalué par la stratégie comme un risque potentiel. Par exemple, l’utilisateur A est ajouté à une stratégie créée à partir du modèle de stratégie Vol de données par les utilisateurs sortants et la stratégie et le connecteur Microsoft 365 HR sont correctement configurés. Tant que l’utilisateur A n’a pas une date d’arrêt signalée par le connecteur RH, l’utilisateur A n’est pas évalué par cette stratégie de gestion des risques internes pour les risques potentiels. Un autre exemple d’événement déclencheur est si un utilisateur a une alerte de stratégie de protection contre la perte de données de gravité élevée (DLP) lors de l’utilisation de stratégies de fuites de données .

Indicateurs de paramètres globaux : les indicateurs activés dans les paramètres globaux pour la gestion des risques internes définissent à la fois les indicateurs disponibles pour la configuration dans les stratégies et les types de signaux d’événements collectés par la gestion des risques internes. Par exemple, si un utilisateur copie des données vers des services de stockage cloud personnels ou des appareils de stockage portables et que ces indicateurs sont sélectionnés uniquement dans des paramètres globaux, l’activité potentiellement risquée de l’utilisateur peut être examinée dans l’Explorateur d’activités. Si cet utilisateur n’est pas défini dans une stratégie de gestion des risques internes, l’utilisateur n’est pas évalué par la stratégie comme un risque potentiel et n’est donc pas affecté à un score de risque ou ne génère pas d’alerte.

Indicateurs de stratégie : les indicateurs inclus dans les stratégies de gestion des risques internes sont utilisés pour déterminer un score de risque pour un utilisateur dans l’étendue. Les indicateurs de stratégie sont activés à partir d’indicateurs définis dans les paramètres globaux et ne sont activés qu’après qu’un événement de déclenchement s’est produit pour un utilisateur. Voici quelques exemples d’indicateurs de stratégie :

- Un utilisateur copie des données vers des services de stockage cloud personnels ou des appareils de stockage portables.

- Un compte d’utilisateur est supprimé de Microsoft Entra ID.

- Un utilisateur partage des fichiers et dossiers internes avec des parties externes non autorisées.

Certains indicateurs de stratégie et séquences peuvent également être utilisés pour personnaliser les événements de déclenchement pour des modèles de stratégie spécifiques. Lorsqu’ils sont configurés dans l’Assistant Stratégie pour les modèles Fuites de données générales ou Fuites de données par les utilisateurs prioritaires , ces indicateurs ou séquences offrent plus de flexibilité et de personnalisation pour vos stratégies et lorsque les utilisateurs sont dans l’étendue d’une stratégie. En outre, vous pouvez définir des seuils d’activité de gestion des risques pour ces indicateurs de déclenchement pour un contrôle plus précis dans une stratégie.

Définir les indicateurs de stratégie de risque interne activés dans toutes les stratégies de risque interne

Sélectionnez Paramètres, puis Indicateurs de stratégie.

Sélectionnez un ou plusieurs indicateurs de stratégie. Les indicateurs sélectionnés dans la page Paramètres des indicateurs de stratégie ne peuvent pas être configurés individuellement lors de la création ou de la modification d’une stratégie de risque interne dans l’Assistant Stratégie.

Remarque

L’affichage des nouveaux utilisateurs ajoutés manuellement dans le tableau de bord Utilisateurs peut prendre plusieurs heures. L’affichage des activités des 90 jours précédents de ces utilisateurs peut prendre jusqu’à 24 heures. Pour afficher les activités des utilisateurs ajoutés manuellement, sélectionnez l’utilisateur dans le tableau de bord Utilisateurs et ouvrez l’onglet Activité de l’utilisateur dans le volet d’informations.## Deux types d’indicateurs de stratégie : indicateurs intégrés et indicateurs personnalisés

Indicateurs et facturation du paiement à l’utilisation

Certains indicateurs inclus dans la gestion des risques internes nécessitent que vous activiez le modèle de facturation de paiement à l’utilisation pour votre organization. Selon votre modèle de facturation configuré, une notification peut s’afficher vous invitant à configurer la facturation du paiement à l’utilisation pour utiliser ces indicateurs.

Indicateurs intégrés et indicateurs personnalisés

Les indicateurs de stratégie sont organisés en deux onglets :

- Indicateurs intégrés : la gestion des risques internes inclut de nombreux indicateurs intégrés pour différents scénarios que vous pouvez utiliser immédiatement dans vos stratégies. Choisissez les indicateurs que vous souhaitez activer, puis personnalisez les seuils d’indicateur pour chaque niveau d’indicateur lorsque vous créez une stratégie de risque interne. Les indicateurs intégrés sont décrits plus en détail dans cet article.

- Indicateurs personnalisés : utilisez des indicateurs personnalisés avec le connecteur Insider Risk Indicators (préversion) pour intégrer les détections non-Microsoft à la gestion des risques internes. Par exemple, vous souhaiterez peut-être étendre vos détections pour inclure Salesforce et Dropbox et les utiliser avec les détections intégrées fournies par la solution de gestion des risques internes, qui se concentre sur les charges de travail Microsoft (SharePoint Online et Exchange Online, par exemple). En savoir plus sur la création d’un indicateur personnalisé

Indicateurs intégrés

La gestion des risques internes inclut les indicateurs intégrés suivants.

Indicateurs office

Il s’agit notamment des indicateurs de stratégie pour les sites SharePoint, Microsoft Teams et la messagerie électronique.

Indicateurs de stockage cloud (préversion)

Importante

Cet indicateur vous oblige à activer le modèle de facturation de paiement à l’utilisation pour cette fonctionnalité dans votre organization.

Il s’agit notamment d’indicateurs de stratégie pour Google Drive, Box et Dropbox que vous pouvez utiliser pour détecter les techniques utilisées pour déterminer l’environnement, collecter et voler des données, et perturber la disponibilité ou compromettre l’intégrité d’un système. Pour sélectionner parmi les indicateurs de stockage cloud, vous devez d’abord vous connecter aux applications de stockage cloud appropriées dans Microsoft Defender.

Après la configuration, vous pouvez désactiver les indicateurs pour les applications que vous ne souhaitez pas utiliser dans les paramètres. Par exemple, vous pouvez sélectionner un indicateur de téléchargement de contenu pour Box et Google Drive, mais pas Dropbox.

Indicateurs de service cloud (préversion)

Importante

Cet indicateur vous oblige à activer le modèle de facturation de paiement à l’utilisation pour cette fonctionnalité dans votre organization.

Il s’agit notamment d’indicateurs de stratégie pour Amazon S3 et Azure (SQL Server et stockage) que vous pouvez utiliser pour détecter les techniques utilisées pour éviter la détection ou les activités à risque. Ceux-ci peuvent inclure :

- Désactivation des journaux de trace

- Mise à jour ou suppression SQL Server règles de pare-feu

- Techniques utilisées pour voler des données, telles que des documents sensibles

- Techniques utilisées pour perturber la disponibilité ou compromettre l’intégrité d’un système

- Techniques utilisées pour obtenir des autorisations de niveau supérieur sur les systèmes et les données.

Pour sélectionner parmi les indicateurs de service cloud, vous devez d’abord vous connecter aux applications de service source appropriées dans Microsoft Defender.

Indicateurs Microsoft Fabric (préversion)

Importante

Cet indicateur vous oblige à activer le modèle de facturation de paiement à l’utilisation pour cette fonctionnalité dans votre organization.

Il s’agit notamment d’indicateurs de stratégie pour Microsoft Power BI que vous pouvez utiliser pour détecter les techniques utilisées pour déterminer l’environnement (comme l’affichage de rapports et de tableaux de bord Power BI) et les techniques utilisées pour collecter des données intéressantes (telles que le téléchargement de rapports Power BI).

Indicateurs de conformité des communications

Il s’agit notamment d’indicateurs stratégiques qui détectent les événements stressants liés à l’emploi, tels que les explosions émotionnelles, l’intimidation, le non-respect des critiques, l’incapacité de travailler ou de communiquer avec une équipe ou un groupe, la discrimination, les menaces violentes, le comportement extrémiste, etc. La gestion des risques internes fonctionne en collaboration avec la solution Conformité des communications Microsoft Purview pour détecter ces types de facteurs de stress qui indiquent un environnement de travail défectueux. Les événements stresseurs d’emploi peuvent avoir un impact sur le comportement de l’utilisateur pour les personnages à risque (qu’il s’agisse d’initiateurs ou de cibles de mauvais comportement) de plusieurs façons liées aux risques internes. Un comportement de travail contre-productif peut être un curseur préalable à des violations plus graves, telles que le sabotage des ressources de l’entreprise ou la fuite d’informations sensibles.

Remarque

Vous pouvez également utiliser une stratégie de conformité des communications comme déclencheur.

Mode de fonctionnement

Vous pouvez choisir parmi trois indicateurs de conformité des communications :

- Envoi d’un texte réglementaire financier susceptible d’être risqué

- Envoi d’images inappropriées

- Envoi de contenu inapproprié

Lorsque vous sélectionnez Créer une stratégie dans la section Indicateurs de conformité des communications :

Une stratégie unique est créée dans la conformité des communications qui détecte les messages dans Microsoft Exchange Online, Microsoft Teams, Microsoft Viva Engage, Microsoft 365 Copilot et Microsoft Copilot. La stratégie de conformité des communications est basée sur les indicateurs que vous sélectionnez. Chaque indicateur est associé à des classifieurs pouvant être entraînés spécifiques utilisés par la conformité des communications. Le tableau suivant présente les classifieurs pouvant être entraînés associés à chaque indicateur.

Indicateur de gestion des risques internes Classifieurs pouvant être entraînés associés Envoi d’un texte réglementaire financier susceptible d’être risqué Plaintes des clients ; Collusion réglementaire ; Manipulation de stock ; Cadeaux & Divertissement ; Divulgation non autorisée ; Blanchiment Envoi d’images inappropriées Images pour adultes ; Images racé Envoi de contenu inapproprié Sexuel; Violence; Haïr; Automutilation Conseil

Vous pouvez sélectionner l’icône d’informations en regard de chaque indicateur pour voir les classifieurs pouvant être formés que l’indicateur utilise.

Dans la conformité des communications, les classifieurs pouvant être entraînés sont répertoriés en tant que conditions pour la stratégie.

La stratégie de conformité des communications est nommée « Indicateur de risque insider » plus l’horodatage, par exemple : « Indicateur de risque interne 24-05-01T09.27.17Z ».

Toute personne disposant du rôle Enquêteur des risques internes dans la gestion des risques internes est automatiquement ajoutée en tant que réviseur pour la stratégie de conformité des communications.

Remarque

Une fois la stratégie de conformité des communications créée, pour ajouter un réviseur à la stratégie, vous devez ajouter le réviseur manuellement au groupe de rôles Enquêteurs de conformité des communications.

Si vous désactivez tous les indicateurs dans le paramètre Indicateurs de stratégie, la stratégie de conformité des communications est suspendue. La stratégie est réactivée si vous réactivez l’un des indicateurs.

Les indicateurs de conformité des communications sont mis à disposition pour les stratégies nouvelles et existantes dans la gestion des risques internes basées sur les modèles Vol de données ou Fuites de données .

Si le contenu envoyé dans un message correspond à l’un des classifieurs pouvant être entraînés, il en résulte une correspondance de stratégie dans la conformité de la communication qui peut être corrigée à partir de la page Stratégies.

Les indicateurs inclus dans les stratégies de gestion des risques internes sont utilisés pour déterminer un score de risque pour un utilisateur dans l’étendue. Ils sont activés uniquement après qu’un événement de déclenchement s’est produit pour un utilisateur.

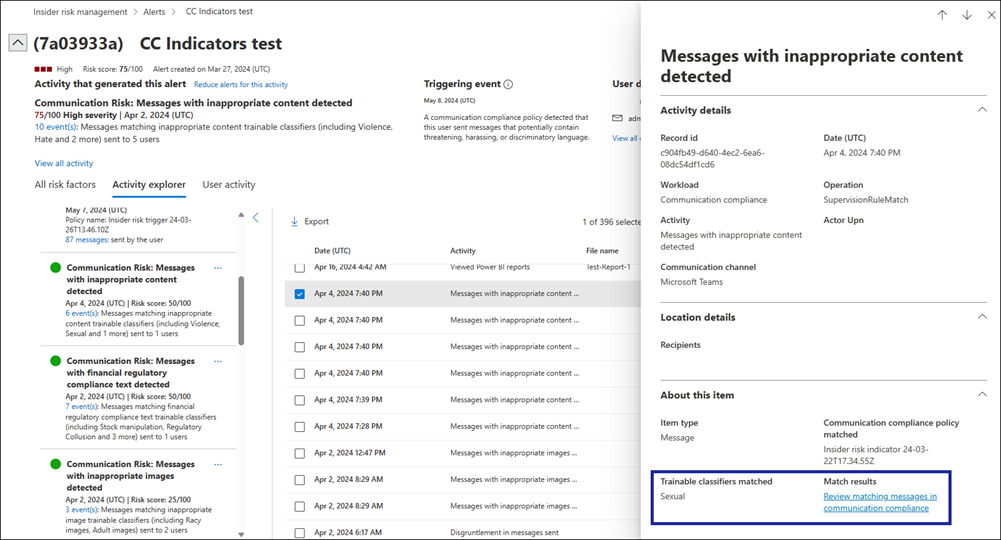

Les insights sur les risques de communication s’affichent sous les onglets Explorateur d’activités et Activité de l’utilisateur dans la gestion des risques internes. Si vous explorez une correspondance de stratégie à partir de l’onglet Explorateur d’activités ou Activité de l’utilisateur , vous pouvez en savoir plus sur l’activité et accéder à un lien qui ouvre la stratégie de conformité des communications. Dans la stratégie de conformité des communications, vous pouvez voir le contenu des messages qui ont été envoyés.

Remarque

Vous devez disposer du rôle Conformité des communications ou du rôle Enquêteur de conformité des communications pour accéder au lien de conformité des communications.

Activer les indicateurs de conformité des communications dans la gestion des risques internes

Dans la gestion des risques internes, accédez à Paramètres>Indicateurs de stratégie, puis faites défiler jusqu’à la section Indicateurs de conformité des communications (préversion).

Sous Détecter les messages correspondant à des classifieurs pouvant être entraînés spécifiques (préversion), sélectionnez Créer une stratégie.

Une stratégie est créée dans la conformité des communications et les indicateurs de conformité des communications sont disponibles dans le paramètre Indicateurs de stratégie.

Remarque

Si vous avez déjà créé une stratégie de conformité des communications de cette façon, mais que vous l’avez suspendue pour une raison quelconque, la sélection de Créer une stratégie entraîne la reprise de la stratégie de conformité des communications. Dans ce cas, la colonne État de la liste Stratégies de conformité des communications affiche « Reprise ».

Sélectionnez un ou plusieurs indicateurs de conformité des communications dans le paramètre Indicateurs de stratégie .

Remarque

Si vous avez déjà créé une stratégie de conformité des communications, si vous sélectionnez différents indicateurs, la stratégie de conformité des communications est modifiée pour refléter les classifieurs pouvant être formés appropriés. La désactivation de tous les indicateurs interrompt la stratégie de conformité des communications.

Sélectionnez Enregistrer.

Pour utiliser les indicateurs, créez une stratégie de risque interne ou modifiez une stratégie existante. Les indicateurs apparaissent dans la page Indicateurs de l’Assistant Stratégie. Vous pouvez ajuster les seuils des indicateurs comme vous le feriez pour tous les autres indicateurs d’une stratégie de gestion des risques internes.

Remarque

À ce stade, l’analytique en temps réel pour les paramètres de seuil d’indicateur n’est pas disponible pour les indicateurs de conformité des communications.

Indicateurs d’appareil

Il s’agit notamment d’indicateurs de stratégie pour l’activité, telles que le partage de fichiers sur le réseau ou avec des appareils. Les indicateurs incluent les activités impliquant tous les types de fichiers, à l’exception de l’activité de fichiers exécutables (.exe) et de bibliothèque de liens dynamiques (.dll). Si vous sélectionnez Indicateurs d’appareil, l’activité est traitée pour les appareils avec Windows 10 build 1809 ou une version ultérieure et macOS (trois dernières versions publiées). Pour les appareils Windows et macOS, vous devez d’abord intégrer les appareils. Les indicateurs d’appareil incluent également la détection du signal du navigateur pour aider votre organization à détecter et à agir sur les signaux d’exfiltration pour les fichiers non exécutables affichés, copiés, partagés ou imprimés dans Microsoft Edge et Google Chrome. Pour plus d’informations sur la configuration des appareils Windows pour l’intégration avec les risques internes, consultez Activer les indicateurs d’appareil et intégrer des appareils Windows dans cet article. Pour plus d’informations sur la configuration des appareils macOS pour l’intégration avec les risques internes, consultez Activer les indicateurs d’appareil et intégrer des appareils macOS dans cet article. Pour plus d’informations sur la détection des signaux du navigateur, consultez En savoir plus sur et configurer la détection des signaux du navigateur de gestion des risques internes.

indicateurs Microsoft Defender pour point de terminaison (préversion)

Il s’agit notamment des indicateurs de Microsoft Defender pour point de terminaison liés à l’installation de logiciels non approuvés ou malveillants ou au contournement des contrôles de sécurité. Pour recevoir des alertes dans la gestion des risques internes, vous devez disposer d’une licence Defender pour point de terminaison active et de l’intégration des risques internes activée. Pour plus d’informations sur la configuration de Defender pour point de terminaison pour l’intégration de la gestion des risques internes, consultez Configurer des fonctionnalités avancées dans Microsoft Defender pour point de terminaison.

Indicateurs d’accès aux enregistrements d’intégrité

Il s’agit notamment d’indicateurs de stratégie pour l’accès aux dossiers médicaux des patients. Par exemple, les tentatives d’accès aux dossiers médicaux des patients dans vos journaux système de dossiers médicaux électroniques (DME) peuvent être partagées avec les stratégies de gestion des risques internes en matière de santé. Pour recevoir ces types d’alertes dans la gestion des risques internes, vous devez disposer d’un connecteur de données spécifique aux soins de santé et du connecteur de données RH configuré.

Indicateurs d’accès physique

Il s’agit notamment d’indicateurs de stratégie pour l’accès physique aux ressources sensibles. Par exemple, les tentatives d’accès à une zone restreinte dans vos journaux système de badging physique peuvent être partagées avec des stratégies de gestion des risques internes. Pour recevoir ces types d’alertes dans la gestion des risques internes, vous devez avoir des ressources physiques prioritaires activées dans la gestion des risques internes et le connecteur de données de badging physique configuré. Pour en savoir plus sur la configuration de l’accès physique, consultez la section Accès physique prioritaire dans cet article.

indicateurs de Microsoft Defender for Cloud Apps

Il s’agit notamment d’indicateurs de stratégie provenant d’alertes partagées de Defender for Cloud Apps. La détection des anomalies activée automatiquement dans Defender for Cloud Apps commence immédiatement à détecter et à rassembler les résultats, en ciblant de nombreuses anomalies comportementales parmi vos utilisateurs et les machines et appareils connectés à votre réseau. Pour inclure ces activités dans les alertes de stratégie de gestion des risques internes, sélectionnez un ou plusieurs indicateurs dans cette section. Pour en savoir plus sur l’analytique Defender for Cloud Apps et la détection des anomalies, consultez Obtenir l’analyse comportementale et la détection des anomalies.

Indicateurs de navigation à risque (préversion)

Ceux-ci incluent des indicateurs de stratégie pour les activités de navigation liées aux sites web qui sont considérés comme malveillants ou risqués et qui posent un risque interne potentiel pouvant entraîner un incident de sécurité ou de conformité. L’activité de navigation à risque fait référence aux utilisateurs qui visitent des sites web potentiellement à risque, tels que ceux associés à des programmes malveillants, à la pornographie, à la violence et à d’autres activités non autorisées. Pour inclure ces activités de gestion des risques dans les alertes de stratégie, sélectionnez un ou plusieurs indicateurs dans cette section. Pour en savoir plus sur la configuration des signaux d’exfiltration du navigateur, consultez Détection des signaux du navigateur de gestion des risques internes.

Détection d’exfiltration cumulative

Détecte quand les activités d’exfiltration d’un utilisateur sur tous les canaux d’exfiltration au cours des 30 derniers jours dépassent les normes organization ou de groupe d’homologues. Par exemple, si un utilisateur est dans un rôle de vente et communique régulièrement avec des clients et des partenaires en dehors du organization, son activité de messagerie externe sera probablement supérieure à la moyenne de l’organization. Toutefois, l’activité de l’utilisateur peut ne pas être inhabituelle par rapport aux collègues de l’utilisateur ou à d’autres postes similaires. Un score de risque est attribué si l’activité d’exfiltration cumulée de l’utilisateur est inhabituelle et dépasse les normes organization ou de groupe d’homologues.

Remarque

Les groupes d’homologues sont définis en fonction de organization hiérarchie, de l’accès aux ressources SharePoint partagées et des titres de poste dans Microsoft Entra ID. Si vous activez la détection d’exfiltration cumulative, votre organization accepte de partager des données Microsoft Entra avec le portail de conformité, y compris la hiérarchie organization et les titres de poste. Si votre organization n’utilise pas Microsoft Entra ID pour conserver ces informations, la détection peut être moins précise.

Boosters de score de risque

Il s’agit notamment d’augmenter le score de risque pour l’activité pour les raisons suivantes :

Activité supérieure à l’activité habituelle de l’utilisateur pour cette journée : les scores sont optimisés si l’activité détectée s’écarte du comportement typique de l’utilisateur.

Un cas précédent a été résolu par l’utilisateur en tant que violation de stratégie : les scores sont augmentés si l’utilisateur a eu un cas précédent dans la gestion des risques internes qui a été résolu en tant que violation de stratégie.

L’utilisateur est membre d’un groupe d’utilisateurs prioritaire : les scores sont optimisés si l’utilisateur est membre d’un groupe d’utilisateurs prioritaires.

L’utilisateur est détecté comme un utilisateur potentiel à fort impact : lorsque cette option est activée, les utilisateurs sont automatiquement marqués comme utilisateurs potentiels à fort impact en fonction des critères suivants :

- L’utilisateur interagit avec du contenu plus sensible que d’autres utilisateurs du organization.

- Niveau de l’utilisateur dans la hiérarchie Microsoft Entra de l’organization.

- Nombre total d’utilisateurs qui rendent compte à l’utilisateur en fonction de la hiérarchie Microsoft Entra.

- L’utilisateur est membre d’un rôle intégré Microsoft Entra avec des autorisations élevées.

Remarque

Lorsque vous activez le booster de score de risque utilisateur à impact élevé potentiel, vous acceptez de partager Microsoft Entra données avec le portail de conformité. Si votre organization n’utilise pas d’étiquettes de confidentialité ou n’a pas configuré organization hiérarchie dans Microsoft Entra ID, cette détection peut être moins précise. Si un utilisateur est détecté à la fois comme membre d’un groupe d’utilisateurs prioritaires et comme utilisateur potentiel à fort impact, son score de risque ne sera augmenté qu’une seule fois.

Dans certains cas, vous pouvez limiter les indicateurs de stratégie de risque interne appliqués aux stratégies de risque interne dans votre organization. Vous pouvez désactiver les indicateurs de stratégie pour des domaines spécifiques en les désactivant de toutes les stratégies de risque interne dans les paramètres globaux. Les événements de déclenchement peuvent uniquement être modifiés pour les stratégies créées à partir des fuites de données ou des fuites de données par les utilisateurs prioritaires . Les stratégies créées à partir de tous les autres modèles n’ont pas d’indicateurs ou d’événements de déclenchement personnalisables.

Indicateurs personnalisés

Utilisez l’onglet Indicateurs personnalisés pour créer un indicateur personnalisé à utiliser comme déclencheur ou comme indicateur de stratégie dans vos stratégies.

Remarque

Avant de pouvoir créer un indicateur personnalisé pour importer des données d’indicateur tiers, vous devez créer un connecteur Indicateurs de risque interne (préversion).

Dans les paramètres de gestion des risques internes, sélectionnez Indicateurs de stratégie, puis sélectionnez l’onglet Indicateurs personnalisés .

Sélectionnez Ajouter un indicateur personnalisé.

Entrez un nom d’indicateur et une description (facultatif).

Dans la liste Connecteur de données , sélectionnez le connecteur d’indicateur de risque interne que vous avez créé précédemment.

Lorsque vous sélectionnez un connecteur de données :

- Le nom de la colonne source que vous avez sélectionnée lorsque vous avez créé le connecteur s’affiche dans le champ Colonne source du fichier de mappage . Si vous n’avez pas sélectionné de colonne source lors de la création du connecteur, Aucun s’affiche dans ce champ et vous n’avez pas besoin d’effectuer de sélection.

- Dans la liste Valeurs dans la colonne source , sélectionnez la valeur que vous souhaitez affecter à l’indicateur personnalisé. Il s’agit des valeurs liées à la colonne source que vous avez spécifiée lors de la création du connecteur. Par exemple, si vous avez créé un seul connecteur qui inclut des données pour deux indicateurs (Salesforce et Dropbox), vous verrez ces valeurs dans la liste.

Si vous souhaitez utiliser une colonne pour définir des valeurs de seuil, dans la liste Données du fichier de mappage , sélectionnez la colonne que vous souhaitez utiliser pour le paramètre de seuil ; sinon, sélectionnez l’option Utiliser uniquement comme événement déclencheur sans seuil .

Remarque

Seuls les champs qui ont un type de données Number apparaissent dans la liste Données du fichier de mappage , car un type de données Number est requis pour définir une valeur de seuil. Le type de données est spécifié lorsque vous configurez le connecteur.

Sélectionnez Ajouter un indicateur. L’indicateur est ajouté à la liste Indicateurs personnalisés .

Vous pouvez désormais utiliser l’indicateur personnalisé dans toutes les stratégies de vol de données ou de fuites de données que vous créez ou modifiez.

- Si vous utilisez l’indicateur personnalisé comme déclencheur, sélectionnez votre déclencheur personnalisé dans la page Déclencheurs lorsque vous créez ou modifiez la stratégie.

- Si vous utilisez l’indicateur personnalisé comme indicateur de stratégie, sélectionnez votre indicateur personnalisé dans la page Indicateurs lorsque vous créez ou modifiez la stratégie.

Remarque

Après avoir sélectionné votre déclencheur ou indicateur personnalisé, veillez à définir un seuil personnalisé (il n’est pas recommandé d’utiliser les seuils par défaut). Vous ne pouvez pas définir de seuils de déclencheur sur un indicateur personnalisé si vous avez sélectionné l’option Utiliser uniquement comme événement de déclenchement sans seuil.

Après avoir ajouté l’indicateur personnalisé à vos stratégies, les déclencheurs et les insights générés en fonction des indicateurs personnalisés apparaissent dans le tableau de bord Alertes, l’Explorateur d’activités et le chronologie utilisateur.

Importante

- Veillez à attendre 24 heures avant de charger les données après la mise à jour des indicateurs personnalisés et des stratégies associées. En effet, la synchronisation de tous les composants peut prendre plusieurs heures. Si vous chargez immédiatement les données pendant la synchronisation des mises à jour, certaines données risquent de ne pas être évaluées en fonction du risque.

Créer une variante d’un indicateur intégré

Vous pouvez créer des groupes de détection (préversion) et les utiliser avec des variantes d’indicateurs intégrés (préversion) pour adapter les détections à différents ensembles d’utilisateurs. Par exemple, pour réduire le nombre de faux positifs pour les activités de messagerie, vous pouvez créer une variante de l’indicateur intégré Envoi d’e-mails avec pièces jointes aux destinataires en dehors de l’indicateur intégré organization pour détecter uniquement les e-mails envoyés à des domaines personnels. Une variante hérite de toutes les propriétés de l’indicateur intégré. Vous pouvez ensuite modifier la variante avec des exclusions ou des inclusions.

Dans les paramètres de gestion des risques internes, sélectionnez Indicateurs de stratégie.

Sélectionnez Nouvelle variante d’indicateur (préversion) . Le volet Nouvelle variante d’indicateur (préversion) s’ouvre sur le côté droit de l’écran.

Dans la liste Indicateur de base , sélectionnez l’indicateur pour lequel vous souhaitez créer une variante.

Remarque

Vous pouvez créer jusqu’à trois variantes pour chaque indicateur intégré. Si vous avez déjà créé trois variantes pour un indicateur intégré particulier, l’indicateur intégré est grisé dans la liste. Il existe également des indicateurs intégrés (Microsoft Defender pour point de terminaison indicateurs, par exemple) qui ne prennent pas en charge les variantes.

Ajoutez un nom pour la variante (ou acceptez le nom suggéré). Un nom de variante ne peut pas comporter plus de 110 caractères.

Ajoutez une description pour la variante (facultatif). La description apparaît dans la stratégie pour vous aider à la différencier des autres indicateurs ou variantes d’indicateurs. La description d’une variante ne peut pas comporter plus de 256 caractères.

Sous Groupe de détection, sélectionnez l’une des options suivantes :

Ignorer l’activité impliquant des éléments dans des groupes sélectionnés. Sélectionnez cette option si vous souhaitez tout capturer, à l’exception de quelques exclusions. Par exemple, vous pouvez utiliser cette option pour capturer tous les messages électroniques sortants, à l’exception des messages envoyés à des domaines spécifiques.

Détectez uniquement l’activité impliquant des éléments dans des groupes sélectionnés. Sélectionnez cette option si vous souhaitez spécifier les inclusions à capturer. Par exemple, sélectionnez cette option si vous souhaitez capturer uniquement les messages électroniques envoyés à certains domaines.

Remarque

Si vous n’avez pas encore créé de groupe de détection, vous ne pourrez pas sélectionner une option dans la section Groupe de détection .

Dans la liste Sélectionner un ou plusieurs groupes de détection , sélectionnez le ou les groupes de détection que vous souhaitez appliquer à la variante. Les groupes de détection sont répertoriés sous l’en-tête de type de détection approprié pour vous aider à trouver le groupe approprié. Pour une seule variante, vous pouvez ajouter jusqu’à cinq groupes de détection d’un seul type. Par exemple, vous pouvez ajouter jusqu’à cinq groupes de domaines, cinq groupes de types de fichiers, etc.

Remarque

Seuls les groupes de détection applicables à la variante apparaissent dans la liste. Par exemple, un groupe de détection de type de fichier n’apparaît pas pour le partage de dossiers SharePoint avec des personnes extérieures à l’indicateur organization, car il n’est pas applicable.

Sélectionnez Enregistrer.

Dans la boîte de dialogue Étapes suivantes , si vous souhaitez appliquer la nouvelle variante à une stratégie spécifique, sélectionnez le lien de la page Stratégies .

Conseil

Pour vous assurer qu’une variante capture toutes les activités importantes que vous souhaitez détecter, vous pouvez appliquer l’indicateur intégré et la variante de l’indicateur intégré dans la même stratégie. Vous pouvez ensuite observer les activités que chaque indicateur capture dans les alertes, puis utiliser uniquement l’indicateur de variante après vous être assuré que tout est détecté.

Utiliser une variante dans une stratégie

Accédez à la page Indicateurs de l’Assistant Stratégie.

Recherchez l’indicateur intégré qui inclut une ou plusieurs variantes. Les indicateurs intégrés qui ont des variantes sont marqués avec une petite zone bleue dans la case à cocher de variante et une liste s’affiche à la fin du texte du descripteur d’indicateur pour indiquer le nombre de variantes sélectionnées. Ouvrez la liste pour afficher les variantes.

Remarque

Si vous sélectionnez une ou toutes les cases à cocher dans la liste des variantes, la case à cocher de premier niveau de l’indicateur intégré devient une case à cocher bleue pleine. Si aucune des zones de la liste de variantes n’est sélectionnée, la case à cocher de premier niveau est vide.

Sélectionnez Suivant.

Dans la page Personnaliser les seuils , vous pouvez personnaliser les valeurs de seuil pour les variantes individuellement.

Examiner les insights fournis par les variantes

Une fois les variantes ajoutées aux stratégies, des alertes sont générées dans le tableau de bord, et un enquêteur peut afficher plus de détails dans les onglets Activité de l’Explorateur d’activités et Activité de l’utilisateur .

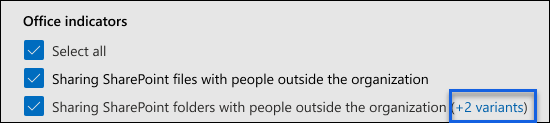

Modifier une variante

Sélectionnez le texte bleu à la fin du texte de description de l’indicateur. Par exemple, sélectionnez +2 variantes, comme illustré dans l’exemple de capture d’écran suivant.

Dans la page Afficher/modifier les indicateurs , sélectionnez Modifier.

Apportez vos modifications.

Limitations des variantes

- Vous pouvez créer jusqu’à trois variantes par indicateur intégré.

- Pour une seule variante, vous pouvez ajouter jusqu’à cinq groupes de détection d’un seul type. Par exemple, vous pouvez ajouter un maximum de cinq groupes de domaines, cinq groupes de types de fichiers, etc.

- Pour la préversion du groupe détections, les variantes ne prennent pas en charge les séquences, les activités d’exfiltration cumulatives, le booster de score de risque ou l’analytique en temps réel.

Comment les variantes sont hiérarchisées par rapport aux exclusions globales et au contenu prioritaire

L’étendue des activités se produit à plusieurs endroits dans la gestion des risques internes. L’étendue se produit dans l’ordre de priorité suivant :

Exclusions globales

Exclusion/inclusion de l’étendue des variantes

Contenu prioritaire

Activer les indicateurs d’appareil et intégrer des appareils Windows

Pour activer la détection des activités à risque sur les appareils Windows et inclure des indicateurs de stratégie pour ces activités, vos appareils Windows doivent répondre aux exigences suivantes et vous devez effectuer les étapes d’intégration suivantes. En savoir plus sur les exigences d’intégration des appareils

Étape 1 : Préparer vos points de terminaison

Assurez-vous que les appareils Windows 10 que vous prévoyez de créer des rapports dans la gestion des risques internes répondent à ces exigences.

- L’appareil doit exécuter Windows 10 build x64 1809 ou ultérieure et la mise à jour Windows 10 (build du système d’exploitation 17763.1075) du 20 février 2020 doit être installée.

- Le compte d’utilisateur utilisé pour se connecter à l’appareil Windows 10 doit être un compte Microsoft Entra actif. L’appareil Windows 10 peut être Microsoft Entra ID, Microsoft Entra hybride, joint ou inscrit.

- Installez le navigateur Microsoft Edge sur l’appareil de point de terminaison pour détecter les actions relatives à l’activité de chargement dans le cloud. Consultez Télécharger le nouveau Microsoft Edge basé sur Chromium.

Remarque

Endpoint DLP prend désormais en charge les environnements virtualisés, ce qui signifie que la solution de gestion des risques internes prend en charge les environnements virtualisés via la DLP du point de terminaison. En savoir plus sur la prise en charge des environnements virtualisés dans la protection contre la perte de données de point de terminaison

Étape 2 : Intégrer des appareils

Vous devez activer la vérification des appareils et intégrer vos points de terminaison avant de pouvoir détecter les activités de gestion des risques internes sur un appareil. Les deux actions sont effectuées dans Microsoft Purview.

Lorsque vous souhaitez activer des appareils qui n’ont pas encore été intégrés, vous devez télécharger le script approprié et le déployer comme indiqué dans cet article.

Si vous avez déjà intégré des appareils à Microsoft Defender pour point de terminaison, ils apparaissent dans la liste des appareils gérés.

Intégration des appareils

Dans ce scénario de déploiement, vous activez les appareils qui n’ont pas encore été intégrés et vous souhaitez simplement détecter les activités à risque internes sur les appareils Windows.

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

Sélectionnez Paramètres dans le coin supérieur droit de la page.

Sous Intégration de l’appareil, sélectionnez Appareils. La liste est vide jusqu’à ce que les appareils soient intégrés.

Sélectionnez Activer l’intégration des appareils.

Remarque

Bien que l’activation de l’intégration des appareils dure généralement environ 60 secondes, patientez jusqu’à 30 minutes avant de contacter le support Microsoft.

Sélectionnez le mode de déploiement que vous souhaitez déployer sur ces appareils dans la liste Méthode de déploiement , puis sélectionnez Télécharger le package.

Suivez les procédures appropriées dans Outils et méthodes d'intégration pour les machines Windows. Ce lien vous dirige vers une page d’accueil dans laquelle vous pouvez accéder aux procédures Microsoft Defender pour point de terminaison qui correspondent au package de déploiement que vous avez sélectionné à l’étape 5 :

- Intégrer les machines Windows à l'aide de la stratégie de groupe

- Intégrer les ordinateurs Windows à l’aide du gestionnaire de configuration de point de terminaison Microsoft

- Intégrer les machines Windows à l'aide des outils de gestion des appareils mobiles

- Intégrer des machines Windows à l'aide d'un script local

- Intégrer des machines VDI (Virtual Desktop Infrastructure) non persistantes

Lorsque vous avez terminé et que l’appareil de point de terminaison est intégré, il doit être visible dans la liste des appareils, et l’appareil de point de terminaison commence à signaler les journaux d’activité d’audit à la gestion des risques internes.

Remarque

Cette expérience est sous l’application de la licence. Sans la licence requise, les données ne sont pas visibles ni accessibles.

Si les appareils sont déjà intégrés à Microsoft Defender pour point de terminaison

Si Microsoft Defender pour point de terminaison est déjà déployé et que les appareils de point de terminaison sont signalés, les appareils de point de terminaison apparaissent dans la liste des appareils gérés. Vous pouvez continuer à intégrer de nouveaux appareils à la gestion des risques internes pour étendre la couverture en accédant à l’Étape 2 : Intégration des appareils.

Activer les indicateurs d’appareil et intégrer des appareils macOS

Les appareils macOS (Catalina 10.15 ou version ultérieure) peuvent être intégrés à Microsoft 365 pour prendre en charge les stratégies de gestion des risques internes à l’aide de Intune ou JAMF Pro. Pour plus d’informations et pour obtenir des conseils de configuration, consultez Vue d’ensemble des appareils macOS dans Microsoft 365 (préversion).

Paramètres de niveau d’indicateur

Lorsque vous créez une stratégie à l’aide de l’Assistant Stratégie, vous pouvez configurer la façon dont le nombre quotidien d’événements à risque doit influencer le score de risque pour les alertes de risque interne. Ces paramètres d’indicateur vous aident à contrôler la façon dont le nombre d’occurrences d’événements à risque dans votre organization affecter le score de risque (et la gravité de l’alerte associée) pour ces événements.

Par exemple, supposons que vous décidez d’activer les indicateurs SharePoint dans les paramètres de stratégie de risque interne et de sélectionner des seuils personnalisés pour les événements SharePoint lors de la configuration des indicateurs pour une nouvelle stratégie de fuites de données à risque interne. Dans l’Assistant Stratégie de risque interne, vous configurez trois niveaux d’événements quotidiens différents pour chaque indicateur SharePoint afin d’influencer le score de risque pour les alertes associées à ces événements.

Pour le premier niveau d’événement quotidien, vous définissez le seuil sur :

- 10 événements ou plus par jour pour un impact moindre sur le score de risque pour les événements

- 20 événements ou plus par jour pour un impact moyen sur le score de risque pour les événements

- 30 événements ou plus par jour pour un impact plus élevé sur le score de risque pour les événements

Ces paramètres signifient en fait :

- Si 1 à 9 événements SharePoint se produisent après l’événement déclencheur, les scores de risque sont peu affectés et ont tendance à ne pas générer d’alerte.

- Si 10 à 19 événements SharePoint se produisent après un événement déclencheur, le score de risque est intrinsèquement inférieur et les niveaux de gravité des alertes ont tendance à être bas.

- Si 20 à 29 événements SharePoint se produisent après un événement déclencheur, le score de risque est intrinsèquement plus élevé et les niveaux de gravité des alertes ont tendance à être à un niveau moyen.

- Si au moins 30 événements SharePoint se produisent après un événement déclencheur, le score de risque est par nature plus élevé et les niveaux de gravité des alertes ont tendance à être élevés.

Une autre option pour les seuils de stratégie consiste à affecter l’événement déclencheur de stratégie à l’activité de gestion des risques qui est supérieure au nombre quotidien standard d’utilisateurs. Au lieu d’être défini par des paramètres de seuil spécifiques, chaque seuil est personnalisé dynamiquement pour les activités anormales détectées pour les utilisateurs de stratégie dans l’étendue. Si l’activité de seuil pour les activités anormales est prise en charge pour un indicateur individuel, vous pouvez sélectionner Activité est au-dessus de l’activité habituelle de l’utilisateur pour la journée dans l’Assistant Stratégie pour cet indicateur. Si cette option n’est pas répertoriée, le déclenchement d’activité anormale n’est pas disponible pour l’indicateur. Si l’activité se trouve au-dessus de l’activité habituelle de l’utilisateur pour le jour, l’option est répertoriée pour un indicateur, mais n’est pas sélectionnable, vous devez activer cette option dans Paramètres de> risque insider Indicateursde stratégie.

Utiliser des recommandations d’analytique en temps réel pour définir des seuils

Vous pouvez utiliser l’analytique en temps réel (préversion) pour tirer parti d’une expérience de configuration de seuil guidée (pilotée par les données) qui vous permet de sélectionner rapidement les seuils appropriés pour les indicateurs de stratégie. Cette expérience guidée peut vous aider à ajuster efficacement la sélection des indicateurs et des seuils d’occurrence d’activité afin que vous n’ayez pas trop ou trop d’alertes de stratégie.

Lorsque l’analytique est activée :

L’option Appliquer des seuils spécifiques à l’activité de vos utilisateurs est activée dans la page Indicateurs de l’Assistant Stratégie. Sélectionnez cette option si vous souhaitez que la gestion des risques internes fournisse des recommandations de seuil d’indicateur basées sur les 10 jours précédents d’activité des utilisateurs dans votre organization.

Remarque

Pour utiliser cette option, vous devez sélectionner au moins un indicateur de stratégie intégré. La gestion des risques internes ne fournit pas de seuils recommandés pour les indicateurs personnalisés ou les variantes d’indicateurs intégrés.

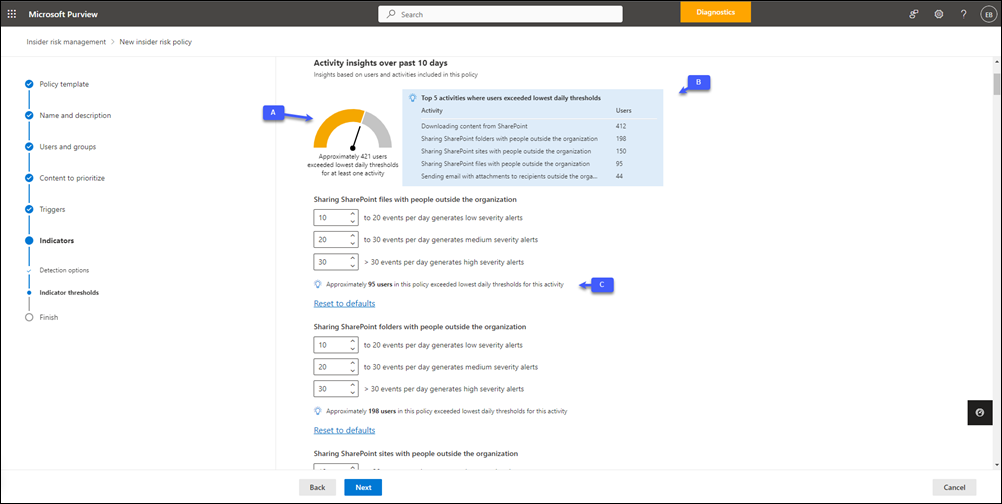

Si vous sélectionnez l’option Choisir vos propres seuils dans la page Indicateurs de l’Assistant Stratégie, les valeurs par défaut pour les paramètres de seuils sont basées sur les valeurs de seuil recommandées (en fonction de l’activité dans votre organization) au lieu des valeurs par défaut intégrées. Vous verrez également une jauge, une liste des cinq principaux indicateurs et des insights pour chaque indicateur.

A. La jauge indique le nombre approximatif d’utilisateurs délimités dont les activités des 10 jours précédents ont dépassé les seuils quotidiens les plus bas pour au moins un des indicateurs intégrés sélectionnés pour la stratégie. Cette jauge peut vous aider à estimer le nombre d’alertes qui peuvent être générées si tous les utilisateurs inclus dans la stratégie se sont vu attribuer des scores de risque.

B. La liste des cinq principaux indicateurs est triée par le nombre d’utilisateurs dépassant les seuils quotidiens les plus bas. Si vos stratégies génèrent trop d’alertes, il s’agit des indicateurs sur lesquels vous souhaiterez peut-être vous concentrer pour réduire le « bruit ».

C. Les insights pour chaque indicateur sont affichés sous l’ensemble des paramètres de seuil pour cet indicateur. L’insight montre le nombre approximatif d’utilisateurs dont les activités des 10 jours précédents ont dépassé les seuils bas spécifiés pour l’indicateur. Par exemple, si le paramètre de seuil bas pour Télécharger du contenu à partir de SharePoint est défini sur 100, l’insight indique le nombre d’utilisateurs de la stratégie qui ont effectué plus de 100 activités de téléchargement en moyenne au cours des 10 jours précédents.

Remarque

Les exclusions globales (détections intelligentes) sont prises en compte pour l’analytique en temps réel.

Ajuster manuellement les paramètres de seuil

Si vous sélectionnez l’option Choisir vos propres seuils et ajustez manuellement un paramètre de seuil pour un indicateur spécifique, l’insight sous l’indicateur est mis à jour en temps réel. Cela vous permet de configurer les seuils appropriés pour chaque indicateur afin d’atteindre le niveau d’efficacité d’alerte le plus élevé avant d’activer vos stratégies.

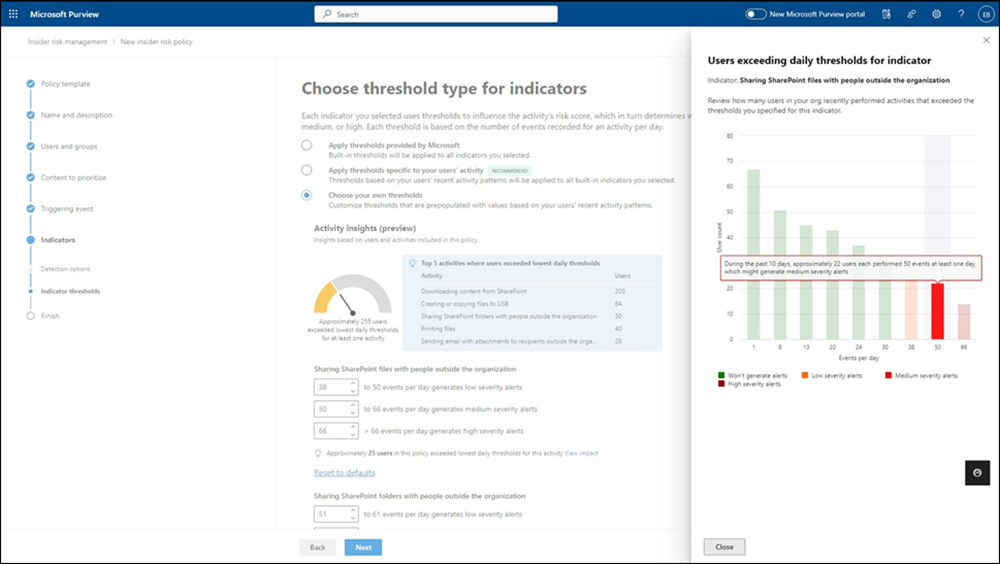

Pour gagner du temps et faciliter la compréhension de l’impact des modifications manuelles apportées aux valeurs de seuil, sélectionnez le lien Afficher l’impact dans l’insight pour afficher le graphique Utilisateurs dépassant les seuils quotidiens pour l’indicateur . Ce graphique fournit une analyse de sensibilité pour chaque indicateur de stratégie.

Importante

Ce graphique n’est pas disponible si vous sélectionnez l’option Inclure des utilisateurs spécifiques lorsque vous créez la stratégie. Vous devez sélectionner l’option Inclure tous les utilisateurs et groupes .

Vous pouvez utiliser ce graphique pour analyser les modèles d’activité des utilisateurs de votre organization pour l’indicateur sélectionné. Par exemple, dans l’illustration précédente, l’indicateur de seuil pour le partage de fichiers SharePoint avec des personnes extérieures au organization est défini sur 38. Le graphique montre le nombre d’utilisateurs qui ont effectué des actions qui ont dépassé cette valeur seuil et la distribution des alertes de gravité faible, moyenne et élevée pour ces actions. Sélectionnez une barre pour afficher des insights pour chaque valeur. Par exemple, dans l’illustration ci-dessus, la barre de la valeur 50 est sélectionnée et l’insight montre qu’à cette valeur de seuil, environ 22 utilisateurs ont chacun effectué au moins 50 événements sur au moins un jour au cours des 10 derniers jours.

Conditions préalables à l’utilisation de l’analytique en temps réel

Pour utiliser l’analytique en temps réel (préversion), vous devez activer les insights d’analyse des risques internes. Une fois l’analytique activée, l’affichage des insights et des recommandations peut prendre de 24 à 48 heures.