Sécuriser l’infrastructure avec la Confiance Zéro

![]()

L’infrastructure représente un vecteur de menace critique. L'infrastructure informatique, qu'elle soit sur site ou multicloud, est définie comme l'ensemble du matériel (physique, virtuel, conteneurisé), des logiciels (open source, premier et tiers, PaaS, SaaS), des micro-services (fonctions, API), de l'infrastructure réseau, des installations, et ainsi de suite, qui sont nécessaires pour développer, tester, fournir, surveiller, contrôler ou prendre en charge les services informatiques. C'est un domaine dans lequel Microsoft a investi des ressources considérables pour développer un ensemble complet de capacités permettant de sécuriser votre future infrastructure en cloud et sur site.

La sécurité moderne avec une stratégie Confiance zéro de bout en bout vous facilite la tâche en permettant de :

- Évaluer la version.

- Gérer la configuration.

- Utiliser des privilèges d’administrateur juste-à-temps et juste suffisants (JIT/JEA) pour renforcer les défenses.

- Utiliser la télémétrie pour détecter les attaques et les anomalies.

- Bloquer et marquer automatiquement les comportements à risque, et prendre des mesures de protection.

Tout aussi important, Microsoft Azure Blueprints et les fonctionnalités associées garantissent que les ressources sont conçues, implémentées et maintenues de manière conforme aux stratégies, normes et exigences d’une organisation.

Azure Blueprints, Azure Policies, Microsoft Defender pour le cloud, Microsoft Sentinel et Azure Sphere peuvent grandement contribuer à améliorer la sécurité de votre infrastructure déployée. Ensemble, ils permettent une approche différente pour définir, concevoir, provisionner, déployer et surveiller votre infrastructure.

Objectifs du déploiement Confiance Zéro pour une infrastructure

Conseil

Avant que la plupart des organisations ne commencent le parcours Confiance Zéro, leur approche de la sécurité de l’infrastructure est caractérisée par les éléments suivants :

- Les autorisations sont gérées manuellement dans les environnements.

- Il existe une gestion de la configuration des machines virtuelles et des serveurs sur lesquels les charges de travail sont exécutées.

|

Lors de l’implémentation d’une infrastructure Confiance zéro de bout en bout pour gérer et surveiller votre infrastructure, nous vous recommandons de vous concentrer d’abord sur ces objectifs de déploiement initiaux : |

|

|

|

III. L’accès aux ressources par un utilisateur requiert JIT. |

|

Une fois cela en place, concentrez-vous sur les objectifs de déploiement supplémentaires suivants : |

|

|

|

IV. Les déploiements non autorisés sont bloqués et une alerte est déclenchée. V. La visibilité granulaire et le contrôle d’accès sont disponibles dans les charges de travail. VI. Accès des utilisateurs et des ressources segmenté pour chaque charge de travail. |

Guide de déploiement Confiance Zéro pour une infrastructure

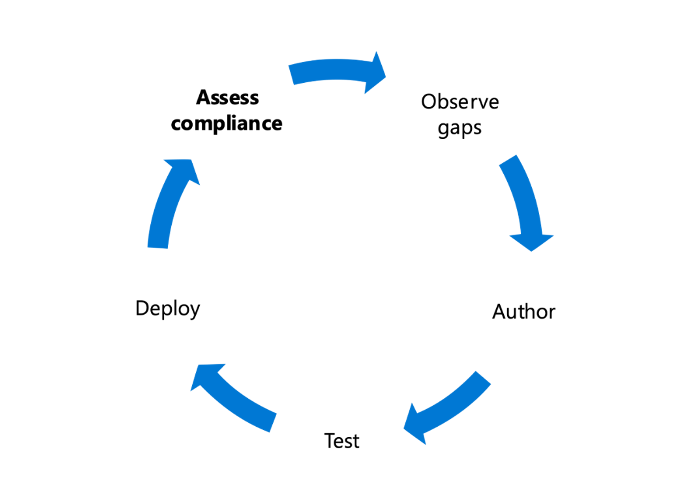

Ce guide vous présente les étapes nécessaires pour sécuriser votre infrastructure en suivant les principes d'un cadre de sécurité de Confiance Zéro.

Avant de commencer, assurez-vous d’avoir respecté ces objectifs de déploiement d’infrastructure de base.

Définition de la ligne de base du locataire Microsoft

Une ligne de base prioritaire doit être définie pour la gestion de votre infrastructure. En appliquant les aides de l'industrie telles que NIST 800-53, vous pouvez dériver un ensemble d'exigences pour la gestion de votre infrastructure. Chez Microsoft, nous avons défini une ligne de base minimale à la liste d’exigences suivante :

-

L’accès aux données, réseaux, services, utilitaires, outils et applications doit être contrôlé par des mécanismes d’authentification et d’autorisation.

-

Les données sont chiffrées en transit et au repos.

-

Limiter les flux de trafic réseau.

-

Visibilité de l’équipe de sécurité sur toutes les ressources.

-

La surveillance et l’audit doivent être activés et configurés correctement conformément aux recommandations de l’organisation.

-

Les logiciels contre les programmes malveillants doivent être à jour et en cours d’exécution.

-

Des analyses de vulnérabilités doivent être effectuées et les vulnérabilités corrigées, conformément aux recommandations de l’organisation.

Pour mesurer la conformité à cette ligne de base minimale (ou de notre ligne de base développée), nous commençons par obtenir une visibilité au niveau du locataire et dans vos environnements locaux, en appliquant un rôle Lecteur de sécurité à l’ensemble du Client Azure. Avec le rôle de lecteur de sécurité en place, il peut obtenir une visibilité supplémentaire grâce à Microsoft Defender pour le cloud et à Azure Policies qui peuvent être utilisées pour appliquer les lignes de base de l'industrie (par exemple, Azure CIS, PCI, ISO 27001) ou une ligne de base personnalisée que votre organisation a définie.

Les autorisations sont gérées manuellement entre les environnements

Du niveau du locataire jusqu’aux ressources individuelles dans chaque groupe de ressources et abonnement, des contrôles d’accès appropriés basés sur les rôles doivent être appliqués.

Conseil

En savoir plus sur l’implémentation d’une stratégie d’identité Confiance Zéro de bout en bout.

Gestion de la configuration des machines virtuelles et des serveurs sur lesquels les charges de travail s’exécutent

Tout comme nous avons géré notre environnement de centre de données local, nous devons également nous assurer que nous pouvons gérer efficacement nos ressources cloud. Azure permet de gérer toutes vos machines virtuelles à partir d’une seule plateforme à l’aide d’Azure Arc (préversion). Grâce à Azure Arc, vous pouvez étendre vos bases de référence de sécurité à partir d'Azure Policy, de vos politiques Microsoft Defender pour le cloud et des évaluations Secure Score, ainsi que la journalisation et la surveillance de toutes vos ressources en un seul endroit. Voici quelques actions pour commencer.

Implémenter Azure Arc (préversion)

Azure Arc permet aux organisations d’étendre les contrôles de sécurité familiers d’Azure localement et à la périphérie de l’infrastructure de l’organisation. Les administrateurs disposent de plusieurs options pour connecter des ressources locales à Azure Arc. Celles-ci incluent le Portail Azure, PowerShell et l’installation de Windows avec le script principal de service.

Découvrez-en plus sur ces techniques.

Appliquer des lignes de base de sécurité par le biais d’Azure Policy, y compris l’application de stratégies dans l’invité

En activant Defender pour le cloud, vous pourrez incorporer un ensemble de contrôles de base via les définitions de stratégie intégrées d’Azure Policy pour Microsoft Defender pour le cloud. L’ensemble des stratégies de ligne de base est reflété dans le score Defender pour le cloud, lequel vous permet de mesurer le niveau de conformité à ces stratégies.

Vous pouvez étendre votre couverture de stratégies au-delà de l’ensemble Defender pour le cloud et créer des stratégies personnalisées si un stratégie intégrée n’est pas disponible. Vous pouvez également incorporer des stratégies de configuration d’invité qui mesureront la conformité dans vos machines virtuelles invitées au sein de vos abonnements.

Appliquer des contrôles Endpoint Protection et Gestion des vulnérabilités Defender pour le cloud

Endpoint Protection est essentiel pour garantir la sécurité et la disponibilité de l’infrastructure. Dans le cadre d’une stratégie de gestion des vulnérabilités et de protection des points de terminaison, vous serez en mesure de mesurer la conformité de manière centralisée afin de garantir que la protection contre les programmes malveillants est activée et configurée par le biais de l’évaluation et des recommandations de protection Endpoint Protection dans Microsoft Defender pour le cloud.

Visibilité centralisée de votre ligne de base dans plusieurs abonnements

En appliquant le rôle lecteur du client, vous pouvez obtenir une visibilité de l’état de chacune des stratégies évaluées dans le cadre du score Defender pour le cloud, d’Azure Policy et des stratégies de configuration d’invité. Vous pouvez faire en sorte que votre tableau de bord de conformité de l’organisation vous permette de générer des rapports centraux sur l’état de votre abonné.

En outre, dans le cadre de Defender pour serveurs, vous pouvez utiliser la politique Activer la solution intégrée d'évaluation des vulnérabilités sur les machines virtuelles (avec Qualys) pour analyser vos ordinateurs virtuels à la recherche de vulnérabilités, et faire en sorte que celles-ci soient reflétées directement dans Defender pour le cloud. Si vous disposez déjà d’une solution d’analyse des vulnérabilités déployée dans votre entreprise, vous pouvez utiliser la solution d’évaluation des vulnérabilités de l’autre stratégie, qui doit être installée sur vos machines virtuelles pour le déploiement d’une solution d’analyse des vulnérabilités des partenaires.

|

|

Objectifs de déploiement initiaux |

Après avoir atteint les objectifs de l’infrastructure de base, vous pouvez vous concentrer sur l’implémentation d’une infrastructure moderne avec une stratégie Confiance zéro de bout en bout.

I. Les charges de travail sont analysées et signalées comme ayant un comportement anormal

Lorsque vous créez une infrastructure, vous devez vous assurer que vous établissez également des règles pour la surveillance et le déclenchement d’alertes. Il s’agit d’un moyen pour identifier le moment où une ressource présente un comportement inattendu.

Nous vous recommandons d’activer Microsoft Defender pour le cloud et ses plans de protection des types de ressources pris en charge, notamment Defender pour serveurs, Defender pour Stockage, Defender pour les conteneurs, Defender pour SQL, etc.

Pour la surveillance des identités, nous vous recommandons d’activer Microsoft Defender pour Identity et Advanced Threat Analytics afin de permettre à la collecte des signaux d’identifier, de détecter et d’examiner les menaces avancées, les identités compromises et les actions malveillantes qui ont lieu dans votre organisation.

L'intégration de ces signaux provenant de Defender pour le cloud, Defender pour Identity, analyses de menaces avancées et d'autres systèmes de surveillance et d'audit avec Microsoft Sentinel, une solution de gestion des événements de sécurité (SIEM) et de réponse automatisée d'orchestration de la sécurité (SOAR) natif cloud, permettra à votre centre des opérations de sécurité (SOC) de travailler à partir d'une seule vitre pour surveiller les événements de sécurité dans l'ensemble de votre entreprise.

Conseil

En savoir plus sur l’implémentation d’une stratégie d’identité Confiance Zéro de bout en bout.

II. Chaque charge de travail reçoit une identité d’application, et est configurée et déployée de manière cohérente

Nous recommandons aux clients d’utiliser une stratégie qui est affectée et appliquée lors de la création de ressources/charges de travail. Les stratégies peuvent exiger que des étiquettes soient appliquées à une ressource lors de sa création, mandater l’affectation d’un groupe de ressources, ainsi que restreindre/diriger les caractéristiques techniques, telles que les régions autorisées, les spécifications des ordinateurs virtuels (par exemple, le type de machine virtuelle, les disques, les stratégies réseau appliquées).

III. L’accès aux ressources par les utilisateurs requiert JIT

Le personnel doit utiliser l’accès administrateur avec modération. Lorsque des fonctions d’administration sont requises, les utilisateurs doivent recevoir un accès d’administration temporaire.

Les organisations doivent mettre en place un programme Protéger l’administrateur. Ces programmes comportent les caractéristiques suivantes :

- Réduction ciblée du nombre d’utilisateurs disposant d’autorisations administratives.

- Audit des comptes et des rôles d’autorisation élevés.

- Création de zones spéciales d’infrastructure HVA (High-Value Asset) pour réduire la surface d’exposition.

- Attribution de stations de travail d’administration sécurisées (SAW) spéciales aux administrateurs afin de réduire le risque de vol d’informations d’identification.

Tous ces éléments permettent à une organisation de mieux connaître la manière dont les autorisations administratives sont utilisées, dans le cas où ces autorisations sont encore nécessaires et fournissent une feuille de route pour un fonctionnement plus sûr.

|

|

Objectifs de déploiement supplémentaires |

Une fois que vous avez mené à bien les trois objectifs initiaux, vous pouvez vous concentrer sur des objectifs supplémentaires, telles que le blocage de déploiements non autorisés.

IV. Les déploiements non autorisés sont bloqués et une alerte est déclenchée

Lorsque les organisations migrent vers le cloud, les possibilités sont illimitées. Ce n’est pas toujours une bonne chose. Pour diverses raisons, les organisations doivent être en mesure de bloquer les déploiements non autorisés et de déclencher des alertes pour sensibiliser les dirigeants et les gestionnaires aux problèmes.

Microsoft Azure offre Azure Blueprints pour régir le déploiement des ressources, ce qui garantit que seules les ressources approuvées (par exemple, les modèles ARM) peuvent être déployées. Blueprints garantit que le déploiement est bloqué pour les ressources qui ne satisfont pas aux stratégies de Blueprints ou à d’autres règles. Une violation réelle ou supposée de Blueprint peut déclencher des alertes si nécessaire et générer des notifications, activer des webhooks ou des runbooks d’automatisation, voire créer des tickets de gestion de service.

V. La visibilité granulaire et le contrôle d’accès sont disponibles dans les charges de travail

Microsoft Azure offre diverses méthodes pour obtenir la visibilité des ressources. À partir du Portail Azure, les propriétaires de ressources peuvent configurer de nombreuses fonctionnalités de collecte et d’analyse des journaux et des mesures. Cette visibilité peut être utilisée non seulement pour alimenter les opérations de sécurité, mais également pour prendre en charge l’efficacité informatique et les objectifs organisationnels. Celles-ci incluent des fonctionnalités telles que les Virtual Machine Scale Sets, qui permettent une mise à l’échelle sécurisée et efficace des ressources en fonction des métriques.

Côté contrôle d’accès, le contrôle d’accès en fonction du rôle (RBAC) permet d’affecter des autorisations aux ressources. Cela permet d’affecter et de révoquer des autorisations uniformément aux niveaux individuel et de groupe à l’aide de divers rôles intégrés ou personnalisés.

VI. Accès des utilisateurs et des ressources segmenté pour chaque charge de travail

Microsoft Azure offre de nombreuses façons de segmenter les charges de travail pour gérer l’accès des utilisateurs et des ressources. La segmentation de réseau est l’approche globale et, dans Azure, les ressources peuvent être isolées au niveau de l’abonnement avec des réseaux virtuels (VNets), des règles d’appairage VNet, des groupes de sécurité réseau (NSG), des groupes de sécurité d’application (ASG) et des pare-feu Azure. Il existe plusieurs modèles de conception permettant de déterminer la meilleure approche pour segmenter les charges de travail.

Produits abordés dans ce guide

Microsoft Azure

Microsoft Defender pour le cloud

Modèles Azure Resource Manager (ARM)

Conclusion

L’infrastructure est essentielle à la réussite d’une stratégie Confiance Zéro. Pour plus d’informations ou pour obtenir de l’aide sur l’implémentation, contactez l’équipe chargée de la Réussite client ou continuez à lire les autres chapitres de ce guide, qui couvrent tous les piliers de la Confiance Zéro.

Série de guides de déploiement de la Confiance Zéro

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour