Contrôler les applications cloud avec des stratégies

Les stratégies vous permettent de définir la manière dont les utilisateurs doivent se comporter dans le cloud. Elles vous permettent de détecter les comportements risqués, les violations ou les points de données et activités suspects dans votre environnement cloud. Si nécessaire, vous pouvez intégrer des flux de travail de correction afin d’atténuer les risques complets. Plusieurs types de stratégies correspondent aux différents types d’informations que vous voulez recueillir sur votre environnement cloud et les types d’actions de correction que vous pouvez effectuer.

Par exemple, si vous souhaitez mettre en quarantaine une menace de violation de données, vous avez besoin d’un autre type de stratégie que si vous souhaitiez empêcher une application cloud à risque d’être utilisée par votre organisation.

Les types de stratégies

Lorsque vous examinez la page Gestion des stratégies, les différentes stratégies et modèles peuvent être distingués par type et icône pour voir quelles stratégies sont disponibles. Les stratégies peuvent être affichées ensemble sous l’onglet Toutes les stratégies, ou dans leurs onglets de catégorie respectifs. Les stratégies disponibles dépendent de la source de données et de ce que vous avez activé dans Defender for Cloud Apps pour votre organization. Par exemple, si vous avez chargé des journaux de découverte du cloud, les stratégies relatives à la découverte du cloud s’affichent.

Les types de stratégies suivants peuvent être créés :

| Icône type de stratégie | Type de stratégie | Catégorie | Utilisation |

|---|---|---|---|

|

Stratégie d’activité | Détection des menaces | Les stratégies d’activité vous permettent d’appliquer un large éventail de processus automatisés à l’aide des API du fournisseur d’applications. Ces stratégies vous permettent de surveiller des activités spécifiques effectuées par différents utilisateurs ou de suivre des taux d’activité élevés inattendus d’un certain type d’activité. En savoir plus |

|

Stratégie de détections d’anomalies | Détection des menaces | Les stratégies de détection des anomalies vous permettent de rechercher des activités inhabituelles sur votre cloud. La détection est basée sur les facteurs de risque que vous définissez pour vous alerter lorsque quelque chose se produit différemment de la base de référence de votre organisation ou de l’activité régulière de l’utilisateur. En savoir plus |

|

Stratégie d’application OAuth | Détection des menaces | Les stratégies d’application OAuth vous permettent d’examiner les autorisations demandées par chaque application OAuth et de les approuver ou de les révoquer automatiquement. Il s’agit de stratégies intégrées qui sont fournies avec Defender for Cloud Apps et ne peuvent pas être créées. En savoir plus |

|

Stratégie de détections de programme malveillant | Détection des menaces | Les stratégies de détection des programmes malveillants vous permettent d’identifier les fichiers malveillants dans votre stockage cloud et de les approuver ou de les révoquer automatiquement. Il s’agit d’une stratégie intégrée qui est fournie avec Defender for Cloud Apps et ne peut pas être créée. En savoir plus |

|

Stratégie de fichier | Protection des informations | Les stratégies de fichiers vous permettent d’analyser vos applications cloud à la recherche de fichiers ou de types de fichiers spécifiés (partagés, partagés avec des domaines externes), de données (informations propriétaires, données personnelles, informations de carte de crédit et d’autres types de données) et d’appliquer des actions de gouvernance aux fichiers (les actions de gouvernance sont spécifiques à l’application cloud). En savoir plus |

|

Ajouter une stratégie | Accès conditionnel | Les stratégies d’accès vous permettent de surveiller et de contrôler en temps réel les connexions utilisateur à vos applications cloud. En savoir plus |

|

Stratégie de session | Accès conditionnel | Les stratégies de session vous offrent un contrôle en temps réel de l’activité des utilisateurs dans vos applications cloud. En savoir plus |

|

Stratégie de découverte d'application | Informatique fantôme | Les stratégies de découverte des applications vous permettent de définir des alertes qui vous avertissent lorsque de nouvelles applications sont détectées dans votre organisation. En savoir plus |

Identification des risques

Defender for Cloud Apps vous aide à atténuer les différents risques dans le cloud. Vous pouvez configurer n’importe quelle stratégie et alerte pour qu’elles soient associées à l’un des risques suivants :

Contrôle d’accès: Qui accède à quoi d’où ?

Surveillez en permanence le comportement et détectez les activités anormales, y compris les attaques internes et externes à haut risque, et appliquez une stratégie pour alerter, bloquer ou exiger la vérification de l’identité pour une application ou une action spécifique au sein d’une application. Active des stratégies de contrôle d’accès locales et mobiles basées sur l’utilisateur, l’appareil et la zone géographique avec un blocage approximatif et une vue granulaire, une modification et un blocage. Détectez les événements de connexion suspects, notamment les échecs d’authentification multifacteur, les échecs de connexion de compte désactivés et les événements d’emprunt d’identité.

Conformité: Vos exigences de conformité sont-elles enfreintes ?

Cataloguer et identifier les données sensibles ou réglementées, y compris les autorisations de partage pour chaque fichier, stockées dans les services de synchronisation de fichiers pour garantir la conformité aux réglementations telles que PCI, SOX et HIPAA

Contrôle de configuration : Des modifications non autorisées sont-elles apportées à votre configuration ?

Surveillez les modifications de configuration, notamment la manipulation de la configuration à distance.

Découverte du cloud : De nouvelles applications sont-elles utilisées dans votre organization ? Avez-vous un problème lié à l’utilisation d’applications informatiques fantôme que vous ne connaissez pas ?

Évaluez le risque global pour chaque application cloud en fonction des certifications réglementaires et sectorielles et des meilleures pratiques. Vous permet de surveiller le nombre d’utilisateurs, d’activités, le volume de trafic et les heures d’utilisation standard pour chaque application cloud.

DLP: Les fichiers propriétaires sont-ils partagés publiquement ? Avez-vous besoin de mettre les fichiers en quarantaine ?

L’intégration DLP locale fournit l’intégration et la correction en boucle fermée avec les solutions DLP locales existantes.

Comptes privilégiés : Avez-vous besoin de surveiller les comptes d’administrateur ?

Surveillance et création de rapports d’activité en temps réel d’utilisateurs et d’administrateurs privilégiés.

Contrôle de partage : Comment les données sont-elles partagées dans votre environnement cloud ?

Inspectez le contenu des fichiers et du contenu dans le cloud, et appliquez des stratégies de partage internes et externes. Surveillez la collaboration et appliquez des stratégies de partage, telles que le blocage du partage de fichiers en dehors de votre organisation.

Détection des menaces : Y a-t-il des activités suspectes qui menacent votre environnement cloud ?

Recevez des notifications en temps réel pour toute violation de stratégie ou seuil d’activité par e-mail. En appliquant des algorithmes d’apprentissage automatique, Defender for Cloud Apps vous permet de détecter un comportement qui pourrait indiquer qu’un utilisateur utilise mal les données.

Comment contrôler les risques

Suivez ce processus pour contrôler les risques avec des stratégies :

Créez une stratégie à partir d’un modèle ou d’une requête.

Ajustez la politique pour obtenir les résultats attendus.

Ajoutez des actions automatisées pour répondre et corriger automatiquement les risques.

Créer une stratégie

Vous pouvez utiliser les modèles de stratégie Defender for Cloud Apps comme base pour toutes vos stratégies, ou créer des stratégies à partir d’une requête.

Les modèles de stratégie vous aident à définir les filtres et configurations appropriés nécessaires pour détecter les événements spécifiques qui vous intéressent dans votre environnement. Les modèles incluent des stratégies de tous types et peuvent s’appliquer à différents services.

Pour créer une stratégie à partir de modèles de stratégie, procédez comme suit :

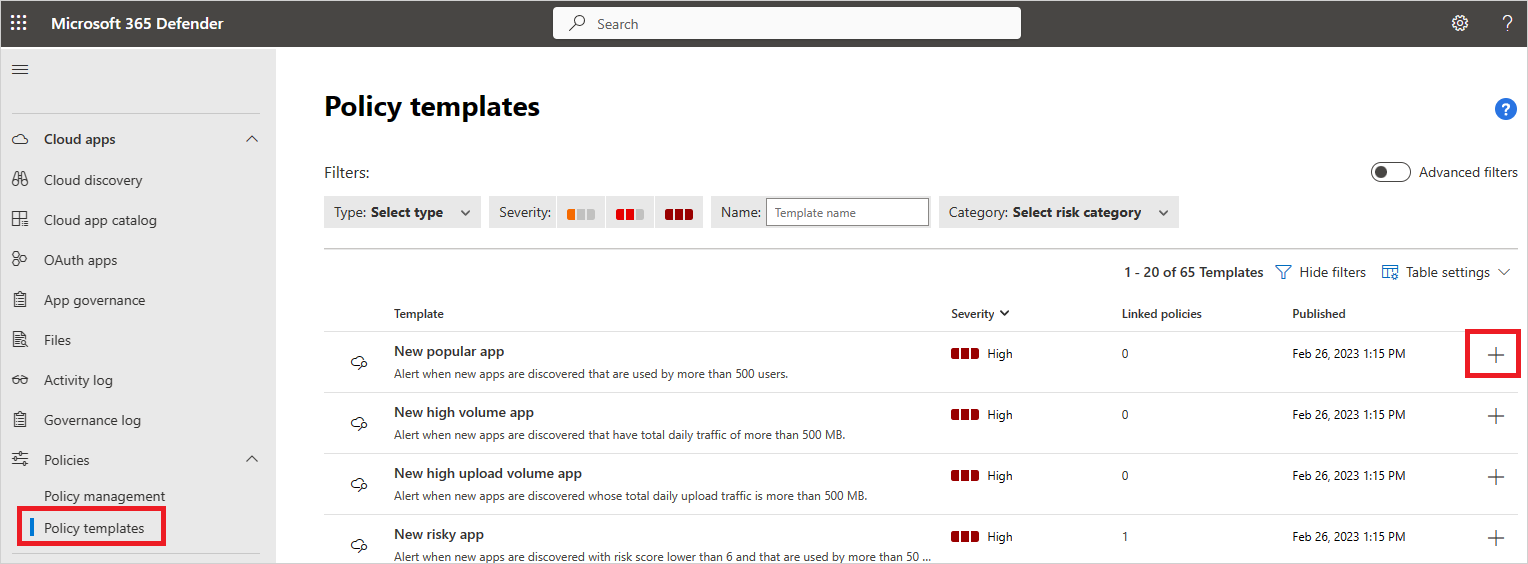

Dans le portail Microsoft Defender, sous Applications cloud, accédez à Stratégies ->Modèles de stratégie.

Sélectionnez le signe plus (+) à l’extrême droite de la ligne du modèle que vous souhaitez utiliser. Une page de création de stratégie s’ouvre, avec la configuration prédéfinie du modèle.

Modifiez le modèle en fonction des besoins de votre stratégie personnalisée. Chaque propriété et champ de cette nouvelle stratégie basée sur un modèle peut être modifié en fonction de vos besoins.

Remarque

Lors de l’utilisation des filtres de stratégie, Contient recherche uniquement les mots complets, séparés par des virgules, des points, des espaces ou des traits de soulignement. Par exemple, si vous recherchez un logiciel malveillant ou un virus, il trouve virus_malware_file.exe mais il ne trouve pas malwarevirusfile.exe. Si vous recherchez malware.exe, vous trouverez TOUS les fichiers avec un programme malveillant ou exe dans leur nom de fichier, tandis que si vous recherchez « malware.exe » (entre guillemets), vous trouverez uniquement les fichiers qui contiennent exactement « malware.exe ».

Égal à recherche uniquement la chaîne complète, par exemple si vous recherchezmalware.exe elle trouve malware.exe mais pas malware.exe.txt.Une fois que vous avez créé la stratégie basée sur un modèle, un lien vers la nouvelle stratégie s’affiche dans la colonne Stratégies liées de la table du modèle de stratégie en regard du modèle à partir duquel la stratégie a été créée. Vous pouvez créer autant de stratégies que vous le souhaitez à partir de chaque modèle et elles seront toutes liées au modèle d’origine. La liaison vous permet de suivre toutes les stratégies créées à l’aide du même modèle.

Vous pouvez également créer une stratégie pendant l’examen. Si vous examinez le journal d’activité, les fichiers ou les identités et que vous recherchez quelque chose de spécifique, vous pouvez à tout moment créer une stratégie basée sur les résultats de votre investigation.

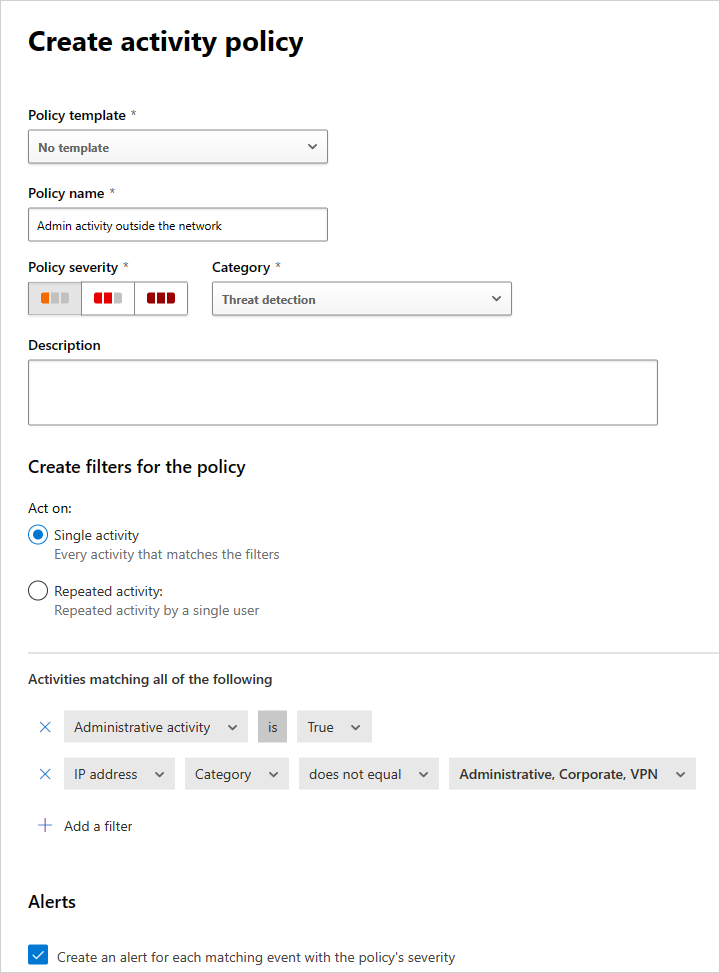

Par exemple, vous souhaiterez peut-être en créer un si vous examinez le journal d’activité et que vous voyez une activité d’administrateur en dehors des adresses IP de votre bureau.

Pour créer une stratégie basée sur les résultats de l’examen, procédez comme suit :

Dans le portail Microsoft Defender, accédez à l’une des options suivantes :

- Cloud Apps ->Journal d’activité

- Cloud Apps ->Files

- Ressources ->Identités

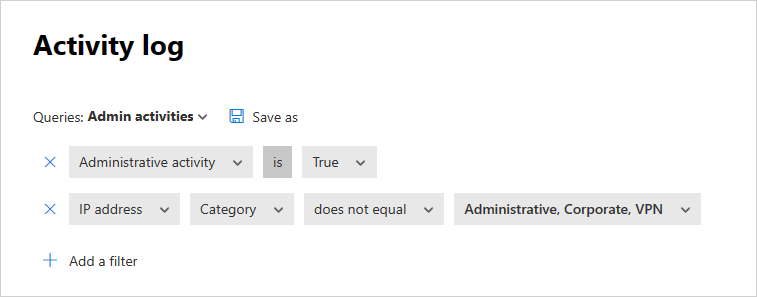

Utilisez les filtres en haut de la page pour limiter les résultats de la recherche à la zone suspecte. Par exemple, dans la page Journal d’activité, sélectionnez Activité administrative , puis True. Ensuite, sous Adresse IP, sélectionnez Catégorie et définissez la valeur pour ne pas inclure les catégories d’adresses IP que vous avez créées pour vos domaines reconnus, telles que vos adresses IP d’administrateur, d’entreprise et VPN.

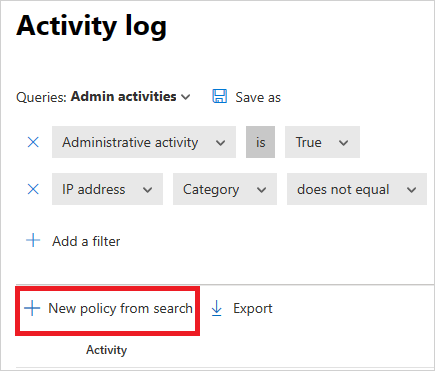

Sous la requête, sélectionnez Nouvelle stratégie dans la recherche.

Une page de création de stratégie s’ouvre, contenant les filtres que vous avez utilisés dans votre investigation.

Modifiez le modèle en fonction des besoins de votre stratégie personnalisée. Chaque propriété et champ de cette nouvelle stratégie basée sur l’investigation peut être modifié en fonction de vos besoins.

Remarque

Lors de l’utilisation des filtres de stratégie, Contient recherche uniquement les mots complets, séparés par des virgules, des points, des espaces ou des traits de soulignement. Par exemple, si vous recherchez un logiciel malveillant ou un virus, il trouve virus_malware_file.exe mais il ne trouve pas malwarevirusfile.exe.

Égal à recherche uniquement la chaîne complète, par exemple si vous recherchezmalware.exe elle trouve malware.exe mais pas malware.exe.txt.

Remarque

Pour plus d’informations sur la définition des champs de stratégie, consultez la documentation de stratégie correspondante :

Stratégies d’activité utilisateur

Ajouter des actions automatisées pour répondre et corriger automatiquement les risques

Pour obtenir la liste des actions de gouvernance disponibles par application, consultez Gouvernance des applications connectées.

Vous pouvez également définir la stratégie pour vous envoyer une alerte par e-mail lorsque des correspondances sont détectées.

Pour définir vos préférences de notification, accédez à Email préférences de notification.

Activer et désactiver des stratégies

Après avoir créé une stratégie, vous pouvez l’activer ou la désactiver. La désactivation évite d’avoir à supprimer une stratégie après l’avoir créée pour l’arrêter. Au lieu de cela, si, pour une raison quelconque, vous souhaitez arrêter la stratégie, désactivez-la jusqu’à ce que vous choisissiez de l’activer à nouveau.

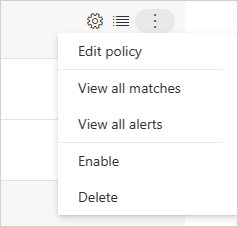

Pour activer une stratégie, dans la page Stratégie , sélectionnez les trois points à la fin de la ligne de la stratégie que vous souhaitez activer. Sélectionnez Activer.

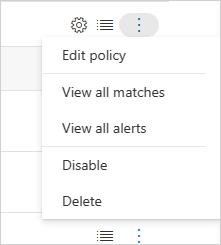

Pour désactiver une stratégie, dans la page Stratégie , sélectionnez les trois points à la fin de la ligne de la stratégie que vous souhaitez désactiver. Sélectionnez Désactiver.

Par défaut, une fois que vous avez créé une stratégie, elle est activée.

Rapport de vue d’ensemble des stratégies

Defender for Cloud Apps vous permet d’exporter un rapport de vue d’ensemble des stratégies affichant les métriques d’alerte agrégées par stratégie pour vous aider à surveiller, comprendre et personnaliser vos stratégies afin de mieux protéger vos organization.

Pour exporter un journal, procédez comme suit :

Dans la page Stratégies , sélectionnez le bouton Exporter .

Spécifiez l’intervalle de temps requis.

Cliquez sur Exporter. Ce processus peut prendre un certain temps.

Pour télécharger le rapport exporté :

Une fois le rapport prêt, dans le portail Microsoft Defender, accédez à Rapports, puis Cloud Apps ->Rapports exportés.

Dans le tableau, sélectionnez le rapport approprié, puis sélectionnez Télécharger.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.