Planification de l’implémentation de Power BI : planification de la sécurité au niveau du locataire

Notes

Cet article fait partie de la série d’articles sur la planification de l’implémentation de Power BI. Cette série se concentre principalement sur la charge de travail Power BI au sein de Microsoft Fabric. Pour une introduction à la série, consultez Planification de l’implémentation de Power BI.

Cet article sur la planification de la sécurité au niveau du locataire est principalement consacré aux points suivants :

- Administrateurs Power BI : Les administrateurs chargés de superviser Power BI dans l’organisation.

- Centre d’excellence, service informatique et équipe BI : les équipes qui sont également responsables de la supervision de Power BI. Ils peuvent devoir collaborer avec les administrateurs Power BI, les équipes de sécurité de l’information et d’autres équipes pertinentes.

Cet article pourrait également être intéressant pour les créateurs Power BI en libre-service qui doivent créer, publier et gérer du contenu dans les espaces de travail.

La série d’articles est destinée à approfondir le contenu du Livre blanc sur la sécurité de Power BI. Bien que le livre blanc Sécurité dans Power BI se concentre sur des sujets techniques clés tels que l’authentification, la résidence des données et l’isolement réseau, l’objectif principal de la série est de vous fournir des considérations et décisions pour vous aider à planifier la sécurité et la confidentialité.

Comme le contenu Power BI peut être utilisé et sécurisé de différentes façons, de nombreuses décisions tactiques seront prises par les créateurs de contenu. Toutefois, il existe également des décisions de planification stratégiques à prendre au niveau du locataire. Ces décisions de planification stratégique sont au centre de cet article.

Nous vous recommandons de prendre les décisions en matière de sécurité au niveau du locataire dès que possible, car elles vont affecter tout le reste. En outre, il est plus facile de prendre d’autres décisions en matière de sécurité quand vous voyez clairement vos objectifs de sécurité générale.

Administration Power BI

L’administrateur Power BI est un rôle à privilèges élevés qui a un contrôle significatif sur Power BI. Nous vous recommandons d’examiner attentivement qui est affecté à ce rôle, car un administrateur Power BI peut remplir de nombreuses fonctions de haut niveau, notamment :

- Gestion des paramètres du locataire : Les administrateurs peuvent gérer les paramètres du locataire dans le portail d’administration. Ils peuvent activer ou désactiver des paramètres, et autoriser ou interdire des utilisateurs ou des groupes spécifiques dans les paramètres. Il est important de comprendre que les paramètres de votre locataire ont une influence significative sur l’expérience utilisateur.

- Gestion des rôles d’espace de travail : Les administrateurs peuvent mettre à jour les rôles d’espace de travail dans le portail d’administration. Ils peuvent potentiellement mettre à jour la sécurité de l’espace de travail pour accéder à n’importe quelle donnée ou accorder des droits à d’autres utilisateurs pour accéder à n’importe quelles données dans le service Power BI.

- Accès à l’espace de travail personnel : Les administrateurs peuvent accéder au contenu et gouverner l’espace de travail personnel de n’importe quel utilisateur.

- Accès aux métadonnées du locataire : Les administrateurs peuvent accéder aux métadonnées à l’échelle du locataire, y compris les journaux d’activité et les événements d’activité Power BI récupérés par les API d’administration de Power BI.

Conseil

À titre de bonne pratique, vous devez affecter à des utilisateurs (entre deux et quatre) le rôle Administrateur Fabric. De cette façon, vous pouvez réduire les risques tout garantissant une couverture adéquate et une formation croisée.

Un administrateur Power BI appartient à au moins un de ces rôles intégrés :

- Administrateur Power BI (Microsoft 365)

- Administrateur Power Platform (Microsoft 365)

- Administrateur général (Microsoft Entra ID, anciennement Azure Active Directory)

Remarque

Alors qu’un administrateur Power Platform peut gérer le service Power BI, l’inverse n’est pas vrai. Une personne affectée au rôle administrateur Fabric ne peut pas gérer d’autres applications dans Power Platform.

Check-list : lors de la détermination des personnes qui seront administrateurs Power BI, les décisions et actions clés incluent :

- Identifier qui est actuellement affecté au rôle Administrateur : vérifiez qui est affecté à un des rôles Administration Power BI : Administration Fabric, Administrateur Power Platform et Administrateur d’entreprise.

- Déterminer qui doit gérer le service Power BI : s’il y a trop d’administrateurs Power BI, créez un plan pour en réduire le nombre total. S’il existe des utilisateurs affectés en tant qu’administrateurs Power BI qui ne sont pas bien adaptés à un rôle avec privilèges élevés, créez un plan pour résoudre le problème.

- Clarifier les rôles et les responsabilités : pour chaque administrateur Power BI, vérifiez que ses responsabilités sont clairement établies. Vérifiez qu’un entraînement croisé approprié s’est produit.

Stratégies de sécurité et de confidentialité

Vous devrez prendre des décisions au niveau du locataire relatives à la sécurité et à la confidentialité. Les tactiques mises en œuvre et les décisions que vous prenez s’appuient sur :

- Votre culture des données. L’objectif est d’encourager une culture des données qui fait comprendre que la sécurité et la protection des données sont de la responsabilité de chacun.

- Vos stratégies de gestion et de propriété des contenus. Le niveau de gestion centralisée et décentralisée des contenus affecte considérablement la façon dont la sécurité est gérée.

- Vos stratégies d’étendue de distribution des contenus. Le nombre de personnes qui verront le contenu va influencer la façon dont la sécurité doit être gérée pour le contenu.

- Vos exigences de conformité aux réglementations mondiales, nationales/régionales et sectorielles.

Voici quelques exemples de stratégies générales de sécurité. Vous pouvez choisir de prendre des décisions qui ont un impact sur l’ensemble de l’organisation.

- Exigences pour la sécurité au niveau des lignes : vous pouvez utiliser la sécurité au niveau des lignes (RLS) pour restreindre l’accès aux données pour des utilisateurs spécifiques. Cela signifie que différents utilisateurs verront des données différentes en accédant au même rapport. Un modèle sémantique (précédemment appelé « jeu de données ») Power BI ou une source de données (lors de l’utilisation de l’authentification unique) peut appliquer la sécurité au niveau des lignes. Pour plus d’informations, consultez la section Appliquer la sécurité des données en fonction de l’identité du consommateur dans l’article Planifier la sécurité des consommateurs de rapport.

- Découvrabilité des données : déterminez dans quelle mesure la découvrabilité des données doit être encouragée dans Power BI. La découvrabilité affecte qui peut trouver des modèles sémantiques ou des datamarts dans le hub de données, et si les créateurs de contenu sont autorisés à demander l’accès à ces éléments (en utilisant le workflow Demander l’accès). Pour plus d’informations, consultez le scénario d’utilisation Décisionnel en libre-service géré et personnalisable.

- Données autorisées à être stockées dans Power BI : déterminez s’il existe certains types de données qui ne doivent pas être stockés dans Power BI. Par exemple, vous pouvez spécifier que certains types d’informations sensibles, comme les numéros de compte bancaire ou les numéros de sécurité sociale, ne sont pas autorisés à être stockés dans un modèle sémantique. Pour plus d’informations, consultez l’article Protection des informations et prévention de la perte de données.

- Réseau privé pour le trafic entrant : déterminez s’il existe des exigences pour l’isolation réseau en utilisant des points de terminaison privés pour accéder à Power BI. Quand vous utilisez Azure Private Link, le trafic de données est envoyé en utilisant le backbone du réseau privé Microsoft au lieu de passer par Internet.

- Réseau privé pour le trafic sortant : déterminez si davantage de sécurité est nécessaire lors de la connexion à des sources de données. La passerelle de données de réseau virtuel (VNet) permet une connectivité sortante sécurisée de Power BI vers des sources de données au sein d’un réseau virtuel. Vous pouvez utiliser une passerelle de données de réseau virtuel Azure quand du contenu est stocké dans un espace de travail Premium.

Important

Quand vous considérez l’isolation réseau, collaborez avec vos équipes Infrastructure informatique et Réseau avant de modifier les paramètres du locataire Power BI. Azure Private Link permet une sécurité renforcée du trafic entrant via des points de terminaison privés, tandis qu’une passerelle de réseau virtuel Azure permet une sécurité renforcée du trafic sortant lors de la connexion à des sources de données. La passerelle de réseau virtuel Azure est gérée par Microsoft et non pas par le client : elle élimine donc la charge de travail liée à l’installation et à la supervision des passerelles locales.

Certaines de vos décisions au niveau de l’organisation entraînent des stratégies de gouvernance d’entreprise, en particulier quand elles sont liées à la conformité. D’autres décisions au niveau de l’organisation risquent d’aboutir à des directives que vous pouvez fournir aux créateurs de contenu responsables de la gestion et de la sécurisation de leur propre contenu. Les stratégies et directives qui en résultent doivent être incluses dans votre portail centralisé, vos supports de formation et votre plan de communication.

Conseil

Consultez les autres articles de cette série pour obtenir d’autres suggestions relatives à la planification de la sécurité pour les consommateurs de rapport et les créateurs de contenu.

Check-list : lors de la planification de vos stratégies de sécurité générale, les décisions et actions clés incluent :

- Identifier les exigences réglementaires liées à la sécurité : examinez et documentez chaque exigence, y compris la façon dont vous allez garantir la conformité.

- Identifier les stratégies de sécurité générale : déterminez les exigences de sécurité suffisamment importantes pour être incluses dans une stratégie de gouvernance.

- Collaborer avec d’autres administrateurs : contactez le ou les administrateurs système appropriés pour discuter de la façon de répondre aux exigences de sécurité et des prérequis techniques existants. Planifiez la réalisation d’une preuve de concept technique.

- Mettre à jour les paramètres du locataire Power BI : configurez chaque paramètre pertinent du locataire Power BI. Planifiez régulièrement des révisions du suivi.

- Créer et publier des directives pour les utilisateurs : créez une documentation pour les stratégies de sécurité générale. Incluez des détails sur le processus et la façon dont un utilisateur peut demander une exemption du processus standard. Rendez ces informations disponibles dans votre portail centralisé et dans vos supports de formation.

- Mettre à jour les supports de formation : pour les stratégies de sécurité générale, déterminez les exigences ou les directives que vous devez inclure dans les supports de formation des utilisateurs.

Intégration à Microsoft Entra ID

La sécurité Power BI repose sur les fondations d’un locataire Microsoft Entra. Les concepts Microsoft Entra suivants présentent un intérêt pour la sécurité d’un locataire Power BI.

- Accès utilisateur : L’accès au service Power BI nécessite un compte d’utilisateur (en plus d’une licence Power BI : Gratuite, Power BI Pro ou Premium par utilisateur - PPU). Vous pouvez ajouter des utilisateurs internes et invités à Microsoft Entra ID, ou ils peuvent être synchronisés avec un annuaire Active Directory local (AD) local. Pour plus d’informations sur les utilisateurs invités, consultez Stratégie pour les utilisateurs externes.

- Groupes de sécurité : des groupes de sécurité Microsoft Entra sont nécessaires pour rendre certaines fonctionnalités disponibles dans les paramètres du locataire Power BI. Vous aurez sans doute également besoin de groupes pour sécuriser efficacement le contenu de l’espace de travail Power BI ou pour distribuer du contenu. Pour plus d’informations, consultez Stratégie d’utilisation des groupes.

- Stratégies d’accès conditionnel : vous pouvez configurer l’accès conditionnel au service Power BI et à l’application mobile Power BI. L’accès conditionnel Microsoft Entra peut restreindre l’authentification dans différentes situations. Par exemple, vous pouvez appliquer des stratégies qui :

- Exige l’authentification multifacteur pour tout ou partie des utilisateurs.

- Autorisent seulement des appareils qui sont conformes aux stratégies de l’organisation.

- Autorisent la connectivité à partir d’un réseau ou d’une ou plusieurs plages IP spécifiques.

- Bloquent la connectivité depuis une machine non jointe à un domaine.

- Bloquent la connectivité pour une authentification à risques.

- Autorisent seulement certains types d’appareils à se connecter.

- Autorisent ou refusent de façon conditionnelle l’accès à Power BI pour des utilisateurs spécifiques.

- Principaux de service : vous devrez sans doute créer une inscription d’application Microsoft Entra pour approvisionner un principal de service. L’authentification du principal de service est une pratique recommandée quand un administrateur Power BI veut exécuter des scripts planifiés sans assistance qui extraient des données en utilisant des API d’administration Power BI. Les principaux de service sont également utiles lors de l’incorporation de contenu Power BI dans une application personnalisée.

- Stratégies en temps réel : vous pouvez choisir de configurer des stratégies de contrôle de session ou de contrôle d’accès en temps réel, ce qui implique à la fois les applications Microsoft Entra ID et Microsoft Defender pour le cloud. Par exemple, vous pouvez interdire le téléchargement d’un rapport dans le service Power BI lorsqu’il a une étiquette de confidentialité spécifique. Pour plus d’informations, consultez l’article Protection des informations et prévention de la perte de données.

Il sera sans doute difficile de trouver le bon équilibre entre l’accès sans restriction et l’accès trop restrictif (qui frustre les utilisateurs). La meilleure stratégie consiste à vous rapprocher de votre administrateur Microsoft Entra pour bien comprendre ce qui est actuellement configuré. Essayez de rester réactif aux besoins de l’entreprise tout en gardant à l’esprit les restrictions nécessaires.

Conseil

De nombreuses organisations disposent d’un environnement Active Directory (AD) local qu’ils synchronisent avec Microsoft Entra ID dans le cloud. Cette configuration est appelée solution d’identité hybride , qui est hors de portée pour cet article. Le concept important à comprendre est que les utilisateurs, les groupes et les principaux de service doivent exister dans Microsoft Entra ID pour que les services cloud comme Power BI fonctionnent. L’utilisation d’une solution d’identité hybride fonctionne pour Power BI. Nous vous recommandons de déterminer la meilleure solution pour votre organisation avec vos administrateurs Microsoft Entra.

Check-list : au moment d’identifier les besoins pour l’intégration de Microsoft Entra, voici quelques-unes des décisions et des mesures clés à prendre :

- Rapprochez-vous des administrateurs Microsoft Entra : collaborez avec vos administrateurs Microsoft Entra pour déterminer quelles stratégies Microsoft Entra existantes sont en place. Déterminez s’il existe des stratégies (actuelles ou planifiées) qui vont affecter l’expérience utilisateur dans le service Power BI et/ou dans les applications mobiles Power BI.

- Déterminer quand l’accès utilisateur ou le principal de service doit être utilisé : pour les opérations automatisées, décidez quand utiliser un principal de service au lieu de l’accès utilisateur.

- Créer ou mettre à jour les directives pour les utilisateurs : déterminez s’il existe des aspects de la sécurité que vous devez documenter pour la communauté des utilisateurs Power BI. De cette façon, ils sauront à quoi s’attendre pour l’utilisation de groupes et de stratégies d’accès conditionnel.

Stratégie pour les utilisateurs externes

Power BI prend en charge Microsoft Entra B2B. Les utilisateurs externes, par exemple d’une entreprise cliente ou partenaire, peuvent être invités en tant qu’utilisateurs invités dans Microsoft Entra ID à des fins de collaboration. Les utilisateurs externes peuvent utiliser Power BI, et de nombreux autres services Azure et Microsoft 365.

Important

Le Livre blanc Microsoft Entra B2B est la meilleure ressource pour découvrir les stratégies de prise en charge des utilisateurs externes. Cet article se limite à décrire les considérations les plus importantes qui sont pertinentes pour la planification.

Il existe des avantages quand un utilisateur externe provient d’une autre organisation où Microsoft Entra ID est également configuré.

- Le locataire de base gère les informations d’identification : le locataire de base de l’utilisateur conserve le contrôle de son identité et de la gestion des informations d’identification. Vous n’avez pas besoin de synchroniser les identités.

- Le locataire de base gère l’état de l’utilisateur : Quand un utilisateur quitte cette organisation et que le compte est supprimé ou désactivé, avec effet immédiat, l’utilisateur n’aura plus accès à votre contenu Power BI. C’est un avantage significatif, car vous ne saurez pas forcément quand quelqu’un aura quitté son organisation.

- Flexibilité pour les licences utilisateur : Il existe des options de licence économiques. Un utilisateur externe peut déjà disposer d’une licence Power BI Pro ou PPU, auquel cas vous n’avez pas besoin de lui en attribuer une. Il est également possible de lui accorder l’accès au contenu dans un espace de travail de capacité Premium, Fabric F64 ou une capacité supérieure en lui attribuant une licence Fabric (gratuite).

Important

Cet article fait parfois référence à Power BI Premium ou à ses abonnements de capacité (références SKU P). Sachez que Microsoft regroupe actuellement des options d’achat et met hors service les références SKU Power BI Premium par capacité. Les clients nouveaux et existants doivent plutôt envisager l’achat d’abonnements de capacité Fabric (références SKU F).

Pour plus d’informations, consultez Importante mise à jour à venir des licences Power BI Premium et FAQ sur Power BI Premium.

Paramètres importants

L’activation et la gestion de l’accès utilisateur externe présentent deux aspects :

- Paramètres Microsoft Entra gérés par un administrateur Microsoft Entra. Ces paramètres Microsoft Entra sont un prérequis.

- Les paramètres du locataire Power BI, qui sont gérés par un administrateur Power BI dans le portail d’administration. Ces paramètres vont contrôler l’expérience utilisateur dans le service Power BI.

Processus d’invitation des invités

Il existe deux façons d’inviter des utilisateurs à votre locataire.

- Invitations planifiées : vous pouvez configurer des utilisateurs externes à l’avance dans Microsoft Entra ID. De cette façon, le compte Invité est prêt quand un utilisateur Power BI a besoin de l’utiliser pour attribuer des autorisations (par exemple les autorisations d’application). Bien qu’il nécessite une planification préalable, c’est le processus le plus cohérent, car toutes les fonctionnalités de sécurité de Power BI sont prises en charge. Un administrateur peut utiliser PowerShell pour ajouter facilement un grand nombre d’utilisateurs externes.

- Invitations ad hoc : un compte Invité peut être généré automatiquement dans Microsoft Entra ID au moment où un utilisateur Power BI partage ou distribue du contenu à un utilisateur externe (qui n’a pas été configuré préalablement). Cette approche est pratique quand vous ne savez pas à l’avance qui seront les utilisateurs externes. Cependant, cette fonctionnalité doit d’abord être activée dans Microsoft Entra ID. L’approche d’invitation ad hoc fonctionne pour les autorisations ad hoc accordées par élément et les autorisations d’application.

Conseil

Toutes les options de sécurité du service Power BI ne prennent pas en charge le déclenchement d’une invitation ad hoc. Pour cette raison, il existe une expérience utilisateur incohérente lors de l’attribution d’autorisations (par exemple, la sécurité de l’espace de travail et les autorisations accordées par élément par rapport aux autorisations d’application). Dans la mesure du possible, nous vous recommandons d’utiliser l’approche d’invitation planifiée, car elle aboutit à une expérience utilisateur cohérente.

ID du locataire du client

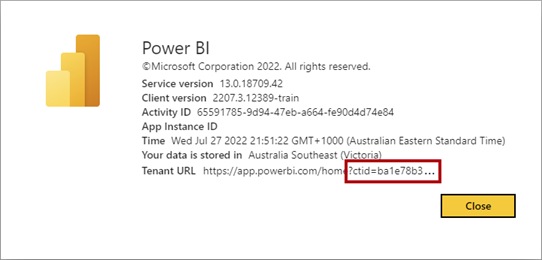

Chaque locataire Microsoft Entra dispose d’un identificateur global unique (GUID) connu sous le nom d’ID de locataire. Dans Power BI, il s’agit de l’ID de locataire client (CTID). Le CTID permet au service Power BI de localiser du contenu du point de vue d’un autre locataire de l’organisation. Vous devez ajouter le CTID aux URL lors du partage de contenu avec un utilisateur externe.

Voici un exemple d’ajout du CTID à une URL : https://app.powerbi.com/Redirect?action=OpenApp&appId=abc123&ctid=def456

Quand vous devez fournir le CTID pour votre organisation à un utilisateur externe, vous pouvez le trouver dans le service Power BI en ouvrant la boîte de dialogue À propos de Power BI. Il est disponible dans le menu Aide et support (?) qui se trouve en haut à droite du service Power BI. Le CTID est ajouté à la fin de l’URL du locataire.

Personnalisation de l’organisation

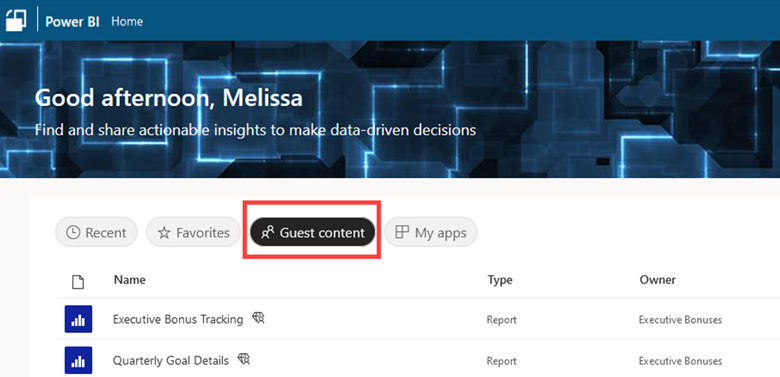

Quand un accès d’invités externes se produit fréquemment dans votre organisation, il est judicieux d’utiliser une marque personnalisée. Il permet aux utilisateurs d’identifier le locataire de l’organisation auquel ils accèdent. Les éléments de personnalisation incluent un logo, une image de couverture et une couleur de thème.

La capture d’écran suivante montre à quoi ressemble le service Power BI quand un compte Invité y accède. Il inclut une option Contenu invité, qui est disponible quand le CTID est ajouté à l’URL.

Partage de données externes

Certaines organisations doivent faire davantage que partager des rapports avec des utilisateurs externes. Elles prévoient de partager des modèles sémantiques avec des utilisateurs externes, comme des partenaires, des clients ou des fournisseurs.

L’objectif du partage de modèles sémantiques sur place (également appelé partage de modèles sémantiques interlocataire) est de permettre aux utilisateurs externes de créer leurs propres rapports personnalisés et modèles composites en utilisant des données que vous créez, gérez et fournissez. Le modèle sémantique partagé d’origine (créé par vous) reste dans votre locataire Power BI. Les rapports et modèles dépendants sont stockés dans le locataire Power BI de l’utilisateur externe.

Il existe plusieurs aspects de sécurité pour que le partage de modèles sémantiques sur place fonctionne.

- Paramètre du locataire : Autoriser les utilisateurs invités à travailler avec des modèles sémantiques partagés dans leurs propres locataires : ce paramètre spécifie si la fonctionnalité de partage de données externes peut être utilisée. Il doit être activé pour que l’un des deux autres paramètres (montrés ci-dessous) prenne effet. Il est activé ou désactivé pour l’ensemble de l’organisation par l’administrateur Power BI.

- Paramètre du tenant : Autoriser des utilisateurs spécifiques à activer le partage de données externes : ce paramètre spécifie quels groupes d’utilisateurs peuvent partager des données en externe. Les groupes d’utilisateurs autorisés ici seront autorisés à utiliser le troisième paramètre (décrit ci-dessous). Ce paramètre est géré par l’administrateur Power BI.

- Paramètre du modèle sémantique : Partage externe : ce paramètre spécifie si ce modèle sémantique spécifique peut être utilisé par des utilisateurs externes. Ce paramètre est géré par les créateurs et les propriétaires de contenu pour chaque modèle sémantique spécifique.

- Autorisation du modèle sémantique : Lire et Créer : les autorisations de modèle sémantique standard pour prendre en charge les créateurs de contenu sont toujours en place.

Important

En règle générale, le terme consommateur est utilisé pour désigner les utilisateurs en visualisation uniquement qui consomment du contenu produit par d’autres membres de l’organisation. Toutefois, avec le partage de modèles sémantiques sur place, il existe un producteur du modèle sémantique et un consommateur du modèle sémantique. Dans cette situation, le consommateur du modèle sémantique est généralement un créateur de contenu dans l’autre organisation.

Si la sécurité au niveau des lignes est spécifiée pour votre modèle sémantique, elle est respectée pour les utilisateurs externes. Pour plus d’informations, consultez la section Appliquer la sécurité des données en fonction de l’identité du consommateur dans l’article Planifier la sécurité des consommateurs de rapport.

Abonnements d’utilisateurs externes

Comme décrit précédemment, il est plus courant que les utilisateurs externes soient gérés en tant qu’utilisateurs invités dans Microsoft Entra ID. En plus de cette approche courante, Power BI fournit d’autres fonctionnalités pour distribuer des abonnements aux rapports à des utilisateurs extérieurs à l’organisation.

Le paramètre de locataire Power BI Autoriser l’envoi d’abonnements par e-mail à des utilisateurs externes indique si les utilisateurs sont autorisés à envoyer des abonnements par e-mail à des utilisateurs externes qui ne sont pas encore des utilisateurs invités dans Microsoft Entra. Nous vous recommandons de définir ce paramètre du locataire pour qu’il s’aligne sur la façon stricte ou flexible dont votre organisation préfère gérer les comptes d’utilisateurs externes.

Conseil

Les administrateurs peuvent vérifier quels utilisateurs externes reçoivent des abonnements en utilisant l’API Obtenir les abonnements aux rapports en tant qu’administrateur. L’adresse e-mail de l’utilisateur externe est montrée. Le type de principal est Non résolu, car l’utilisateur externe n’est pas configuré dans Microsoft Entra ID.

Check-list : lors de la planification de la gestion des utilisateurs invités externes, les décisions et actions clés incluent :

- Identifier les exigences pour les utilisateurs externes dans Power BI : déterminez les cas d’usage pour la collaboration externe. Clarifiez les scénarios d’utilisation de Power BI avec Microsoft Entra B2B. Déterminez si la collaboration avec des utilisateurs externes est un événement courant ou rare.

- Déterminez les paramètres Microsoft Entra actuels : rapprochez-vous de votre administrateur Microsoft Entra pour déterminer comment la collaboration externe est actuellement configurée. Déterminez quel sera l’impact sur l’utilisation de B2B avec Power BI.

- Décidez comment inviter les utilisateurs externes : rapprochez-vous de vos administrateurs Microsoft Entra pour décider de la façon dont les comptes Invité seront créés dans Microsoft Entra ID. Décidez si les invitations ad hoc seront autorisées. Décidez dans quelle mesure l’approche d’invitation planifiée sera utilisée. Vérifiez que l’ensemble du processus est compris et documenté.

- Créer et publier des directives pour les utilisateurs sur les utilisateurs externes : créez une documentation pour vos créateurs de contenu qui va les guider sur la façon de partager du contenu avec des utilisateurs externes (en particulier quand le processus d’invitation planifiée est nécessaire). Incluez des informations sur les limitations auxquelles les utilisateurs externes seront confrontés s’ils ont l’intention de permettre à des utilisateurs externes de modifier et de gérer du contenu. Publiez ces informations sur votre portail centralisé et vos supports de formation.

- Déterminer comment gérer le partage de données externes : déterminez si le partage de données externe doit être autorisé et s’il est limité à un ensemble spécifique de créateurs de contenu approuvés. Définissez le paramètre du locataire Autoriser les utilisateurs invités à travailler avec des modèles sémantiques partagés dans leurs propres locataires et le paramètre Autoriser des utilisateurs spécifiques à activer le partage de données externes pour les aligner sur votre décision. Fournissez des informations sur le partage de données externes pour vos créateurs de modèles sémantiques. Publiez ces informations sur votre portail centralisé et vos supports de formation.

- Déterminer comment gérer les licences Power BI pour les utilisateurs externes : si l’utilisateur invité ne dispose pas d’une licence Power BI existante, décidez du processus pour lui attribuer une licence. Vérifiez que le processus est documenté.

- Incluez votre CTID dans la documentation utilisateur appropriée : Enregistrez l’URL qui ajoute l’ID de locataire (CTID) dans la documentation utilisateur. Incluez des exemples pour les créateurs et les consommateurs sur l’utilisation des URL avec ajout du CTID.

- Configurer la personnalisation dans Power BI : dans le portail d’administration, configurez une personnalisation pour aider les utilisateurs externes à identifier le locataire de l’organisation auquel ils accèdent.

- Vérifier ou mettre à jour les paramètres du locataire : vérifiez comment les paramètres du locataire sont configurés actuellement dans le service Power BI. Mettez-les à jour si nécessaire en fonction des décisions prises pour la gestion de l’accès des utilisateurs externes.

Stratégie pour les emplacements des fichiers

Il existe différents types de fichiers qui doivent être stockés de façon appropriée. Il est donc important d’aider les utilisateurs à comprendre les attentes concernant l’emplacement des fichiers et des données.

Il peut y avoir un risque associé aux fichiers Power BI Desktop et aux classeurs Excel, car ils peuvent contenir des données importées. Ces données peuvent inclure des informations sur les clients, des informations d’identification personnelle, des informations propriétaires, ou des données soumises à des exigences réglementaires ou de conformité.

Conseil

Il est facile de négliger les fichiers qui sont stockés en dehors du service Power BI. Nous vous recommandons de les prendre en compte quand vous planifiez la sécurité.

Voici quelques types de fichiers qui seront sans doute impliqués dans une implémentation de Power BI.

- Fichiers sources

- Fichiers Power BI Desktop : les fichiers d’origine (.pbix) pour le contenu publié dans le service Power BI. Quand le fichier contient un modèle de données, il peut contenir des données importées.

- Classeurs Excel : les classeurs Excel (.xlsx) incluent parfois des connexions à des modèles sémantiques dans le service Power BI. Ils peuvent également contenir des données exportées. Il s’agit même parfois de classeurs d’origine pour le contenu publié sur le service Power BI (en tant qu’élément de classeur dans un espace de travail).

- Fichiers de rapport paginés : les fichiers de rapport d’origine (.rdl) pour le contenu publié sur le service Power BI.

- Fichiers de données sources : fichiers plats (par exemple .csv ou .txt) ou classeurs Excel contenant des données sources qui ont été importées dans un modèle Power BI.

- Fichiers exportés et autres fichiers

- Fichiers Power BI Desktop : fichiers .pbix qui ont été téléchargés à partir du service Power BI.

- Fichiers PowerPoint et PDF : les présentations PowerPoint (.pptx) et les documents PDF téléchargés à partir du service Power BI.

- Fichiers Excel et CSV : données exportées à partir de rapports dans le service Power BI.

- Fichiers de rapport paginés : fichiers exportés à partir de rapports paginés dans le service Power BI. Excel, PDF et PowerPoint sont pris en charge. D’autres formats de fichiers d’exportation existent également pour les rapports paginés, y compris Word, XML ou archive web. Lors de l’utilisation de l’API d’exportation de fichiers vers des rapports, les formats d’image sont également pris en charge.

- Fichiers d’e-mail : Images et pièces jointes d’e-mail provenant des abonnements.

Vous devez prendre des décisions sur les emplacements où les utilisateurs peuvent ou non stocker des fichiers. En règle générale, ce processus implique la création d’une stratégie de gouvernance à laquelle les utilisateurs peuvent se référer. Les emplacements des fichiers sources et des fichiers exportés doivent être sécurisés pour garantir un accès approprié par les utilisateurs autorisés.

Voici quelques recommandations pour travailler avec des fichiers.

- Stocker des fichiers dans une bibliothèque partagée : Utilisez un site Teams, une bibliothèque SharePoint ou OneDrive pour une bibliothèque partagée professionnelle ou scolaire. Évitez d’utiliser des bibliothèques et des lecteurs personnels. Vérifiez que l’emplacement de stockage est sauvegardé. Vérifiez également que le contrôle de version est activé pour l’emplacement de stockage pour qu’il soit possible de revenir à une version précédente.

- Utilisez le service Power BI autant que possible : dans la mesure du possible, utilisez le service Power BI pour partager et distribuer du contenu. De cette façon, il y a toujours un audit complet des accès. Le stockage et le partage de fichiers sur un système de fichiers doivent être réservés au petit nombre d’utilisateurs qui collaborent sur du contenu.

- N’utilisez pas l’e-mail : découragez l’utilisation de l’e-mail pour partager des fichiers. Quand une personne envoie par e-mail un classeur Excel ou un fichier Power BI Desktop à 10 utilisateurs, il en résulte 10 copies du fichier. Il y a toujours le risque d’inclure une adresse e-mail incorrecte (interne ou externe). En outre, le risque est plus grand que le fichier soit transféré à quelqu’un d’autre. (Pour réduire ce risque, collaborez avec votre administrateur Exchange Online afin d’implémenter des règles pour bloquer les pièces jointes en fonction de conditions de taille ou de type d’extension de fichier. D’autres stratégies de protection contre la perte de données pour Power BI sont décrites dans les articles Protection des informations et prévention de la perte de données.)

- Utilisez des fichiers de modèle : parfois, il est légitime de partager un fichier Power BI Desktop avec quelqu’un d’autre. Dans ce cas, envisagez de créer et de partager un fichier de modèle Power BI Desktop (.pbit). Un fichier de modèle contient seulement des métadonnées, de sorte qu’il est d’une taille inférieure à celle du fichier source. Cette technique oblige le destinataire à entrer les informations d’identification de la source de données pour actualiser les données du modèle.

Il existe des paramètres de locataire dans le portail d’administration qui contrôlent les formats d’exportation que les utilisateurs sont autorisés à utiliser lors de l’exportation à partir du service Power BI. Il est important de passer en revue et de définir ces paramètres. C’est une activité complémentaire à la planification des emplacements de fichiers qui doivent être utilisés pour les fichiers exportés.

Conseil

Certains formats d’exportation prennent en charge la protection des informations de bout en bout en utilisant un chiffrement. En raison des exigences réglementaires, certaines organisations ont un besoin réel de restreindre les formats d’exportation que les utilisateurs peuvent utiliser. L’article Protection des informations pour Power BI décrit les facteurs à prendre en compte lors du choix des formats d’exportation à activer ou désactiver dans les paramètres du locataire. Dans la plupart des cas, nous vous recommandons de restreindre les fonctionnalités d’exportation seulement quand vous devez répondre à des exigences réglementaires spécifiques. Vous pouvez utiliser le journal d’activité Power BI pour identifier les utilisateurs qui effectuent de nombreuses exportations. Vous pouvez ensuite indiquer à ces utilisateurs des alternatives plus efficaces et plus sécurisées.

Check-list : lors de la planification des emplacements des fichiers, les décisions et actions clés incluent :

- Identifier où les fichiers doivent se trouver : décidez où les fichiers doivent être stockés. Déterminez s’il existe des emplacements spécifiques qui ne doivent pas être utilisés.

- Créer et publier une documentation sur les emplacements des fichiers : créez une documentation utilisateur qui clarifie les responsabilités pour la gestion et la sécurisation des fichiers. Elle doit également décrire les emplacements où les fichiers doivent (ou non) être stockés. Publiez ces informations sur votre portail centralisé et vos supports de formation.

- Définir les paramètres du locataire pour les exportations : passez en revue et définissez chaque paramètre du locataire lié aux formats d’exportation que vous voulez prendre en charge.

Stratégie pour l’utilisation des groupes

Nous vous recommandons d’utiliser des groupes de sécurité Microsoft Entra pour sécuriser le contenu Power BI pour les raisons suivantes.

- Maintenance réduite : l’appartenance à un groupe de sécurité peut être modifiée sans avoir à modifier les autorisations pour le contenu Power BI. De nouveaux utilisateurs peuvent être ajoutés au groupe et les utilisateurs non nécessaires peuvent être supprimés du groupe.

- Précision améliorée : comme les modifications d’appartenance au groupe sont effectuées une seule fois, il en résulte des attributions d’autorisations plus précises. Si une erreur est détectée, elle peut être corrigée plus facilement.

- Délégation : vous pouvez déléguer la responsabilité de la gestion de l’appartenance au groupe au propriétaire du groupe.

Décisions générales pour les groupes

Il y a des décisions stratégiques à prendre concernant la façon dont les groupes seront utilisés.

Autorisation de créer et gérer des groupes

Deux décisions importantes sont à prendre concernant la création et la gestion des groupes.

- Qui est autorisé à créer un groupe ? En règle générale, seul le département informatique peut créer des groupes de sécurité. Cependant, il est possible d’ajouter des utilisateurs au rôle Microsoft Entra intégré Administrateur de groupes. De cette façon, certains utilisateurs approuvés, comme les champions Power BI ou les membres satellites de votre Centre d’excellence, peuvent créer des groupes pour leur département.

- Qui est autorisé à gérer les membres d’un groupe ? Il est courant que le département informatique gère l’appartenance aux groupes. Cependant, il est possible de spécifier un ou plusieurs propriétaires de groupe qui sont autorisés à ajouter et supprimer des membres de groupe. L’utilisation de la gestion de groupes en libre-service est pratique quand une équipe décentralisée ou des membres satellites du Centre d’excellence sont autorisés à gérer l’appartenance à des groupes spécifiques à Power BI.

Conseil

Autoriser la gestion des groupes en libre-service et spécifier des propriétaires de groupe décentralisés sont d’excellents moyens d’équilibrer l’efficacité et la rapidité avec la gouvernance.

Planification de groupes Power BI

Il est important de créer une stratégie générale pour l’utilisation des groupes afin de sécuriser le contenu Power BI et pour de nombreuses autres utilisations.

Différents cas d’usage pour les groupes

Considérez les cas d’usage suivants pour les groupes.

| Cas d’usage | Description | Exemple de nom de groupe |

|---|---|---|

| Communication avec le Centre d’excellence Power BI | Inclut tous les utilisateurs associés au Centre d’excellence, y compris tous les membres principaux et satellites du Centre d’excellence. En fonction de vos besoins, vous pouvez également créer un groupe distinct seulement pour les membres principaux. C’est probablement un groupe Microsoft 365 qui est corrélé à un site Teams. | • Centre d’excellence Power BI |

| Communication avec l’équipe de direction de Power BI | Inclut le sponsor de la direction et les représentants des unités opérationnelles qui collaborent au pilotage de l’initiative Power BI au sein de l’organisation. | • Comité directeur Power BI |

| Communication avec la communauté des utilisateurs Power BI | Inclut tous les utilisateurs auxquels n’importe quels types de licence utilisateur Power BI sont attribués. C’est utile pour faire des annonces à tous les utilisateurs Power BI de votre organisation. C’est probablement un groupe Microsoft 365 qui est corrélé à un site Teams. | • Communauté Power BI |

| Support de la communauté des utilisateurs Power BI | Inclut les utilisateurs du support technique qui interagissent directement avec la communauté des utilisateurs pour gérer les problèmes de support de Power BI. Cette adresse e-mail (et le site Teams, le cas échéant) est disponible et visible par les utilisateurs. | • Support des utilisateurs Power BI |

| Fourniture d’un support avec escalade de niveau | Inclut des utilisateurs spécifiques, généralement du Centre d’excellence Power BI, qui fournissent un support avec escalade de niveau. Cette adresse e-mail (et le site Teams, le cas échéant) est généralement privée, pour une utilisation seulement par l’équipe de support utilisateur. | • Support des utilisateurs Power BI avec escalade de niveau |

| Administration du service Power BI | Inclut des utilisateurs spécifiques autorisés à administrer le service Power BI. Si vous le souhaitez, les membres de ce groupe peuvent être corrélés au rôle dans Microsoft 365 pour simplifier la gestion. | • Administrateurs Power BI |

| Notification des fonctionnalités autorisées et déploiements progressifs des fonctionnalités | Inclut les utilisateurs autorisés pour un paramètre de locataire spécifique dans le portail d’administration (si la fonctionnalité sera limitée) ou si la fonctionnalité doit être déployée progressivement sur des groupes d’utilisateurs. La plupart des paramètres de locataire vont vous obliger à créer un groupe spécifique à Power BI. | • Créateurs d’espaces de travail Power BI • Partage de données externes Power BI |

| Gestion des passerelles de données | Inclut un ou plusieurs groupes d’utilisateurs autorisés à administrer un cluster de passerelle. Il y a parfois plusieurs groupes de ce type quand il existe plusieurs passerelles ou quand des équipes décentralisées gèrent les passerelles. | • Administrateurs de passerelle Power BI • Créateurs de sources de données de passerelle Power BI • Propriétaires de sources de données de passerelle dans Power BI • Utilisateurs de source de données de la passerelle Power BI |

| Gérer les capacités Premium | Inclut les utilisateurs autorisés à gérer une capacité Premium. Il y a parfois plusieurs groupes de ce type quand il existe plusieurs capacités ou quand des équipes décentralisées gèrent les capacités. | • Contributeurs de capacité Power BI |

| Sécurisation des espaces de travail, des applications et des éléments | De nombreux groupes basés sur des domaines spécifiques et autorisés à accéder à la gestion de la sécurité des rôles d’espace de travail Power BI, des autorisations d’application et des autorisations par élément. | • Administrateurs d’espaces de travail Power BI • Membres d’espaces de travail Power BI • Contributeurs d’espaces de travail Power BI • Viewers d’espaces de travail Power BI • Viewers d’applications Power BI |

| Déploiement de contenu | Inclut les utilisateurs qui peuvent déployer du contenu en utilisant un pipeline de déploiement Power BI. Ce groupe est utilisé conjointement avec les autorisations d’espace de travail. | • Administrateurs de pipeline de déploiement Power BI |

| Automatisation des opérations d’administration | Inclut les principaux de service autorisés à utiliser les API Power BI à des fins d’incorporation ou d’administration. | • Principaux de service Power BI |

Groupes pour les paramètres de locataire Power BI

Selon les processus internes que vous avez mis en place, vous aurez d’autres groupes nécessaires. Ces groupes sont pratiques pour la gestion des paramètres du locataire. Voici quelques exemples.

- Créateurs d’espaces de travail Power BI : Utile quand vous devez limiter les personnes autorisées à créer des espaces de travail. Il est utilisé pour configurer le paramètre de locataire Créer des espaces de travail.

- Experts en matière de certification Power BI : Utile pour spécifier qui est autorisé à utiliser l’approbation certifiée pour le contenu. Il est utilisé pour configurer le paramètre de locataire Certification.

- Créateurs de contenu Power BI approuvé : Utile quand vous exigez une approbation, une formation ou un accusé de réception de stratégie pour l’installation de Power BI Desktop, ou pour obtenir une licence Power BI Pro ou PPU. Il est utilisé par les paramètres de locataire qui encouragent les fonctionnalités de création de contenu, comme Autoriser les connexions DirectQuery aux modèles sémantiques Power BI, Envoyer des applications aux utilisateurs finaux, Autoriser les points de terminaison XMLA, etc.

- Utilisateurs d’outils externes Power BI : Utile quand vous autorisez l’utilisation d’outils externes pour un groupe sélectionné d’utilisateurs. Il est utilisé par la stratégie de groupe, ou quand les installations ou les demandes de logiciels doivent être contrôlées avec soin.

- Développeurs personnalisés Power BI : Utile quand vous devez contrôler qui est autorisé à incorporer du contenu dans d’autres applications en dehors de Power BI. Il est utilisé pour configurer le paramètre de locataire Incorporer du contenu dans les applications.

- Publication publique Power BI : Utile quand vous devez limiter les personnes autorisées à publier des données publiquement. Il est utilisé pour configurer le paramètre de locataire Publier sur le web.

- Partage Power BI avec l’ensemble de l’organisation : Utile quand vous devez restreindre les personnes autorisées à partager un lien avec tous les membres de l’organisation. Il est utilisé pour configurer le paramètre de locataire Autoriser les liens partageables pour accorder l’accès à tous les membres de votre organisation.

- Partage de données externes Power BI : utile quand vous devez autoriser certains utilisateurs à partager des modèles sémantiques avec des utilisateurs externes. Il est utilisé pour configurer le paramètre de locataire Autoriser des utilisateurs spécifiques à activer le locataire de partage de données externe.

- Accès des utilisateurs invités Power BI avec licence : Utile quand vous devez regrouper des utilisateurs externes approuvés auxquels une licence est octroyée par votre organisation. Il est utilisé pour configurer le paramètre de locataire Autoriser les utilisateurs invités Microsoft Entra à accéder à Power BI.

- Accès BYOL des utilisateurs invités Power BI : Utile quand vous devez regrouper des utilisateurs externes approuvés qui apportent leur propre licence (BYOL) depuis l’organisation à laquelle ils appartiennent. Il est utilisé pour configurer le paramètre de locataire Autoriser les utilisateurs invités Microsoft Entra à accéder à Power BI.

Conseil

Pour plus d’informations sur l’utilisation de groupes lors de la planification des accès aux espaces de travail, consultez l’article Planification au niveau de l’espace de travail. Pour plus d’informations sur la planification de la sécurisation des espaces de travail, des applications et des éléments, consultez l’article Planification de la sécurité des consommateurs de rapports.

Type de groupe

Vous pouvez créer différents types de groupes.

- Groupe de sécurité : un groupe de sécurité est le meilleur choix quand votre objectif principal est d’accorder l’accès à une ressource.

- groupe de sécurité à extension messagerie : quand vous devez accorder l’accès à une ressource et distribuer des messages à l’ensemble du groupe par e-mail, un groupe de sécurité à extension messagerie est un bon choix.

- Groupe Microsoft 365 : Ce type de groupe a un site Teams et une adresse e-mail. C’est le meilleur choix quand l’objectif principal est la communication ou la collaboration dans un site Teams. Un groupe Microsoft 365 a seulement des membres et des propriétaires ; il n’y a pas de rôle de visiteur. Pour cette raison, son objectif principal est la collaboration. Ce type de groupe était anciennement appelé « groupe Office 365 », « groupe moderne » ou « groupe unifié ».

- Groupe de distribution : vous pouvez utiliser un groupe de distribution pour envoyer une notification de diffusion à une liste d’utilisateurs. Aujourd’hui, il est considéré comme un concept hérité qui fournit une compatibilité descendante. Pour les nouveaux cas d’usage, nous vous recommandons de créer à la place un groupe de sécurité à extension messagerie.

Quand vous demandez un nouveau groupe ou que vous avez l’intention d’utiliser un groupe existant, il est important de connaître son type. Le type de groupe peut déterminer comment il est utilisé et géré.

- Autorisations Power BI : tous les types de groupes ne sont pas pris en charge pour chaque type d’opération de sécurité. Les groupes de sécurité (y compris les groupes de sécurité à extension messagerie) offrent la couverture la plus étendue quand il s’agit de définir des options de sécurité Power BI. La documentation Microsoft recommande généralement les groupes Microsoft 365. Cependant, dans le cas de Power BI, ils n’ont pas autant de capacités que les groupes de sécurité. Pour plus d’informations sur les autorisations Power BI, consultez les articles suivants de cette série sur la planification de la sécurité.

- Paramètres du locataire Power BI : Vous pouvez utiliser des groupes de sécurité (y compris des groupes de sécurité à extension messagerie) seulement quand vous autorisez ou interdisez aux groupes d’utilisateurs de travailler avec des paramètres du locataire Power BI.

- Fonctionnalités Microsoft Entra avancées : certains types de fonctionnalités avancées ne sont pas pris en charge pour tous les types de groupes. Par exemple, vous pouvez gérer l’appartenance à un groupe dynamiquement en fonction d’un attribut dans Microsoft Entra ID (comme le département pour un utilisateur ou même un attribut personnalisé). Seuls les groupes Microsoft 365 et les groupes de sécurité prennent en charge les appartenances dynamiques aux groupes. Si vous voulez imbriquer un groupe au sein d’un groupe, notez que les groupes Microsoft 365 ne prennent pas en charge cette fonctionnalité.

- Géré différemment : votre demande de création ou de gestion d’un groupe peut être routée vers un autre administrateur en fonction du type de groupe (les groupes de sécurité à extension messagerie et les groupes de distribution sont gérés dans Exchange). Par conséquent, votre processus interne diffère en fonction du type de groupe.

Convention de nommage des groupes

Il est probable que vous vous retrouverez avec de nombreux groupes dans Microsoft Entra ID participant à votre implémentation de Power BI. Par conséquent, il est important d’avoir un modèle ayant fait l’objet d’un accord quant à la façon dont les groupes sont nommés. Une bonne convention de nommage permet de déterminer l’objectif du groupe et de le rendre plus facile à gérer.

Envisagez d’utiliser la convention de nommage standard suivante : <Préfixe><Objectif>- <Rubrique/Étendue/Département><[Environnement]>

La liste suivante décrit chaque élément de la convention de nommage.

- Préfixe : utilisé pour regrouper tous les groupes Power BI. Quand le groupe est utilisé pour plusieurs outils analytiques, votre préfixe peut être simplement BI, au lieu de Power BI. Dans ce cas, le texte qui décrit l’objectif sera plus générique afin d’être associé à plusieurs outils analytiques.

- Objectif : l’objectif va varier. Il peut s’agir d’un rôle d’espace de travail, d’autorisations d’application, d’autorisations au niveau d’un élément, de sécurité au niveau des lignes ou d’un autre objectif. Parfois, plusieurs objectifs peuvent être atteints avec un seul groupe.

- Rubrique/Étendue/Département : utilisé pour clarifier à qui le groupe s’applique. Il décrit souvent l’appartenance au groupe. Il peut également faire référence à la personne qui gère le groupe. Parfois, un même groupe peut être utilisé pour plusieurs objectifs. Par exemple, une collection d’espaces de travail pour la finance peut être gérée avec un seul groupe.

- Environnement : facultatif. Utile pour différencier entre le développement, le test et la production.

Voici quelques exemples de noms de groupe qui appliquent la convention de nommage standard.

- Power BI - Administrateurs d’espace de travail - Finance [Dev]

- Power BI - Membres d’espace de travail - Finance [Dev]

- Power BI - Contributeurs d’espace de travail - Finance [Dev]

- Power BI - Visiteurs d’espace de travail - Finance [Dev]

- Power BI - Visiteurs d’applications - Finances

- Power BI - Administrateurs de passerelle - BI Entreprise

- Power BI - Administrateurs de passerelle - Finance

Décisions par groupe

Lors de la planification des groupes dont vous aurez besoin, plusieurs décisions doivent être prises.

Quand un créateur ou un propriétaire de contenu demande un nouveau groupe, il utilise idéalement un formulaire pour fournir les informations suivantes.

- Nom et objectif : un nom de groupe suggéré et son objectif prévu. Envisagez d’inclure Power BI (ou simplement BI quand vous avez plusieurs outils décisionnels) dans le nom du groupe pour indiquer clairement l’étendue du groupe.

- Adresse e-mail : une adresse e-mail quand la communication est également nécessaire pour les membres du groupe. Tous les types de groupes n’ont pas besoin d’être à extension messagerie.

- Type de groupe : les options incluent Groupe de sécurité, Groupe de sécurité à extension messagerie, Groupe Microsoft 365 et Groupe de distribution.

- Propriétaire du groupe : Personne autorisée à être propriétaire et à gérer les membres du groupe.

- Appartenance au groupe : utilisateurs prévus qui seront membres du groupe. Déterminez si des utilisateurs externes et des utilisateurs internes peuvent être ajoutés, ou s’il existe une justification pour placer des utilisateurs externes dans un autre groupe.

- Utilisation de l’attribution de membres de groupe juste-à-temps : vous pouvez utiliser Privileged Identity Management (PIM) pour autoriser l’accès juste-à-temps à un groupe. Ce service peut être pratique quand des utilisateurs ont besoin d’un accès temporaire. PIM est également pratique pour les administrateurs Power BI qui ont besoin d’un accès occasionnel.

Conseil

Les groupes existants basés sur l’organigramme ne fonctionnent pas toujours bien pour les objectifs de Power BI. Utilisez des groupes existants quand ils répondent à vos besoins. Cependant, soyez prêt à créer des groupes spécifiques à Power BI en cas de besoin.

Check-list : lors de la création de votre stratégie d’utilisation des groupes, les décisions et actions clés incluent :

- Décider de la stratégie d’utilisation des groupes : Déterminez les cas d’usage et les objectifs dont vous aurez besoin pour utiliser des groupes. Précisez bien quand la sécurité doit être appliquée avec des comptes d’utilisateurs ou quand un groupe est nécessaire ou préférable.

- Créer une convention de nommage pour les groupes spécifiques à Power BI : vérifiez qu’une convention de nommage cohérente est utilisée pour les groupes qui prennent en charge la communication, les fonctionnalités, l’administration ou la sécurité de Power BI.

- Décider qui est autorisé à créer des groupes : indiquez clairement si la création des groupes doit nécessairement passer par le département informatique, ou si certaines personnes (comme des membres satellites du Centre d’excellence) peuvent être autorisés à créer des groupes pour leur unité opérationnelle.

- Créer un processus pour demander un nouveau groupe : créez un formulaire pour permettre aux utilisateurs de demander la création d’un nouveau groupe. Vérifiez qu’un processus est en place pour répondre rapidement aux nouvelles demandes. Gardez à l’esprit que si les demandes sont retardées, les utilisateurs peuvent être tentés de commencer à attribuer des autorisations à des comptes individuels.

- Déterminer quand la gestion de groupe décentralisée est autorisée : Pour les groupes qui s’appliquent à une équipe spécifique, déterminez quand il est acceptable pour un propriétaire de groupe (en dehors du département informatique) de gérer les membres du groupe.

- Décider si l’appartenance à un groupe juste-à-temps sera utilisée : déterminez si Privileged Identity Management sera utile. Si c’est le cas, déterminez les groupes pour lesquels il peut être utilisé (par exemple le groupe Administrateurs Power BI).

- Passer en revue les groupes qui existent actuellement : déterminez quels groupes existants peuvent être utilisés et quels groupes doivent être créés.

- Passer en revue chaque paramètre de locataire : pour chaque paramètre de locataire, déterminez s’il sera autorisé ou interdit pour un ensemble spécifique d’utilisateurs. Déterminez si un nouveau groupe doit être créé pour configurer le paramètre de locataire.

- Créer et publier des conseils pour les utilisateurs sur les groupes : incluez une documentation pour les créateurs de contenu qui inclut les exigences ou les préférences pour l’utilisation de groupes. Vérifiez qu’ils savent ce qu’il faut spécifier quand ils demandent un nouveau groupe. Publiez ces informations sur votre portail centralisé et vos supports de formation.

Contenu connexe

Dans l’article suivant de cette série, découvrez comment fournir du contenu de façon sécurisée aux consommateurs de rapports en lecture seule.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour