Activer la protection cloud dans Microsoft Defender Antivirus

S’applique à :

- Antivirus Microsoft Defender

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

Plateformes

- Windows

La protection cloud dans Microsoft Defender Antivirus offre une protection précise, en temps réel et intelligente. La protection cloud doit être activée par défaut.

Remarque

La protection contre les falsifications permet d’empêcher la modification de la protection cloud et d’autres paramètres de sécurité. Par conséquent, lorsque la protection contre les falsifications est activée, toutes les modifications apportées aux paramètres protégés contre les falsifications sont ignorées. Si vous devez apporter des modifications à un appareil et que ces modifications sont bloquées par la protection contre les falsifications, nous vous recommandons d’utiliser le mode résolution des problèmes pour désactiver temporairement la protection contre les falsifications sur l’appareil. Notez qu’une fois le mode de résolution des problèmes terminé, toutes les modifications apportées aux paramètres protégés contre les falsifications sont rétablies à leur état configuré.

Pourquoi la protection cloud doit être activée

Microsoft Defender Protection cloud antivirus vous permet de vous protéger contre les programmes malveillants sur vos points de terminaison et sur votre réseau. Nous vous recommandons de garder la protection cloud activée, car certaines fonctionnalités de sécurité dans Microsoft Defender pour point de terminaison fonctionnent uniquement lorsque la protection cloud est activée.

Le tableau suivant récapitule les fonctionnalités qui dépendent de la protection cloud :

| Fonctionnalité/fonctionnalité | Configuration requise pour l’abonnement | Description |

|---|---|---|

|

Vérification des métadonnées dans le cloud. Le service cloud Microsoft Defender Antivirus utilise des modèles Machine Learning comme couche supplémentaire de défense. Ces modèles Machine Learning incluent des métadonnées. Par conséquent, lorsqu’un fichier suspect ou malveillant est détecté, ses métadonnées sont vérifiées. Pour en savoir plus, consultez Blog : Découvrir les technologies avancées au cœur de Microsoft Defender pour point de terminaison protection nouvelle génération |

Microsoft Defender pour point de terminaison Plan 1 ou Plan 2 (autonome ou inclus dans un plan comme Microsoft 365 E3 ou E5) | |

|

Protection cloud et envoi d’exemples. Les fichiers et les exécutables peuvent être envoyés au service cloud Microsoft Defender Antivirus à des fins de détonation et d’analyse. La soumission automatique d’exemples s’appuie sur la protection cloud, bien qu’elle puisse également être configurée en tant que paramètre autonome. Pour plus d’informations, consultez Protection cloud et envoi d’exemples dans Microsoft Defender Antivirus. |

Microsoft Defender pour point de terminaison Plan 1 ou Plan 2 (autonome ou inclus dans un plan comme Microsoft 365 E3 ou E5) | |

|

Protection contre les falsifications. La protection contre les falsifications vous protège contre les modifications indésirables apportées aux paramètres de sécurité de votre organization. Pour plus d’informations, consultez Protéger les paramètres de sécurité avec la protection contre les falsifications. |

Microsoft Defender pour point de terminaison Plan 2 (autonome ou inclus dans un plan comme Microsoft 365 E5) | |

|

Bloquer à la première consultation Bloquer à la première consultation détecte les nouveaux programmes malveillants et les bloque en quelques secondes. Lorsqu’un fichier suspect ou malveillant est détecté, les fonctionnalités de blocage à la première consultation interrogent le back-end de protection cloud et appliquent des heuristiques, du Machine Learning et une analyse automatisée du fichier pour déterminer s’il s’agit d’une menace. Pour en savoir plus, consultez Qu’est-ce que « bloquer à la première consultation » ? |

Microsoft Defender pour point de terminaison Plan 1 ou Plan 2 (autonome ou inclus dans un plan comme Microsoft 365 E3 ou E5) | |

|

Mises à jour de signature d’urgence. Lorsque du contenu malveillant est détecté, des mises à jour et des correctifs de signature d’urgence sont déployés. Au lieu d’attendre la prochaine mise à jour régulière, vous pouvez recevoir ces correctifs et mises à jour en quelques minutes. Pour en savoir plus sur les mises à jour, consultez Microsoft Defender Veille de sécurité antivirus et mises à jour des produits. |

Microsoft Defender pour point de terminaison Plan 2 (autonome ou inclus dans un plan comme Microsoft 365 E5) | |

|

Détection et réponse de point de terminaison (EDR) en mode bloc. EDR en mode bloc offre une protection supplémentaire quand Microsoft Defender Antivirus n’est pas le produit antivirus principal sur un appareil. EDR en mode bloc corrige les artefacts trouvés lors des analyses générées par EDR que la solution antivirus principale non-Microsoft a peut-être manquées. Lorsqu’il est activé pour les appareils avec Microsoft Defender Antivirus comme solution antivirus principale, EDR en mode bloc offre l’avantage supplémentaire de corriger automatiquement les artefacts identifiés lors des analyses générées par EDR. Pour en savoir plus, consultez EDR en mode bloc. |

Microsoft Defender pour point de terminaison Plan 2 (autonome ou inclus dans un plan comme Microsoft 365 E5) | |

|

Règles de réduction de la surface d’attaque. Les règles ASR sont des règles intelligentes que vous pouvez configurer pour aider à arrêter les programmes malveillants. Certaines règles nécessitent que la protection cloud soit activée pour fonctionner pleinement. Ces règles sont les suivantes : - Bloquer l’exécution des fichiers exécutables, sauf s’ils répondent à des critères de prévalence, d’âge ou de liste de confiance - Utiliser une protection avancée contre les rançongiciels - Empêcher l’exécution des programmes non approuvés à partir de lecteurs amovibles Pour plus d’informations, consultez Utiliser des règles de réduction de la surface d’attaque pour empêcher l’infection de programmes malveillants. |

Microsoft Defender pour point de terminaison Plan 1 ou Plan 2 (autonome ou inclus dans un plan comme Microsoft 365 E3 ou E5) | |

|

Indicateurs de compromission (IOC). Dans Defender pour point de terminaison, les ioC peuvent être configurés pour définir la détection, la prévention et l’exclusion des entités. Exemples : Les indicateurs « Autoriser » peuvent être utilisés pour définir des exceptions aux analyses antivirus et aux actions de correction. Les indicateurs « Alerte et blocage » peuvent être utilisés pour empêcher l’exécution de fichiers ou de processus. Pour plus d’informations, consultez indicateurs Create. |

Microsoft Defender pour point de terminaison Plan 2 (autonome ou inclus dans un plan comme Microsoft 365 E5) |

Méthodes de configuration de la protection cloud

Vous pouvez activer ou désactiver Microsoft Defender protection cloud antivirus à l’aide de l’une des méthodes suivantes :

- Microsoft Intune

- Stratégie de groupe

- Applets de commande PowerShell

- Windows Management Instruction (WMI)

Vous pouvez également utiliser Configuration Manager. Vous pouvez également activer ou désactiver la protection cloud sur des points de terminaison individuels à l’aide de l’application Sécurité Windows.

Pour plus d’informations sur les exigences de connectivité réseau spécifiques pour garantir que vos points de terminaison peuvent se connecter au service de protection cloud, consultez Configurer et valider les connexions réseau.

Remarque

Dans Windows 10 et Windows 11, il n’existe aucune différence entre les options de création de rapports de base et avancées décrites dans cet article. Il s’agit d’une distinction héritée et le choix de l’un ou l’autre des paramètres entraîne le même niveau de protection cloud. Il n’existe aucune différence dans le type ou la quantité d’informations partagées. Pour plus d’informations sur ce que nous collectons, consultez la Déclaration de confidentialité Microsoft.

Utiliser Microsoft Intune pour activer la protection cloud

Accédez au centre d’administration Intune (https://intune.microsoft.com) et connectez-vous.

Choisissez Antivirus de sécurité> de point de terminaison.

Dans la section Stratégies AV, sélectionnez une stratégie existante ou choisissez + Create Stratégie.

Tâche Étapes Créer une stratégie 1. Pour Plateforme, sélectionnez Windows 10, Windows 11 et Windows Server.

2. Pour Profil, sélectionnez antivirus Microsoft Defender.

3. Dans la page Informations de base , spécifiez un nom et une description pour la stratégie, puis choisissez Suivant.

4. Dans la section Defender , recherchez Autoriser la protection cloud et définissez-la sur Autorisé. Sélectionnez Suivant.

5. Faites défiler jusqu’à Envoyer le consentement des exemples, puis sélectionnez l’un des paramètres suivants :

- Envoyer automatiquement tous les exemples

- Envoyer automatiquement des exemples sécurisés

6. À l’étape Balises d’étendue, si votre organization utilise des balises d’étendue, sélectionnez les balises que vous souhaitez utiliser, puis choisissez Suivant.

7. À l’étape Affectations , sélectionnez les groupes, utilisateurs ou appareils auxquels vous souhaitez appliquer cette stratégie, puis choisissez Suivant.

8. À l’étape Vérifier + créer, passez en revue les paramètres de votre stratégie, puis choisissez Create.Modifier une stratégie existante 1. Sélectionnez la stratégie à modifier.

2. Sous Paramètres de configuration, choisissez Modifier.

3. Dans la section Defender , recherchez Autoriser la protection cloud et définissez-la sur Autorisé.

4. Faites défiler jusqu’à Envoyer le consentement des exemples, puis sélectionnez l’un des paramètres suivants :

- Envoyer automatiquement tous les exemples

- Envoyer automatiquement des exemples sécurisés

5. Sélectionnez Vérifier + enregistrer.

Conseil

Pour en savoir plus sur Microsoft Defender paramètres antivirus dans Intune, consultez Stratégie antivirus pour la sécurité des points de terminaison dans Intune.

Utiliser stratégie de groupe pour activer la protection cloud

Sur votre appareil de gestion stratégie de groupe, ouvrez la console de gestion stratégie de groupe, cliquez avec le bouton droit sur l’objet stratégie de groupe que vous souhaitez configurer, puis sélectionnez Modifier.

Dans le Rédacteur Gestion des stratégie de groupe, accédez à Configuration de l’ordinateur.

Sélectionnez Modèles d’administration.

Développez l’arborescence des composants> Windows Microsoft Defender Antivirus > MAPS

Remarque

Les paramètres MAPS sont égaux à la protection fournie par le cloud.

Double-cliquez sur Joindre Microsoft MAPS. Vérifiez que l’option est activée et définie sur Cartes de base ou CARTES avancées. Sélectionnez OK.

Vous pouvez choisir d’envoyer des informations de base ou supplémentaires sur les logiciels détectés :

CARTES de base : l’appartenance de base envoie à Microsoft des informations de base sur les programmes malveillants et les logiciels potentiellement indésirables qui ont été détectés sur votre appareil. Les informations incluent l’origine du logiciel (comme les URL et les chemins d’accès partiels), les actions prises pour résoudre la menace et si les actions ont réussi.

CARTES avancées : en plus des informations de base, l’appartenance avancée envoie des informations détaillées sur les programmes malveillants et les logiciels potentiellement indésirables, y compris le chemin d’accès complet au logiciel et des informations détaillées sur la façon dont le logiciel a affecté votre appareil.

Double-cliquez sur Envoyer des exemples de fichiers quand une analyse plus approfondie est nécessaire. Vérifiez que la première option est définie sur Activé et que les autres options sont définies sur :

- Envoyer des exemples sécurisés (1)

- Envoyer tous les exemples (3)

Remarque

L’option Envoyer des exemples sécurisés (1) signifie que la plupart des exemples sont envoyés automatiquement. Les fichiers susceptibles de contenir des informations personnelles invitent l’utilisateur à confirmer. Définir l’option sur Toujours demander (0) réduit l’état de protection de l’appareil. Le fait de le définir sur Ne jamais envoyer (2) signifie que la fonctionnalité Bloquer à la première consultation de Microsoft Defender pour point de terminaison ne fonctionnera pas.

Sélectionnez OK.

Utiliser les applets de commande PowerShell pour activer la protection cloud

Les applets de commande suivantes peuvent activer la protection cloud :

Set-MpPreference -MAPSReporting Advanced

Set-MpPreference -SubmitSamplesConsent SendAllSamples

Pour plus d’informations sur l’utilisation de PowerShell avec Microsoft Defender Antivirus, consultez Utiliser des applets de commande PowerShell pour configurer et exécuter Microsoft Defender Antivirus et les applets de commande antivirus Microsoft Defender. Fournisseur de services de configuration de stratégie - Defender contient également plus d’informations sur -SubmitSamplesConsent.

Importante

Vous pouvez définir -SubmitSamplesConsent sur SendSafeSamples (paramètre par défaut, recommandé), NeverSendou AlwaysPrompt.

Le SendSafeSamples paramètre signifie que la plupart des exemples sont envoyés automatiquement. Les fichiers susceptibles de contenir des informations personnelles entraînent l’invite de l’utilisateur à continuer et nécessitent une confirmation.

Les NeverSend paramètres et AlwaysPrompt réduisent le niveau de protection de l’appareil. En outre, le NeverSend paramètre signifie que la fonctionnalité Bloquer à la première consultation de Microsoft Defender pour point de terminaison ne fonctionnera pas.

Utiliser WMI (Windows Management Instruction) pour activer la protection cloud

Utilisez la méthode Set de la classe MSFT_MpPreference pour les propriétés suivantes :

MAPSReporting

SubmitSamplesConsent

Pour plus d’informations sur les paramètres autorisés, consultez Windows Defender API WMIv2.

Activer la protection cloud sur des clients individuels avec l’application Sécurité Windows

Remarque

Si le paramètre Configurer le paramètre local pour la création de rapports microsoft MAPS stratégie de groupe est défini sur Désactivé, le paramètre de protection basée sur le cloud dans Paramètres Windows est grisé et indisponible. Les modifications apportées par le biais d’un objet stratégie de groupe doivent d’abord être déployées sur des points de terminaison individuels avant que le paramètre ne soit mis à jour dans les paramètres Windows.

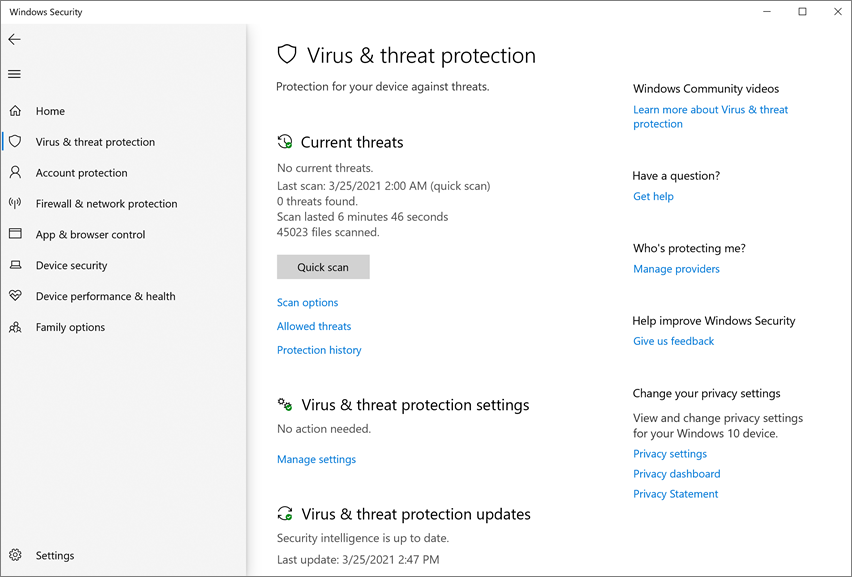

Ouvrez l’application Sécurité Windows en sélectionnant l’icône de bouclier dans la barre des tâches ou en recherchant Sécurité Windows dans le menu Démarrer.

Sélectionnez la vignette Protection contre les virus & les menaces (ou l’icône de bouclier dans la barre de menus de gauche), puis, sous Paramètres de protection contre les virus & contre les menaces, sélectionnez Gérer les paramètres.

Vérifiez que protection basée sur le cloud et envoi automatique d’exemples sont basculés sur Activé.

Remarque

Si l’envoi automatique d’exemples a été configuré avec stratégie de groupe, le paramètre est grisé et indisponible.

Voir aussi

Utiliser la protection cloud Microsoft dans Microsoft Defender Antivirus

Configuration Manager : Microsoft Defender pour point de terminaison

Utiliser des cmdlets PowerShell pour gérer l’antivirus Microsoft Defender

Conseil

Si vous recherchez des informations relatives à l’antivirus pour d’autres plateformes, consultez :

- Définir les préférences pour Microsoft Defender pour point de terminaison sur macOS

- Microsoft Defender pour point de terminaison sur Mac

- Paramètres de stratégie antivirus macOS pour Antivirus Microsoft Defender pour Intune

- Définir les préférences pour Microsoft Defender pour point de terminaison sur Linux

- Microsoft Defender pour point de terminaison Linux

- Configurer Defender pour point de terminaison pour des fonctionnalités Android

- configurer Microsoft Defender pour point de terminaison sur les fonctionnalités iOS

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.