Guide de référence des opérations de gestion de l’authentification Microsoft Entra

Cette section du Guide de référence sur les opérations Microsoft Entra décrit les vérifications et les actions à entreprendre pour sécuriser et gérer les informations d’identification, définir l’expérience d’authentification (AuthN), déléguer l’affectation, mesurer l’utilisation et définir des stratégies d’accès basées sur la posture de sécurité de l’entreprise.

Remarque

Ces suggestions sont valables à la date de publication mais peuvent évoluer. Les organisations doivent évaluer en permanence leurs pratiques de gestion des identités à mesure que les produits et services Microsoft évoluent.

Processus opérationnels clés

Affecter les propriétaires à des tâches clés

La gestion de Microsoft Entra ID nécessite l’exécution continue de tâches et de processus opérationnels clés qui peuvent ne pas faire partie d’un projet de lancement. Il est cependant important de configurer ces tâches pour optimiser votre environnement. Les tâches clés et leurs propriétaires recommandés sont listés ci-après :

| Tâche | Propriétaire |

|---|---|

| Gérer le cycle de vie de la configuration de l’authentification unique (SSO) dans Microsoft Entra ID | Équipe des opérations de gestion des identités et des accès (IAM) |

| Concevoir des stratégies d’accès conditionnel pour les applications Microsoft Entra | Équipe d’architecture InfoSec |

| Archiver l’activité de connexion dans un système de Gestion des informations et des événements de sécurité (SIEM) | Équipe des opérations InfoSec |

| Archiver les événements à risque dans un système SIEM | Équipe des opérations InfoSec |

| Trier et examiner les rapports de sécurité | Équipe des opérations InfoSec |

| Trier et examiner les événements à risque | Équipe des opérations InfoSec |

| Trier et investiguer les utilisateurs avec indicateur de risque et les rapports de vulnérabilité à partir de Protection des ID Microsoft Entra | Équipe des opérations InfoSec |

Remarque

Protection des ID Microsoft Entra nécessite une licence Microsoft Entra ID P2. Pour trouver la licence adaptée à vos besoins, consultez Comparaison des fonctionnalités en disponibilité générale dans l’édition gratuite de Microsoft Entra ID et dans les éditions Microsoft Entra ID P1 et P2.

Lorsque vous passez votre liste, il est possible que vous ayez besoin d’affecter un propriétaire à des tâches qui en sont dépourvues, ou modifier la propriété des tâches avec des propriétaires qui ne s’alignent pas sur les suggestions évoquées ci-dessus.

Lectures recommandées pour les propriétaires

Gestion des informations d’identification

Stratégies de mot de passe

La gestion sécurisée des mots de passe est l’un des aspects les plus critiques de la gestion des identités et accès qui sont souvent la cible principale des attaques. Microsoft Entra ID prend en charge plusieurs fonctionnalités qui permettent d’empêcher l’aboutissement d’une attaque.

Utilisez le tableau suivant pour trouver la solution recommandée permettant d’atténuer le problème à résoudre :

| Problème | Recommandation |

|---|---|

| Pas de mécanisme de protection contre les mots de passe faibles | Activez la réinitialisation de mot de passe en libre-service (SSPR) et la protection par mot de passe de Microsoft Entra ID. |

| Pas de mécanisme de détection des mots de passe ayant fuité | Activez la synchronisation du hachage de mot de passe pour obtenir des insights |

| Utilisation d’AD FS et impossibilité de passer à l’authentification managée | Activez le verrouillage intelligent d’extranet AD FS et/ou le verrouillage intelligent Microsoft Entra |

| La stratégie de mot de passe utilise des règles de complexité telles que la longueur, les jeux de caractères multiples ou l’expiration | Reconsidérez-la conformément aux pratiques recommandées par Microsoft, passez à la gestion des mots de passe et déployez la protection par mot de passe Microsoft Entra. |

| Les utilisateurs ne sont pas inscrits pour l’utilisation de l’authentification multifacteur | Inscrivez toutes les informations de sécurité de l’utilisateur pour qu’elles puissent être utilisées comme un mécanisme permettant de vérifier l’identité de l’utilisateur avec son mot de passe |

| Il n’existe pas de révocation des mots de passe basée sur le risque de l’utilisateur. | Déployez des Stratégies de risque utilisateur de Protection des ID Microsoft Entra pour forcer avec SSPR le changement des mots de passe sur les Informations d’identification fuitées. |

| Il n’existe pas de mécanisme de verrouillage intelligent pour protéger contre l’authentification malveillante d’intervenants malveillants provenant d’adresses IP identifiées | Déployez l’authentification managée par le cloud avec la synchronisation du hachage de mot de passe ou l’authentification directe |

Lectures recommandées sur les stratégies de mot de passe

Activez la réinitialisation du mot de passe en libre-service et la protection par mot de passe

Les utilisateurs qui ont besoin de changer ou de réinitialiser leur mot de passe sont une des plus grandes sources de volume et de coût des appels au support technique. En plus du coût, le changement de mot de passe vu comme outil pour réduire le risque utilisateur est une étape fondamentale dans l’amélioration de l’attitude de votre organisation en matière de sécurité.

Au minimum, il est recommandé de déployer la réinitialisation de mot de passe en libre-service (SSPR) et la protection par mot de passe locale de Microsoft Entra ID pour accomplir les opérations suivantes :

- Rediriger les appels au support technique.

- Remplacer l’utilisation de mots de passe temporaires.

- Remplacer les solutions existantes de gestion des mots de passe en libre-service qui s’appuient sur une solution locale.

- Éliminer les mots de passe faibles dans votre organisation.

Remarque

Pour les organisations disposant de licences Microsoft Entra ID P2, il est recommandé de déployer SSPR et de l’utiliser dans le cadre d’une Protection des ID Microsoft Entra stratégies d’accès conditionnel basées sur les risques.

Gestion renforcée des informations d’identification

Les mots de passe en eux-mêmes ne sont pas suffisamment sécurisés pour empêcher les acteurs malveillants d’obtenir l’accès à votre environnement. Au minimum, tout utilisateur disposant d’un compte privilégié doit être activé pour l’authentification multifacteur. Dans l’idéal, vous devez activer l’inscription combinée et exiger que tous les utilisateurs s’inscrivent à l’authentification multifacteur et à la réinitialisation de mot de passe en libre-service (SSPR) en utilisant l’expérience d’inscription combinée. Enfin, nous vous recommandons d’adopter une stratégie pour fournir la résilience de façon à réduire le risque de verrouillage en raison de circonstances imprévues.

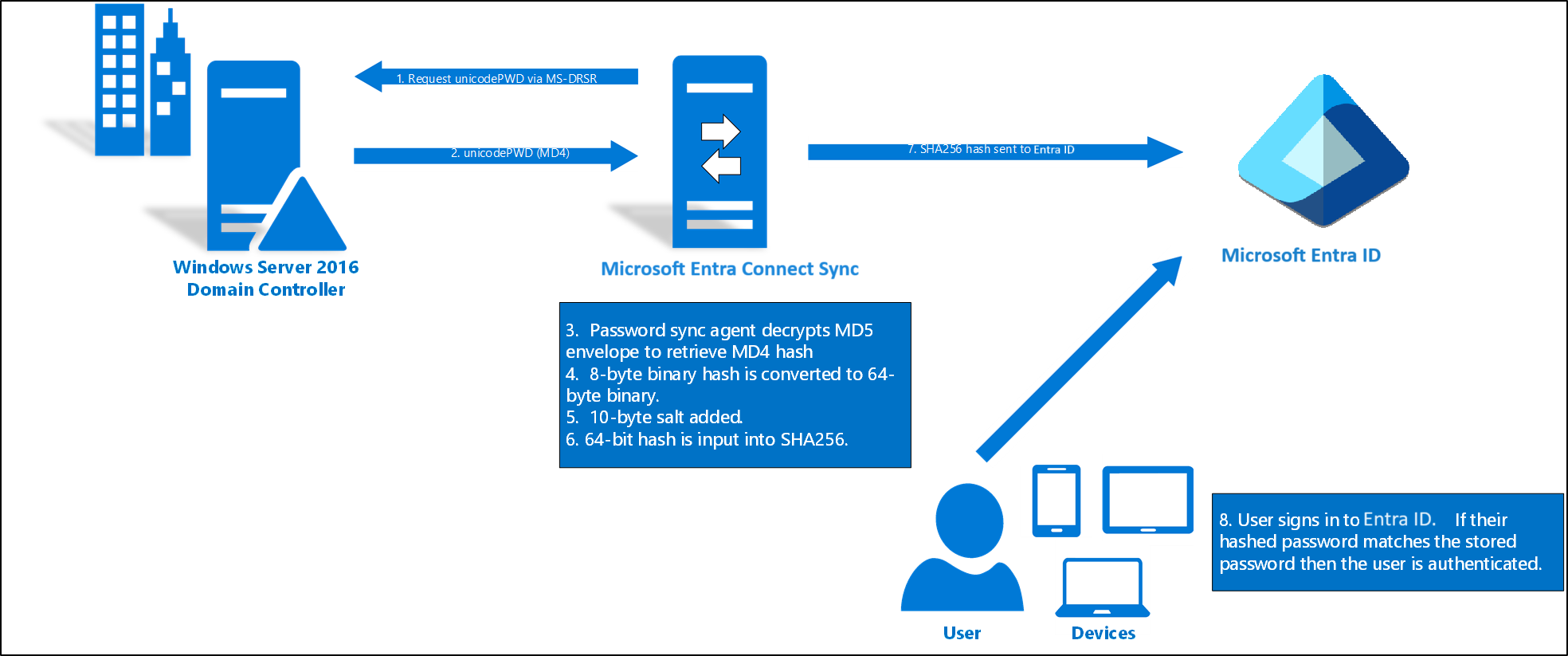

Résilience de l’authentification pour des pannes locales

Outre les avantages de la simplicité et de l’activation de la détection des informations d’identification divulguées, la synchronisation du hachage de mot de passe (PHS) Microsoft Entra et l’authentification multifacteur Microsoft Entra permettent aux utilisateurs d’accéder aux applications software as a service (SaaS) et à Microsoft 365 en dépit de pannes locales dues à des cyberattaques comme NotPetya. Il est également possible d’activer la synchronisation du hachage de mot de passe en combinaison avec la fédération. L’activation de la synchronisation du hachage de mot de passe permet un basculement de secours de l’authentification quand les services de fédération ne sont pas disponibles.

Si votre organisation locale ne dispose pas d’une stratégie de résilience en cas de panne ou si elle en a une qui n’est pas intégrée à Microsoft Entra ID, vous devez déployer la synchronisation du hachage de mot de passe Microsoft Entra et définir un plan de reprise d’activité incluant la synchronisation du hachage de mot de passe. L’activation de la synchronisation du hachage de mot de passe Microsoft Entra permet aux utilisateurs de s’authentifier auprès de Microsoft Entra ID si votre annuaire Active Directory local n’est pas disponible.

Pour mieux comprendre les options d’authentification disponibles, consultez Choisir la méthode d’authentification adaptée à votre solution d’identité hybride Microsoft Entra.

Utilisation par programmation des informations d’identification

Les scripts Microsoft Entra ID utilisant PowerShell ou les applications utilisant l’API Microsoft Graph nécessitent une authentification sécurisée. Une mauvaise gestion des informations d’identification pour l’exécution de ces scripts et outils augmente le risque de vol des informations d’identification. Si vous utilisez des scripts ou des applications qui s’appuient sur des mots de passe ou des invites de mot de passe codés en dur, vous devez d’abord examiner les mots de passe dans les fichiers de configuration ou le code source, puis remplacer ces dépendances et utiliser les identités managées par Azure, l’authentification Windows intégrée ou des certificats quand c’est possible. Pour les applications où les solutions qui précèdent ne sont pas possibles, envisagez d’utiliser Azure Key Vault.

Si vous déterminez qu’il existe des principaux de service avec des informations d’identification de mot de passe, et que vous ne savez pas dans quelle mesure ces informations d’identification de mot de passe sont sécurisées par des scripts ou des applications, contactez le propriétaire de l’application pour mieux comprendre les modèles d’utilisation.

Microsoft vous recommande également de contacter les propriétaires d’application pour comprendre les modèles d’utilisation s’il existe des principaux de service avec des informations d’identification de mot de passe.

Expérience d’authentification

Authentification locale

L’authentification fédérée avec Authentification Windows intégrée (IWA) ou l’authentification unique (SSO) transparente managée avec synchronisation de hachage de mot de passe ou authentification directe est la meilleure expérience utilisateur au sein du réseau d’entreprise avec une visibilité sur les contrôleurs de domaine locaux. Elle réduit le nombre de demandes d’informations d’identification et le risque des utilisateurs victimes d’attaques par hameçonnage. Si vous utilisez déjà l’authentification managée par le cloud avec la synchronisation de hachage de mot de passe ou l’authentification directe, mais que les utilisateurs doivent néanmoins toujours taper leur mot de passe lors de l’authentification locale, vous devez immédiatement déployer l’authentification unique fluide. D’autre part, si vous êtes actuellement fédéré avec des plans de migration vers l’authentification managée par le cloud, vous devez implémenter l’authentification unique fluide dans le cadre du projet de migration.

Stratégies d’accès approuvé aux appareils

Comme n’importe quel utilisateur de votre organisation, un appareil est une identité fondamentale que vous souhaitez protéger. Vous pouvez utiliser l’identité d’un appareil pour protéger vos ressources à tout moment et à partir de n’importe quel emplacement. L’authentification de l’appareil et la prise en compte de son type d’approbation améliorent votre attitude et l’utilisabilité en matière de sécurité :

- Ce qui évite les conflits, par exemple avec l’authentification multifacteur, quand l’appareil est approuvé

- En bloquant l’accès depuis des appareils non approuvés

- Pour les appareils Windows 10, fournissez l’authentification unique fluide aux ressources locales.

Pour atteindre cet objectif, vous devez intégrer et gérer les identités des appareils dans Microsoft Entra ID en utilisant l’une des méthodes suivantes :

- Les organisations peuvent utiliser Microsoft Intune pour gérer l’appareil et appliquer des stratégies de conformité, attester l’intégrité de l’appareil et définir des stratégies d’accès conditionnel selon que l’appareil est ou non conforme. Microsoft Intune peut gérer des appareils iOS, des bureaux Mac (via l’intégration JAMF), des bureaux Windows (en mode natif à l’aide de la gestion des appareils mobiles pour Windows 10, et la cogestion avec Microsoft Configuration Manager) et les appareils mobiles Android.

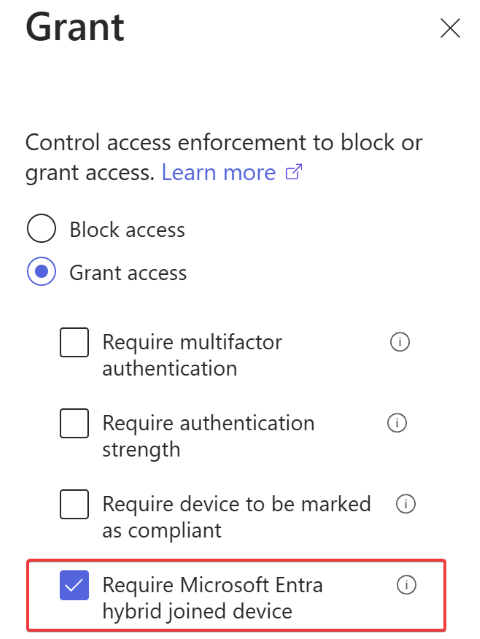

- La jointure hybride Microsoft Entra permet une gestion avec des stratégies de groupe ou Microsoft Configuration Manager dans un environnement avec des ordinateurs joints à un domaine Active Directory. Les organisations peuvent déployer un environnement managé via la synchronisation de hachage de mot de passe ou l’authentification directe avec l’authentification unique fluide. L’intégration de vos appareils à Microsoft Entra ID optimise la productivité des utilisateurs via l’authentification unique pour vos ressources cloud et locales, tout en vous permettant de sécuriser l’accès à vos ressources cloud et locales avec l’accès conditionnel.

Si vous avez des appareils Windows joints à un domaine qui ne sont pas inscrits dans le cloud ou qui sont inscrits dans le cloud mais sans stratégies d’accès conditionnel, vous devez inscrire les appareils non inscrits et, dans les deux cas, utiliser la jointure hybride Microsoft Entra en tant que contrôle dans vos stratégies d’accès conditionnel.

Si vous gérez des appareils avec MDM ou Microsoft Intune, mais que vous n’utilisez pas de contrôles d’appareils dans vos stratégies d’accès conditionnel, nous vous recommandons d’utiliser Exiger que l’appareil soit marqué comme conforme comme contrôle dans ces stratégies.

Lectures recommandées pour les stratégies d’accès des appareils approuvés

- Guide pratique pour planifier l’implémentation d’une jointure hybride Microsoft Entra

- Configurations des identités et de l’accès aux appareils

Windows Hello Entreprise

Dans Windows 10, Windows Hello Entreprise remplace les mots de passe par une authentification à deux facteurs forte sur les PC. Windows Hello Entreprise permet une expérience plus fluide de l’authentification multifacteur pour les utilisateurs et réduit votre dépendance vis-à-vis des mots de passe. Si vous n’avez pas commencé à déployer des appareils Windows 10 ou si vous ne les avez que partiellement déployés, nous vous recommandons de procéder à une mise à niveau vers Windows 10 et d’activer Windows Hello Entreprise sur tous les appareils.

Si vous voulez en savoir plus sur l’authentification sans mot de passe, consultez Un monde sans mot de passe avec Microsoft Entra ID.

Authentification et affectation des applications

Authentification unique pour les applications

La fourniture d’un mécanisme d’authentification unique standardisé à l’échelle de l’entreprise est essentielle pour une meilleure expérience utilisateur, réduire les risques, la possibilité de signaler et la gouvernance. Si vous utilisez des applications qui prennent en charge l’authentification unique avec Microsoft Entra ID mais qui sont actuellement configurées pour utiliser des comptes locaux, vous devez reconfigurer ces applications pour qu’elles utilisent l’authentification unique avec Microsoft Entra ID. De même, si vous utilisez des applications qui prennent en charge l’authentification unique avec Microsoft Entra ID mais qui utilisent actuellement un autre fournisseur d’identité, vous devez aussi reconfigurer ces applications pour qu’elles utilisent l’authentification unique avec Microsoft Entra ID. Pour les applications qui ne prennent pas en charge les protocoles de fédération mais qui prennent en charge l’authentification basée sur des formulaires, nous vous recommandons de configurer ces applications pour qu’elles utilisent des coffres de mots de passe avec le Proxy d’application Microsoft Entra.

Remarque

Si vous n’avez pas de mécanisme pour découvrir des applications non gérées dans votre organisation, nous vous recommandons d’implémenter un processus de découverte en utilisant un broker de sécurité d'accès au cloud (CASB), comme Microsoft Defender for Cloud Apps.

Enfin, si vous disposez d’une galerie d’applications Microsoft Entra et que vous utilisez des applications qui prennent en charge l’authentification unique avec Microsoft Entra ID, nous vous recommandons de placer les applications dans la galerie d’applications.

Lectures recommandées pour l’authentification unique

Migration d’applications AD FS vers Microsoft Entra ID

La migration d’applications d’AD FS vers Microsoft Entra ID offre des fonctionnalités supplémentaires sur la sécurité, une gestion plus cohérente et une meilleure expérience de collaboration. Si vous avez des applications configurées dans AD FS qui prennent en charge l’authentification unique, vous devez les reconfigurer pour qu’elles utilisent l’authentification unique avec Microsoft Entra ID. Si vous avez des applications configurées dans AD FS avec des configurations peu courantes qui ne sont pas prises en charge par Microsoft Entra ID, vous devez contacter les propriétaires d’applications pour déterminer si la configuration spéciale est une exigence absolue. Si ce n’est pas le cas, vous devez reconfigurer ces applications pour qu’elles utilisent l’authentification unique avec Microsoft Entra ID.

Remarque

Vous pouvez utiliser Microsoft Entra Connect Health pour AD FS pour collecter les informations de configuration de chaque application qui peut potentiellement être migrée vers Microsoft Entra ID.

Affecter des utilisateurs à des applications

L’affectation d’utilisateurs aux applications est plus pratique quand des groupes sont utilisés, car ils permettent une plus grande flexibilité et une gestion à grande échelle. Les avantages liés à l’utilisation de groupes incluent les groupes à appartenance dynamique basée sur des attributs et la délégation aux propriétaires d’application. Par conséquent, si vous utilisez et que vous gérez déjà des groupes, nous vous recommandons d’effectuer les actions suivantes pour améliorer la gestion à grande échelle :

- Déléguez la gestion des groupes et la gouvernance aux propriétaires d’application.

- Autorisez l’accès en libre-service à l’application.

- Définissez des groupes à appartenance dynamique si les attributs utilisateur peuvent déterminer de façon constante l’accès aux applications.

- Implémentez l’attestation sur les groupes utilisés pour l’accès aux applications en utilisant des révisions d’accès Microsoft Entra.

En revanche, si vous trouvez des applications auxquelles des utilisateurs individuels sont affectés, veillez à implémenter une gouvernance pour ces applications.

Lectures recommandées pour l’affectation d’utilisateurs à des applications

- Affecter des utilisateurs et des groupes à une application dans Microsoft Entra ID

- Déléguer des autorisations d’inscription d’application dans Microsoft Entra ID

- Règles d’appartenance dynamique pour les groupes dans Microsoft Entra ID

Stratégies d’accès

Emplacements nommés

Avec les emplacements nommés dans Microsoft Entra ID, vous pouvez étiqueter des plages d’adresses IP approuvées dans votre organisation. Microsoft Entra ID utilise des emplacements nommés pour :

- Éviter les faux positifs dans les événements à risque. La connexion à partir d’un emplacement réseau approuvé réduit les risques liés à la connexion d’un utilisateur.

- Configurer l’accès conditionnel en fonction des emplacements.

Selon vos priorités, utilisez le tableau suivant pour trouver la solution recommandée qui correspond le mieux aux besoins de votre organisation :

| Priorité | Scénario | Recommandation |

|---|---|---|

| 1 | Si vous utilisez la synchronisation de hachage de mot de passe ou l’authentification directe, et que des emplacements nommés n’ont pas été définis | Définissez des emplacements nommés pour améliorer la détection des événements à risque |

| 2 | Si vous êtes fédéré, que vous n’utilisez pas la revendication « insideCorporateNetwork » et que des emplacements nommés n’ont pas été définis | Définissez des emplacements nommés pour améliorer la détection des événements à risque |

| 3 | Si vous n’utilisez pas d’emplacements nommés dans les stratégies d’Accès conditionnel, et qu’il n’y a pas risque ou de contrôles des appareils dans les stratégies d’Accès conditionnel | Configurez la stratégie d’Accès conditionnel pour y inclure des emplacements nommés |

| 4 | Si vous êtes fédéré, que vous utilisez la revendication « insideCorporateNetwork » et que des emplacements nommés n’ont pas été définis | Définissez des emplacements nommés pour améliorer la détection des événements à risque |

| 5 | Si vous utilisez des adresses IP approuvées avec l’authentification multifacteur au lieu d’emplacements nommés et que vous les marquez comme approuvés | Définissez des emplacements nommés et marquez-les comme approuvés pour améliorer la détection des événements à risque |

Stratégies d’accès basées sur les risques

Microsoft Entra ID peut calculer le risque pour chaque connexion et chaque utilisateur. L’utilisation du risque comme critère dans les stratégies d’accès peut offrir une meilleure expérience utilisateur, par exemple moins d’invites d’authentification, et une meilleure sécurité, par exemple ne demander des informations aux utilisateurs que quand elles sont nécessaires, et automatiser la réponse et la correction.

Si vous avez déjà des licences Microsoft Entra ID P2 qui prennent en charge l’utilisation du risque dans les stratégies d’accès, mais qui ne sont pas utilisées, nous vous recommandons fortement d’ajouter le risque à votre posture de sécurité.

Lectures recommandées pour les stratégies d’accès basées sur le risque

- Guide pratique pour configurer la stratégie en matière de risque à la connexion

- Guide pratique pour configurer la stratégie en matière de risque utilisateur

Stratégies d’accès des applications clientes

La gestion des applications mobiles (GAM) Microsoft Intune offre la possibilité d’envoyer des contrôles de protection des données, comme le chiffrement du stockage, un code PIN, le nettoyage du stockage à distance, etc., vers des applications mobiles clientes compatibles, comme Outlook Mobile. En outre, des stratégies d’Accès conditionnel peuvent être créées pour limiter l’accès aux services cloud, comme Exchange Online, à partir d’applications approuvées ou compatibles.

Si vos employés installent des applications compatibles GAM, comme des applications mobiles Office, pour accéder à des ressources d’entreprise comme Exchange Online ou SharePoint dans Microsoft 365, et que vous prenez également en charge BYOD, nous vous recommandons de déployer des stratégies GAM d’application pour gérer la configuration des applications dans les appareils personnels sans inscription GPM, puis de mettre à jour vos stratégies d’accès conditionnel pour autoriser uniquement l’accès à partir de clients compatibles GAM.

Si les employés installent des applications compatibles GAM sur des ressources d’entreprise et que l’accès est limité sur les appareils gérés par Intune, vous devez envisager de déployer des stratégies GAM d’application afin de gérer la configuration des applications pour les appareils personnels, et de mettre à jour les stratégies d’accès conditionnel pour autoriser l’accès seulement à partir de clients compatibles GAM.

Implémentation de l’accès conditionnel

L’accès conditionnel est un outil essentiel pour améliorer l’attitude de votre organisation quand à la sécurité. Par conséquent, il est important de suivre ces bonnes pratiques :

- Vérifier qu’au moins une stratégie est appliquée à chacune des applications SaaS

- Éviter de combiner le filtre Toutes les applications avec le contrôle Bloquer pour éviter les risques de verrouillage

- Éviter d’utiliser le filtre Tous les utilisateurs et d’ajouter par inadvertance Invités

- Migrer toutes les stratégies « héritées » vers le Portail Azure

- Définir tous les critères pour les utilisateurs, les appareils et les applications

- Utiliser des stratégies d’accès conditionnel pour implémenter l’authentification multifacteur au lieu d’utiliser une authentification multifacteur (MFA) par utilisateur

- Disposer un petit ensemble de stratégies principales qui peuvent s’appliquer à plusieurs applications

- Définir des groupes d’exceptions vides et les ajouter aux stratégies pour disposer d’une stratégie d’exception

- Prévoir des comptes de secours sans les contrôles d’authentification multifacteur

- Veiller à une expérience cohérente entre les applications clientes Microsoft 365, par exemple, Teams, OneDrive, Outlook, etc.) en implémentant le même ensemble de contrôles pour des services tels qu’Exchange Online et SharePoint Online dans Microsoft 365

- L’affectation aux stratégies doit être implémentée via des groupes et non pas via des personnes individuelles

- Effectuez des revues régulières des groupes d’exceptions utilisés dans les stratégies de façon à limiter le temps pendant lequel les utilisateurs sont en dehors de l’attitude de sécurité. Si vous disposez de Microsoft Entra ID P2, vous pouvez utiliser les révisions d’accès pour automatiser le processus.

Lectures recommandées pour l’accès conditionnel

- Bonnes pratiques pour l’accès conditionnel dans Microsoft Entra ID

- Configurations des identités et de l’accès aux appareils

- Informations de référence sur les paramètres d’accès conditionnel Microsoft Entra

- Stratégies d’accès conditionnel courantes

Surface d’exposition des accès

Authentification héritée

Des informations d’identification fortes comme l’authentification multifacteur ne peuvent pas protéger les applications utilisant des protocoles d’authentification hérités, ce qui en fait le vecteur d’attaque préféré par des acteurs malveillants. Le verrouillage de l’authentification héritée est essentiel pour améliorer la sécurité des accès.

L’authentification héritée est un terme qui fait référence aux protocoles d’authentification utilisés par des applications comme :

- D’anciennes versions de clients Office qui n’utilisent pas l’authentification moderne (par exemple le client Office 2010)

- Les clients qui utilisent des protocoles de courrier tel que le protocole IMAP (Message Access Protocol)/protocole SMTP (Simple Mail Transfer Protocol)/Point de présence (POP)

Les attaquants préfèrent nettement ces protocoles : en fait, presque 100 % des attaques par pulvérisation de mot de passe utilisent des protocoles d’authentification hérités ! Les pirates utilisent des protocoles d’authentification hérités, car ils ne prennent pas en charge la connexion interactive qui est nécessaire pour les demandes de sécurité supplémentaires, comme l’authentification multifacteur et l’authentification des appareils.

Si l’authentification héritée est largement utilisée dans votre environnement, vous devez planifier la migration des clients hérités vers des clients qui prennent en charge l’authentification moderne dès que possible. Dans le même ordre d’idées, si vous avez des utilisateurs qui utilisent déjà une authentification moderne, mais que d’autres qui utilisent encore une authentification héritée, vous devez effectuer les étapes suivantes pour verrouiller les clients avec une authentification héritée :

Utilisez les rapports d’activité de connexion pour identifier les utilisateurs qui utilisent encore une authentification héritée et planifiez une remédiation :

Effectuez une mise à niveau vers des clients compatibles avec une authentification moderne pour les utilisateurs concernés.

Planifiez une période de basculement pour effectuer un verrouillage selon les étapes ci-dessous.

Identifiez les applications héritées qui ont une dépendance forte vis-à-vis de l’authentification héritée. Consultez l’étape 3 ci-dessous.

Désactivez les protocoles hérités à la source (par exemple la boîte aux lettres Exchange) pour les utilisateurs qui n’utilisent pas l’authentification héritée de façon à éviter une plus grande exposition.

Pour les comptes restants (dans l’idéal, des identités non humaines comme des comptes de service), utilisez l’Accès conditionnel pour restreindre les protocoles hérités après l’authentification.

Lectures recommandées pour l’authentification héritée

Octrois de consentement

Dans le cadre d’une attaque par octroi de consentement illicite, l’attaquant crée une application inscrite auprès de Microsoft Entra qui demande l’accès à des données comme des informations de contact, des e-mails ou des documents. Les utilisateurs peuvent octroyer leur consentement à des applications malveillantes via des attaques par hameçonnage en cas d’accès à des sites web malveillants.

Vous trouverez ci-dessous la liste des applications avec des permissions qu’il peut être nécessaire d’examiner pour les services Microsoft Cloud :

- Les applications avec des autorisations *.ReadWrite accordées à l’application ou déléguées

- Les applications avec des permissions déléguées peuvent lire, envoyer ou gérer des e-mails pour le compte de l’utilisateur

- Les applications disposant des permissions suivantes :

| Ressource | Autorisation |

|---|---|

| Exchange Online | EAS.AccessAsUser.All |

| EWS.AccessAsUser.All | |

| Mail.Read | |

| API Microsoft Graph | Mail.Read |

| Mail.Read.Shared | |

| Mail.ReadWrite |

- Les applications ont accordé un emprunt d’identité utilisateur complet de l’utilisateur connecté. Par exemple :

| Ressource | Autorisation |

|---|---|

| API Microsoft Graph | Directory.AccessAsUser.All |

| API REST Azure | user_impersonation |

Pour éviter ce scénario, vous devez vous référer à Détecter et résoudre les problèmes d’octroi illégal de consentement dans Office 365 pour identifier et corriger les applications avec des octrois illicites ou les applications qui ont plus d’autorisations que nécessaire. Ensuite, supprimez entièrement le libre-service et établissez des procédures de gouvernance. Enfin, planifiez des révisions régulières des permissions d’application et supprimez-les lorsqu’elles ne sont pas nécessaires.

Lectures recommandées pour les octrois de consentement

Paramètres des utilisateurs et des groupes

Vous trouverez ci-dessous les paramètres des utilisateurs et des groupes qui peuvent être verrouillés s’ils ne correspondent pas à un besoin métier explicite :

Paramètres utilisateur

- Utilisateurs externes : une collaboration externe peut se produire de façon naturelle dans l’entreprise avec des services comme Teams, Power BI, SharePoint dans Microsoft 365 et Azure Information Protection. Si vous avez des contraintes explicites pour contrôler les collaborations externes à l’initiative des utilisateurs, il est recommandé d’activer les utilisateurs externes en utilisant la gestion des droits d’utilisation Microsoft Entra ou un fonctionnement contrôlé, par exemple via votre support technique. Si vous ne voulez pas autoriser la collaboration externe naturelle pour les services, vous pouvez empêcher les membres d’inviter des utilisateurs externes. Vous pouvez aussi autoriser ou bloquer des domaines spécifiques dans les invitations d’utilisateurs externes.

- Inscriptions des applications : quand les inscriptions des applications sont activées, les utilisateurs finaux peuvent intégrer eux-mêmes des applications et accorder l’accès à leurs données. Un exemple classique d’inscription des applications est celui d’utilisateurs autorisant les plug-ins Outlook ou des assistants vocaux, comme Alexa et Siri, à lire leurs e-mails et leur calendrier, ou à envoyer des e-mails en leur nom. Si le client décide de désactiver l’inscription des applications, les équipes InfoSec et IAM doivent être impliquées dans la gestion des exceptions (les inscriptions des applications qui sont nécessaires en fonction des besoins de l’entreprise), car elles doivent inscrire les applications avec un compte d’administrateur, et exigent très probablement la conception d’un processus opérationnel.

- Portail d’administration : les organisations peuvent verrouiller le panneau Microsoft Entra dans le portail Azure afin que les non-administrateurs ne puissent pas accéder à la gestion de Microsoft Entra dans le portail Azure et ne soient pas perturbés. Accédez aux paramètres utilisateur dans le portail de gestion de Microsoft Entra pour restreindre l’accès :

Remarque

Les non-administrateurs peuvent néanmoins toujours accéder aux interfaces de gestion de Microsoft Entra en passant par la ligne de commande et d’autres interfaces de programmation.

Suppression de groupe

Gestion des groupes en libre-service / Les utilisateurs peuvent créer des groupes de sécurité / Groupes Microsoft 365. S’il n’y a actuellement pas d’initiative en libre-service pour les groupes dans le cloud, les clients peuvent décider de la désactiver jusqu’à ce qu’ils soient prêts à utiliser cette fonctionnalité.

Lectures recommandées pour les groupes

- Qu’est-ce que Microsoft Entra B2B Collaboration ?

- Intégration d’applications à Microsoft Entra ID

- Applications, autorisations et consentement dans Microsoft Entra ID

- Utiliser des groupes pour gérer l’accès aux ressources dans Microsoft Entra ID

- Configuration de la gestion de l’accès aux applications en libre-service dans Microsoft Entra ID

Trafic provenant d’emplacements inattendus

Les attaquants proviennent de différentes parties du monde. Gérez ce risque en utilisant des stratégies d’Accès conditionnel avec l’emplacement comme condition. La condition d’emplacement d’une stratégie d’accès conditionnel vous permet de bloquer l’accès pour des emplacements à partir desquels il n’y a aucune raison de se connecter.

Si elle est disponible, utilisez une solution SIEM (Security information and Event Management) pour analyser et rechercher des modèles d’accès entre les régions. Si vous n’utilisez pas un produit SIEM ou si celui-ci n’ingère pas les informations d’authentification provenant de Microsoft Entra ID, nous vous recommandons d’utiliser Azure Monitor pour identifier des modèles d’accès entre les régions.

Utilisation des accès

Journaux Microsoft Entra archivés et intégrés aux plans de réponse aux incidents

Avoir accès à l’activité de connexion, aux audits et aux événements à risque pour Microsoft Entra ID est essentiel pour la résolution des problèmes, l’analyse de l’utilisation et les investigations forensiques. Microsoft Entra ID permet d’accéder à ces sources via des API REST qui ont une période de conservation limitée. Un système SIEM (Security information and Event Management), ou une technologie d’archivage équivalente, est essentiel pour le stockage à long terme des audits et de la prise en charge. Pour permettre un stockage à long terme des journaux Microsoft Entra, vous devez les ajouter à votre solution SIEM existante ou utiliser Azure Monitor. Archivez les journaux qui peuvent être utilisés dans le cadre de vos plans de réponse aux incidents et des enquêtes.

Lectures recommandées pour les journaux

- Informations de référence sur l’API d’audit de Microsoft Entra

- Informations de référence sur l’API de création de rapports sur l’activité de connexion Microsoft Entra

- Obtenir des données à l’aide de l’API de création de rapports Microsoft Entra avec des certificats

- Microsoft Graph pour Protection des ID Microsoft Entra

- Informations de référence de l’API Activité de gestion Office 365

- Comment utiliser le pack de contenu Power BI Microsoft Entra ID

Résumé

Une infrastructure d’identité sécurisée a douze aspects. Cette liste vous aide à sécuriser davantage et à gérer les informations d’identification, à définir l’expérience d’authentification, à déléguer l’affectation, à mesurer l’utilisation et à définir des stratégies d’accès en fonction de l’attitude de l’entreprise en matière de sécurité.

- Affectez des propriétaires aux tâches clés.

- Implémentez des solutions pour détecter les mots de passe faibles ou divulgués, pour améliorer la gestion et la protection des mots de passe, et pour sécuriser davantage l’accès des utilisateurs aux ressources.

- Gérez les identités des appareils pour protéger vos ressources à tout moment et à partir de n’importe quel emplacement.

- Implémentez l’authentification sans mot de passe.

- Fournissez un mécanisme d’authentification unique standardisé dans toute l’organisation.

- Migrez les applications d’AD FS vers Microsoft Entra ID pour bénéficier d’une meilleure sécurité et d’une gestion plus cohérente.

- Affectez les utilisateurs à des applications en utilisant des groupes pour permettre une plus grande flexibilité et une gestion à grande échelle.

- Configurez des stratégies d’accès basées sur les risques.

- Verrouillez les protocoles d’authentification hérités.

- Détectez et remédiez aux octrois de consentement illicites.

- Verrouillez les paramètres des utilisateurs et des groupes.

- Activez le stockage à long terme des journaux Microsoft Entra pour le dépannage, l’analyse de l’utilisation et les investigations forensiques.

Étapes suivantes

Bien démarrer avec les Vérifications et actions opérationnelles de gouvernance des identités.