Remarque

L’accès à cette page requiert une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page requiert une autorisation. Vous pouvez essayer de modifier des répertoires.

Azure Private Link vous permet de créer des points de terminaison privés pour votre instance de serveur flexible Azure Database pour PostgreSQL afin de l’intégrer à votre réseau virtuel. Cette fonctionnalité est une alternative recommandée aux fonctionnalités de mise en réseau fournies par l’intégration de réseau virtuel.

Avec Private Link, le trafic entre votre réseau virtuel et le service traverse le réseau principal Microsoft. L’exposition de votre service à l’Internet public n’est plus nécessaire. Vous pouvez créer votre propre service de liaison privée dans votre réseau virtuel et le distribuer à vos clients. La configuration et la consommation à l’aide de Private Link est cohérente entre le service Azure PaaS, les services appartenant au client et les services de partenaires partagés.

Private Link est exposé aux utilisateurs via deux types de ressources Azure :

- Les points de terminaison privés (Microsoft.Network/PrivateEndpoints)

- Les services Private Link (Microsoft.Network/PrivateLinkServices)

Points de terminaison privés

Un point de terminaison privé ajoute une interface réseau à une ressource, en lui fournissant une adresse IP privée attribuée à partir de votre réseau virtuel. Une fois appliqué, vous pouvez communiquer avec cette ressource exclusivement via le réseau virtuel. Pour obtenir la liste des services PaaS qui prennent en charge les fonctionnalités Private Link, consultez la documentation Private Link. Un point de terminaison privé est une adresse IP privée au sein d’un réseau virtuel et d’un sous-réseau spécifiques.

Plusieurs points de terminaison privés dans différents réseaux virtuels ou sous-réseaux, même s’ils ont des espaces d’adressage qui se chevauchent, peuvent référencer la même instance de service public.

Principaux avantages de Private Link

Private Link offre les avantages suivants :

- Accès privé aux services sur la plateforme Azure : connectez votre réseau virtuel à l’aide de points de terminaison privés à tous les services qui peuvent être utilisés en tant que composants d’application dans Azure. Les fournisseurs de services peuvent afficher leurs services dans leur propre réseau virtuel. Les consommateurs peuvent accéder à ces services dans leur réseau virtuel local. La plateforme Private Link gère la connectivité entre le consommateur et les services sur le réseau principal Azure.

- Réseaux locaux et appairés : accédez aux services s’exécutant dans Azure en local par le biais de l’appairage privé ExpressRoute, de tunnels de réseau privé virtuel (VPN) et de réseaux virtuels appairés à l’aide de points de terminaison privés. Il n’est pas nécessaire de configurer le peering ExpressRoute Microsoft ni de transiter par Internet pour atteindre le service. Private Link offre un moyen sécurisé de migrer des charges de travail vers Azure.

- Protection contre la fuite de données : Un point de terminaison privé est mappé à une instance d’une ressource PaaS plutôt qu’au service entier. Les consommateurs peuvent se connecter uniquement à la ressource spécifique. L’accès à toute autre ressource du service est bloqué. Ce mécanisme offre une protection contre les risques de fuite de données.

- Portée globale : se connecter en privé aux services exécutés dans d’autres régions : le réseau virtuel du consommateur peut se trouver dans la région A. Il peut se connecter aux services derrière Private Link dans la région B.

Cas d’usage pour Private Link avec Azure Database pour PostgreSQL

Les clients peuvent se connecter au point de terminaison privé à partir :

- Le même réseau virtuel.

- Réseau virtuel appairé dans la même région ou entre plusieurs régions.

- D’une connexion réseau à réseau entre les régions.

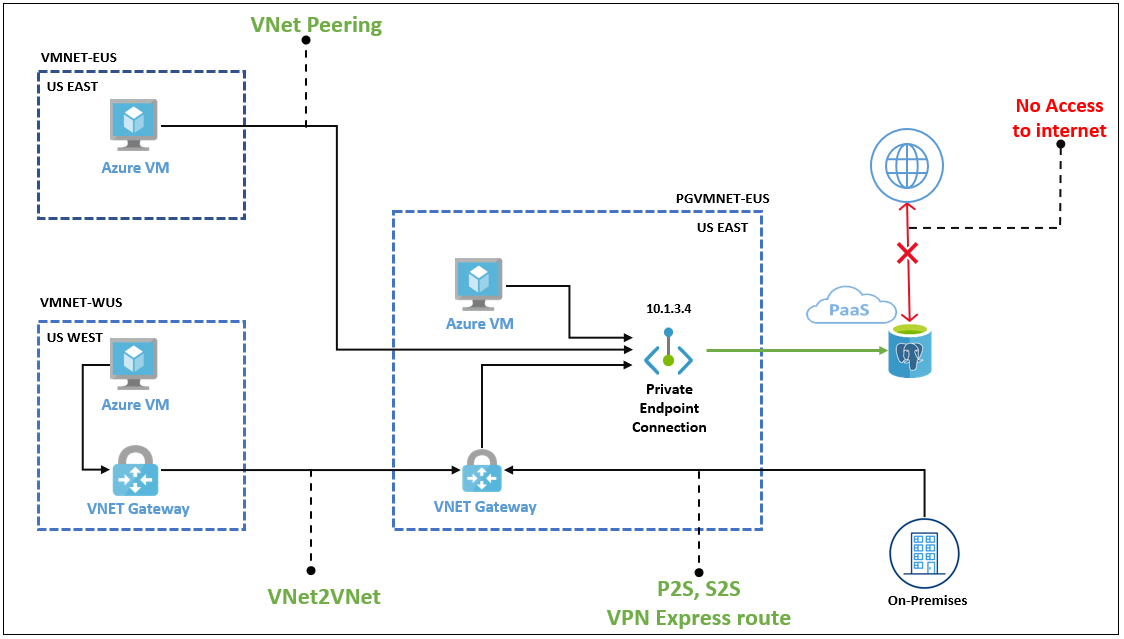

Les clients peuvent également se connecter à partir d’un site local en utilisant ExpressRoute, une connexion privée ou un tunnel VPN. Le diagramme simplifié suivant montre les cas d’utilisation courants.

Fonctionnalités prises en charge pour Private Link

Voici une matrice de disponibilité inter-fonctionnalités pour les points de terminaison privés dans une instance de serveur flexible Azure Database pour PostgreSQL.

| Fonctionnalité | Disponibilité | Remarques |

|---|---|---|

| Haute disponibilité | Oui | Fonctionne comme prévu. |

| Réplica en lecture | Oui | Fonctionne comme prévu. |

| Réplica en lecture avec des points de terminaison virtuels | Oui | Fonctionne comme prévu. |

| Restauration à un instant dans le passé | Oui | Fonctionne comme prévu. |

| Autorise également l’accès public/Internet avec des règles de pare-feu | Oui | Fonctionne comme prévu. |

| Mise à niveau des versions principales | Oui | Fonctionne comme prévu. |

| Authentification Microsoft Entra | Oui | Fonctionne comme prévu. |

| Regroupement de connexions avec PGBouncer | Oui | Fonctionne comme prévu. |

| DNS de point de terminaison privé | Oui | Fonctionne comme prévu et documenté |

| Chiffrement avec des clés gérées par le client | Oui | Fonctionne comme prévu. |

Les points de terminaison privés ne peuvent être configurés que pour les serveurs qui ont été créés après que le support pour Private Link dans Azure Database pour PostgreSQL a été introduit, et dont le mode réseau a été configuré pour ne pas utiliser l’intégration de réseau virtuel et permettre l'accès public.

Les serveurs créés avant cette date et dont le mode réseau a été configuré pour ne pas utiliser l’intégration de réseau virtuel, mais l’accès public, ne prennent pas encore en charge la création de points de terminaison privés. L’utilisation de points de terminaison privés n’est actuellement pas prise en charge sur les serveurs créés avec l’intégration de réseau virtuel.

Connexion à partir d’une machine virtuelle Azure dans un réseau virtuel appairé

Configurez l’appairage de réseaux virtuels pour établir la connectivité au serveur flexible Azure Database pour PostgreSQL à partir d’une machine virtuelle (VM) Azure dans un réseau virtuel appairé.

Connexion à partir d’une machine virtuelle Azure dans un environnement de réseau à réseau

Configurez une connexion de passerelle VPN site-à-site pour établir la connectivité à une instance de serveur flexible Azure pour la base de données PostgreSQL à partir d'une machine virtuelle Azure située dans une autre région ou un autre abonnement.

Connexion à partir d’un environnement local sur un VPN

Pour établir la connectivité à partir d’un environnement local à l’instance de serveur flexible Azure Database pour PostgreSQL, choisissez et implémentez l’une des options suivantes :

Sécurité réseau et Private Link

Quand vous utilisez des points de terminaison privés, le trafic est sécurisé vers une ressource private-link. La plateforme valide les connexions réseau, en autorisant uniquement les connexions qui atteignent la ressource de liaison privée spécifiée. Pour accéder à d’autres sous-ressources au sein du même service Azure, d’autres points de terminaison privés avec des cibles correspondantes sont requis. Par exemple, pour stockage Azure, vous avez besoin de points de terminaison privés distincts pour accéder aux sous-ressources de fichier et d’objet blob.

Les points de terminaison privés fournissent une adresse IP accessible en privé pour le service Azure, mais ne restreignent pas nécessairement l’accès à celui-ci via un réseau public. Toutefois, tous les autres services Azure nécessitent d’autres contrôles d’accès. Ces contrôles fournissent une couche de sécurité réseau supplémentaire à vos ressources, apportant une protection qui permet d’empêcher l’accès au service Azure associé à la ressource de liaison privée.

Les points de terminaison privés prennent en charge les stratégies réseau. Les stratégies réseau permettent la prise en charge des groupes de sécurité réseau (NSG), des routes définies par l’utilisateur (UDR) et des groupes de sécurité d’application (ASG). Pour plus d’informations sur l’activation des stratégies réseau pour un point de terminaison privé, consultez Gérer les stratégies réseau pour les points de terminaison privés. Pour utiliser un groupe de sécurité d’application avec un point de terminaison privé, consultez Configurer un groupe de sécurité d’application avec un point de terminaison privé.

Private Link et DNS

Lorsque vous utilisez un point de terminaison privé, vous devez vous connecter au même service Azure, mais utiliser l’adresse IP du point de terminaison privé. La connexion de point de terminaison intime nécessite des paramètres Domain Name System (DNS) distincts pour résoudre l’adresse IP privée en nom de ressource.

Les zones de DNS privé fournissent la résolution de noms de domaine au sein d’un réseau virtuel sans solution DNS personnalisée. Vous liez les zones DNS privées à chaque réseau virtuel pour fournir des services DNS à ce réseau.

Les zones DNS privées fournissent des noms de zones DNS distincts pour chaque service Azure. Par exemple, si vous avez configuré une zone DNS privée pour le service d’objets blob du compte de stockage dans l’image précédente, le nom des zones DNS est privatelink.blob.core.windows.net. Consultez la documentation Microsoft pour voir plus de noms de zones DNS privées pour tous les services Azure.

Remarque

Les configurations de zone DNS privée du point de terminaison privé sont générées automatiquement seulement si vous utilisez le schéma de nommage recommandé : privatelink.postgres.database.azure.com.

Sur les serveurs d’accès public nouvellement approvisionnés (et non intégrés au réseau virtuel), il existe une modification de la disposition DNS. Le nom de domaine complet du serveur devient désormais un enregistrement CNAME sous la forme servername.postgres.database.azure.com qui pointe vers un enregistrement A dans l’un des formats suivants :

- Si le serveur a un point de terminaison privé avec une zone DNS privée par défaut liée, l’enregistrement A utilise ce format :

server_name.privatelink.postgres.database.azure.com. - Si le serveur n’a pas de points de terminaison privés, l’enregistrement A utilise ce format

server_name.rs-<15 semi-random bytes>.postgres.database.azure.com.

DNS hybride pour les ressources Azure et locales

DNS est un article de conception critique dans l’architecture globale de la zone d’atterrissage. Certaines organisations peuvent préférer utiliser leurs investissements en DNS existants. D’autres souhaitent peut-être adopter des fonctionnalités Azure natives pour tous leurs besoins DNS.

Vous pouvez utiliser Azure DNS Private Resolver conjointement avec des zones DNS privées Azure pour la résolution de noms entre différents locaux. Le programme de résolution privé DNS peut transférer une requête DNS vers un autre serveur DNS et fournit également une adresse IP qui peut être utilisée par le serveur DNS externe pour transférer des requêtes. Par conséquent, les serveurs DNS locaux externes sont capables de résoudre les noms situés dans une zone DNS privée.

Plus d’informations sur l’utilisation de DNS Private Resolver avec le redirecteur DNS local pour transférer le trafic DNS vers Azure DNS, consultez :

- Intégration DNS des points de terminaison privés Azure

- Créer une infrastructure DNS de point de terminaison privé avec Azure Private Resolver pour une charge de travail locale

Les solutions décrites permettent d’étendre le réseau local qui dispose déjà d’une solution DNS en place pour résoudre les ressources dans l’architecture Azure.Microsoft.

Private Link et intégration DNS dans des architectures de réseau Hub and Spoke

Les zones DNS privées sont généralement hébergées de manière centralisée dans le même abonnement Azure où le réseau virtuel hub est déployé. Cette pratique d’hébergement central est basée sur la résolution de noms DNS entre différents sites locaux et sur les autres besoins de résolution de DNS central, tels que Microsoft Entra. Dans la plupart des cas, seuls les administrateurs réseau et d’identité ont le droit de gérer les enregistrements DNS dans les zones.

Dans cette architecture, les éléments suivants sont configurés :

- Les serveurs DNS locaux ont des redirecteurs conditionnels configurés pour chaque zone DNS publique de point de terminaison privé, qui pointent vers le DNS Private Resolver hébergé dans le réseau virtuel du hub.

- Le Résolveur DNS privé hébergé dans le réseau virtuel du hub utilise le DNS (168.63.129.16) fourni par Azure comme transmetteur.

- Le réseau virtuel hub doit être lié aux noms de zones DNS privées pour les services Azure (par

privatelink.postgres.database.azure.comexemple, pour une instance de serveur flexible Azure Database pour PostgreSQL). - Tous les réseaux virtuels Azure utilisent le Private DNS Resolver hébergé dans le réseau virtuel du hub.

- Le programme de résolution DNS privé ne fait pas autorité pour les domaines d’entreprise d’un client, car il s’agit simplement d’un redirecteur (par exemple, les noms de domaine Microsoft Entra), il doit avoir des redirecteurs de point de terminaison sortants vers les domaines d’entreprise du client, pointant vers les serveurs DNS locaux ou les serveurs DNS déployés dans Azure faisant autorité pour ces zones.

Private Link et groupes de sécurité réseau

Par défaut, les stratégies réseau sont désactivées pour un sous-réseau dans un réseau virtuel. Pour utiliser des stratégies réseau telles que la prise en charge des itinéraires définis par l’utilisateur et les groupes de sécurité réseau, vous devez activer la prise en charge de la stratégie réseau pour le sous-réseau. Ce paramètre s’applique uniquement aux points de terminaison privés au sein du sous-réseau. Ce paramètre affecte tous les points de terminaison privés du sous-réseau. Pour les autres ressources du sous-réseau, l’accès est contrôlé en fonction des règles de sécurité du groupe de sécurité réseau.

Vous pouvez activer les stratégies réseau pour les groupes de sécurité réseau uniquement, pour les itinéraires définis par l’utilisateur uniquement ou pour les deux. Pour en savoir plus, consultez Gestion des stratégies réseau pour les points de terminaison privés.

Les limitations des groupes de sécurité réseau et des points de terminaison privés sont répertoriées dans Qu’est-ce qu’un point de terminaison privé ?.

Important

Protection contre la fuite de données : Un point de terminaison privé est mappé à une instance d’une ressource PaaS plutôt qu’au service entier. Les consommateurs peuvent se connecter uniquement à la ressource spécifique. L’accès à toute autre ressource du service est bloqué. Ce mécanisme offre une protection de base contre les risques de fuite de données.

Private Link combiné à des règles de pare-feu

Les situations et résultats suivants sont possibles lorsque vous utilisez Private Link en association avec des règles de pare-feu :

Si vous ne configurez aucune règle de pare-feu, par défaut, le trafic ne peut pas accéder à l’instance de serveur flexible Azure Database pour PostgreSQL.

Si vous configurez un trafic public ou un point de terminaison de service et que vous créez des points de terminaison privés, différents types de trafic entrant sont alors autorisés par le type de règle de pare-feu correspondant.

Si vous ne configurez pas de trafic public ou de point de terminaison de service et que vous créez des points de terminaison privés, l’instance de serveur flexible Azure Database pour PostgreSQL est accessible uniquement via des points de terminaison privés. Si vous ne configurez pas le trafic public ou un point de terminaison de service, une fois que tous les points de terminaison privés approuvés sont rejetés ou supprimés, aucun trafic ne peut accéder à l’instance de serveur flexible Azure Database pour PostgreSQL.

Résolution des problèmes

Lorsque vous utilisez des points de terminaison Private Link avec une instance de serveur flexible Azure Database pour PostgreSQL, des problèmes de connectivité peuvent se produire en raison de configurations incorrectes ou de contraintes réseau. Pour résoudre ces problèmes, vérifiez la configuration des points de terminaison privés, des configurations DNS, des groupes de sécurité réseau (NSG) et des tables de routage. L’adressage systématique de ces domaines peut vous aider à identifier et à résoudre les problèmes courants, en garantissant une connectivité transparente et un accès sécurisé à votre base de données.

Problèmes de connectivité avec la mise en réseau basée sur un point de terminaison privé

Si vous rencontrez des problèmes de connectivité lorsque vous utilisez des réseaux basés sur des points de terminaison privés, vérifiez les éléments suivants :

- Vérification des attributions d’adresses IP : vérifiez que le point de terminaison privé a l’adresse IP correcte attribuée et qu’il n’existe aucun conflit avec d’autres ressources. Pour plus d’informations sur les points de terminaison privés et les adresses IP, consultez Gérer des points de terminaison privés Azure.

- Vérification des groupes de sécurité réseau (NSG) : passez en revue les règles de groupe de sécurité réseau pour le sous-réseau du point de terminaison privé afin de vous assurer que le trafic nécessaire est autorisé et n’a pas de règles en conflit. Pour plus d’informations sur les groupes de sécurité réseau, consultez Groupes de sécurité réseau.

- Validation de la configuration de la table de routage : vérifiez que les tables de routage associées au sous-réseau du point de terminaison privé et les ressources connectées sont correctement configurées avec les itinéraires appropriés.

- Utilisation de a surveillance et des diagnostics réseau : utilisez Azure Network Watcher pour surveiller et diagnostiquer le trafic réseau à l’aide d’outils tels que Moniteur de connexion ou Capture de paquets. Pour plus d’informations, consultez Qu’est-ce qu’Azure Network Watcher ?.

Des informations supplémentaires sur la résolution des problèmes de points de terminaison privés sont également disponibles dans Résoudre les problèmes de connectivité des points de terminaison privés Azure.

Résolution DNS avec mise en réseau basée sur un point de terminaison privé

Si vous rencontrez des problèmes de résolution DNS lorsque vous utilisez des réseaux basés sur des points de terminaison privés, vérifiez les éléments suivants :

- Validation de la résolution DNS : vérifiez si le serveur ou le service DNS utilisé par le point de terminaison privé et les ressources connectées fonctionnent correctement. Assurez-vous que les paramètres DNS du point de terminaison privé sont corrects. Pour plus d’informations sur les paramètres des points de terminaison privés et de la zone DNS, consultez Valeurs de zone DNS privée du point de terminaison privé Azure.

- Suppression du cache DNS : effacez le cache DNS sur le point de terminaison privé ou l’ordinateur client pour vous assurer que les dernières informations DNS sont récupérées et éviter les erreurs incohérentes.

- Analyse des journaux DNS : passez en revue les journaux DNS pour les messages d’erreur ou les modèles inhabituels, tels que les échecs de requête DNS, les erreurs de serveur ou les délais d’expiration. Pour plus d’informations sur les métriques DNS, consultez Métriques et alertes Azure DNS.

Limitations et considérations

Les points de terminaison privés ne peuvent être configurés que pour les serveurs créés après l’introduction de Private Link. Les serveurs qui utilisent l’intégration de réseau virtuel (VNet) ne sont pas éligibles à la configuration du point de terminaison privé.

Le nombre de points de terminaison privés n’est pas limité par le service de base de données lui-même, mais plutôt par des contraintes de mise en réseau Azure, en particulier le nombre de points de terminaison privés qui peuvent être injectés dans un sous-réseau donné dans un réseau virtuel 3.

Les machines virtuelles peuvent se connecter à la base de données via des points de terminaison privés, à condition qu’elles soient correctement configurées au sein du même réseau virtuel ou qu’elles disposent d’un routage approprié en place.