Page Entité de l’appareil dans Microsoft Defender

La page entité de l’appareil dans le portail Microsoft Defender vous aide dans votre investigation des entités d’appareil. La page contient toutes les informations importantes sur une entité d’appareil donnée. Si une alerte ou un incident indique qu’un appareil se comporte de manière suspecte ou peut être compromis, examinez les détails de l’appareil pour identifier d’autres comportements ou événements susceptibles d’être liés à l’alerte ou à l’incident, et découvrez l’étendue potentielle de la violation. Vous pouvez également utiliser la page d’entité de l’appareil pour effectuer certaines tâches de sécurité courantes, ainsi que certaines actions de réponse pour atténuer ou corriger les menaces de sécurité.

Importante

Le jeu de contenu affiché sur la page d’entité de l’appareil peut différer légèrement en fonction de l’inscription de l’appareil dans Microsoft Defender pour point de terminaison et Microsoft Defender pour Identity.

Si votre organisation a intégré Microsoft Sentinel au portail Defender, des informations supplémentaires s’affichent.

Dans Microsoft Sentinel, les entités d’appareil sont également appelées entités hôtes . En savoir plus.

Microsoft Sentinel est désormais en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft dans le portail Microsoft Defender. Pour plus d’informations, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Les entités d’appareil se trouvent dans les zones suivantes :

- Liste des appareils, sous Ressources

- File d’attente des alertes

- Toute alerte/incident individuel

- Toute page d’entité utilisateur individuelle

- Vue des détails d’un fichier individuel

- Vue des détails de l’adresse IP ou du domaine

- Journal d’activité

- Requêtes de chasse avancées

- Centre de notifications

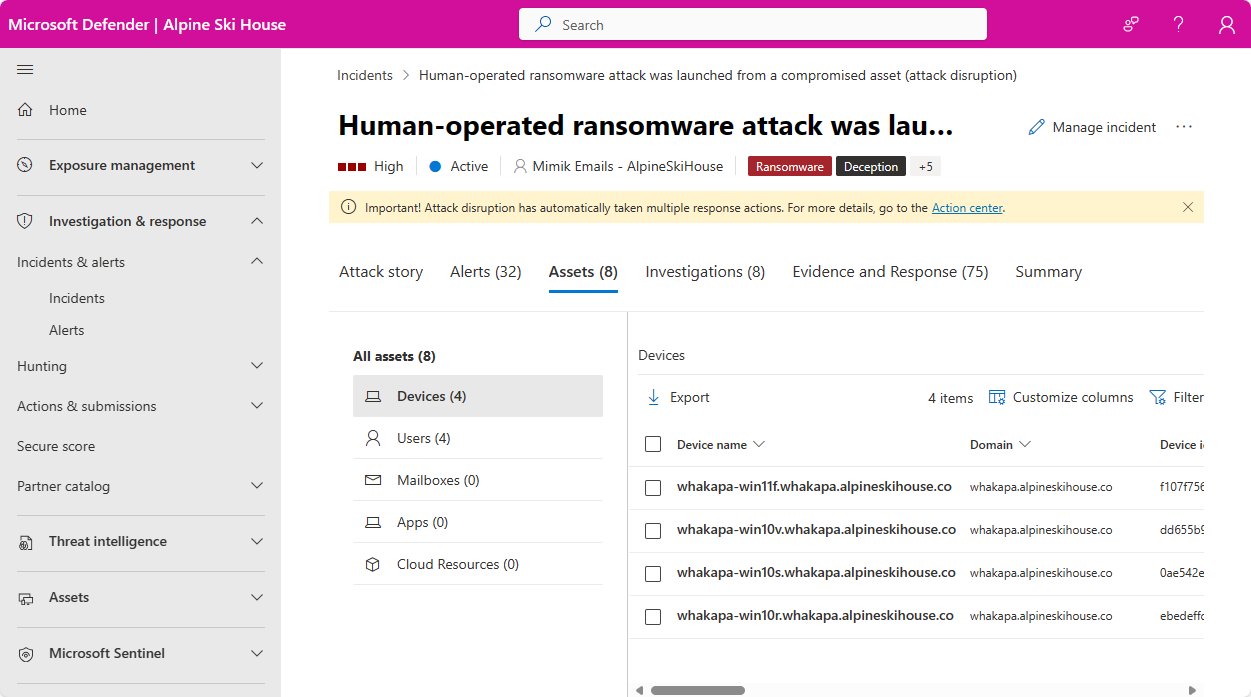

Vous pouvez sélectionner des appareils chaque fois que vous les voyez dans le portail pour ouvrir la page d’entité de l’appareil, qui affiche plus de détails sur l’appareil. Par exemple, vous pouvez voir les détails des appareils répertoriés dans les alertes d’un incident dans le portail Microsoft Defender à la page Incidents & alertes > Incidents incidents>> Ressources > appareils.

La page d’entité de l’appareil présente ses informations dans un format à onglets. Cet article présente les types d’informations disponibles dans chaque onglet, ainsi que les actions que vous pouvez effectuer sur un appareil donné.

Les onglets suivants s’affichent sur la page d’entité de l’appareil :

- Vue d’ensemble

- Incidents et alertes

- Timeline

- Recommandations de sécurité

- Inventaires

- Vulnérabilités découvertes

- Ko manquants

- Bases de référence de sécurité

- Stratégies de sécurité

- Événements Sentinel

En-tête de page d’entité

La section la plus haute de la page d’entité comprend les détails suivants :

- Nom de l’entité

- Indicateurs de gravité des risques, de criticité et de valeur de l’appareil

- Étiquettes par lesquelles l’appareil peut être classifié. Peut être ajouté par Defender pour point de terminaison, Defender pour Identity ou par des utilisateurs. Les balises de Microsoft Defender pour Identity ne sont pas modifiables.

- Les actions de réponse se trouvent également ici. En savoir plus à leur sujet ci-dessous.

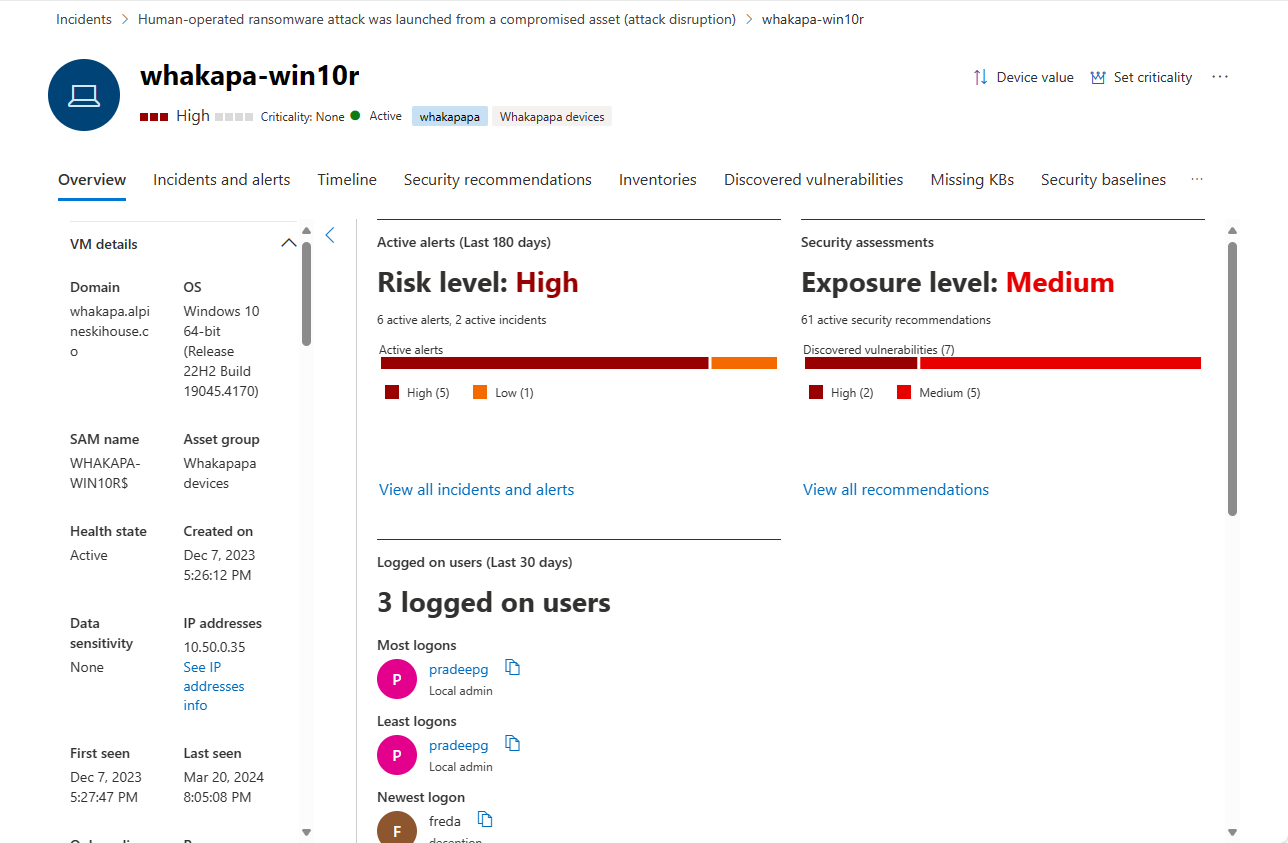

Onglet Vue d’ensemble

L’onglet par défaut est Vue d’ensemble. Il fournit un aperçu rapide des faits de sécurité les plus importants sur l’appareil. L’onglet Vue d’ensemble contient la barre latérale des détails de l’appareil et un tableau de bord avec des cartes affichant des informations générales.

Détails sur l'appareil

La barre latérale répertorie le nom complet et le niveau d’exposition de l’appareil. Il fournit également des informations de base importantes dans de petites sous-sections, qui peuvent être développées ou réduites, telles que :

| Section | Informations incluses |

|---|---|

| Détails de la machine virtuelle | Noms et ID de machine et de domaine, état d’intégrité et d’intégration, horodatages pour le premier et le dernier aperçu, adresses IP, etc. |

| Détails de la synchronisation de la stratégie DLP | Le cas échéant |

| État de la configuration | Détails concernant la configuration de Microsoft Defender pour point de terminaison |

| Détails de la ressource cloud | Plateforme cloud, ID de ressource, informations d’abonnement, etc. |

| Matériel et microprogramme | Informations sur la machine virtuelle, le processeur et le BIOS, etc. |

| Gestion des appareils | État d’inscription et informations de gestion de Microsoft Defender pour point de terminaison |

| Données d’annuaire | Indicateurs de contrôle de compte d’utilisateur, noms de principal du service et appartenances aux groupes. |

Tableau de bord

La partie principale de l’onglet Vue d’ensemble affiche plusieurs cartes d’affichage de type tableau de bord :

- Alertes actives et niveau de risque impliquant l’appareil au cours des six derniers mois, regroupés par gravité

- Évaluations de sécurité et niveau d’exposition de l’appareil

- Utilisateurs connectés sur l’appareil au cours des 30 derniers jours

- État d’intégrité de l’appareil et autres informations sur les analyses les plus récentes de l’appareil.

Conseil

Le niveau d’exposition correspond à la mesure dans laquelle l’appareil respecte les recommandations de sécurité, tandis que le niveau de risque est calculé en fonction d’un certain nombre de facteurs, notamment les types et la gravité des alertes actives.

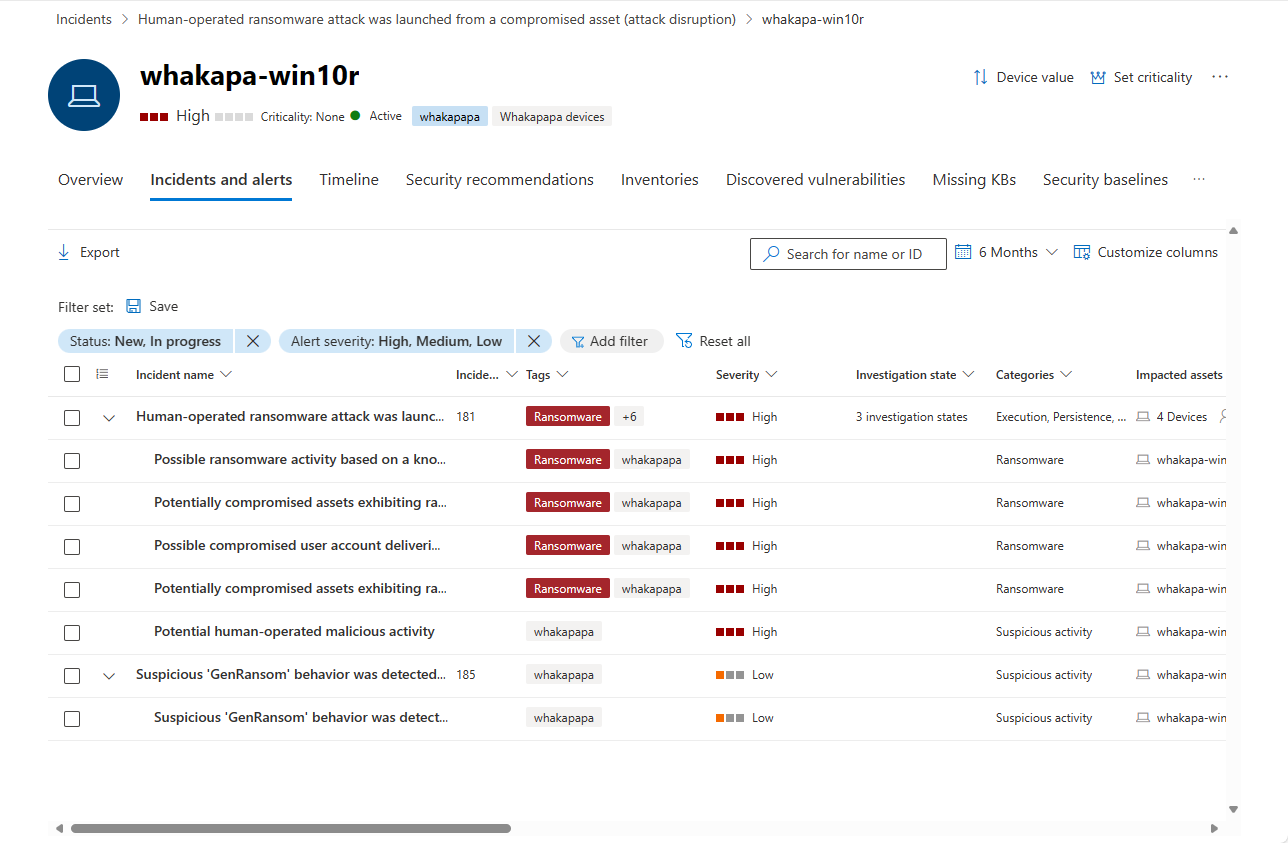

Onglet Incidents et alertes

L’onglet Incidents et alertes contient une liste d’incidents qui contiennent des alertes qui ont été déclenchées sur l’appareil, à partir d’un certain nombre de sources de détection Microsoft Defender, y compris, le cas échéant, Microsoft Sentinel. Cette liste est une version filtrée de la file d’attente des incidents et affiche une brève description de l’incident ou de l’alerte, sa gravité (élevée, moyenne, faible, informationnelle), son état dans la file d’attente (nouveau, en cours, résolu), sa classification (non définie, fausse alerte, vraie alerte), son état d’investigation, sa catégorie, qui est affecté pour y répondre et la dernière activité observée.

Vous pouvez personnaliser les colonnes affichées pour chaque élément. Vous pouvez également filtrer les alertes par gravité, état ou toute autre colonne dans l’affichage.

La colonne entités impactées fait référence à toutes les entités d’appareil et d’utilisateur référencées dans l’incident ou l’alerte.

Lorsqu’un incident ou une alerte est sélectionné, un menu volant s’affiche. À partir de ce panneau, vous pouvez gérer l’incident ou l’alerte et afficher plus de détails tels que le numéro d’incident/d’alerte et les appareils associés. Plusieurs alertes peuvent être sélectionnées à la fois.

Pour afficher une vue complète d’un incident ou d’une alerte, sélectionnez son titre.

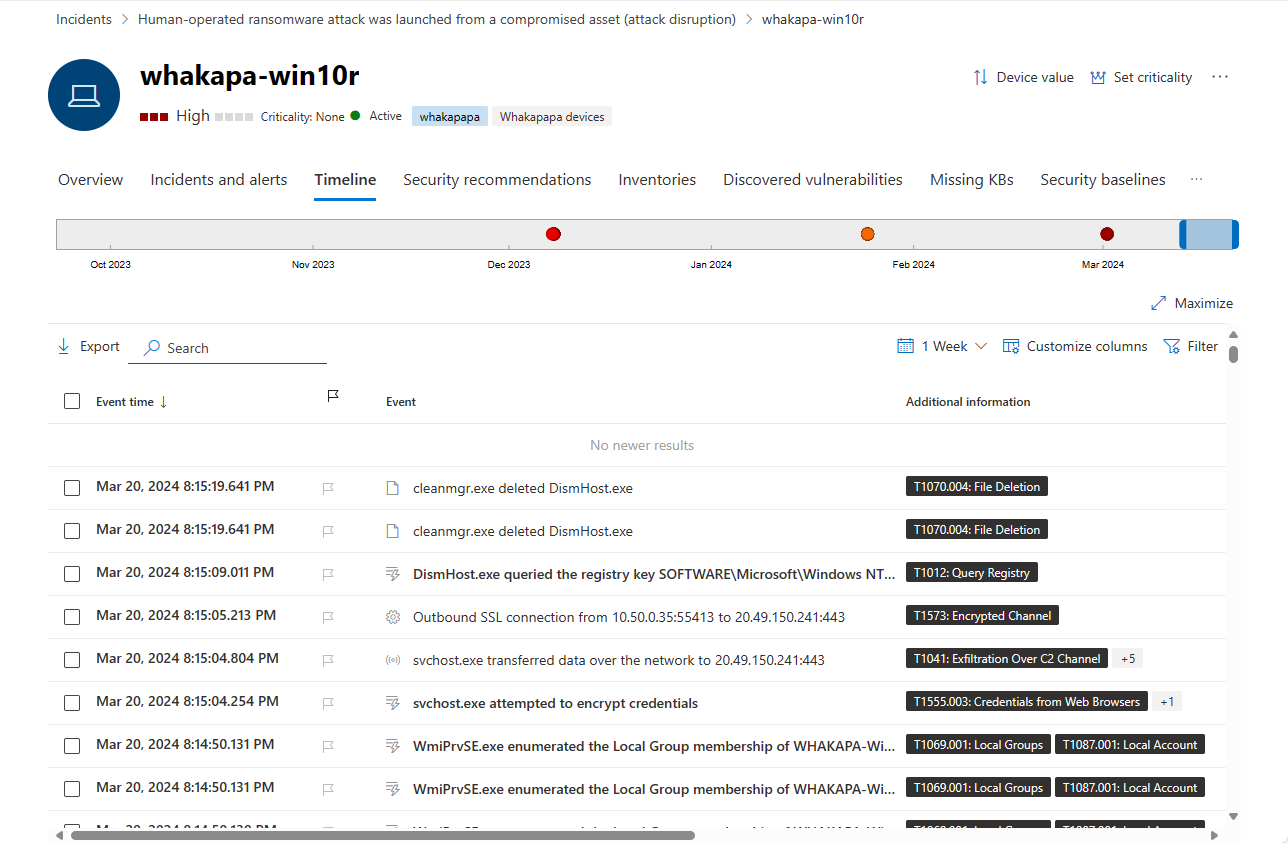

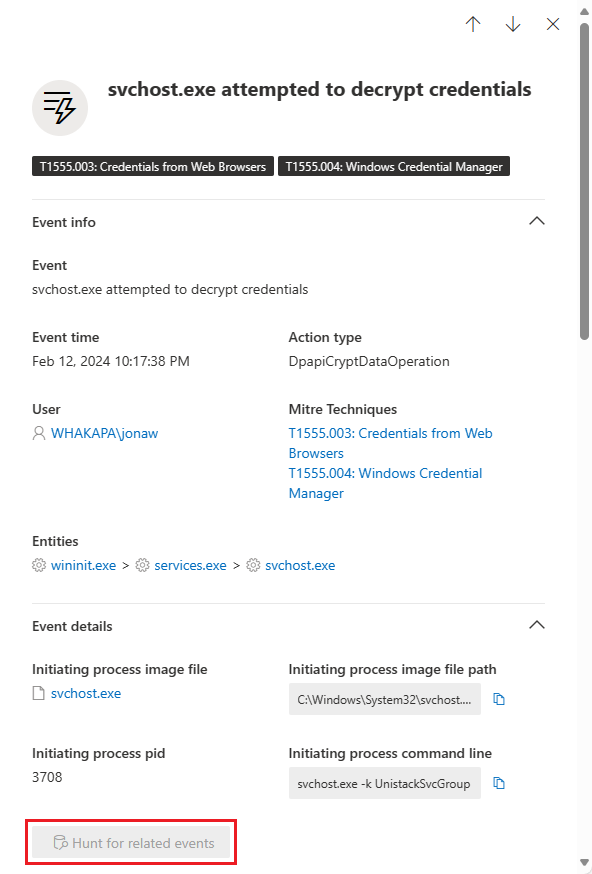

Onglet Chronologie

L’onglet Chronologie affiche une vue chronologique de tous les événements qui ont été observés sur l’appareil. Cela peut vous aider à mettre en corrélation tous les événements, fichiers et adresses IP en relation avec l’appareil.

Le choix des colonnes affichées dans la liste peut être personnalisé. Les colonnes par défaut répertorient l’heure de l’événement, l’utilisateur actif, le type d’action, les entités associées (processus, fichiers, adresses IP) et des informations supplémentaires sur l’événement.

Vous pouvez régir la période pendant laquelle les événements sont affichés en faisant glisser les bordures de la période le long du graphique de chronologie global en haut de la page. Vous pouvez également choisir une période dans la liste déroulante en haut de la liste (la valeur par défaut est 30 jours). Pour contrôler davantage votre affichage, vous pouvez filtrer par groupes d’événements ou personnaliser les colonnes.

Vous pouvez exporter jusqu’à sept jours d’événements dans un fichier CSV, pour téléchargement.

Explorez les détails des événements individuels en sélectionnant et l’événement et en affichant ses détails dans le panneau volant résultant. Consultez Détails de l’événement ci-dessous.

Remarque

Pour afficher les événements de pare-feu, vous devez activer la stratégie d’audit, consultez Auditer la connexion à la plateforme de filtrage.

Le pare-feu couvre les événements suivants :

Détails de l'événement

Sélectionnez un événement pour afficher les détails pertinents sur cet événement. Un panneau de menu volant s’affiche pour afficher beaucoup plus d’informations sur l’événement. Les types d’informations affichées dépendent du type d’événement. Le cas échéant et que les données sont disponibles, vous pouvez voir un graphique montrant les entités associées et leurs relations, comme une chaîne de fichiers ou de processus. Vous pouvez également voir une description résumée des tactiques et techniques MITRE ATT&CK applicables à l’événement.

Pour inspecter plus en détail l’événement et les événements associés, vous pouvez rapidement exécuter une requête de repérage avancée en sélectionnant Rechercher les événements associés. La requête retourne l’événement sélectionné et la liste des autres événements qui se sont produits à peu près au même moment sur le même point de terminaison.

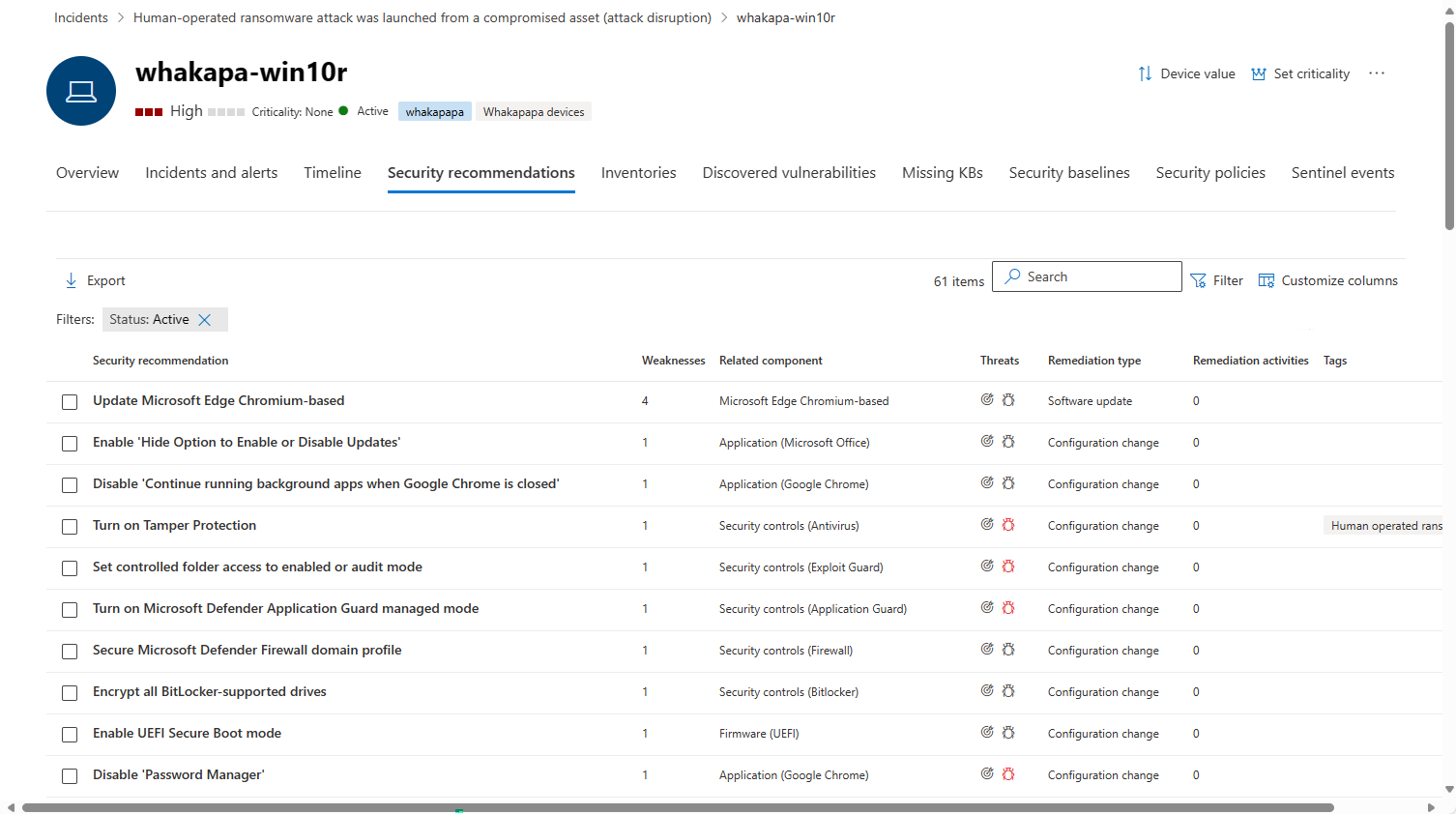

Onglet Recommandations de sécurité

L’onglet Recommandations de sécurité répertorie les actions que vous pouvez effectuer pour protéger l’appareil. La sélection d’un élément dans cette liste ouvre un menu volant dans lequel vous pouvez obtenir des instructions sur la façon d’appliquer la recommandation.

Comme avec les onglets précédents, le choix des colonnes affichées peut être personnalisé.

La vue par défaut comprend des colonnes qui détaillent les faiblesses de sécurité traitées, la menace associée, le composant ou les logiciels associés affectés par la menace, etc. Les éléments peuvent être filtrés par l’état de la recommandation.

En savoir plus sur les recommandations de sécurité.

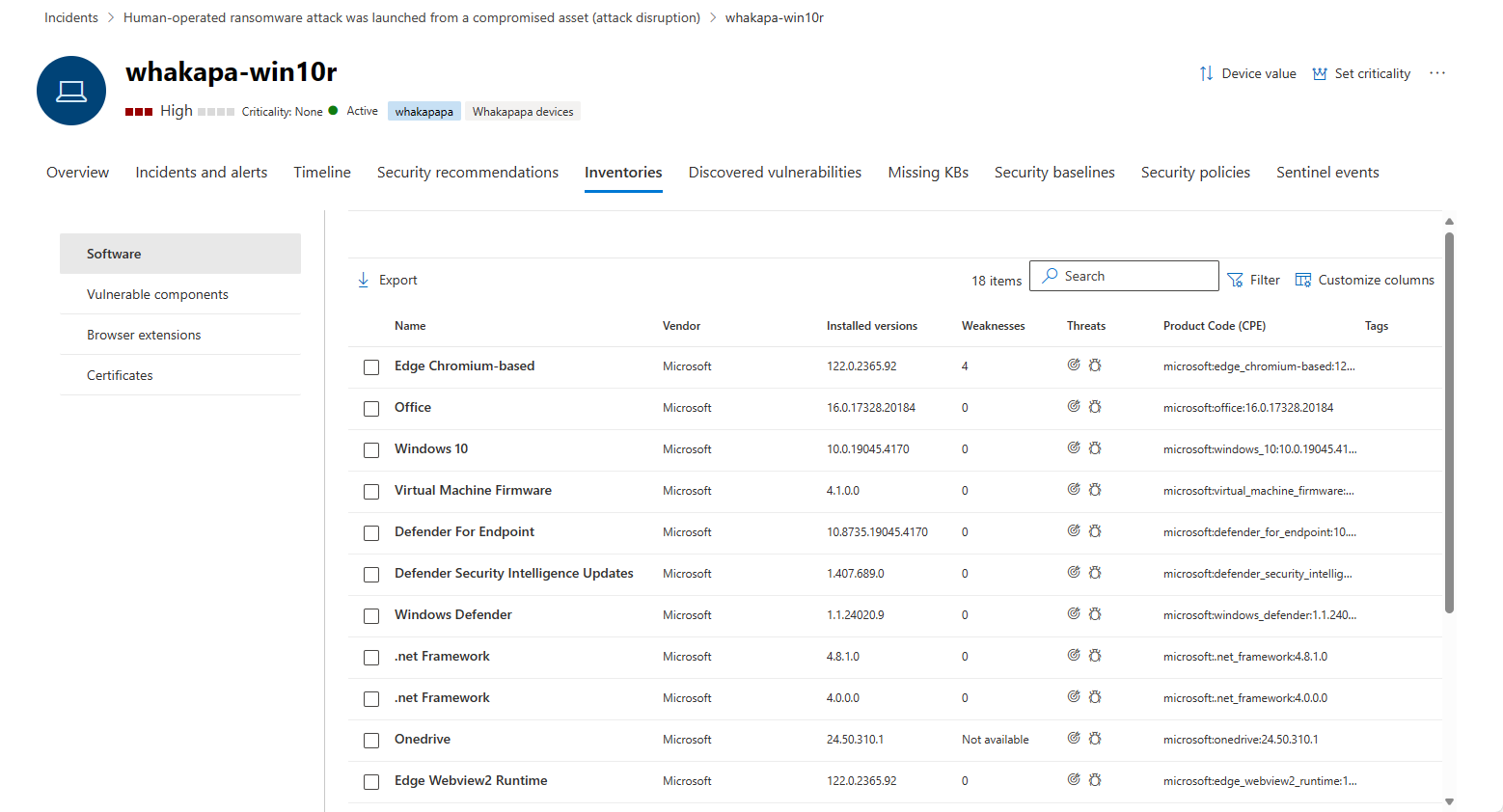

Onglet Inventaires

Cet onglet affiche les inventaires de quatre types de composants : logiciels, composants vulnérables, extensions de navigateur et certificats.

Inventaire de logiciels

Cette carte répertorie les logiciels installés sur l’appareil.

La vue par défaut affiche le fournisseur du logiciel, le numéro de version installé, le nombre de faiblesses logicielles connues, les insights sur les menaces, le code produit et les étiquettes. Le nombre d’éléments affichés et les colonnes affichées peuvent être personnalisés.

La sélection d’un élément dans cette liste ouvre un menu volant contenant plus de détails sur le logiciel sélectionné, ainsi que le chemin et l’horodatage de la dernière fois que le logiciel a été trouvé.

Cette liste peut être filtrée par code de produit, faiblesses et présence de menaces.

Composants vulnérables

Cette carte répertorie les composants logiciels qui contiennent des vulnérabilités.

Les options d’affichage et de filtrage par défaut sont les mêmes que pour les logiciels.

Sélectionnez un élément pour afficher plus d’informations dans un menu volant.

Extensions de navigateur

Cette carte affiche les extensions de navigateur installées sur l’appareil. Les champs par défaut affichés sont le nom de l’extension, le navigateur pour lequel elle est installée, la version, le risque d’autorisation (en fonction du type d’accès aux appareils ou sites demandé par l’extension) et l’état. Si vous le souhaitez, le fournisseur peut également être affiché.

Sélectionnez un élément pour afficher plus d’informations dans un menu volant.

Certificats

Cette carte affiche tous les certificats installés sur l’appareil.

Les champs affichés par défaut sont le nom du certificat, la date d’émission, la date d’expiration, la taille de la clé, l’émetteur, l’algorithme de signature, l’utilisation de la clé et le nombre d’instances.

La liste peut être filtrée par état, auto-signé ou non, taille de clé, hachage de signature et utilisation de la clé.

Sélectionnez un certificat pour afficher plus d’informations dans un menu volant.

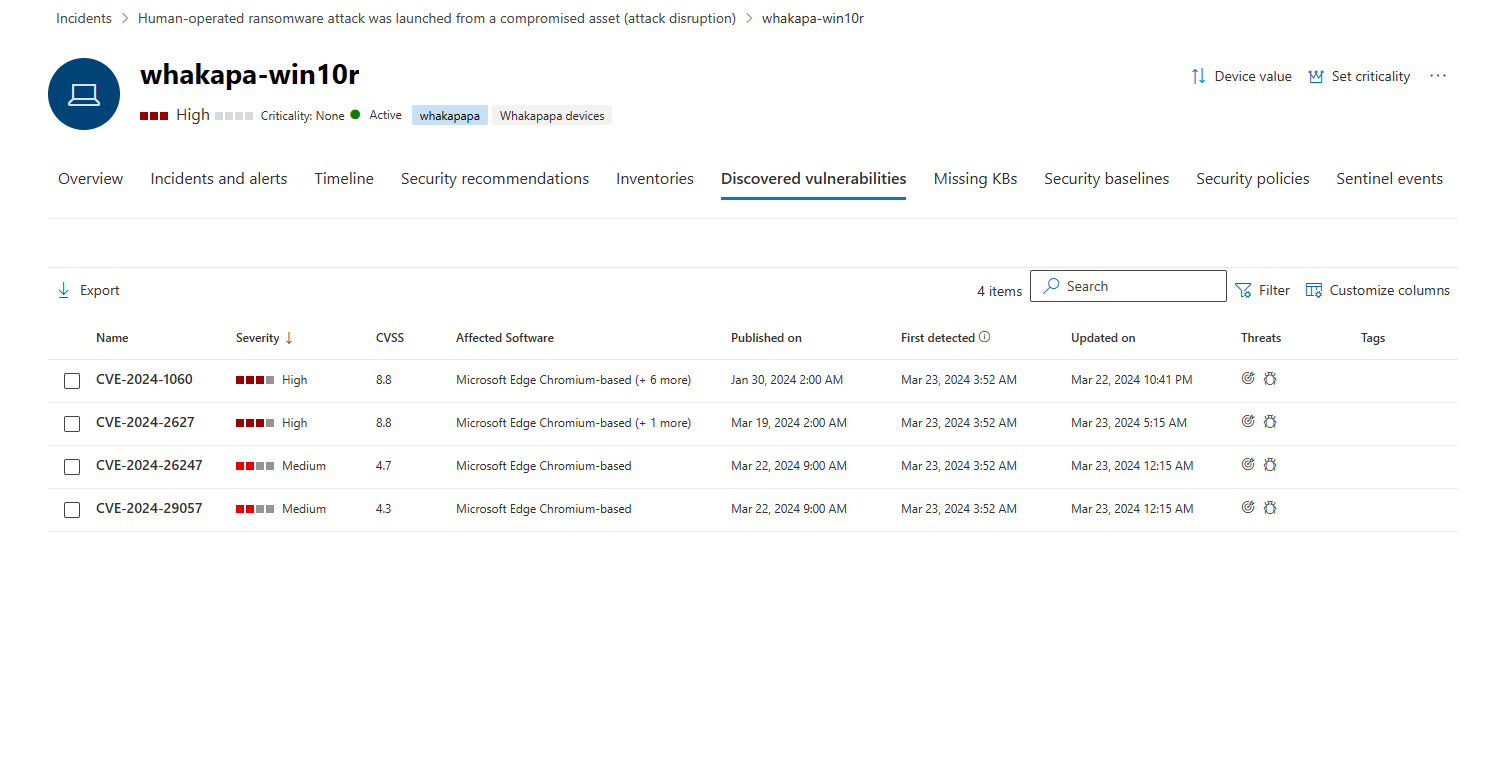

Onglet Vulnérabilités découvertes

Cet onglet répertorie toutes les vulnérabilités et attaques courantes (CVE) susceptibles d’affecter l’appareil.

L’affichage par défaut répertorie la gravité du CVE, le score de vulnérabilité commun (CVSS), le logiciel lié au CVE, lorsque le CVE a été publié, quand le CVE a été détecté pour la première fois et la dernière mise à jour, ainsi que les menaces associées au CVE.

Comme avec les onglets précédents, le choix des colonnes à afficher peut être personnalisé. La liste peut être filtrée par gravité, état des menaces, exposition de l’appareil et étiquettes.

La sélection d’un élément dans cette liste ouvre un menu volant qui décrit le CVE.

Onglet Ko manquants

L’onglet Bases de connaissances manquantes répertorie toutes les mises à jour Microsoft qui doivent encore être appliquées à l’appareil. Les « bases de connaissances » en question sont des articles de la Base de connaissances, qui décrivent ces mises à jour ; par exemple, KB4551762.

L’affichage par défaut répertorie le bulletin contenant les mises à jour, la version du système d’exploitation, le numéro d’ID de la base de connaissances, les produits affectés, les CVE adressés et les étiquettes.

Le choix des colonnes à afficher peut être personnalisé.

La sélection d’un élément ouvre un menu volant qui établit un lien vers la mise à jour.

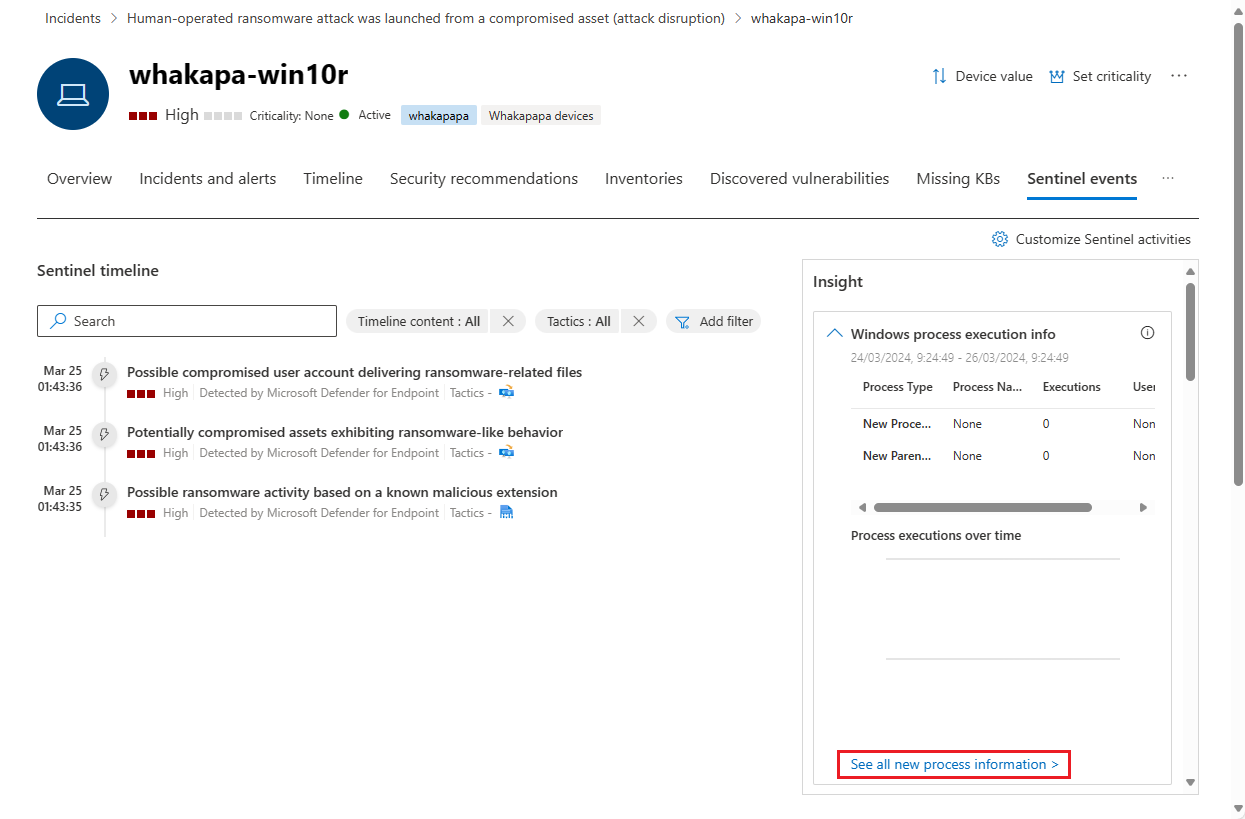

Onglet Événements Sentinel

Si votre organisation a intégré Microsoft Sentinel au portail Defender, cet onglet supplémentaire se trouve sur la page de l’entité de l’appareil. Cet onglet importe la page d’entité hôte à partir de Microsoft Sentinel.

Chronologie sentinelle

Cette chronologie affiche les alertes associées à l’entité d’appareil, appelée entité hôte dans Microsoft Sentinel. Ces alertes incluent celles affichées sous l’onglet Incidents et alertes et celles créées par Microsoft Sentinel à partir de sources de données tierces et non-Microsoft.

Cette chronologie montre également les chasses en signet d’autres investigations qui référencent cette entité utilisateur, les événements d’activité utilisateur provenant de sources de données externes et les comportements inhabituels détectés par les règles d’anomalie de Microsoft Sentinel.

Insights

Les insights d’entité sont des requêtes définies par les chercheurs en sécurité Microsoft pour vous aider à examiner plus efficacement et plus efficacement. Ces insights posent automatiquement les grandes questions sur votre entité d’appareil, en fournissant des informations de sécurité précieuses sous la forme de données tabulaires et de graphiques. Les insights incluent des données concernant les connexions, les ajouts de groupes, les exécutions de processus, les événements anormaux et bien plus encore, et incluent des algorithmes de Machine Learning avancés pour détecter les comportements anormaux.

Voici quelques-uns des insights présentés :

- Capture d’écran prise sur l’hôte.

- Les processus non signés par Microsoft ont été détectés.

- Informations d’exécution des processus Windows.

- Activité de connexion Windows.

- Actions sur les comptes.

- Journaux des événements effacés sur l’hôte.

- Ajouts de groupe.

- Énumération des hôtes, utilisateurs et groupes sur l’hôte.

- Microsoft Defender Application Control.

- Traiter la rareté via le calcul d’entropie.

- Nombre anormalement élevé d’un événement de sécurité.

- Insights watchlist (préversion).

- Événements antivirus Windows Defender.

Les insights sont basés sur les sources de données suivantes :

- Syslog (Linux)

- SecurityEvent (Windows)

- AuditLogs (ID Microsoft Entra)

- SigninLogs (ID Microsoft Entra)

- OfficeActivity (Office 365)

- BehaviorAnalytics (Microsoft Sentinel UEBA)

- Pulsation (agent Azure Monitor)

- CommonSecurityLog (Microsoft Sentinel)

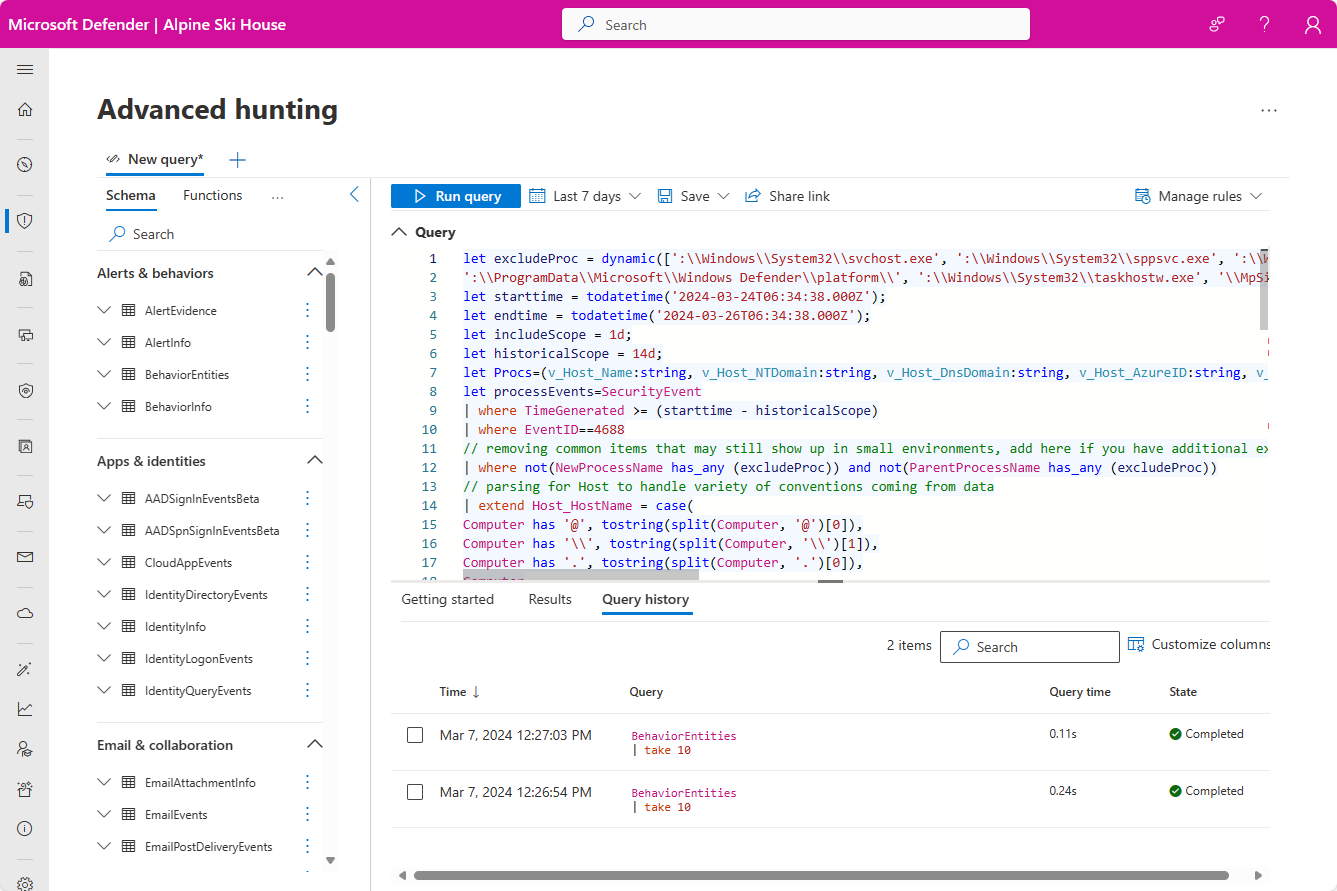

Si vous souhaitez explorer plus en détail l’un des insights de ce panneau, sélectionnez le lien qui les accompagne. Le lien vous dirige vers la page Repérage avancé , où il affiche la requête sous-jacente à l’insight, ainsi que ses résultats bruts. Vous pouvez modifier la requête ou explorer les résultats pour étendre votre investigation ou simplement satisfaire votre curiosité.

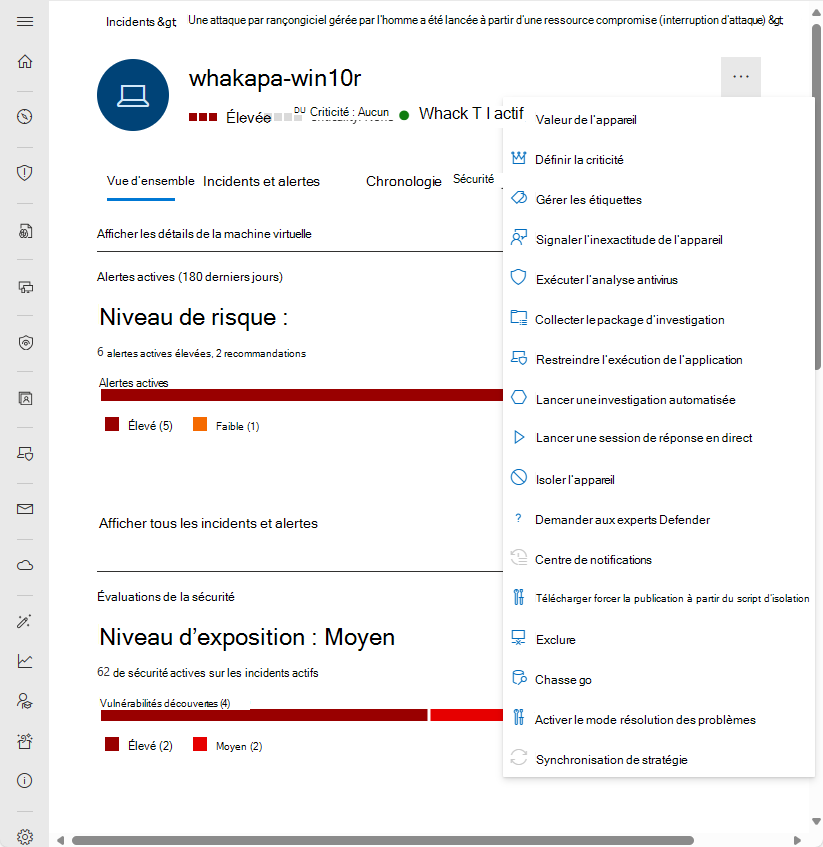

Actions de réponse

Les actions de réponse offrent des raccourcis pour analyser, examiner et se défendre contre les menaces.

Importante

- Les actions de réponse sont disponibles uniquement si l’appareil est inscrit dans Microsoft Defender pour point de terminaison.

- Les appareils inscrits dans Microsoft Defender pour point de terminaison peuvent afficher différents nombres d’actions de réponse, en fonction du système d’exploitation et du numéro de version de l’appareil.

Les actions de réponse s’exécutent en haut d’une page d’appareil spécifique et incluent :

| Opération | Description |

|---|---|

| Valeur de l’appareil | |

| Définir la criticité | |

| Gérer des balises | Met à jour les étiquettes personnalisées que vous avez appliquées à cet appareil. |

| Signaler l’inexactitude de l’appareil | |

| Exécuter l’analyse antivirus | Met à jour les définitions de l’antivirus Microsoft Defender et exécute immédiatement une analyse antivirus. Choisissez entre Analyse rapide ou Analyse complète. |

| Collecter le package d’investigation | Collecte des informations sur l’appareil. Une fois l’examen terminé, vous pouvez le télécharger. |

| Restreindre l’exécution des applications | Empêche l’exécution des applications qui ne sont pas signées par Microsoft. |

| Lancer une investigation automatisée | Examine et corrige automatiquement les menaces. Bien que vous puissiez déclencher manuellement des investigations automatisées à exécuter à partir de cette page, certaines stratégies d’alerte déclenchent elles-mêmes des investigations automatiques. |

| Lancer une session de réponse en direct | Charge un interpréteur de commandes distant sur l’appareil pour des investigations de sécurité approfondies. |

| Isoler l’appareil | Isole l’appareil du réseau de votre organisation tout en le maintenant connecté à Microsoft Defender. Vous pouvez choisir d’autoriser Outlook, Teams et Skype Entreprise à s’exécuter pendant que l’appareil est isolé, à des fins de communication. |

| Demander aux experts Defender | |

| Centre de notifications | Affiche des informations sur toutes les actions de réponse en cours d’exécution. Disponible uniquement si une autre action a déjà été sélectionnée. |

| Télécharger forcer la publication à partir du script d’isolation | |

| Exclude | |

| Accédez à la recherche | |

| Activer le mode résolution des problèmes | |

| Synchronisation de stratégie |

Voir aussi

- Vue d’ensemble de Microsoft Defender XDR

- Activer Microsoft Defender XDR

- Page d’entité utilisateur dans Microsoft Defender

- Page d’entité d’adresse IP dans Microsoft Defender

- Intégration de Microsoft Defender XDR à Microsoft Sentinel

- Connecter Microsoft Sentinel à Microsoft Defender XDR

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Microsoft Security dans notre communauté technique : communauté technique Microsoft Defender XDR.